Informazioni sulla sicurezza di rete

Una rete sicura è la chiave per proteggere la tua organizzazione dall'essere vulnerabile alle minacce informatiche. Progettare una rete basata su best practice e un framework sicuro può rendere la tua implementazione resiliente a minacce e attacchi.

Usa modello di avvio rapido OCI Landing Zone CIS

Oracle fornisce un modello di avvio rapido OCI Landing Zone CIS che consente di implementare rapidamente il benchmark OCI Foundations CIS e le best practice OCI complessive all'interno della propria tenancy.

Il modello di avvio rapido della zona di destinazione OCI CIS consente di distribuire rapidamente l'infrastruttura di base necessaria per la tenancy rispettando i benchmark OCI CIS. Di seguito sono riportate alcune delle risorse che il modello di avvio rapido della zona di arrivo OCI CIS consente di distribuire e configurare.

- Identity and Access Management OCI (IAM)

- Log OCI

- Eventi OCI

- Notifiche OCI

- OCI Object Storage

- Oracle Key Vault

- Rete

- Compartimenti

- Cloud Guard

- Analisi delle vulnerabilità

Usa gruppi di sicurezza di rete (NSG)

Ad esempio, se consenti Secure Shell (SSH) in una regola della lista di sicurezza, alla fine consentirai SSH a tutte le VNIC in tale subnet. L'abilitazione della shell SSH in un gruppo NSG la consentirà solo alle VNIC associate a tale gruppo NSG, se non è presente alcuna regola nella lista di sicurezza corrispondente.

Suggerimento

Quando si mescolano sia NSG che liste di sicurezza, viene applicata l'unione dei due. Ciò significa che un pacchetto in questione è consentito se la regolaany in any delle liste di sicurezza pertinenti o NSG consente il traffico. Ad esempio, se la lista di sicurezza consente SSH da tutte le origini (0.0.0.0/0) ma il gruppo NSG non lo consente, le VNIC in tale subnet e associate a tale gruppo NSG consentiranno SSH da tutte le origini perché la regola SL lo consente.

Oracle consiglia quanto riportato di seguito.

- Utilizzare i gruppi NSG per i componenti che hanno tutti lo stesso livello di sicurezza in quanto Oracle assegna la priorità ai gruppi NSG rispetto alle librerie quando vengono implementati miglioramenti futuri. Ad esempio, in un'architettura multilivello, è necessario disporre di un gruppo NSG separato per ogni livello. Le VNIC di un determinato livello appartengono tutte al gruppo NSG di tale livello. All'interno di un determinato livello, potresti avere un particolare sottoinsieme delle VNIC del livello con requisiti di sicurezza aggiuntivi e speciali. Pertanto, è necessario creare un altro gruppo NSG per tali regole aggiuntive e inserire tale sottoinsieme di VNIC sia nel gruppo NSG del livello che nel gruppo NSG aggiuntivo.

- Crea gruppi NSG per gruppi specifici di risorse che hanno gli stessi requisiti di flusso di traffico, ad esempio gruppi NSG per ogni livello di un'applicazione.

- Adotta un approccio

allowlista tutte le regole SL e NSG e consenti solo le origini, i protocolli e le porte specifiche richieste dall'applicazione o dal carico di lavoro. - Evita di consentire fonti, protocolli e porte di grandi dimensioni perché non sei sicuro dei requisiti specifici.

- Se si consentono origini, protocolli e porte di grandi dimensioni, farlo solo temporaneamente (ad esempio per la risoluzione dei problemi) e bloccarli in un secondo momento.

Suggerimento

Quando si consente temporaneamente il traffico in un gruppo NSG o SL, ad esempio l'aggiunta di una regola temporanea per la risoluzione dei problemi, aggiungere una nota nella descrizione della regola per indicare che si tratta di una regola temporanea che può essere eliminata in un secondo momento. In questo modo si consiglia di rimuovere la regola quando si è pronti o quando non si è sicuri se è necessaria nelle revisioni future.Usa OCI Bastion Service

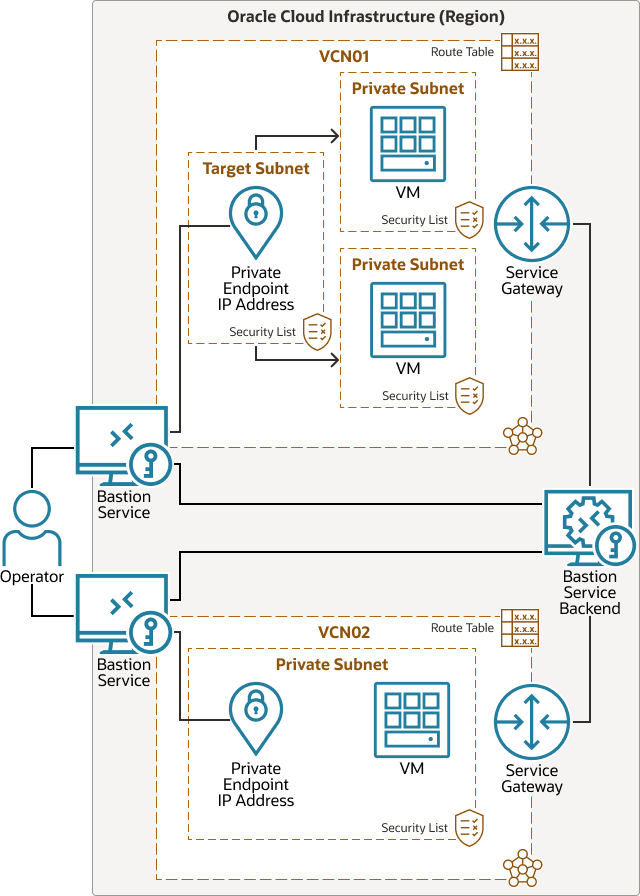

Il servizio OCI Bastion fornisce un metodo alternativo per accedere in modo sicuro alle risorse rispetto al metodo tradizionale di distribuzione di un host bastion in una subnet pubblica. Oracle consiglia il servizio OCI Bastion a causa dei vantaggi riportati di seguito.

- Costi ridotti

- Si integra con IAM OCI per un controllo trasparente e una limitazione dell'accesso

- Meno complessità (nessuna subnet pubblica o host necessario)

- Le sessioni bastion hanno un tempo limitato

- Servizio gestito OCI

- Azioni amministrative come

who/when/created/deleted/updated/fetchedvengono registrate ed eseguite il login a OCI Events e al servizio di audit

Il seguente diagramma illustra questa architettura di riferimento.

Descrizione dell'illustrazione architecture-use-bastion-service.png

Oracle consiglia quanto riportato di seguito.

- Acquisire familiarità con il servizio OCI Bastion e utilizzarlo invece di eseguire il provisioning di un host bastion in una subnet pubblica

- Blocca l'accesso al servizio OCI Bastion utilizzando i criteri IAM

Implementa l'accesso alla gestione meno privilegiato con le policy IAM

Il servizio IAM OCI ti consente di controllare chi ha accesso alle tue risorse cloud. È possibile controllare il tipo di accesso di un gruppo di utenti e le risorse specifiche.

Le risorse di rete di cui esegui il provisioning all'interno di OCI in genere fanno parte degli elementi di base dell'architettura da cui dipendono le applicazioni e i carichi di lavoro. Limitare l'accesso a queste risorse di rete è una parte importante della sicurezza OCI e della progettazione IAM per impedire agli utenti non autorizzati di creare o modificare risorse che potrebbero causare tempi di inattività o problemi di sicurezza.

Oracle consiglia quanto riportato di seguito.

- Inizia con l'approccio più semplice creando un criterio che consenta solo agli amministratori di rete di gestire una rete cloud.

- Un approccio avanzato consiste nel creare criteri per limitare l'accesso alle singole risorse di rete. Ad esempio, creare criteri separati per consentire a un gruppo di amministratori di gestire i gateway di instradamento dinamico (DRG) e a un altro gruppo di amministratori di gestire le reti cloud virtuali (VCN).

- Considerare la necessità di criteri

read-onlynecessari per consentire agli amministratori non di rete di accedere, ad esempio:- Visualizzatore di rete

- Analyzer percorso di rete

- Limitare l'uso dei verbi

useemanagenei criteri IAM pervirtual-network-family. - I criteri e la progettazione IAM della rete OCI devono far parte del criterio e della progettazione IAM OCI complessivi.

Prendere in considerazione la distribuzione di un firewall di rete OCI o di un firewall di terze parti

Se hai requisiti di sicurezza di rete che richiedono più funzionalità di quelle fornite dalle librerie native o dai gruppi NSG in OCI, OCI consiglia di distribuire il firewall di rete OCI o un firewall di terze parti.

I firewall in genere offrono funzionalità di nuova generazione come il rilevamento e la prevenzione delle intrusioni (IDPS), il filtro URL e l'ispezione SSL (Secure Socket Layer).

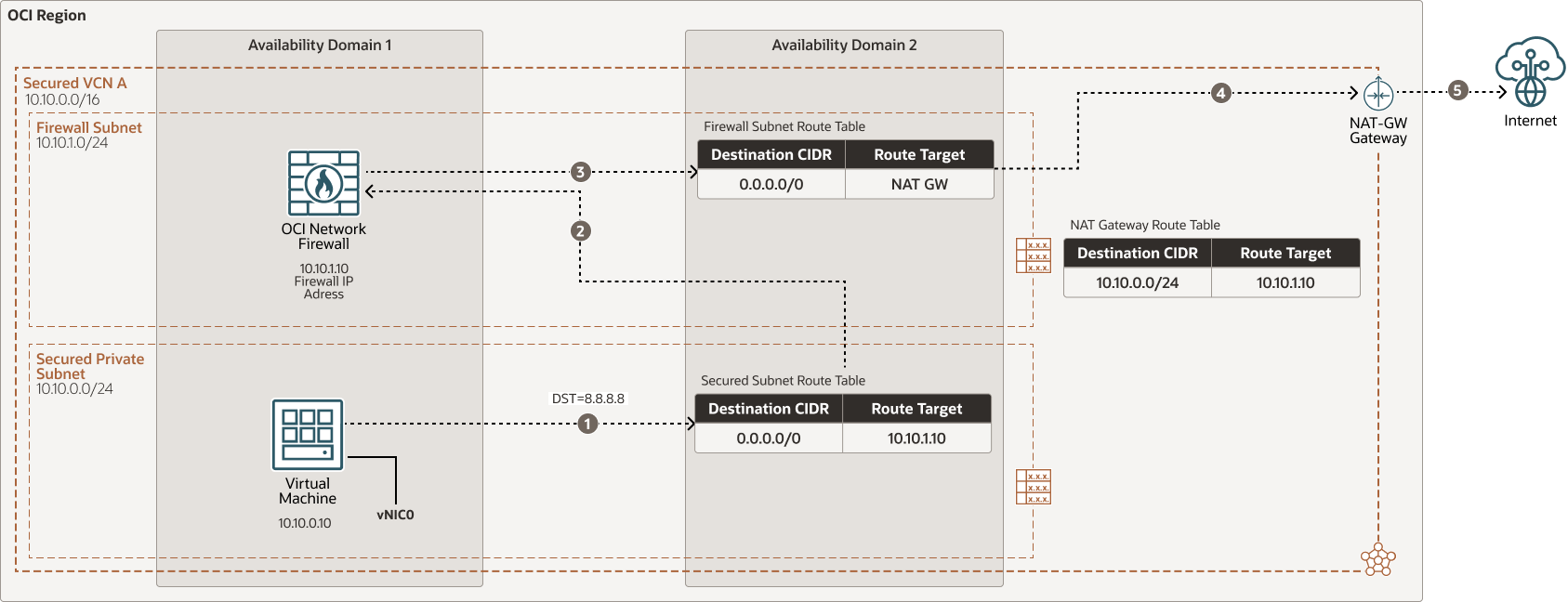

Il diagramma riportato di seguito illustra il flusso di traffico Internet in uscita da nord a sud utilizzando un gateway NAT e tramite il firewall di rete OCI in una VCN protetta:

Oracle consiglia quanto riportato di seguito.

- Chiedi al tuo fornitore di firewall di terze parti preferito se supportano la loro piattaforma su OCI.

- Verifica se l'uso del firewall di rete OCI nativo soddisfa i tuoi requisiti.

- Utilizzare la progettazione della VCN hub e spoke e posizionare i firewall in una VCN hub. Utilizzare un DRG per instradare il traffico attraverso i firewall.

- Analizza l'impatto sulle prestazioni della rete instradando il traffico tramite un firewall in OCI, come throughput e latenza.