Prepara per configurare SSO tra Azure AD e Oracle Access Manager per Oracle Retail Merchandising Suite

Prima di tentare questa soluzione, è necessario conoscere i concetti fondamentali, ad esempio il flusso di federazione e i requisiti di capacità e software. È inoltre necessario preparare l'ambiente installando i componenti della suite Merchandising al dettaglio e eseguendo il provisioning degli attributi utente.

Requisiti di licenza e software

Prima di installare Oracle Retain Merchandising Suite, verificare quanto segue:

-

Si dispone di licenze software per Retail Merchandising Suite versione 16.0.2 o successiva.

-

L'ambiente in uso soddisfa i requisiti di capacità e software descritti di seguito.

Componente Requisito Software di database Oracle Database Enterprise Edition 12cR1 (12.1.0.2) Hardware database (posizione Oracle Cloud Infrastructure) Nota

Eseguire un esercizio completo della pianificazione per determinare se sono necessari maggiori capacità di database o storage per i carichi di lavoro aziendali di vendita al dettaglio.Sistema DB RAC 2-node o sistema DB Exadata dimensionato in modo appropriato con i volumi del retailer (minimum 8 VCPU e RAM 60-GB) Software Middleware Oracle Fusion Middleware 12.2.1.3.0 Componenti:- Infrastruttura FMW 12.2.1.3. 0 (WLS e ADF inclusi)

- Oracle Enterprise Manager Fusion Middleware Control 12.2.1.3.0

- BI Publisher 12.2.1.3. 0 per i report precedenti

- Oracle Identity Management 11g Release 1 (11.1.1.9)

Java: JDK 1.8+ 64 bit

Single Sign-On (): SSO)- Oracle Web Tier (12.2.1.3. 0)

- Oracle Access Manager 11g Release 2 (11.1.2.3) Oracle Access Manager Agent (WebGate) 11g Release 2 (11.1.2.3)

Hardware Middleware minimo (posizione Azure) Nota

Eseguire un esercizio completo della pianificazione per determinare se sono necessari maggiori capacità di database o storage per i carichi di lavoro aziendali di vendita al dettaglio.- Quattro applicazioni 2-node Cluster Azure Compute e 300-GB Storage per la vendita al dettaglio e l'integrazione al dettaglio

- Quattro componenti di 2-node Cluster Azure Compute e 300-GB Storage per BI e IDM

- Una soluzione Azure Compute VS per il server SFTP

Informazioni sul flusso di federazione

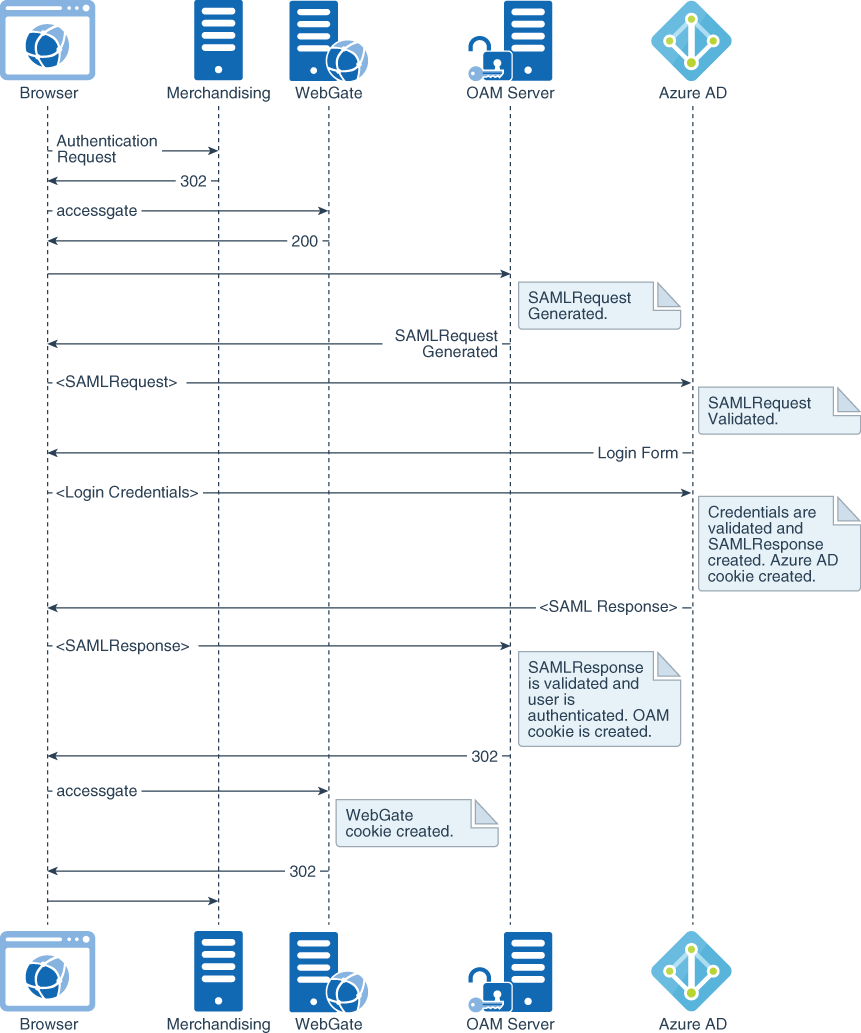

Descrizione dell'immagine merch-federation-flow.png

Il caso d'uso principale è un flusso di federazione avviato quando si accede a un endpoint della suite Merchandising al dettaglio. Come illustrato nel diagramma precedente, il server Oracle Access Manager (server OAM) rileva l'accesso a Retail Merchandising, crea una richiesta di autenticazione (SAMLRequest) e reindirizza il browser a Azure AD per l'autenticazione. Azure AD verifica l'utente per le credenziali, li convalida, crea un SAMLResponse come risposta alla richiesta di autenticazione ricevuta e lo invia nuovamente a Oracle Access Manager. A sua volta, Oracle Access Manager convalida l'asserzione e stabilisce le informazioni di identificazione dell'utente incorporate nell'asserzione, concedendo l'accesso alla risorsa protetta.

Installare i componenti

Retail Merchandising Suite è costituito da quattro componenti che devono essere installati separatamente prima di poter integrare Oracle Access Manager e Azure AD for Retail Merchandising.

- Database di integrazione Merchandising e Retail

Le applicazioni Retail Merchandising e Retail Integration da installare sono state convalidate rispetto a un database RAC 12.1.0.2 su Oracle Cloud Infrastructure.

- Applicazioni di integrazione Merchandising e Retail

Il sistema Merchandising al dettaglio viene distribuito su un cluster WebLogic in Azure. Le richieste del load balancer vengono passate attraverso il Web server HTTP Oracle che si trova su ogni nodo in cluster e vengono inviate tramite proxy al cluster WebLogic orizzontale attivo-attivo.

Nota

Prima di iniziare il processo di installazione, assicurarsi che tutti i software middleware siano stati installati come richiesto da Azure.

Installa il database Merchandising

La release Merchandising contiene un pacchetto Installer utilizzato per installare gli oggetti di database per le applicazioni Merchandising.

Per installare il database Merchandising:

Installa il database Merchandising

Creare gli schemi utente necessari per installare le applicazioni Retail Integration Bus e concedere le autorizzazioni necessarie.

Installa applicazioni Merchandising

Installare prima le applicazioni Merchandising.

Per installare le applicazioni Merchandising, procedere come segue.

- Creare un dominio WebLogic per ogni applicazione Merchandising and Retail Integration e configurare i certificati SSL per la comunicazione sicura. Configurare il provider Oracle Internet Directory nel dominio WebLogic e caricare i file LDIF necessari per l'autenticazione delle richieste di applicazione.

- Configurare Oracle Access Manager con il server HTTP Oracle per l'autenticazione Single Sign-On.

- Estrarre il file zip dell'Installer per ogni applicazione Merchandising and Retail Integration nella rispettiva directory intermedia dell'applicazione sul NFS condiviso installato sui nodi cluster.

- Creare un wallet nel percorso RETAIL_HOME per ogni applicazione con tutti gli alias necessari da utilizzare nel file ant.install.properties.

- Impostare le variabili di ambiente (J2EE_ORACLE_HOME, J2EE_DOMAIN_HOME, JAVA_HOME e così via).

- Eseguire lo script

install.shper avviare gli installer dell'applicazione in modalità in background. - Verificare che gli URL SSO dell'applicazione siano accessibili tramite gli indirizzi IP del load balancer mediante comunicazione sicura.

Installa applicazioni di integrazione al dettaglio

Le applicazioni di integrazione al dettaglio vengono distribuite su un server WebLogic in Azure.

Per installare le applicazioni di integrazione al dettaglio:

- Estrarre le applicazioni di integrazione al dettaglio in una directory intermedia sul file system.

- Modificare i file delle proprietà nella directory di configurazione con le informazioni di ambiente appropriate.

- Compilare e impostare i wallet di sicurezza utilizzando gli script della shell disponibili nella directory bin.

- Distribuire le applicazioni di integrazione al dettaglio (RIB, RSB, JMS, IGS, RSE e RIHA) su ciascun server WebLogic.

- Configurare il provider Oracle Internet Directory nel dominio WebLogic e caricare i file LDIF richiesti per l'autenticazione delle richieste di applicazione.

- Verificare che gli URL SSO dell'applicazione siano accessibili tramite gli indirizzi IP del load balancer mediante comunicazione sicura.

Provisioning degli attributi utente critici

Le procedure ottimali di Azure AD riportate di seguito vengono utilizzate per il nome del principal utente (UPN) come valore dell'attributo di mapping utente federato. Il UPN offre un valore univoco affidabile per la firma dell'account utente e la corrispondenza in Oracle Access Manager.

| Attributo Azure | Attributo LDAP | Esempio |

|---|---|---|

| userPrincipalName | posta | test.user1@example.co |

| samAccountName | uid | test.user1@example.com |

| displayName | cn | Test User1 |

| givenName | givenName | Test |

| sn | sn | Utente1 |