Configurare SSO tra Oracle Integration e Fusion Applications

Configura SSO con il dominio di Identity di Oracle Fusion Cloud Applications

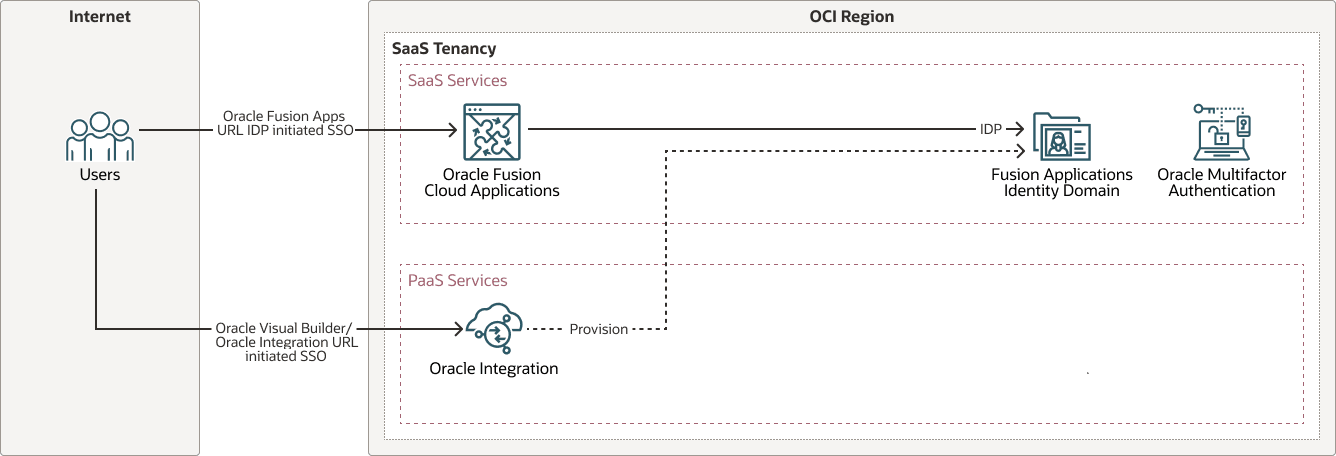

Poiché il dominio di Identity delle Oracle Fusion Cloud Applications è di tipo Oracle App, supporta i casi d'uso delle estensioni senza costi aggiuntivi e semplifica le operazioni e la governance. Questo approccio elimina la necessità di ulteriori domini di identità IAM OCI, riducendo i costi di licenza e il sovraccarico amministrativo. Il dominio di Identity di Fusion Applications è designato come provider di identità (IdP).

Dopo il provisioning, tutti gli utenti di Fusion Applications saranno automaticamente disponibili per l'assegnazione all'istanza di Oracle Integration. SSO è abilitato tra le Oracle Fusion Cloud Applications e Oracle Integration e Oracle Integration può essere configurato per chiamare in modo sicuro le API Fusion Applications utilizzando OAuth.

Per creare un'istanza di Oracle Integration, eseguire il login alla console OCI utilizzando questo dominio di Identity. Quando gli utenti accedono all'URL di Oracle Integration, vengono reindirizzati al dominio di Identity di Fusion Applications per l'autenticazione.

Il seguente diagramma illustra il flusso di autenticazione:

Per istruzioni sul provisioning di Oracle Integration all'interno del dominio di Identity di Fusion Applications, vedere Eseguire il provisioning di un servizio di integrazione Oracle Cloud nel dominio di Identity di Fusion Applications nella sezione Scopri di più.

Configurare SSO con il dominio di Identity Oracle Fusion Cloud Applications e un provider di identità esterno

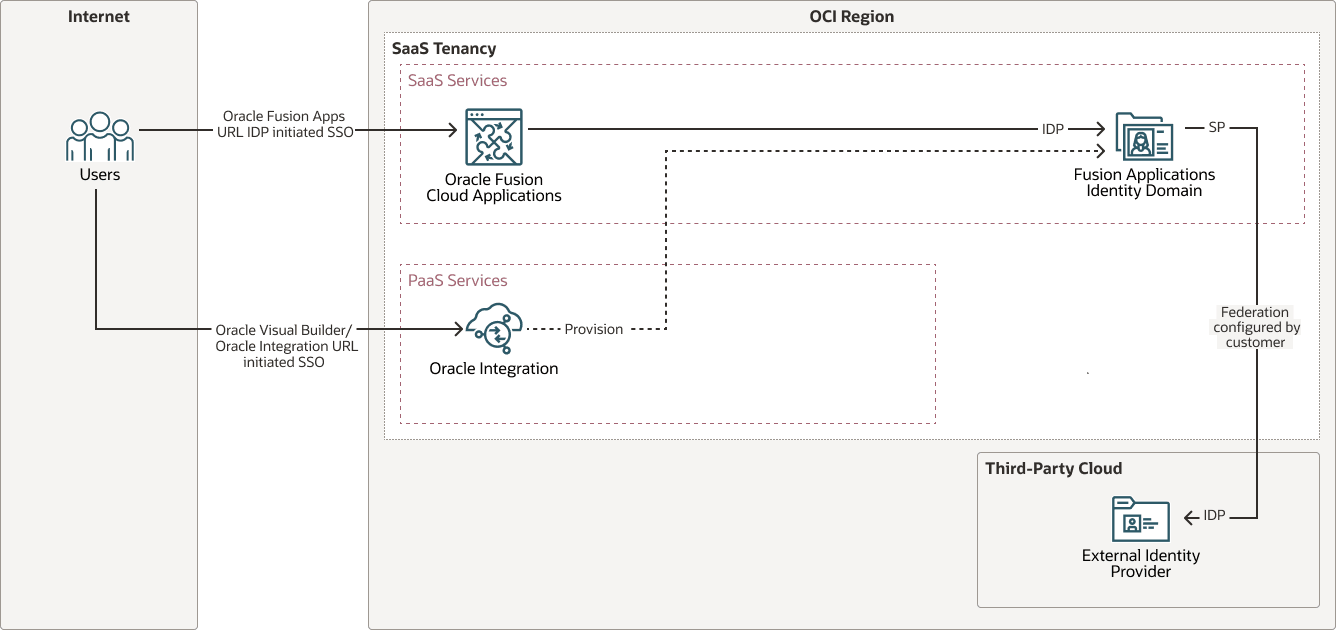

È possibile configurare altri provider di identità esterni anche come IdP per il dominio di Identity Fusion Applications (come provider di servizi o "SP") utilizzando l'integrazione standard basata su SAML.

Il seguente diagramma illustra il flusso di autenticazione:

Configurare le applicazioni Oracle Fusion Cloud come provider di servizi e Microsoft Entra ID come provider di identità esterno

I passi riportati di seguito mostrano come configurare il dominio di Identity di Fusion Cloud Applications come provider di servizi e Microsoft Entra ID come provider di identità esterno.

- Scaricare i metadati dal dominio di Identity di Oracle Fusion Cloud Applications configurato come provider di servizi. Hai bisogno di metadati per configurare l'applicazione SAML in Entra ID.

- Creare un'applicazione aziendale in Microsoft Entra ID in modo specifico per l'accesso a OCI Console. In questo modo verrà registrata una nuova applicazione enterprise in Entra ID.

- Configurare SSO per l'applicazione enterprise Microsoft Entra ID utilizzando i metadati del dominio di Identity Oracle Fusion Cloud Applications e aggiornare gli attributi e le richieste dell'applicazione per utilizzare l'indirizzo di posta elettronica dell'utente come identificativo. Infine, scaricare l'XML dei metadati di federazione da Microsoft Entra ID.

- Registrare Entra ID come IdP nel dominio di Identity di Fusion Applications importando l'XML dei metadati di federazione da Entra ID nella configurazione del provider di identità. Quindi, aggiornare le regole dei criteri IDP per includere Entra ID.

- Nella console OCI fare clic su Identità e sicurezza, quindi su Domini.

- Selezionare il dominio di Identity Oracle Fusion Cloud Applications.

- Passare a Federazione, quindi fare clic sul menu Azioni.

- Fare clic su Aggiungi IDP SAML.

- Immettere un nome, una descrizione e caricare un'icona per il provider di identità.

- Caricare il file XML dei metadati Microsoft Entra ID (scaricato in precedenza).

- Definire i mapping degli attributi utente, ad esempio il mapping tra NameID e UserName o E-mail.

- Nella pagina Rivedi e crea, verificare i dettagli della configurazione.

- Fare clic su Attiva per abilitare il nuovo provider di identità.

- Creare una nuova regola dei criteri del provider di identità o modificarne una esistente per assegnare l'IDP SAML appena creato alla regola appropriata per abilitare l'autenticazione federata.

- Eseguire il test della configurazione SSO per verificare la riuscita dell'autenticazione federata tra Microsoft Entra ID e il dominio di Identity Oracle Fusion Cloud Applications.

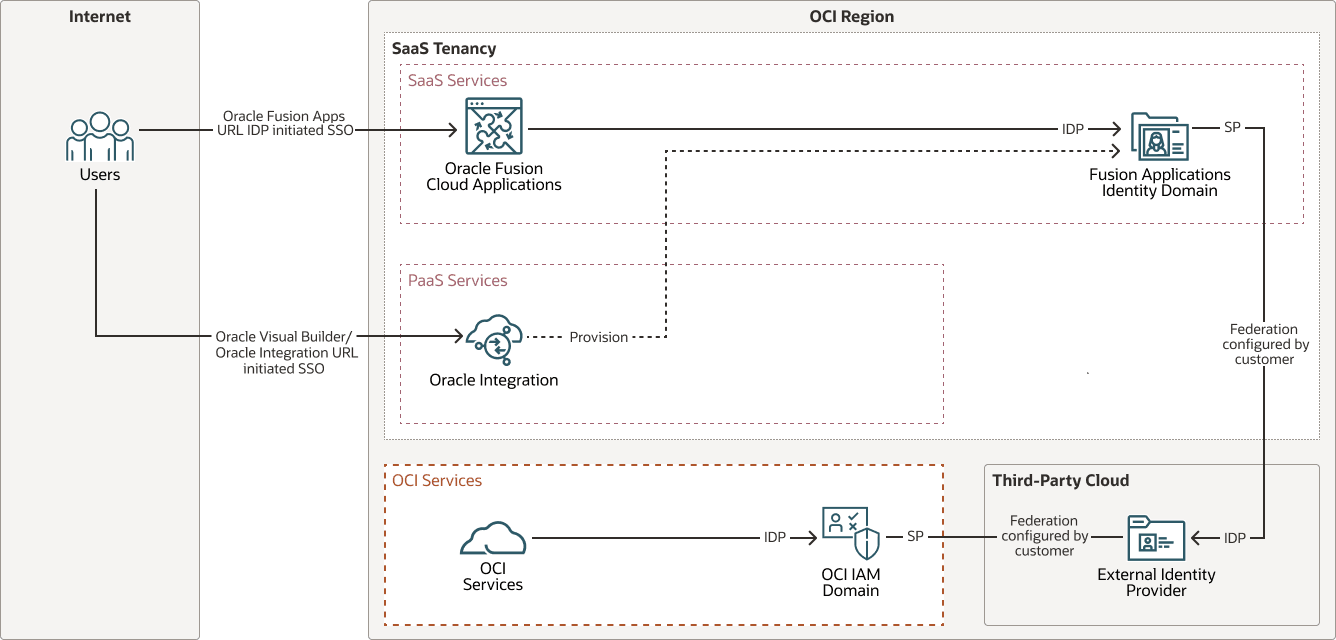

Configurare SSO con il dominio di Identity Fusion Applications, il dominio di Identity IAM OCI e un provider di identità esterno

Per semplificare ulteriormente l'autenticazione, viene creata una federazione separata tra il dominio di Identity OCI (provider di servizi) e il provider di identità Microsoft Entra. Ciò consente agli utenti di accedere ai servizi OCI con l'autenticazione instradata tramite IAM OCI a Microsoft Entra ID, offrendo un'esperienza SSO unificata su piattaforme Oracle e non Oracle.

I domini di identità IAM OCI offrono una gestione completa delle identità e degli accessi, tra cui autenticazione, SSO e gestione del ciclo di vita delle identità per applicazioni SaaS, ospitate nel cloud e on-premise, sia Oracle che non Oracle. Negli ambienti che utilizzano i servizi OCI, PaaS (ad esempio Oracle Integration) e Oracle Fusion Cloud Applications, i gruppi di utenti possono variare.

Il dominio di Identity Fusion Applications gestisce utenti e gruppi per Fusion Applications e Oracle Integration, mentre un dominio di Identity OCI IAM separato gestisce centralmente gli utenti che richiedono l'accesso ai servizi OCI come OCI Object Storage, OCI Logging e OCI Functions.

Il seguente diagramma illustra questo flusso di autenticazione:

Configurare il dominio di Identity OCI IAM come provider di servizi e Microsoft Entra ID come provider di identità

- Scaricare i metadati dal dominio di Identity IAM OCI configurato come provider di servizi. Questi metadati sono necessari per la configurazione dell'applicazione SAML in Entra ID.

- Creare un'applicazione aziendale in Microsoft Entra ID in modo specifico per l'accesso a OCI Console. In questo modo verrà registrata una nuova applicazione enterprise in Entra ID.

- Configurare SSO per l'applicazione enterprise Microsoft Entra ID utilizzando i metadati del dominio di Identity OCI IAM e aggiornare gli attributi e le richieste dell'applicazione per utilizzare l'indirizzo di posta elettronica dell'utente come identificativo. Infine, scaricare l'XML dei metadati di federazione da Microsoft Entra ID.

- Registrare Entra ID come IdP nel dominio di Identity OCI IAM importando l'XML dei metadati di federazione da Entra ID nella configurazione del provider di identità. Quindi, aggiornare le regole dei criteri IDP per includere Entra ID.

- Nella console OCI fare clic su Identità e sicurezza, quindi su Domini.

- Selezionare il dominio di Identity IAM OCI.

- Passare a Federazione, quindi fare clic sul menu Azioni.

- Fare clic su Aggiungi IDP SAML.

- Immettere un nome, una descrizione e caricare un'icona per il provider di identità.

- Caricare il file XML dei metadati Microsoft Entra ID (scaricato in precedenza).

- Definire i mapping degli attributi utente, ad esempio il mapping tra NameID e UserName o E-mail.

- Nella pagina Rivedi e crea, verificare i dettagli della configurazione.

- Fare clic su Attiva per abilitare il nuovo provider di identità.

- Creare una nuova regola dei criteri del provider di identità o modificarne una esistente per assegnare l'IDP SAML appena creato alla regola appropriata per abilitare l'autenticazione federata.

- Eseguire il test della configurazione SSO per verificare la riuscita dell'autenticazione federata tra Microsoft Entra ID e il dominio di Identity OCI IAM.