キー使用状況の監視

ログ・データを使用してOracle Cloud Infrastructureでの主要な使用状況を監視する方法を説明します。

暗号化および復号化操作でのキーの使用の監視は、次のようないくつかのユースケースで役立ちます。

- ライフサイクル管理:キーが最後に使用された時期を理解することは、情報に基づいた保持決定を行う上で重要です。使用頻度の低いキー(データベース・ワークロードをサポートするキーなど)は、アクティビティが限られているにもかかわらず、依然として運用上重要である可能性があります。OCI Connector Hubを通じてログ保持を拡張することで、過去の使用パターンを詳細に可視化できるため、チームはキーを保持、ローテーション、リタイアするかどうかについてリスクを意識した意思決定を行うことができます。

- セキュリティ:キーの使用状況を監視すると、異常なアクティビティを警告できます。

- アプリケーションの動作の監視または調査:アプリケーションの動作とキーの使用状況を関連付けると、アプリケーションの問題の解決やパフォーマンス向上に役立つ情報が提供されます。

このトピックでは、Oracle Cloud Infrastructure (OCI)ログを使用してキーの使用状況をモニターする方法について説明します。

使用可能なロギング・データ

OCI ロギング・サービスには、次のような様々な種類のログが用意されています。

監査ログ

監査ログ: 監査ログを使用して、次のような管理操作をモニターします。

- キーおよびボールトを管理するための操作の作成、更新および削除

- キーのローテーション操作

監査ログには、DecryptやGenerateDataEncryptionKey (データ・プレーン・アクティビティ)などの暗号化操作は記録されず、かわりにオプションでサービス・ログに記録されます。

サービス・ログ

Vaultのサービスログの有効化

サービス・ログを有効にするには、必要なIAM権限が必要です。詳細は、IAM Serviceドキュメントのロギングの詳細を参照してください。

サービス・ログはボールト・レベルで有効であることに注意してください。ロギングを有効にするリージョナル・ボールトごとに、このトピックのステップを繰り返します。

詳細は、ロギング・サービスのドキュメントのリソースのロギングの有効化を参照してください。

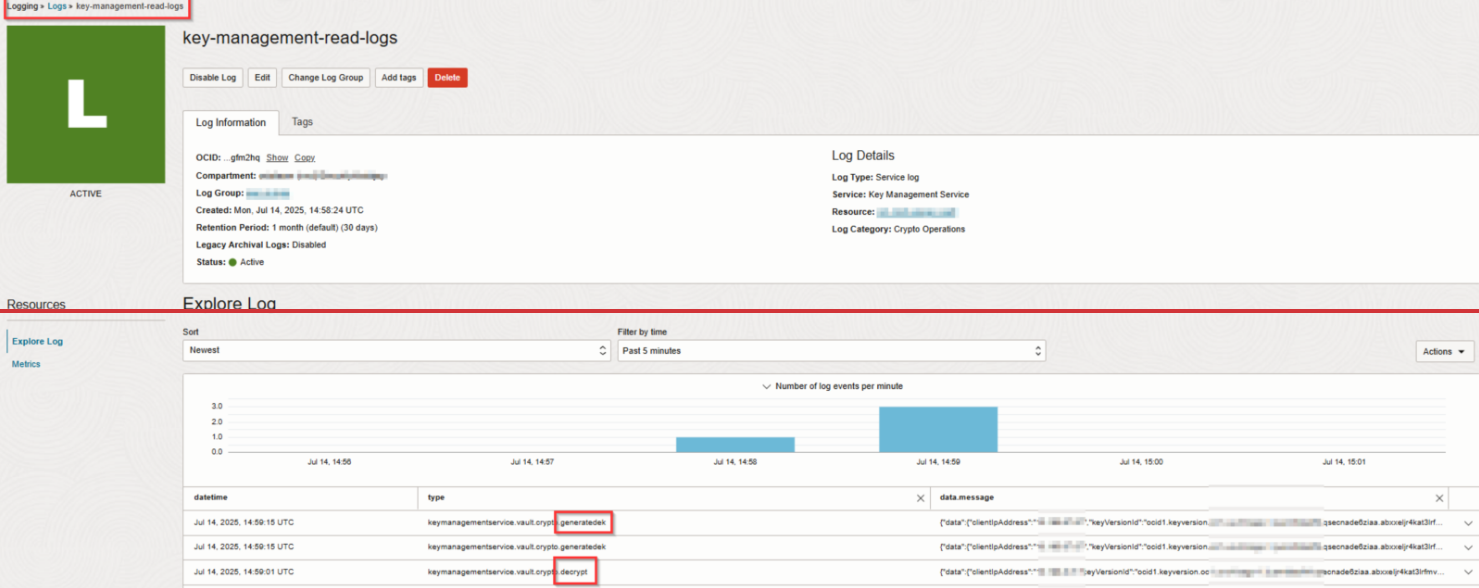

KMSログの表示および問合せ

オブジェクト・ストレージまたはSIEMなどの外部プラットフォームへのログの送信

デフォルトでは、サービス・ログは30日間保存されます。長期保存または外部分析の場合は、コネクタ・ハブを使用して、次のようなターゲット宛先にログを転送します:

- オブジェクトストレージ

- Log Analytics

- SIEMなどの外部ターゲット

詳細は、次のトピックを参照してください: