役割ベースのアクセス制御

Oracle Database@AWSでロールベースのアクセス制御を使用してリソースへのアクセスを制御する方法について学習します。

Oracle Database@AWSチームは、将来の新機能、拡張機能、および修正に興奮しています。更新については、このページをご覧ください。

OCIマルチクラウド・ポリシー

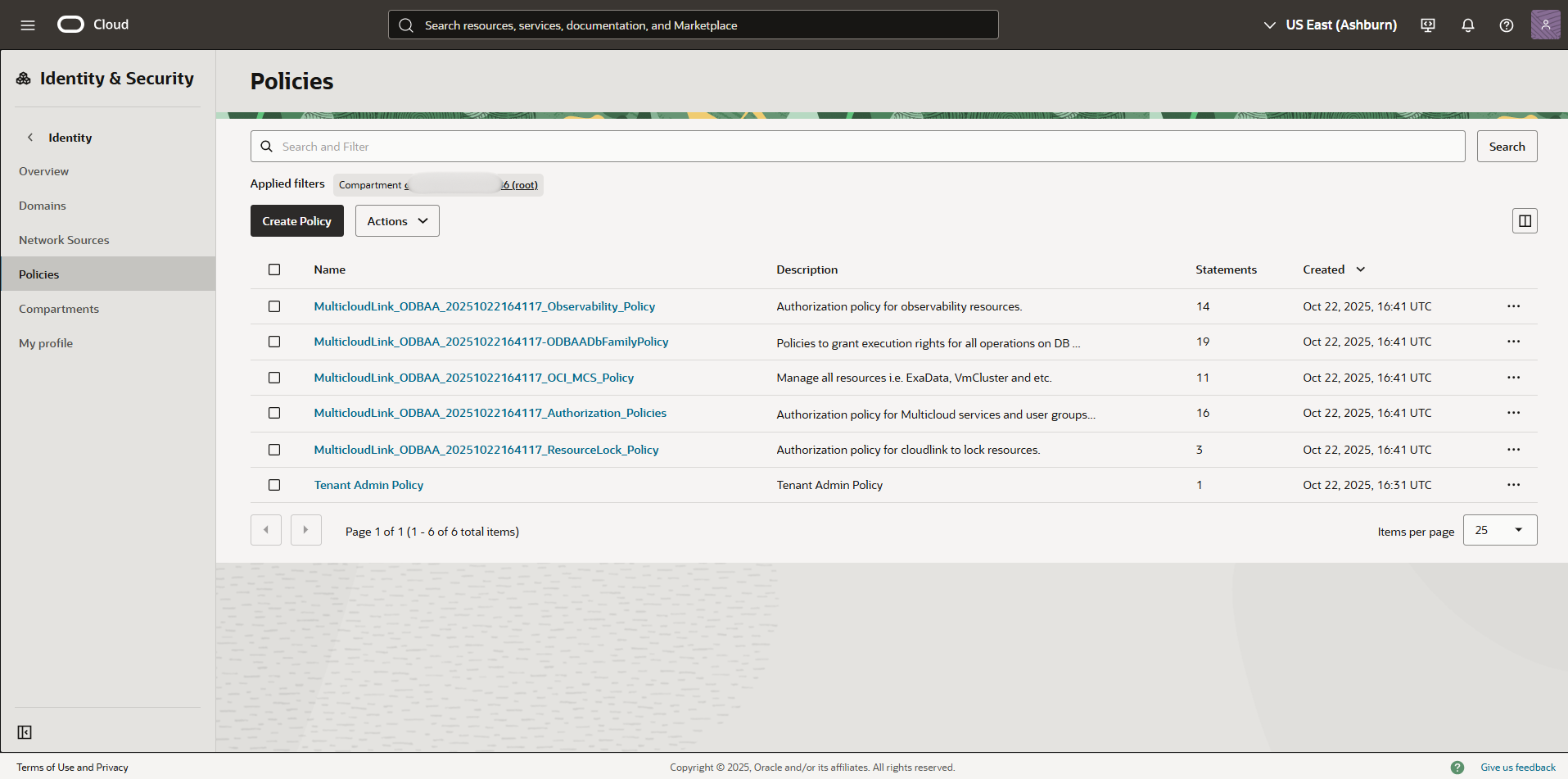

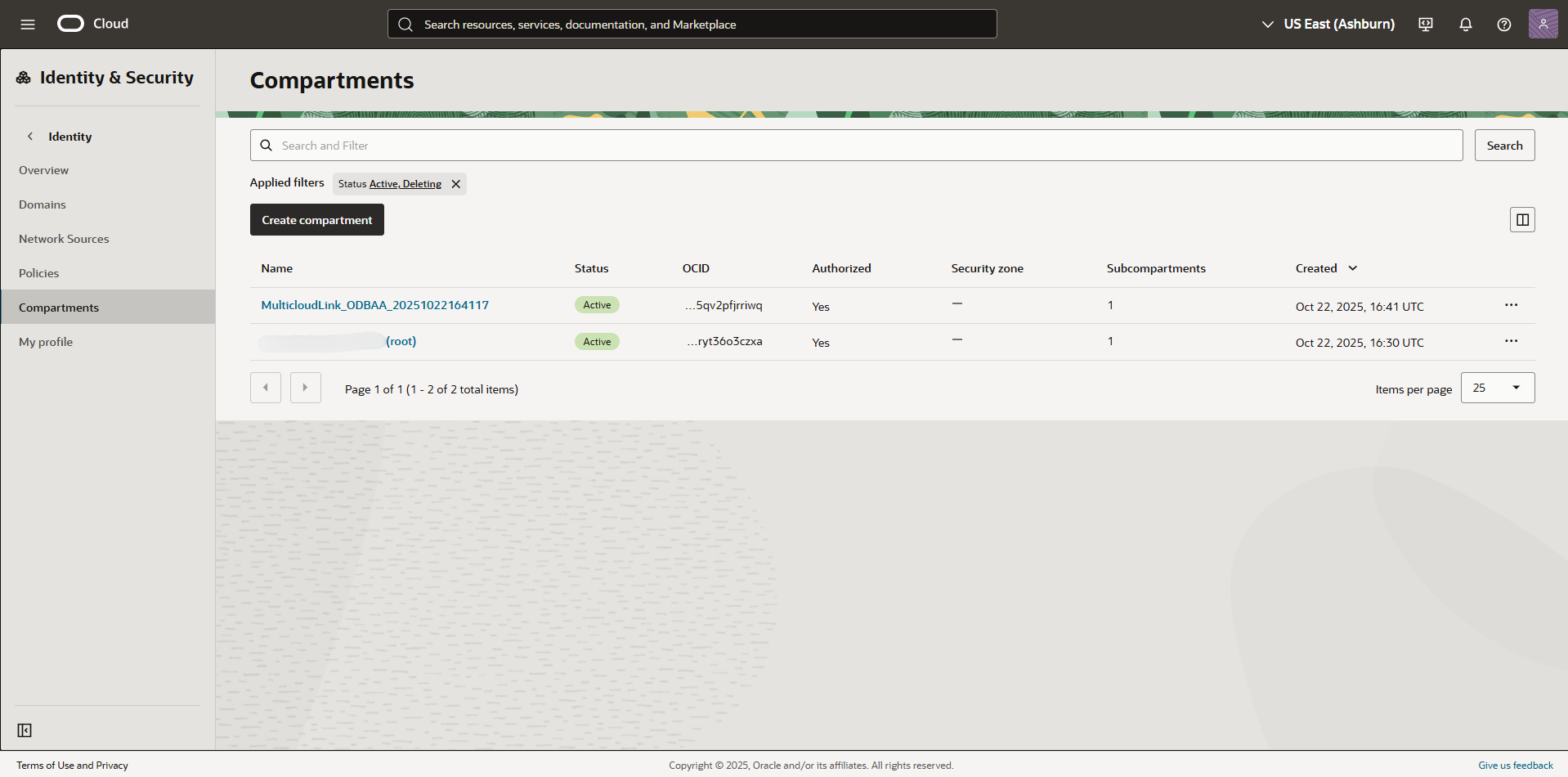

AWS環境をOracle Database@AWSにオンボードすると、OCIアカウントのリンク・プロセス中に、OCIによって、サービスに必要なマルチクラウド・コンパートメントとOCI Identity and Access Management (IAM)ポリシーが作成されます。これらのリソースは、Oracle Database@AWSのメンテナンスに不可欠です。OCI管理者は、自動的に作成されたこれらのリソースを変更、移動または削除しないでください。

Identity and Access Management (IAM)の拒否ポリシー

OCI IAM Denyポリシーにより、管理者は不要なアクションを明示的にブロックし、セキュリティを強化し、アクセス制御を合理化できます。

OCI IAM Denyポリシーは権限を制限するための強力なツールです。ただし、Oracle Database@AWS内では十分に注意して使用する必要があります。

先頭にMulticloudLinkが付いたIAMポリシーまたはコンパートメントをターゲットにしたり、影響を与える拒否ポリシーは適用しないでください。

Oracle Database@AWSリソースにDenyポリシーを適用すると、ODBGサービスのOCIとの統合が中断され、重大な運用障害またはサービスの完全な誤動作が発生します。

マルチクラウド関数をロックするテナンシ全体の拒否ポリシーからのリカバリ

Deny any-user to inspect all-resources in tenancyなどのテナンシ全体の拒否ポリシーは、すべてのユーザー・アクセスをブロックしたり、マルチクラウド統合をブロックしたりできます。

回復するには:

これらのステップでは、Oracle Cloudコンソールを使用します。または、OCI CLIを使用します。CLIコマンドの例:

oci iam policy update --policy-id <policy-id> --statements '["Deny group Interns to inspect all-resources in tenancy"]'