ロールベースのアクセス制御

ロール・ベースのアクセス制御(RBAC)を使用して、Oracle Database@Azureリソースへのユーザー・アクセスを制御します。

このタスクには、Oracle Autonomous DatabaseとOracle Exadata Database Serviceの両方にAzure RBACを設定する手順があります。次の点に注意してください。

- Autonomous DatabaseとExadata Database Serviceの両方をプロビジョニングするプライベート・オファーのお客様は、このトピックの手順の両方を完了する必要があります。それ以外の場合は、使用する予定のデータベース・サービスと一致する一連の指示を完了します。

- パブリック・オファー(Pay as You Go)のお客様は、Autonomous Databaseの指示を完了するだけで済みます。

Oracle Autonomous Databaseのサービス・グループおよびロール

| Azureグループ名 | Azureロール割当 | 目的 |

|---|---|---|

| odbaa-adbs-db管理者 |

Oracle.Database Autonomous Database管理者 |

このグループは、AzureのすべてのOracle Autonomous Databaseリソースを管理する必要がある管理者を対象としています。 |

| odbaa-db-family-administrators | なし |

このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 このグループは、OCIのすべてのOracle Database Serviceリソースを管理する必要がある管理者を対象としています。 |

| odbaa-db-family-readers | Oracle.Databaseリーダー |

このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 このグループは、OCIのすべてのOracle Databaseリソースを表示する必要があるリーダーを対象としています。 |

| odbaa-network-administrators | なし |

このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 このグループは、OCI内のすべてのネットワーク・リソースを管理する必要がある管理者を対象としています。 |

| odbaa-costmgmt- 管理者 | なし |

このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 このグループは、OCIでコストおよび請求リソースを管理する必要がある管理者を対象としています。 |

Oracle Exadata Database Service on Dedicated Infrastructureのグループとロール

| Azureグループ名 | Azureロールの割当て | 目的 |

|---|---|---|

| odbaa-exa-infra管理者 | Oracle.Database Exadataインフラストラクチャ管理者 | このグループは、AzureのすべてのExadata Database Serviceリソースを管理する必要がある管理者を対象としています。このロールを持つユーザーには、odbaa-vm-cluster-administratorsによって付与されるすべての権限があります。 |

| odbaa-vm-cluster-administrators | Oracle.Database VmCluster管理者 | このグループは、AzureでVMクラスタ・リソースを管理する必要がある管理者を対象としています。 |

| odbaa-db-family-administrators | なし |

このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 このグループは、OCIのすべてのOracle Database Serviceリソースを管理する必要がある管理者を対象としています。 |

| odbaa-db-family-readers | Oracle.Databaseリーダー |

このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 このグループは、OCIのすべてのOracle Databaseリソースを表示する必要があるリーダーを対象としています。 |

| odbaa-exa-cdb管理者 | なし |

このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 このグループは、OCI内のすべてのCDBリソースを管理する必要がある管理者を対象としています。 |

| odbaa-exa-pdb管理者 | なし |

このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 このグループは、OCI内のすべてのPDBリソースを管理する必要がある管理者を対象としています。 |

| odbaa-network-administrators | なし |

このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 このグループは、OCI内のすべてのネットワーク・リソースを管理する必要がある管理者を対象としています。 |

| odbaa-costmgmt- 管理者 | なし |

このグループは、オプションのアイデンティティ・フェデレーション・プロセス中にOCIでレプリケートされます。 このグループは、OCIでコストおよび請求リソースを管理する必要がある管理者を対象としています。 |

Azure Portalでのロールベースのアクセス制御の構成

- Azureポータルにサインインします

- Azure検索ツールで「EntraID」を検索し、検索結果で「Microsoft Entra ID」を選択して、EntraID「概要」ページにナビゲートします。

- 「グループ」を選択して、グループ・ページにナビゲートします。次に、「すべてのグループ」を選択します。

- 前のステップを繰り返して、このトピックの表に示されているすべてのAzureグループに対して新しいグループを作成します。

-

Azureポータルの「サブスクリプション」ページにナビゲートし、ページでAzureサブスクリプションを検索します。サブスクリプションの詳細を表示するには、サブスクリプションの名前を選択します。詳細は、Azureドキュメントのすべてのサブスクリプションの表示を参照してください。

-

Azureサブスクリプションの詳細ページの「アクセス制御(IAM)」セクションで、+Addを選択し、「ロール割当ての追加」オプションを選択します。

-

このトピックのExadataグループおよびロールの表にリストされているロールを検索します。たとえば、

Oracle.Database Readerです。ロールを選択し、「次へ」を選択します。 -

「ロール割当ての追加」ワークフローの「メンバー」タブで、+Select「メンバー」を選択します。

-

検索フィールドで「odbaa」を検索します。「odbaa」で始まるグループが表示されます。グループ名を選択して選択します。例: "odbaa-db-family-readers"。

-

「メンバー」タブで、「確認と割当て」を選択します。

- 表でロール割当てが指定されているAzure Autonomous Database/Exadata Databaseグループごとに、ステップ7から11を繰り返します。

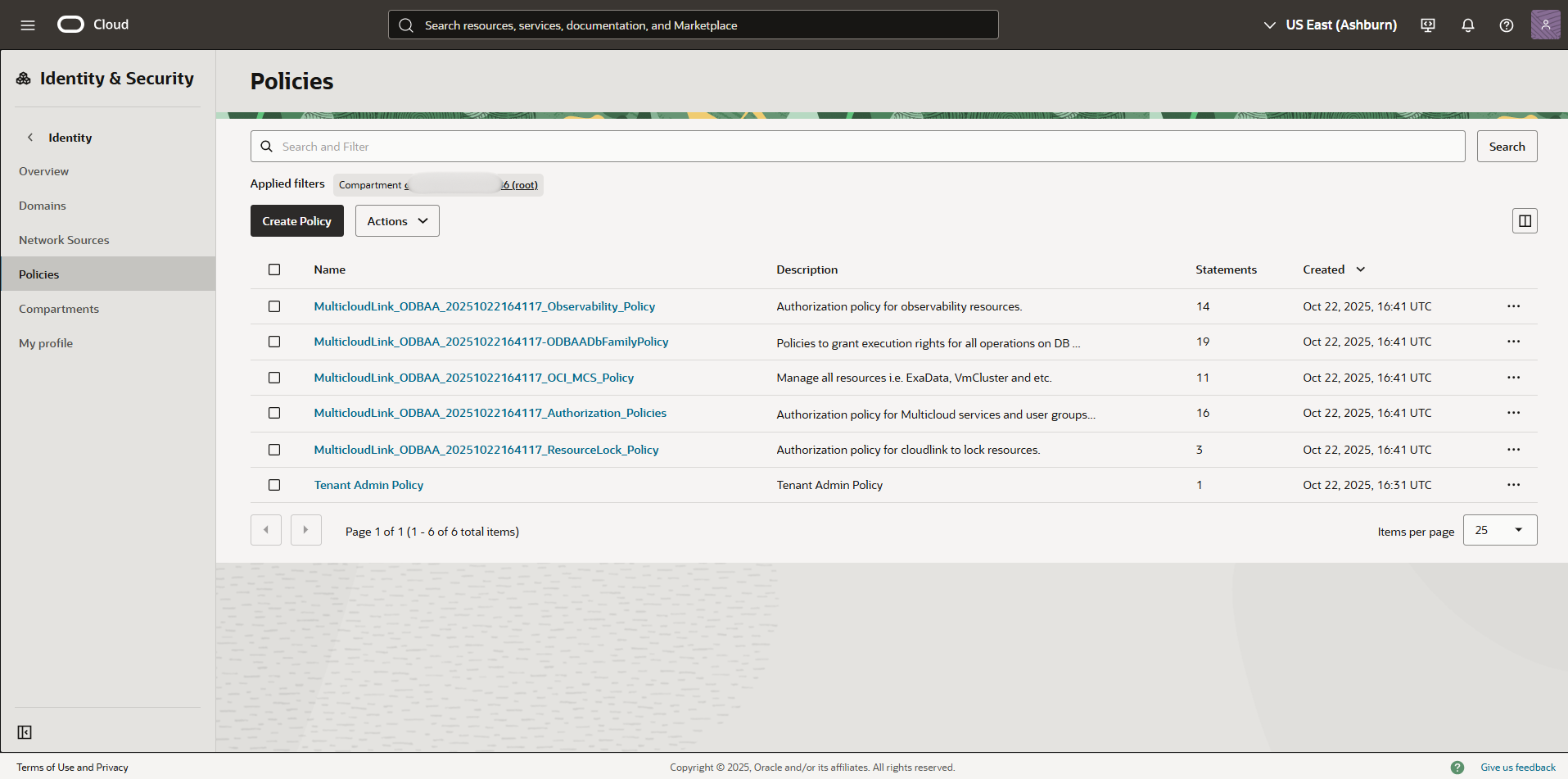

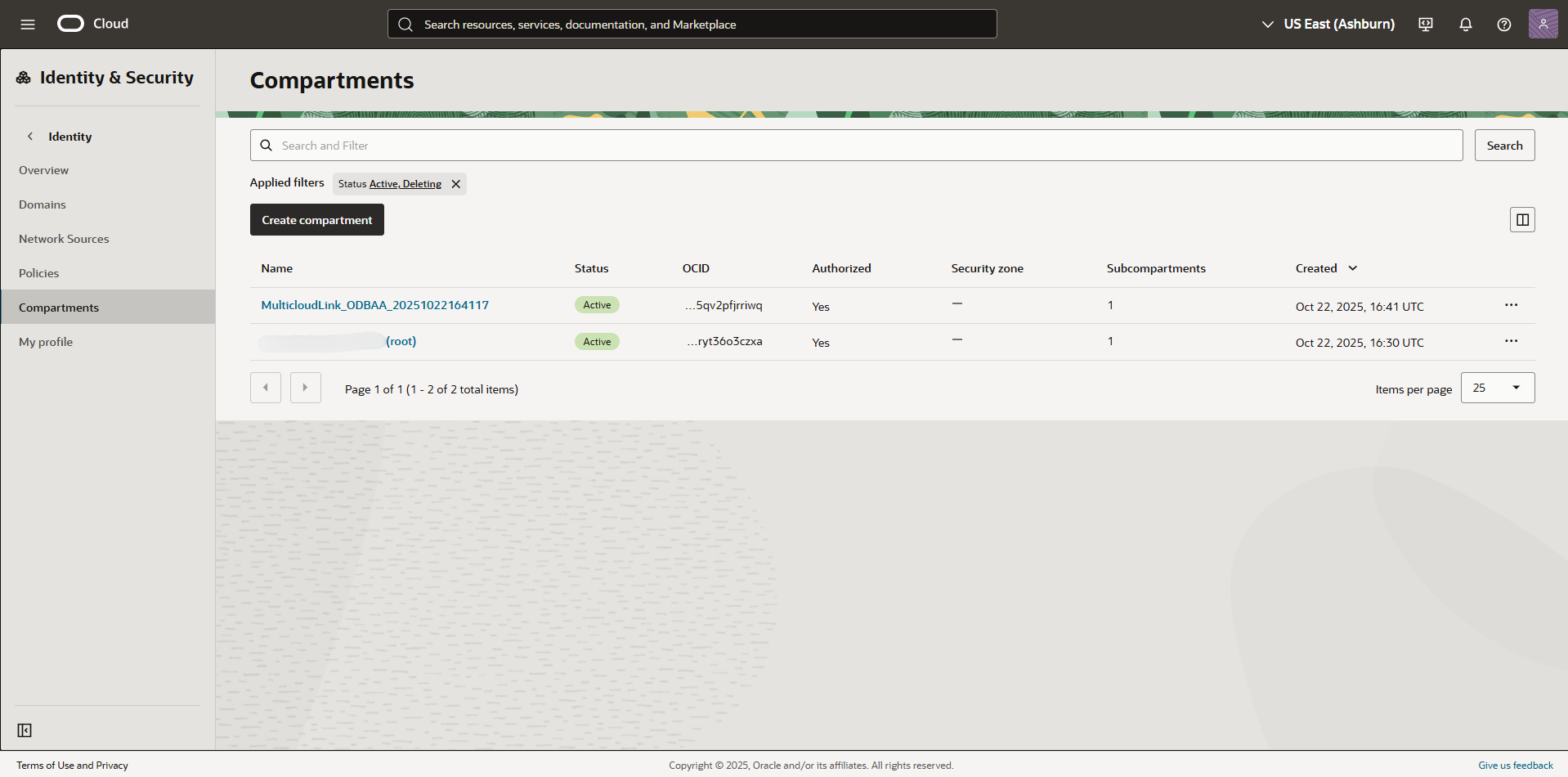

OCIマルチクラウド・ポリシー

Azure環境をOracle Database@Azureにオンボードすると、OCIアカウントのリンク・プロセス中に、OCIによって、サービスに必要なマルチクラウド・コンパートメントとOCI Identity and Access Management (IAM)ポリシーが作成されます。これらのリソースは、Oracle Database@Azureのメンテナンスに不可欠です。OCI管理者は、自動的に作成されたこれらのリソースを変更、移動または削除しないでください。

Identity and Access Management (IAM)の拒否ポリシー

OCI IAM Denyポリシーにより、管理者は不要なアクションを明示的にブロックし、セキュリティを強化し、アクセス制御を合理化できます。

OCI IAM Denyポリシーは権限を制限するための強力なツールです。ただし、Oracle Database@Azure内では十分に注意して使用する必要があります。

先頭にMulticloudLinkが付いたIAMポリシーまたはコンパートメントをターゲットにしたり、影響を与える拒否ポリシーは適用しないでください。

Oracle Database@AzureリソースにDenyポリシーを適用すると、ODBGサービスのOCIとの統合が中断され、重大な運用障害またはサービスの完全な誤動作が発生します。

マルチクラウド関数をロックするテナンシ全体の拒否ポリシーからのリカバリ

Deny any-user to inspect all-resources in tenancyなどのテナンシ全体の拒否ポリシーは、すべてのユーザー・アクセスをブロックしたり、マルチクラウド統合をブロックしたりできます。

回復するには:

これらのステップでは、Oracle Cloudコンソールを使用します。または、OCI CLIを使用します。CLIコマンドの例:

oci iam policy update --policy-id <policy-id> --statements '["Deny group Interns to inspect all-resources in tenancy"]'次の手順

Oracle Database@Azureを使用する準備ができました。次の操作を実行できるようになりました。

- Oracle Database@Azureのアイデンティティ・フェデレーションを設定します(オプション)。フェデレーションでは、ユーザーはAzure Entra ID資格証明を使用して、サービスに関連付けられたOCIテナンシにサインインできます。詳細は、「フェデレーション(オプション)」を参照してください。

- アイデンティティ・フェデレーションを使用しない場合は、OCIコンソールでユーザーを追加できます。詳細は、IAMの概要およびユーザーの管理を参照してください。オプションで、My Oracle Supportにユーザーを登録して、サービス・リクエストを開くことができます。