ネットワーク通信の有効化

OpsインサイトとOracle Cloudデータベース間の通信を有効にするには、特定のネットワーク設定が必要です。

Oracle CloudデータベースにアクセスできるVCN内のNSGまたはセキュリティ・リストに追加することで、OpsインサイトとOracle Cloudデータベースの間の通信を有効にする必要があります。

OpsインサイトとOracle Cloudデータベースの間の通信を有効にする前に、次のことを行う必要があります:

- セキュリティ・ルールについて理解していること。詳細は、セキュリティ・ルールを参照してください。

- イングレスおよびエグレス・ルールの追加にNSGかセキュリティ・リストのどちらを使用するかに応じて、必要な権限を持っていること、およびセキュリティ・ルールの追加方法を理解していること。

ノート

- Opsインサイト・プライベート・エンドポイントを作成するには、NSGが使用可能である必要があります。詳細は、ネットワーク・セキュリティ・グループを参照してください。

- データベース・ポート番号を介したアクセスを許可するセキュリティ・リスト・ルールは、VCNまたはサブネットCIDRブロック内でアクセスできるようにNSJに適用されます。詳細は、セキュリティ・リストを参照してください。

- Oracle CloudデータベースのプライベートIPアドレスとポートの詳細、およびOpsインサイトのプライベートIPアドレスをノートにとります。これらは、セキュリティ・ルールを追加するときに入力する詳細です。ここでは、その詳細が表示される場所について説明します:

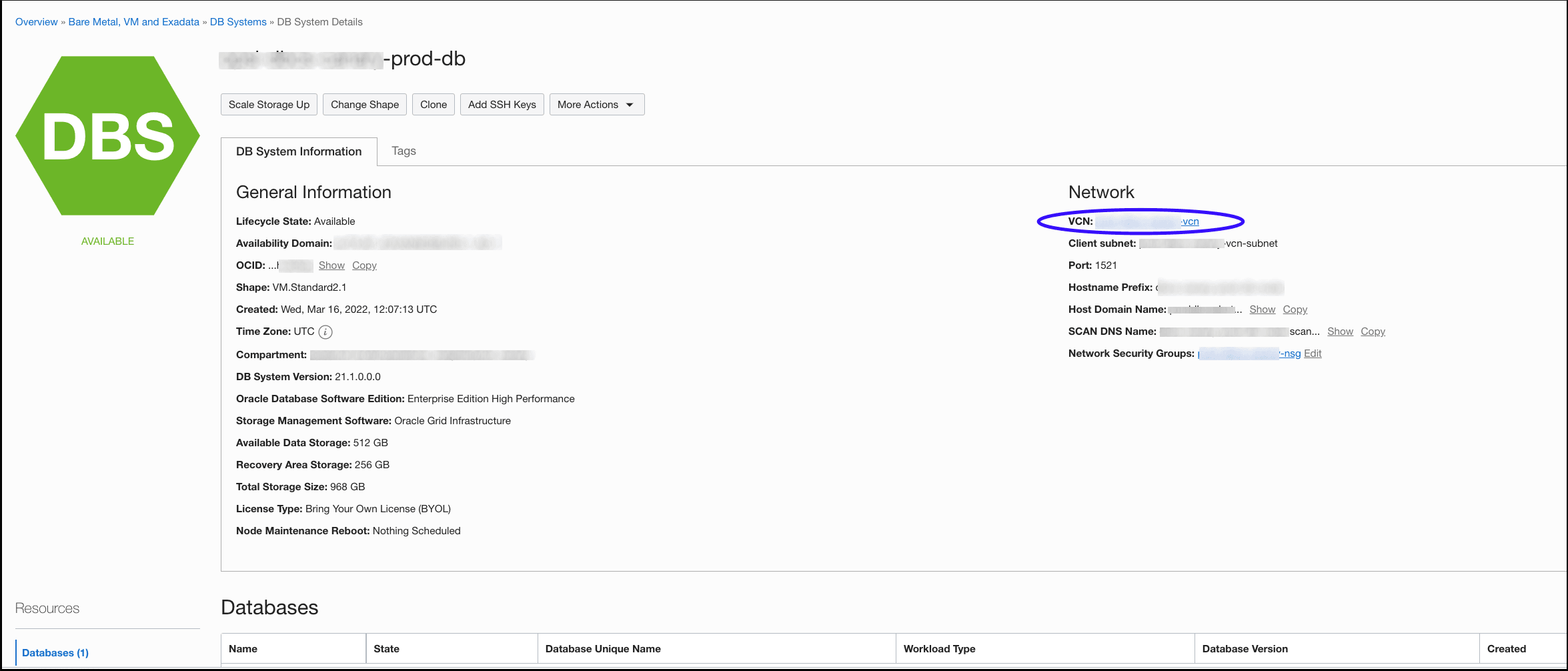

- Oracle Cloudデータベースのポートの詳細は、ベア・メタルおよび仮想マシンDBシステム上のOracle Databaseの「データベース・システムの詳細」ページにある「DBシステム情報」セクションを参照してください。Exadata Cloud Service上のOracle Databaseの場合は、「Exadata VMクラスタの詳細」ページの「ネットワーク」の詳細を参照してください。

- Oracle CloudデータベースのプライベートIPアドレスについては、ベア・メタルおよび仮想マシンDBシステム上の単一インスタンス・データベースの「データベース・システムの詳細」ページにある「ノード」セクションを参照してください。RACデータベースについては、「IPアドレスのスキャン」を使用してください。これは、仮想マシンDBシステムの場合は「DBシステムの詳細」ページに、Exadata Cloud Serviceの場合は「Exadata VMクラスタの詳細」ページに表示されます。

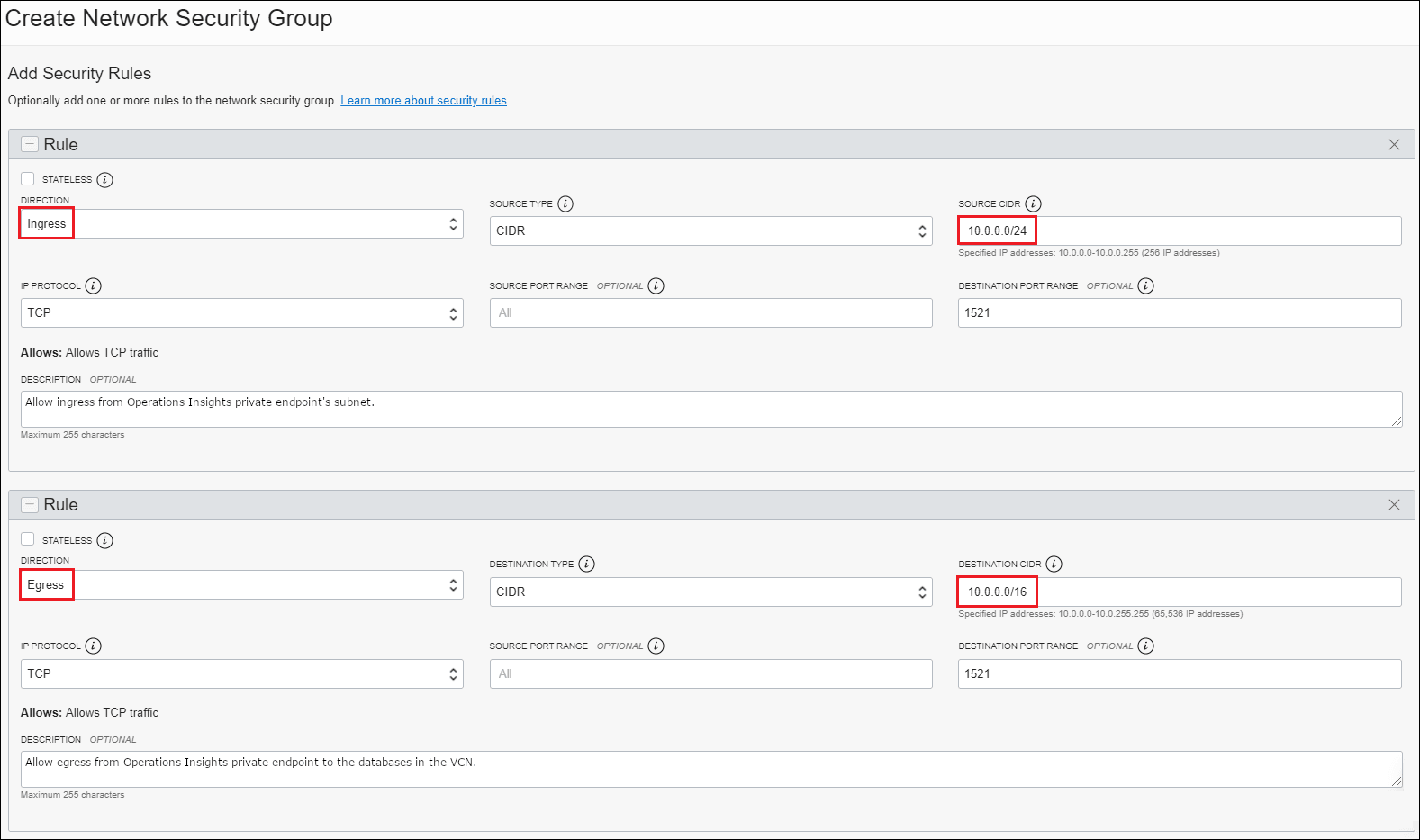

OpsインサイトがOracle Cloudデータベースと通信するためには、ネットワーク・セキュリティ・グループ(NSG)またはセキュリティ・リストのいずれかを使用して、イングレスおよびエグレス・セキュリティ・ルールを追加する必要があります。次の例は、NSGおよびセキュリティ・リストを使用して、仮想マシンDBシステム上のOpsインサイト・プライベート・エンドポイントとOracle Databases間の通信を有効にする方法を示しています。

NSGを作成して、Opsインサイト・プライベート・エンドポイントと仮想マシンDBシステムの間の通信を有効にします

次の例では、NSGを作成して次のものに追加しています:

- 仮想マシンDBシステム

- (すでに作成されている)単一インスタンスOracle CloudデータベースのOpsインサイト・プライベート・エンドポイント

この例にリストされたタスクを完了すると、Opsインサイト・プライベート・エンドポイントは、VCNのサブネット・アーキテクチャに影響を与えずに、仮想マシンDBシステムのVCN内のすべての単一インスタンス・データベースにアクセスします。

仮想マシンDBシステムのVCN内にNSGを作成する方法の詳細は、NSGを作成するにはを参照してください。

仮想マシンDBシステムのVCNポートはユーザーが構成し、以前に構成したポート番号を入力します。

- 仮想マシンDBシステムのVCNのイングレス・ルール: 仮想マシンDBシステムのVCNは、任意のポートから、Opsインサイト・プライベート・エンドポイントのサブネット(10.0.0.0/24)からの受信トラフィックを受信できます。

- Opsインサイト・プライベート・エンドポイントのエグレス・ルール: Opsインサイト・プライベート・エンドポイントのサブネットは、ポート1521の仮想マシンDBシステムのVCN (10.0.0.0/16)にリクエストを送信できます。

ポートが1521と異なる場合は、TCPS対応データベースに構成したポートを入力します。

NSGを作成した後は、それを仮想マシンDBシステムおよびOpsインサイト・プライベート・エンドポイントに追加する必要があります。

NSGを仮想マシンDBシステムに追加する方法の詳細は、NSGからのリソースの追加または削除を参照してください。

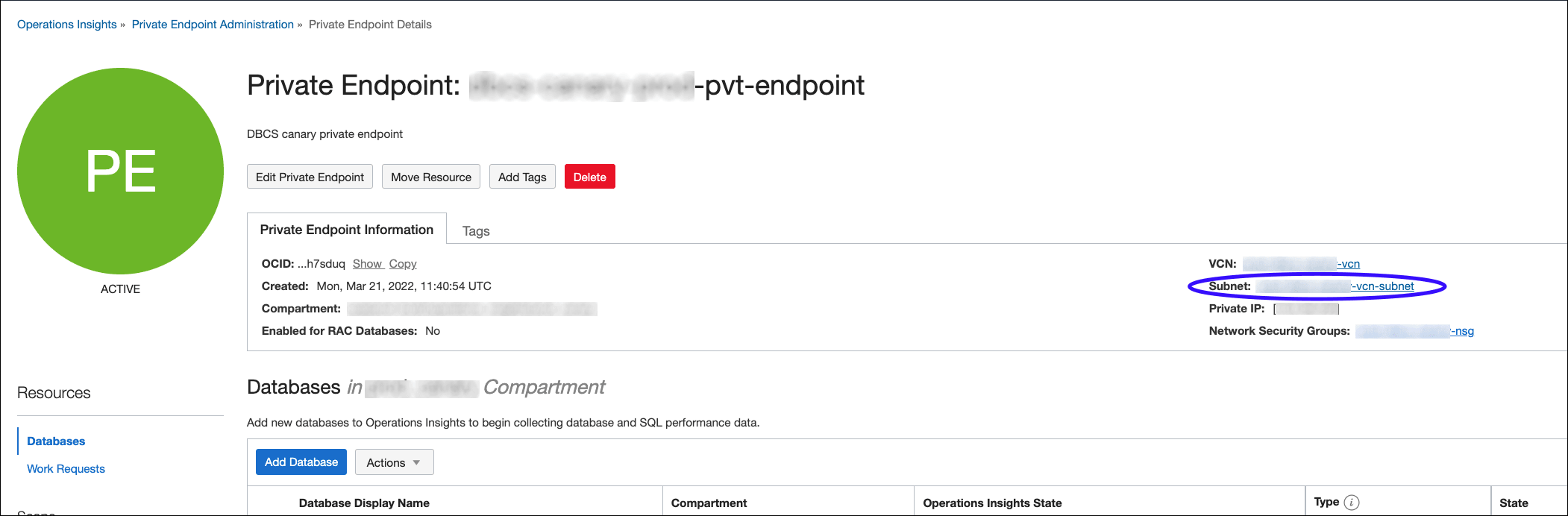

NSGをOpsインサイト・プライベート・エンドポイントに追加するには、Opsインサイトのプライベート・エンドポイント管理ページ(「管理」 > 「プライベート・エンドポイント」)に移動し、NSGの追加先のプライベート・エンドポイントをクリックします。「プライベート・エンドポイントの詳細」ページで、「ネットワーク・セキュリティ・グループ」の「編集」をクリックし、新しく作成したNSGを追加します。

セキュリティ・ルールをセキュリティ・リストに追加して、Opsインサイト・プライベート・エンドポイントと仮想マシンDBシステムの間の通信を有効にします

次の例では、仮想マシンDBシステムのVCN内の既存のセキュリティ・リストにステートフル・セキュリティ・ルールを追加して、単一インスタンスOracle CloudデータベースのOpsインサイト・プライベート・エンドポイントと、VCN内のすべてのサブネットの間の通信を有効にしています。これにより、Opsインサイト・プライベート・エンドポイントは、VCN内のすべての単一インスタンス・データベースにアクセスできます。

既存のセキュリティ・リストの更新の詳細は、既存のセキュリティ・リスト内のルールを更新するにはを参照してください。

仮想マシンDBシステムのVCNポートはユーザーが構成し、以前に構成したポート番号を入力します。

- 仮想マシンDBシステムのVCNのイングレス・ルール: 仮想マシンDBシステムのVCNは、任意のポートから、Opsインサイト・プライベートIPアドレス(10.0.0.6/32)からの受信トラフィックを受信できます。

- Opsインサイト・プライベート・エンドポイントのエグレス・ルール: Opsインサイト・プライベートIPアドレスは、ポート1521の仮想マシンDBシステムのVCN (10.0.0.0/16)にリクエストを送信できます。

ポートが1521と異なる場合は、TCPS対応データベースに構成したポートを入力します。

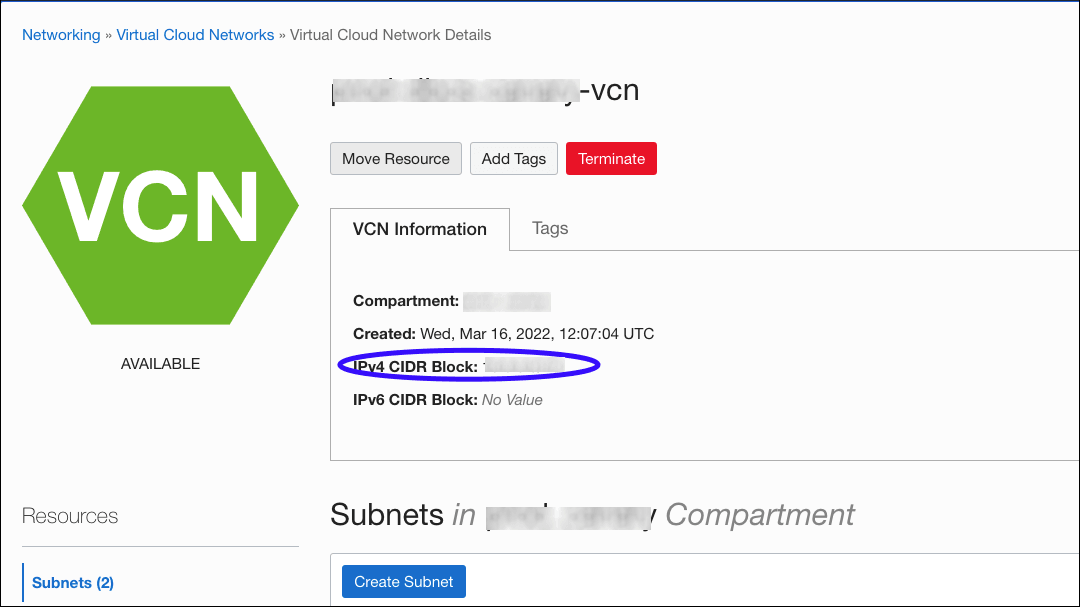

CIDRブロック値の取得

ルールの定義に使用されるCIDRブロック値は、前述の例で示した値ではなく、使用環境に固有です。次のように、Opsインサイト環境の正しいCIDRイングレス/エグレス・ルール値を取得できます:

- イングレス・ルール

作成する必要があるイングレス・ルールは、プライベート・エンドポイントの作成時に指定されたサブネットによって異なります。CIDRブロックは、VCN/サブネット・ページで確認できます。Opsインサイトでは、「プライベート・エンドポイントの詳細」ページから直接、VCN/サブネット・ページへの便利なリンクも提供されます。

- エグレス・ルール

作成する必要があるエグレス・ルールは、Oracle Cloudデータベースが存在するVCNによって異なります。CIDRブロックは、関連付けられたVCNへのリンクがあるデータベースの詳細ページに移動して確認できます。

ノート

ノート

プライベート・エンドポイントをVCN内のすべてのデータベースに使用できるように、CIDRブロック全体を使用してルールを記述する必要があります。

TCPSによる権限の有効化

Transport Layer Securityプロトコル付きTCP/IP (TCPS)を使用してOracle Cloudデータベースに安全に接続する場合は、データベース管理を有効にするときにポート番号を入力し、データベース・ウォレットをアップロードする必要があります。

- Javaキーストア(JKS): Javaキーストア・ウォレットをシークレットとして保存するには、ウォレットのキーストア・パスワード、キーストア・コンテンツ(.JKSファイル)、トラストストア・パスワード、トラストストア・コンテンツ(.JKSファイル)および証明書の識別名(DN)を入力する必要があります。

- 公開キー暗号化標準(PKCS) #12): PKCS#12ウォレットをシークレットとして保存するには、ウォレット・パスワード、ウォレット・コンテンツ(.p12ファイル)およびウォレットの証明書DNを入力する必要があります。

TLS認証の構成方法の詳細は、トランスポート・レイヤー・セキュリティ認証の構成を参照してください。