プライベートIPを使用したOracle Cloud Infrastructure GoldenGateへの接続

概要

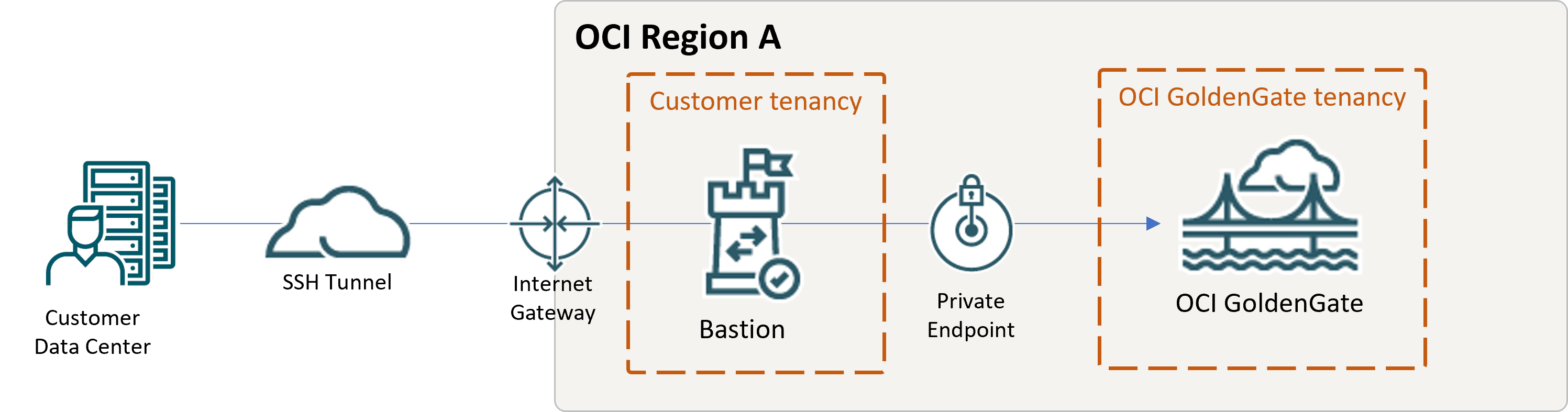

OCI GoldenGateには、OCIネットワーク内から、またはOCIリソースへのアクセスを保護する要塞ホストを介して、プライベート・エンドポイントを使用する方法でのみアクセスできます。このクイックスタートの例では、OCI Bastionを使用していますが、独自の要塞を使用することもできます。このクイックスタートには両方のオプションが含まれているため、最も適切なものを選択できます。

図qs-bastion.pngの説明

開始する前に

続行するには、次が必要です:

- 無料トライアルまたは有料のOracle Cloud Infrastructureアカウント

- OCI GoldenGateへのアクセス

- プライベート・サブネット内の、パブリック・エンドポイントなしのOCI GoldenGateデプロイメント

- OCI Bastionの場合:

- サービスへのアクセス

- OCI BastionまたはOCIコンピュート上の独自の要塞へのアクセス

- OCIコンピュート上の独自の要塞の場合:

- OCIコンピュートへのアクセス

- 各可用性ドメインに構成されたパブリックおよびプライベート・サブネット

ノート:

Oracleでは、適切なセキュリティ・リストが正しいホストに割り当てられるように、要塞ホストのみに個別のパブリック・サブネットを作成することをお薦めします。

オプションA: OCI Bastionを使用

OCI Bastionを使用するか、独自の要塞を使用できます。この例ではOCI Bastionを使用します。

- 要塞を作成します。次を確認します:

- ターゲットOCI GoldenGateデプロイメントおよびサブネットと同じVCNを使用します。

ノート:

サブネットは、OCI GoldenGateデプロイメントと同じか、OCI GoldenGateサブネットへのアクセス権を持つサブネットにすることができます。 - CIDRブロック許可リストに、OCI Bastionへの接続に使用するマシンのIPアドレスを含めます。

- ターゲットOCI GoldenGateデプロイメントおよびサブネットと同じVCNを使用します。

- SSHポート転送セッションを作成します。

- 「IPアドレス」に、OCI GoldenGateデプロイメントのプライベートIPを入力します。プライベートIPは、デプロイメントの「詳細」ページで確認できます。

- 「ポート」に、

443と入力します。 - 「SSHキーの追加」で、セッションに使用するSSHキー・ペアの公開鍵ファイルを指定します。

- セッションの作成後、セッションの「アクション」(3つのドット)メニューから「SSHコマンドのコピー」を選択します。

- コマンドをテキスト・エディタに貼り付け、

<privateKey>および<localPort>プレースホルダを秘密キーおよびポート443へのパスに置き換えます。 - コマンドライン・インタフェースを使用してコマンドを実行し、トンネルを作成します。

- Webブラウザを開き、

https://localhostに移動します。

ノート:

- プライベート・サブネットのセキュリティ・リストに要塞ホストのイングレス・ルールを追加していることを確認してください。さらに学ぶ。

- 次のエラー・メッセージが表示される場合、

{"error":"invalid_redirect_uri","error_description":"Client xxdeploymentgoldengateusphoenix1ocioraclecloudcom_APPID requested an invalid redirect URL: https://localhost/services/adminsrvr/v2/authorization. ECID: cvSDu0r7B20000000"}次に、クライアント・マシンのhostsファイルにエントリを追加して、127.0.0.1をデプロイメントFQDNにマップする必要があります。たとえば次のようにします。

127.0.0.1 xx.deployment.goldengate.us-phoenix-1.oci.oraclecloud.com

既知の事象

IPを使用してIAM対応のデプロイメントにアクセスしようとしたときのリダイレクトURLエラーが無効です

デプロイメントのIPアドレスを使用してIAM対応のデプロイメントにアクセスしようとすると、次のエラーが発生します:

{"error":"invalid_redirect_uri","error_description":"Client

xxxxxxxx1ocioraclecloudcom_APPID requested an invalid redirect URL: https://192.x.x.x/services/adminsrvr/v2/authorization. ECID:

xxxx"}回避方法:次のいずれかを実行できます。

オプション1: アイデンティティ・ドメイン・アプリケーションにデプロイメントIPアドレスを追加します。この変更を行うには、アプリケーションに割り当てられているユーザー・グループに属している必要があります。

- Oracle Cloudのナビゲーション・メニューで、「アイデンティティとセキュリティ」を選択し、「アイデンティティ」で「ドメイン」をクリックします。

- 「ドメイン」リストからドメインを選択します。

- ドメインの「アイデンティティ・ドメイン」リソース・メニューから、「Oracle Cloud Services」を選択します。

- 「Oracle Cloud Services」リストからアプリケーションを選択します。たとえば、GGS INFRA Application for Deployment Id:

<deployment OCID>です。 - アプリケーション・ページのOAuth構成で、「OAuth構成の編集」をクリックします。

- 「リダイレクトURL」に、ドメインのかわりにデプロイメントのIPを含むデプロイメントのコンソールURLを入力します。たとえば:

https://<deployment-ip>/services/adminsrvr/v2/authorization。 - 変更を保存します。

オプション2:クライアント・マシンのhostsファイルにエントリを追加して、

127.0.0.1をデプロイメントFQDNにマップします(<region>を適切なリージョンに置き換えます)。たとえば次のようにします。

127.0.0.1 xx.deployment.goldengate.<region>.oci.oraclecloud.com