ノート:

- このチュートリアルは、Oracle提供の無料ラボ環境で提供されています。

- Oracle Cloud Infrastructureの資格証明、テナンシおよびコンパートメントの値の例を使用します。演習を完了するときは、これらの値をクラウド環境に固有の値に置き換えます。

VMware NSX-TオーバーレイでのOracle Cloud VMwareソリューションSDDCワークロードのパブリックDNSの構成

イントロダクション

このチュートリアルは、Oracle Cloud VMwareソリューション内のVMware NSX-Tオーバーレイ・ネットワークで実行するワークロードのパブリックDNS解決を構成するためのステップバイステップ・ガイドです。Oracle Cloud Infrastructure (OCI)チームの焦点は、お客様、このチュートリアルに従うことで、必要に応じて環境でこの管理タスクを実行できるようにすることです。

目的

目的は、VMware NSX-Tオーバーレイ・ネットワーク上で実行されているVMwareソフトウェア定義のデータ・センター(SDDC)のワークロードを、Oracle Cloud VMware Solution SDDC環境からパブリック・ドメイン・ネーム・システム(DNS)サーバーにアクセスできるようにすることです。

前提条件

- 適切な権限を持つテナンシ内のVMware SDDC

- ネットワーク・アドレス変換(NAT)ゲートウェイまたはインターネット・ゲートウェイにアタッチされたVMware SDDC VCN

- VMware NSX-Tでのネットワーク構成のオーバーレイ

VMware NSX-T DNSについて

VMware NSX-TのIPアドレス管理は、DNSおよび Dynamic Host Configuration Protocol (DHCP)を使用して構成できます。VMware NSX-Tは DNSサーバーとして機能していませんが、DNSクエリーを環境内のアップストリーム DNSサーバーに送信する「転送者」として機能するように構成されています。ここでは、Google DNSサーバーにリクエストを転送します。

DNSフォワーダに関する情報をさらに知っておく必要もあります。

- DNSフォワーダは、以前のリクエストの結果をキャッシュします。

- ローカル・キャッシュは、DNSフォワーダがDNSリクエストを受信したときに最初にチェックされます。

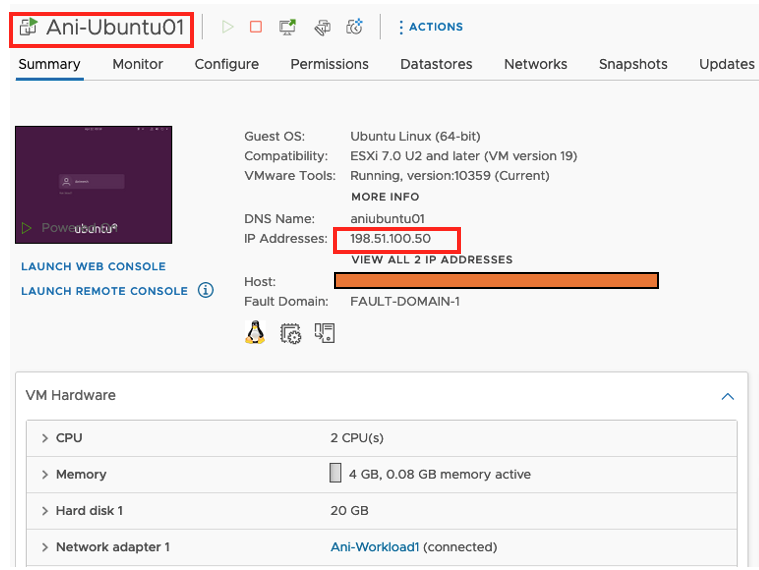

タスク1:テストVMのデプロイ

次の構成および例では、既知のGoogle DNSサーバーIP: 8.8.8.8を使用します。

SDDC仮想マシン(VM)がDNS問合せをGoogle DNSサーバーに転送できるように、VMware NSX-TでDNS転送を構成します。

-

vCenterにログインし、テストVMを設定します。この例では、オーバーレイ VMware NSX-Tネットワークに接続された Ubuntu 20.04を使用します。

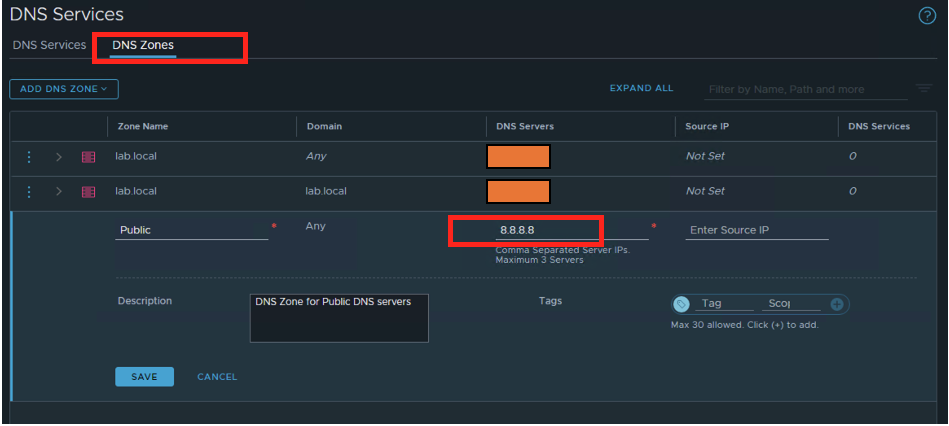

タスク2:パブリックDNSサーバーIPを使用したパブリックDNSゾーンの構成

-

「NSX-T Networking」の「DNSゾーン」で、新しいDNSゾーンを「パブリック」として作成し、パブリックDNSサーバーのIP (この場合は8.8.8.8)を設定します。

ノート:この例では、デフォルト・ゾーンとして使用します。DNSゾーンを構成するときに、DNS問合せをアップストリームDNSサーバーに転送するときに使用するDNSフォワーダのソースIPを指定できます。ソースIPを指定しない場合、DNS問合せパケットのソースIPはDNSフォワーダのリスナーIPになります。

リスナーIPが外部アップストリームDNSサーバーから到達できない内部アドレスである場合、ソースIPの指定が必要です。DNS応答パケットがフォワーダにルーティングされるようにするには、専用のソースIPが必要です。または、論理ルーターでソース・ネットワーク・アドレス変換(SNAT)を構成して、リスナーIPをパブリックIPに変換することもできます。この場合、ソースIPを指定する必要はありません。VMware NSX-Tで同じSNAT機能を使用します。

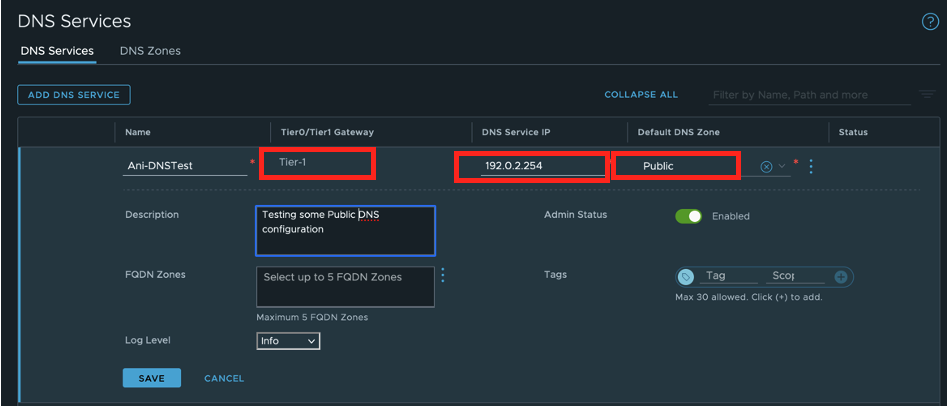

-

DNSサービスを作成します。DNSサービスで、DNSサービスIP (192.0.2.254)を追加し、Tier1ゲートウェイにアタッチします。Default DNS Zoneでは、前の手順で作成した DNSゾーンを使用します。

新しく作成されたDNSサービス・ステータスが「成功」を示していることを確認します。

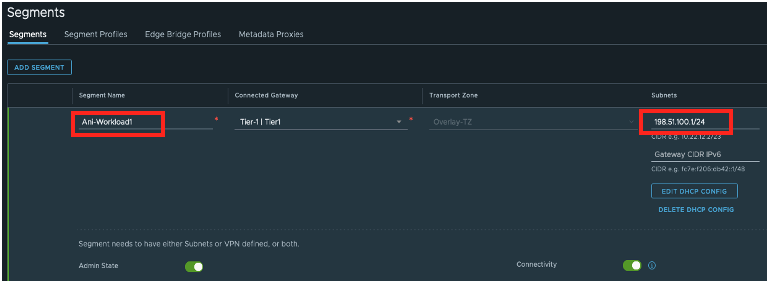

タスク3: VMware NSX-T OverlayセグメントおよびDHCP構成の構成

-

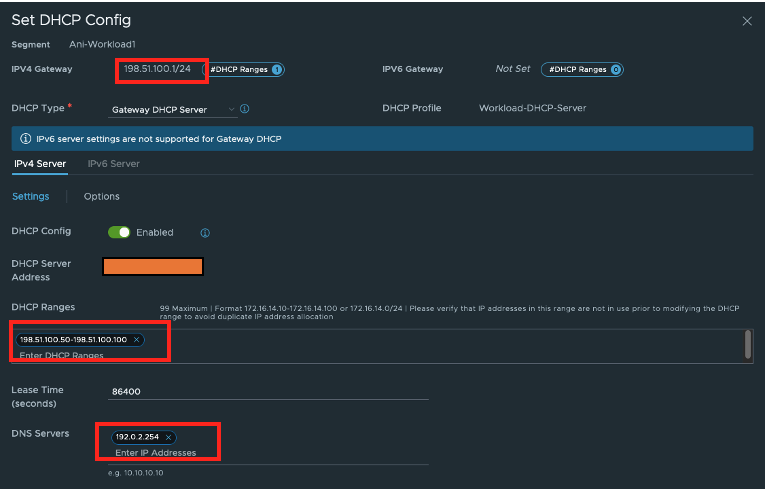

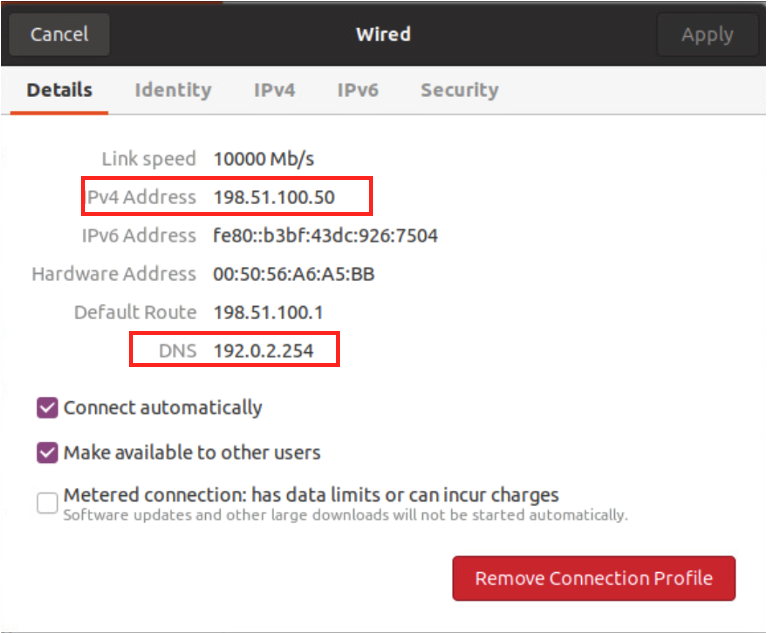

Vmware NSX-Tで新しいオーバーレイ・セグメントを作成し、DNSサービスIPを追加してDNSを構成します。このセグメントにアタッチされているVMまたはクライアントは、エンドポイントとしてDNSサービスIPを使用します。「Edit DHCP Config」を使用して構成します。この例ではDHCPを使用しています。

-

この例に示すように、設定がUbuntuマシンで有効になったことを確認します。

タスク4: VMware NSX-T NATルールの構成

-

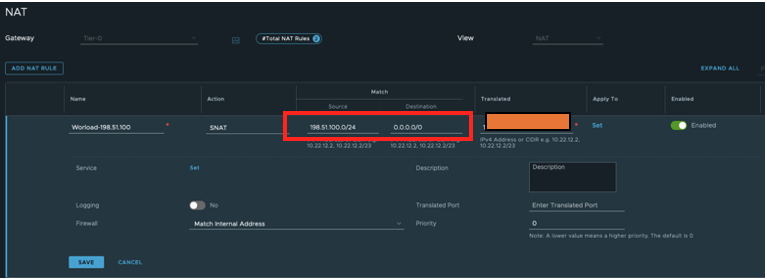

SDDCオーバーレイVMが外部ネットワークまたはパブリック・ネットワークにアクセスできるように、VMware NSX-T NATルールを構成します。ここでは、セグメント・ネットワーク198.51.100.0/24に対してVMware NSX-T HA VIP IPに対してSNATを実行しています(デプロイされたSDDCのHA VIPを確認してください)。

-

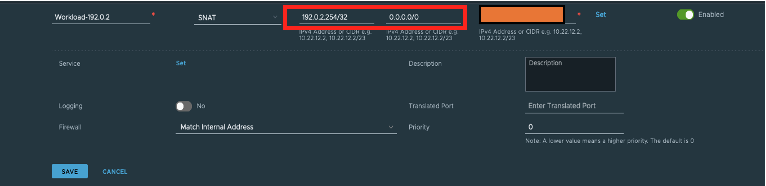

DNSサービスIP 192.0.2.254/32専用にSNATルールを記述します。

ノート: DNSサービスIPはオーバーレイ・セグメント範囲とは異なるIPであるため、転送されたリクエストが8.8.8.8に達するには別のNATルールを作成する必要があります。オーバーレイセグメント範囲からIPを使用している場合、VMware NSX-Tで個別のNATルールは必要ありません。

ノート: Tier-1ゲートウェイとTier-0の両方でroute-advertisementをチェックし、DNS ForwarderおよびNAT IPが有効になっていることを確認します。

VMware NSX-TセグメントをVCN構成からアクセス可能にするボーナス・オプション

VMware NSX-Tオーバーレイ・セグメントがVCNセグメントからアクセス可能である必要がある場合、VMware NSX-Tエンドから構成が完了したので、プライベートIP (VMware NSX-T VIP)に向けてOracle Cloud VMwareソリューションVLANネットワークにルートを追加できます。

ネットワーク・セキュリティ・グループでオープンするプロトコルおよびポートについて、ルート・ルールおよび適切なイングレス・ルールの例については、次のスクリーン・ショットを参照してください。前述のように、この例では、Tier-0ルータで Tier-0 Uplink VIP IPでSNATを使用しています。

google.comまたはその他のものをインターネット上でpingしようとすると、VMware NSX-Tオーバーレイで実行されているVMからDNSを解決できるようになります。

謝辞

- 作成者 - Animesh Dixit (Principal Cloud Architect)

その他の学習リソース

他のラボをdocs.oracle.com/learnで探すか、Oracle Learning YouTubeチャネルでより無料の学習コンテンツにアクセスします。また、education.oracle.com/learning-explorerにアクセスしてOracle Learning Explorerになります。

製品のドキュメントは、Oracle Help Centerを参照してください。

Configure public DNS for Oracle Cloud VMWare Solution SDDC workloads on VMware NSX-T overlay

F56656-01

April 2022

Copyright © 2022, Oracle and/or its affiliates.