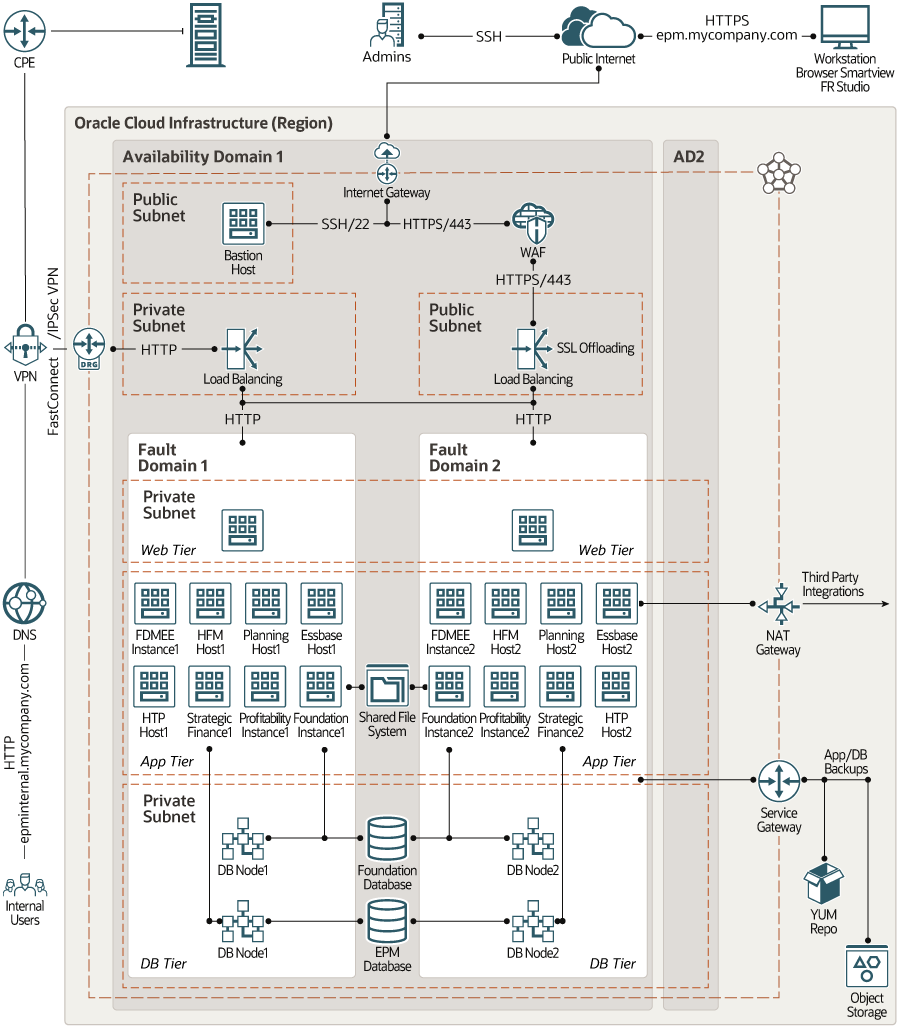

HAアーキテクチャ:単一可用性ドメイン

このアーキテクチャでは、Oracle Enterprise Performance Managementアプリケーションとデータベースは、単一の可用性ドメイン内の2つのフォルト・ドメインにデプロイされます。

トポロジのすべてのアプリケーション・インスタンスがアクティブです。アプリケーションの冗長インスタンスは、別のフォルト・ドメインでホストされています。そのため、インスタンスは同じ物理ハードウェア上でホストされません。このアーキテクチャにより、可用性ドメイン内で高可用性が保証されます。1つのフォルト・ドメインに影響するハードウェア障害またはメンテナンス・イベントは、他のフォルト・ドメインのインスタンスには影響しません。インスタンスに障害が発生すると、トラフィックは可用性ドメイン内の他のインスタンスに変換され、引き続きリクエストは処理されます。

この複数層アーキテクチャのすべてのコンポーネントは、単一のリージョンにあります。各層のリソースは、個別のサブネットでネットワーク・レベルで分離されます。

- 基準ホスト

Bastionホストは、クラウドの外部からのトポロジに制御されたセキュアなエントリ・ポイントとして機能するコンピュート・インスタンスです。

基本ホストは通常DMZにプロビジョニングされます。これにより、クラウドの外部から直接アクセスできないプライベート・ネットワークにそれらのリソースを配置することで、機密のリソースを保護できます。トポロジには、定期的に監視および監査できる単一の既知のエントリ・ポイントがあります。したがって、トポロジの機密性の高いコンポーネントの公開は、それらへのアクセスを危険にさらすことなく回避できます。

このアーキテクチャのベース・ホストはパブリック・サブネットにアタッチされ、パブリックIPアドレスを持ちます。VCNに接続されたインターネット・ゲートウェイを介して、クラウド・フロー外部の管理者からベース・ホストに接続します。イングレス・セキュリティ・ルールを構成して、パブリック・インターネットのベース・ホストへのSSH接続を許可できます。追加のセキュリティ・レベルを提供するために、特定のIPアドレス・ブロックからベース・ホストへのSSHアクセスのみを制限できます。

プライベート・サブネットのコンピュート・インスタンスには、ベース・ホストを介してアクセスできます。

ssh-agent転送を有効にすると、ベース・ホストに接続し、ローカル・コンピュータから資格証明を転送することで次のサーバーにアクセスできます。また、SSHトンネリングを動的に使用して、プライベート・サブネット内のインスタンスにアクセスできます。動的トンネルは、ローカルポート上のSOCKSプロキシを提供しますが、リモートホストからの接続です。

- 公開Load BalancerHyperion Financial Reporting Web Studioのユーザーなどの外部ユーザーからのHTTPSリクエストは、VCNに接続されているインターネット・ゲートウェイを経由して流れます。これにより、リクエストはOracle Cloud Infrastructure Web Application Firewall(WAF)サービスを通過し、悪意のある不要なインターネット・トラフィックからアプリケーションを保護します。WAFルールを渡すトラフィックは、パブリック・ロード・バランサに転送されます。ロード・バランサは、SSL/TLSを終了し、HTTPリクエストをプライベートWeb層に分散します。

ノート:

アプリケーション・エンドポイントのドメイン解決を保証するには、パブリック・ロード・バランサのIPアドレスをパブリックDNSに登録する必要があります。 - プライベートLoad Balancer内部およびオンプレミスのユーザーからのトラフィックは、IPSec VPNトンネルを介して、またはFastConnect仮想回線を、VCNに接続されている動的ルーティング・ゲートウェイ(DRG)に移動します。プライベート・ロード・バランサは、リクエストをインターセプトしてプライベートWeb層に配信します。

ノート:

アプリケーション・エンドポイントのドメイン解決を保証するには、オンプレミスのDNSでプライベート・ロード・バランサのIPアドレスを登録する必要があります。 - Web層

Web層は2つのコンピュート・インスタンスでホストされ、両方とも同じプライベート・サブネットにアタッチされます。インスタンスは、別々のフォルト・ドメインにあり、Web層の高可用性が実現します。

- アプリケーション層

アプリケーション層には、次のHyperionコンポーネントに対するコンピュート・インスタンスが含まれています。(カッコ内の略語は、アーキテクチャ・ダイアグラムのこれらのコンポーネントに使用されるラベルです。)

- Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

Webベースのガイド付きワークフローを使用して、財務ユーザーが標準化された財務データ管理プロセスを開発する際に役立つパッケージ化されたソリューション。

- Oracle Hyperion Financial Management (HFM)

Webベースの連結、税引当、QMR、JSKアプリケーションの環境を提供するRDBMS上の、多次元のオンライン分析処理サーバー。

アプリケーションにより、高いスケーラブルな単一のソフトウェア・ソリューションでグローバルな財務連結、レポートおよび分析を行うことができます。

- Oracle Hyperion Planning

財務および業務のプランニング・プロセスを統合し、ビジネスの予測可能性を向上する、集中管理されたExcelベースおよびWebベースの計画、予算編成および予測ソリューション。

- Oracle Essbase

事前パッケージ済アプリケーションのデプロイやカスタム・アプリケーションの開発のための環境を提供する、オンライン分析処理(OLAP)サーバーです。

- Oracle Hyperion Tax Provision (HTP)

US GAAPまたはIFRSでレポートされる多国籍会社に対する包括的なグローバル税引当ソリューション。

アプリケーションには、税金自動化、データ収集、税引当計算、申告先経過勘定自動化、税金レポートおよび分析など、企業の税引当プロセスのすべてのステージが含まれます。アプリケーションは、Oracle Hyperion Financial Managementを使用して作成され、Financial Managementで提供されるすべての機能を利用します。

- Oracle Hyperion Strategic Finance

オンザフライのシナリオ分析およびモデリング機能を備えた財務予測およびモデリングのソリューション。財務予測およびモデリングの機能により、財務シナリオを迅速にモデル化して評価したり、高度な債務および資本構造管理のための即時利用可能な機能を提供できます。

- Oracle Hyperion Profitability and Cost Management

実用的なインサイトを提供するアプリケーション。原価および収益性のドライバを検出し、可視性および柔軟性をユーザーに提供し、リソースの位置を改善します。

- Oracle Hyperion Foundation Services

Enterprise Performance Managementシステムのすべてのモジュールのインストールと構成、およびアプリケーションのユーザー、セキュリティ、メタデータおよびライフ・サイクルの管理を可能にする共通インフラストラクチャ・コンポーネント。

Foundation Servicesは、Hyperion Financial ManagementまたはHyperion Planning (あるいはその両方)を配置するかどうかに関係なく必要です。

アプリケーション層の各コンポーネントは、別々のフォルト・ドメインでプロビジョニングされる2つのコンピュート・インスタンスにデプロイされます。したがって、アプリケーション層内のすべてのコンポーネントは、フォルト・ドメインのレベルでの障害に対応できるようになります。

アプリケーション層のすべてのコンピュート・インスタンスは、プライベート・サブネットにアタッチされます。そのため、アプリケーションはネットワーク・レベルでトポロジ内の他のすべてのリソースから分離され、非認証ネットワーク・アクセスから保護されます。- NATゲートウェイを使用すると、アプリケーション層のプライベート計算インスタンスは、クラウド外のホストにアクセスできます(たとえば、アプリケーション・パッチや外部統合のダウンロード)。NATゲートウェイを介して、プライベート・サブネットのコンピュート・インスタンスはインターネットへの接続を開始し、レスポンスを受信できますが、インターネット上のホストから開始されたインバウンド接続を受信しません。

- サービス・ゲートウェイを使用すると、アプリケーション層のプライベートOracle Linux計算インスタンスがリージョン内のYumサーバーにアクセスし、オペレーティング・システムの更新と追加のパッケージを取得できます。

- サービス・ゲートウェイを使用すると、パブリック・インターネットをトラバースせずに、アプリケーションをリージョン内のOracle Cloud Infrastructure Object Storageにバックアップすることもできます。

アプリケーション層のコンポーネントには、Hyperionアプリケーションによって生成された共有バイナリおよびデータを格納するための共有Oracle Cloud Infrastructure File Storageへのアクセス権があります。

- Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

- データベース層

データベース層には、Oracle Cloud Infrastructure Databaseインスタンスが含まれています。高可用性を実現するには、2ノードの仮想マシンのDBシステム(VM)またはExadata DBシステムを使用します。

このアーキテクチャには、2つのデュアル・ノード・データベース・システム(Hyperion Foundation Services用とアプリケーション用)が含まれています。

- 各RACデータベース内の2つのノードは、個別のフォルト・ドメイン内に配置され、各データベース・クラスタがフォルト・ドメインのレベルでの障害に耐えられるようにします。

- すべてのデータベース・ノードはプライベート・サブネットに接続されます。そのため、データベースはネットワーク・レベルでトポロジ内の他のすべてのリソースから分離され、非認証ネットワーク・アクセスから保護されます。

- サービス・ゲートウェイを使用すると、パブリック・インターネットを横断せずに、リージョン内のOracle Cloud Infrastructure Object Storageにデータベースをバックアップできます。