ワークロード・ガバナンス・ライフサイクル

ワークロード・ガバナンスには、ワークロードおよびガバナンス・モデルを使用してガバナンスを設計するために、ワークロードに関連する様々な特性がスコープ指定されます。ワークロード・ガバナンスは、次の4つのフェーズで進んでいます。

- ワークロード範囲指定および評価:対象のワークロードに固有のリソース、プロセス、予算およびセキュリティ要件の範囲を識別します。

- ワークロード・ガバナンスの設計およびデプロイメント:セキュリティ、ガバナンスおよび予算策定に固有の様々な分野にわたるワークロード固有のガードレールを識別します。

- ワークロード・オンボーディング:適切なガバナンス・ガードレールが整備されている環境にワークロードがオンボードされます

- ワークロード・ガバナンス監視およびオフボーディング:ワークロードの定義済ライフサイクルに基づくアセットのオフボーディング

ワークロードのスコープと評価

最初のステップとして、新しいワークロードをOCIにデプロイするチーム向けに、ゲート・プロセスとレビュー・プロセスでワークロードをスコープ設定する必要があります。

スコーピングにより、十分なビジネス・ドライバとスポンサシップが確保され、新しいワークロードに安全に対応するための適切なガードレールが配置されます。ワークロードを評価して、ガバナンスが必要かどうか、およびワークロードがどの程度機密でビジネスに重大な影響を及ぼすかに基づいて、どの程度ガバナンスが必要かを判断します。

ワークロード・ガバナンスの設計

初期評価で取得されたデータを使用して、ワークロード・ガバナンス用にテナンシを設計します。

ワークロードを評価し、特定の質問に対する回答に基づいて意思決定を行い、必要な組織結果を決定します。ベースライン・ガバナンス時に設定したコンパートメント構造から始めます。

ワークロード・ガバナンスの設計プロセスは、ベースライン・ガバナンスに類似したガバナンス・モデルに従います。次に、ワークロード・ガバナンスの設計に関連する思考プロセスの例を示します。

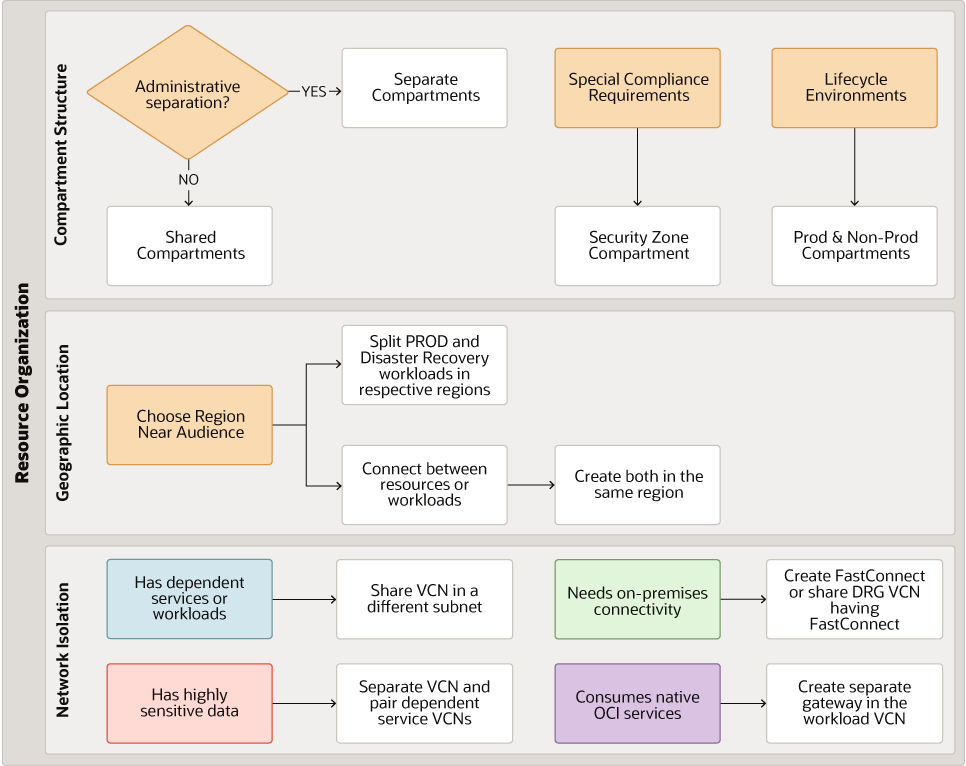

図oci-resource-organization-workflow.pngの説明

ワークロード・リソースの編成

最初に、コンパートメント構造、地理的な場所およびネットワーク分離の要件に基づいてリソース・ワークロードを編成します。

コンパートメント構造を設計する際は、これらの質問に対する回答を検討してください。

- ワークロードには管理分離が必要ですか。

- はい:ワークロード・リソース用の新しいコンパートメントを作成します

- いいえ:ワークロード・コンパートメントを既存のコンパートメントと共有します

- ワークロードにHIPAAやFedRampなど、特別なコンプライアンス要件はありますか。

- はい:セキュリティ・ゾーン・コンパートメントの作成

- ワークロードにライフサイクル環境はありますか。

- はい:個別の製品および非製品コンパートメントの作成

ワークロードの地理的な場所を選択するために、これらの質問に対する回答を検討してください。

- 対象者はどこにありますか。

- ターゲット・オーディエンスに近いリージョンを選択してください

- 本番リカバリとディザスタ・リカバリのためにワークロードをどのように分離しますか。

- 指定された本番およびディザスタ・リカバリ・リージョンで、本番およびディザスタ・リカバリのワークロードを分割します

- ワークロードは他のワークロードへの接続を必要としますか。

- はい:同じリージョンでワークロードを作成します

ワークロード・ネットワークの分離を決定するために、これらの質問に対する回答を検討してください。

- ワークロードに依存するサービスまたはワークロードはありますか。

- はい:別のサブネットでVCNを共有します

- ワークロードに機密性の高いデータはありますか。

- はい:別のVCNを作成し、依存サービスをVCNとペアにします。

- ワークロードにはオンプレミスのワークロードとの接続が必要ですか。

- はい: Fastconnectの設定を作成するか、FastConnectが設定されているVCNとDynamic Routing Gateway (DRG)を共有します

- ワークロードはネイティブOCIサービスを消費しますか。

- はい:ワークロードVCN内にサービス・ゲートウェイを作成します

作業負荷コストの管理

ワークロード・コストの管理には、最適なリソース使用量による支出超過を回避するためのコストの追跡と管理が含まれます。ワークロードを設定するときにコストを節約し、コンパートメント内のワークロードを編成する方法に基づいて、予算に対する使用量を追跡してコストを制御することを決定できます。

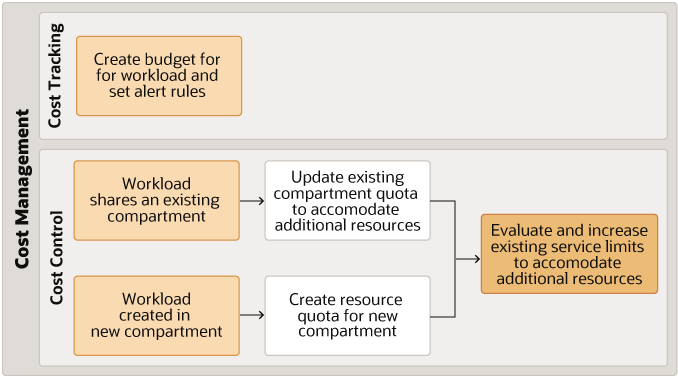

図oci-cost-management-workflow.pngの説明

コスト追跡には、予算の設定や、リソース使用量に基づいたコストの分析が含まれます。予算を作成し、OCIコンソールの「ガバナンス」セクションで制限、割当ておよび使用状況を設定して、支出が予算に近づいているときに管理者または管理者に通知するアラート・ルールを設定します。

予算に近い支出についてアラートが表示されたら、次の質問への回答に基づいてコスト管理メジャーを設定できます。

- ワークロードは既存のコンパートメントを共有しますか。

- はい:追加のリソースに対応するようにコンパートメント割当てを更新します

- ワークロードは新しいコンパートメントに作成されていますか。

- はい:新しいコンパートメントにリソース割当てを作成します

- 現在のサービス制限は組織のニーズを満たしていますか?

- はい:既存のサービス制限を再評価し、追加リソースに対応するように更新します

ガバナンス・アクセス

アクセス権を優先するには、次の手順が必要です。

- アイデンティティ・プロビジョニング

- アイデンティティ・フェデレーション

- 管理グループおよびIAMポリシー

- 特権アカウント管理(PAM)

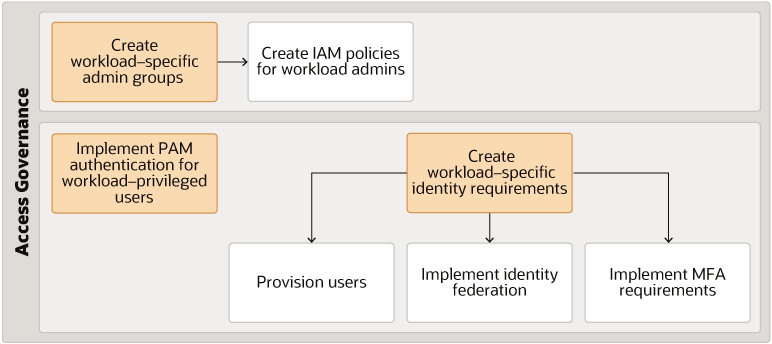

図oci-access-governance-workflow.pngの説明

アクセス・ガバナンスを実装するには、ワークロード固有の管理グループを作成し、ワークロード管理者のIAMポリシーを作成します。ワークロード権限のあるユーザーに対してPAM認証を実装することもできます。

ワークロード固有のアイデンティティ要件がある場合は、次を実行します。

- ワークロード固有のユーザーのプロビジョニング

- ワークロード固有のアイデンティティ・フェデレーションの実装

- ワークロード固有のMFA要件の実装

セキュアなワークロード

悪意のあるアクティビティや重要な顧客データからの疑わしいイベントを防止するには、ワークロードを保護することが不可欠です。ワークロード・セキュリティを実装するには、次のステップに従います。

- クラウド・ガードの有効化

- 脆弱性スキャン・サービスの有効化

- 疑わしいイベントをモニターし、通知ルールを作成する通知を設定します

セキュアなデータ

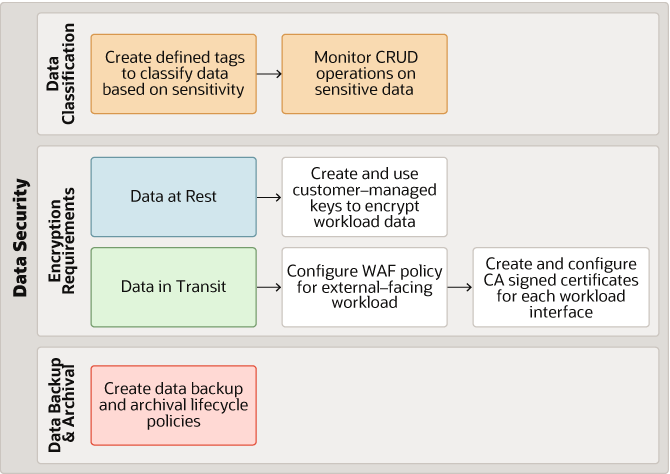

図oci-data-security-workflow.pngの説明

重要な顧客データを保護するには、実装時にセキュア・プラクティスが必要になるため、データ損失時に顧客データが安全かつリカバリ可能であることが保証されます。次のステップに従って、顧客データを保護できます。

- 様々なタイプのデータの分類

- 定義済タグを作成して、機密性に基づいてデータを分類します

- 機密データに対する作成、読取り、更新および削除(CRUD)操作の監視

- 保存データと移動中データの両方についてデータ暗号化要件を特定

- 保存データの場合は、顧客管理キーを作成して使用し、ワークロード・データを暗号化します

- 移動中のデータについては、次を実行します。

- 外部向けワークロードのWAFポリシーの構成

- すべてのワークロード・インタフェースに対してCA署名証明書を作成および構成します

- データ・バックアップおよびアーカイブのライフサイクル・ポリシーの設定

- データのバックアップとアーカイブのポリシーを設定する計画

ワークロードの展開

新しいワークロードに固有のガバナンス・コントロールを決定したら、次のいずれかを実行できます。

- Terraformを使用してコード化

- OCIコマンドライン・インタフェースの使用

- OCIコンソールを使用した変更の実装

ワークロードのモニター、サポートおよびオフボード

監査目的で監視およびロギングのためにワークロードを設定することは、クラウド実装の可観測性を実装する上で重要です。次のステップに従って、クラウド実装に可観測性を実装します。

- ワークロードのモニタリングおよびアラートを有効化

- 監査ログをSIEMソリューションと統合

- サービス・ログおよびカスタム・ログを有効にしてロギング分析またはSIEMを設定します

クラウド・ガードおよびその他のセキュリティ制御を引き続き利用して、ワークロードに関連するOCIコントロール・プレーンのリスクのある構成を監視できます。

Drift検出を活用して、ワークロードのコンパートメントにデプロイした内容が、DevSecOpsパイプラインで定義した内容と一致していることを確認します。DevSecOpsパイプラインを使用したワークロードの廃止時のリソースのオフボード。

OCIコスト・ガバナンスおよびパフォーマンス・インサイト・ソリューション・アプリケーションは、「さらに探索」セクションでリンクされたOracle Cloud Marketplaceからインストールして使用できます。