OCIのアーキテクチャとベスト・プラクティスについて

EU Sovereign Cloudは、OCIのお客様に対して次のような独自の機能を提供します。

- サービス保護とデータ・レプリケーションによるデータ保護

- 仮想ネットワーキングを介したモデルへのアクセス

- IAMを介したセキュリティ・モデル

- コンプライアンスのモデリングとガバナンスの監査

これらの各モデルは、トータルに導入された特定のメカニズムを提供し、お客様はクラウド環境の主権を強化できます。

データ保護

EUソブリン・クラウド内のデータ保護は、いくつかの異なる視点からアプローチされます。

- アクセス: 不正使用を防ぐためにデータへのアクセスを制限します。

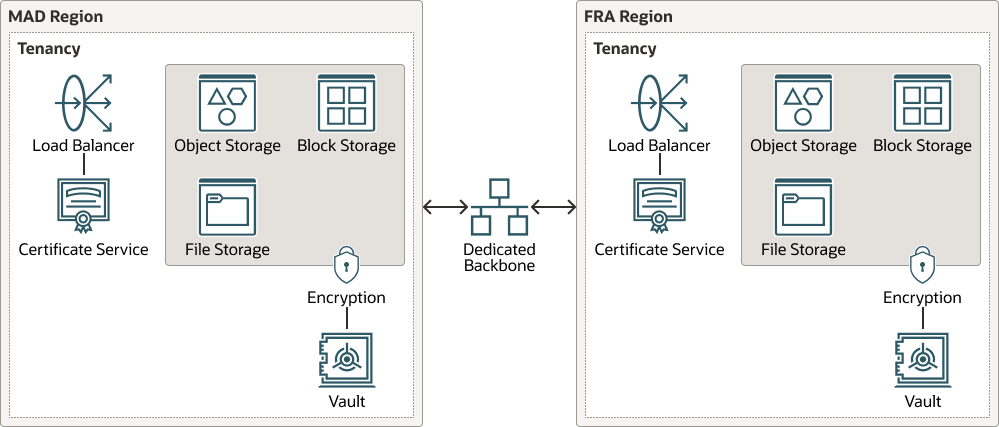

- EU内データ・レプリケーション: EUの境界内に残っている間に、2つの異なる物理的場所(リージョン)にデータのコピーを確立します。

- レプリケーション・パスがEUを離脱しない: リージョン間のレプリケーション接続は、EUソブリン・クラウド・リージョン間のEUデータ転送内に完全に含まれています。EUソブリン・クラウド・リージョン間のレプリケーション接続は、EUソブリン・クラウド用に確立された専用のバックボーンを介して発生し、移動中にEUを離脱しません。

- ローカル暗号化キー: データの格納と暗号化は、EU Sovereign Cloudによって生成されたEU内で保持されるキーか、お客様が指定したキーによって管理されます。お客様が提供するキーは、物理的にEU内に存在するキー管理サービス(KMS)内に格納され、お客様によって完全に制御されます。

- ローカル認証局: OCI証明書サービスを使用すると、テナントは証明書の発行および管理に関連するすべてのアクションを実行できます。これには、インターネットを経由せずにEU Sovereign Cloud内のリソースに内部で配布できるサードパーティのルート認証局(CA)のインポートが含まれます。これらの証明書をSSLおよびその他の用途に適用して、サイト間で強力でローカルで検証可能な暗号化を確立できます。

データ保護の開始

データ保護方法を開始するには、次のようにします:

- Oracle Cloud Stacksを使用して、EU Sovereign Cloudの2つのデータ・リージョンで標準化されたインフラストラクチャを構築します。

- Dynamic Routing Gateways(DRG)を使用してインフラストラクチャのリージョン間リンクを構築し、リージョン・ネットワークを安全に接続します。

- Data Guard、Object Storageクロスリージョン・レプリケーション、アプリケーションベースのレプリケーション・ツールなどのツールを使用して、両方のサイト間のレプリケーションを確立し、EU Sovereign Cloudでホストされるデータを保護します。

- 重要なシークレットとキーのために、EU Sovereign Cloud内にOCI Vaultを構築し、Vaultを2番目のデータ・リージョンにレプリケートします。

- 証明書をOCI証明書サービスにアップロードし、証明書のロードおよび検証にサービス・エンドポイントを使用します。

別の場所へのデータのレプリケート

データ保護を確保するためのもっとも一般的な方法の1つは、ホットサイトまたはウォームサイトを使用して長期ストレージ用にデータを別の場所にレプリケートすることです。

理想的には、レプリケーションはソースに対して可能なかぎり直接のリンク上で発生し、データ保護とサイト間通信の両方に使用してリンクのコストを最適化できます。EUの場合、データ・リンク自体は、データがEUから離脱することを許可するパスを持つべきではありません。

EU Sovereign Cloudは、データ保護メカニズムとOCIサービスを提供し、データのレプリケーションと転送の要件を満たすのに役立ちます。Oracleは、ストレージとアプリケーションの両方の実装をミラー化できるサービス・パリティを備えたEU Sovereign Cloudデータ・リージョンを確立しました。ストレージとアプリケーションは、専用のバックボーン・リンクを介して他のEU Sovereign Cloudデータ・リージョンにレプリケートでき、機能と利用可能なサービスは同じであると確信できます。この専用バックボーンは、EU Sovereign Cloudリージョン間の管理トラフィックにも使用され、帯域幅の大部分はEU Sovereign Cloud内でテナントが使用できます。いずれの場合も、このバックボーンを流れる顧客データ・トラフィックは、EU Sovereign Cloudの一部ではない他のレルムやリージョンから分離されています。

データの暗号化

OCI Vaultサービスでは、この機能が提供されます。Vaultは、マルチテナント・ソフトウェアベースのKMSまたは専用のHSMモジュールとして実装できます。いずれの場合も、VaultはEU Sovereign Cloudレルム内に排他的に配置され、Oracleはソフトウェア・ボールトまたは専用HSM内に格納されているキーまたはシークレットにアクセスできません。また、データ暗号化活動はEU Sovereign Cloud内にのみ配置され、各リージョンは独自のVault実装を維持しています。OCI Vaultでサポートされる主な暗号化アルゴリズムには、Advanced Encryption Standard (AES)、Rivest-Shamir-Adleman (RSA)アルゴリズム、楕円曲線デジタル署名アルゴリズム(ECDSA)などがあります。お客様は、暗号化および復号化のためにAES対称キーおよびRSA非対称キーを作成および使用したり、デジタル・メッセージに署名するためにRSAまたはECDSA非対称キーを使用できます。

データ・コンシューマへの接続の暗号化

保存データの暗号化だけでなく、特にHTTPSなどのプロトコルを介して、データのコンシューマへの接続を暗号化する機能も考慮することが重要です。

多くの場合、x.509証明書は外部ソースまたは内部で使用するローカル証明書を生成する専用サーバーを介して処理されます。EU Sovereign Cloudは、お客様が内部および外部アプリケーション用のローカル証明書を作成し、配布用のサードパーティの認定バンドルをインポートし、キー・ローテーションなどのサービスにインストールされている認定を管理できるOCI証明書サービスを提供しています。証明書の管理に関連するすべてのタスク(追加、ローテーション、削除など)は、完全にEU Sovereign Cloud内にある中央サービスから実行できます。

アクセス・モデル

また、すでにOCIアーキテクチャに組み込まれているメカニズムにより、EU Sovereign Cloudは、効果的なネットワーク・パケット・フィルタリング、アクセス制御、指示付き接続、そして最終的には、デプロイされたリソースやアプリケーションへのアクセスをEU内のネットワーク・アドレスにのみ制限する効果的な方法を提供できます。

アクセス・モデルの開始

アクセス・モデルの迅速な実装を開始するには、次の手順を実行します。

- 多層防御アプローチを使用して、仮想クラウド・ネットワーク(VCN)設計を実装します。外部アクセスに必要な場合にのみ、VCN内のパブリック・サブネットを使用します。

- パブリック・サブネットとプライベート・サブネットを使用してトラフィックをフィルタするDMZを構築します。

- OCI Network Firewall (NFW)サービスを使用して、すべてのパブリック・サブネットを含む重要なサブネットへのアクセスを制御および監視します。

- サブネットごとにセキュリティ・リストを作成して、サブネット内アクセスを制限します。

- 各インスタンス/エンドポイントでネットワーク・セキュリティ・グループ(NSG)を実装して、アクセスのソースを厳密に制御します。

- トラフィックを監査するためにVCNフロー・ログを定期的に有効にします。

- OCIドメイン・ネーム・システム(DNS)を実装して、アドレスの解決を制御し、受け入れられるドメインに影響を与えずに望ましくないDNSドメインをフィルタリングします。

- FastConnectやCPE構成などのポイント接続を使用して、パブリック・インターネットを使用しない管理バックホールを確立します。

セキュリティ・リスト、ネットワーク・セキュリティ・グループおよびネットワーク・ファイアウォールの使用

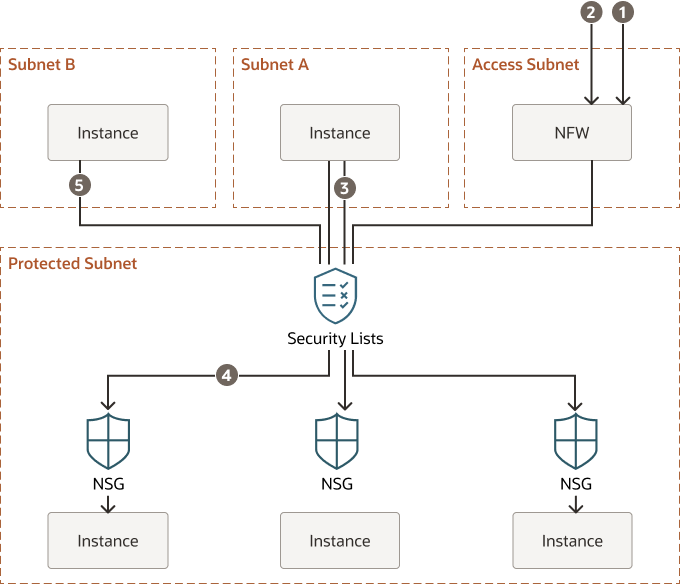

ネットワーク・ファイアウォール(NFW)、セキュリティ・リスト(SL)、ネットワーク・セキュリティ・グループ(NSG)などのネイティブOCIサービスの機能は、Virtual Cloud Network (VCN)フロー・ログと組み合せて、EU以外の起点からのアクセスを防止および検出するための強力なメカニズムを提供します。

EU固有のパブリックIPアドレスの範囲がリソースにアクセスできるようにするための主な方法の1つは、SL、NSGおよびNFWの組合せを使用することです。バックグラウンドにより、OCIサブネットにアタッチされているインスタンス/リソースへのすべてのアクセスは、デフォルトで「すべて拒否」されます。このポリシーにより、同じサブネット上のインスタンスが通信できなくなります。特定のサブネット内のリソースまたはVCN内のサブネット間の接続を開始して応答するには、アクセス権を明示的に付与する必要があります。これを実現する主な方法は、SL経由です。これらは、プロトコル、ポートおよびCIDR範囲で指定できる許可された接続のサブネット・レベルの定義です。定義された範囲外にある接続は、暗黙的に削除されます。NSGは、同じタスクの一部を実行しますが、仮想NIC (VNIC)レイヤーで適用され、サブネット全体には適用されません。SLとNSGの組合せを使用することで、EU Sovereign Cloudのお客様は、指定されたEUパブリックIP範囲のアドレスのみを受け入れるリソースへのアクセスを制限されたゾーンを作成できます。お客様がこれらの制限をロード・バランサ、コンピュート・インスタンス、要塞などの個々のリソースに拡張した場合、組織のニーズを満たすターゲット・アクセス・パターンを実装できます。最後に、NSGとSLは双方向です。つまり、内部接続ルールと外部接続ルールの両方を相互に独立して確立できます。この機能では、インバウンド接続が設計上、またはインバウンド・ルールの構成ミスによって行われた場合でも、完全なセッションを確立するために外部接続を許可する必要があります。

VCN上のリソースへの「フロント・ドア」の実装

EU Sovereign CloudはPalo Altoベースのネットワーク・ファイアウォール・サービスも提供しており、以下のような、さまざまなサービスと制限を、VCNにあるリソースへの「フロント・ドア」として実装できます。

- ステートフル・ネットワーク・フィルタリング

ステートフル・ネットワーク・フィルタリングは、ソースIP (IPv4およびIPv6)、宛先IP (IPv4およびIPv6)、ポートおよびプロトコルに基づいてネットワーク・トラフィックを許可または拒否するステートフル・ネットワーク・フィルタリング・ルールを作成します。

- カスタムURLおよびFQDNフィルタリング

カスタムURLおよびFQDNフィルタリングは、イングレスおよびエグレス・トラフィックを、ワイルドカードおよびカスタムURLを含む指定された完全修飾ドメイン名(FQDN)のリストに制限します。

- 侵入検出および防止(IDPS)

Intrusion Detection and Prevention(IDPS)は、ネットワークで悪意のあるアクティビティを監視し、疑わしいネットワーク・トラフィックが内部ネットワークに到達することをブロックします。

- SSL検査

SSL検証は、TLSで暗号化されたトラフィックを復号化し、ESNIサポートによりセキュリティの脆弱性を検証します。Encrypted Server Name Indication (ESNI)は、TLSハンドシェイク内のServer Name Indication (SNI)を暗号化するTLSv1.3拡張です。

- VCN内サブネット・トラフィック検査

VCN内サブネット・トラフィック検証は、ネットワーク・ファイアウォールを介して2つのVCNサブネット間でトラフィックをルーティングします。

- VCN間トラフィック検査

VCN間トラフィック検証は、ネットワーク・ファイアウォールを介して2つのVCN間でトラフィックをルーティングします。

- NFWは、顧客によって定義されたルールセットに基づいて接続を拒否し、接続の試行がログに記録されます。

- NFWは接続を受け入れ、保護されたサブネット内の適切なインスタンスに接続をルーティングします。SLはこのサブネットからのこの接続を許可し、インスタンスのNSGにはNFWからの接続を許可するルールがあります。

- サブネットAのインスタンスは、インスタンスへの接続を試行します。SLはサブネットAからの接続を許可しますが、インスタンスのNSGは接続を妨げます。

- サブネットAのインスタンスでは、別のインスタンスへの別の接続が試行されます。ここでは、SLとNSGの両方が接続を許可します

- サブネットBのインスタンスは、インスタンスへの接続を試行します。サブネットBには保護サブネットへのアクセス権が付与されていないため、インスタンスのNSGに関係なく接続は許可されません。

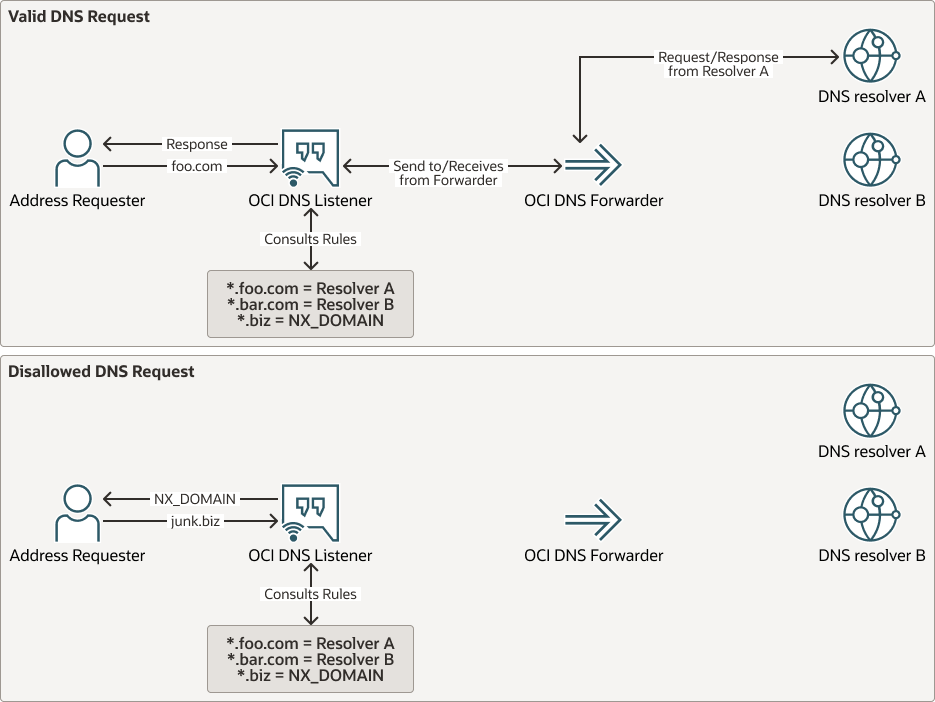

適切な名前解決の管理と決定

さらに、適切な名前解決ソースを制御および決定する機能は、接続性を決定し、定義済みの DNSエンドポイントに決定的な方法で名前解決とリレーを提供できるメカニズムです。

EU Sovereign Cloud環境はOCI DNSサービスを継承するため、EU Sovereign Cloud内で使用される両方のエンドポイントと、リクエストの転送先ソースを厳密に制御できます。OCI DNSサービスは、2つの間にルール・エンジンが組み込まれた状態で、DNSリスナー・エンドポイントをフォワーダから分割することでこれを実現します。これにより、DNSリクエストの方向(リクエストされたドメインに基づいて異なるフォワーダに潜在的に)に関する設定ルールを定義できます。ルールセット外であると判断されたドメイン参照のリクエスト、または異なるDNSソースを指す複数のフォワーダの選択は、ルール・エンジンの結果に応じて、意図的なnullリダイレクトに対してNX_DOMAINレスポンスを返します。お客様は、内部EU Sovereign Cloudと外部EU Sovereign Cloudの両方のDNS解決応答について非常に慎重になり、フィルタリング・メカニズムを提供できます。

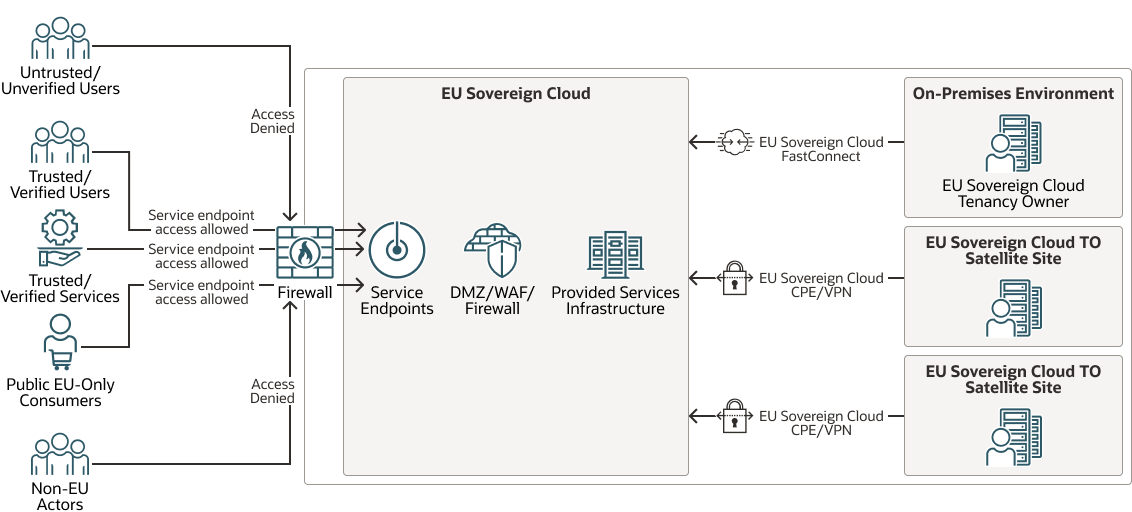

EUのソブリン・クラウドの顧客に環境へのアクセスを制限しない

EU Sovereign Cloudのお客様は、EU Sovereign Cloudテナンシの所有者が提供するサービスのパブリック・コンシューマよりも、環境へのアクセスを制限する必要が少ない場合があります。このタイプのアクセスは、OCIパブリック・クラウドにあるものと同じ直接接続タイプによって実現されます。

- FastConnect

FastConnectは、EU Sovereign Cloud Points of Presenceへの直接マルチプロトコル・ラベル・スイッチング(MPLS)リンクです。これらのリンクは、EU Sovereign Cloudの他のコンシューマと共有されず、割り当てられた特定のテナンシ専用です。

- 顧客構内機器(CPE)

CPEは、専用のMPLSリンクに必要なインフラストラクチャに投資することなく、EU Sovereign Cloudへの低帯域幅のリモート・オフィス・スタイルのプライベート接続を実装するためのVPN接続モデルです。

これらのアクセス機能により、EU Sovereign Cloudのユーザーは、次に示すように、EU内で排他的に使用するリソースの「歩行庭園」を作成できます。

NFWは第1レベルのアクセス検出、拒否、およびロギングのサポートを提供し、SLは特定のサブネット内のリソースへのアクセスに関する第2レベルの制限を提供します。NSGは、リソース単位でのアクセスをさらに制限します。SLとNSGの両方に、アウトバウンドIPアドレス/ポート範囲を制限する双方向ルールセットを含めることができます。ただし、この特定のケースでは、データ、メンテナンスおよび管理がFastConnect接続を介してテナント・リソースに提供されます。これはSLおよびNSGによっても制限されます。両方の機能内で定義されたルールセットは、FastConnectを介した接続にも適用されます。アウトバウンド接続の解決(インバウンド接続の開始またはドメイン・メンバーシップの検証)は、特定のDNS解決ソースを指すDNSリスナー/フォワーダの組合せを介して実行されます。これらの機能により、パブリック対応の制御されたアクセス・サービス・ポータルを作成でき、データ管理とメンテナンスは「帯域外」で実行され、EUに限定されます。

セキュリティ・モデル

OCIは、Identity and Access Management(IAM)サービスを使用して、クラウドの管理に関するセキュリティを提供します。IAMは、特定のレルム内のテナンシのオペレータをテナンシ内のアクションで制限できるようにすることに重点を置いています。

セキュリティ・モデルの開始

セキュリティ・モデルを開始するには、次のようにします:

- セキュリティ・アクセス・モデルを構築して、「クラウドの管理」と「クラウドの管理」を行います。クラウドを管理するために、Identity and Access Management (IAM)で少数の信頼できるユーザーを作成します。

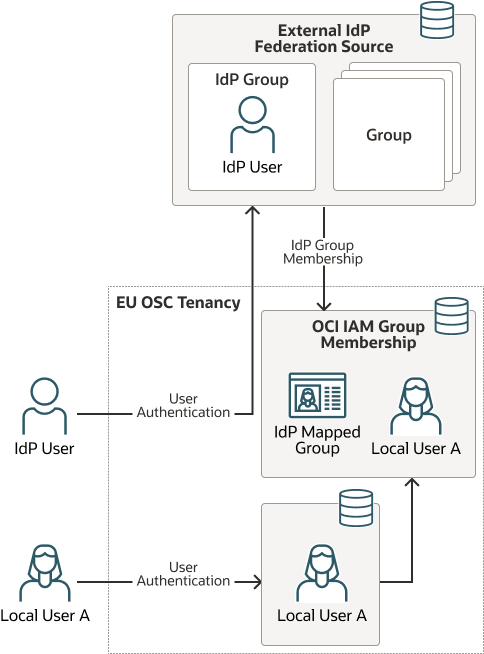

- アイデンティティ・フェデレーションを実装して、組織アクセスを統合します。EUベースの個人へのアクセスを制限するには、連邦内のEU Sovereign Cloudに個別のグループを使用します。

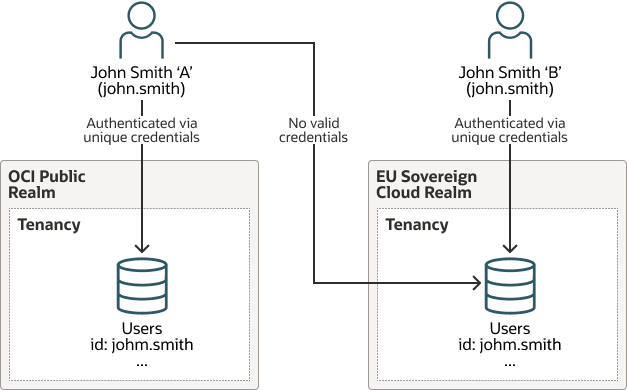

- EU Sovereign CloudとEU以外のSovereign Cloud IAMアカウント間でアイデンティティを一意に保ちます。これにより、環境を管理する際の管理者の混乱が軽減されます。

- 機能および組織の境界に基づいて、プロビジョニングされたリソースのOCIコンパートメントを作成します。

- サブ組織のアイデンティティ・ドメインを作成して、ローカル環境を自己管理します。

- クラウド・ガードを使用してIAMポリシーを監視するサブソブリン・クラウド(サブSC)環境を作成します。

セキュリティ・モデルについて

図security_structure_overview.pngの説明

security_structure_overview-oracle.zip

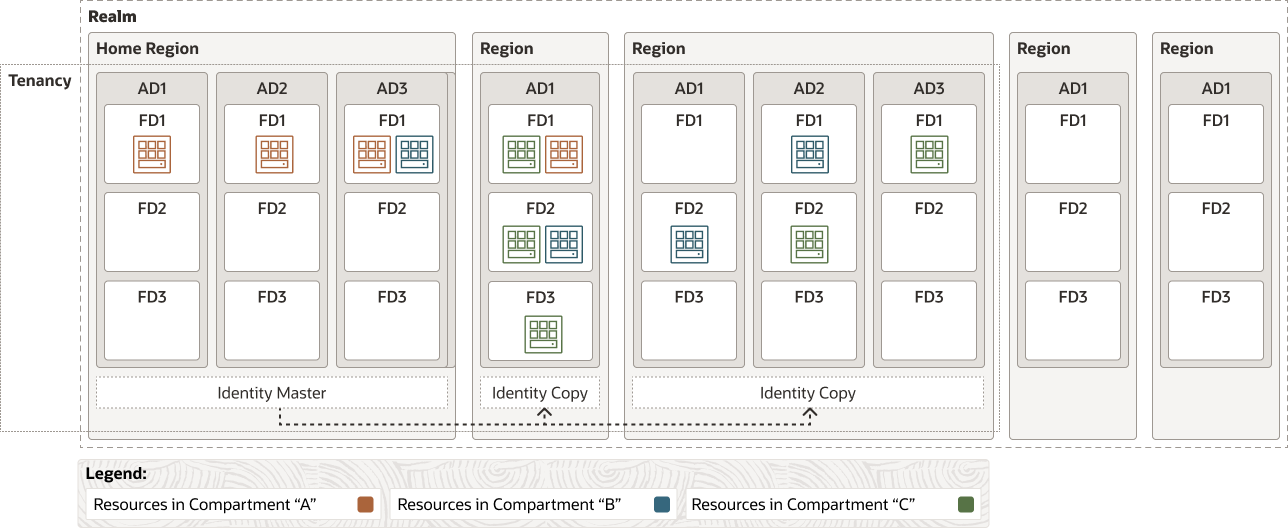

IAMは、テナンシ自体が存在するレルムにのみまたがります。この場合、EU Sovereign Cloudは、現在EU内に物理的に配置されているリージョンで構成される単一の領域内で動作します。したがって、EU Sovereign Cloudテナンシ内で作成されたアカウントは、レルム自体内のリソースの管理でのみ操作でき、EU内のリソースでのみ操作できます。ユーザー・アカウントには、レルム外のコンテキストがなく、ユーザーが別のレルムで同じユーザー資格証明を持っている場合でも、EU Sovereign Cloud内にインバウンド・コンテキストはありません。

EU Sovereign Cloudの運用アカウントは、レルム内で完全に分離されています。OCIのレルム・アーキテクチャ、EU在住のサポートと運用、およびEU法人構造の組み合わせにより、EU Sovereign Cloud領域の分離がネイティブに強化されます。EU Sovereign Cloudが他のOCIレルムとは独立して動作することを保証するために、追加のエンドユーザー構成は必要ありません。

IAMは、レルム内に保持されているローカル・アカウントと、Identity Cloud Service (IDCS)または他のSAML2フェデレーション・メカニズムに関連付けられているフェデレーテッド・アカウントの両方を提供します。EU Sovereign Cloudテナンシのデプロイメントおよび管理コンポーネントへのアクセスは、厳密に制御でき、環境を管理するためにEUベースとして審査されたアカウントのみを許可できます。また、これはフェデレーテッド・アカウント管理システムであるため、EU Sovereign Cloudに使用されるフェデレーションと同じフェデレーションを使用して、テナンシ内にデプロイされたコンピュート・リソースにアクセスできます。つまり、完全に監査可能なアクセス方法を「クラウド」の管理と「クラウド」のリソースの両方にデプロイできる統合環境を作成します。

EU Sovereign Cloudは、フェデレーテッド・アカウント機能に加えて、テナンシ内にアイデンティティ・ドメイン(ID)を作成する機能を提供します。IDは本質的にIAM領域のパーティション化であり、ドメインの上層を可視化できず、独自のアクセス・ポリシー・セットを作成して独自のリソースを制御できる、指定された管理者のセカンダリ・セットを持ちます。テナンシの上位レベルの所有者は、リソース全体およびIAM管理に対する制御に影響を与える可能性があります。IDを上位レベル(ルート以外)のコンパートメントと組み合せると、IDのメンバーは、そのIDを囲むどの環境も把握していない完全な環境を作成できます。この一連のツールにより、EU内の組織は「サブSC」環境と呼ぶものを作成できます。つまり、元のテナンシのプロパティを維持する環境ですが、独自のポリシーおよびメンバーシップの制限を持つセカンダリ環境を作成できます。

サブSCの概念については、後述の事例で詳しく説明します。サブSC環境は、テナンシにクラウド・ガードを実装することで制限、制御および監査することもできます。この状況で適用された場合、クラウド・ガードは、特定のサブSCに割り当てられ、アイデンティティ・ドメイン内で定義された一連のユーザーによって制御されるコンパートメントが、ホストされたデータの継続的な保護の保証または環境内のセキュリティ・ポリシーに違反するアクションの実行(あるいはその両方)に対抗するアクションを実行することを防止できます。EU Sovereign Cloudは、クラウド・ガードに加えて、テンプレート化されたコンパートメントをターゲットにしたポリシー・セットを提供するセキュリティ・ゾーンを提供しています。セキュリティ・ゾーンは、クラウド・ガード構成を拡張するために実装できます。

州、コンテンツおよびEU Sovereign Cloudサービスのインベントリが、レルム外ではアドバタイズされません。

監査とガバナンス

EU Sovereign Cloudの機能は、EUベースの担当者が環境を管理し、データが保護され、EU域内に留まることを保証するための積極的な手段を提供します。ただし、これらの対策を見直し、コンプライアンスを文書化するメカニズムがないと、外部エンティティへの保証の提供は困難です。

監査およびガバナンスの開始

監査およびガバナンス・アクティビティを開始するには、次のようにします:

- OCI Auditサービスを使用して、ガバナンスおよびコンプライアンス・モデルの実施アクションを監視および生成します。

- OCI Logging Analyticsサービスを実装して、OCI Auditサービスによって生成されたデータに対して高度な分析を実行します。

- 脅威インテリジェンスとクラウド・ガードを使用してポリシーを構築し、不要なアクターによるアクションやアクセスを積極的に防止します。

- OCIタグ付けサービスを使用して、組織構造やコスト・モデルに対応するタグ・ネームスペースを作成します。監査またはチャージバック(あるいはその両方)のために、すべてのリソースをネームスペースのキー/値のペアでタグ付けします。

- ランナウェイのリソース消費を防ぐために、テナンシおよびコンパートメント内に割当てを設定します。

- OCIの予算およびコスト分析サービスを使用して、コストを予測、監視および管理します。

データ主権要件への準拠を監視するためのサービスおよび機能について

OCIは、お客様が組織のデータ主権要件への準拠を監視するために使用できる追加のサービスと機能を提供します。コスト管理と管理は、リソース支出へのコンプライアンスを監査し、脅威を検出して、テナンシが確立された仕様内にとどまることを保証するツールとして使用できます。

- 監査

OCI Auditは、EU Sovereign Cloudで使用可能なOCIサービスの時間、ソース、ターゲットおよびアクションのタイプを記録します。コンピュート・インスタンスの作成、VCN操作などのアクティビティは、指定された個人がEU Sovereign Cloudで設定した環境を監視および監査するためにログに記録されます。

- ログ・アナリティクス

この機能により、お客様は監査サービスを使用して収集されたログを取得し、組織の要件を満たすために様々なビューおよびビジュアライゼーションを作成できます。他のソースからのログを収集して、完全な監査および分析のための環境の完全なビューを提供することもできます。

- 脅威インテリジェンス(クラウド・ガードを使用)

脅威インテリジェンスは様々なソースから入力を取得し、データを管理して、Cloud Guardおよびその他のOCIサービスにおける脅威の検出と防止のための実用的なガイダンスを提供します。クラウド・ガードでは、潜在的な脅威にプロアクティブに対応できる標準化されたアクション(レシピ)を実装できます。

- タグ付け

以前のエントリは、アクティブな脅威を防止、検出および対処するためのアクティブなメカニズムですが、監査およびコンプライアンスの他の要素は、使用率およびコストの追跡に重点を置いています。EU Sovereign Cloudは、プロビジョニング時にリソースにタグを割り当て、割当前にタグの値とフォーマットを修正するメカニズムを提供します。これらのタグは、APIを介して問合せを行い、コスト追跡と請求でレポートし、特定のリソースおよびインスタンスに関連付けられたIAMポリシーを使用して処理できます。Taggingを使用して、同じリソースに複数のタグを割り当て、複数の観点からリソースの消費を確認します。たとえば、コンピュート・リソースには、リソースの一般的な使用、リソースを使用するグループ(たとえば、開発)、リソースのコスト・センター、または関心のあるその他のディメンションを示すタグがあります。

- コンパートメントの割当て制限

リソースの割当て制限は、リソースが配置されているコンパートメントに基づいて設定できます。割当て制限は、割当て制限定義で定義されたリソースの数またはスコープ(あるいはその両方)を、特定のコンパートメント、リージョンまたはADに制限できます。

- 予算

予算は、アラートの目的に基づいて、現在の支出限度、予測支出限度、またはその両方に基づいてアラートを設定できるツールです。コスト・トラッキング・タグ、コンパートメント、リソースまたはその両方に関する基本予算アラート。

- コスト分析

コスト分析ツールは、現在の消費コストをディメンション間で分類するのに役立ちます。テナンシ、EU Sovereign Cloudリージョン、コンパートメント、リソース・タグなどのベクトルと、消費された特定のリソース、サービス、SKUを組み合せてコストを表示します。レポートは、必要に応じて個々のリソースにフィルタ・ダウンできます。このツールを使用して、過去の消費パターンに基づいて将来の使用量を予測することもできます。データはダッシュボードに拡張可能で、APIを介してアクセスできます。また、コスト・レポートを定期的に実行するようにスケジュールし、結果をオブジェクト・ストア・バケットに配信することもできます。これらのレポートは、履歴参照用に保存し、長期的なトレンド分析および処理のためにデータ・ウェアハウスにエクスポートできます。