ワークロードの要件を満たすアーキテクチャ

カスタマ・デプロイメントでは、多くの種類のアーキテクチャが機能します。場合によっては、これらのバリエーションは特定の結果を得るためのものであり、特定のハードウェア機能または制限をサポートするためのものです。さらに他のユーザーにも、アーキテクトのプリファレンスが反映されます。

すべての場合において、ベースライン参照アーキテクチャを活用し、必要に応じて調整して特定の要件を満たすことをお薦めします。最初から開始するときに時間がかかる場合があり、見過ごされている重要な考慮点があります。参照アーキテクチャは、PeopleSoft環境をクラウドに正しくデプロイするために必要な時間と労力の削減に役立ちます

ネットワークおよび接続性

ネットワークおよび接続アーキテクチャの主な目的は、クラウド・リソースと、それらのリソースにアクセスする必要のあるユーザーまたはシステム(あるいはその両方)との間の安全で高速な接続を提供することです。

ネットワーク接続の有効なアーキテクチャは、ユーザーのニーズに最適なネットワークトポロジを設計するためのメカニズムも示しています。そのために、ベース・ホスト、アプリケーション層、データベース層およびロード・バランシング間でリソースを分離する機能があります。

アーキテクチャの目的

- 他の顧客と他のワークロードとの分離。

- Web/アプリケーション層とデータベース層との間のネットワーク・レベルの分離。

- すべてのアプリケーションおよびデータベース層へのアクセスを監視および管理します。

- コーポレート・キャンパスからアプリケーションへのプライベート・アクセスまたは専用アクセス。

- クラウド環境とデータ・センターの間の待機時間が短くなります。

- パブリック・インターネットを介した暗号化されたリンクによりアプリケーションへのネットワーク・アクセスを保護します。

- Oracle Cloud Infrastructureでホストされている他のシステムまたはサービスへのプライベート・ネットワーク接続。

- パフォーマンスおよび可用性のための、複数のアプリケーション・ノードのロード・バランシング。

参照アーキテクチャの理解

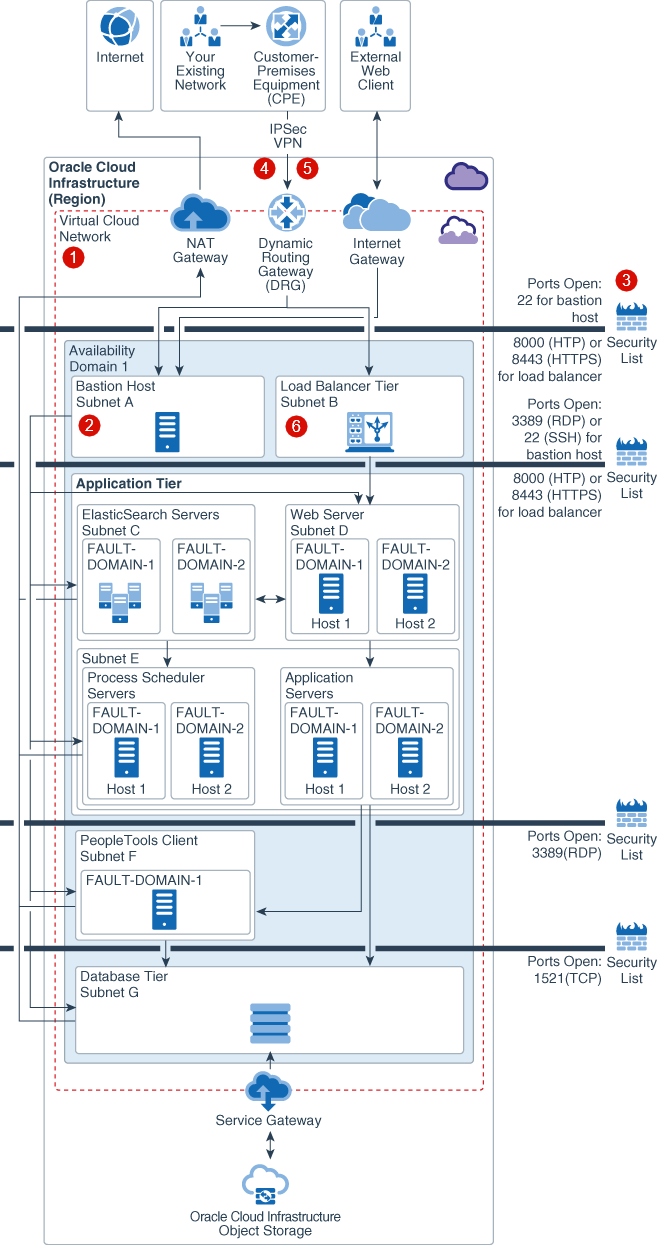

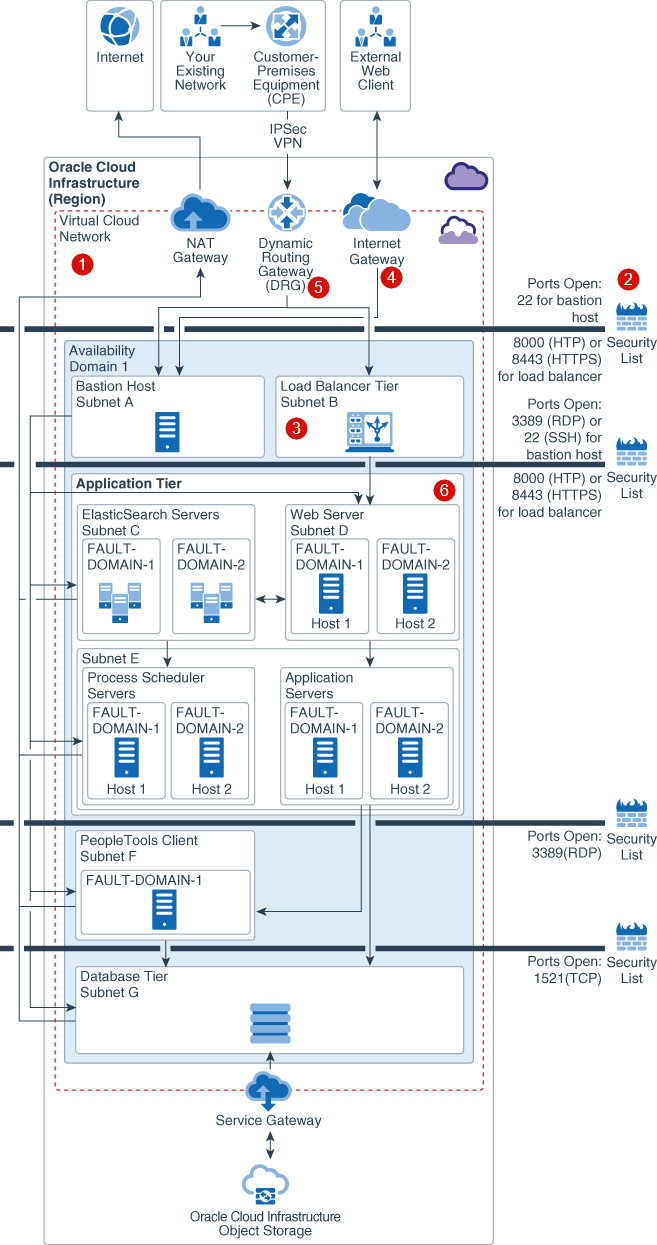

次の図は、ネットワークおよび接続の参照アーキテクチャを示しています。

図psft_single_ad_withcallouts-networking.pngの説明

仮想クラウド・ネットワーク ![]() :仮想クラウド・ネットワーク(VCN)は、基本的にはOracle Cloud Infrastructure内での独自のプライベート・ネットワークです。PeopleSoftワークロードに対して、他のVCNのワークロードなど、Oracle Cloud Infrastructure上の他のワークロードとの分離を提供します。リソース分離を保証し、セキュリティ・ルールを適用して安全なアクセスを強制するために、サブネットを使用してVCNを細分化することができます。また、ルート表やルート・ルールを追加して、従来のネットワーク・ルート・ルールと同様にVCNからトラフィックを送信することもできます。

:仮想クラウド・ネットワーク(VCN)は、基本的にはOracle Cloud Infrastructure内での独自のプライベート・ネットワークです。PeopleSoftワークロードに対して、他のVCNのワークロードなど、Oracle Cloud Infrastructure上の他のワークロードとの分離を提供します。リソース分離を保証し、セキュリティ・ルールを適用して安全なアクセスを強制するために、サブネットを使用してVCNを細分化することができます。また、ルート表やルート・ルールを追加して、従来のネットワーク・ルート・ルールと同様にVCNからトラフィックを送信することもできます。

インターネットからのインスタンスへのアクセスを許可するかどうかに基づいて、プライベート・サブネットまたはパブリック・サブネット内にインスタンスを作成できます。パブリック・サブネット内に作成したインスタンスには、パブリックIPアドレスが割り当てられ、これらのインスタンスにはパブリック・インターネットからアクセスできます。逆に、プライベート・サブネット内に作成されたインスタンスにパブリックIPアドレスを割り当てることはできないため、インターネット経由でこれらのインスタンスにアクセスすることはできません。ただし、VcrにNATゲートウェイを追加して、インターネットへの接続を開始し、OSおよびアプリケーションの更新を適用するためにレスポンスを受信する機能をプライベート・サブネット内でインスタンスに提供できます。NATゲートウェイは、インターネットによって開始されたインバウンド接続を受信しません。

適切なセキュリティ要件を異なる層に実装できるように、ホスト、データベース、アプリケーションおよびロード・バランシングなどの各層に別々のサブネットを作成することをお薦めします。

ベース・ホスト![]() :ベース・ホストはオプション・コンポーネントで、プライベート・サブネット内のOracle Cloud Infrastructureインスタンスにアクセスして管理するために、ジャンプ・サーバーとして使用できます。また、動的なSSHトンネリングを使用して、プライベート・サブネット内のインスタンスにアクセスできます。

:ベース・ホストはオプション・コンポーネントで、プライベート・サブネット内のOracle Cloud Infrastructureインスタンスにアクセスして管理するために、ジャンプ・サーバーとして使用できます。また、動的なSSHトンネリングを使用して、プライベート・サブネット内のインスタンスにアクセスできます。

インターネット・ゲートウェイ( IGW ):): IGWを使用してパブリック・サブネットに配置されたインスタンスに接続できます。インターネットからインスタンスにアクセスするには、ベース・ホストをパブリック・サブネットに作成し、Uwからベース・ホストにアクセスする必要もあります。

- すべてのインスタンスをプライベート・サブネットにデプロイします。このタイプのデプロイメントは、クラウドを既存のデータ・センターの拡張としてハイブリッド配置する場合に役立ちます。

- パブリックおよびプライベート・サブネットにインスタンスをデプロイ:いくつかのインスタンスをパブリック・サブネットにデプロイし、いくつかのインスタンスをプライベート・サブネットにデプロイすることができます。このタイプのデプロイメントは、デプロイメントにインターネット・アクセスおよび非対話型のエンドポイントが含まれている場合に便利です。この構成では、一部のアプリケーション・インスタンスはパブリック・サブネットに配置され、その他のインスタンスはプライベート・サブネットに配置されます。たとえば、内部ユーザーを処理するアプリケーション・インスタンスと、外部ユーザーを処理する別のアプリケーション・インスタンス・セットがあるとします。

- すべてのインスタンスをパブリック・サブネットにデプロイする:クイック・デモのため、または内部エンドポイントのない生産的な評価デプロイメントのための最適です。このデプロイメントは、独自のデータ・センターがない場合、またはVPNを介してインスタンスにアクセスできず、インターネット経由でインフラストラクチャにアクセスする場合にのみ適しています。インターネットを介してパブリックIPアドレスを持つインスタンスにアクセスできますが、セキュリティ・リストおよびセキュリティ・ルールを使用してアクセスを制限できます。

内部ファイアウォール![]() :セキュリティ・リストは、において許可されるトラフィックのタイプを指定する送信および送信ルールを使用して、各層の仮想ファイアウォールを提供します。

:セキュリティ・リストは、において許可されるトラフィックのタイプを指定する送信および送信ルールを使用して、各層の仮想ファイアウォールを提供します。

FastConnect ![]() :高速かつ予測可能なデータ転送速度が必要な場合、FastConnectには一定レベルのアクセス可能な帯域幅が保証されます。世界中の複数のパートナが、顧客先とOracleデータ・センター間に専用のネットワーク接続を提供しています。これにより、独自のデータ・センターで実行しているかのようにPeopleSoft実装にアクセスできます。

:高速かつ予測可能なデータ転送速度が必要な場合、FastConnectには一定レベルのアクセス可能な帯域幅が保証されます。世界中の複数のパートナが、顧客先とOracleデータ・センター間に専用のネットワーク接続を提供しています。これにより、独自のデータ・センターで実行しているかのようにPeopleSoft実装にアクセスできます。

IPSec VPN Connect ![]() :低コストに達しますが、インターネットを介したアクセスは保護されます。暗号化されたInternet Protocol Security (IPsec)仮想プライベート・ネットワーク(VPN)トンネルを使用して、Oracle Cloud InfrastructureでHQまたはオンプレミス・データ・センターからPeopleSoftリソースに接続できます。オンプレミス環境から動的ルーティング・ゲートウェイ(DRG)を介して接続することにより、クラウド・インスタンスにプライベート・サブネットでアクセスできます。DRGは、オンプレミス・ネットワークをクラウド・ネットワークに接続するゲートウェイです。

:低コストに達しますが、インターネットを介したアクセスは保護されます。暗号化されたInternet Protocol Security (IPsec)仮想プライベート・ネットワーク(VPN)トンネルを使用して、Oracle Cloud InfrastructureでHQまたはオンプレミス・データ・センターからPeopleSoftリソースに接続できます。オンプレミス環境から動的ルーティング・ゲートウェイ(DRG)を介して接続することにより、クラウド・インスタンスにプライベート・サブネットでアクセスできます。DRGは、オンプレミス・ネットワークをクラウド・ネットワークに接続するゲートウェイです。

ロード・バランシング ![]() :事前構成済で冗長なロード・バランサがプライベート・サブネットおよびパブリック・サブネットで使用可能であり、それぞれ実装内および外部接続からのトラフィックのバランスを取ることができます。

:事前構成済で冗長なロード・バランサがプライベート・サブネットおよびパブリック・サブネットで使用可能であり、それぞれ実装内および外部接続からのトラフィックのバランスを取ることができます。

- インターネットからアクセスできない内部エンドポイントの場合は、プライベート・ロード・バランサを使用します。ロード・バランサのプライマリ・インスタンスおよびスタンバイ・インスタンスは、いずれも同じプライベート・サブネット内に存在します。Vcnまたはデータセンターの検査員はdrgを介してipsec vpnを介してプライベートなロード・バランサにアクセスできます。プライベート・ロード・バランサは、データ・センターからトラフィックを受け取り、基礎となるアプリケーション・インスタンスにトラフィックを分散します。

- インターネット・アクセスのエンドポイントの場合は、パブリック・ロード・バランサを使用します。パブリック・ロード・バランサにはパブリックIPアドレスがあり、インターネットからアクセスできます。パブリック・ロード・バランサには、Uwを介してインターネットからアクセスできます。

- 内部と内部の両方のエンドポイントにアクセスするため、内部トラフィックに対応するプライベートロード・バランサを設定し、インターネットからのトラフィックに対応するパブリック・ロード・バランサを設定できます。

レジリエンシと高可用性

Oracle Cloud Infrastructureのリジリエンシと高可用性アーキテクチャは、PeopleSoftとそのバックエンド・データセットをサポートしているクラウド・インフラストラクチャにリジリエンシ、冗長性および高可用性(HA)を構築します。

アーキテクチャの目的

- システムのリジリエンシとアンチアフィニティが保証されます。つまり、アプリケーション・インスタンスが停止していてもPeopleSoftは使用可能です

- 各アプリケーション層での複数のアクティブ・ノードによるサーバーの冗長性を提供します。

- データベース層の冗長性計画を提供します。

- データベース以外の層のバックアップ計画を提供します。

- データベース層のバックアップ要件を指定します。

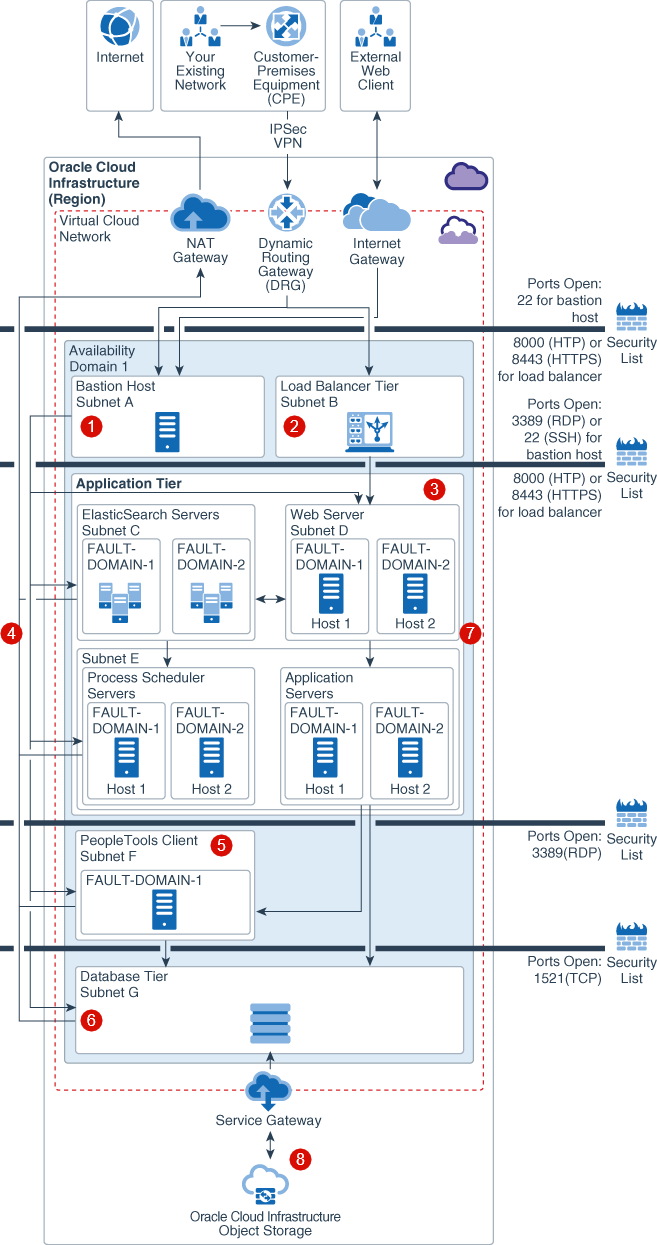

単一可用性ドメインでのPeopleSoftのデプロイのための参照アーキテクチャの理解

基本的には、単一の可用性ドメイン(AD)内であっても、PeopleSoftデプロイメントにレジリエンシと高可用性を実現できます。この図は、PeopleSoftを単一の可用性ドメインにデプロイするためのネットワークおよび接続の参照アーキテクチャを示しています。

図psft_single_ad_withcallouts-components.pngの説明

ホスト ![]() のバスティング:ベース・ホストは、プライベート・サブネット内のインスタンスにアクセスするためのジャンプ・サーバーとして使用できるオプションのコンポーネントです。

のバスティング:ベース・ホストは、プライベート・サブネット内のインスタンスにアクセスするためのジャンプ・サーバーとして使用できるオプションのコンポーネントです。

ロード・バランサ層 ![]() : PeopleSoft Webサーバーへのトラフィックのロード・バランシングを行うために、それぞれの層またはサブネットにロード・バランサを用意することをお薦めします。ロード・バランサはユーザーからリクエストを受信し、それらのリクエストをアプリケーション層にルーティングします。

: PeopleSoft Webサーバーへのトラフィックのロード・バランシングを行うために、それぞれの層またはサブネットにロード・バランサを用意することをお薦めします。ロード・バランサはユーザーからリクエストを受信し、それらのリクエストをアプリケーション層にルーティングします。

システム・リジリエンス![]() :フォルト・ドメインは、同じAD内の他のフォルト・ドメインとは異なるハードウェアおよびインフラストラクチャのグループ化で、各ADに3つのフォルト・ドメインがあります。フォルト・ドメインを使用すると、アプリケーション・インスタンスを1つの可用性ドメイン内の同じ物理ハードウェアに存在しないように分散できます。その結果、1つの障害ドメインに影響するハードウェア障害またはハードウェア・メンテナンス・イベントが、他の障害ドメインのインスタンスに影響を与えることはありません。障害ドメインを使用することで、予期しないハードウェア障害や計画的な停止からインスタンスを保護できます。

:フォルト・ドメインは、同じAD内の他のフォルト・ドメインとは異なるハードウェアおよびインフラストラクチャのグループ化で、各ADに3つのフォルト・ドメインがあります。フォルト・ドメインを使用すると、アプリケーション・インスタンスを1つの可用性ドメイン内の同じ物理ハードウェアに存在しないように分散できます。その結果、1つの障害ドメインに影響するハードウェア障害またはハードウェア・メンテナンス・イベントが、他の障害ドメインのインスタンスに影響を与えることはありません。障害ドメインを使用することで、予期しないハードウェア障害や計画的な停止からインスタンスを保護できます。

アプリケーション層![]() のアクティブ-アクティブ・サーバーの冗長性 :この層には、高可用性を提供するために、PeopleSoftアプリケーション・サーバー、PeopleSoft Webサーバー、ElasticSearchサーバーおよびPeopleSoft Process Schedulerの冗長インスタンスが含まれています。障害ドメインの使用により、アプリケーション層のすべてのサーバーの冗長性が有効になります。これにより、インスタンスが停止してもアプリケーションへのアクセスを継続できるようになります。すべてのインスタンスはアクティブであり、ロード・バランサおよび中間層からトラフィックを受信します。

のアクティブ-アクティブ・サーバーの冗長性 :この層には、高可用性を提供するために、PeopleSoftアプリケーション・サーバー、PeopleSoft Webサーバー、ElasticSearchサーバーおよびPeopleSoft Process Schedulerの冗長インスタンスが含まれています。障害ドメインの使用により、アプリケーション層のすべてのサーバーの冗長性が有効になります。これにより、インスタンスが停止してもアプリケーションへのアクセスを継続できるようになります。すべてのインスタンスはアクティブであり、ロード・バランサおよび中間層からトラフィックを受信します。

PeopleTools Client ![]() : PeopleToolsクライアントを使用して、開発、移行、アップグレードなどの管理アクティビティを実行します。

: PeopleToolsクライアントを使用して、開発、移行、アップグレードなどの管理アクティビティを実行します。

データベース層![]() の冗長性:この層には、データベース・システム・インスタンスが含まれます。パフォーマンスおよびHAの要件では、Oracleは、Oracle Cloud Infrastructureで2つのノードOracle Real Application Clusters (RAC)データベース・システムまたはOracle Database Exadata Cloud Serviceを使用することをお薦めします。

の冗長性:この層には、データベース・システム・インスタンスが含まれます。パフォーマンスおよびHAの要件では、Oracleは、Oracle Cloud Infrastructureで2つのノードOracle Real Application Clusters (RAC)データベース・システムまたはOracle Database Exadata Cloud Serviceを使用することをお薦めします。

バックアップ計画-アプリケーション層 ![]() :アプリケーション層のバックアップは、Oracle Cloud Infrastructure Block Volumesのポリシーベースのバックアップ機能を使用することで構成できます。「ブロック・ボリューム」には、スケジュールに基づいてボリューム・バックアップを自動的に実行し、選択したバックアップ・ポリシーに基づいて保存する機能があります。

:アプリケーション層のバックアップは、Oracle Cloud Infrastructure Block Volumesのポリシーベースのバックアップ機能を使用することで構成できます。「ブロック・ボリューム」には、スケジュールに基づいてボリューム・バックアップを自動的に実行し、選択したバックアップ・ポリシーに基づいて保存する機能があります。

バックアップ計画-データベース層 ![]() : Oracle Recovery Manager (RMAN)を使用してバックアップを実行するには、Oracle Cloud Infrastructureオブジェクト記憶域を使用します。データベースをオブジェクト記憶域にバックアップまたはパッチ適用するには、データベース・システムのVCNがサービス・ゲートウェイまたはwiwで構成されている必要があります。サービス・ゲートウェイはインターネットを横断しないため、バックアップおよびパッチ適用用のUwではなく、サービス・ゲートウェイを使用することをお薦めします。

: Oracle Recovery Manager (RMAN)を使用してバックアップを実行するには、Oracle Cloud Infrastructureオブジェクト記憶域を使用します。データベースをオブジェクト記憶域にバックアップまたはパッチ適用するには、データベース・システムのVCNがサービス・ゲートウェイまたはwiwで構成されている必要があります。サービス・ゲートウェイはインターネットを横断しないため、バックアップおよびパッチ適用用のUwではなく、サービス・ゲートウェイを使用することをお薦めします。

障害時リカバリ

Oracle Cloud InfrastructureにはPeopleSoftの実装が用意されており、フェイルオーバーを必要とし、PeopleSoftを稼働させたままにする必要がある、予期しないイベントの場合に備えて、障害回復(DR)をデプロイメントに構築できます

アーキテクチャの目的

- 1つのリージョン内での障害回復:

- 可用性ドメイン全体でアクティブ-アクティブ・コンポーネント

- アクティブ-可用性ドメイン全体にパッシブ・コンポーネントを適用します

- 可用性ドメイン全体の地域サブネット

- 可用性ドメイン間のロード・バランシング

- 可用性ドメイン全体でのストレージの同期

- 可用性ドメイン全体でのデータベース障害時リカバリ

- 複数のリージョンでの障害時リカバリ:

- リージョン間のアプリケーションのレプリケーション

- 領域間のストレージ・レプリケーション

- リージョン間コピーを使用すると、オブジェクト記憶域のデータセットを非同期にコピーできます

- ブロック・ボリューム用のクロス・リージョン・バックアップ・コピー

- リージョン間のデータベース保護

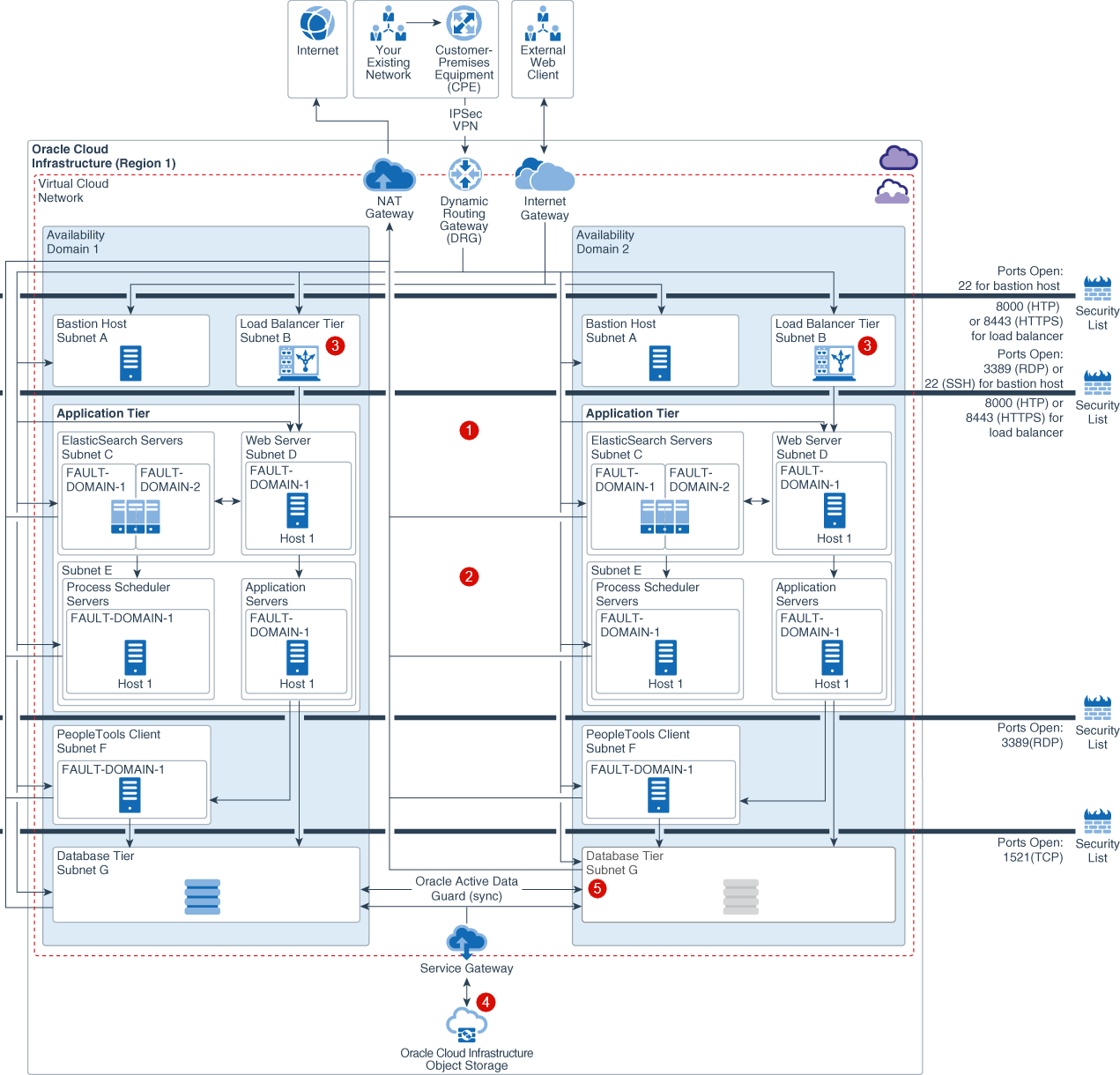

PeopleSoftを単一リージョンにデプロイするための参照アーキテクチャの理解

1つの可用性ドメインが停止したときにPeopleSoftを使用できるようにするには、複数の可用性ドメインにデプロイすることをお薦めします。この図は、1つのリージョン内の複数の可用性ドメインにPeopleSoftをデプロイするための参照アーキテクチャを示しています。

図psft_multi_ad_withcallouts.pngの説明

可用性ドメイン全体でアクティブ-アクティブ・コンポーネント![]() :複数の可用性ドメインにわたってサポートされているサービスのクラスタリングにより、可用性ドメイン障害からの保護が提供されます。このアーキテクチャでは、両方の可用性ドメインのホスト、ロード・バランサおよびアプリケーション層サーバーがアクティブ状態になっています。

:複数の可用性ドメインにわたってサポートされているサービスのクラスタリングにより、可用性ドメイン障害からの保護が提供されます。このアーキテクチャでは、両方の可用性ドメインのホスト、ロード・バランサおよびアプリケーション層サーバーがアクティブ状態になっています。

アクティブ-可用性ドメイン間のパッシブ・コンポーネント():アクティブ-パッシブ・アーキテクチャを使用している場合は、rsyncを使用して、可用性ドメイン間でアプリケーション・サーバーを同期します。

可用性ドメイン全体の地域サブネット ![]() :地域サブネットは、可用性ドメイン・ネットワーク障害からの保護、PeopleSoftサービスの簡略化および管理などの利点を提供します。

:地域サブネットは、可用性ドメイン・ネットワーク障害からの保護、PeopleSoftサービスの簡略化および管理などの利点を提供します。

可用性ドメイン全体の負荷![]() 分散:パブリック・ロード ・バランシングでは、PeopleSoftサーバーのトラフィックがすべての構成済可用性ドメインに分散され、可用性ドメインの障害から保護されます。

分散:パブリック・ロード ・バランシングでは、PeopleSoftサーバーのトラフィックがすべての構成済可用性ドメインに分散され、可用性ドメインの障害から保護されます。

可用性ドメイン![]() でのストレージの同期 :ブロック・ボリューム・バックアップ(ブートとブロック)は、リージョン内のすべての可用性ドメインにレプリケートされ、同じリージョン内の可用性ドメインにリストアできます。オブジェクト・ストレージはリージョン・サービスです。データは、複数のストレージ・サーバー間および複数の可用性ドメイン間で自動的に冗長に保存されます。

でのストレージの同期 :ブロック・ボリューム・バックアップ(ブートとブロック)は、リージョン内のすべての可用性ドメインにレプリケートされ、同じリージョン内の可用性ドメインにリストアできます。オブジェクト・ストレージはリージョン・サービスです。データは、複数のストレージ・サーバー間および複数の可用性ドメイン間で自動的に冗長に保存されます。

可用性ドメイン間のデータベースDr:両方の可用性ドメイン に![]() データベース・インスタンスを設定することをお薦めします。可用性ドメイン1はプライマリ・データベース・インスタンスをホストし、可用性ドメイン2はスタンバイ・データベース・インスタンスをホストします。各可用性ドメインでは、高可用性を確保するために少なくとも2つのデータベース・インスタンスが設定されています。可用性ドメイン1でデータベース・インスタンスが使用可能でない場合、可用性ドメイン1の2番目のデータベース・インスタンスがリクエストの処理を続行します。Data GuardまたはActive Data Guardは、可用性ドメイン間のレプリケーションのユースケースおよびデータベース・エディションに応じて選択できます。Active Data GuardにはEnterprise Edition – Extreme Performanceが必要です。

データベース・インスタンスを設定することをお薦めします。可用性ドメイン1はプライマリ・データベース・インスタンスをホストし、可用性ドメイン2はスタンバイ・データベース・インスタンスをホストします。各可用性ドメインでは、高可用性を確保するために少なくとも2つのデータベース・インスタンスが設定されています。可用性ドメイン1でデータベース・インスタンスが使用可能でない場合、可用性ドメイン1の2番目のデータベース・インスタンスがリクエストの処理を続行します。Data GuardまたはActive Data Guardは、可用性ドメイン間のレプリケーションのユースケースおよびデータベース・エディションに応じて選択できます。Active Data GuardにはEnterprise Edition – Extreme Performanceが必要です。

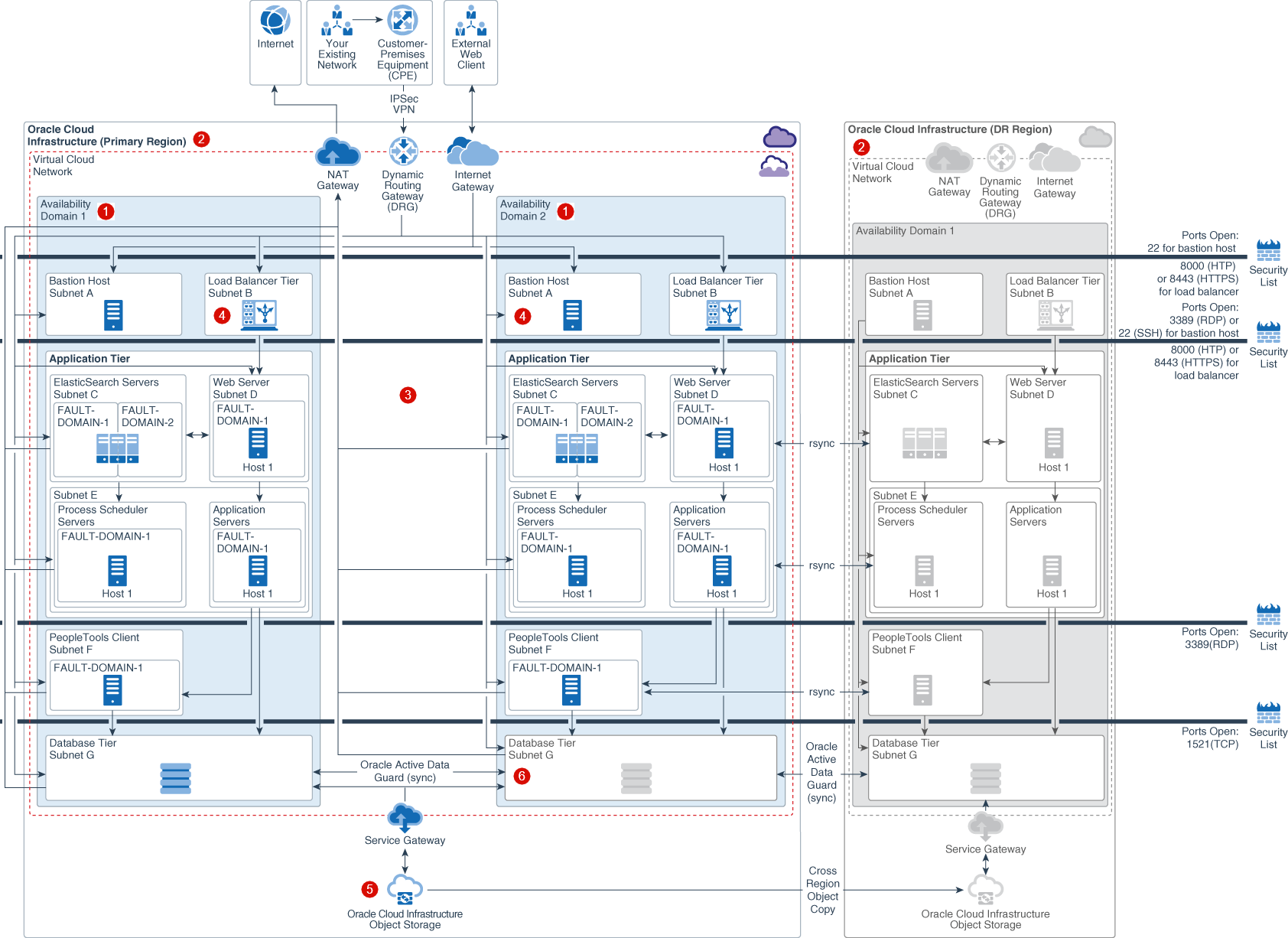

複数のリージョン間でのPeopleSoftのデプロイの参照アーキテクチャについて

Trueデータ・リカバリ機能の場合、PeopleSoftのデータ・リカバリ・サイトを異なる地理的リージョンに設定する必要があります。この図は、複数のリージョンにPeopleSoftをデプロイするための参照アーキテクチャを示しています。

図psft_multi_region_withcallouts.pngの説明

可用性ドメイン全体でアクティブ-アクティブ・コンポーネント![]() :複数の可用性ドメインにわたってサポートされているサービスのクラスタリングにより、可用性ドメイン障害からの保護が提供されます。この場合も、両方の可用性ドメインのホスト、ロード・バランサおよびアプリケーション層サーバーがアクティブな状態にあります。

:複数の可用性ドメインにわたってサポートされているサービスのクラスタリングにより、可用性ドメイン障害からの保護が提供されます。この場合も、両方の可用性ドメインのホスト、ロード・バランサおよびアプリケーション層サーバーがアクティブな状態にあります。

リージョン![]() 間のアクティブ-パッシブ・コンポーネント:アクティブ-パッシブ・アーキテクチャを使用している場合は、rsyncを使用して、可用性ドメイン間でアプリケーション・サーバーを同期します。

間のアクティブ-パッシブ・コンポーネント:アクティブ-パッシブ・アーキテクチャを使用している場合は、rsyncを使用して、可用性ドメイン間でアプリケーション・サーバーを同期します。

可用性ドメイン全体の地域サブネット ![]() :地域サブネットは、可用性ドメイン・ネットワーク障害からの保護、PeopleSoftサービスの簡略化および管理などの利点を提供します。

:地域サブネットは、可用性ドメイン・ネットワーク障害からの保護、PeopleSoftサービスの簡略化および管理などの利点を提供します。

可用性ドメイン全体の負荷 ![]() 分散:ロード・バランシングによって、PeopleSoftサーバーのトラフィックが構成されているすべての可用性ドメインに分散されるため、可用性ドメインの障害からの保護が提供されます。

分散:ロード・バランシングによって、PeopleSoftサーバーのトラフィックが構成されているすべての可用性ドメインに分散されるため、可用性ドメインの障害からの保護が提供されます。

可用性ドメイン間でのストレージの同期 ![]() :ブロック・ボリューム・バックアップ(ブートとブロック)は、リージョン内のすべての可用性ドメインにレプリケートされ、同じリージョン内の可用性ドメインにリストアできます。オブジェクト・ストレージはリージョン・サービスです。データは、複数のストレージ・サーバー間および複数の可用性ドメイン間で自動的に冗長に保存されます。

:ブロック・ボリューム・バックアップ(ブートとブロック)は、リージョン内のすべての可用性ドメインにレプリケートされ、同じリージョン内の可用性ドメインにリストアできます。オブジェクト・ストレージはリージョン・サービスです。データは、複数のストレージ・サーバー間および複数の可用性ドメイン間で自動的に冗長に保存されます。

可用性ドメイン間のデータベースDR ![]() : Data GuardまたはActive Data Guardの使用は、ユースケースとデータベース・エディションに依存します。Active Data GuardにはEnterprise Edition – Extreme Performanceが必要です。

: Data GuardまたはActive Data Guardの使用は、ユースケースとデータベース・エディションに依存します。Active Data GuardにはEnterprise Edition – Extreme Performanceが必要です。

セキュリティ

Oracle Cloud Infrastructureには、Oracle Cloudでビジネス・クリティカルなPeopleSoftアプリケーションおよび関連するアプリケーションを実行する際にセキュリティ情報を維持できるようにするセキュリティ・アーキテクチャが用意されています。

クラウド・プロバイダとしてOracleでは、セキュアなインフラストラクチャが提供され、動作します。セキュリティは、顧客がより保護、分離および制御を達成できるように、インフラストラクチャのあらゆる側面に設計されています。ネットワーク環境とサーバー環境を分離する一意の設計方法を使用して開始します。これにより、VMで攻撃が発生した場合、この脅威を含めて他のサーバーに移動できないようにすることで、顧客の保護やよりリスクが低くなります。また、顧客インスタンスとバックエンド・ホスト間の安全な分離のために、物理ネットワークとバックエンド・インフラストラクチャをハイパー断片化します。さらに、ハードウェアベースのトラスト・ルートを実装しています。これによって、各サーバーがプロビジョニングされるたびに中継されるようになります。

ただし、セキュリティは、Oracleとユーザー間の共有職責です。このため、セキュリティ・ツールを提供し、既存のツールもサポートするため、セキュリティ・ポスターを再構築することなく、クラウド内のPeopleSoftデプロイメントのアイデンティティおよびアクセス管理(IAM )、ネットワーク、計算およびデータ管理をきめ細かく制御できます。

アーキテクチャの目的

- PeopleSoftと関連するデータ・アセットが他のテナントのワークロードやOracleのスタッフから完全に分離されていることを確認して、ノイズの悪さの影響を制限し、攻撃の横方向の移動を防止します。

- 回路攻撃からPeopleSoftアプリケーションを保護する。

- セキュリティおよびコンプライアンス要件を満たすための方法でデータを暗号化します。

- 悪意のあるユーザー・アクションや偶発的なユーザー・アクションに関連するリスクを減らすために、運用上の職責を分割し、クラウド・サービスへのアクセスを制限します。

- アイデンティティ・プロバイダやその他のサード・パーティのセキュリティ・ソリューションなどの既存のセキュリティ・アセットを利用して、PeopleSoftアプリケーションおよびデータへのアクセスを保護できます。

- 監査要件を満たすためにクラウド・リソースで実行されるアクションを監査およびモニターします。

- 内部セキュリティ・チームおよびコンプライアンス・チーム、エンド顧客、監査者および規制者に対するコンプライアンス準備を示します。

セキュリティ参照アーキテクチャの理解

この図は、Oracle Cloud Infrastructureで実行されているPeopleSoftに提供されているセキュリティ参照アーキテクチャを示しています。

図psft_single_ad_withcallouts-security.pngの説明

- VCN

: VCNは、他のVCNのワークロードを含め、Oracle Cloud Infrastructureの他のワークロードからPeopleSoftワークロードの分離を提供します。

: VCNは、他のVCNのワークロードを含め、Oracle Cloud Infrastructureの他のワークロードからPeopleSoftワークロードの分離を提供します。

- 内部ファイアウォール

: VCNセキュリティ・リストを使用してサブネット・レベルで仮想ファイアウォールを実装します。

: VCNセキュリティ・リストを使用してサブネット・レベルで仮想ファイアウォールを実装します。

- ロード・バランシング・トラフィックは安全に

: TLS 1.2は、実装内および外部接続からトラフィックを安全に貸借一致させるためにデフォルトでサポートされています。

: TLS 1.2は、実装内および外部接続からトラフィックを安全に貸借一致させるためにデフォルトでサポートされています。

- 可用性ドメインとリージョン間のセキュアなトラフィック:可用性ドメイン間の通信は、Media Access Controlセキュリティ(MACsec)によって暗号化され、環境設定機能の発展、DDoS、侵入者、操作者、再生攻撃などのレイヤー2のセキュリティに対する脅威を防止します。リージョン間を移動するVCNトラフィックは、プライベート・リンク経由で送信されるか、暗号化されます。

- パブリック・インターネット

へのセキュアな接続:セキュリティのため、VCNはデフォルトでインターネットに接続できません。そのため、VCNを経由するトラフィック間の通信量はIGWを経由する必要があります。NATおよび3rdパーティ・ファイアウォール・パスワードを使用してセキュリティを強化するために、仮想ルーティング表をプライベートIPアドレスで実装できます。

へのセキュアな接続:セキュリティのため、VCNはデフォルトでインターネットに接続できません。そのため、VCNを経由するトラフィック間の通信量はIGWを経由する必要があります。NATおよび3rdパーティ・ファイアウォール・パスワードを使用してセキュリティを強化するために、仮想ルーティング表をプライベートIPアドレスで実装できます。

- VCNとデータ・センター

間のセキュアな接続 :プライベート通信用にDRGを介してトラフィックをルーティングできます。IPSec VPNまたはFastConnect接続とともに使用され、VCNとオンプレミスまたは他のクラウド・ネットワーク間のプライベート接続を確立します。

間のセキュアな接続 :プライベート通信用にDRGを介してトラフィックをルーティングできます。IPSec VPNまたはFastConnect接続とともに使用され、VCNとオンプレミスまたは他のクラウド・ネットワーク間のプライベート接続を確立します。

- インターネット・アクセス・アプリケーションの保護

: Oracleは、Webアプリケーション・ファイアウォール(WAF)サービスを提供し、250個の事前定義済のOWASPおよびコンプライアンス・ルールを使用します。Oracle Cloud Infrastructure WAFは、すべてのトラフィックのフローまたはリクエストを、元のWebアプリケーションに到達する前に検査するリバース・プロキシとして機能します。また、Webアプリケーション・サーバーからエンド・ユーザーに送られるリクエストを調査します。さらに、Oracleのオプションのグローバル・エニーキャスタDNSサービスは、DNSレイヤーでリジリエンシを提供するDNSベースのDDoS保護機能も利用します。

: Oracleは、Webアプリケーション・ファイアウォール(WAF)サービスを提供し、250個の事前定義済のOWASPおよびコンプライアンス・ルールを使用します。Oracle Cloud Infrastructure WAFは、すべてのトラフィックのフローまたはリクエストを、元のWebアプリケーションに到達する前に検査するリバース・プロキシとして機能します。また、Webアプリケーション・サーバーからエンド・ユーザーに送られるリクエストを調査します。さらに、Oracleのオプションのグローバル・エニーキャスタDNSサービスは、DNSレイヤーでリジリエンシを提供するDNSベースのDDoS保護機能も利用します。

サーバーの分離:完全なワークロードとデータの分離をサーバー・レベルで実行して、セキュリティやパフォーマンスの要件を満たす必要がある場合は、ベア・メタル計算形状を利用できます。これらの形状は単一のテナントであるため、一貫した高パフォーマンスを提供し、重要度の低い問題にはなりません。また、Oracle管理ハイパーバイザもありません。Oracleスタッフは、インスタンスの実行中にメモリーやローカルのNVMe記憶域にアクセスできません。

PeopleSoftの柔軟な要件がある場合は、マルチテナントVMの形状で、カスタマ間で強固な分離を提供するセキュリティ保護されたハイパーバイザを利用します。また、シェイプ・タイプ(ベア・メタルまたはVM)に関係なく、すべてのサーバーのクリーンがとられ、新しくプロビジョニングされたときにゴールド状態のファームウェアとともにインストールされます。

データ暗号化:デフォルトでは、ブロック・ボリューム、ブート・ボリューム、オブジェクト記憶域、ファイル記憶域およびデータベースを含む、Oracle Cloud Infrastructureのいずれかの記憶域またはデータ管理サービスとともに格納されているすべてのデータが、データベース暗号化の場合は、引き続き強力なAESキーまたはTDEを使用して暗号化されます。

鍵の管理:セキュリティまたはコンプライアンスの目的で独自の暗号化鍵を制御することを要求する顧客には、Oracle Cloud Infrastructure Key Managementを提供します。鍵管理を使用すると、FIPS 140-2レベル3ハードウェア・セキュリティ・モジュール(hsm)内の鍵ライフサイクル管理を集中管理できます。

アイデンティティおよびアクセス管理:認証、認可、リソースへのアクセスを組織階層に従って編成および制御するためのツール、既存のアイデンティティ・プロバイダを利用する機能などのアイデンティティ管理は、次のIAMに対する個別のセクションを考えようとするリッチ・トピックです。

監査およびロギング: Oracleは、サポートされているすべてのOracle Cloud Infrastructureパブリック・アプリケーション・プログラミング・インタフェース(API)エンドポイントへのコールをログ・イベントとして自動的に記録します。現在、すべてのサービスは、監査サービスによるロギングをサポートしています。このデータを利用して、診断の実行、リソース使用状況の追跡、コンプライアンスの監視、およびセキュリティ関連のイベントの収集を行うことができます。

コンプライアンス:ビジネスおよび業界固有のプラクティスを実行する場所に応じて、内部チームおよび外部監査者に対するコンプライアンスの準備を説明する必要があります。Oracleは、外部評価エンティティおよび独立監査者と対話して、当社のサービス・デプロイメントにおける広範囲にわたる業界固有のコンプライアンス標準を満たします。

アイデンティティおよびアクセス管理

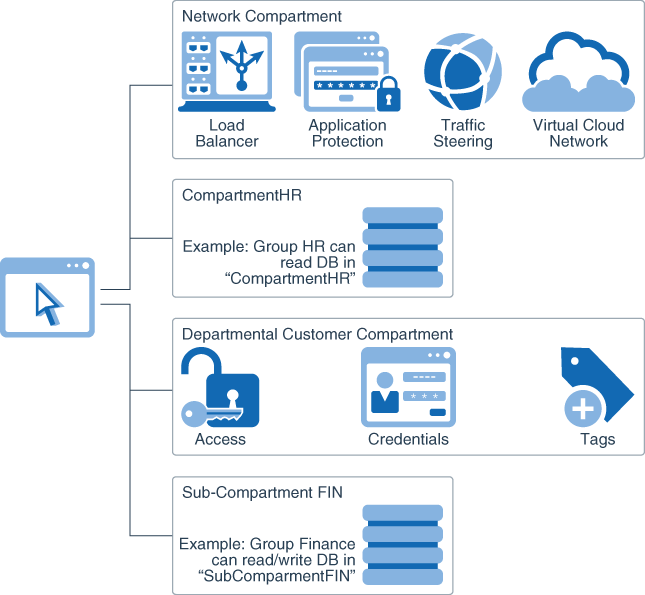

Oracle Cloud InfrastructureのIdentity and Access Management (IAM)アーキテクチャを使用すると、組織の構造および階層に従ってリソースをグループ化して分離し、クラウド・リソースへのアクセス権を持つユーザー、ユーザー・グループに付与するアクセス権のタイプ、および特定のリソースを制御できます。

アーキテクチャの目的

- 組織構造に基づいてクラウド・リソースを安全に分離します。

- ブラウザ・インタフェース、REST API、SDKまたはCLIを使用して、クラウド・サービスにアクセスするユーザーを認証します。

- ユーザーのグループに対して適切なクラウド・リソースに対するアクションの実行を認可します。

- 管理対象サービス・プロバイダ(MSP)またはシステム・インテグレータ(SI)を有効にしてインフラストラクチャ・アセットを管理しながら、オペレータがリソースにアクセスできるようにします。

- アプリケーション・インスタンスを認可し、クラウド・サービスに対するAPIコールを実行します。

- 既存のアイデンティティ・プロバイダ(IDP)を使用してアイデンティティをフェデレートします。

IAMサポート・サービス

Oracle Cloud Infrastructureでは、認証と認可のために1つのモデルが提供され、既存のアイデンティティ・プロバイダと統合されます。

- 区分:区分は、クラウド・リソースを編成および分離するためのOracle Cloud Infrastructureの基本的なコンポーネントです。一般的な方法は、組織の主要部分ごとに区分を作成することです。たとえば、データベース区分にすべてのデータベース・リソースを配置し、データベース管理者のみにアクセス権を付与できます。また、ビジネス・ユニット間の分離を保証し、使用状況および請求を測定する目的でリソースを論理的にグループ化するためにも使用できます。

- 認証および資格証明の管理:デフォルトでは、Oracle Cloud Infrastructureは、コンソール・ユーザー・インタフェースにアクセスするための強力なパスワード・ポリシーを強制し、データベースをObject StorageにバックアップするためのSwiftクライアントに設定します。管理者は、Oracle IAMサービスを使用して、すべてのローカル・ユーザーまたは権限のないユーザーのパスワード・ポリシーを変更することもできます。各ユーザーは、独自のコンソール・パスワードを自動的にリセットしたり、独自のAPIキーを管理したりできます。ただし、自分以外のユーザーの資格証明を管理するには、管理者権限が必要です。ユーザー資格証明の管理の詳細は、職務分離を参照してください。

- ポリシー:ポリシーを利用して、指定されたコンパートメントまたはテナント全体のクラウド・リソースに対してユーザーのグループによるアクションを実行することを認可します。Oracle Cloud Infrastructureポリシーは人間が読める言語で記述されるため、簡単に定義して理解できます。

- MSP/SI用IAM:一般的なユースケースは、クラウド・リソースを操作するための権限を保持しながら、MSPまたはSIにクラウド・インフラストラクチャ・アセットを管理することです。区分とポリシーを組み合せて使用して、クリアを確認できます。

図の説明(iam_for_msp-sis.png) - インスタンス・プリンシパル:ユーザーがユーザーを作成したり、そのインスタンスの資格証明を管理する必要なく、Oracle Cloud Infrastructureコンピュート・インスタンスからIAM保護されたAPIをコールできるようにします。コンピュート・インスタンスで実行されている、オブジェクト記憶域へのアクセスが必要なPeopleSoftアプリケーションまたは統合アプリケーションがある場合があります。適切なコンピュート・インスタンスを主要なアクターとしてグループ化することで、ポリシーをアタッチして、オブジェクト・ストレージなどの他のクラウド・サービスに対してAPIコールを実行できるようにします。

- フェデレーション: Oracle IAMは、Oracle Identity Cloud Service (IDCS)およびその他のSAML 2.0準拠のアイデンティティ・プロバイダのフェデレーションをサポートしています。

- Oracle Cloud Infrastructureにサイン・アップすると、テナント管理者アカウントはOracle Identity Cloud Serviceと自動的にフェデレートされます。Oracle Identity Cloud Serviceを使用すると、サービス間にシームレスに接続できます。ユーザー名とパスワードは別に作成する必要がありません。

- PeopleSoft顧客は、Application独自のセキュリティ・メカニズムを利用して、Lightweight Directory Access Protocol (LDAP )、Oracle Access Manager (OAM)またはその他の3rdパーティ・ソリューションを利用する統合アプリケーション・オンプレミスで認証を提供することがあります。したがって、Oracleのすべてのクラウド・オファリングに対して自動的にフェデレーションを提供するIDPを使用して、お気に入りIDPをフェデレートすることをお薦めします。

原価管理およびガバナンス

多くのコストがプロジェクト実装で固定されている資本支出モデルから、システム使用量によりコスト・スケール・アップおよびダウンする営業支出モデルに遷移するとき、顧客は多くの場合、組織内でこれらのクラウド・コストを理解および管理するためのコスト管理ツールを必要とします。

- クラウド予算を設定および管理します。

- 「監督待ち」を防止します。

- 部門およびプロジェクト全体で、正確なコスト・トラッキングを実行してください。

- 特定期間中にどの部門、サービスおよびプロジェクトがクラウド使用に貢献しているかを分析します。

- 請求書突合せの詳細を取得します。

- コストを最適化するための領域を特定します。

原価管理およびガバナンスのサポート・サービス

Oracle Cloud Infrastructureのコスト管理およびガバナンス・アーキテクチャは、ここで説明するサービスによってサポートされます。

区分:区分を使用して、ビジネス・ユニット間でクラウド・リソースの分離を確保できます。また、使用状況および請求を測定する目的でリソースを論理的にグループ化するためにも使用されます。通常は、組織の主要部分(事業単位や部門)ごとに区分を作成することをお薦めします。区分もネストして、サブ部門をサポートできます。

タグ付け:タグを利用して、複数の部門にまたがる特定のプロジェクトに関連付けられたリソースのコストおよび使用状況を追跡します。さらに、タグ付けによってリソース管理を合理化し、その後、目的のOracle Cloud Infrastructureリソースに対してのみバルク・アクションをスクリプト化できます。タグはポリシーおよびコントロールを利用して、タグ付けの整合性を確保し、ユーザーが過度のタグや重複タグを作成したり、既存のタグを操作するのを防ぐことができます。

予算:リソースを、特定のユースケース、部門または運用地域と一致する区分に割り当てた後、予算の設定、予算計画に対する支出の追跡方法の表示、および予算計画を実際に超過する前に予期しない使用フラグが設定されるようのアラートの構成を行うことができます。

原価分析:請求原価分析ダッシュボードは、クラウドの使用状況および原価に関連するビッグ・バケットをビジュアル化するのに役立ちます。コストは、クラウド・サービス、区分およびタグで分析できます。たとえば、アナリストまたは管理者は、このツールを使用して、本番またはdev/テスト使用量の増加と、ストレージの使用量とネットワークの使用量の増加の違いを識別できます。

詳細な使用状況レポート:関連するすべてのメタデータ、タグ、区分など、詳細なリソース・レベルおよび時間別のデータを含むCSVファイル。詳細な使用目的レポートをCSVファイルとしてエクスポートし、請求書突合せユース・ケース用の既存のビジネス・インテリジェンス・ツールにインポートして、請求書の粒度を向上させ、原価最適化のための領域を識別します。たとえば、使用状況の詳細データを利用し、Oracle Cloud Infrastructure MonitoringサービスのCPU使用率データと結合して、停止するCPU使用率が低いインスタンスを識別できます。

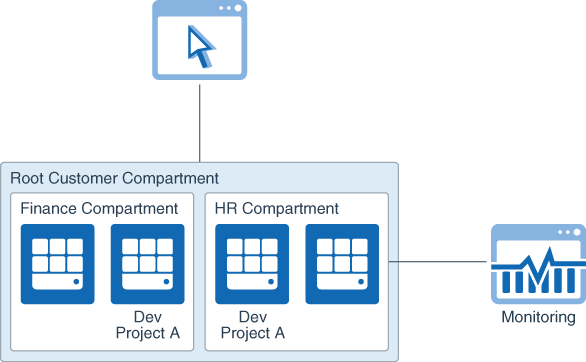

図cost_management_compartments.pngの説明

モニタリング

PeopleSoftのパフォーマンスを常にリアルタイムで最適化するには、クラウド・インフラストラクチャ・リソースのヘルスおよび容量を監視できる必要があります。Oracle Cloud Infrastructureには、これらのニーズを満たすアーキテクチャが用意されています。

アーキテクチャの目的

目的には、クラウドでのPeopleSoftの可用性およびパフォーマンスの確認、異常の検出および修正が含まれています。これはビジネスに影響を与える前にあります。また、このような場合に最適化を行うために、ボトルネックや過分なリソースを識別することが求められることがあります。

サポート・サービスの監視

Oracle Enterprise ManagerやOracle Management Cloudなどの監視ツールを既存のPeopleSoftデプロイメントにすでに活用している場合があります。Oracle Cloud Infrastructureでは、コンソール内でネイティブにインフラストラクチャ監視を提供していますが、既存の監視ツールをサポートすることもできます。

- ハイブリッド/マルチクラウド環境の複数層監視:ほとんどの複数層移行例では、Oracle Management Cloudを活用することをお薦めします。Oracle Management Cloudには、ハイブリッド環境およびマルチ・クラウド環境での統合監視が用意されています。これは、インフラストラクチャからアプリケーション・パフォーマンス、セキュリティ、さらにエンド・ユーザーのアクティビティまでの様々な層でエージェントを使用して監視を行います。また、Oracle Databaseのパフォーマンスおよびキャパシティ分析のためにOracle Enterprise Managerと統合されます。

- Oracle Cloud Infrastructure Monitoring:コスト効果と即時利用可能なメトリックおよびダッシュボードは、ITでクラウド・リソース(コンピュート・インスタンス、ブロック・ボリューム、仮想nic、ロード・バランサ、およびオブジェクト・ストレージ・バケットなど)をOracle Cloud Infrastructureコンソール内でネイティブに監視するために提供されます。たとえば、監視を利用して、CPU使用率およびメモリー使用率を追跡し、自動スケーリングの計算と統合できます。オープンソース視覚化ツールと統合したり、独自のメトリック問合せを実行したり、アプリケーションに独自のカスタム・メトリックを表示させて、コンソール内の1箇所からすべてのクリティカルな時系列データを視覚化、監視およびアラームできるようにすることもできます。

Oracle Cloud Infrastructureでは、エージェントの監視が行われます。現在、このネイティブ・インフラストラクチャ監視サービスはデータベース・サービスをモニターしていません。そのためには、Oracle Databaseがオンプレミスでデプロイされているか、クラウド・サービスとしてデプロイされているかに応じて、Oracle Management CloudまたはOracle Enterprise Managerのいずれかをお薦めします。

移行とデプロイメント

PeopleSoftのように複雑で高度にカスタマイズされ、深く統合されたアプリケーションを移行する場合、停止時間が限定されて遷移がエンドユーザーに対して完全にシームレスになるように、可能なかぎり再検索を行うことが重要です。

アーキテクチャの目的

- 既存のカスタマイズおよび統合を保持できるアプリケーション対応ツールを提供します。

- 移行後のアプリケーション構成を有効にします。

- データの移行を有効にします。

移行およびデプロイメント参照アーキテクチャの理解

Oracle Cloud Infrastructureには移行およびデプロイメント・アーキテクチャが用意されており、これによってエンド・ユーザーにシームレスに移行できるように、最小限の再実装が保証され、停止時間が制限されます。

アプリケーションの移行: PeopleSoft Cloud Managerは、アプリケーション対応の移行および管理ツールで、シームレスに実行するためにアプリケーションで必要とされる様々なサービスとともに、Oracle Cloud Infrastructure上でPeopleSoft環境を移行、デプロイおよび管理するのに役立ちます。移行の完了後にアプリケーションを構成する場合にも役立ちます。

- オンプレミス環境を持ち上げてOracle Cloudに移行します。

- Oracle Cloud Infrastructure ComputeおよびOracle Database CloudサービスでPeopleSoft環境を提供する。

- 再利用可能な配置テンプレートを作成します。

- 必要に応じて、PeopleSoft環境のセルフ・サービスをプロビジョニングします。

- 単一ページから複数の環境を管理します。

- 環境に対してオンデマンド・ヘルス・チェックを実行します。

- Oracle Cloudでアプリケーション・ライフサイクル管理を有効にします。

- PeopleSoft Update Manager (PUM)イメージ、PeopleSoftリリース・パッチセット(PRP)およびPeopleToolsパッチを自動的にダウンロードします。

- 実行中のインスタンスからテンプレートを作成して、環境をクローニングします。

- リフト: PeopleSoft Cloud Managerに用意されているリフト・ユーティリティを使用して、PeopleSoftアプリケーション環境データおよびサポートするOracle DatabaseをDPK形式に圧縮してOracle Object Storageにアップロードします。リフト・ユーティリティにより、アプリケーション層(中間層)とデータベース層を個別に解放し、これらを個別のDpkにパッケージ化できます。PeopleSoft Cloud Managerは、2種類のデータベース・リフト(ホット・バックアップおよびコールド・バックアップ)をサポートしています。ホット・バックアップは、Oracle Database Cloud Backup Module (ODCBM)を使用してRMANによって実行されます。コールド・バックアップは、プラガブル・データベースのコールド・バックアップを実行することで実行されます。

- シフト: PeopleSoft Cloud Managerにより、拒否されたDPKsがダウンロードされ、Oracle Cloudに新しい環境が作成されます。シフトすると、カスタマはOracle Cloud Infrastructureを使用して、これらの環境をさらに管理、スケール・アップまたはスケール・ダウンまたはクローニングできます。

アプリケーション構成とデプロイ:リフトとシフトの他に、PeopleSoft Cloud Managerを使用して、LinuxおよびWindowsに必要なVM (CPU、メモリー、記憶域)の数、タイプおよびサイズなどのマルチノード・トポロジを定義することもできます。トポロジを定義したら、PeopleSoft DPKと組み合せて、クリックでデプロイできる環境テンプレートを作成できます。

PeopleSoftの以前のバージョンで作業している場合、または特定のニーズに従ってデプロイメントをカスタマイズする場合でも、Oracleでは手動のリフトおよびシフトをサポートしています。

さらに、Terraformスクリプトを利用して、Oracle Cloud Infrastructureに対するPeopleSoftデプロイメントのオーケストレーションを自動化できます。

データの移行:アプリケーション対応の移行中、Vmおよび物理マシンは取得も移行もされません。データおよび特定の構成ファイルのみが取得され、移行の準備ができています。PeopleSoft Cloud Managerは、Oracle Cloud環境にアプリケーションの新しいインスタンスをデプロイするか、ターゲット環境にあるアプリケーションの既存のインスタンスを使用します。

- FastConnect: Oracle FastConnectは、オンプレミス・データ・センターとネットワークをOracle Cloud Infrastructureにセキュアに接続するための別のオプションです。大きなデータセットを転送する必要のある組織に対して最適な選択です。ポート速度は、サードパーティの接続プロバイダの操作時に1 Gbpsと10 Gbpsの増分で使用可能で、10 GbpsはOracleと共存するときに増分します。

- IPSec VPN Connect: 2 TB (TBs)までの関連性の高いデータ・セット。通常、問題なく、パブリック・インターネットを経由して転送されます。IPsec VPN接続を使用することをお薦めします。この接続は、ソース環境とOracle Cloud Infrastructure間の暗号化および保護された接続を提供し、データをオブジェクト記憶域に安全に書き込み、そこからリストアします。ソース環境とOracleの間でIPsec VPN接続を設定する最初の手順は、DRGを確立することです。DRGは、Oracleのクラウドをオンプレミス・ルーターと接続するように設定する必要があります。複数のIPsecトンネルを使用して、冗長性を確保します。

- ストレージ・ゲートウェイ:セキュア接続を確立すると、組織はOracle Cloud Infrastructure Storage Gatewayを使用してオンプレミス・ファイルのコピーを安全に作成し、アプリケーションを変更しなくてもOracleオブジェクト・ストレージに配置できます。

- データ転送アプライアンス:各データ転送アプライアンスでは、組織は最大150 TBsのデータを移行できます。転送ジョブを作成した後、Oracle Cloud Infrastructureコンソールを介してアプライアンスをリクエストできます。アプライアンスを構成してオンプレミス・ネットワークに接続する必要があります。移行チームは、NFSボリュームをアプライアンスからマウントし、データをアプライアンスにコピーする必要もあります。データがコピーされたら、アプライアンスをOracleに送り返し、データ転送のステータスをモニターします。

- データ転送ディスク: Oracleのデータ転送ディスクは、別のオフライン・データ転送ソリューションです。暗号化ディスク上のファイルとして、データをOracle転送サイトに送信できます。サイトオペレータが指定のオブジェクト記憶域バケットにファイルをアップロードします。ユーザーは、必要に応じて他のOracle Cloud Infrastructureサービスにアップロードされたデータを自由に移動できます。サポートされるディスクのタイプの詳細は、を参照してください。

Oracleとパートナからの移行専門知識: Oracle Managed Cloud Services (OMCS)と確立されたSIパートナも、PeopleSoftの高度な移行に関する専門知識と経験を提供します。

3rd -部品統合: Oracle Cloud InfrastructureでPeopleSoftを実行している場合、他のISVアプリケーションと統合できます。弊社のマーケットプレイスで作業しているISVパートナの幅広いエコシステムがあり、追加のISVをクラウドにオンボーディングするプロセスがあります。