Oracle Database@Google Cloudのネットワーク・トポロジについて学習

- 単一VPC接続

- VPCピアリング接続

- 共有VPCピアリング接続

- ハブ・アンド・スポーク接続

- 複数のVPC接続

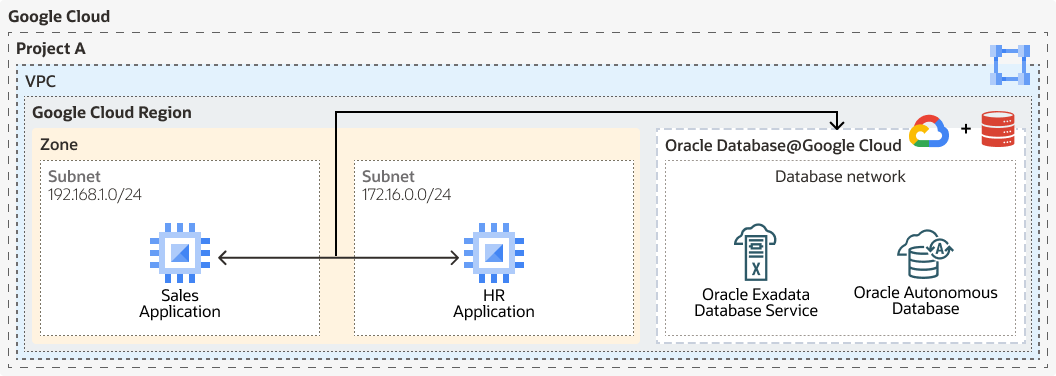

単一VPCトポロジについて

次のアーキテクチャは、単一のVPCトポロジを示しています。

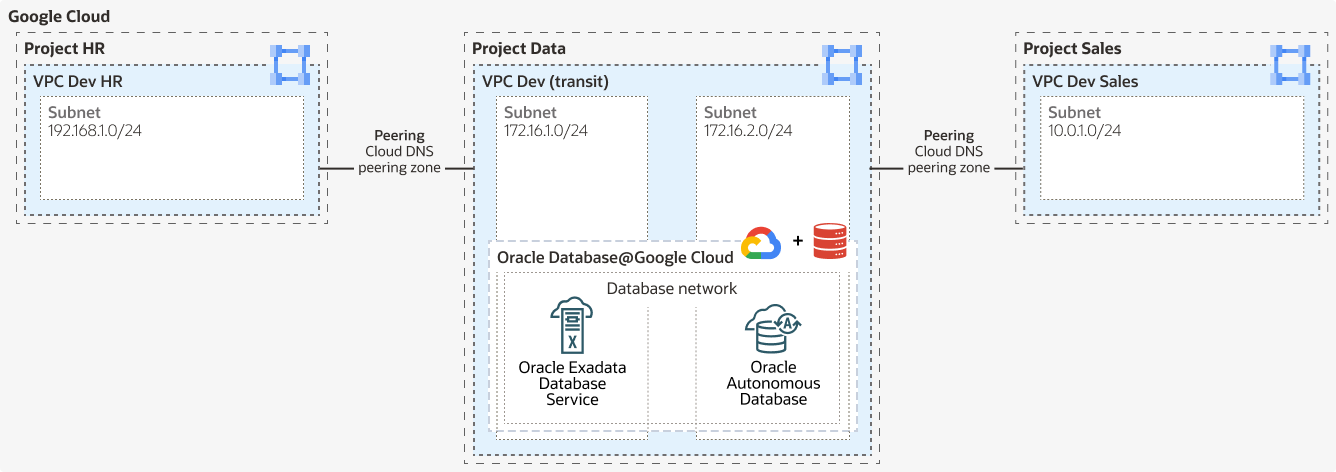

VPCピアリング・トポロジについて

VPCピアリング・トポロジは、あるVPC内のアプリケーションを別のVPC内のデータベースに接続します。VPCピアリングは2つのVPCを接続し、各ネットワーク内のリソースが同じプロジェクト、同じ組織の異なるプロジェクト、または異なる組織の異なるプロジェクト内で相互に通信できるようにします。

ヒント :

このトポロジを選択した場合は、VPCピアリングにコストが発生することを検討してください。共有VPCトポロジについて

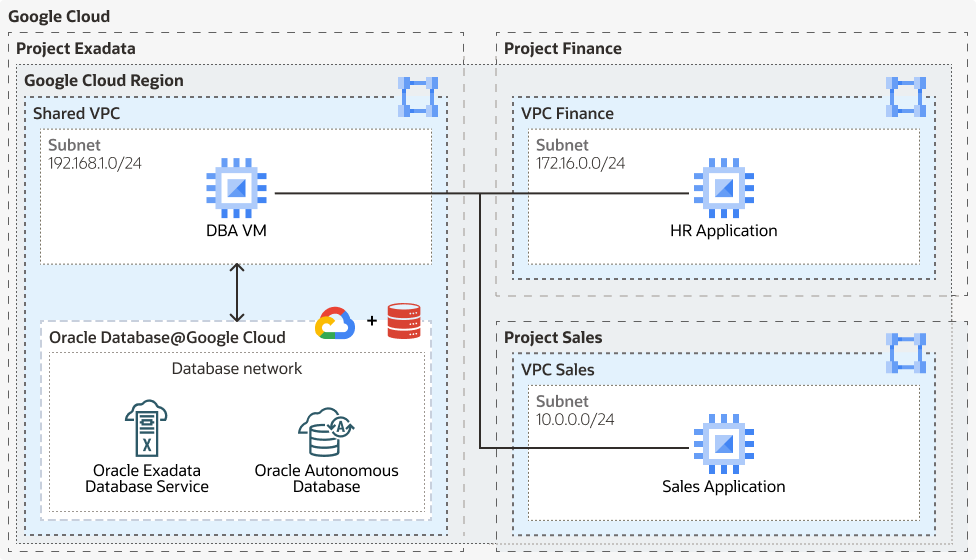

共有VPCは、Google Cloudでのネットワーク構成を簡素化します。サービス所有者(データベース・ユーザーなど)は、異なるリソース間でネットワークを手動で構成するのではなく、ネットワーク・チームによって定義されたネットワーク構成を使用します。これにより、VPCピアリングおよび関連する構成を有効にして構成する必要性が軽減されます。

共有VPCを使用すると、ホスト・プロジェクトで一元化された単一のVPCを管理しながら、各チームにOracle Databasesを分離されたサービス・プロジェクトにデプロイするための制御されたアクセス権を付与できます。これにより、すべての環境で安全で一貫性のあるネットワーキング・ポリシー(ファイアウォール、ルート、DNS)が可能になり、サービス間通信が簡素化され、VPCのスプロールまたは重複した構成が回避されます。

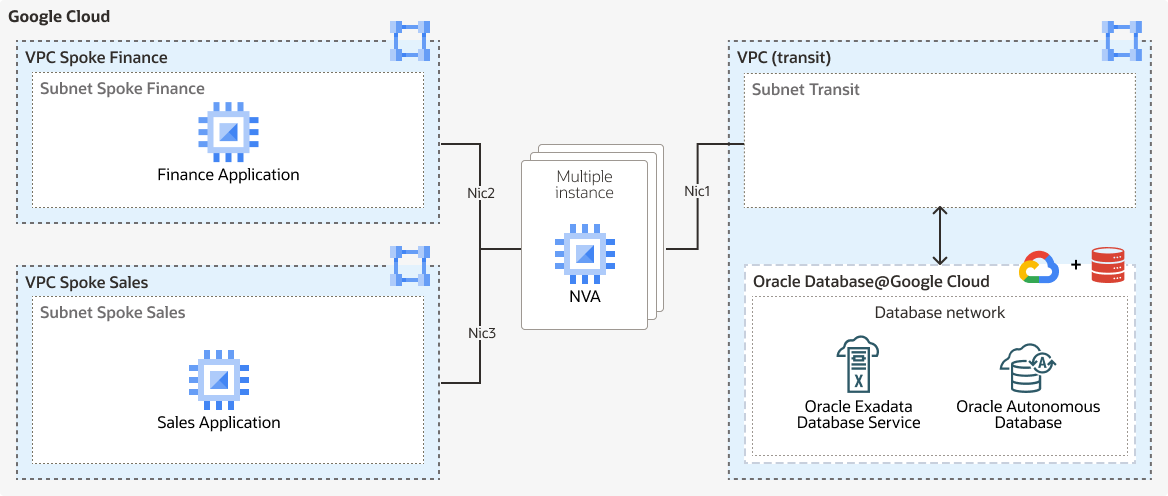

ハブ・アンド・スポーク型トポロジについて

Oracle Database@Google Cloud接続用のVNICを作成するには、転送VPCで転送サブネットを作成する必要があります。NVAは、一元化された接続ポイントとして、アプリケーションとデータベース間の通信を容易にします。

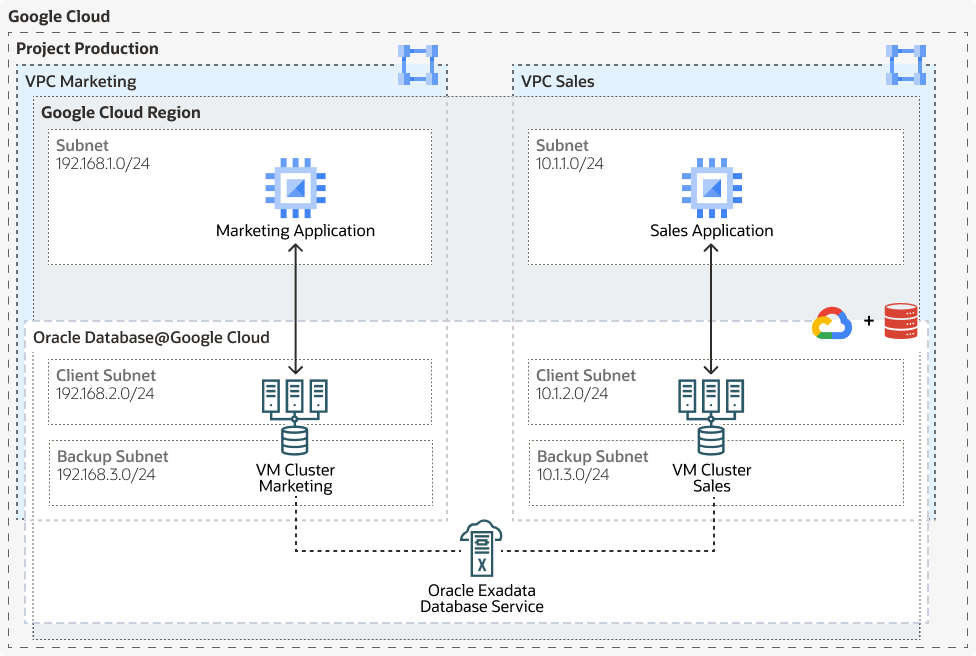

複数のVPCトポロジについて

VMクラスタ・レベルでOracle Exadata Database Service上のワークロードを分離するには、分離されたプロジェクトVPCに複数のクラスタをデプロイします。

google-multiple-vpc-arch oracle.zip

次のことを実施する必要があります:

- 複数のVMクラスタが同じOracle Exadata Database Serviceインフラストラクチャを共有します。

- 各VMクラスタは、異なるVPCに接続されます。

- Oracle Exadata Database ServiceインフラストラクチャおよびVMクラスタは、様々なプロジェクトの一部です。

トポロジ・コンポーネント

- Google Cloudリージョン

Google Cloudリージョンは、リソースをホスティングするためのデータ・センターとインフラストラクチャを含む地理的な領域です。リージョンはゾーンで構成され、ゾーンはリージョン内で相互に分離されます。

- Google仮想プライベート・クラウド

Google Virtual Private Cloud(VPC)は、Compute Engine仮想マシン(VM)インスタンス、Google Kubernetes Engine(GKE)コンテナ、データベース・サービスおよびサーバーレス・ワークロードにネットワーキング機能を提供します。VPCは、クラウドベースのサービスに、グローバルでスケーラブル、かつ柔軟なネットワーキングを提供します。

- Google Cloudゾーン

Google Cloudのゾーンは、リージョン内のリソースのデプロイメント領域です。ゾーンはリージョン内で相互に分離され、単一の障害ドメインとして扱われます。

- Google Cloudプロジェクト

Google Cloudプロジェクトは、Google Workspace APIを使用し、Google Workspaceアドオンまたはアプリを構築するために必要です。クラウド・プロジェクトは、APIの管理、請求の有効化、コラボレータの追加と削除、権限の管理など、すべてのGoogle Cloudサービスの作成、有効化および使用の基礎となります。

- ODBネットワーク

ODBネットワークは、すべてのデータベース・プロビジョニングの基盤となるGoogle Virtual Private Cloud (VPC)を中心としたメタデータ構成を作成します。ODBネットワークでは、サブネット、CIDR範囲、ルーティングなどのネットワーク構成を抽象化および集中化することで、共有VPCをサポートできます。これにより、ネットワーク管理者は、データベース・デプロイメント・ワークフローとは関係なく接続を管理できます。

- Google Cloud共有VPC

共有仮想プライベートクラウド(VPC)を使用すると、組織は複数のプロジェクトのリソースをホストプロジェクト内の共通のVPCネットワークに接続できます。組織管理者は、ネットワーク・リソースに対する集中管理を維持しながら、アプリケーションの管理をサービス・プロジェクト管理者に委任できます。これにより、構成が簡素化され、これらのリソースは共有VPCネットワークからの内部IPアドレスを使用して相互に安全かつ効率的に通信できるようになります。