デプロイメントの計画

マルチリージョン・ログ・データを集約し、セキュリティ情報およびイベント管理(SIEM)プラットフォームにストリーミングするアーキテクチャを計画します。

デプロイメントの設計

Oracle Cloud Infrastructure (OCI)からのログ・データを集計するアーキテクチャをデプロイするには、次の基本ステップを使用します。

- 地域アーキテクチャの設計

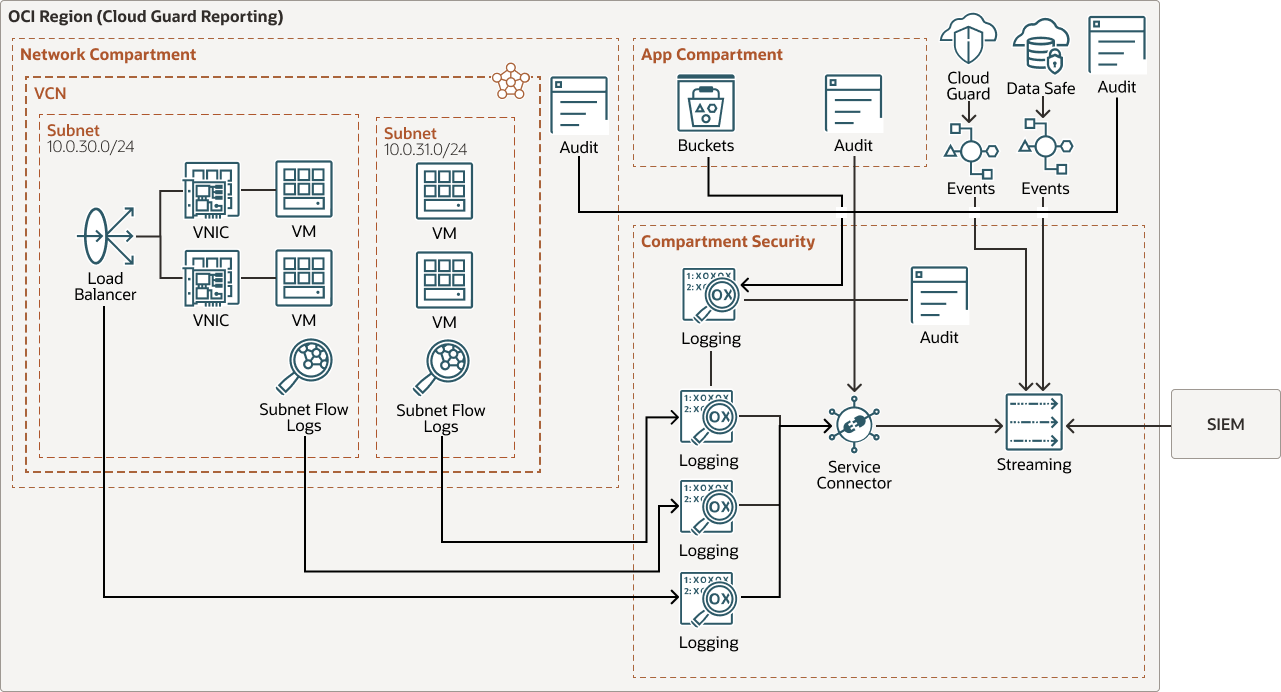

次のアーキテクチャでは、クラウド・ガード・レポート・リージョンでOracle Cloud Infrastructure Eventsを使用して、Oracle Cloud GuardおよびOracle Data SafeからのOracle Cloud Infrastructure Auditログ、サービス・ログおよびセキュリティ・イベントを集計します。

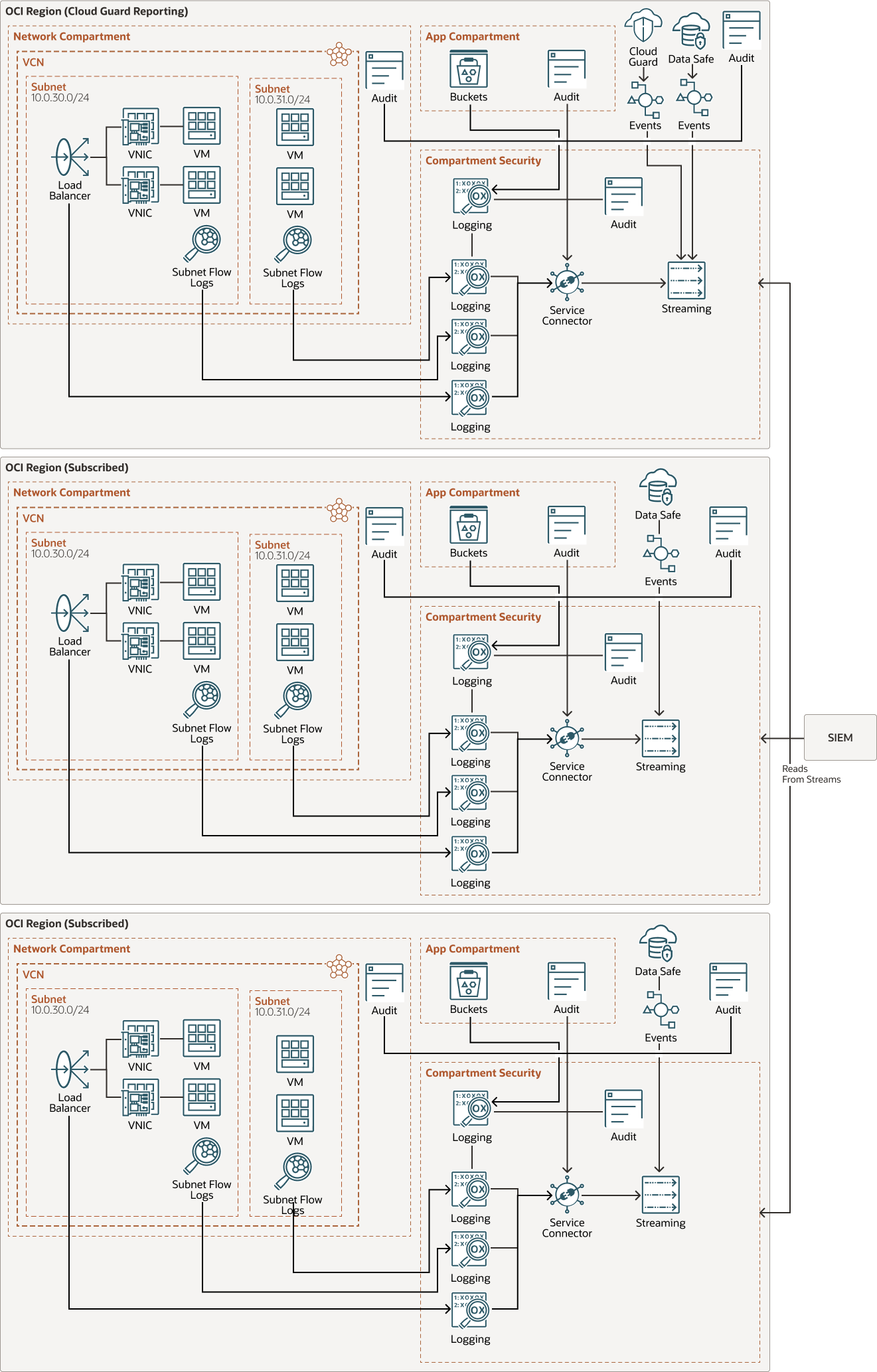

- 複数のリージョンにアーキテクチャをデプロイします。

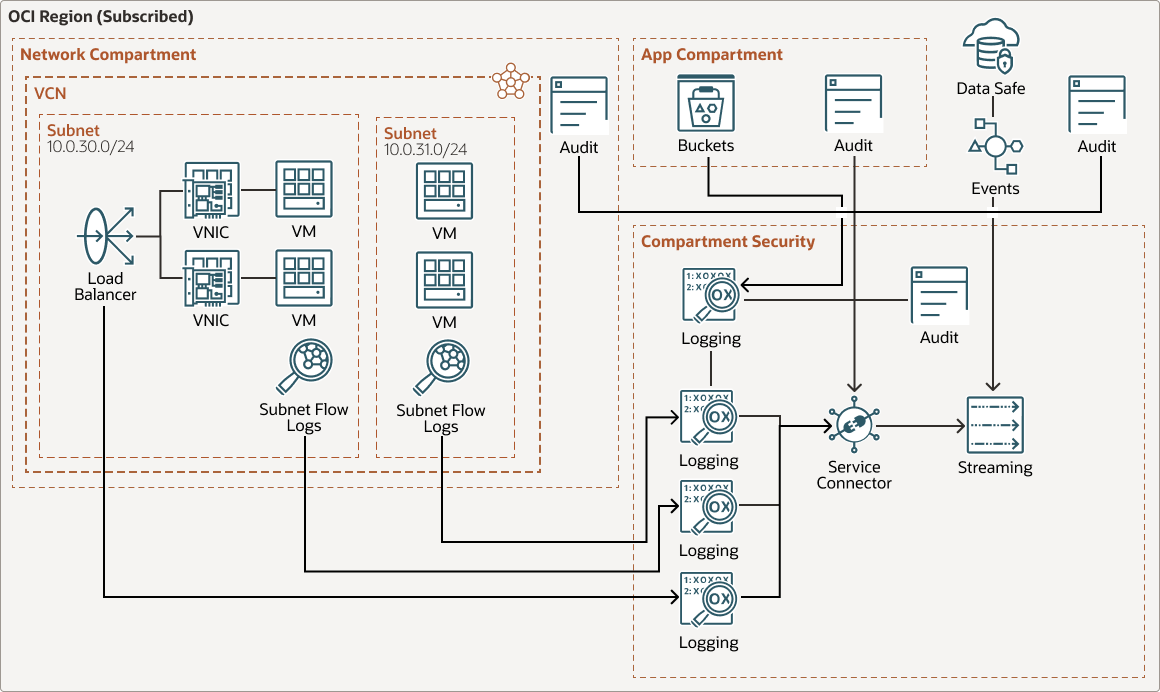

すべてのログおよびセキュリティ・イベントを確実に集計するには、テナンシがサブスクライブされているすべてのリージョンに同様のアーキテクチャをデプロイします。Oracle Cloud Guardはクラウド・ガード・レポート・リージョンで問題を統合しますが、Oracle Cloud Infrastructure LoggingおよびOracle Data Safeは、特定のリージョンからレポートするリージョン・サービスです。

Oracle Cloud Guardレポート・リージョンにないリージョンのアーキテクチャを次に示します。

- 各リージョンでデータ・ストリームを読み取るようにSIEMを構成します

各リージョンを設定したら、各リージョンのOCIストリームから読み取るようにSIEMソリューションを構成する必要があります。

- SIEMのアクセス管理ポリシーを作成します。

OCI APIを使用するか、Oracle Cloud Infrastructure StreamingのKafka準拠APIを使用して、OCIストリームからデータを読み取ることができます。各APIには、特定の認証方法があります。

認証タイプ OCI API Kafka準拠API API署名キー: PEM形式のRSAキー・ペア(2048ビット以上) はい 認証トークン: サード・パーティAPIで認証するためのOracle生成のトークン文字列 はい Instance Principal: インスタンスを認可アクター(またはプリンシパル)にし、サービス・リソースに対するアクションを実行できるようにするIAMサービス機能。 はい Oracleでは、長く存続するトークンをSIEMに格納しないように、インスタンス・プリンシパル(該当する場合)を使用することをお薦めします。

SIEMでは、OCIストリームから読み取るために、次のOracle Cloud Infrastructure Identity and Access Management (IAM)権限が必要です。最小特権モデルに従うには、次の例に示すポリシーを使用します。

- 最初のポリシーはOCI IAMユーザー用です:

Allow group SIEM to use stream-pull in compartment <compartment> - 2番目のポリシーはインスタンス・プリンシパル用です。

Allow dynamic-group SIEMInstances to use stream-pull in compartment <compartment>

- 最初のポリシーはOCI IAMユーザー用です:

注意事項

このアーキテクチャ設計を実装する場合は、次の点を考慮してください。

- SIEMにネイティブKafkaサポートまたはネイティブ・プラグインがない場合は、Oracle Functionsを使用してSIEMのHTTPS APIエンドポイントにログをプッシュできます。これを行うには、リージョナル・ストリームから読み取り、そのターゲットがファンクションである別のリージョナルOracle Cloud Infrastructure Service Connector Hubを追加します。

- すべてのOracle Cloud Infrastructure Auditコンパートメント・ログの収集を保証するには、OCI Service Connector Hubのルート・コンパートメントで

Include _Audit in subcompartmentsフラグを使用します。 - テナンシ全体でOracle Cloud Guardの結果を収集するには、ルート・コンパートメントにOracle Cloud Guardターゲットをアタッチします。次に、ルート・コンパートメントにOracle Cloud Guard OCIイベントを作成し、テナンシ内のすべてのOracle Cloud Guard結果を取得します。

- 長期的なOCIログ保持(コールド・ストレージ)のために、Oracle Cloud Infrastructure Object Storageバケットをターゲットとして使用してリージョン・ストリームから読み取る2番目のOCI Service Connector Hubを作成します。オブジェクト・ライフサイクル管理を使用してオブジェクト・ストレージおよびアーカイブ・ストレージ・データを管理することで、ストレージ・コストとデータの手動管理に費やす時間を削減できます。

- Oracle Cloud Infrastructure Monitoringおよびアラームを使用して、ロギング収集の稼働時間をモニターします。

- 次の表に、一般的なツールとそのパターンを示します。

ツール OCI API (プラグイン) Kafka準拠 機能コード スプランク はい QRadar はい Microsoft Sentinel はい Google Chronicle はい Datadog はい ELK はい LogStash はい