ネットワーク・セキュリティ

Oracle Cloud Infrastructure Networkingサービスは、仮想クラウド・ネットワーク(vcn)およびサブネットのプロビジョニングをサポートしており、これを使用してネットワーク・レベルでクラウド内のリソースを分離できます。

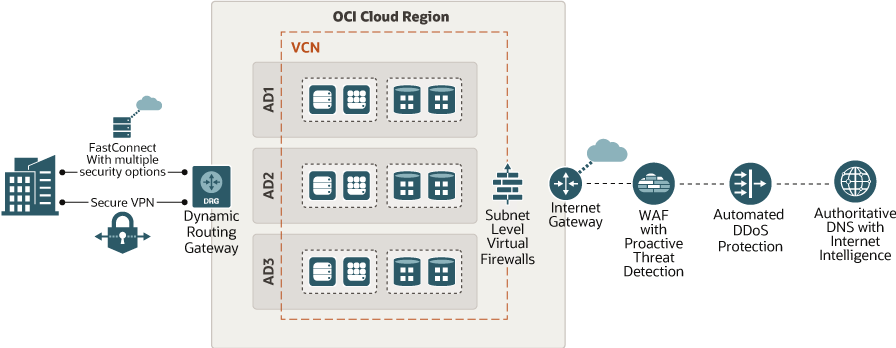

Vcnは、インターネット接続用に構成することも、Oracle Cloud Infrastructure FastConnect回路またはIPSec VPN接続を使用してオンプレミス・データ・センターに接続することもできます。双方向のステートフルおよびステートレスなファイアウォール・ルール、通信ゲートウェイを使用して、作成したネットワークとの間のトラフィックのフローを制御できます。VCNに指定されたファイアウォールとアクセス制御リスト(acl)は、ネットワーク・トポロジおよび制御プレーン全体に伝播され、複数層の不要な実装が実現します。Oracle Cloud Infrastructureにおけるネットワークの詳細は、ネットワークの概要を参照してください。

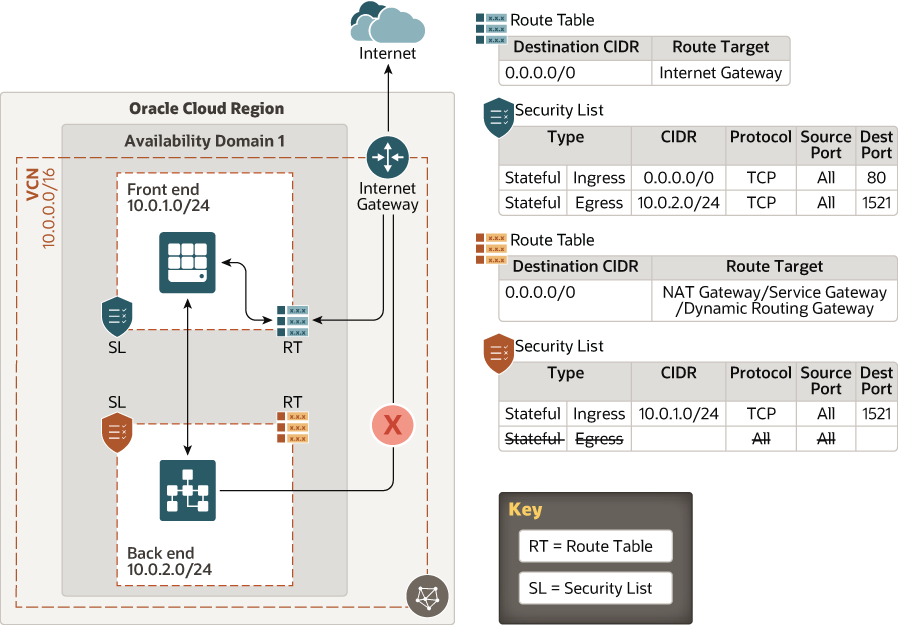

次のアーキテクチャは、ネットワーク境界を保護するためのサブネット、ルート表、セキュリティ・リストの使用方法を示しています。

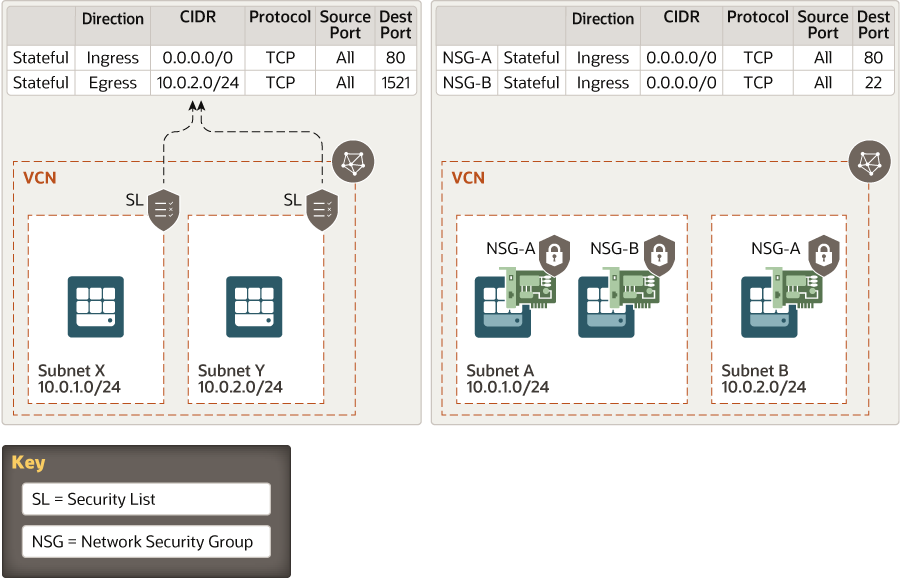

このアーキテクチャは、セキュリティ・リストを使用して仮想ファイアウォール実装を表示します。セキュリティ・リストに指定するルールは、セキュリティ・リストをアタッチするサブネット内のすべてのVnicに適用されます。ファイアウォールをさらに詳細なレベルで必要とする場合は、ネットワーク・セキュリティ・グループ(Ng)を使用します。NSGのルールは、指定したvnicにのみ適用されます。Oracleでは、ワークロードのセキュリティ要件からサブネット・アーキテクチャを分離できるため、nsgを使用することをお薦めします。

次の例では、セキュリティ・リストとNgを比較しています。

次のチェックリストを使用して、ネットワーク境界を保護します。

| 完了? | セキュリティ制御と推奨事項 |

|---|---|

| VCNをプライベート・サブネットおよびパブリック・サブネットにパーティション化します。 | |

| インスタンスへのアクセスを制御するファイアウォール・ルールを定義します。 | |

| ネットワーク接続用の仮想ルーターを作成および構成します。 | |

| ネットワーク・リソースの管理を許可されるグループにのみネットワーク・リソースへのアクセスを制限するには、IAMポリシーを使用します。 | |

| ネットワーク・アクセスを制御するには、VCNの層サブネット戦略を使用します。ロード・バランサには非軍規模ゾーン(DMZ)サブネットを使用し、外部からアクセス可能なホスト(Webサーバーなど)用のパブリック・サブネットと、データベースなどの内部ホスト用のプライベート・サブネットを使用します。 | |

| NATゲートウェイは、プライベートなコンピュート・インスタンスからインターネットに接続するために使用します。 | |

| Oracle Services Networkへの接続にサービス・ゲートウェイを使用します。 | |

| VCN内でのアクセス、インターネットとの通信、ピアリング・ゲートウェイ経由での他のvcnへのアクセス、およびIPSec VPNやFastConnectを介したオンプレミス・ネットワークへのアクセスに対しては、詳細なセキュリティ・ルールを使用します。 | |

| 侵入検出および保護システム(IDS/IPS)を設定します。 | |

| 高可用性およびトランスポート・レイヤー・セキュリティ(TLS)のためのロード・バランサを作成および構成します。 | |

| Webアプリケーション・ファイアウォール(WAF)を使用します。 | |

| DNSゾーンおよびマッピングを作成します。ロード・バランサにおける重要なセキュリティの考慮事項は、顧客のTLS証明書を使用して顧客のVCNへのTLS接続を構成することです。 | |

| 外部クラウド接続のセキュリティのベスト・プラクティスに従います。 |

次の図に、Oracle Cloud Infrastructureとのネットワーク接続性オプションを示します。