Azure ADとOracle Access Manager for Oracle E-Business Suiteの間のSSOの構成について

次に、Azure ADに新しいフェデレーテッド・サービス・プロバイダを登録し、Oracle Access Managerに新しいアイデンティティ・プロバイダ(E-Business Suite)を登録し、Oracle Access Managerを使用してAzure ADおよびE-Business SuiteとのフェデレーテッドSSO認証を実現するために必要な構成変更を加えます。

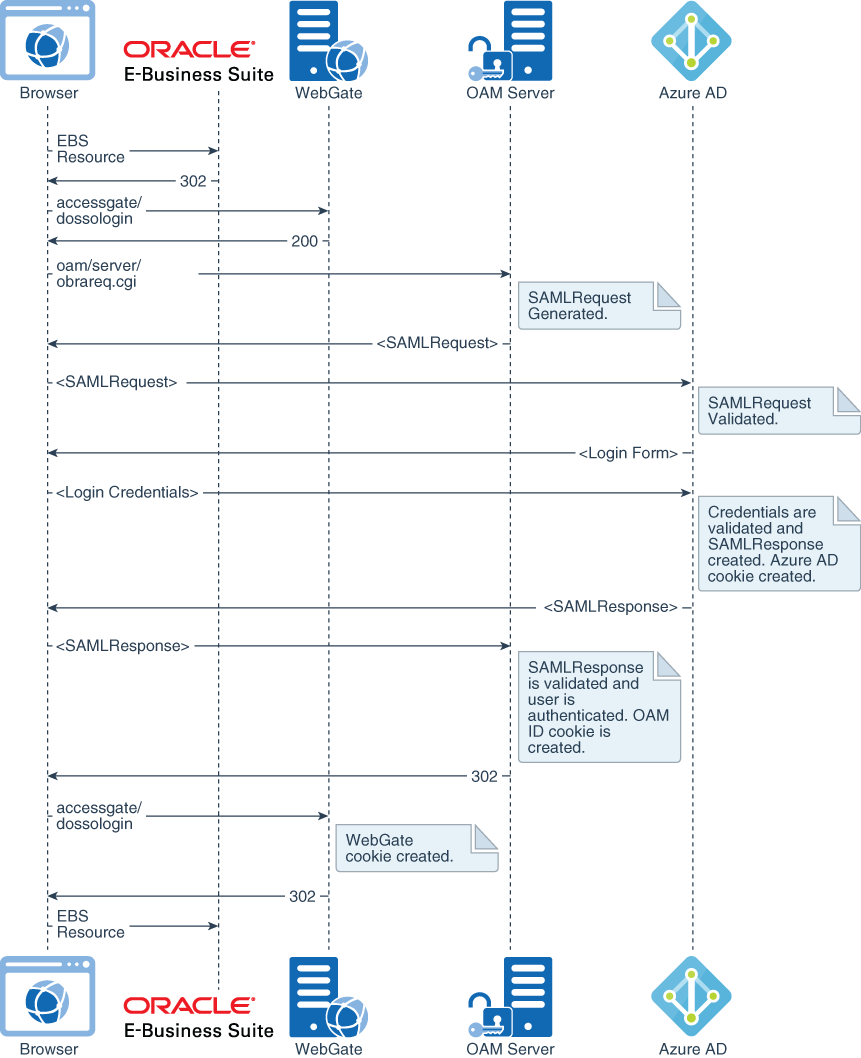

Azure ADとE-Business Suiteのフェデレーション・フローの理解

構成を続行する前に、Azure ADおよびE-Business Suiteフェデレーション・フローを理解する必要があります。

図ebiz-federation-flow.pngの説明

このシナリオでは、ユーザーはAzure ADに格納されている資格証明を使用してE-Business Suiteにアクセスします。このアクセスは、Azure ADがアイデンティティ・プロバイダ(IDP)で、E-Business Suiteがサービス・プロバイダ(SP)であるSAML 2.0プロトコルを使用したフェデレーテッド認証設定によって実現されます。Oracle Access ManagerはSSO用のE-Business Suiteの前にデプロイされるため、E-Business Suiteにフェデレーション機能を提供するコンポーネントでもあります。この項では、Azure ADとOracle Access Managerの間でアイデンティティ・フェデレーションを実装するために必要なステップを示します。

主に、E-Business Suiteで保護されたエンドポイントへのアクセス時に開始されるフェデレーション・フローに関心があることに注意してください。SAMLプロトコルの用語では、これはサービス・プロバイダ開始(SP開始)フローと呼ばれ、図2に示されています。このフローでは、Oracle Access Manager (OAM)サーバーは、E-Business Suiteで保護されたリソースへのアクセスを検出し、認証リクエスト(SAMLRequest)を作成し、ブラウザを認証のためにAzure ADにリダイレクトします。Azure ADは、資格証明についてユーザーにチャレンジし、資格証明を検証し、受信した認証リクエストに対するレスポンスとしてSAMLResponseを作成し、それをOracle Access Managerに送信します。次に、Oracle Access Managerはアサーションを検証し、アサーションに埋め込まれたユーザー識別情報をアサートして、保護されたリソースへのアクセス権を付与します。

この項で説明する構成は、アイデンティティ・プロバイダによって開始される(IdPによって開始される)フローも考慮します。このフローでは、リクエストは最初にAzure AD SAMLサイト間URLに対して行われ、リクエストはOracle Access Managerサーバーに未承諾のSAMLResponseを送信します。

SPが開始するシングル・ログアウト(ログアウト・フローがE-Business Suiteによって開始される)も、提示された構成でサポートされます。この文書が最初に公開された時点では、IDPによって開始されるシングル・ログアウト(Azureポータルによってログアウト・フローが開始される)はサポートされていません。詳細は、このドキュメントの最後にある「既知の問題」の項を参照してください。

アプリケーションへのユーザーの割当て

次に、アプリケーションをユーザーに割り当てます。Azure ADがアプリケーションから認証リクエストを受信した後、アプリケーションに割り当てるユーザーのみがログインできます。