개념 증명(POC)을 위한 자율운영 AI 데이터베이스 구성

Oracle Autonomous AI Database on Dedicated Exadata Infrastructure는 Oracle Cloud Infrastructure(OCI)에서 실행되는 고도로 자동화된 완전 관리형 데이터베이스 환경으로, 약정된 하드웨어 및 소프트웨어 리소스를 제공합니다. 이러한 격리된 리소스를 통해 조직은 엄격한 보안, 가용성 및 성능 요구 사항을 충족하는 동시에 비용과 복잡성을 줄일 수 있습니다.

자율운영 AI 데이터베이스 POC 환경을 빠르게 생성하려는 경우 계속 읽어보십시오.

참고:

별도의 개발 및 프로덕션 자율운영 AI 데이터베이스 환경 설정과 관련된 포괄적이고 권장되는 구성은 Configure Autonomous AI Database with Reference Architecture을 참조하십시오.사전 지식

이 사용 사례를 완전히 이해하고 평가하려면 배포 옵션, 주요 인프라 구성요소, 사용자 역할 및 주요 기능을 포함하여 전용 Exadata 인프라의 자율운영 AI 데이터베이스에 대한 기본적인 이해가 있어야 합니다. 자세한 내용은 전용 Exadata 인프라의 자율운영 AI 데이터베이스 정보를 참조하십시오.

사용 사례

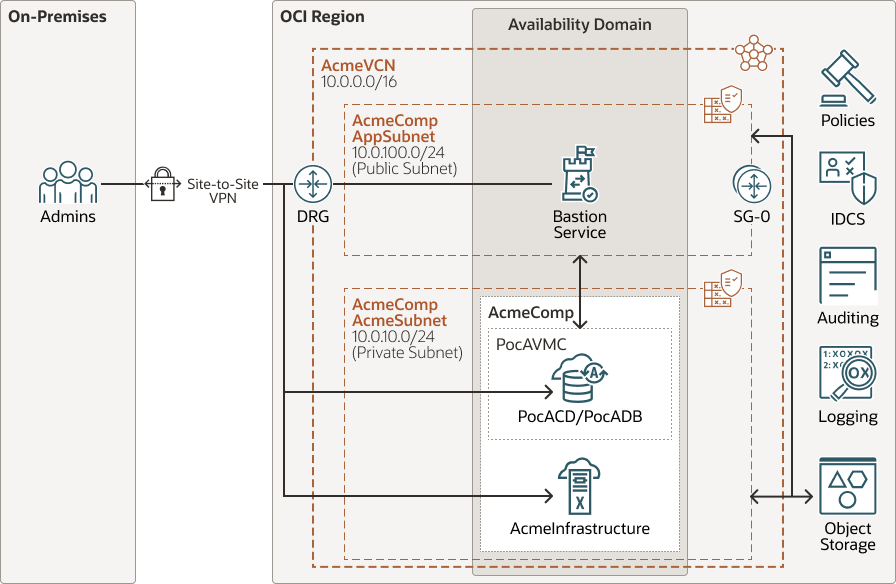

Acme Company는 내부 프로젝트 애플리케이션에 대해 전용 Exadata 인프라의 자율 AI 데이터베이스를 고려하고 있습니다. 완료하기 전에 Acme I.T.는 서비스 기능을 평가하는 데 도움이 되도록 Autonomous AI Database on Dedicated Exadata Infrastructure를 사용하여 PocApp이라는 개념 증명(POC) 애플리케이션을 개발하기로 결정합니다.

Acme I.T. 부서는 회사에 대한 Exadata Infrastructure(EI) 및 자율운영 Exadata VM 클러스터(AVMC) 리소스 생성 및 관리를 담당하는 플리트 관리자 역할을 맡습니다. 또한 애플리케이션 DBA 역할을 수행하여 데이터베이스 사용자를 위한 자율운영 컨테이너 데이터베이스(ACD) 및 자율운영 AI 데이터베이스를 생성합니다.

주:

이 예에서는 차량 관리자가 자율운영 컨테이너 데이터베이스 및 자율운영 AI 데이터베이스 리소스를 생성 및 관리하는 방법을 보여줍니다. 하지만 조직에서 DBA 응용 프로그램이 이 작업을 수행하는 것을 선호할 수도 있습니다.자원 필요

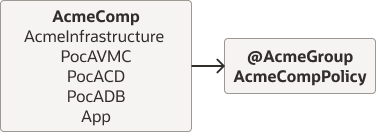

OCI IAM 구성 요소

- 리소스를 배치할 AcmeComp이라는 하나의 컴파트먼트입니다.

- 사용자를 지정할 수 있는 이름이 AcmeGroup인 한 그룹입니다.

주:

이 그룹에 추가된 사용자는 플리트 관리자, 애플리케이션 DBA 또는 개발자로 수행할 수 있습니다. - 컴파트먼트 및 테넌시 레벨의 리소스에 대한 사용자 액세스를 지정하기 위한 AcmeCompPolicy이라는 하나의 정책입니다.

네트워크 리소스

-

Oracle Public Cloud 배포:

- 하나의 VCN을 통해 모든 전용 인프라 리소스에 대한 네트워크 연결을 제공합니다. 이 VCN은 IPSec VPN을 사용하여 Acme Company VPN에 연결하고 모든 수신 인터넷 트래픽을 차단하는 인터넷 게이트웨이 리소스를 가집니다. 이름은 AcmeVCN로 지정됩니다.

- 자율운영 AI 데이터베이스 리소스에 대한 서브넷과 애플리케이션의 클라이언트 및 중간 계층 리소스에 대한 서브넷 두 개를 통해 네트워크 액세스 격리를 제공합니다. 이러한 서브넷의 이름은 각각 AcmeSubnet 및 AppSubnet로 지정됩니다.

주:

간소화를 위해 단일 VCN을 사용하고 서브넷을 활용하여 네트워크 격리를 제공하고 있습니다. 그러나 여러 VCN을 생성하여 필요한 네트워크 액세스 격리를 제공할 수도 있습니다. 이 예에서는 단순성을 위해 AcmeComp 아래에 AcmeSubnet 및 AppSubnet를 만듭니다. 요구사항에 따라 선택적으로 이러한 서브넷을 별도의 구획에 배치할 수 있습니다. -

Exadata Cloud@Customer 배포:

- Preparing for Exadata Database Service on Cloud@Customer의 Network Requirements for Oracle Exadata Database Service on Cloud@Customer에 나열된 대로 네트워크 규칙을 설정합니다.

- 또한 포트 1522를 열어 자율운영 Data Guard 설정에서 기본 데이터베이스와 대기 데이터베이스 간의 TCP 트래픽을 허용합니다.

Autonomous AI Database 관련 자료

- 이름이 AcmeInfrastructure인 Exadata Infrastructure 한 개

- AcmeInfrastructure 내에 1개의 자율운영 Exadata VM 클러스터(AVMC)가 있습니다. 이 AVMC의 이름은 PocAVMC입니다.

- PocAVMC는 PocApp 애플리케이션을 개발하기 위해 각각 PocACD 및 PocADB로 명명된 자율운영 컨테이너 데이터베이스(ACD) 및 자율운영 AI 데이터베이스를 호스팅합니다.

고급 단계

Acme I.T.가 전용 Exadata 인프라에서 자율운영 AI 데이터베이스 리소스 구성을 시작하기 전에 OCI 콘솔을 사용하여 Exadata 인프라 리소스(데이터베이스 서버 및 스토리지 서버)를 테넌시에 추가하도록 서비스 제한 증가를 요청합니다. 자세한 내용은 서비스 제한 증분 요청을 참조하십시오.

다음은 이 사용 사례를 구현하기 위한 상위 레벨 단계입니다.

- Acme Company의 클라우드 테넌시에 대한 Acme I.T. 또는 보안 관리자가 리소스 격리를 위해 AcmeComp 컴파트먼트, AcmeGroup 그룹 및 AcmePolicy 컴파트먼트 정책을 생성합니다.

- 액세스 격리의 경우:

- Oracle Public Cloud 배치의 경우 Acme I.T. 또는 Acme의 네트워크 관리자가 AcmeComp 컴파트먼트에 다음 네트워크 리소스를 생성합니다.

- VCN: AcmeVCN

- 개인 서브넷: AcmeSubnet

- 퍼블릭 서브넷: AppSubnet

- Exadata Cloud@Customer 배포의 경우 Acme I.T. 또는 Acme의 네트워크 관리자가 다음 사항을 확인합니다.

- Preparing for Exadata Database Service on Cloud@Customer의 Network Requirements for Oracle Exadata Database Service on Cloud@Customer에 나열된 대로 네트워크 규칙을 설정합니다.

- 포트 1522를 열어 자율운영 Data Guard 설정에서 기본 데이터베이스와 대기 데이터베이스 간의 TCP 트래픽을 허용합니다.

- Oracle Public Cloud 배치의 경우 Acme I.T. 또는 Acme의 네트워크 관리자가 AcmeComp 컴파트먼트에 다음 네트워크 리소스를 생성합니다.

- 네트워크 리소스를 만든 후 보안 관리자는 지정된 Acme I.T. 멤버의 클라우드 사용자를 AcmeGroup에 추가하여 해당 사용자에게 플리트 관리자로 권한을 부여합니다.

- 새로 권한이 부여된 플리트 관리자는 아래 나열된 순서대로 AcmeComp 컴파트먼트에 다음 전용 인프라 리소스를 생성합니다.

- 이름이 AcmeInfrastructure인 Exadata Infrastructure 리소스입니다.

- PocAVMC라는 이름의 자율운영 Exadata VM 클러스터(AVMC)로, 새로 생성된 Exadata 인프라를 지정합니다.

주:

Oracle Public Cloud 배포의 경우 AcmeVCN 및 AcmeSubnet을 VCN 및 서브넷으로 사용합니다. - AcmeComp 컴파트먼트에 PocACD이라는 이름의 ACD(자율운영 컨테이너 데이터베이스)로, PocAVMC를 기본 리소스로 지정합니다.

- AcmeComp 구획에서 PocADB로 명명된 Autonomous AI Database는 PocACD를 기본 리소스로 지정합니다.

단계 1. OCI IAM 구성요소 생성

-

AcmeComp 컴파트먼트.

이 단계를 수행하기 위해 보안 관리자는 Oracle Cloud Infrastructure 문서의 구획 관리에 설명된 지침을 따라 Oracle Cloud 콘솔을 사용하여 구획을 생성합니다. 이러한 지침을 따르면 보안 관리자는 테넌시의 루트 컴파트먼트를 AcmeComp 컴파트먼트의 상위 컴파트먼트로 지정합니다.

-

AcmeGroup 그룹.

이 단계를 수행하기 위해 보안 관리자는 Oracle Cloud Infrastructure 문서의 그룹 관리에 설명된 지침을 따라 Oracle Cloud 콘솔을 사용하여 그룹을 생성합니다.

-

AcmeCompPolicy 정책

이 단계를 수행하기 위해 보안 관리자는 Oracle Cloud Infrastructure 문서의 정책 관리에 설명된 지침을 따라 Oracle Cloud 콘솔을 사용하여 정책을 생성합니다.

주:

필요한 정책 문을 만드는 것 외에도, 이 예에서 보안 관리자는 그룹 구성원이 만든 리소스에 기존 태그를 지정할 수 있도록 "USE tag-namespaces" 정책 문을 만듭니다. 그룹 멤버가 태그를 생성하고 기존 태그를 사용하도록 허용하기 위해 보안 관리자는 대신 "MANAGE tag-namespaces" 정책 문을 생성합니다.다음 지침에 따라 AcmeCompPolicy을 만들면 보안 관리자가 다음을 수행합니다.

-

정책 생성을 누르기 전 사이드 메뉴의 구획을 AcmeComp으로 설정합니다.

-

배포 플랫폼에 따라 다음 정책 문 중 하나를 추가합니다.

- Oracle Public Cloud 배포:

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 cloud-exadata-infrastructures를 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 cloud-autonomous-vmclusters를 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 virtual-network-family를 USE하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 자율운영 컨테이너 데이터베이스를 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 자율운영 데이터베이스를 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 자율운영 백업을 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 instance-family를 MANAGE하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 측정항목을 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 작업 요청을 검사하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 tag-namespaces를 사용하도록 허용

- Exadata Cloud@Customer 배포:

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 exadata-infrastructures를 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 자율 VM 클러스터를 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 자율운영 컨테이너 데이터베이스를 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 자율운영 데이터베이스를 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 자율운영 백업을 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 instance-family를 MANAGE하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 측정항목을 관리하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 작업 요청을 검사하도록 허용

- AcmeGroup 그룹이 AcmeComp 컴파트먼트의 tag-namespaces를 사용하도록 허용

- Oracle Public Cloud 배포:

-

단계 2. VCN 및 서브넷 생성

적용 대상: ![]() Oracle Public Cloud 전용

Oracle Public Cloud 전용

이 단계에서 Acme I.T. 또는 Acme의 네트워크 관리자가 AcmeComp 컴파트먼트에 AcmeVCN VCN 및 AcmeSubnet 및 AppSubnet 서브넷을 생성합니다.

이 단계를 수행하기 위해 Acme I.T.는 먼저 Acme I.T. 부서의 네트워킹을 확인하여 회사의 온프레미스 네트워크와 충돌하지 않는 CIDR IP 주소 범위를 예약합니다. 그렇지 않으면 VCN이 온프레미스 네트워크와 충돌하므로 IPSec VPN을 설정할 수 없습니다. 예약 범위는 CIDR 10.0.0.0/16입니다.

그런 다음 Acme I.T.는 Oracle Cloud Infrastructure 문서의 시나리오 B: VPN을 사용하는 전용 서브넷에 설명된 지침을 적용하여 Oracle Cloud 콘솔을 사용하여 VCN, 서브넷 및 기타 네트워크 리소스를 생성합니다.

- AcmeSubnet의 경우 10.0.10.0/24(전용 서브넷)

- AppSubnet의 경우 10.0.100.0/24(공용 서브넷)

- AcmeSeclist: AcmeSubnet에 대한 기본 보안 목록입니다. AcmeSubnet 서브넷이 생성될 때 사용됩니다.

- AppSeclist: AppSubnet에 대한 기본 보안 목록입니다. AppSubnet 서브넷이 생성될 때 사용됩니다.

AVMC 수신 및 송신 요구사항에 대한 자세한 내용은 자율운영 Exadata VM 클러스터 프로비전 요구사항을 참조하십시오.

AcmeSeclist의 보안 규칙

다음은 AcmeSeclist에서 생성된 수신 규칙입니다.

| Stateless | 소스 | IP 프로토콜 | 소스 포트 범위 | 대상 포트 범위 | 유형 및 코드 | 허용 |

|---|---|---|---|---|---|---|

| 아니요 | 10.0.10.0/24 | ICMP | 모두 | 모두 | 모두 | 다음에 대한 ICMP 트래픽: 모두 |

| 아니요 | 10.0.10.0/24 | TCP | 모두 | 모두 | 포트에 대한 TCP 트래픽: 모두 | |

| 아니요 | 10.0.100.0/24 | TCP | 모두 | 1521 | 포트: 1521 Oracle Net에 대한 TCP 트래픽 | |

| 아니요 | 10.0.100.0/24 | TCP | 모두 | 2484 | 포트: 2484 Oracle Net에 대한 TCPS 트래픽 | |

| 아니요 | 10.0.100.0/24 | TCP | 모두 | 6200 | 포트용 ONS/FAN: 6200 | |

| 아니요 | 10.0.100.0/24 | TCP | 모두 | 443 | 포트에 대한 HTTPS 트래픽: 443 |

다음은 AcmeSeclist에서 만든 송신 규칙입니다.

| Stateless | 대상 | IP 프로토콜 | 소스 포트 범위 | 대상 포트 범위 | 유형 및 코드 | 허용 |

|---|---|---|---|---|---|---|

| 아니요 | 10.0.10.0/24 | ICMP | 모두 | 모두 | 모두 | DevVMSubnet 내의 모든 ICMP 트래픽 |

| 아니요 | 10.0.10.0/24 | TCP | 모두 | 모두 | DevVMSubnet 내의 모든 TCP 트래픽 |

AppSeclist의 보안 규칙

다음은 AppSeclist에서 생성된 수신 규칙입니다.

| Stateless | 소스 | IP 프로토콜 | 소스 포트 범위 | 대상 포트 범위 | 유형 및 코드 | 허용 |

|---|---|---|---|---|---|---|

| 아니요 | 0.0.0.0/0 | TCP | 모두 | 22 | 모두 | 포트에 대한 SSH 트래픽: 22 |

주:

보안 규칙의 0.0.0.0/0을 승인된 CIDR 범위/IP 주소 목록으로 변경하는 것이 좋습니다.다음은 AppSeclist에서 만든 송신 규칙입니다.

| Stateless | 대상 | IP 프로토콜 | 소스 포트 범위 | 대상 포트 범위 | 유형 및 코드 | 허용 |

|---|---|---|---|---|---|---|

| 아니요 | 10.0.10.0/24 | TCP | 모두 | 1521 | ||

| 아니요 | 10.0.10.0/24 | TCP | 모두 | 2484 | ||

| 아니요 | 10.0.10.0/24 | TCP | 모두 | 443 | ||

| 아니요 | 10.0.10.0/24 | TCP | 모두 | 6200 |

3단계. 플리트 관리자 지정

이 단계에서 보안 관리자는 지정된 Acme I.T. 멤버의 클라우드 사용자를 AcmeGroup에 추가합니다.

이 단계를 수행하기 위해 보안 관리자는 Oracle Cloud Infrastructure 문서의 사용자 관리에 설명된 지침을 따라 Oracle Cloud 콘솔을 사용하여 그룹에 사용자를 추가합니다.

4단계. 자율운영 AI 데이터베이스 리소스 생성

-

Exadata 인프라

이 단계에서 플리트 관리자는 Exadata 인프라 리소스 생성의 지침에 따라 AcmeInfrastructure이라는 Exadata 인프라 리소스를 생성합니다.

-

자율운영 Exadata VM 클러스터

이 단계에서 플리트 관리자는 자율운영 Exadata VM 클러스터 생성의 지침에 따라 다음 사양으로 PocAVMC을 생성하고 다른 속성은 모두 기본 설정으로 유지합니다.

설정 값 AVMC 이름 PocAVMC 기본 Exadata 인프라 AcmeInfrastructure VCN(가상 클라우드 네트워크) 적용 대상:

Oracle Public Cloud 전용

Oracle Public Cloud 전용AcmeVCN 서브넷 적용 대상:

Oracle Public Cloud 전용

Oracle Public Cloud 전용AcmeSubnet -

자율운영 컨테이너 데이터베이스

이 단계에서 플리트 관리자는 자율운영 컨테이너 데이터베이스 생성의 지침에 따라 다음 사양으로 PocACD을 생성하고 다른 모든 속성은 기본 설정으로 유지합니다.

설정 값 ACD 이름 PocACD 기본 AVMC PocAVMC 컨테이너 데이터베이스 소프트웨어 버전 최신 소프트웨어 버전(N) -

자율운영 AI 데이터베이스

이 단계에서 플리트 관리자는 자율운영 AI 데이터베이스 생성의 지침에 따라 PocADB을 생성합니다. 이러한 데이터베이스는 다른 모든 속성을 기본 설정으로 두고 다음 사양으로 생성됩니다.

설정 값 데이터베이스 이름 PocADB 기본 ACD PocACD 데이터베이스 인스턴스 자율운영 AI 데이터베이스 또는 개발자를 위한 자율운영 AI 데이터베이스를 생성하도록 선택할 수 있습니다.

이제 Autonomous AI Database on Dedicated Exadata Infrastructure가 개념 증명 애플리케이션을 빠르게 개발하도록 구성되었습니다.