OCI API Gateway와 함께 Thales CipherTrust Manager를 사용하여 OCI Hold Your Own Key 설정

소개

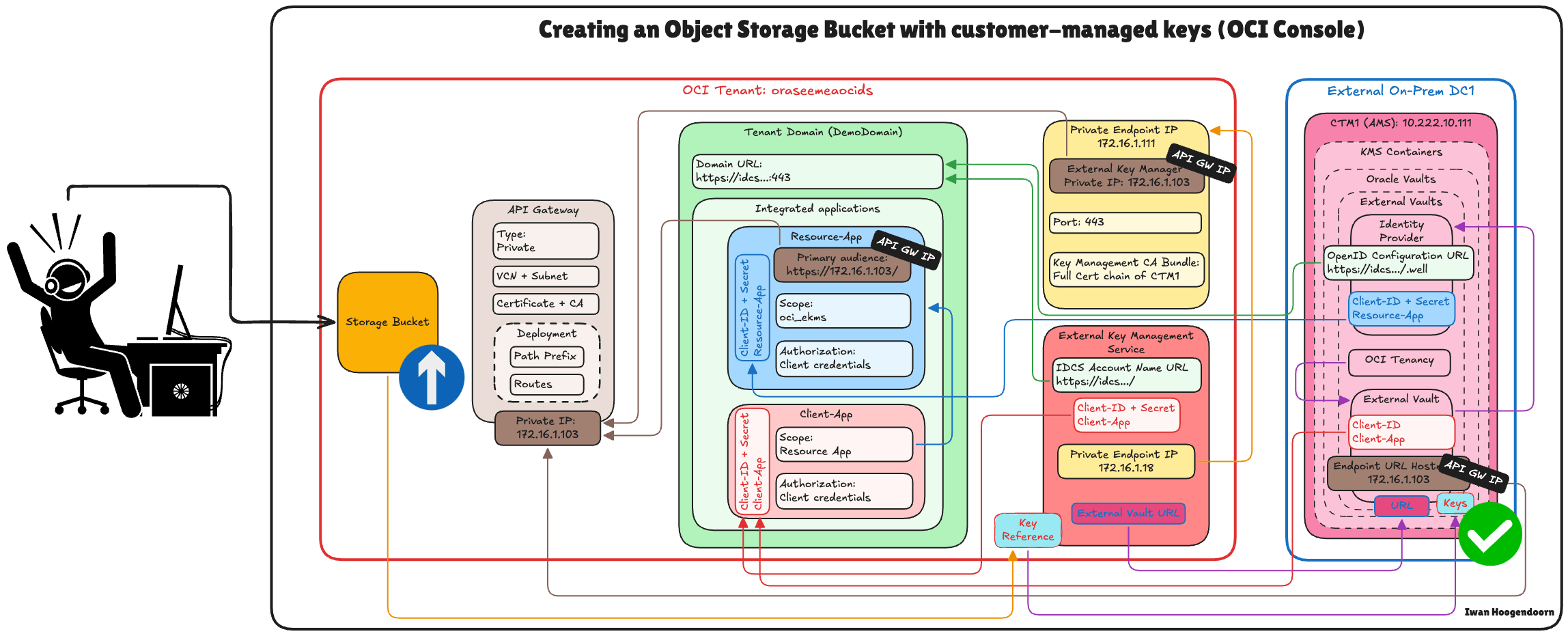

이 사용지침서에서는 OCI(Oracle Cloud Infrastructure) API 게이트웨이 옵션을 사용하여 Thales CipherTrust Manager(CTM)와 함께 HYOK(자체 키 유지)를 설정하는 단계별 지침을 제공합니다.

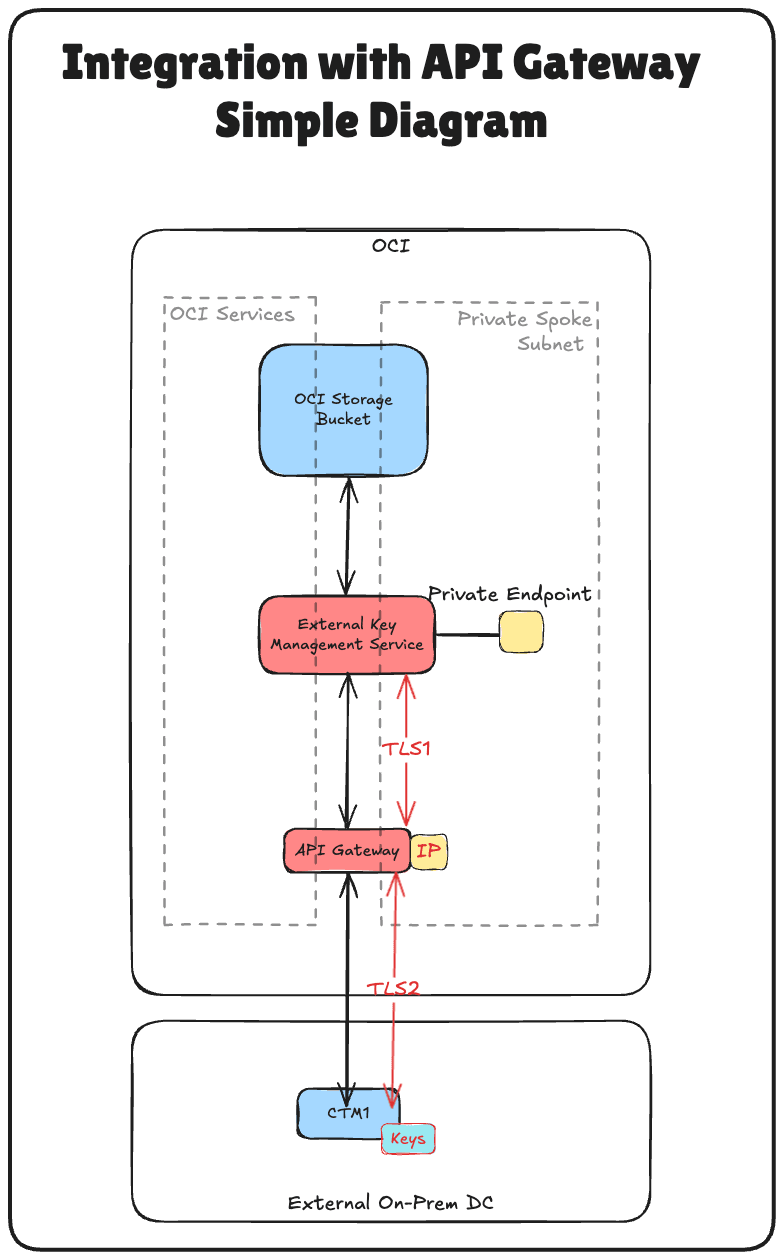

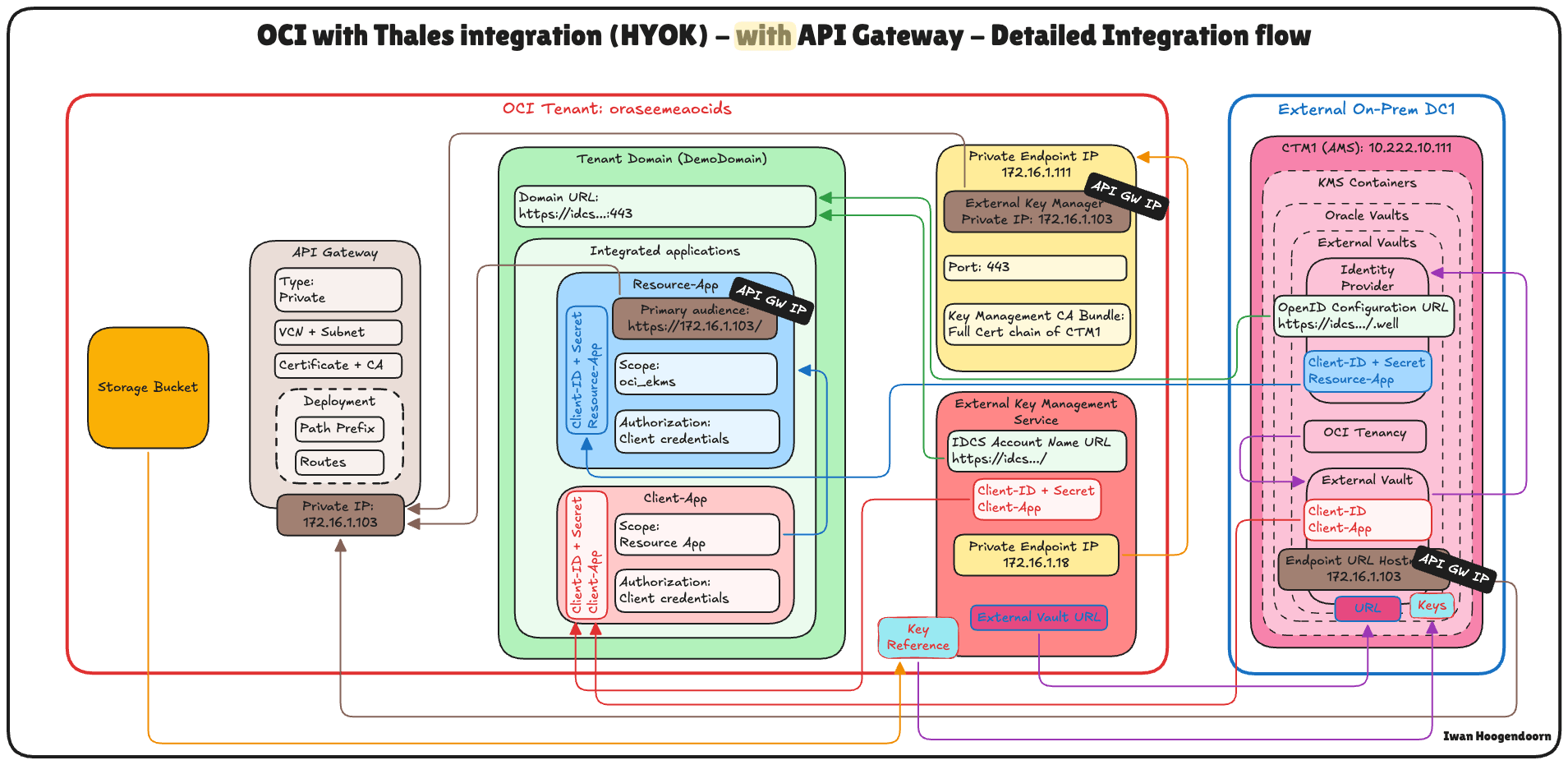

HYOK를 사용하면 Oracle의 인프라 외부에서 암호화 키를 호스팅하고 Oracle 서비스가 안전하게 사용할 수 있도록 허용하여 암호화 키를 완벽하게 소유 및 제어할 수 있습니다. 이 설정에서 OCI API Gateway는 Oracle Cloud Infrastructure External Key Management Service(OCI External KMS)와 Thales CipherTrust Manager 인스턴스 간의 안전하고 관리 가능하며 확장 가능한 브리지로서 중요한 역할을 합니다.

OCI API Gateway를 사용해야 하는 이유

OCI External KMS와 Thales CipherTrust Manager 사이에 OCI API Gateway를 삽입하면 다음과 같은 이점을 얻을 수 있습니다.

- 보안 액세스 제어: 게이트웨이는 기밀 클라이언트 자격 증명을 사용하여 OAuth2를 통해 인증을 적용하므로 신뢰할 수 있는 요청만 키 관리자에 도달할 수 있습니다.

- TLS 종료 및 인증서 관리: SSL/TLS 인증서를 쉽게 관리하여 OCI와 Thales CipherTrust Manager 간의 암호화된 보안 통신을 가능하게 합니다.

- 네트워크 격리: OCI API Gateway는 Thales CipherTrust Manager에 대한 직접 액세스를 추상화하여 철저한 개인 엔드포인트 및 엄격한 보안 정책에 대한 통제된 노출을 허용합니다.

- 감사성 및 관찰 가능성: API 호출의 통합 로깅 및 모니터링을 통해 주요 사용량 및 액세스 시도에 대한 가시성을 확보할 수 있습니다.

- 확장성 및 유연성: OCI External KMS 통합 로직을 Thales CipherTrust Manager 백엔드에서 분리하여 아키텍처의 미래 호환성을 보장함으로써 구성 요소를 쉽게 교체하거나, 업데이트를 적용하거나, 필요한 경우 미들웨어를 추가할 수 있습니다.

이 자습서의 rest에서는 네트워킹, DNS, 인증서 관리, ID 페더레이션 등 필요한 모든 인프라 구성요소를 구성하고, 마지막으로 외부 키를 사용하여 OCI Vault 및 OCI Object Storage와 통합합니다.

이 사용지침서는 OCI에서 두 개의 Thales CipherTrust Cloud Key Manager Appliance 설정, 클러스터 생성 및 인증 기관으로 하나 구성 자습서에 설정된 technical foundation을 기반으로 합니다.

OCI API 게이트웨이 옵션 없이 Thales CipherTrust Manager를 사용하여 HYOK(Hold Your Own Key)를 구현하려면 다음 자습서를 따르십시오. API Gateway 없이 CipherTrust Manager를 사용하여 OCI HYOK(HOLD Your Own Key) 설정.

참고: 이 자습서에서는 Thales CipherTrust Cloud Key Manager(CCKM)와 Thales CipherTrust Manager(CTM)라는 용어가 서로 바꿔서 사용됩니다. 둘 다 동일한 제품을 의미합니다.

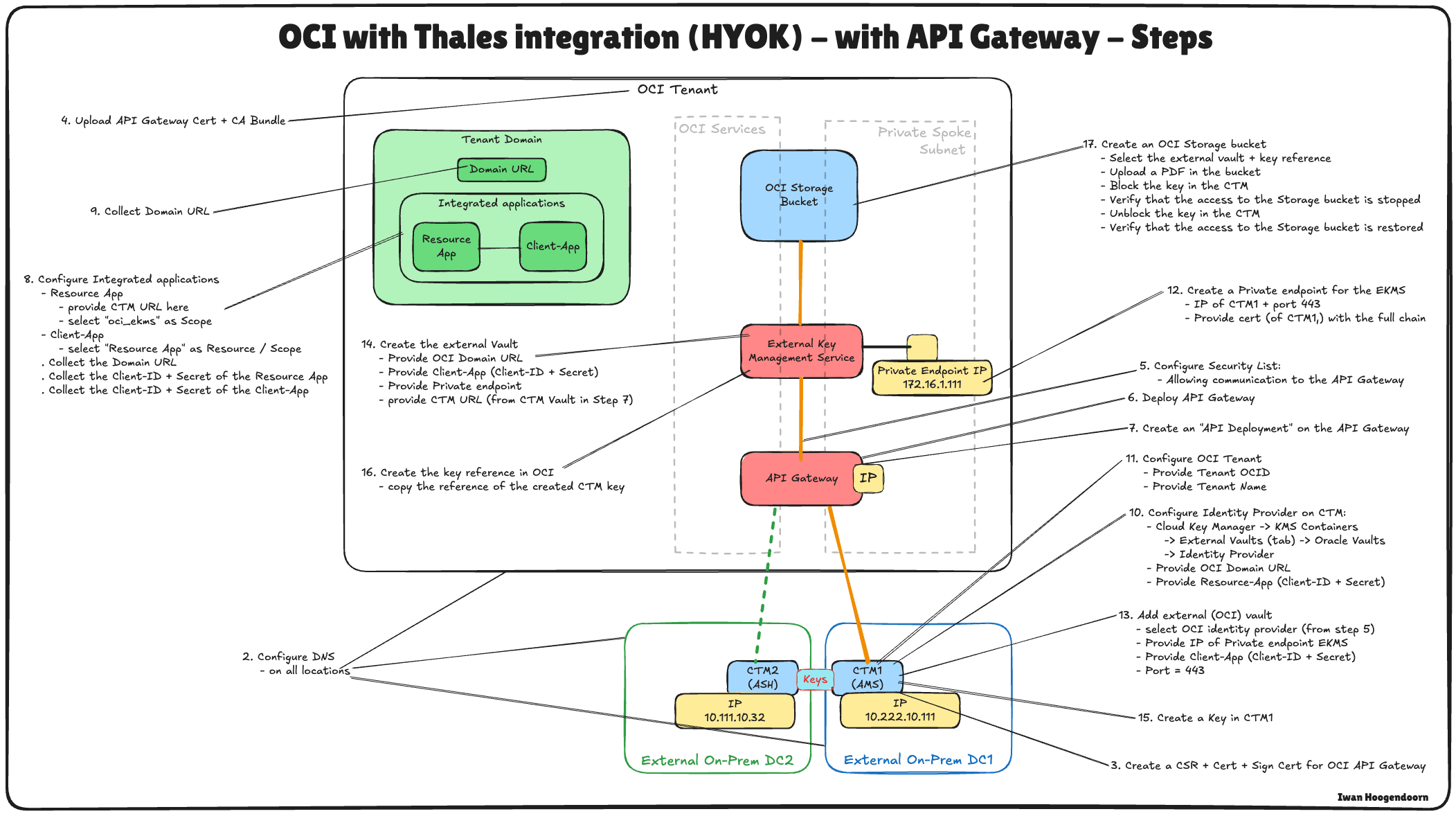

목표

- 작업 1: 클라우드 네트워크 구조 검토

- 작업 2: 모든 위치에 대해 OCI DNS(도메인 이름 서비스)를 구성합니다.

- 작업 3: OCI API Gateway에 대한 인증서를 생성합니다.

- 작업 4: CA 번들로 서명된 OCI API Gateway 인증서를 업로드합니다.

- 작업 5: 프라이빗 끝점이 방화벽/보안 목록/네트워크 보안 그룹 관점에서 OCI API 게이트웨이와 통신할 수 있도록 허용되었는지 확인하십시오.

- 작업 6: OCI API Gateway 생성

- 작업 7: FQDN 세부 정보를 사용하여 API 배치를 생성합니다.

- 작업 8: 기밀 리소스 앱 및 관련 기밀 클라이언트 애플리케이션(애플리케이션 통합)을 생성하고 OCI에서 클라이언트와 암호를 수집합니다.

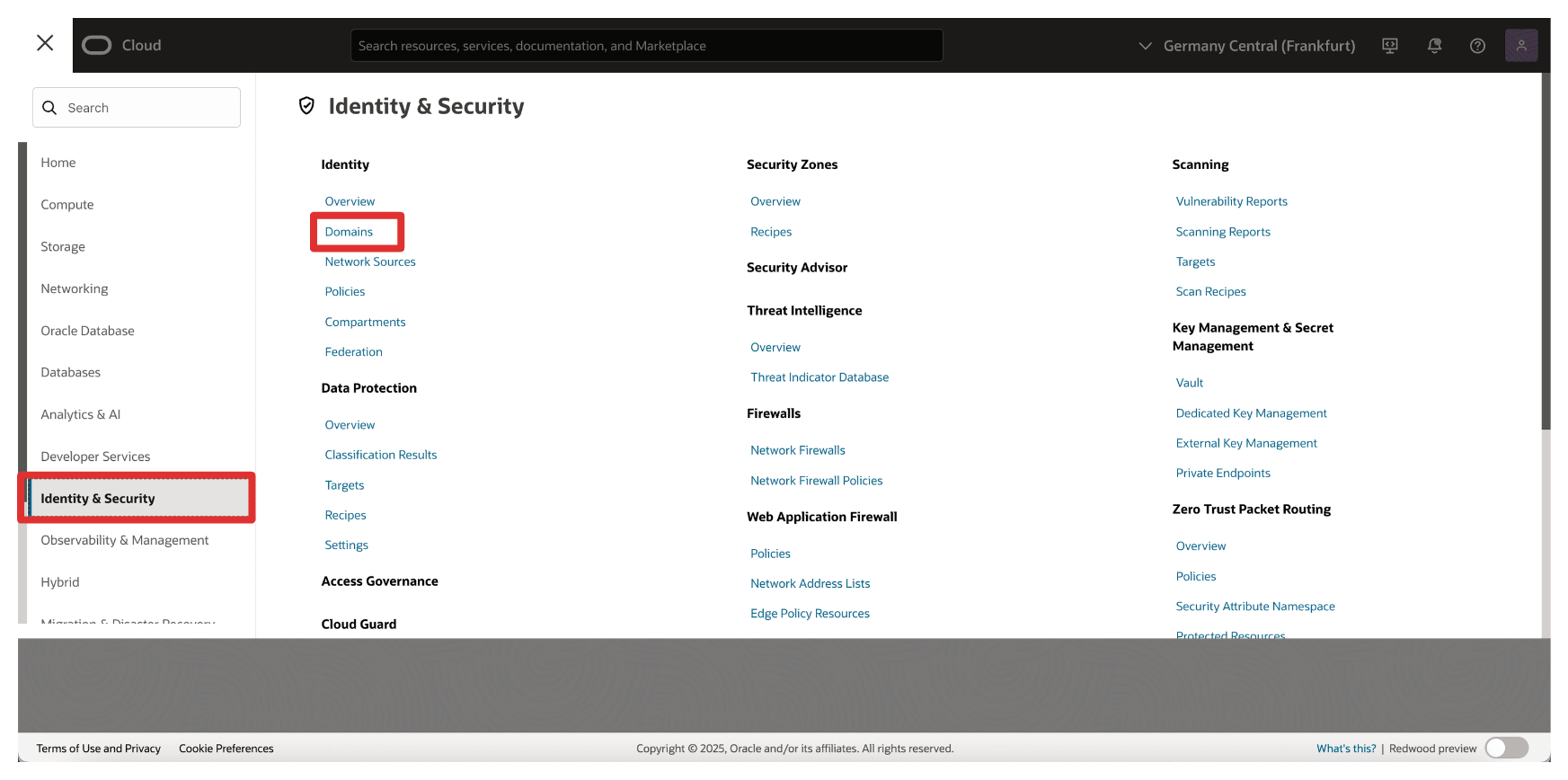

- 작업 9: OCI에서 ID 도메인 URL을 수집합니다.

- 작업 10: Thales CipherTrust Manager에서 ID 제공자를 생성합니다.

- 작업 11: Thales CipherTrust Manager에 Oracle 테넌시를 추가합니다.

- 작업 12: OCI External Key Manager Service에 대한 프라이빗 끝점을 생성합니다.

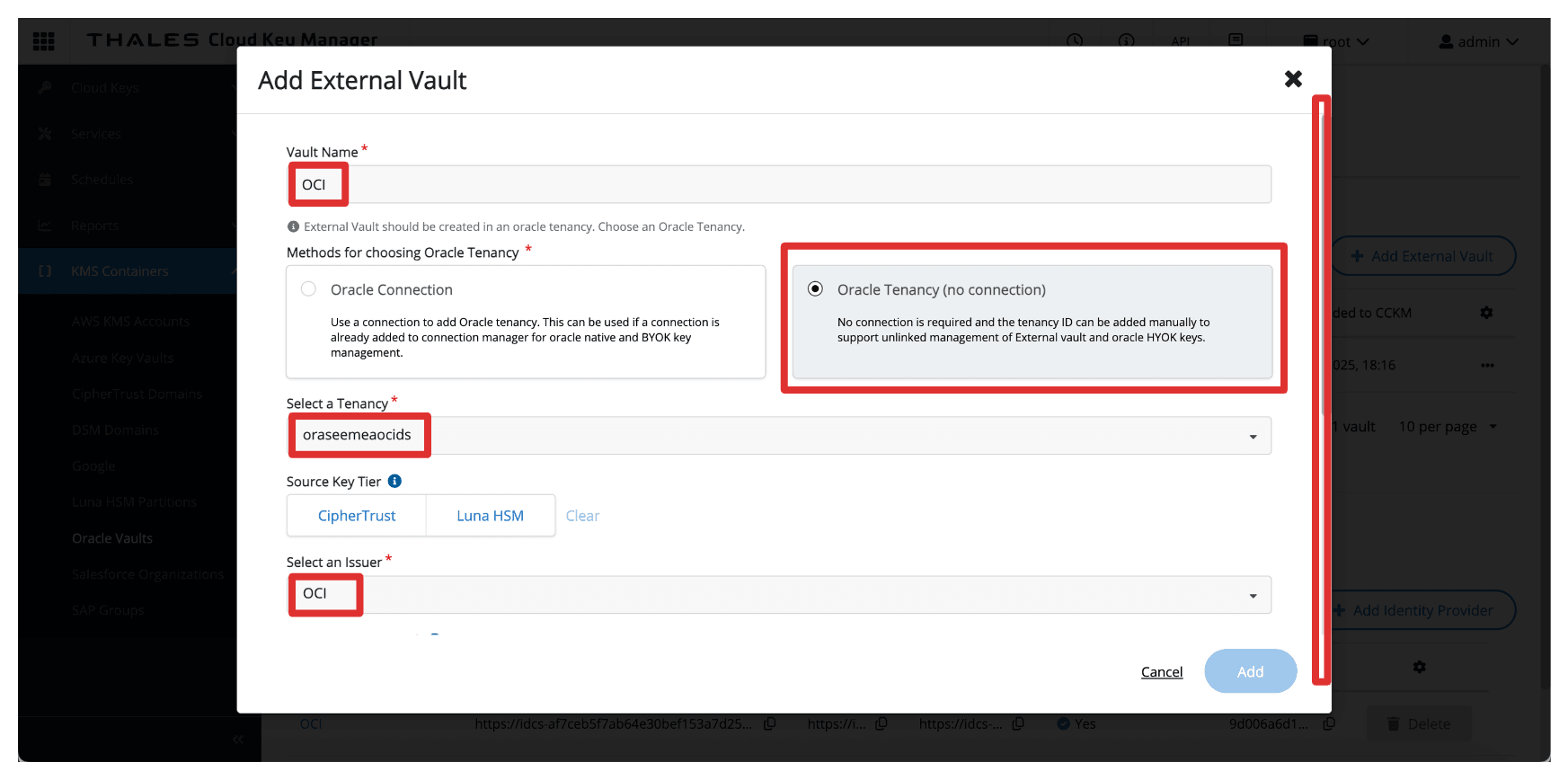

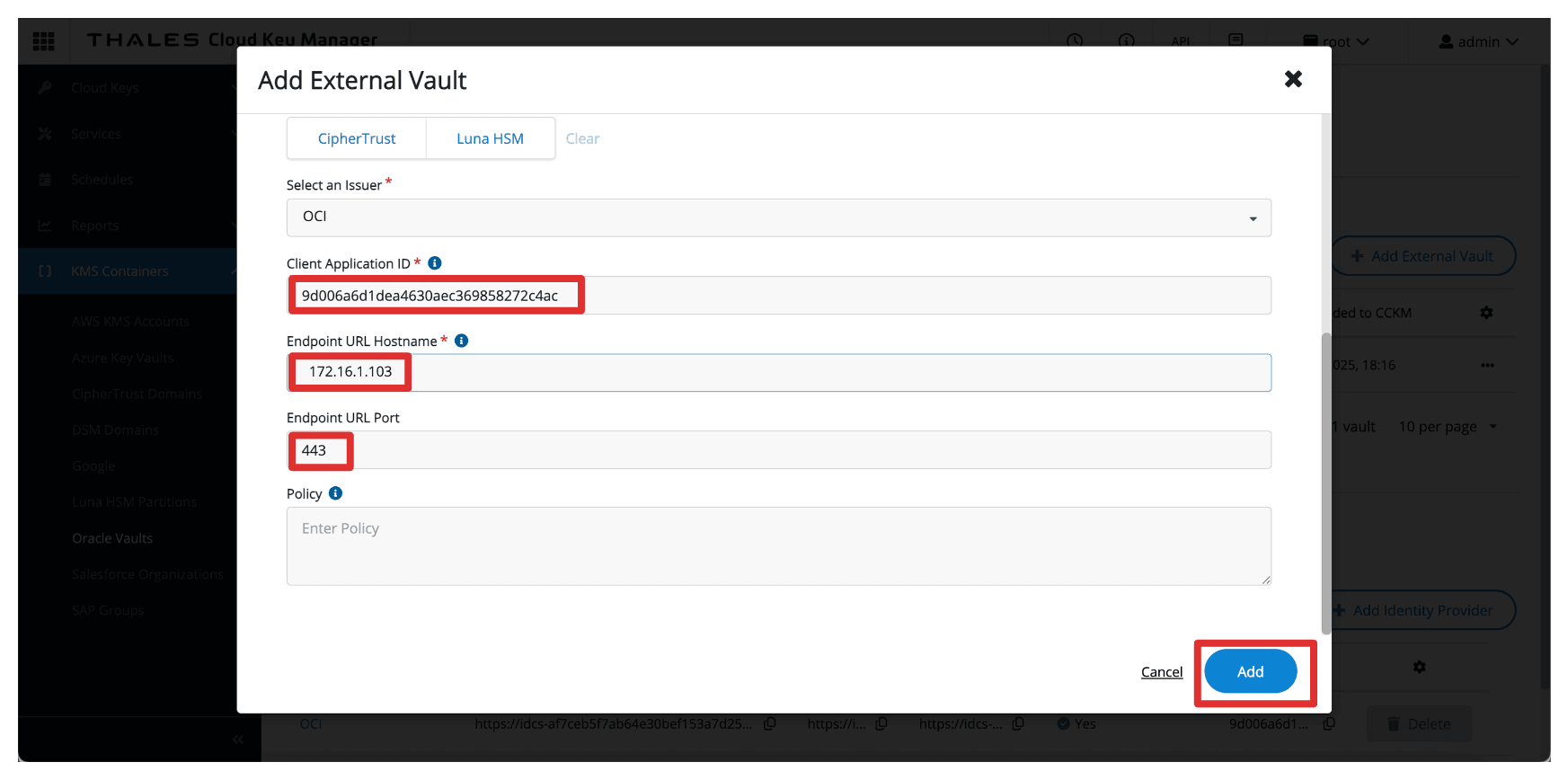

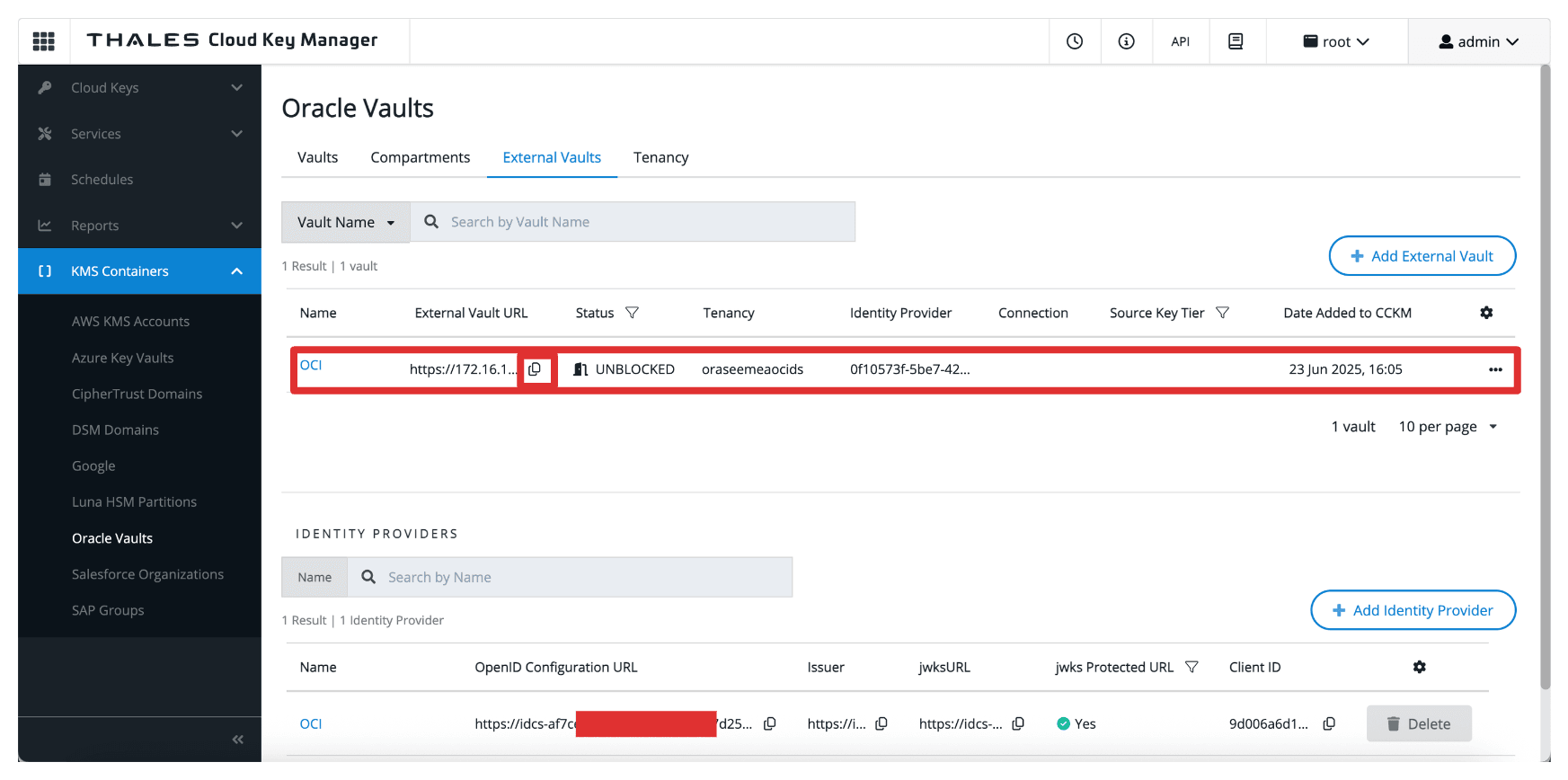

- 작업 13: Thales CipherTrust Manager에서 외부 Vault를 추가합니다.

- 작업 14: OCI 외부 키 관리 서비스 저장소를 생성합니다.

- 작업 15: Thales CipherTrust Manager에 외부 키를 추가합니다.

- 작업 16: OCI에서 키 참조 생성

- 작업 17: 고객 관리 키로 OCI Object Storage 버킷을 생성합니다.

- 작업 18: Oracle 키를 차단 및 차단 해제하고 Thales CipherTrust Manager 및 OCI에서 오브젝트 스토리지 버킷 접근성을 테스트합니다.

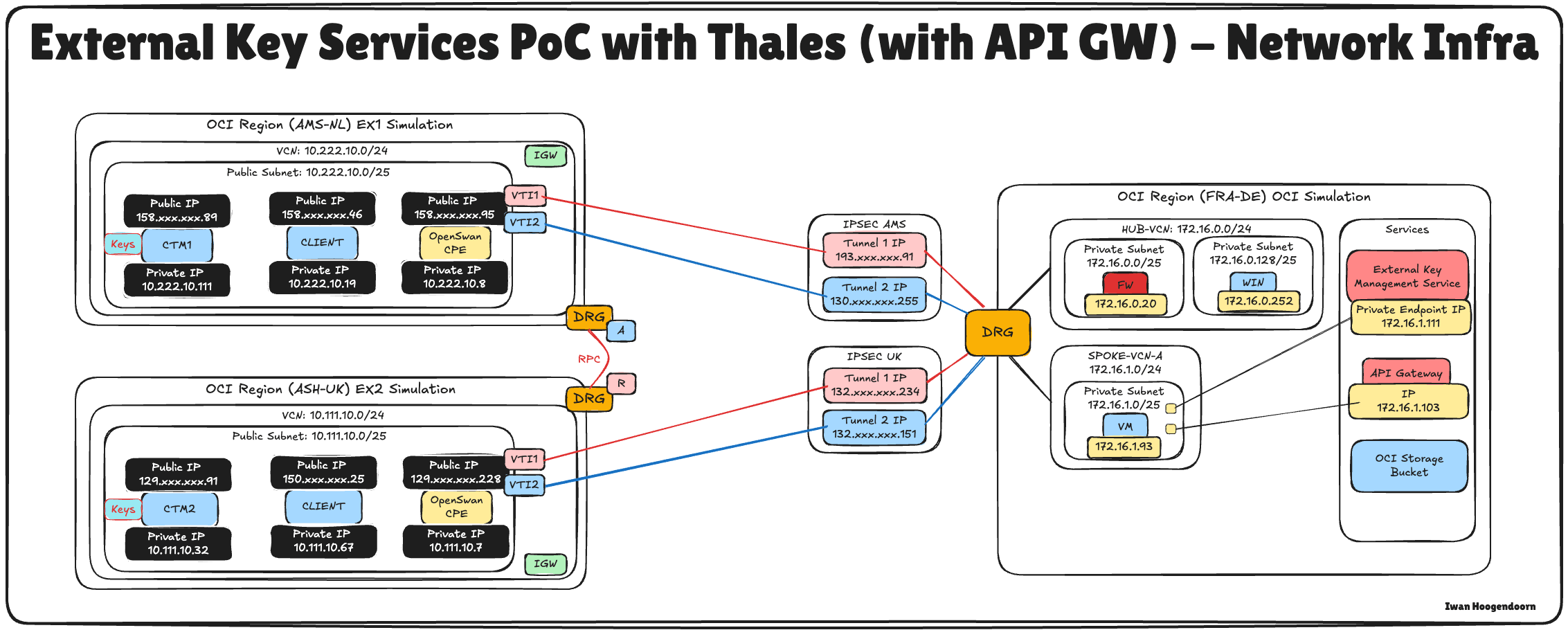

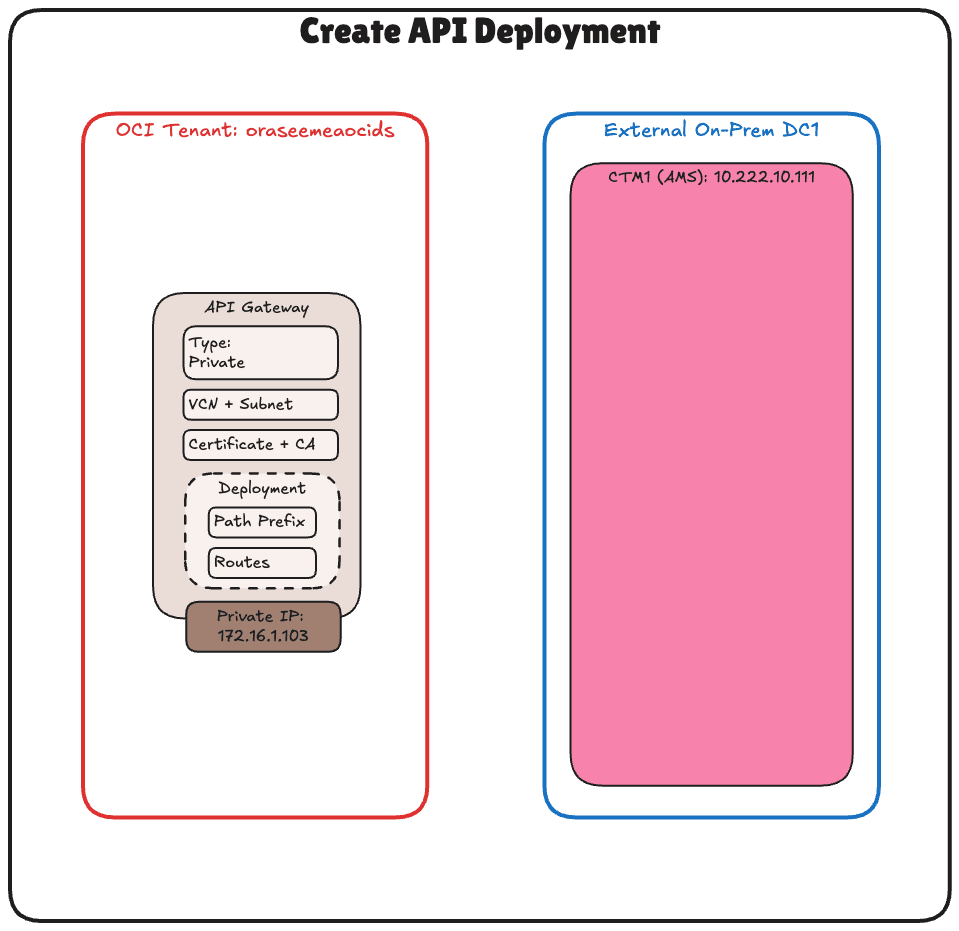

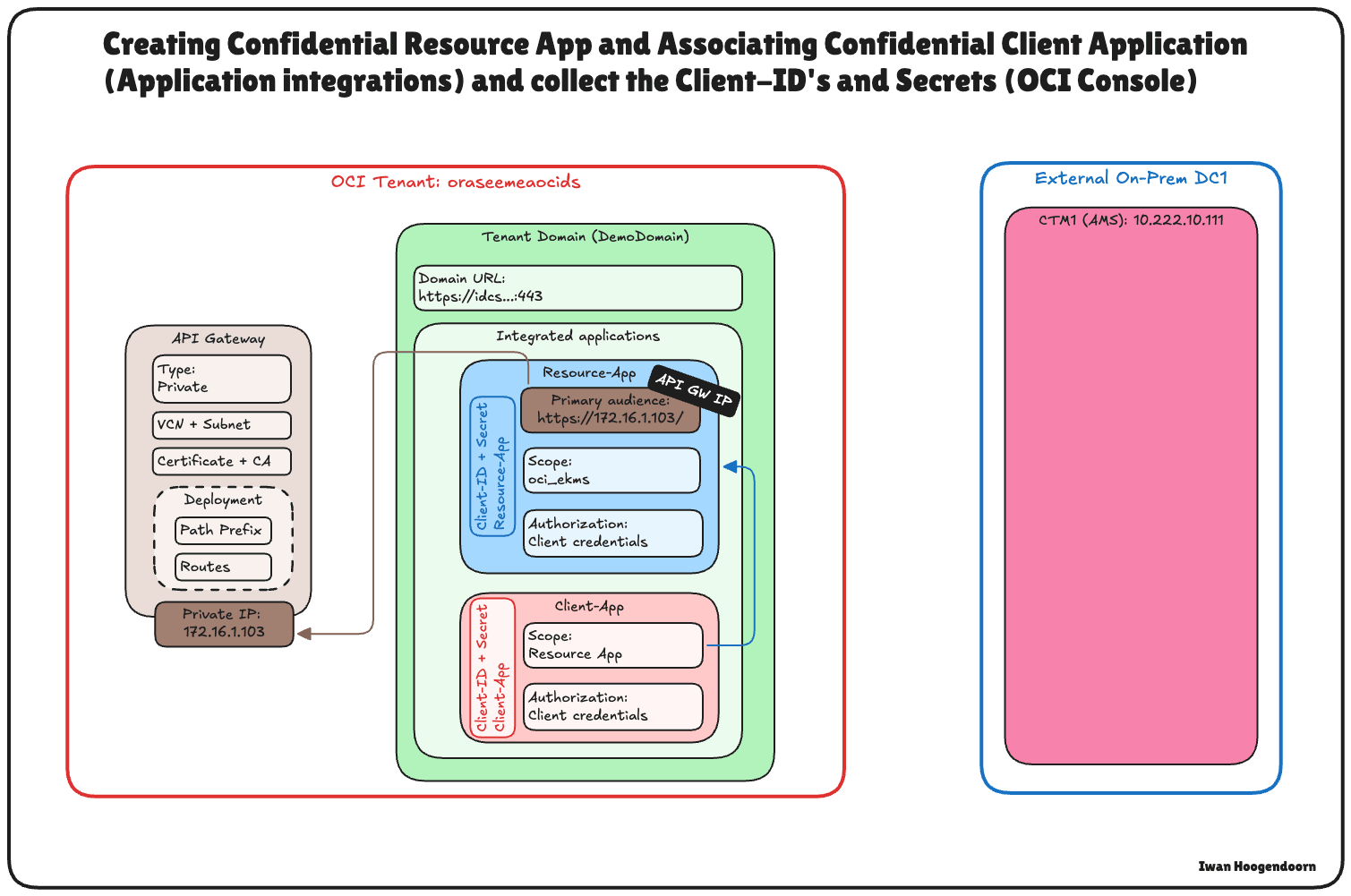

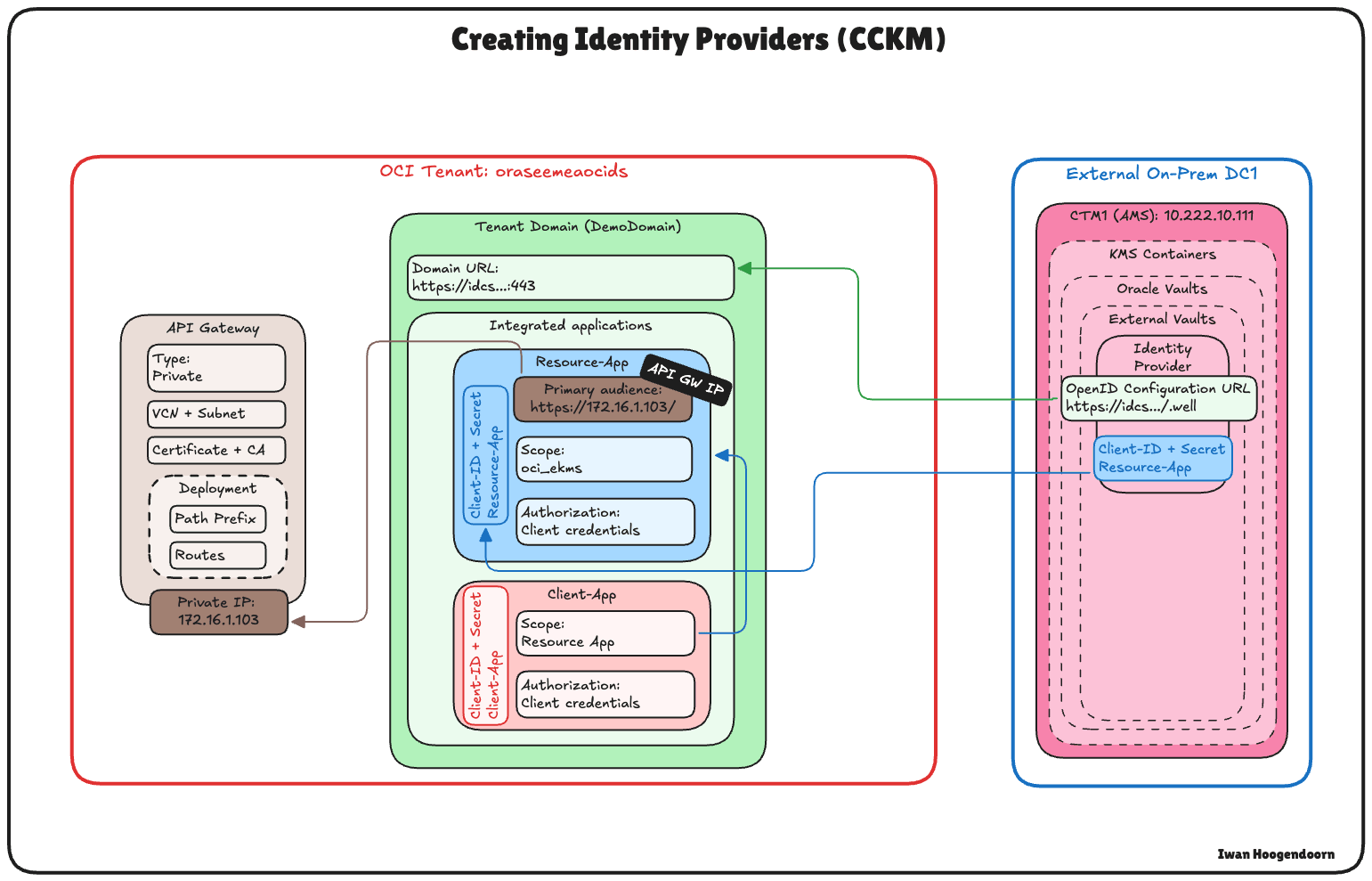

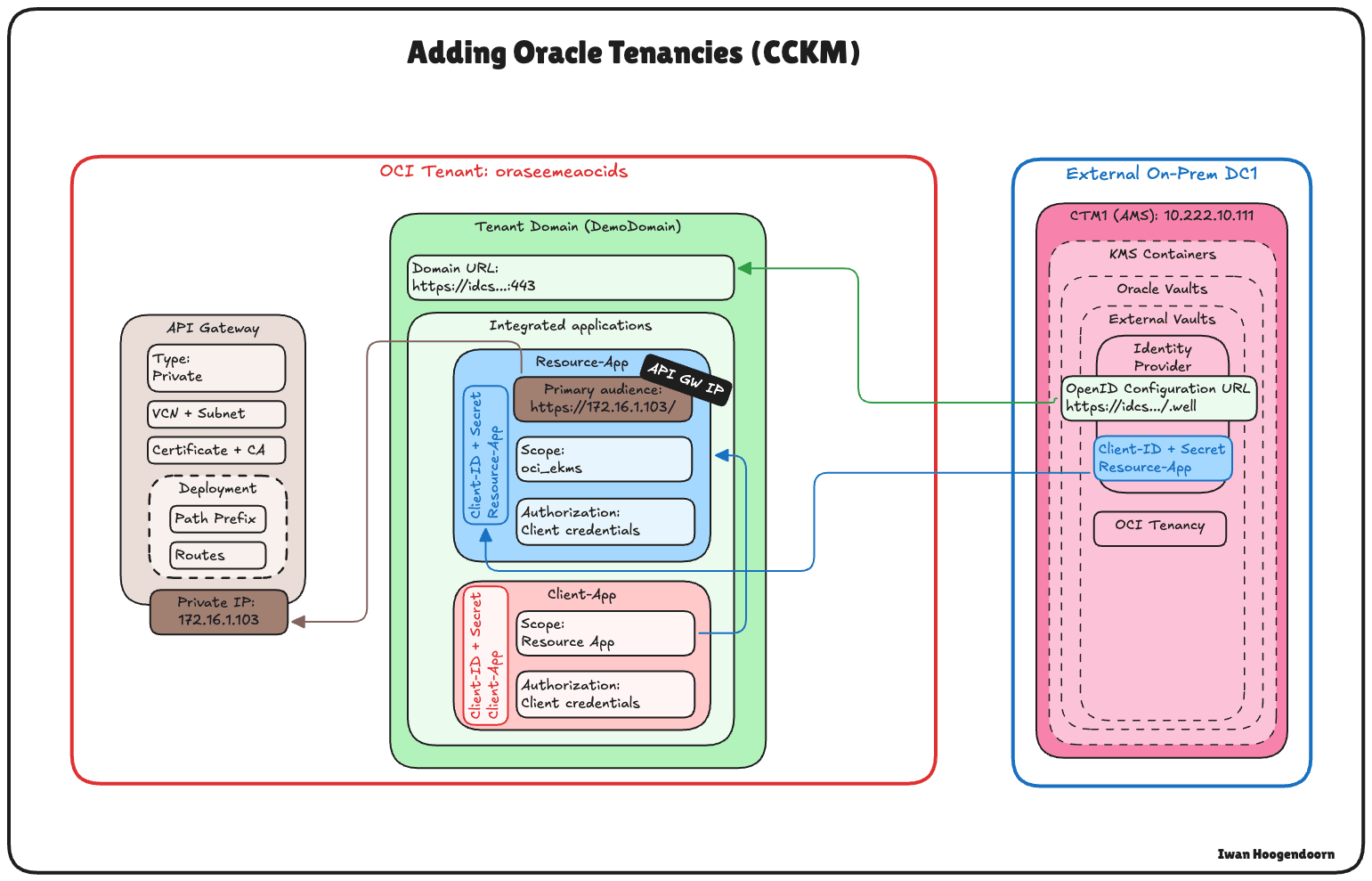

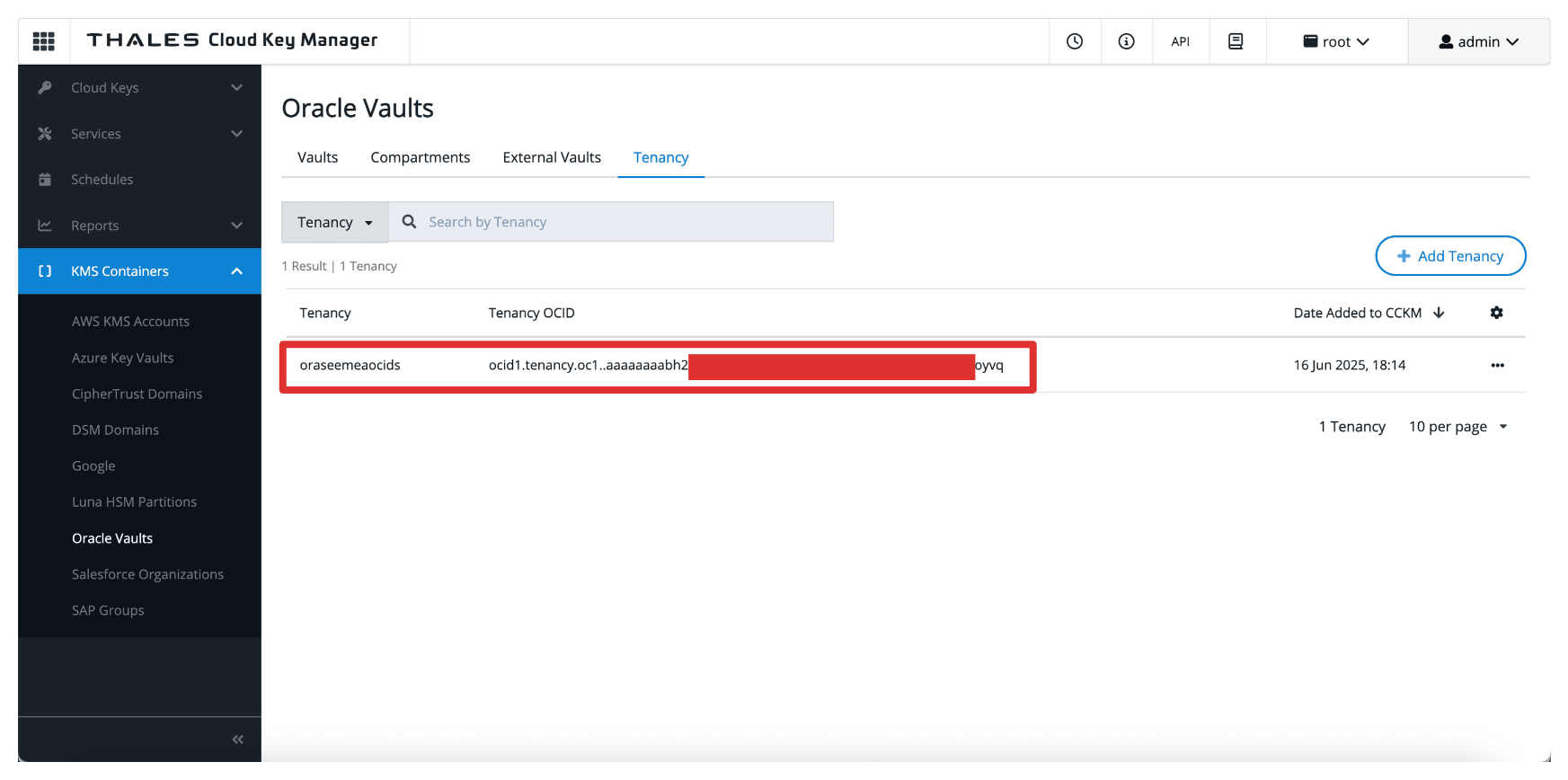

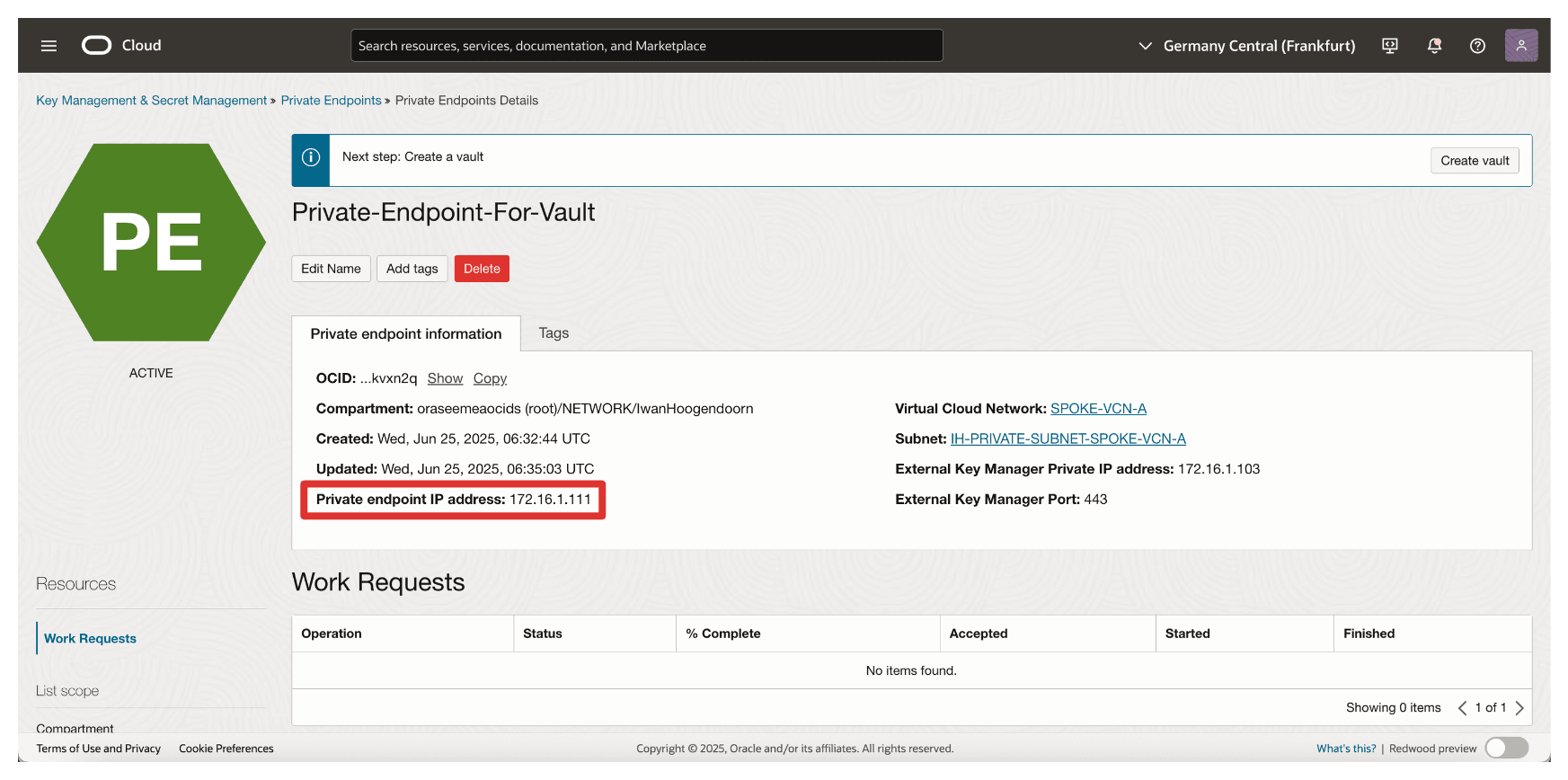

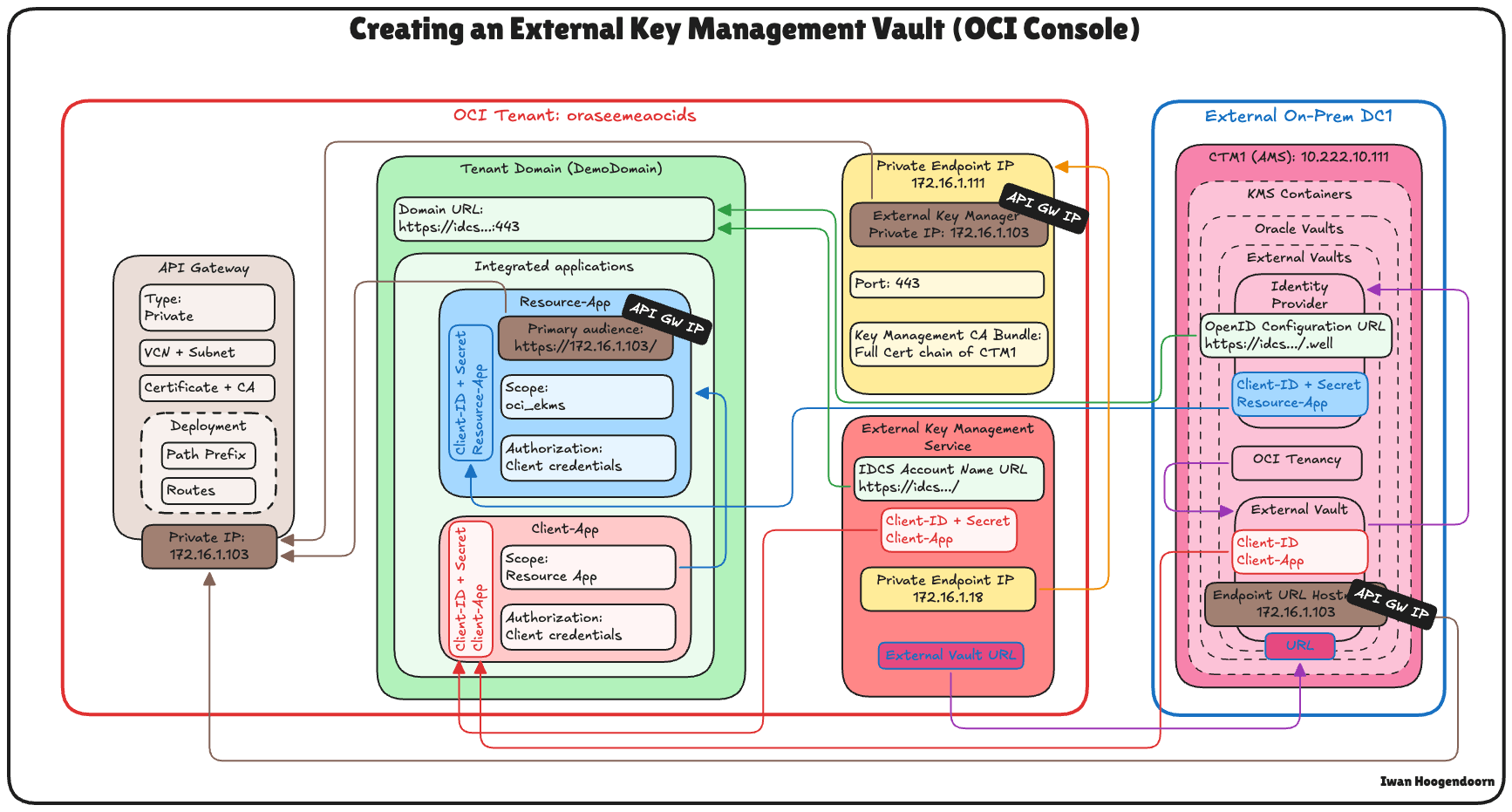

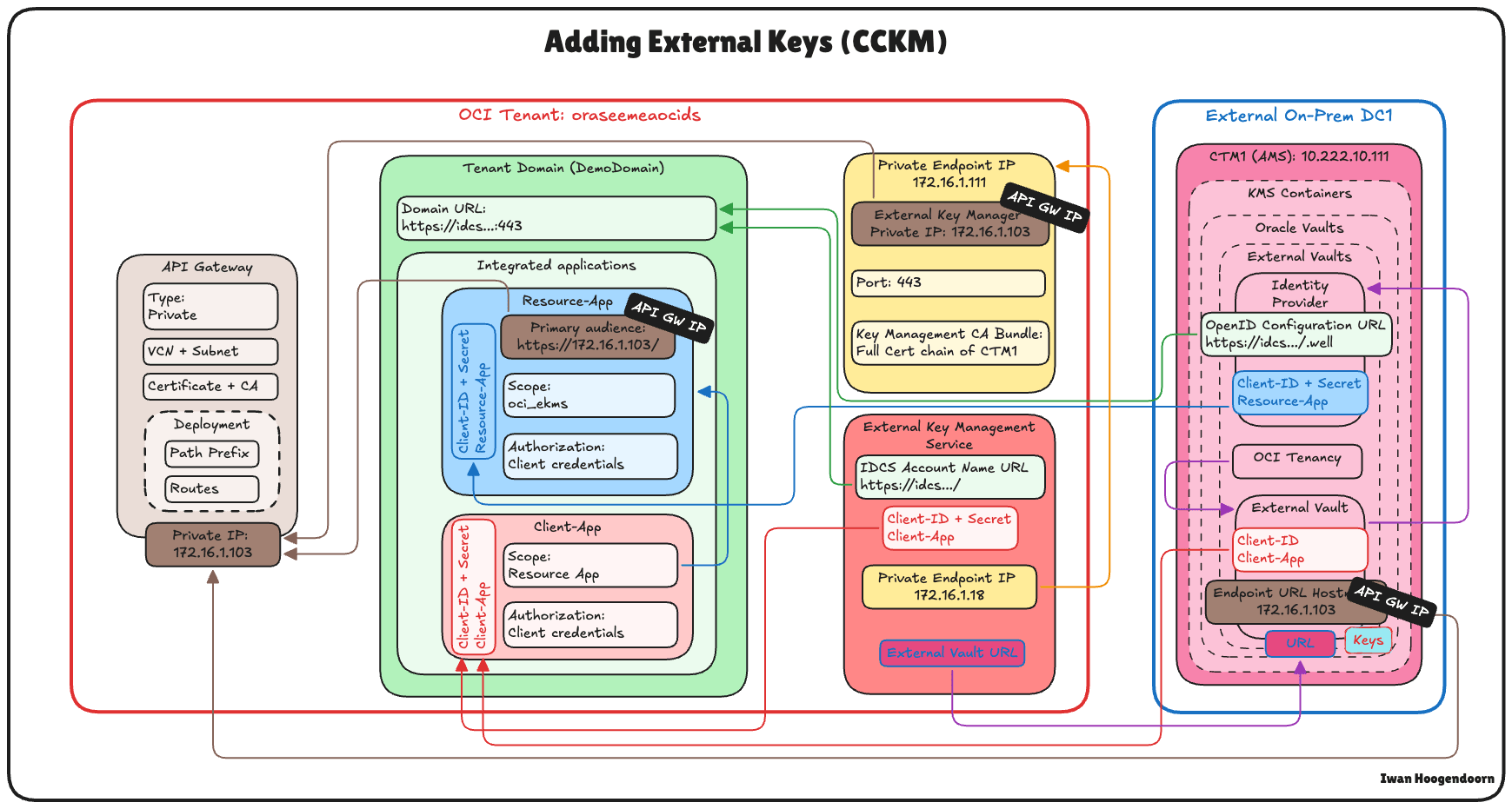

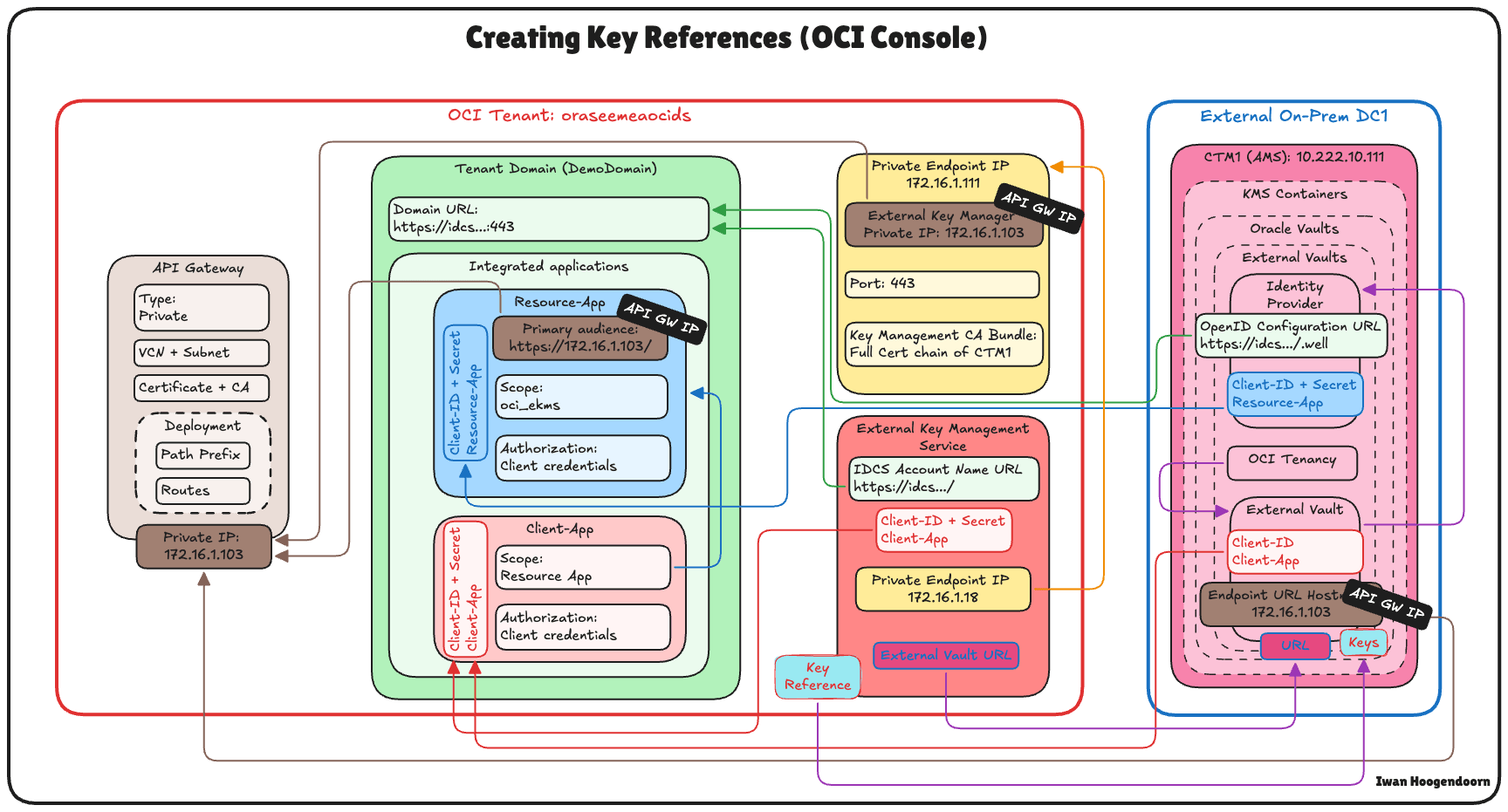

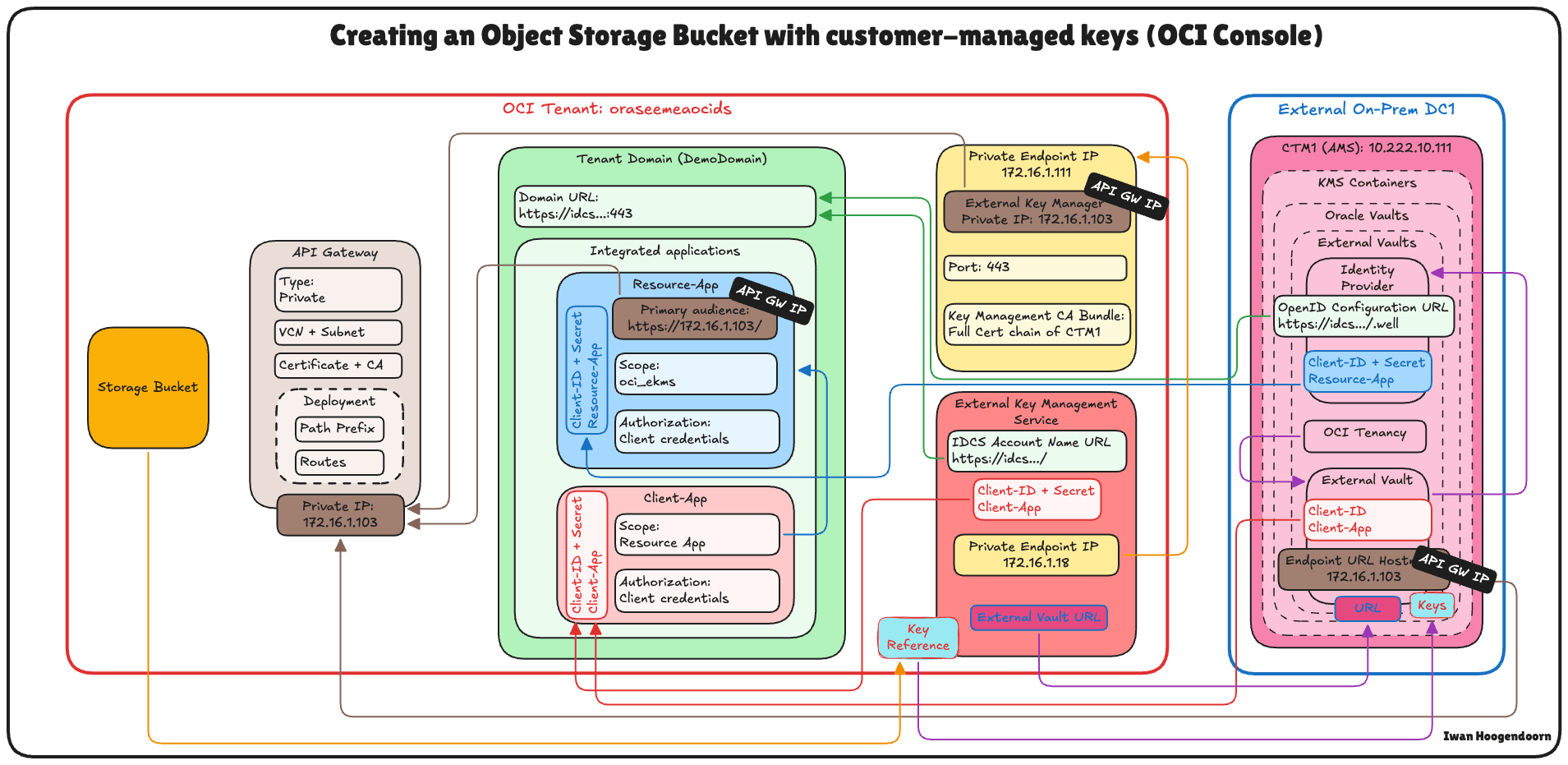

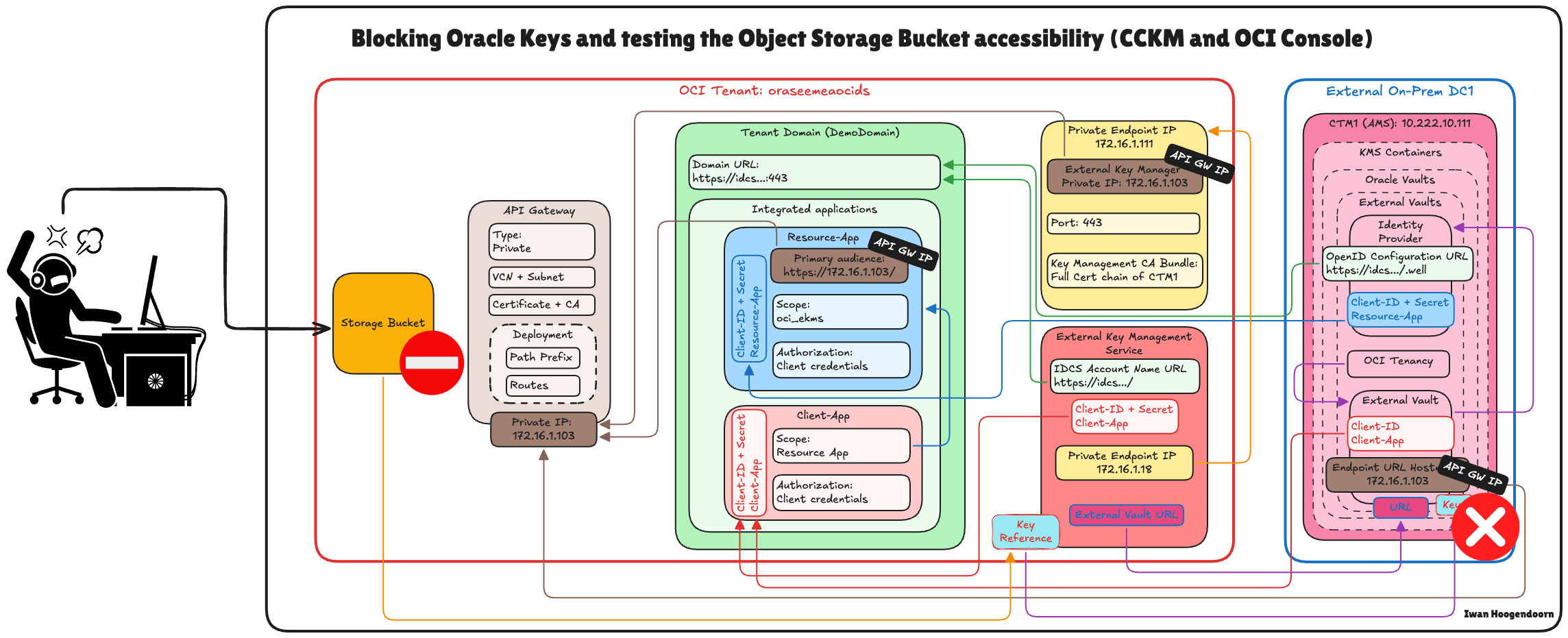

다음 이미지는 이 자습서의 모든 단계에 대한 구성 요소 및 구성 설정을 보여줍니다.

작업 1: 클라우드 네트워크 구조 검토

Thales CipherTrust Manager를 사용하여 HYOK(Hold Your Own Key)를 구성하는 기술적 단계를 자세히 살펴보기 전에 이 설정이 상주하는 클라우드 네트워크 아키텍처를 이해하는 것이 중요합니다.

이 시나리오에서는 세 개의 OCI 리전이 사용됩니다.

- 2개의 OCI 리전은 온프레미스 데이터 센터를 시뮬레이션합니다. 이 리전은 하이브리드 환경을 나타내는 VPN 터널을 통해 OCI에 연결됩니다.

- 세 번째 OCI 리전은 기본 OCI 환경을 나타내며 허브 앤 스포크 가상 클라우드 네트워크(VCN) 아키텍처를 따릅니다. 이 디자인에서:

- 허브 VCN은 방화벽과 같은 공유 네트워크 서비스를 호스트합니다.

- 여러 스포크 VCN이 허브에 연결되고 다양한 워크로드를 호스트합니다.

원격 피어링 접속(RPC)을 사용하여 시뮬레이션된 두 온프레미스 데이터 센터 간의 접속이 설정됩니다. 그러나 이 사용지침서에서는 VPN 설정, RPC 구성 및 허브 앤 스포크 VCN 구조 세부 사항이 범위를 벗어난 것으로 간주되며 다루지 않습니다.

-

데이터 센터가 시뮬레이션되는 OCI에 대한 VPN 연결을 설정하려면 두 OCI 지역 간 정적 라우팅이 있는 Oracle Cloud Infrastructure Site-to-Site VPN 설정을 참조하십시오.

-

OCI 영역 간 RPC 접속을 설정하려면 두 테넌트와 해당 동적 경로 지정 게이트웨이 간에 RPC 접속 설정을 참조하십시오.

-

OCI 허브 및 스포크 VNC 네트워크 아키텍처를 설정하려면 허브 VCN에서 pfSense 방화벽을 사용하는 라우트 허브 및 스포크 VCN을 참조하십시오.

이 자습서에서는 시뮬레이션된 온프레미스 데이터 센터 중 하나인 암스테르담(AMS) 지역에 배포된 Thales CipherTrust Manager를 사용하여 HYOK를 설정하는 데 중점을 둡니다. 모든 키 관리 작업은 이 Thales CipherTrust Manager 인스턴스에서 수행됩니다.

외부 키 관리자 프라이빗은 OCI가 외부 Thales CipherTrust Manager와 안전하게 통신할 수 있도록 하며 기본 OCI 리전의 스포크 VCN 중 하나에 배포됩니다. 이를 통해 공용 인터넷에 트래픽을 노출하지 않고도 OCI 서비스와 외부 키 관리자 간의 안전한 직접 통신 경로를 보장할 수 있습니다.

이 아키텍처는 잘 정의된 보안 네트워크 경계 내에서 키 관리를 격리함으로써 OCI의 민감한 워크로드에 대한 강력한 보안 및 규제 준수 상태를 지원합니다.

다음 그림은 전체 구조를 보여줍니다.

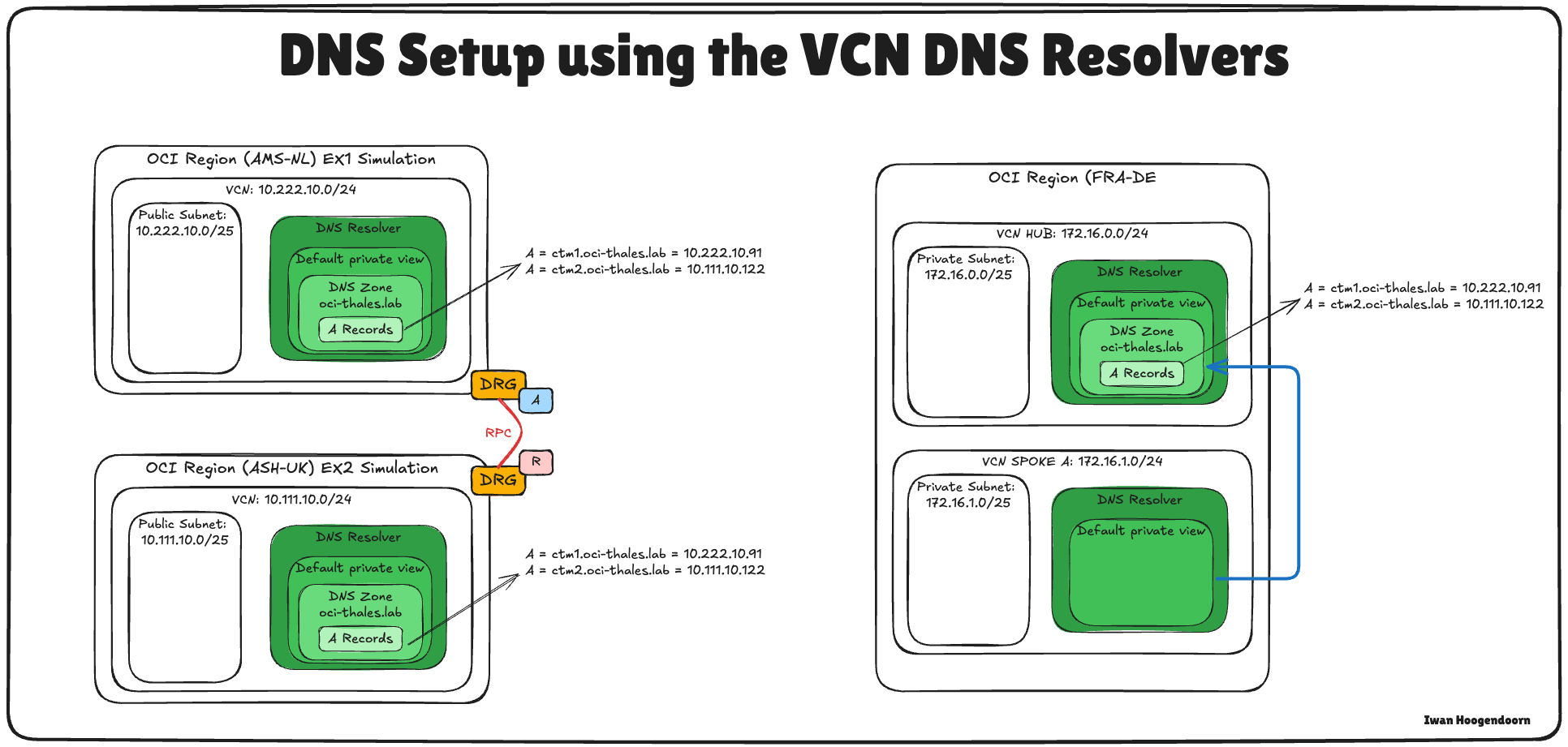

작업 2: 모든 위치에 대한 OCI DNS 구성

OCI, API 게이트웨이 및 Thales CipherTrust Manager 간의 적절한 통신을 보장하려면 OCI 콘솔에서 프라이빗 DNS 영역을 사용하여 모든 관련 구성요소에 대한 DNS 확인을 구성해야 합니다.

다음 이미지는 이 태스크의 구성요소 및 구성 설정을 보여줍니다.

이 자습서에서는 OCI DNS for AMS 및 ASH 구성이 이미 완료되었습니다. Set Up Two Thales CipherTrust Cloud Key Manager Appliance in OCI, Create a Cluster between them, and Configure One as a Certificate Authority를 참조하십시오. 동일한 자습서를 사용하여 FRA의 허브 VCN에서 DNS를 구성합니다.

-

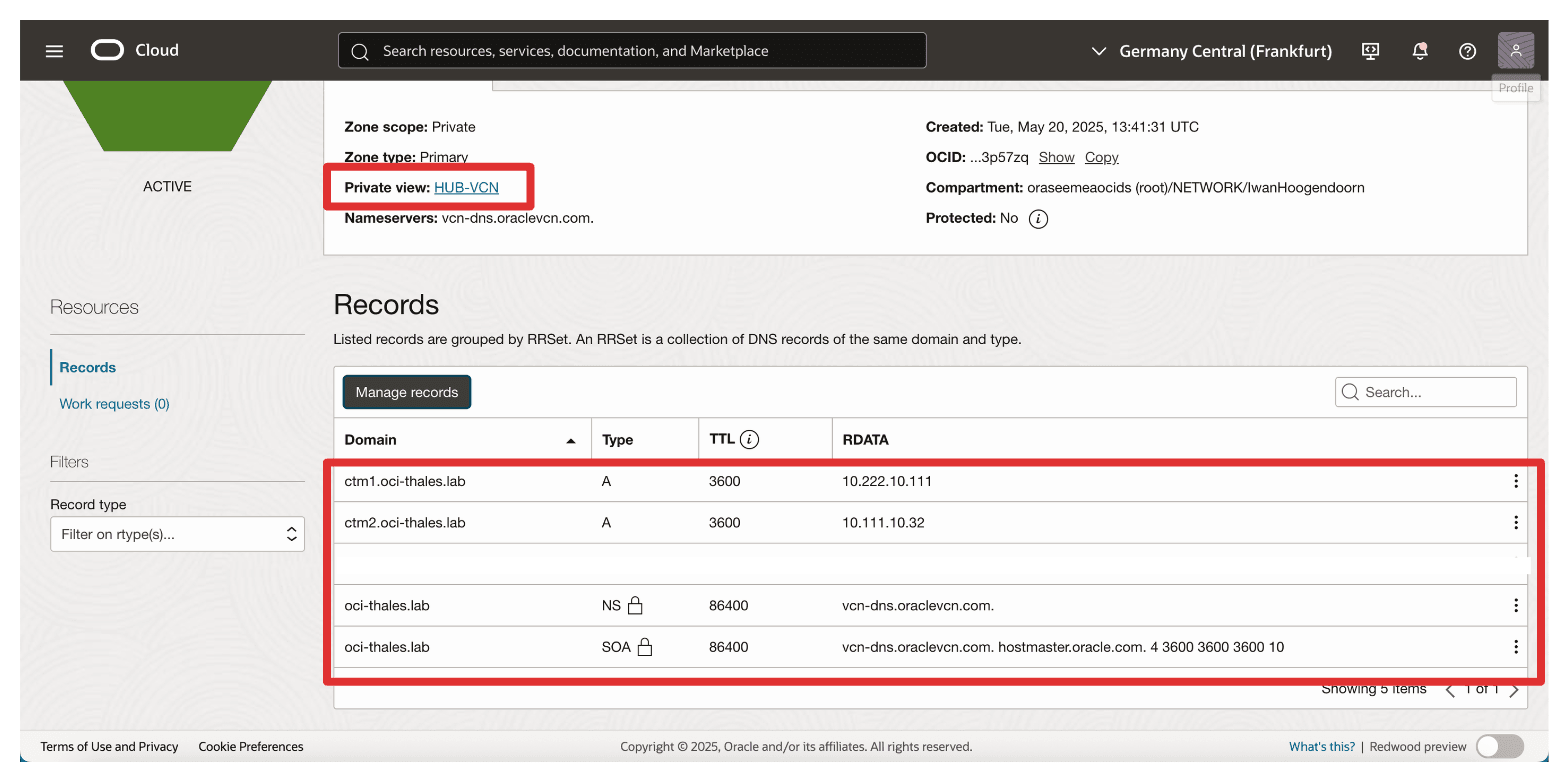

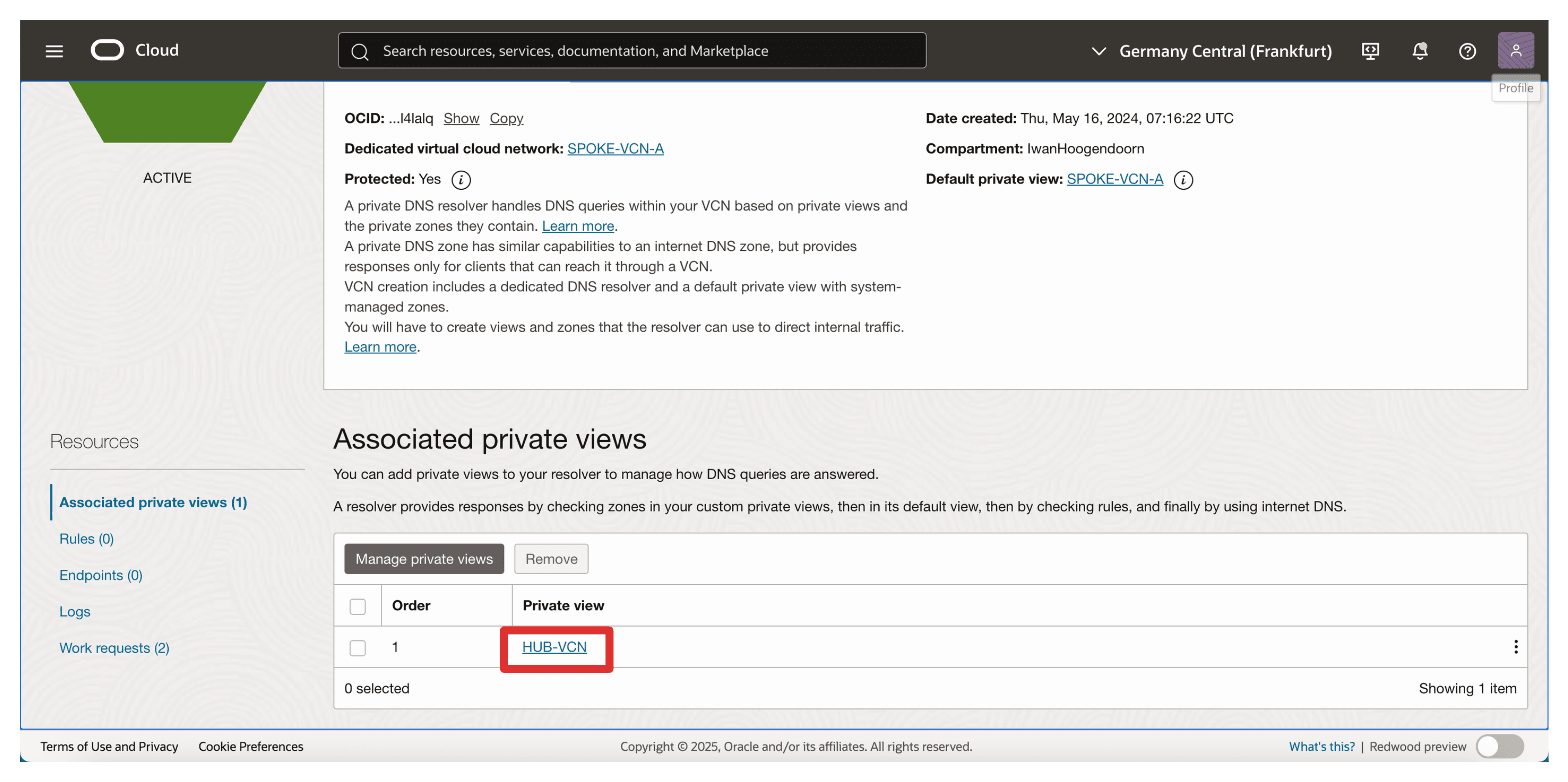

FRA에서 허브 VCN의 프라이빗 뷰는 다음과 같아야 합니다.

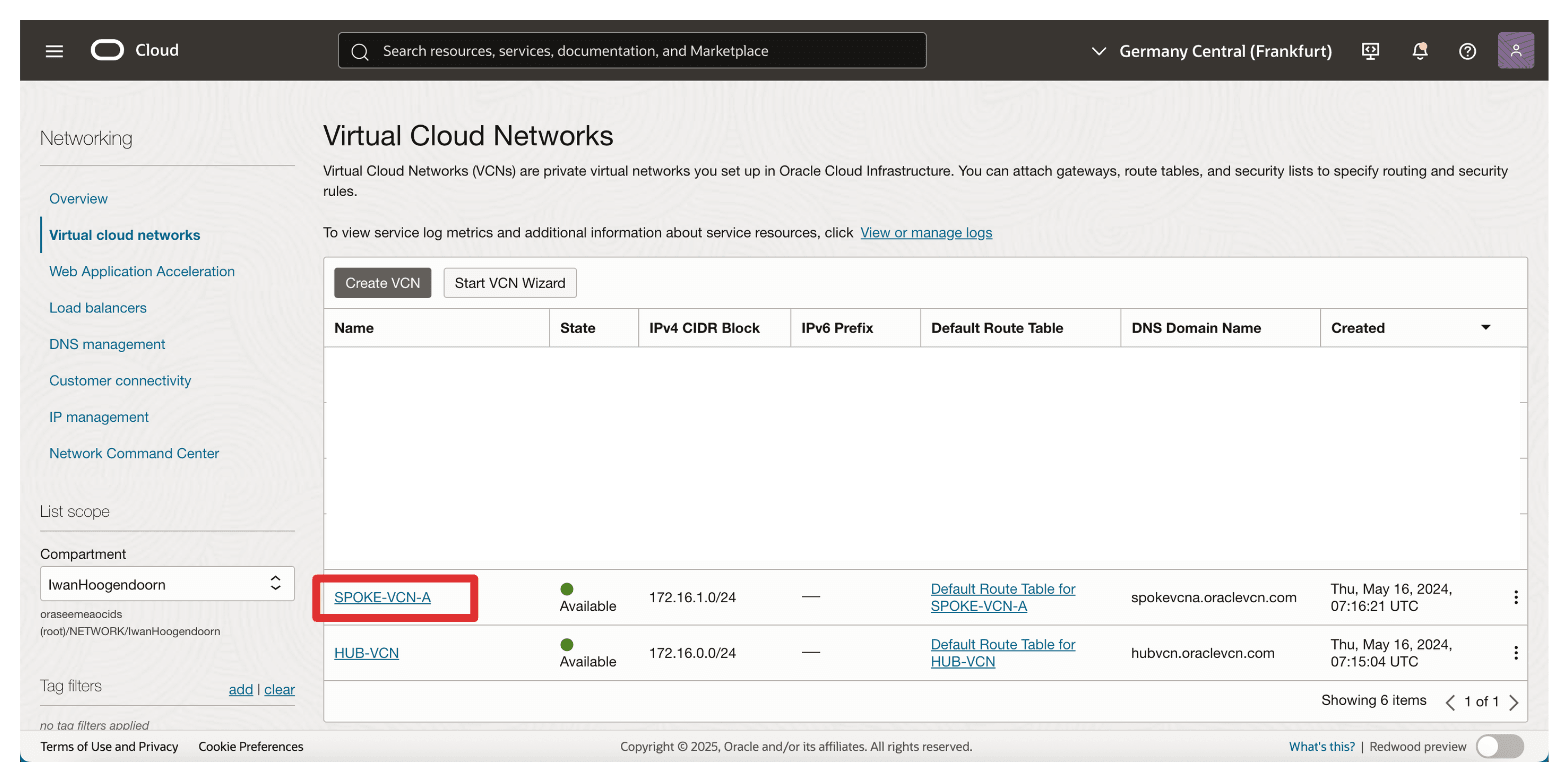

스포크 A VCN에서 DNS 확인을 사용으로 설정하거나, 스포크 A에 대해 별도의 프라이빗 뷰를 구성하거나, 허브 VCN의 프라이빗 뷰를 스포크 A와 연관시킬 수 있는 두 가지 옵션이 있습니다.

이 설정에서는 허브 프라이빗 뷰를 스포크 A VCN과 연관시켜 후자의 접근 방식을 사용합니다.

-

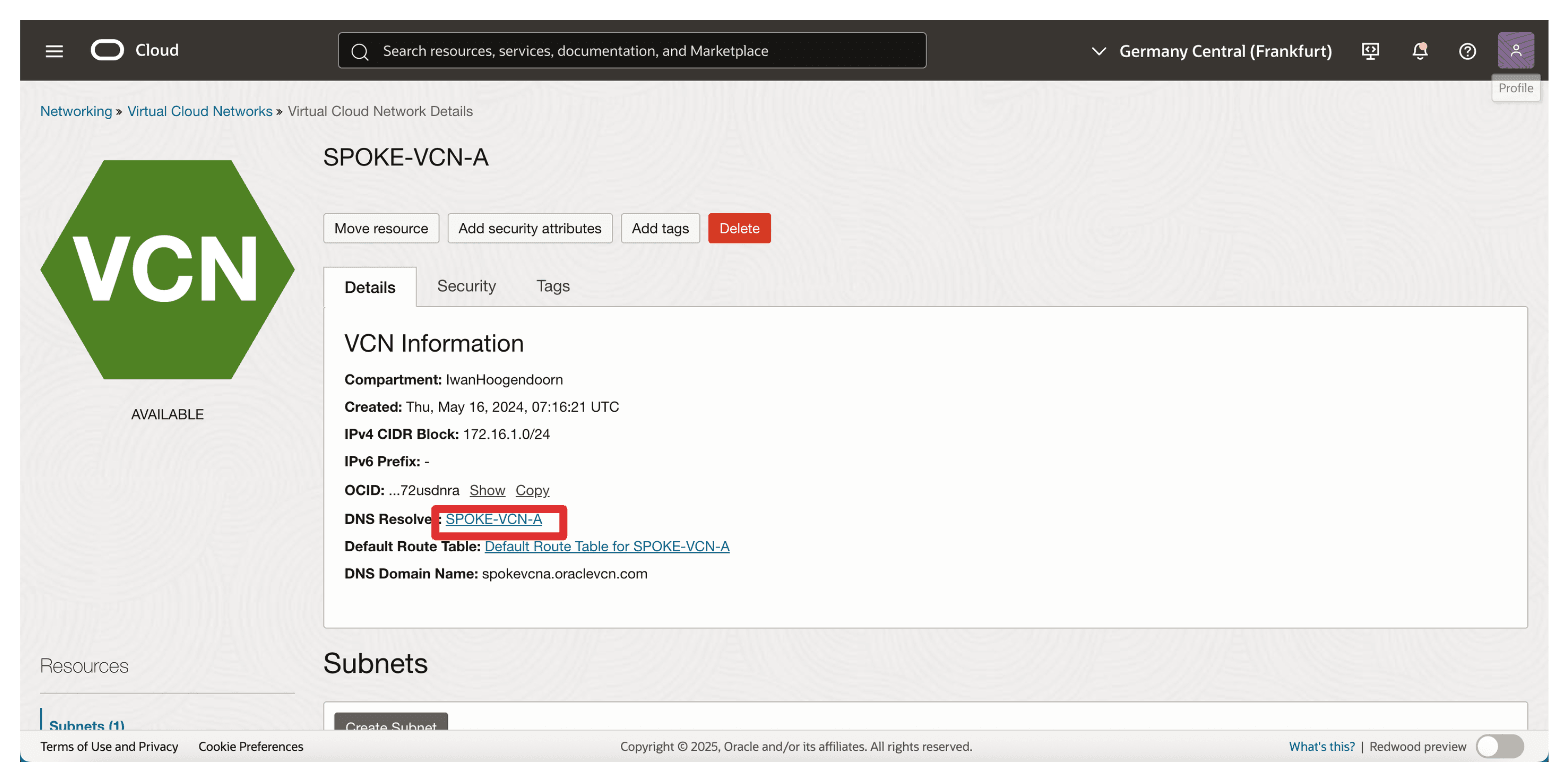

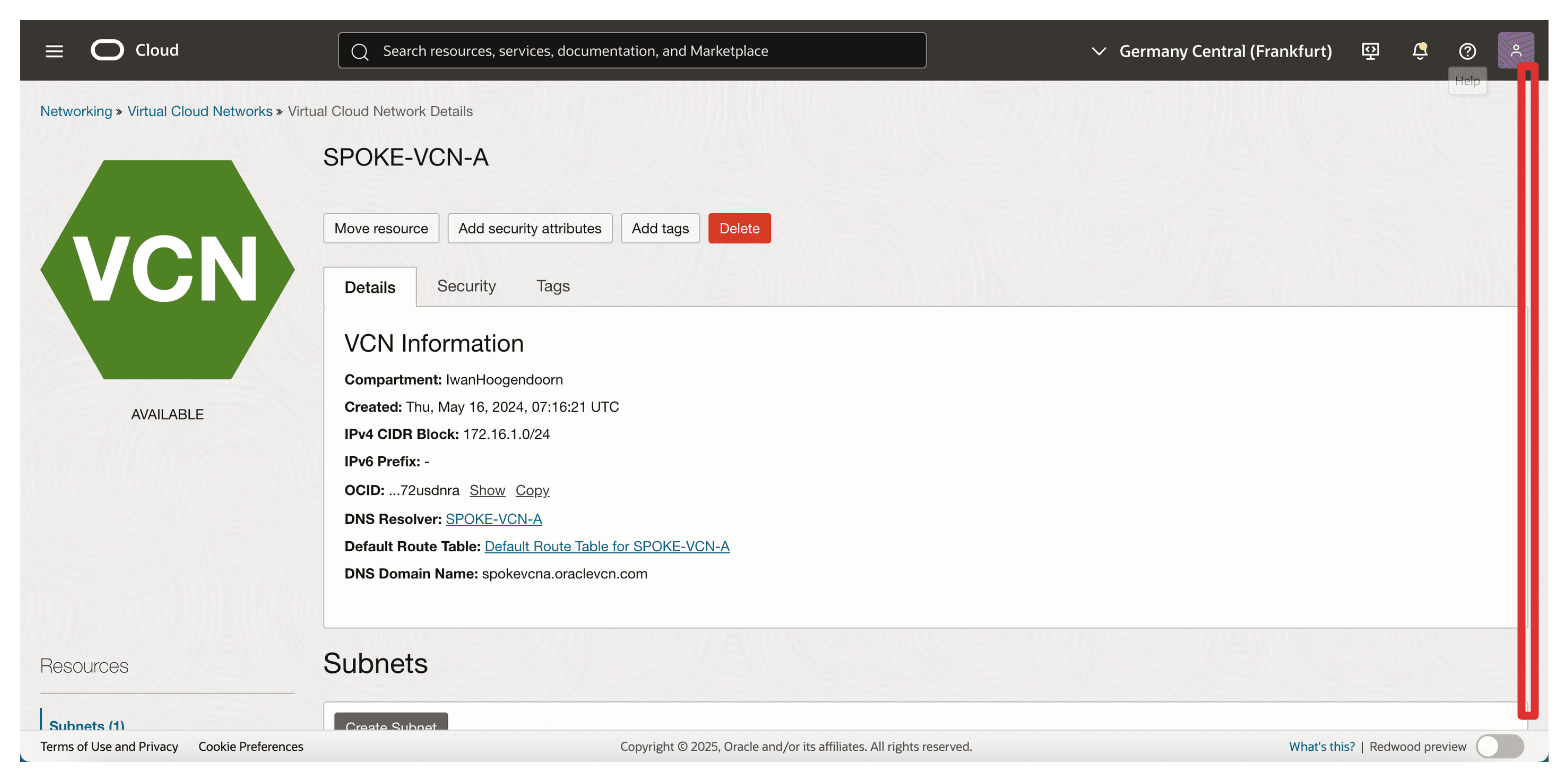

OCI 콘솔에 로그인하고 가상 클라우드 네트워크로 이동한 다음 Spoke A VCN을 선택합니다.

-

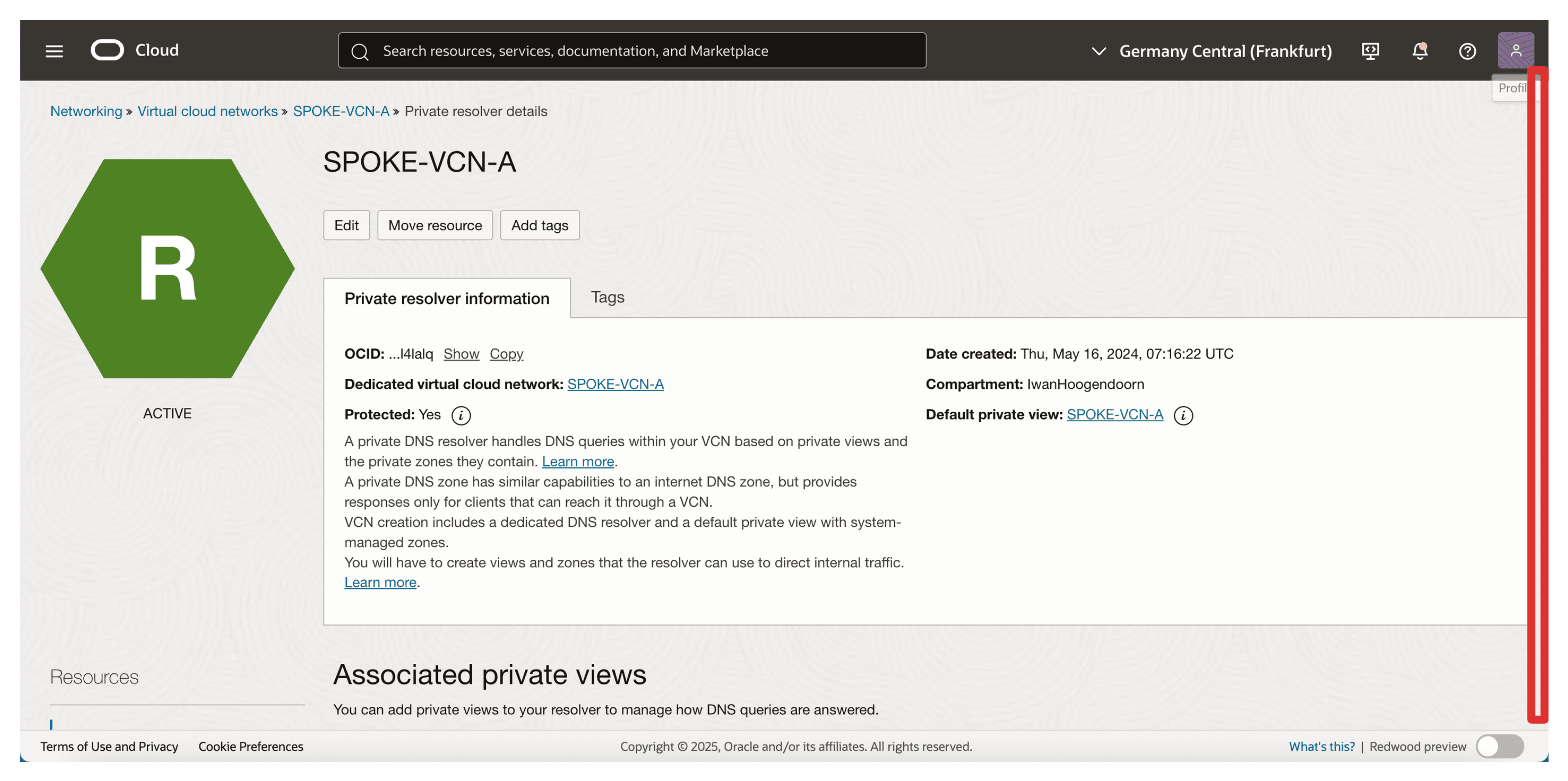

Click DNS Resolver.

-

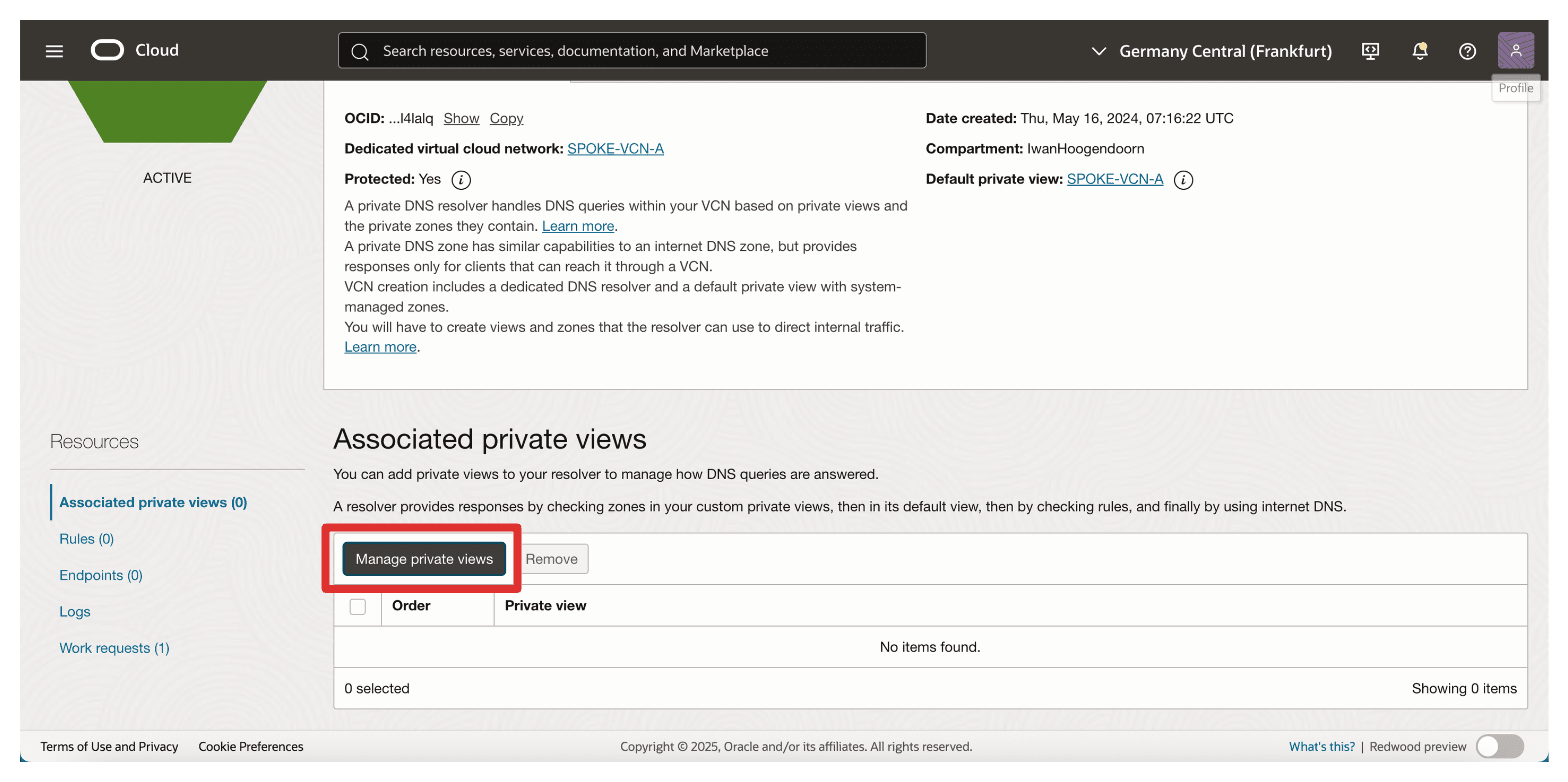

페이지 아래로 이동합니다.

-

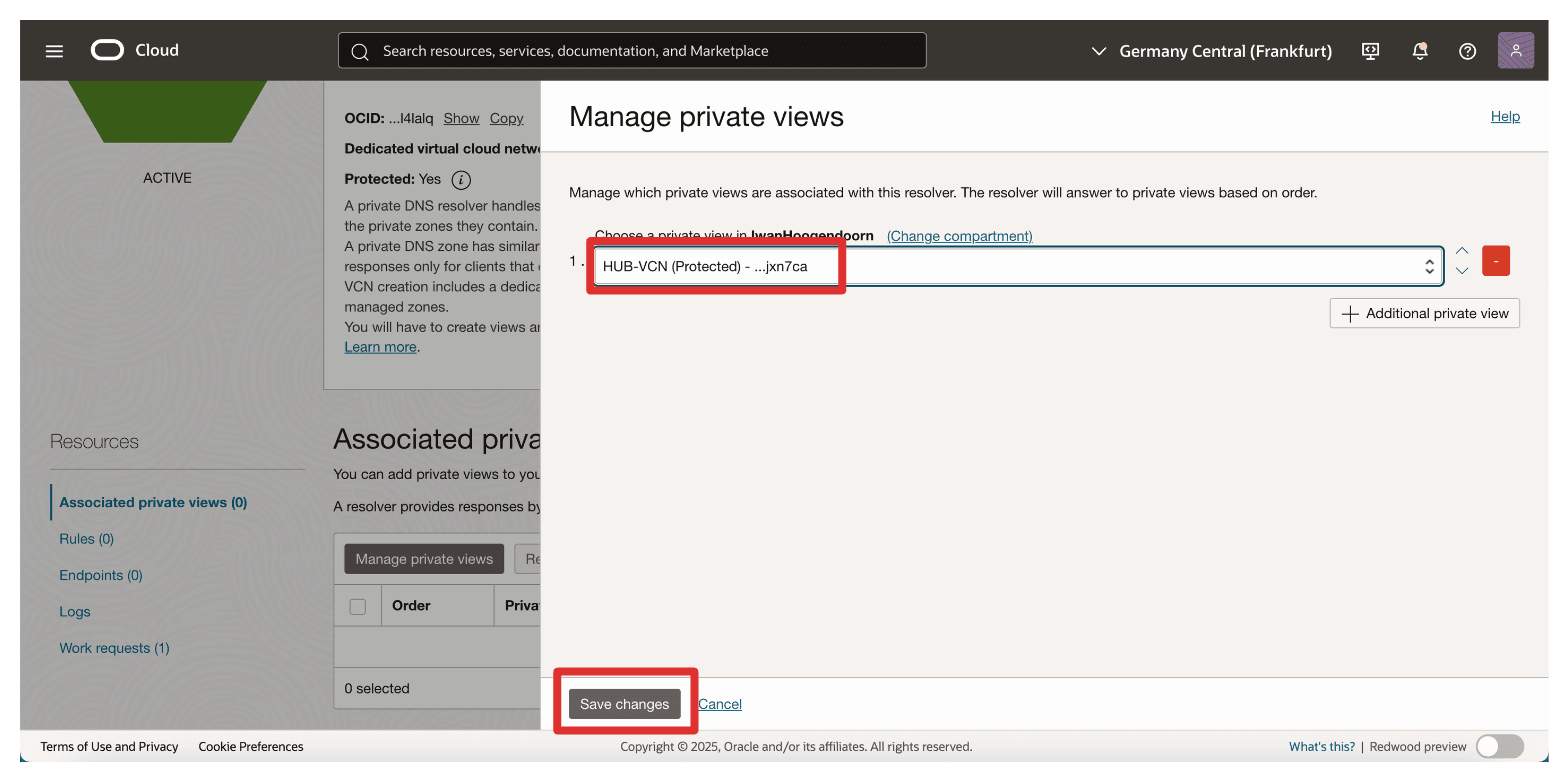

전용 뷰 관리를 누릅니다.

-

허브 VCN 프라이빗 뷰를 선택하고 변경사항 저장을 누릅니다.

-

이제 허브 VCN 프라이빗 뷰가 스포크 A VCN과 연관됩니다. 변경 사항이 표시되지 않으면 브라우저를 새로 고칩니다.

올바른 DNS 설정은 상호 TLS, OAuth 인증 및 OCI와 Thales CipherTrust Manager 간의 안정적인 연결을 위한 중요한 기반입니다.

인증서 구성을 진행하기 전에 DNS 영역 연관 및 이름 분석을 다시 확인하십시오.

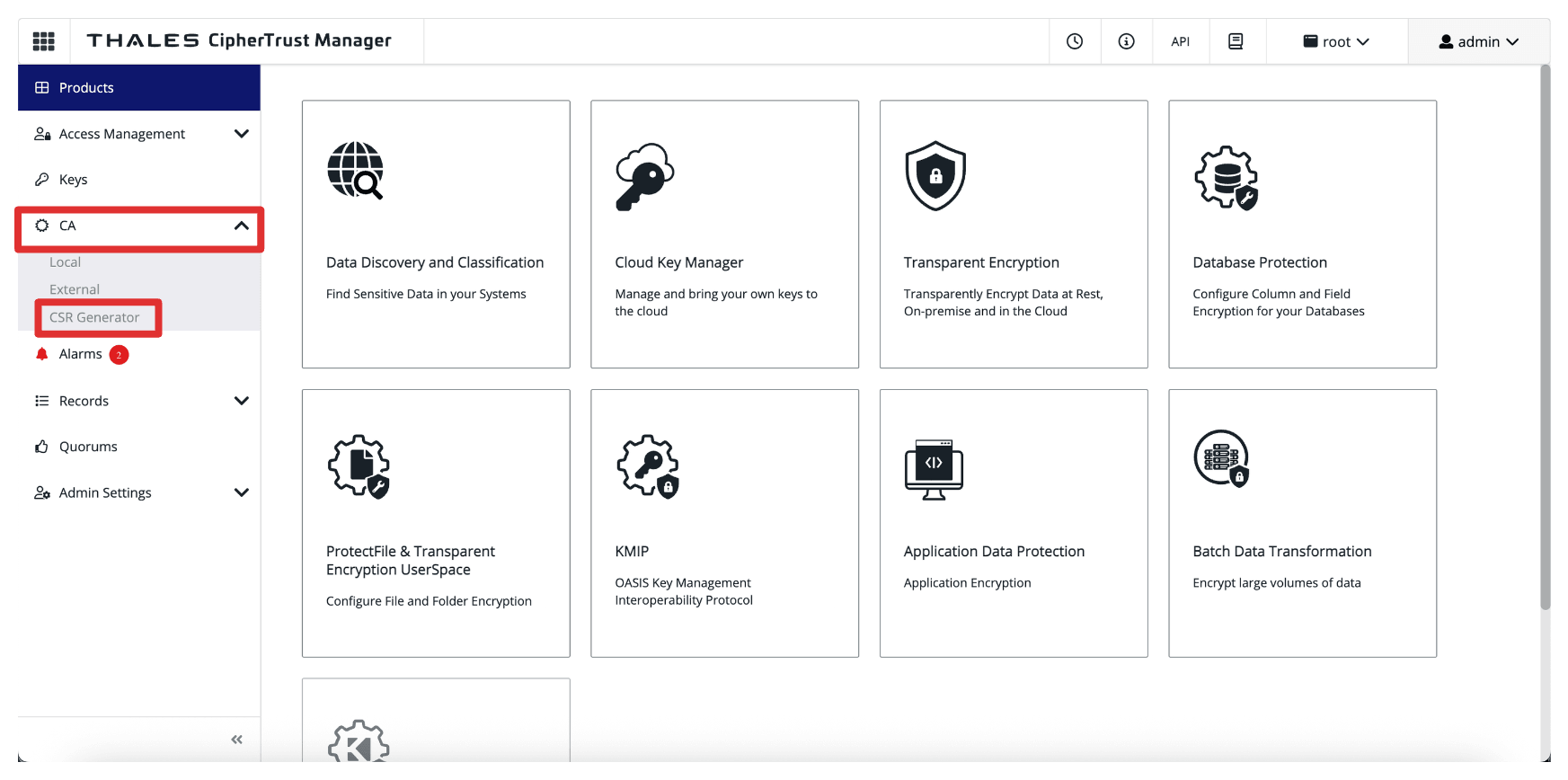

작업 3: OCI API Gateway에 대한 인증서 생성

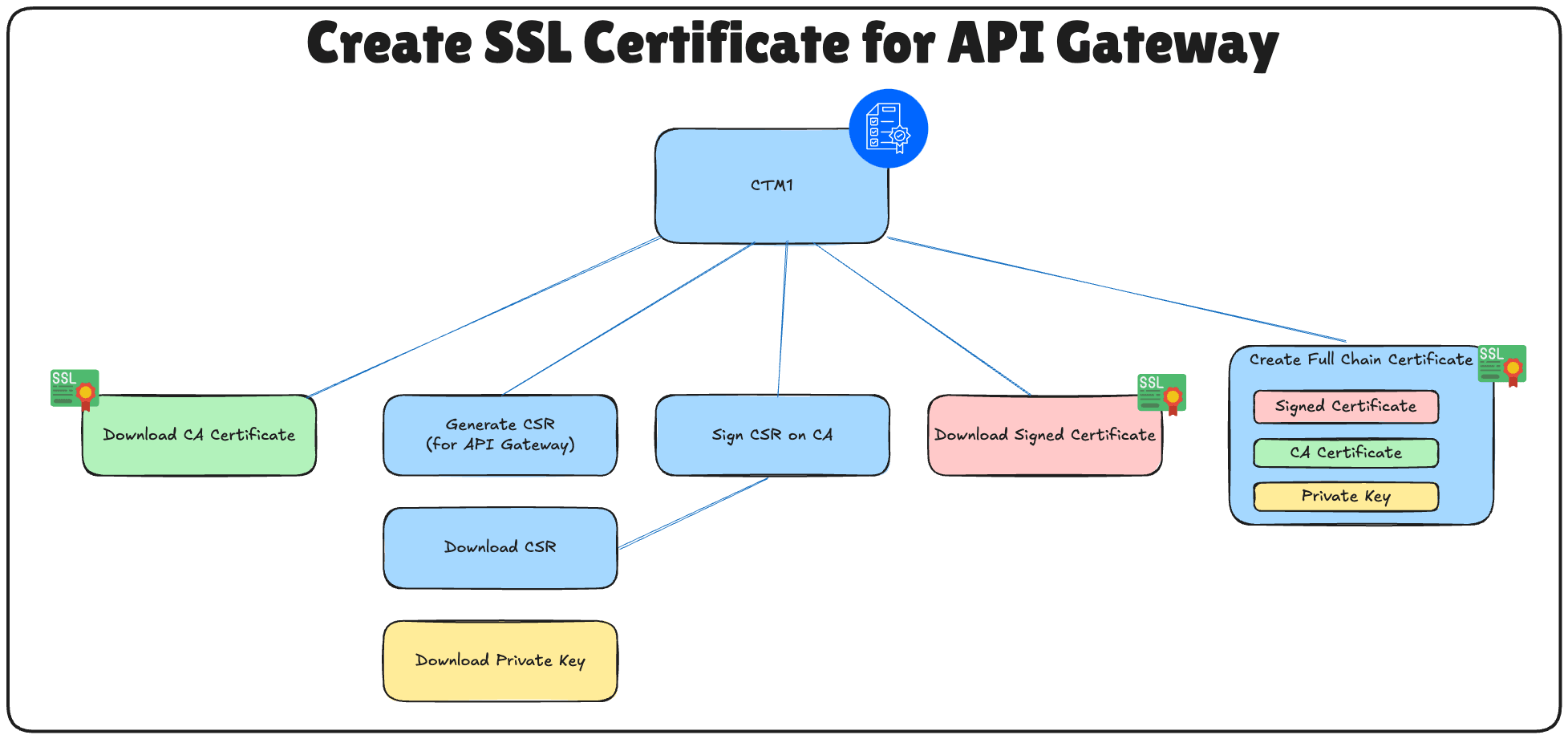

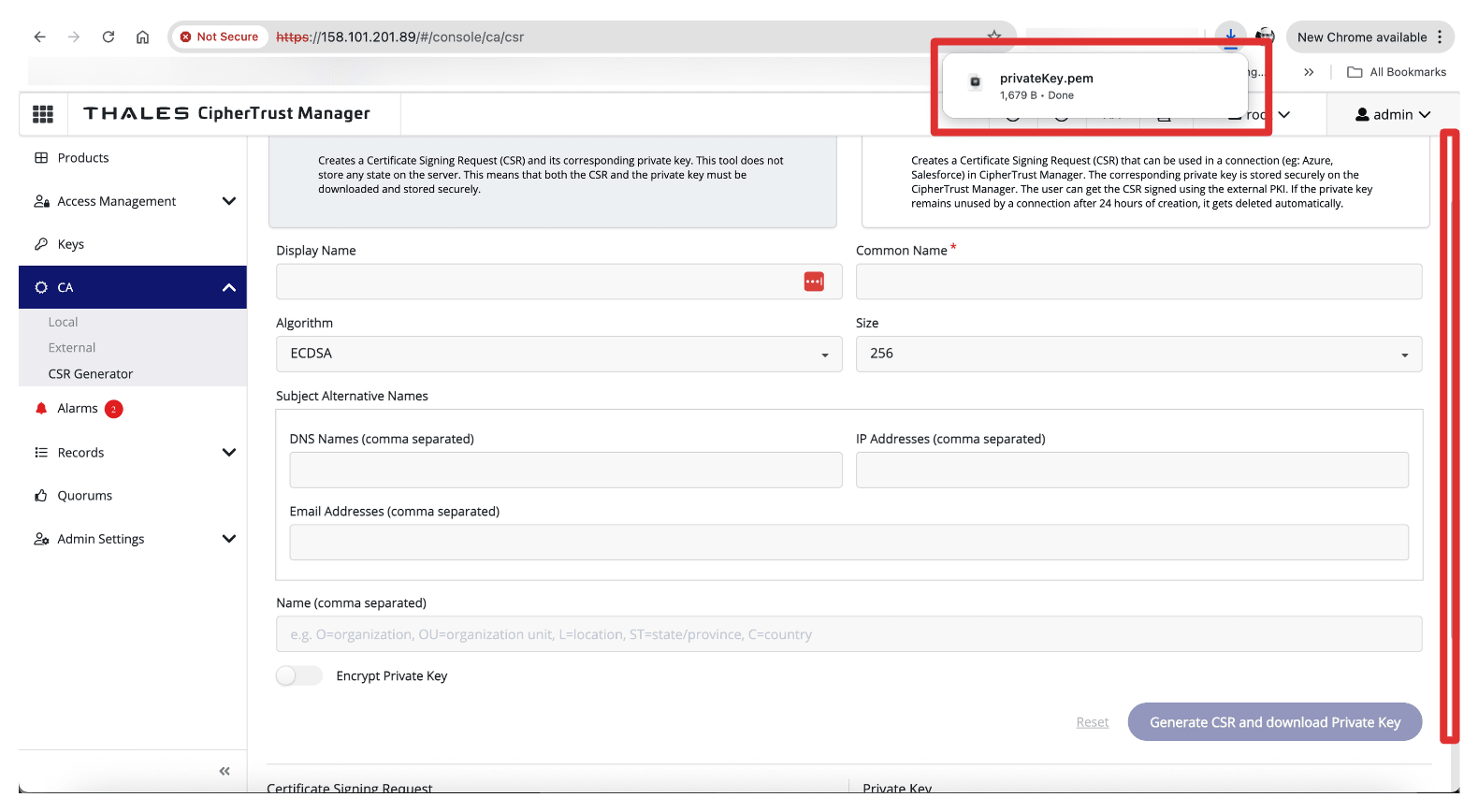

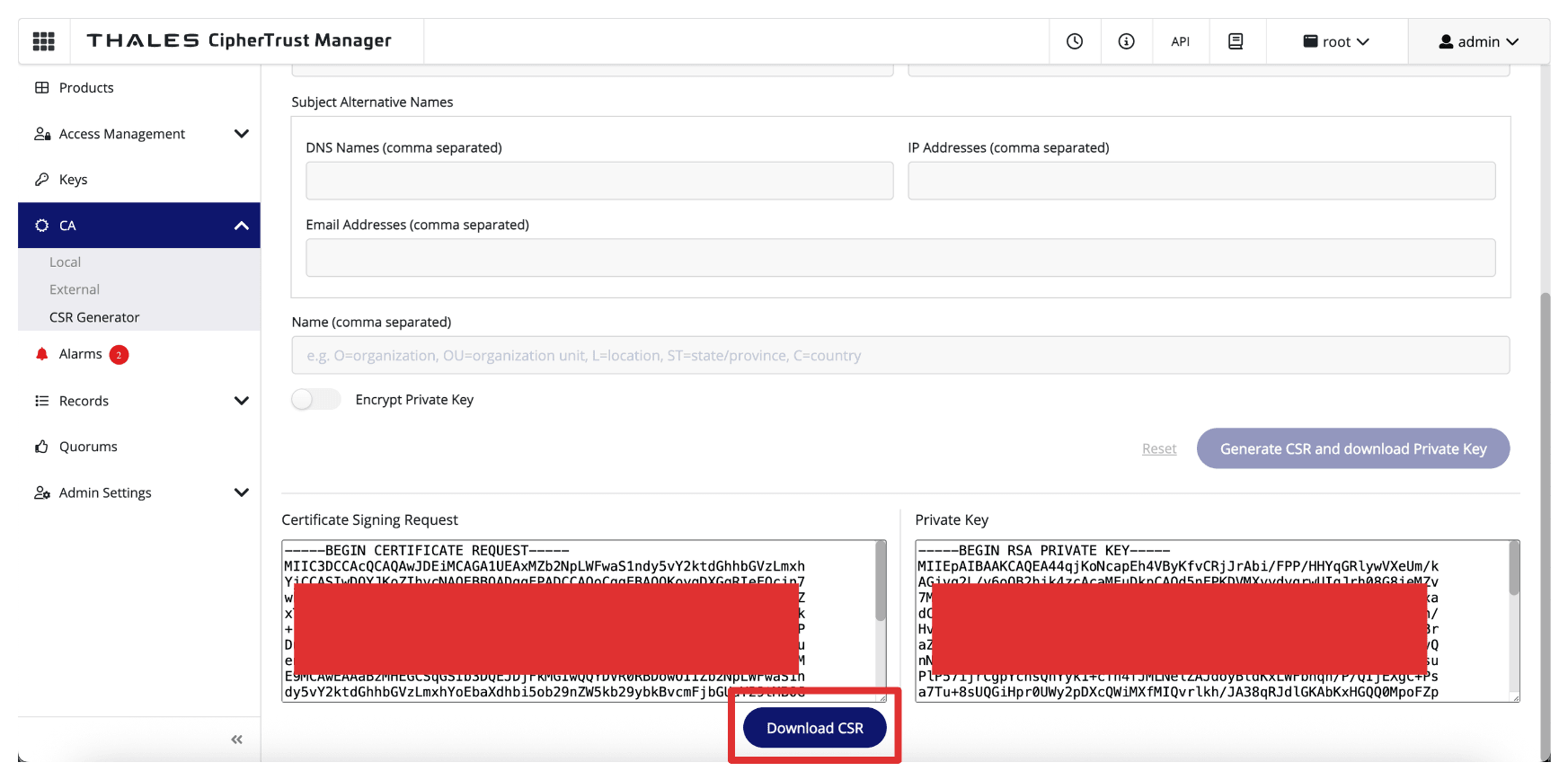

OCI와 Thales CipherTrust Manager 간의 보안 TLS 통신을 사용으로 설정하려면 OCI API Gateway가 신뢰할 수 있는 SSL 인증서를 제공해야 합니다. 이 설정에서는 먼저 CTM1 CA(인증 기관)에서 CSR(인증서 서명 요청)을 생성한 다음 동일한 CA를 사용하여 서명하면 인증서가 생성됩니다.

인증서가 서명되면 OCI에 업로드되고 OCI API 게이트웨이에 연결되므로 내부 시스템에서 신뢰할 수 있는 암호화된 트래픽을 제공할 수 있습니다. 다음 이미지는 OCI API 게이트웨이에 대해 서명된 인증서를 생성하는 단계를 보여줍니다.

AMS CTM에서만 이 단계를 수행합니다.

-

Thales CipherTrust Manager AMS 콘솔에 로그인하고 CA로 이동한 후 CSR Generator를 누릅니다.

-

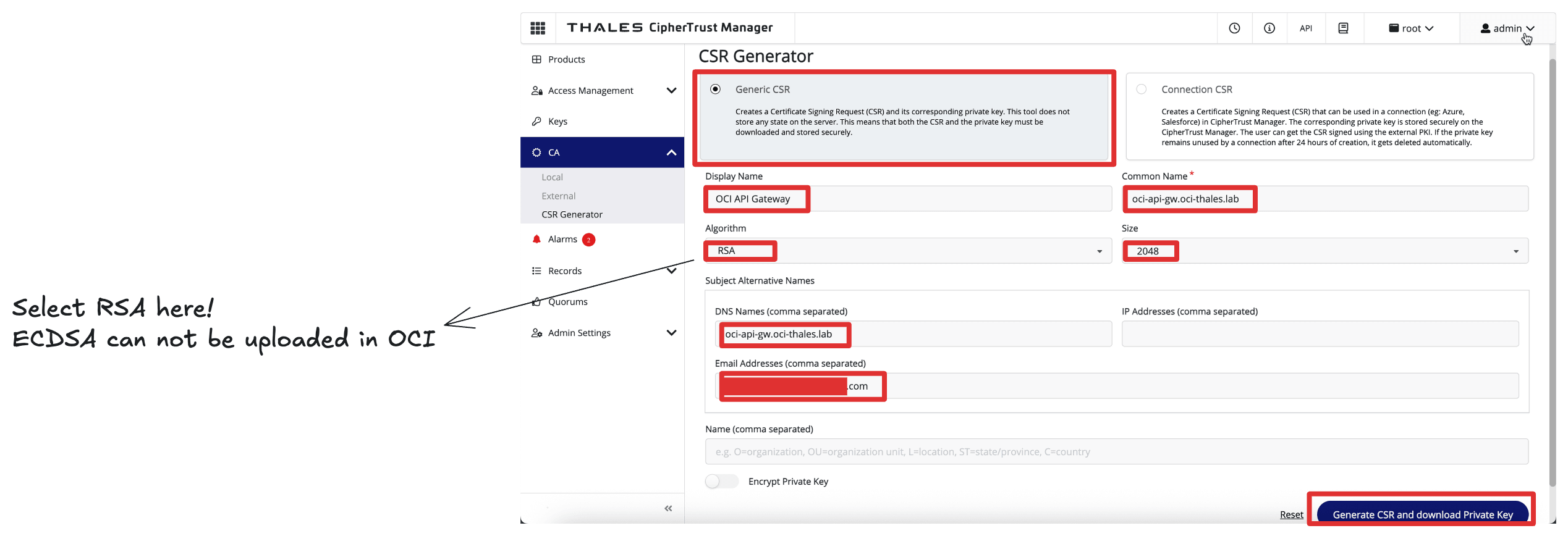

다음 정보를 입력하고 CSR 생성 및 개인 키 다운로드를 누릅니다.

- 일반 CSR을 선택합니다.

- CN(공통 이름): Thales CipherTrust Manager의 FQDN을 입력합니다. 예를 들어,

oci-api-gw.oci-thales.lab입니다.- 표시 이름: 이름을 입력합니다. 예:

OCI API Gateway. - 알고리즘: RSA를 선택합니다.

- 크기: 2048을 선택합니다.

- 표시 이름: 이름을 입력합니다. 예:

- Subject Alternative Name(SAN): 여기에 FQDN도 포함합니다. 예를 들어,

oci-api-gw.oci-thales.lab입니다.

-

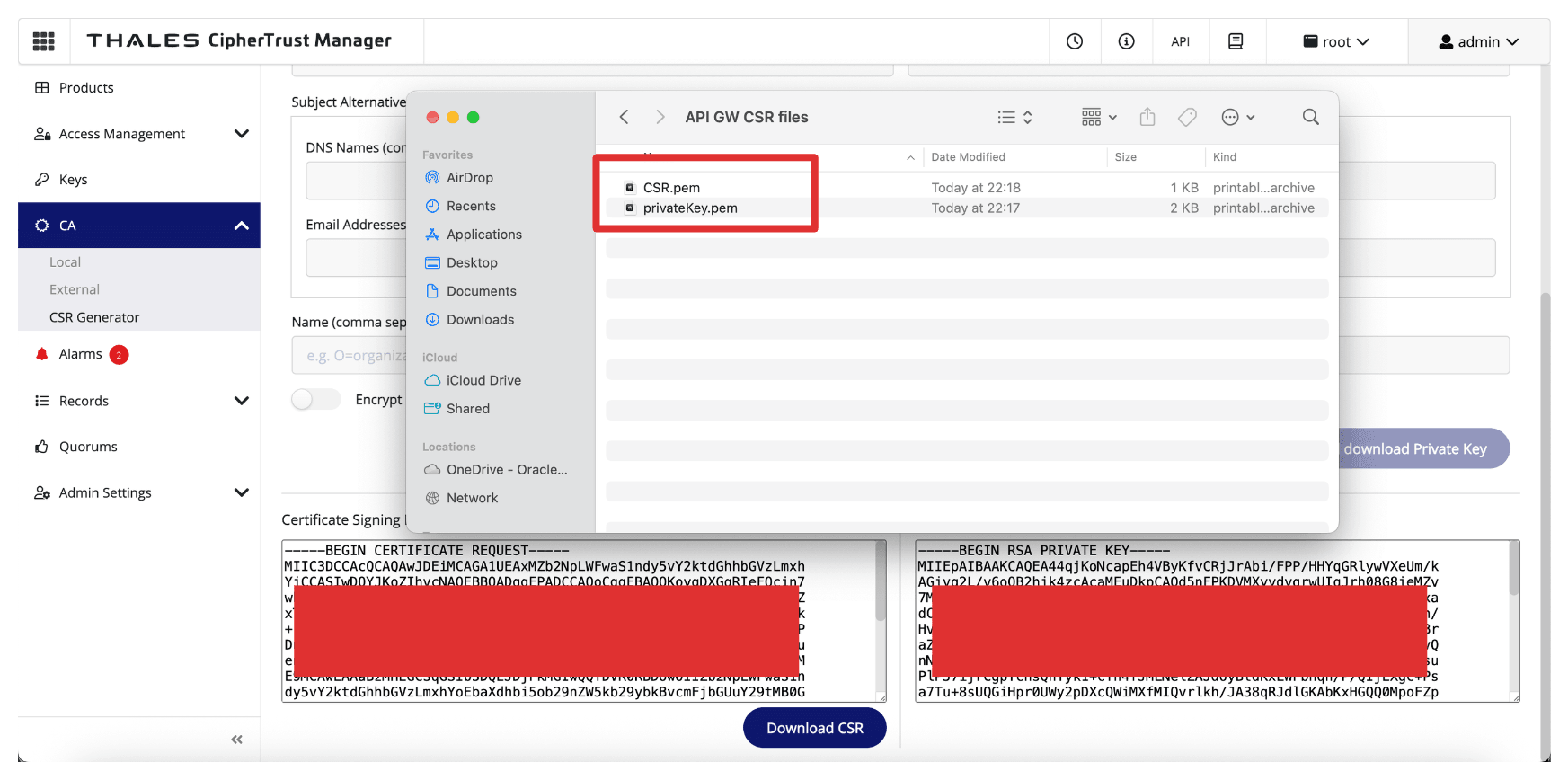

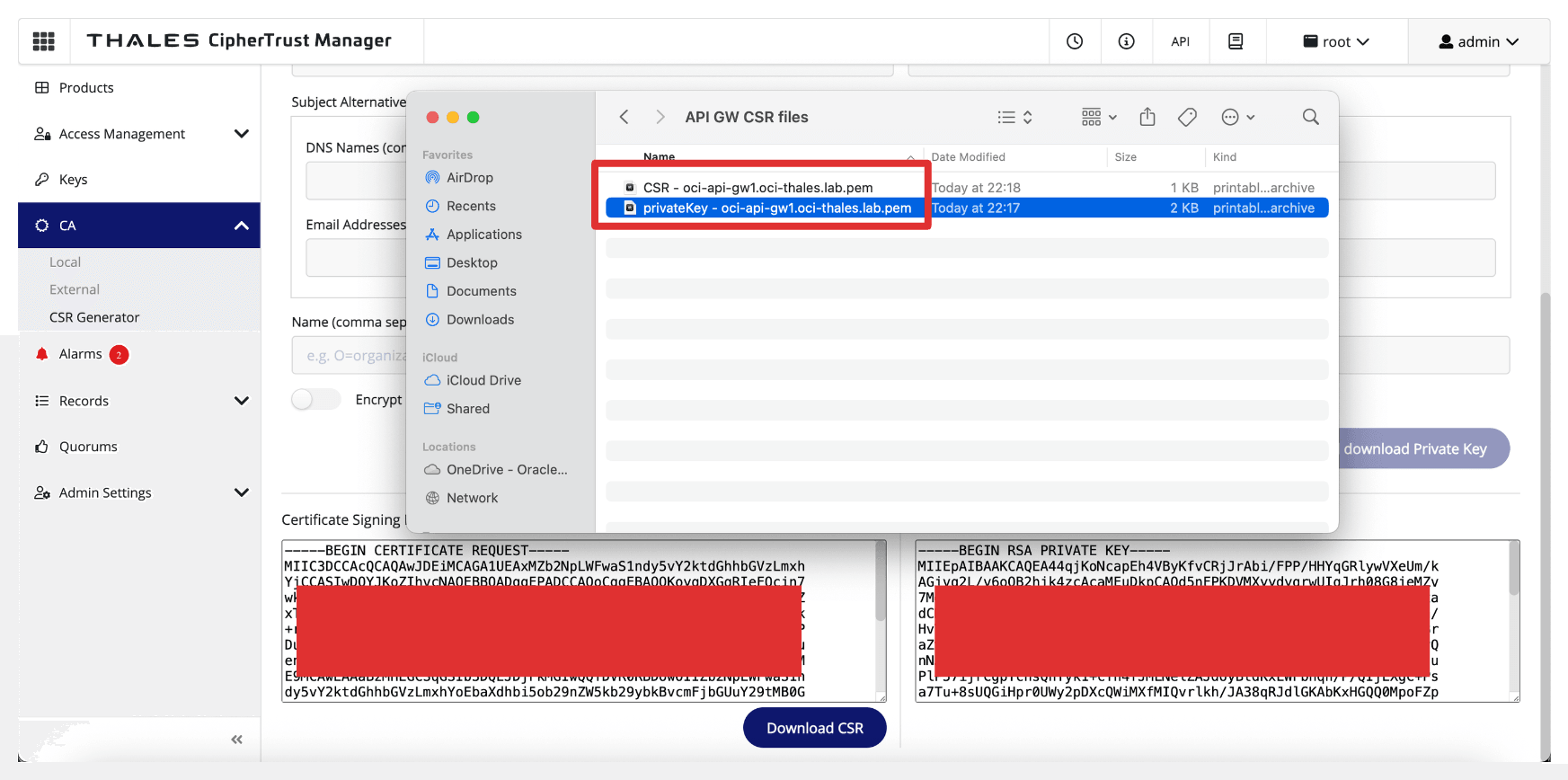

개인 키는 자동으로 다운로드됩니다.

-

생성된

.csr파일을 다운로드하여 저장하려면 CSR 다운로드를 누릅니다.

-

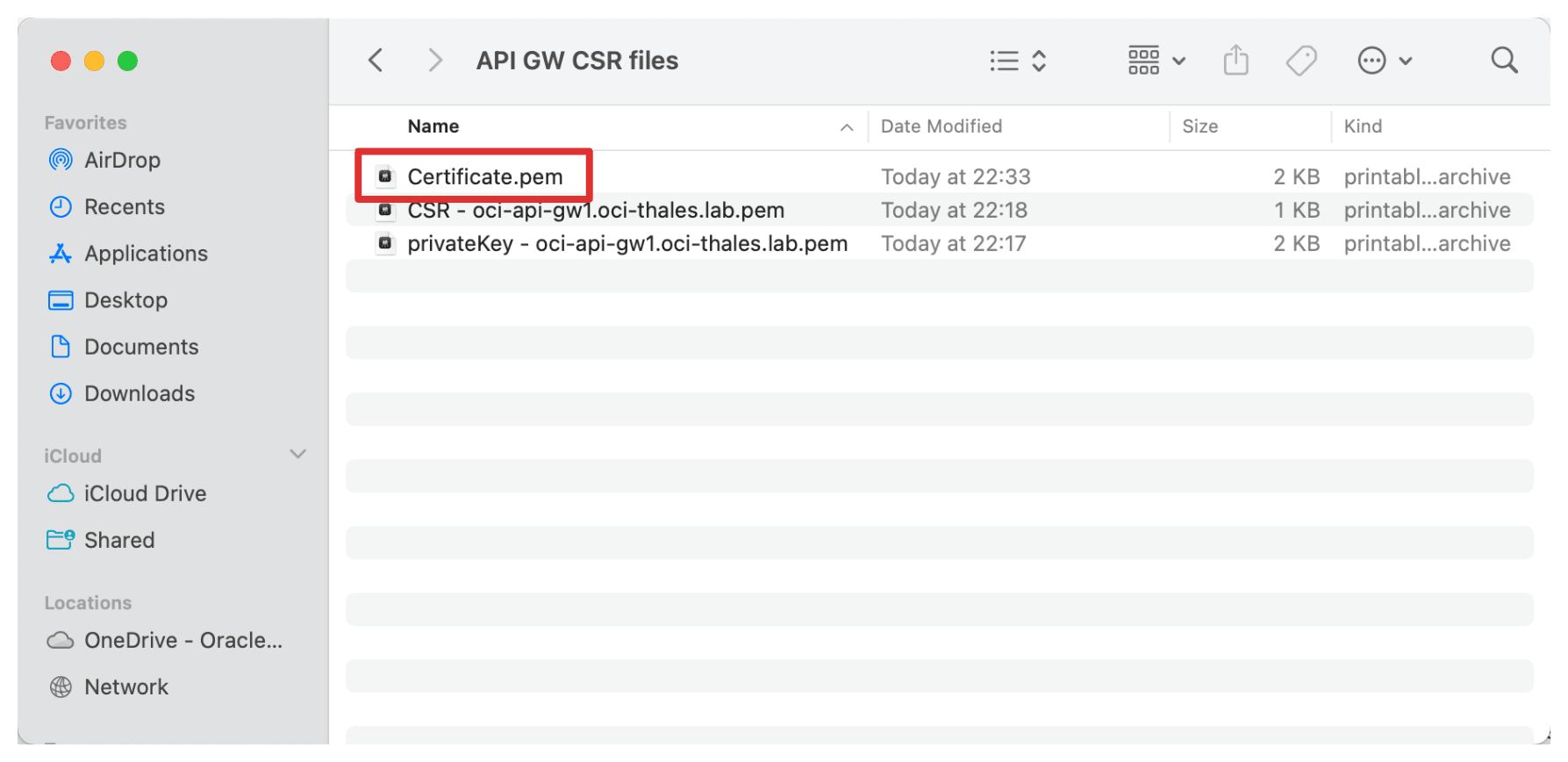

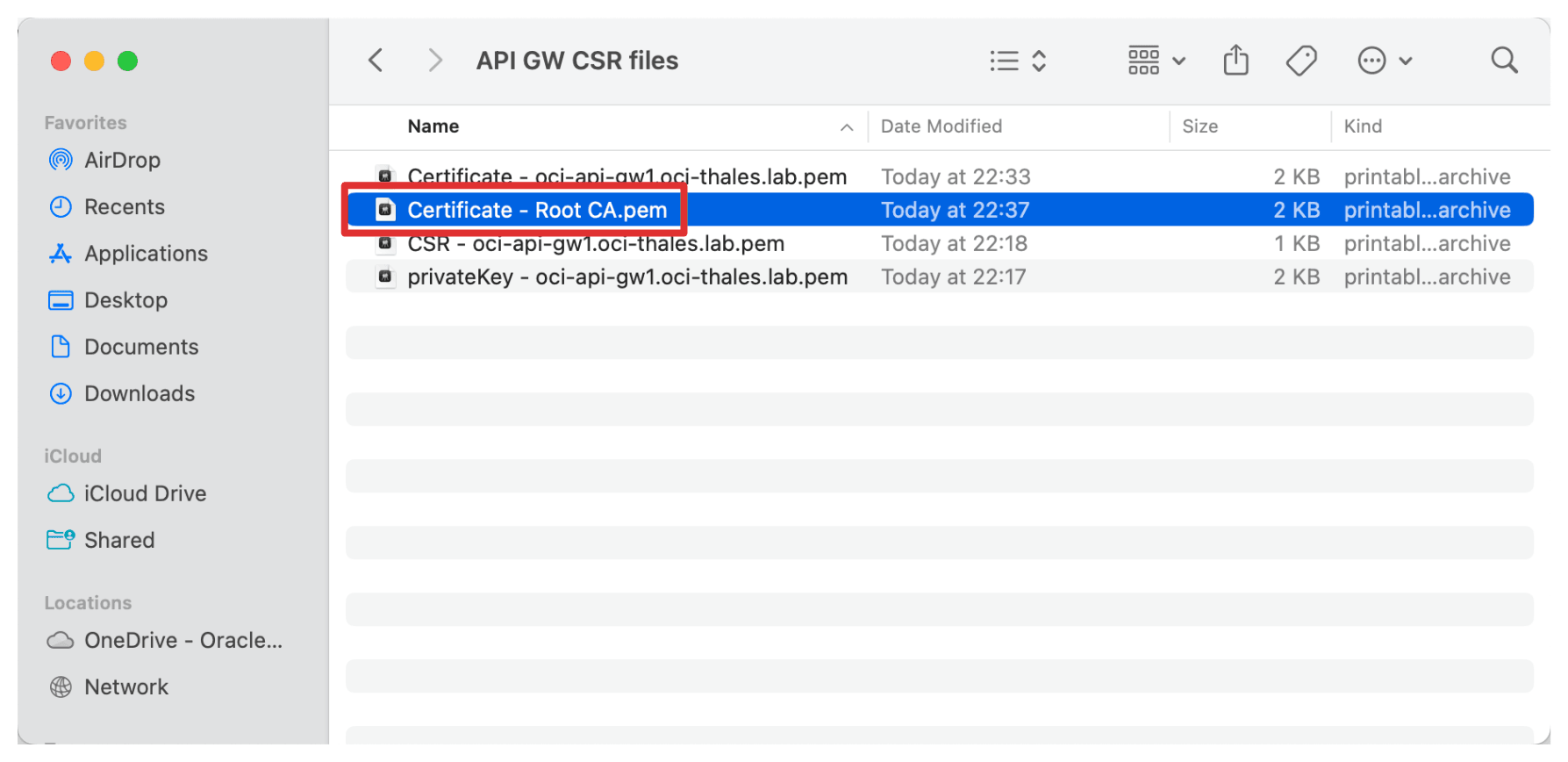

CSR 및 개인 키가 폴더에 저장되어 있는지 확인합니다.

-

CSR 및 개인 키의 이름을 바꿉니다.

-

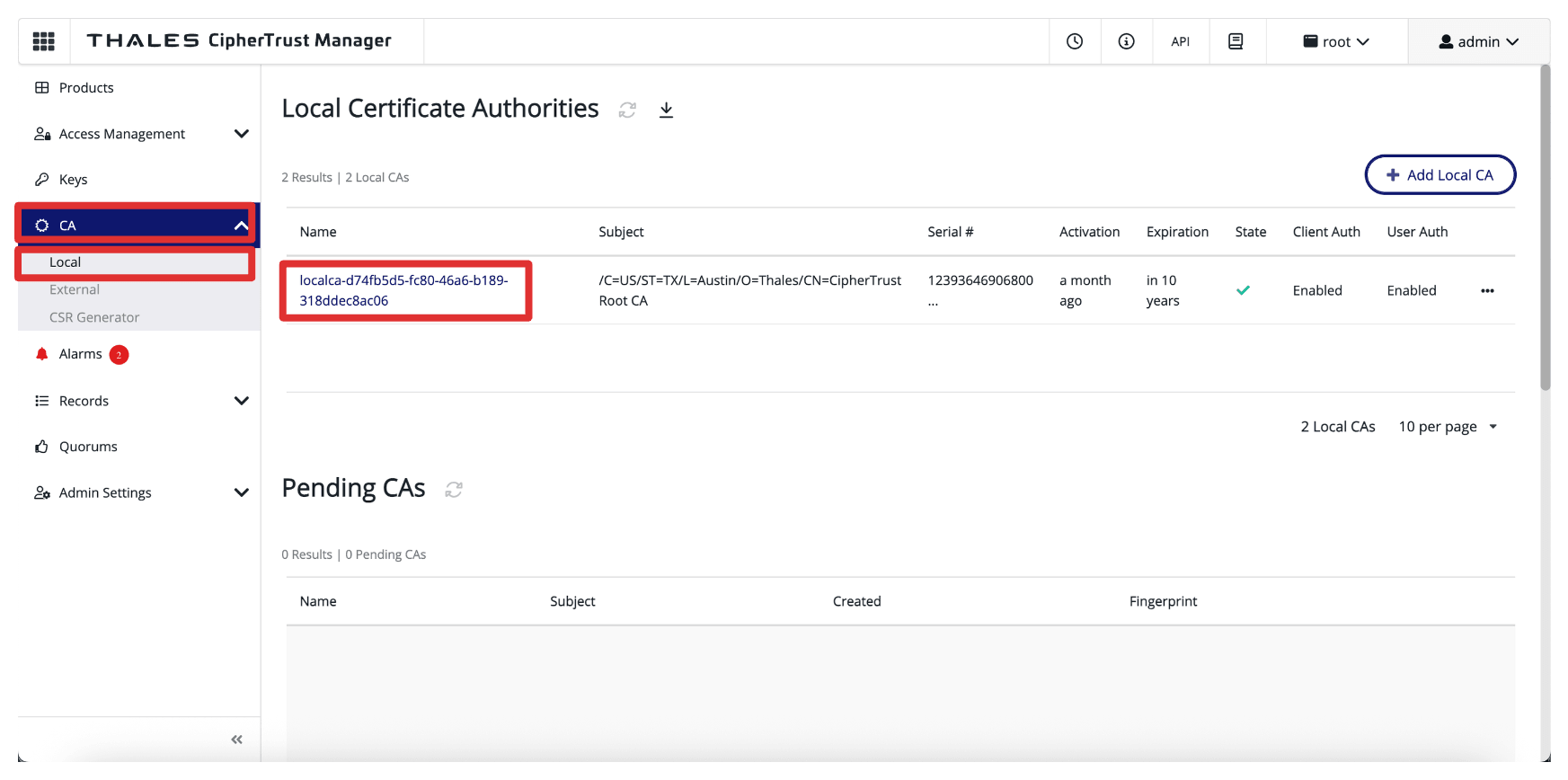

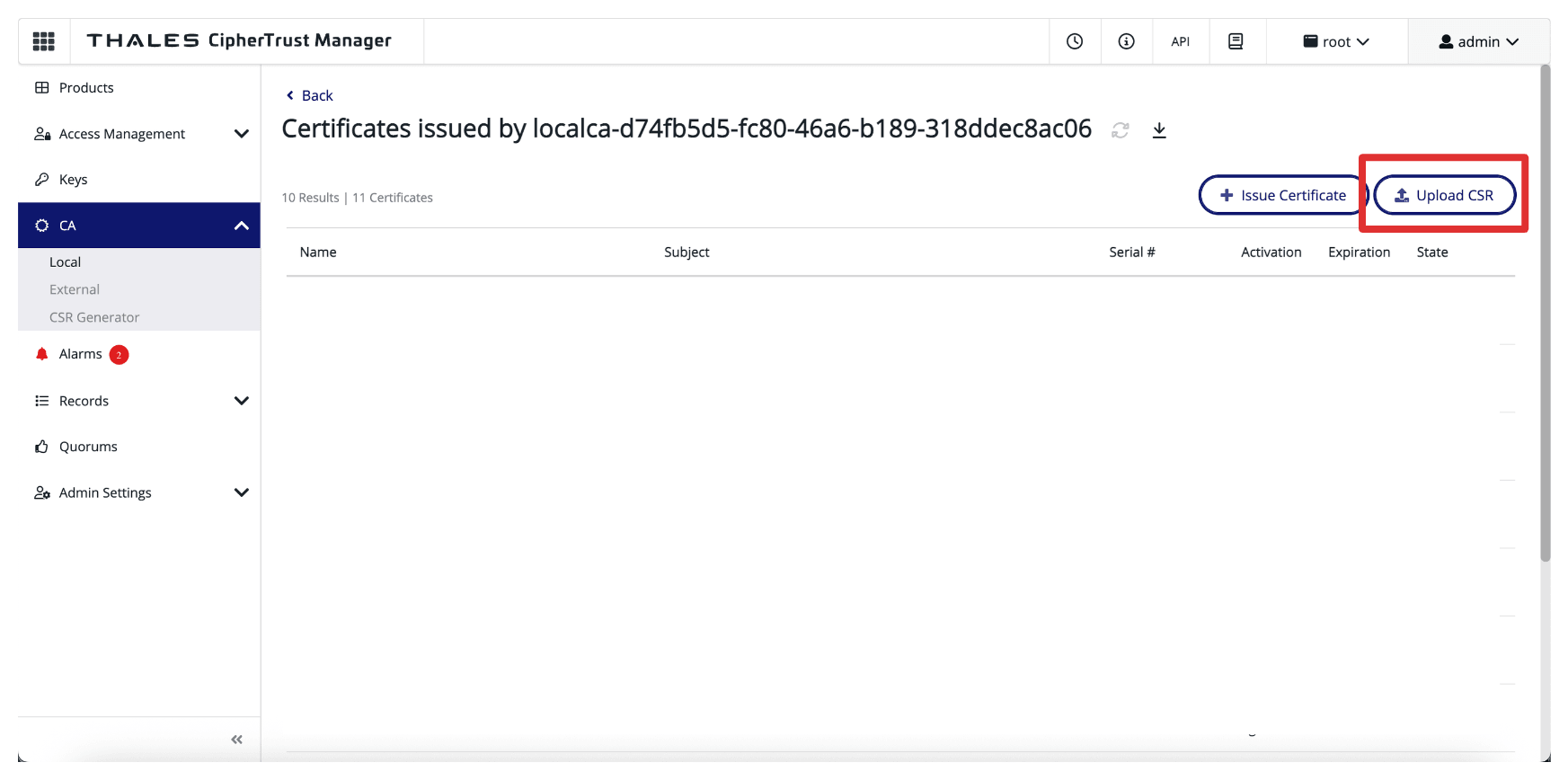

CA로 이동하고 로컬을 누른 다음 CA를 선택합니다.

-

CSR 업로드를 누릅니다.

-

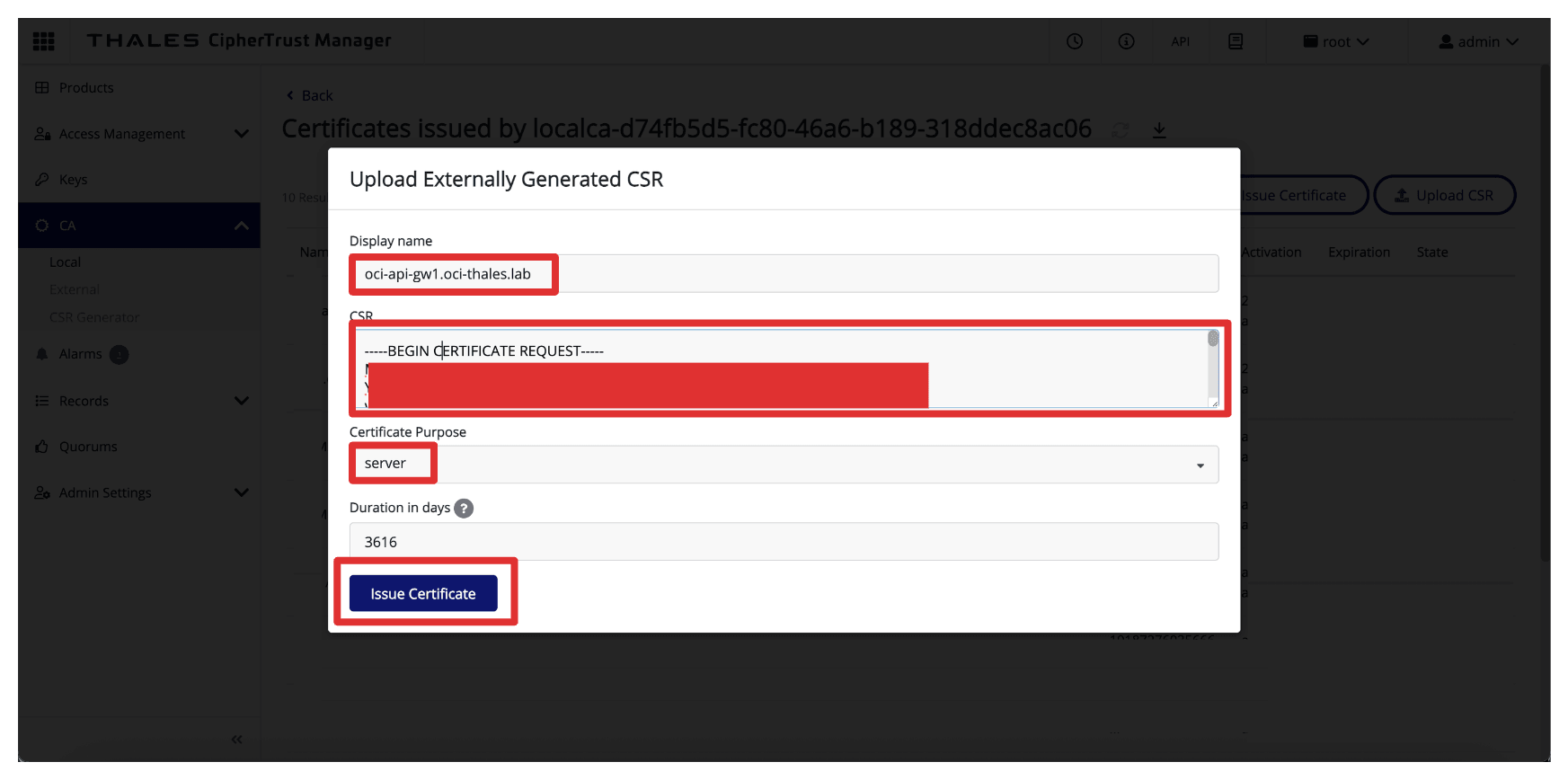

외부 생성 CSR 업로드에 다음 정보를 입력합니다.

- 표시 이름: OCI API 게이트웨이의 FQDN을 입력합니다. 예를 들어,

oci-api-gw.oci-thales.lab입니다. - CSR 필드에서 생성된 CSR의 내용을 복사합니다.

- 인증서 용도: 서버를 선택합니다.

- 인증서 발행을 누릅니다.

- 표시 이름: OCI API 게이트웨이의 FQDN을 입력합니다. 예를 들어,

-

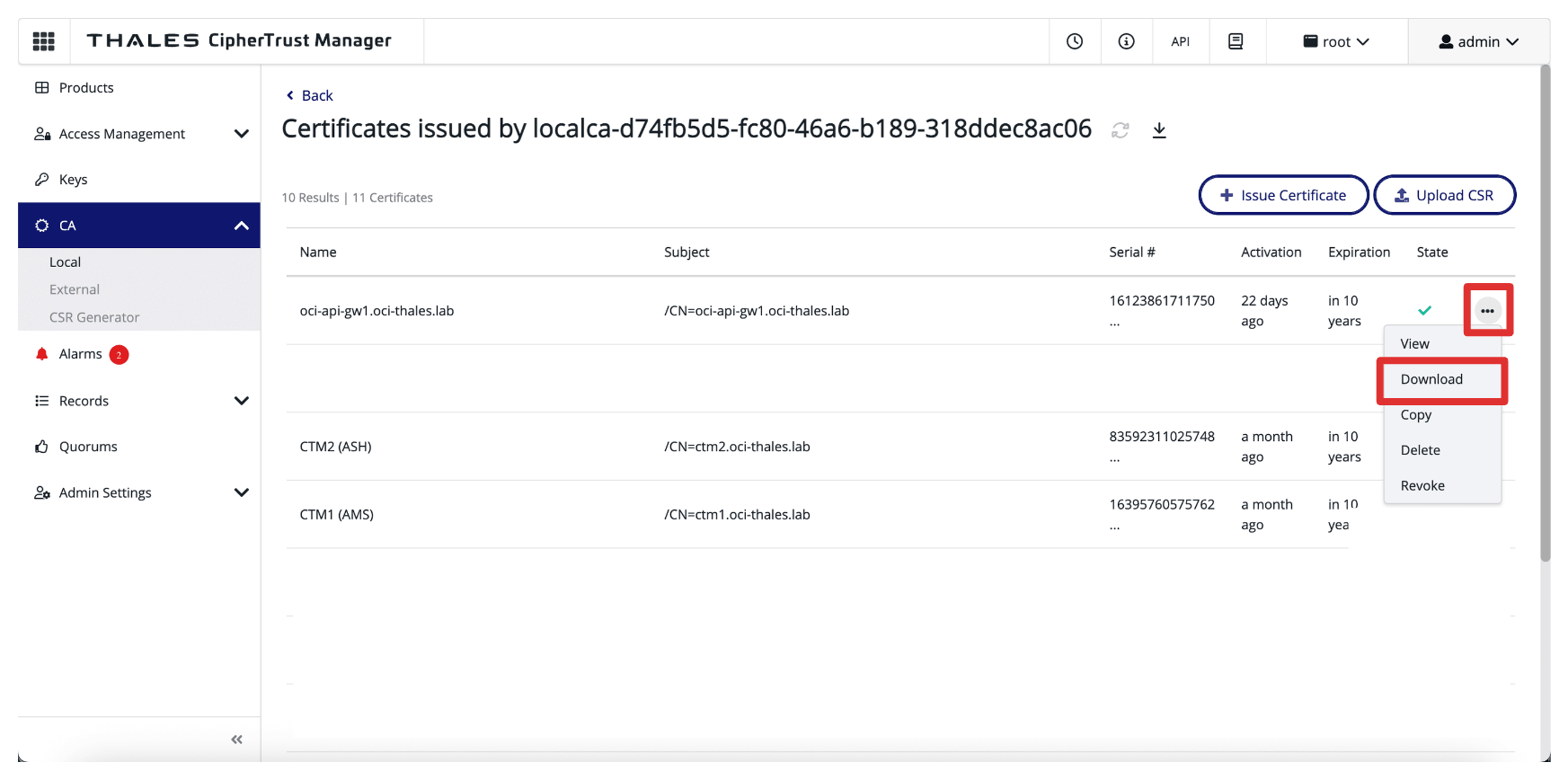

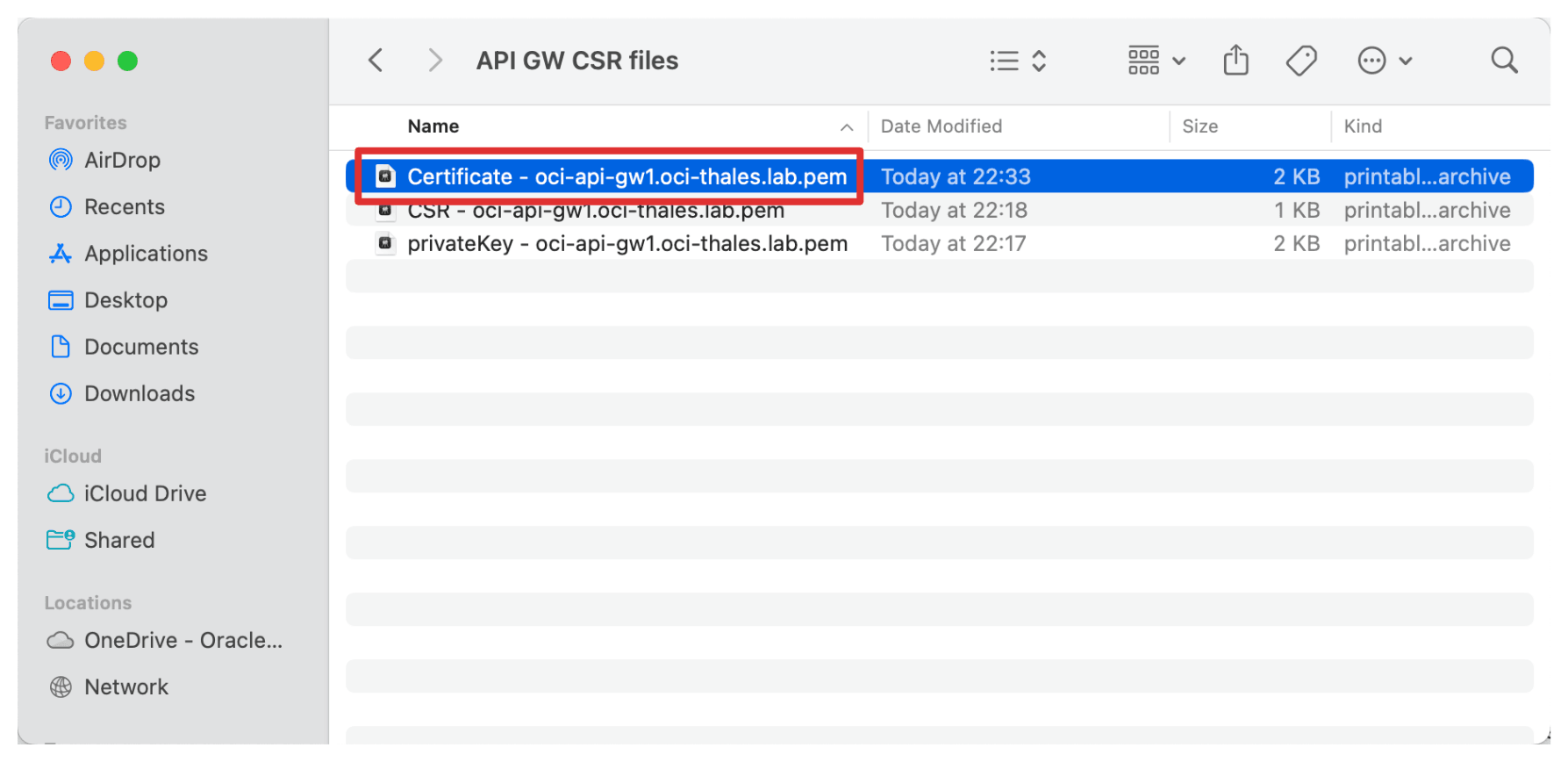

서명된 인증서 항목 끝에 있는 3개의 점을 누른 다음 다운로드를 눌러 OCI API Gateway용 서명된 인증서를 다운로드합니다.

-

서명된 인증서가 동일한 CSR 및 개인 키 폴더에 저장되어 있는지 확인합니다.

-

서명된 인증서의 이름을 바꿉니다.

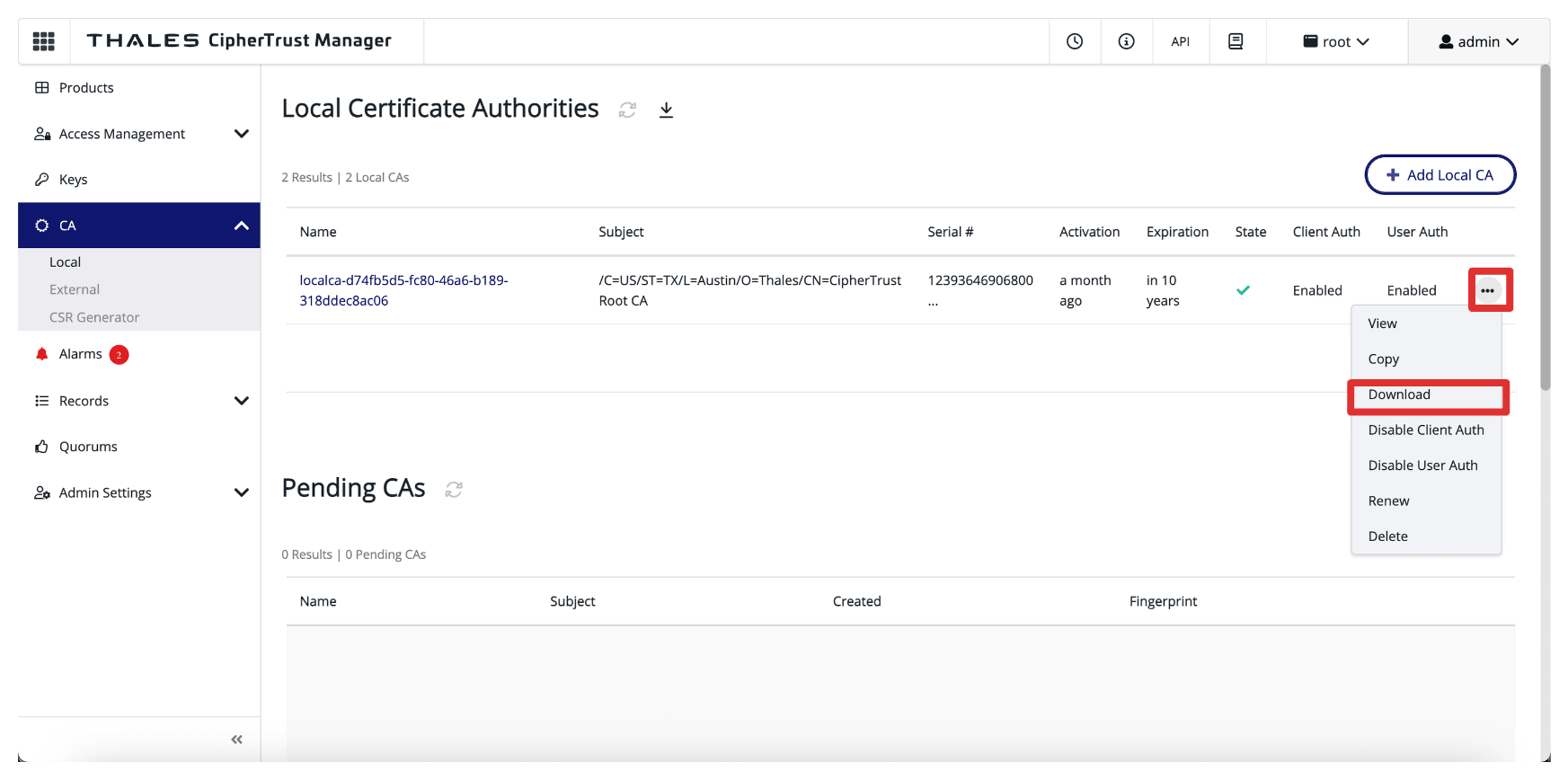

개별 Thales CipherTrust Manager 인증서에 서명하는 것 외에도 CA 루트 인증서는 신뢰 체인의 중요한 부분입니다. 이 루트 인증서는 인증 기관(CA) 역할을 하는 Thales CipherTrust Manager에서 발급한 모든 인증서에 대한 신뢰의 기초를 설정합니다.

-

CA로 이동하고 로컬을 누릅니다. CTM AMS CA 끝에 있는 3개의 점을 누른 다음 다운로드를 눌러 CTM AMS CA의 루트 CA 인증서를 다운로드합니다.

-

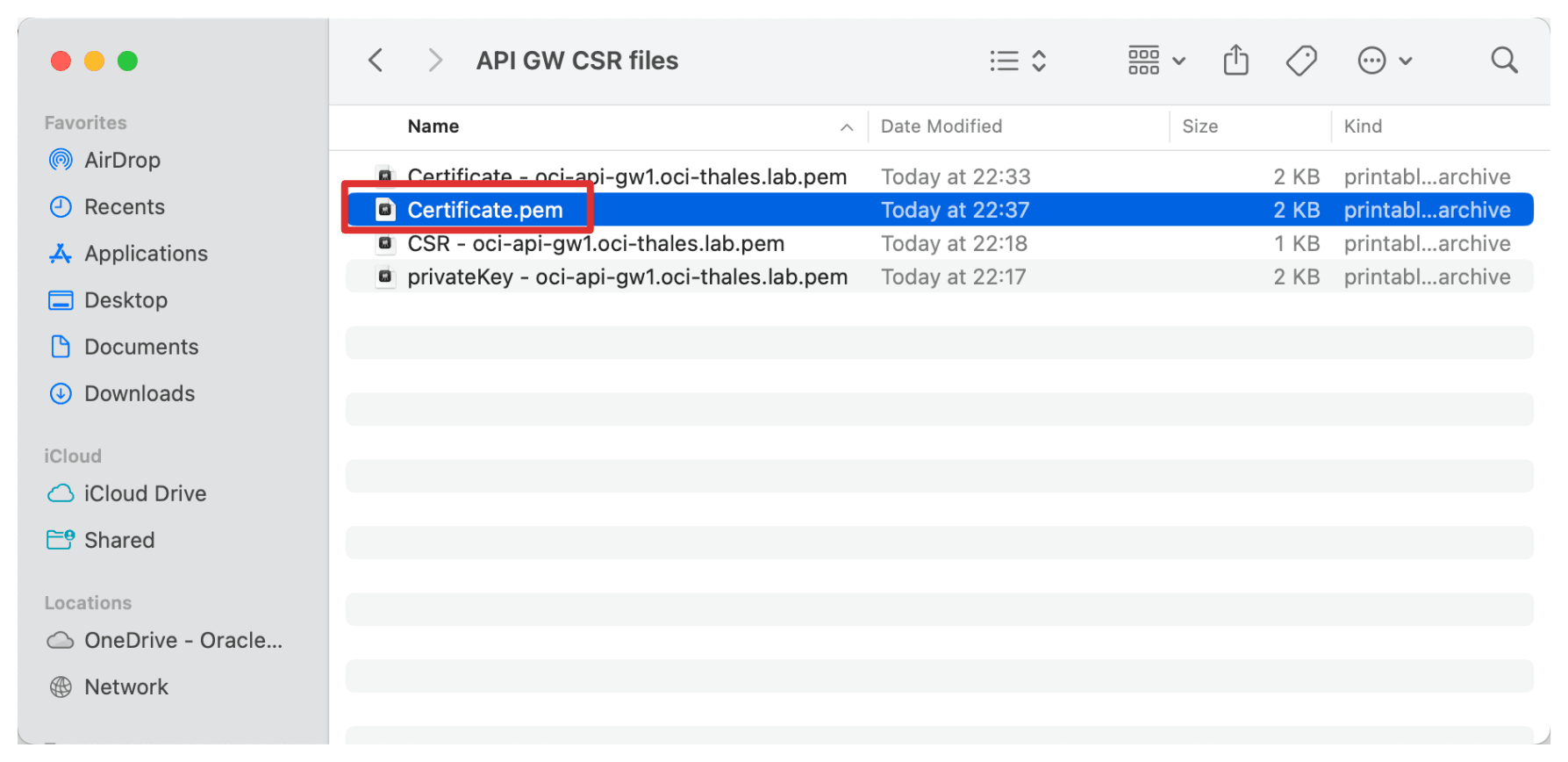

다운로드한 루트 인증서를 동일한 폴더에 저장합니다.

-

루트 인증서 이름을 바꿉니다.

이 인증서는 나중에 OCI API Gateway 배치에 연결되므로 OCI는 사용자 환경에서 발급되고 신뢰할 수 있는 인증서를 사용하여 HTTPS를 통해 Thales CipherTrust Manager와 안전하게 통신할 수 있습니다.

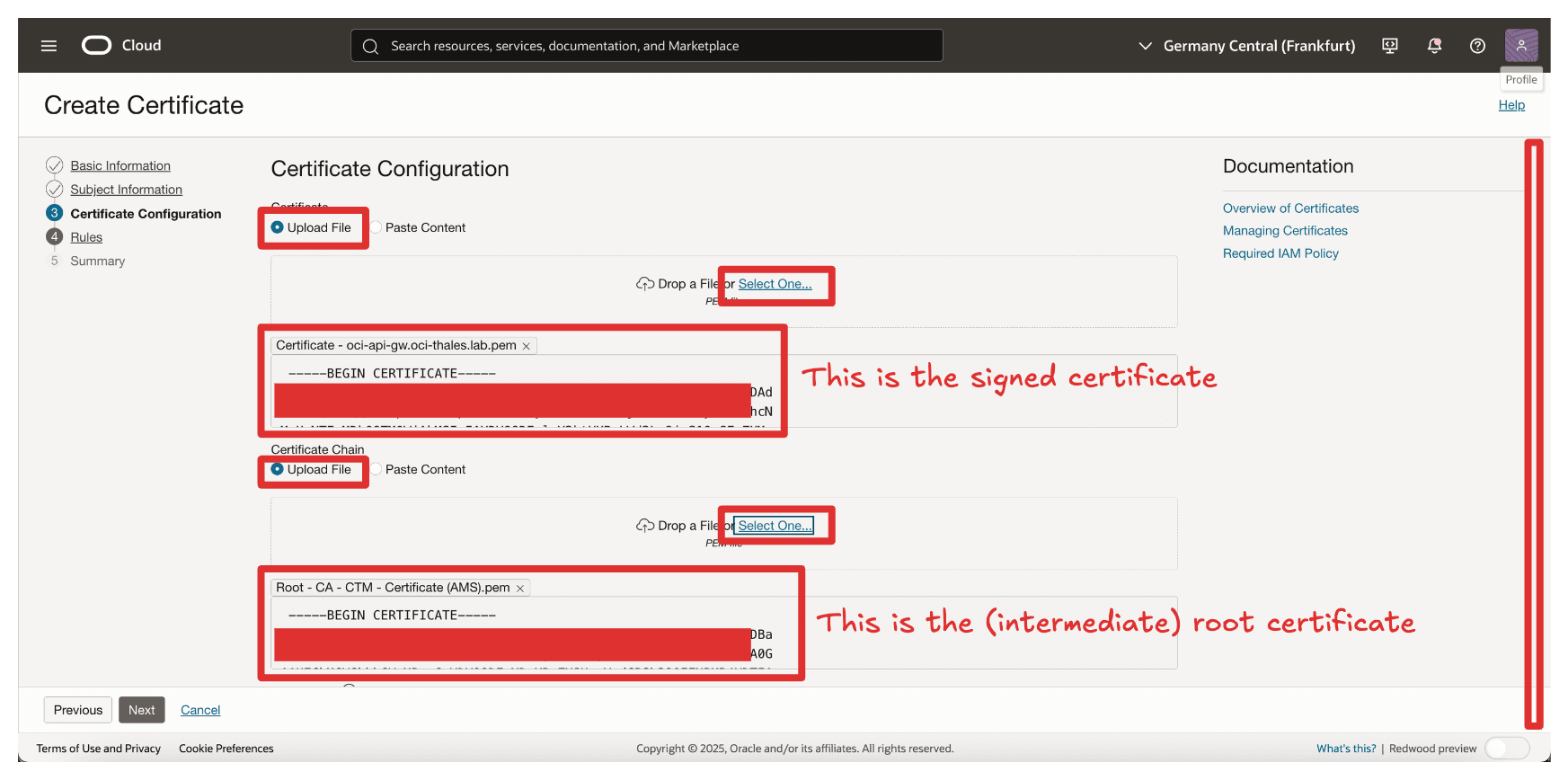

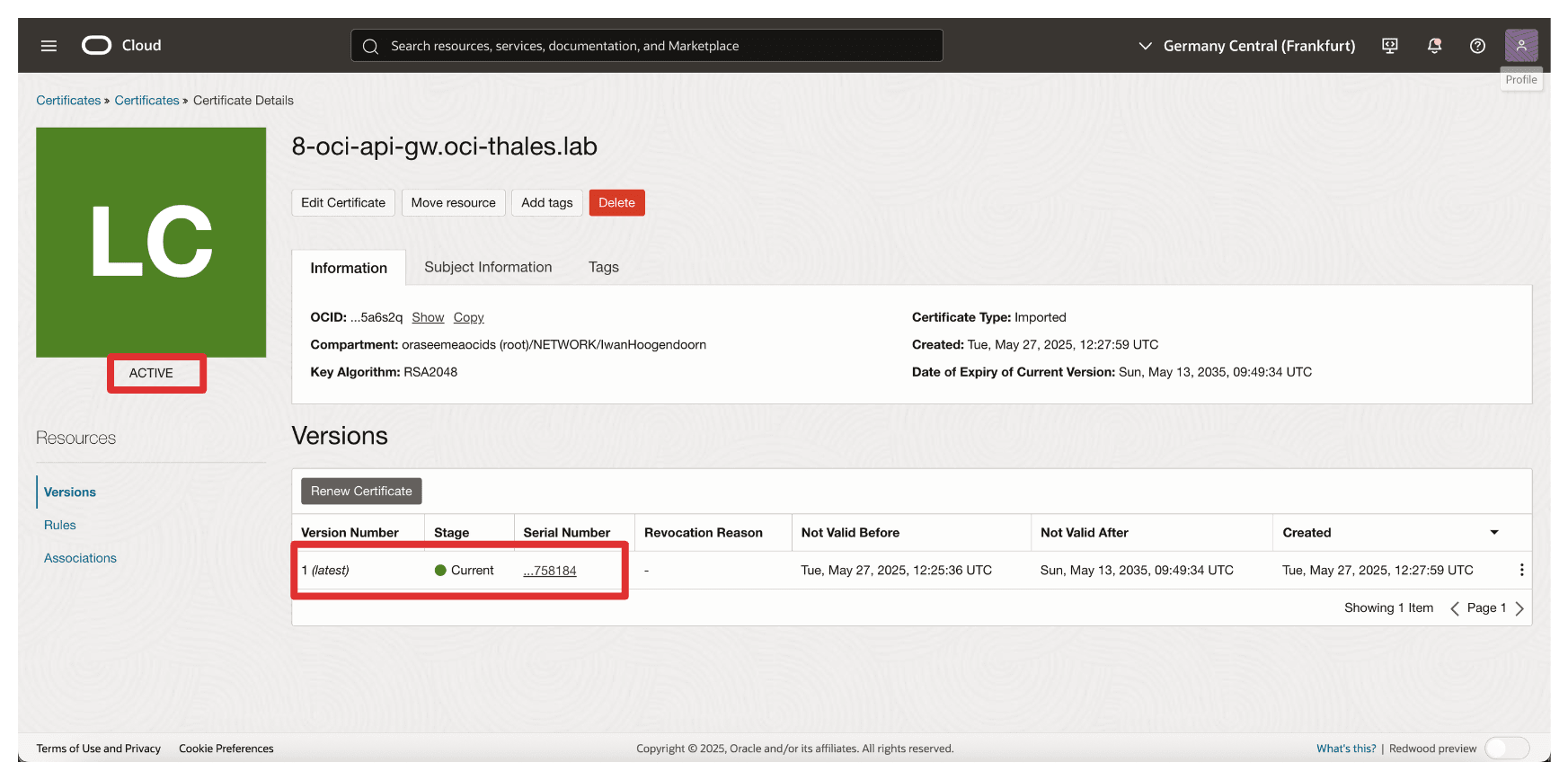

태스크 4: CA 번들로 서명된 OCI API 게이트웨이 인증서 업로드

CTM1 CA(인증 기관)를 사용하여 OCI API 게이트웨이 인증서를 생성하고 서명한 후 다음 작업은 OCI API Gateway 배치와 연관되도록 OCI에 이 인증서를 업로드하는 것입니다.

이를 통해 OCI 외부 KMS의 요청과 같은 OCI API 게이트웨이와의 모든 통신이 내부 인증 기관을 사용하는 신뢰할 수 있고 암호화된 TLS 연결을 통해 이루어집니다.

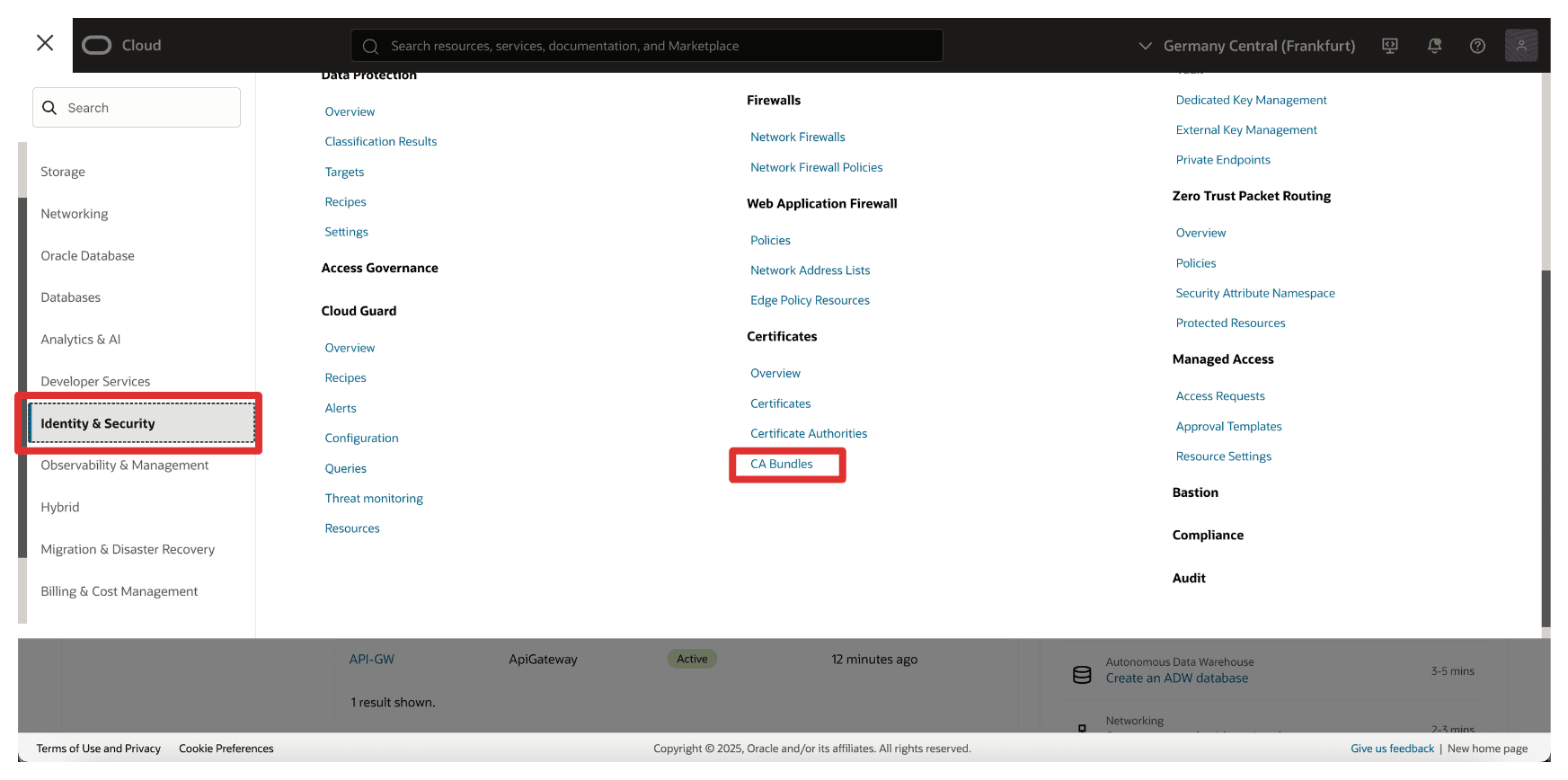

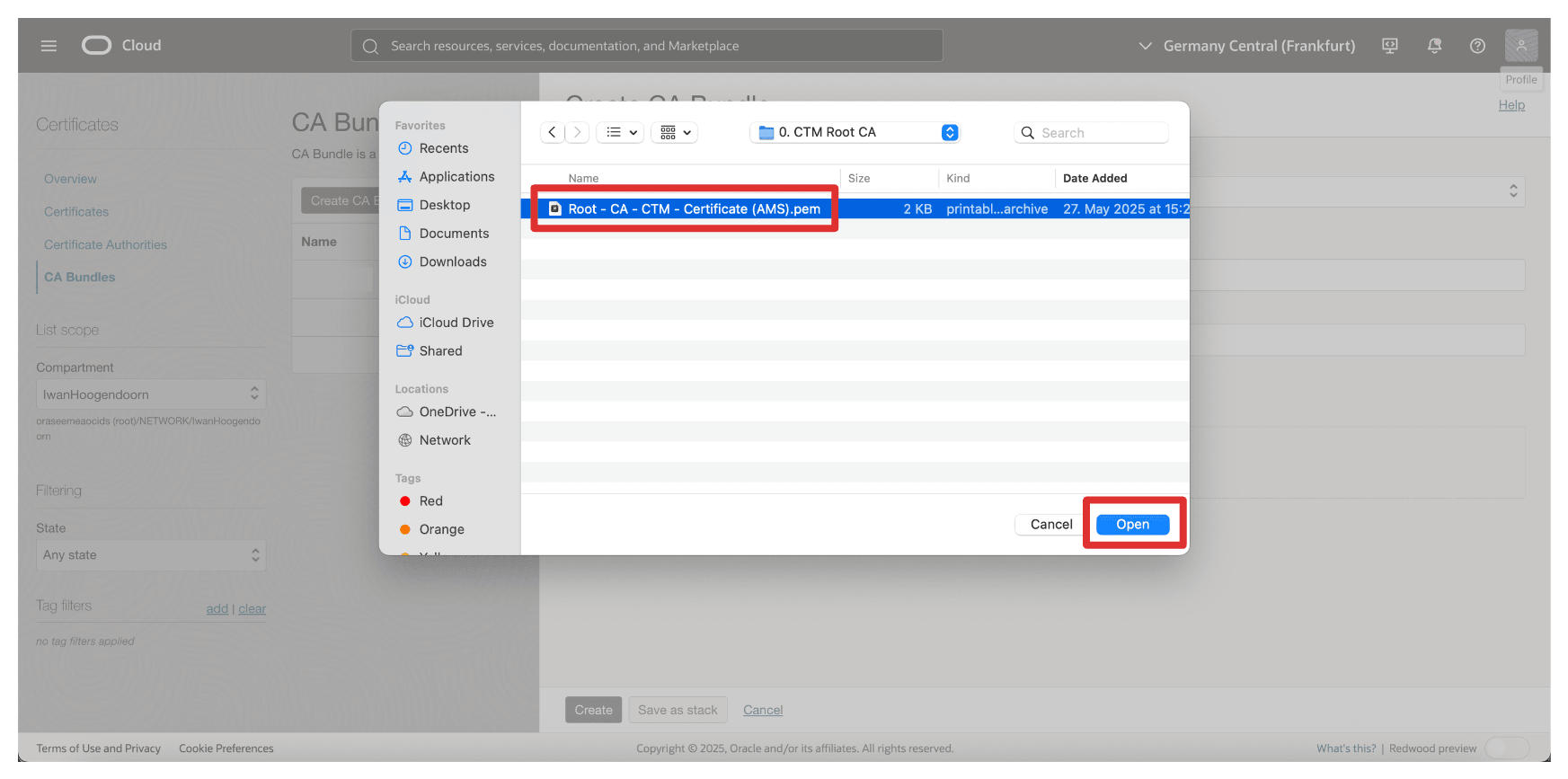

먼저 루트 CA 인증서 업로드를 시작합니다.

-

OCI 콘솔로 이동하여 ID 및 보안으로 이동하고 CA 번들을 누릅니다.

-

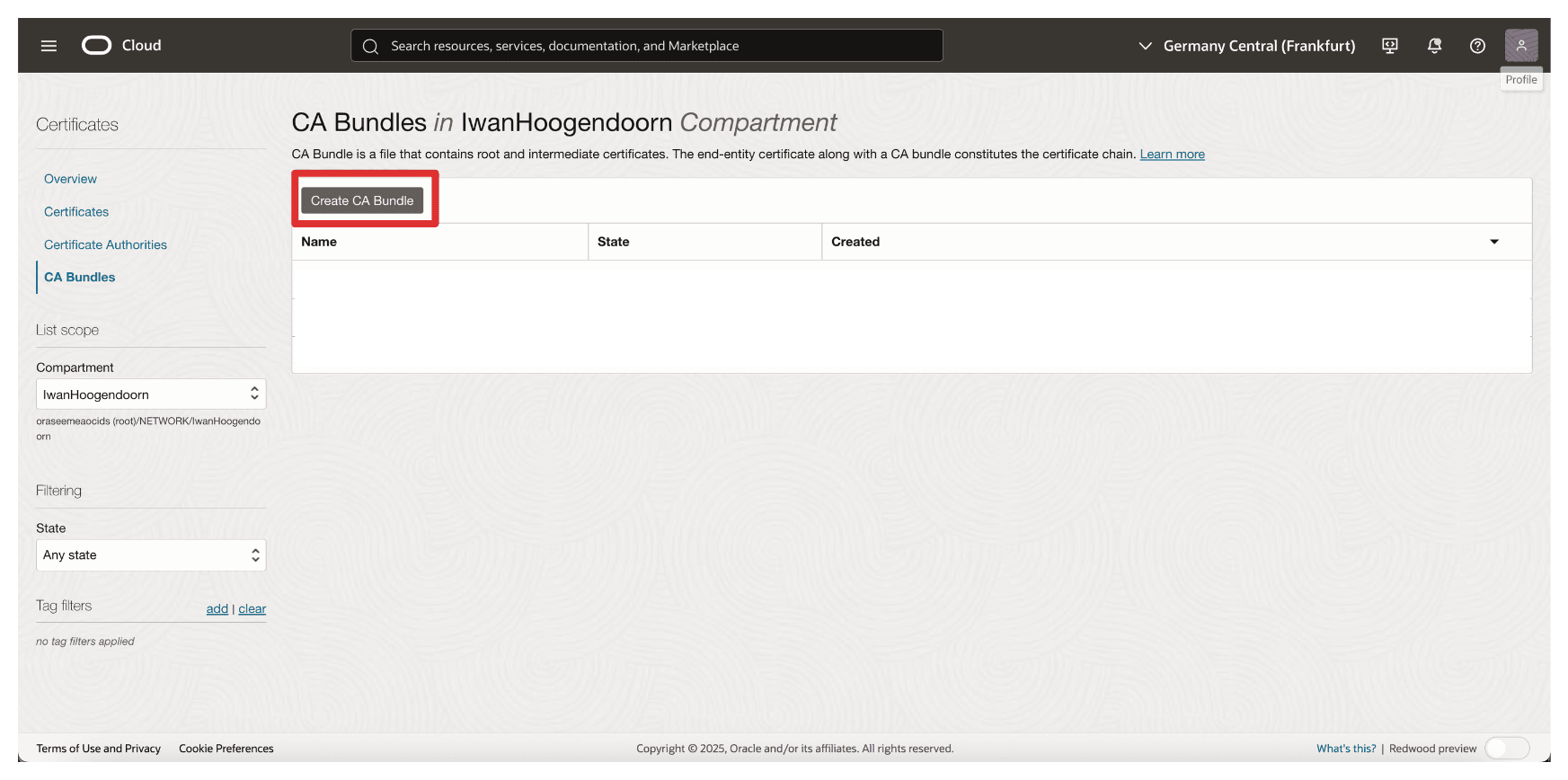

CA 번들 생성을 누릅니다.

-

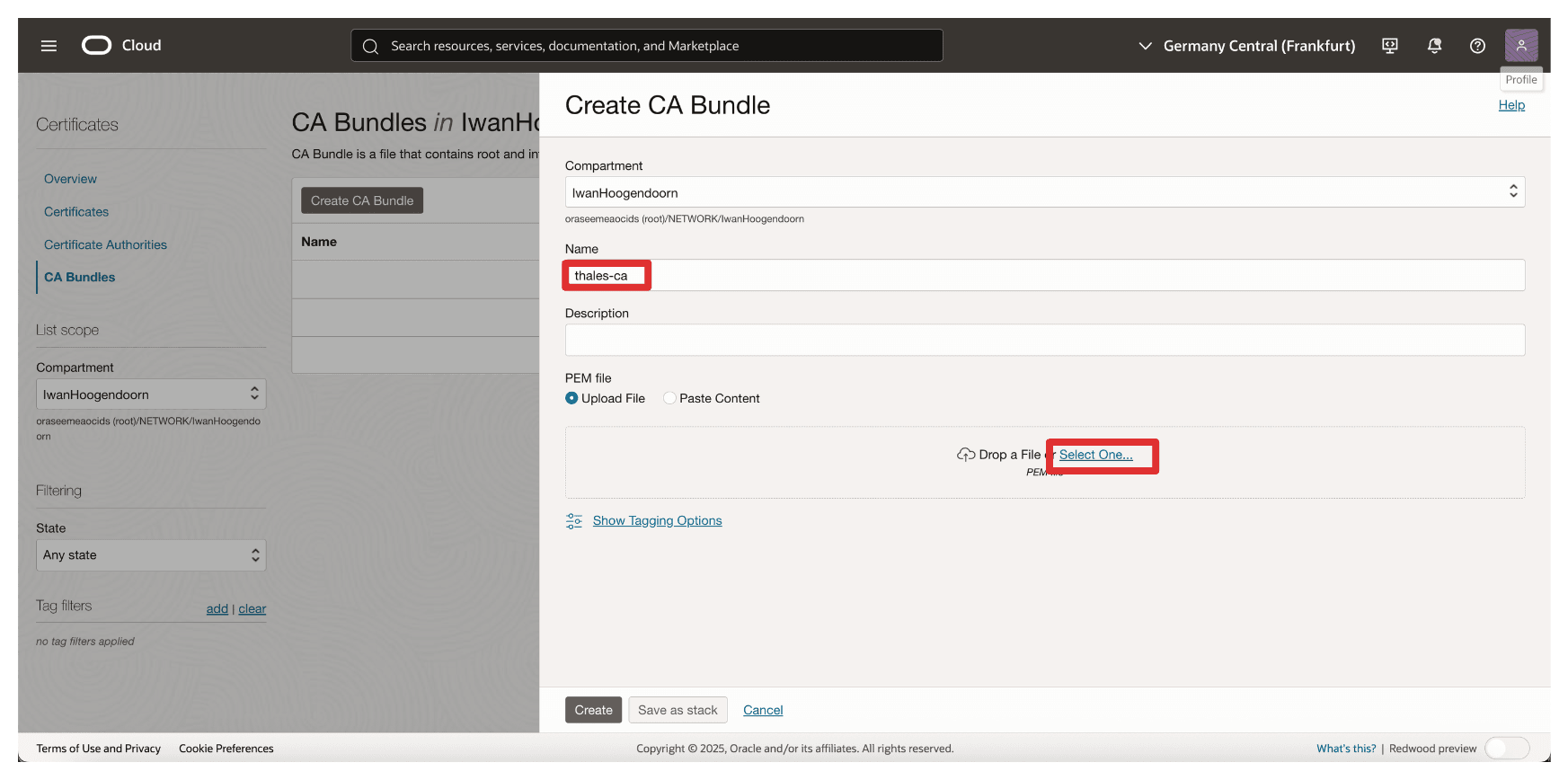

CA 번들 생성에 다음 정보를 입력합니다.

- 이름을 입력합니다. 예:

thales-ca. - PEM 파일을 선택합니다.

- 이름을 입력합니다. 예:

-

AMS CTM1 CA의 Root CA Certificate를 선택하고 Open을 누릅니다.

-

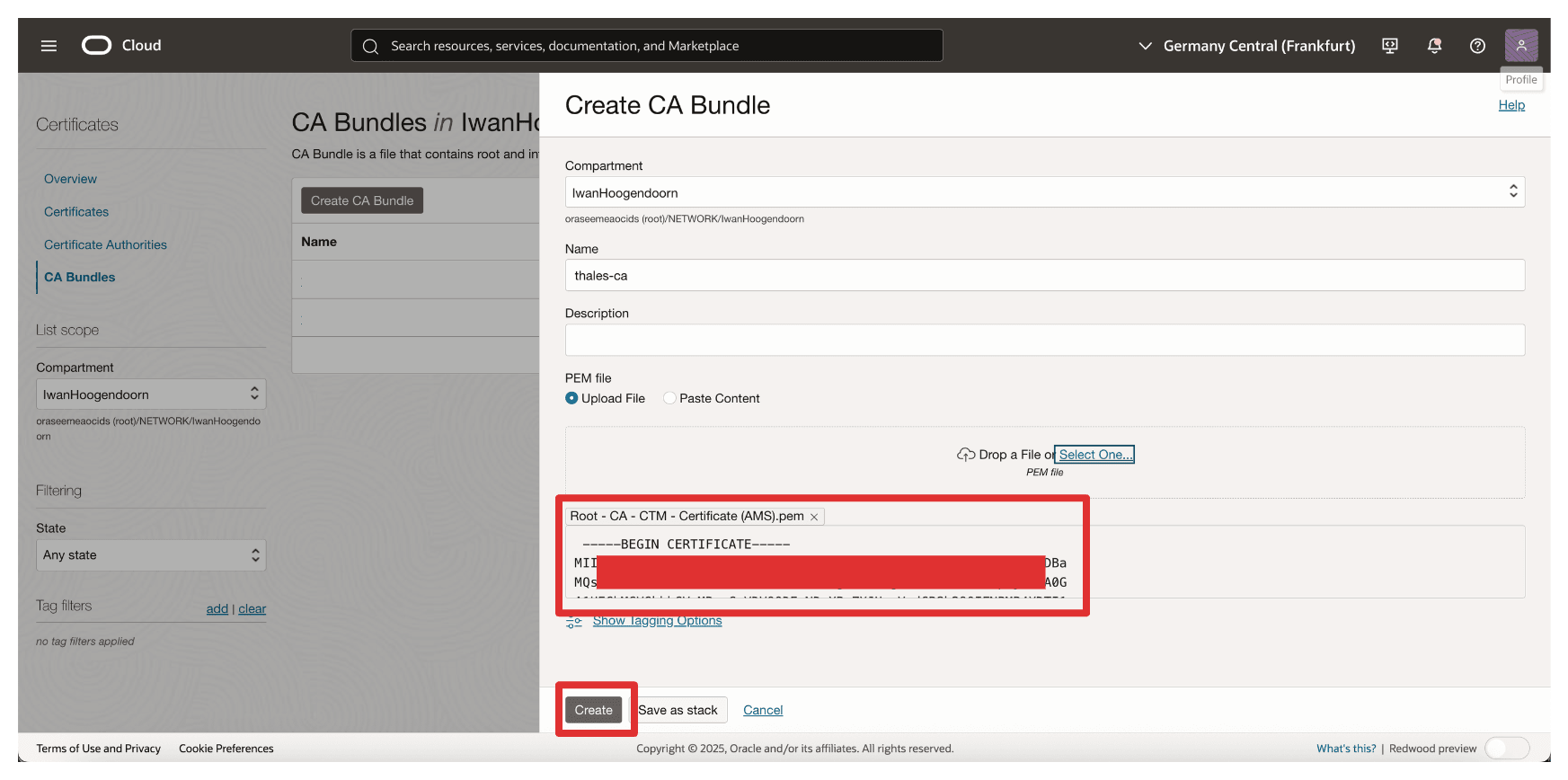

AMS CTM1 CA의 Root CA Certificate 내용을 확인하고 Create를 누릅니다.

-

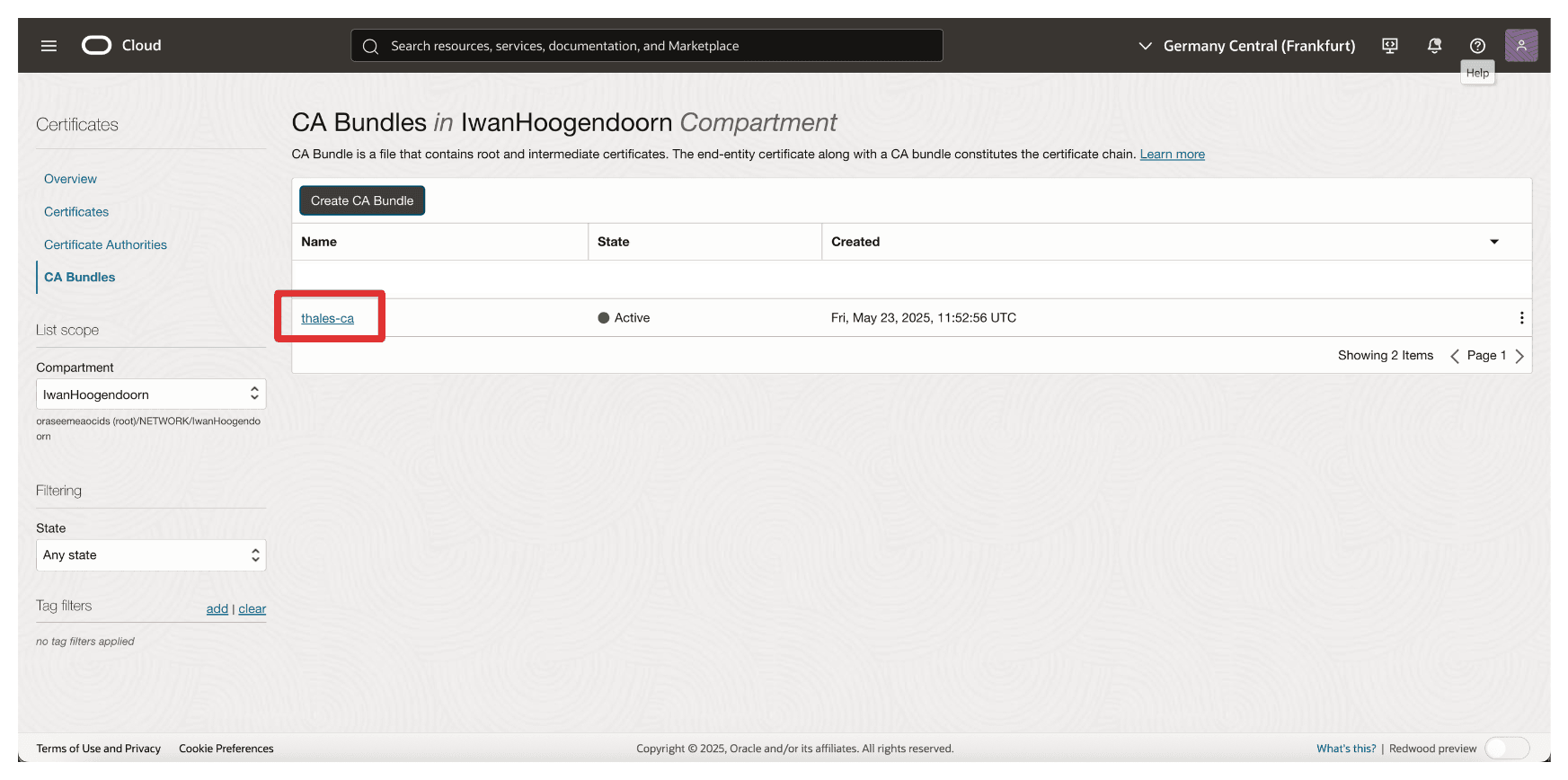

CA 번들이 생성됩니다.

이제 OCI API Gateway의 서명된 인증서를 업로드해 보겠습니다.

-

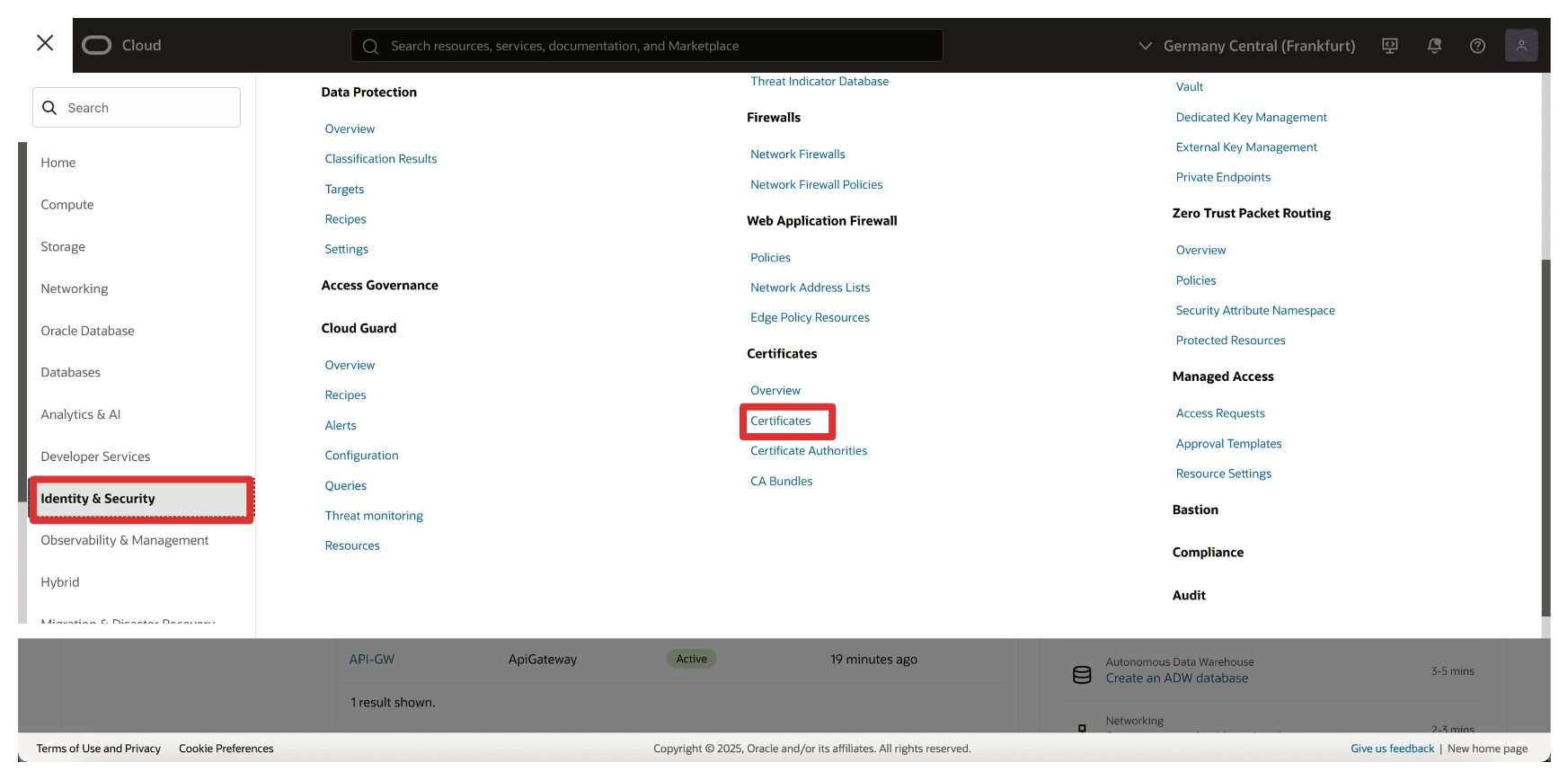

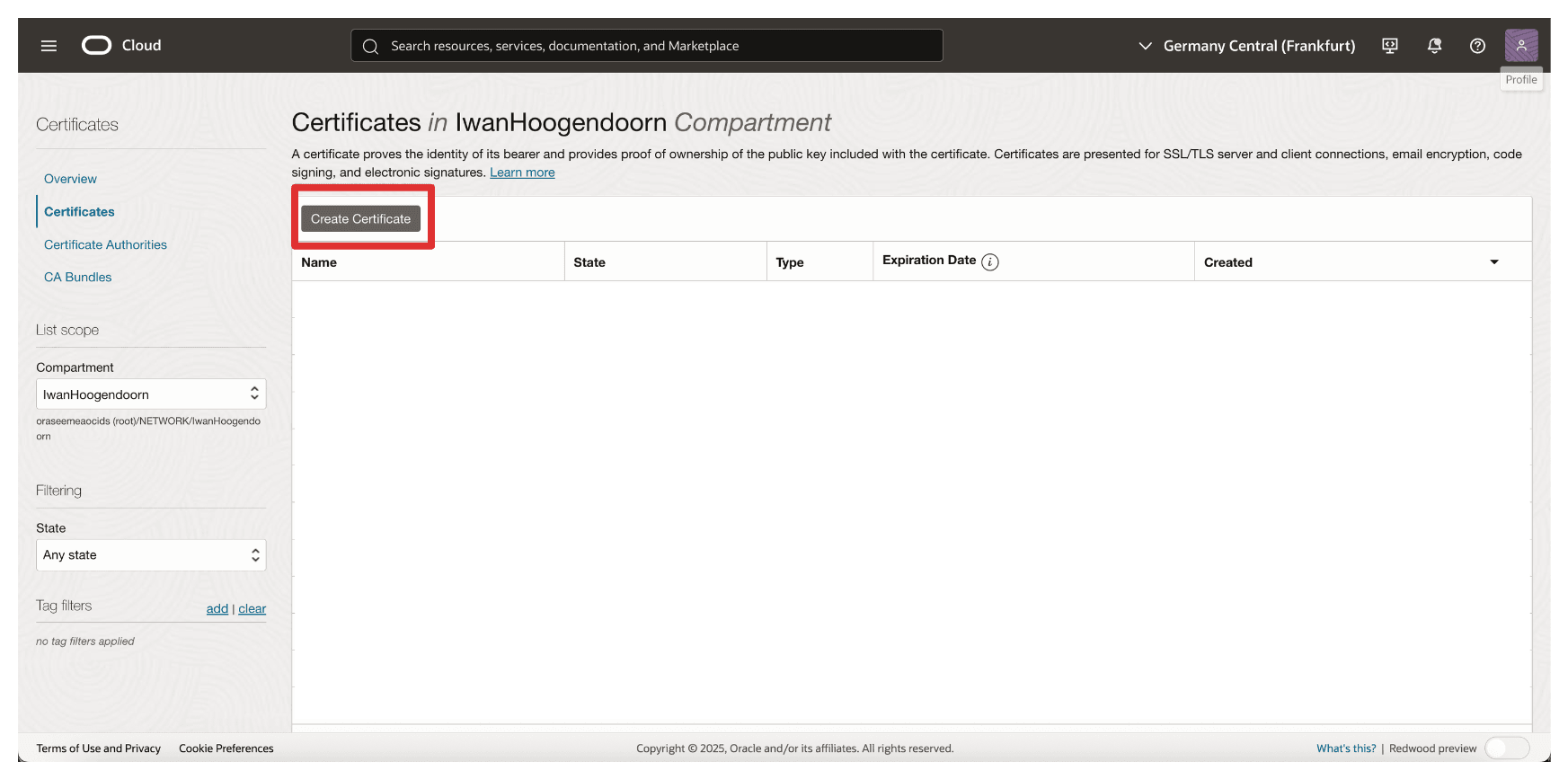

OCI 콘솔로 이동하여 ID 및 보안으로 이동하고 인증서를 누릅니다.

-

인증서 생성을 누릅니다.

-

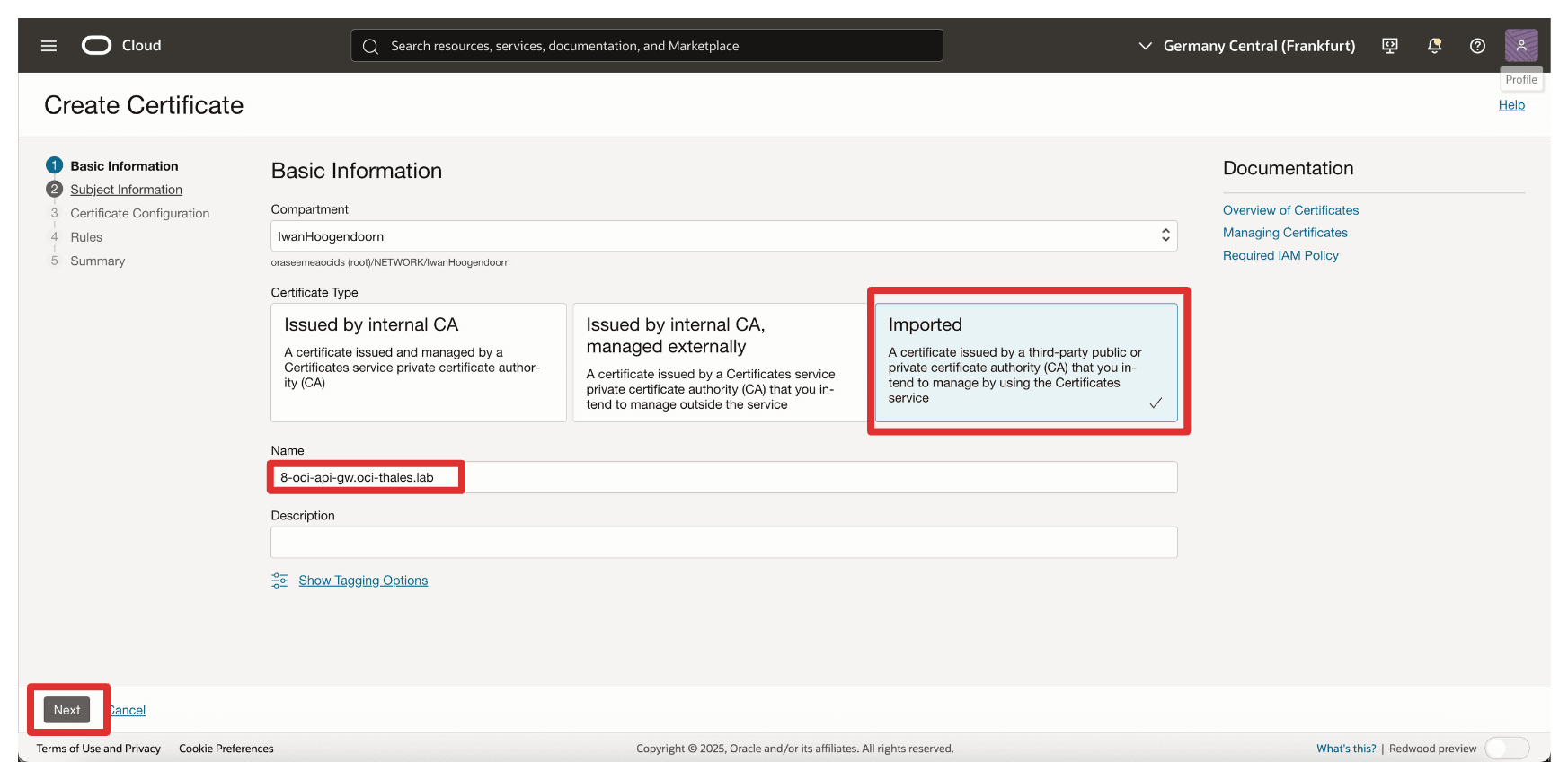

기본 정보에 다음 정보를 입력합니다.

- 인증서 유형을 임포트됨으로 선택합니다.

- 인증서 이름을 입력합니다. 예를 들어,

8-oci-api-gw.oci-thales.lab입니다. - 다음을 누릅니다.

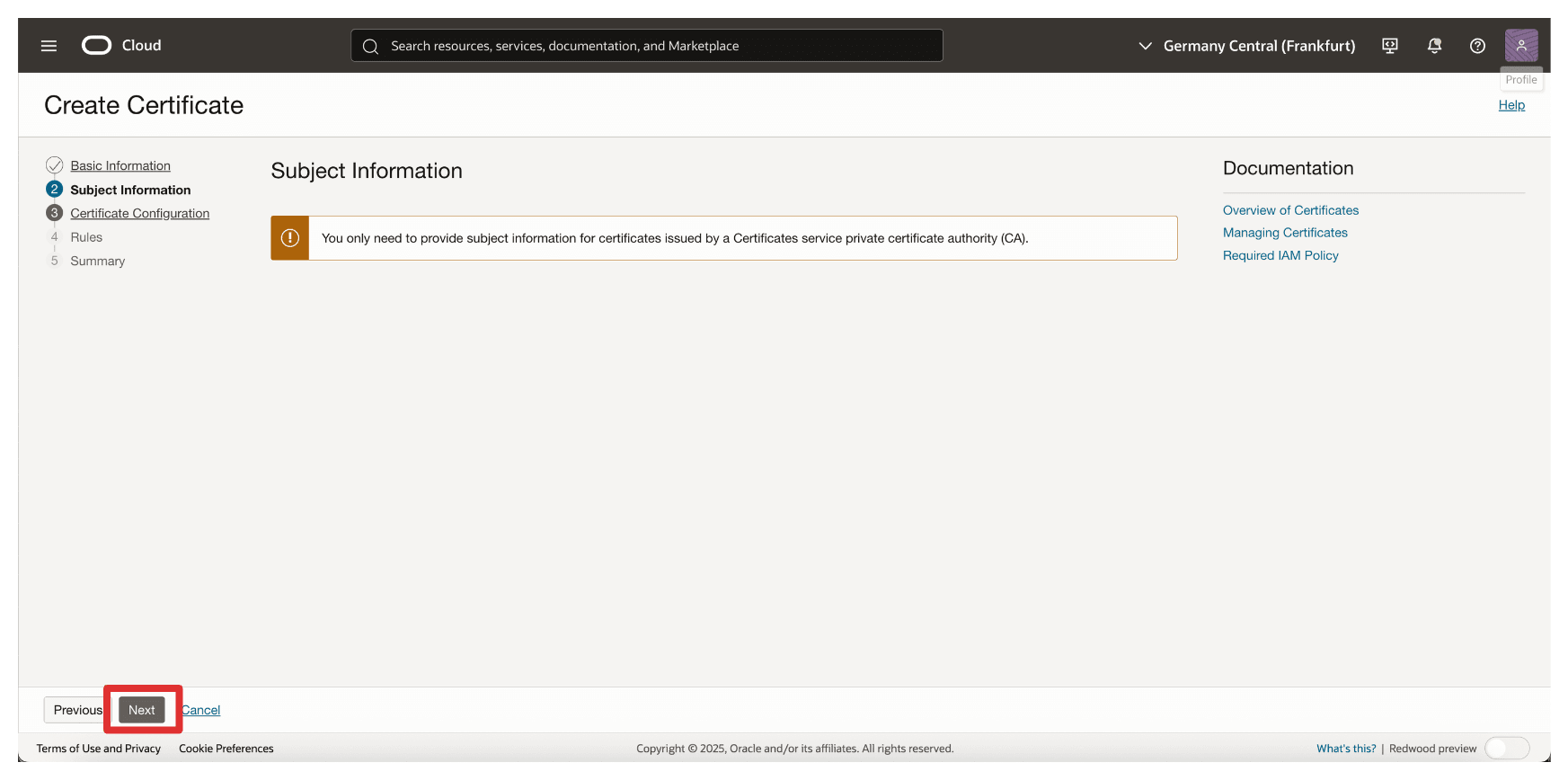

-

다음을 누릅니다.

-

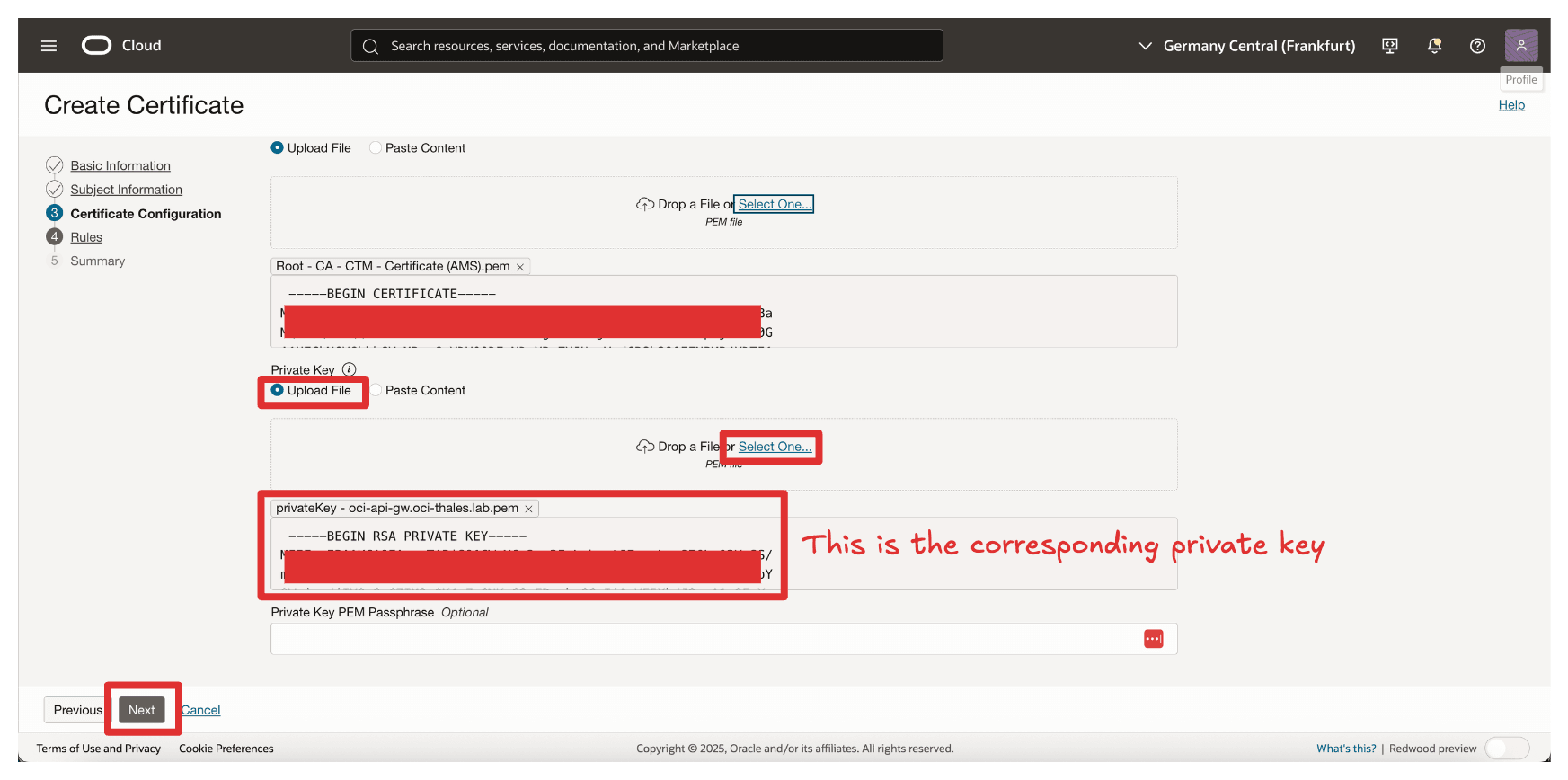

파일 업로드를 누르고 OCI API 게이트웨이의 서명된 인증서 파일을 업로드합니다.

-

파일 업로드를 누르고 AMS에서 CTM1의 루트 인증서 파일을 업로드합니다.

-

파일 업로드를 누르고 서명된 OCI API 게이트웨이의 해당 프라이빗 키 파일을 업로드합니다.

-

다음을 누릅니다.

-

다음을 누릅니다.

-

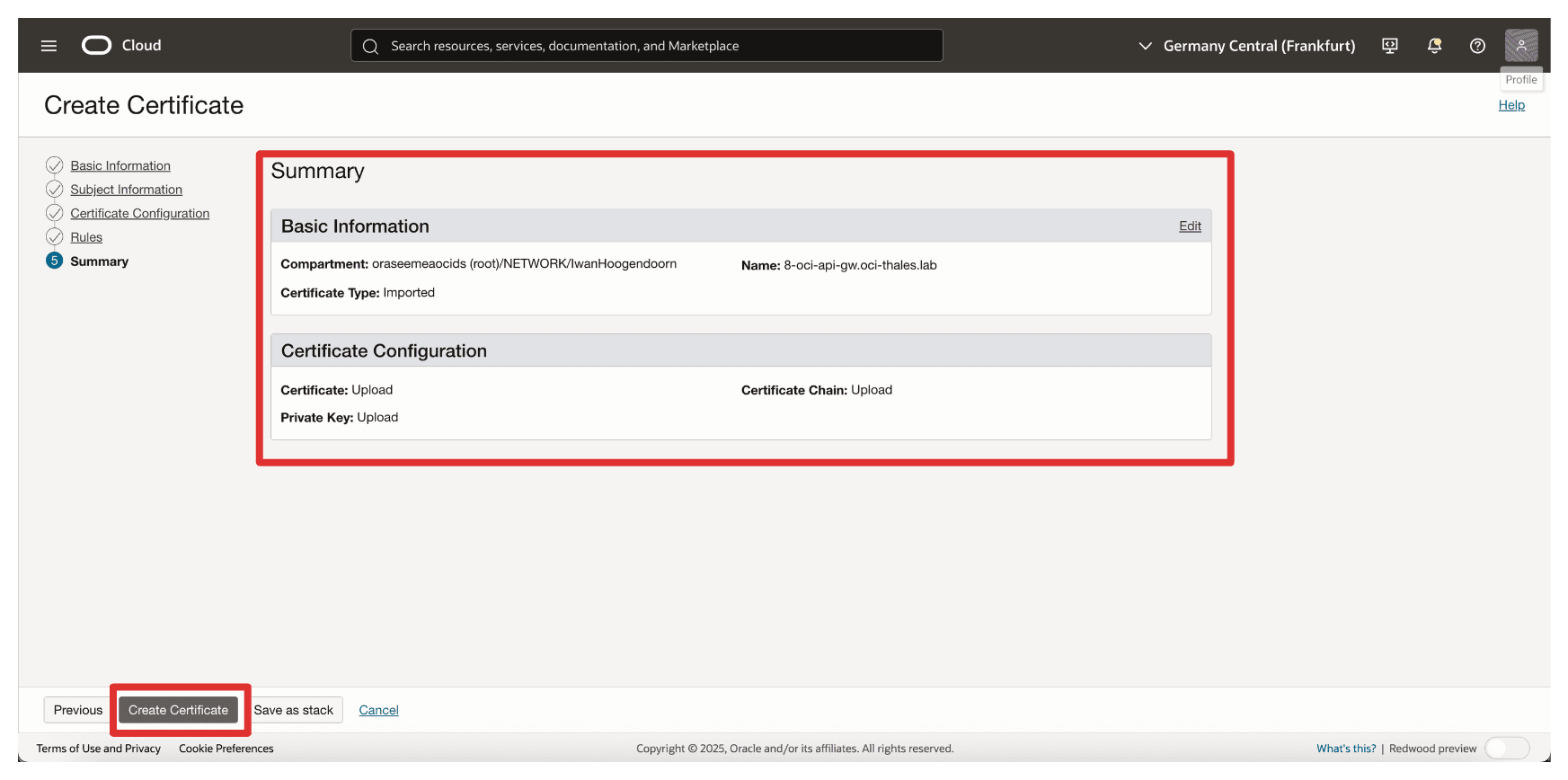

요약 섹션을 검토하고 인증서 생성을 누릅니다.

-

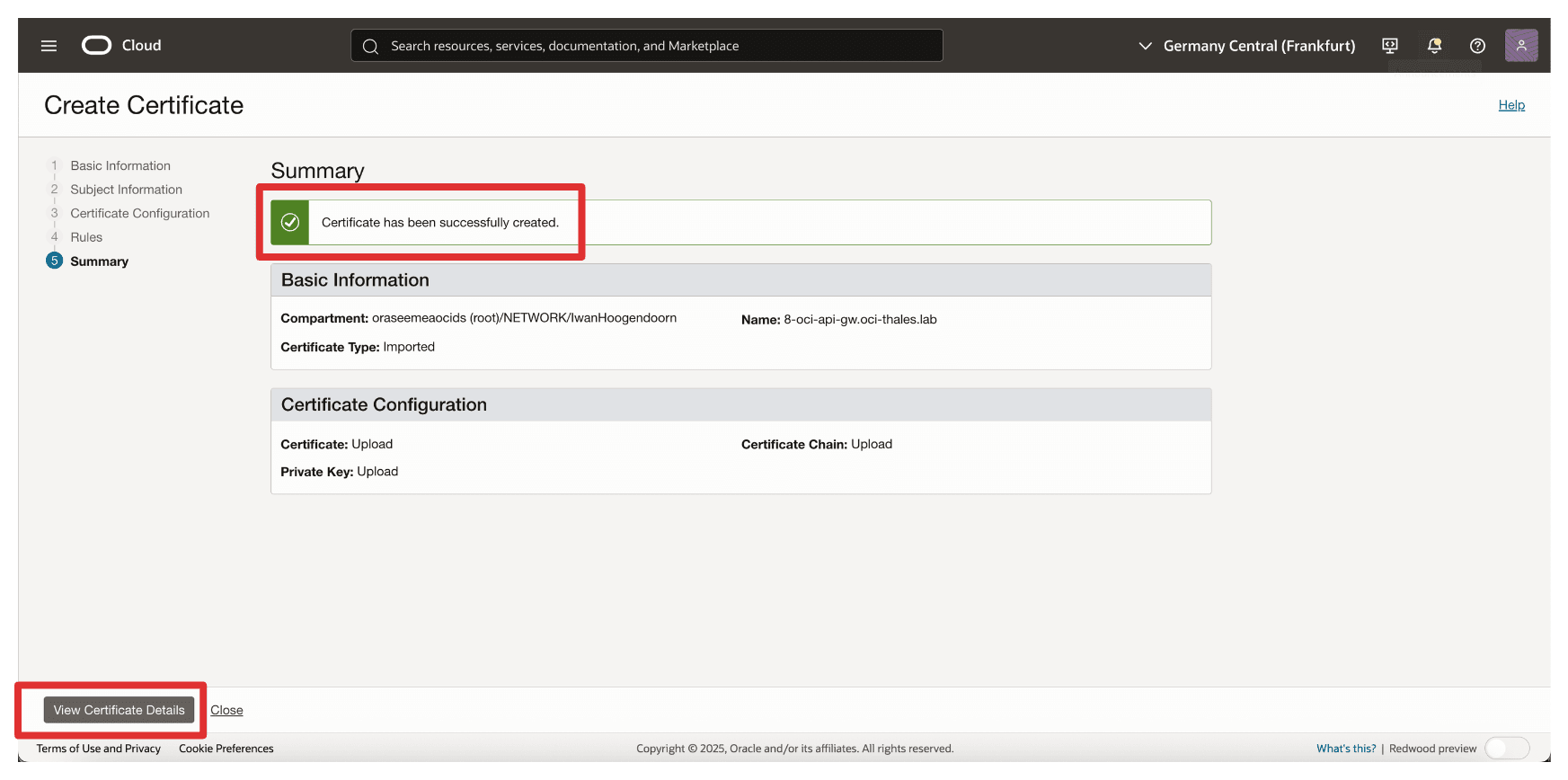

요약을 검토하고 인증서 세부정보 보기를 누릅니다.

-

인증서가 활성입니다.

주: 인증서 업로드에 실패할 경우 CSR을 생성할 때 사용되는 알고리즘 때문일 수 있습니다. ECDSA 알고리즘을 사용하는 인증서는 OCI에서 수락되지 않았습니다. 이를 해결하기 위해 성공적으로 작동된 RSA 알고리즘을 사용하여 CSR을 재생성했습니다.

업로드되면 이 인증서를 API 게이트웨이 배포에 연결하여 OCI External KMS와 같은 OCI 서비스에 신뢰할 수 있는 ID를 제공할 수 있습니다. 이 작업은 Oracle과 외부 키 관리자 간에 안전한 인증서 기반 신뢰를 가능하게 하는 데 중요합니다.

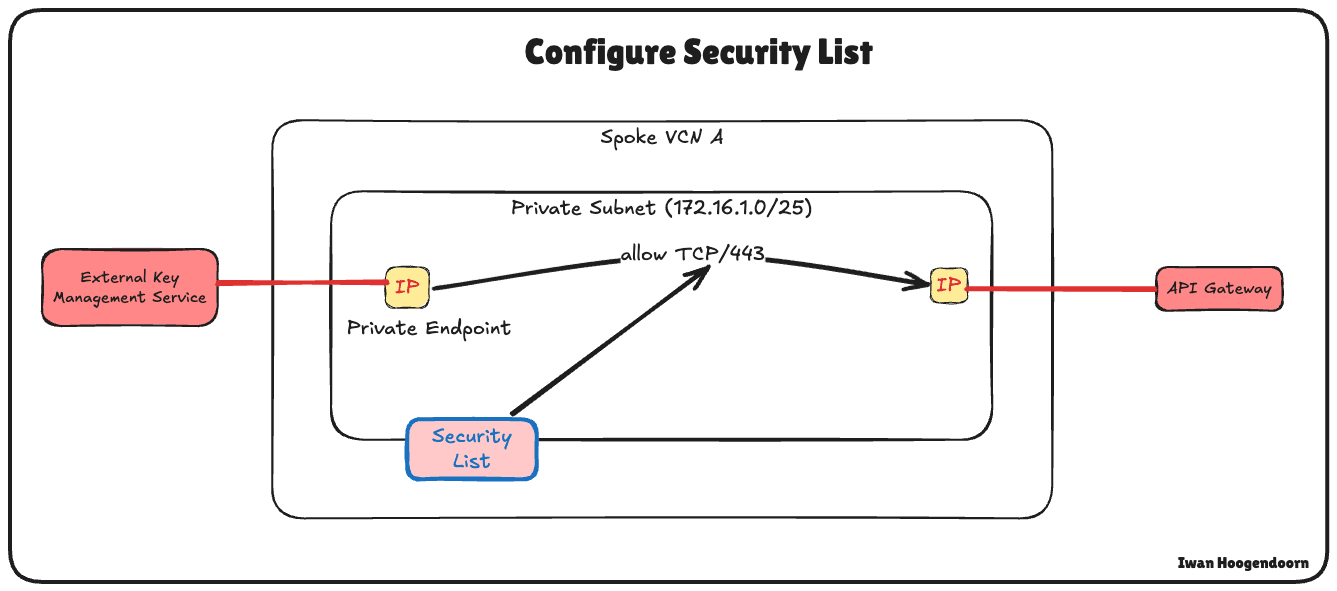

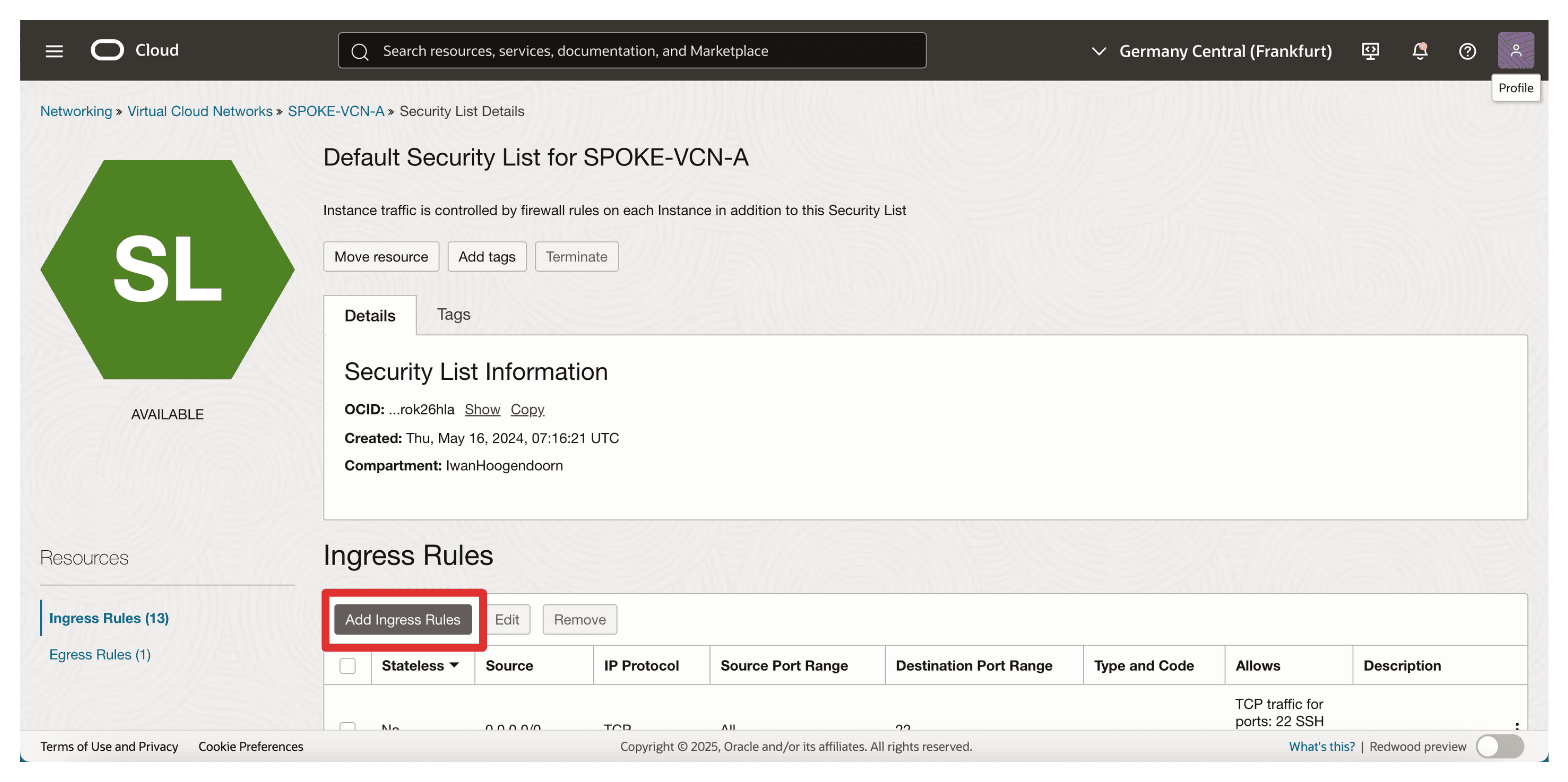

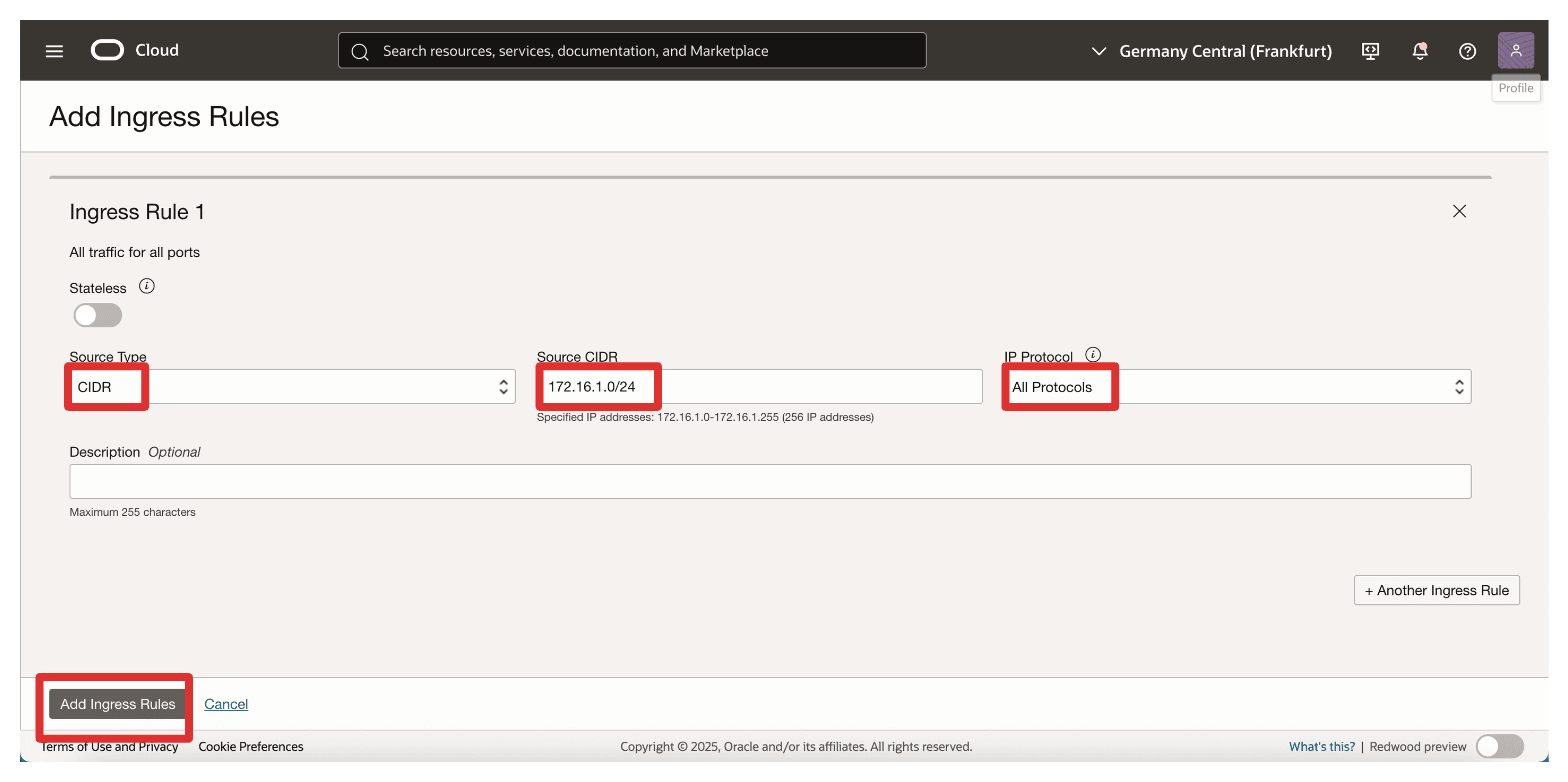

작업 5: 프라이빗 끝점이 방화벽/보안 목록/네트워크 보안 그룹에서 OCI API 게이트웨이와 통신할 수 있도록 허용되었는지 확인하십시오.

OCI API Gateway를 배포하거나 OCI와 Thales CipherTrust Manager 간의 통합을 테스트하기 전에 OCI External KMS에서 사용하는 Private Endpoint와 OCI API Gateway 간에 네트워크 연결이 이루어지는지 확인해야 합니다.

참고:

동일한 서브넷 내의 트래픽은 OCI에서 자동으로 허용되지 않습니다. 프라이빗 끝점과 OCI API 게이트웨이가 동일한 서브넷에 상주하더라도 보안 목록 또는 네트워크 보안 그룹에서 해당 엔드포인트 간 트래픽을 명시적으로 허용해야 합니다.

예를 들어, 동일한 서브넷에 있는 리소스 간의 HTTPS 트래픽을 허용하려면 서브넷의 CIDR 블록에서 TCP 포트 443의 트래픽을 허용하는 수신 규칙을 만들어야 합니다.

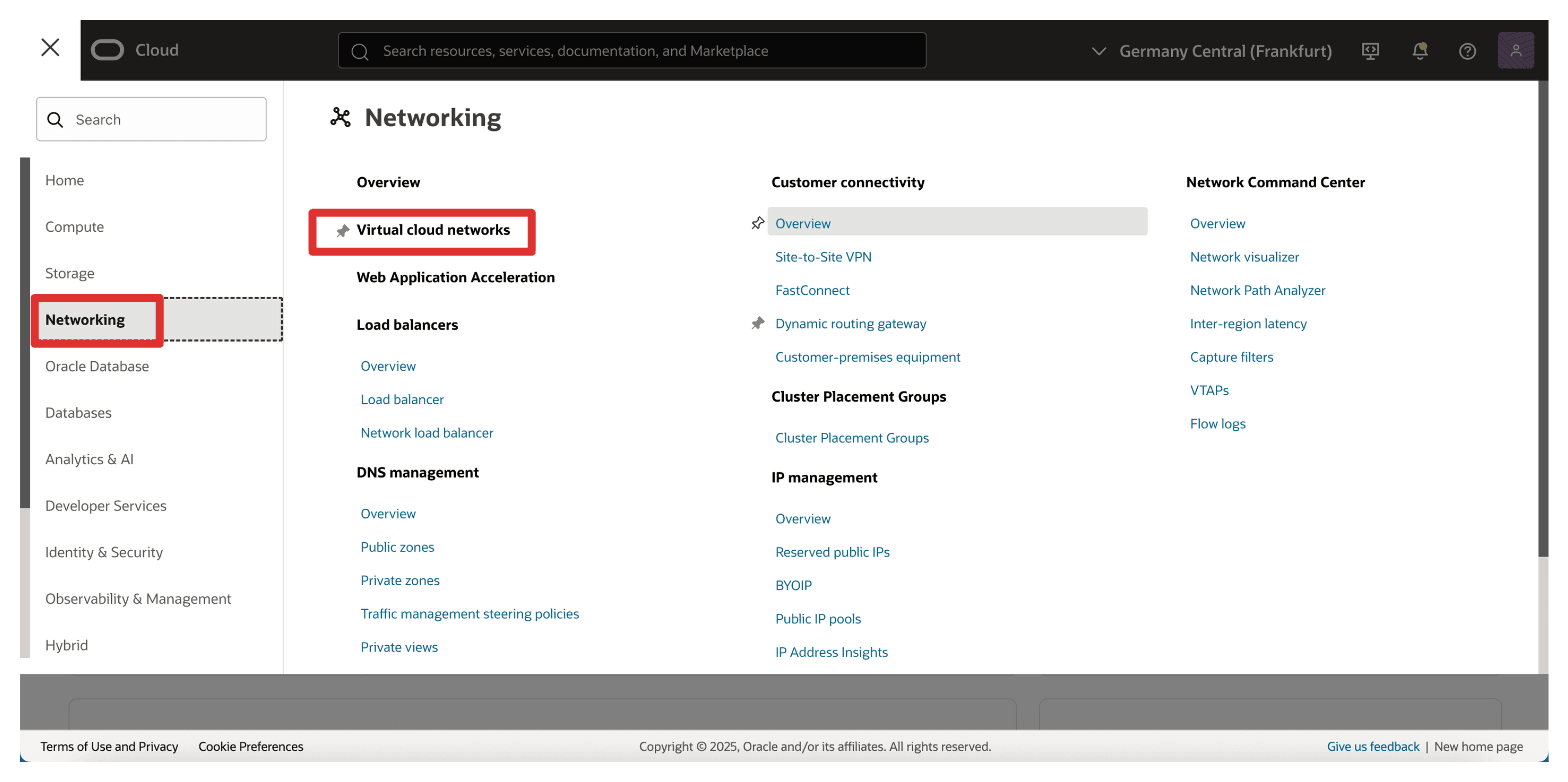

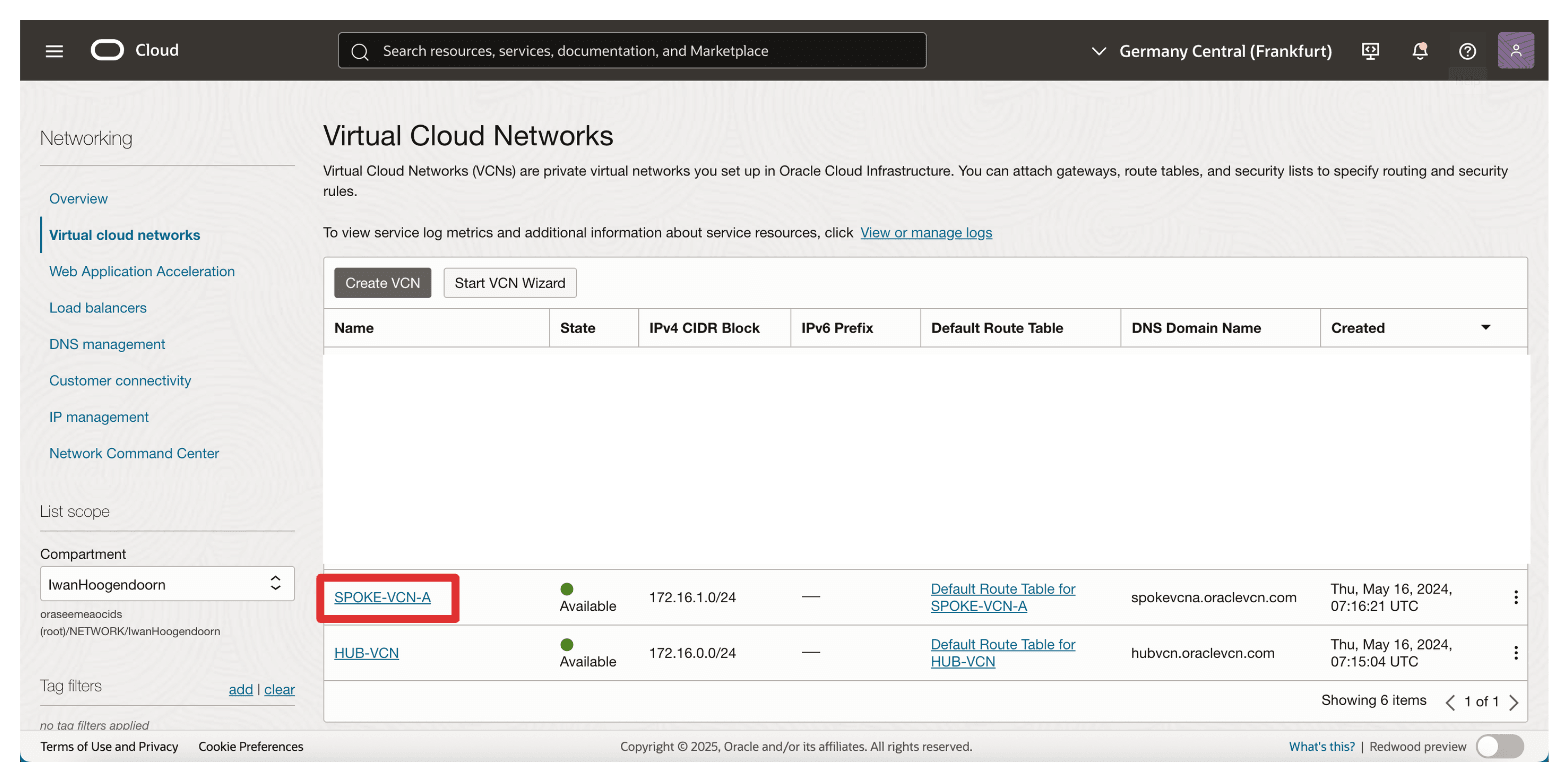

-

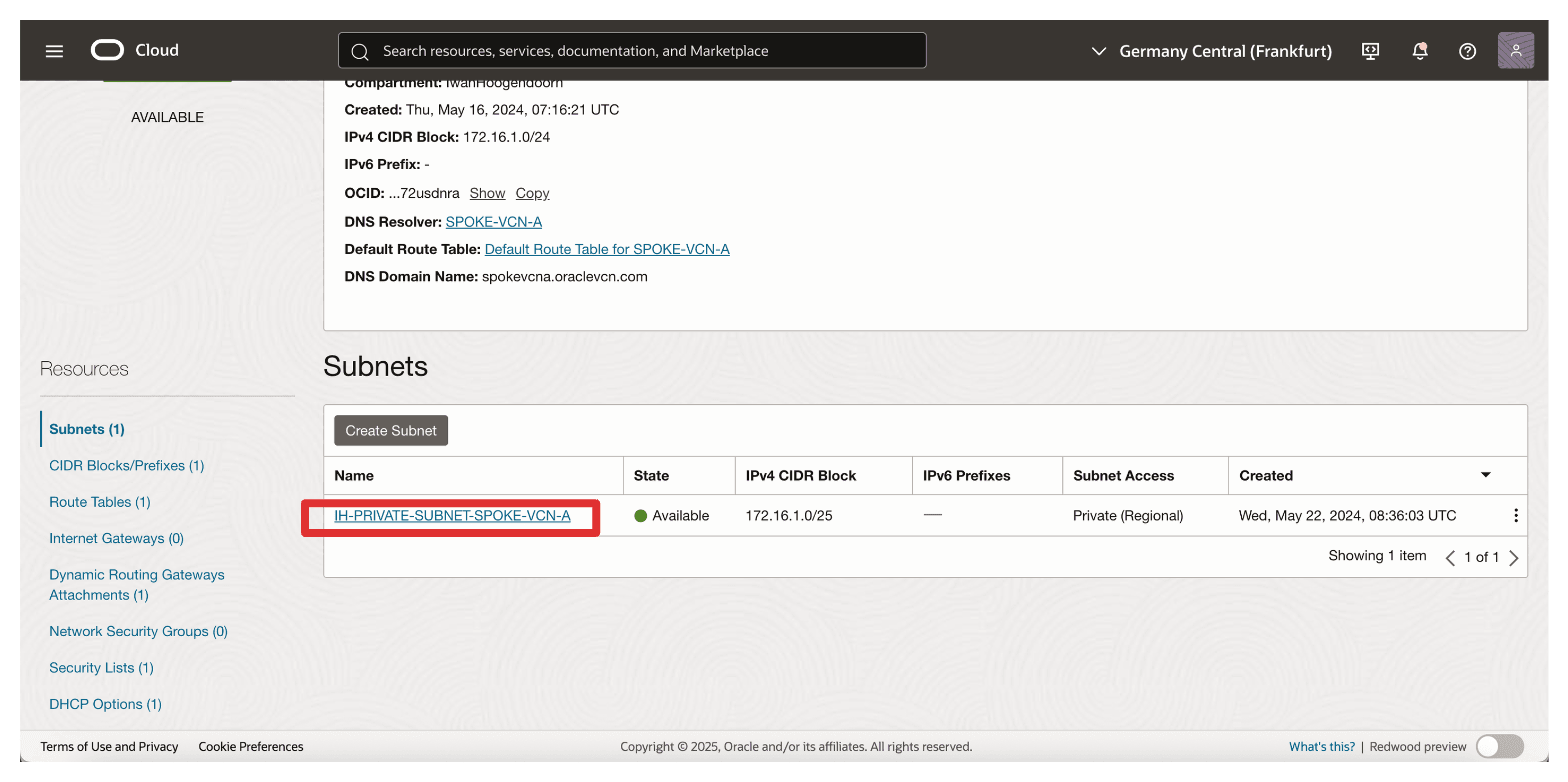

OCI 콘솔로 이동하여 네트워킹으로 이동하고 가상 클라우드 네트워크를 누릅니다.

-

VCN 스포크를 누릅니다.

-

페이지 아래로 이동합니다.

-

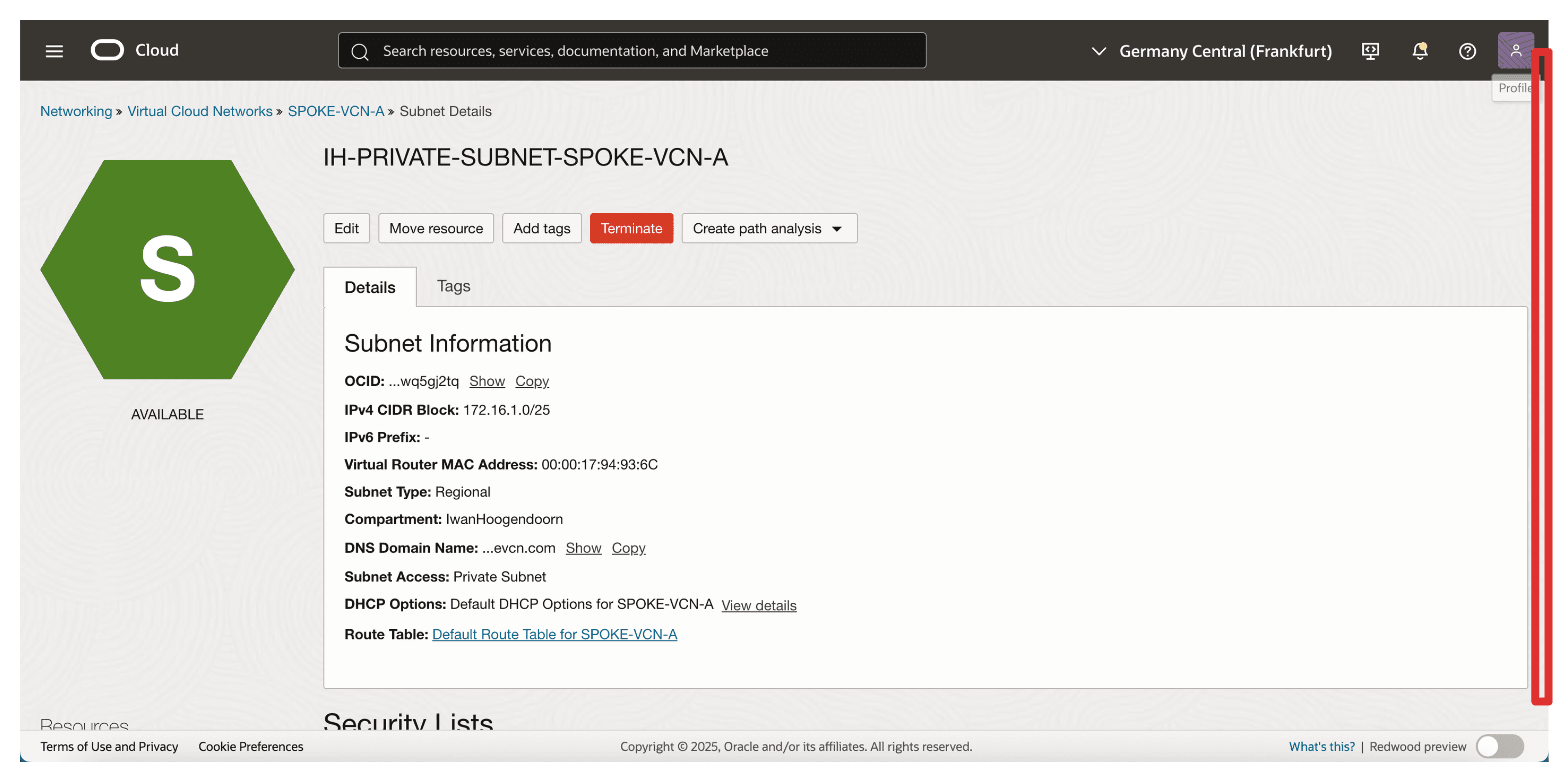

스포크 A VCN의 전용 서브넷을 누릅니다. OCI 외부 KMS의 프라이빗 끝점이 될 VCN이며, OCI API 게이트웨이의 IP 주소입니다.

-

페이지 아래로 이동합니다.

-

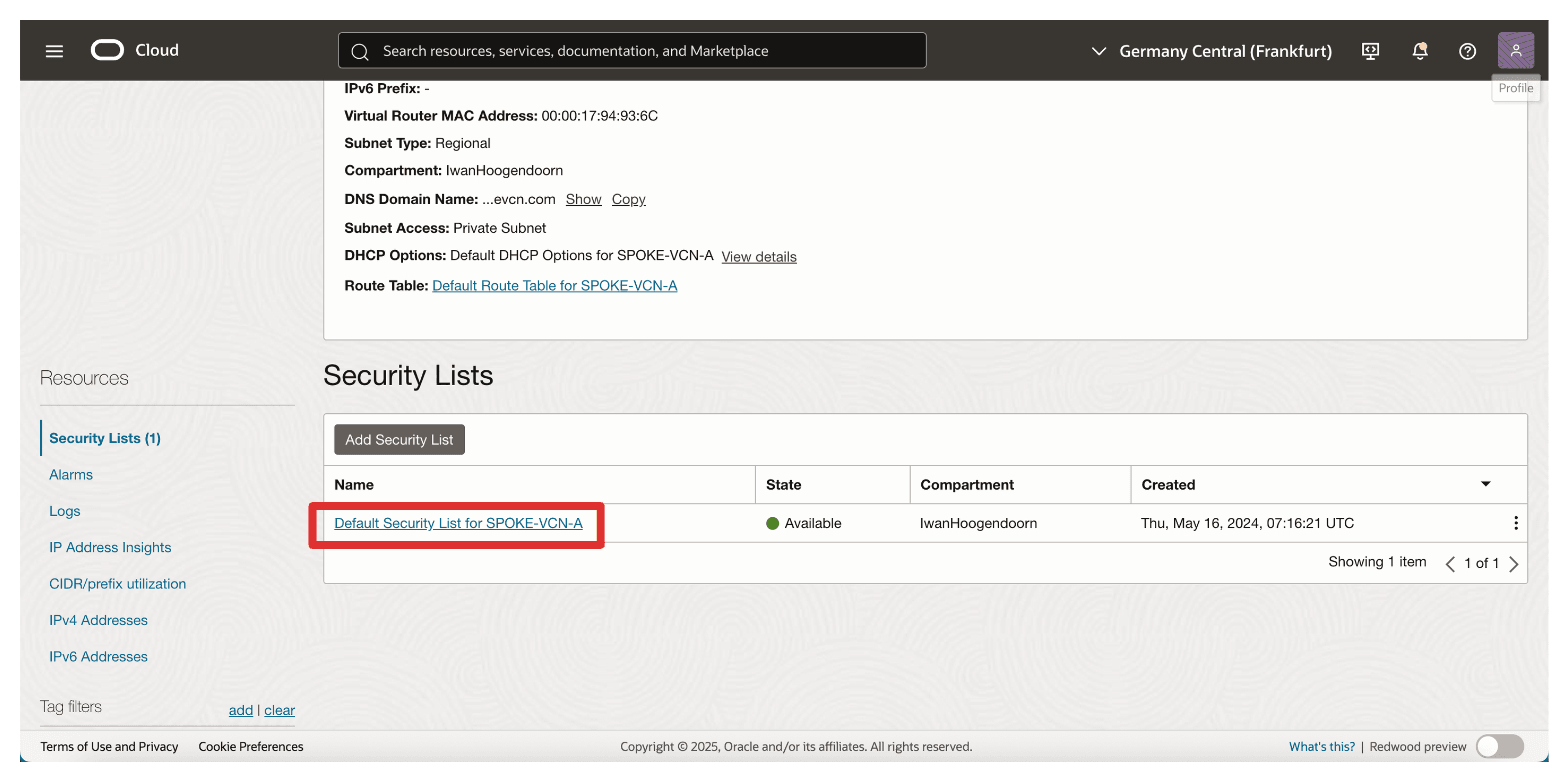

서브넷에 연결된 기본 보안 목록을 누릅니다.

-

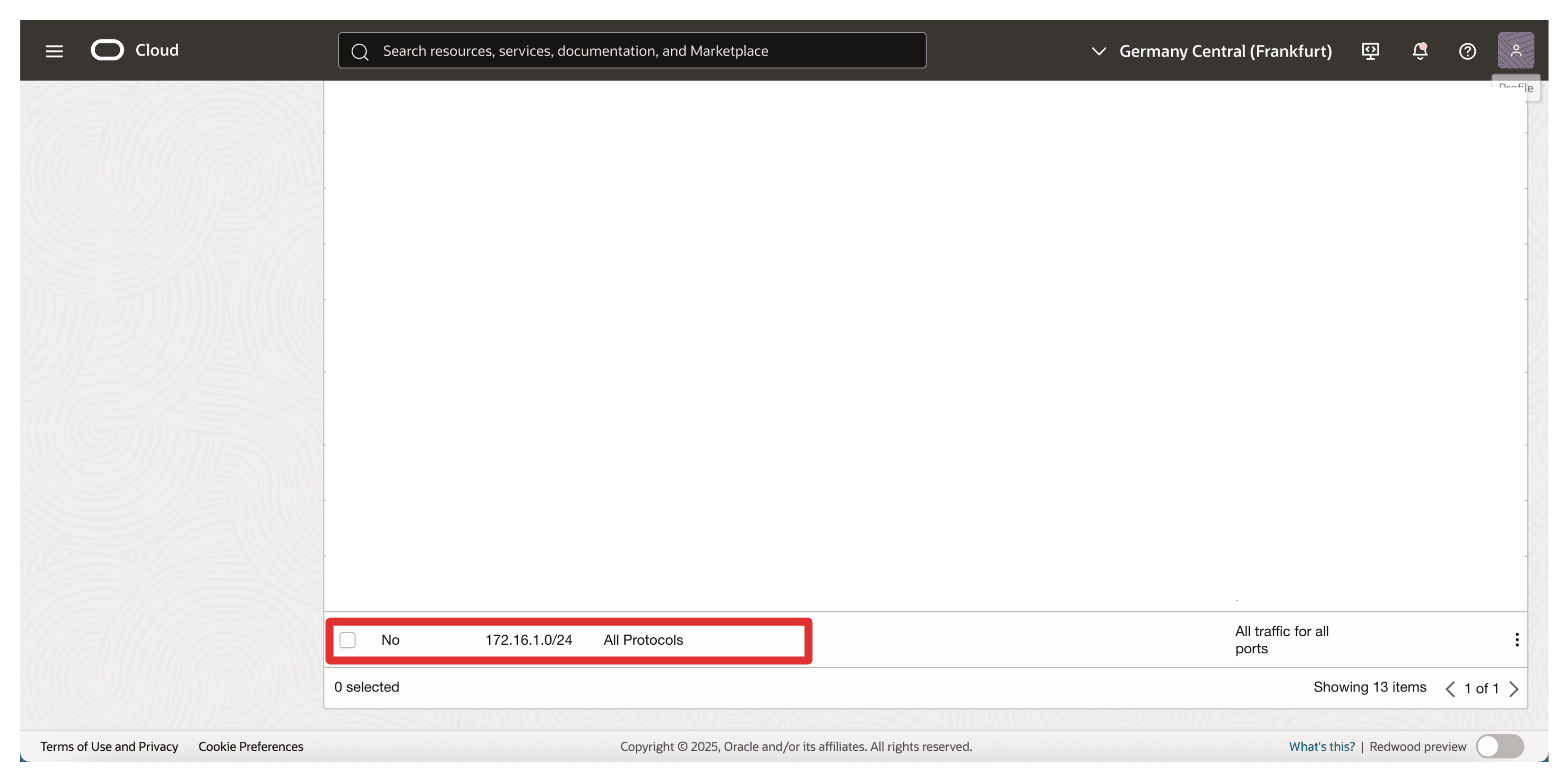

수신 규칙 추가를 누릅니다.

-

수신 규칙 1을 구성하려면 다음 정보를 입력하고 수신 규칙 추가를 누릅니다.

- 소스 유형: CIDR을 선택합니다.

- 소스 CIDR:

172.16.1.0/24를 입력합니다. - IP Protocol: All Protocols(IP 프로토콜: 모든 프로토콜)를 선택합니다.

-

수신 보안 목록 규칙이 보안 목록에 추가되었습니다.

참고: OCI API Gateway가 배치 중 해당 FQDN을 통해 Thales CipherTrust Manager에 도달할 수 없는 경우 활성화되지 못할 수 있습니다. 따라서 프라이빗 끝점과 OCI API 게이트웨이 간의 명확하고 안전한 네트워크 경로를 보장하는 것은 성공적인 HYOK 통합을 위한 필수 조건입니다.

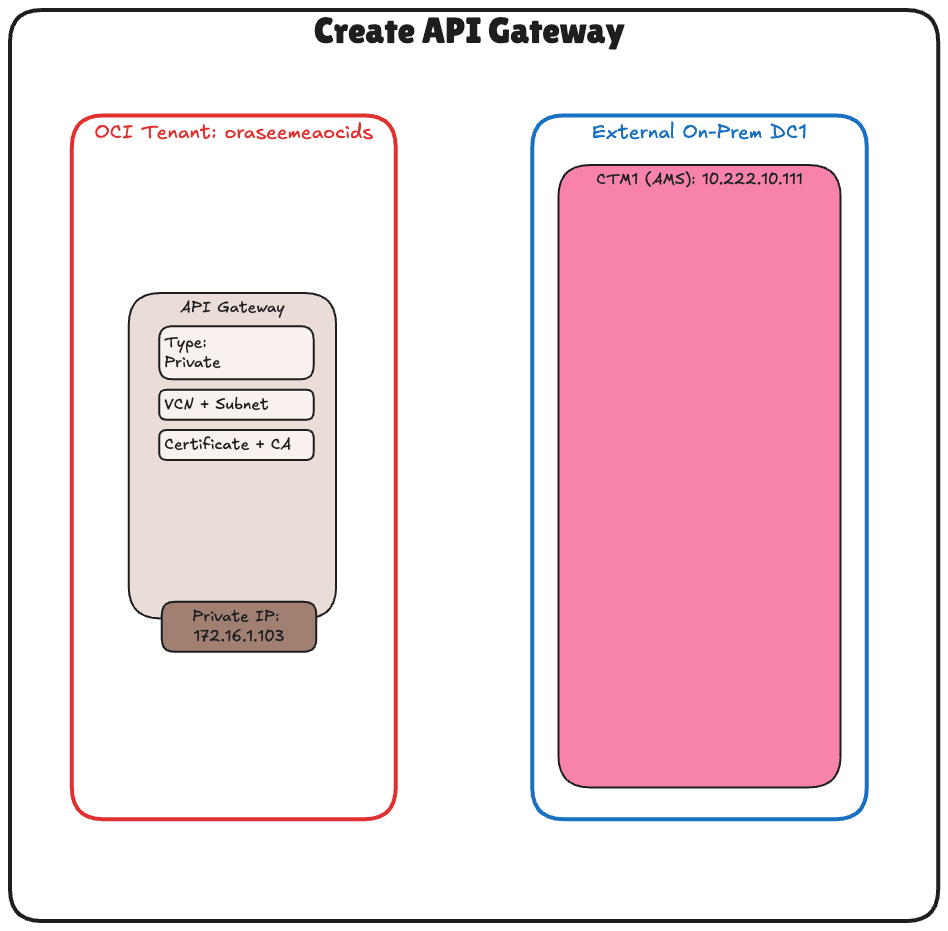

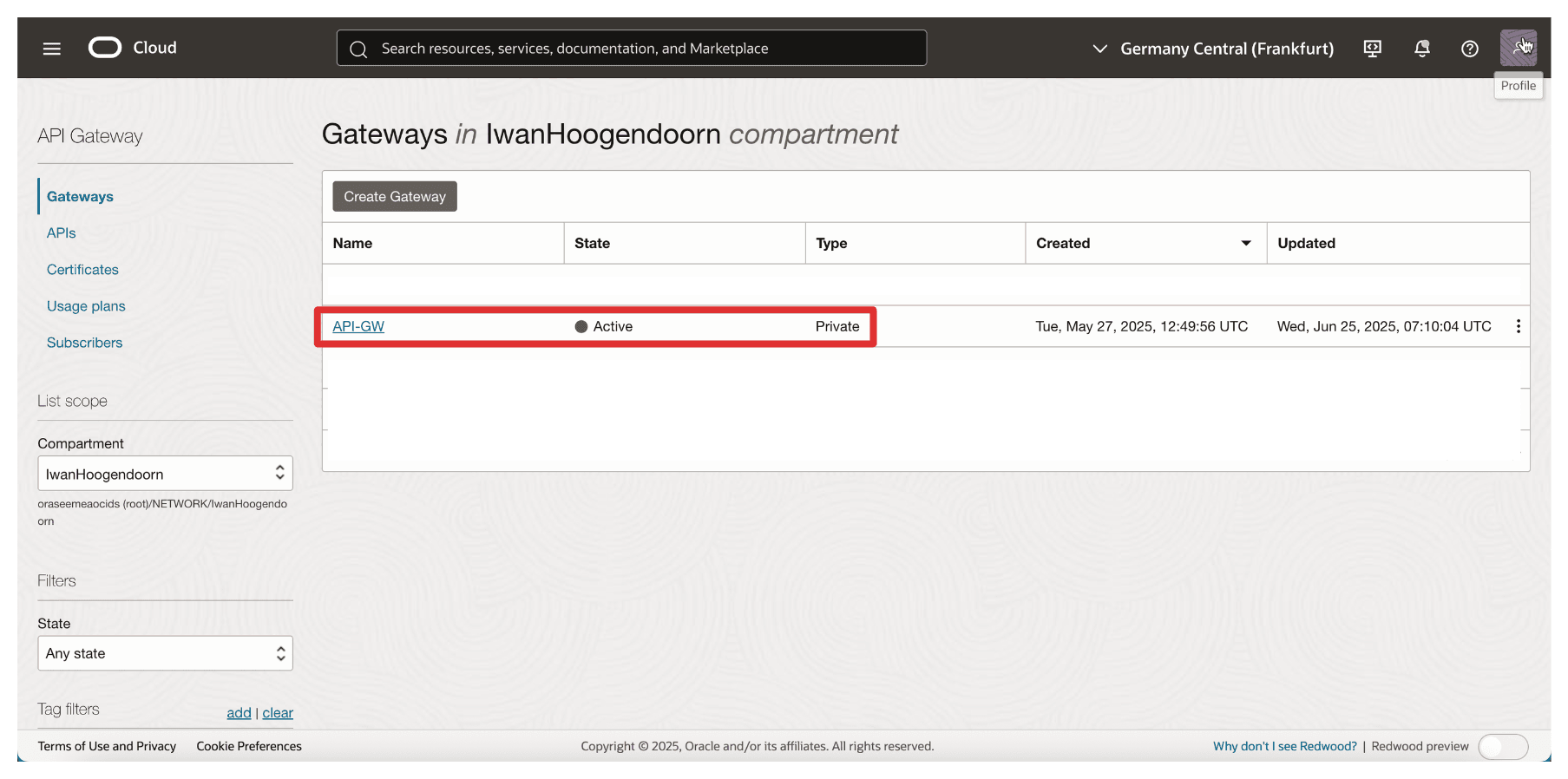

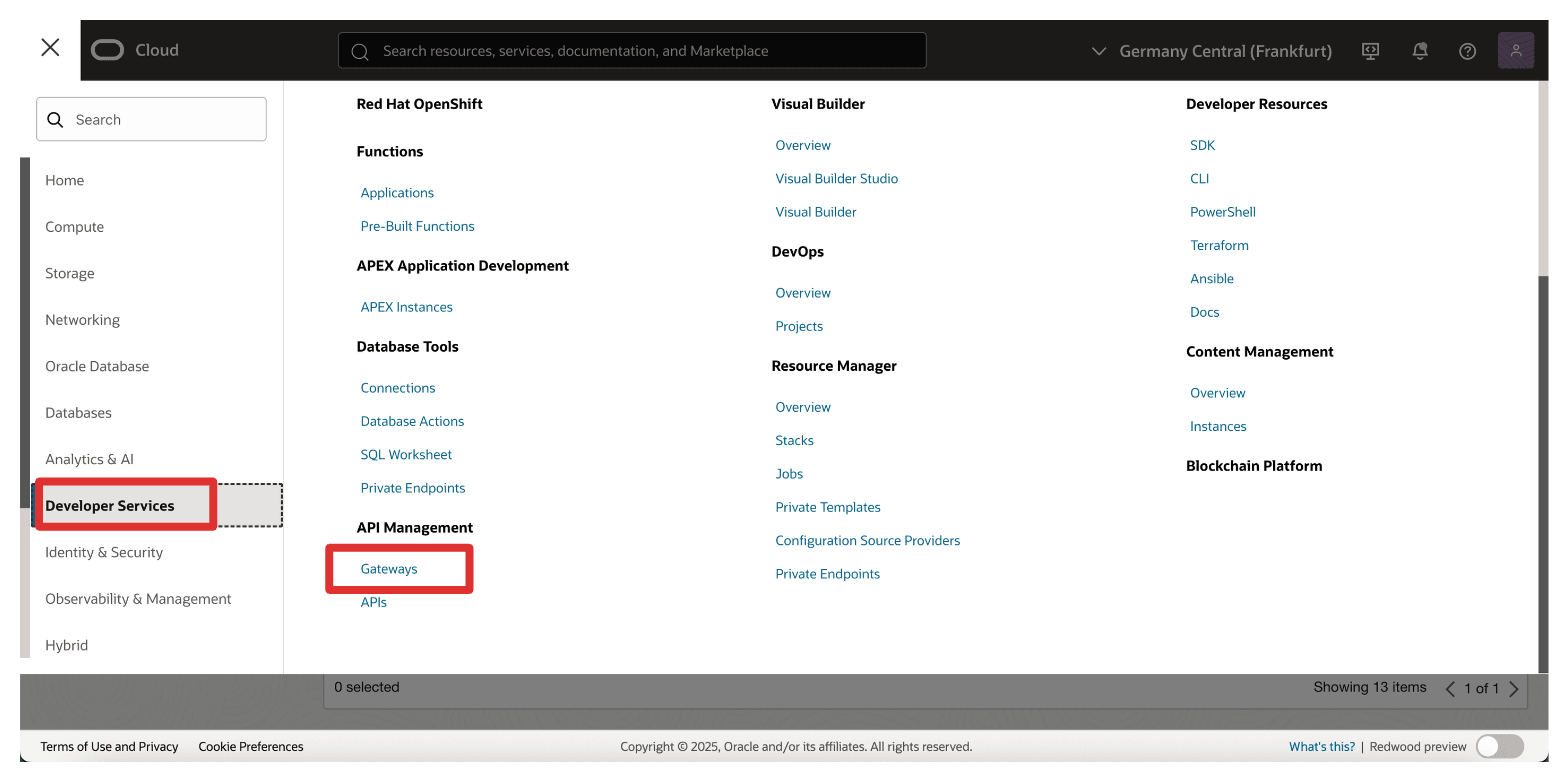

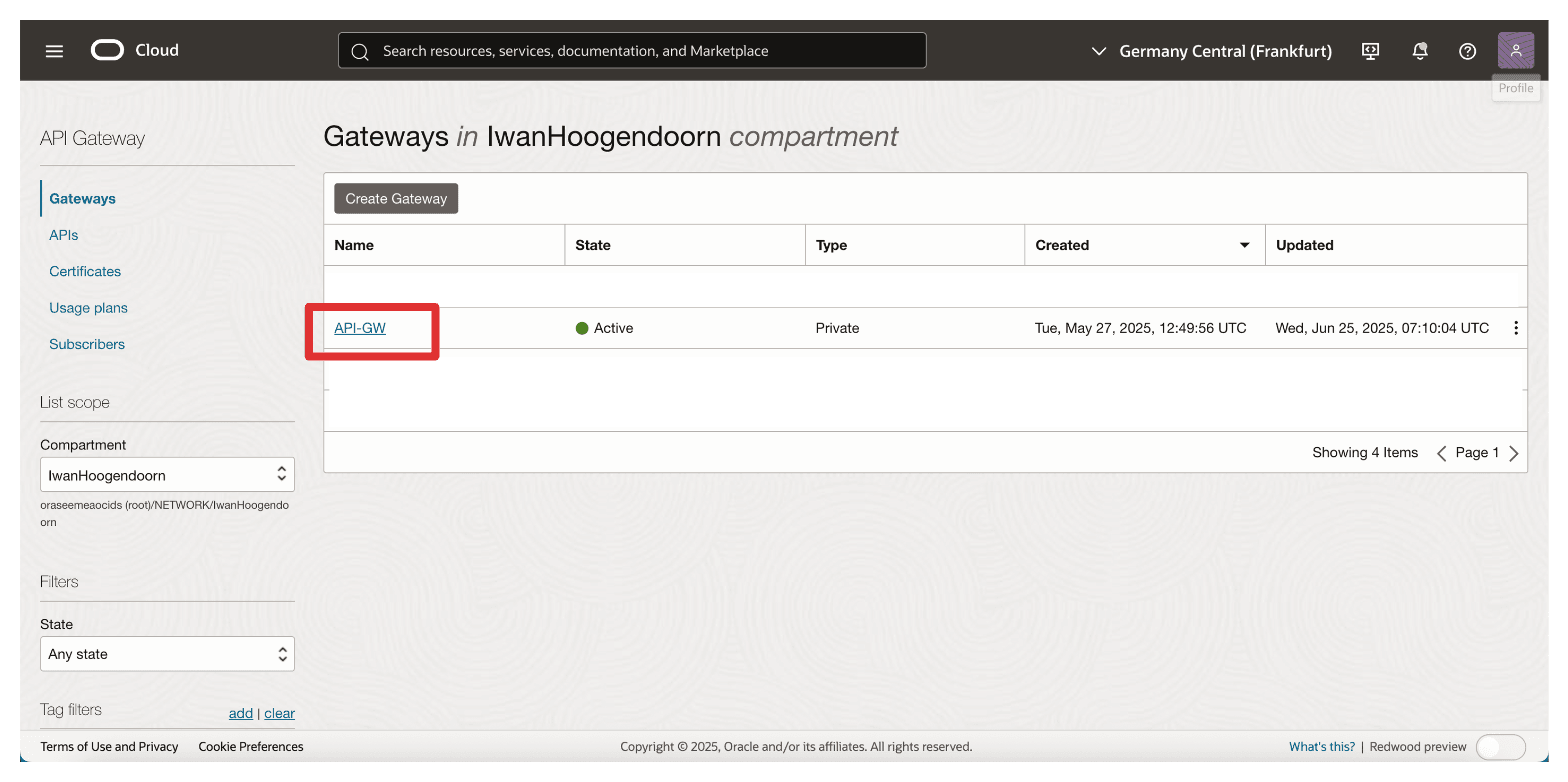

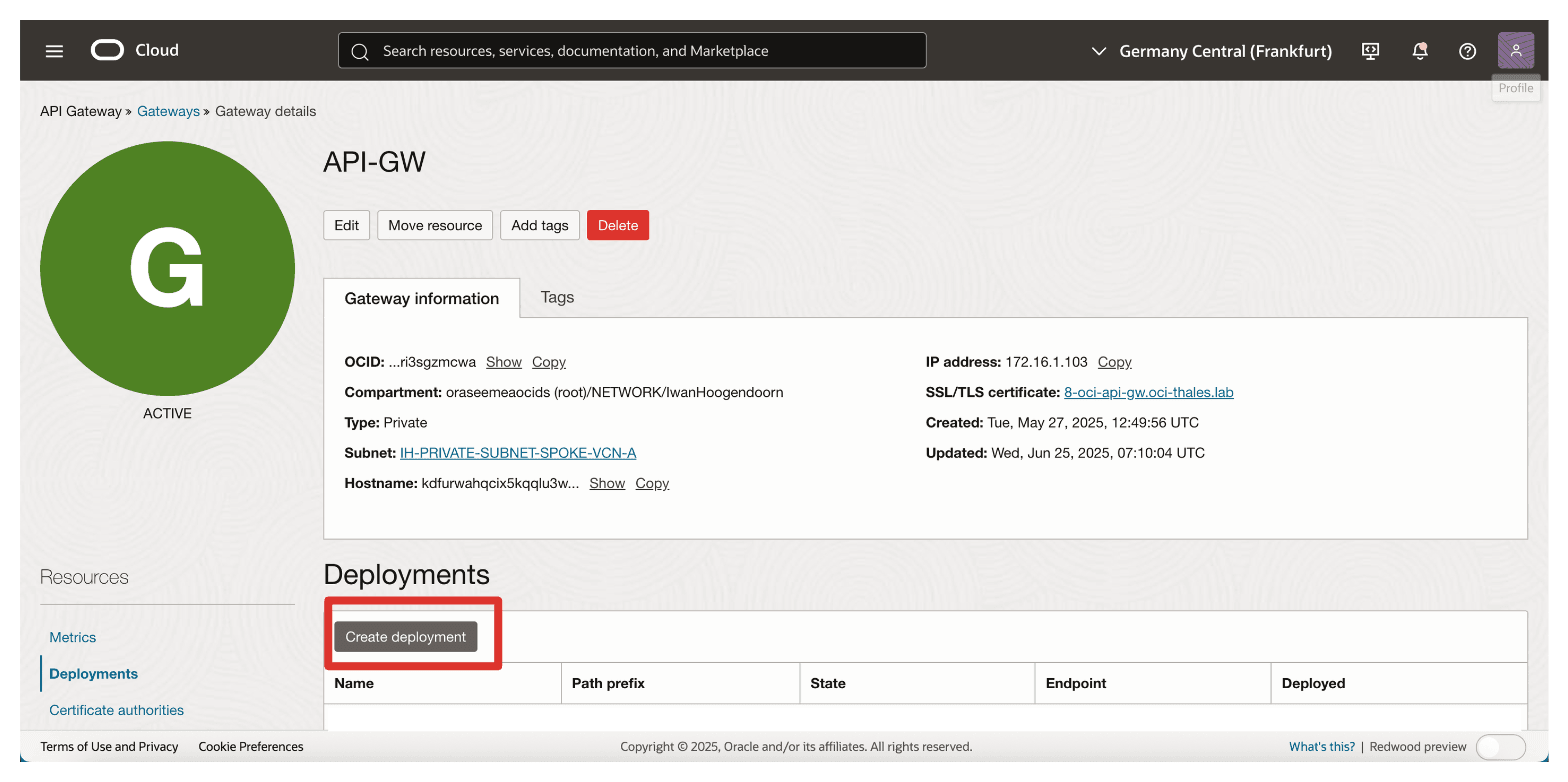

작업 6: OCI API 게이트웨이 생성

서명된 TLS 인증서가 업로드되면 다음 작업은 OCI가 Thales CipherTrust Manager와 통신할 수 있는 보안 시작점 역할을 하는 OCI API Gateway를 생성하는 것입니다.

이 OCI API 게이트웨이는 나중에 FQDN(정규화된 도메인 이름)을 사용하여 요청을 CTM으로 라우팅하고 업로드된 TLS 인증서를 사용하여 보안 통신을 적용하도록 구성됩니다.

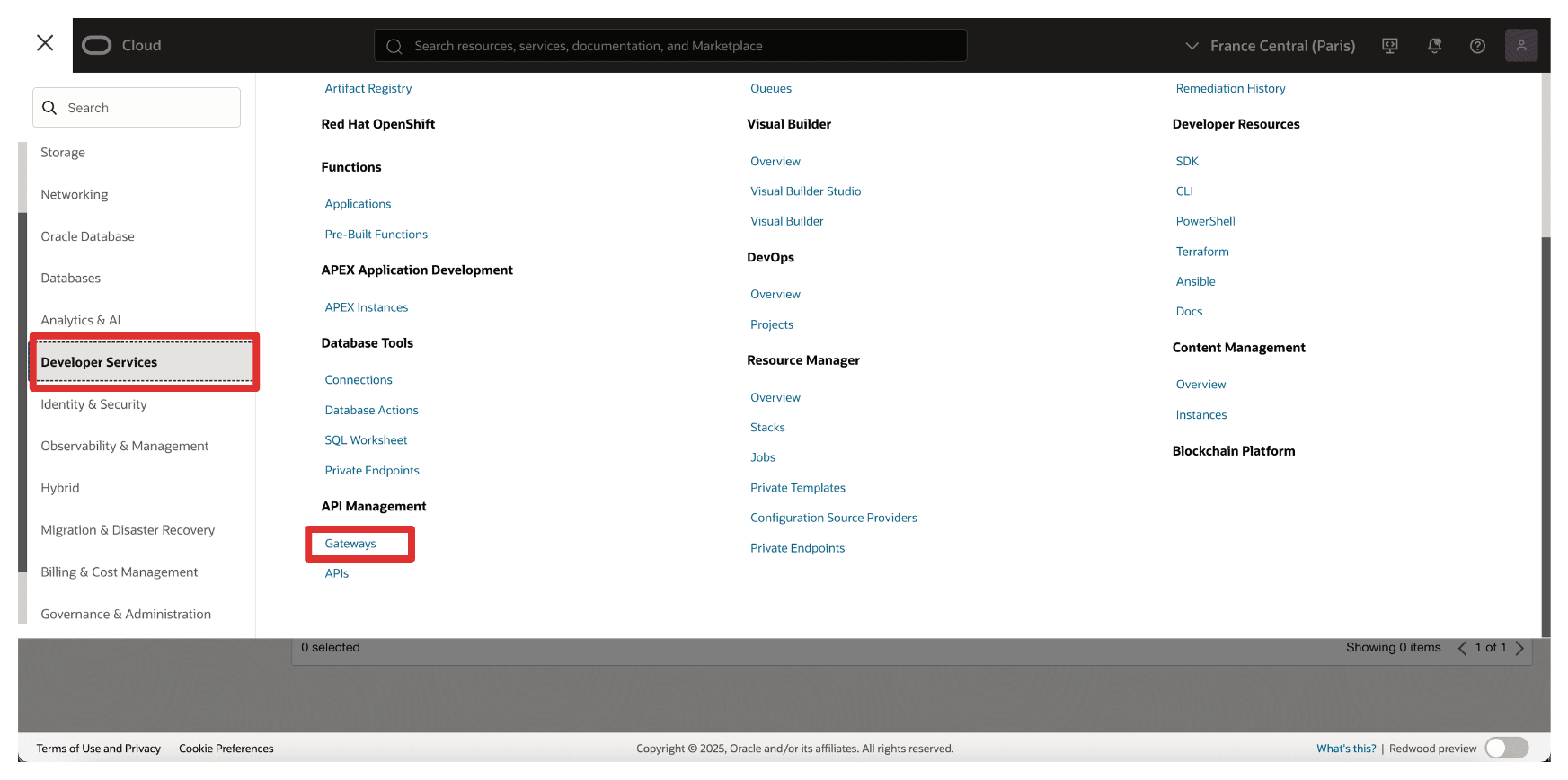

다음 이미지는 이 태스크의 구성요소 및 구성 설정을 보여줍니다.

-

OCI 콘솔로 이동하여 개발자 서비스로 이동하고 게이트웨이를 누릅니다.

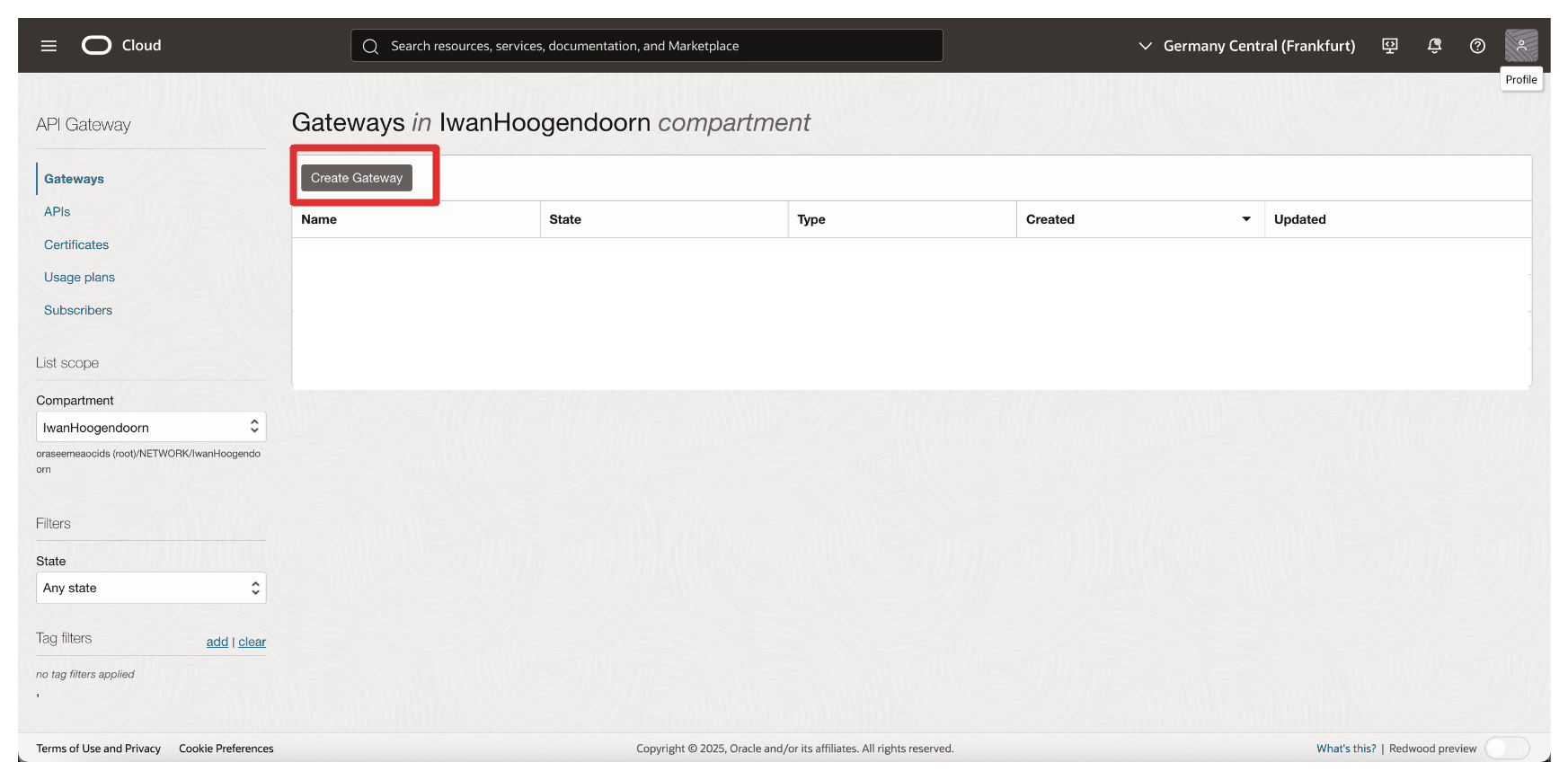

-

게이트웨이 생성을 누릅니다.

-

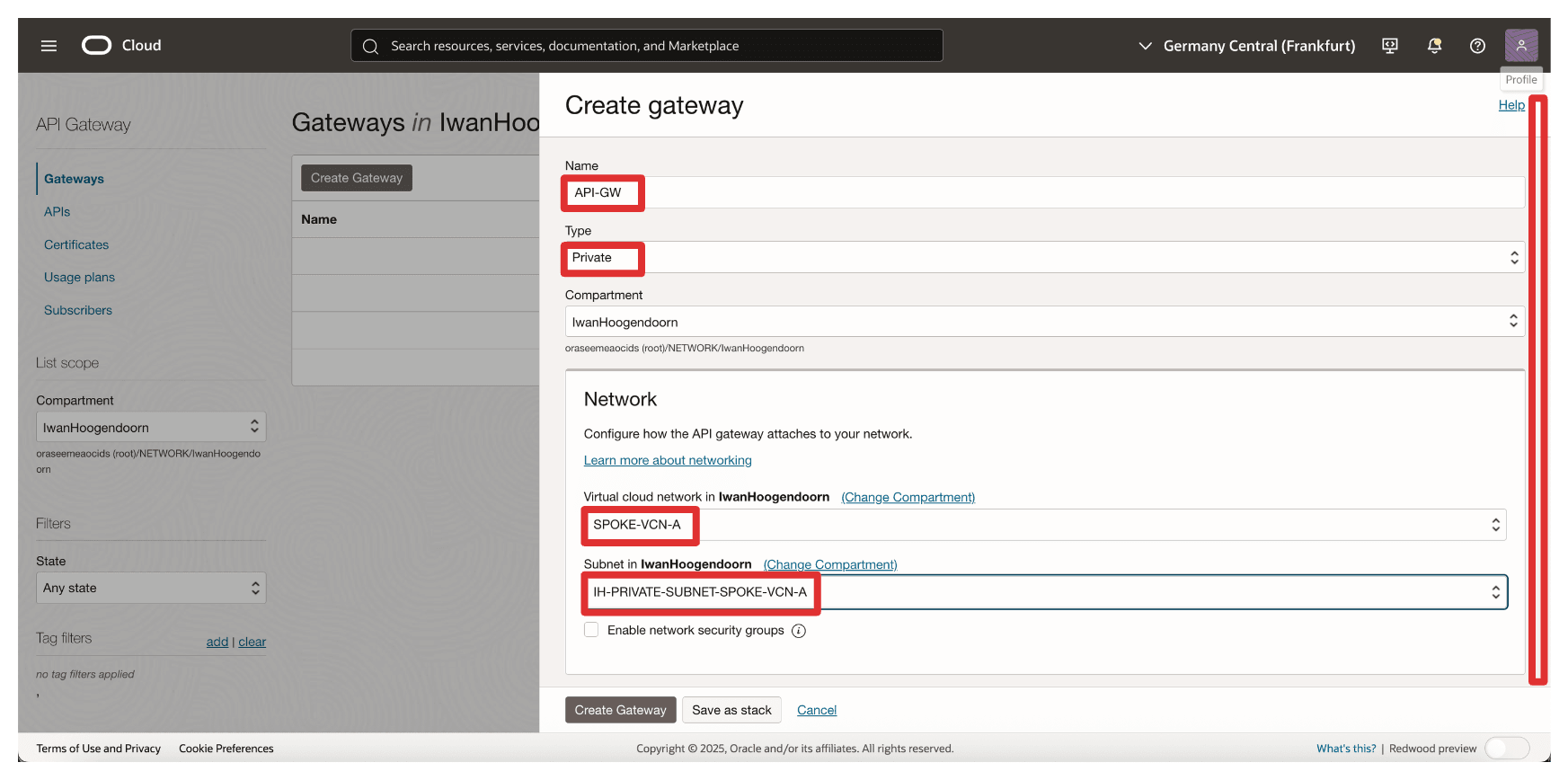

게이트웨이 생성에 다음 정보를 입력합니다.

- 이름을 입력합니다. 예를 들어,

API-GW입니다. - 유형: 개인을 선택합니다.

- VCN: Thales CipherTrust Manager에 연결할 수 있는 VCN을 선택합니다.

- 서브넷: Thales CipherTrust Manager에 액세스할 수 있는 개인 서브넷을 선택합니다.

- 이름을 입력합니다. 예를 들어,

-

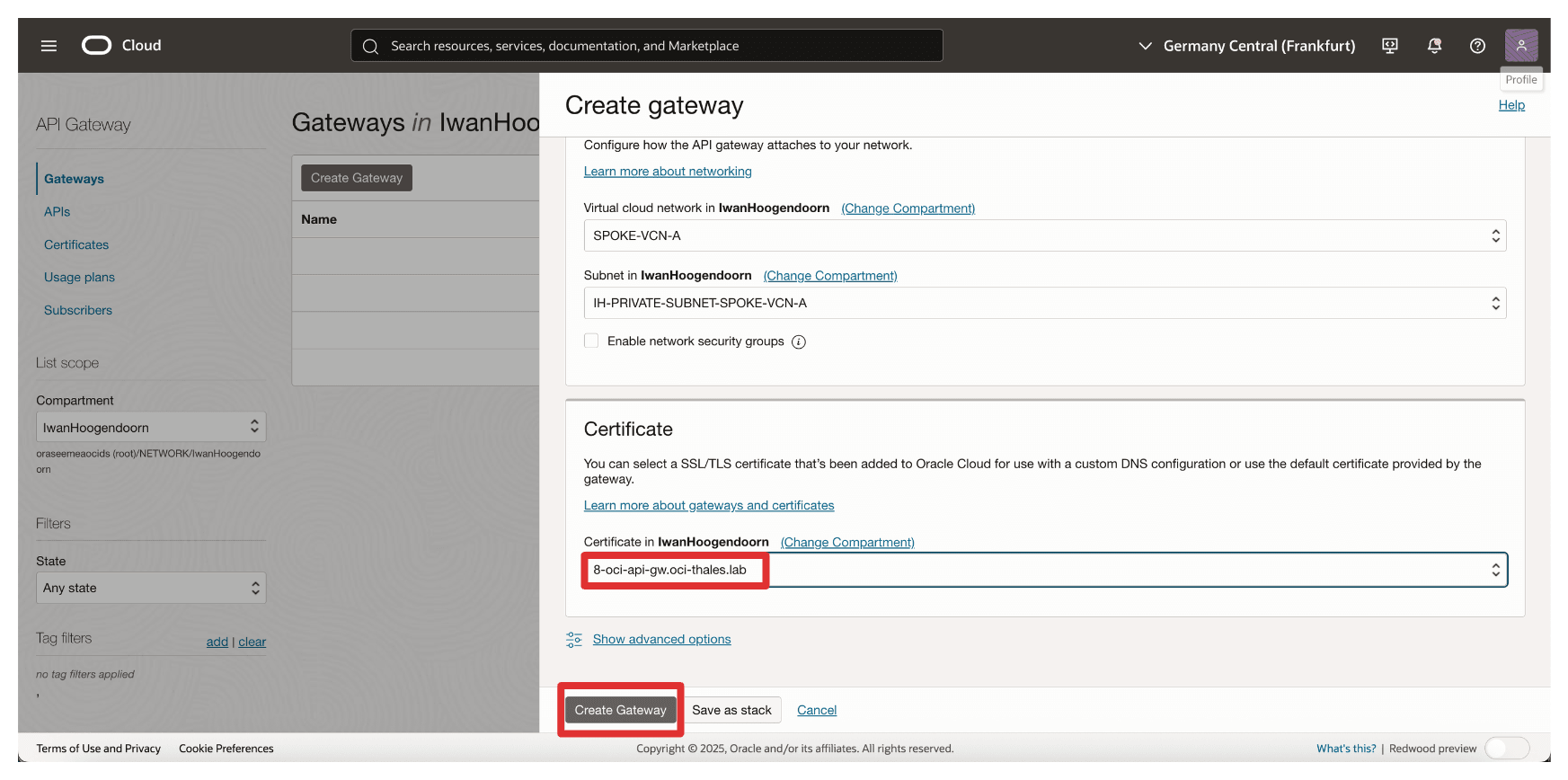

이전에 업로드한 인증서(

8-oci-api-gw.oci-thales.lab)를 선택하고 게이트웨이 생성을 누릅니다.

-

OCI API Gateway가 생성되었음을 알 수 있습니다.

주: 구성된 백엔드 URL을 통해 Thales CipherTrust Manager에 연결할 수 없으면 OCI API Gateway 배치가 실패할 수 있습니다. 이를 방지하려면 다음 사항을 확인하십시오.

- 경로 지정은 OCI API Gateway의 프라이빗 서브넷과 Thales CipherTrust Manager 간에 올바르게 구성됩니다.

- 보안 목록 또는 NSG(네트워크 보안 그룹)는 API 게이트웨이 서브넷에서 CTM으로의 HTTPS(TCP 포트 443) 트래픽을 허용합니다.

- Thales CipherTrust Manager의 FQDN은 구성된 Private DNS를 통해 올바르게 분석됩니다.

배치 중 액세스할 수 없는 백엔드로 인해 건전성 검사가 실패하여 배치 오류 또는 비활성 상태가 발생합니다.

이 OCI API 게이트웨이는 나중에 OCI 외부 KMS가 호출할 수 있는 끝점을 노출하기 위해 배치에 사용됩니다. 게이트웨이는 OCI와 Thales CipherTrust Manager 간에 인증된 보안 프록시로 작동하여 TLS 및 ID 검증을 강제 적용합니다.

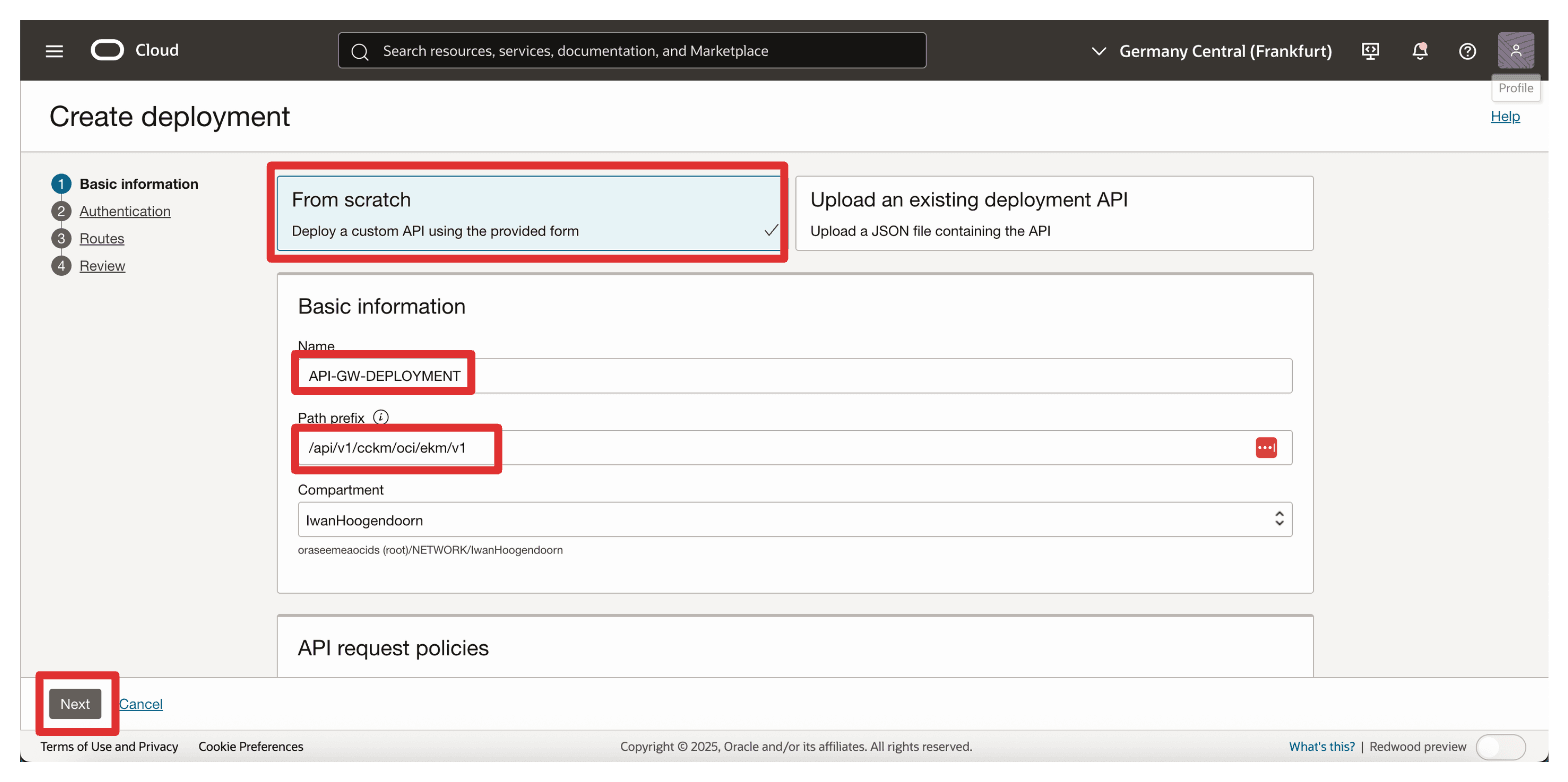

작업 7: FQDN 세부정보로 API 배치 생성

이제 OCI API Gateway가 생성되고 인증서가 배치되었으므로 다음 작업은 API 배치를 생성하는 것입니다. 이는 게이트웨이의 라우팅 동작, 특히 OCI External KMS의 수신 요청이 내부 FQDN을 사용하여 Thales CipherTrust Manager로 전달되는 방식을 정의합니다.

배포는 OCI와 Thales CipherTrust Manager를 연결하여 인바운드 요청에 대한 경로 기반 라우팅 및 TLS 종료를 처리합니다.

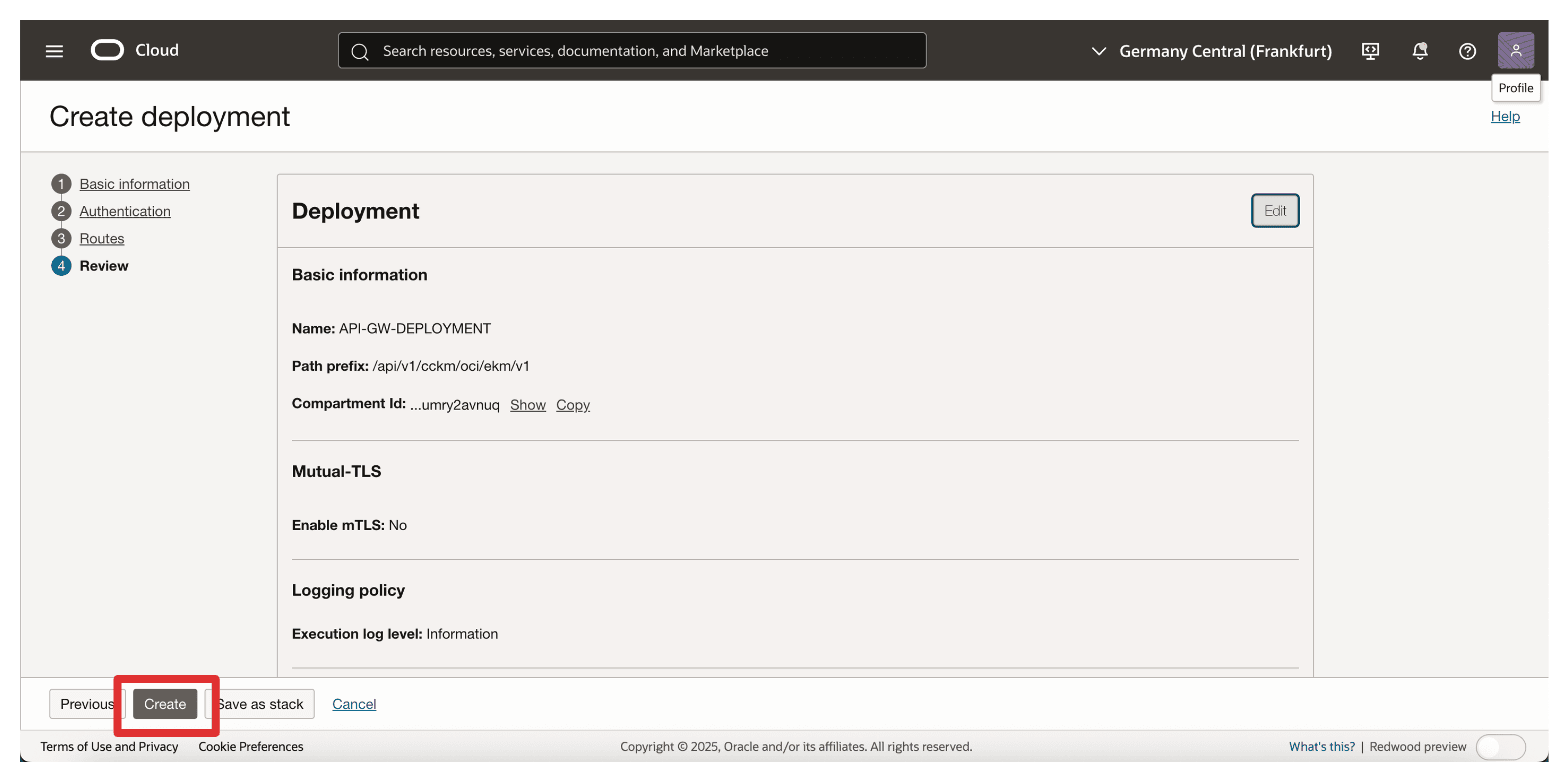

다음 이미지는 이 태스크의 구성요소 및 구성 설정을 보여줍니다.

-

OCI 콘솔로 이동하여 개발자 서비스를 탐색하고 게이트웨이를 누릅니다.

-

API 게이트웨이를 누릅니다.

-

배포 생성을 누릅니다.

-

배포 생성에서 다음 정보를 입력합니다.

- 처음부터를 선택합니다.

- 이름을 입력합니다. 예를 들어,

API-GW-DEPLOYMENT입니다. - 경로 접두어:

/api/v1/cckm/oci/ekm/v1를 입력합니다. - 다음을 누릅니다.

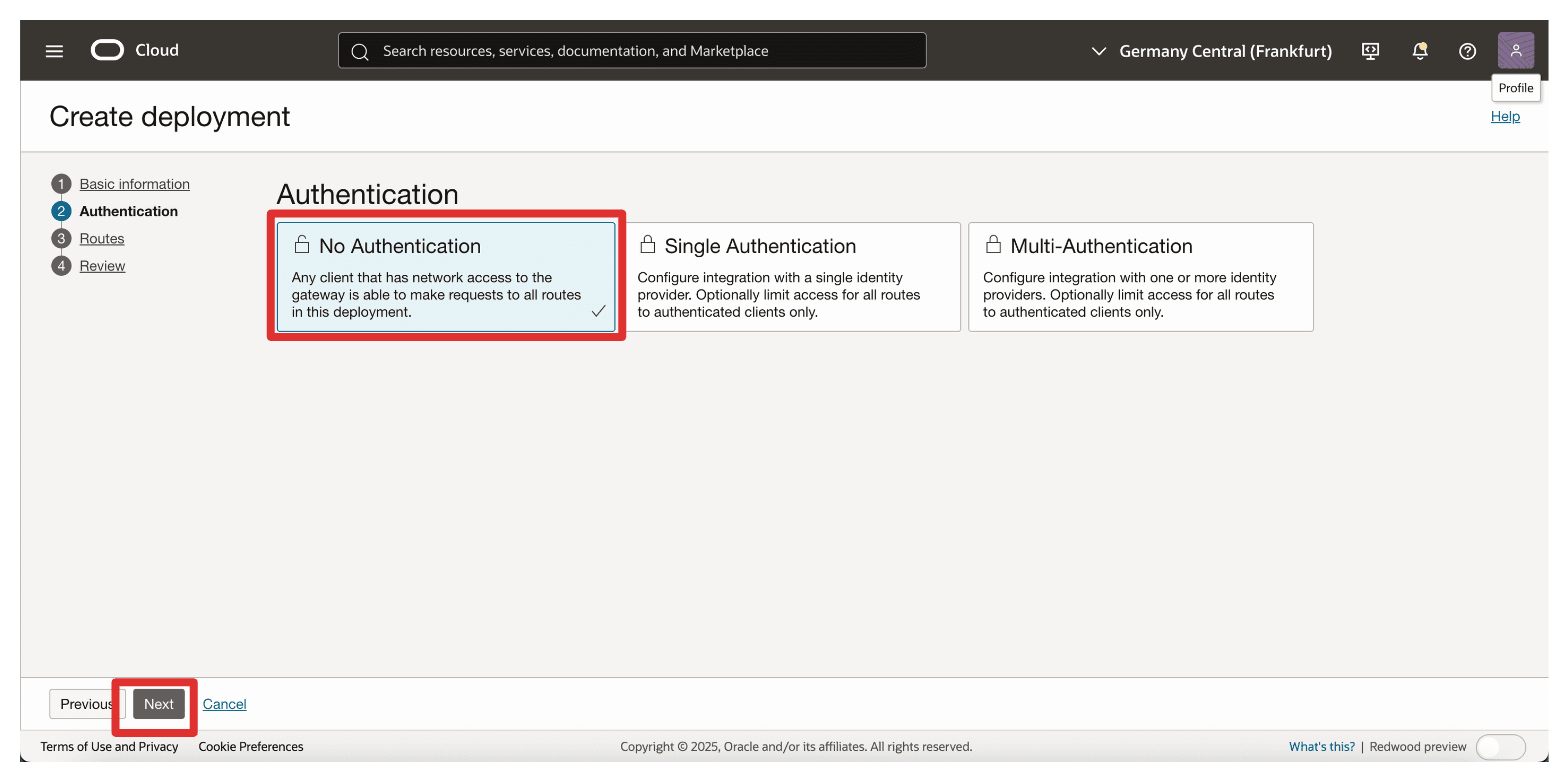

-

인증: 인증 없음을 선택합니다.

-

다음을 누릅니다.

-

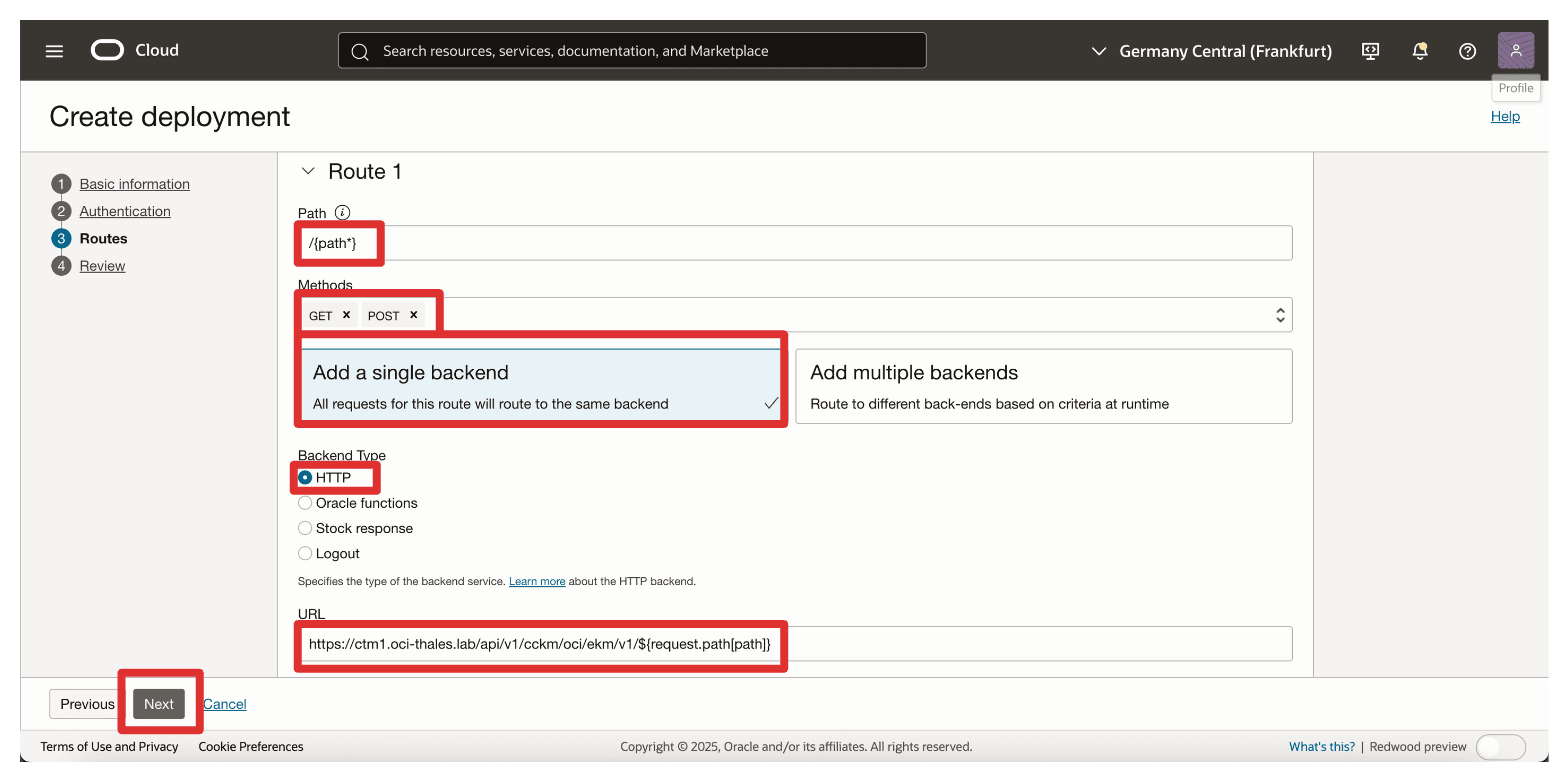

경로 1 섹션에서 다음 정보를 입력하고 다음을 누릅니다.

- 경로:

/{path*}를 입력합니다. - 방법:

GET,POST을 선택합니다. - 백엔드 유형: 백엔드 유형을 HTTP로 선택하고 URL을

https://**<your-ctm-fqdn>**/api/v1/cckm/oci/ekm/v1/${request.path[path]}로 지정합니다.

- 경로:

-

Create를 누릅니다.

-

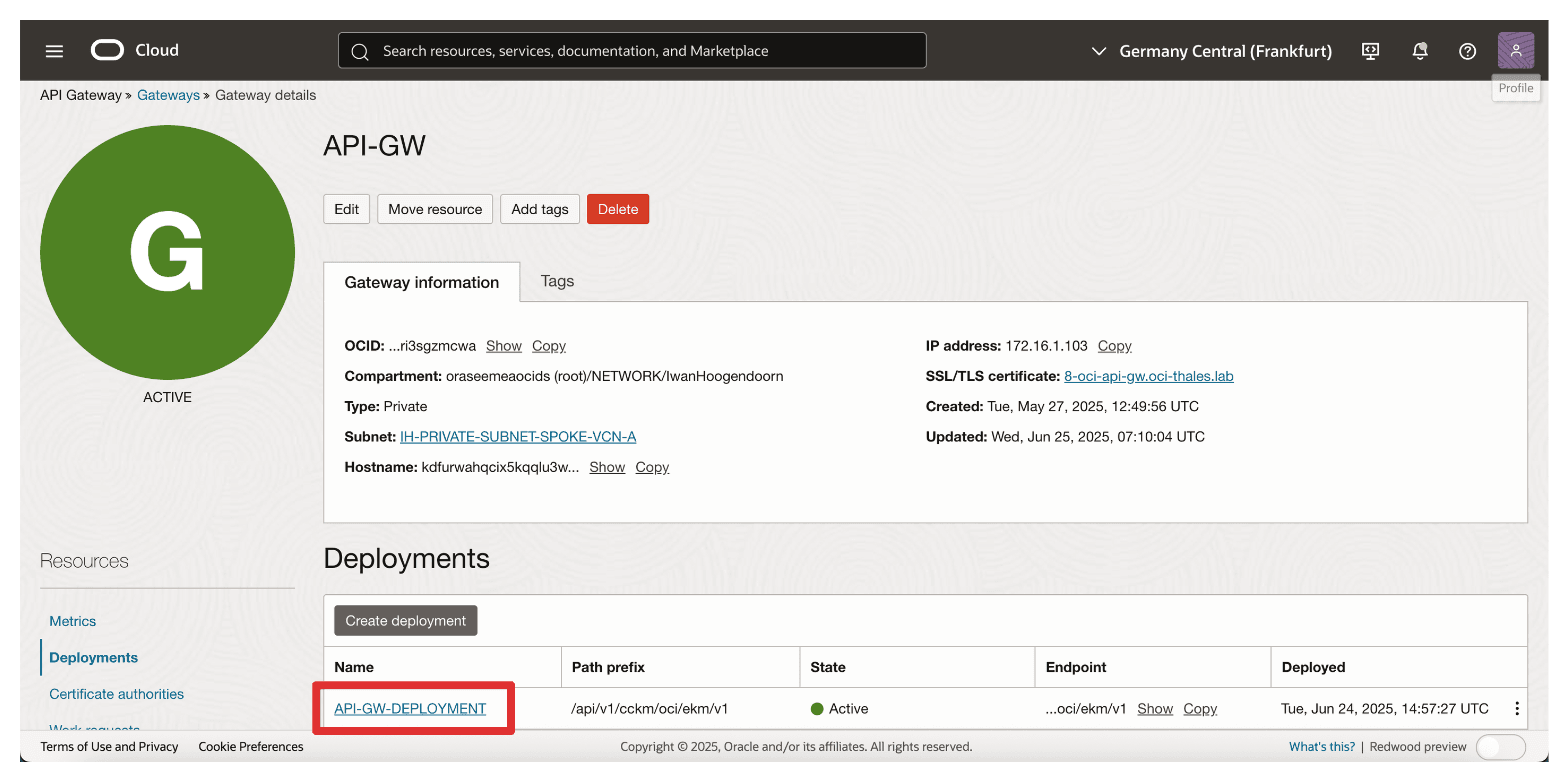

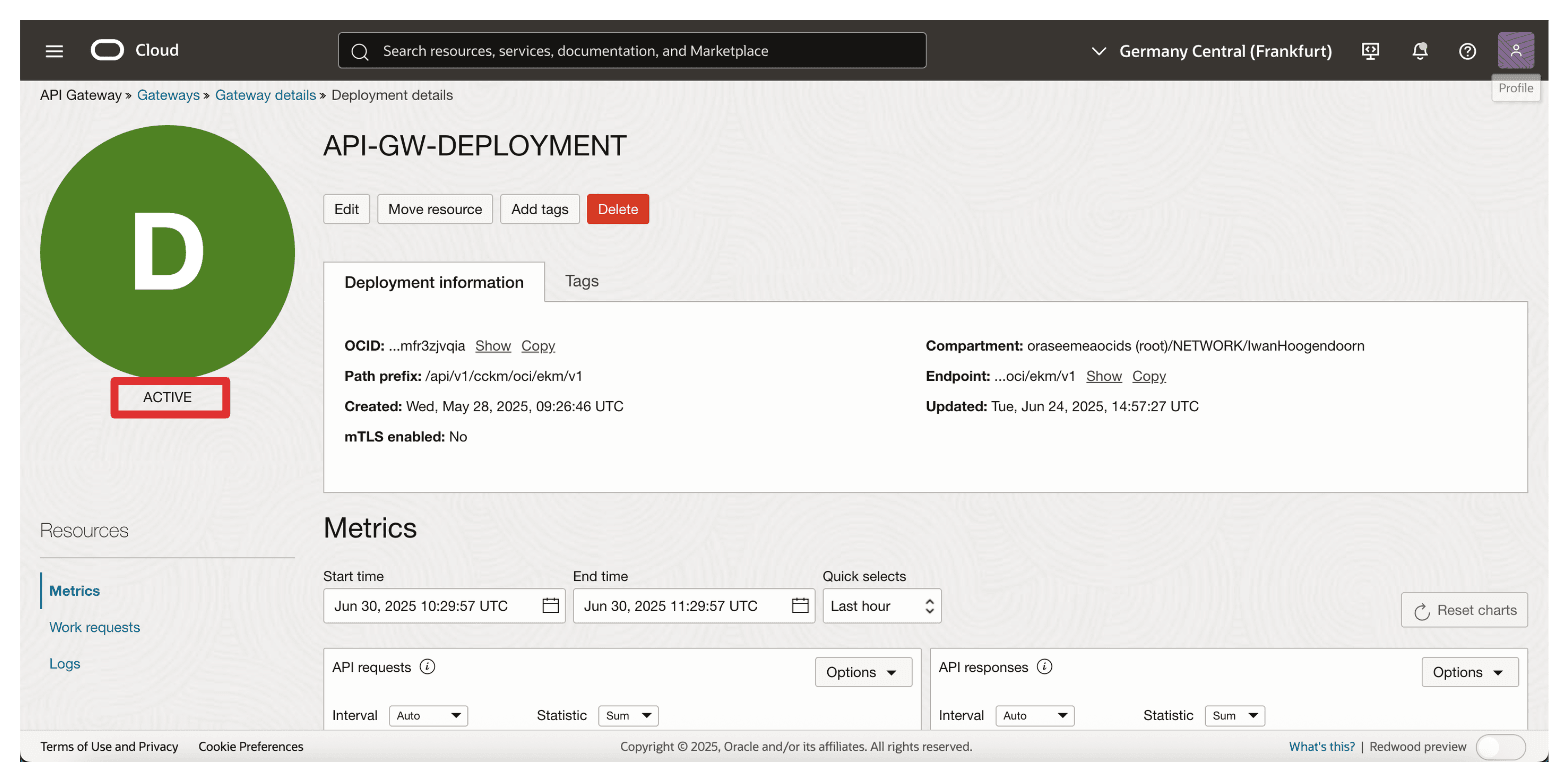

API 배치가 생성되었음을 알 수 있습니다. 클릭하세요.

-

API 배치는 ACTIVE입니다.

배포가 활성화되면 OCI API Gateway는 인증된 요청을 OCI에서 Thales CipherTrust Manager로 안전하게 전달할 수 있습니다. 여기서 FQDN 구성은 중요하므로 Thales CipherTrust Manager 인증서의 CN(Common Name) 또는 SAN과 일치하고 DNS를 통해 올바르게 확인되어야 합니다.

이 배포는 OCI External KMS가 Thales CipherTrust Manager에 호스팅된 외부 키와 상호 작용하기 위해 호출하는 키 엔드포인트 역할을 합니다.

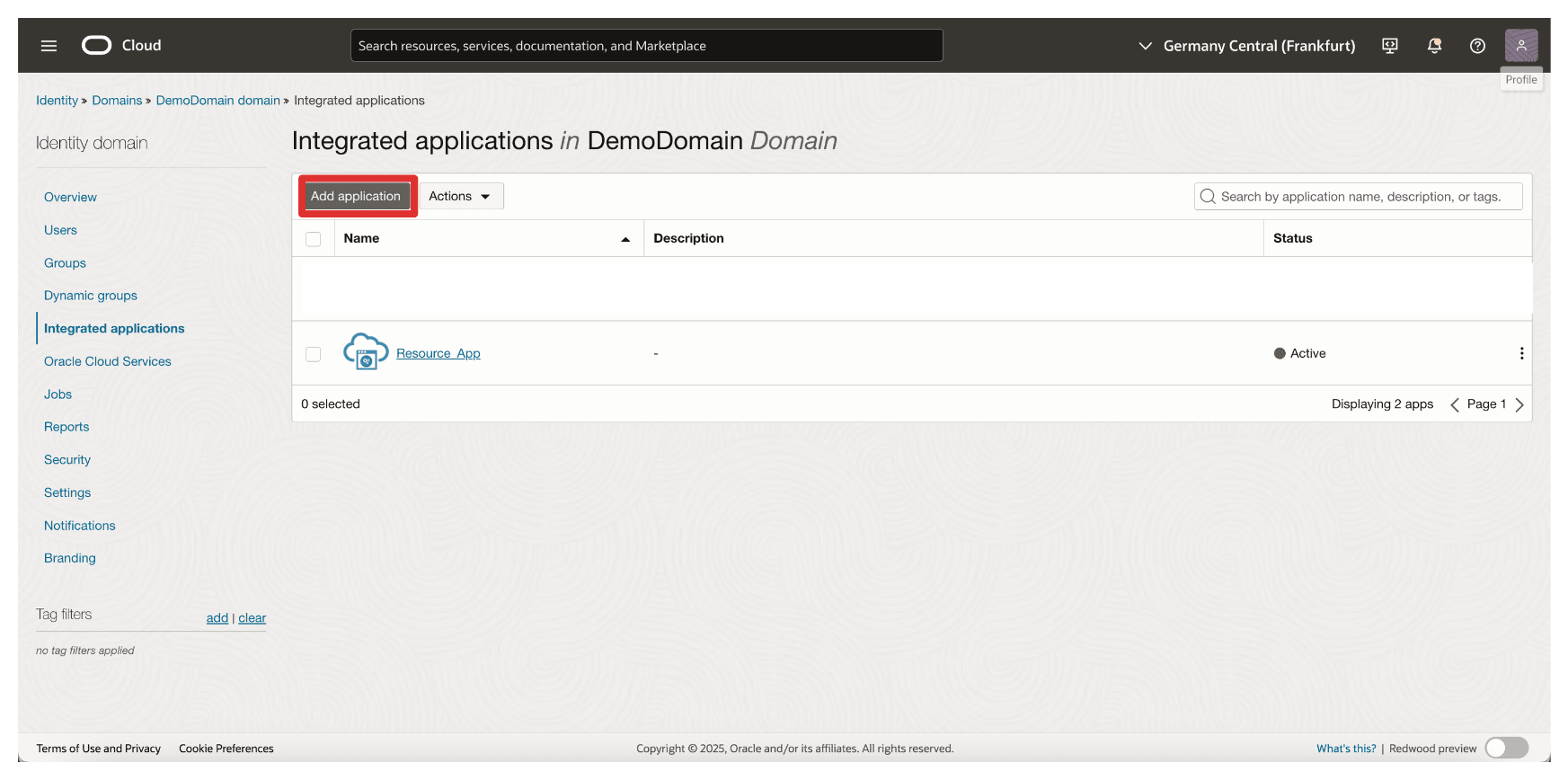

작업 8: 기밀 리소스 응용 프로그램 생성, 기밀 클라이언트 응용 프로그램(응용 프로그램 통합) 연관 및 OCI에서 클라이언트와 암호 수집

Thales CipherTrust Manager와의 HYOK 통합을 사용으로 설정하려면 OCI와 외부 키 관리자 간에 신뢰를 설정해야 합니다.

이는 OCI IAM(Identity and Access Management)에서 기밀 리소스 애플리케이션 및 기밀 클라이언트 애플리케이션의 두 가지 주요 구성요소를 등록하여 수행됩니다. 이는 OCI와 Thales CipherTrust Manager 간의 통신을 인증하고 승인하는 데 필수적입니다.

이 설정을 통해 Thales CipherTrust Manager는 OAuth 2.0을 통해 OCI IAM을 인증할 수 있습니다. 기밀 클라이언트는 외부 키 관리자를 대신하여 작동하며 기밀 리소스는 액세스 및 신뢰 구성의 범위를 정의합니다. OCI는 이러한 구성요소가 없으면 외부 키 소스와 검증하거나 안전하게 통신할 수 없습니다.

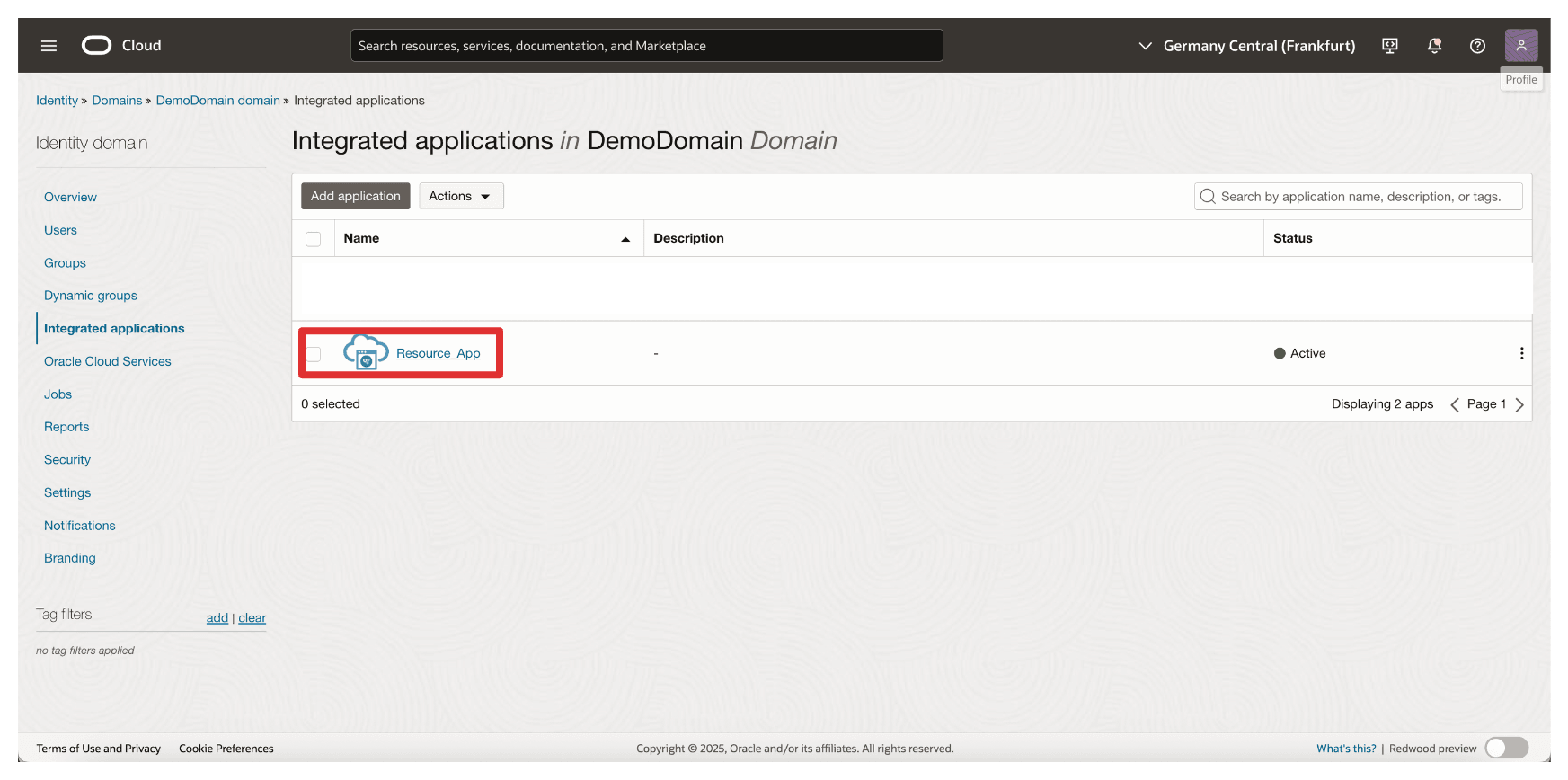

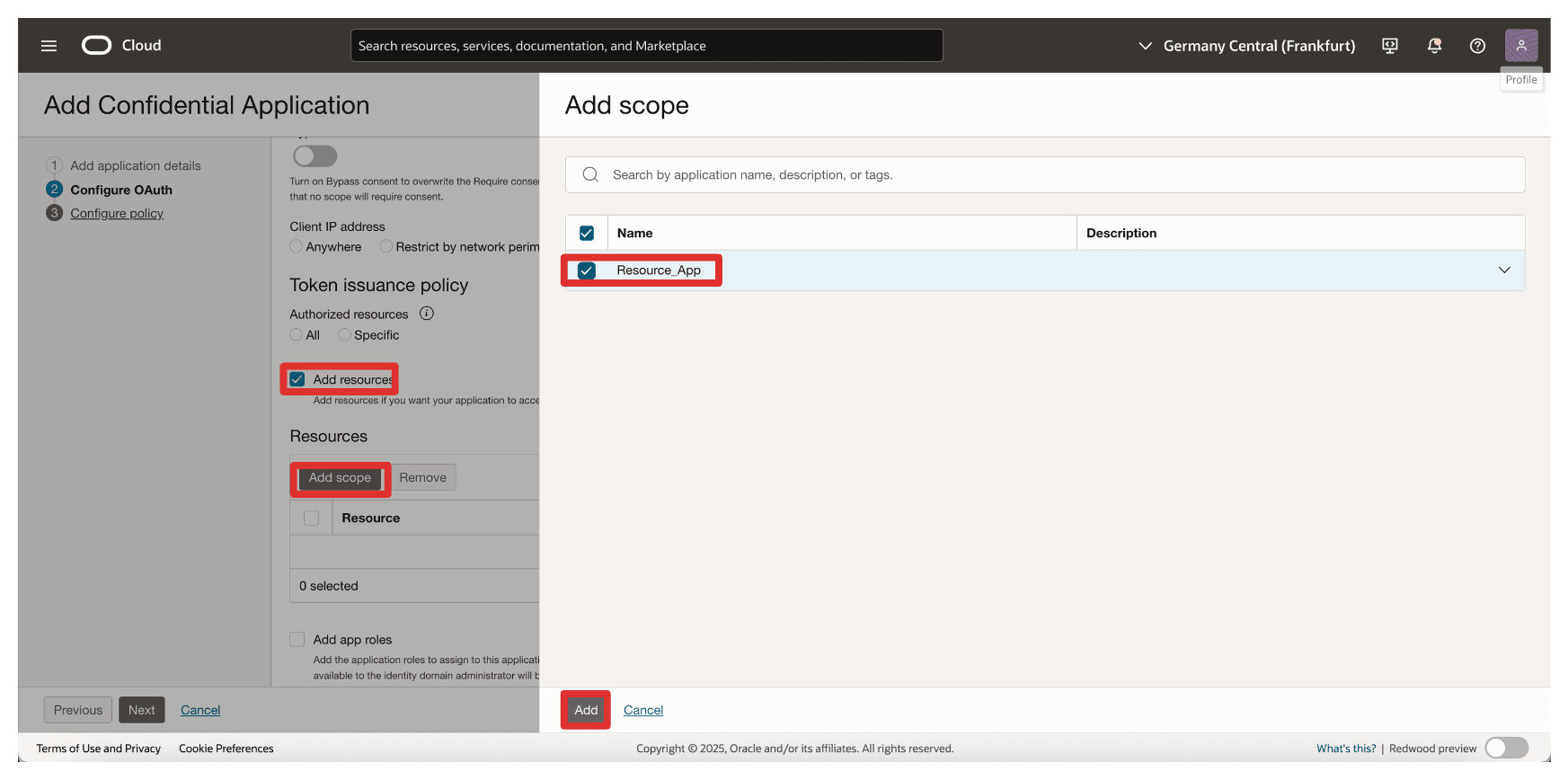

다음 이미지는 이 단계의 구성 요소 및 구성 설정을 보여줍니다.

-

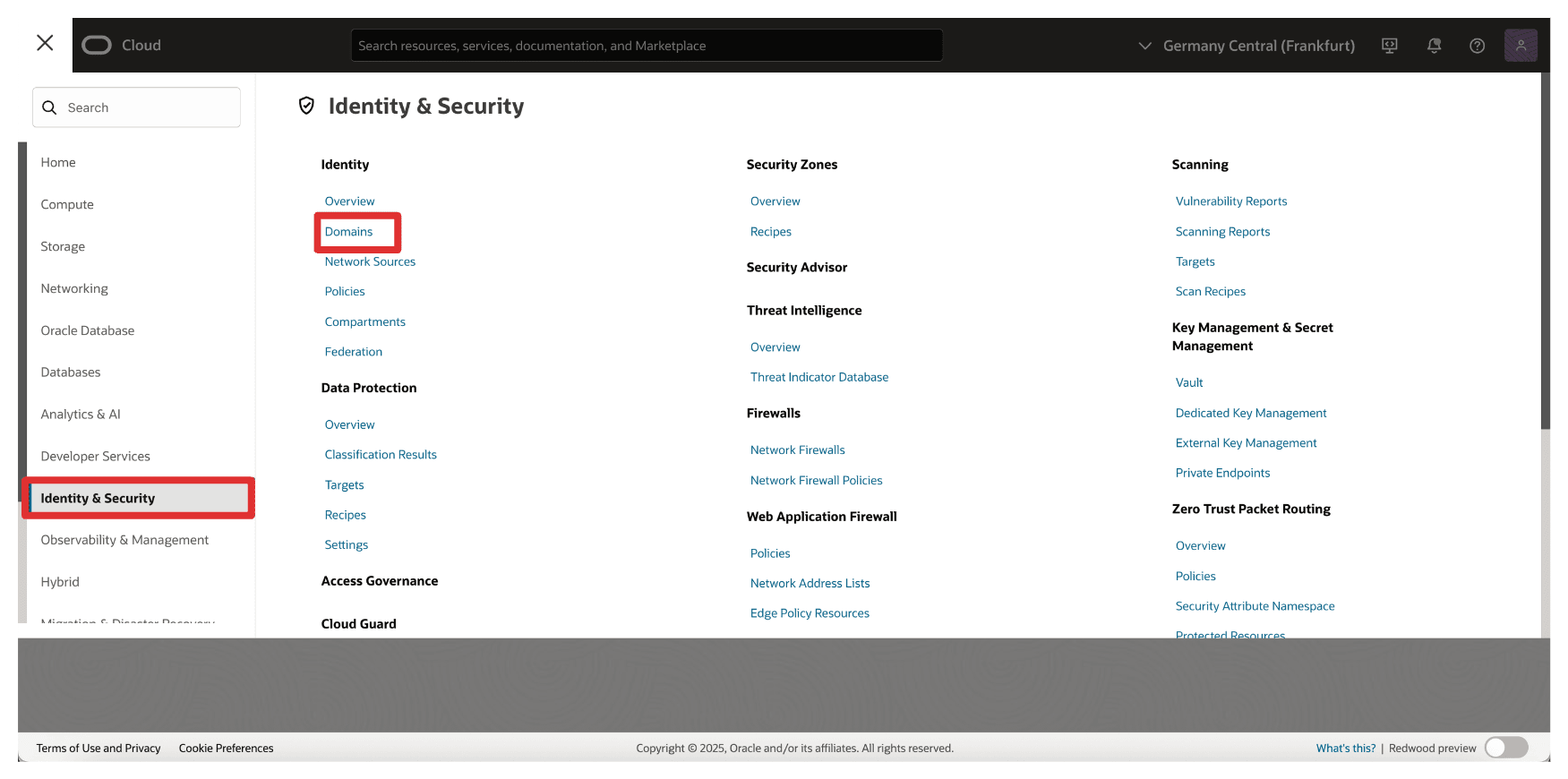

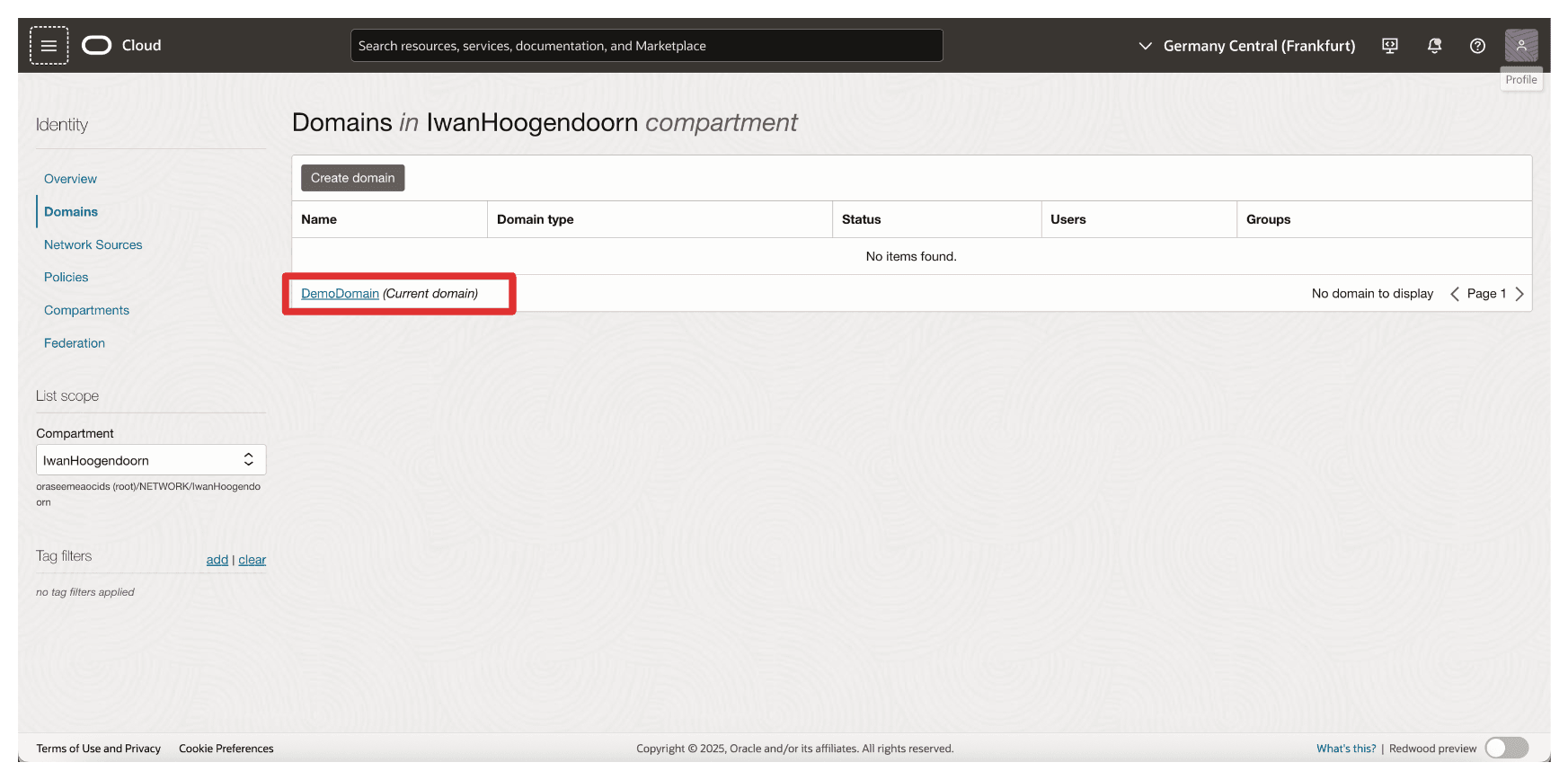

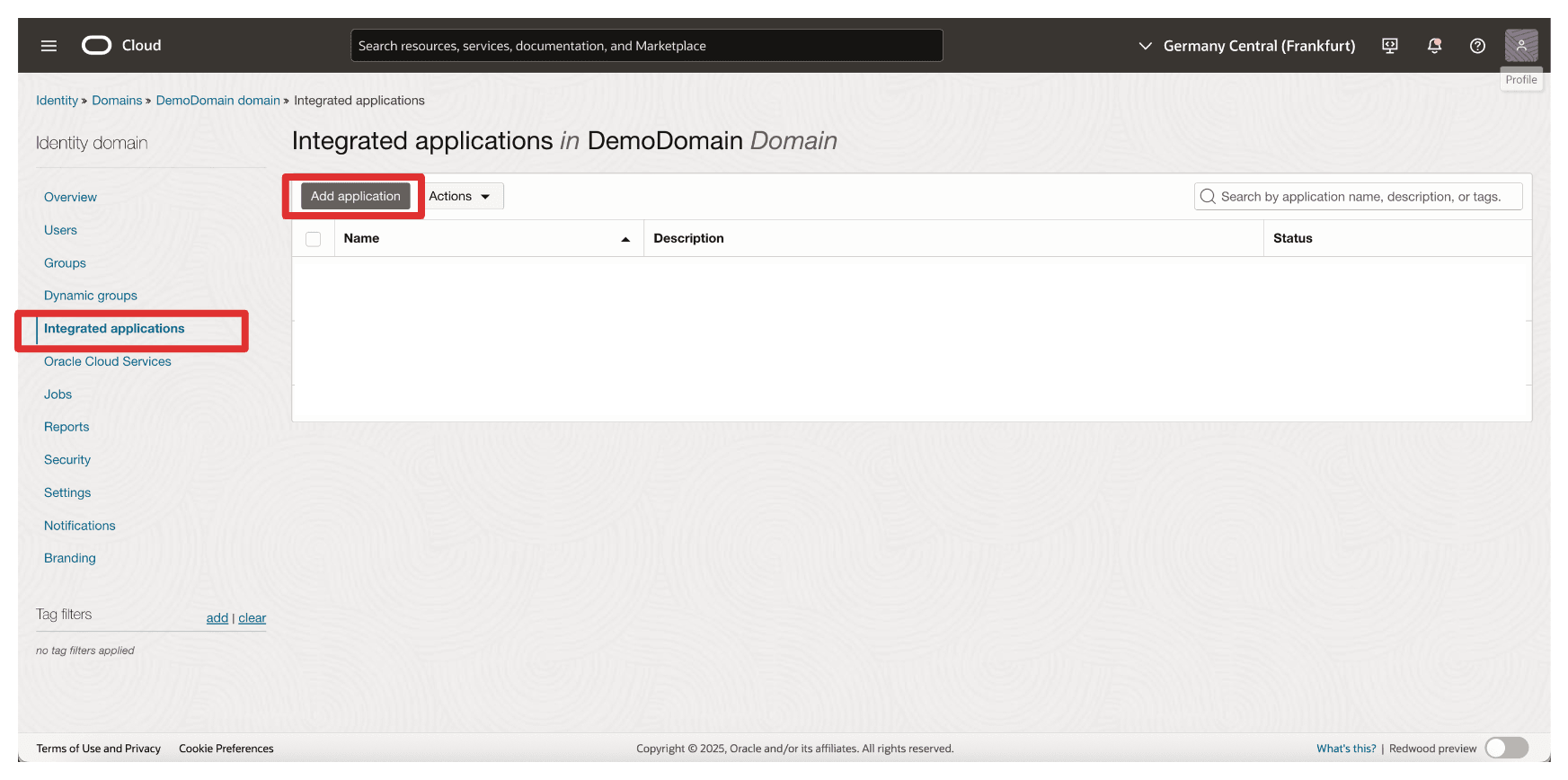

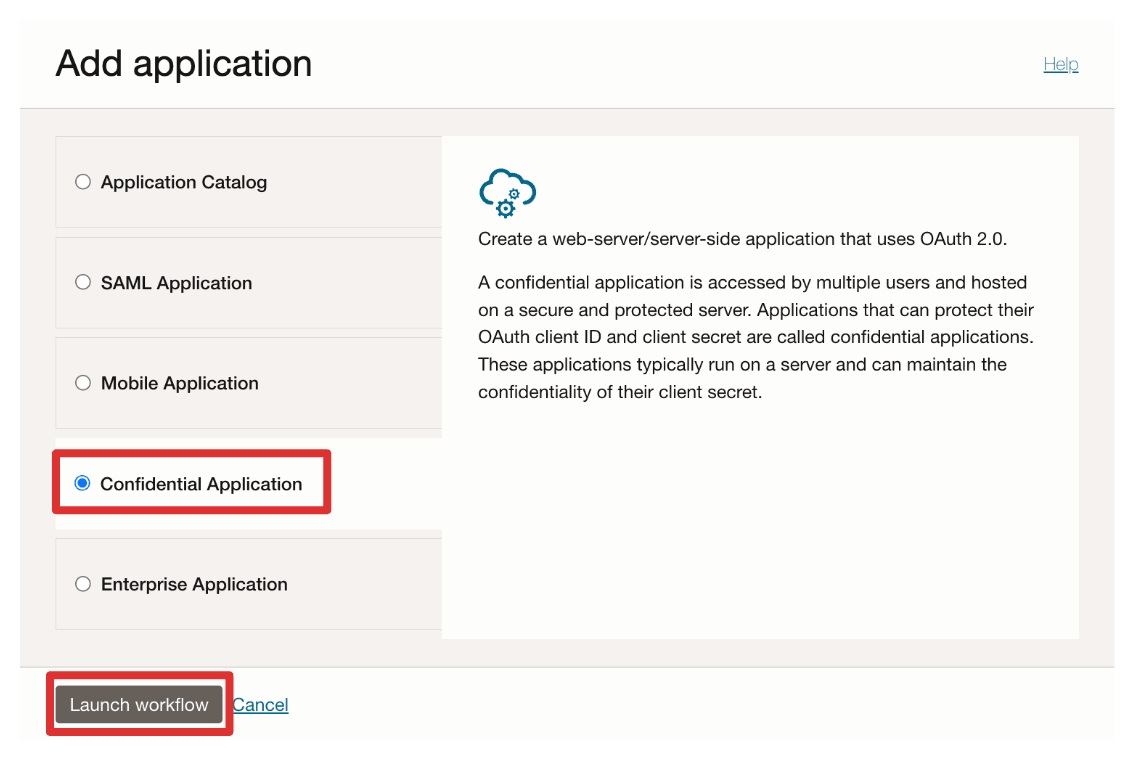

OCI 콘솔에 로그인하고 ID 및 보안으로 이동한 다음 도메인을 누릅니다.

-

인증에 사용할 도메인을 누릅니다.

-

통합 애플리케이션 및 애플리케이션 추가를 누릅니다.

-

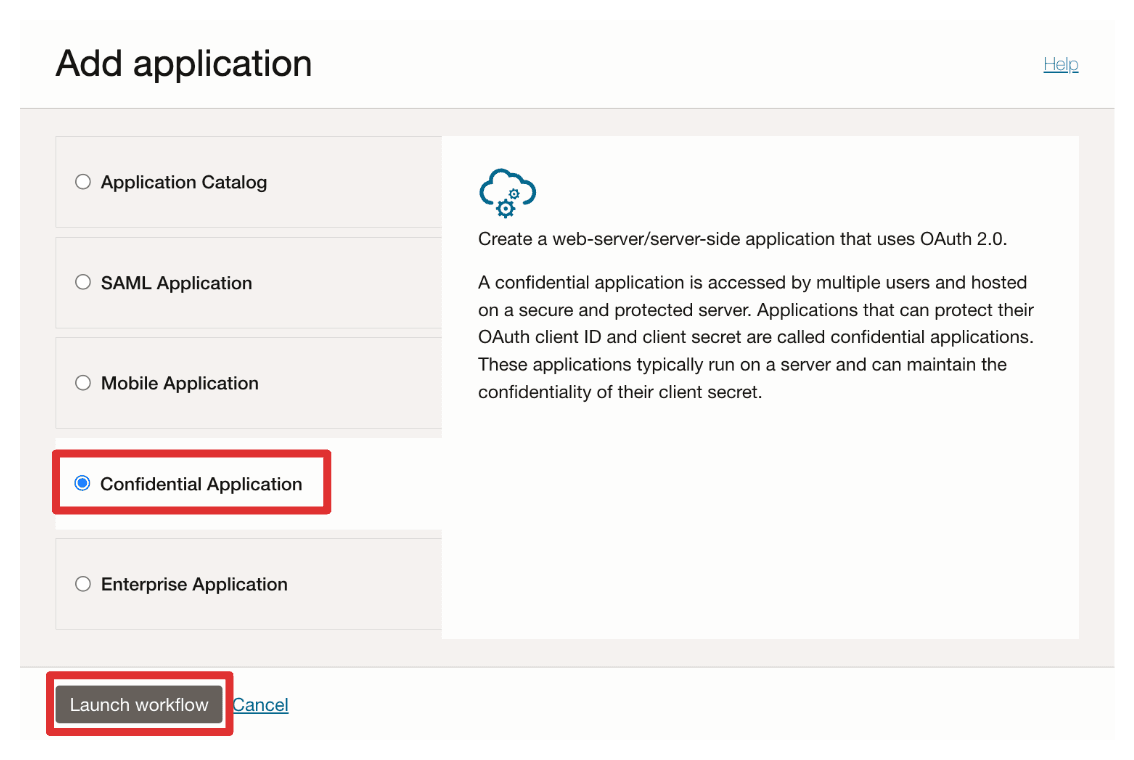

기밀 애플리케이션을 선택하고 워크플로우 실행을 누릅니다.

-

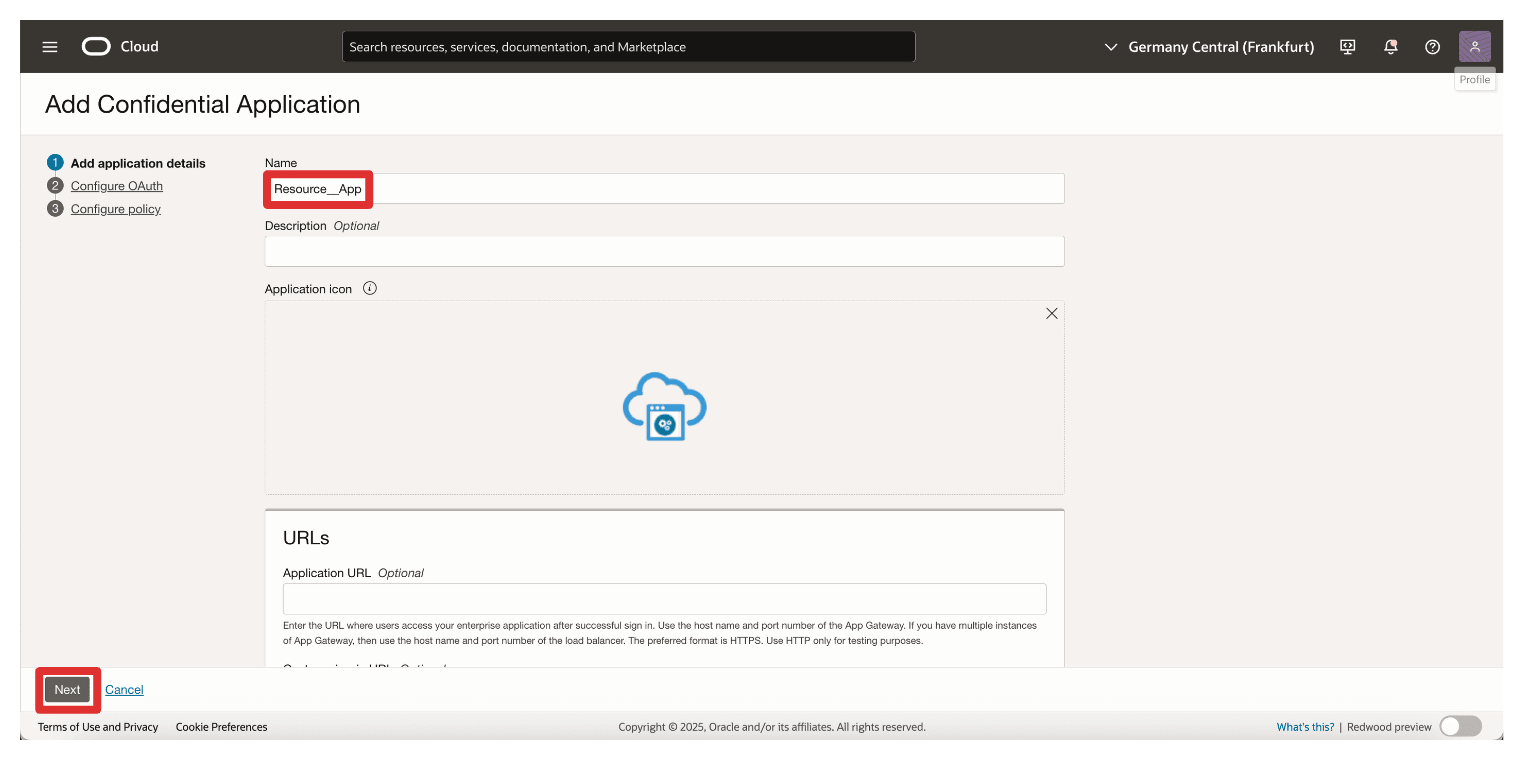

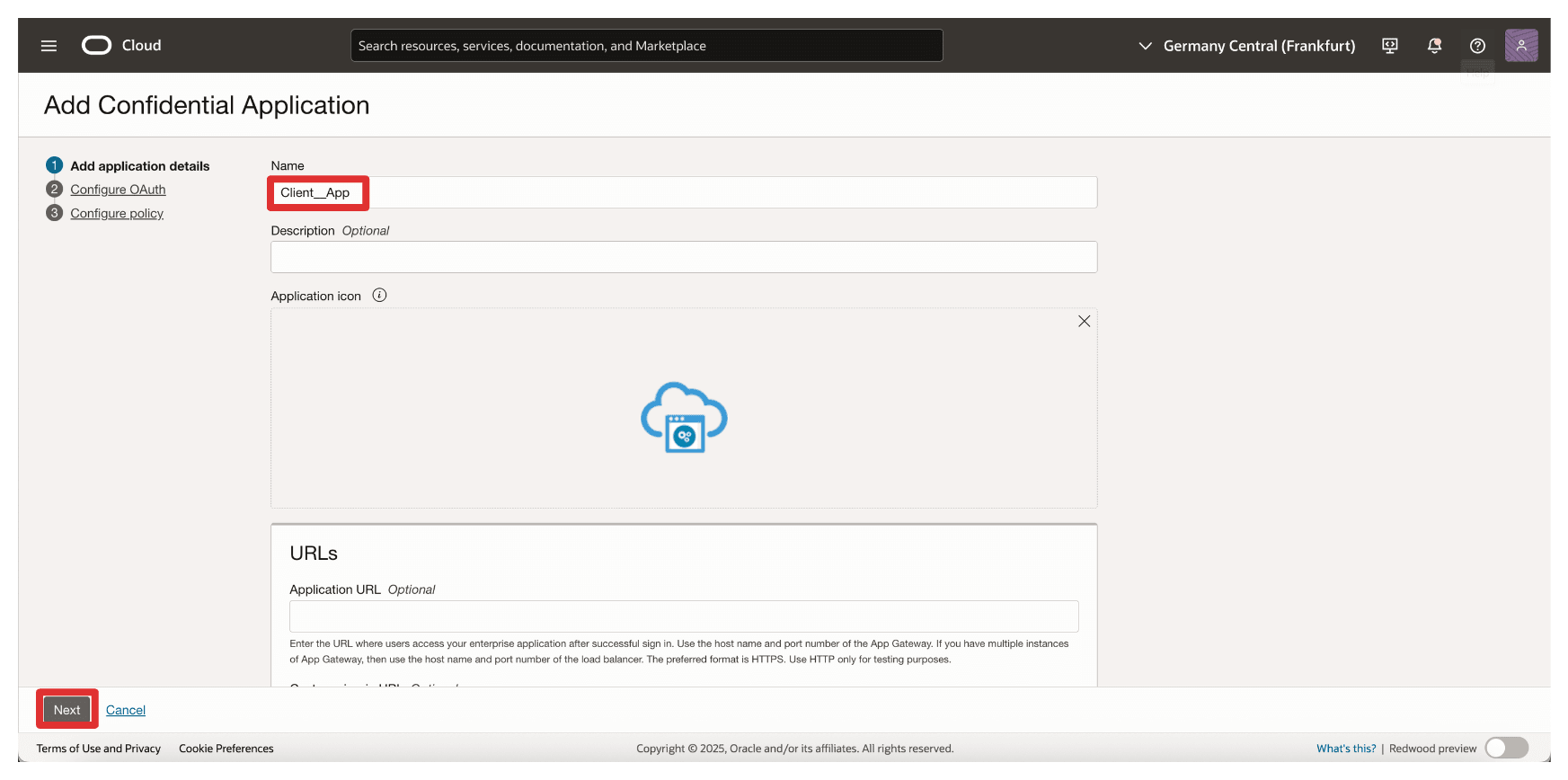

애플리케이션 이름(

Resource_App)을 입력하고 다음을 누릅니다.

-

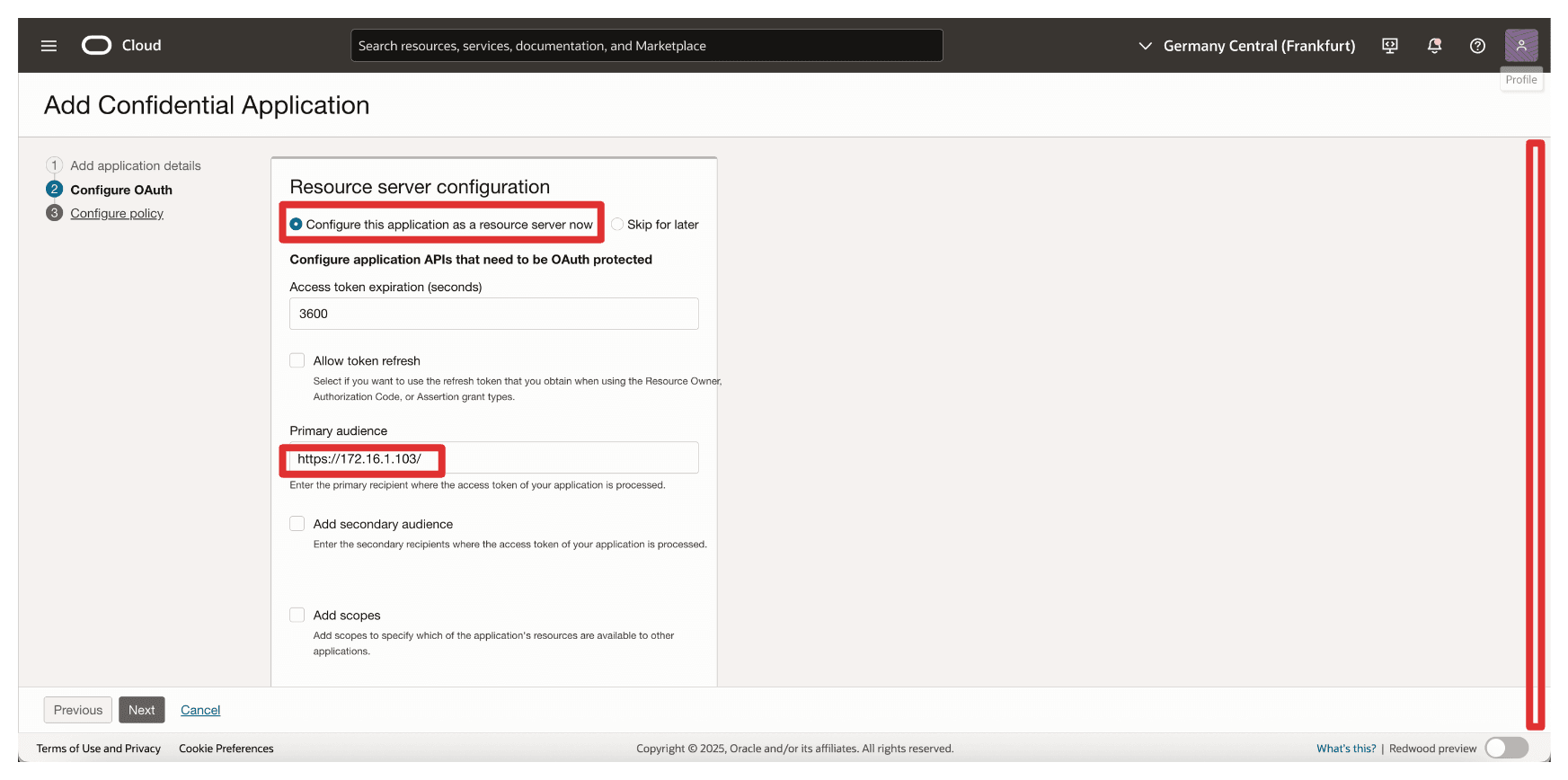

리소스 서버 구성 섹션에서 다음 정보를 입력합니다.

- 지금 이 애플리케이션을 리소스 서버로 구성을 선택합니다.

- 기본 대상자에

https://172.16.1.103/(API 게이트웨이의 IP 주소)을 입력합니다.

-

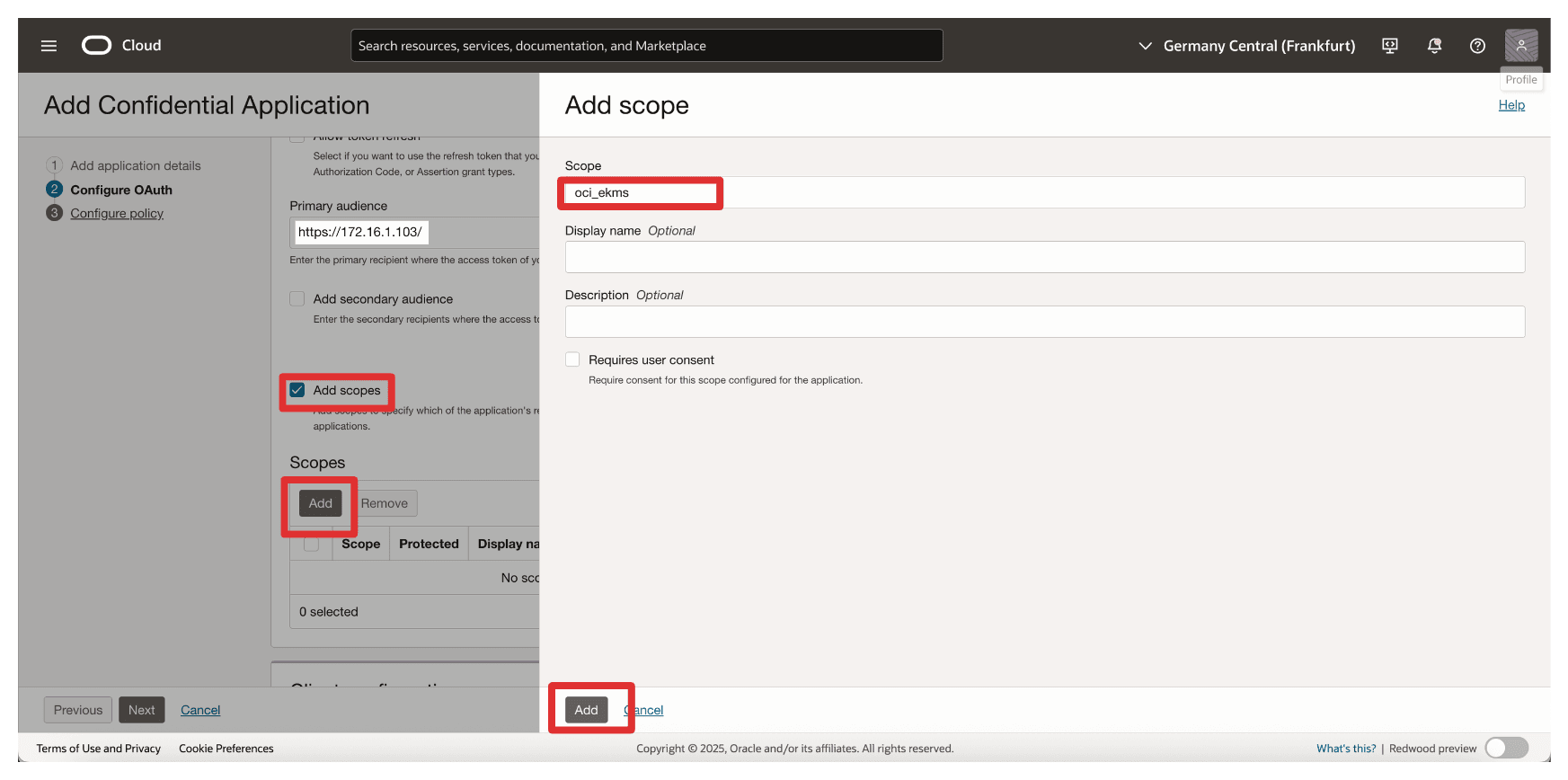

범위 추가에 다음 정보를 입력합니다.

- 범위 추가를 선택합니다.

- 추가를 누릅니다.

- 범위에

oci_ekms를 입력합니다. - 추가를 누릅니다.

-

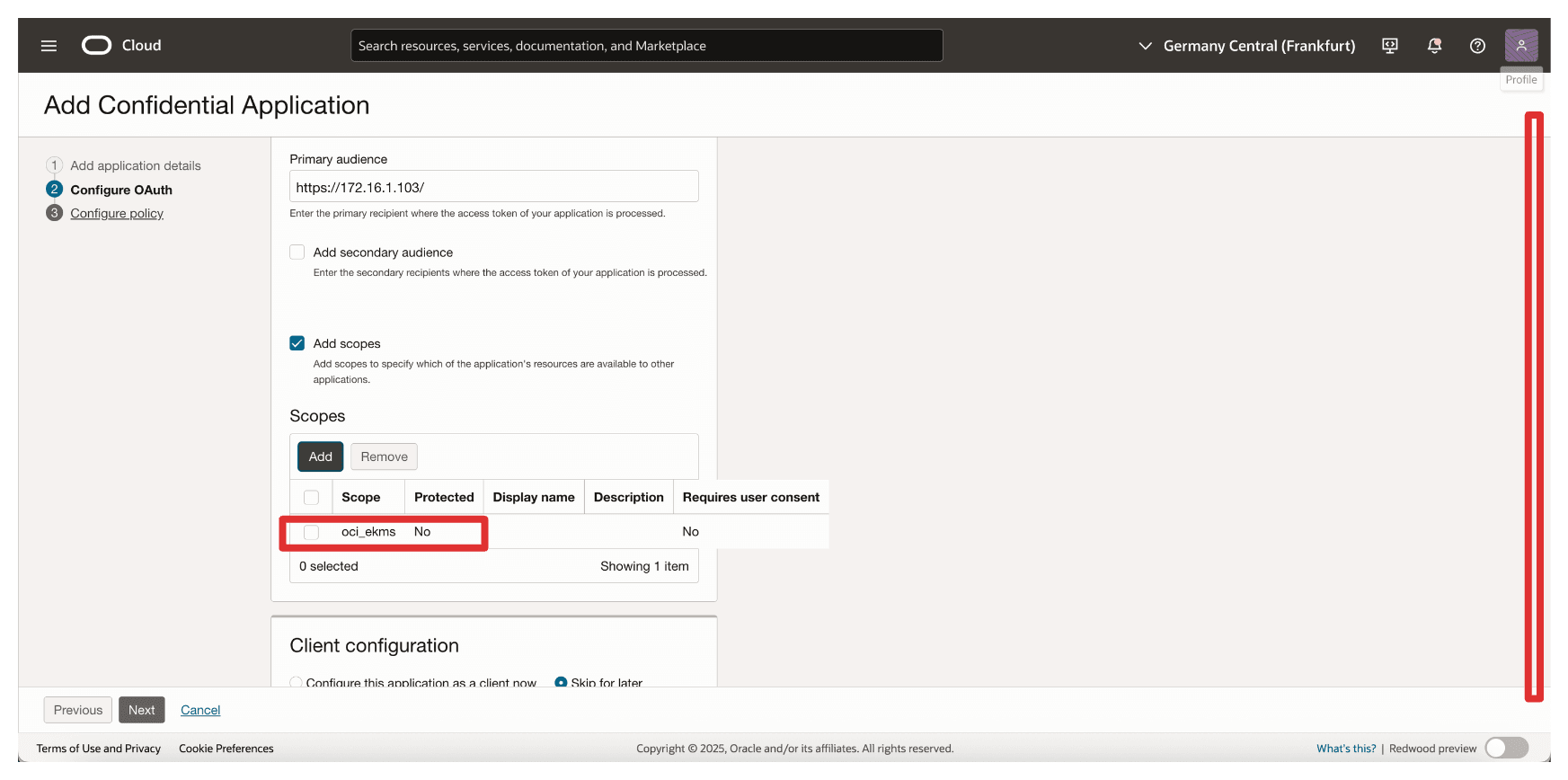

추가된 범위

oci_ekms를 살펴보고 아래로 스크롤합니다.

-

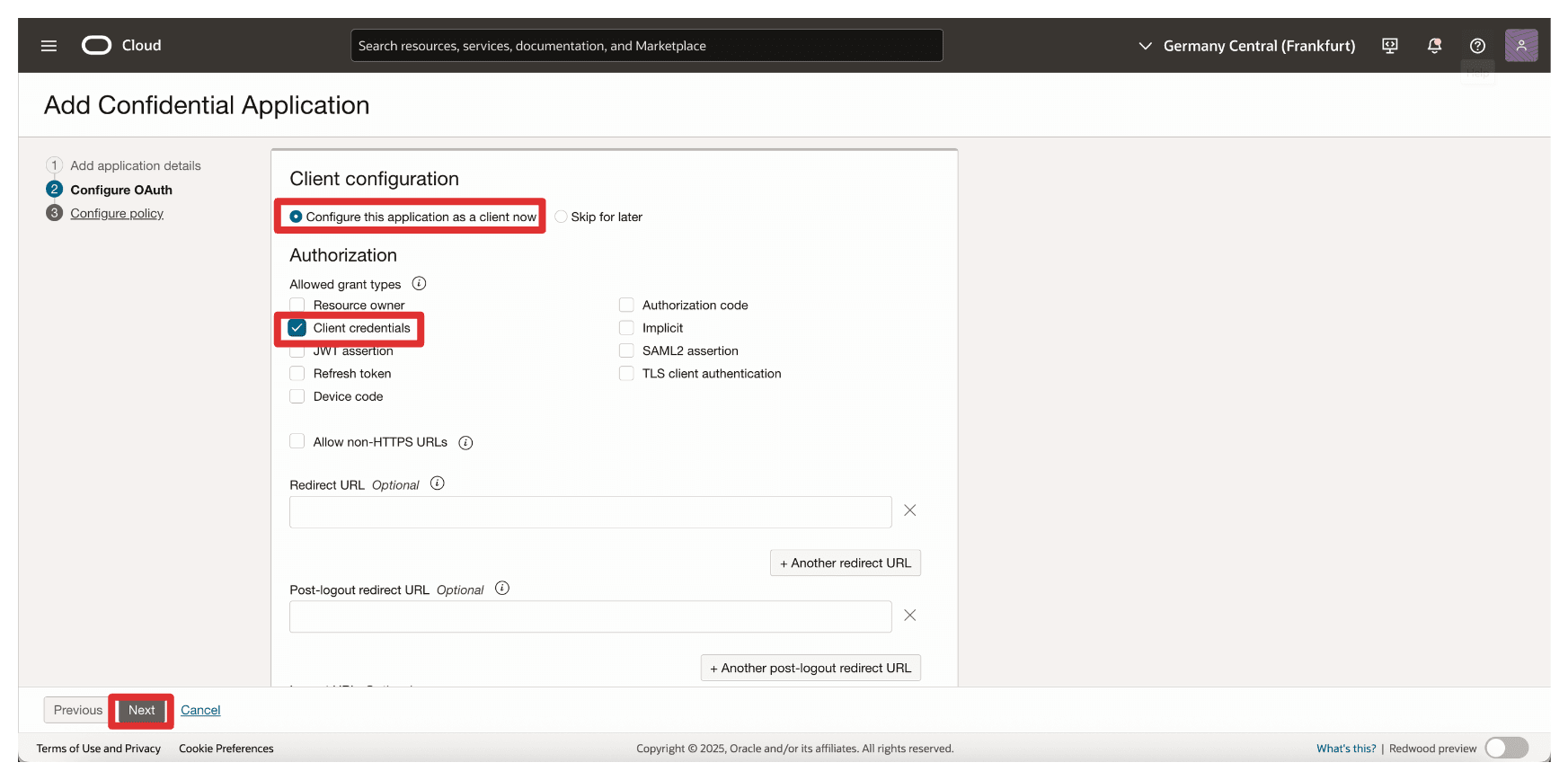

클라이언트 구성 섹션에 다음 정보를 입력합니다.

- 지금 이 애플리케이션을 클라이언트로 구성을 선택합니다.

- 클라이언트 인증서를 선택합니다.

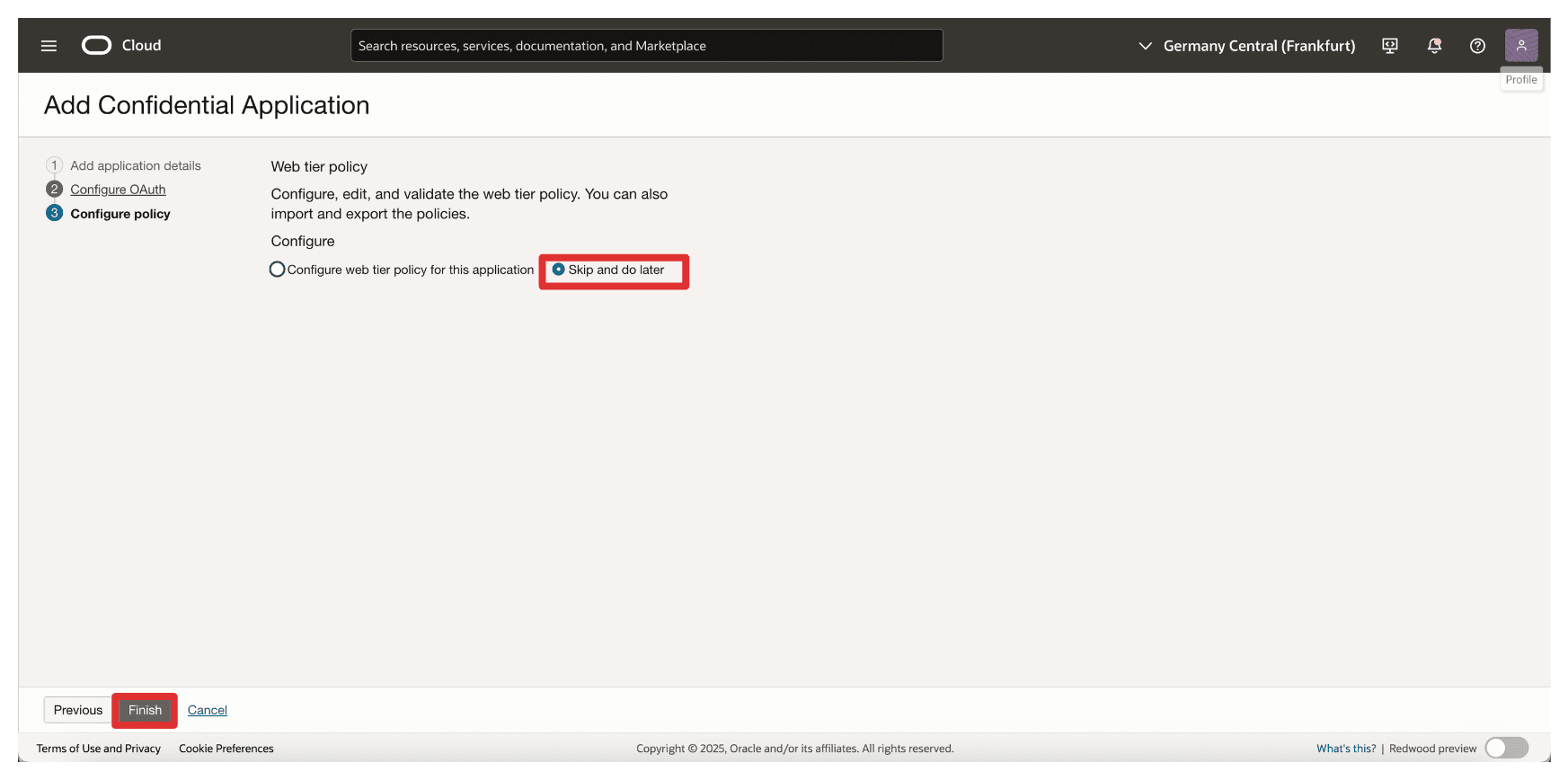

- 다음을 누릅니다.

-

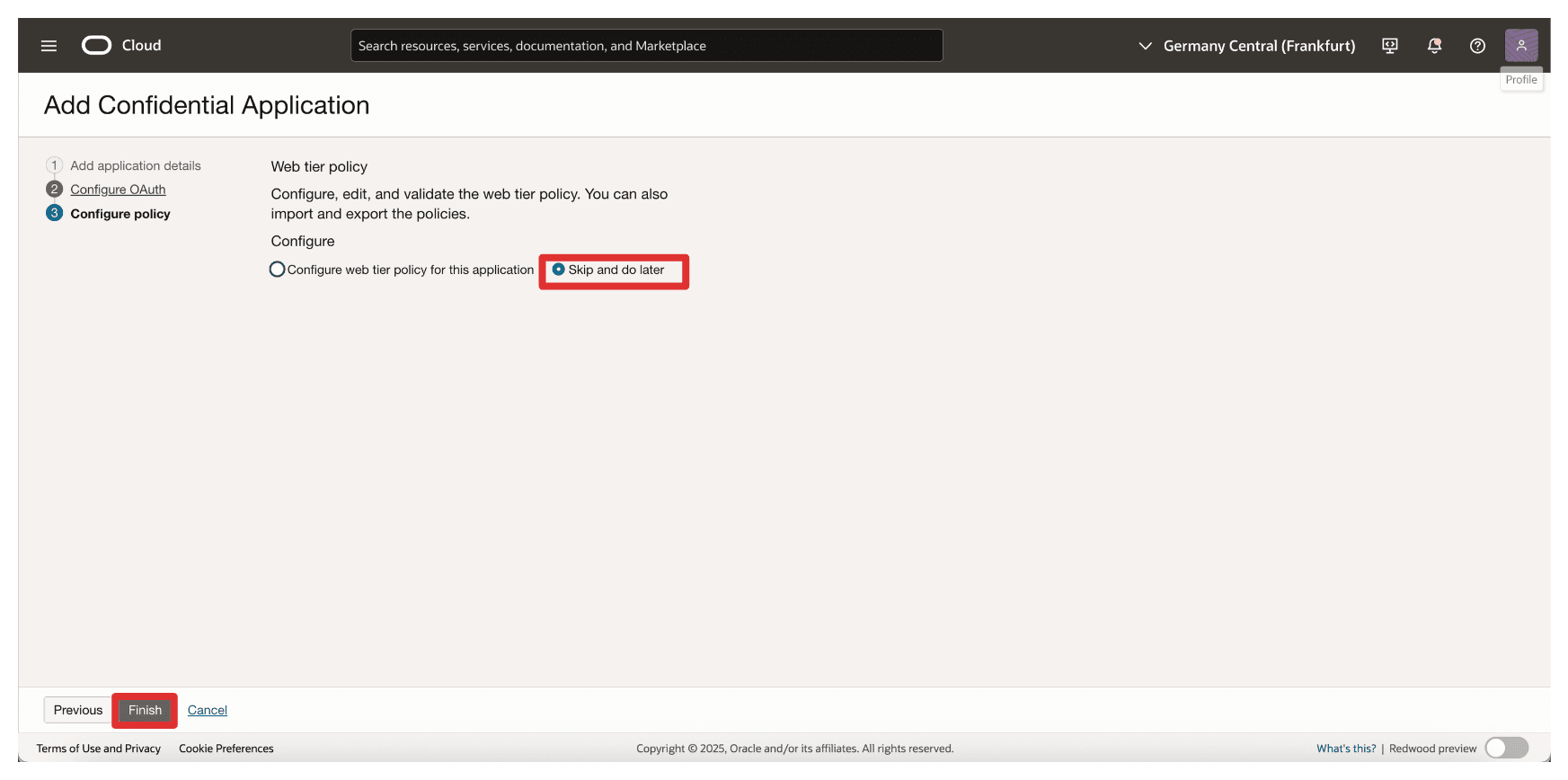

건너뛰기 및 나중에 수행을 눌러 웹 계층 정책 생성을 건너뛰고 완료를 누릅니다.

-

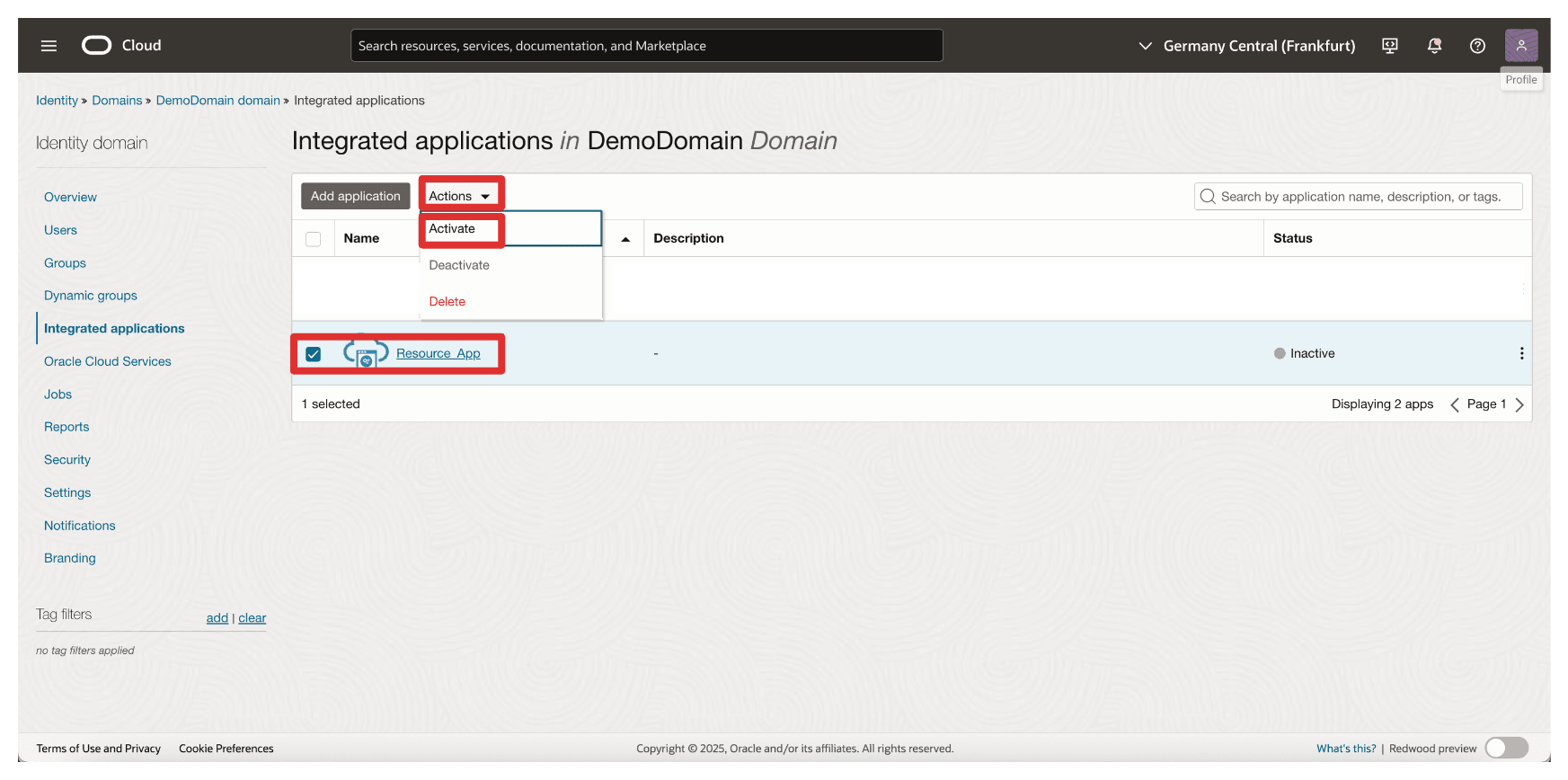

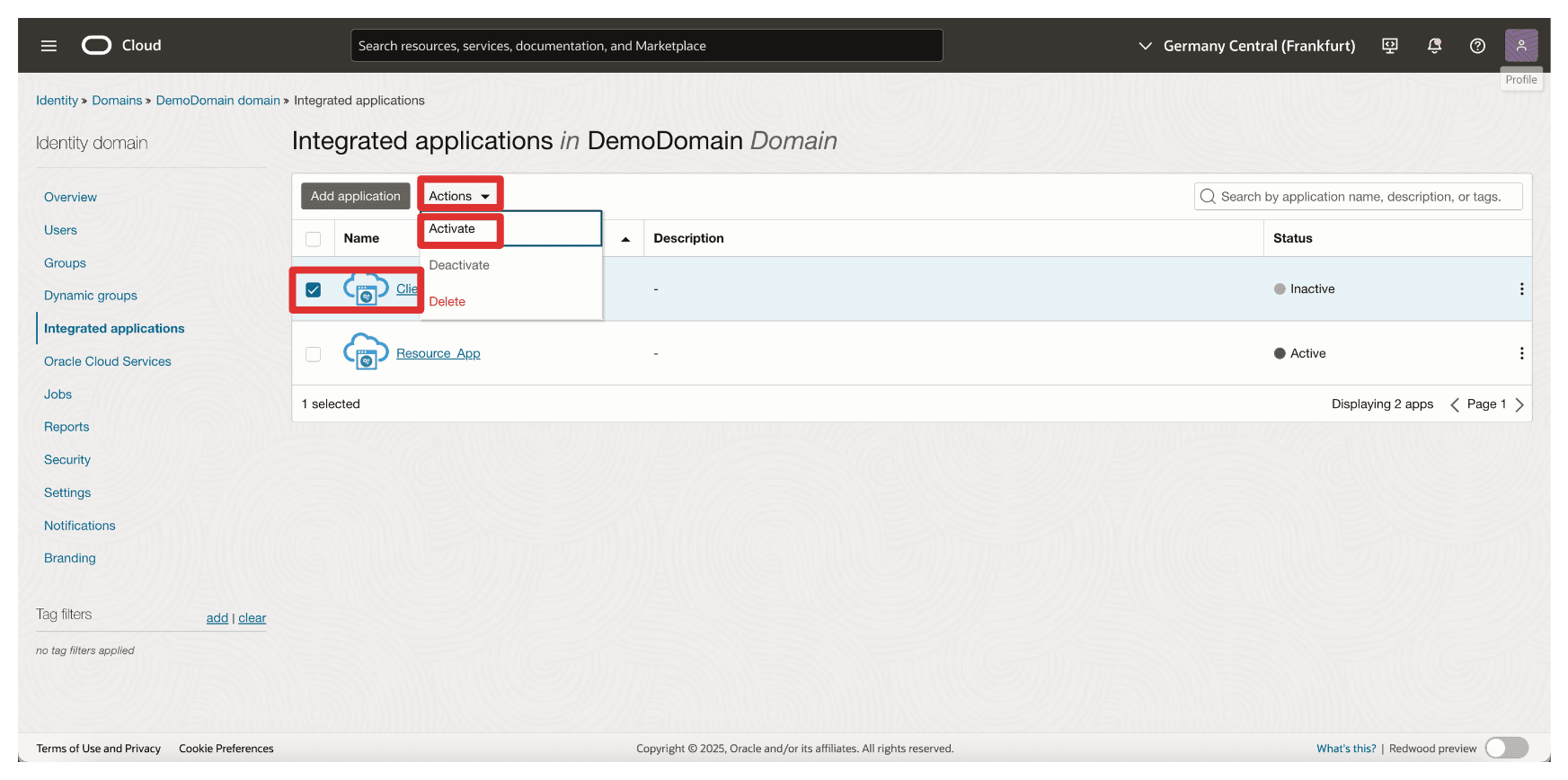

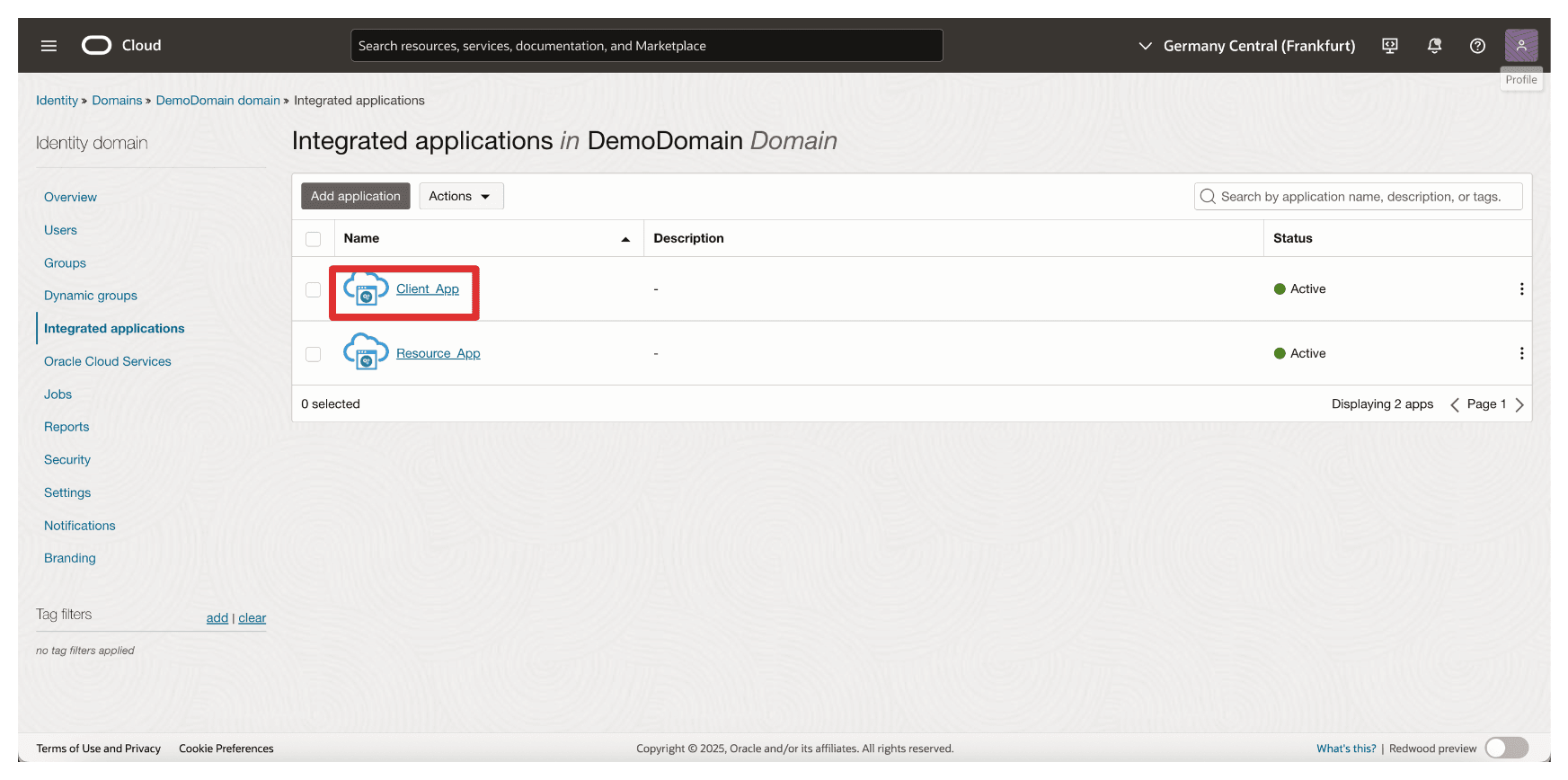

통합 애플리케이션 페이지로 이동합니다.

Resource_App통합 애플리케이션이 생성됩니다.Resource_App통합 애플리케이션을 선택합니다.- 작업 드롭다운 메뉴를 누릅니다.

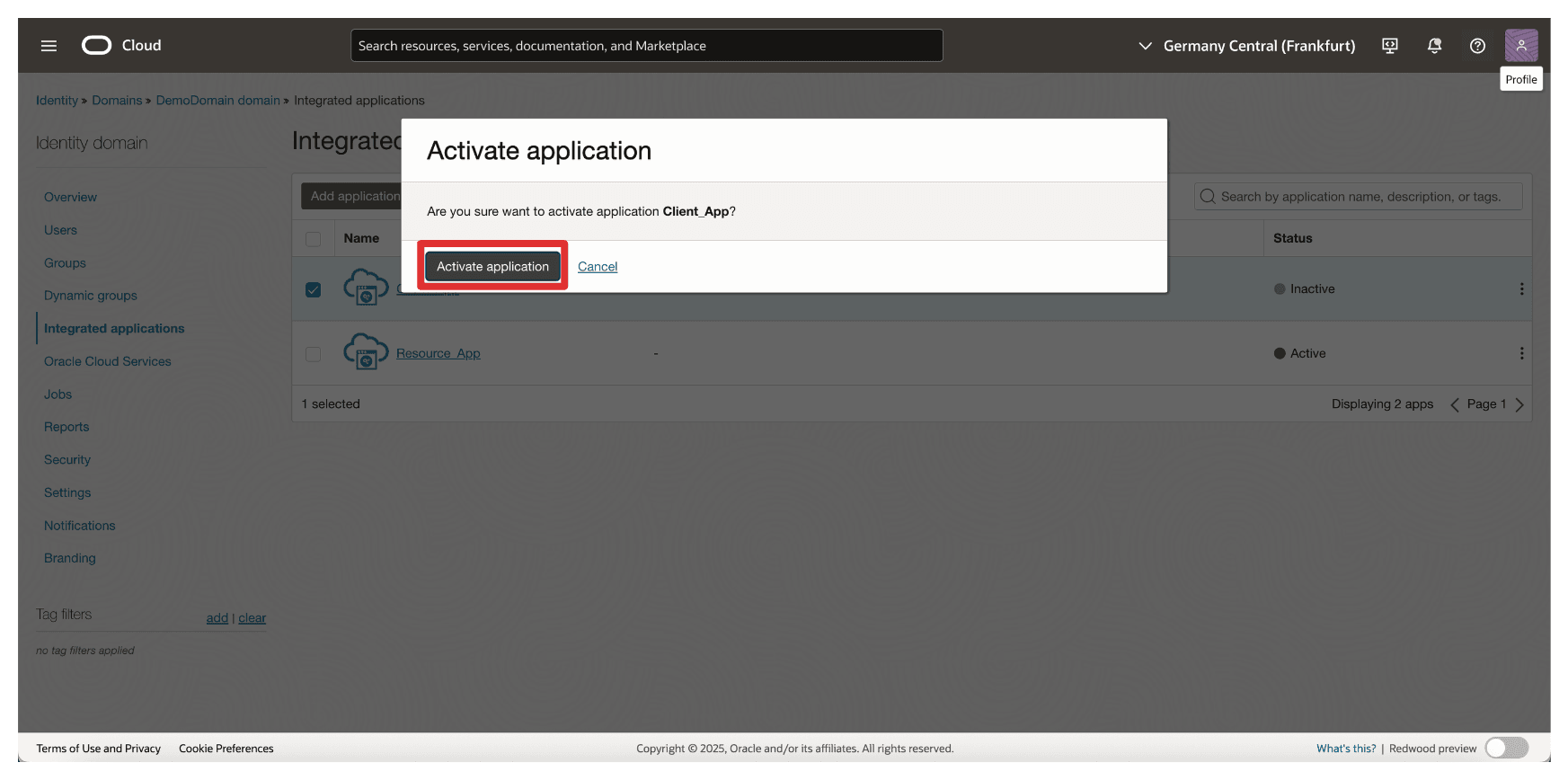

- 활성화를 누릅니다.

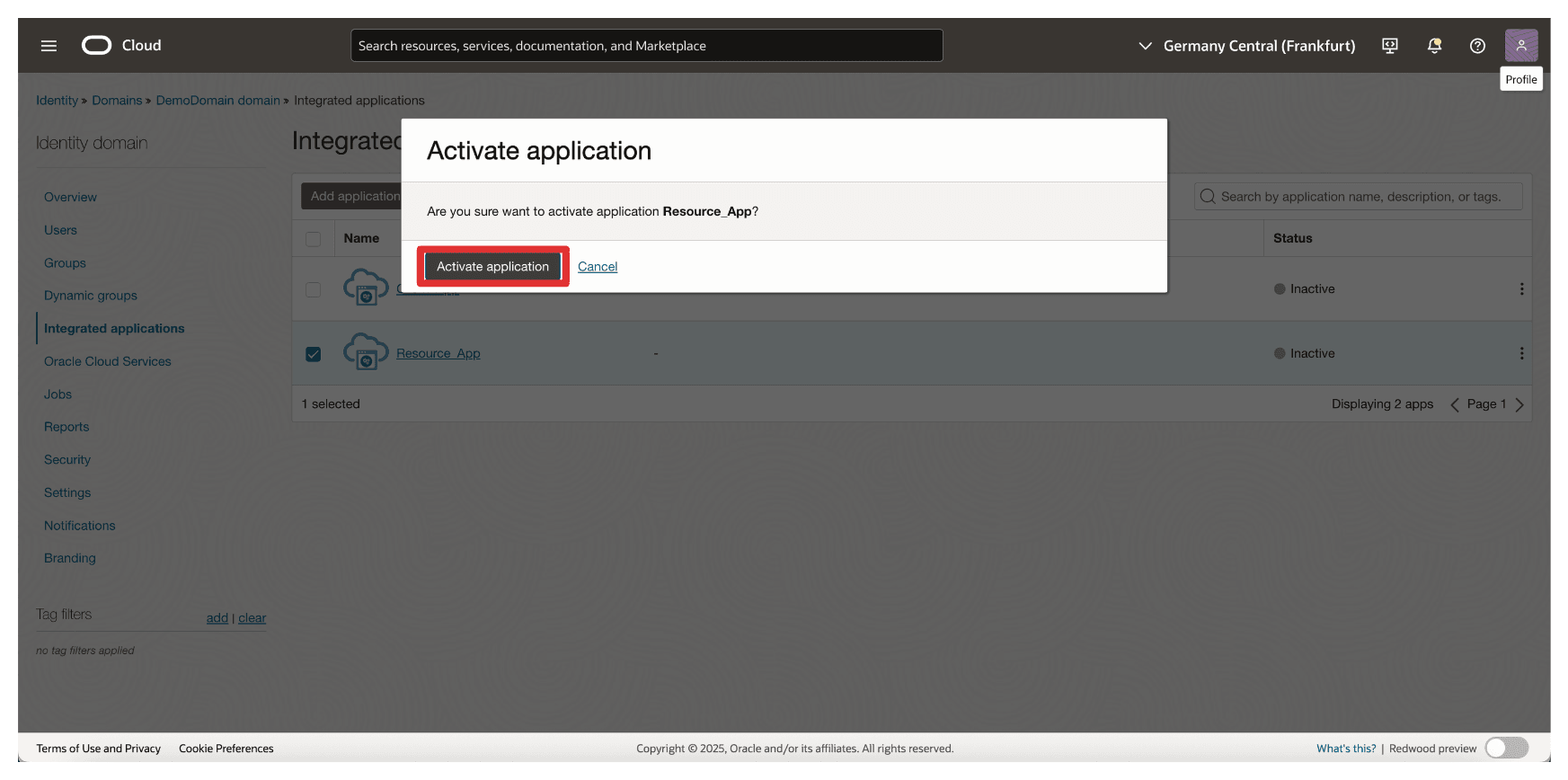

-

애플리케이션 활성화를 누릅니다.

-

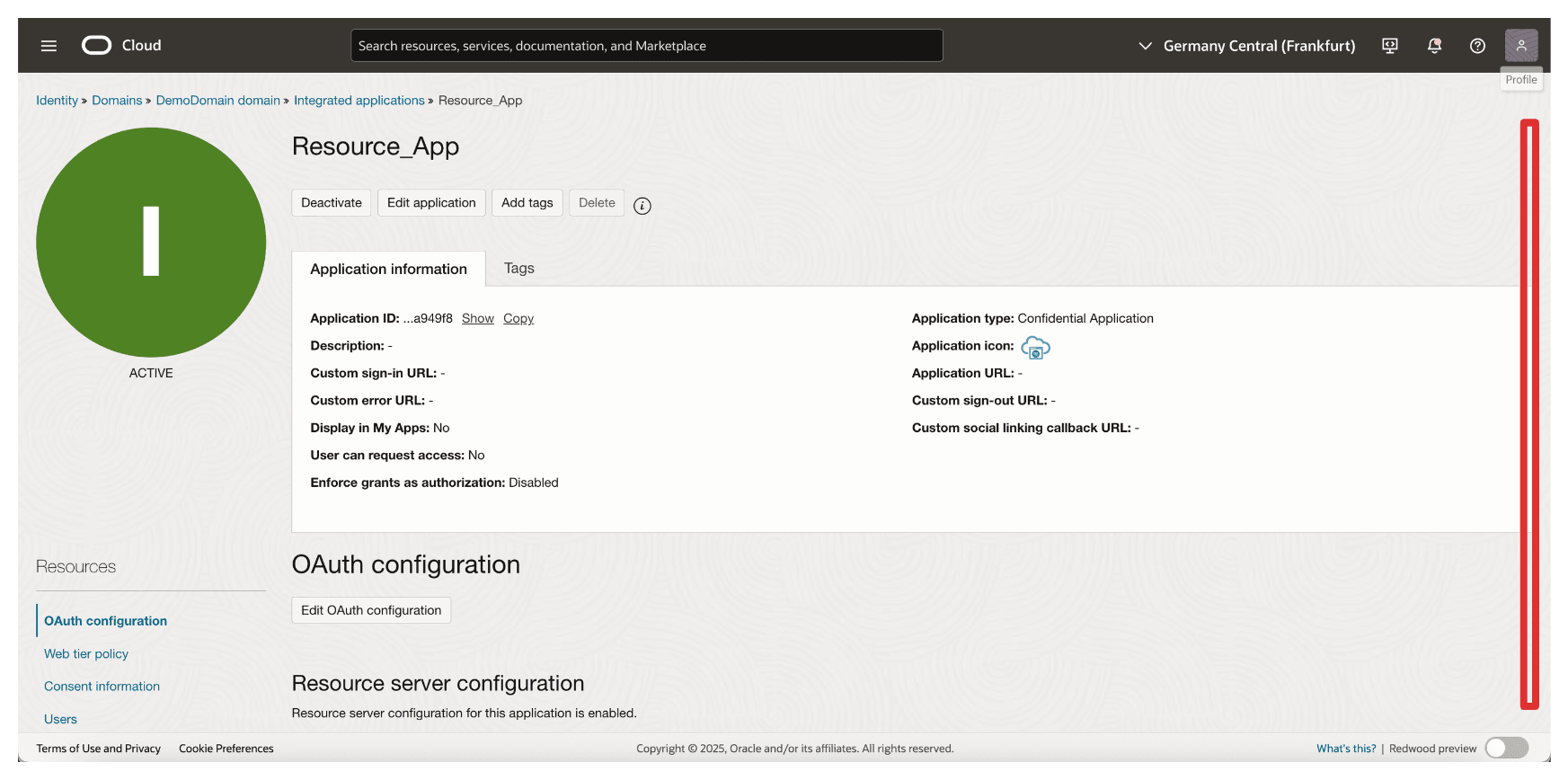

Resource_App통합 애플리케이션을 누릅니다.

-

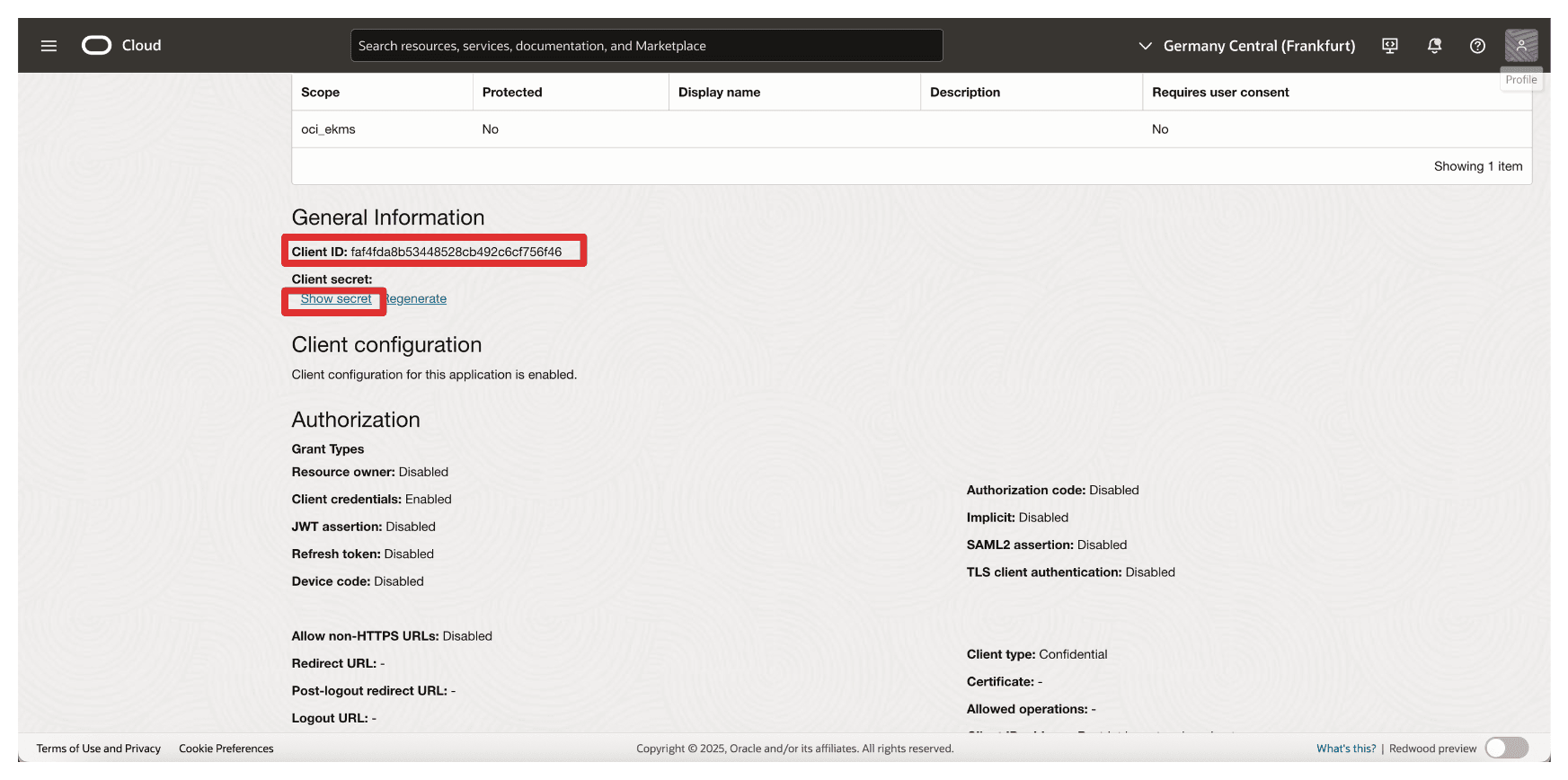

페이지 아래로 이동합니다.

-

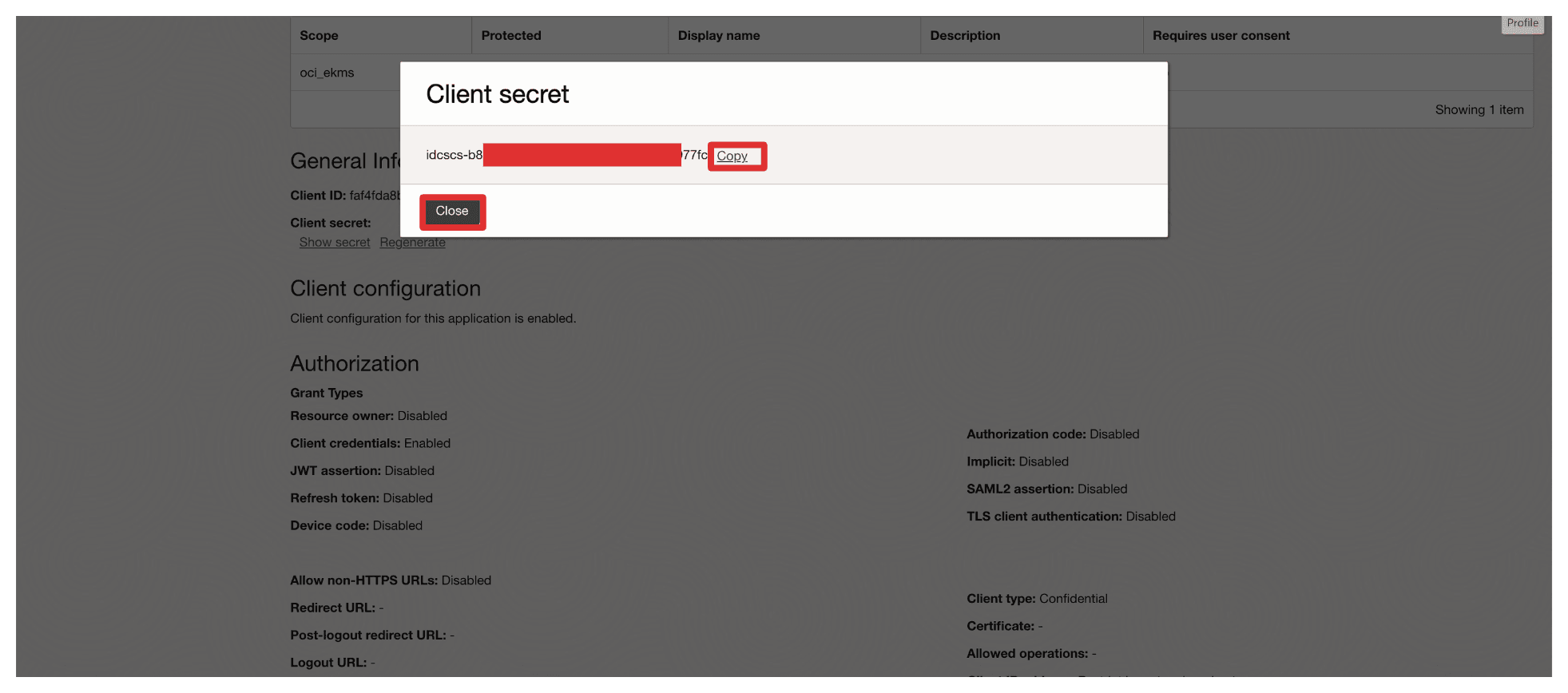

클라이언트 ID를 복사하여 메모장에 저장합니다. 비밀 표시를 눌러 클라이언트 암호를 표시합니다.

-

클라이언트 암호를 복사하여 메모장에 저장하려면 복사를 누릅니다. 닫기를 누르면

-

애플리케이션 추가을 누릅니다.

-

기밀 애플리케이션을 선택하고 워크플로우 실행을 누릅니다.

-

Name(이름)(

Client_App) 응용 프로그램을 입력하고 Next(다음)를 누릅니다.

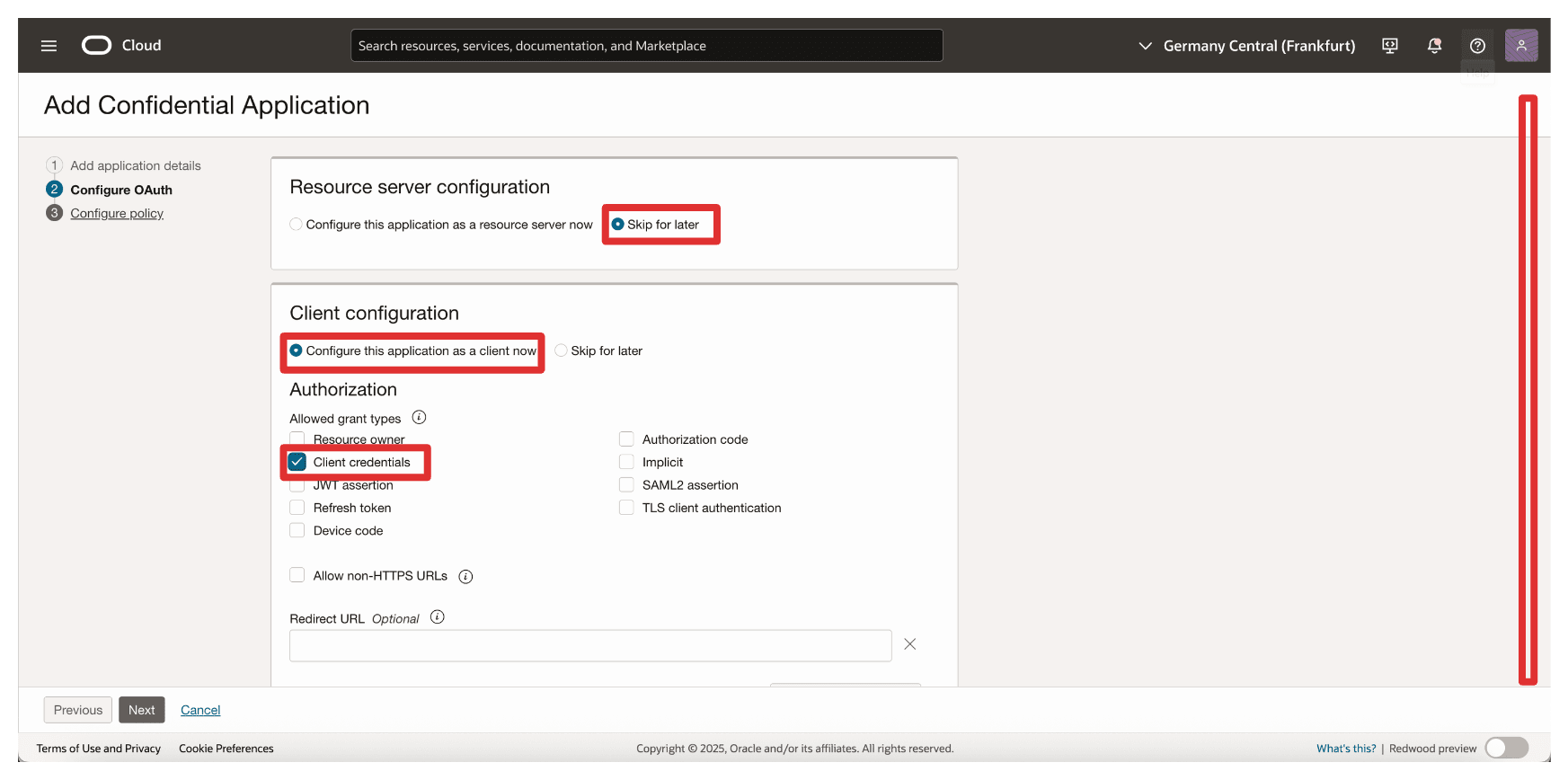

-

리소스 서버 구성에서 나중에 건너뛰기를 선택합니다.

-

클라이언트 구성에 다음 정보를 입력합니다.

- 지금 이 애플리케이션을 클라이언트로 구성을 선택합니다.

- 클라이언트 인증서를 선택합니다.

- 페이지 아래로 이동합니다.

-

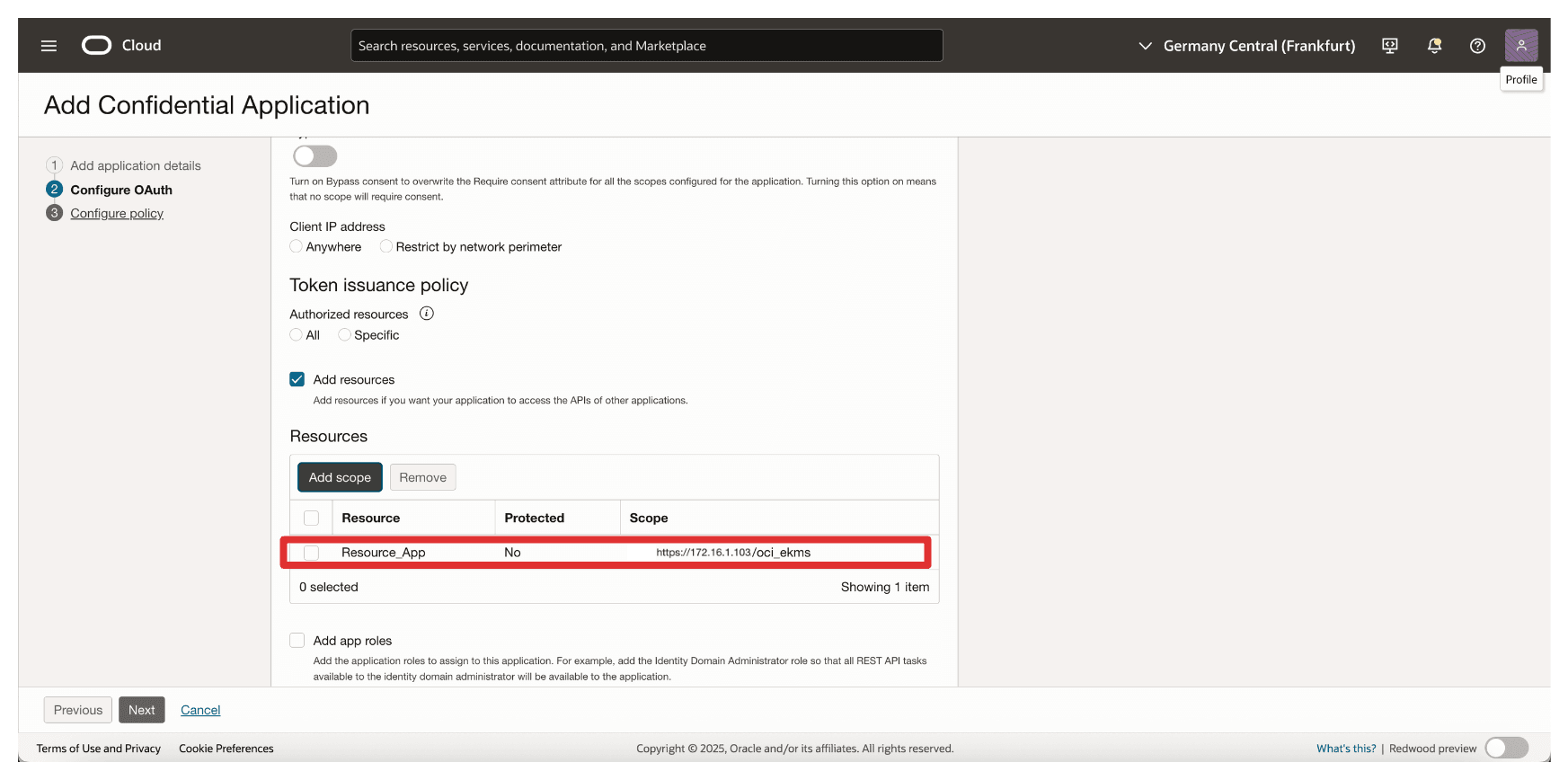

범위 추가에 다음 정보를 입력합니다.

- 리소스 추가를 선택합니다.

- 범위 추가를 선택합니다.

- 범위에

Resource_App를 입력합니다. - 추가를 누릅니다.

-

추가된 리소스

Resource_App을 확인하고 다음을 누릅니다.

-

건너뛰기 및 나중에 수행을 눌러 웹 계층 정책 생성을 건너뛰고 완료를 누릅니다.

-

통합 애플리케이션 페이지로 이동합니다.

Client_App통합 애플리케이션이 생성됩니다.Client_App통합 애플리케이션을 선택합니다.- 작업 드롭다운 메뉴를 누릅니다.

- 활성화를 누릅니다.

-

애플리케이션 활성화를 누릅니다.

-

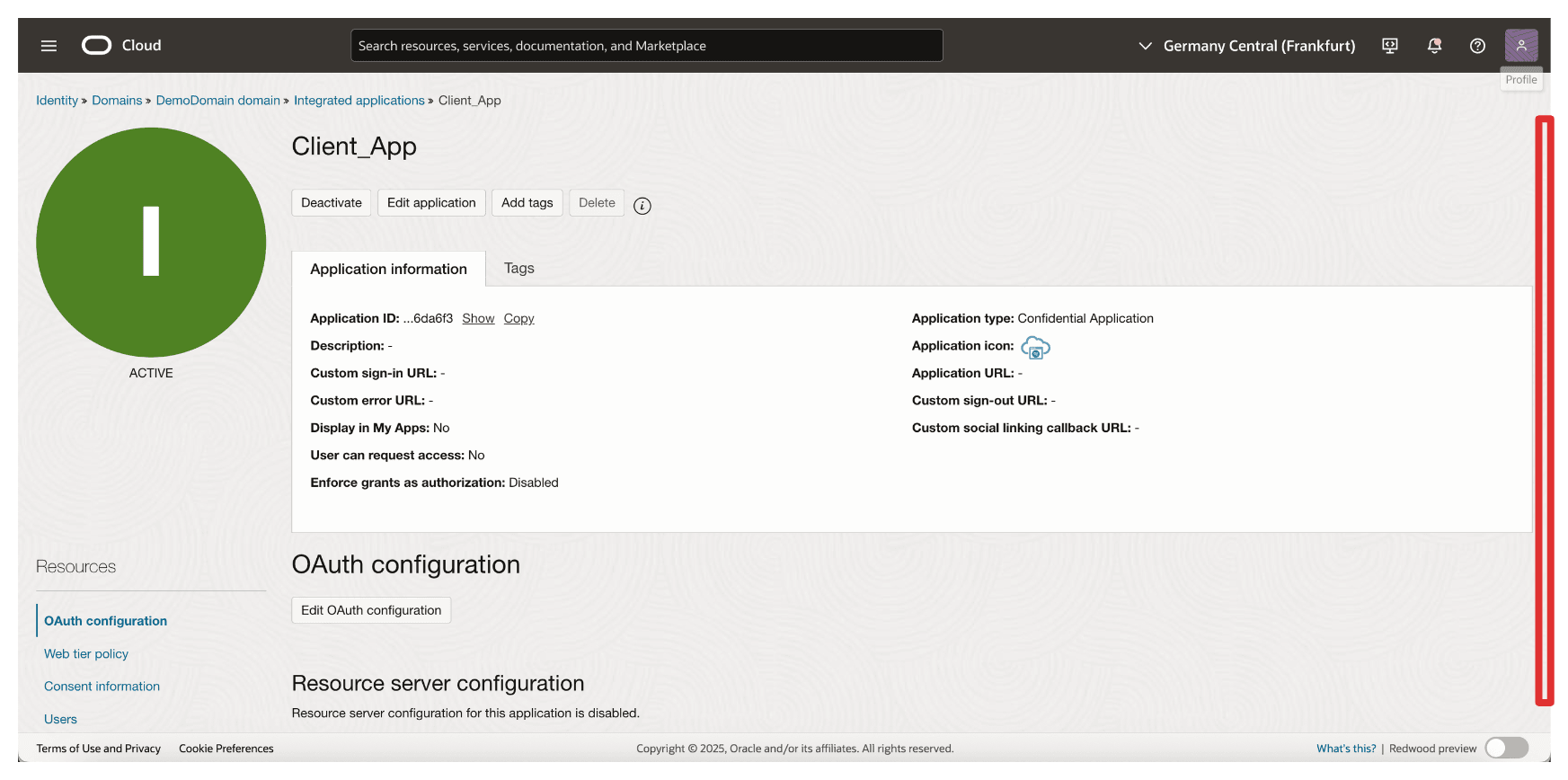

Client_App통합 애플리케이션을 누릅니다.

-

페이지 아래로 이동합니다.

-

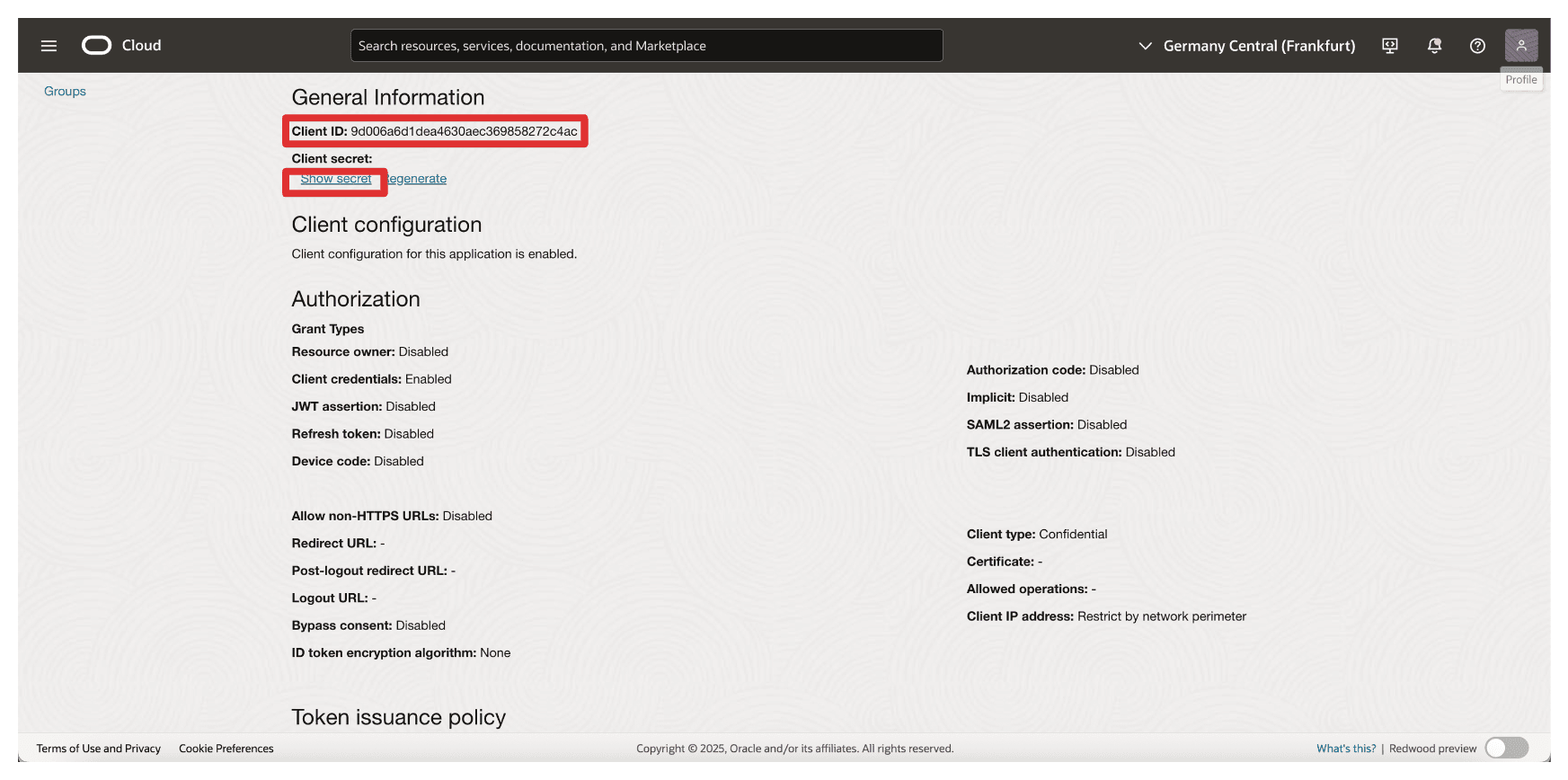

클라이언트 ID를 복사하여 메모장에 저장합니다. 비밀 표시를 눌러 클라이언트 암호를 표시합니다.

-

클라이언트 암호를 복사하여 메모장에 저장하려면 복사를 누릅니다. 닫기를 누르면

참고:

Resource_App및Client_App클라이언트 ID와 클라이언트 암호를 수집했습니다.- 이 두 가지를 혼합하여 적절한 위치에 구성하지 마십시오.

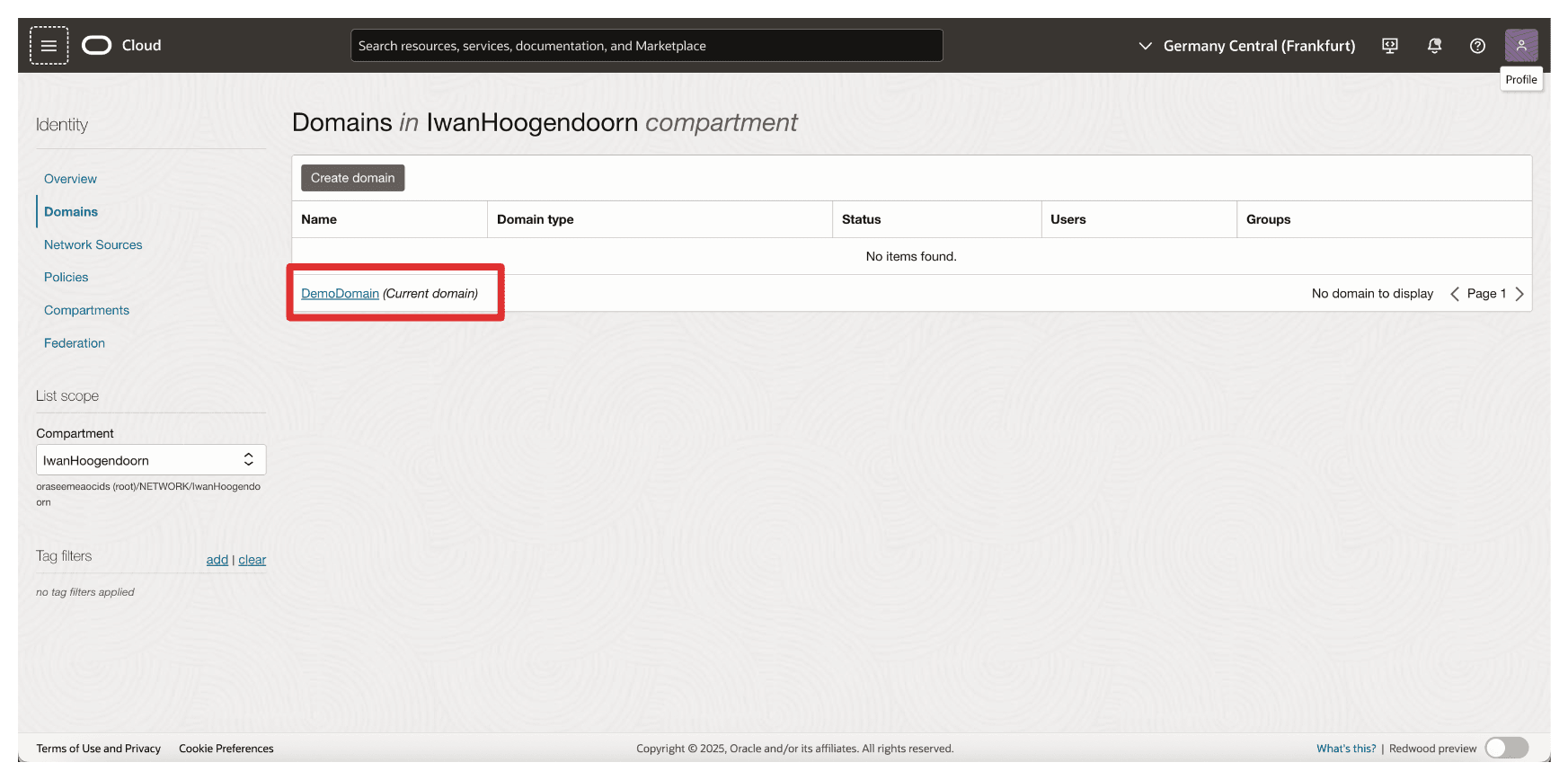

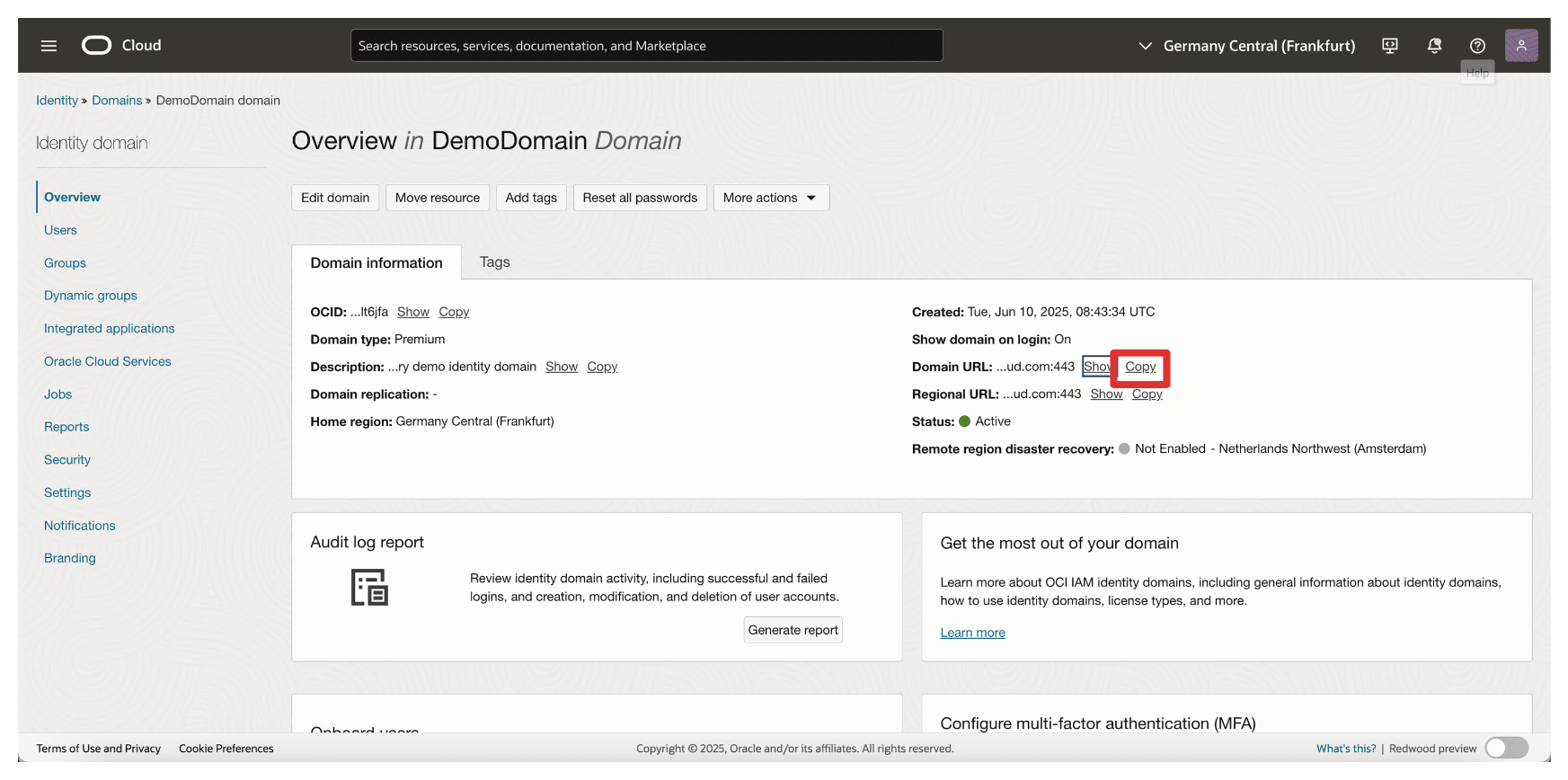

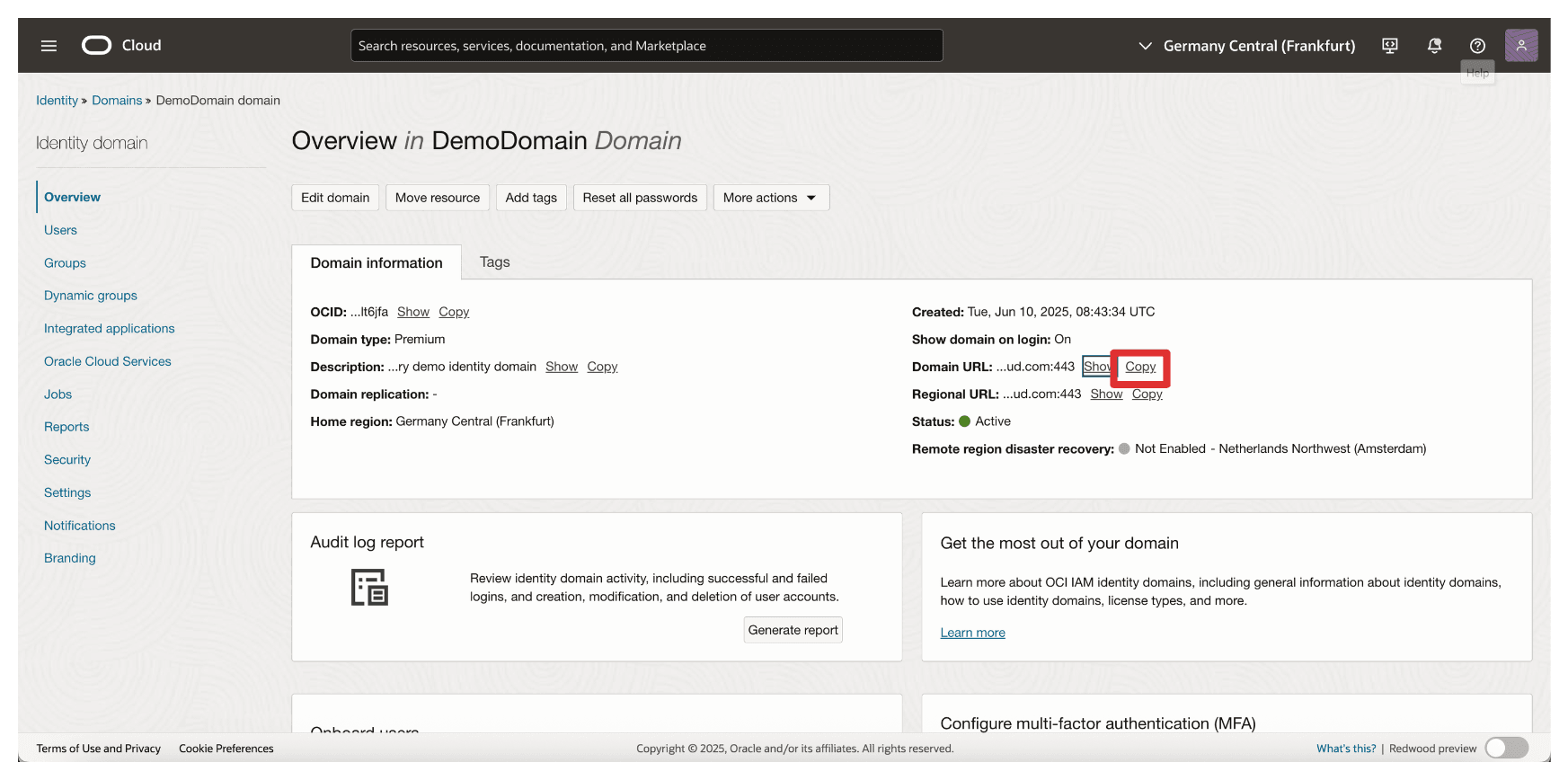

작업 9: OCI에서 ID 도메인 URL 수집

OCI와 Thales CipherTrust Manager 간의 OAuth 기반 통신을 사용으로 설정하려면 Thales CipherTrust Manager에서 ID 제공자를 구성하는 동안 ID 도메인 URL을 제공해야 합니다.

-

OCI 콘솔로 이동하고 ID 및 보안으로 이동한 다음 도메인을 누릅니다.

-

기밀 애플리케이션이 생성된 ID 도메인을 선택합니다.

-

도메인 세부정보 페이지에서 복사를 눌러 도메인 URL을 복사하고 메모장에 저장합니다.

작업 10: Thales CipherTrust Manager에서 ID 제공자 생성

이 작업에서는 Thales CipherTrust Manager에서 ID 제공자를 구성합니다. 이 설정을 통해 Thales CipherTrust Manager는 태스크 3에서 생성된 OAuth 2.0 인증서를 사용하여 OCI로 인증할 수 있습니다.

다음 이미지는 이 태스크의 구성요소 및 구성 설정을 보여줍니다.

-

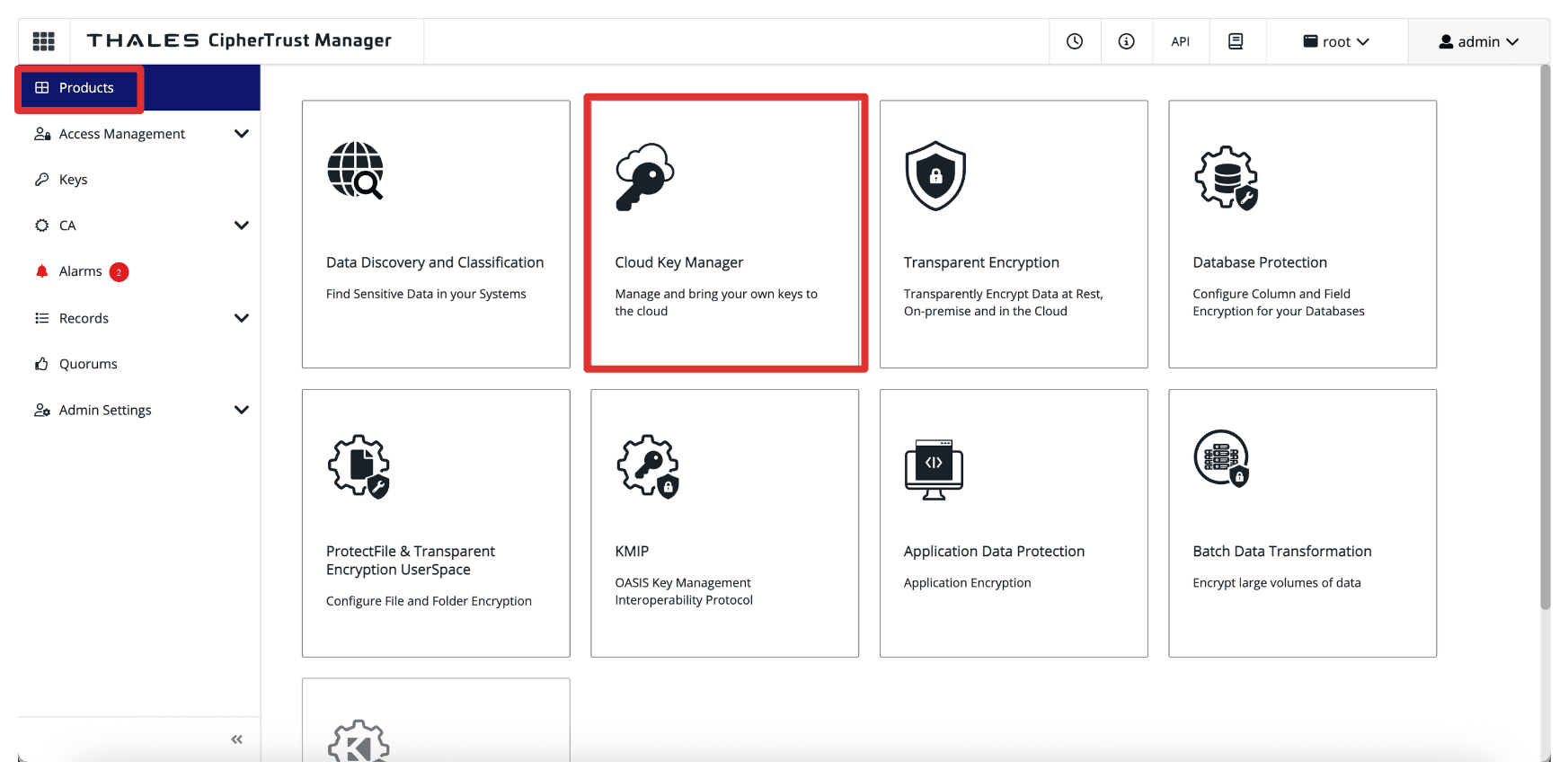

Thales CipherTrust Manager에서 AMS의 CTM1로 이동하고 제품 및 클라우드 키 관리자를 누릅니다.

-

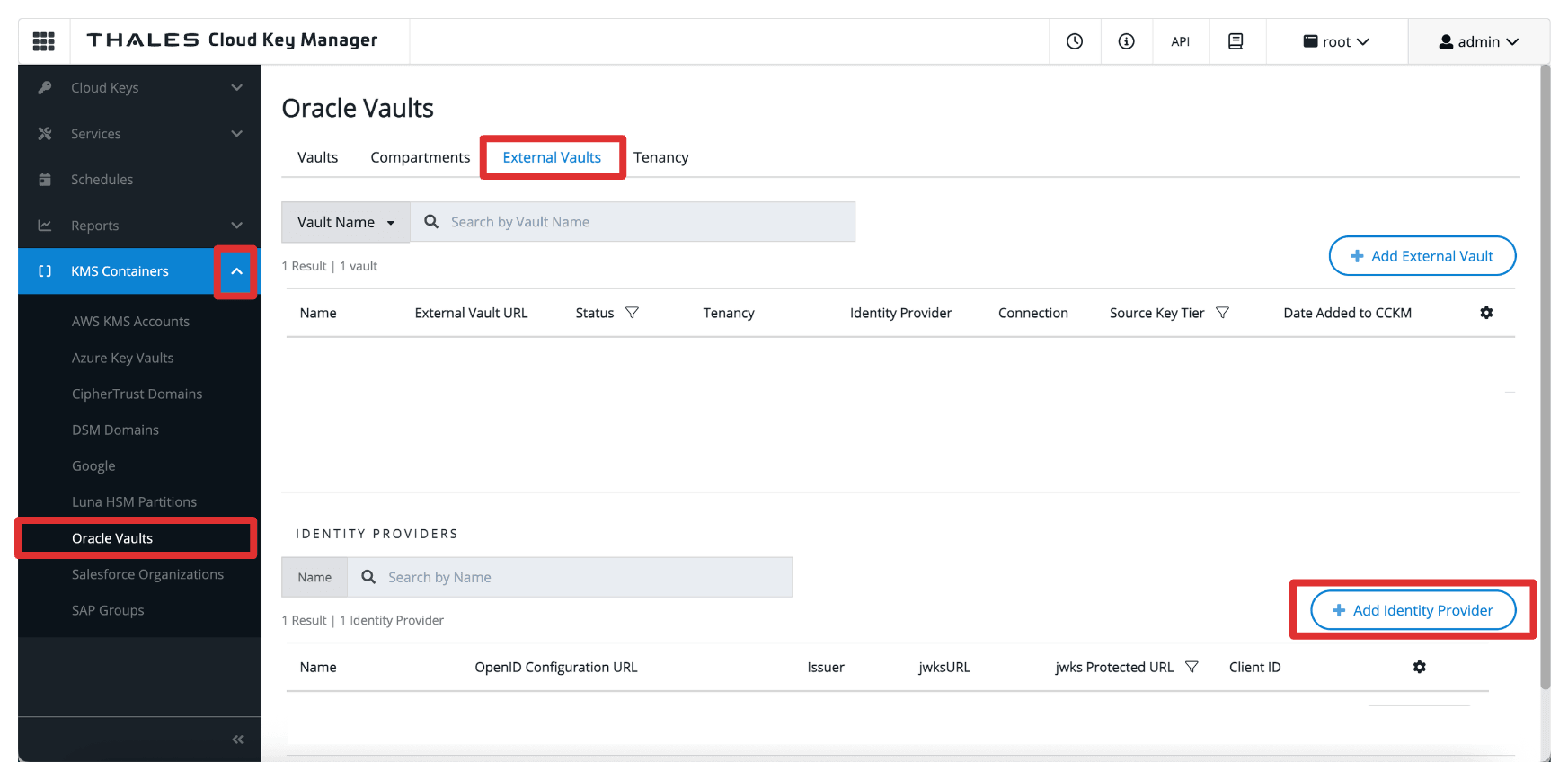

KMS 컨테이너, Oracle Vaults를 누르고 외부 저장소를 선택한 다음 ID 제공자 추가를 누릅니다.

-

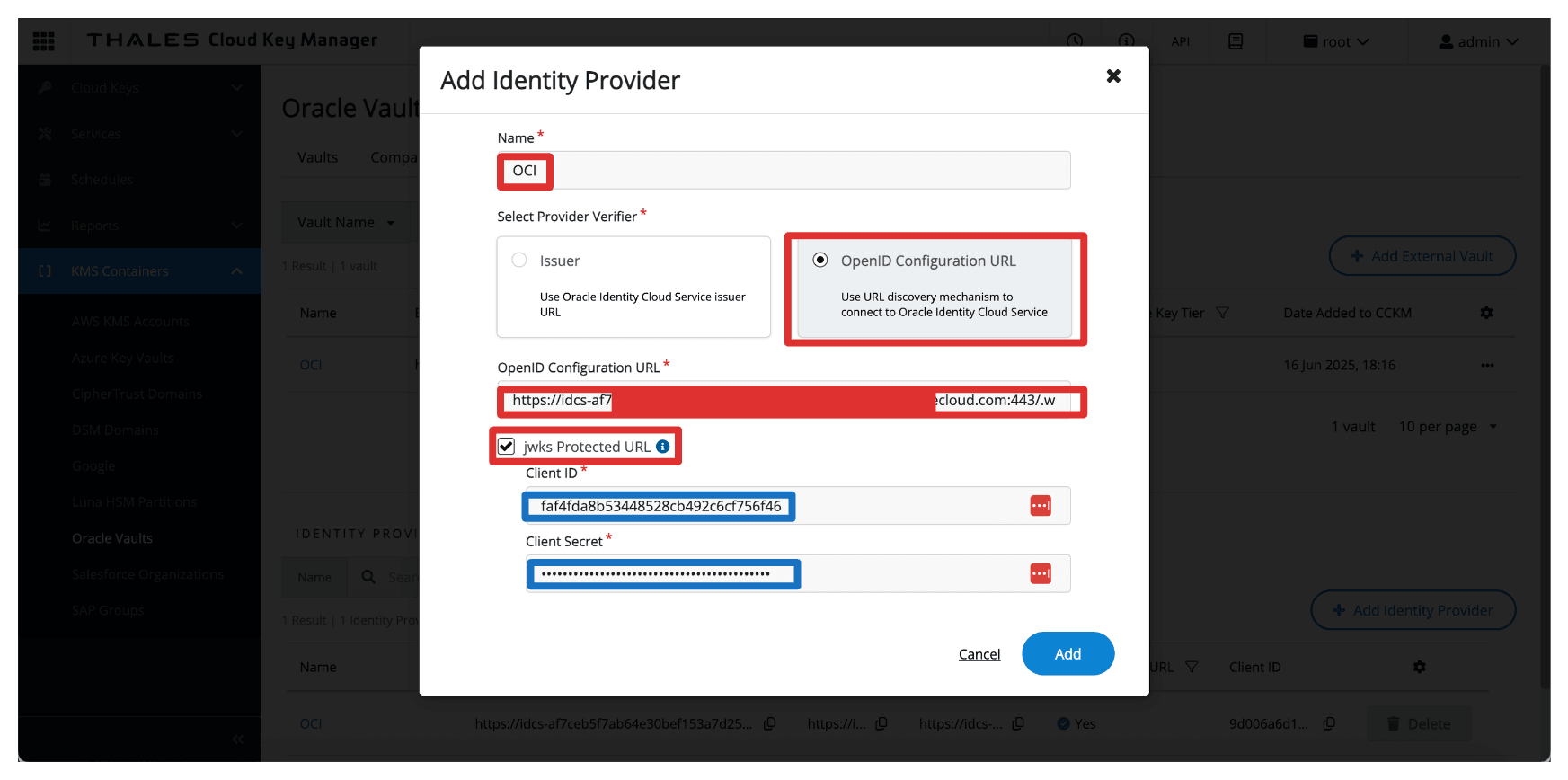

ID 제공자 추가에서 다음 정보를 입력하고 추가를 누릅니다.

- Name(이름)(

OCI)을 입력합니다. - 제공자 검증자로 OpenID 구성 URL을 선택합니다.

- 작업 3에서 복사된 도메인 URL인 OpenID 구성 URL을 입력합니다.

- URL에

.well-known/openid-configuration접미어를 추가합니다. 따라서 전체 OpenID 구성 URL은https://idcs-<xxx>.identity.oraclecloud.com:443/.well-known/openid-configuration입니다.

- URL에

- jwks Protected URL을 선택합니다.

Resource_App통합 애플리케이션의 클라이언트 ID 및 클라이언트 암호를 입력합니다.

- Name(이름)(

-

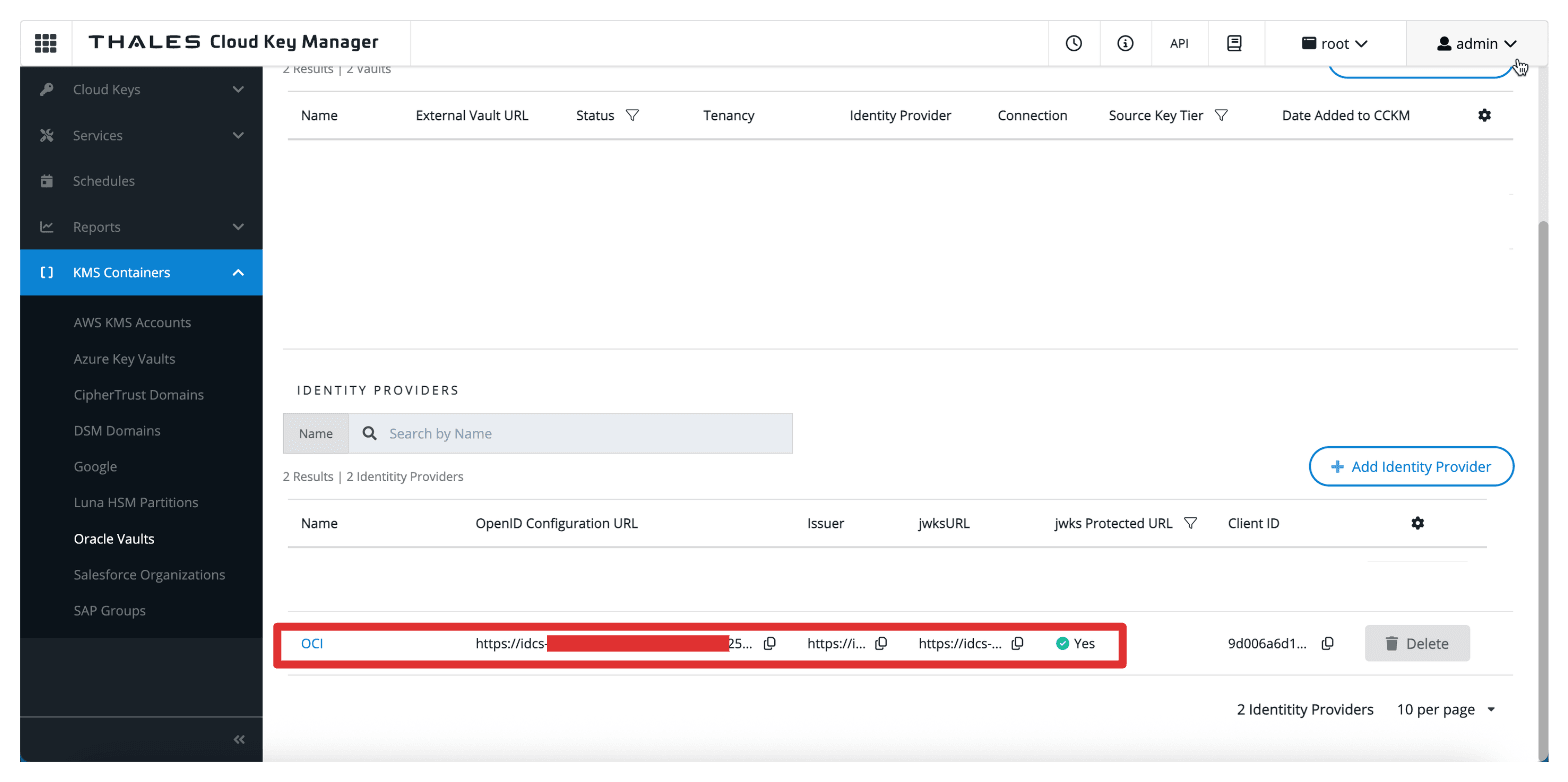

ID 제공자가 생성됩니다.

작업 11: Thales CipherTrust Manager에 OCI 테넌시 추가

Thales CipherTrust Manager에서 ID 제공자를 구성한 후 다음 작업은 OCI 테넌시를 등록합니다. 이를 통해 Thales CipherTrust Manager는 이전에 구성된 OAuth 자격 증명을 사용하여 OCI 환경 대신 외부 저장소 및 키를 관리할 수 있습니다.

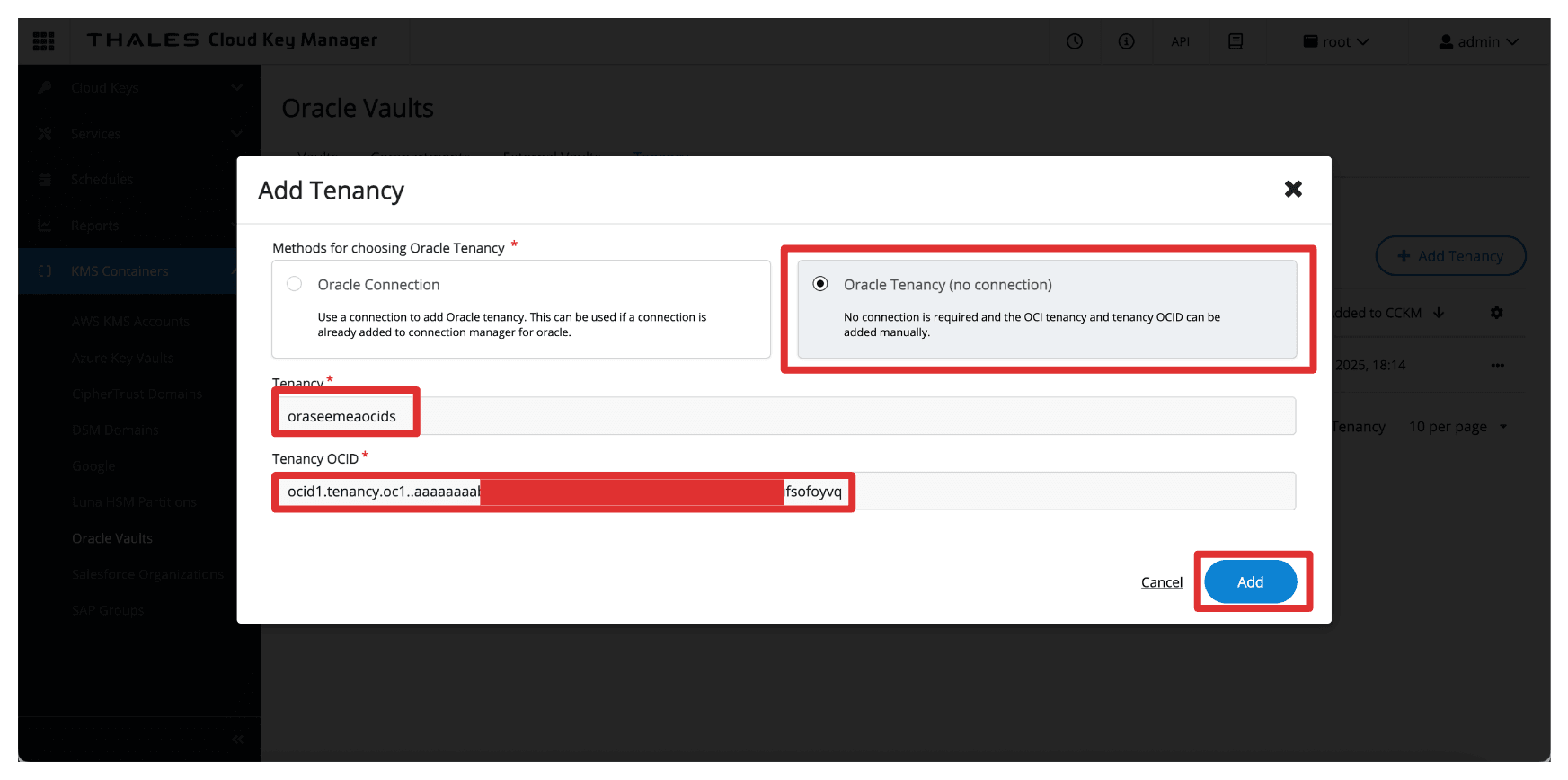

다음 이미지는 이 태스크의 구성요소 및 구성 설정을 보여줍니다.

-

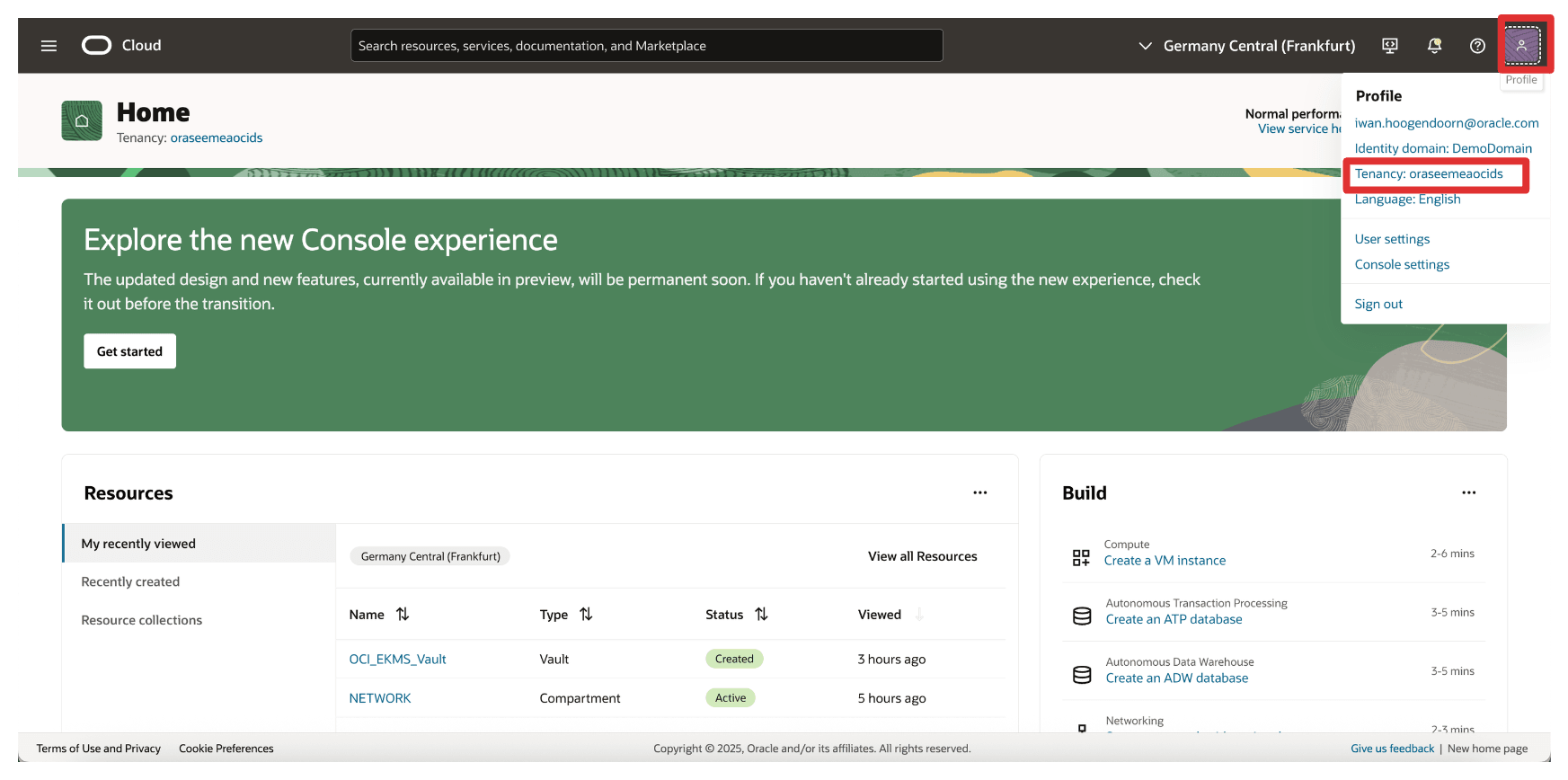

먼저 OCI에서 테넌트의 이름과 OCID를 가져와야 합니다. 오른쪽 상단 모서리에서 프로파일을 누르고 테넌시를 누릅니다.

-

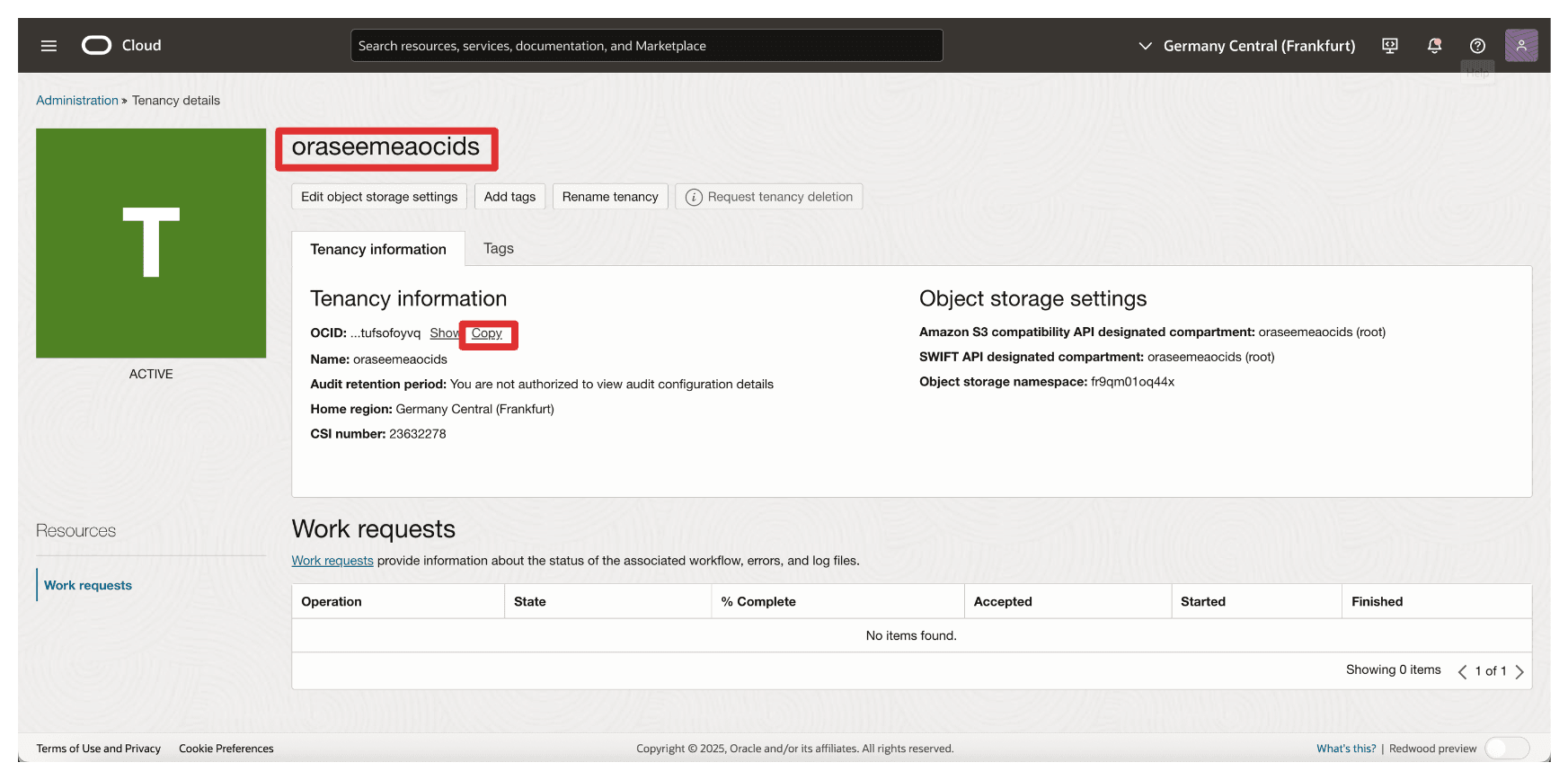

테넌트의 이름과 테넌트의 OCID를 복사하고 메모장에 둘 다 저장합니다.

-

Thales Cloud Key Manager 콘솔로 이동합니다.

- KMS 컨테이너를 누릅니다.

- Oracle Vaults를 누릅니다.

- 테넌시를 누릅니다.

- 테넌시 추가를 누릅니다.

-

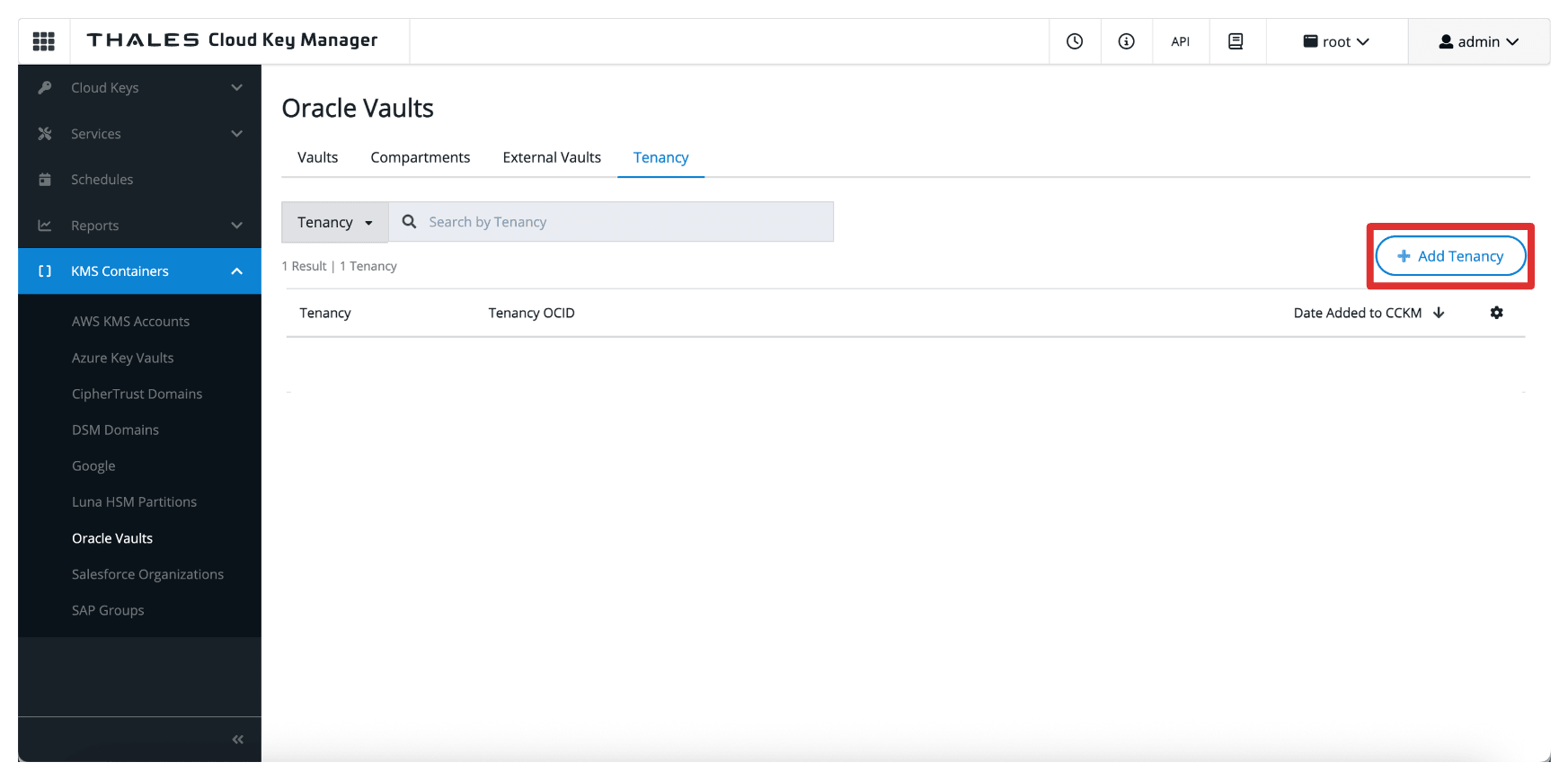

테넌시 추가에 다음 정보를 입력합니다.

- 방법으로 Oracle 테넌시(연결 안함)를 선택합니다.

- OCI에서 수집된 테넌시의 이름을 입력합니다.

- OCI에서 수집된 테넌시 OCID를 입력합니다.

- 추가를 누릅니다.

-

OCI 테넌트가 Thales CipherTrust Manager에 추가됩니다.

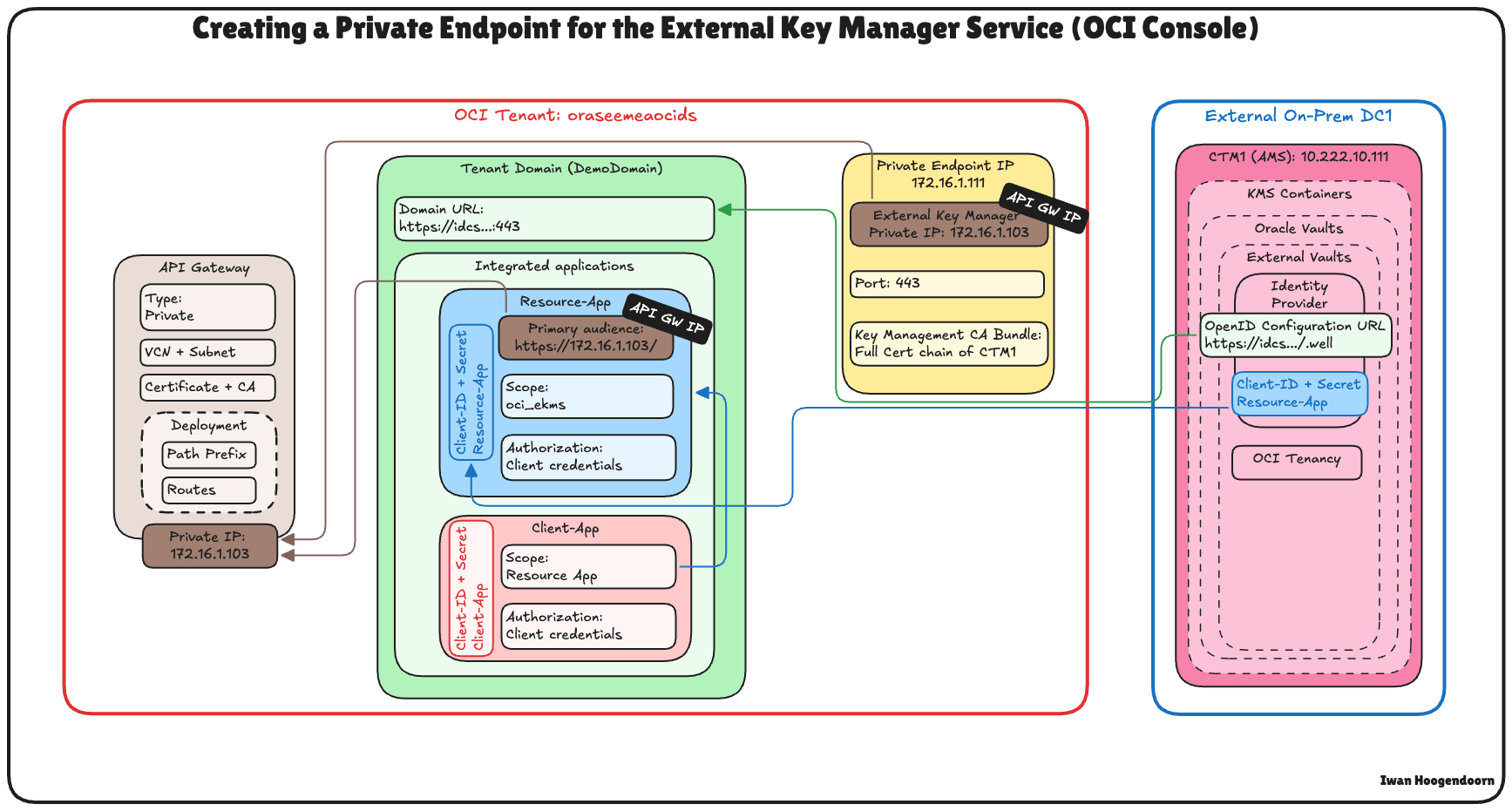

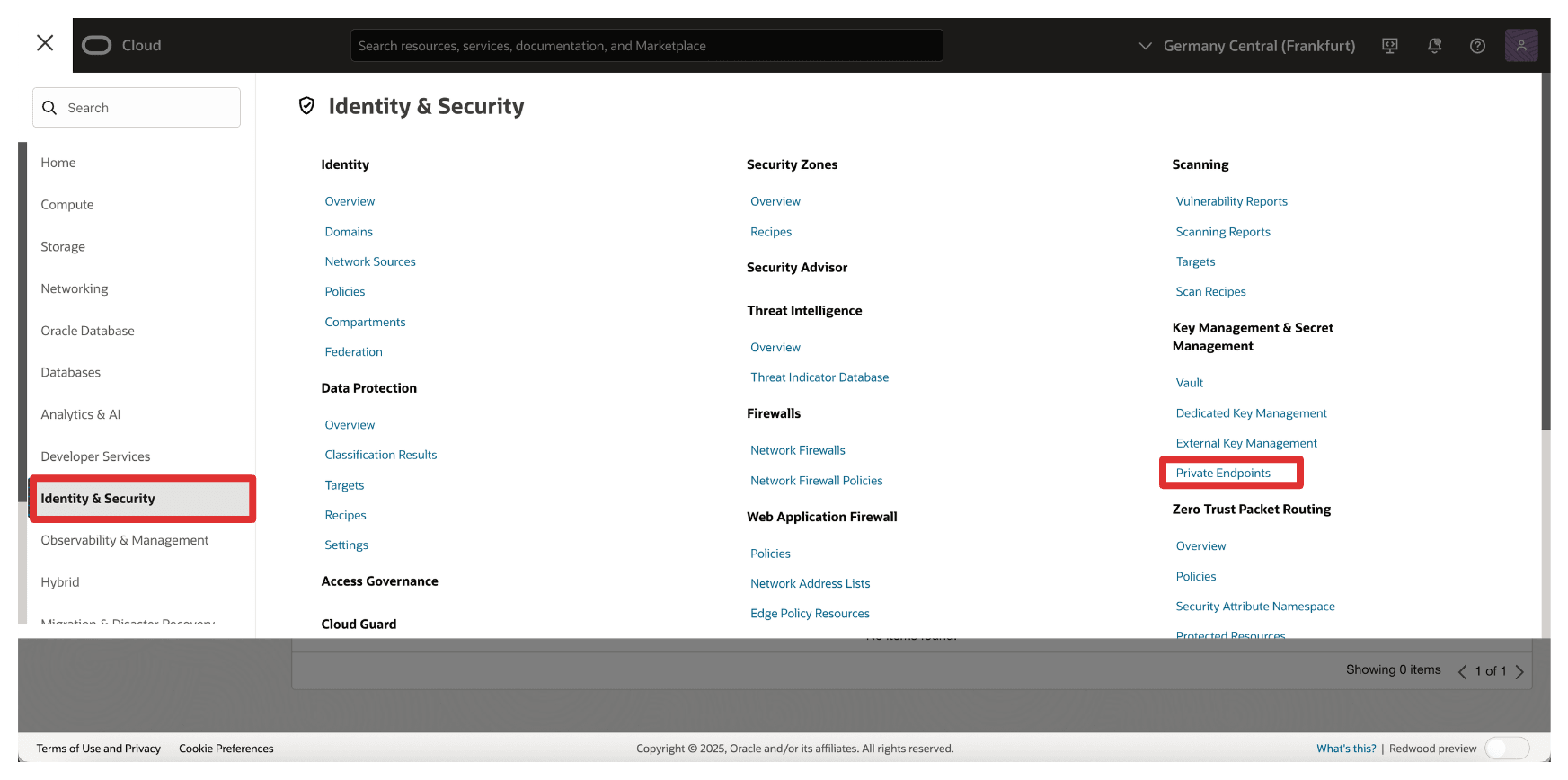

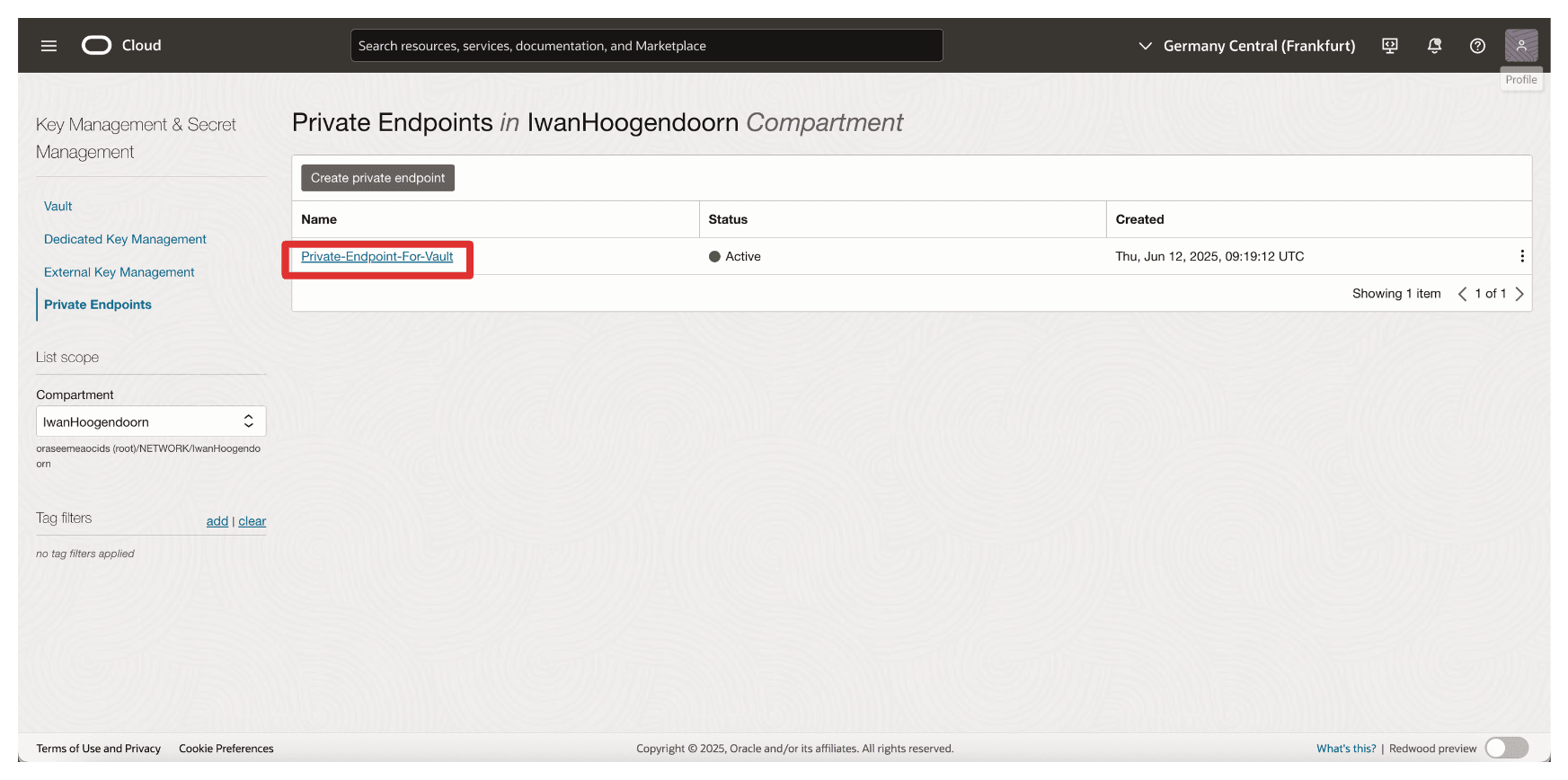

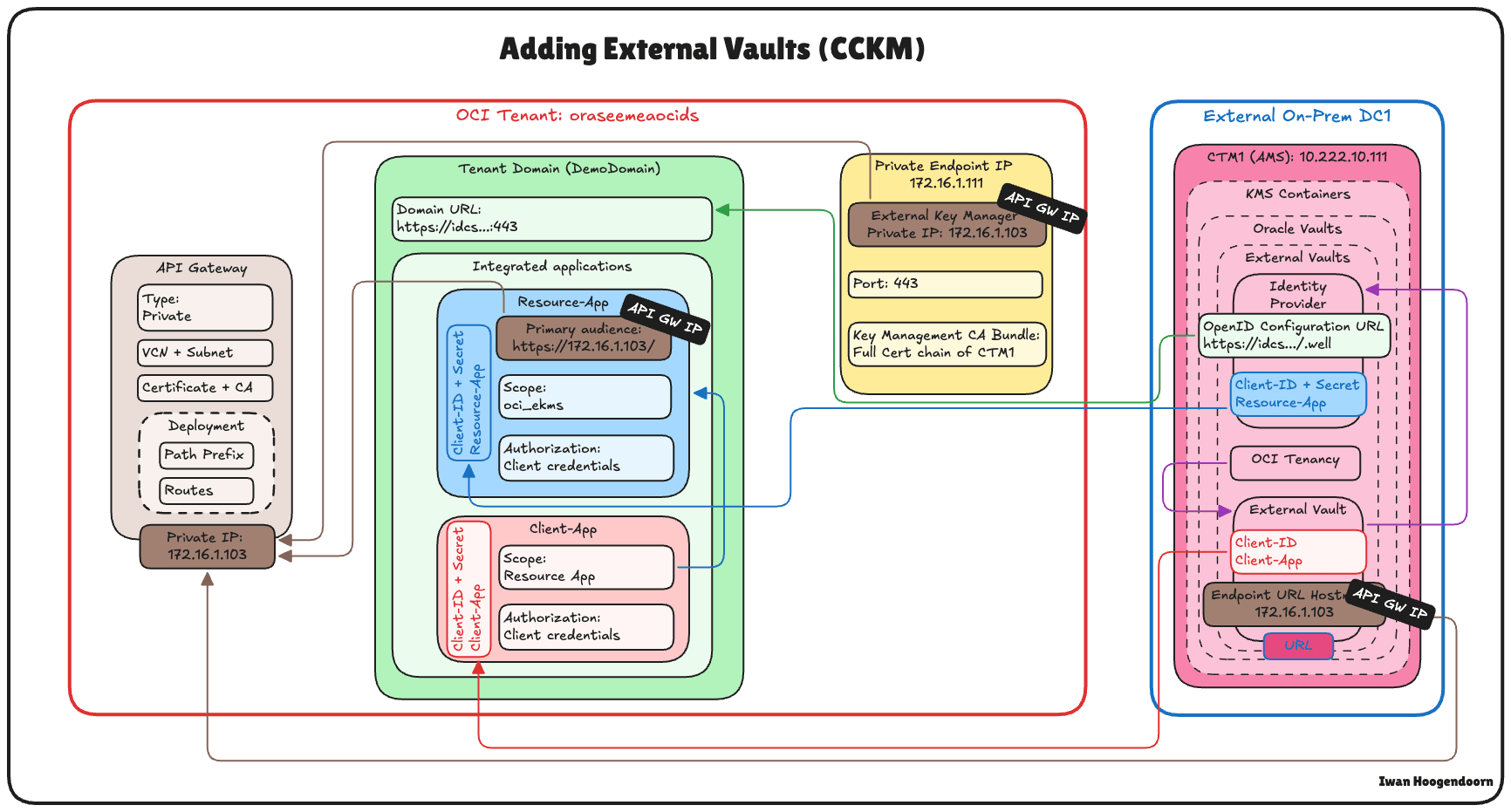

작업 12: OCI에서 External Key Manager Service에 대한 프라이빗 끝점 생성

공용 인터넷에 트래픽을 노출하지 않고 OCI를 Thales CipherTrust Manager에 안전하게 연결하려면 OCI External Key Management Service에 대한 Private Endpoint를 생성해야 합니다.

이를 통해 OCI와 Thales CipherTrust Manager 간의 모든 통신이 제어되는 전용 네트워크 경로를 통해 이루어집니다.

다음 필요 조건이 충족되었는지 확인하십시오.

- Thales CipherTrust Manager는 프라이빗 네트워크 설정을 통해 OCI에서 연결할 수 있어야 합니다. 예를 들어, VPN을 통해

- 서브넷에 Thales CipherTrust Manager 인스턴스에 대한 트래픽을 허용하는 라우팅 및 보안 규칙이 있는지 확인합니다.

다음 이미지는 이 태스크의 구성요소 및 구성 설정을 보여줍니다.

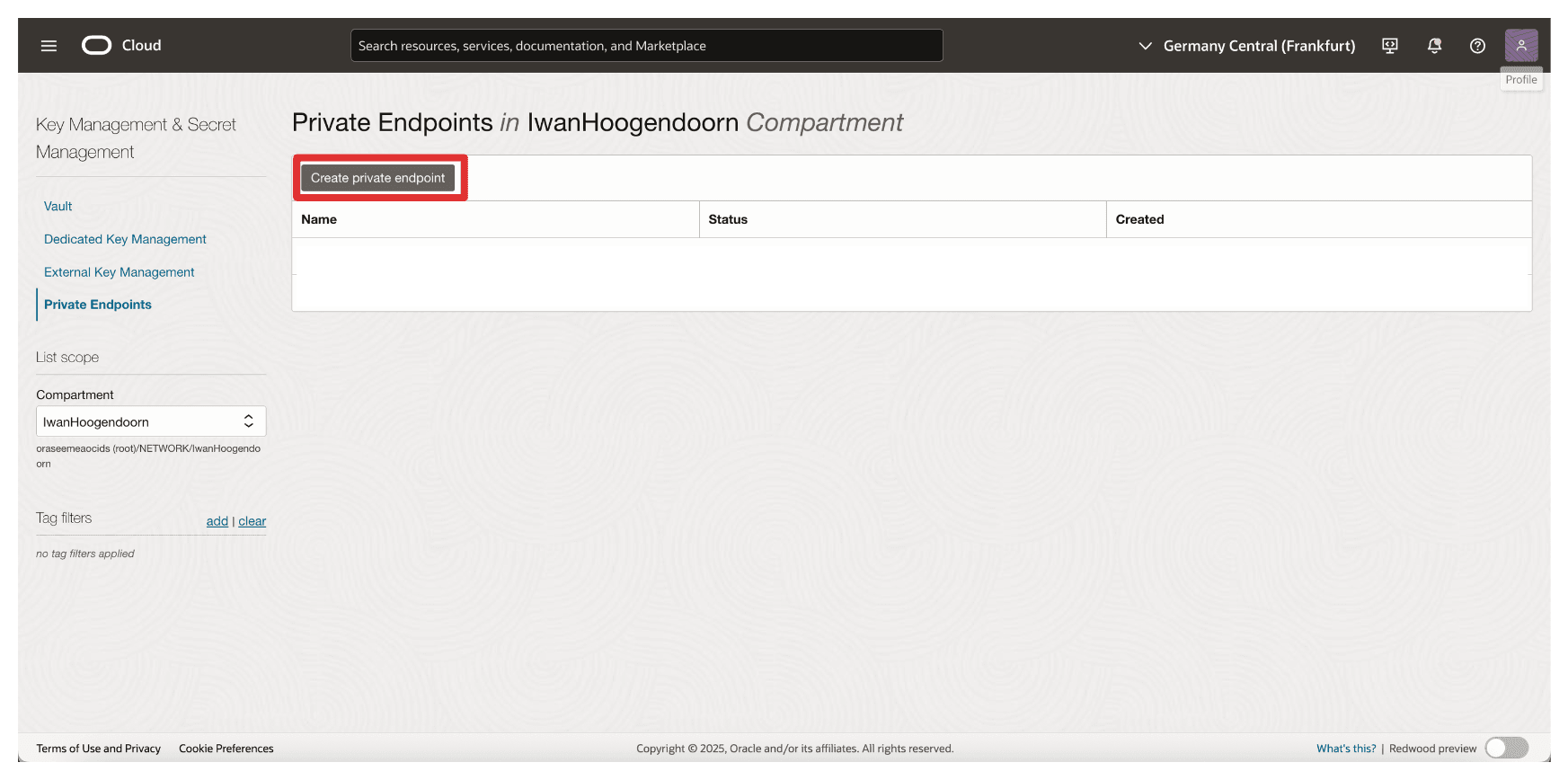

-

OCI 콘솔에서 ID 및 보안으로 이동하고 프라이빗 끝점을 누릅니다.

-

프라이빗 끝점으로 이동하고 프라이빗 끝점 생성을 누릅니다.

-

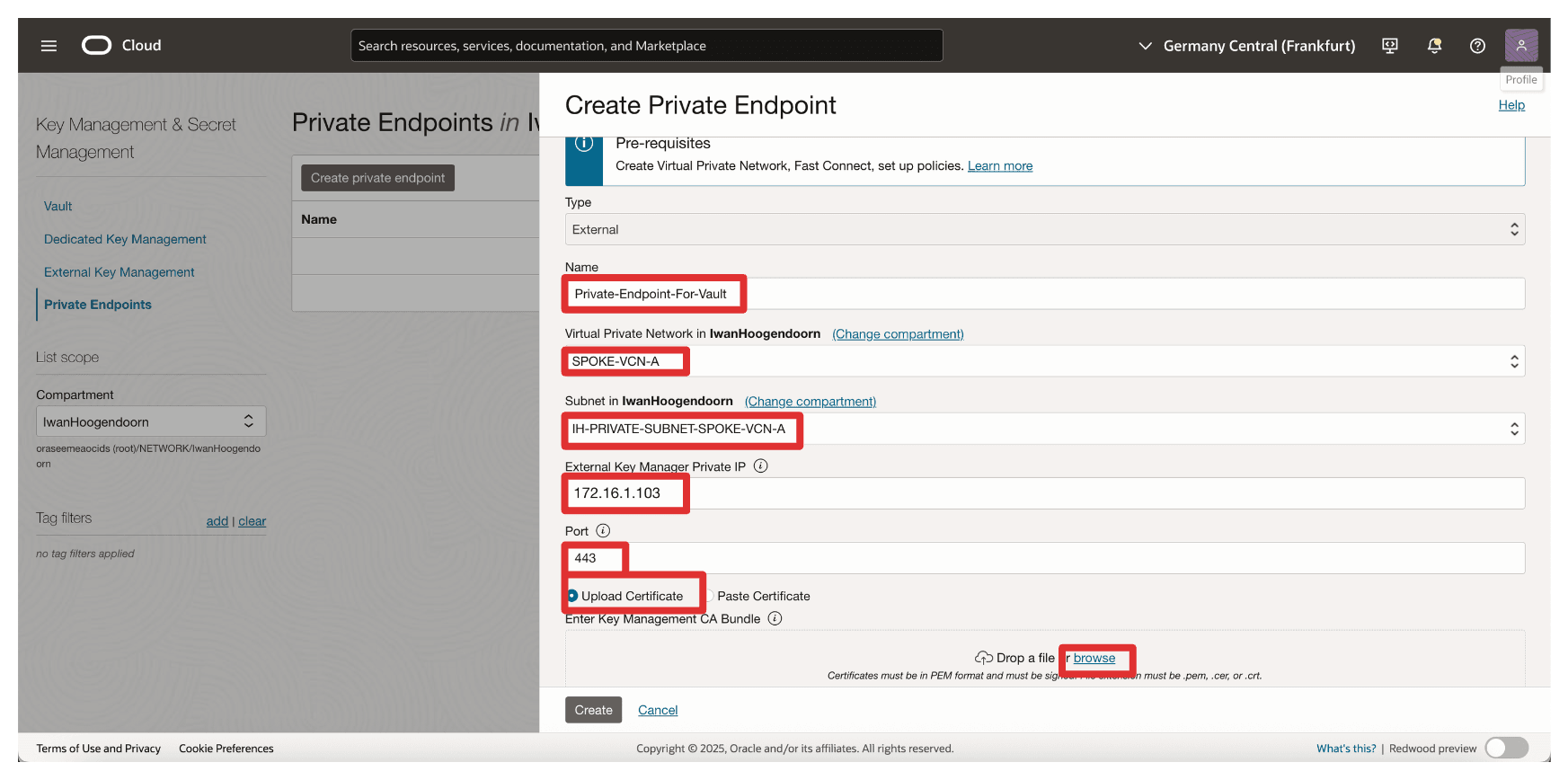

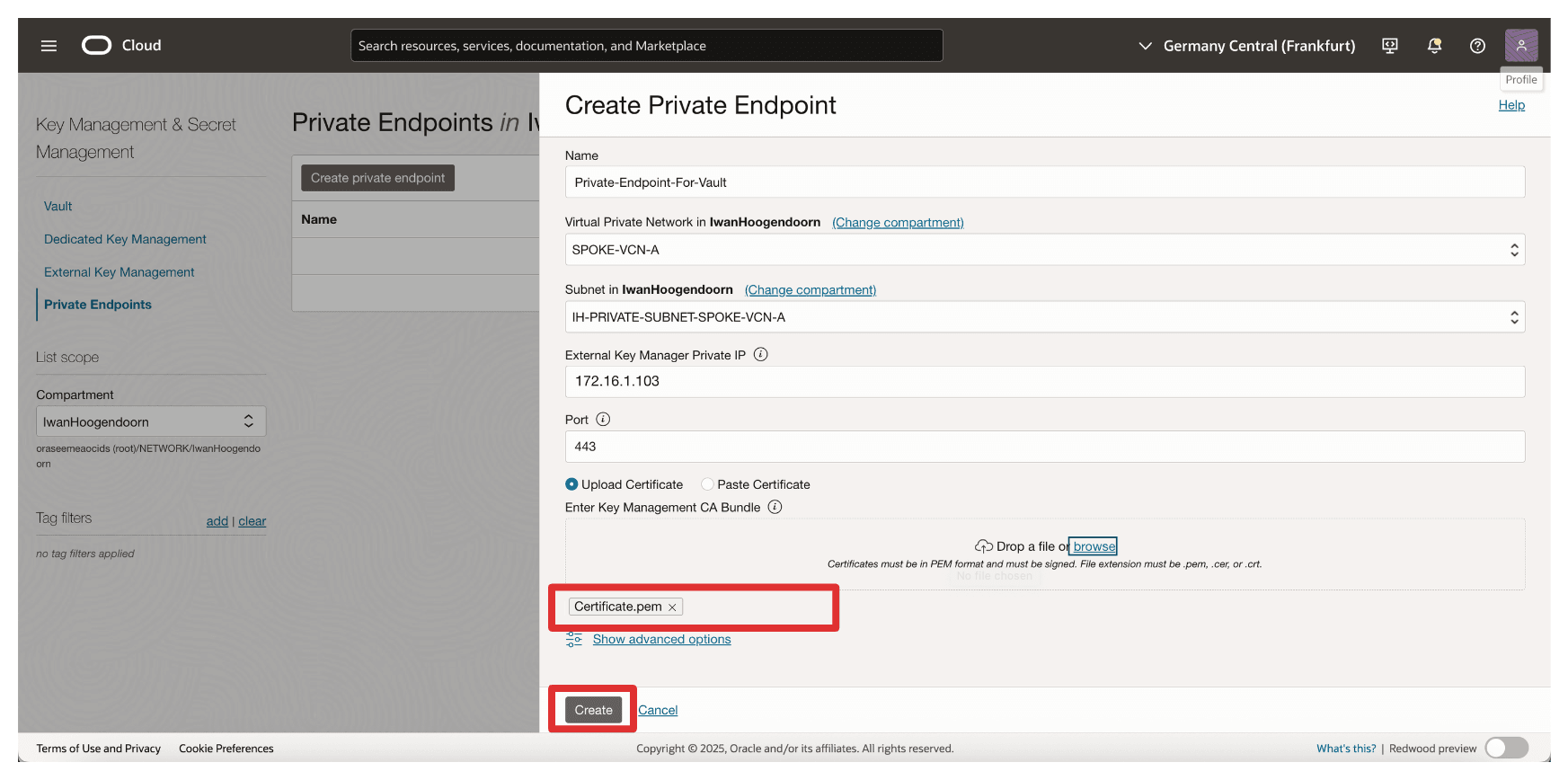

프라이빗 끝점 생성에서 다음 정보를 입력합니다.

- 프라이빗 끝점 이름(

Private-Endpoint-For-Vault)을 입력합니다. - 이 프라이빗 끝점이 속해야 하는 VCN 및 서브넷을 선택합니다.

- Private IP address of the External Key Manager를

172.16.1.103The IP address of the API Gateway(API 게이트웨이의 IP 주소)로 입력합니다. - Port를

443로 입력합니다. - 외부 키 관리 CA 번들을 업로드하고 찾아보기를 누릅니다.

- 프라이빗 끝점 이름(

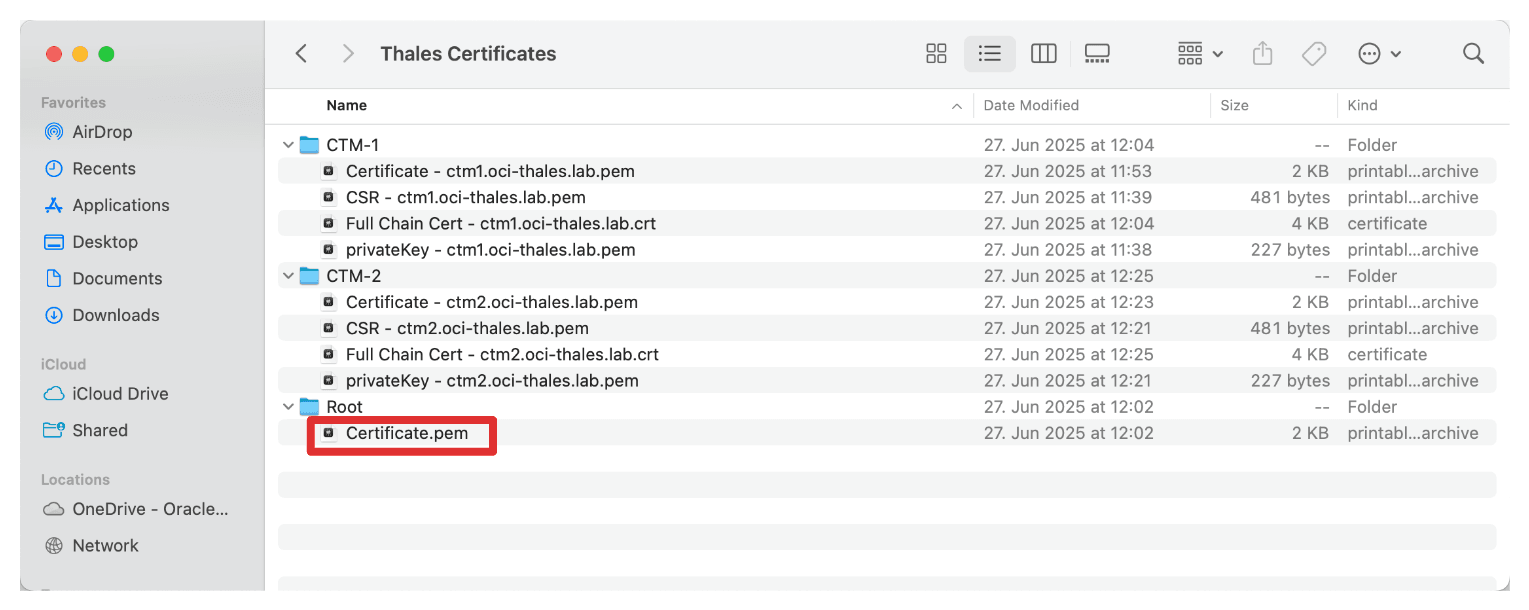

-

이 자습서에서 생성된 전체 체인 인증서(Set Up Two Thales CipherTrust Cloud Key Manager Appliances in OCI, Create a Cluster between them, Configure One as a Certificate Authority)를 선택했습니다. 단, CA 루트 인증서만 선택할 수 있습니다. 열기를 누릅니다.

-

Thales CipherTrust Manager의 인증서, 루트 CA 또는 전체 체인 인증서가 선택되어 있는지 확인합니다. Create를 누릅니다.

-

프라이빗 끝점이 생성됩니다. 이제 전용 끝점을 누릅니다.

-

프라이빗 끝점의 IP 주소가 구성되었습니다.

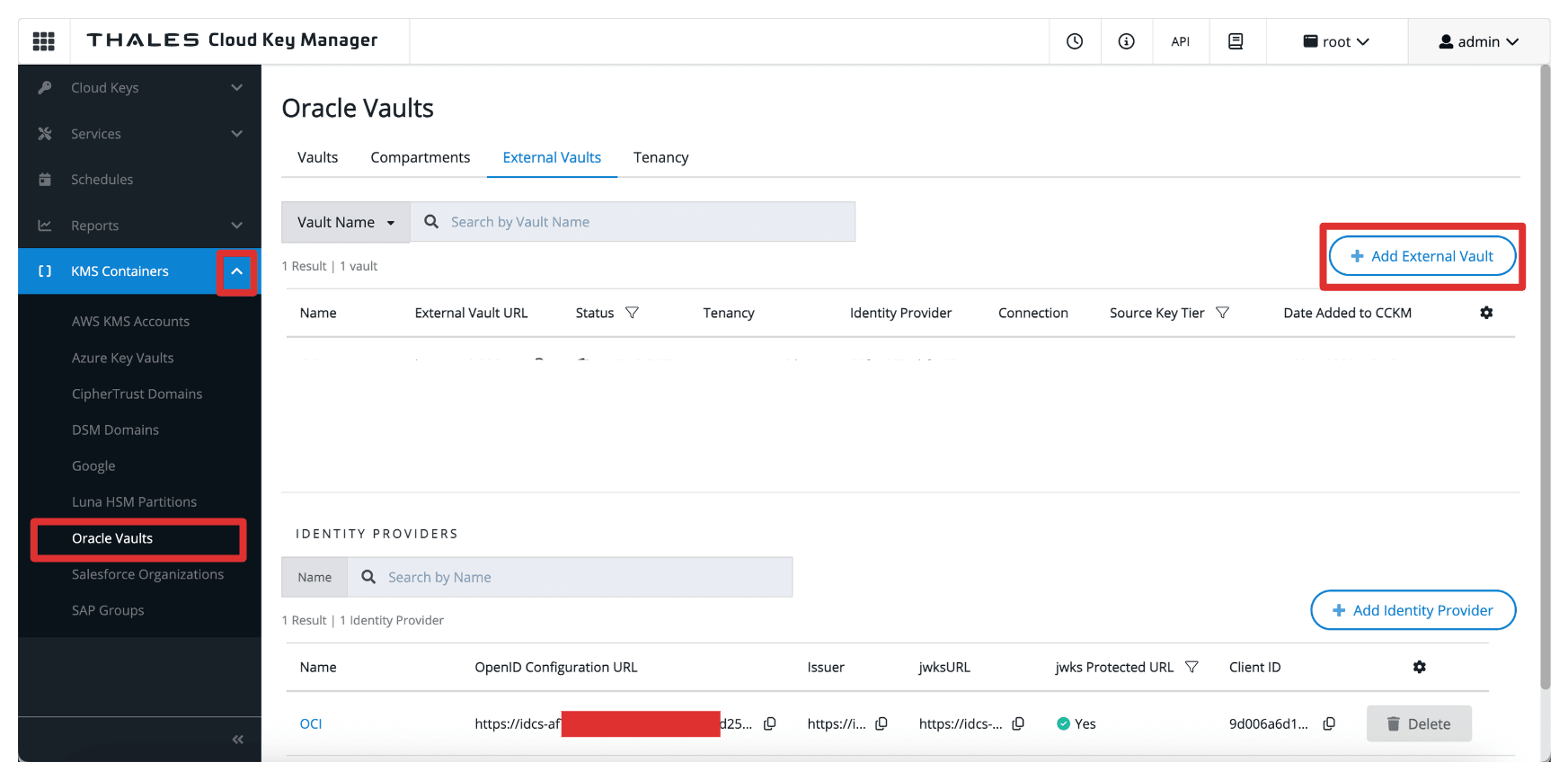

작업 13: Thales CipherTrust Manager에서 외부 저장소 추가

OCI 테넌시 및 프라이빗 엔드포인트를 사용하면 다음 작업은 Thales CipherTrust Manager에 외부 저장소를 추가하는 것입니다. Thales CipherTrust Manager의 외부 저장소는 OCI의 외부 키 관리 저장소에 매핑되는 논리적 컨테이너로, Thales CipherTrust Manager가 HYOK 암호화에 사용되는 키를 관리할 수 있게 해줍니다.

다음 이미지는 이 태스크의 구성요소 및 구성 설정을 보여줍니다.

-

Thales Cloud 키 관리자 콘솔로 이동합니다.

- KMS 컨테이너를 누릅니다.

- Oracle Vaults를 누릅니다.

- 외부 저장소를 선택합니다.

- 외부 저장소 추가를 누릅니다.

-

외부 저장소 추가에 다음 정보를 입력합니다.

- Name(이름)(

OCI)을 입력합니다. - Oracle 테넌시(연결 안함)를 메소드로 선택합니다.

- 태스크 5에서 테넌시 생성을 선택합니다.

- 태스크 4에서 생성된 ID 제공자인 발행자를 선택합니다.

- 페이지 아래로 이동합니다.

Client_App통합 애플리케이션의 클라이언트 ID를 입력합니다.- 끝점 URL 호스트 이름을 API 게이트웨이의 IP 주소인

172.16.1.103으로 입력합니다. - Port를

443로 입력합니다. - 추가를 누릅니다.

- Name(이름)(

-

외부 Vault가 구성되어 있습니다. 외부 저장소 URL을 복사하여 메모장에 저장합니다.

구성된 후에는 이 저장소가 OCI 서비스에서 참조할 외부 키를 저장하기 위한 대상 위치가 됩니다. OCI 환경과 CipherTrust 관리 키를 연결하여 HYOK 모델에서 암호화 작업을 완벽하게 제어할 수 있습니다.

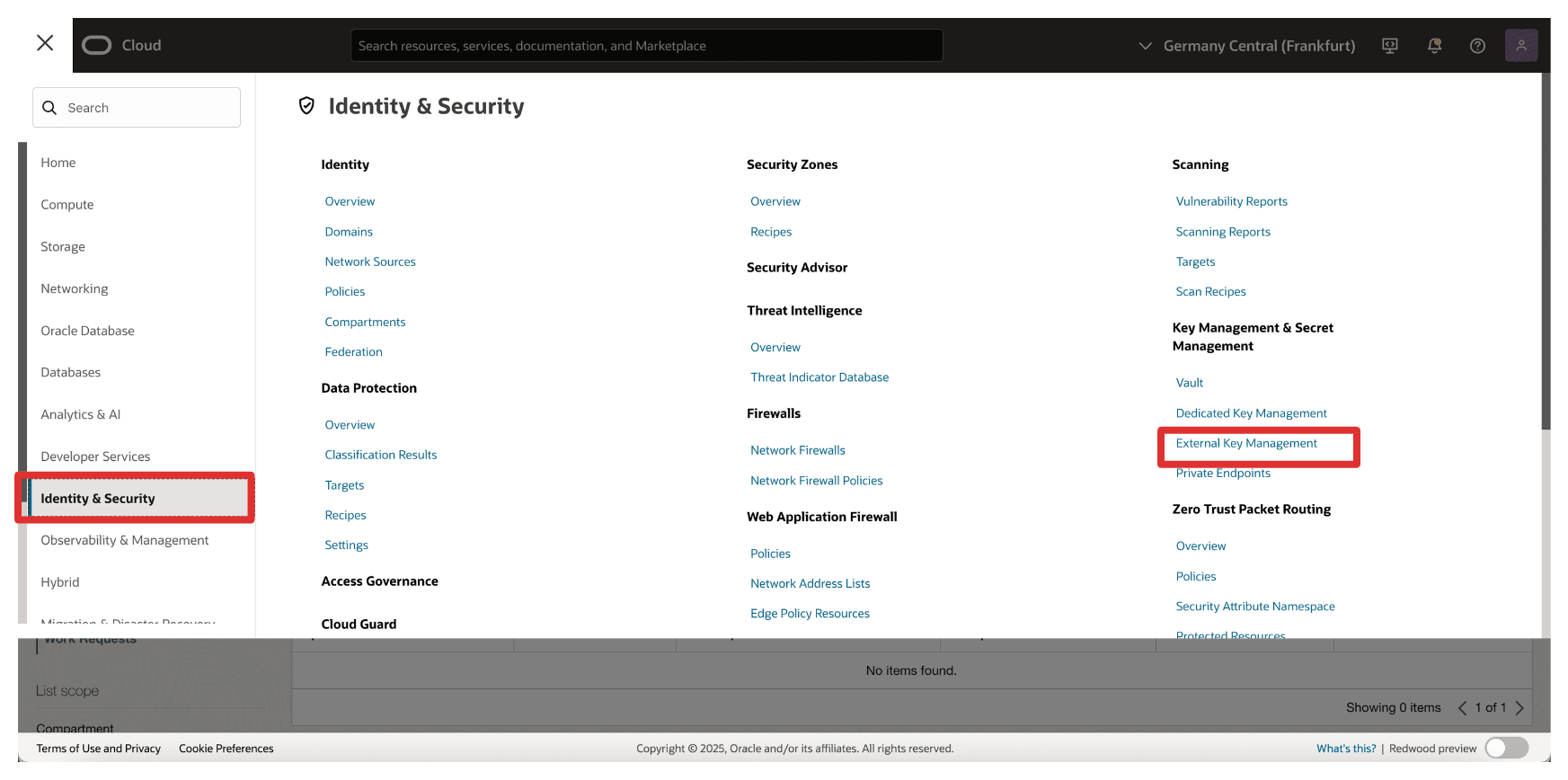

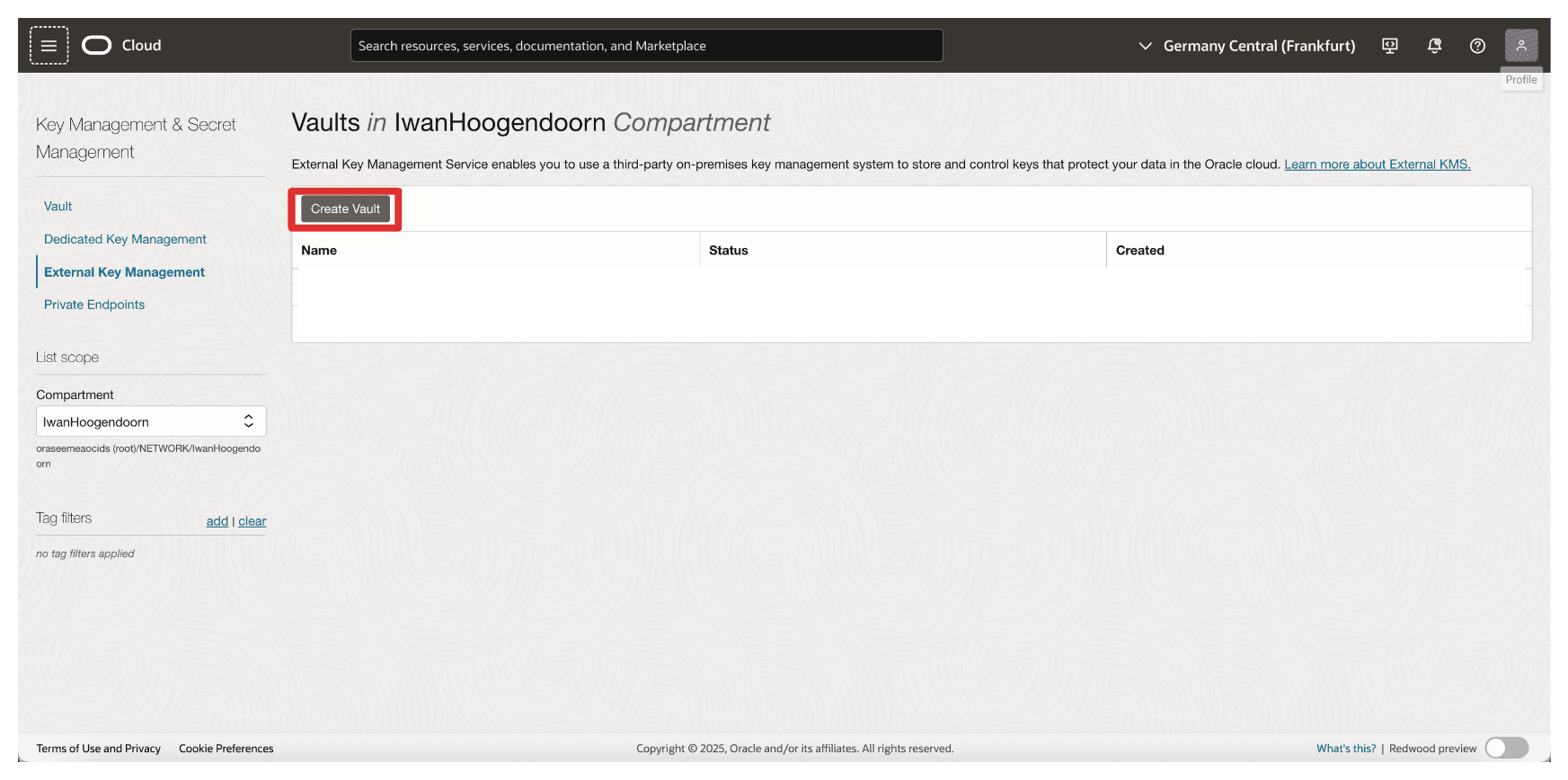

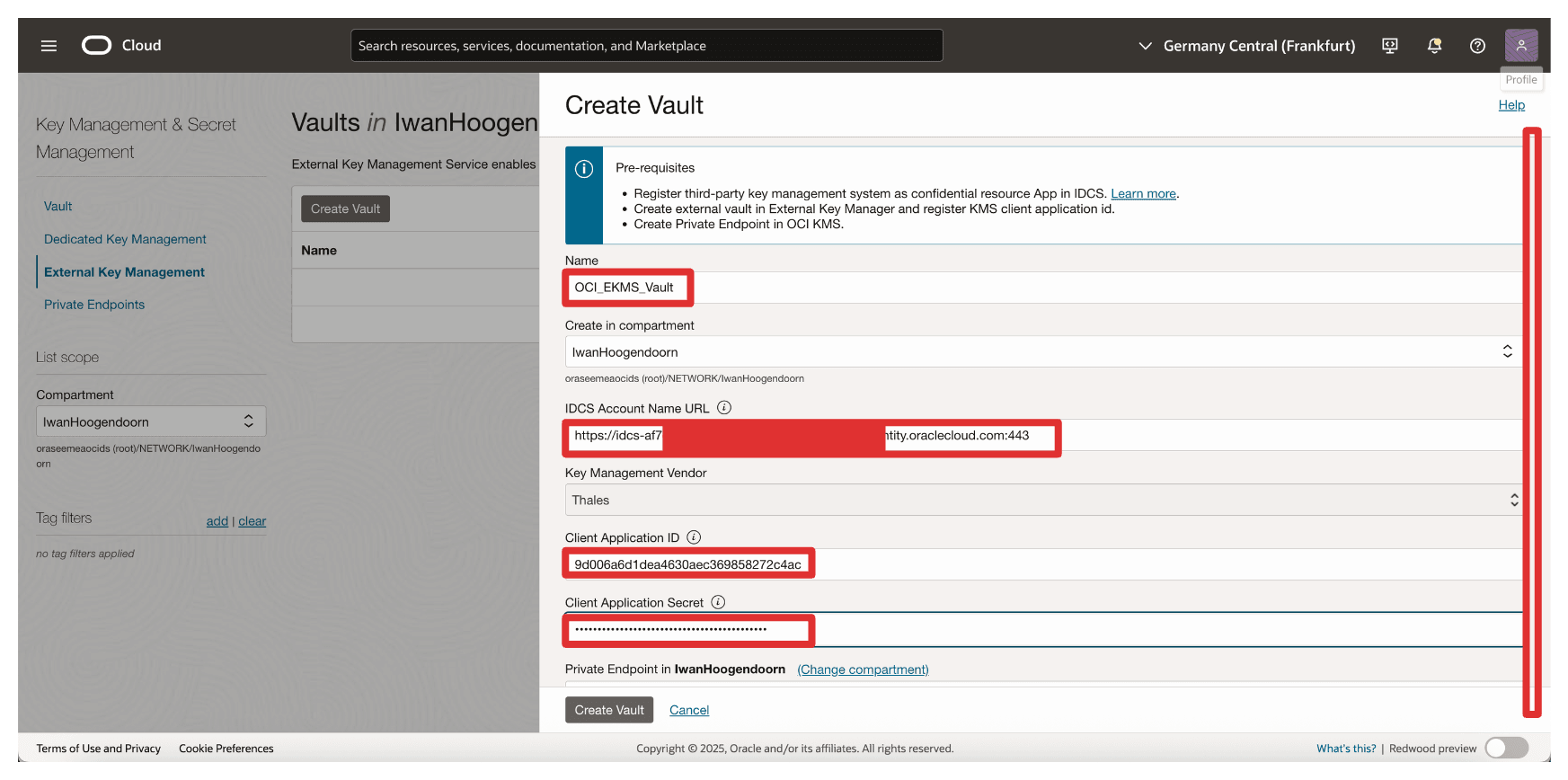

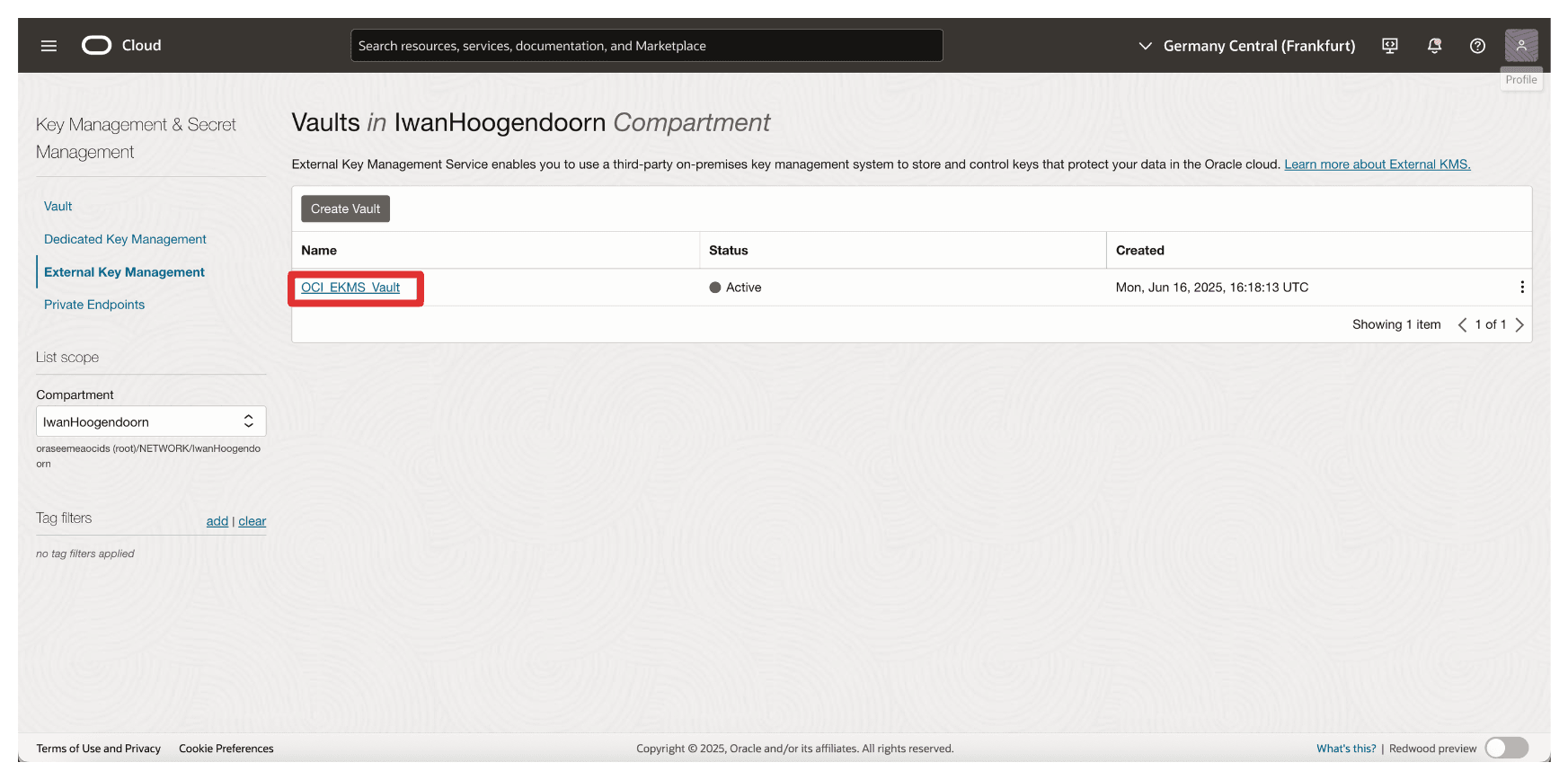

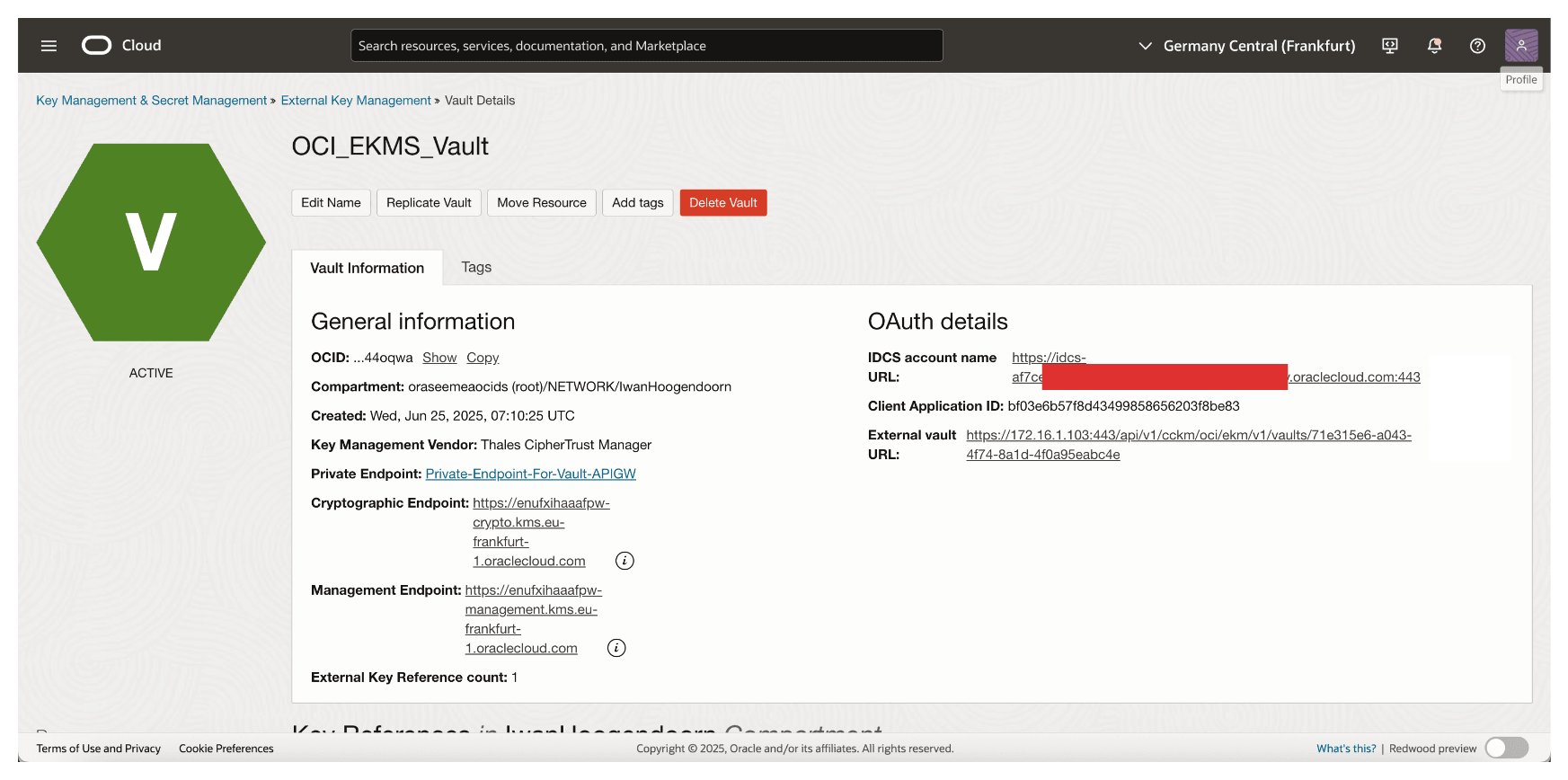

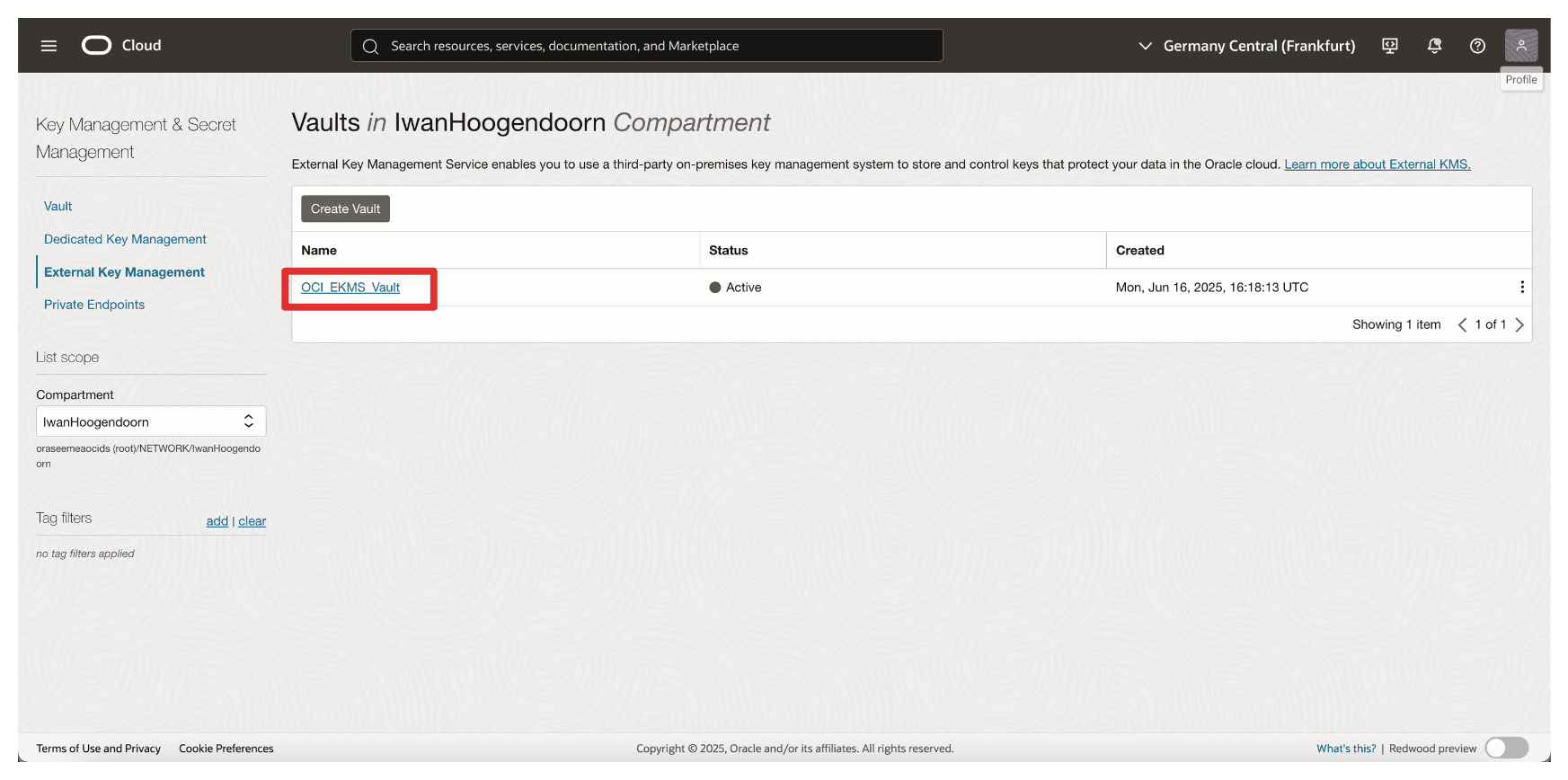

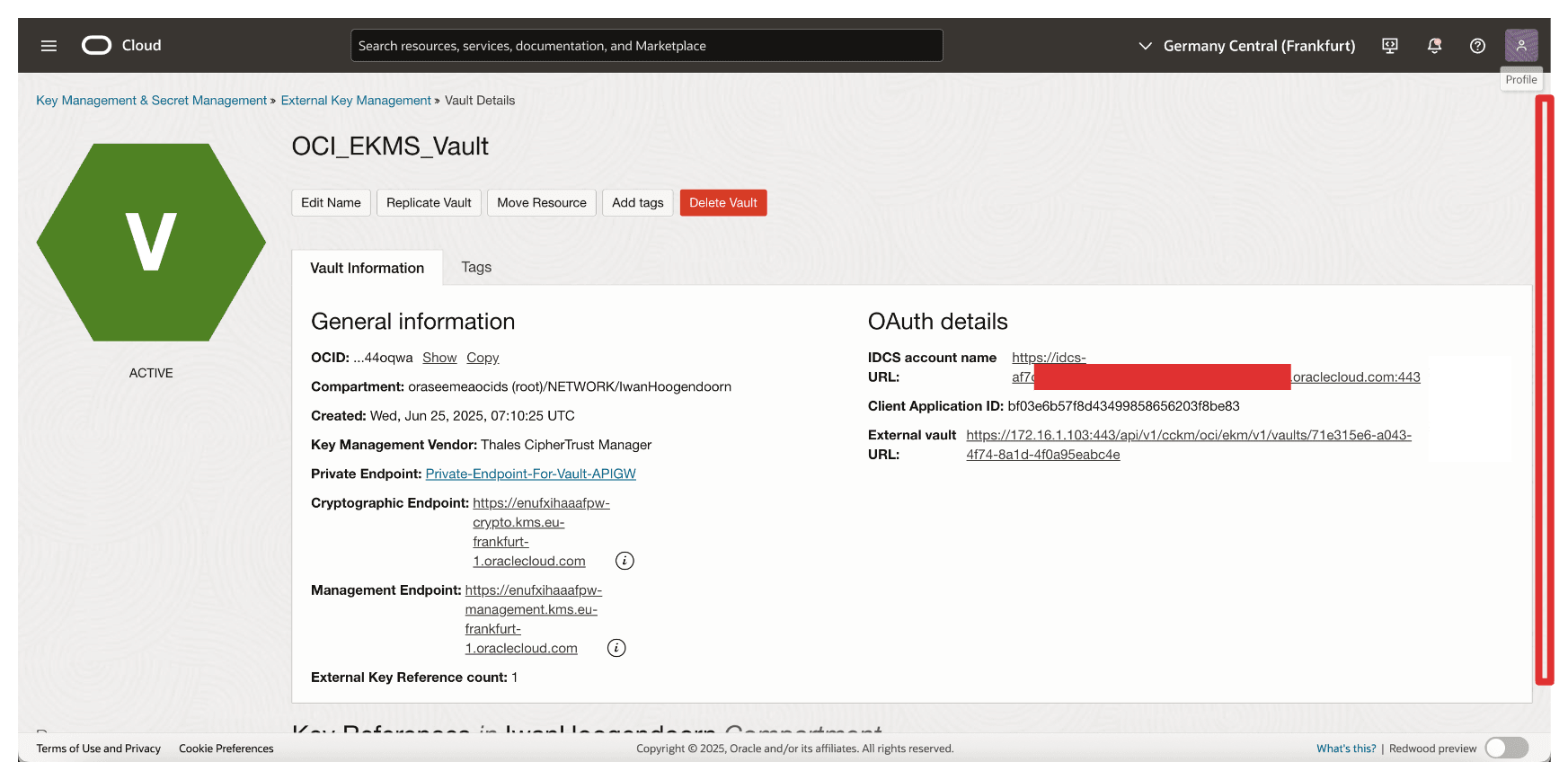

작업 14: OCI 외부 키 관리 서비스 저장소 생성

이제 외부 저장소가 Thales CipherTrust Manager에 정의되었으므로 다음 작업은 OCI 콘솔에 해당 외부 키 관리 저장소를 생성하는 것입니다.

이 OCI 저장소는 Thales CipherTrust Manager에 연결되며 OCI 서비스에서 외부 키를 사용하여 암호화 및 암호 해독 작업을 수행하는 데 사용됩니다.

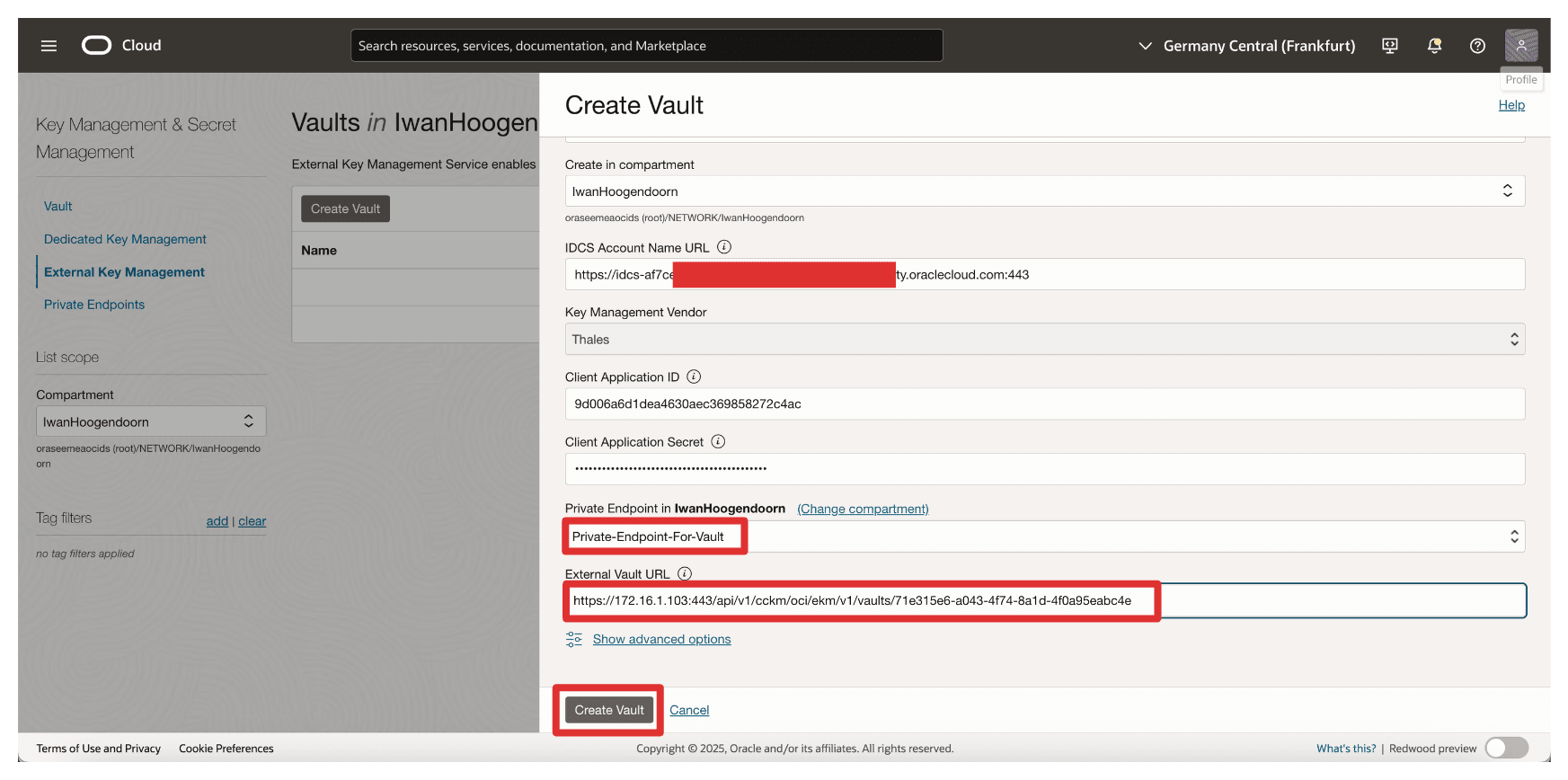

다음 이미지는 이 태스크의 구성요소 및 구성 설정을 보여줍니다.

-

태스크 9에서 도메인 URL을 검색합니다. OCI에서 외부 키 저장소를 구성하려면 이 URL이 필요합니다.

-

OCI 콘솔에서 ID 및 보안으로 이동하고 외부 키 관리를 누릅니다.

-

저장소 생성을 누릅니다.

-

저장소 생성에 다음 정보를 입력합니다.

- Name(이름)(

OCI_EKMS_Vault)을 입력합니다. - 작업 7에서 복사된 도메인 URL인 IDCS 계정 이름 URL을 입력합니다. 따라서 전체 URL은

https://idcs-<xxx>.identity.oraclecloud.com:443/입니다. Client_App통합 애플리케이션의 클라이언트 ID 및 클라이언트 애플리케이션 암호를 입력합니다.- 페이지 아래로 이동합니다.

- 작업 6에서 생성된 프라이빗 끝점을 선택합니다.

- CTM1에서 외부 저장소를 생성할 때 작업 7에서 복사된 외부 저장소 URL을 입력합니다.

- 저장소 생성을 누릅니다.

- Name(이름)(

-

Vault가 작성되었음을 알 수 있습니다. 이제 Vault를 클릭합니다.

-

저장소 세부정보를 검토합니다.

이제 OCI가 지정된 프라이빗 끝점을 사용하여 Thales CipherTrust Manager에 접속합니다. 이 저장소가 활성화되면 OCI가 CCKM에서 관리하는 외부 키와 상호 작용하여 OCI Object Storage, OCI Block Volumes 등과 같은 OCI 서비스에 대한 HYOK 지원을 가능하게 하는 인터페이스가 됩니다. 나중에 OCI Object Storage로 몇 가지 테스트를 수행할 예정입니다.

작업 15: Thales CipherTrust Manager에 외부 키 추가

다음 작업은 Thales CipherTrust Manager에서 외부 저장소를 설정하고 OCI에 연결하여 OCI가 HYOK 지원 서비스에 사용할 외부 암호화 키를 생성하거나 임포트하는 것입니다.

이러한 키는 Thales CipherTrust Manager 내에 안전하게 상주하며 외부 키 관리 인터페이스를 통해 OCI에서 참조됩니다. 조직 요구 사항에 따라 Thales CipherTrust Manager 내에서 직접 새 키를 생성하거나 기존 키를 가져올 수 있습니다.

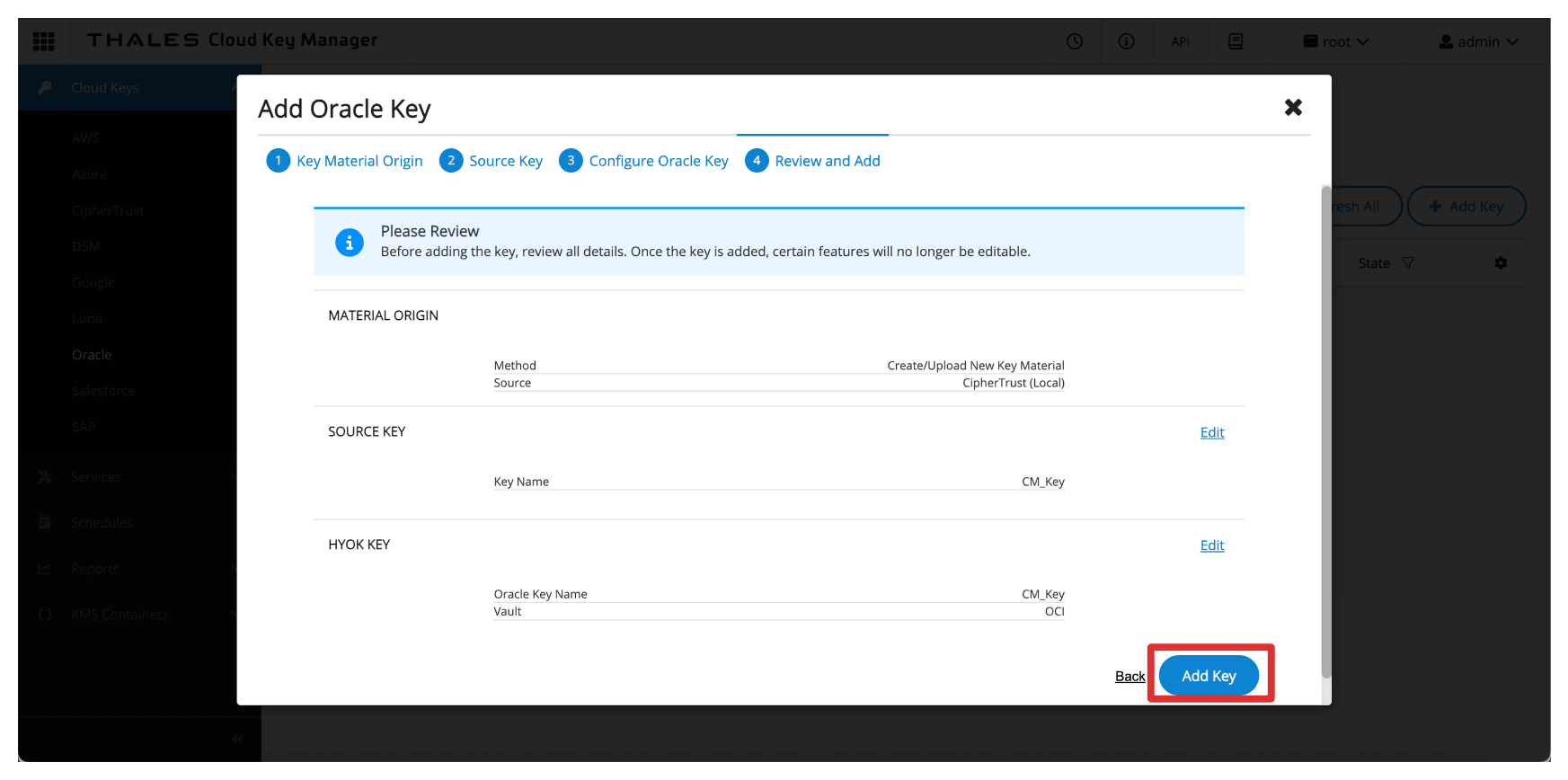

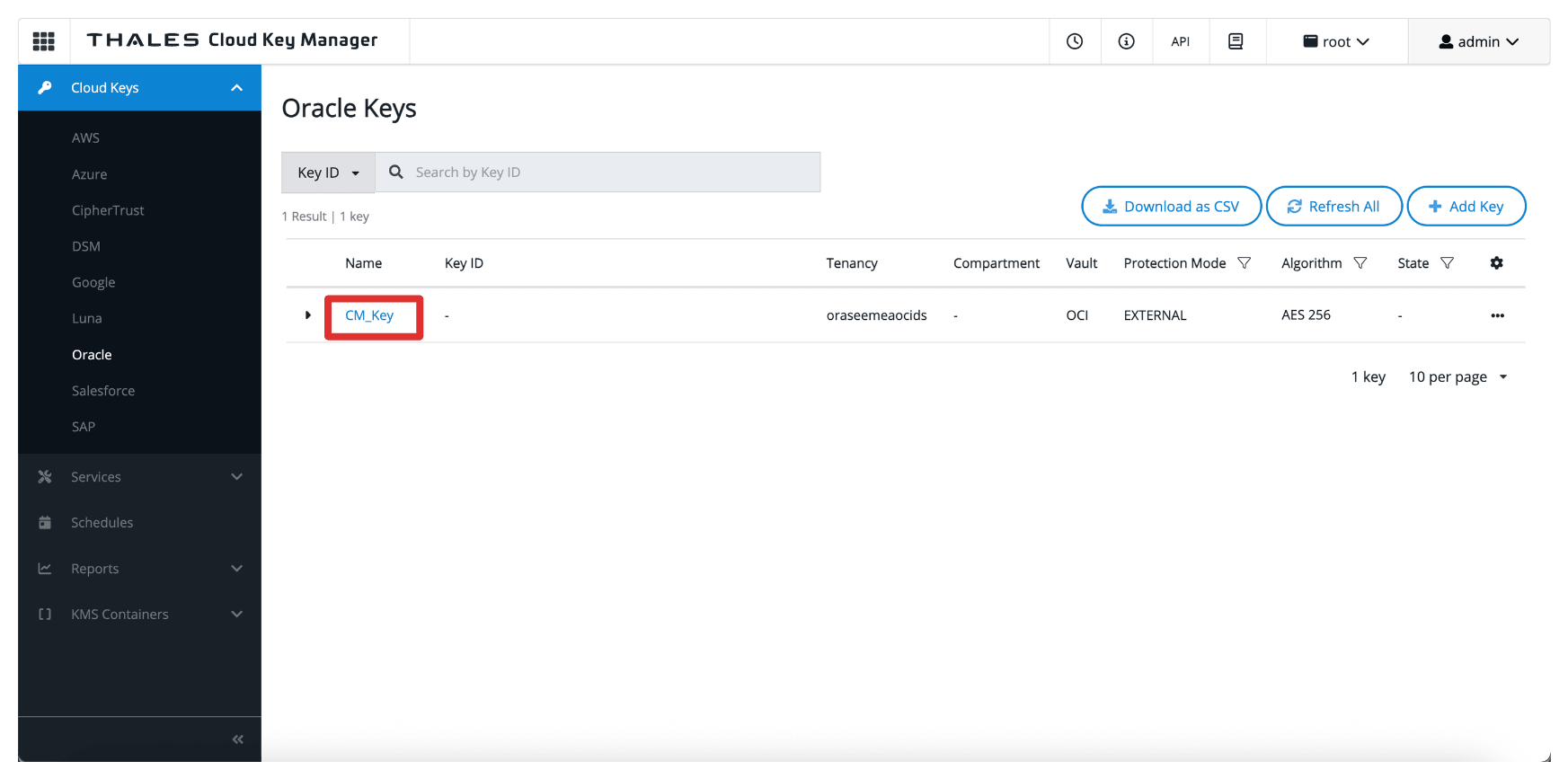

다음 이미지는 이 태스크의 구성요소 및 구성 설정을 보여줍니다.

-

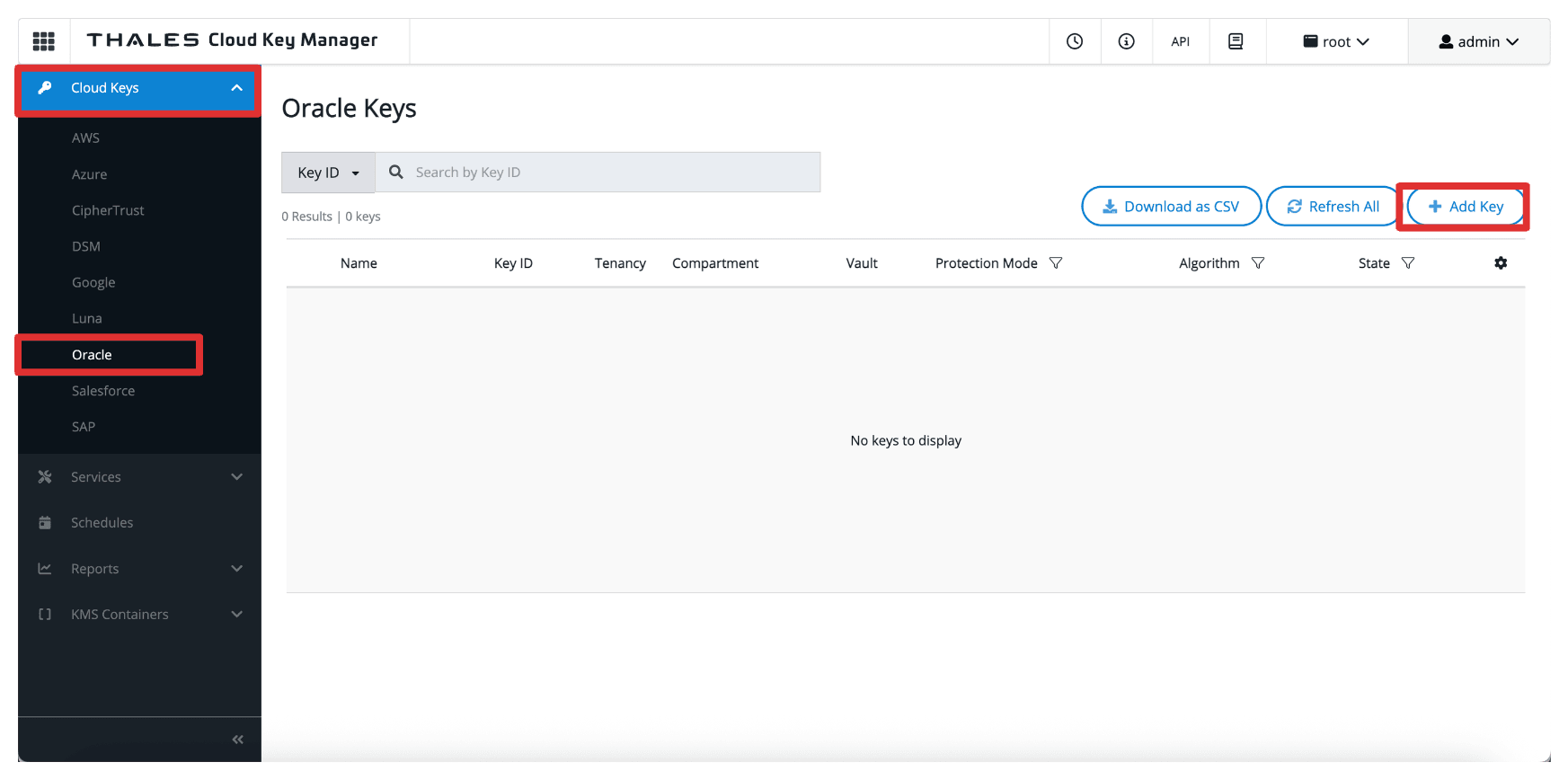

Thales Cloud Key Manager 콘솔로 이동합니다.

- 클라우드 키를 누릅니다.

- Oracle을 누릅니다.

- 키 추가을 누릅니다.

-

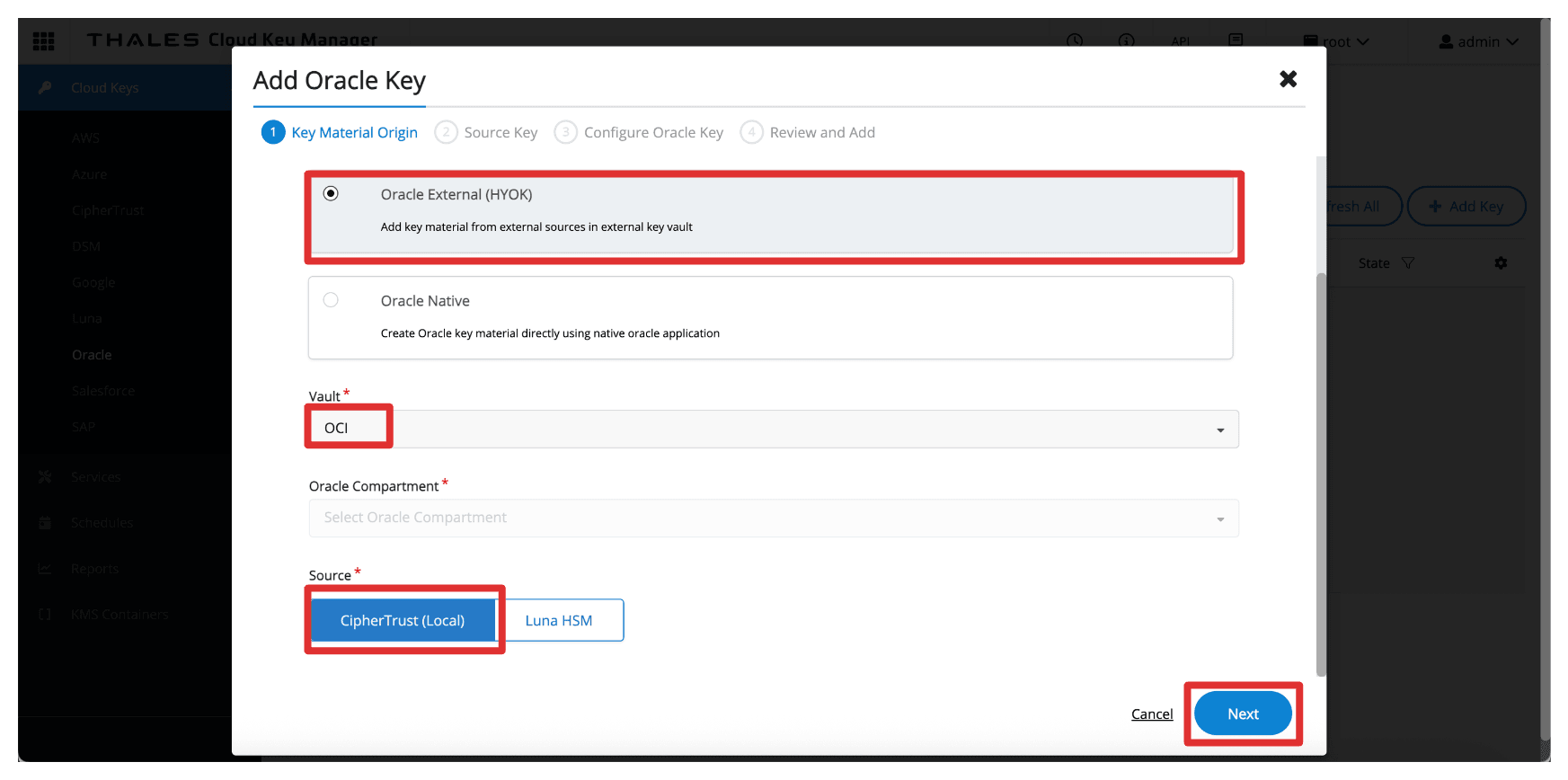

Oracle 키 추가에 다음 정보를 입력합니다.

- Oracle 외부(HYOK)를 선택합니다.

- 작업 8에서 만든 Thales CipherTrust Manager Vault를 선택합니다.

- 소스를 CipherTrust(로컬)로 선택합니다.

- 다음을 누릅니다.

-

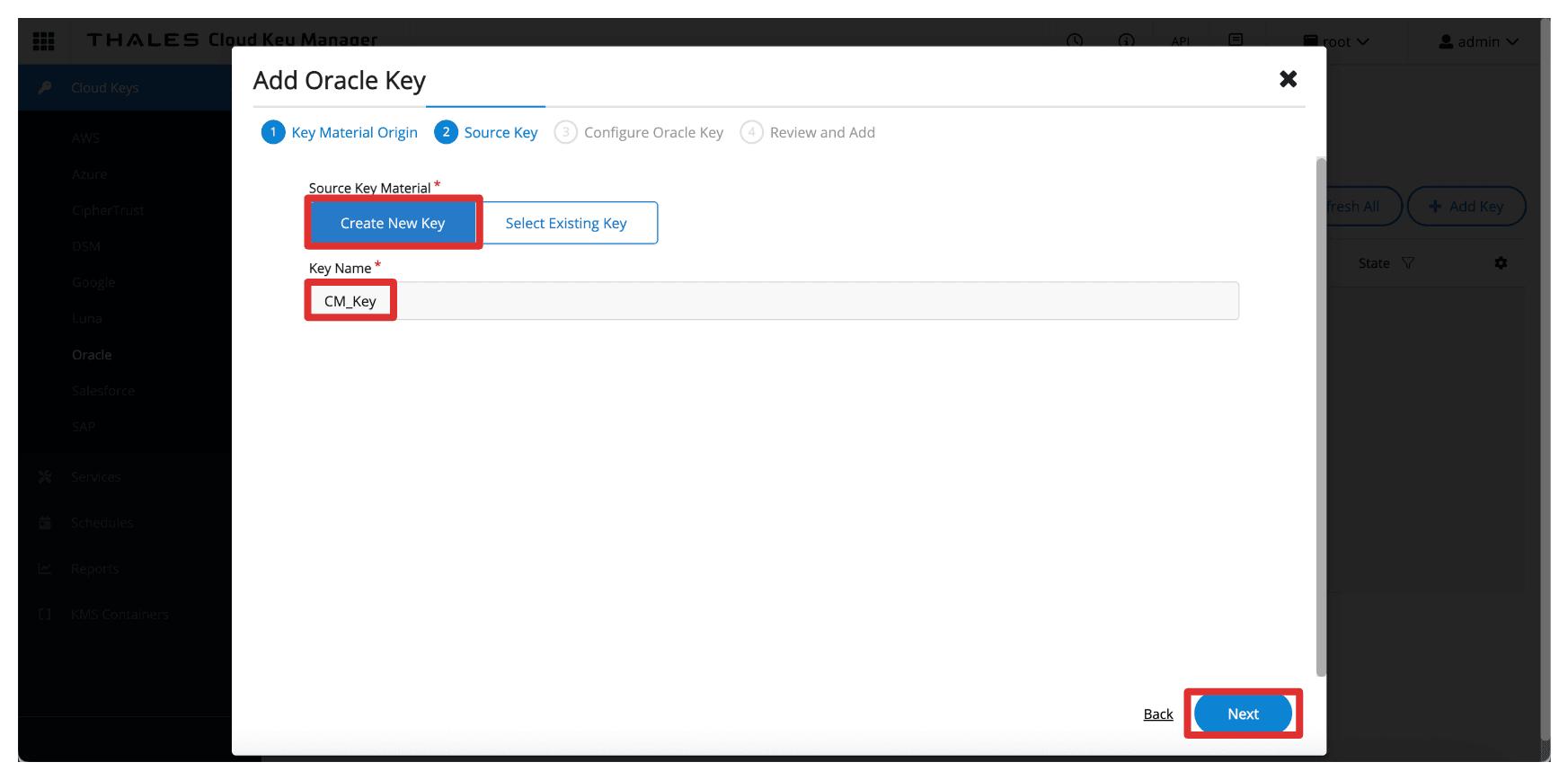

소스 키에 다음 정보를 입력합니다.

- 소스 키 자료를 새 키 생성으로 선택합니다.

- Name(이름) 키(

CM_Key)를 입력합니다. - 다음을 누릅니다.

-

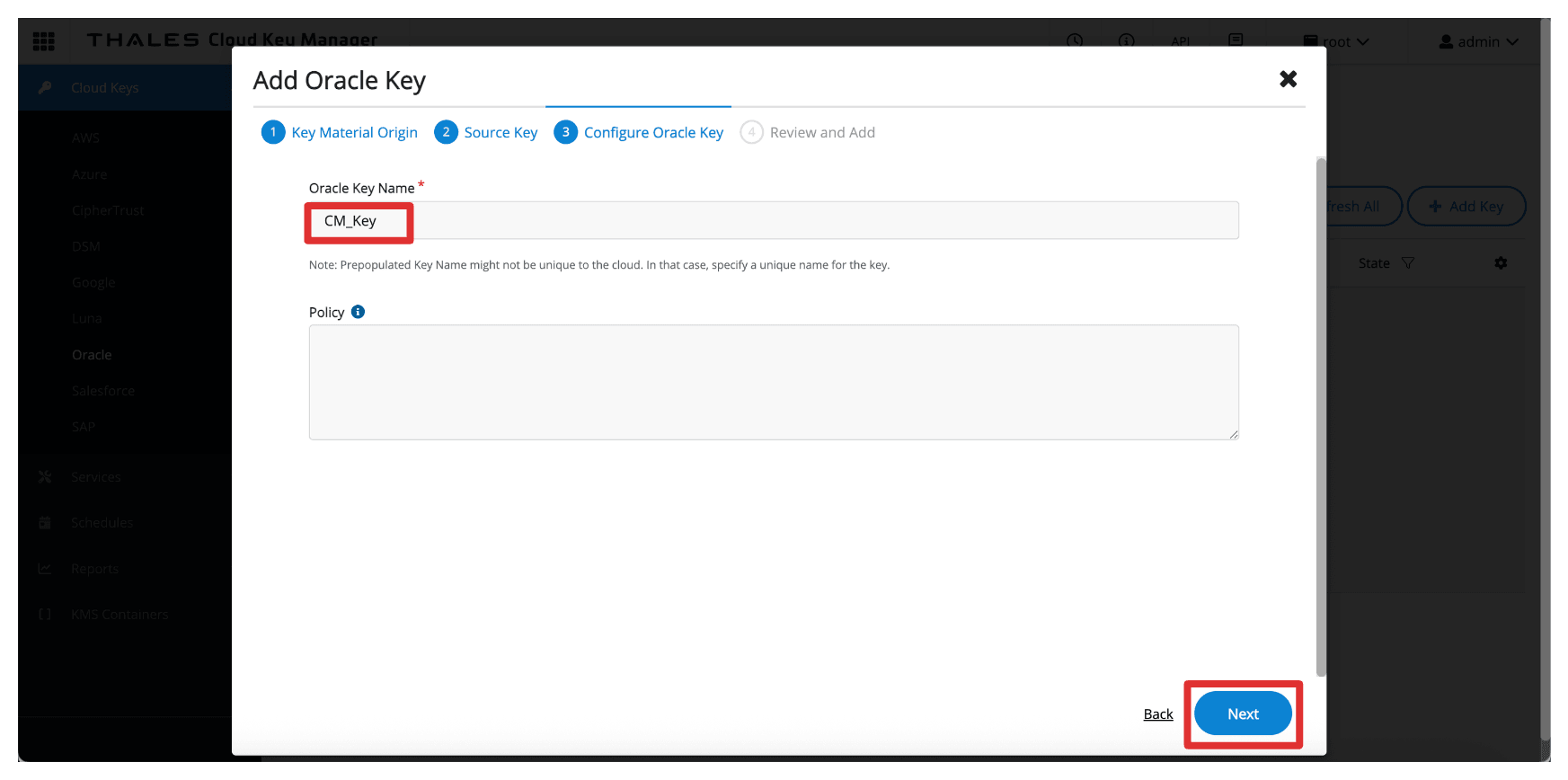

Oracle 키 구성에 다음 정보를 입력합니다.

- Oracle Key Name(

CM_Key)을 입력합니다. - 다음을 누릅니다.

- Oracle Key Name(

-

키 추가을 누릅니다.

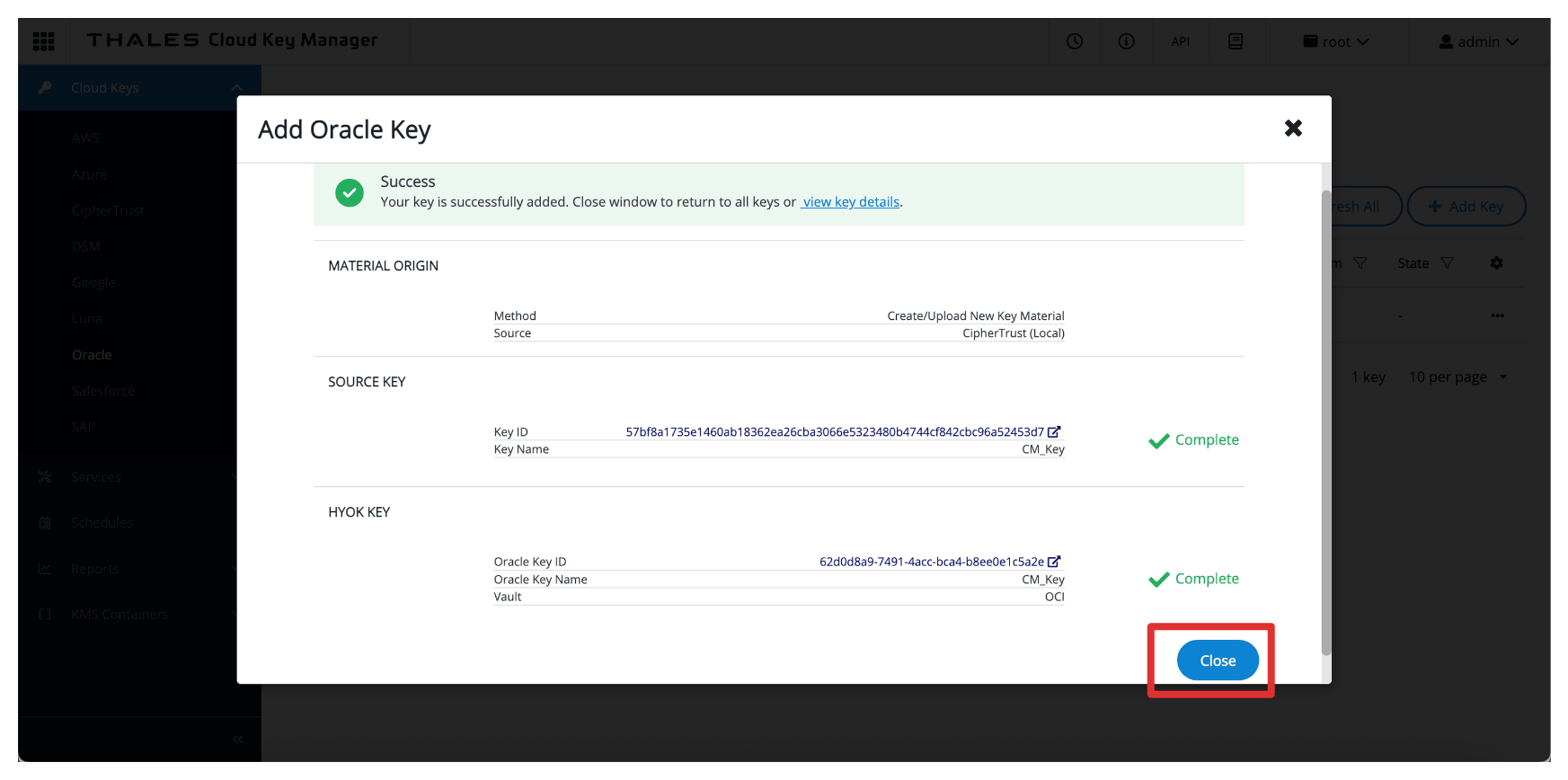

-

닫기를 누르면

-

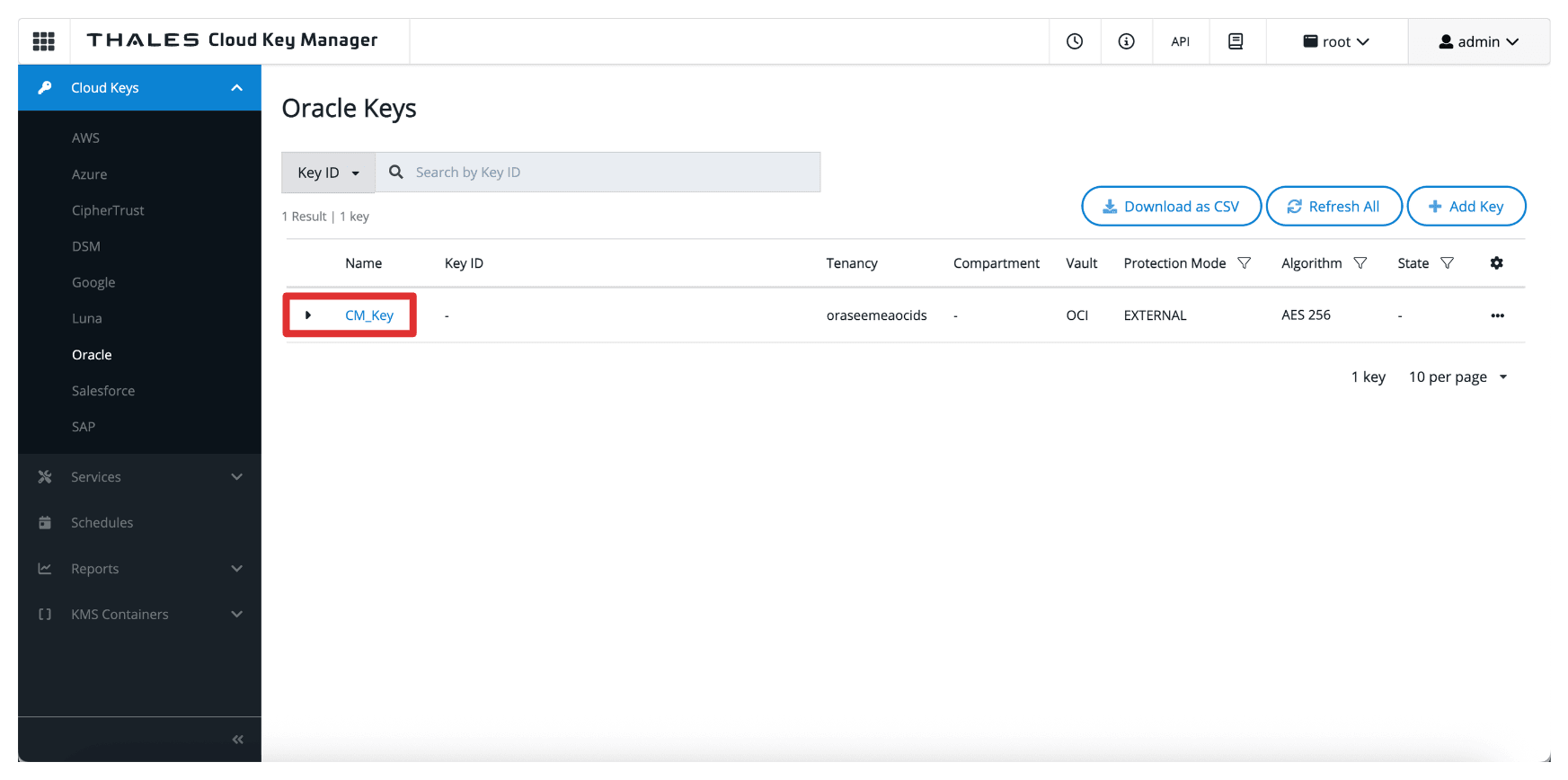

생성된 키를 확인합니다.

키가 추가되면 외부 키 관리 저장소를 통해 OCI에서 키를 사용할 수 있게 됩니다. 그러나 OCI 서비스가 키를 사용하도록 허용하려면 OCI 콘솔에서 키 참조를 생성해야 합니다. 이 참조는 다음 작업에서 다룰 것입니다.

참고:

- 이러한 키는 Thales CipherTrust Manager를 벗어나지 않습니다.

- OCI는 암호화/해독 요청을 외부 키 관리자로만 전송하므로 항상 키 자료에 대한 완전한 제어를 유지할 수 있습니다.

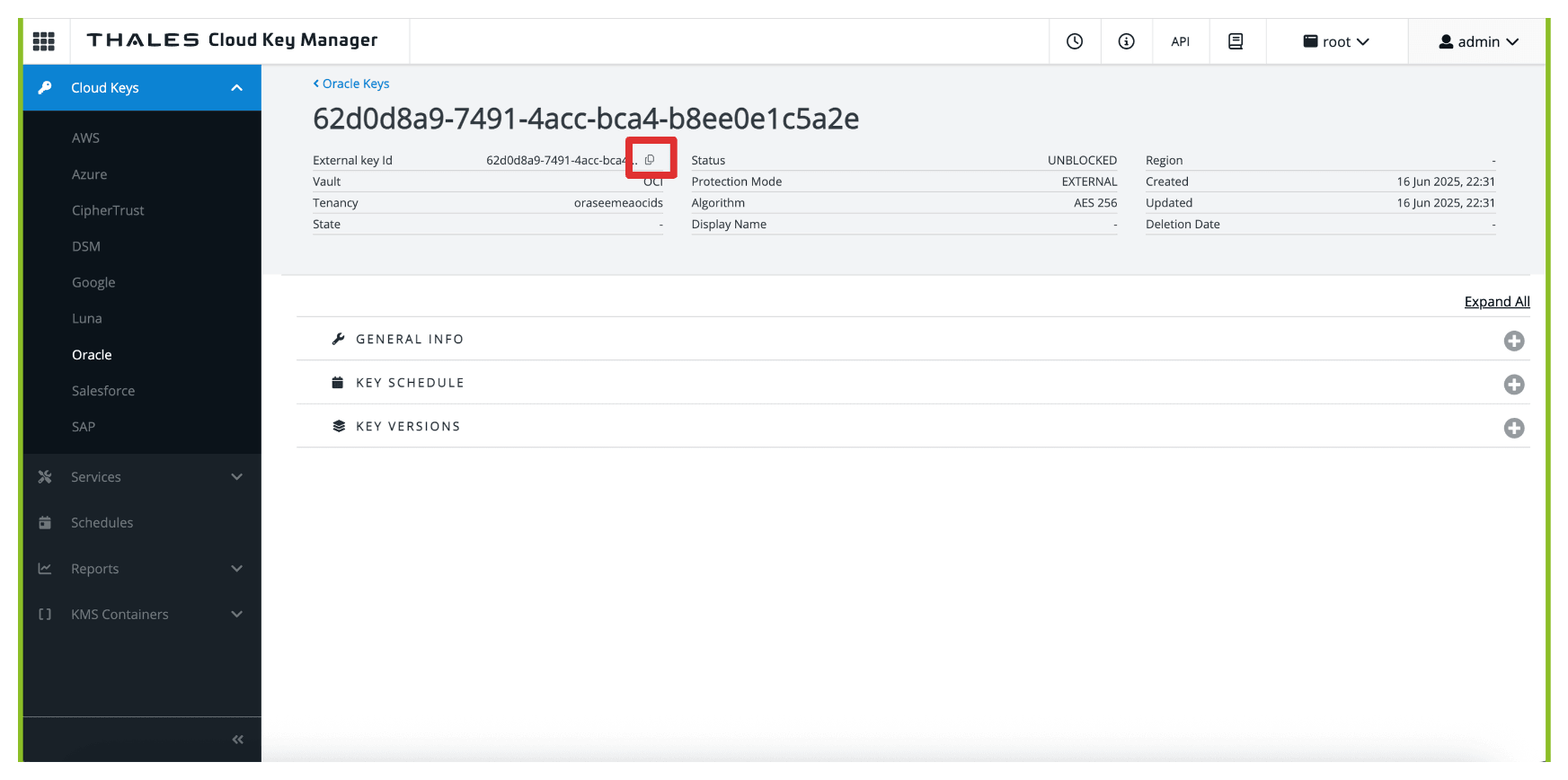

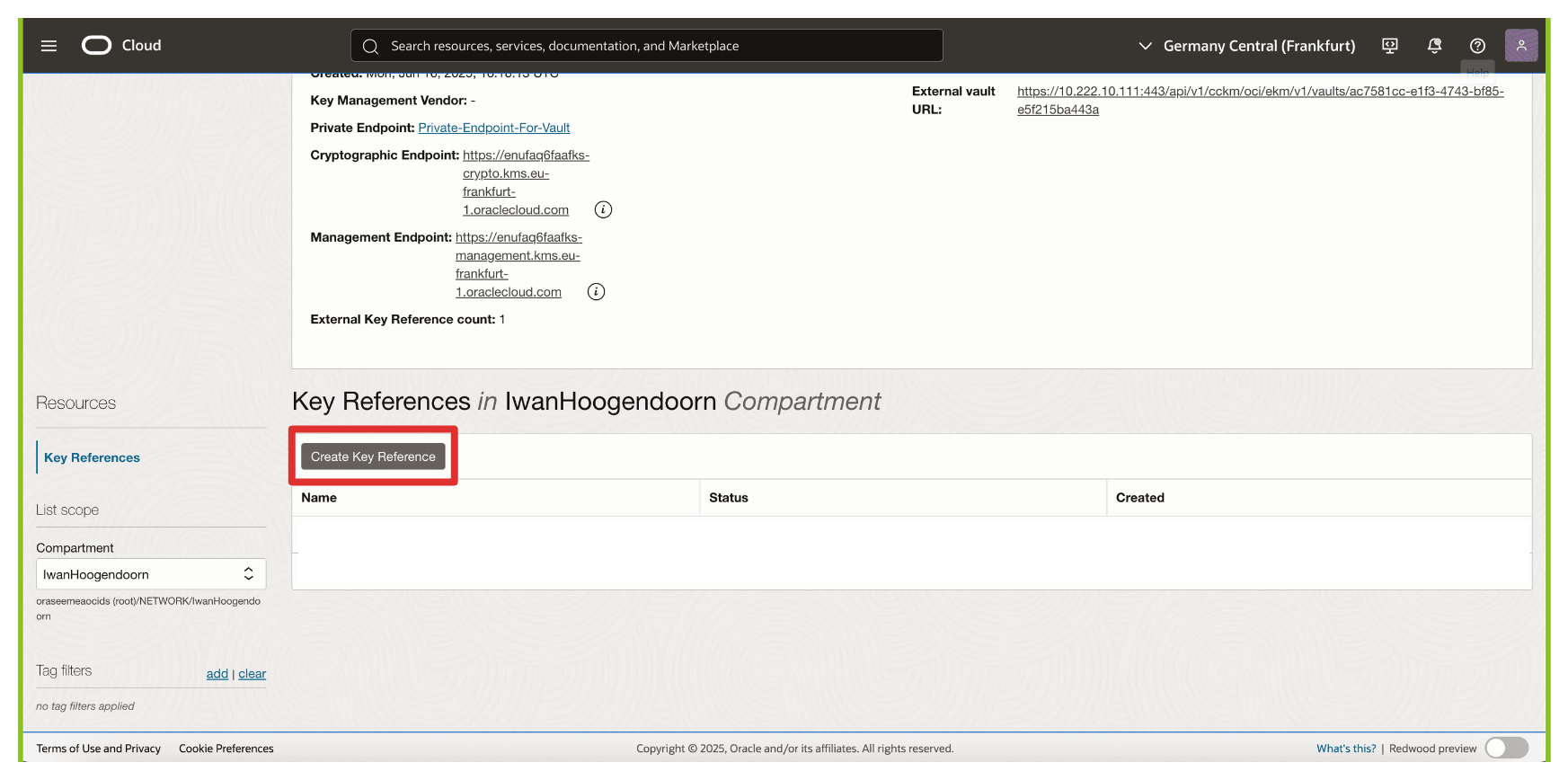

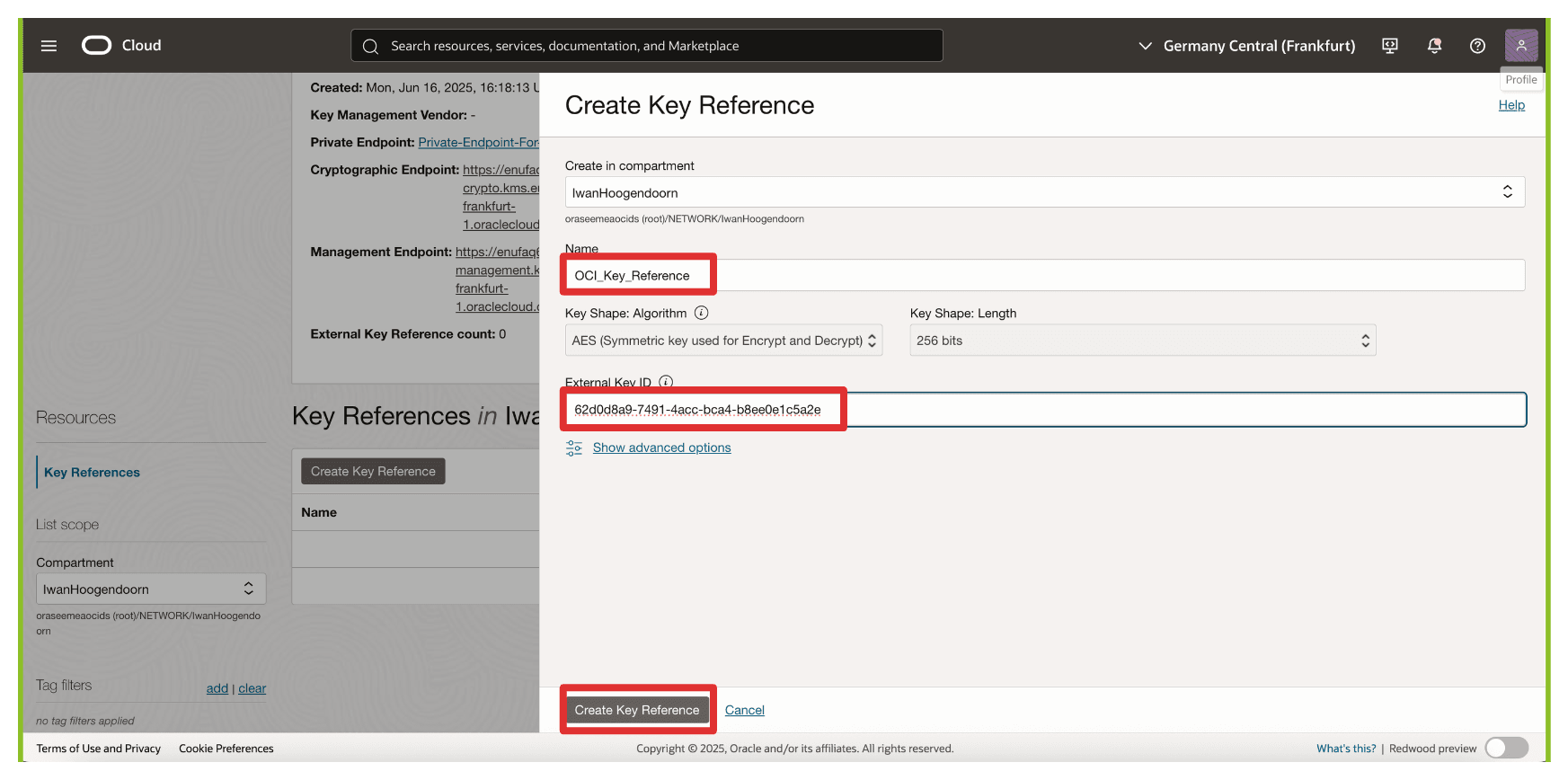

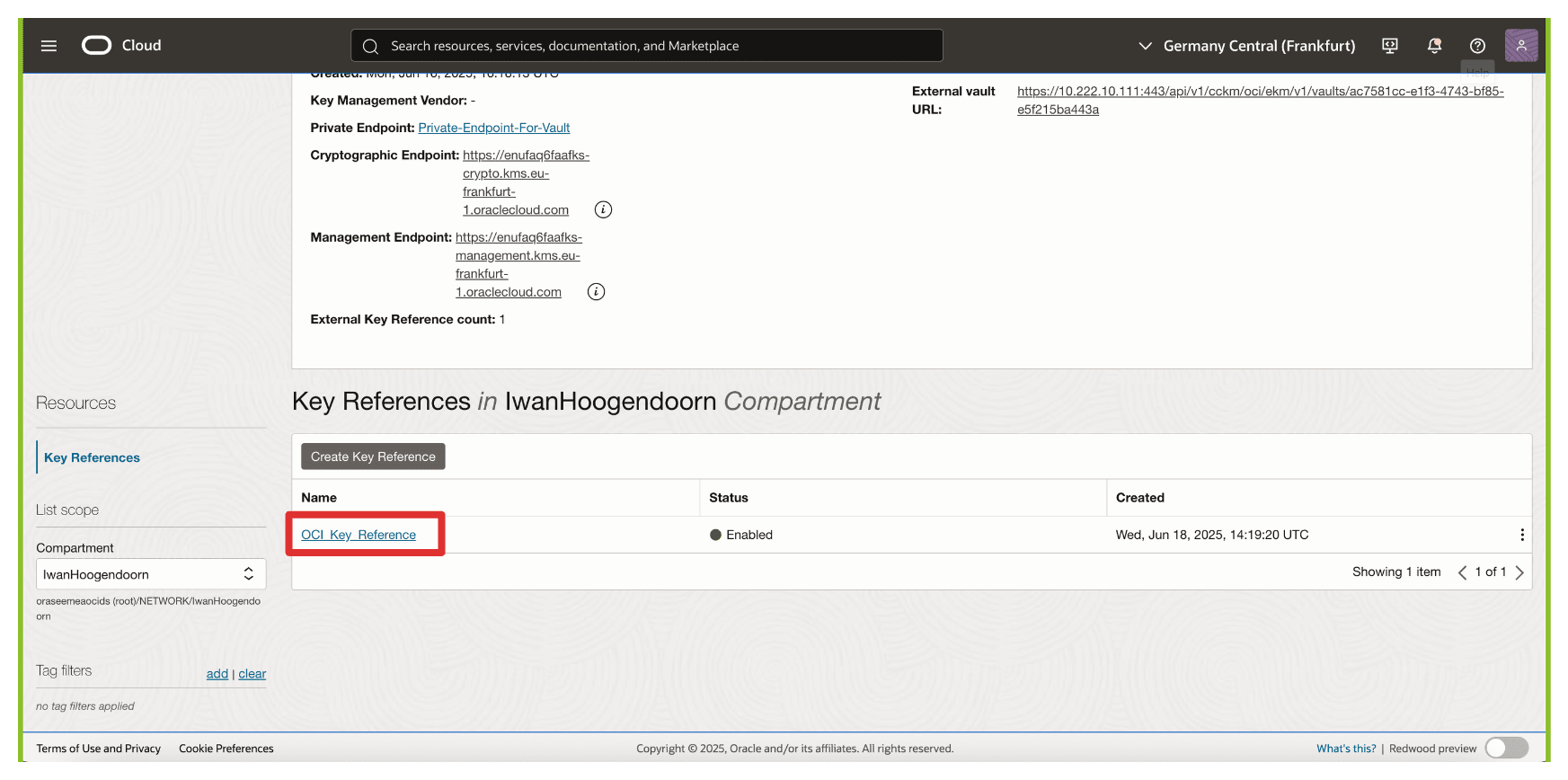

작업 16: OCI에서 주요 참조 생성

외부 키가 생성되거나 Thales CipherTrust Manager로 임포트되면 다음 작업은 OCI 콘솔에서 키 참조를 생성하는 것입니다. 키 참조는 OCI 서비스가 외부 키 관리 저장소를 통해 Thales CipherTrust Manager에 저장된 외부 키에 액세스하고 사용할 수 있게 해주는 포인터 역할을 합니다.

다음 이미지는 이 태스크의 구성요소 및 구성 설정을 보여줍니다.

-

Thales Cloud Key Manager 콘솔로 이동합니다.

- 클라우드 키를 누릅니다.

- Oracle을 누릅니다.

- 태스크 15에서 생성된 키를 누릅니다.

-

키에는 이 ID를 복사하는 외부 키 ID가 포함됩니다.

-

작업 9에서 생성된 OCI의 저장소로 돌아가서 저장소를 누릅니다.

-

페이지 아래로 이동합니다.

-

키 참조 만들기를 누릅니다.

-

키 참조 생성에 다음 정보를 입력합니다.

- Name(이름)(

OCI_Key_Reference)을 입력합니다. - 복사된 외부 키 ID(Thales CipherTrust Manager) 키를 입력합니다.

- 키 참조 만들기를 누릅니다.

- Name(이름)(

-

키 참조가 생성되었음을 알 수 있습니다.

이제 OCI는 이 키 참조를 Thales CipherTrust Manager에서 관리되는 외부 키와 연관시킵니다. 이를 통해 OCI Object Storage, OCI Block Volumes 등의 OCI 서비스는 프라이빗 엔드포인트를 통해 외부 키로 암호화 요청을 전송할 수 있습니다. 대조적으로, 핵심 자료 자체는 전적으로 귀하의 통제하에 남아 있습니다.

OCI Object Storage 버킷에 키 참조를 첨부하여 통합이 예상대로 작동하는지 확인하는 방식으로 키 참조를 즉시 테스트합니다.

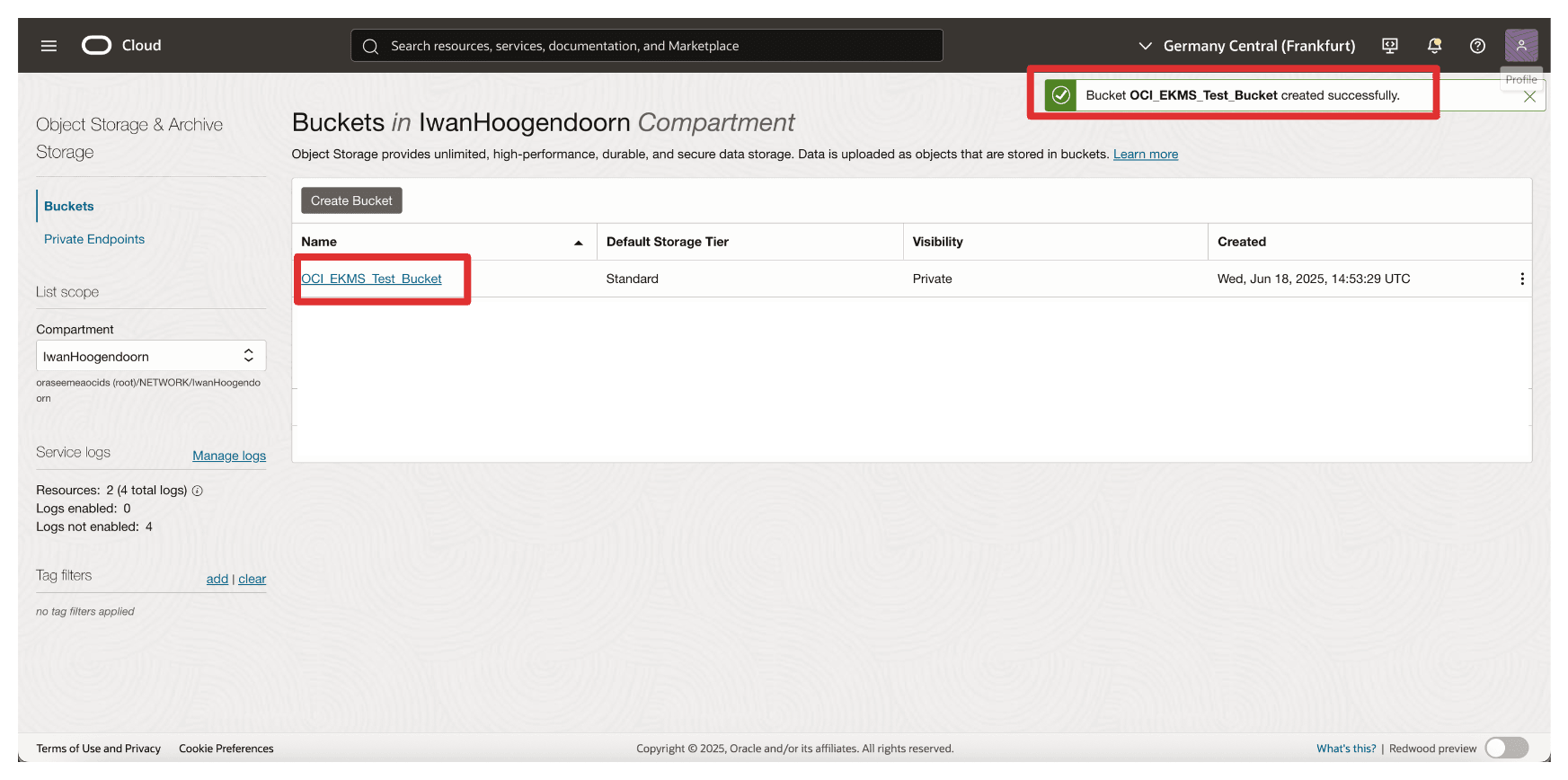

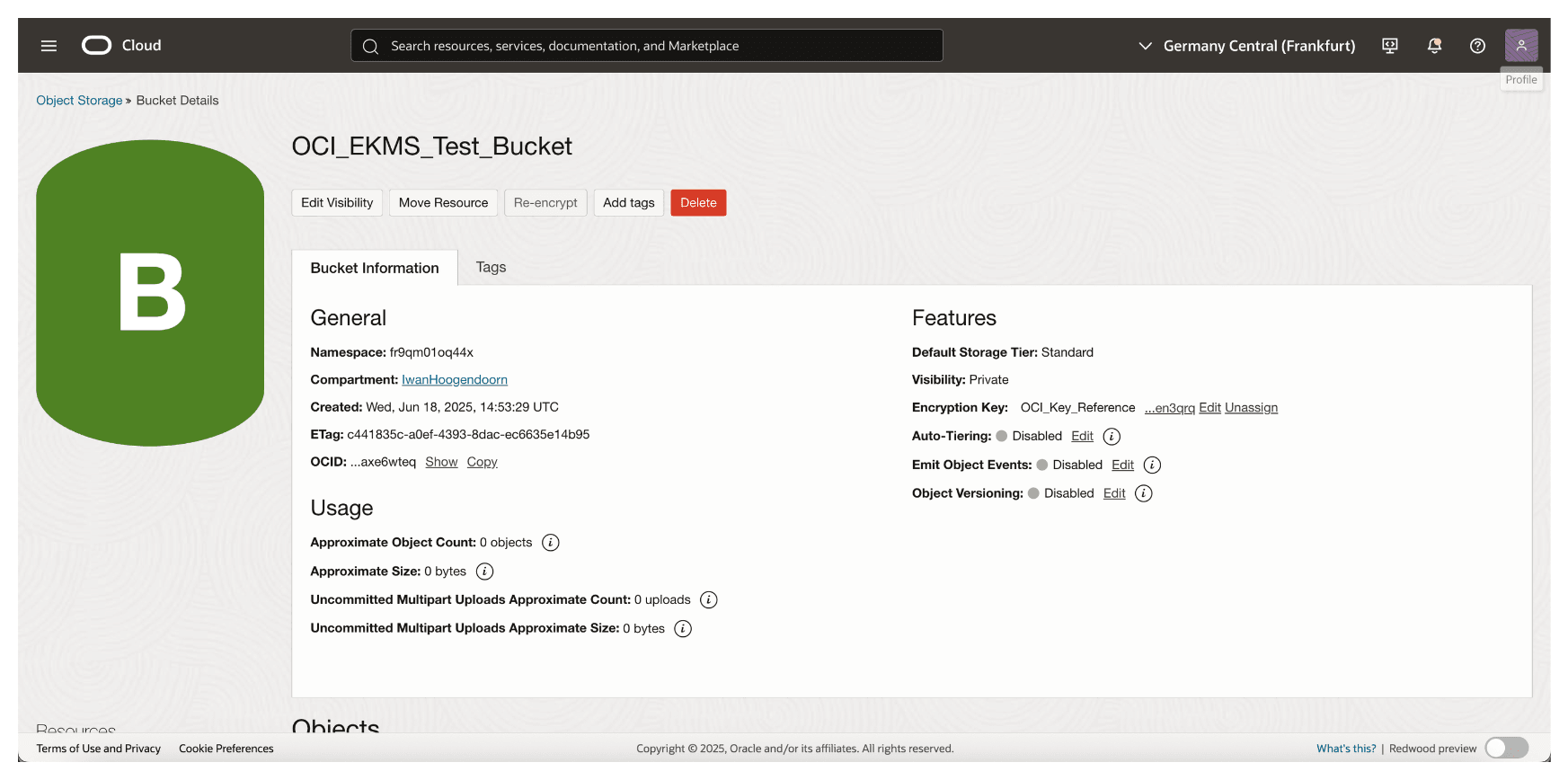

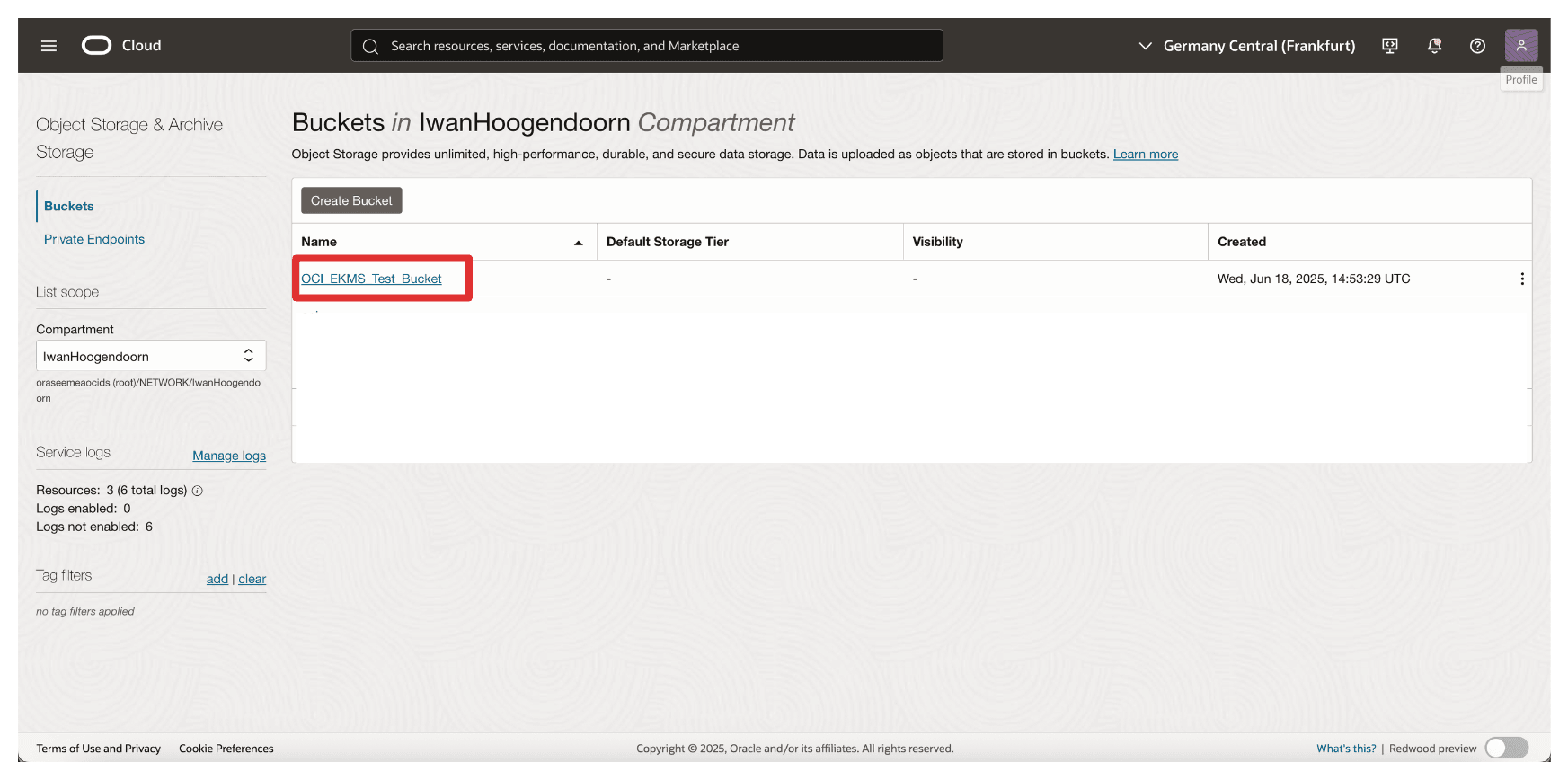

작업 17: 고객 관리 키로 OCI Object Storage 버킷 생성

OCI에서 참조된 외부 키를 사용하여 리소스를 암호화할 수 있습니다. 이 작업에서는 외부 키 관리 저장소를 통해 Thales CipherTrust Manager에서 호스팅되는 외부 고객 관리 키를 사용하는 OCI Object Storage 버킷을 생성합니다.

이 설정을 통해 버킷에 저장된 모든 객체는 사용자가 완전히 제어하고 엄격한 규정 준수, 주권 또는 내부 정책 요구사항을 충족하는 키를 사용하여 암호화됩니다.

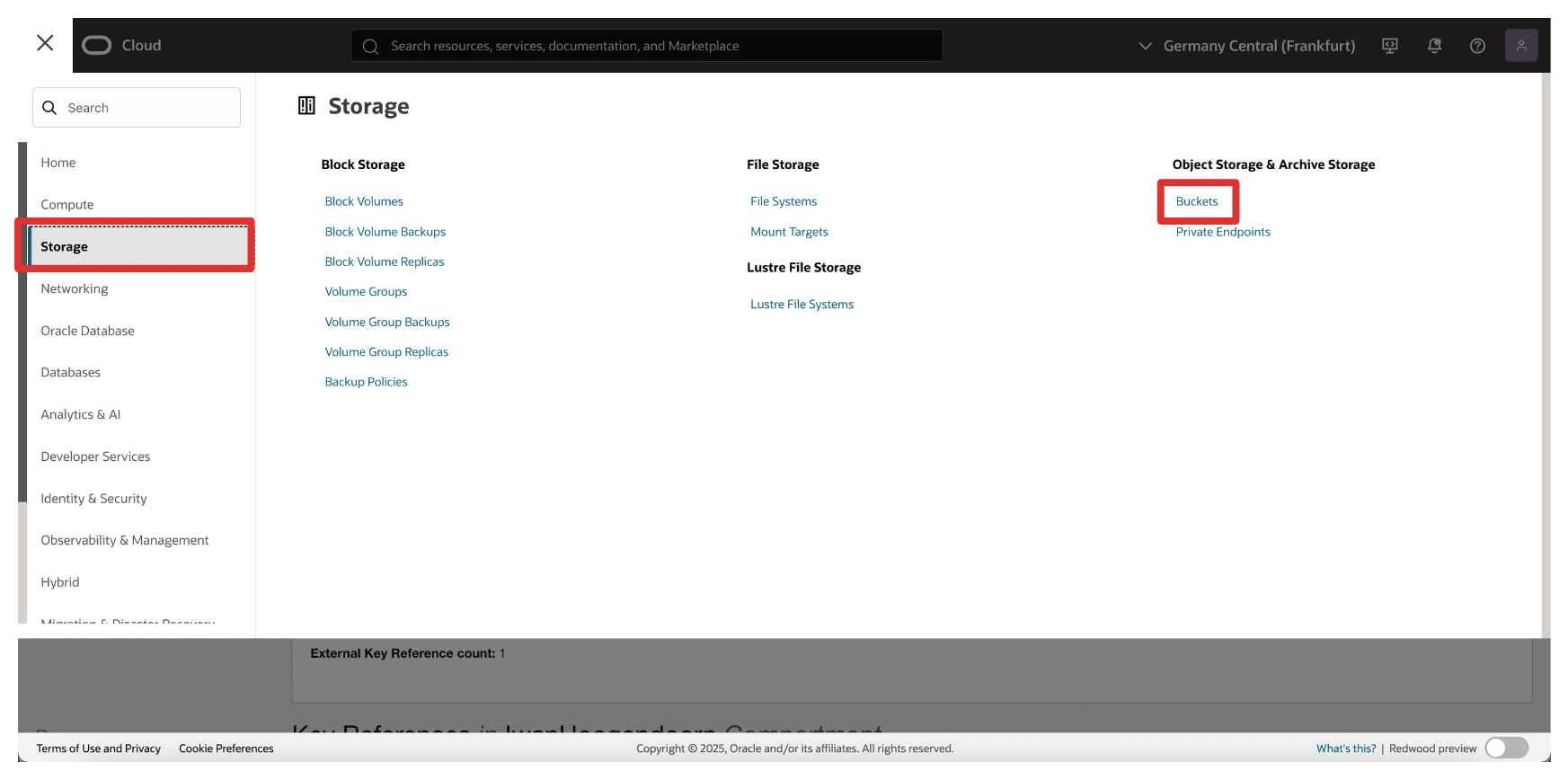

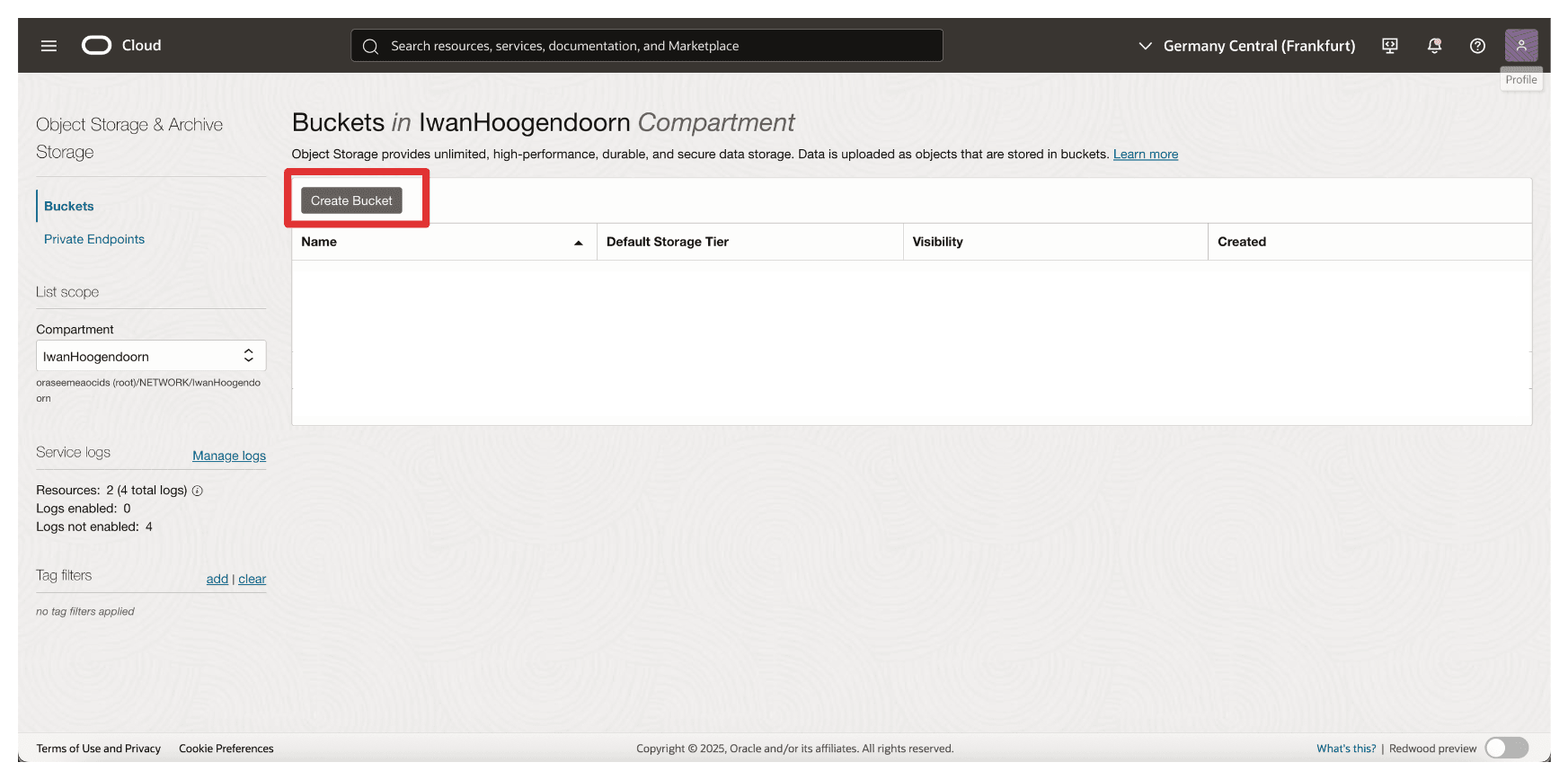

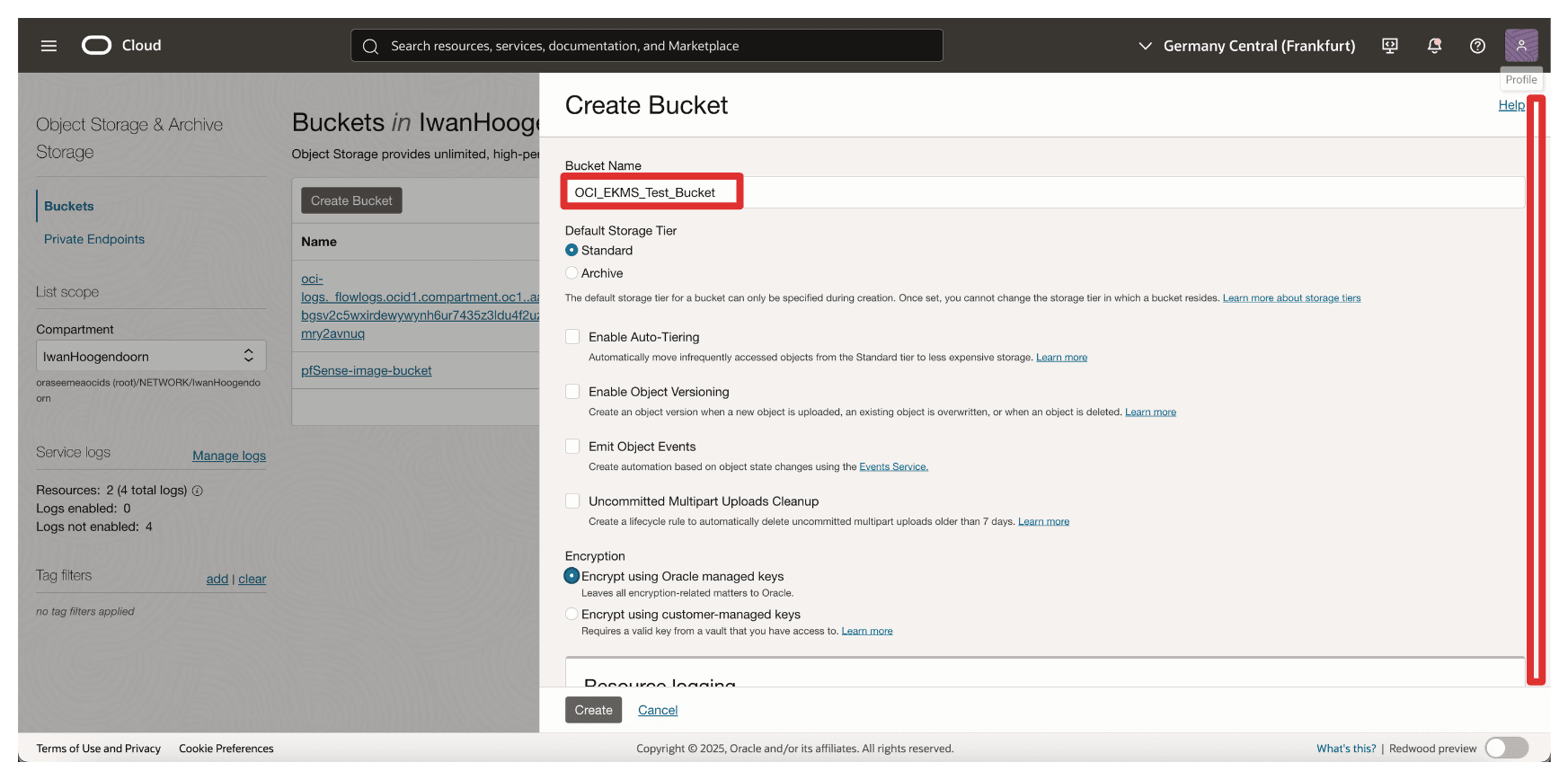

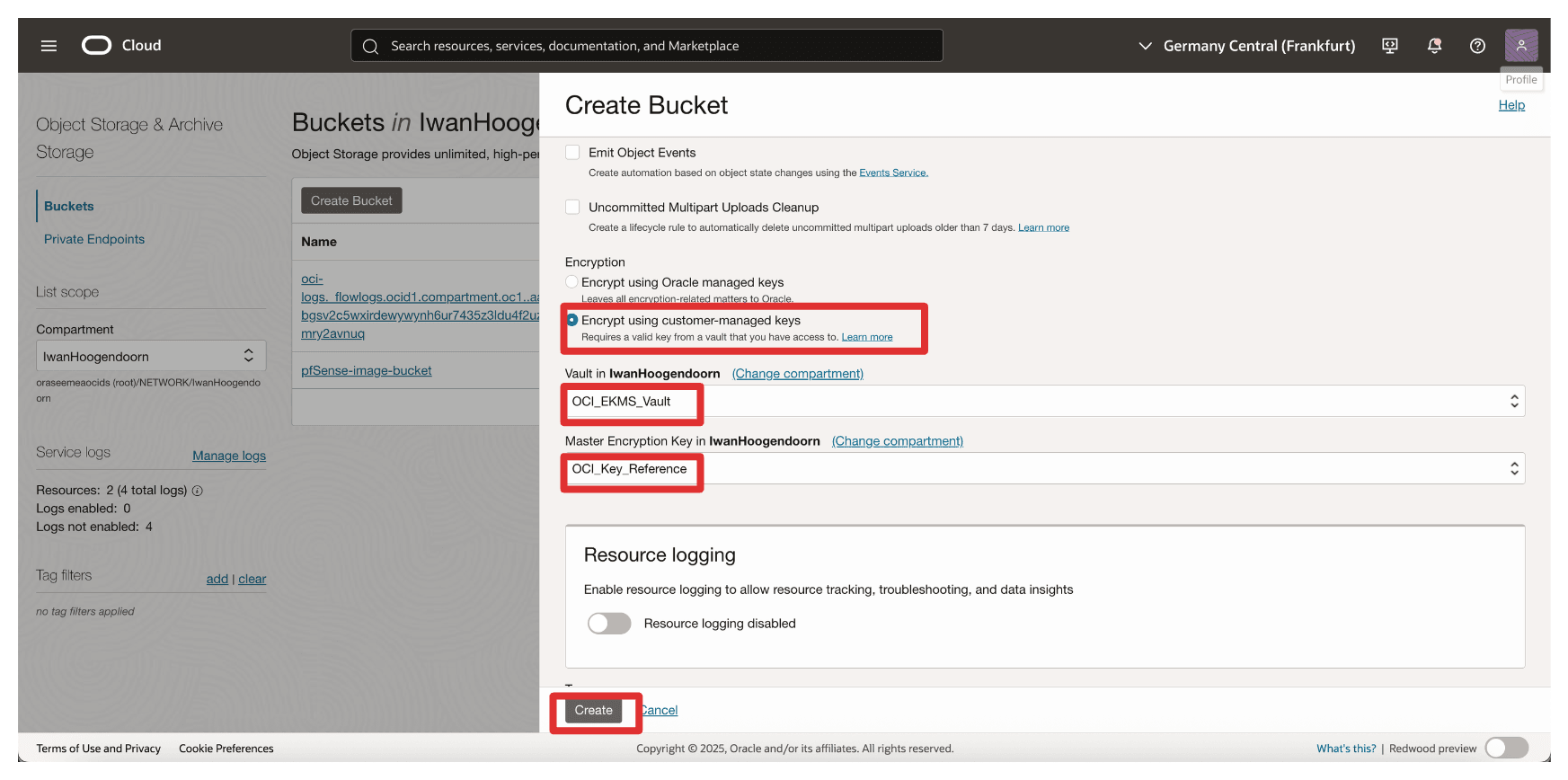

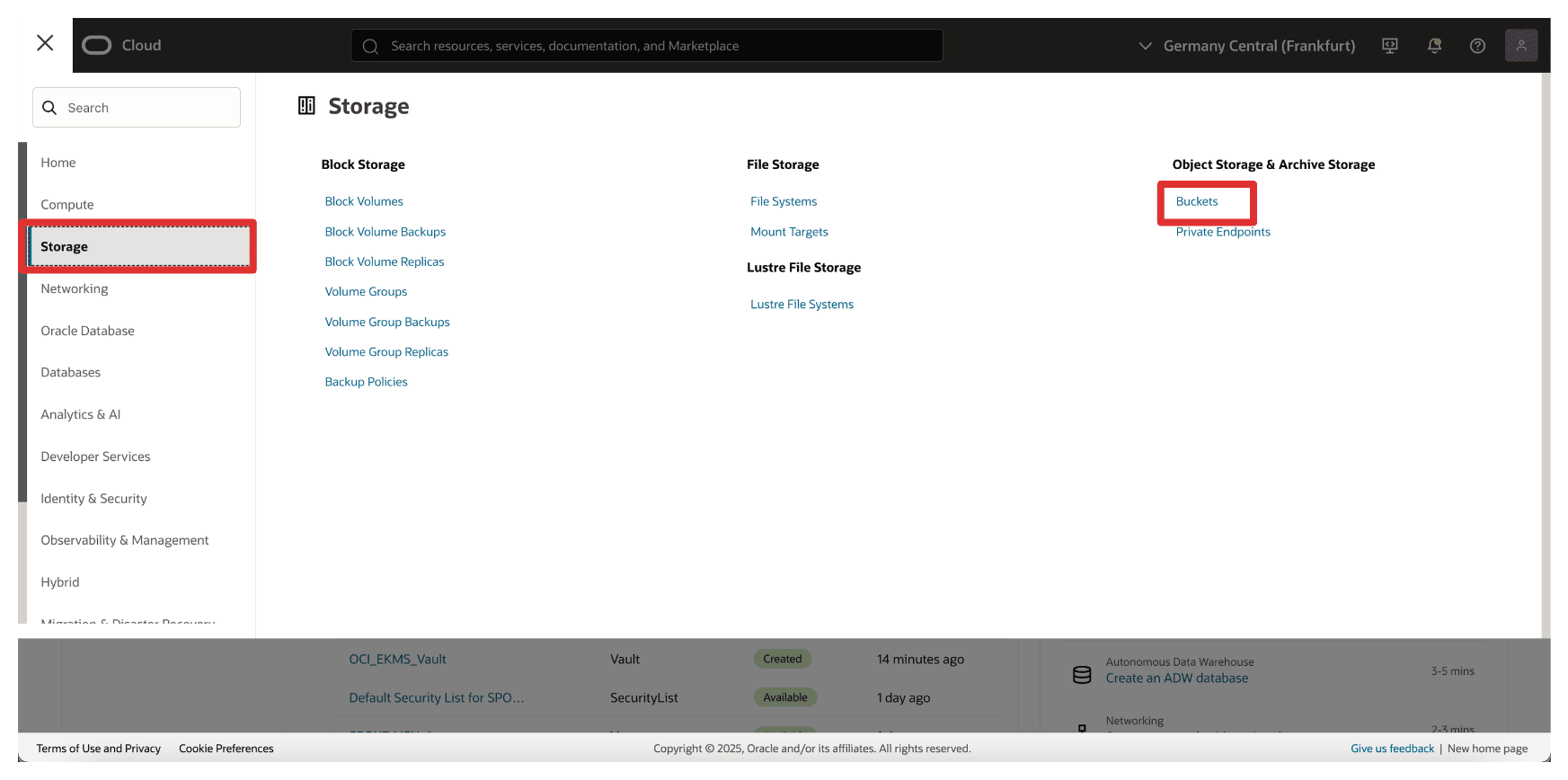

다음 이미지는 이 태스크의 구성요소 및 구성 설정을 보여줍니다.

-

OCI 콘솔로 이동하여 스토리지로 이동하고 버킷을 누릅니다.

-

버킷 생성을 누릅니다.

-

버킷 생성에 다음 정보를 입력합니다.

- Name(이름)(

OCI_EKMS_Test_Bucket)을 입력합니다. - 페이지 아래로 이동합니다.

- 암호화에서 고객 관리 키를 사용하여 암호화를 선택합니다.

- 저장소에서 작업 8에서 생성한 외부 키 관리 저장소를 선택합니다.

- 키에서 태스크 16에서 생성된 키 참조를 선택합니다.

- Create를 누릅니다.

- Name(이름)(

-

버킷이 생성되었음을 알 수 있습니다. 버킷을 누릅니다.

-

아래로 스크롤하여 파일을 업로드하거나 비워 둘 수 있습니다.

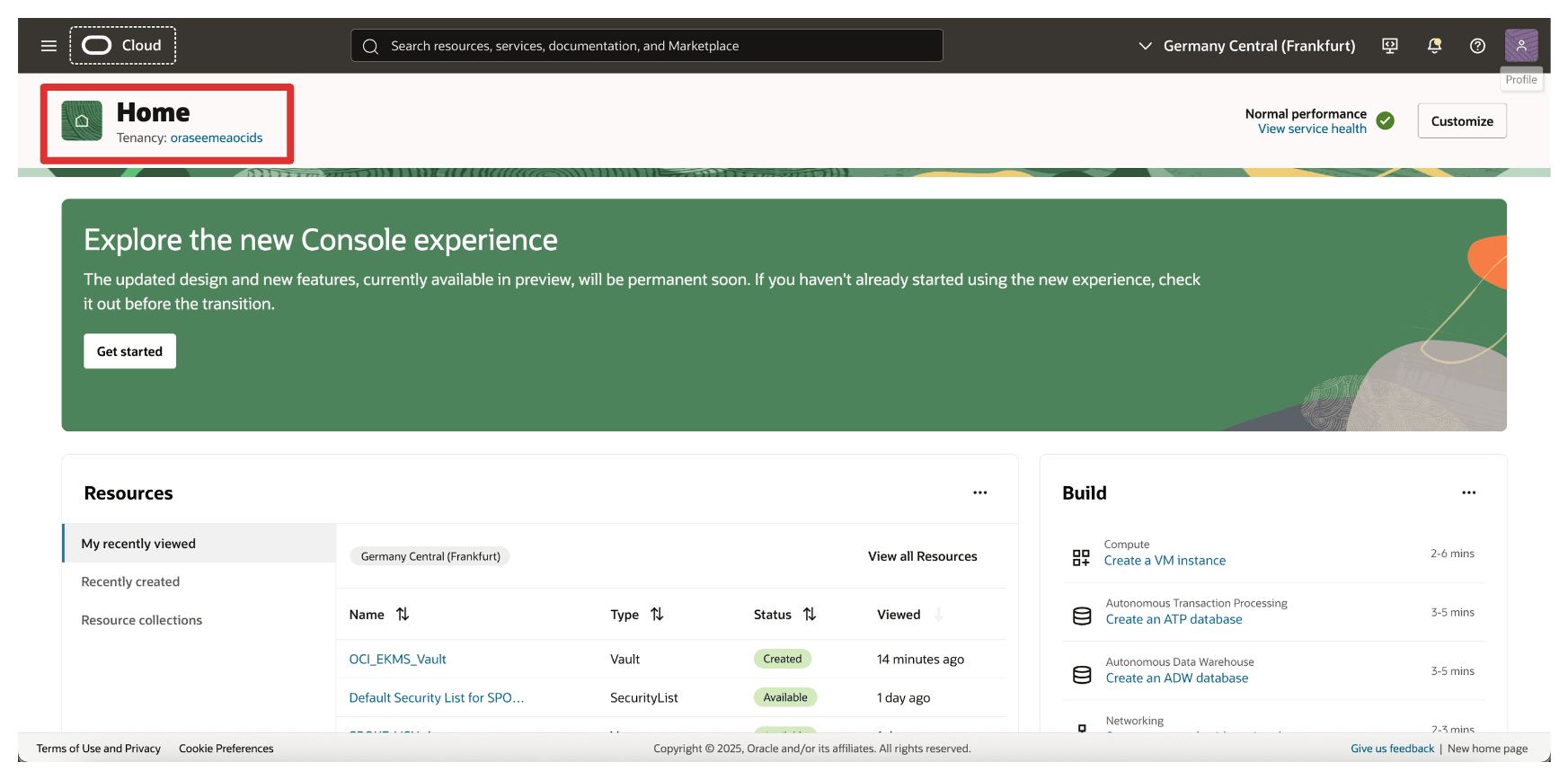

-

OCI 콘솔 또는 기타 페이지의 홈 화면으로 이동합니다.

버킷이 생성되면 버킷에 저장된 모든 데이터는 Thales CipherTrust Manager에서 관리하는 외부 키를 사용하여 암호화됩니다. 이를 통해 OCI는 액세스 및 제어를 위해 주요 인프라를 사용하므로 HYOK(Hold Your Own Key) 기능을 완벽하게 사용할 수 있습니다.

외부 키를 사용할 수 없게 된다고 가정합니다(예: Thales CipherTrust Manager에서 사용 또는 차단됨). 이 경우 버킷 및 해당 콘텐츠에 대한 액세스가 거부되어 데이터 보안 상태를 위한 강력한 제어 지점을 제공합니다. 이것은 우리가 다음 작업에서 테스트 할 것입니다.

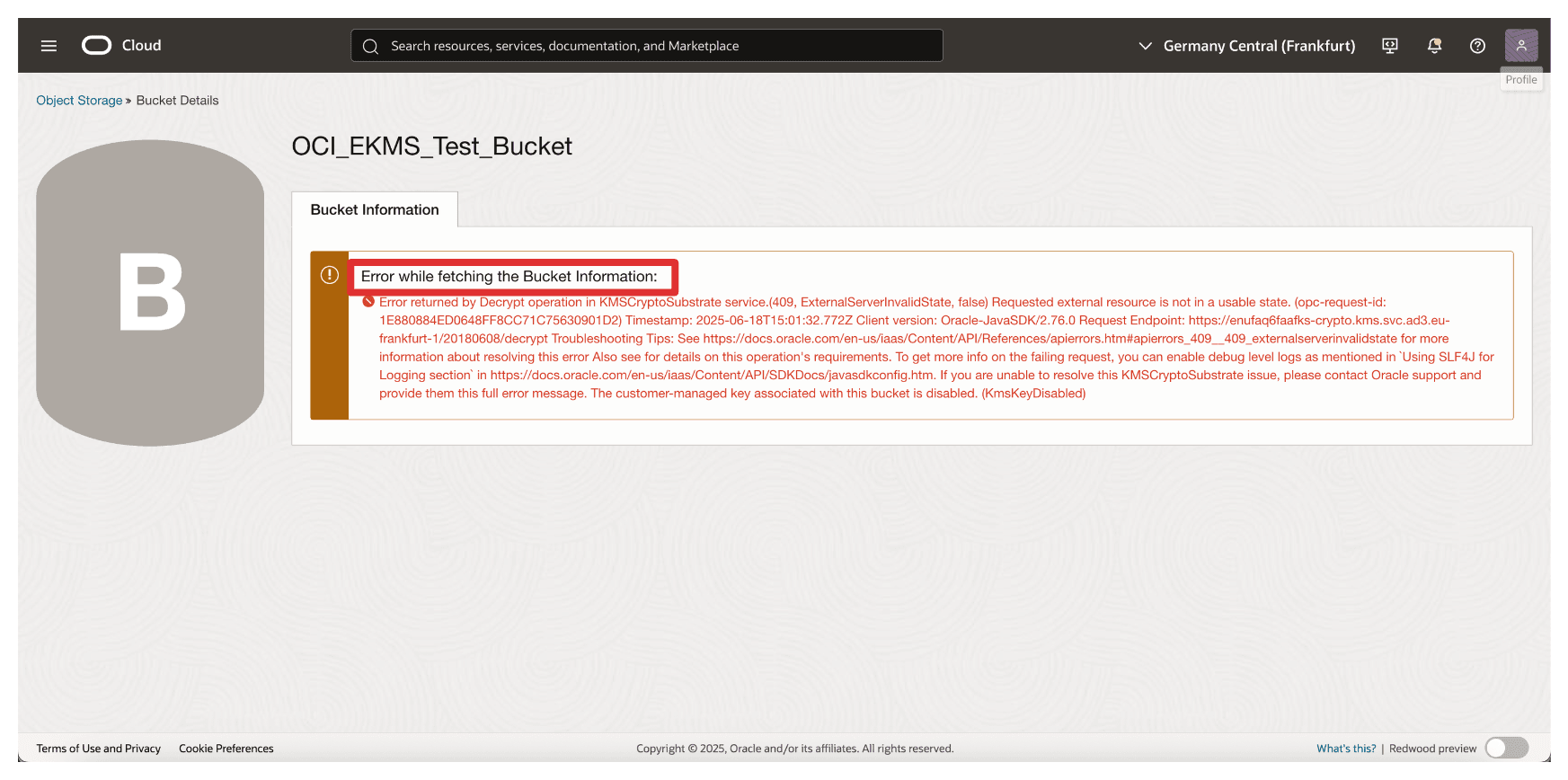

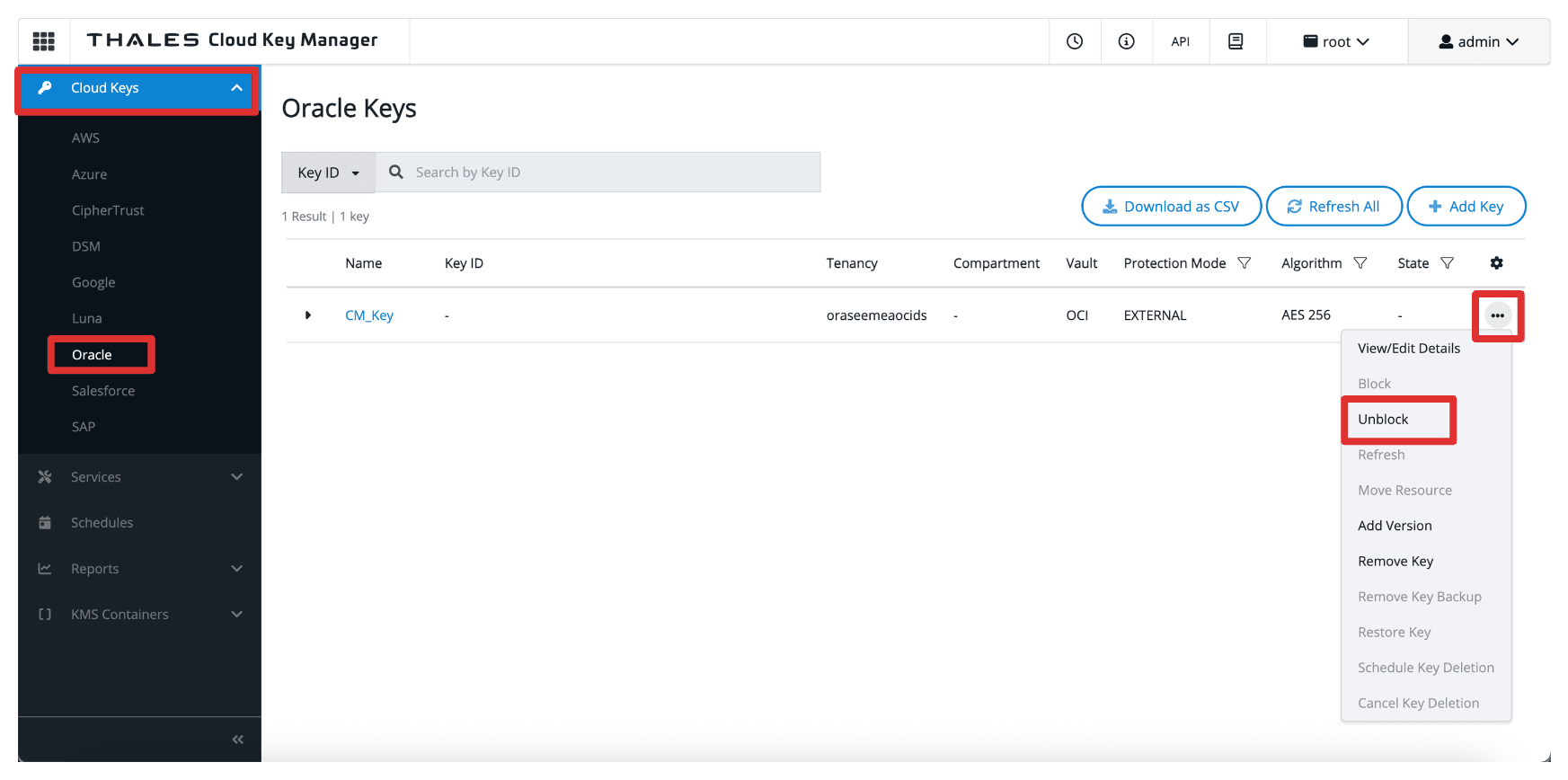

작업 18: Oracle 키 차단 및 차단 해제, Thales CipherTrust Manager 및 OCI에서 OCI Object Storage Bucket 접근성 테스트

HYOK(Hold Your Own Key) 모델의 주요 이점 중 하나는 언제든지 키를 차단 또는 차단 해제할 수 있는 기능을 포함하여 암호화 키에 대한 완전한 운영 제어를 유지하는 기능입니다. 이 섹션에서는 Thales CipherTrust Manager를 사용하여 외부 키를 차단하거나 차단 해제하여 Oracle이 관리하는 오브젝트 스토리지 버킷에 대한 액세스를 제어하는 방법을 설명합니다.

키를 차단하면 키나 데이터를 삭제하지 않고 해당 키로 암호화된 모든 OCI 리소스에 대한 액세스가 효과적으로 제한됩니다. 차단을 해제하면 액세스가 복원됩니다.

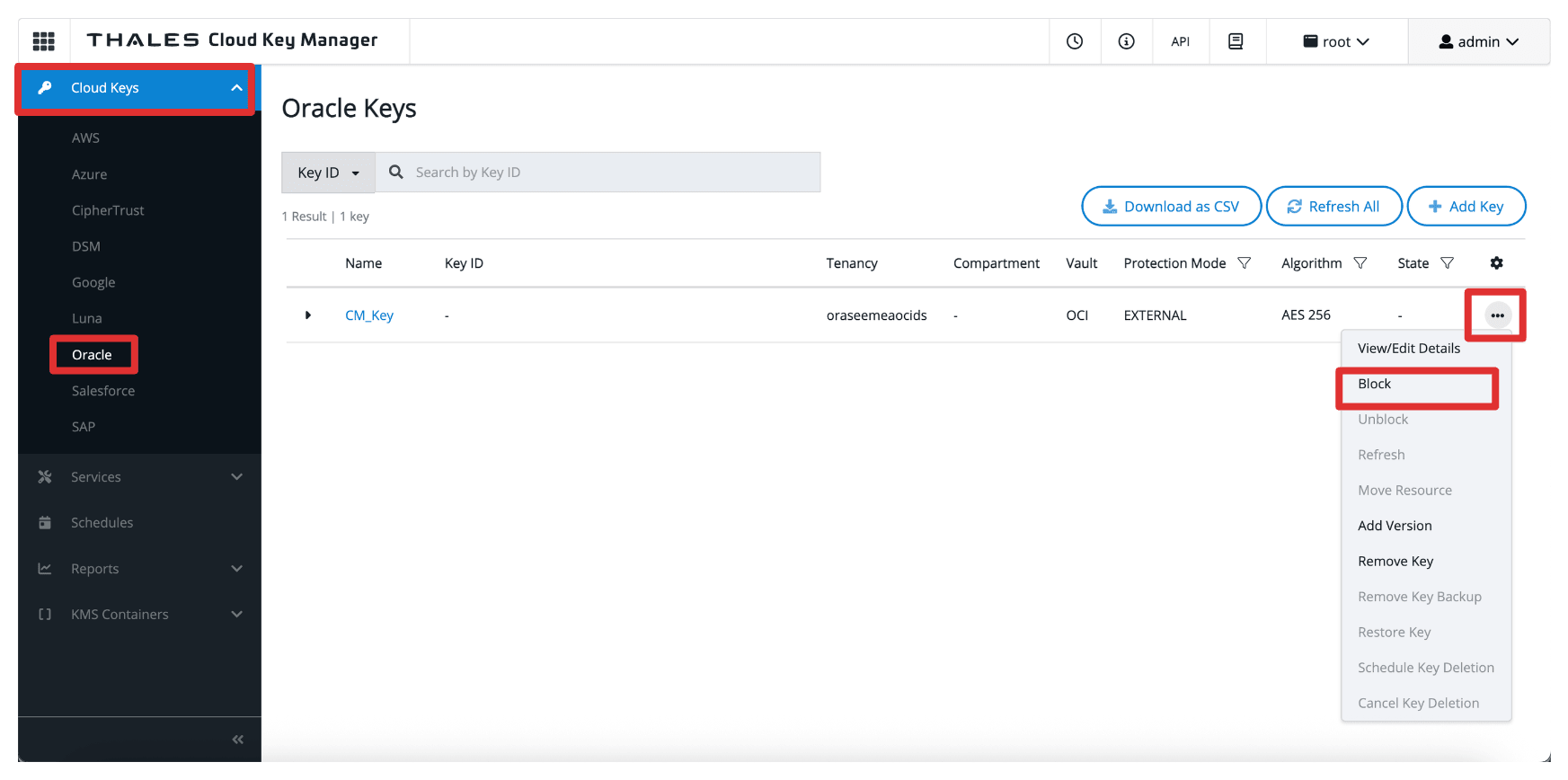

-

Thales Cloud Key Manager 콘솔로 이동합니다.

- 클라우드 키를 누릅니다.

- Oracle을 누릅니다.

- Key(키) 끝에 있는 3개의 점을 누릅니다.

- 블록을 선택합니다.

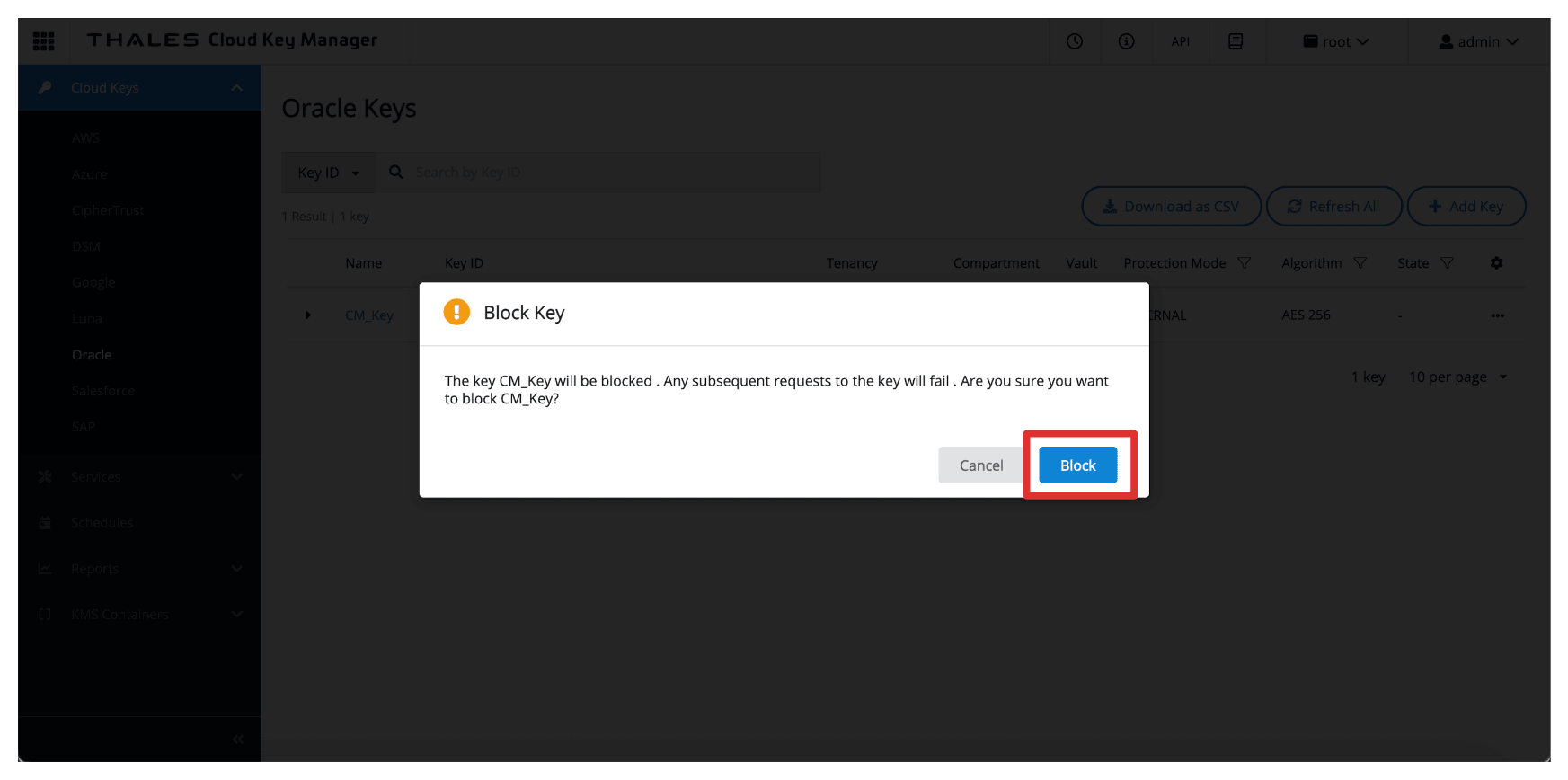

-

블록을 선택합니다.

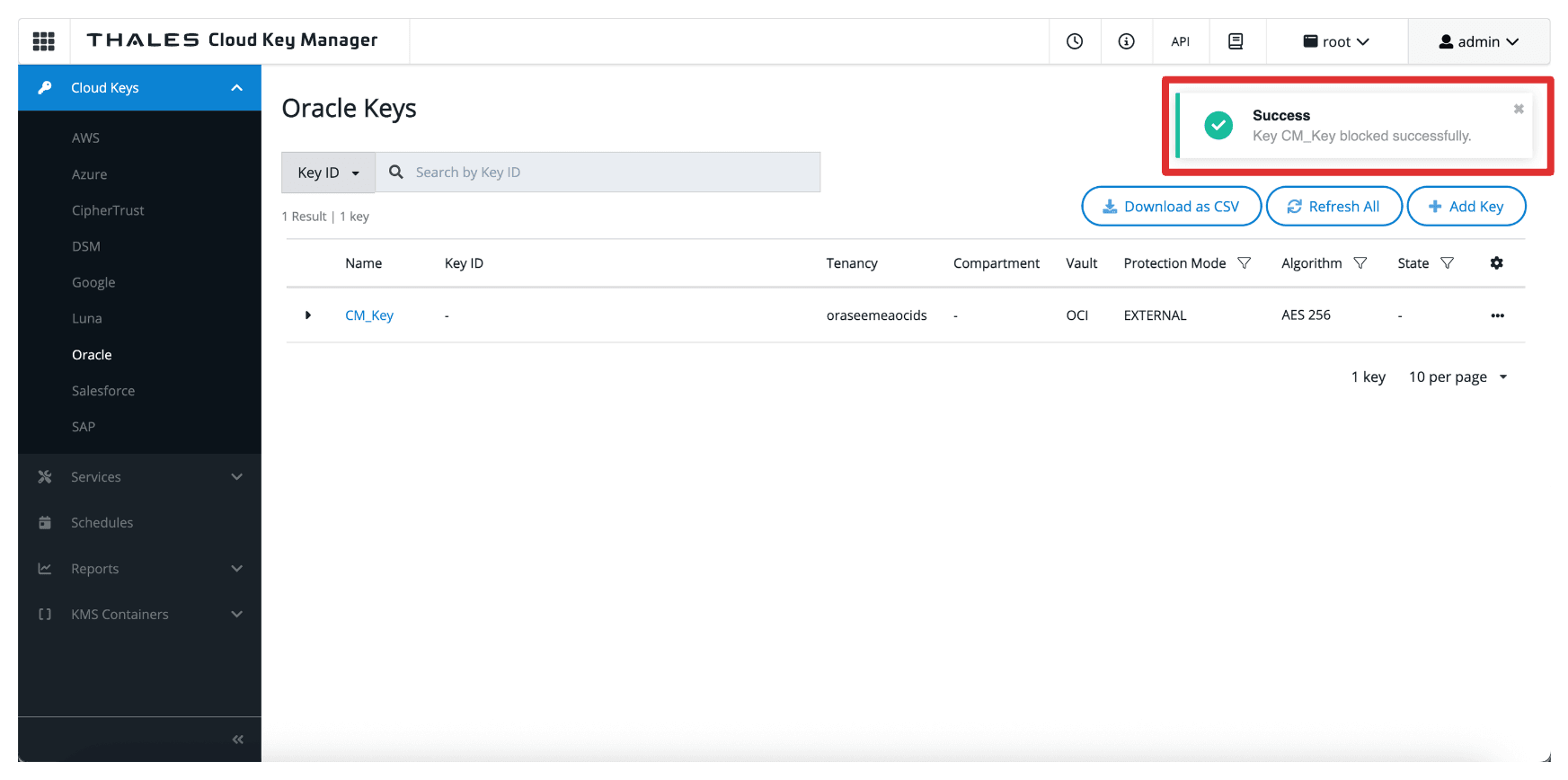

-

이제 Thales CipherTrust Manager에서 키가 차단됨 상태입니다.

-

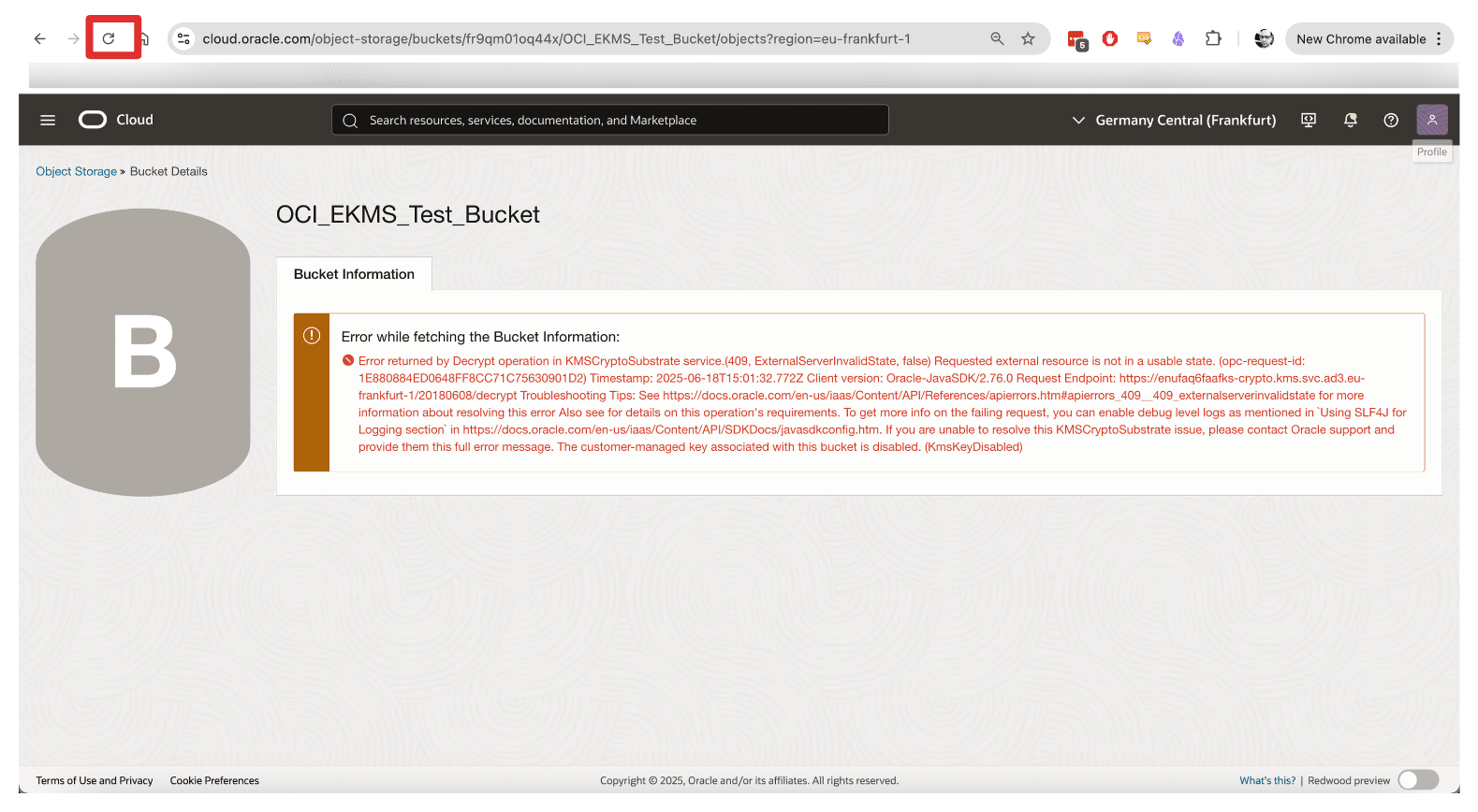

OCI 콘솔로 이동하여 스토리지로 이동하고 버킷을 누릅니다.

-

Task 17에서 생성한 버킷을 누릅니다.

-

이제 오류가 발생하여 버킷 또는 버킷에 업로드된 파일에 액세스할 수 없습니다.

이제 Thales CipherTrust Manager의 키를 다시 차단 해제합니다.

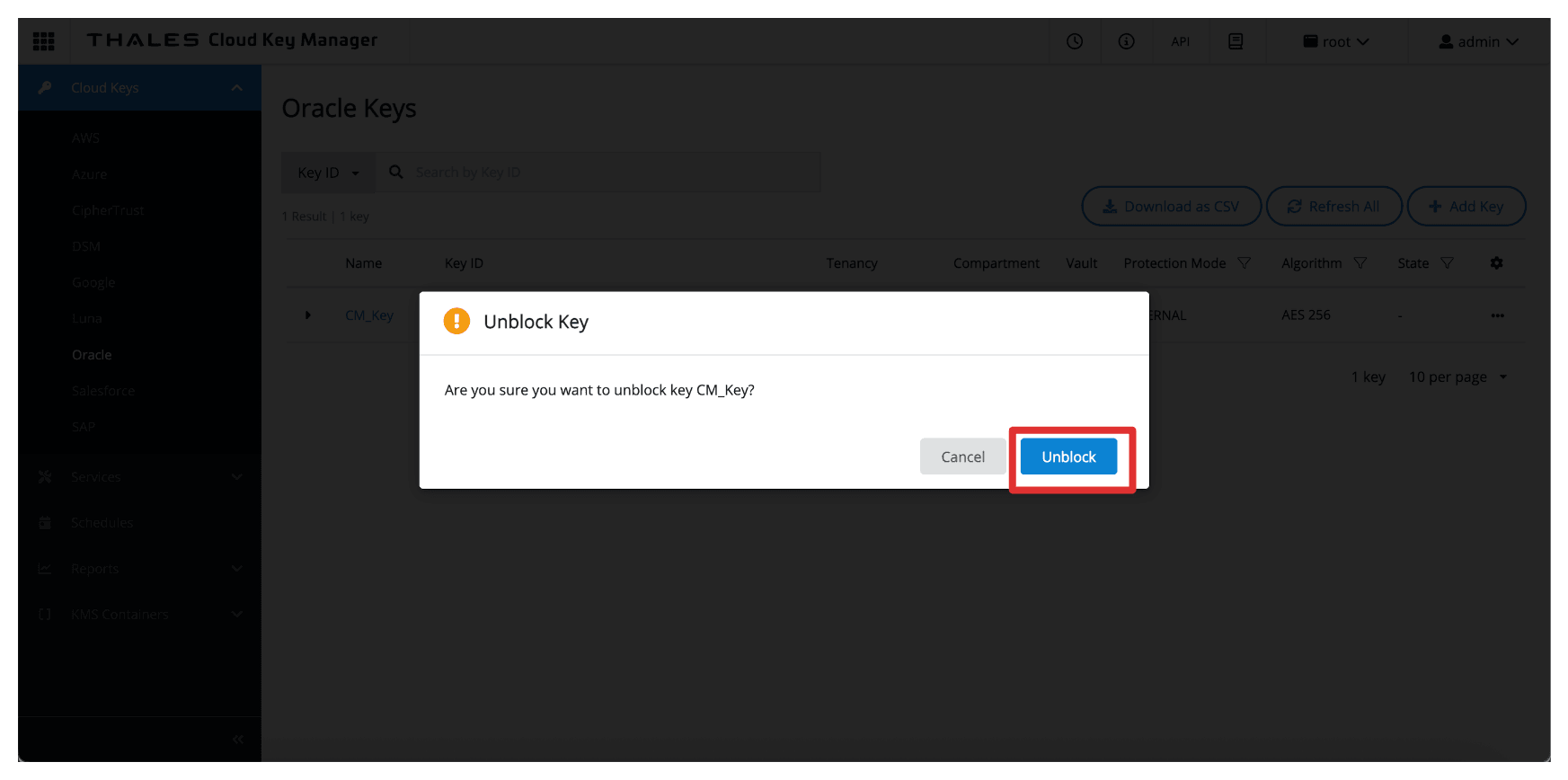

아래 다이어그램은 이 작업의 구성 요소 및 구성 설정을 보여줍니다.

-

Thales Cloud Key Manager 콘솔로 이동합니다.

- 클라우드 키를 누릅니다.

- Oracle을 누릅니다.

- 키 끝에 있는 3개의 점을 누릅니다.

- 잠금 해제를 선택합니다.

-

잠금 해제를 선택합니다.

-

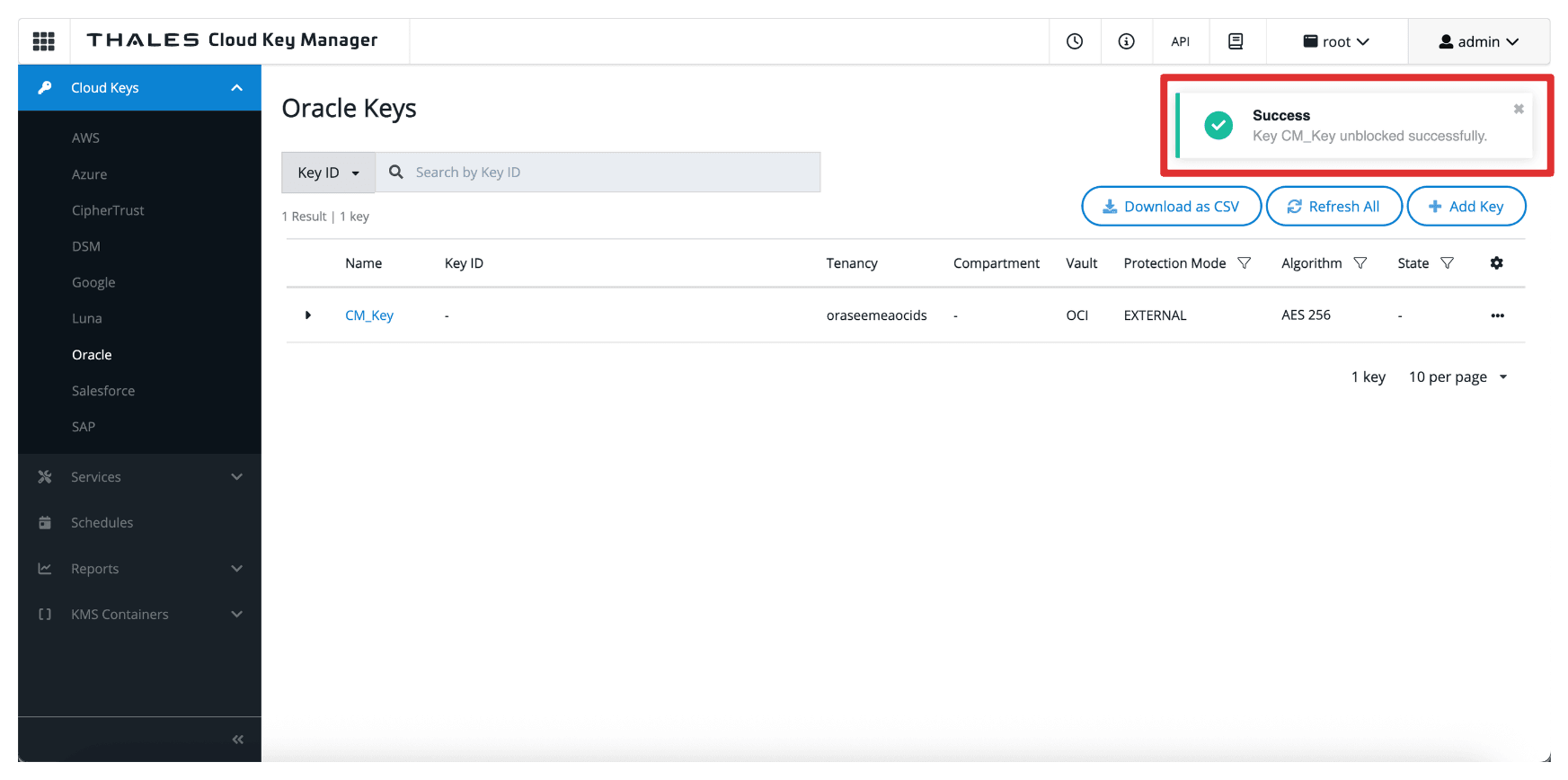

이제 Thales CipherTrust Manager에서 키가 unblocked 상태입니다.

-

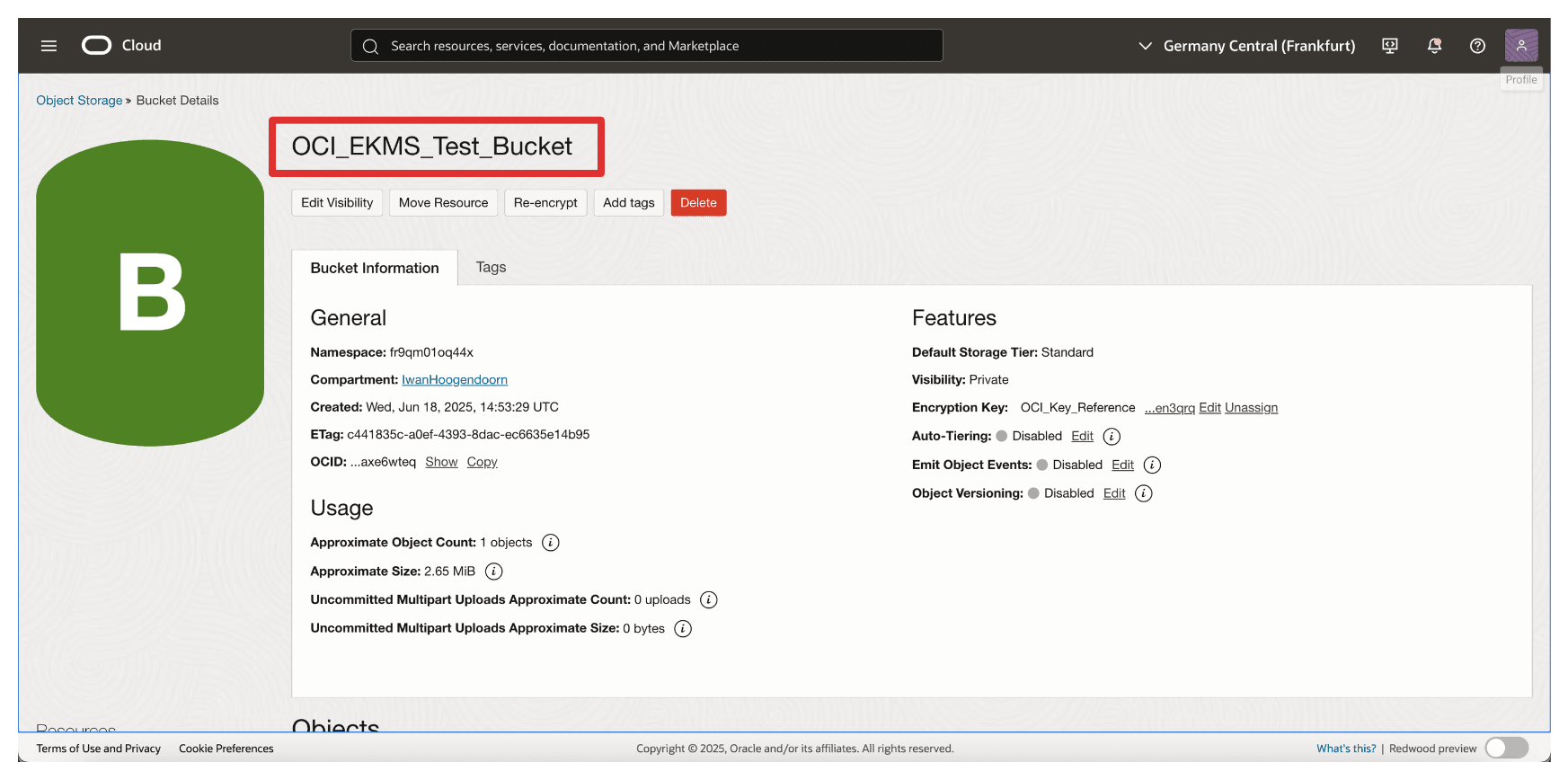

버킷 세부정보 페이지로 다시 이동하거나 아직 해당 페이지에 있는 경우 브라우저를 새로고침합니다.

-

차단 해제된 경우 OCI Object Storage 버킷에 다시 액세스할 수 없습니다.

이 기능은 비상 대응, 규제 준수 및 데이터 주권 시행을 위한 강력한 메커니즘을 제공하여 OCI에서 데이터에 액세스하는 시기와 방법에 대한 완벽한 제어를 유지합니다.

다음 단계

이 자습서를 완료하면 OCI API Gateway 통합 옵션과 함께 Thales CipherTrust Manager를 사용하여 OCI Hold Your Own Key 솔루션을 성공적으로 설정했습니다.

다음과 같은 이점을 얻을 수 있습니다.

- 지원 네트워크 아키텍처를 설계하고 검증했습니다.

- 보안 DNS 및 TLS 설정으로 OCI API Gateway를 배포 및 구성했습니다.

- 기밀 애플리케이션 및 ID 제공자를 사용하여 OCI와 Thales CipherTrust Manager 간의 상호 신뢰를 구축했습니다.

- OCI Vault를 통해 Thales CipherTrust Manager가 관리하는 외부 키를 통합하고 키 차단 및 차단 해제를 통해 액세스 제어를 테스트했습니다.

이 설정에서 OCI API Gateway를 사용하면 인증을 적용하고 관찰 가능성을 높이며 규제 준수, 제어 및 유연성을 보장하는 제어 인터페이스 뒤에서 키 관리자를 추상화하는 안전하고 확장 가능한 통합 지점이 제공됩니다.

이 아키텍처는 암호화 키가 OCI 내에 저장되거나 관리되지 않고 필요할 때 안전한 운영에 사용할 수 있도록 보장함으로써 엄격한 데이터 주권, 규정 준수 및 규제 요구 사항을 충족하도록 조직을 포지셔닝합니다.

이제 OCI에서 암호화 자산에 대한 완전한 소유권, 가시성 및 제어 기능을 갖춘 외부 키 관리를 지원하기 위한 프로덕션 준비 청사진이 제공됩니다.

관련 링크

승인

- 작성자 - Iwan Hoogendoorn(클라우드 네트워킹 블랙 벨트)

추가 학습 자원

docs.oracle.com/learn에서 다른 랩을 탐색하거나 Oracle Learning YouTube 채널에서 더 많은 무료 학습 콘텐츠에 액세스하세요. 또한 education.oracle.com/learning-explorer를 방문하여 Oracle Learning Explorer가 되십시오.

제품 설명서는 Oracle Help Center를 참조하십시오.

Set up an OCI Hold Your Own Key using Thales CipherTrust Manager with OCI API Gateway

G38193-03

Copyright ©2025, Oracle and/or its affiliates.