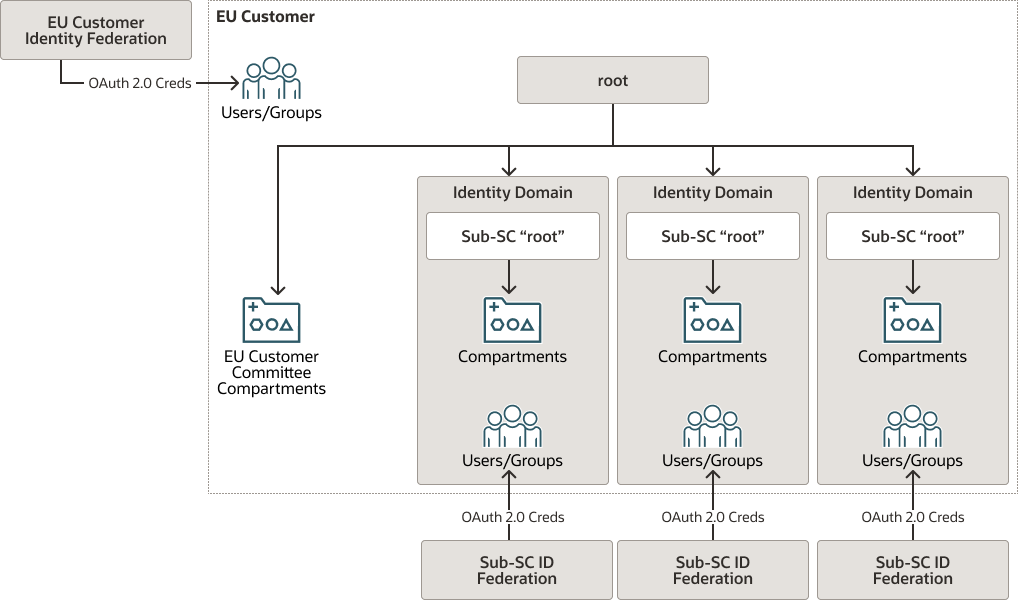

그림 EU 기반 조직 사례 연구

다양한 기능에 대한 자세한 내용은 정보를 제공하지만 예제와 함께 환경 구현을 설명하는 것이 좋습니다. 아래 예에서는 하위 SC 사용자의 개념을 소개합니다.

- 조직 또는 조약에서 고객 개체와 직접 관련되며 고객 개체와 정부 또는 상업적 관계가 있습니다.

- EU 내에서 완전히 포함되며 고객 엔티티 자체와 동일한 데이터 보호 및 주권 요구 사항이 적용됩니다.

- 이들은 단순히 고객 자체 내의 조직 그룹일 뿐 아니라 자체적인 권한의 엔티티입니다. 이는 정부 부문 또는 상업 기업의 자회사일 수 있습니다. 데이터 보호 및 분류와 관련된 요구 사항의 상위 세트가 있을 수 있지만 고객 엔티티 자체의 최소 요구 사항 아래로 떨어질 수는 없습니다. 예를 들어 고객이 구획 및 리소스 세트를 자체적으로 유지 관리했지만 하위 SC 사용자에게 액세스 권한을 제공한 경우 하위 SC 사용자의 특정 법적 프레임워크에 따라 하위 SC 사용자가 배포한 리소스에 대한 제어가 유지됩니다.

하위 SC 구획은 각 하위 SC 사용자에게만 해당되며 다른 하위 SC 사용자는 다른 하위 SC 사용자의 구획 구조, 리소스 또는 작업을 볼 수 없습니다. 감사 로그 및 기타 감사 및 준수 활동은 고객 레벨에서 발생하지만 개별 "루트" 구획에서 필터링하여 각 ID 도메인에 표시되고 가시성을 위해 ID 멤버쉽에 따라 제한됩니다. 이를 통해 고객과 개별 하위 SC 사용자 모두 비용, 규정 준수 및 위협 감지를 개별적으로 감사할 수 있습니다. 생성된 리소스는 고객(자체 구획) 및 각 하위 SC 사용자의 재량에 따라 결정되며 EU 주권 클라우드의 OCI 구획 할당량 및 예산 기능으로 제한될 수 있습니다.

샘플 보안 모델

이 예제의 보안 모델은 아래 다이어그램에 나와 있습니다.

여기서 고객은 테넌시를 설정하고 자체 사용을 위한 일련의 구획("디비전" 구획)과 각 하위 SC 멤버가 사용할 일련의 기본 구획을 구축합니다. 각 하위 SC 사용자가 테넌시 내 리소스를 사용하도록 등록하면 하위 SC 사용자에 대해 생성된 특정 상위 레벨 구획 주위에 ID 도메인이 생성됩니다. 그러면 하위 SC 사용자가 고유의 사용자 기반을 개별 ID 도메인에 통합하고 고객이 할당한 권한과 관계없이 권한을 할당할 수 있습니다. 이러한 도메인은 공동 계약을 기반으로 정의된 관계를 사용하여 준 독립 엔티티로 작동할 수 있습니다.

데이터 보호 사용 사례

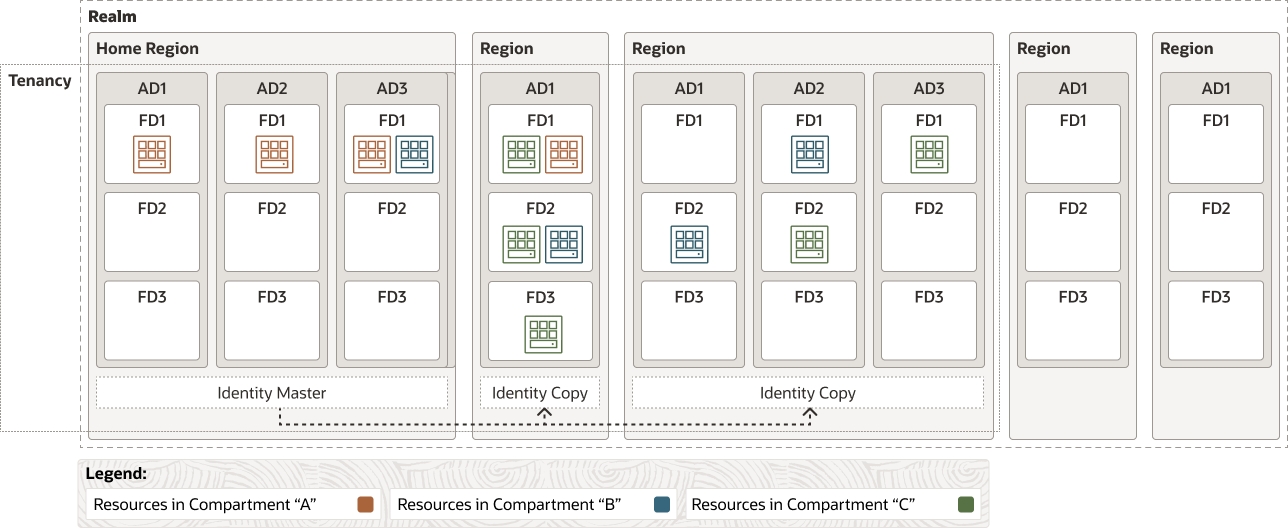

구획도 이 모델을 따릅니다. 이렇게 하면 각 하위 SC 사용자가 두 데이터 영역에서 자체 구획 내에 생성된 개별 리소스를 사용하여 데이터 복제를 수행하여 복제 대상 또는 소스로 작동할 수 있습니다. 따라서 하위 SC에 의해 배포된 개별 응용 프로그램의 기능과 활성/활성에서 작동할 수 없는 응용 프로그램의 RTO/RPO 허용 오차에 따라 데이터 보호의 활성/활성 및 활성/수동 모델을 사용할 수 있습니다. 데이터 보호는 독립적이며 다른 하위 SC 사용자의 관점에서 격리됩니다. 복제가 존재하지만 데이터 자체를 관찰하는 것은 아니기 때문에 기준선 서비스를 제공하는 고객이 관찰할 수 있습니다. 백업 및/또는 스냅샷 서비스는 하위 SC 사용자(블록 스토리지 및 오브젝트 스토리지의 경우)가 사용할 수 있으며 다른 하위 SC 사용자가 액세스할 수 없는 각 하위 SC의 ID 도메인/구획으로 현지화됩니다.

또는 각 하위 SC 사용자가 타사 또는 로컬(하위 SC 환경의 물리적 경계 내) 리소스를 데이터 보호 대상으로 사용할 수 있습니다. 이 작업은 하위 SC 사용자의 제어 내에서 구획에 대한 전용 FastConnect 또는 CPE VPN 연결을 설정하여 수행됩니다. 각 연결 지점은 하위 SC 사용자 자체의 ID 도메인/구획 구조 내에 배타적으로 존재하므로 데이터 연결은 다른 하위 SC 사용자 및 고객으로부터 완전히 격리됩니다. 이 모델을 사용하면 개별 하위 SC 사용자의 필요에 따라 데이터를 보호하여 고객 제어 외부의 타사에 다시 추출하거나 하위 SC 환경의 물리적 범위 내에 있는 로컬 데이터 저장소 또는 이러한 조합에 다시 추출할 수 있습니다.