Oracle Database@Google Cloud의 네트워크 토폴로지에 대해 알아보기

- 단일 VPC 연결

- VPC 피어링 연결

- 공유 VPC 피어링 연결

- 허브 앤 스포크 연결

- 다중 VPC 연결

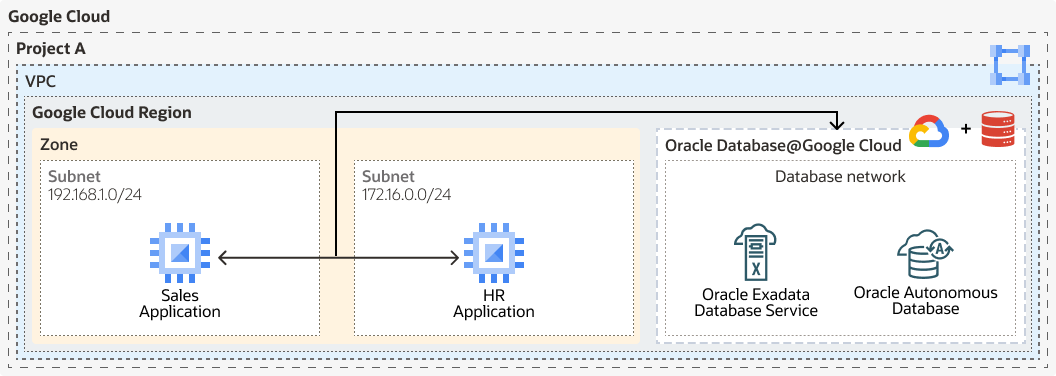

단일 VPC 토폴로지 정보

다음 아키텍처는 단일 VPC 토폴로지를 보여줍니다.

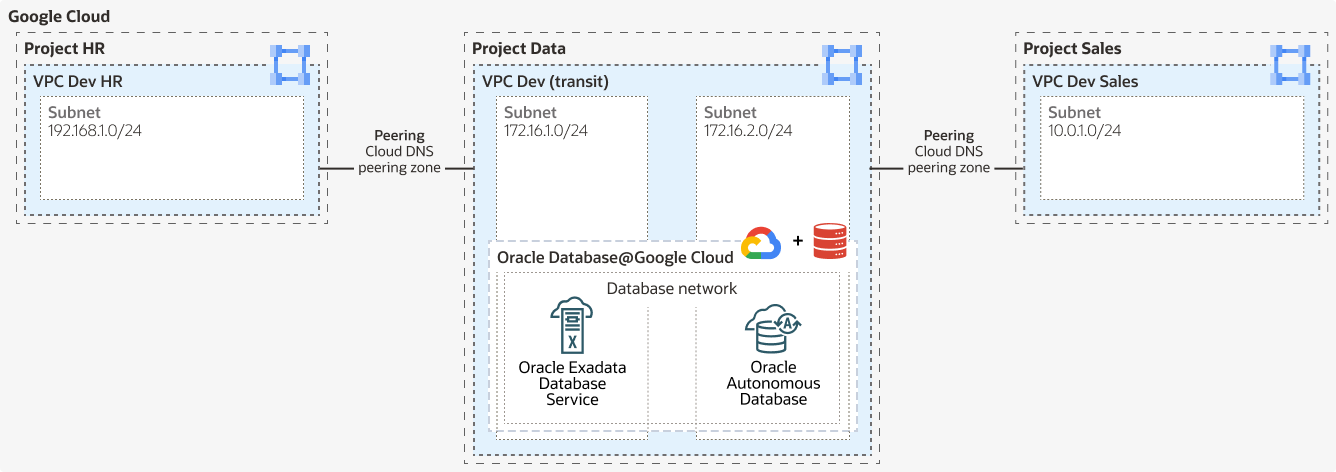

VPC 피어링 토폴로지 정보

VPC 피어링 토폴로지는 한 VPC의 애플리케이션을 다른 VPC의 데이터베이스에 연결합니다. VPC 피어링은 두 개의 VPC를 연결하여 각 네트워크의 리소스가 동일한 프로젝트, 동일한 조직의 서로 다른 프로젝트 또는 여러 조직의 서로 다른 프로젝트에서 서로 통신할 수 있도록 합니다.

참고:

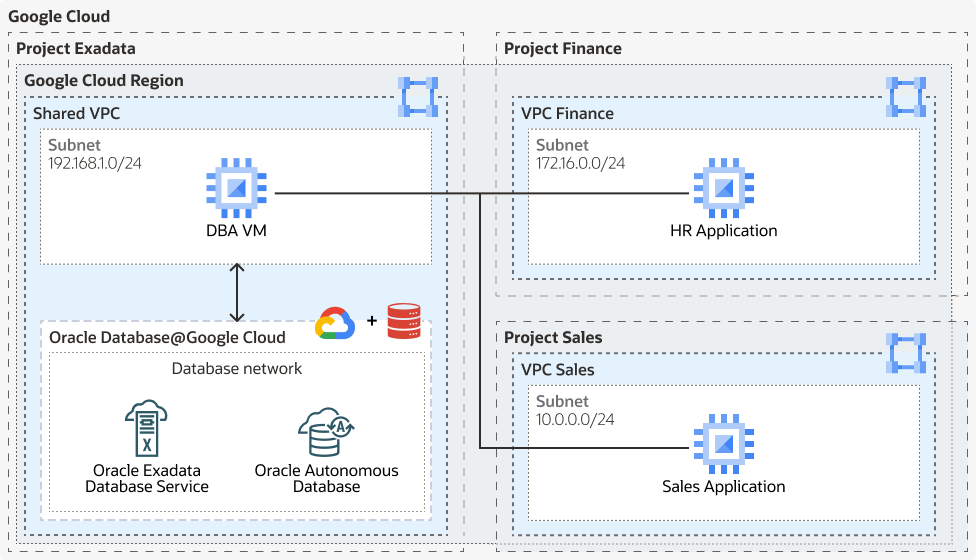

이 토폴로지를 선택하는 경우 VPC 피어링에 비용이 발생하는 것으로 간주합니다.공유 VPC 토폴로지 정보

공유 VPC는 Google Cloud에서 네트워킹 구성을 단순화합니다. 데이터베이스 사용자와 같은 서비스 소유자는 서로 다른 리소스 간에 네트워크를 수동으로 구성하는 대신 네트워크 팀에서 정의한 네트워크 구성을 사용합니다. VPC 피어링 및 관련 구성을 사용으로 설정하고 구성해야 하는 필요성을 줄여줍니다.

공유 VPC를 사용하면 호스트 프로젝트에서 중앙 집중식 단일 VPC를 관리하는 동시에 각 팀에게 격리된 서비스 프로젝트에 Oracle 데이터베이스를 배포할 수 있는 액세스 제어 권한을 부여할 수 있습니다. 이를 통해 모든 환경에서 안전하고 일관된 네트워킹 정책(방화벽, 경로, DNS)을 지원하고, 서비스 간 통신을 단순화하며, VPC 무분별한 구성이나 중복된 구성을 방지할 수 있습니다.

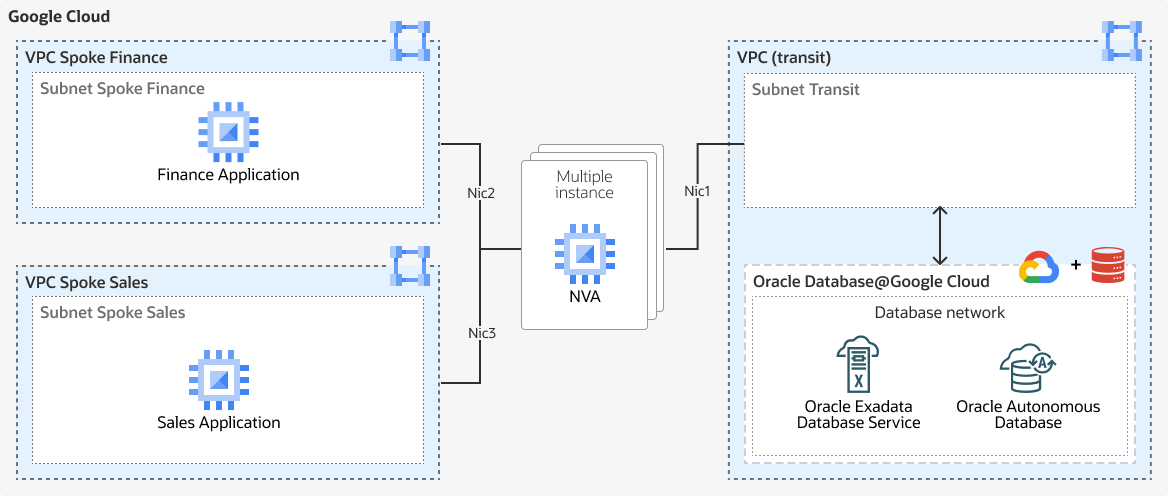

허브-스포크 토폴로지 정보

Oracle Database@Google Cloud 연결에 대한 VNIC를 만들려면 전송 VPC에 전송 서브넷을 만들어야 합니다. 중앙 집중식 연결 지점인 NVA는 애플리케이션과 데이터베이스 간의 통신을 용이하게 합니다.

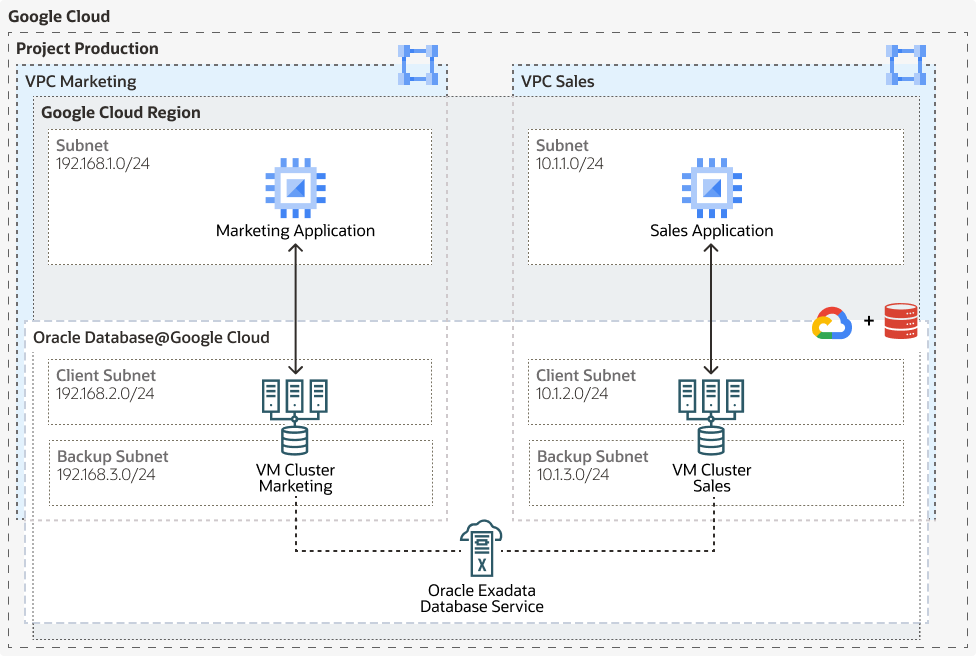

다중 VPC 토폴로지 정보

VM 클러스터 레벨에서 Oracle Exadata Database Service의 워크로드를 격리하려면 격리된 프로젝트 VPC에 여러 클러스터를 배치합니다.

다음을 확인해야 합니다.

- 여러 VM 클러스터가 동일한 Oracle Exadata Database Service 인프라를 공유합니다.

- 각 VM 클러스터는 서로 다른 VPC에 연결됩니다.

- Oracle Exadata Database Service 인프라와 VM 클러스터는 서로 다른 프로젝트의 일부입니다.

토폴로지 구성 요소

- Google Cloud 리전

Google Cloud 리전은 호스팅 리소스를 위한 데이터 센터와 인프라를 포함하는 지리적 영역입니다. 영역은 영역으로 구성되며 영역 내에서 서로 격리됩니다.

- Google Virtual Private Cloud

Google Virtual Private Cloud(VPC)는 컴퓨팅 엔진 가상 머신(VM) 인스턴스, Google Kubernetes Engine(GKE) 컨테이너, 데이터베이스 서비스 및 서버리스 워크로드에 네트워킹 기능을 제공합니다. VPC는 클라우드 기반 서비스에 대해 확장 가능하고 유연한 글로벌 네트워킹을 제공합니다.

- Google Cloud 영역

Google Cloud의 구역은 지역 내 리소스에 대한 배포 영역입니다. 영역은 영역 내에서 서로 격리되며 단일 실패 도메인으로 처리됩니다.

- Google Cloud 프로젝트

Google Workspace API를 사용하고 Google Workspace 추가 기능 또는 앱을 빌드하려면 Google Cloud 프로젝트가 필요합니다. 클라우드 프로젝트는 API 관리, 청구 활성화, 협업자 추가 및 제거, 권한 관리 등 모든 Google Cloud 서비스를 생성, 활성화 및 사용하기 위한 기반을 형성합니다.

- ODB 네트워크

ODB 네트워크는 모든 데이터베이스 프로비저닝의 기반이 되는 Google VPC(Virtual Private Cloud)를 중심으로 메타데이터 구성을 생성합니다. ODB 네트워크는 서브넷, CIDR 범위 및 경로 지정과 같은 네트워크 구성을 추상화하고 중앙 집중화하여 공유 VPC를 지원합니다. 이를 통해 네트워크 관리자는 데이터베이스 배포 워크플로우와 별도로 연결을 관리할 수 있습니다.

- Google Cloud 공유 VPC

공유 VPC(가상 사설 클라우드)를 통해 조직은 여러 프로젝트의 리소스를 호스트 프로젝트의 공통 VPC 네트워크에 연결할 수 있습니다. 조직 관리자는 서비스 프로젝트 관리자에게 응용 프로그램 관리를 위임하면서 네트워크 리소스에 대한 중앙 집중식 제어를 유지할 수 있습니다. 이렇게 하면 구성이 간소화되고 이러한 리소스가 공유 VPC 네트워크의 내부 IP 주소를 사용하여 서로 안전하고 효율적으로 통신할 수 있습니다.