Azure AD와 Oracle Access Manager for Oracle E-Business Suite 간 SSO 구성 정보

이제 Azure AD에 새 통합 서비스 제공자를 등록하고, Oracle Access Manager에 새 ID 제공자(E-Business Suite)를 등록하고, Oracle Access Manager를 사용하여 Azure AD 및 E-Business Suite를 사용한 통합 SSO 인증을 수행하기 위해 필요한 구성을 변경합니다.

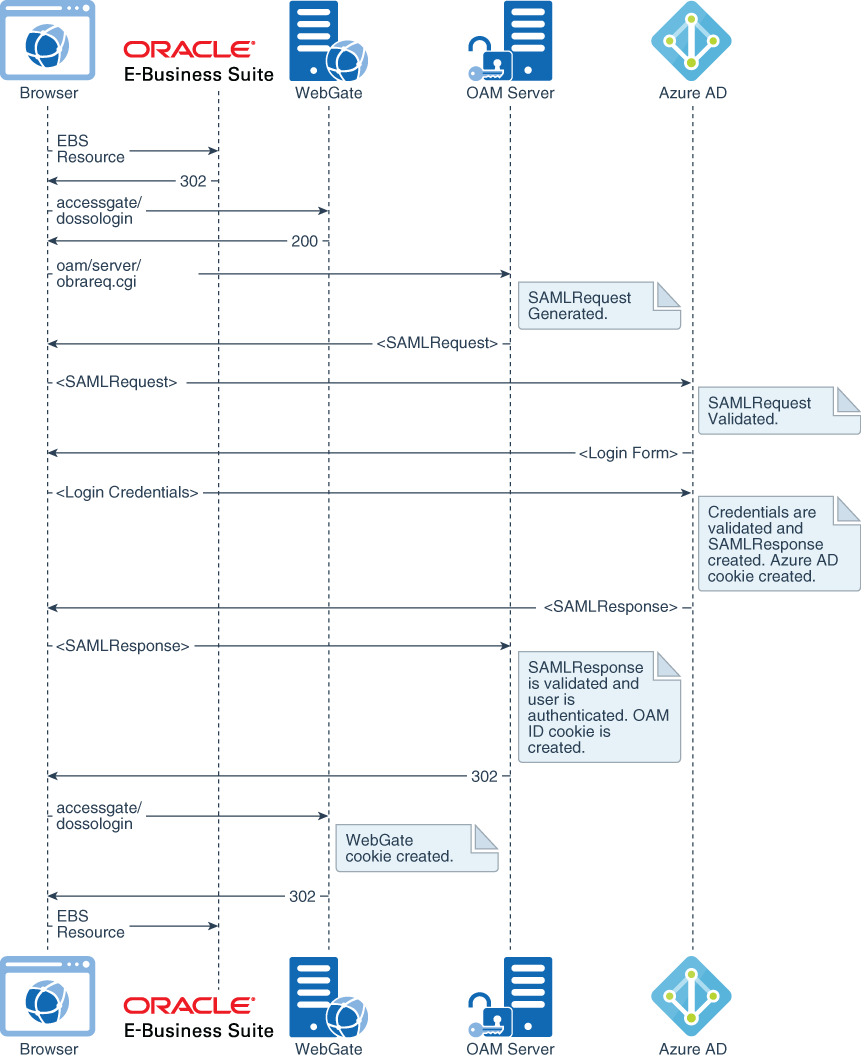

Azure AD 및 E-Business Suite Federation 흐름 이해

구성을 진행하기 전에 Azure AD 및 E-Business Suite Federation Flow를 이해해야 합니다.

그림 ebiz-federation-flow.png에 대한 설명

이 시나리오에서 사용자는 Azure AD에 저장된 인증서를 사용하여 E-Business Suite에 액세스합니다. 이 액세스는 Azure AD가 IDP(ID 제공자)이고 E-Business Suite가 SP(서비스 제공자)인 SAML 2.0 프로토콜의 통합 인증 설정을 통해 수행됩니다. Oracle Access Manager는 SSO용 E-Business Suite 앞에 배치되므로 E-Business Suite에 통합 기능을 제공하는 구성요소이기도 합니다. 이 섹션에서는 Azure AD와 Oracle Access Manager 간에 ID 페더레이션을 구현하는 데 필요한 단계를 제공합니다.

E-Business Suite로 보호되는 끝점에 대한 액세스에서 시작된 통합 플로우에 주로 관심이 있습니다. SAML 프로토콜 용어에서 이것을 SP에서 시작한 서비스 제공자(Service-provider-initiated) 플로우라고 하며 그림 2에 설명되어 있습니다. 이 흐름에서 OAM(Oracle Access Manager) 서버는 E-Business Suite에서 보호되는 리소스에 대한 액세스를 감지하고, 인증 요청(SAMLRequest)을 생성하고, 인증을 위해 브라우저를 Azure AD로 재지정합니다. Azure AD는 사용자에게 인증서를 요청하고, 이를 검증하고, 수신된 인증 요청에 대한 응답으로 SAMLResponse를 생성하고, 이를 Oracle Access Manager로 전송합니다. 그러면 Oracle Access Manager는 검증을 검증하고 검증에 포함된 사용자 식별 정보를 검증하여 보호된 리소스에 대한 액세스 권한을 부여합니다.

이 섹션에 제공된 구성은 ID 제공자가 시작한(IdP 시작) 플로우도 고려합니다. 이 플로우는 처음에 Azure AD SAML 사이트 간 URL에 대해 요청되며, 이 URL은 요청하지 않은 SAMLResponse를 Oracle Access Manager 서버로 전송합니다.

SP에서 시작한 단일 로그아웃(로그아웃 플로우가 E-Business Suite에서 시작됨)도 제공된 구성에서 지원됩니다. 이 백서가 처음 게시될 때 IDP에서 시작한 단일 로그아웃(로그아웃 플로우가 Azure 포털에서 시작됨)은 지원되지 않습니다. 자세한 내용은 이 문서 끝에 있는 "알려진 문제" 섹션을 참조하십시오.

애플리케이션에 사용자 지정

그런 다음 응용 프로그램에 유저를 할당합니다. Azure AD가 애플리케이션에서 인증 요청을 수신하면 애플리케이션에 지정한 사용자만 로그인할 수 있습니다.