Oracle Integration 및 Fusion Applications 간 SSO 구성

Oracle Fusion Cloud Applications ID 도메인으로 SSO 구성

Oracle Fusion Cloud Applications ID 도메인은 Oracle App 유형이므로 추가 비용 없이 확장 사용 사례를 지원하고 운영 및 거버넌스를 간소화합니다. 이 접근 방식은 추가 OCI IAM ID 도메인의 필요성을 제거하여 라이센스 비용과 관리 오버헤드를 줄입니다. Fusion Applications ID 도메인은 ID 제공자(IdP)로 지정됩니다.

프로비저닝되면 모든 Fusion Applications 사용자를 자동으로 Oracle Integration 인스턴스에 지정할 수 있습니다. Oracle Fusion Cloud Applications와 Oracle Integration 간에 SSO가 사용으로 설정되고, OAuth를 사용하여 Fusion Applications API를 안전하게 호출하도록 Oracle Integration을 구성할 수 있습니다.

Oracle Integration 인스턴스를 생성하려면 이 ID 도메인을 사용하여 OCI 콘솔에 로그인합니다. 사용자가 Oracle Integration URL에 액세스하면 인증을 위해 Fusion Applications ID 도메인으로 재지정됩니다.

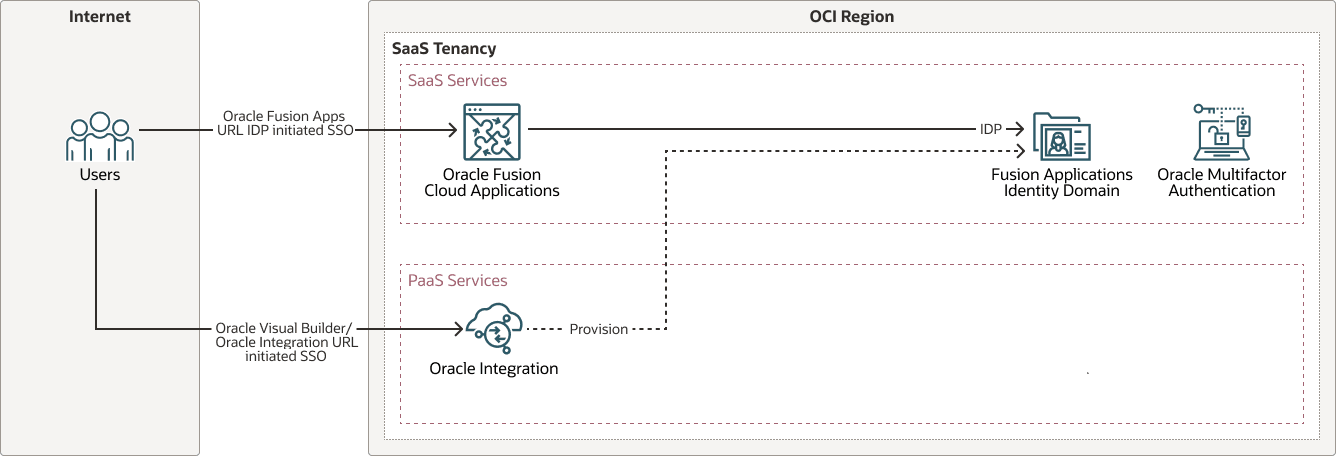

다음 다이어그램은 인증 플로우를 보여줍니다.

Fusion Applications ID 도메인 내에서 Oracle Integration을 프로비전하는 방법에 대한 지침은 자세히 탐색 섹션의 Fusion Applications ID 도메인에 Oracle Cloud Integration Service 프로비전을 참조하십시오.

Oracle Fusion Cloud Applications ID 도메인 및 외부 ID 제공자를 사용하여 SSO 구성

다른 외부 ID 제공자는 표준 SAML 기반 통합을 사용하여 Fusion Applications ID 도메인(서비스 제공자 또는 "SP")에 대한 IdP로 구성할 수도 있습니다.

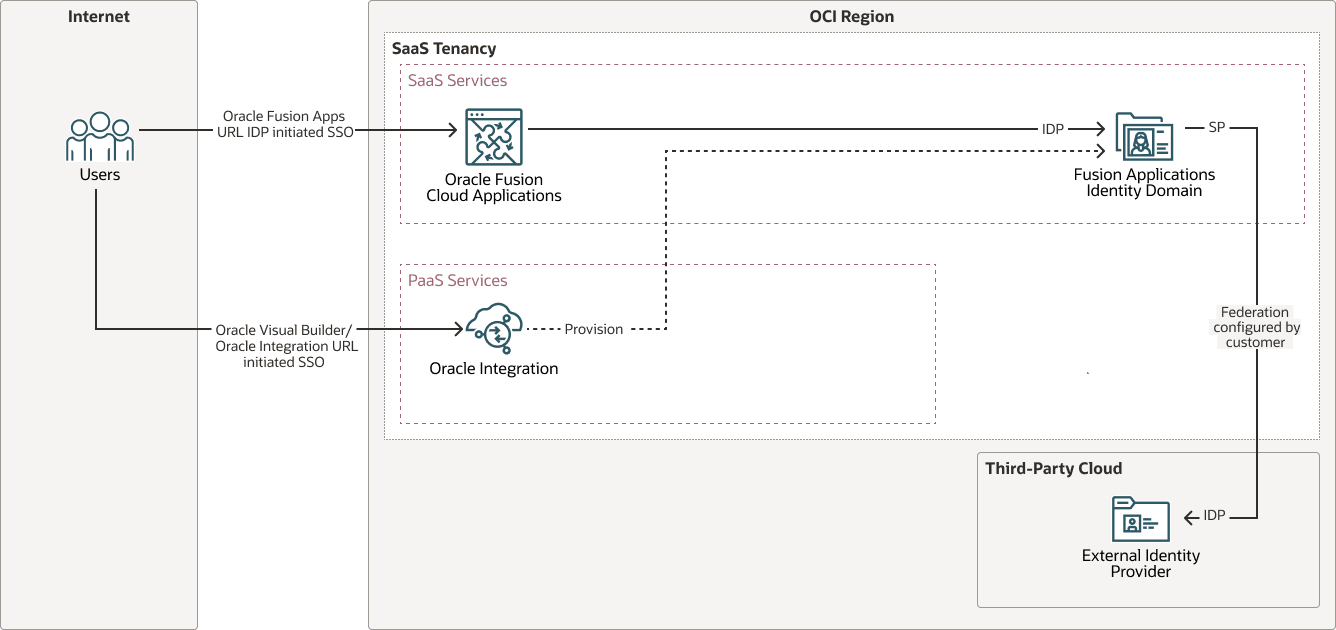

다음 다이어그램은 인증 플로우를 보여줍니다.

Oracle Fusion Cloud Applications를 서비스 제공자로, Microsoft Entra ID를 외부 ID 제공자로 구성

다음 단계에서는 Fusion Cloud Applications ID 도메인을 서비스 제공자로 구성하고 Microsoft Entra ID를 외부 ID 제공자로 구성하는 방법을 보여줍니다.

- Download the metadata from the Oracle Fusion Cloud Applications identity domain configured as the service provider. Entra ID에서 SAML 애플리케이션을 구성하려면 메타데이터가 필요합니다.

- 특히 OCI 콘솔 액세스를 위해 Microsoft Entra ID에 엔터프라이즈 애플리케이션을 생성합니다. 그러면 Entra ID에 새 엔터프라이즈 애플리케이션이 등록됩니다.

- Oracle Fusion Cloud Applications ID 도메인의 메타데이터를 사용하여 Microsoft Entra ID 엔터프라이즈 앱에 대한 SSO를 구성하고 사용자의 전자메일 주소를 식별자로 사용하도록 애플리케이션의 속성 및 청구를 업데이트합니다. 마지막으로 Microsoft Entra ID에서 페더레이션 메타데이터 XML을 다운로드합니다.

- 엔트라 ID에서 ID 제공자 구성으로 통합 메타데이터 XML을 임포트하여 Fusion Applications ID 도메인에서 Entra ID를 IdP로 등록합니다. 그런 다음 Entra ID를 포함하도록 IDP 정책 규칙을 업데이트합니다.

- OCI 콘솔에서 ID 및 보안을 누른 다음 도메인을 누릅니다.

- Oracle Fusion Cloud Applications ID 도메인을 선택합니다.

- 통합으로 이동한 다음 작업 메뉴를 누릅니다.

- SAML IDP 추가를 누릅니다.

- 이름, 설명을 입력하고 ID 제공자 아이콘을 업로드합니다.

- Microsoft Entra ID 메타데이터 XML 파일(이전에 다운로드됨)을 업로드합니다.

- NameID을 UserName 또는 전자메일에 매핑하는 것과 같은 사용자 속성 매핑을 정의합니다.

- 검토 및 생성 페이지에서 구성 세부정보를 확인합니다.

- 활성화를 눌러 새 ID 제공자를 사용으로 설정합니다.

- 새 ID 제공자 정책 규칙을 생성하거나, 새로 생성된 SAML IDP를 적절한 규칙에 지정하여 통합 인증을 사용으로 설정하도록 기존 항목을 편집합니다.

- SSO 구성을 테스트하여 Microsoft Entra ID와 Oracle Fusion Cloud Applications ID 도메인 간의 성공적인 통합 인증을 확인합니다.

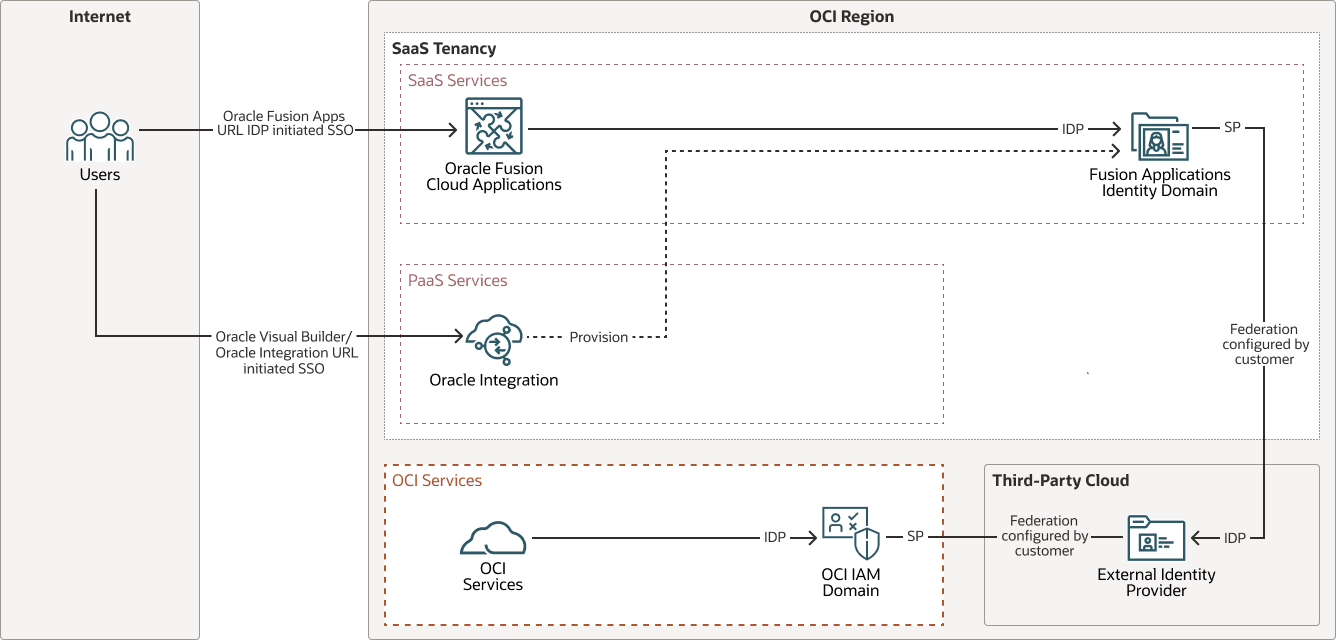

Fusion Applications ID 도메인, OCI IAM ID 도메인 및 외부 ID 제공자를 사용하여 SSO 구성

인증을 더욱 간소화하기 위해 OCI ID 도메인(서비스 제공자)과 Microsoft Entra ID(ID 제공자) 간에 별도의 페더레이션이 설정됩니다. 이를 통해 사용자는 OCI IAM을 통해 Microsoft Entra ID로 라우팅된 인증을 사용하여 OCI 서비스에 액세스할 수 있으며, Oracle 및 비Oracle 플랫폼 전반에서 통합 SSO 환경을 제공합니다.

OCI IAM ID 도메인은 SaaS, 클라우드 호스팅 및 온프레미스 애플리케이션(Oracle 및 비Oracle 모두)에 대한 인증, SSO 및 ID 수명 주기 관리를 포함한 포괄적인 ID 및 액세스 관리를 제공합니다. OCI 서비스 PaaS(예: Oracle Integration) 및 Oracle Fusion Cloud Applications를 사용하는 환경에서는 사용자 그룹이 다를 수 있습니다.

Fusion Applications ID 도메인은 Fusion Applications 및 Oracle Integration에 대한 사용자 및 그룹을 관리하는 반면, 별도의 OCI IAM ID 도메인은 OCI Object Storage, OCI Logging, OCI Functions와 같은 OCI 서비스에 대한 액세스가 필요한 사용자를 중앙에서 관리합니다.

다음 다이어그램은 이 인증 플로우를 보여줍니다.

OCI IAM ID 도메인을 서비스 제공자로 구성하고 Microsoft Entra ID를 ID 제공자로 구성

- 서비스 제공자로 구성된 OCI IAM ID 도메인에서 메타데이터를 다운로드합니다. 이 메타데이터는 Entra ID에서 SAML 애플리케이션을 구성하는 데 필요합니다.

- 특히 OCI 콘솔 액세스를 위해 Microsoft Entra ID에 엔터프라이즈 애플리케이션을 생성합니다. 그러면 Entra ID에 새 엔터프라이즈 애플리케이션이 등록됩니다.

- OCI IAM ID 도메인의 메타데이터를 사용하여 Microsoft Entra ID 엔터프라이즈 앱에 대한 SSO를 구성하고 애플리케이션의 속성 및 클레임을 업데이트하여 사용자의 전자메일 주소를 식별자로 사용합니다. 마지막으로 Microsoft Entra ID에서 페더레이션 메타데이터 XML을 다운로드합니다.

- 엔트라 ID에서 ID 제공자 구성으로 통합 메타데이터 XML을 임포트하여 OCI IAM ID 도메인에서 Entra ID를 IdP로 등록합니다. 그런 다음 Entra ID를 포함하도록 IDP 정책 규칙을 업데이트합니다.

- OCI 콘솔에서 ID 및 보안을 누른 다음 도메인을 누릅니다.

- OCI IAM ID 도메인을 선택합니다.

- 통합으로 이동한 다음 작업 메뉴를 누릅니다.

- SAML IDP 추가를 누릅니다.

- 이름, 설명을 입력하고 ID 제공자 아이콘을 업로드합니다.

- Microsoft Entra ID 메타데이터 XML 파일(이전에 다운로드됨)을 업로드합니다.

- NameID을 UserName 또는 전자메일에 매핑하는 것과 같은 사용자 속성 매핑을 정의합니다.

- 검토 및 생성 페이지에서 구성 세부정보를 확인합니다.

- 활성화를 눌러 새 ID 제공자를 사용으로 설정합니다.

- 새 ID 제공자 정책 규칙을 생성하거나, 새로 생성된 SAML IDP를 적절한 규칙에 지정하여 통합 인증을 사용으로 설정하도록 기존 항목을 편집합니다.

- SSO 구성을 테스트하여 Microsoft Entra ID와 OCI IAM ID 도메인 간의 성공적인 통합 인증을 확인합니다.