Estabelecer Conexão com o Oracle Cloud Infrastructure GoldenGate usando um IP privado

Use o OCI Bastion para proteger o acesso à Console de Implantação do OCI GoldenGate.

Tópicos Relacionados

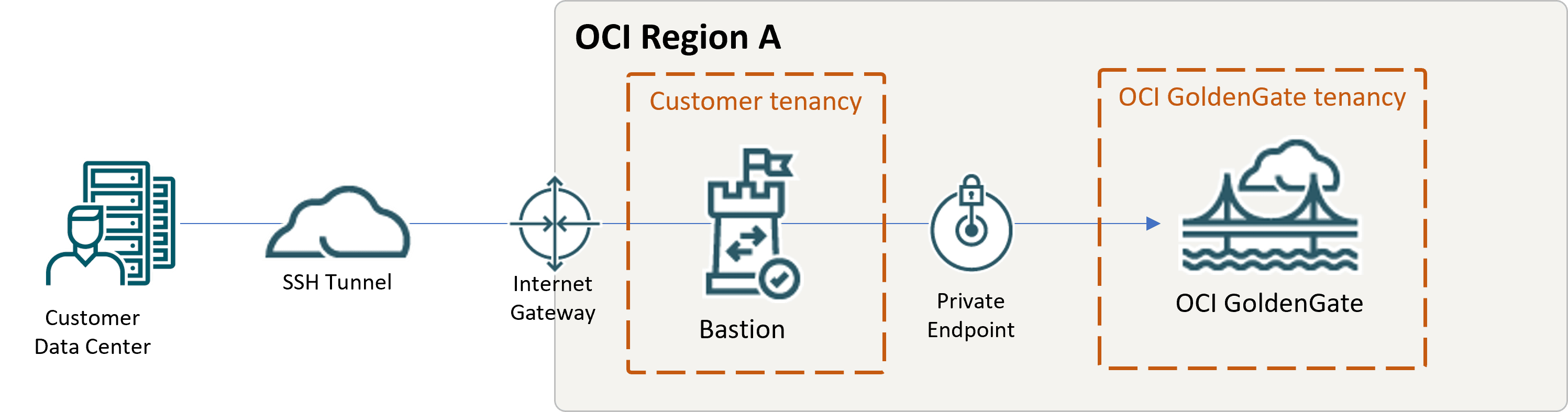

Visão geral

O OCI GoldenGate só está acessível usando um ponto final privado de dentro da rede do OCI ou por meio de um bastion host que protege o acesso aos recursos do OCI. Embora este exemplo de início rápido use o OCI Bastion, é possível usar o seu próprio bastion. Esse início rápido inclui ambas as opções, para que você possa escolher o que melhor funciona para você.

Descrição da ilustração Qs-bastion.png

Antes de começar

Para continuar, você deve ter o seguinte:

- Uma conta de avaliação gratuita ou paga do Oracle Cloud Infrastructure

- Acesso ao OCI GoldenGate

- Uma implantação do OCI GoldenGate em uma sub-rede privada e sem um ponto final público

- Para o OCI Bastion:

- Acesso ao serviço

- Acesso ao OCI Bastion ou ao seu próprio bastion no OCI Compute

- Para seu próprio bastion no OCI Compute:

- Acesso ao OCI Compute

- Sub-redes públicas e privadas configuradas em cada domínio de disponibilidade

Observação:

A Oracle recomenda criar uma sub-rede pública separada exclusivamente para hosts bastion para garantir que a lista De Segurança apropriada seja designada ao host correto.

Opção A: Usar o OCI Bastion

Você pode usar o OCI Bastion ou usar o seu próprio. Este exemplo usa o OCI Bastion.

- Crie um bastion. Verifique se:

- Usar a mesma VCN da implantação e da sub-rede do OCI GoldenGate de destino.

Observação:

A sub-rede pode ser igual à implantação do OCI GoldenGate ou à que tem acesso à sub-rede do OCI GoldenGate. - Inclua os endereços IP das máquinas usadas para estabelecer conexão com o OCI Bastion na Lista de Permissão de Bloco CIDR.

- Usar a mesma VCN da implantação e da sub-rede do OCI GoldenGate de destino.

- Criar uma sessão de encaminhamento para a porta SSH.

- Para Endereço IIP, informe o IP privado da implantação do OCI GoldenGate. Você pode encontrar o IP privado na página Detalhes da implantação.

- Para Porta, informe

443. - Em Adicionar Chave SSH, forneça o arquivo de chaves públicas do par SSH a ser usado para a sessão.

- Após a criação da sessão, no menu Ações (três pontos) da sessão, selecione Copiar Comando SSH.

- Cole o comando em um editor de texto e substitua os placeholders

<privateKey>e<localPort>pelo caminho para a chave privada e a porta 443. - Execute o comando usando a interface de linha de comando para criar o túnel.

- Abra um web browser e vá para

https://localhost.

Observação:

- Certifique-se de adicionar uma regra de Entrada para o Bastion host na lista de segurança da Sub-rede Privada. Saiba mais.

- Se você encontrar a seguinte mensagem de erro,

{"error":"invalid_redirect_uri","error_description":"Client xxdeploymentgoldengateusphoenix1ocioraclecloudcom_APPID requested an invalid redirect URL: https://localhost/services/adminsrvr/v2/authorization. ECID: cvSDu0r7B20000000"}em seguida, você deve adicionar uma entrada no arquivo de hosts da máquina cliente para mapear 127.0.0.1 para seu FQDN de implantação. Por exemplo:

127.0.0.1 xx.deployment.goldengate.us-phoenix-1.oci.oraclecloud.com

Problemas conhecidos

Erro de url de redirecionamento inválido ao tentar acessar uma implantação ativada para o IAM usando um IP

Ao tentar acessar uma implantação ativada para o IAM usando o endereço IP da implantação, você encontra o seguinte erro:

{"error":"invalid_redirect_uri","error_description":"Client

xxxxxxxx1ocioraclecloudcom_APPID requested an invalid redirect URL: https://192.x.x.x/services/adminsrvr/v2/authorization. ECID:

xxxx"}Solução alternativa: você pode executar uma das seguintes ações:

Opção 1: Adicione o endereço IP de implantação ao seu Aplicativo de Domínio de Identidades. Para fazer essa alteração, você deve fazer parte do grupo de usuários atribuído ao aplicativo.

- No menu de navegação do Oracle Cloud, selecione Identidade e Segurança e, em Identidade, clique em Domínios.

- Selecione seu domínio na lista Domínios.

- No menu de recursos do Domínio de Identidades do domínio, selecione Oracle Cloud Services.

- Selecione seu aplicativo na lista Oracle Cloud Services. Por exemplo, Aplicativo GGS INFRA para ID de Implantação:

<deployment OCID>. - Na página do aplicativo em configuração OAuth, clique em Editar configuração OAuth.

- Para URL de Redirecionamento, informe o URL da Console da implantação com o IP da implantação no lugar do domínio. Por exemplo:

https://<deployment-ip>/services/adminsrvr/v2/authorization. - Salve as alterações.

127.0.0.1 para seu FQDN de implantação (substitua <region> pela região apropriada). Por exemplo:

127.0.0.1 xx.deployment.goldengate.<region>.oci.oraclecloud.com