Sobre a Configuração de Grupos de Usuários e Políticas.

O Oracle NoSQL Database Cloud Service usa o Oracle Cloud Infrastructure IAM (Identity and Access Management) para oferecer acesso seguro ao Oracle Cloud. O Oracle Cloud Infrastructure IAM permite criar contas de usuário e conceder aos usuários permissão para inspecionar, ler, usar ou gerenciar tabelas.

A maneira como você gerencia usuários, grupos e grupos dinâmicos para o Oracle NoSQL Database Cloud Service depende da atualização ou não da sua conta ou tenancy da nuvem para usar os domínios de identidade do Oracle Cloud Infrastructure Identity and Access Management (IAM). É fácil determinar quando sua tenancy do OCI foi atualizada para usar Domínios de Identidade do IAM (Identity and Access Management).

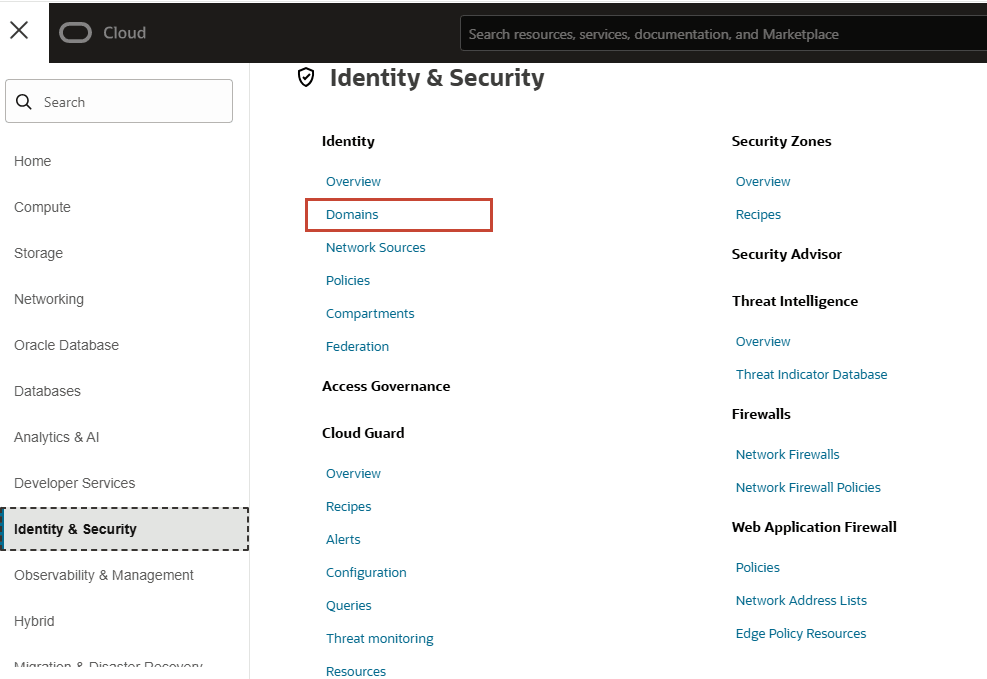

A console do OCI para Tenancy com Domínio de Identidades é mostrada a seguir.

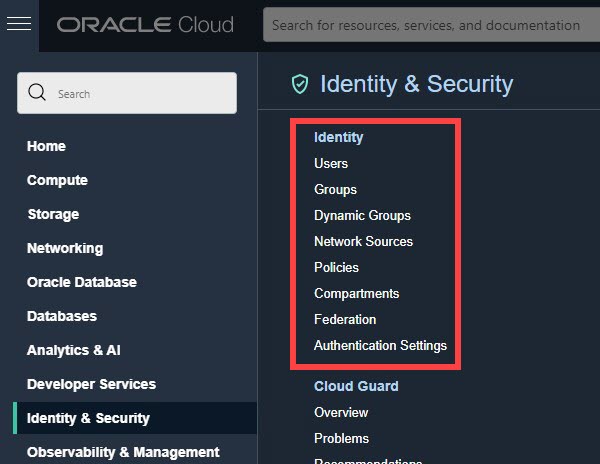

A console do OCI para Tenancy sem Domínio de Identidades é mostrada a seguir.

Para obter mais informações, consulte Você tem acesso a domínios de identidade?

Configurando Usuários, Grupos, Grupos Dinâmicos e Políticas com o Serviço Identity and Access Management

O Oracle NoSQL Database Cloud Service usa o Oracle Cloud Infrastructure Identity and Access Management (IAM) para oferecer acesso seguro ao Oracle Cloud. O Oracle Cloud Infrastructure IAM permite criar contas de usuário e conceder aos usuários permissão para inspecionar, ler, usar ou gerenciar tabelas.

Se você estiver autenticando como Controlador de Usuários (usando a chave de assinatura da API), consulte Configurando Usuários, Grupos e Políticas. Como alternativa, se você estiver autenticando como Controlador de Instâncias ou Controlador de Recursos, consulte Configurando Grupo Dinâmico e Políticas.

Configurando Usuários, Grupos e Políticas

- Acesse sua Conta do Cloud como Administrador de Conta no Cloud.

- Na Console doOracle Cloud Infrastructure, adicione um ou mais usuários.

- Escolha um dos seguintes itens com base em sua tenancy (seja com Domínios de Identidades ou não com Domínios de Identidades):

- Tenancy com Domínios de Identidade: Execute o seguinte:

- Abra o menu de navegação e selecione Identidade e Segurança.

- Em Identidade, selecione Domínios. Isso abre a página Domínios.

- Selecione o filtro Compartimento ao lado de Filtros aplicados. Selecione seu compartimento na lista drop-down e selecione Aplicar filtro.

- Selecione o domínio de identidades no qual deseja trabalhar. Na guia Gerenciamento de usuários, vá para a seção Usuários.

- Tenancy sem Domínios de Identidades: Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Usuários.

- Tenancy com Domínios de Identidade: Execute o seguinte:

- Selecione Criar.

- Informe os detalhes sobre o usuário e selecione Criar.

- Escolha um dos seguintes itens com base em sua tenancy (seja com Domínios de Identidades ou não com Domínios de Identidades):

- Na Console do Oracle Cloud Infrastructure, crie um grupo do OCI.

- Escolha um dos seguintes itens com base em sua tenancy (seja com Domínios de Identidades ou não com Domínios de Identidades):

- Tenancy com Domínios de Identidade: Execute o seguinte:

- Abra o menu de navegação e selecione Identidade e Segurança.

- Em Identidade, selecione Domínios. Isso abre a página Domínios.

- Selecione o filtro Compartimento ao lado de Filtros aplicados. Selecione seu compartimento na lista drop-down e selecione Aplicar filtro.

- Selecione o domínio de identidades no qual deseja trabalhar. Na guia Gerenciamento de usuários, role para baixo até a seção Grupos.

- Tenancy sem Domínios de Identidades: Abra o menu de navegação e selecione Identidade e Segurança. Em Identity, selecione Groups.

- Tenancy com Domínios de Identidade: Execute o seguinte:

- Selecione Criar grupo.

- Informe detalhes sobre o grupo. Por exemplo, se você estiver criando uma política que concede aos usuários permissões para gerenciar completamente tabelas do Oracle NoSQL Database Cloud Service, poderá nomear o grupo como nosql_service_admin (ou um nome semelhante) e incluir uma descrição curta, como " Usuários com permissões para configurar e gerenciar tabelas do Oracle NoSQL Database Cloud Service no Oracle Cloud Infrastructure" (ou uma descrição semelhante).

- Selecione Criar.

- Escolha um dos seguintes itens com base em sua tenancy (seja com Domínios de Identidades ou não com Domínios de Identidades):

- Crie uma política que permita aos usuários pertencentes a um grupo do OCI ter acesso específico a tabelas ou compartimentos do Oracle NoSQL Database Cloud Service.

- Abra o menu de navegação e selecione Identidade e Segurança.

- Em Identidade, selecione Políticas.

- Selecione o filtro Compartimento ao lado de Filtros aplicados. Selecione seu compartimento na lista drop-down e selecione Aplicar filtro.

- Selecione Criar Política.

Para obter detalhes e exemplos, consulte Referência de Políticas e Instruções de Política Típicas para Gerenciar Tabelas.

Se você não estiver familiarizado sobre como as políticas funcionam, consulte Como as Políticas Funcionam.

- Para gerenciar e usar tabelas NoSQL por meio de SDKs do Oracle NoSQL Database Cloud Service, o usuário deve configurar as chaves de API. Consulte Autenticação para estabelecer conexão com o Oracle NoSQL Database.

Observação:

Os usuários federados também podem gerenciar e usar tabelas do Oracle NoSQL Database Cloud Service. Para isso, o administrador do serviço deve configurar a federação no Oracle Cloud Infrastructure Identity and Access Management. Consulte Federando com Fornecedores de Identidade.Os usuários pertencentes a qualquer grupo mencionado na instrução de política obterão sua nova permissão na próxima vez que eles acessarem a Console.

Configurando Grupo Dinâmico e Políticas

- Acesse sua Conta do Cloud como Administrador de Conta no Cloud.

- Na Console do Oracle Cloud Infrastructure, crie um grupo dinâmico.

- Escolha um dos seguintes itens com base em sua tenancy (seja com Domínios de Identidades ou não com Domínios de Identidades):

- Tenancy com Domínios de Identidades:

- Abra o menu de navegação e selecione Identidade e Segurança.

- Em Identidade, selecione Domínios. Isso abre a página Domínios.

- Selecione o filtro Compartimento ao lado de Filtros aplicados. Selecione seu compartimento na lista drop-down e selecione Aplicar filtro.

- Selecione o domínio e selecione a guia Grupos dinâmicos.

- Tenancy sem Domínios de Identidades: Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Grupos Dinâmicos.

- Tenancy com Domínios de Identidades:

- Selecione Criar grupo dinâmico e informe um Nome, uma Descrição e uma regra ou use o Criador de Regras para adicionar uma regra.

- Selecione Criar.

Os recursos que atendem aos critérios da regra são membros do grupo dinâmico. Ao definir uma regra para um grupo dinâmico, considere qual recurso terá acesso a outros recursos. Alguns exemplos de criação de regras:

- Uma regra de correspondência para funções:

ALL {resource.type = 'fnfunc',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Essa regra implica que qualquer tipo de recurso chamadofnfuncno compartimento fornecido (com o id especificado acima) é membro do grupo dinâmico.Observação:

Consulte Tipos de Recursos para obter mais informações sobre diferentes tipos de recursos. - Uma regra ao adicionar instâncias para Controladores de Instâncias:

ALL { instance.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Essa regra implica que qualquer instância com o id de compartimento especificado acima é membro do grupo dinâmico.

- Uma regra ao usar o Gateway de API com funções:

ALL {resource.type = 'ApiGateway',resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaafml3tca3zcxyifmdff3aadp5uojimgx3cdnirgup6rhptxwnandq'}Essa regra implica que qualquer tipo de recurso chamado

ApiGatewayno compartimento fornecido (com o id especificado acima) é membro do grupo dinâmico. - Uma regra ao usar Container Instances:

ALL {resource.type = 'computecontainerinstance', resource.compartment.id = 'ocid1.compartment.oc1..aaaaaaaa4mlehopmvdluv2wjcdp4tnh2ypjz3nhhpahb4ss7yvxaa3be3diq'}Essa regra implica que qualquer tipo de recurso chamado

computecontainerinstanceno compartimento fornecido (com o id especificado acima) é membro do grupo dinâmico.

- Uma regra de correspondência para funções:

Observação:

A herança não se aplica a grupos dinâmicos. Ao usar políticas de Acesso do IAM, a política de um compartimento pai se aplica automaticamente a todos os compartimentos filhos. Esse não é o caso quando você usa grupos dinâmicos. Você precisa listar cada compartimento no grupo Dinâmico separadamente para que o compartimento se qualifique.Exemplo:Uma regra de correspondência para funções de compartimentos pai-filho:ALL {resource.type = 'fnfunc', ANY{resource.compartment.id = '<parent-compid>', resource.compartment.id = '<child-compid1>', resource.compartment.id = '<child-compid2>', ...}} - Escolha um dos seguintes itens com base em sua tenancy (seja com Domínios de Identidades ou não com Domínios de Identidades):

- Crie instruções de política para o grupo dinâmico para permitir o acesso aos recursos do Oracle Cloud Infrastructure.

- Na console do Oracle Cloud Infrastructure, selecione Identidade e Segurança e selecione Políticas.

- Selecione o filtro Compartimento ao lado de Filtros aplicados. Selecione seu compartimento na lista drop-down e selecione Aplicar filtro.

- Para gravar políticas para um grupo dinâmico, selecione Criar Política e informe um Nome e uma Descrição.

- Use o Criador de Política para criar uma política. A sintaxe geral da definição de uma política é mostrada abaixo:

Allow <subject> to <verb> <resource-type> in <location> where <conditions>- Sintaxe de assunto: Um ou mais grupos separados por vírgulas por nome ou OCID.

- Verbos: Os valores são inspecionar, ler, usar ou gerenciar.

- tipo de recurso: Um tipo de recurso individual, Um tipo de recurso da família (como nosql-family) ou todos os recursos.

- compartment: Um único compartimento ou caminho do compartimento por nome ou OCID

Exemplo: Esta política permite que o grupo dinâmiconosql_applicationuse o acessofnfuncno recurso no compartimentoUATnosql.allow dynamic-group nosql_application to use fnfunc in compartment UATnosqlExemplo: Esta política permite que o grupo dinâmico

nosql_applicationacessemanageno recurso da famílianosql-familyno compartimentoUATnosql. - Selecione Criar. Consulte Gerenciar Políticas para mais informações sobre políticas.