Gerenciando Políticas de Sign-On

Use os tópicos desta seção para descrever como criar, ativar, atualizar, desativar e excluir políticas de sign-on para um domínio de identidades.

Sobre Políticas de Sign-On e Regras de Sign-On

Uma política de sign-on usa regras de sign-on para definir critérios que determinam se um usuário pode acessar um domínio de identidades ou um aplicativo.

Todos os domínios de identidades vêm com uma Política de Sign-On Padrão. Se o seu domínio de identidades tiver sido pré-configurado com a política de sign-on Política de Segurança para Console do OCI, recomendamos que você tenha usado essa política. Você pode adicionar outras políticas de sign-on conforme necessário. Priorize as regras de sign-on para uma política de sign-on para especificar a ordem em que as regras serão avaliadas.

A Política de Sign-On "Padrão"

Todos os domínios de identidades incluem uma Política de Sign-On Padrão ativa que contém uma Regra de Sign-On Padrão.

Por padrão, essa Regra de Sign-On Padrão permite a todos os usuários acessar o domínio de identidades com um nome de usuário e senha. É possível desenvolver essa política adicionando outras regras de sign-on a ela. Adicionando essas regras, você pode impedir que alguns de seus usuários acessem o domínio de identidades. Ou você pode permitir que eles se conectem, mas solicitar um fator adicional para acessar recursos protegidos pelo domínio de identidades, como a Console do Oracle Cloud Infrastructure.

Por exemplo, você pode criar duas regras de sign-on para a Política de Sign-On Padrão. A primeira regra impede que qualquer usuário acesse o domínio de identidades se estiver usando um endereço IP que esteja dentro da faixa de um perímetro que você definiu como: Perímetros de Rede Negados. A segunda regra requer que usuários que pertençam a um grupo específico (por exemplo, o Grupo de Desenvolvedores de UA) sejam solicitados a fornecer um segundo fator como parte do processo de Verificação de 2 Etapas denominado: Grupo de Desenvolvedores de UA. Todos os outros usuários poderão se conectar sem um segundo fator ser solicitado.

Para a Regra de Sign-On Padrão, nunca defina acesso para que todos os usuários sejam negados. Se os usuários não atenderem aos critérios de qualquer outra regra definida que permita que eles acessem o domínio de identidades, eles serão impedidos de acessar recursos protegidos pelo domínio de identidades. Além disso, configure o domínio de identidades para avaliar essa regra de sign-on por último porque, por padrão, ela permite que todos os usuários acessem o domínio de identidades.

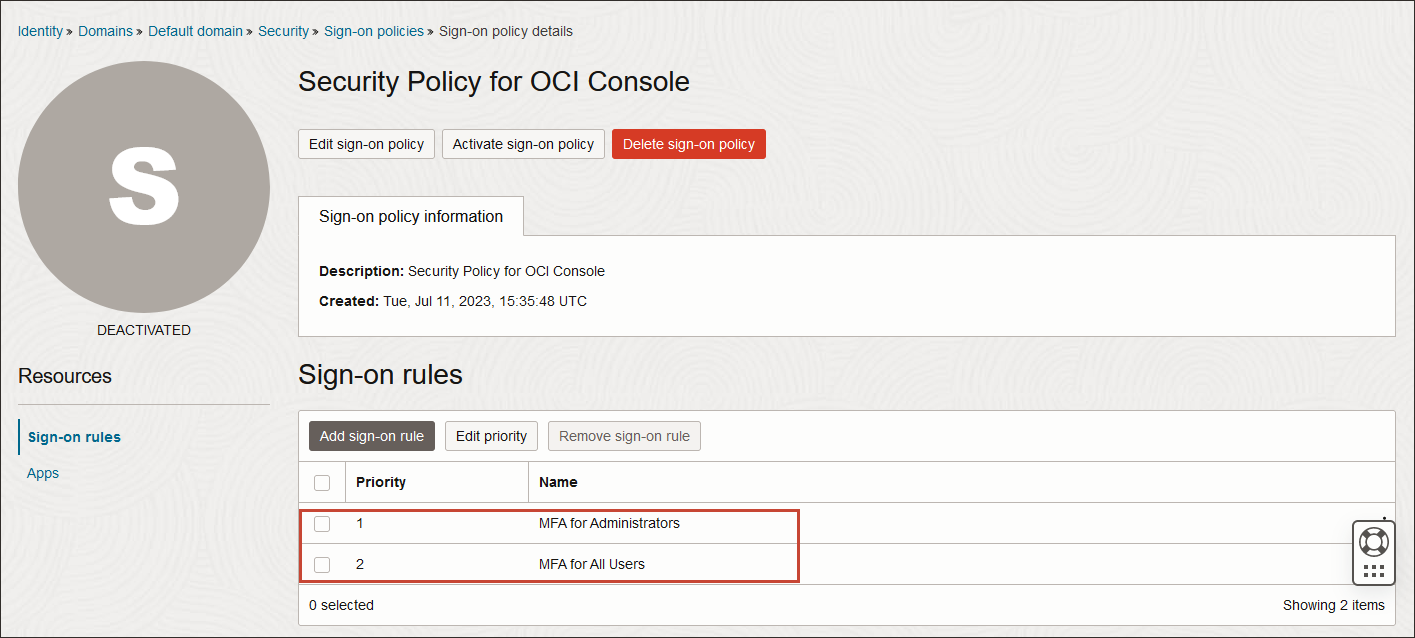

A Política de Sign-On "Política de Segurança para Console do OCI"

A política de sign-on Política de Segurança para Console do OCI é ativada por padrão e pré-configurada com as melhores práticas de segurança da Oracle.

- Os seguintes fatores necessários para essa política de sign-on já estão ativados: Código de acesso do aplicativo móvel, Notificação do aplicativo móvel, Código de bypass e Autenticador FIDO (Fast ID Online).

- O aplicativo Console do OCI foi adicionado à política.

- A política de sign-on vem com duas regras de sign-on ativas:

- MFA para administradores: A regra é a primeira em ordem de prioridade. Essa regra pré-configurada requer que todos os usuários do grupo Administradores e todos os usuários com uma atribuição de administrador se inscrevam na MFA e devem fornecer um fator adicional toda vez que acessarem. Observação

Você pode remover essa regra e usar a regra MFA para todos os usuários para exigir que todos os usuários (incluindo administradores) se inscrevam na MFA. Ou você pode deixar essa regra em vigor e todos os usuários (incluindo administradores) ainda serão obrigados a se inscrever na MFA quando a regra MFA para todos os usuários for avaliada. - MFA para todos os usuários: A regra é a segunda em ordem de prioridade. Essa regra pré-configurada requer que todos os usuários se inscrevam na MFA e devam fornecer um fator adicional toda vez que acessarem.Observação

Se você não quiser exigir a MFA para todos os usuários neste momento, poderá tornar essa regra opcional e os usuários terão a opção de se inscrever na MFA. Ou você pode remover essa regra e manter a MFA para administradores para que somente administradores se inscrevam na MFA.

- MFA para administradores: A regra é a primeira em ordem de prioridade. Essa regra pré-configurada requer que todos os usuários do grupo Administradores e todos os usuários com uma atribuição de administrador se inscrevam na MFA e devem fornecer um fator adicional toda vez que acessarem.

Qualquer regra que você decidir manter, exclua pelo menos um administrador da regra. Se você mantiver as duas regras, faça a alteração nas duas regras. Consulte Criando uma Política de Sign-On para saber como excluir usuários de uma regra de sign-on.

Para configurar a MFA usando a política de sign-on da Política de Segurança da Console OCI, consulte as melhores práticas em Domínios de Identidade com a Política de Sign-On da "Política de Segurança da Console OCI".

Políticas Adicionais de Sign-On

Você pode criar políticas de sign-on e associá-las a aplicativos específicos. Quando um usuário utiliza um desses aplicativos para tentar acessar o domínio de identidades, o domínio de identidades verifica se o aplicativo tem alguma política de sign-on associada a ele. Em caso afirmativo, o domínio de identidades avalia os critérios das regras de sign-on designadas à política. Se não houver políticas de sign-on para o aplicativo, a Política de Sign-On Padrão será avaliada.

A Prioridade das Regras de Sign-On para uma Política

Como você pode definir várias regras de sign-on para uma política de sign-on, o domínio de identidades deve saber a ordem na qual as regras devem ser avaliadas. Para fazer isso, você pode definir a prioridade das regras.

Usando as regras de sign-on do exemplo Política de Sign-On Padrão acima, você pode ter a regra de sign-on Perímetros de Rede Negados avaliada primeiro e a regra de sign-on Grupo de Desenvolvedores de UA avaliada em seguida. Se um usuário atender aos critérios da regra do sign-on Perímetros de Rede Negados (ou seja, o endereço IP usado para tentar fazer log-in no domínio de identidade está dentro da faixa de IP definida no perímetro da rede), ele será impedido de acessar recursos protegidos pelo domínio de identidade. Se o usuário não corresponder aos critérios para esta regra, a regra com a próxima prioridade mais alta será avaliada. Para este exemplo, esta é a regra Grupo de Desenvolvedores do UA. Se o usuário for membro do Grupo de Desenvolvedores UA, ele será solicitado a informar um fator adicional para acessar o domínio de identidades. Se o usuário não for membro do Grupo de Desenvolvedores da UA, a regra com a próxima prioridade mais alta será avaliada. Para este exemplo, esta é a Regra de Sign-On Padrão. Como essa regra, por padrão, permite que todos os usuários acessem o domínio de identidades, o usuário poderá acessar sem ser solicitado a fornecer um segundo fator.

Política ou Atribuição Obrigatória

Política ou atribuição obrigatória.

- Ser membro do grupo de Administradores

- Ser concedido à atribuição de administrador de domínio de identidades, administrador de segurança ou administrador de aplicativos

- Ser membro de um grupo ao qual foi concedido

manage identity-domains

Para entender mais sobre políticas e atribuições, consulte Grupo de Administradores, Política e Atribuições do Administrador, Entendendo Atribuições do Administrador e Visão Geral de Políticas do Serviço IAM.