SSO Entre OCI e ADFS

Neste tutorial, configure o SSO entre o OCI IAM e o ADFS, usando o ADFS como o provedor de identidades (IdP).

Este tutorial de 30 minutos mostra como integrar o OCI IAM, atuando como provedor de serviços (SP), com o ADFS, agindo como um IdP. Ao configurar a federação entre o ADFS e o OCI IAM, você ativa o acesso dos usuários a serviços e aplicativos no OCI usando credenciais do usuário autenticadas pelo ADFS.

Este tutorial aborda a configuração do ADFS como um IdP para o OCI IAM.

O OCI IAM fornece integração com a SAML 2.0 IdPs. Esta integração:

- Funciona com soluções de SSO (Single Sign-On) federadas compatíveis com o SAML 2.0 como IdP, como ADFS.

- Permite que os usuários acessem o OCI usando suas credenciais ADFS.

- Permite que os usuários acessem os aplicativos finais.

- Primeiro, faça download dos metadados no domínio da identidade do OCI IAM.

- Nas próximas etapas, você criará e configurará uma parte confiável no ADFS.

- No ADFS, configure o SSO com o OCI IAM usando os metadados.

- No ADFS, edite os Atributos e as Reivindicações de modo que o nome do email seja usado como o identificador para os usuários.

- No ADFS, adicione um usuário ao aplicativo.

- Para as próximas etapas, retorne ao domínio da identidade para concluir a configuração e a configuração. No OCI IAM, atualize a política IdP padrão para adicionar ADFS.

- Teste se a autenticação federada funciona entre o IAM do OCI e o ADFS.

Este tutorial é específico para o serviço IAM com Domínios de Identidade.

Para executar este tutorial, você deve ter o seguinte:

- Uma conta paga da Oracle Cloud Infrastructure (OCI) ou uma conta de avaliação da OCI. Consulte Oracle Cloud Infrastructure Free Tier.

- Atribuição de administrador de domínio de identidades para o domínio de identidades do OCI IAM. Consulte Noções Básicas sobre Atribuições de Administrador.

- Uma instalação ADFS on-premises. Observação

Este tutorial descreve o uso do software ADFS fornecido com o Microsoft Windows Server 2016 R2. - Além disso, verifique se o mesmo usuário existe no OCI e no ADFS e se o ADFS está funcionando.

Verifique se existe um usuário com o mesmo endereço de e-mail em ambos os sistemas.

Para que o SSO SAML funcione entre o ADFS e o OCI IAM, deve haver um usuário com o mesmo endereço de e-mail no domínio do Microsoft Active Directory e no domínio de identidades do OCI IAM. Nesta tarefa, você confirma que tal usuário existe em ambos os sistemas.

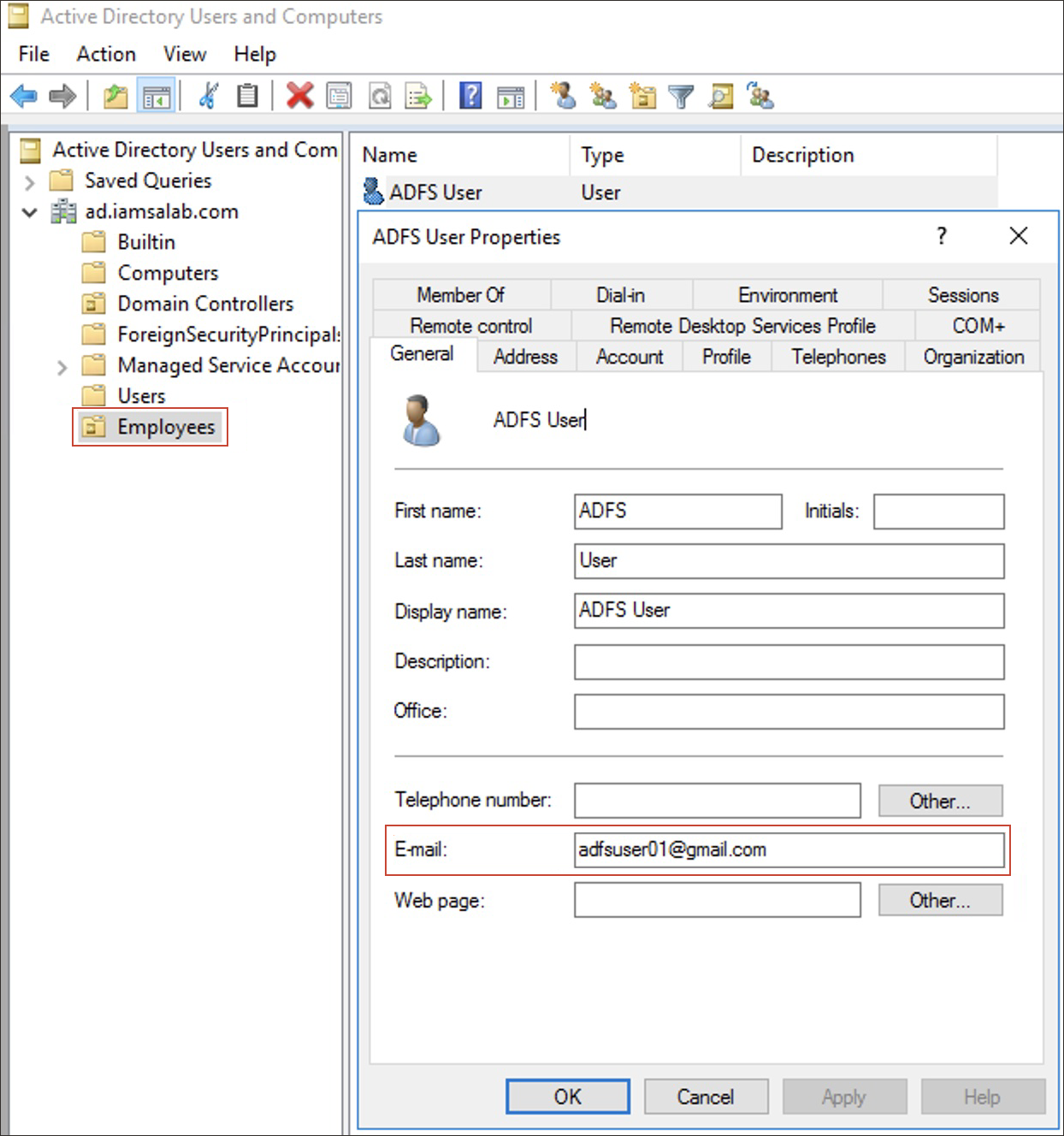

- Abra o utilitário Usuários e Computadores do Microsoft Active Directory. No Windows 2016 Server, selecione Gerenciador de Servidores, Ferramentas e, em seguida, Usuários e Computadores do Active Directory.

-

Na pasta Funcionários, clique duas vezes no usuário que deseja usar. Anote o endereço de email do usuário.

ADFS USER(adfsuser01@gmail.com)Nota

Se mais de um usuário no domínio do OCI IAM tiver o mesmo endereço de e-mail, o SSO SAML falhará porque é impossível determinar qual usuário será conectado.

- O endereço de e-mail do usuário é usado para vincular o usuário conectado ao ADFS à mesma entrada do usuário no OCI IAM.

- Se você não tiver um usuário ADFS para testar a conexão, poderá criar um.

- Em um browser, informe o URL da Console para acessar a Console do OCI IAM:

- Digite o Nome da Conta do Cloud, também conhecido como nome da tenancy, e selecione Próximo.

- Entre com seu nome de usuário e senha.

- Selecione o domínio que você vai usar.

- Selecione Usuários.

- No campo de pesquisa, informe o endereço de e-mail registrado no Microsoft Active Directory.

- Nos resultados da pesquisa, confirme se existe um usuário com o mesmo endereço de e-mail do usuário no Microsoft Active Directory.Observação

Se o usuário não existir no OCI IAM, selecione Adicionar e crie o usuário com o mesmo endereço de e-mail do Microsoft Active Directory.

Verifique se o ADFS está em execução e se você pode desafiar com sucesso o usuário para efetuar sign-in.

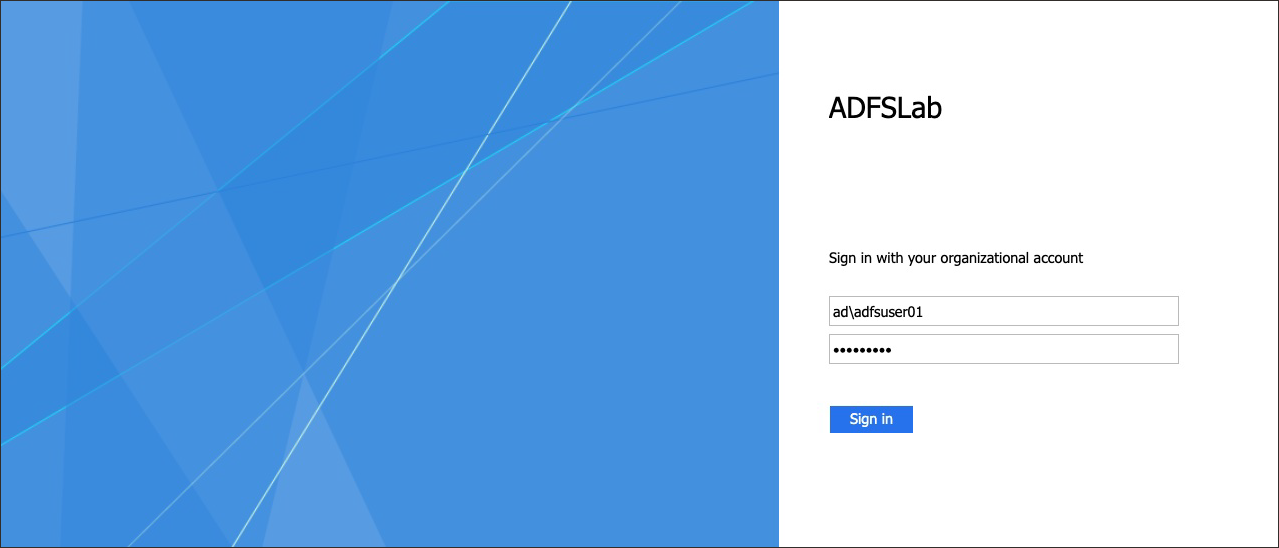

- No browser, acesse o ADFS usando o URL:

em quehttps://adfs.example.com/adfs/ls/IdpInitiatedSignOnPageadfs.example.comé o nome do host ADFS. - Se precisar, selecione Acessar este site. Selecione Acessar.

- Informe as credenciais do Microsoft Active Directory para um usuário que existe no ADFS e no OCI IAM (neste exemplo,

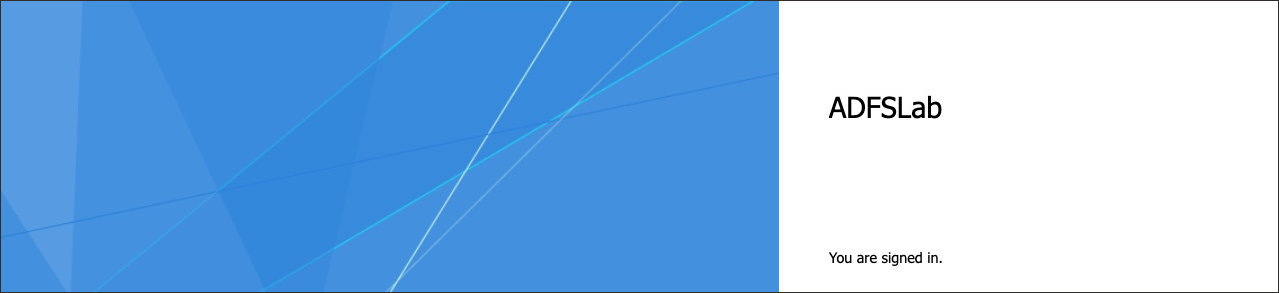

adfsuser01) e selecione Acessar. - Você verá a mensagem

You are signed in.

- No browser, acesse o ADFS usando o URL:

em quehttps://adfs.example.com/FederationMetadata/2007-06/FederationMetadata.xmladfs.example.comé o nome do host ADFS. - Salve o arquivo

FederationMetadata.xml. Você usará esse arquivo para registrar ADFS no OCI IAM. - Na Console do OCI, navegue até o domínio no qual você deseja trabalhar. Talvez você precise alterar o compartimento para localizar o domínio desejado. Selecione Segurança e depois Profissionais de saúde de identidade.

- Selecione Adicionar IdP e, em seguida, Adicionar SAML IdP.

- Digite um nome para o IdP SAML, por exemplo,

ADFS_IdP. Selecione Próximo. - Selecione Digitar metadados IdP.

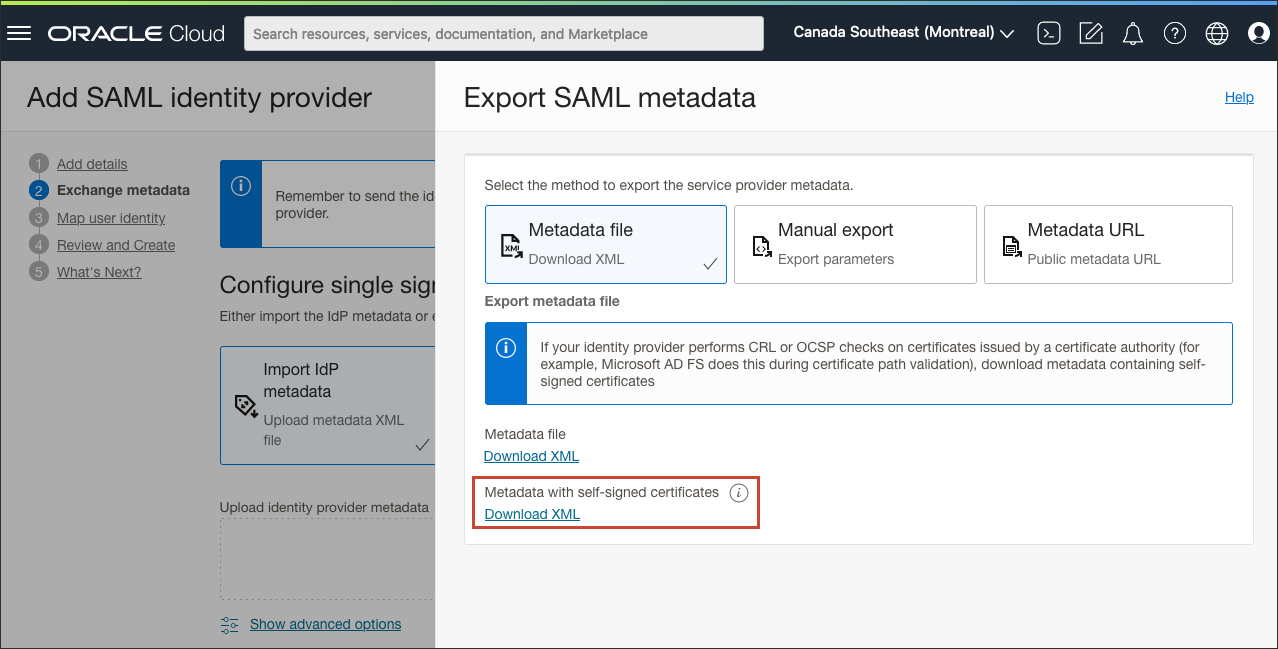

- Faça download dos metadados do Provedor de Serviços (SP) do OCI IAM selecionando Exportar metadados SAML.

- Na página Exportar metadados SAML em Metadados com certificados autoassinados, selecione Fazer Download de XML.Observação

Use metadados com certificados autoassinados quando o provedor de identidades executar verificações de CRL ou OCSP em certificados emitidos por uma CA. Neste tutorial, o ADFS faz isso durante a validação do caminho do certificado. - Salve o arquivo em um local apropriado.

- Transfira o arquivo

Metadata.xmlpara o Windows Server em que o ADFS é gerenciado. Você usará esse arquivo para registrar o domínio do OCI IAM no ADFS.

- Na página Exportar metadados SAML em Metadados com certificados autoassinados, selecione Fazer Download de XML.

- Feche a página Exportar metadados SAML.

- Selecione Importar metadados IdP e, em seguida, Fazer Upload. Selecione o arquivo

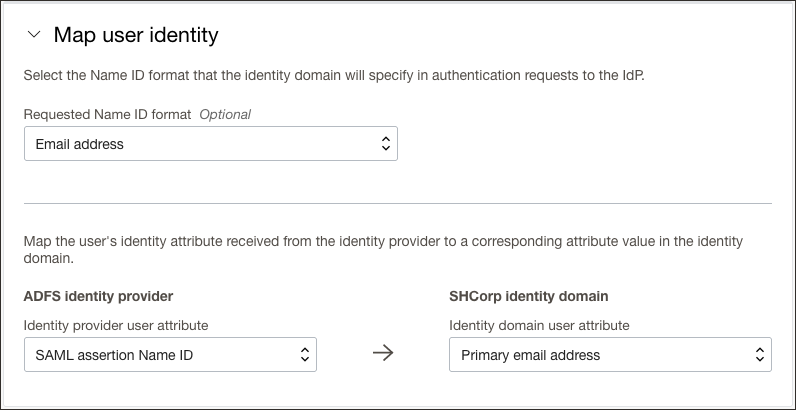

FederationMetadata.xmlque você salvou anteriormente no ADFS, selecione Abrir e selecione Próximo. - Na identidade do usuário do Mapa, defina o seguinte

- Em Formato NameID Solicitado, selecione

Email address. - Em Atributo de usuário do provedor de identidades, selecione

SAML assertion Name ID. - Em Atributo do usuário do domínio de identidades, selecione

Primary email address.

- Em Formato NameID Solicitado, selecione

- Selecione Próximo.

- Em Review and Create, verifique as configurações e selecione Create IdP.

- Selecione Ativar.

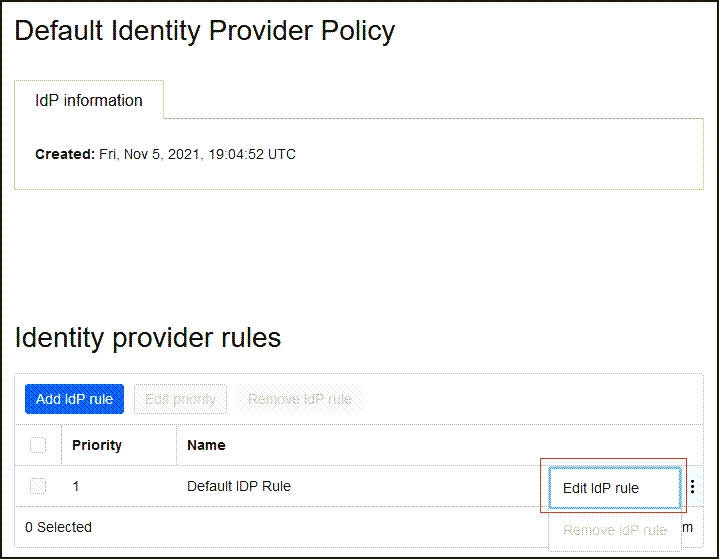

- Selecione Adicionar à Regra de Política IdP. A adição do ADFS IdP a uma Política IdP permite que ele seja exibido na tela de acesso do OCI IAM.

-

Selecione Política do Provedor de Identidades Padrão para abri-la, depois selecione o menu para a regra e selecione Editar regra IdP.

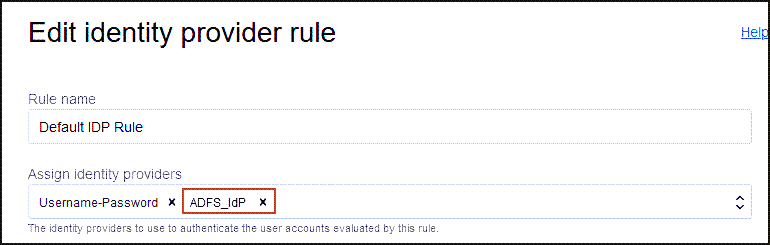

-

Selecione Designar provedores de identidade e, em seguida, selecione ADFS_IdP para adicioná-los à lista.

- Selecione Salvar Alterações.

Agora, o ADFS é registrado como provedor de identidades no OCI IAM.

Em seguida, você registra o OCI IAM como parte confiável no ADFS.

Primeiro, registre o OCI IAM como a parte confiável no ADFS. Em seguida, configure regras de reivindicação para o OCI IAM como parte confiável.

Registre o Relying Party

- Abra o utilitário de gerenciamento do ADFS. Por exemplo, no utilitário Gerenciador de Servidor do Windows 2016, selecione Ferramentas e, em seguida, selecione Microsoft Active Directory Federation Services Management.

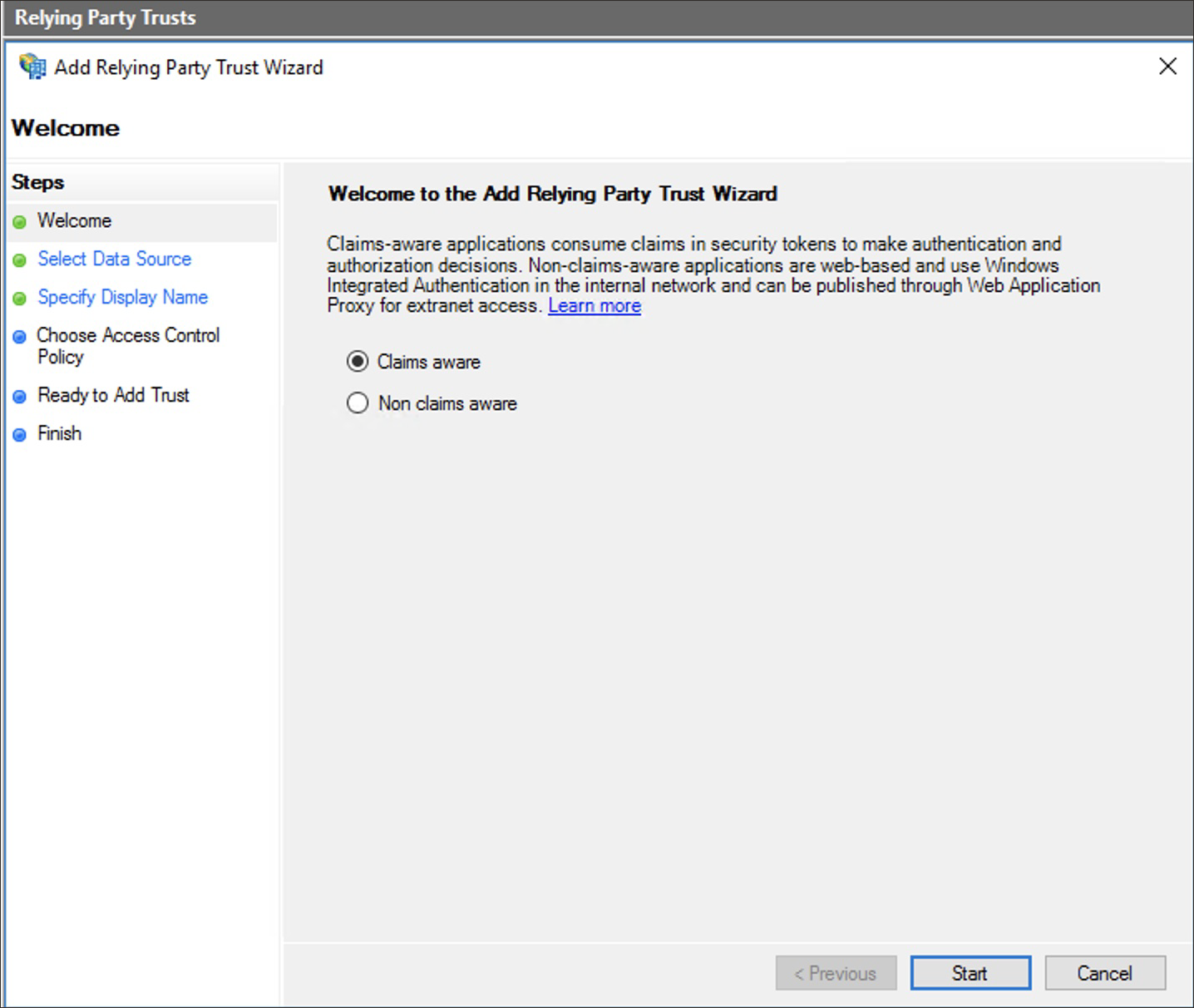

- Selecione Ação e, em seguida, Adicionar Confiança da Parte Confiável.

-

Na janela Adicionar Assistente de Confiança de Parte Confiável, selecione Iniciar.

-

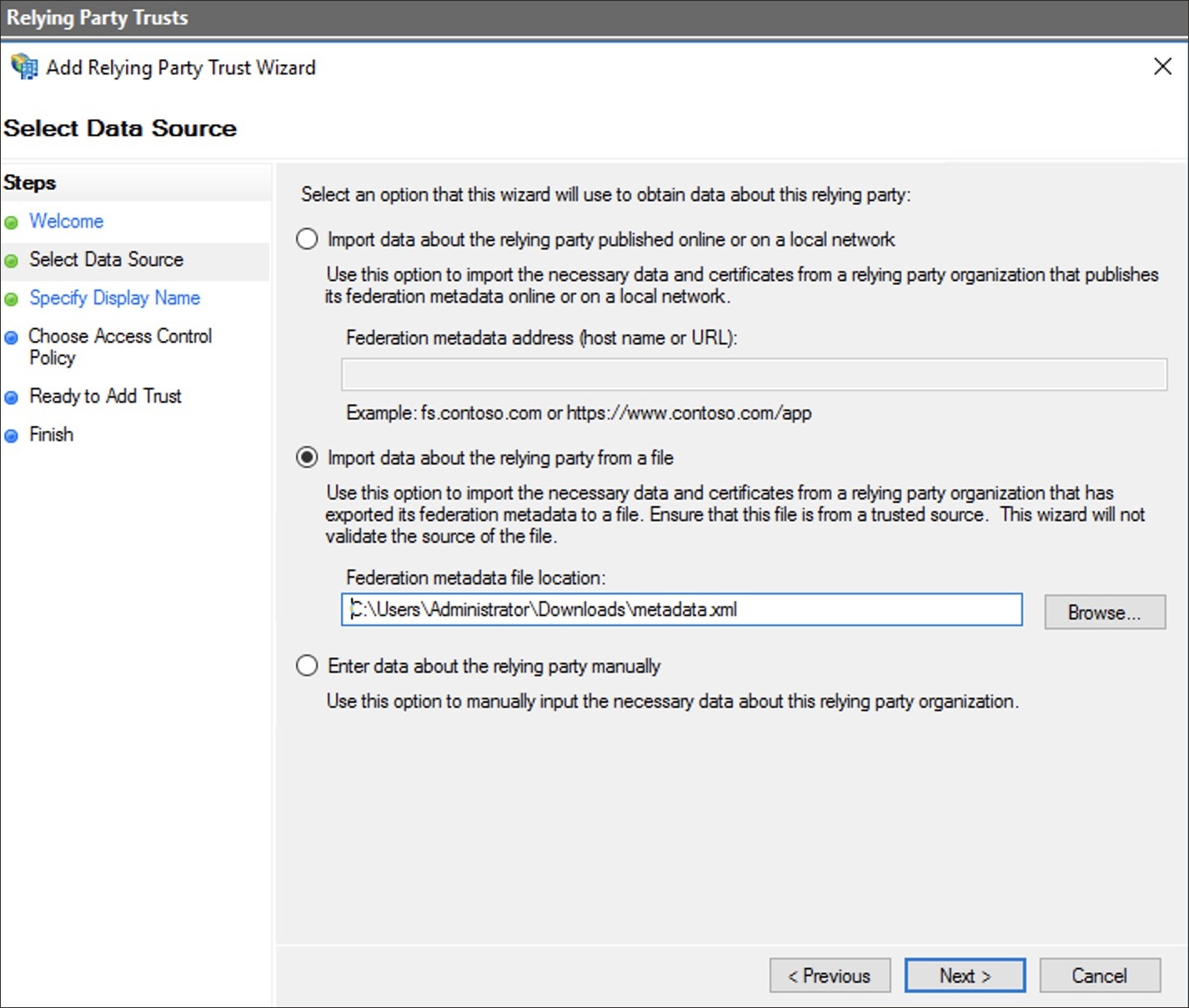

Selecione Importar dados sobre a parte confiável de um arquivo e, em seguida, selecione Procurar.

- Selecione

Metadata.xmlque você baixou anteriormente no OCI IAM e selecione Próximo. -

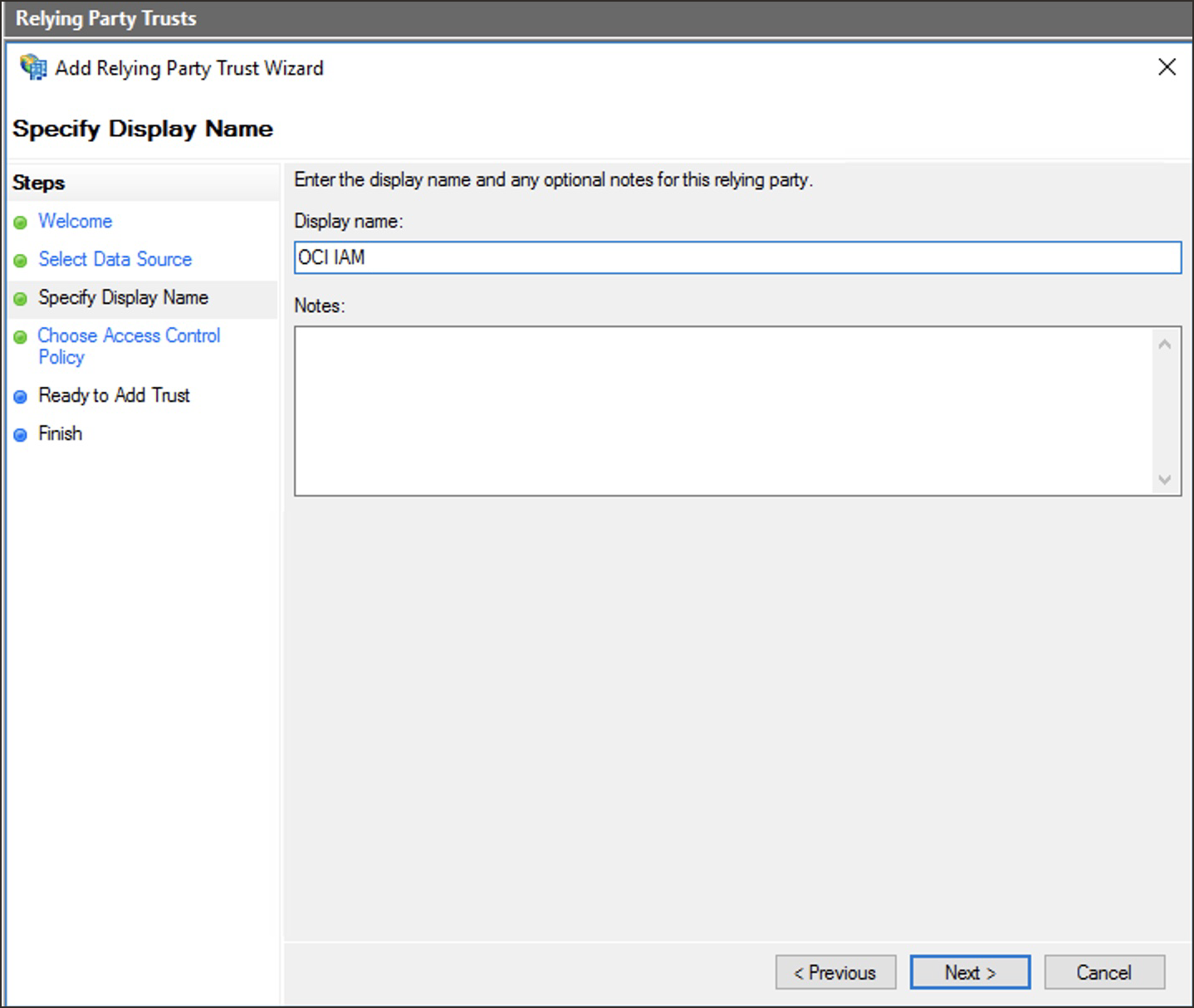

Informe um nome para exibição, por exemplo,

OCI IAM, e opcionalmente informe uma descrição em Observações. Selecione Próximo. -

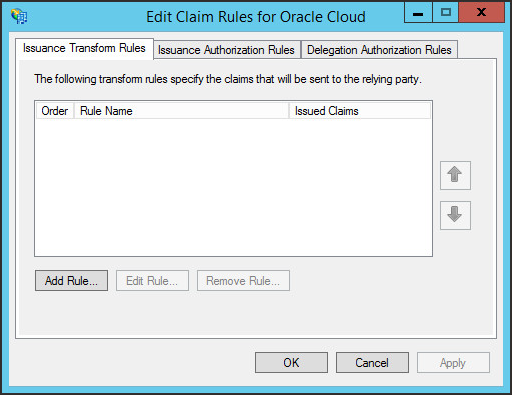

Continue com as opções padrão até chegar à etapa Finalizar e selecione Fechar. A janela Editar Regras de Reivindicação é aberta.

Configurar regras de reembolso

As regras de reivindicação definem as informações sobre um usuário conectado enviado do ADFS para o OCI IAM após a autenticação bem-sucedida. Aqui, você define duas regras de reivindicação para o OCI IAM agir como parte confiável:

- E-mail: Esta regra indica que o endereço de e-mail do usuário é enviado ao OCI IAM na asserção SAML.

-

ID do Nome: Essa regra indica que o resultado da regra de E-mail é enviado ao OCI IAM no elemento Assunto

NameIDda asserção SAML.

- Na janela Editar Regras de Reivindicação, selecione Adicionar Regra.

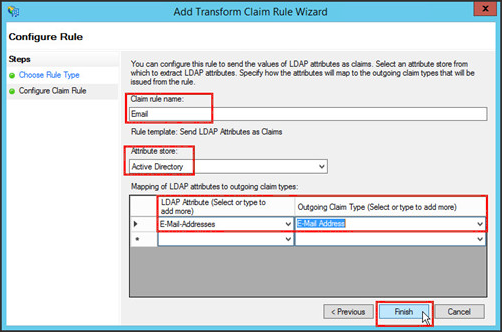

- Selecione Enviar Atributos LDAP como Reivindicações como modelo de regra de reivindicação e selecione Próximo

- Na página Escolher Tipo de Regra, forneça as seguintes informações para a regra E-mail:

-

Nome da regra de reivindicação:

Email -

Loja de atributos:

Active Directory -

Mapeamento de atributos LDAP para tipos de reivindicação de saída:

-

Atributo LDAP:

E-Mail-Addresses -

Tipo de Reivindicação de Saída:

E-Mail Address

-

Atributo LDAP:

-

Nome da regra de reivindicação:

- Selecione Finalizar.

- Na janela Editar Regras de Reivindicação, selecione Adicionar Regra para adicionar a segunda regra de reivindicação.

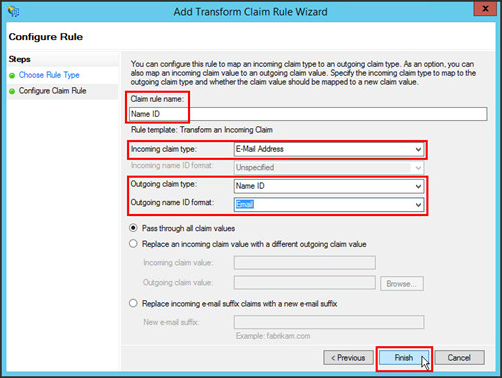

- Selecione Transformar uma Reivindicação de Entrada como modelo de regra de reivindicação e, em seguida, selecione Próximo.

- Na página Escolher Tipo de Regra, forneça as seguintes informações para a regra ID Nome:

-

Nome da regra de reivindicação:

Name ID -

Tipo de reivindicação de entrada:

E-Mail Address -

Tipo de reivindicação de saída:

Name ID -

Formato de ID do nome de saída:

Email

-

Nome da regra de reivindicação:

- Selecione Finalizar.

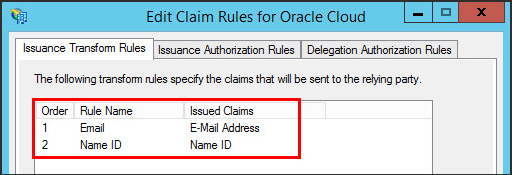

- Na janela Editar Regras de Reivindicação para o Oracle Cloud, verifique se as regras de ID de E-mail e Nome foram criadas.

Agora, o ADFS e o OCI IAM têm informações suficientes para estabelecer o SSO e você pode testar a integração.

Nesta tarefa, você testa a autenticação entre o OCI IAM e o ADFS. Se a autenticação for bem-sucedida, você ativará o provedor de identidades para usuários finais.

- Reinicie o browser e informe o URL da Console para acessar a Console do OCI IAM:

- Digite o Nome da Conta do Cloud, também chamado de nome da tenancy, e selecione Próximo.

- Entre com seu nome de usuário e senha.

- Selecione o domínio para o qual você configurou o ADFS IdP.

- Selecione Segurança e, em seguida, Provedores de Identidade.

- Selecione a entrada ADFS IdP.

- Na página de detalhes do IdP, selecione Mais ações e, em seguida, selecione Testar log-in.

- Role até a parte inferior e selecione Testar Login.

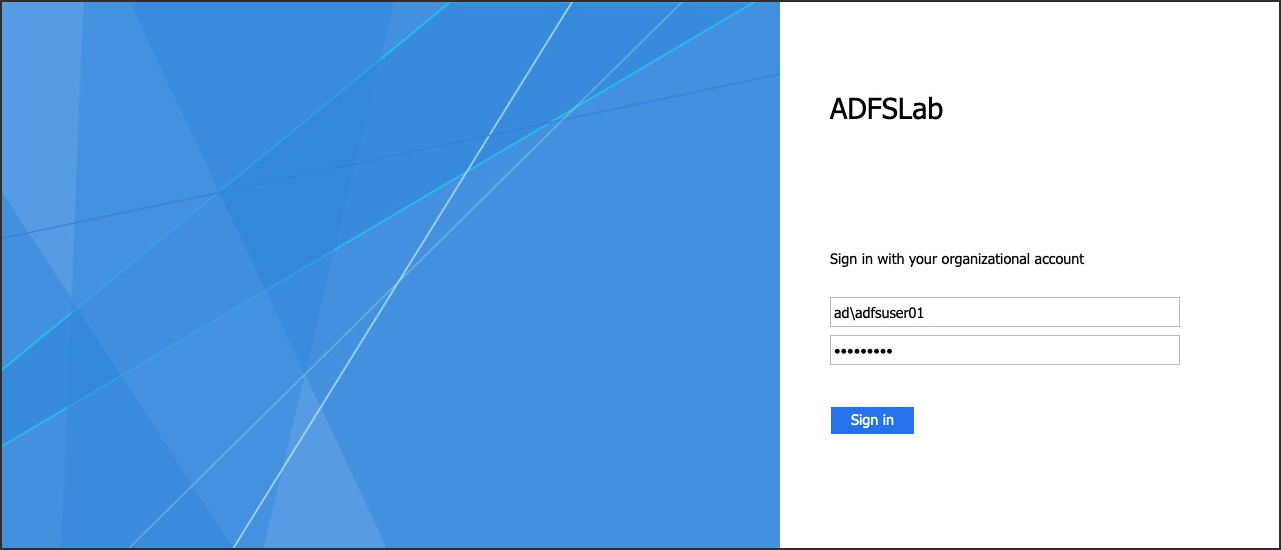

- Na página de acesso ADFS, acesse com um usuário existente no ADFS e no OCI IAM.

- Você verá a mensagem de confirmação Sua conexão foi bem-sucedida.

Parabéns! Você configurou com sucesso o SSO entre o ADFS e o OCI IAM.

Para explorar mais informações sobre desenvolvimento com produtos Oracle, confira estes sites: