Federação (Opcional)

Saiba como configurar a federação de identidades para o Oracle Database@Azure.

A configuração da federação de identidades para o Oracle Database@Azure é opcional. A federação permite que os usuários acessem a tenancy do OCI associada ao serviço usando credenciais do Azure Entra ID. Embora a maioria das operações diárias de banco de dados seja executada no ambiente do Azure e não exija o uso da Console do OCI, algumas tarefas de gerenciamento de banco de dados exigem o acesso à OCI.

Use as instruções a seguir para tornar o ID do Entra do Azure o provedor de identificação da tenancy do OCI.

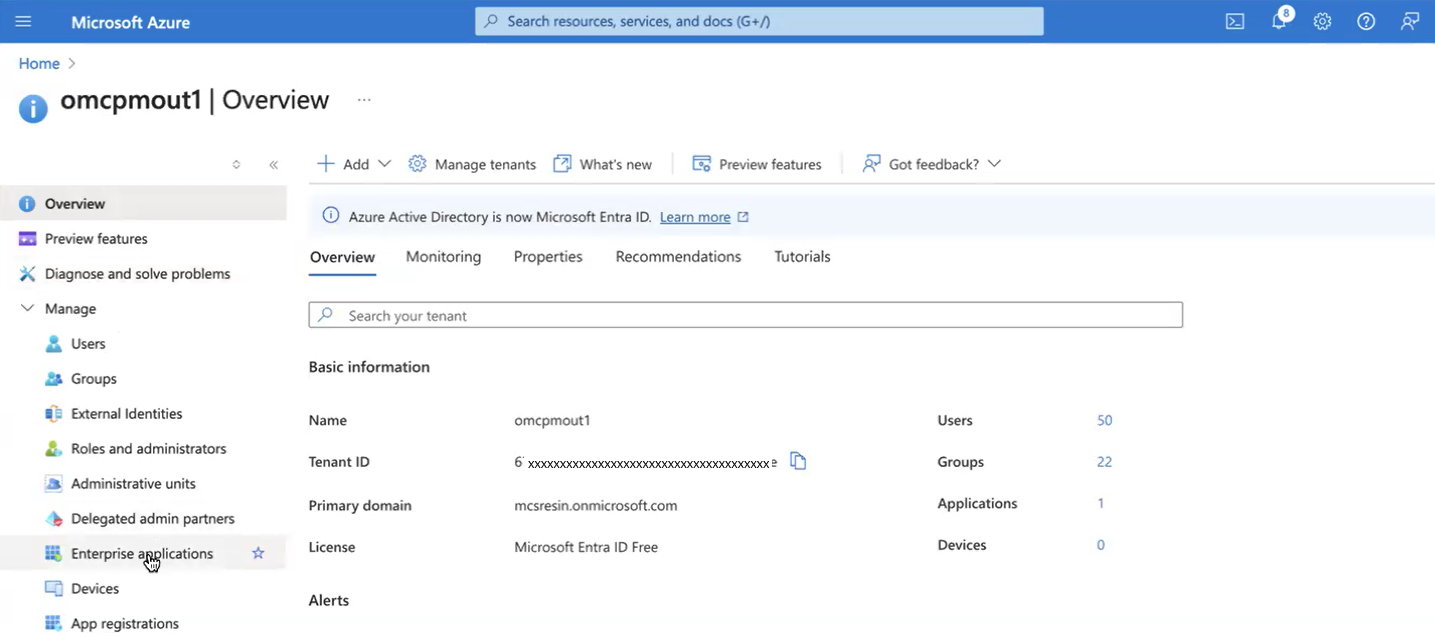

- Procure o "ID do Microsoft Entra" e selecione ID do Microsoft Entra nos resultados da pesquisa para navegar até a página Visão Geral do ID do Entra.

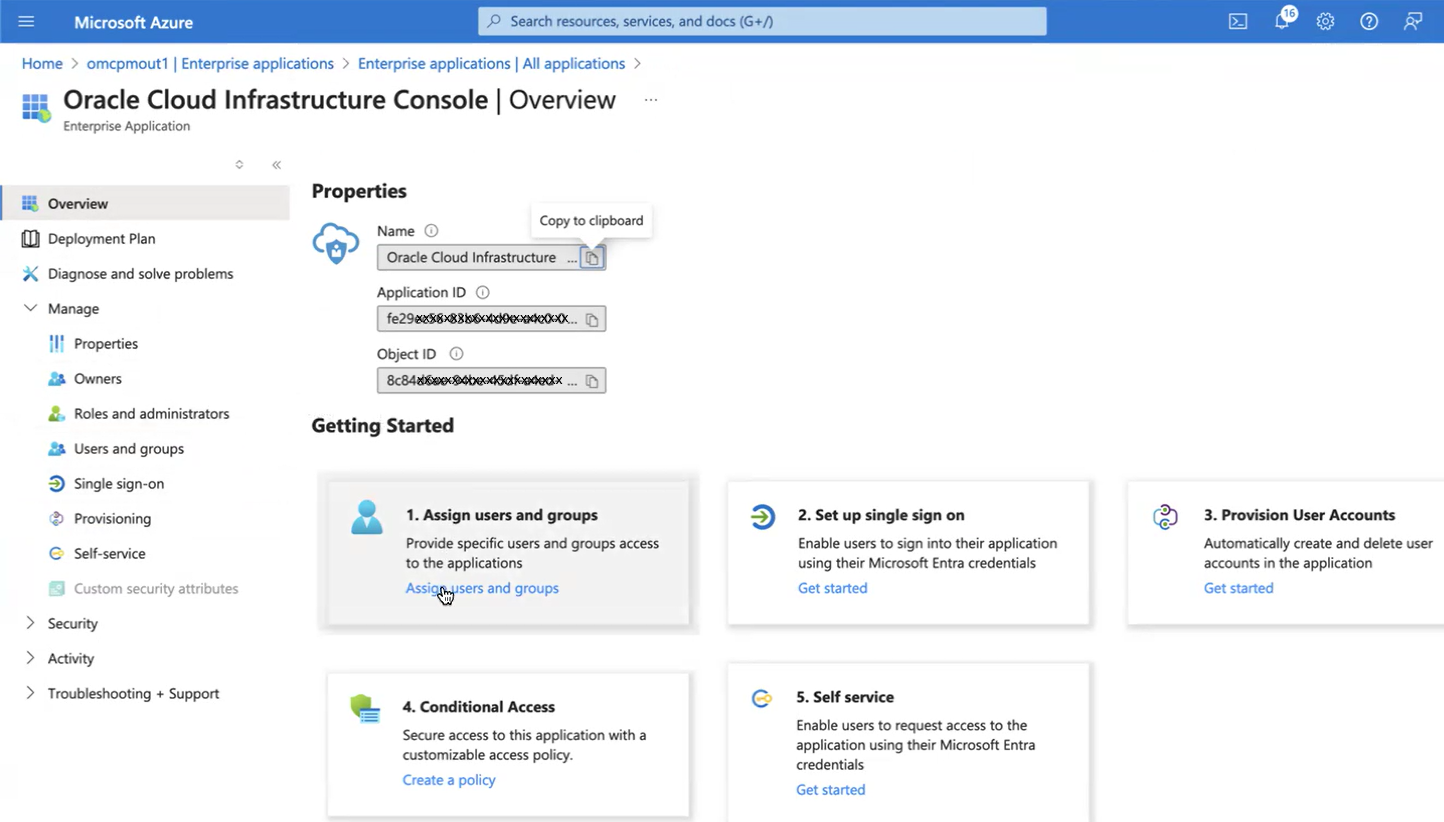

- Em Gerenciar, selecione Aplicativos empresariais.

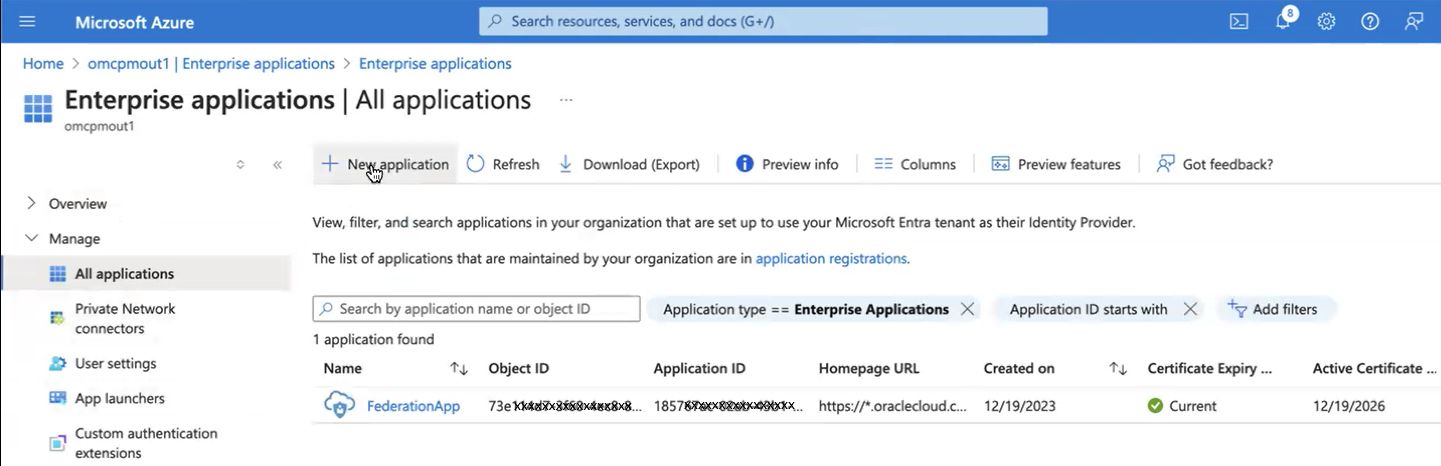

- Na página Todos os aplicativos, selecione Novo aplicativo.

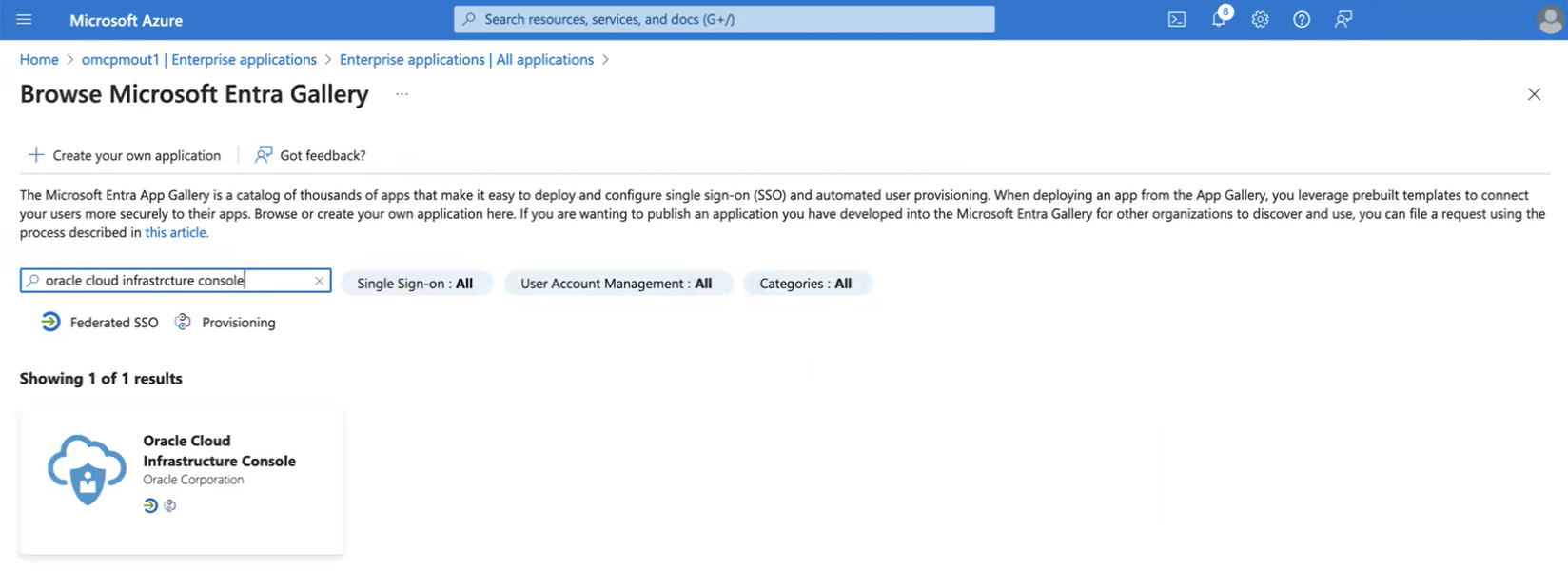

- Procure a "Console do Oracle Cloud Infrastructure" e selecione o resultado da pesquisa para navegar até a página do aplicativo.

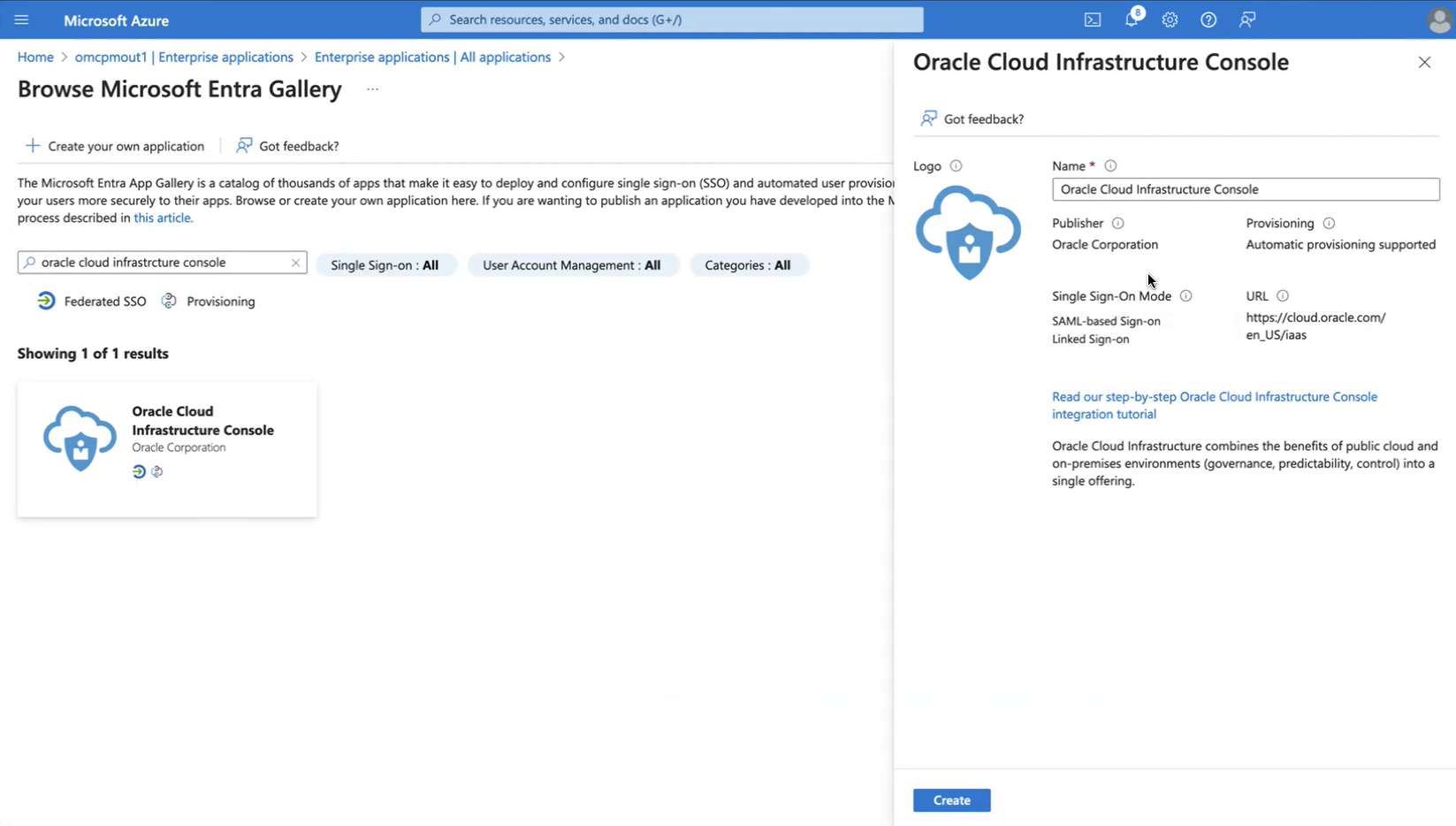

- No painel Console do Oracle Cloud Infrastructure, digite um Nome para o nome para exibição do aplicativo no seu ambiente do Azure. Por exemplo: "Console do Oracle Cloud Infrastructure", "Console do OCI" ou "Console do OCI Contoso Sales". Em seguida, selecione Criar para continuar.

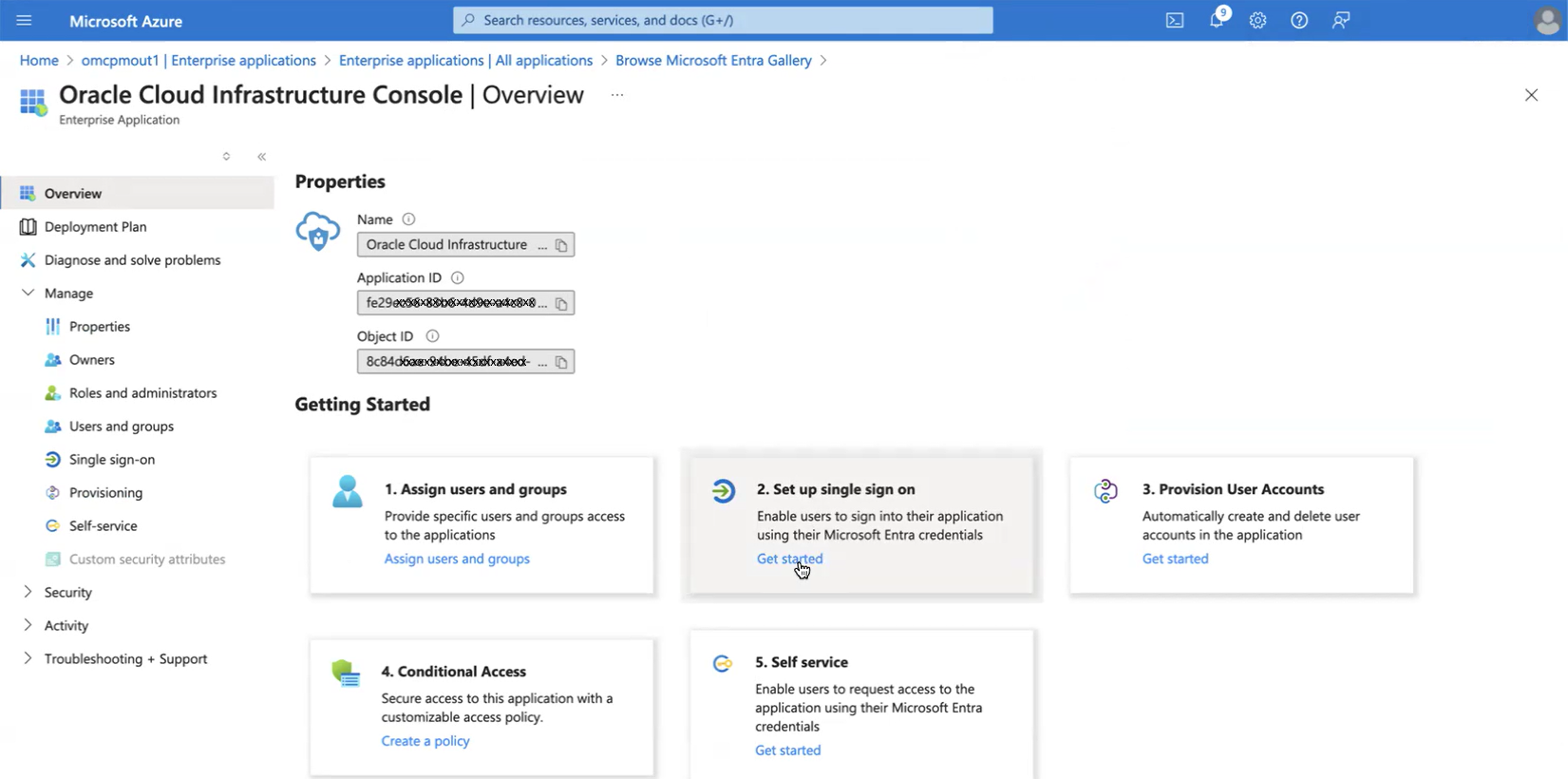

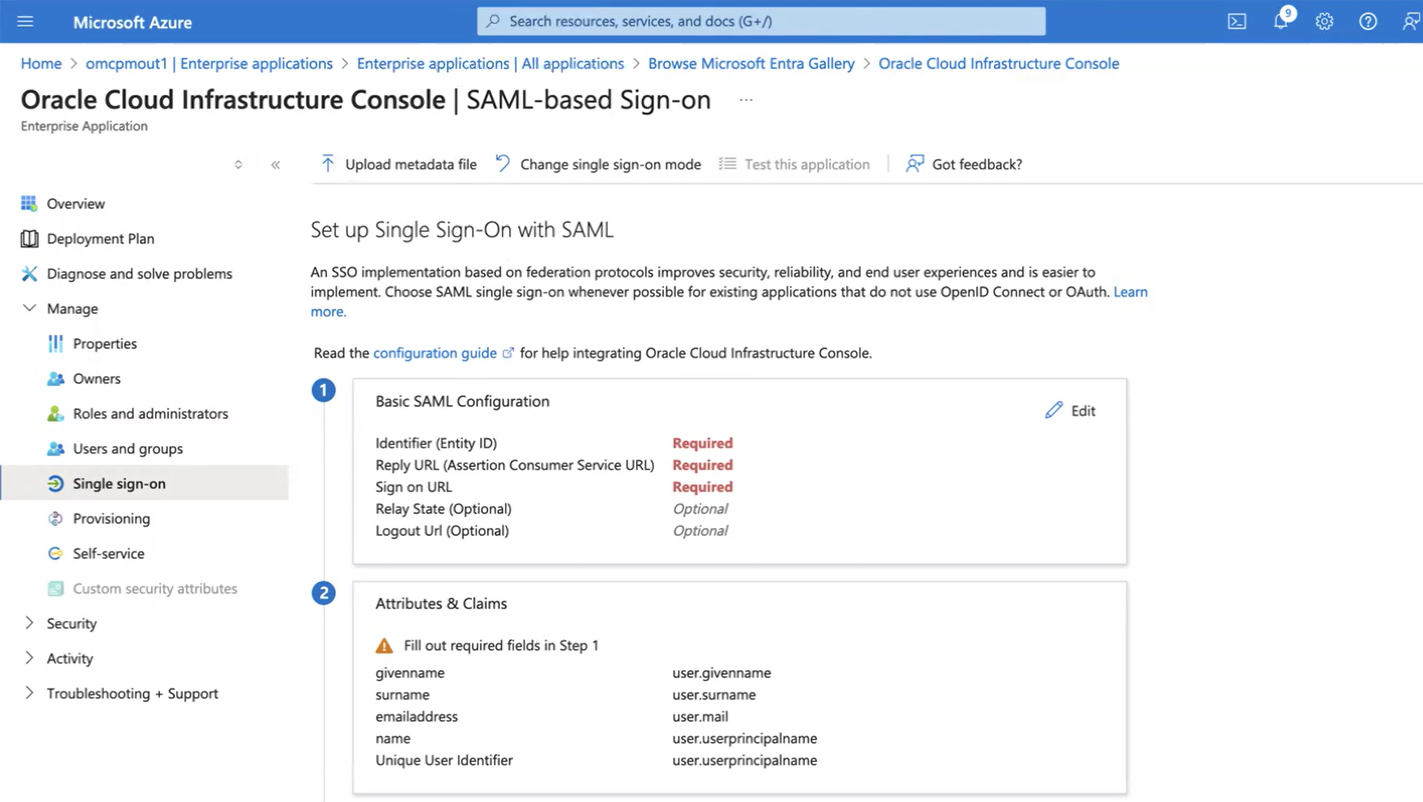

- Na página Visão Geral do novo aplicativo, selecione Configurar sign-on único.

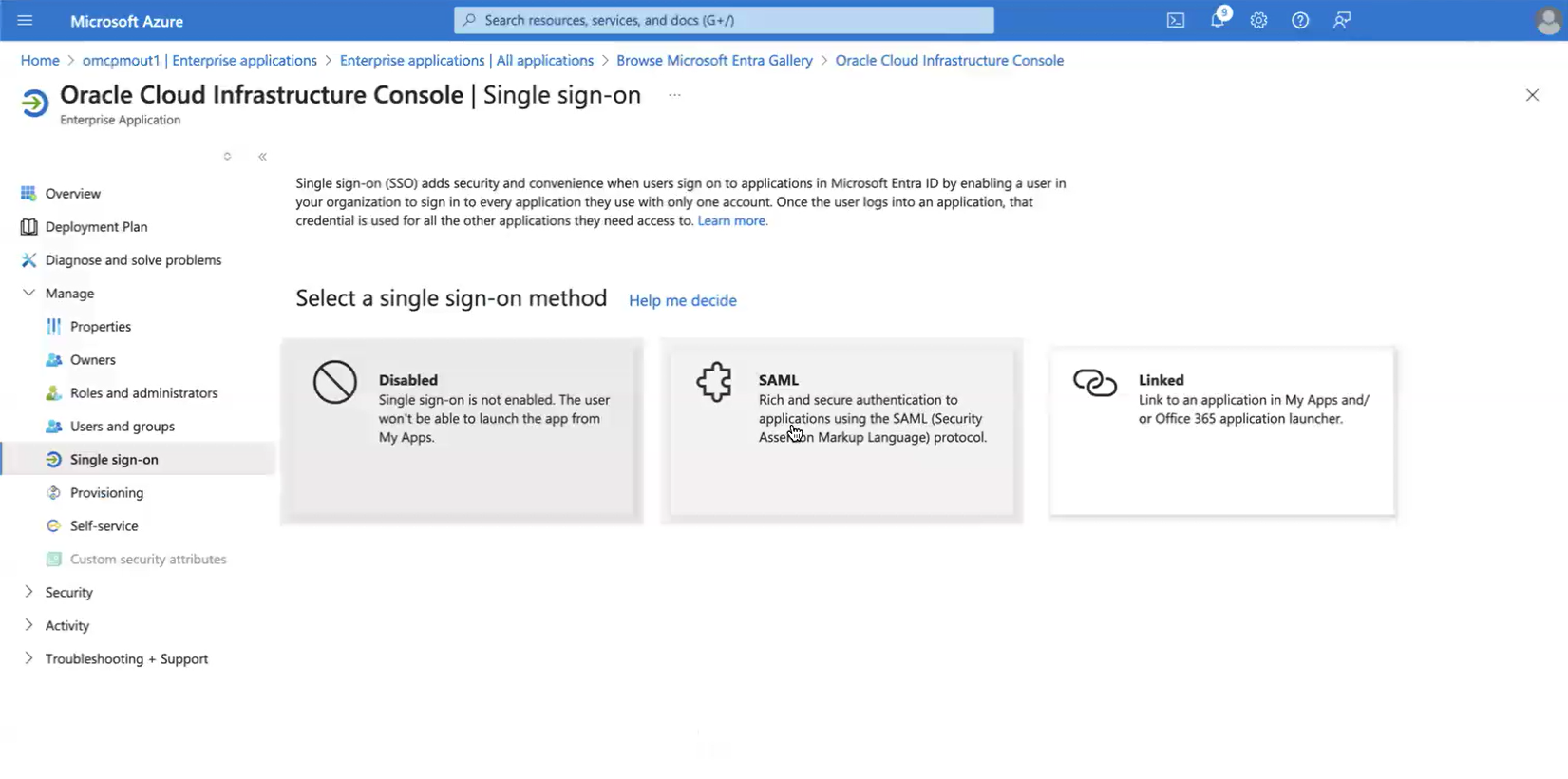

- Na página Sign-on único, selecione SAML para selecionar o protocolo SAML (Security Assertion Markup Language).

O portal é redirecionado para a página Sign-on baseado em SAML. Deixe esta janela do browser aberta no seu computador enquanto você executa a próxima série de etapas na Console do OCI. Na Console do OCI, você exportará um arquivo XML de metadados SAML. Você retornará ao Azure para fazer upload do arquivo XML e continuar com a configuração de Sign-on Único.

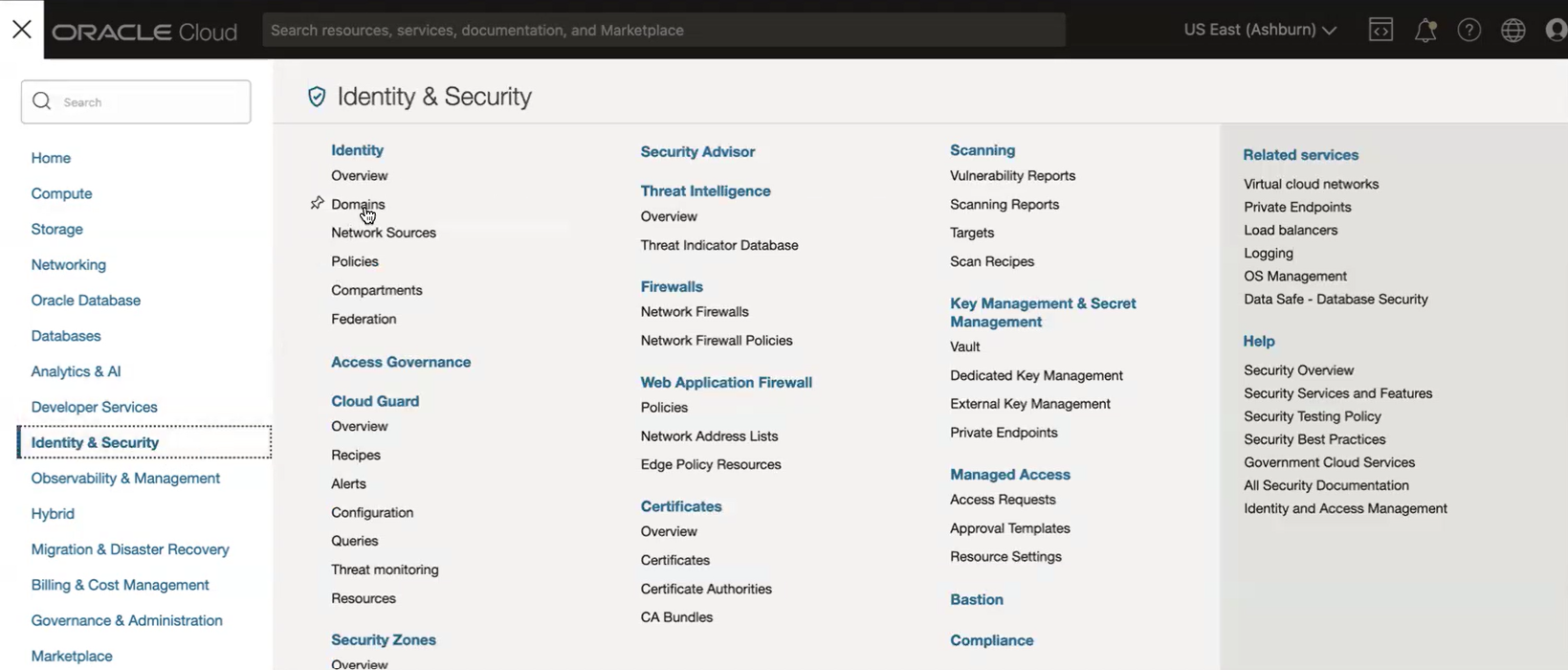

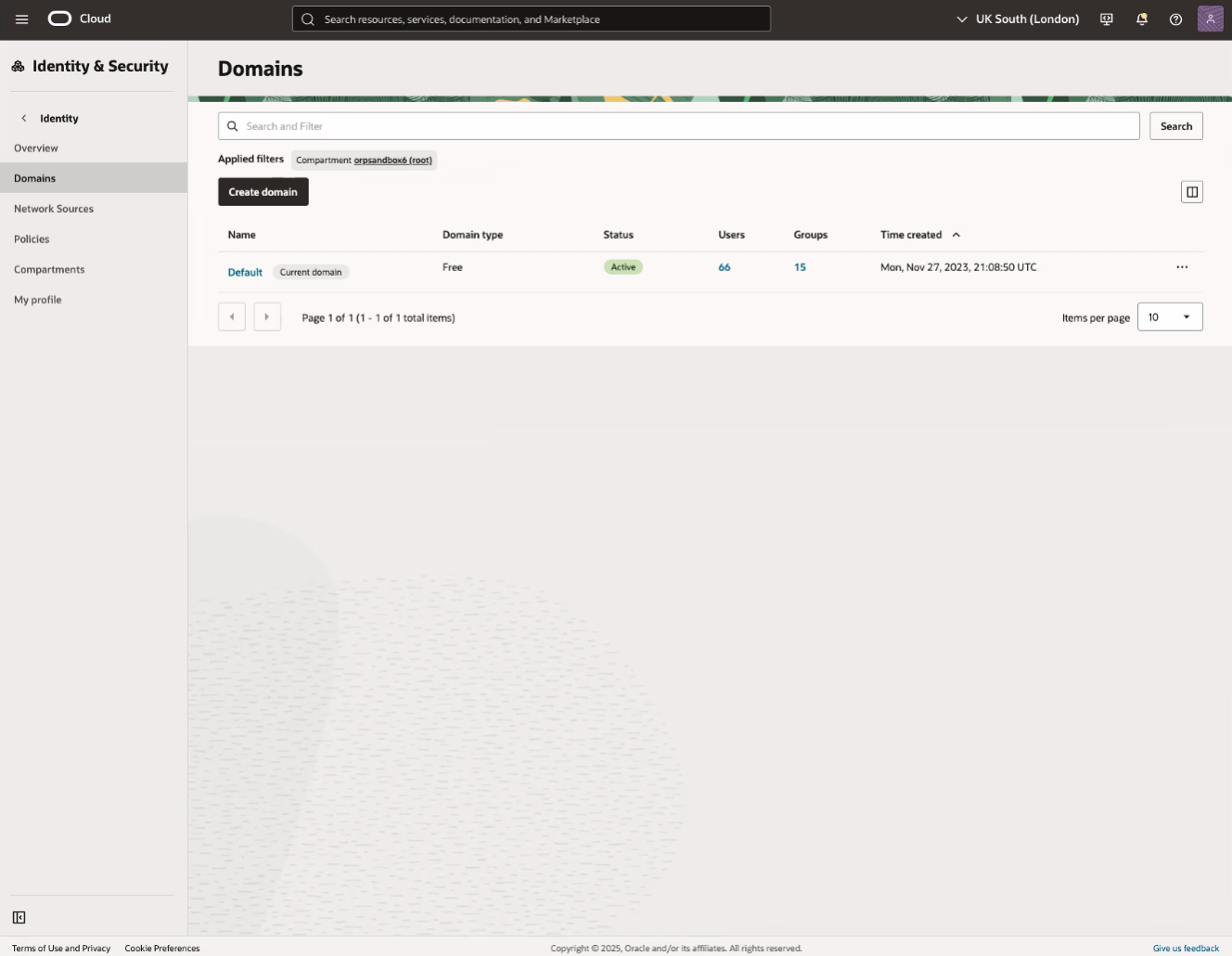

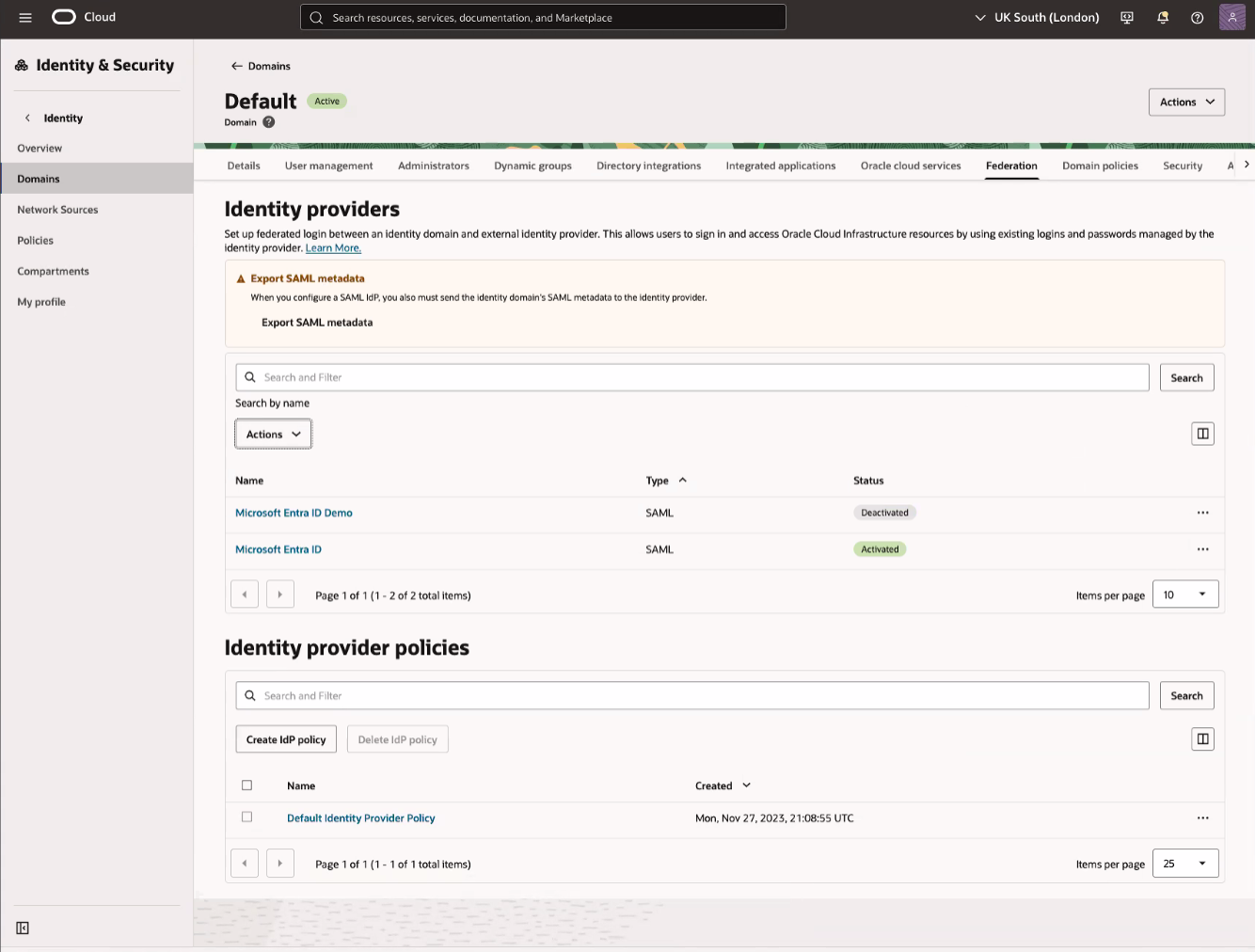

Na Console do Oracle Cloud, navegue até Identidade e Segurança e selecione Domínios.

-

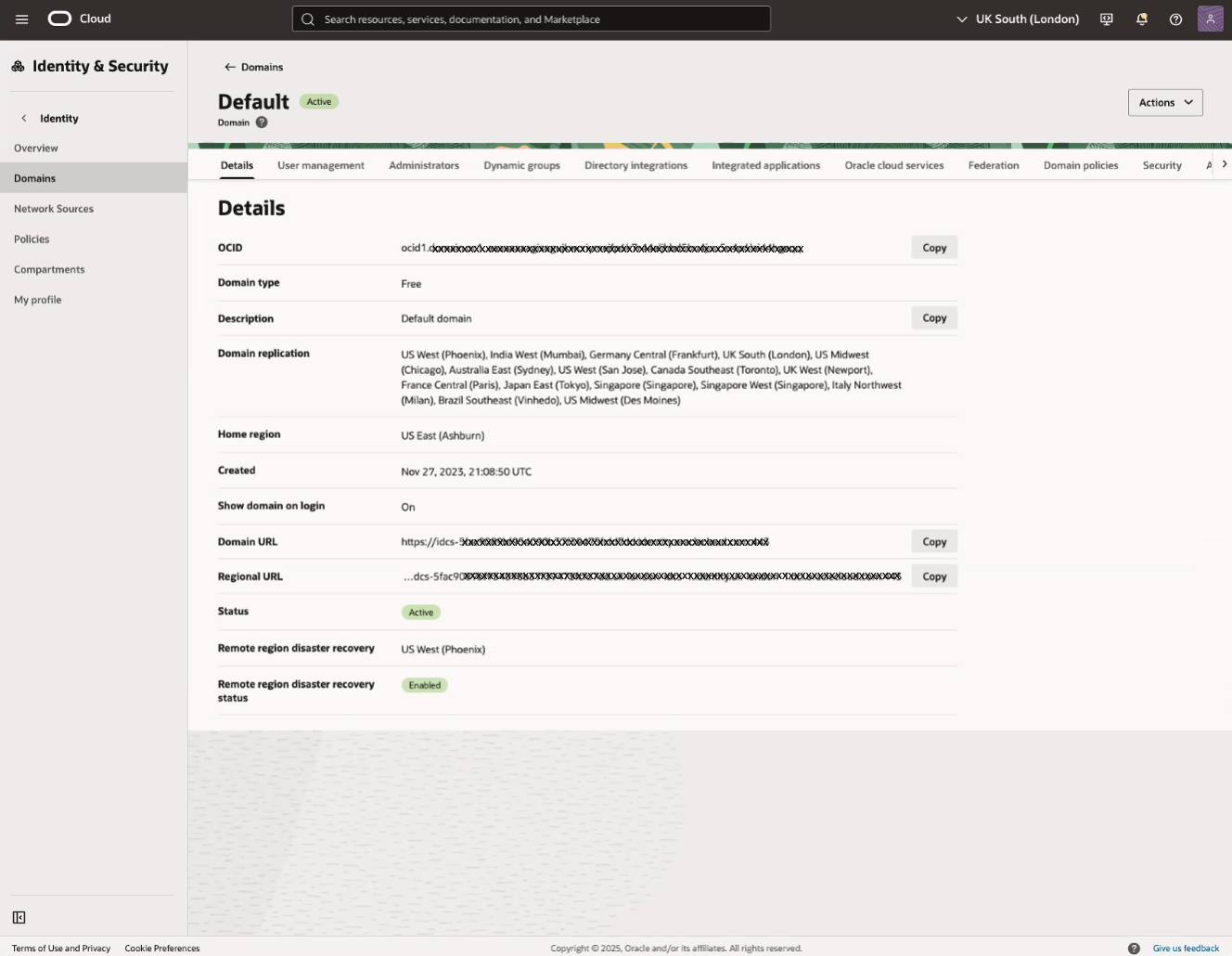

Na exibição de lista Domínios, selecione o nome do domínio "Padrão" para abrir a página de detalhes do domínio. Opcionalmente, você pode selecionar outro domínio para configurar o sign-on único (SSO) para esse domínio.

-

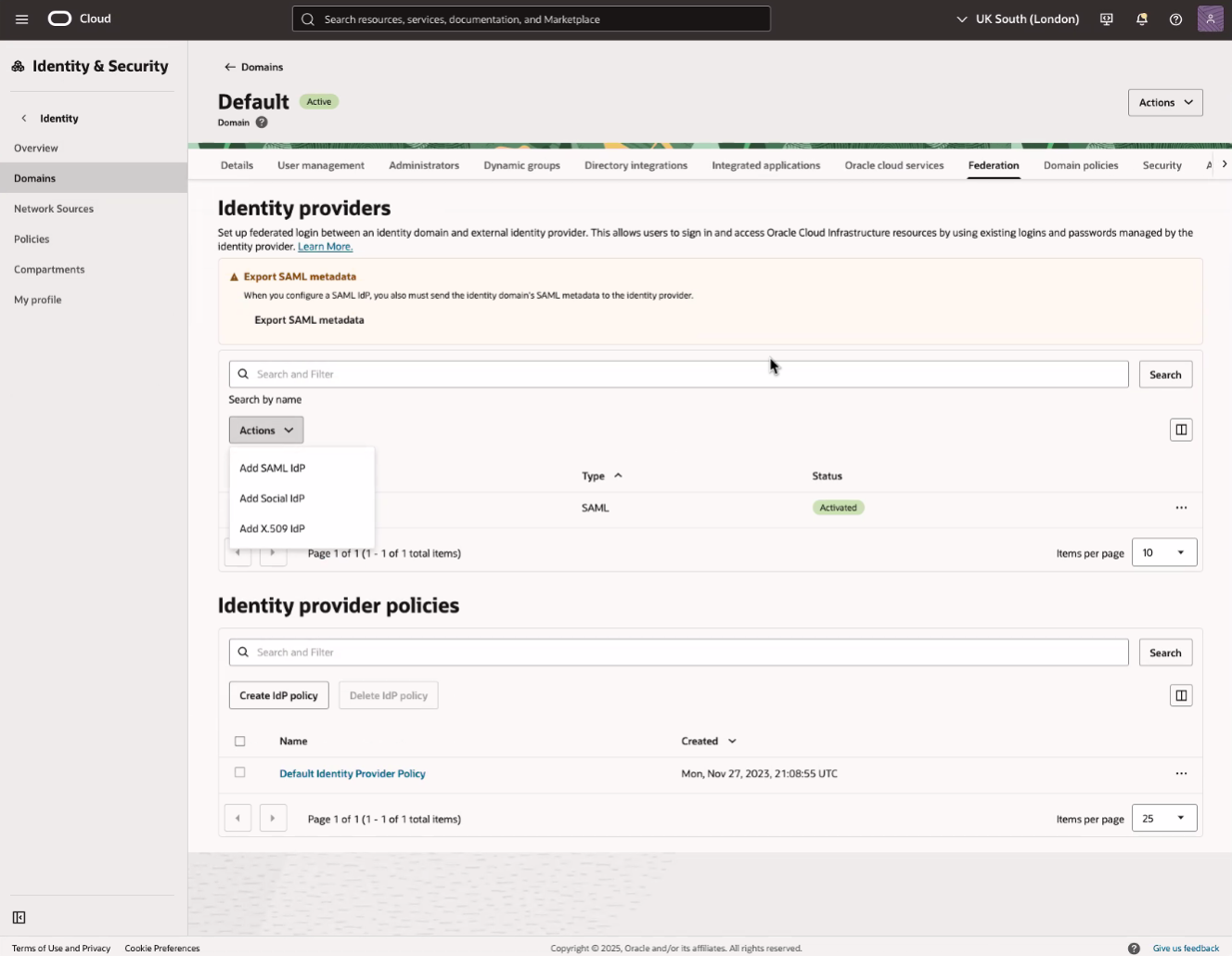

Selecione a guia Federação no menu de navegação da página Detalhes do domínio de Identidades.

-

Na página Federação do domínio, selecione Ações, depois selecione Adicionar SAML IDP na seção Provedores de identidade.

-

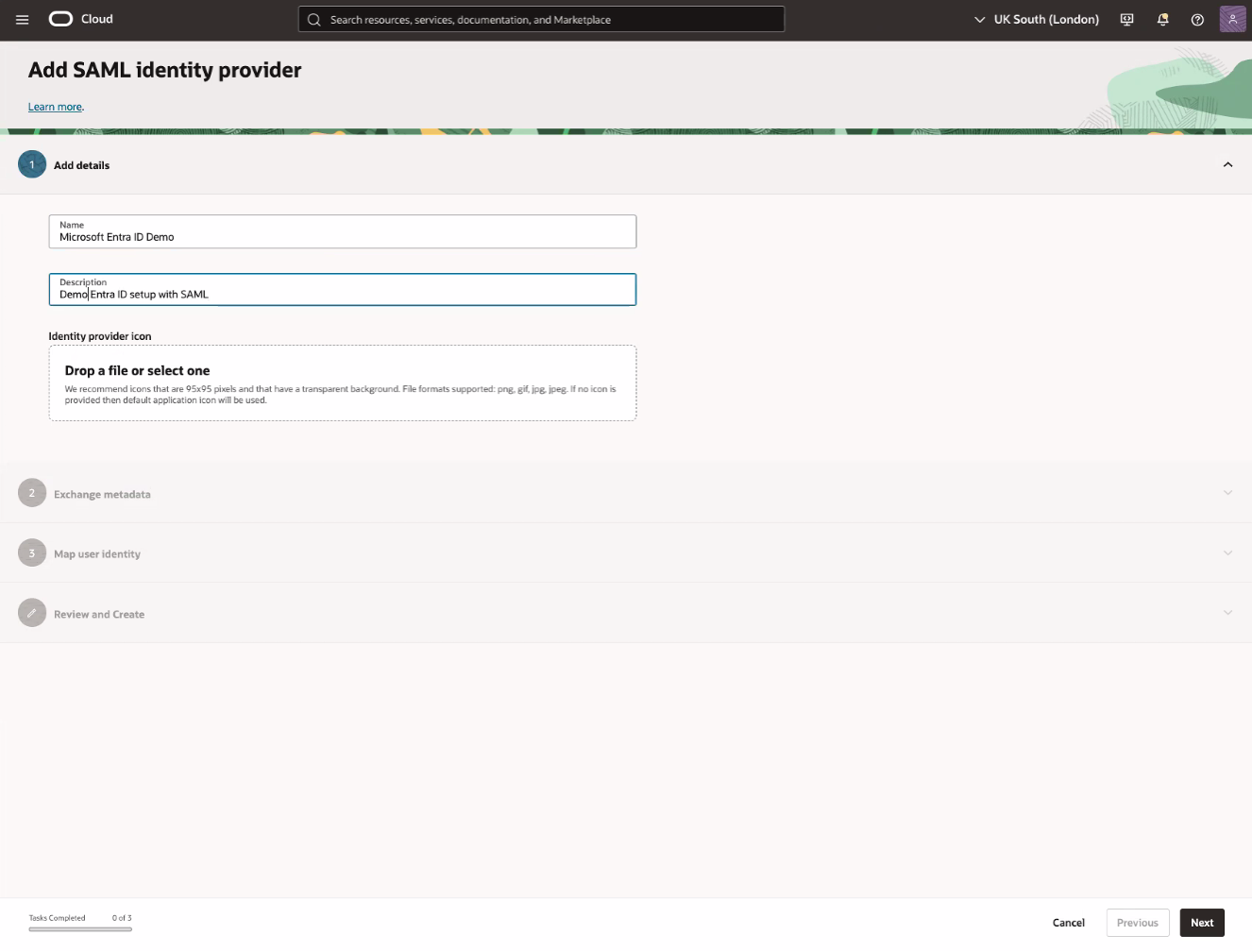

Na página Adicionar detalhes, digite o Nome que você deseja exibir na sua página de log-in do OCI durante o sign-on único (SSO). Se desejar, adicione uma descrição. Por exemplo:

- Nome: EntraID

- Descrição: Woodgrove Bank Azure Microsoft EntraID

Selecione Próximo para continuar.

-

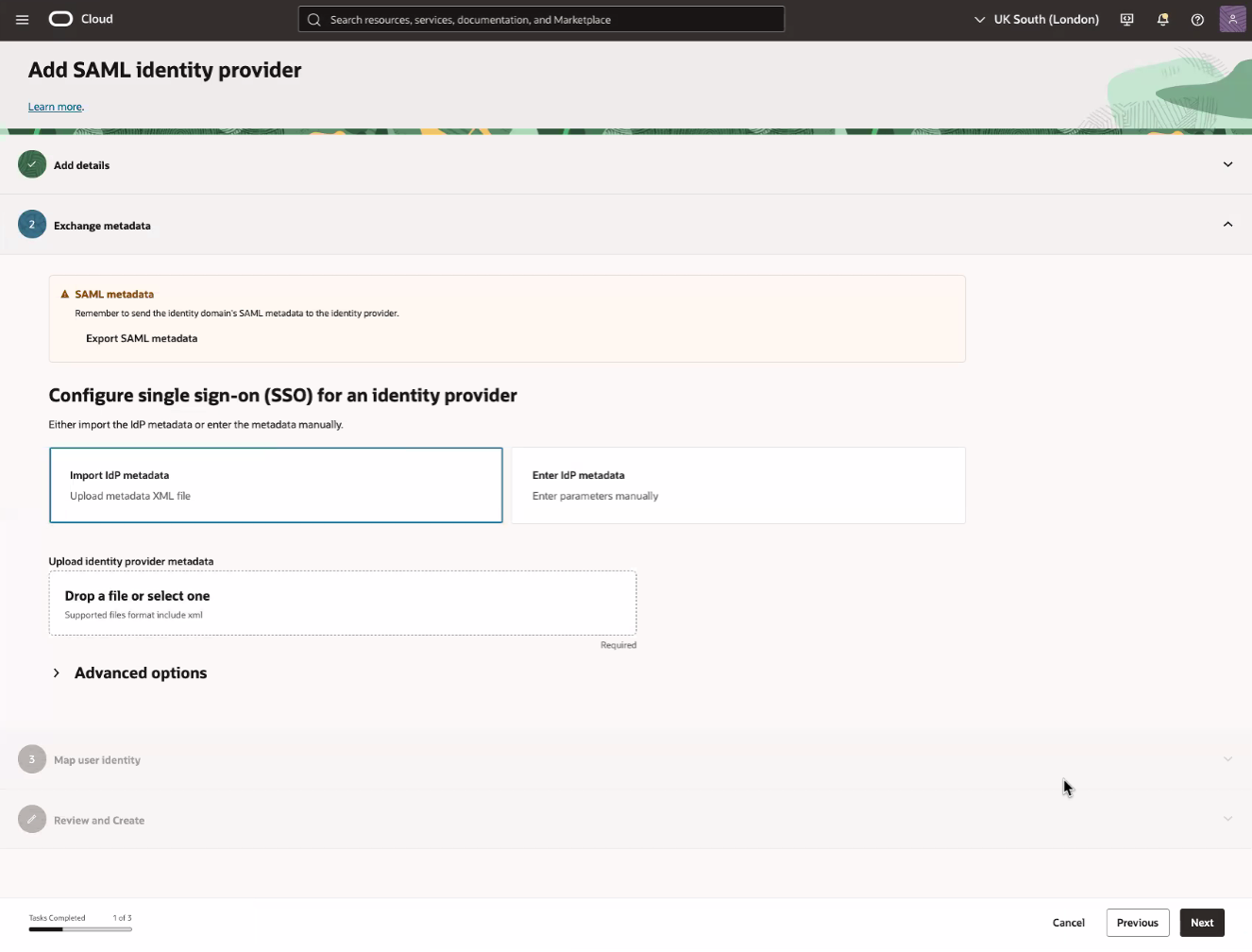

Na página Trocar metadados, selecione Exportar metadados SAML.

-

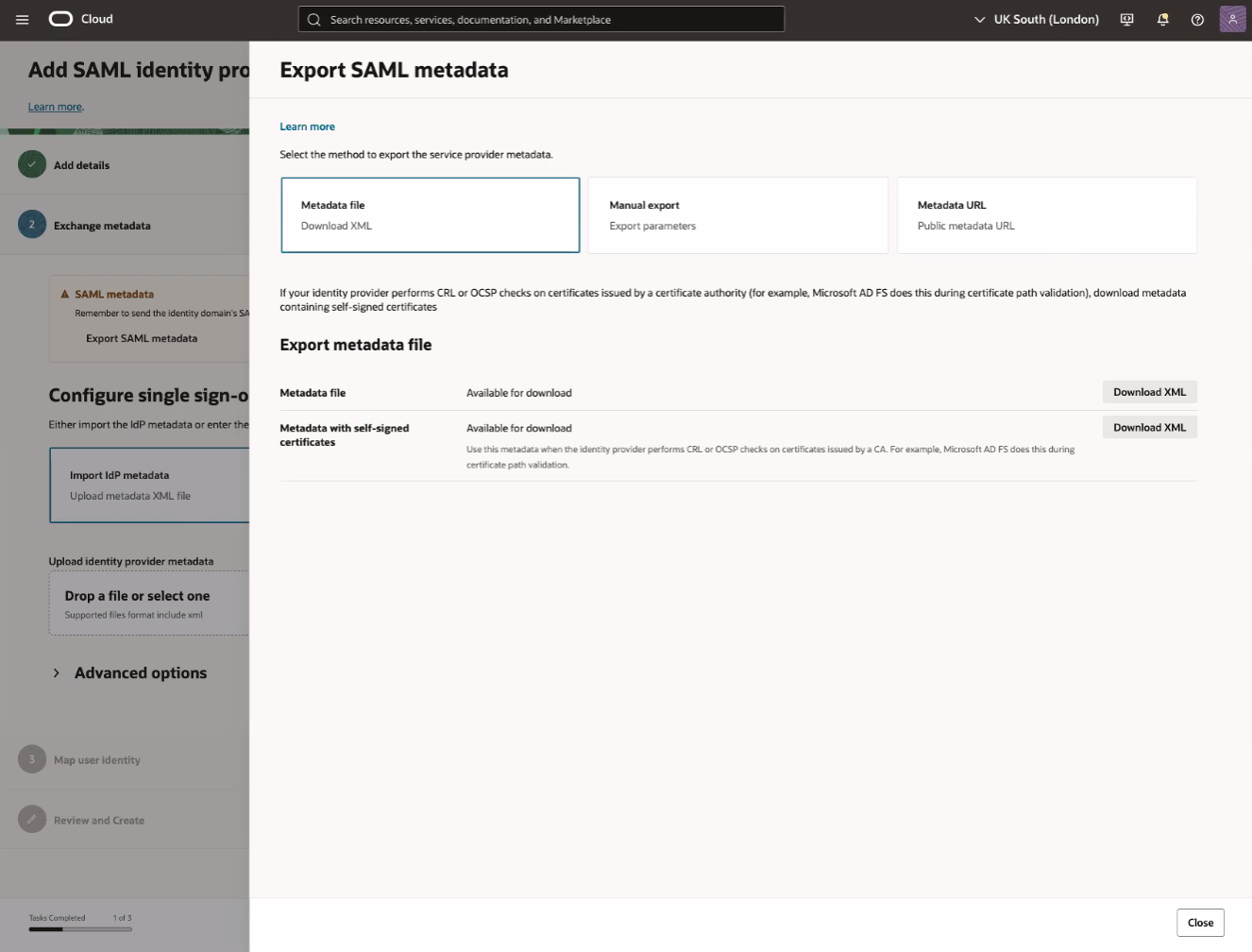

No painel Exportar metadados SAML, Localize a seção Arquivo de metadados e selecione Fazer Download de XML. Deixe a janela do browser exibindo a Console do OCI aberta no seu computador enquanto você conclui a próxima série de etapas.

-

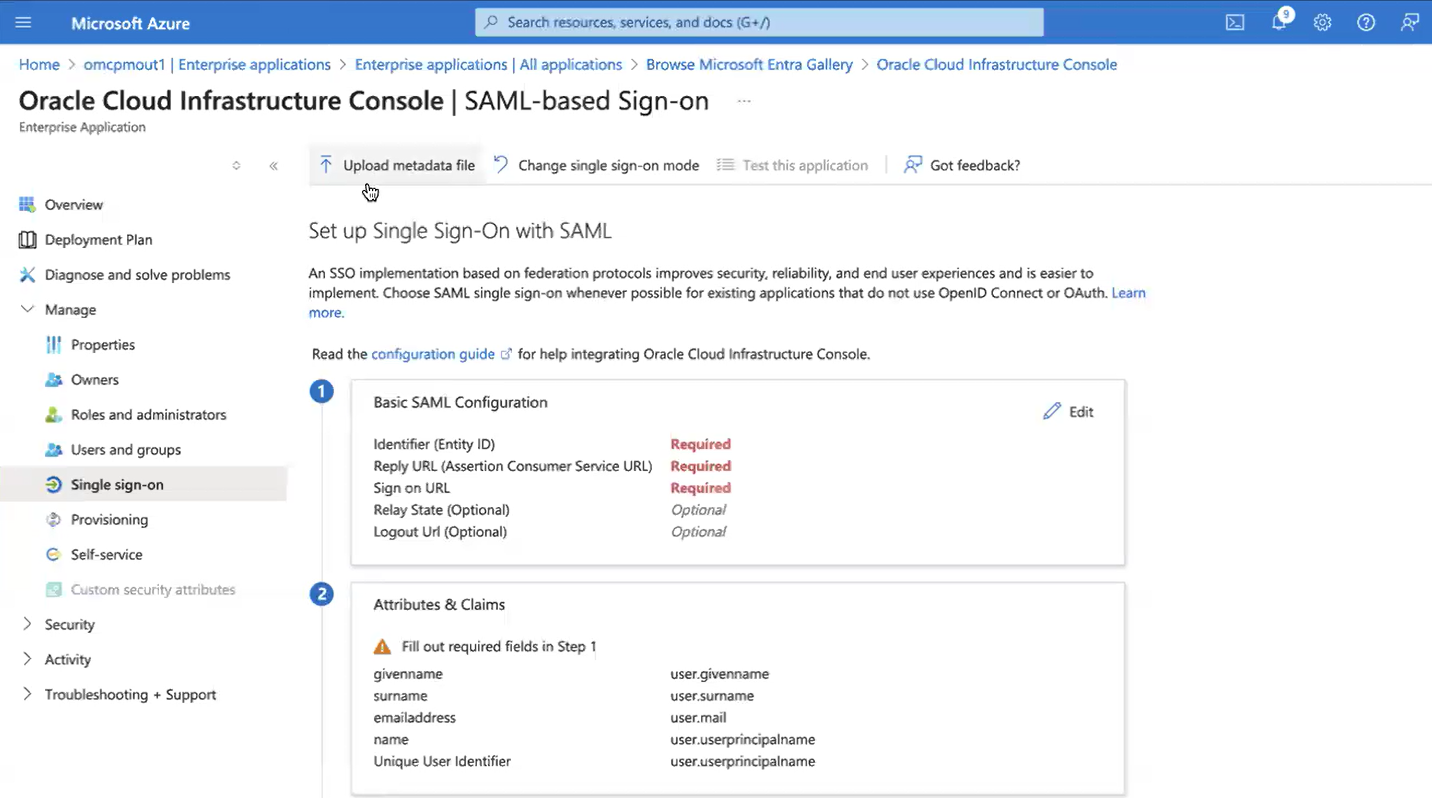

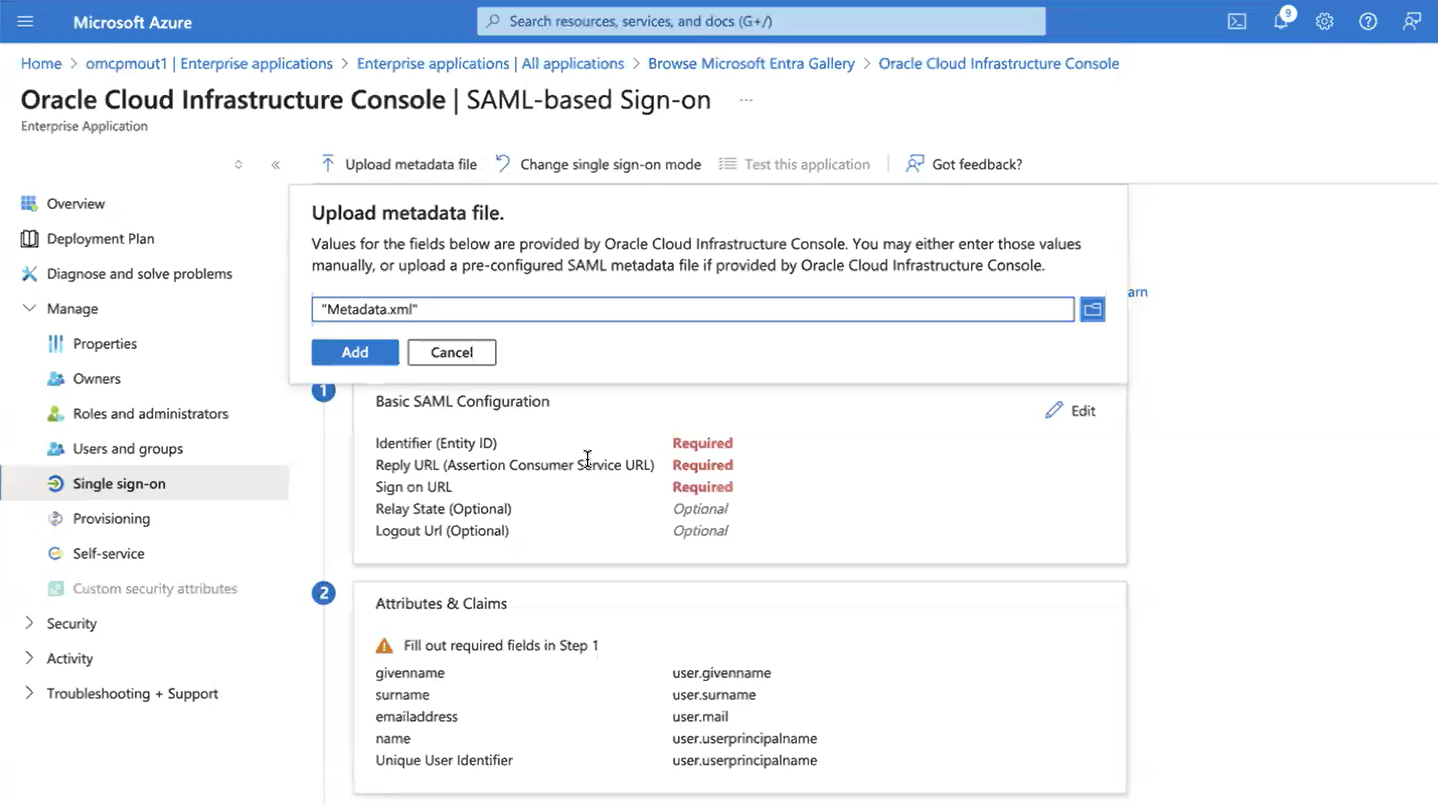

Retorne à janela do browser que exibe a página Sign-on baseado em SAML do portal do Azure e selecione Fazer upload do arquivo de metadados.

-

Na janela pop-up Fazer upload do arquivo de metadados, selecione o logotipo da pasta para selecionar o arquivo de metadados XML SAML que você exportou da Console do OCI. Selecione Adicionar para continuar.

-

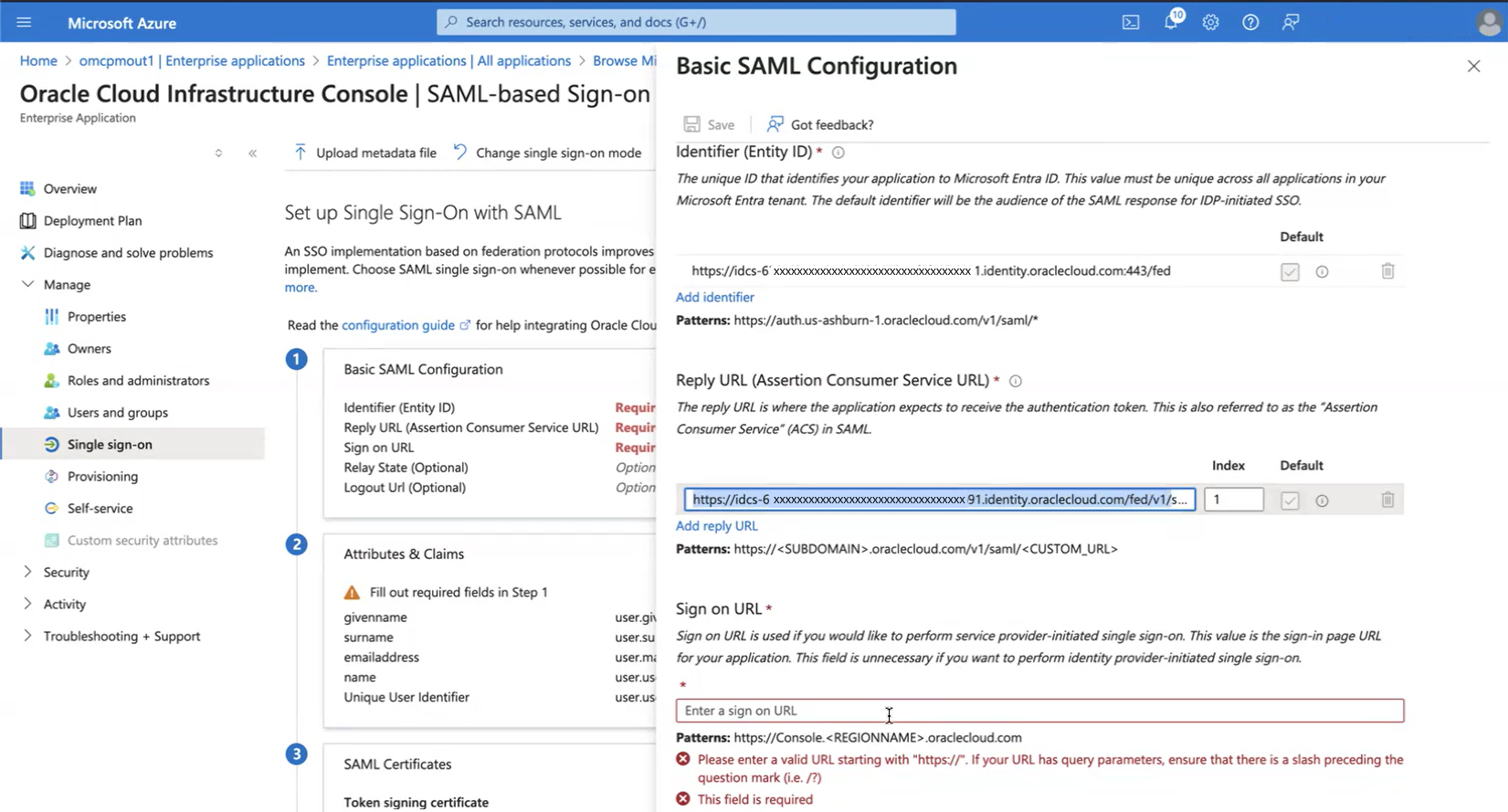

No painel Configuração Básica do SAML, localize o campo URL de Resposta (URL de Serviço do Consumidor de Asserção). Copie o valor deste campo para a área de transferência do computador. Não edite nenhum dos outros campos preenchidos.

-

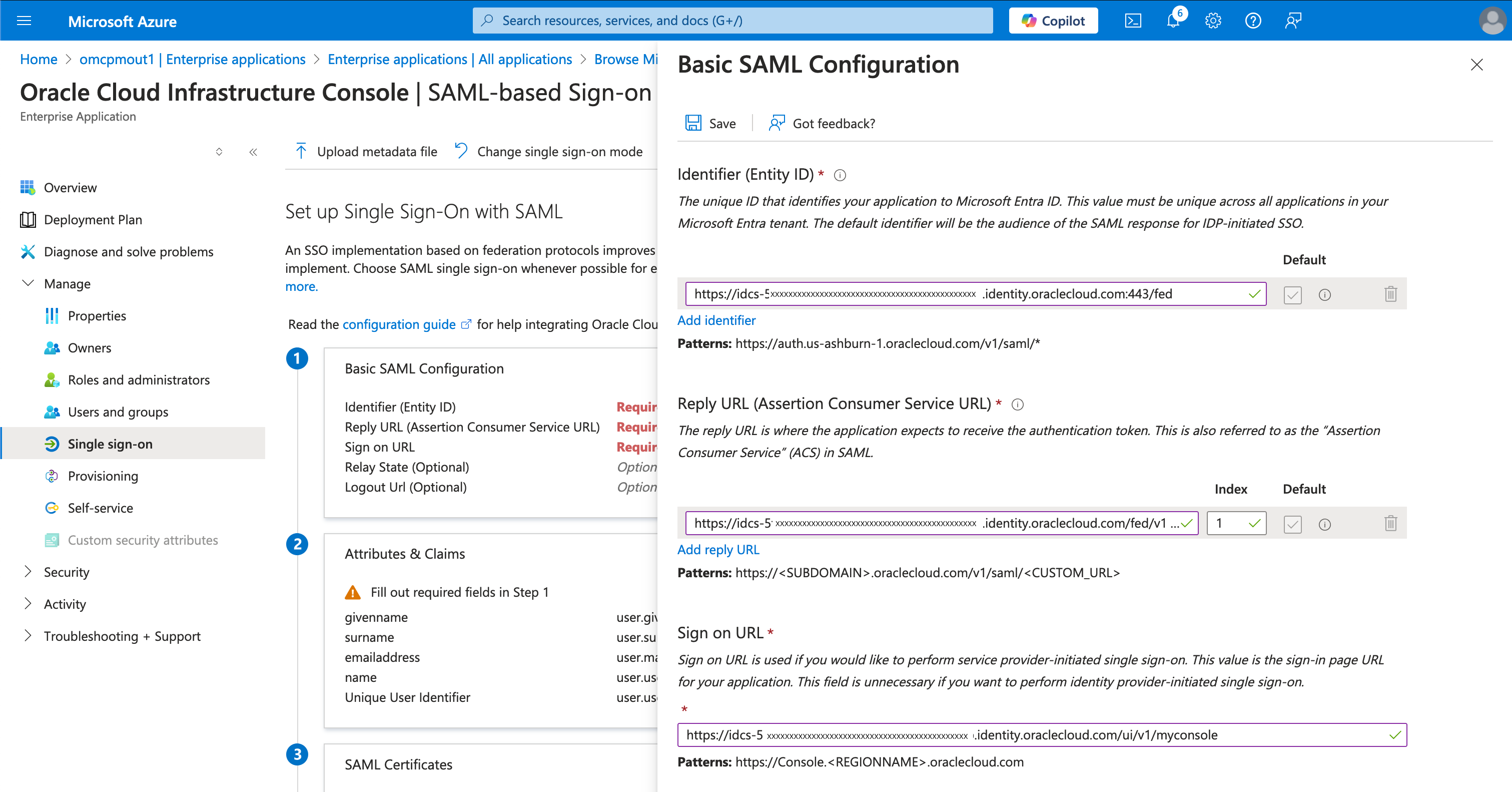

Edite o valor copiado URL de Resposta (URL de Serviço do Consumidor de Asserção) substituindo

/fed/v1/por/ui/v1/myconsole. Em seguida, cole o URL editado no campo URL de Acesso e clique em Salvar para continuar.Por exemplo, se o campo URL de Resposta (URL de Serviço do Consumidor de Asserção) tiver o seguinte valor:

https://idcs-123a4b56example1de45fgh6i789j012.identity.oraclecloud.com/fed/v1/Em seguida, cole a versão editada do URL como mostra o exemplo a seguir:

https://idcs-123a4b56example1de45fgh6i789j012.identity.oraclecloud.com/ui/v1/myconsole -

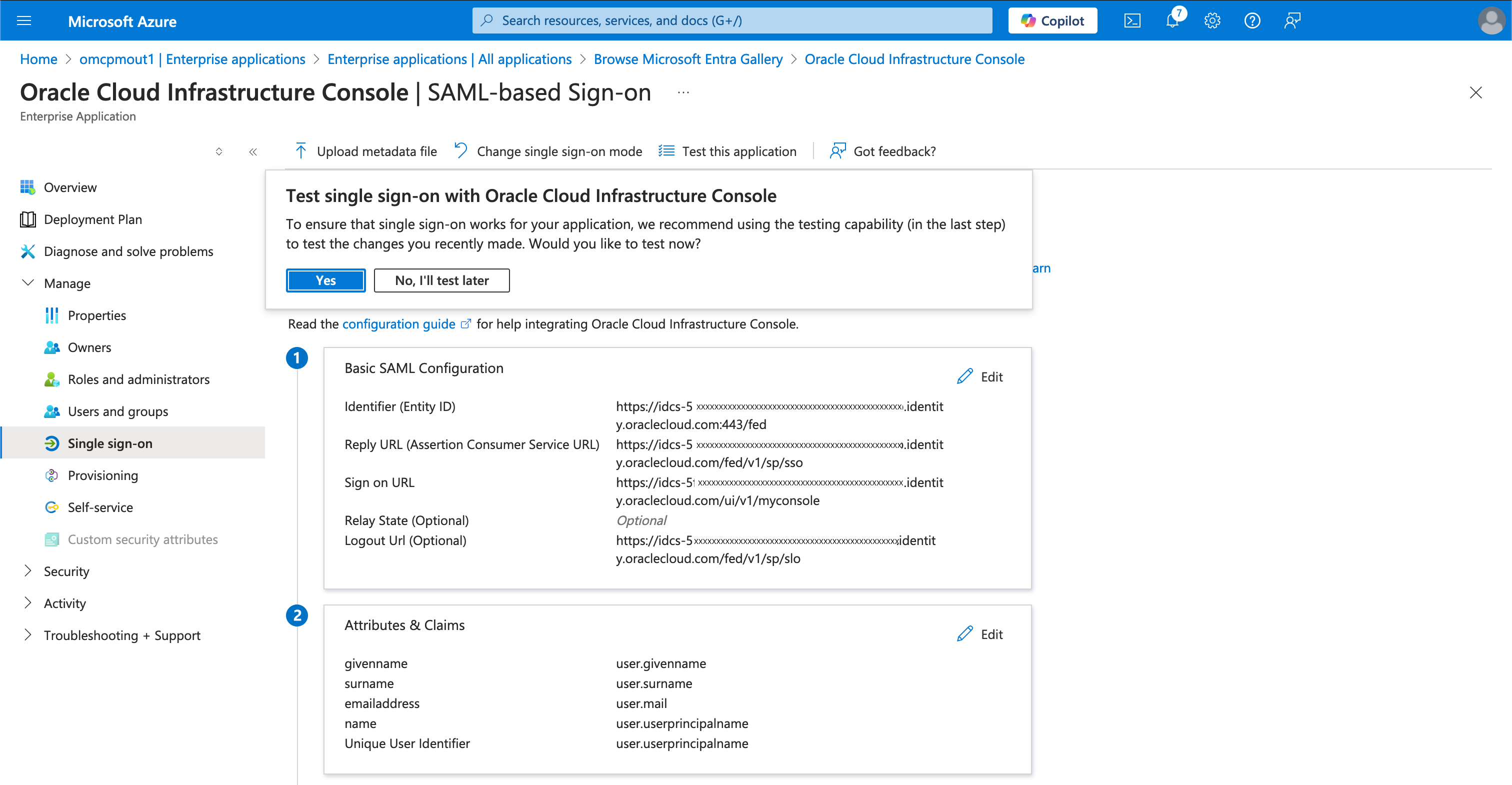

Na janela pop-up Testar sign-on único com a Console do Oracle Cloud Infrastructure, selecione Não, testarei mais tarde.

-

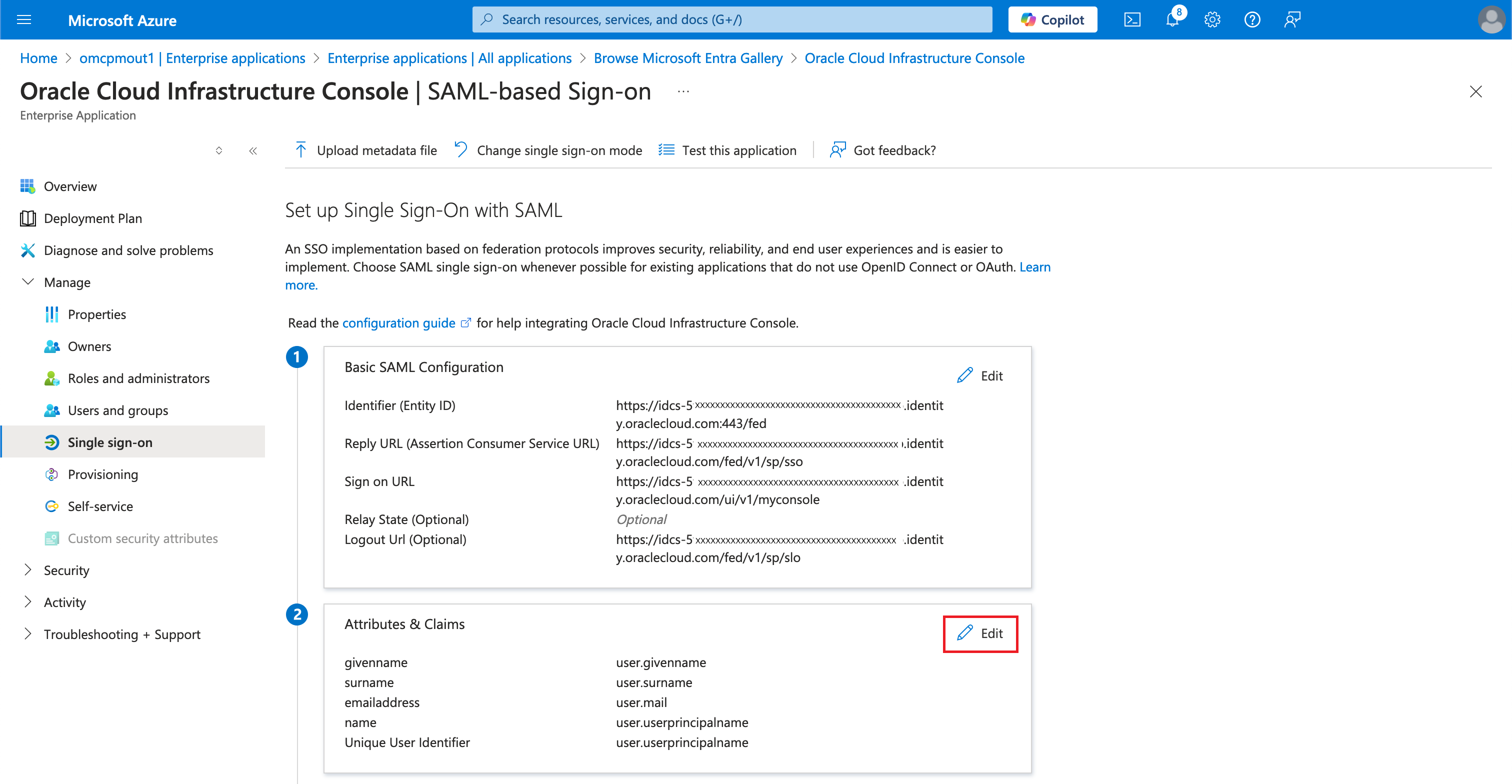

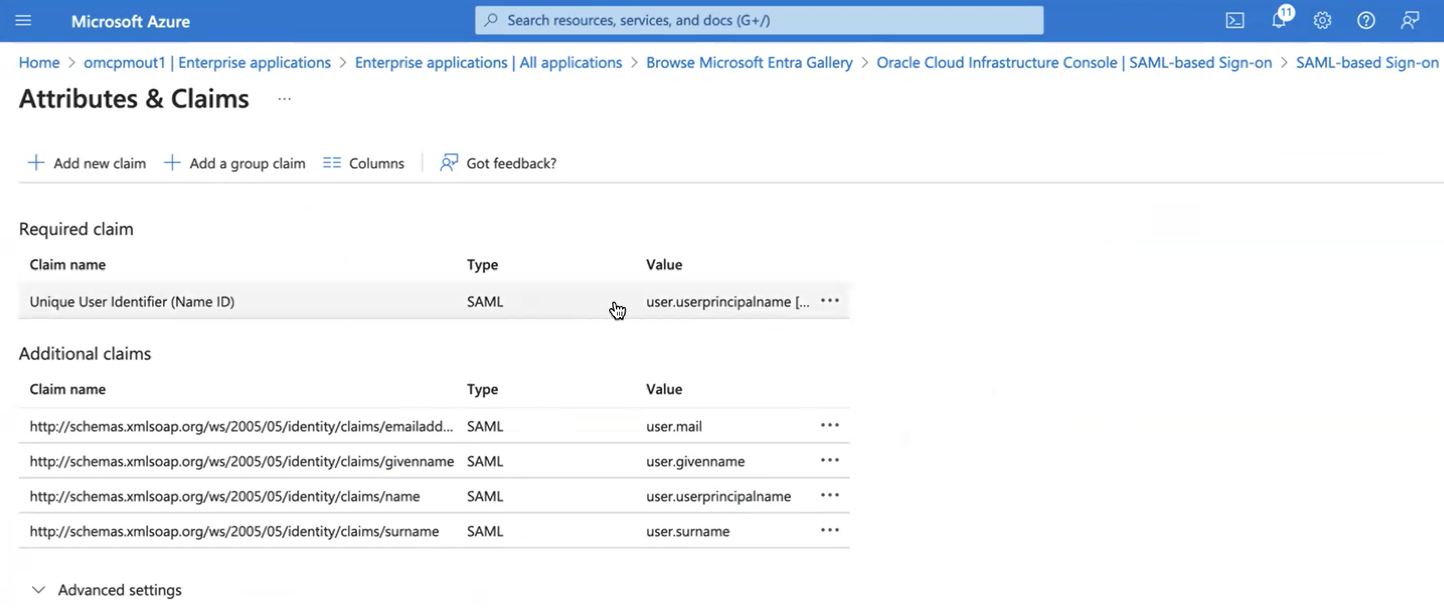

Na seção Atributos e Solicitações, selecione Editar.

-

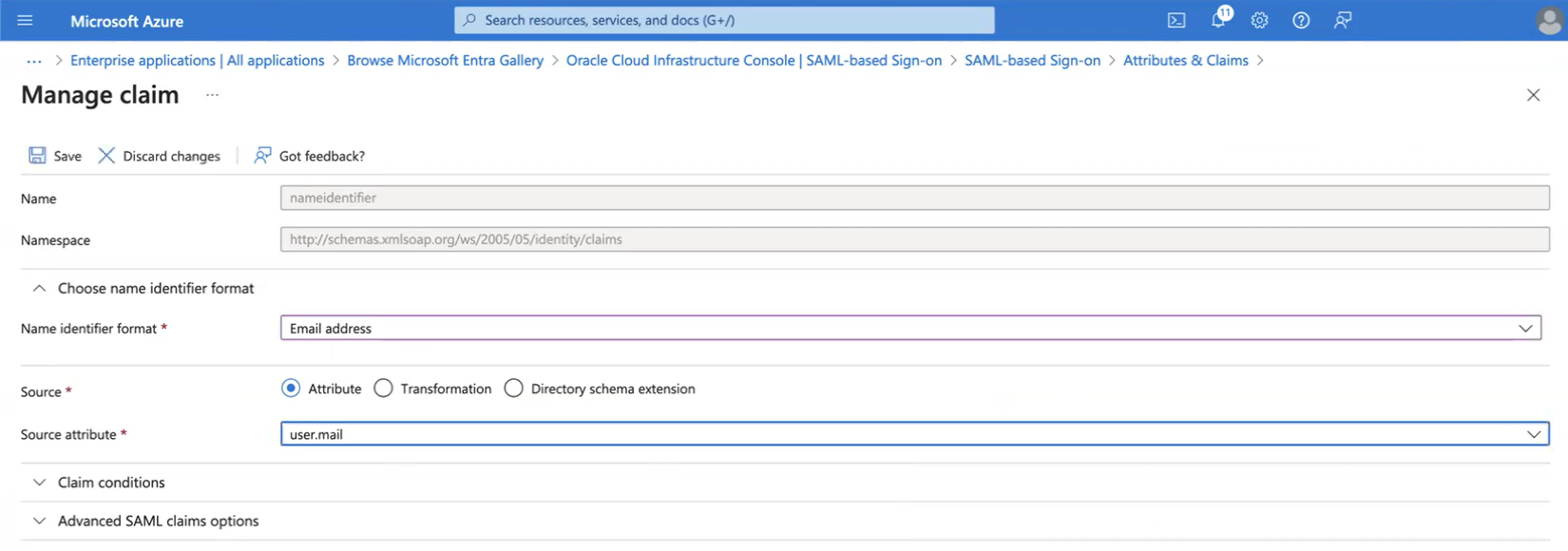

Na seção Reivindicação obrigatória, selecione a reivindicação Identificador de Usuário Exclusivo (ID do Nome).

-

No campo Atributo de origem, selecione o identificador de usuário exclusivo apropriado para sua organização:

- user.mail: Selecione este valor se as contas de usuário da sua organização usarem um endereço de e-mail como o identificador exclusivo.

- user.userprincipalname: Selecione este valor se as contas de usuário da sua organização usarem UserPrincipalName como o identificador exclusivo. Se você usar essa opção, certifique-se de que o domínio de identidades do OCI não esteja configurado para exigir um endereço de e-mail nas contas de usuário. Consulte Exigindo o Endereço de E-mail do Usuário para Criação de Conta para obter informações sobre como configurar um domínio de identidades para que novos usuários possam ser criados sem um endereço de e-mail.

Selecione Salvar e, em seguida, selecione X para fechar a caixa de diálogo Gerenciar reivindicação e voltar para a página Sign-on baseado em SAML.

-

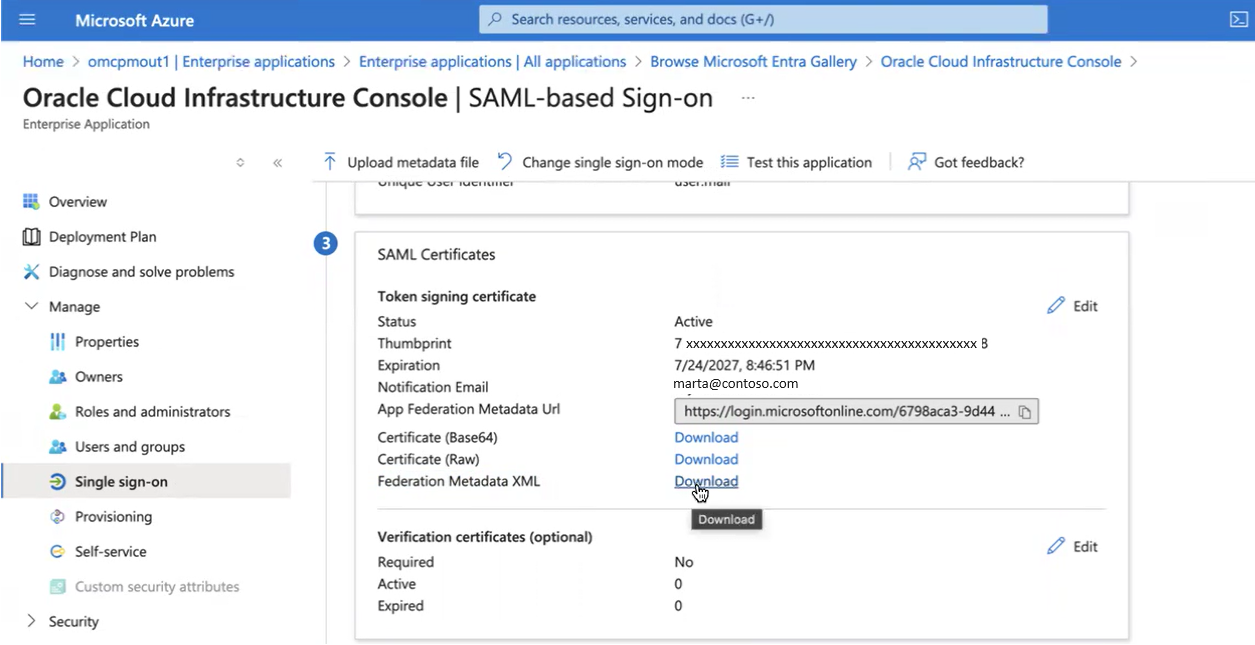

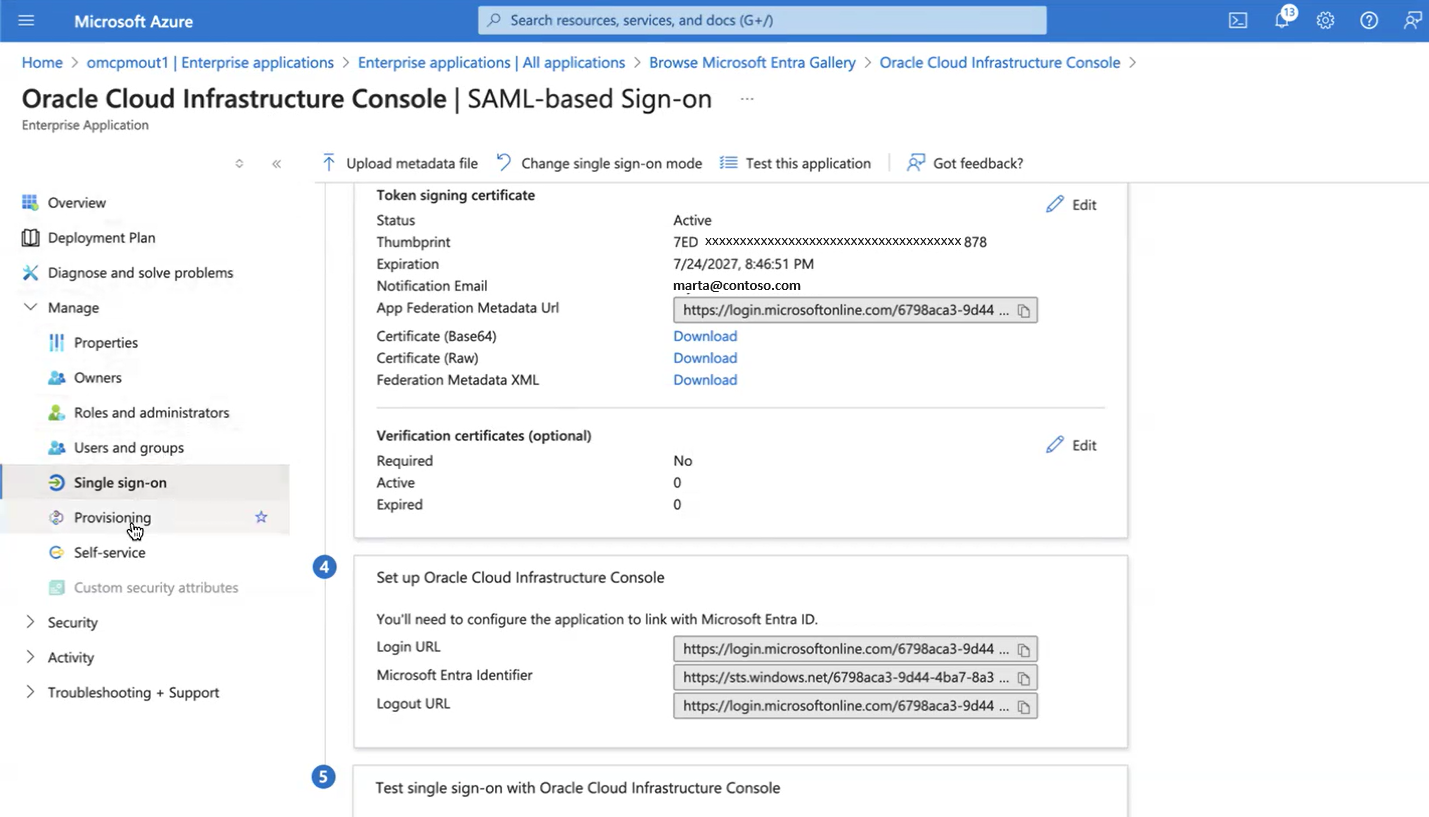

Na página Sign-on Baseado em SAML, na seção Certificados SAML, localize o campo XML de Metadados da Federação e selecione Download. Deixe esta janela do browser aberta no seu computador enquanto você executa a próxima série de etapas na Console do OCI.

-

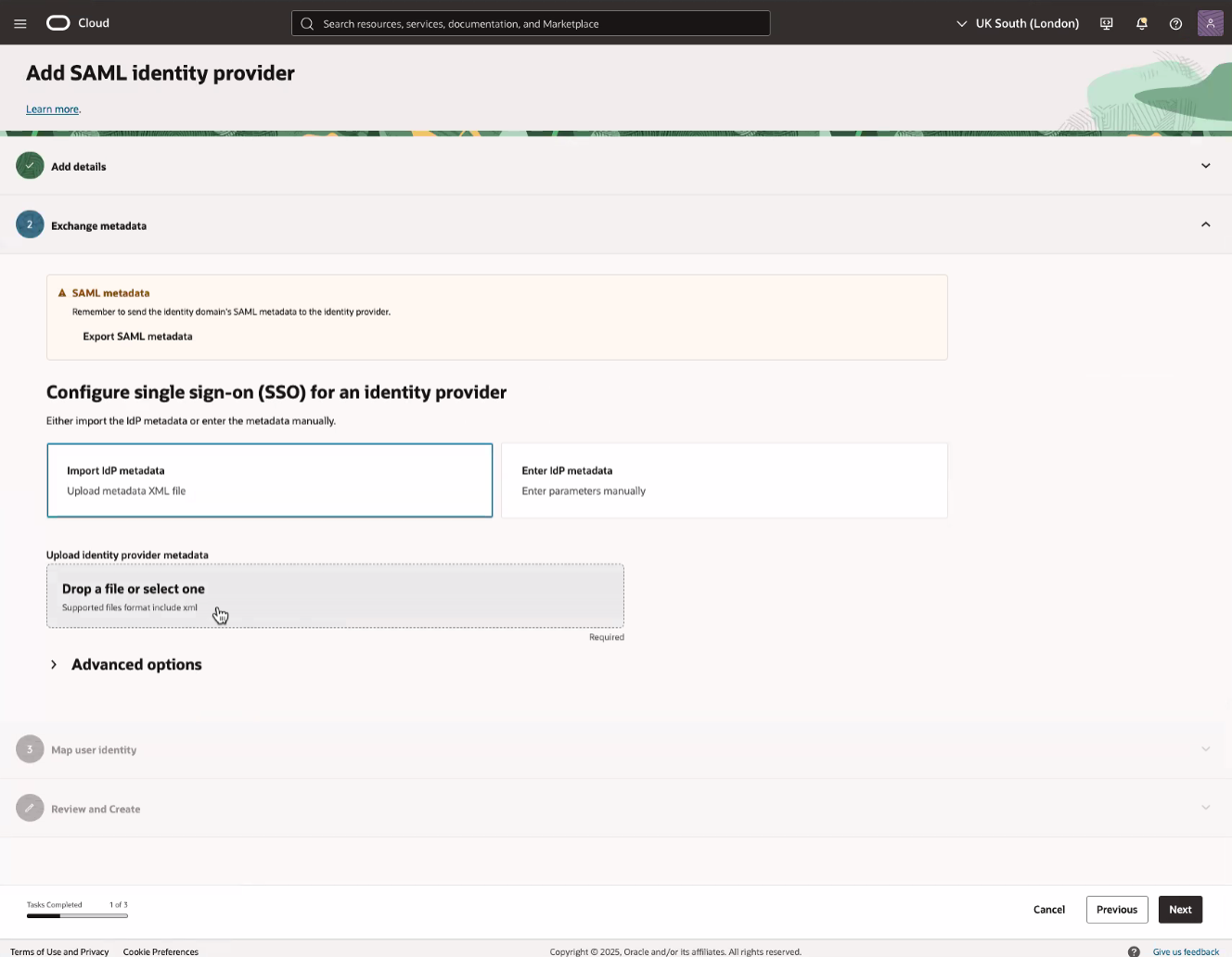

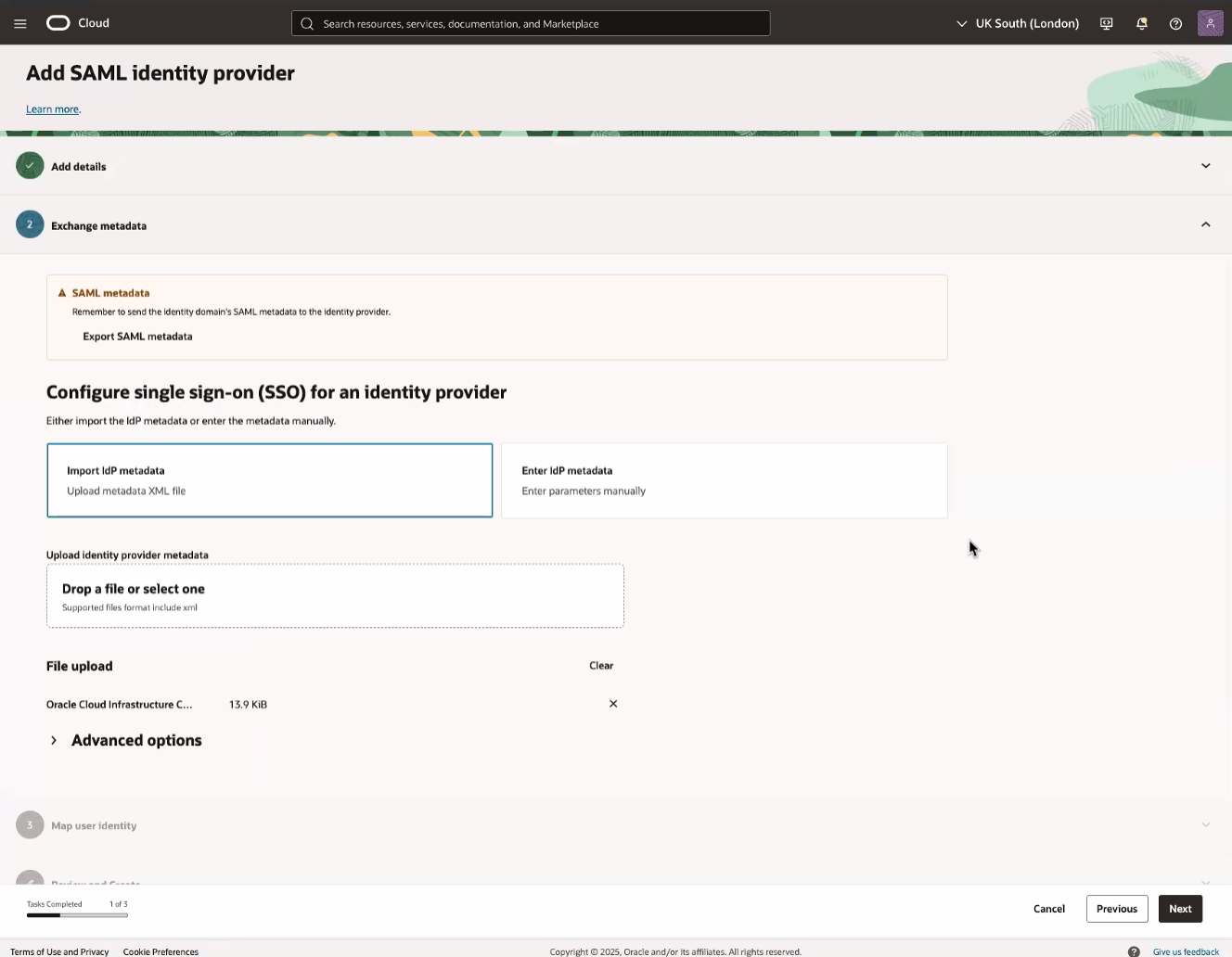

Retorne à página Adicionar provedor de identidades SAML na Console do OCI. Selecione Importar metadados IdP (Fazer upload do arquivo XML de metadados). Na seção Fazer upload de metadados do provedor de identidades, selecione o link selecionar um... para selecionar o arquivo XML de metadados IdP baixado do link de download XML de Metadados da Federação na etapa anterior.

-

Após o upload do arquivo XML, o nome do arquivo é exibido abaixo da seção Fornecedor de identificação de upload. Selecione Próximo para continuar.

-

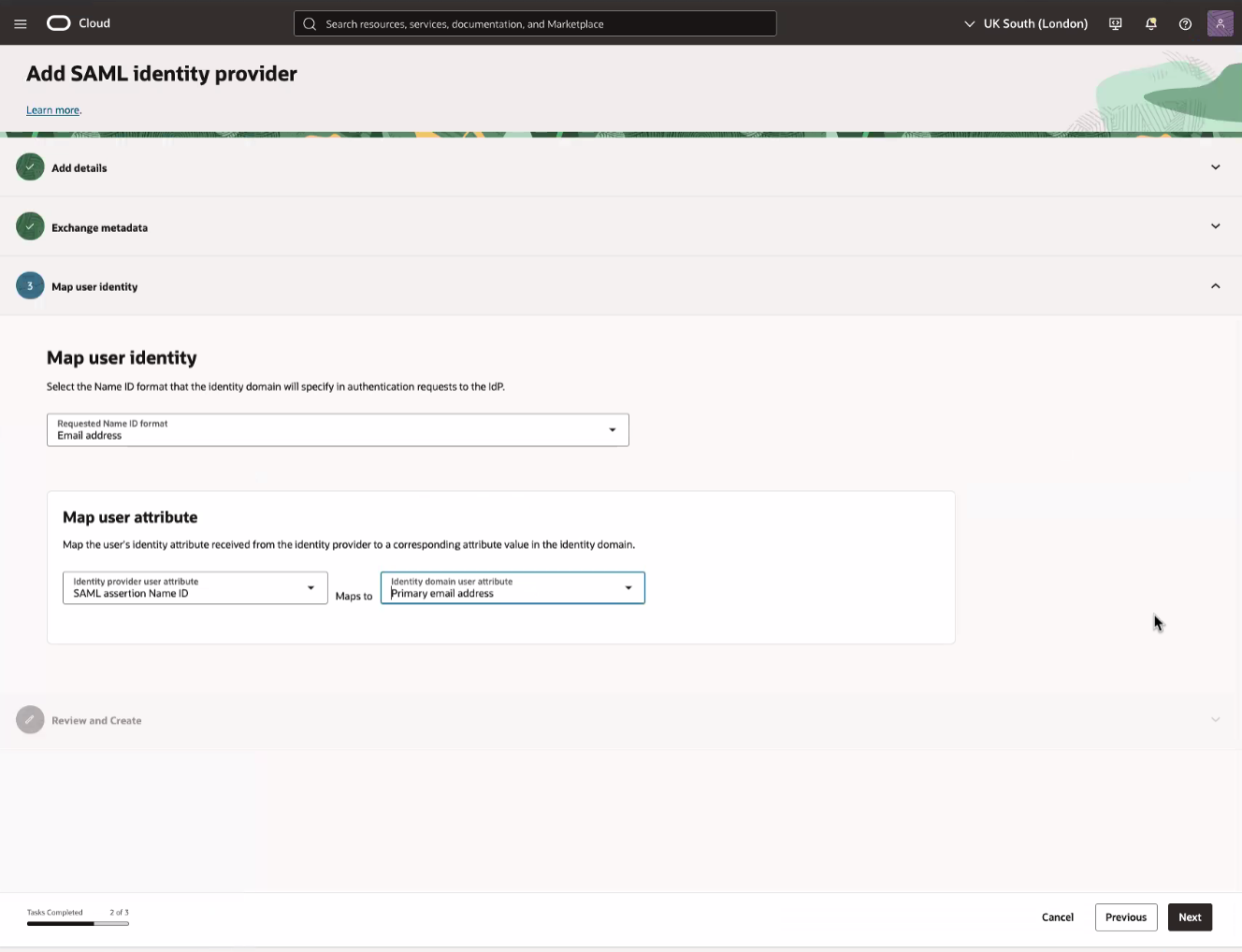

Na página Mapear identidade do usuário, selecione o seguinte e, em seguida, selecione Próximo para continuar:

- Formato do ID do Nome Solicitado: Selecione o identificador exclusivo especificado na etapa 24 (endereço de e-mail ou UserPrincipalName).

- Atributo de usuário do provedor de identidades: ID do Nome da asserção SAML

- Atributo de usuário do domínio de identidades: Especifique o endereço de e-mail ou o nome de usuário principal, conforme configurado na etapa 24.

-

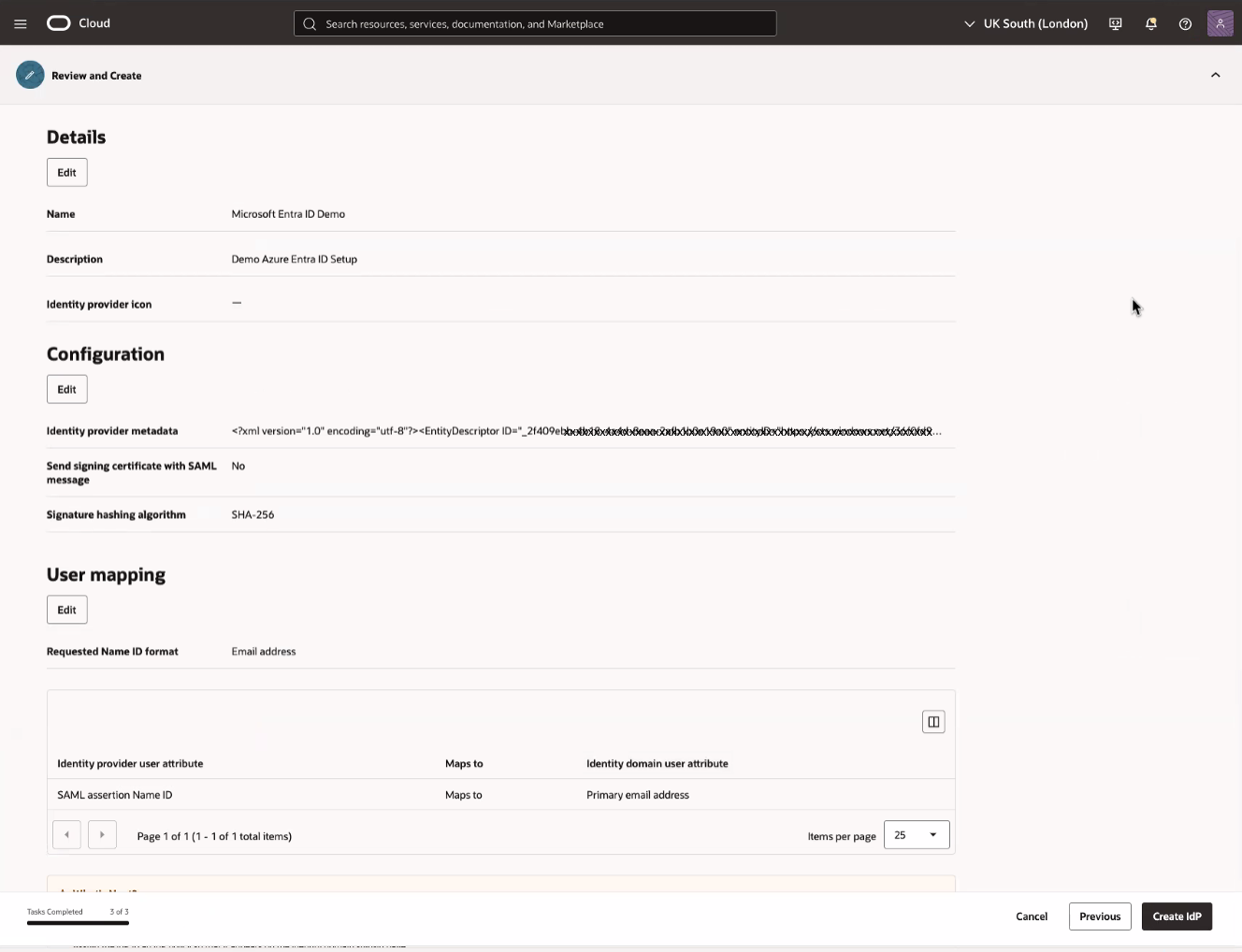

Na página Revisar e Criar do workflow Adicionar provedor de identidades SAML, revise as informações exibidas e selecione Criar IdP.

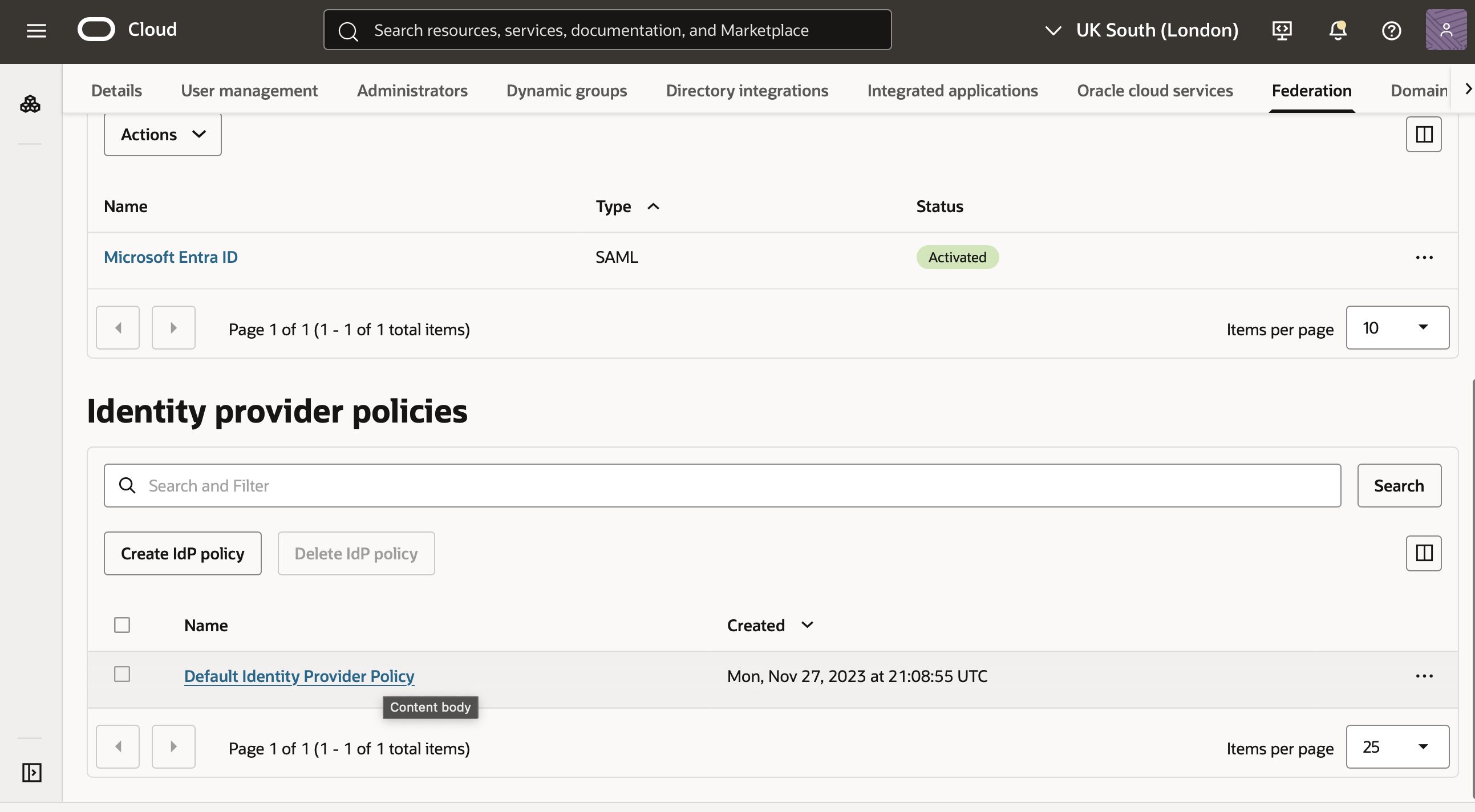

- Na página Federação na seção Provedor de identidades, selecione três pontos (…) ao lado do provedor de identidades que foi criado e Ative o IdP. Wait for the "Microsoft EntraID Demo identity provider has been activated" message to appear on the page before continuing.

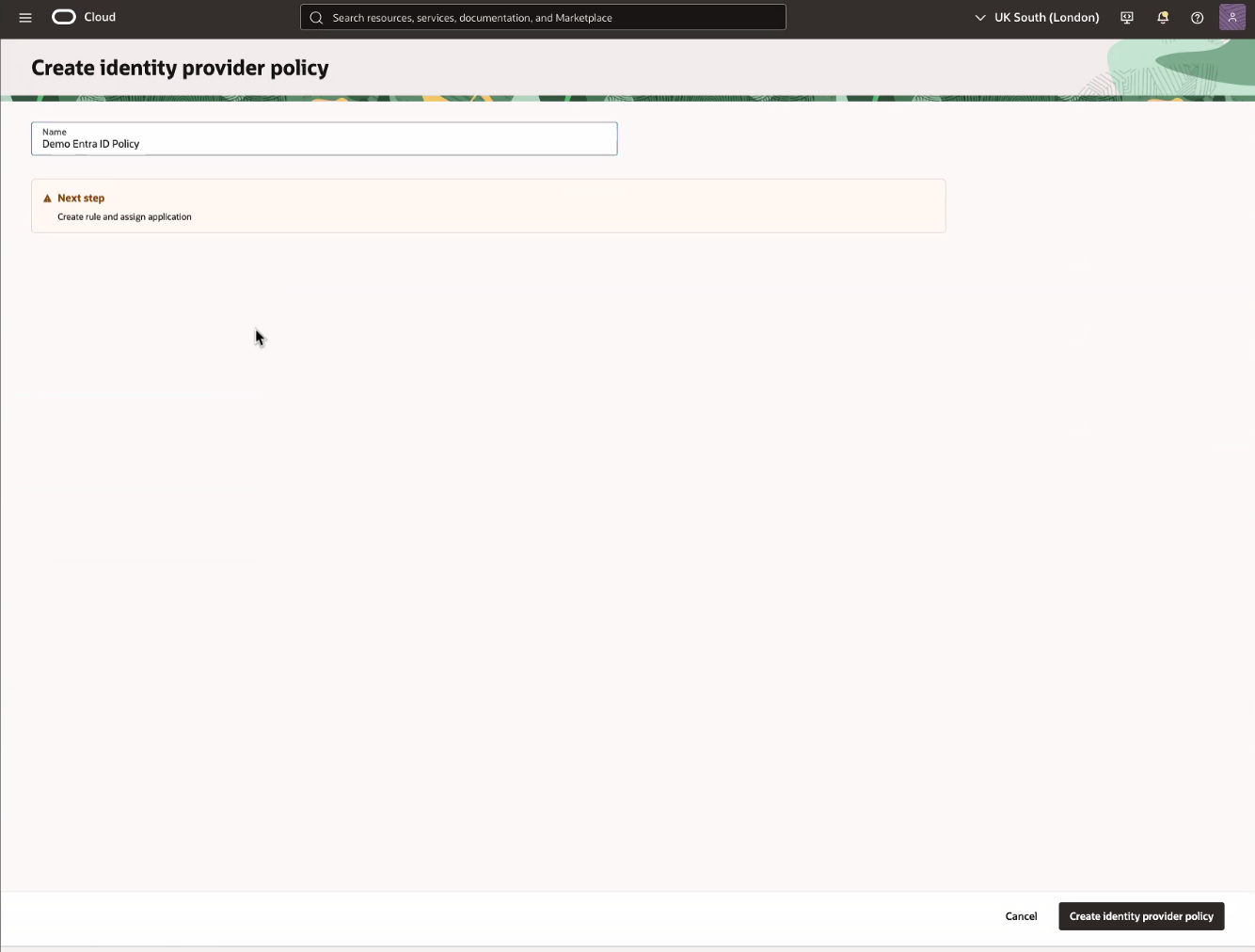

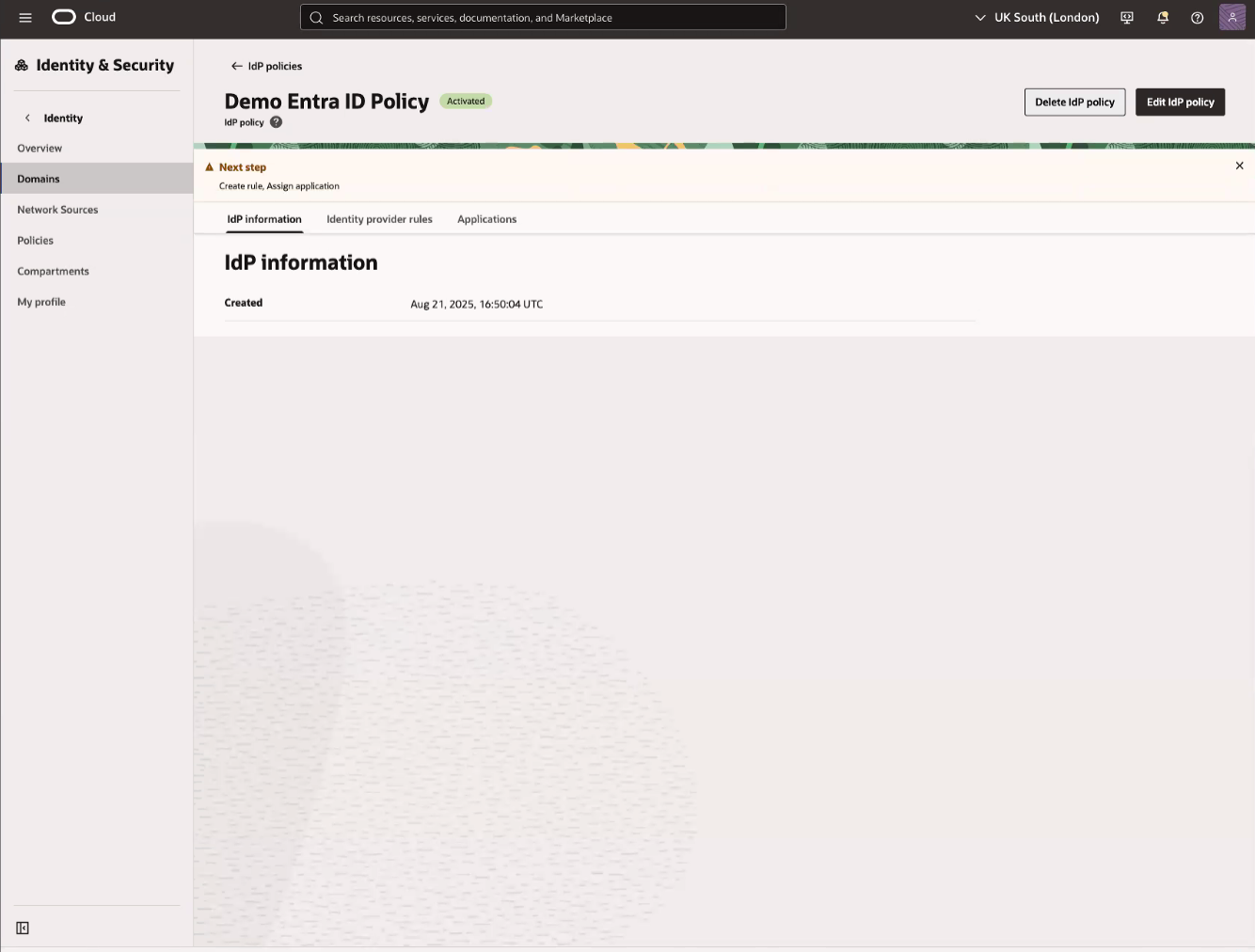

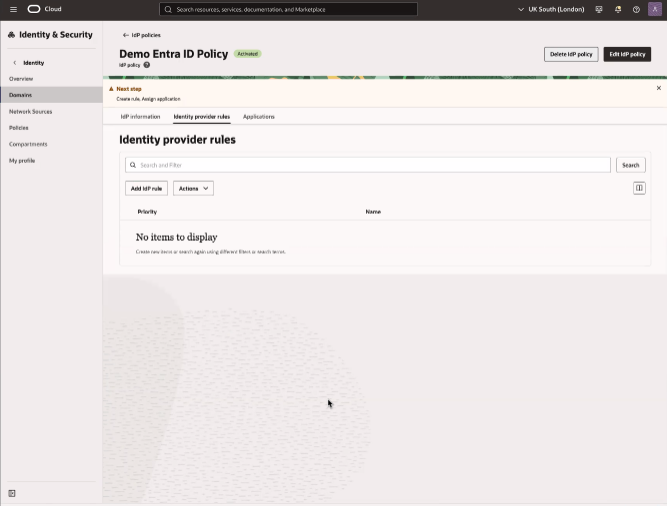

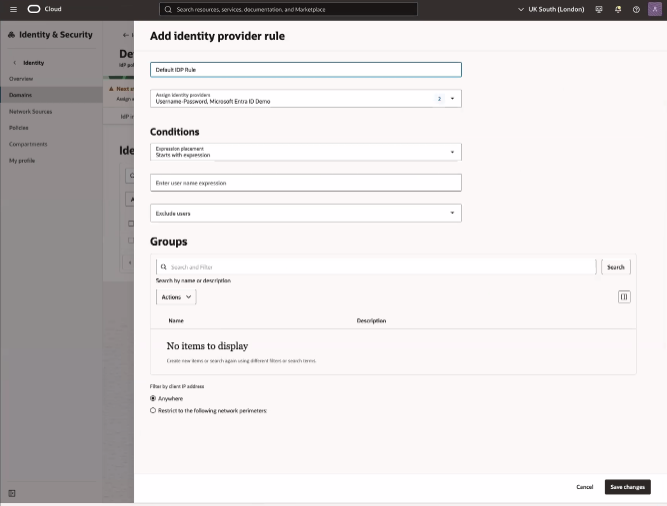

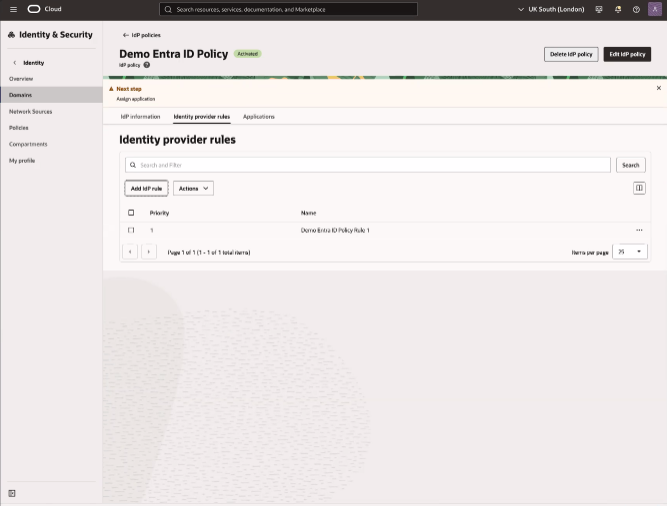

- Na página Federação, na seção políticas do provedor de identidades, selecione Criar política IdP.

- Na página Federação em Políticas do provedor de identidades (IdP), selecione Política do Provedor de Identidades Padrão.

-

Na página de detalhes da política Política do Provedor de Identidades Padrão, na seção Regras do provedor de identidades, selecione Editar regra IdP.

-

No painel Editar regra do provedor de identidades, no campo Designar provedores de identidades, informe o valor "EntraID". O campo exibe "Username-Password" por padrão.

Selecione Salvar alterações para continuar.

- Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Domínios.ImportanteAbra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Domínios.

Nas etapas a seguir, você configura o Aplicativo Confidencial do OCI para que provisione usuários EntraID no OCI. Observe que todos os usuários devem incluir os seguintes valores de campo ou que o provisionamento do usuário no OCI falha:

- Nome

- Sobrenome

- Nome para exibição

- Endereço de e-mail (se o domínio de identidades do OCI exigir um endereço de e-mail)

Para descobrir se o seu domínio de identidades do OCI requer um endereço de e-mail para criar novos usuários, consulte Exigindo Endereço de E-mail do Usuário para Criação de Conta.

Consulte a etapa 24 desta tarefa para obter informações sobre como configurar o identificador exclusivo para usuários do Azure.

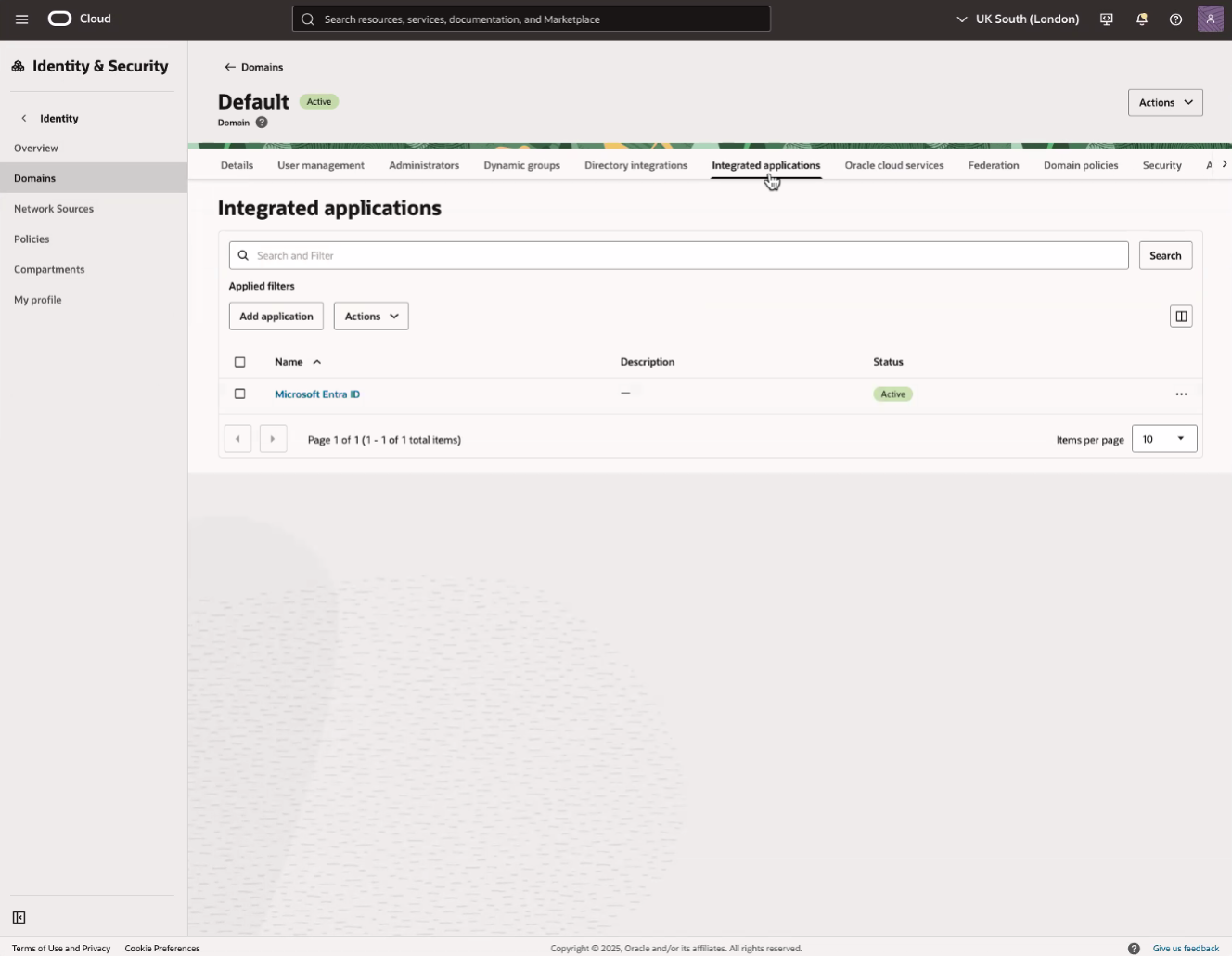

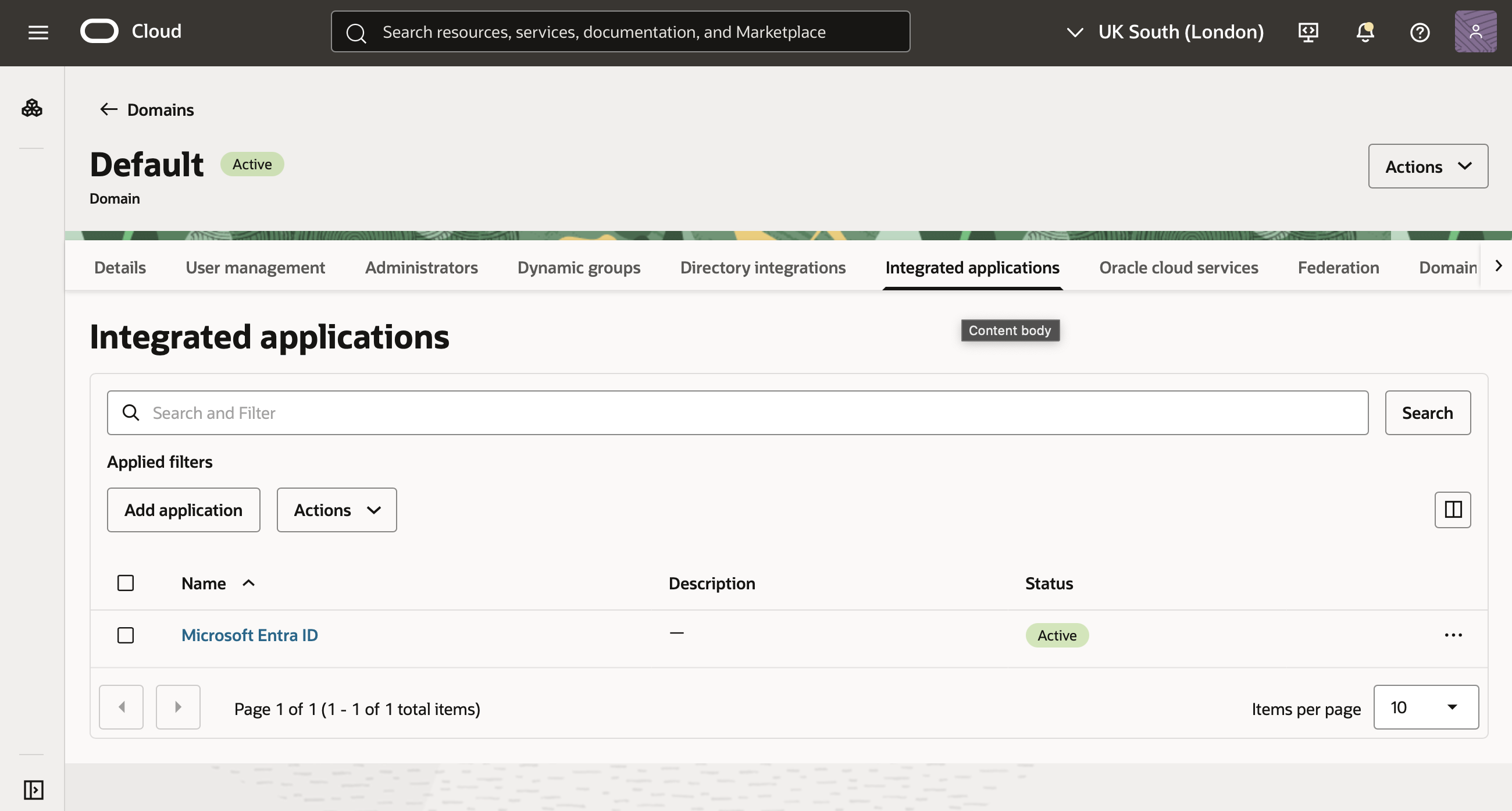

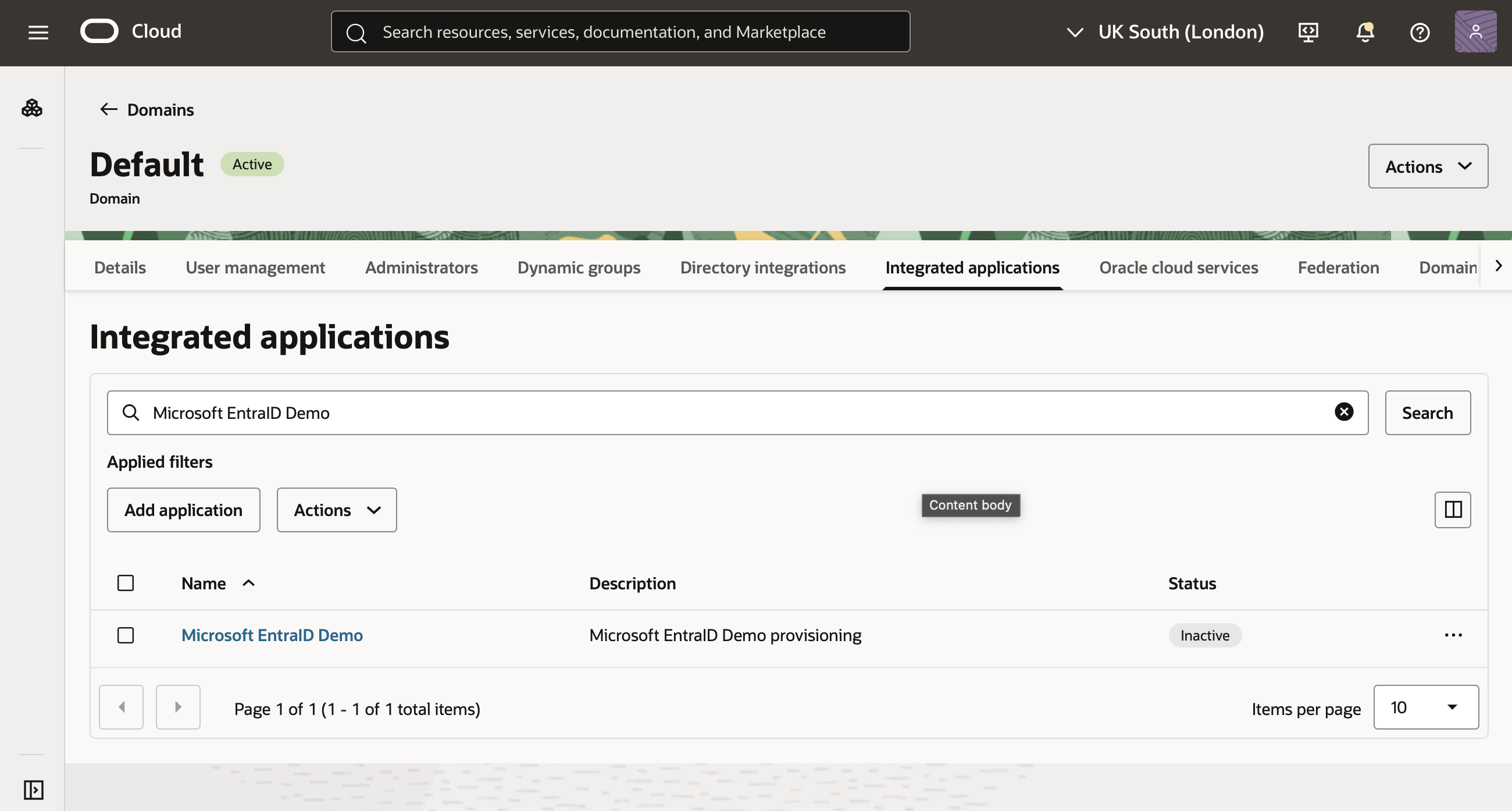

- Selecione Domínio Padrão. Em seguida, selecione Aplicativos integrados.

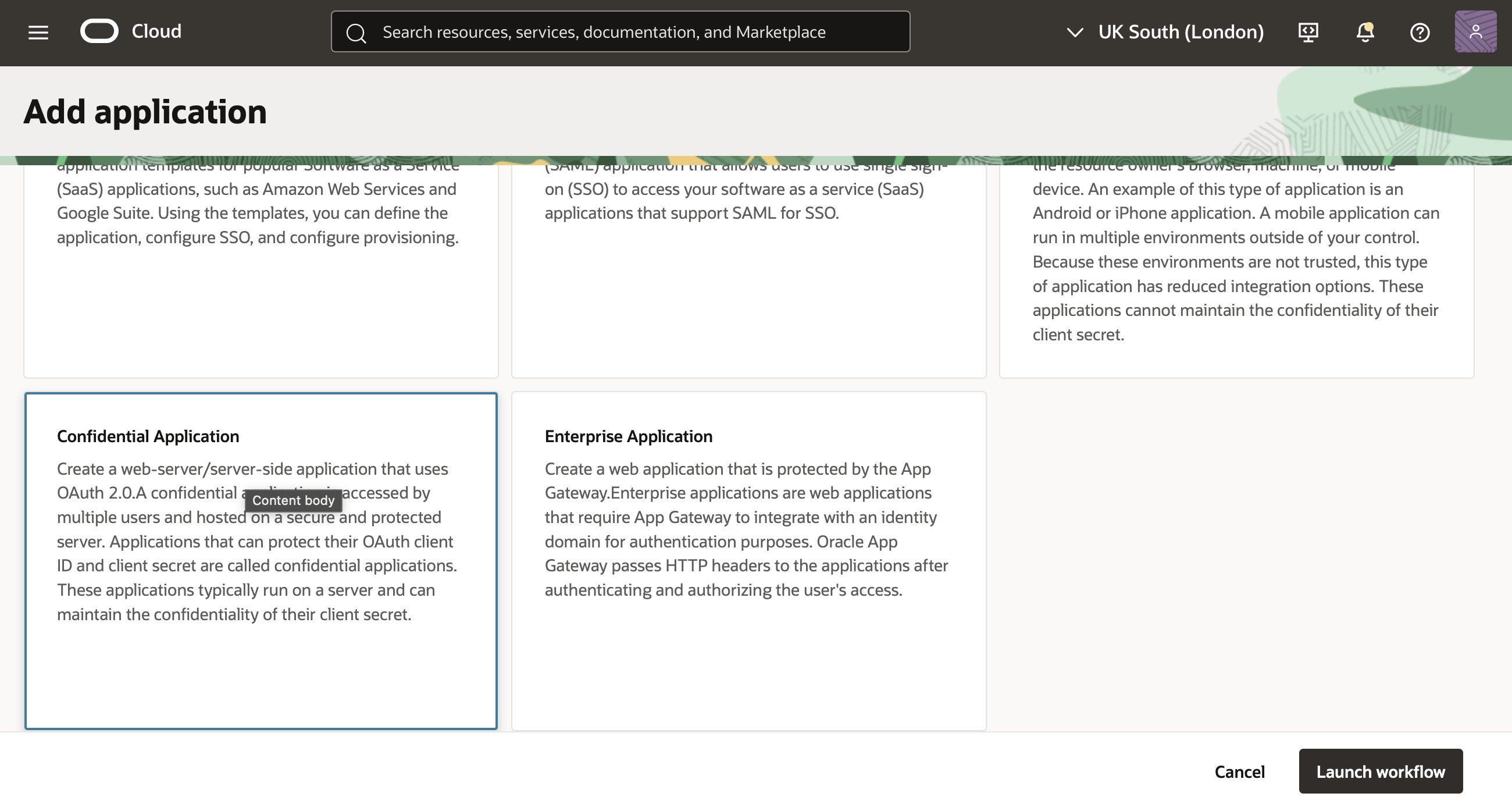

- Selecione Adicionar aplicativo.

-

Na janela Adicionar aplicativo, selecione Aplicativo Confidencial e, em seguida, Iniciar workflow.

-

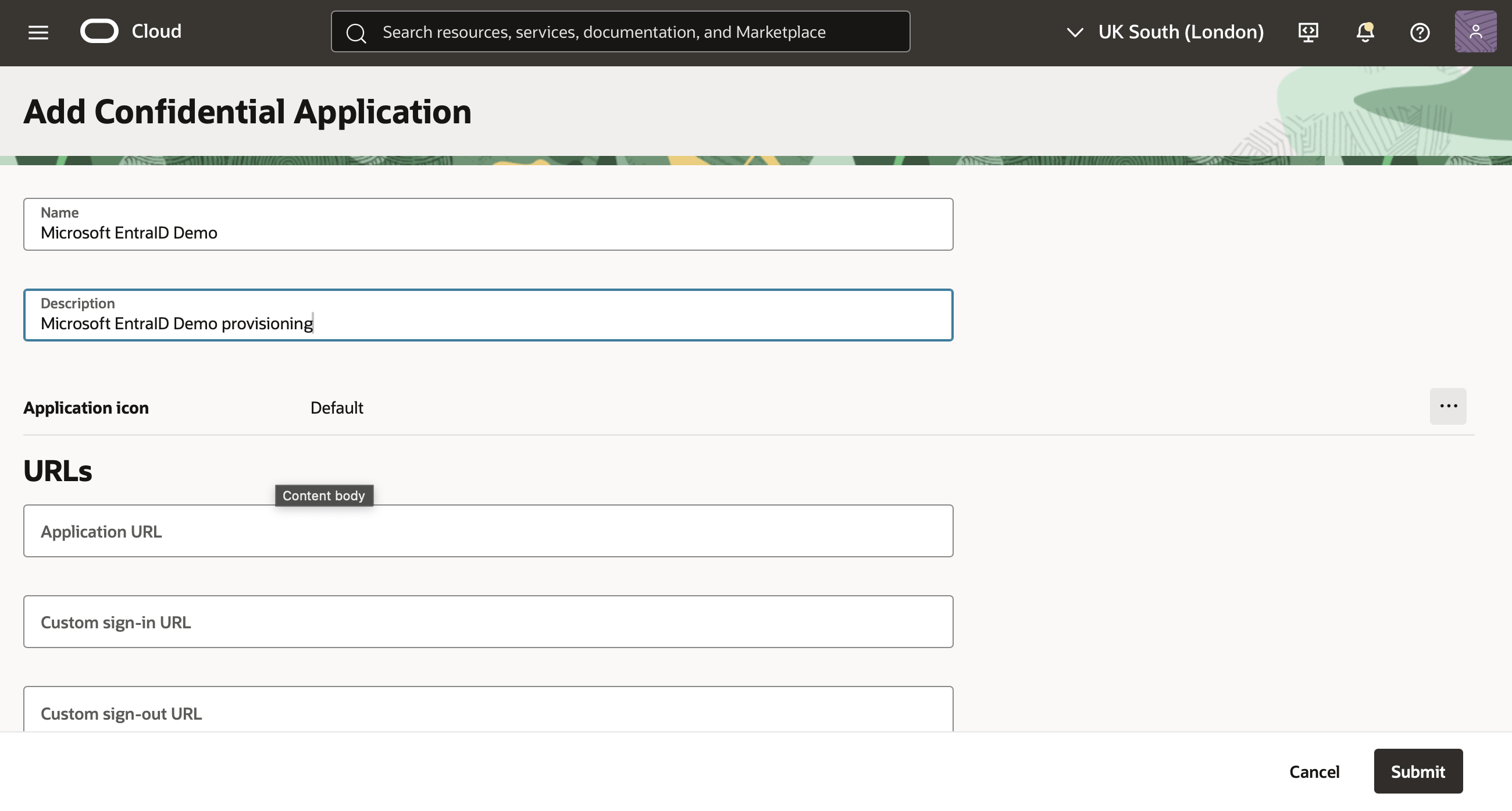

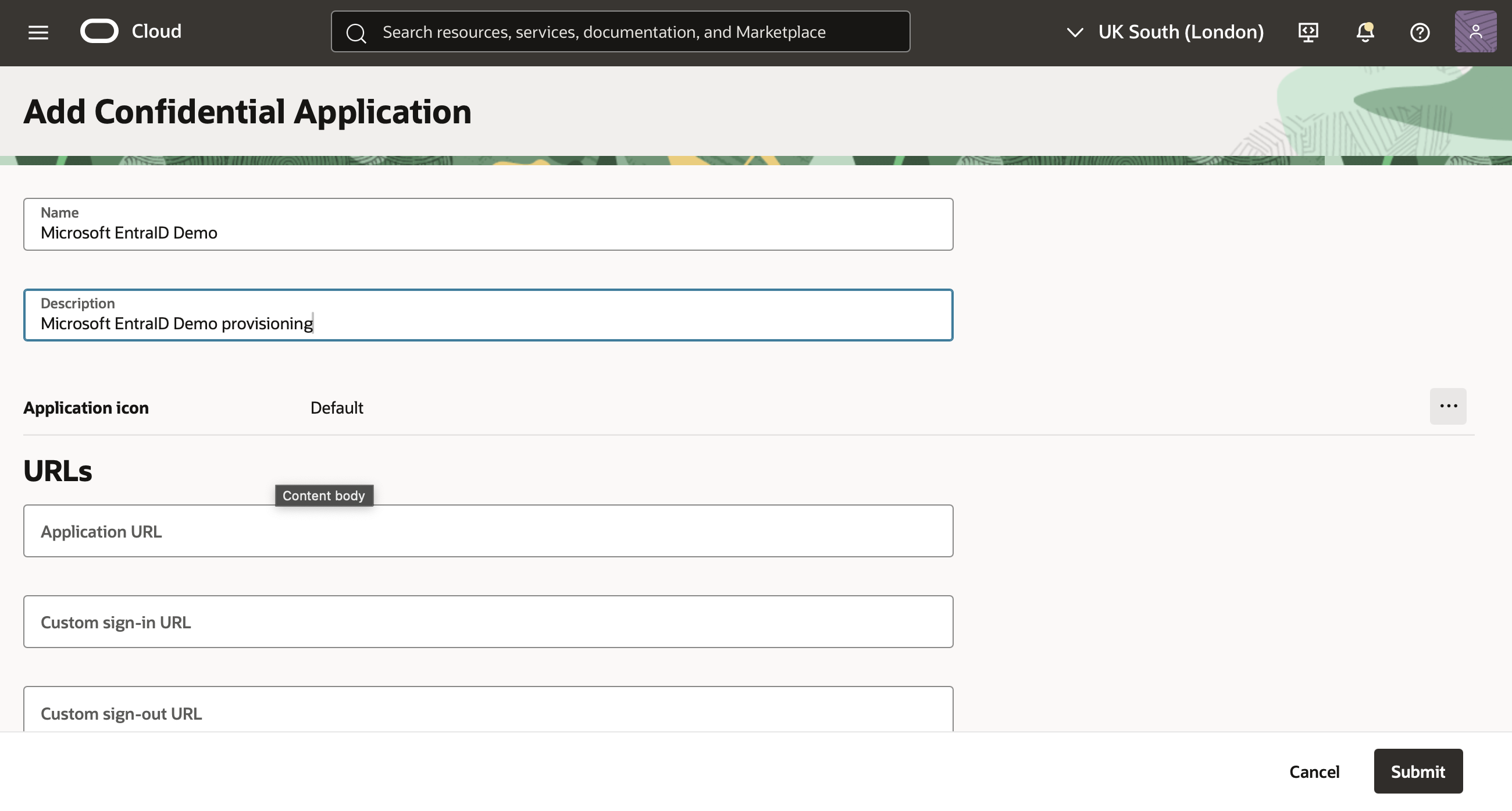

Na página Adicionar detalhes do aplicativo do workflow Adicionar Aplicativo Confidencial, informe o seguinte:

- Nome: Informe um nome para o aplicativo confidencial. Você pode digitar até 125 caracteres.

- Descrição: Informe uma descrição para o aplicativo confidencial. Você pode digitar até 250 caracteres.

Verifique as configurações opcionais e selecione Próximo.

-

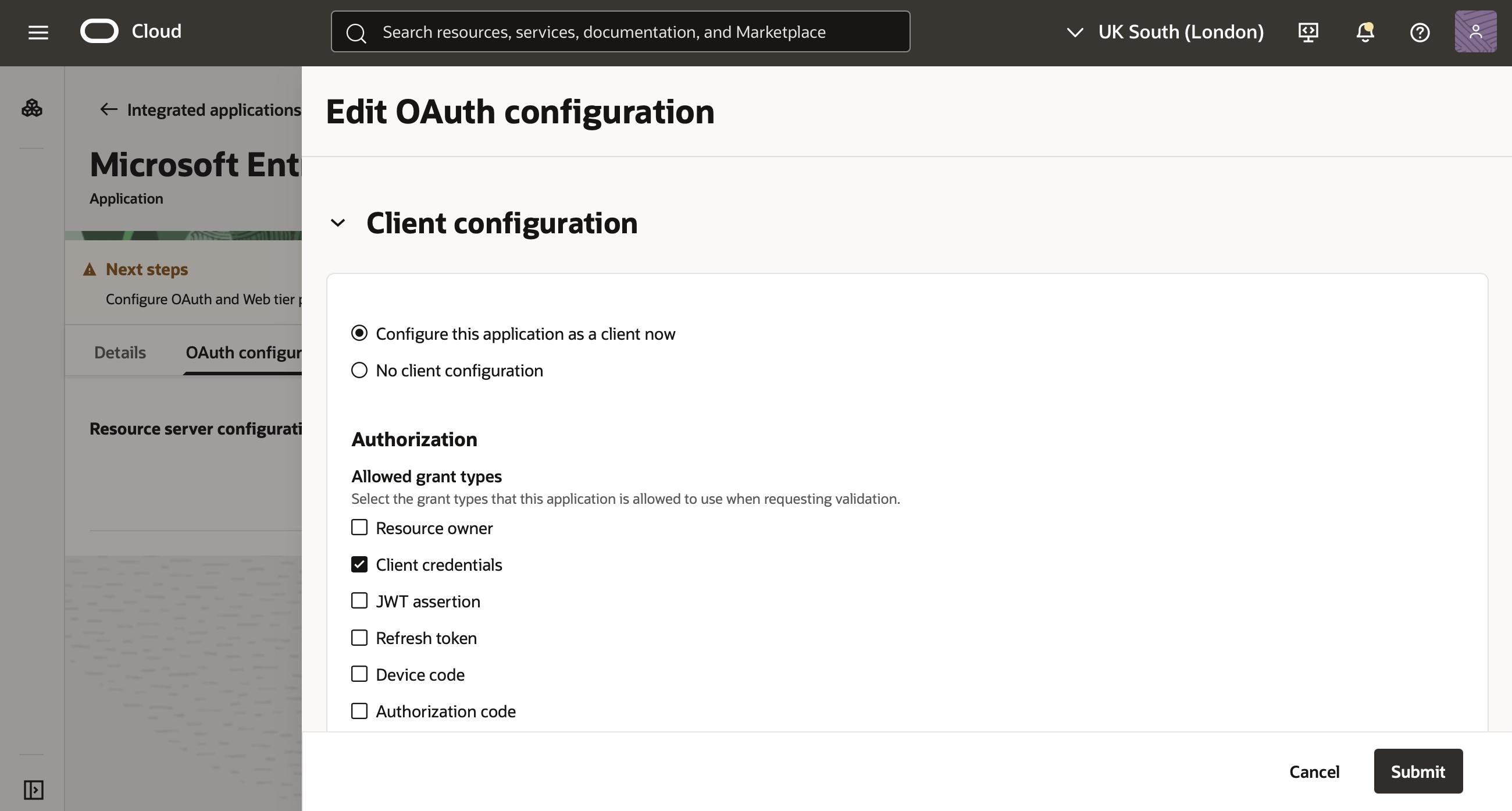

Na página Configurar OAuth, na seção Configuração de cliente, selecione Configurar este aplicativo como um cliente agora.

-

Na página Configurar OAuth, na seção Configuração do cliente, selecione Credenciais do Cliente

-

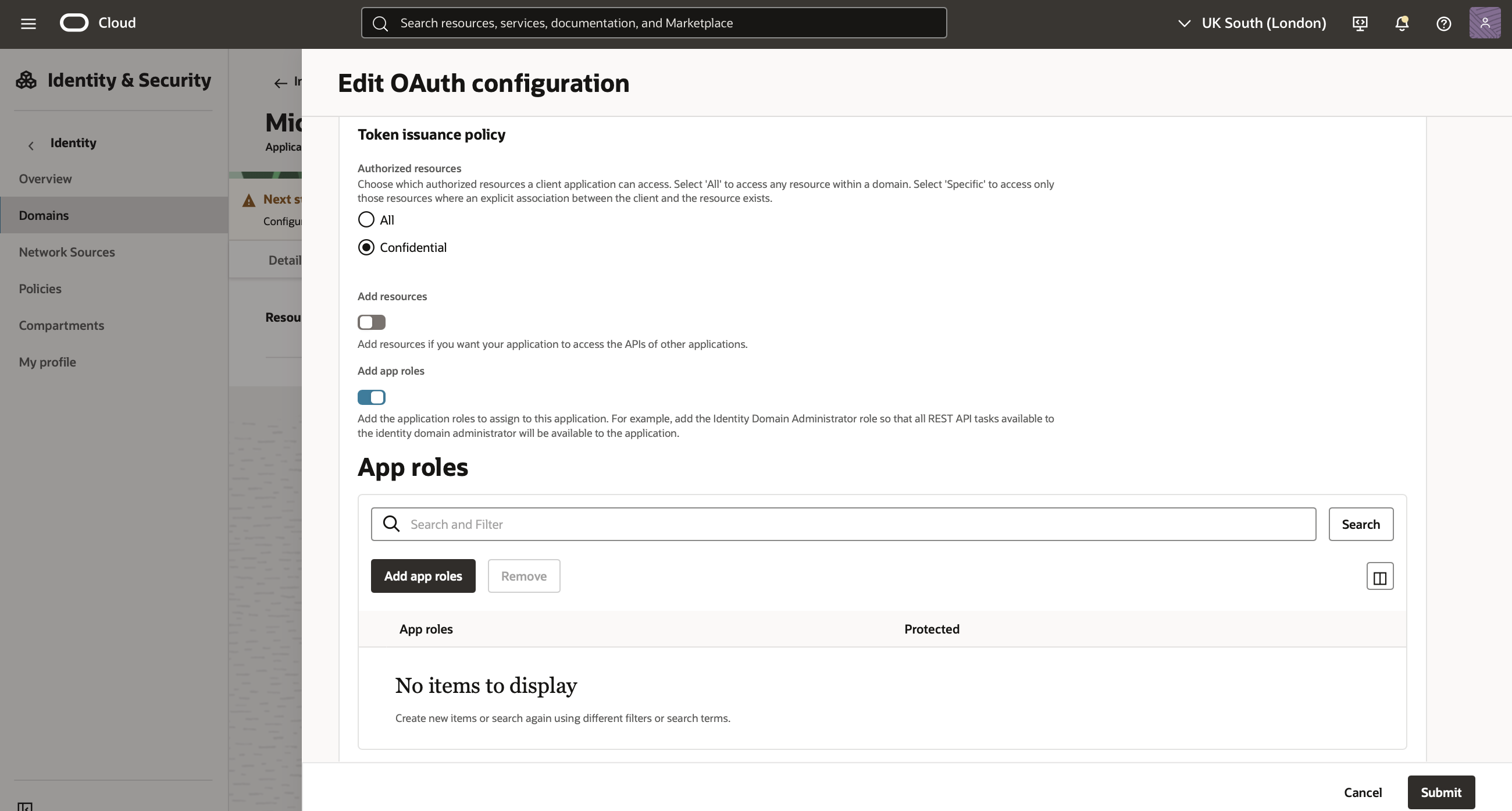

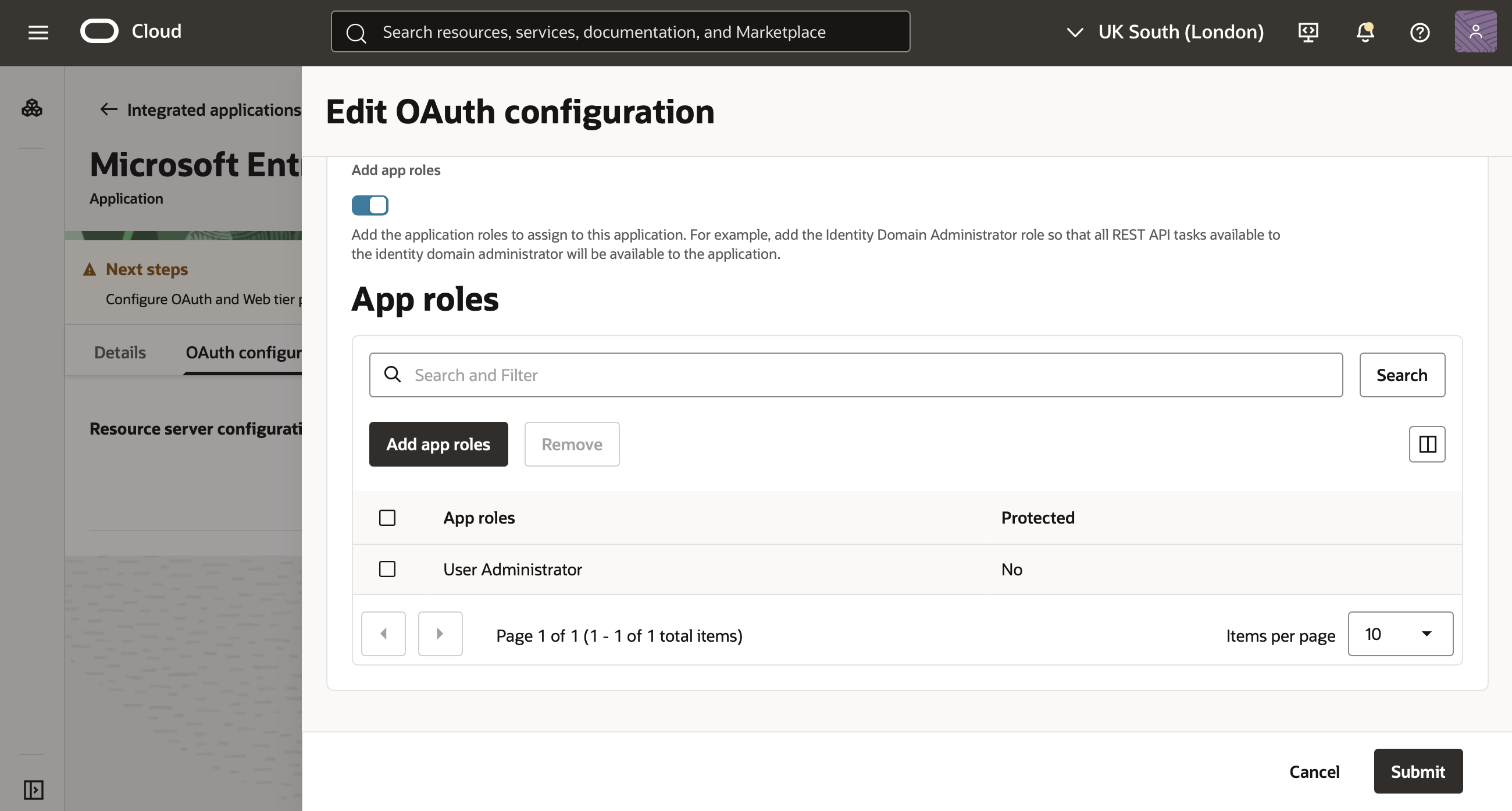

Na página Configurar OAuth, role para baixo e localize a seção Política de emissão de token. Em Recursos autorizados, selecione Específico e, em seguida, marque Adicionar atribuições de aplicativo para abrir a seção Atribuições de aplicativo do workflow.

-

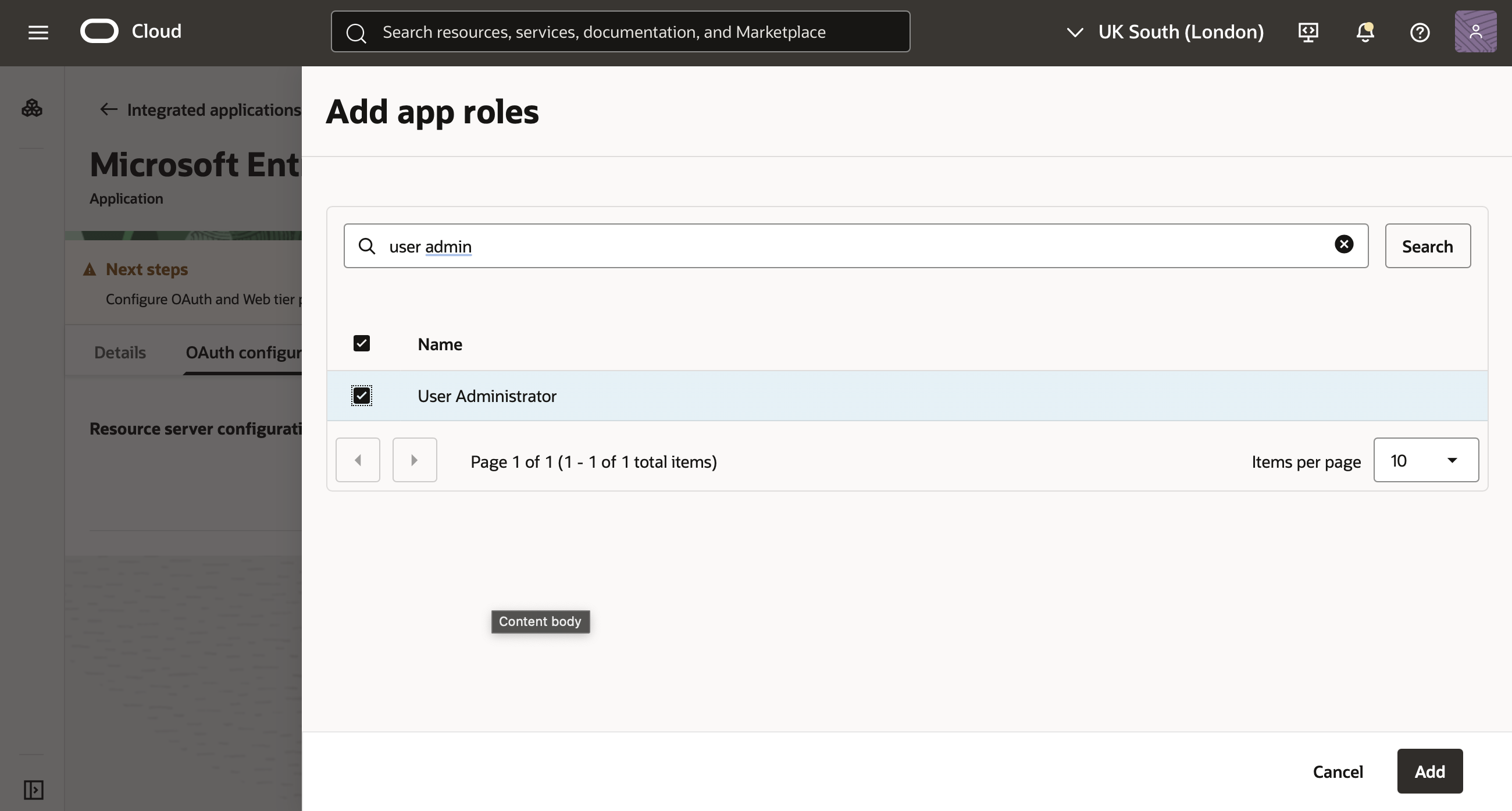

Na seção Atribuições de aplicativo, selecione Adicionar atribuições e procure por "Administrador de Usuário". Na lista de resultados da pesquisa, selecione Administrador de Usuários e, em seguida, Adicionar.

-

Com a atribuição de Administrador de Usuário exibida na lista Atribuições de Aplicativo, selecione Próximo.

-

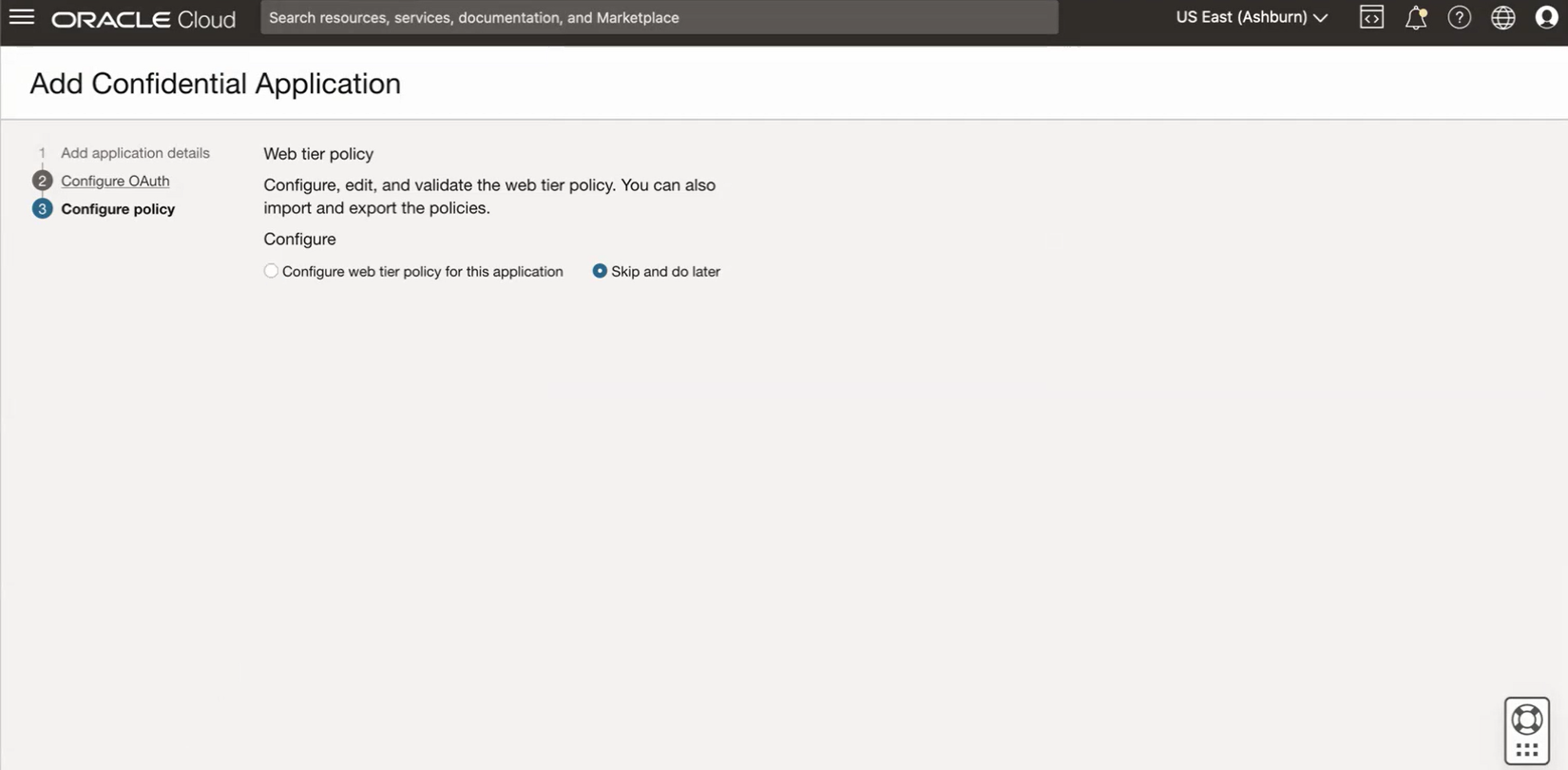

Na página Configurar política, revise a seleção padrão e selecione Finalizar.

-

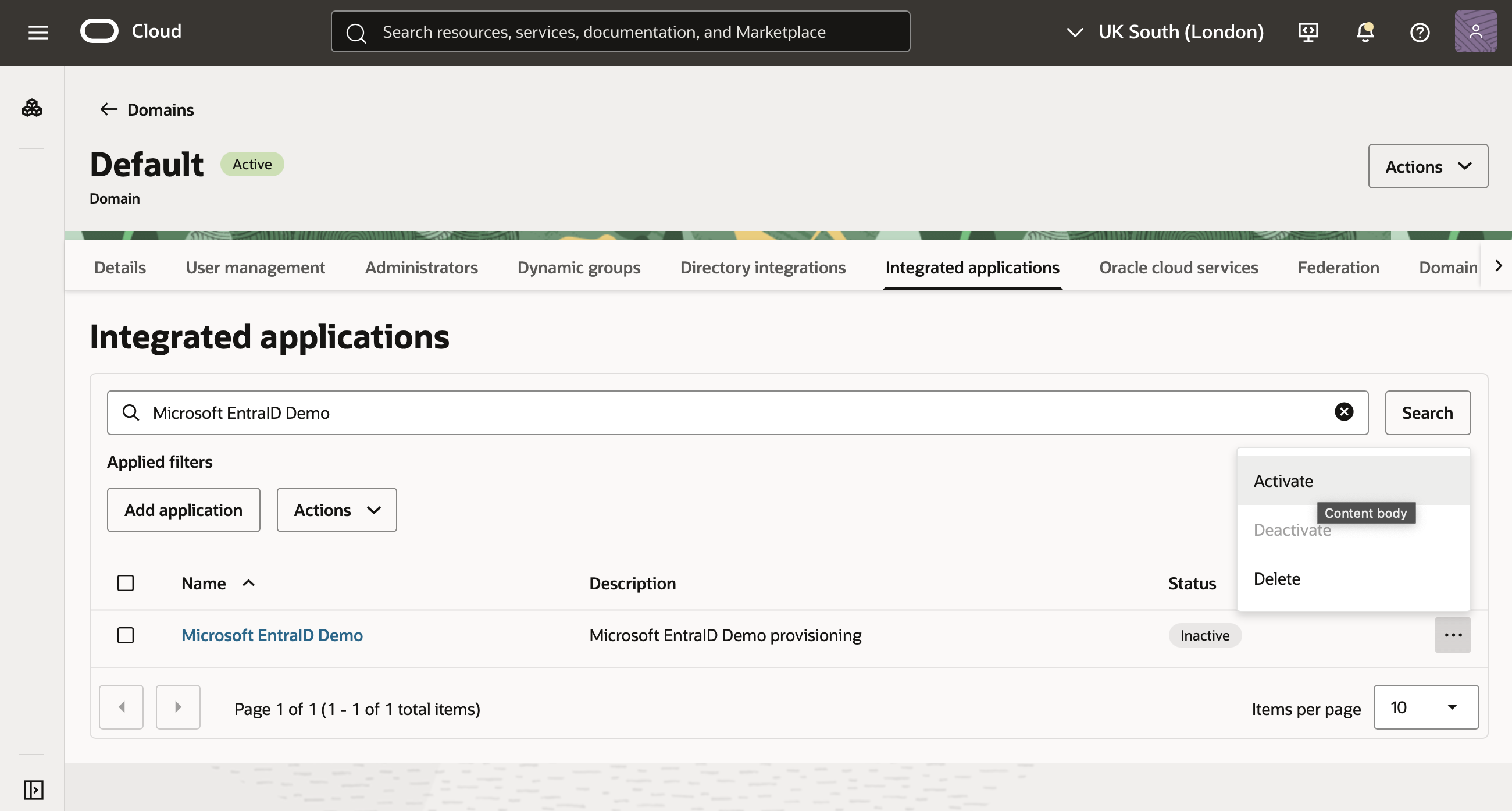

Na guia Aplicativos integrados da página de detalhes do domínio "Padrão", selecione o nome do aplicativo de ID do Entra criado para abrir a página de detalhes do aplicativo.

-

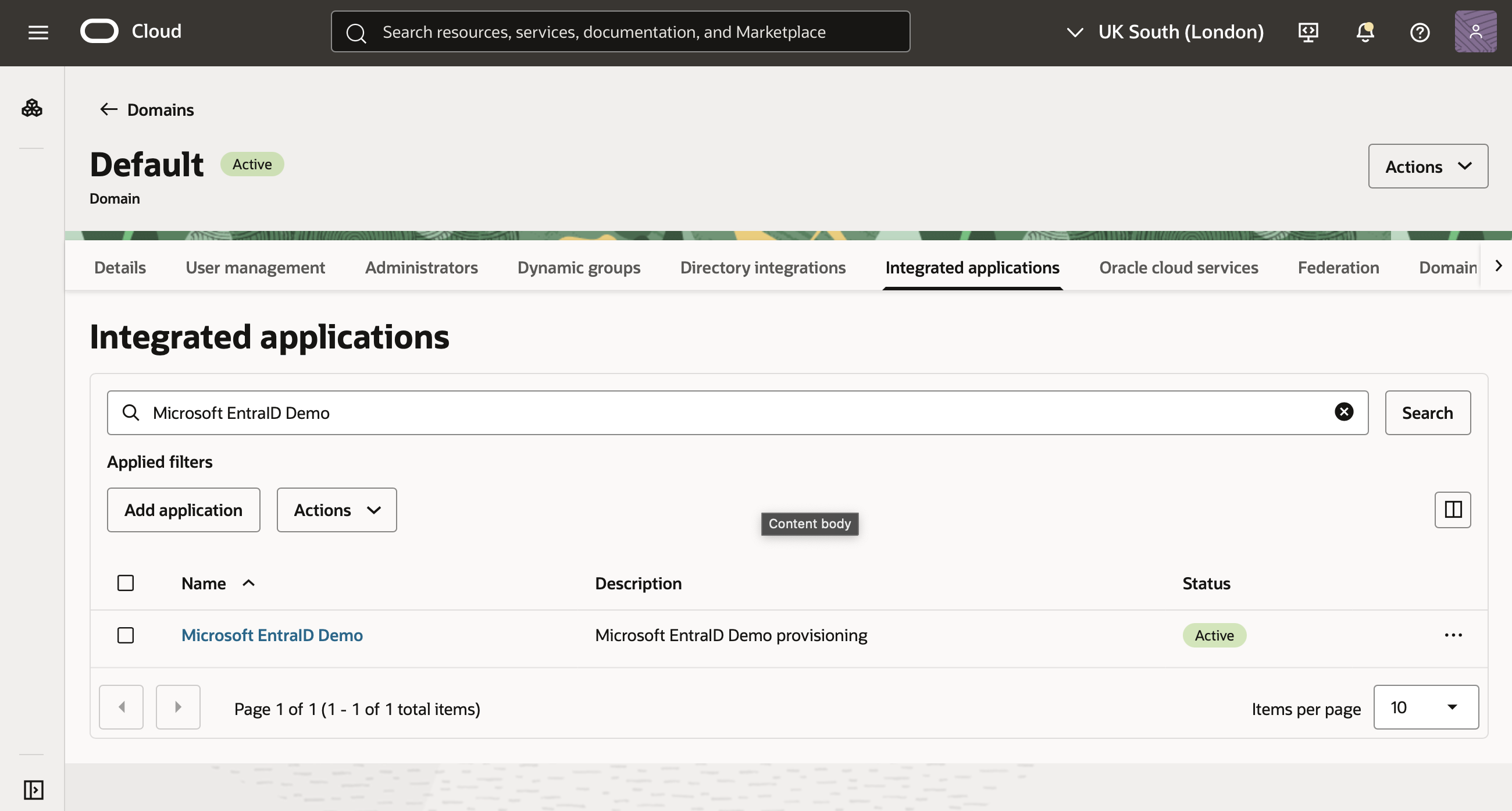

Selecione Ativar na página de detalhes.

Confirme se o status da inscrição é "Ativo".

-

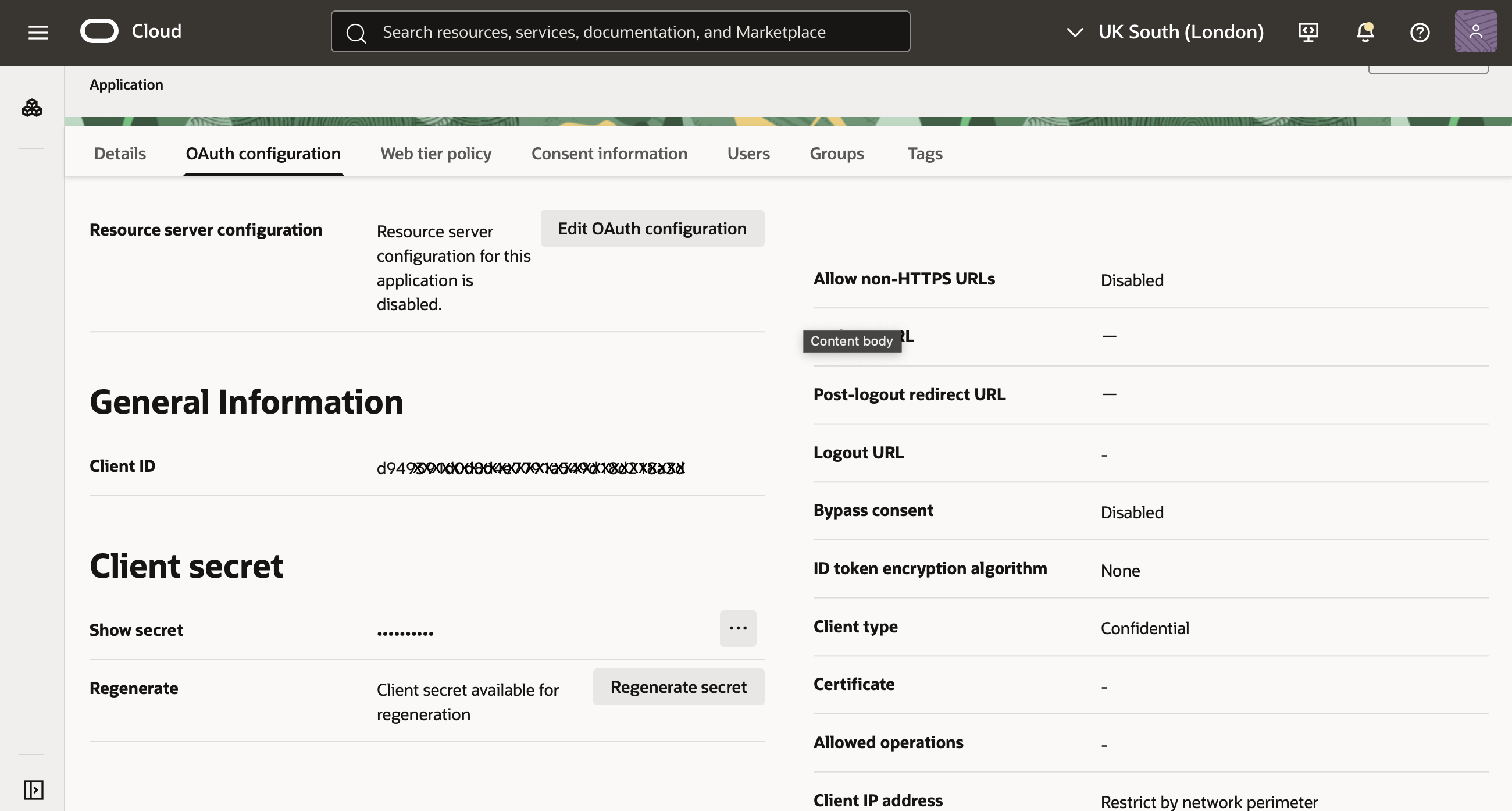

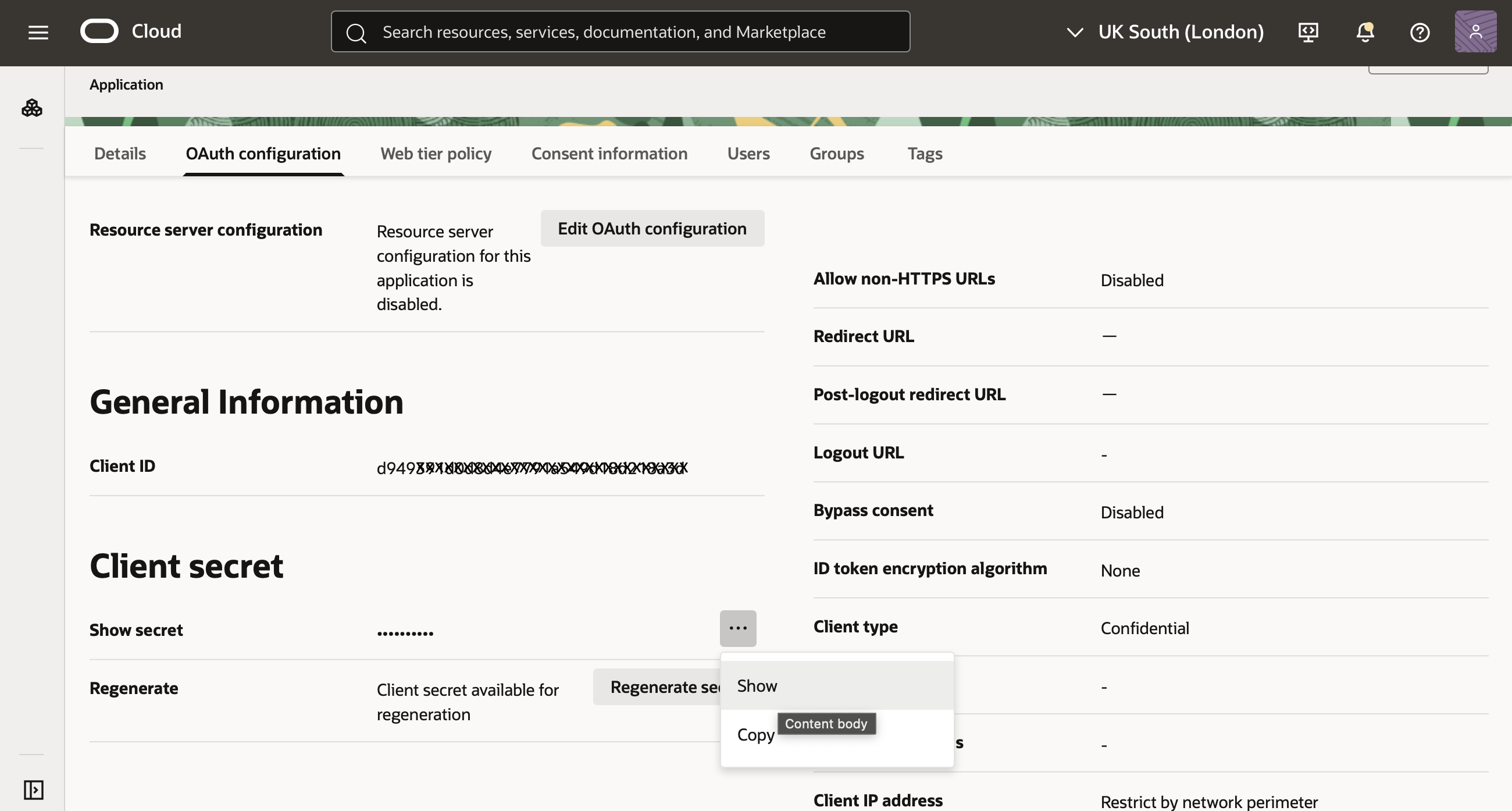

Localize a seção Informações Gerais da página de detalhes do seu aplicativo Entra ID. Nesta seção, faça o seguinte:

- Copie o valor Client ID para um bloco de notas ou outro local no seu computador para uso em um comando da CLI discutido na próxima etapa.

- Selecione Mostrar segredo e copie o segredo do cliente para o arquivo com seu ID de Cliente.

Selecione Mostrar segredo para ocultar depois de copiar o segredo para continuar.

-

Use o ID do Cliente e os valores de segredo do Cliente para criar o comando a seguir.

echo -n <clientID>:<clientsecret> | base64 --wrap=0Por exemplo:

echo -n 7a5715example8b7429cdexample74a:63n8765exmaple49asbcs56abc235784 | base64 --wrap=0 -

Execute o comando no OCI Cloud Shell (CLI). Selecione o ícone do Cloud Shell no cabeçalho da Console do OCI e, em seguida, selecione Cloud Shell para abrir a interface da CLI na janela do browser. Cole o comando na CLI e execute o comando.

Consulte os seguintes tópicos para obter mais informações:

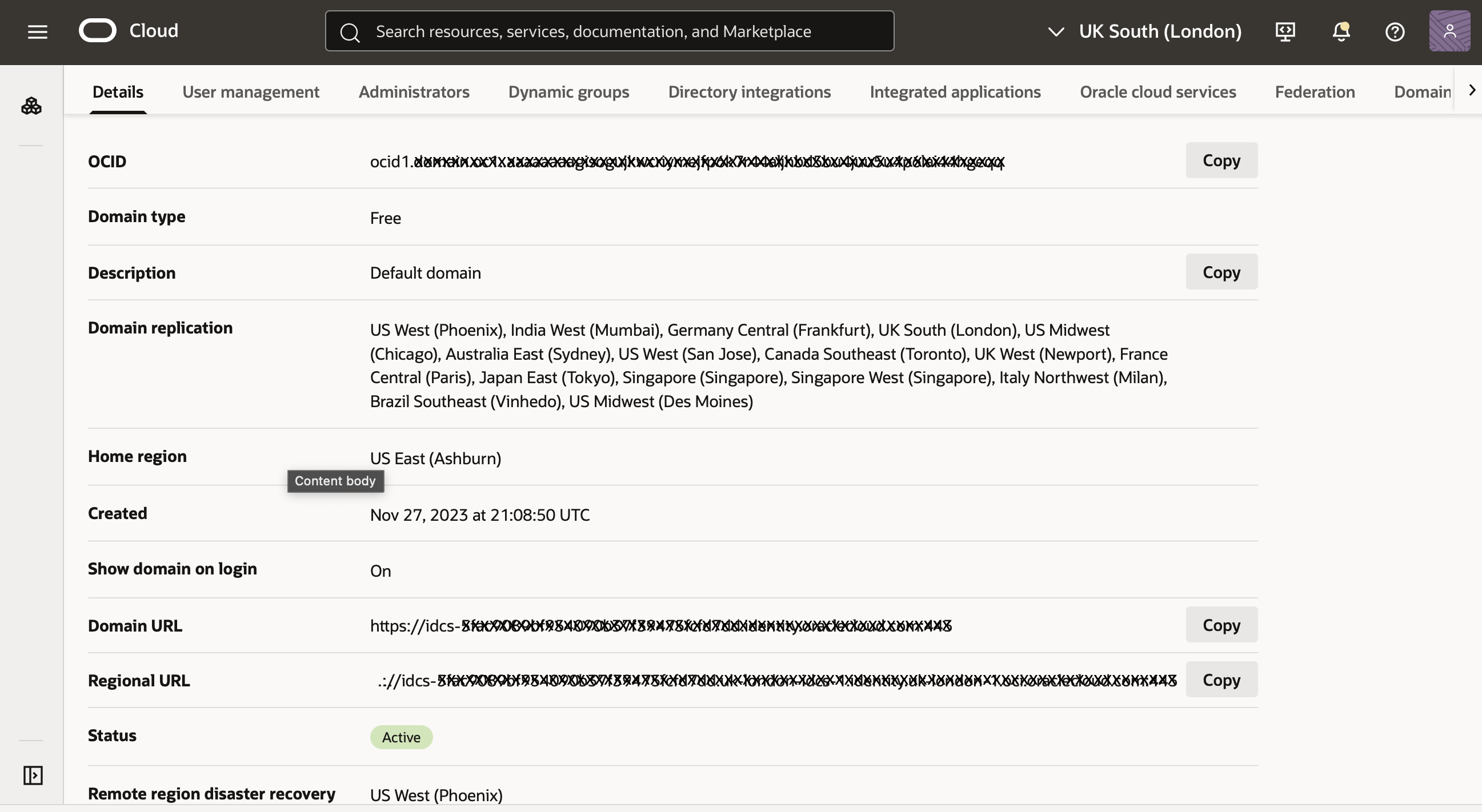

- Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Domínios.

- Selecione Domínio Padrão para abrir a página de detalhes do domínio "Padrão".

-

Na página Visão Geral do domínio, copie o URL do Domínio para um bloco de notas ou outro local no computador.

Por exemplo:

https://idcs-638a9b18aexampleb77becf0f123d691.identity.oraclecloud.com:443 -

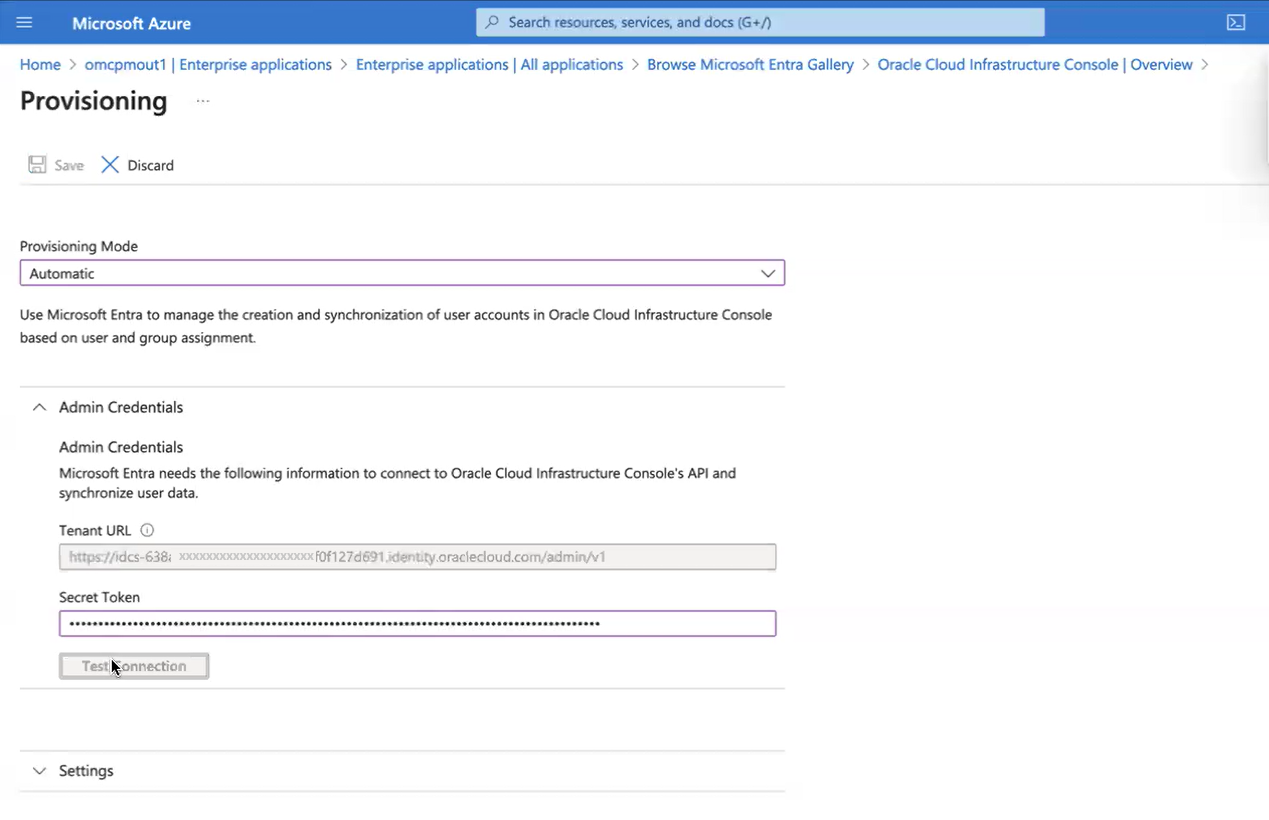

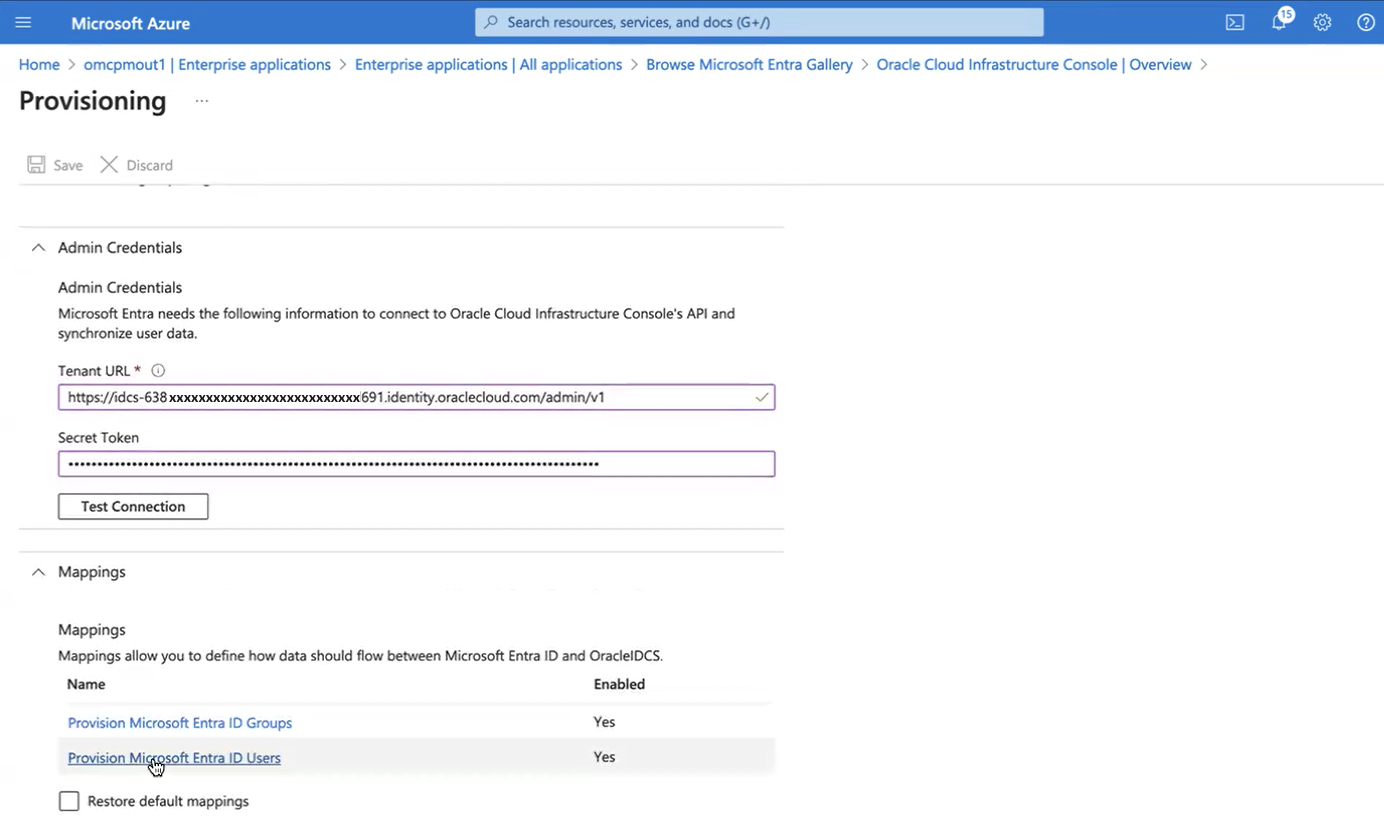

Retorne à página Aplicativo Empresarial do portal do Azure exibindo detalhes de Sign-on baseado em SAML mostrados na etapa 25. Selecione Provisionamento na seção Gerenciar.

-

Na página Provisionamento, informe o seguinte:

- Modo de Provisionamento: Automático

-

URL do Tenant: Edite o URL copiado da etapa 53 da seguinte forma:

- Remova ":443" no final do URL

- Adicione "/admin/v1" ao final do URL

Por exemplo:

https://idcs-638a9b18aexampleb77becf0f123d691.identity.oraclecloud.com/admin/v1Depois de editar o URL, cole-o no campo URL do Tenant.

- Token Secreto: Cole o segredo de criptografia base64 copiado da Console do OCI na etapa 49.

Selecione Testar Conexão e Salvar para continuar.

Importante

Aguarde a mensagem que confirma que a conexão foi bem-sucedida. A mensagem é exibida no canto superior direito da página. -

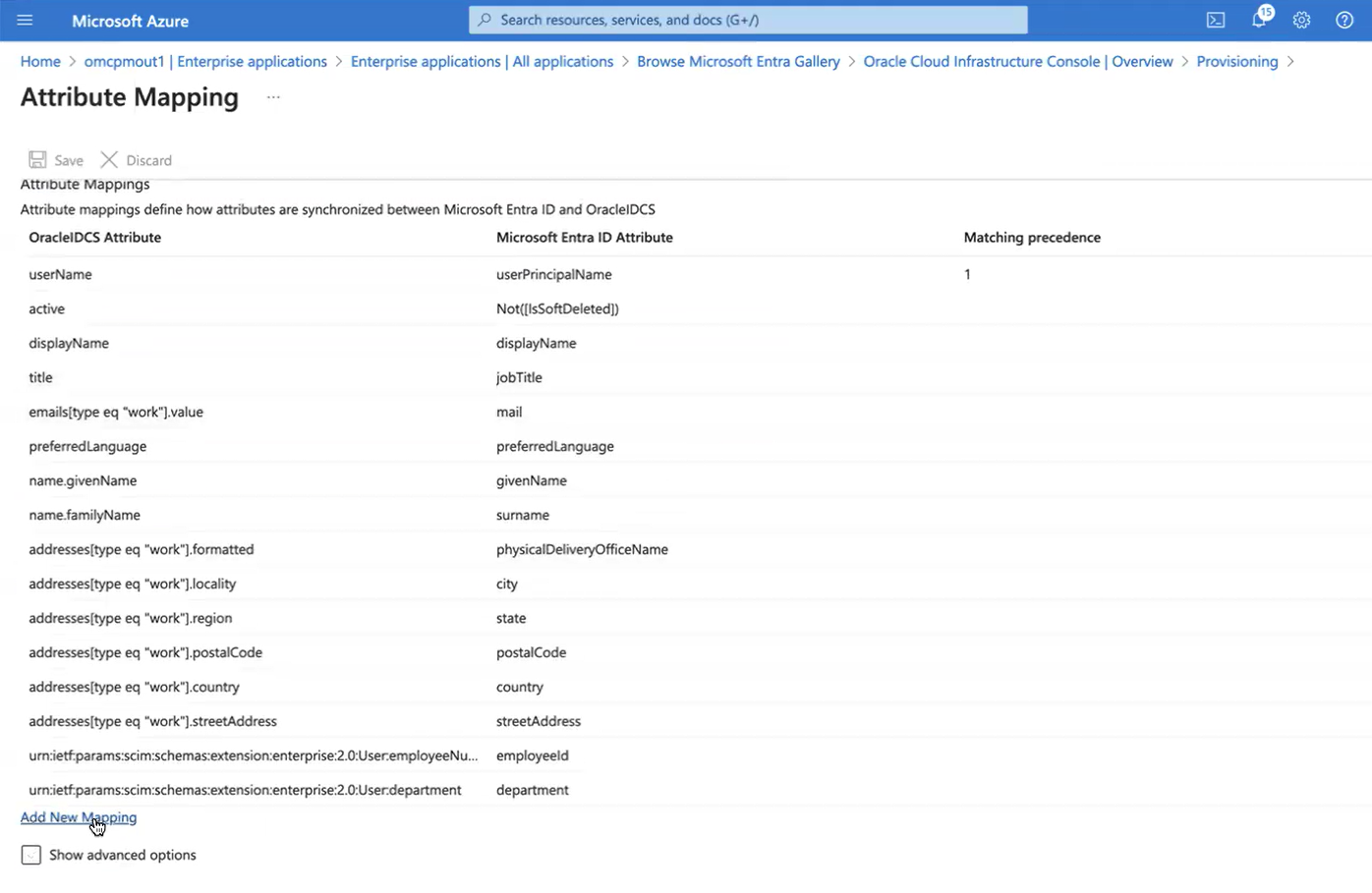

Na página Provisionamento, selecione Provisionar Usuários do ID do Microsoft Entra na seção Mapeamentos.

-

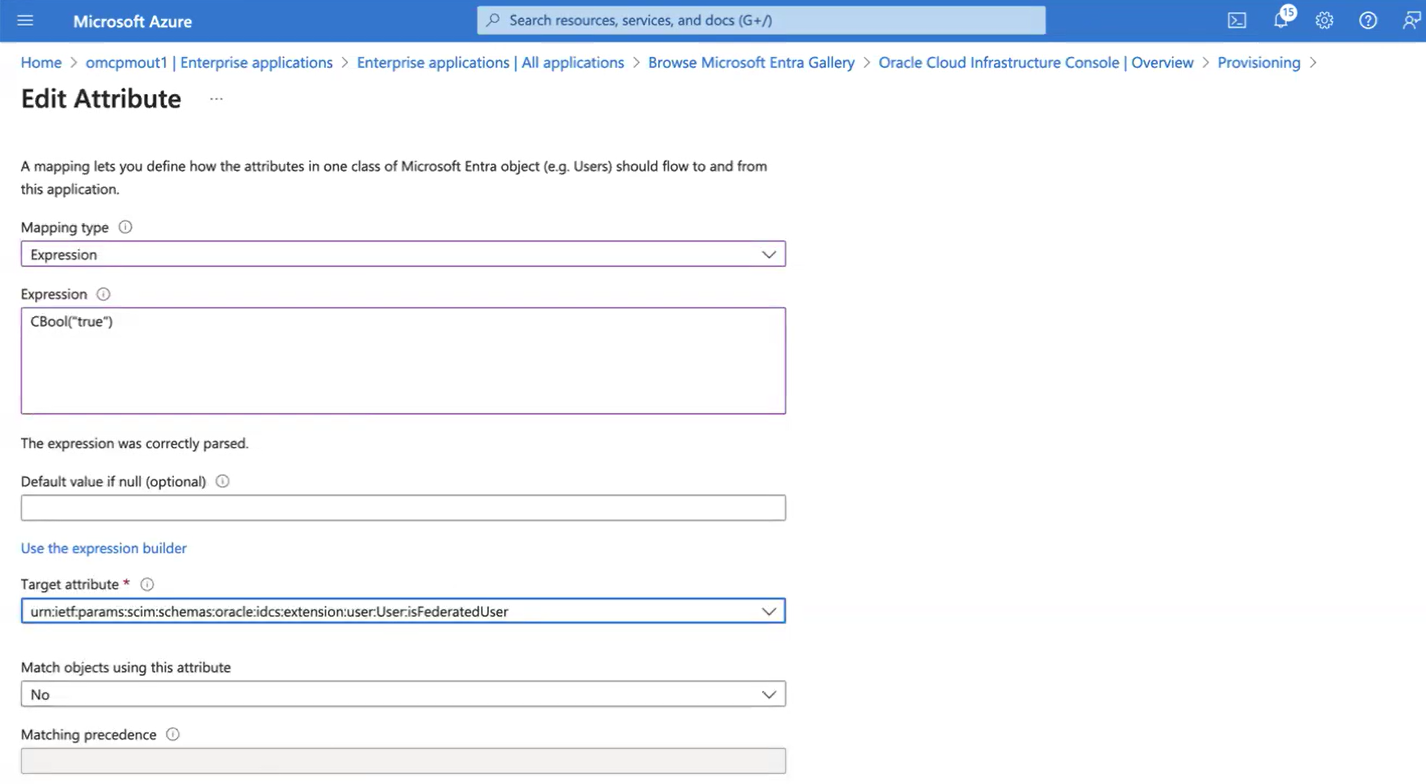

Na página Mapeamento de Atributos, localize a seção Mapeamentos e selecione Adicionar Novo Mapeamento.

-

Na página Editar Atributo, informe o seguinte:

- Tipo de mapeamento: Expressão

- Expressão: CBool("true")

-

Atributo de destino: Selecione a string que termina em ":isFederatedUser". Por exemplo:

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:isFederateUser

Selecione OK para continuar.

-

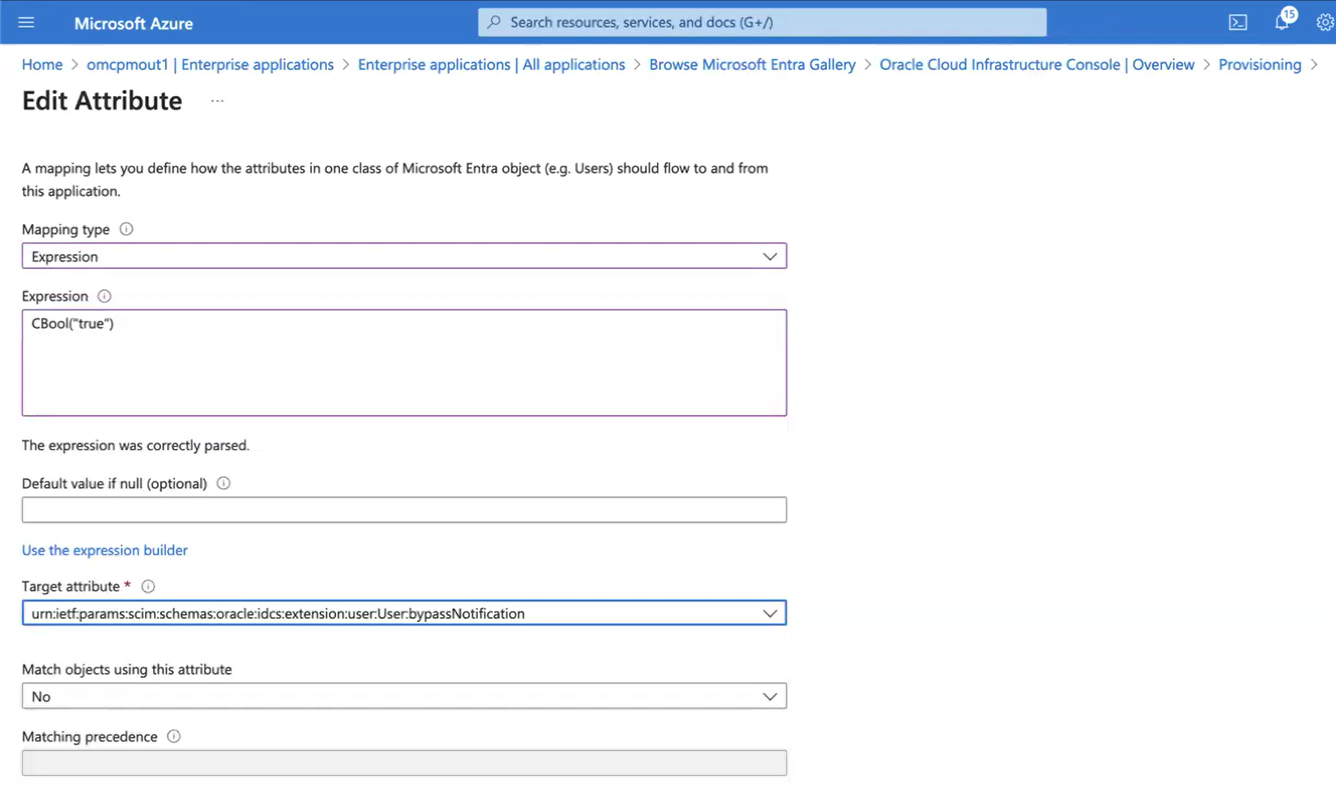

Na página Mapeamento de Atributos, selecione Adicionar Novo Mapeamento novamente para adicionar um segundo mapeamento.

-

Na página Editar Atributo, informe o seguinte:

- Tipo de mapeamento: Expressão

- Expressão: CBool("true")

-

Atributo de destino: Selecione a string que termina em ":bypassNotification". Por exemplo:

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:bypassNotification

Selecione OK para continuar.

-

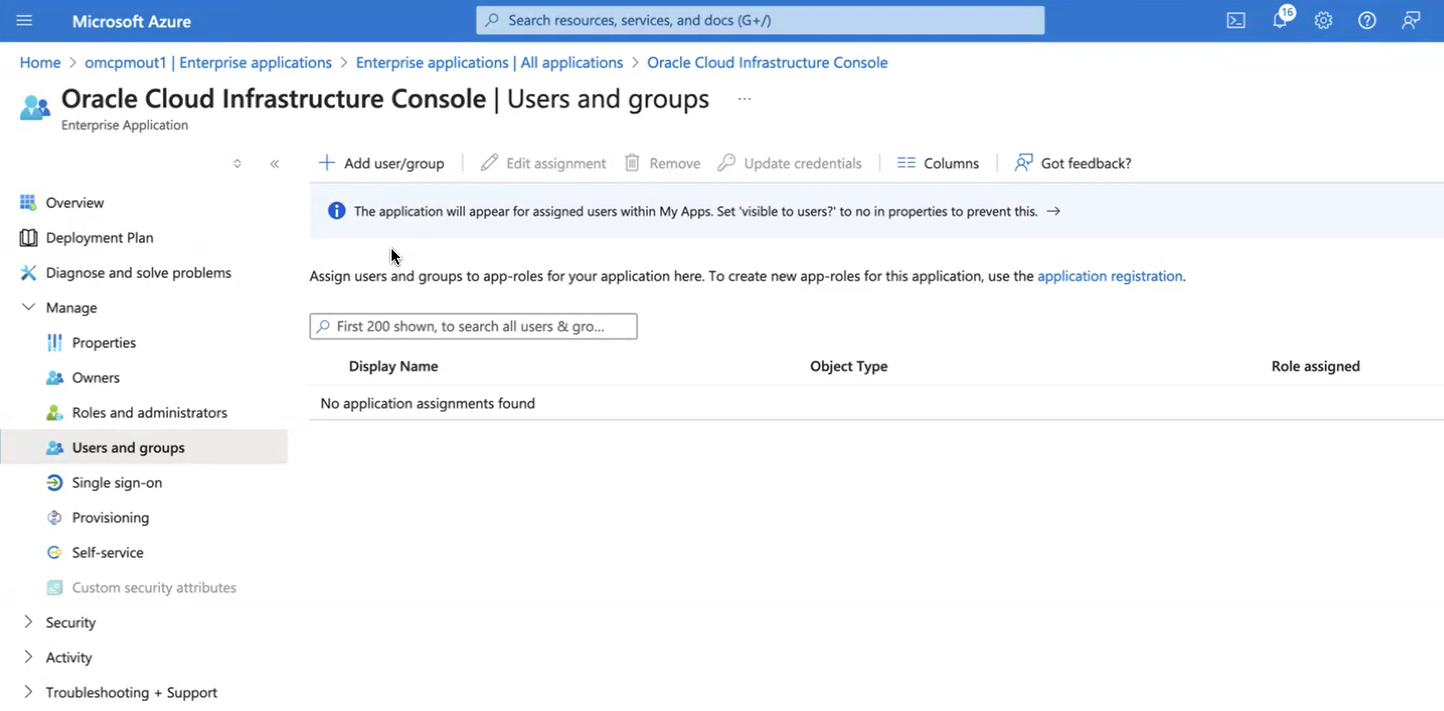

Navegue até a página Visão Geral de Aplicativos Empresariais do Azure referente ao aplicativo criado nas etapas de 3 a 6 dessa tarefa e selecione Designar usuários e grupos.

Importante

Todos os usuários devem incluir os seguintes valores de campo ou as designações de usuário no OCI falharem:

- Nome

- Sobrenome

- Nome para exibição

- Endereço de e-mail (se o domínio de identidades do OCI exigir um endereço de e-mail)

Para descobrir se o seu domínio de identidades do OCI requer um endereço de e-mail para criar novos usuários, consulte Exigindo Endereço de E-mail do Usuário para Criação de Conta.

Consulte a etapa 24 desta tarefa para obter informações sobre como configurar o identificador exclusivo para usuários do Azure.

-

Selecione Adicionar usuário/grupo e adicione os usuários e grupos que você deseja incluir na federação de identidades. Depois que você informar os usuários e grupos, eles serão sincronizados com sua conta do OCI.