Visão Geral do Serviço Network Firewall

Use o serviço Network Firewall para criar um firewall com detecção e prevenção de intrusão para suas redes virtuais na nuvem (VCNs).

Com tecnologia Palo Alto Networks®, o serviço de Firewall de Rede oferece visibilidade do tráfego de rede que entra em ambientes de nuvem (norte-sul) e entre sub-redes (leste-oeste). Você pode usar o serviço Network Firewall com outros serviços de segurança para criar uma solução de segurança de rede em camadas.

Um firewall é uma instância altamente disponível e escalável que você cria em uma sub-rede. O firewall aplica a lógica de negócios definida em uma política ao tráfego de rede. Use o roteamento na VCN para direcionar o tráfego de/ para o firewall.

O serviço Network Firewall fornece uma taxa de transferência de 4 Gbps.

Recursos de Segurança

- Filtragem de rede com estado: Crie regras de filtragem de rede com estado que permitam ou neguem o tráfego de rede com base no IP de origem (IPv4 e IPv6), IP de destino (IPv4 e IPv6), porta e protocolo.

- Filtragem de URL e FQDN personalizados: restrinja o tráfego de entrada e saída a uma lista especificada de FQDNs (domínios totalmente qualificados), incluindo curingas e URLs personalizados.

- IDPS (Intrusion Detection and Prevention): Monitore as redes para detectar atividades maliciosas. Registre informações, reporte ou bloqueie a atividade.

- Inspeção SSL: decriptografe e inspecione o tráfego criptografado com TLS com suporte a ESNI para vulnerabilidades de segurança. A ESNI (Indicação de Nome de Servidor Criptografado) é uma extensão TLSv1.3 que criptografa a SNI (Indicação de Nome de Servidor) no handshake TLS.

- Pesquisa de tráfego dentro da sub-rede de uma mesma VCN: Roteie o tráfego entre duas sub-redes da VCN por meio de um firewall.

- Inspeção de tráfego entre VCN: Roteie o tráfego entre duas VCNs por meio de um firewall.

- Inspeção de tráfego VXLAN: roteie o tráfego para um VTAP (virtual test access point) por meio de um firewall. Para obter mais informações sobre VTAPs, consulte Pontos de Acesso de Teste Virtual.

- Regras NAT: Use regras NAT para criar um conjunto priorizado de regras de entrada e saída. Essas regras especificam endereços de origem e de destino, permitindo que você execute a Tradução de Endereço de Rede (SNAT) de origem no tráfego de rede. Com as regras NAT, você pode alterar endereços IP de origem, otimizar o uso de endereços IP e aumentar a segurança ocultando detalhes internos da rede. Consulte Sobre regras NAT.

Casos de uso comuns do Firewall de Rede

Cada cenário usa o roteamento dentro da VCN para rotear o tráfego para o firewall. Consulte Roteamento Dentro da VCN para obter mais informações.

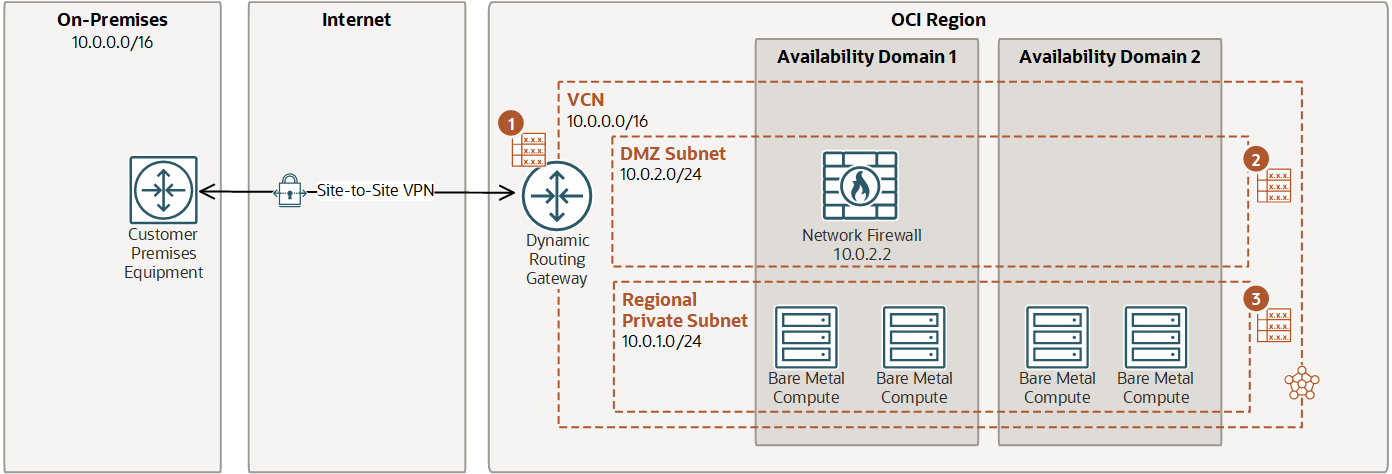

Protegendo o tráfego entre uma rede on-premises e uma VCN

| CIDR de Destino | Destino da rota |

|---|---|

| 0.0.0.0/0 | Network Firewall (10.0.2.2) |

| CIDR de Destino | Destino da rota |

|---|---|

| 0.0.0.0/0 | DRG |

| CIDR de Destino | Destino da rota |

|---|---|

| 0.0.0.0/0 | Network Firewall (10.0.2.2) |

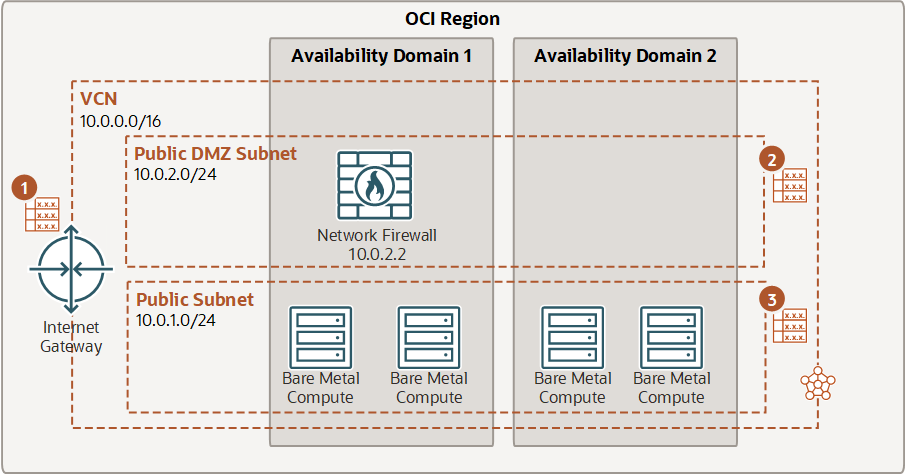

Protegendo o tráfego entre a internet e uma VCN

Neste exemplo, o roteamento é configurado da internet para o firewall. O tráfego é roteado do gateway de internet (IGW), por meio do firewall e, em seguida, da sub-rede do firewall para uma sub-rede pública.

| CIDR de Destino | Destino da rota |

|---|---|

| VCN (10.0.0.0/16) | Network Firewall (10.0.2.2) |

| CIDR de Destino | Destino da rota |

|---|---|

| 0.0.0.0/0 | IGW |

| CIDR de Destino | Destino da rota |

|---|---|

| 0.0.0.0/0 | Network Firewall (10.0.2.2) |

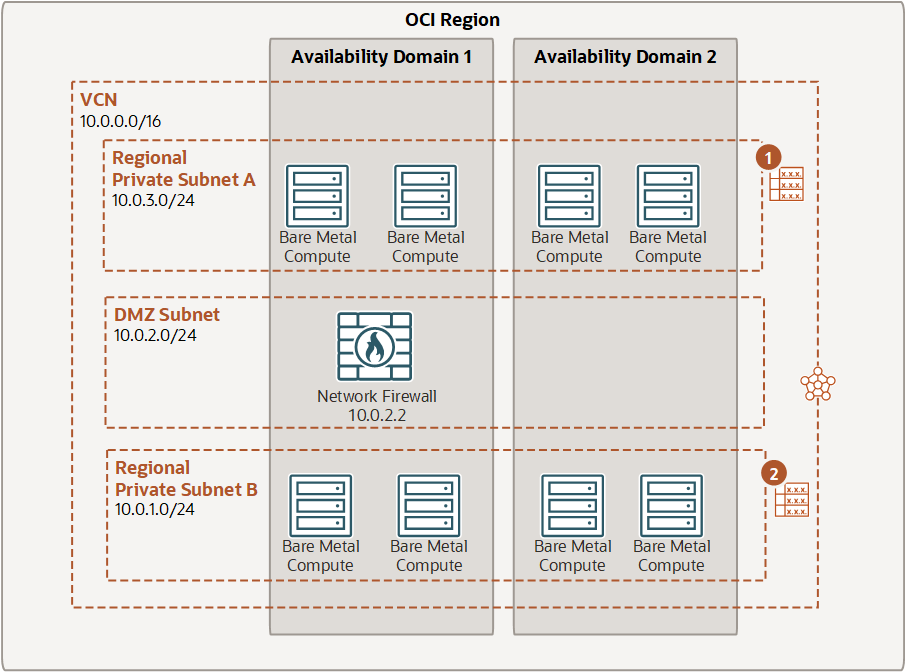

Protegendo o tráfego entre sub-redes em uma VCN

Neste exemplo, o roteamento é configurado de uma sub-rede para o firewall. O tráfego é roteado da Sub-rede A por meio do firewall e, em seguida, da sub-rede do firewall para a Sub-rede B.

Regiões e Domínios de Disponibilidade

Você pode usar o serviço Network Firewall em todas as regiões. Para obter uma lista de regiões suportadas e informações gerais, consulte Regiões e Domínio de Disponibilidade.

Ao criar um firewall, você pode criá-lo em uma região ou em um domínio de disponibilidade específico dentro de uma região. O padrão quando você cria um firewall é regional.

- As instâncias de firewall regional são distribuídas entre todos os domínios de disponibilidade da região, o que reduz o risco de falha do domínio de disponibilidade.

- Os firewalls regionais são de alta disponibilidade e têm alta tolerância a falhas.

- O uso de firewalls regionais pode adicionar pequenas latências entre domínios de disponibilidade. Por exemplo, se o cliente ou o servidor estiver em um domínio de disponibilidade diferente da instância do firewall, poderá haver latência em milissegundos. Se o cliente ou o servidor estiver no mesmo domínio de disponibilidade que a instância de firewall, a latência estará em microssegundos.

- As instâncias de firewall específicas do domínio de disponibilidade são distribuídas entre vários domínios de falha dentro de um único domínio de disponibilidade especificado.

- Os firewalls específicos do domínio de disponibilidade podem causar redirecionamento do tráfego se ele vier de uma sub-rede regional.

Conceitos do Serviço Network Firewall

- Firewall

- Um firewall é um recurso que existe em uma sub-rede escolhida e controla a entrada e saída de tráfego da rede com base em um conjunto de regras de segurança. O tráfego é roteado de/para o firewall de recursos, como gateways de internet e DRGs (gateways de roteamento dinâmico). Para criar um firewall, você deve ter pelo menos uma política que possa ser anexada ao firewall. Para obter informações sobre como criar e gerenciar esse recurso, consulte Criando e Gerenciando Firewalls.

- Política de firewall

- Uma política de firewall é um recurso que contém as regras que controlam como um firewall inspeciona, permite ou nega o tráfego de rede. Você pode associar uma política de firewall a um ou mais firewalls. Para criar ou gerenciar esse recurso, consulte Criando e Gerenciando Políticas de Firewall.

- Componente de política de firewall

- Os componentes da política de firewall, como listas, segredos e perfis de decriptografia, ajudam a criar regras para uma política de firewall. Para criar ou gerenciar componentes de política de firewall, consulte Criando e Gerenciando Políticas de Firewall.

- domínio de disponibilidade

- O data center em uma região geográfica que hospeda recursos de nuvem. Para obter mais informações, consulte Regiões e Domínios de Disponibilidade. Um firewall existe em um único domínio de Disponibilidade em uma região.

Criando Automação com Eventos

Próximas Etapas

Para configurar o serviço de Firewall de Rede, consulte Configurando o Serviço Network Firewall