Pré-requisitos para um Ponto Final Privado

Para provisionar uma instância do Oracle Fusion Data Intelligence com um ponto final privado, você deve ter os seguintes recursos já criados:

- Uma rede virtual na nuvem (VCN) dentro da região em que você planeja implantar o Oracle Fusion Data Intelligence e uma sub-rede privada na sua VCN com disponibilidade de endereço IP /28 (14 endereços IP) ou mais. Você pode alterar isso após o provisionamento.Para evitar falhas na criação da instância, certifique-se de que as seguintes alternâncias estejam ativadas:

- A alternância Usar nomes de host DNS nesta VCN ao criar a VCN.

- A alternância Usar nomes de host DNS nesta Sub-rede ao criar a sub-rede.

Consulte Como Trabalhar com VCNs e Sub-redes.

- Certifique-se de que você (ou quem planeja criar a instância do Oracle Fusion Data Intelligence) tenha as políticas necessárias para acessar a VCN.

Escolha o nível mais apropriado para você entre estas opções:

Política de Acesso Limitado a Recursos

-

Allow any-user to use vnics in tenancy where request.principal.type = 'fawservice' -

Allow any-user to read vcns in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use network-security-groups in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use private-ips in tenancy where request.principal.type = 'fawservice' -

Allow any-user to use subnets in tenancy where request.principal.type = 'fawservice'

Se quiser exibir e gerenciar sua família de redes virtuais na Console do Oracle Cloud Infrastructure, talvez você queira criar estas políticas:

-

Allow group FAWAdmin.grp to read virtual-network-family <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage vnics <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to use subnets <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to use private-ips <in compartment your-compartment or in tenancy>

Política de Amplo Acesso a Recursos

Allow any-user to manage virtual-network-family in tenancy where request.principal.type = 'fawservice'Se quiser exibir e gerenciar sua família de redes virtuais na Console do Oracle Cloud Infrastructure, talvez você queira criar esta política:Allow group FAWAdmin.grp to manage virtual-network-family <in compartment compartment-name or in tenancy>Além disso, você deve criar as seguintes políticas de serviço geral:

-

Allow group FAWAdmin.grp to manage analytics-warehouse <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to read analytics-warehouse-work-requests <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage autonomous-database-family <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to manage analytics-instances <in compartment your-compartment or in tenancy> -

Allow group FAWAdmin.grp to read analytics-instance-work-requests <in compartment your-compartment or in tenancy>

-

- Opcional: Se você planeja restringir o tráfego (entrada e saída) usando regras de grupo de segurança de rede, deverá fazê-lo ao criar sua instância do Oracle Fusion Data Intelligence. Você pode especificar até 5 grupos de segurança de rede para atender aos seus requisitos de negócios. Certifique-se de que os grupos de segurança de rede existam na mesma VCN que o Oracle Fusion Data Intelligence e você tenha esta política necessária para usar grupos de segurança de rede:

Allow group FAWAdmin.grp to use network-security-groups <in compartment your-compartment or in tenancy>Consulte "Para criar um NSG" em Grupos de Segurança de Rede.

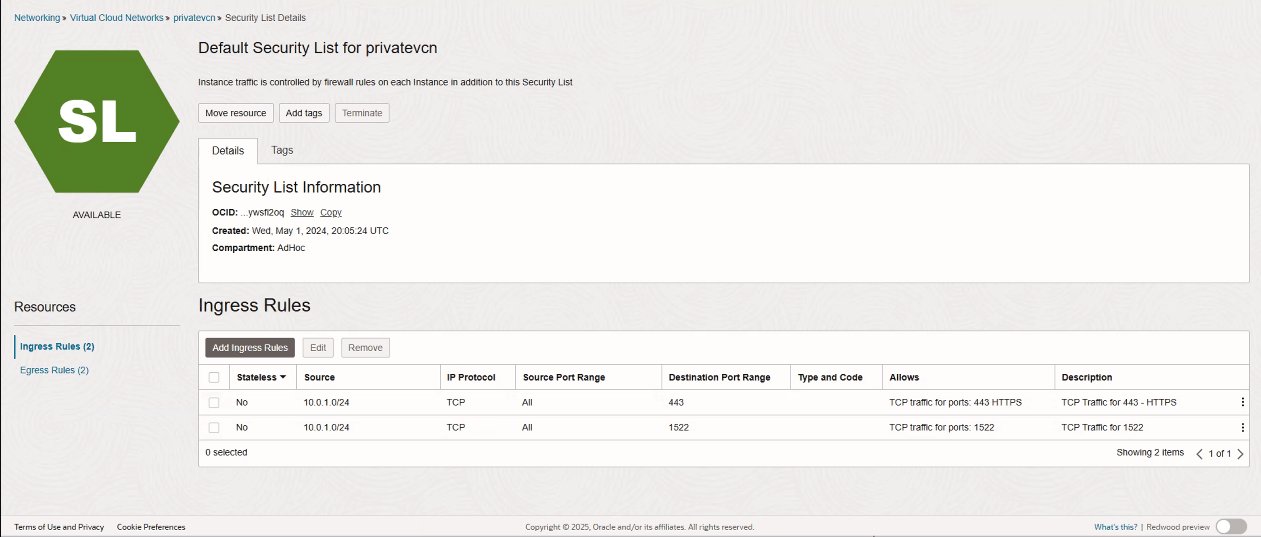

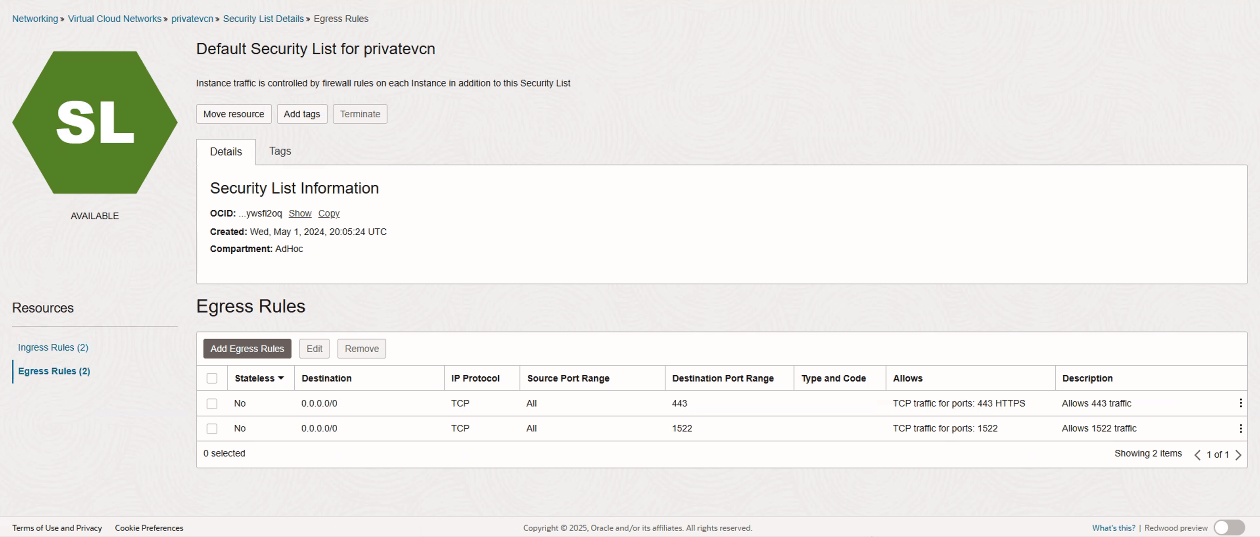

- Tráfego de entrada especificado na Porta 1522 para o Oracle Autonomous Data Warehouse e na Porta 443 para o Oracle Analytics Cloud ao especificar as informações da regra de segurança para o grupo de segurança de rede ou a VCN. Certifique-se de que o bloco CIDR VCN/SUBNET permita entrada e saída nas regras para as portas 443 e 1522.Observação

Ambas as portas são necessárias para o funcionamento da instância do Oracle Fusion Data Intelligence com um ponto final privado.