Ativar o OCI HYOK com o Thales CipherTrust Manager Usando o OCI Load Balancer para Alta Disponibilidade

Introdução

No tutorial anterior, exploramos a integração do Thales CipherTrust Manager com a Oracle Cloud Infrastructure (OCI) para ativar os recursos Hold Your Own Key (HYOK), com e sem um OCI API Gateway. Embora o clustering de Gerenciadores CipherTrust forneça um nível de capacidade de recuperação, ele não garante alta disponibilidade precisa de uma perspectiva de rede.

O Thales CipherTrust Manager não suporta nativamente um endereço IP virtual (endereço VIP) para failover contínuo entre nós.

Este tutorial aborda a limitação introduzindo o OCI Load Balancer para fornecer alta disponibilidade de rede para instâncias do Thales CipherTrust Manager. Ao colocar os Gerentes CipherTrust em cluster por trás de um Balanceador de Carga da OCI, podemos garantir disponibilidade contínua e tolerância a falhas para serviços de gerenciamento de chaves externas na OCI, mesmo no caso de uma falha de nó ou interrupção do data center.

Este tutorial o guiará pela arquitetura, configuração e considerações para implantar essa configuração em seu ambiente da OCI.

Objetivos

- Tarefa 1: Revisar as arquiteturas HYOK existentes do OCI e do Thales CipherTrust Manager.

- Tarefa 2: Criar um Balanceador de Carga do OCI.

- Tarefa 3: Integrar o OCI Load Balancer a uma implantação HYOK baseada no OCI API Gateway.

- Tarefa 4: Integrar o OCI Load Balancer com uma implantação HYOK existente sem o OCI API Gateway.

- Tarefa 5: Analise todas as arquiteturas HYOK do OCI e do Thales CipherTrust Manager para tornar o Thales CipherTrust Manager altamente disponível.

Tarefa 1: Revisar as Arquiteturas HYOK do Gerente de OCI e Thales CipherTrust Existentes

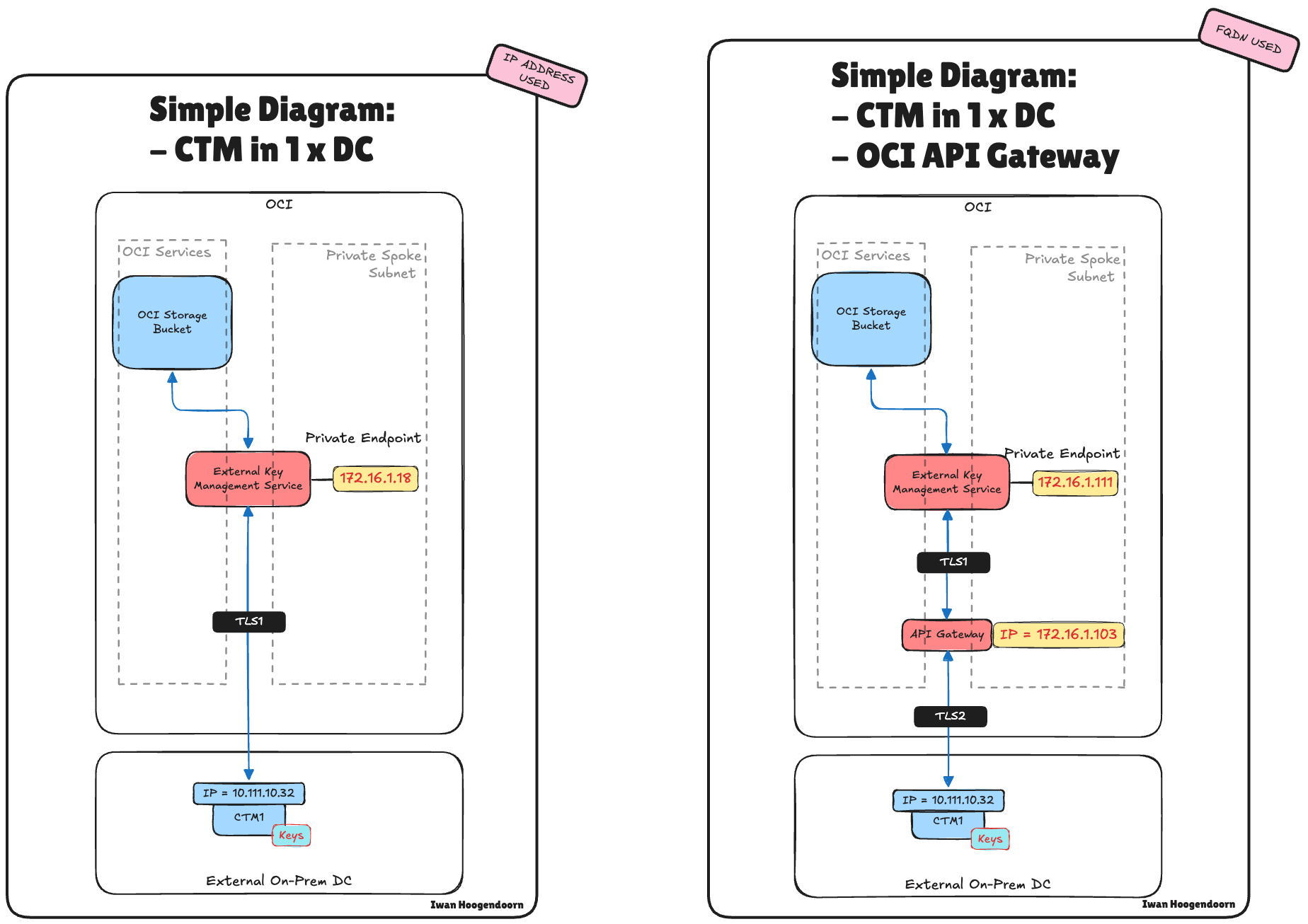

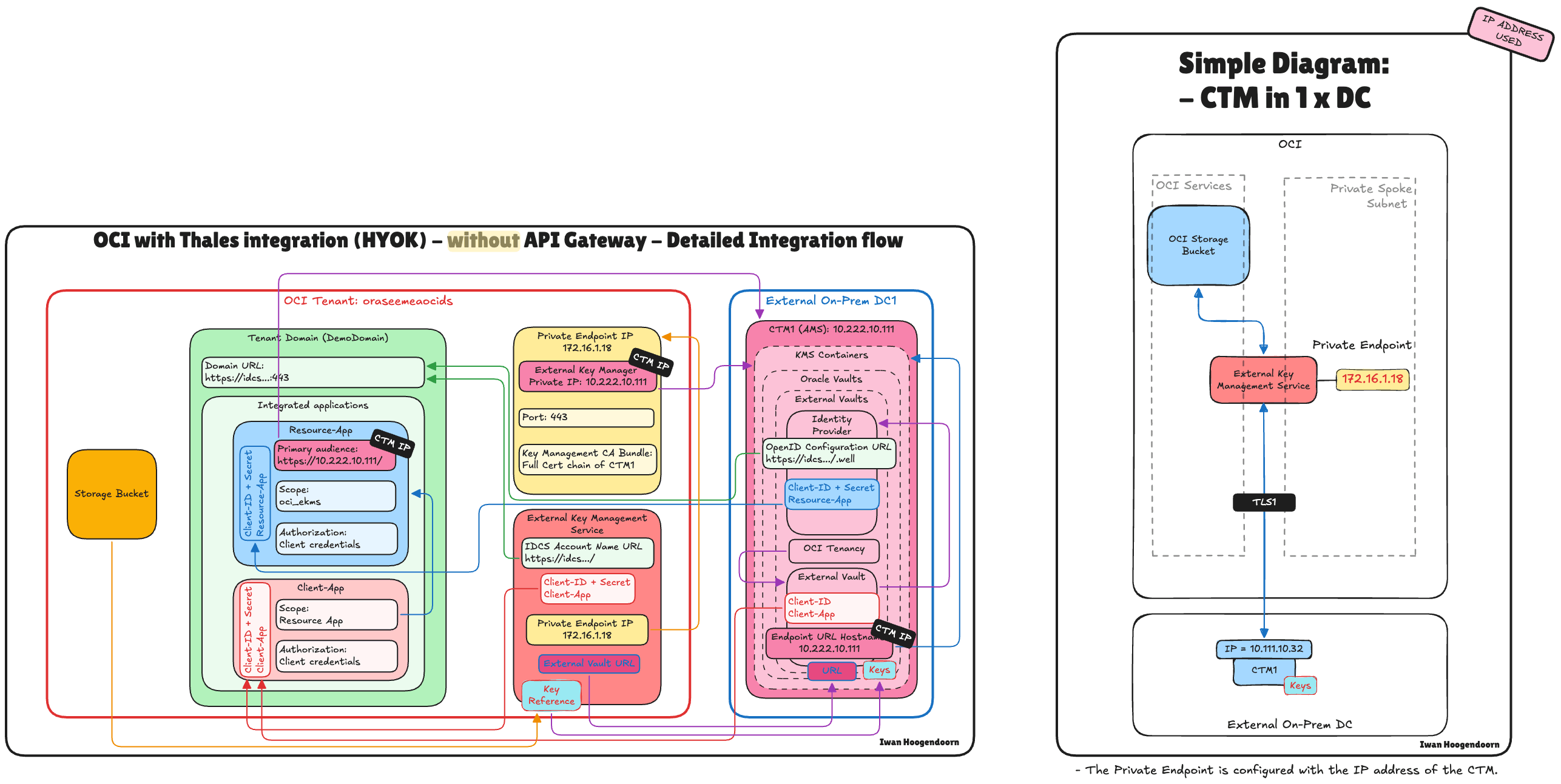

Antes de introduzir o OCI Load Balancer na arquitetura, é essencial revisitar as implementações HYOK do OCI e do Thales CipherTrust Manager. Em implementações anteriores, abordamos dois padrões principais:

-

Configurar uma OCI Hold Your Own Key usando o Thales CipherTrust Manager com o OCI API Gateway

-

Configurar uma OCI Hold Your Own Key usando o Thales CipherTrust Manager sem o OCI API Gateway

Esta seção resumirá brevemente esses dois designs e destacará seus pontos fortes e limitações, definindo a base para introduzir o OCI Load Balancer para preencher a lacuna de disponibilidade.

Ambas as arquiteturas dependiam da clusterização de vários Gerentes Thales CipherTrust para fornecer capacidade de recuperação, mas não tinham alta disponibilidade precisa no nível da rede devido à ausência de suporte a endereço VIP nativo no Gerenciador Thales CipherTrust. Cada implantação lidou com o gerenciamento de chaves de forma eficaz, mas introduziu possíveis pontos únicos de falha do ponto de vista de roteamento de rede e acessibilidade de serviço.

Antes de começar, certifique-se de ter o seguinte no lugar:

-

Duas ou mais instâncias do Thales CipherTrust Manager implantadas em diferentes domínios de disponibilidade ou domínios de falha (e em cluster). Para obter mais informações, consulte Configurar Dois Thales CipherTrust Cloud Key Manager Appliances no OCI, Criar um Cluster entre eles e Configurar Um como uma Autoridade de Certificação.

-

Uma VCN com sub-redes apropriadas (privada ou pública, dependendo da sua arquitetura). É aqui que você colocará o Balanceador de Carga do OCI.

-

Certificados (se você estiver usando o encerramento de SSL no Balanceador de Carga do OCI). Isso é algo que vamos explicar neste tutorial.

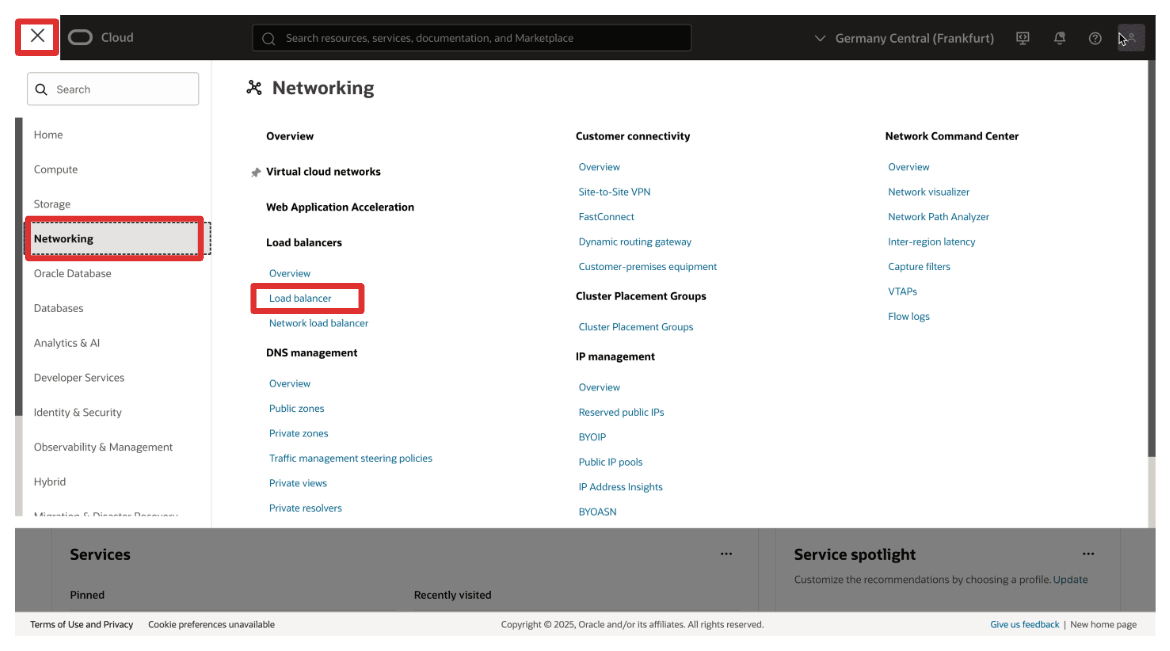

Tarefa 2: Criar um Balanceador de Carga do OCI

Para obter alta disponibilidade para o Thales CipherTrust Manager na camada de rede, introduzimos o OCI Load Balancer na arquitetura. O OCI Load Balancer será um ponto de acesso único e resiliente que distribui de forma inteligente as solicitações de entrada nos nós do Thales CipherTrust Manager clusterizados.

Esta tarefa fornecerá um Balanceador de Carga do OCI que faz frente a várias instâncias do Thales CipherTrust Manager. Você configurará conjuntos de backend, verificações de integridade, encerramento de SSL (se aplicável) e regras de listener adaptadas à sua implantação do HYOK, independentemente de você estar usando o Gateway de API do OCI ou não.

Essa configuração do OCI Load Balancer garante que o serviço de gerenciamento de chaves permaneça acessível mesmo que um dos nós do Thales CipherTrust Manager fique indisponível, melhorando significativamente a confiabilidade e a tolerância a falhas da sua integração de gerenciamento de chaves externas com a OCI.

-

Faça log-in na Console do OCI, navegue até o serviço Networking e clique em Load Balancers.

-

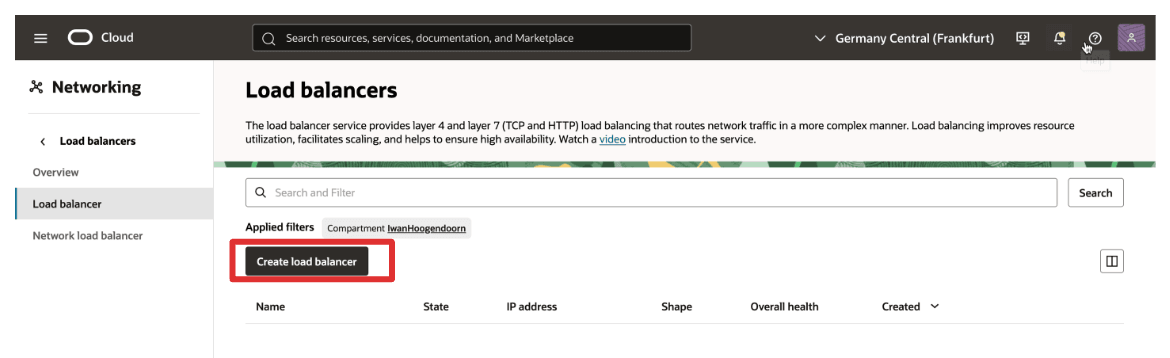

Clique em Criar Balanceador de Carga.

-

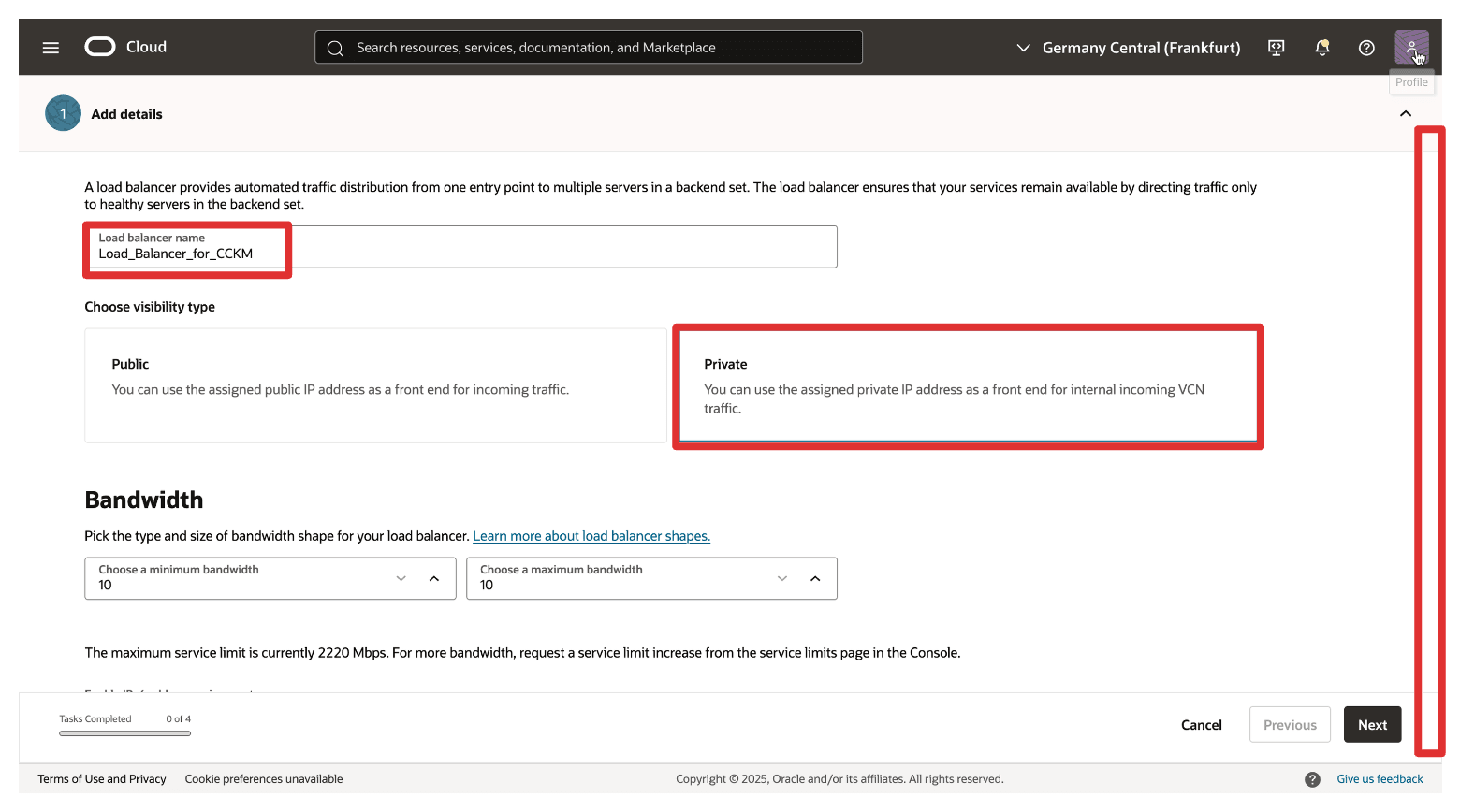

Digite as seguintes informações.

- Nome: Informe um nome descritivo (por exemplo,

Load_Balancer_for_CCKM). - Type: Selecione private ou public, dependendo do seu caso de uso.

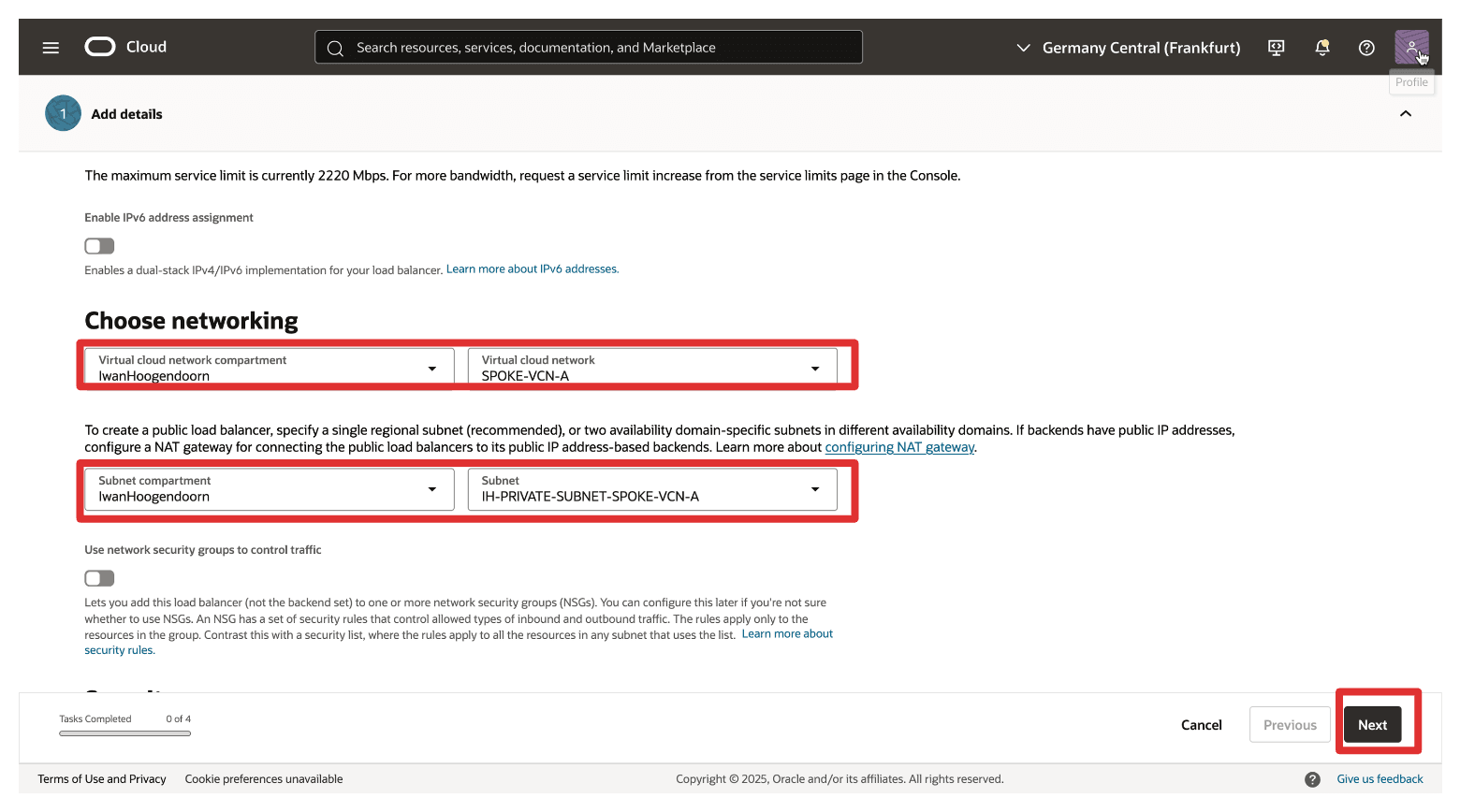

- VCN e Sub-rede: Selecione a VCN e a(s) sub-rede(s) em que o Balanceador de Carga do OCI será implantado no compartimento direito.

- Clique em Próximo.

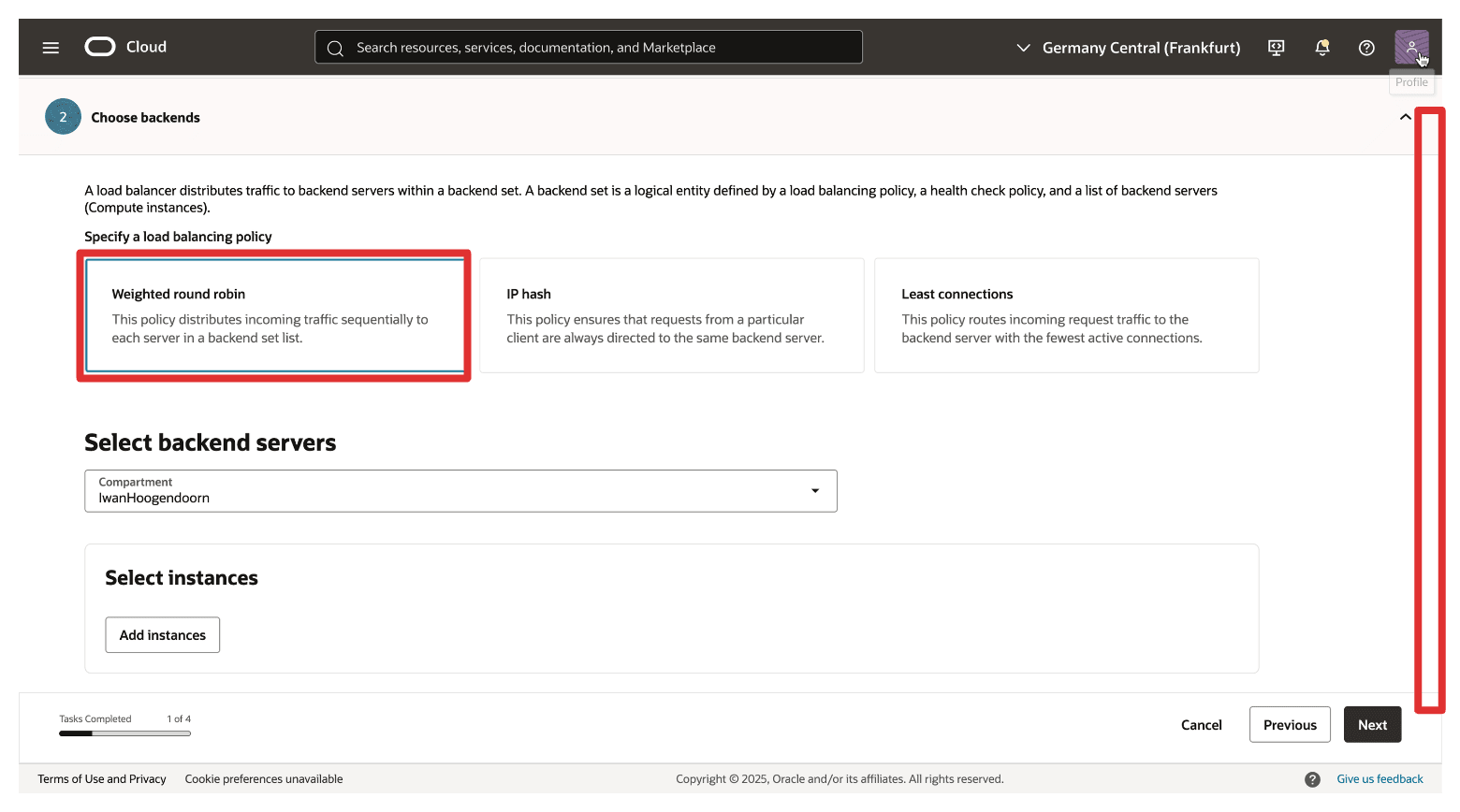

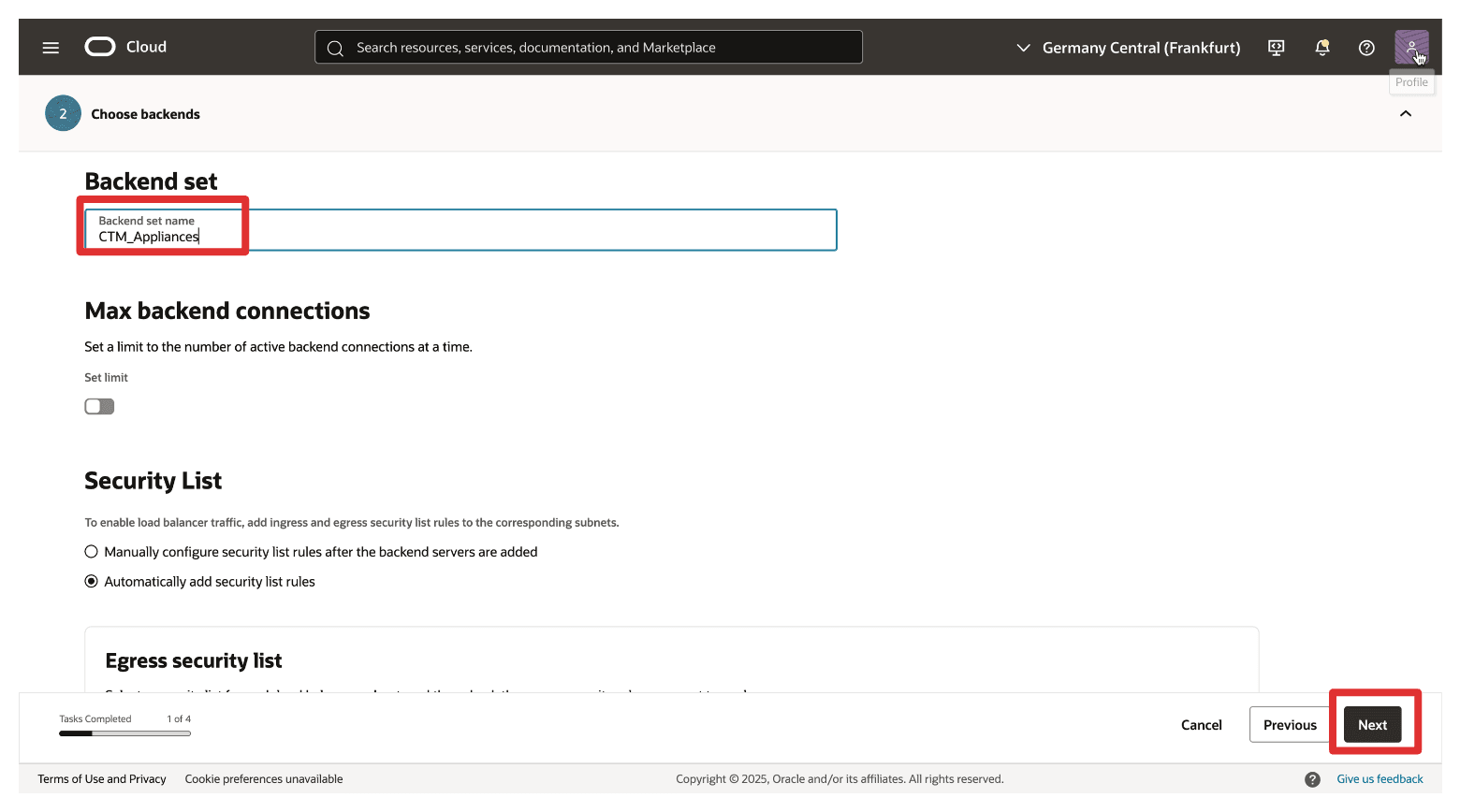

- Política: Selecione Rodízio ponderado.

- Deixe o campo Selecionar servidores de backend em branco. Nós os configuraremos posteriormente.

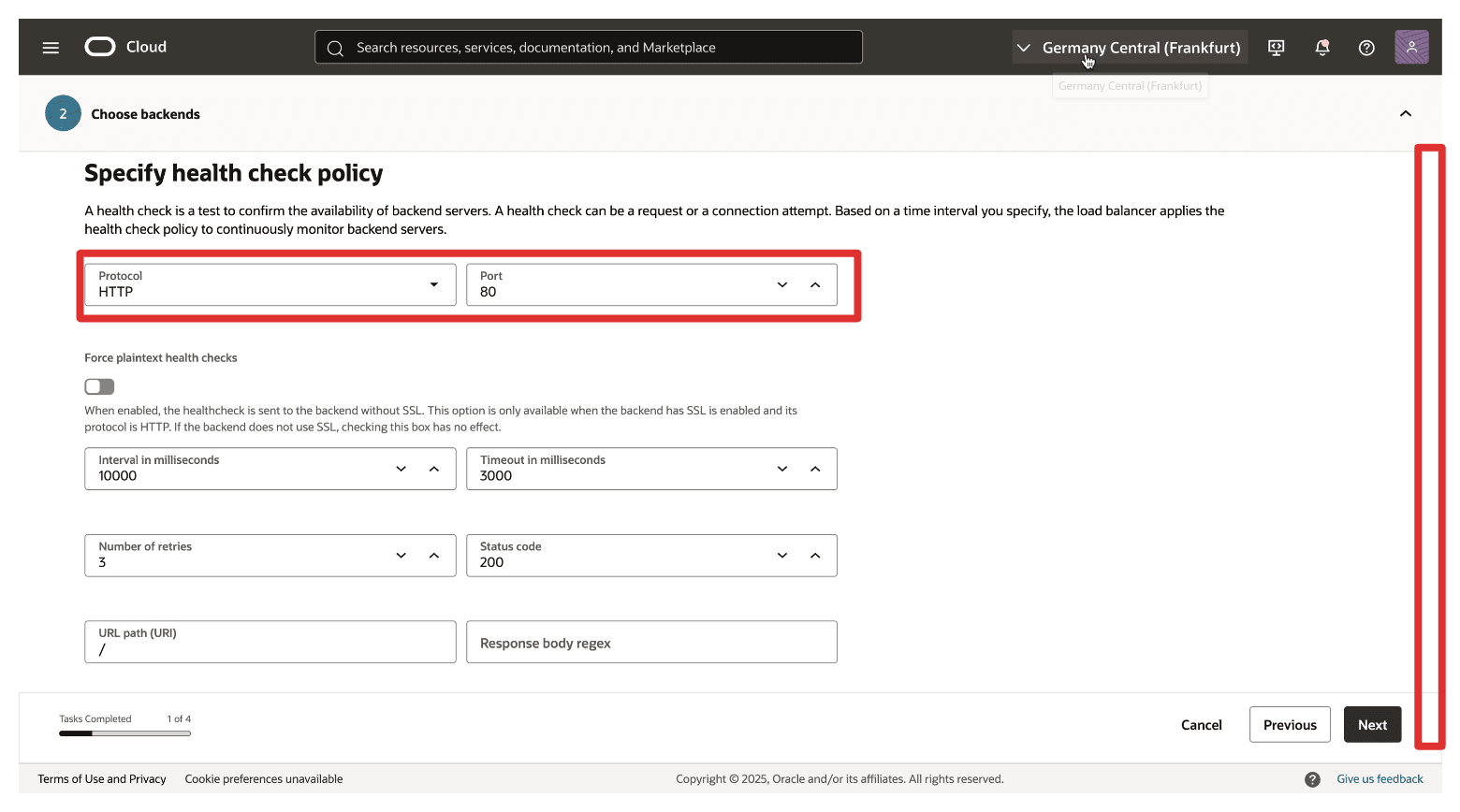

- Política de Verificação de Integridade: Selecione HTTP com a porta

80por enquanto. Isso será alterado posteriormente.

- Nome do conjunto de backend: Informe um nome descritivo (por exemplo,

CTM_Appliances). - Clique em Próximo.

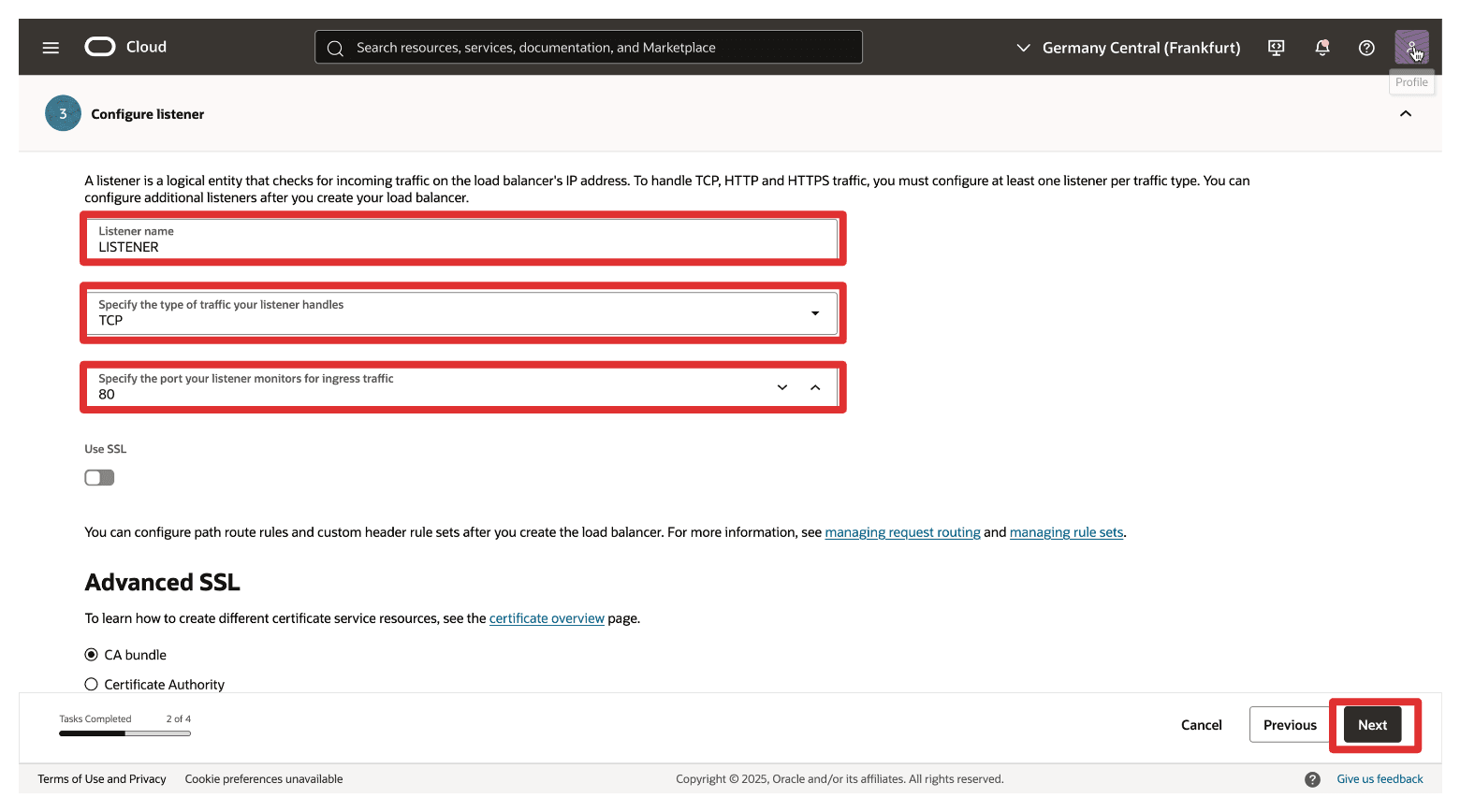

- Nome do Listener: Informe um nome descritivo (por exemplo,

LISTENER). - Tipo e Porta de Tráfego do Listener: TCP e porta

80, vamos alterá-los posteriormente. - Clique em Próximo.

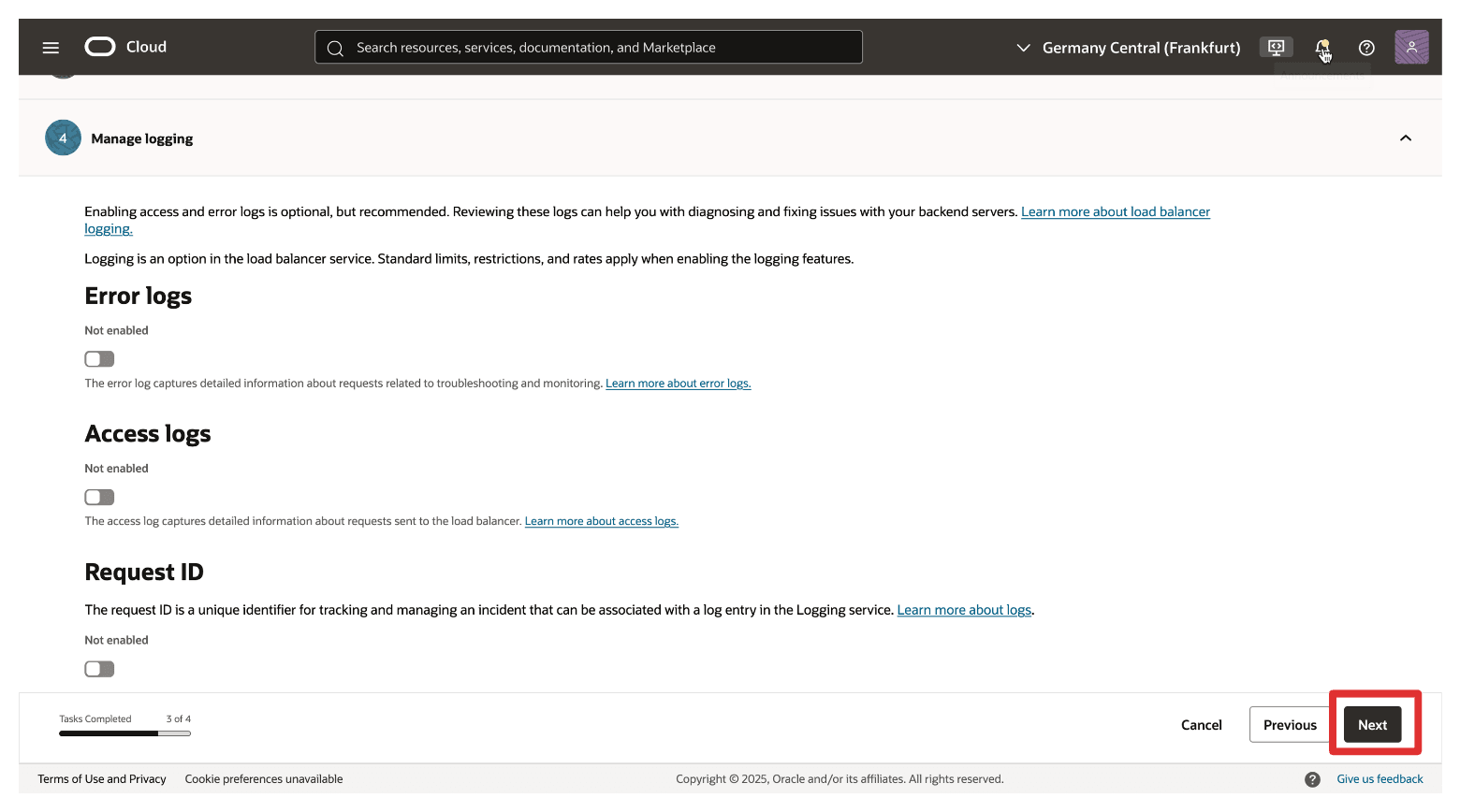

- Deixe todas as configurações de log no padrão.

- Clique em Próximo.

- Nome: Informe um nome descritivo (por exemplo,

-

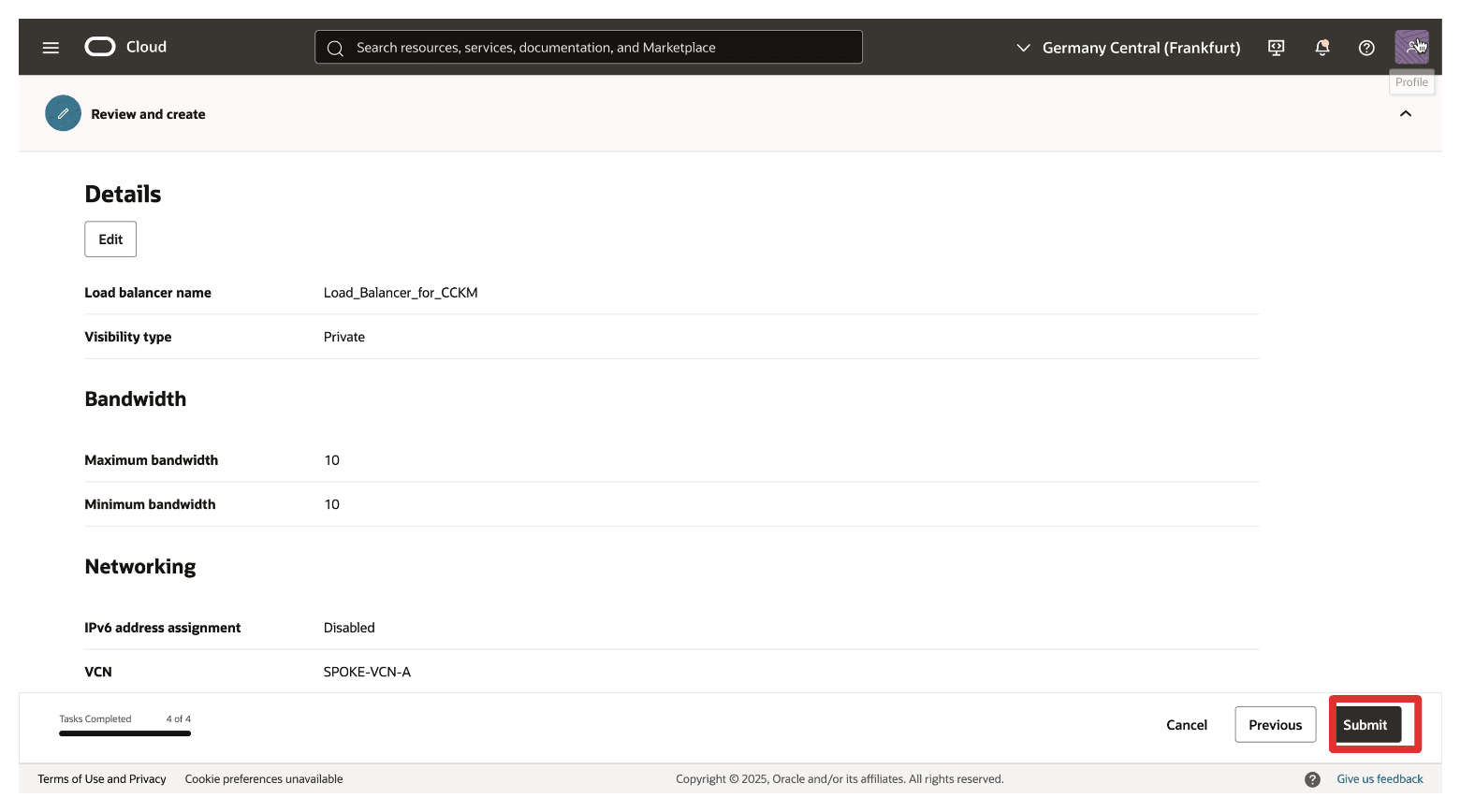

Verifique as informações e clique em Submeter.

-

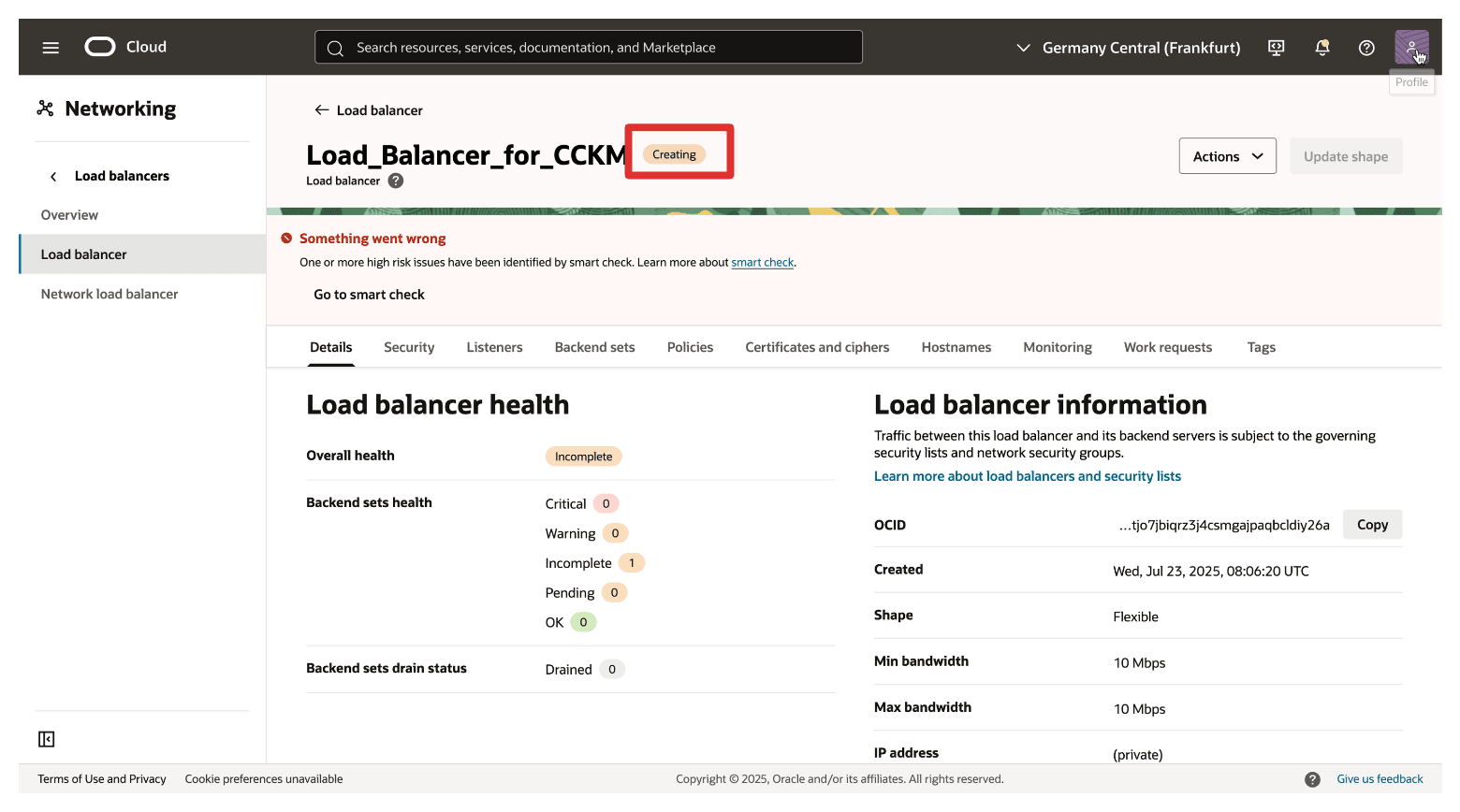

Observe que o Balanceador de Carga do OCI será criado. Após alguns minutos, ele mostrará Ativo.

-

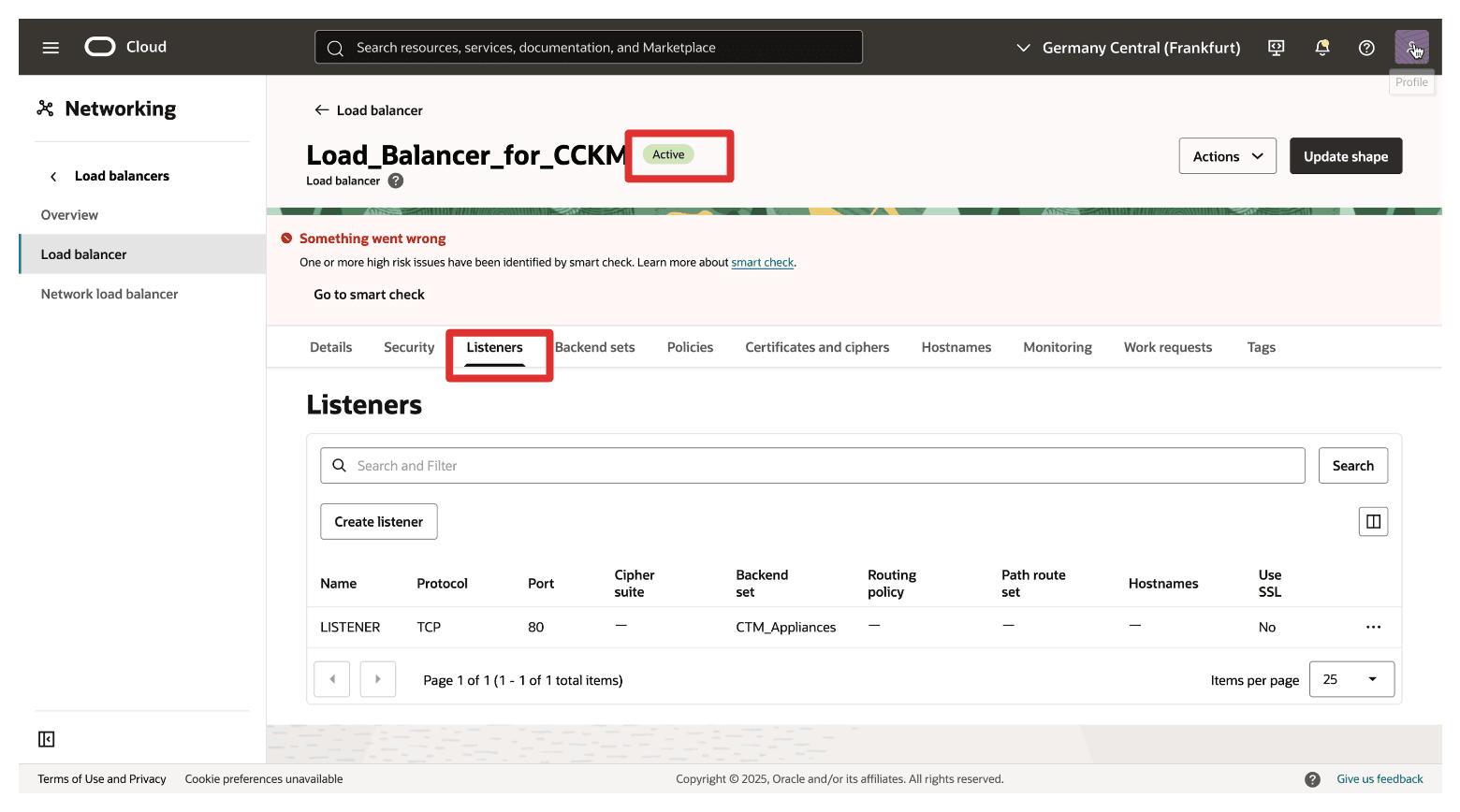

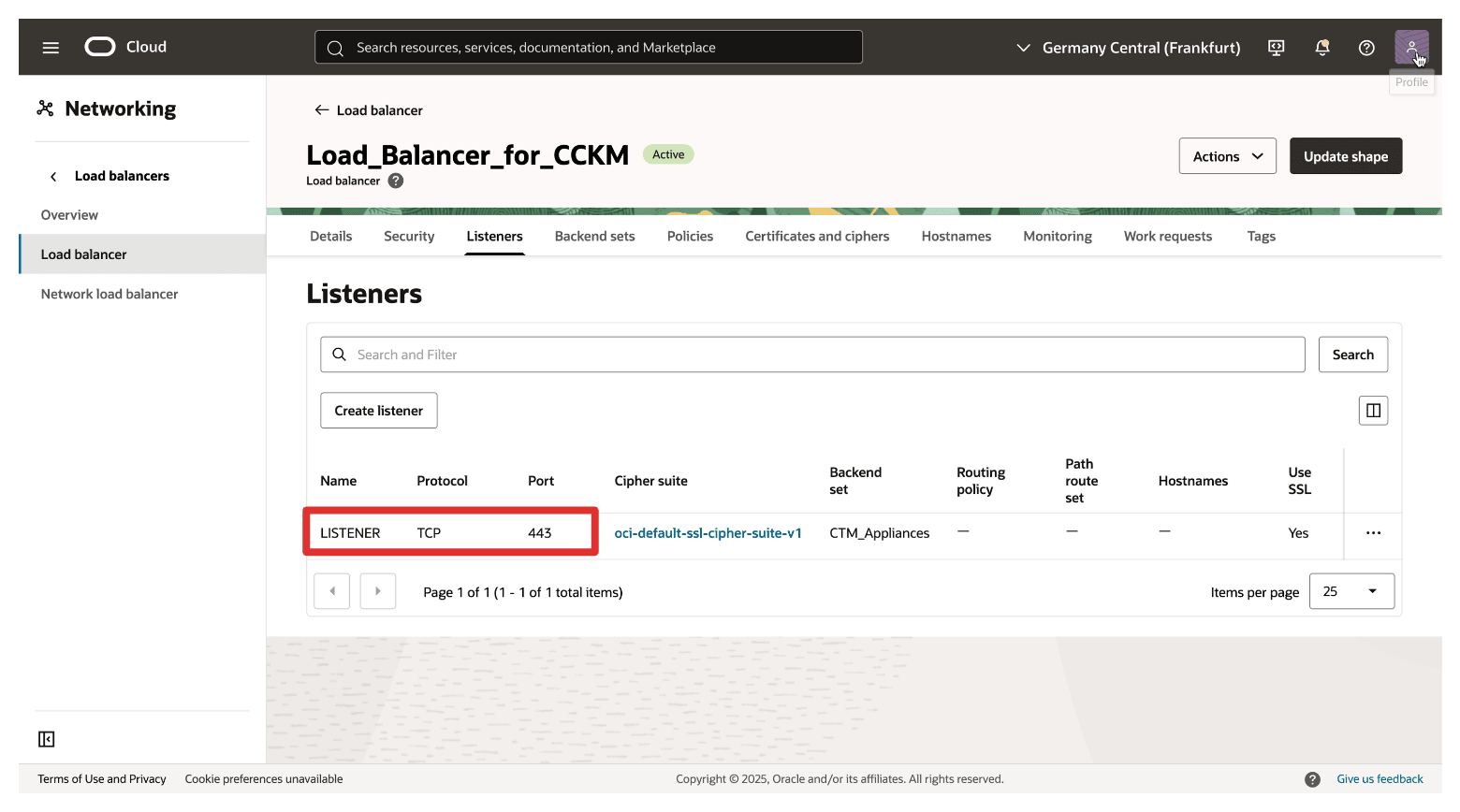

Clique em Listeners para revisar o listener que precisamos editar.

-

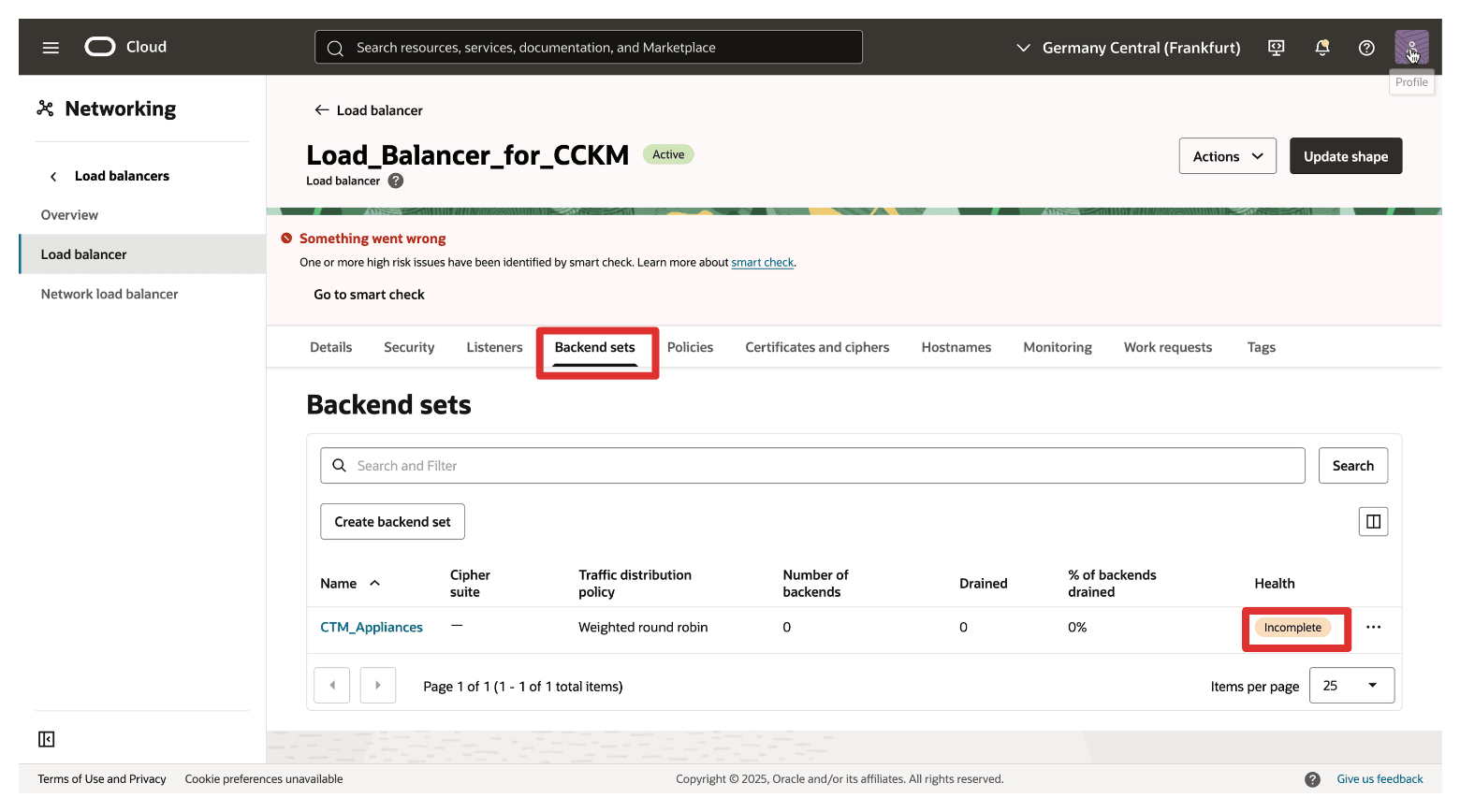

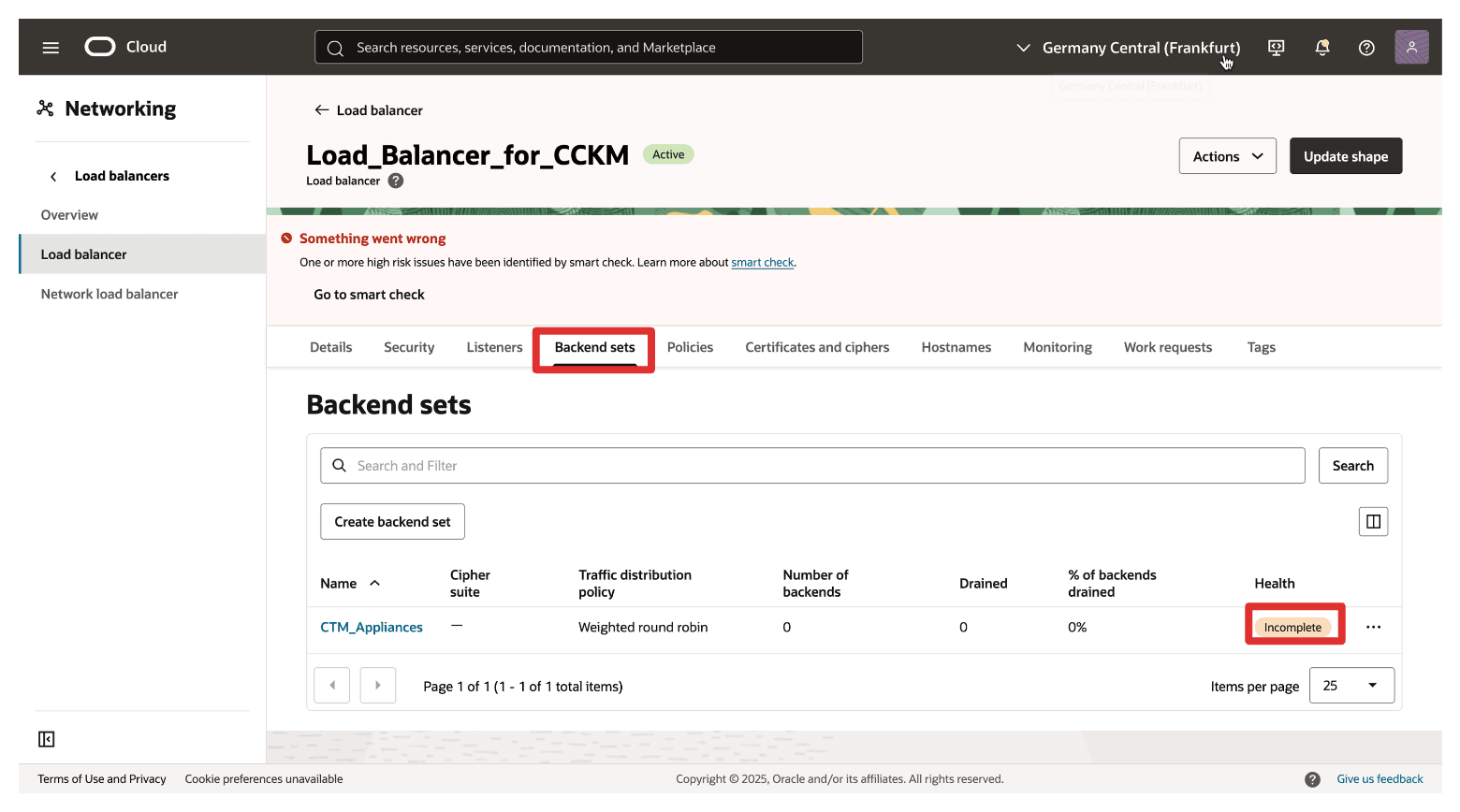

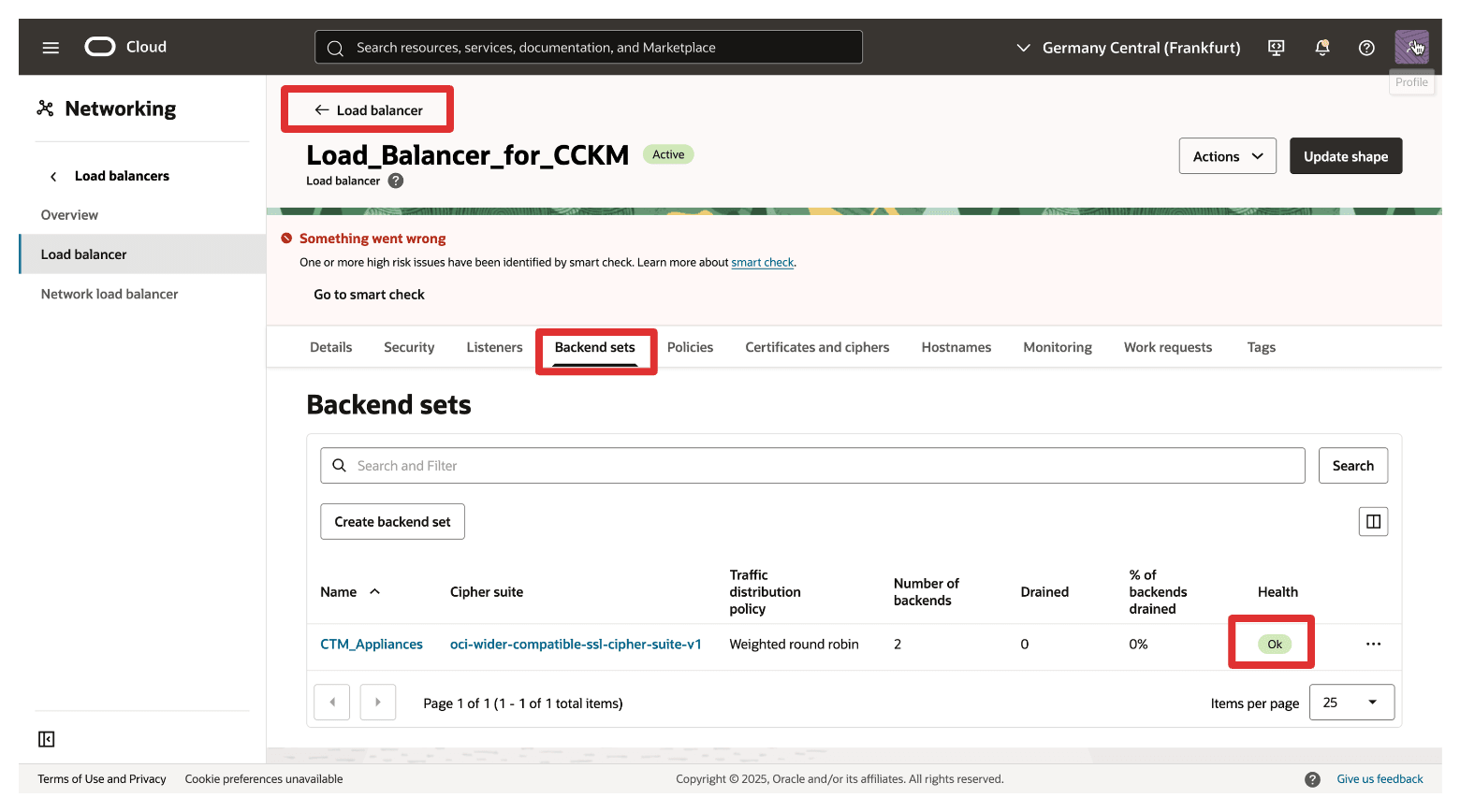

Clique em Conjuntos de backend para revisar o conjunto de backend que precisaremos editar. Além disso, observe que a integridade está aparecendo como Incompleto. Isso acontece porque ainda precisamos adicionar os servidores de backend do Thales CipherTrust Manager ao conjunto.

-

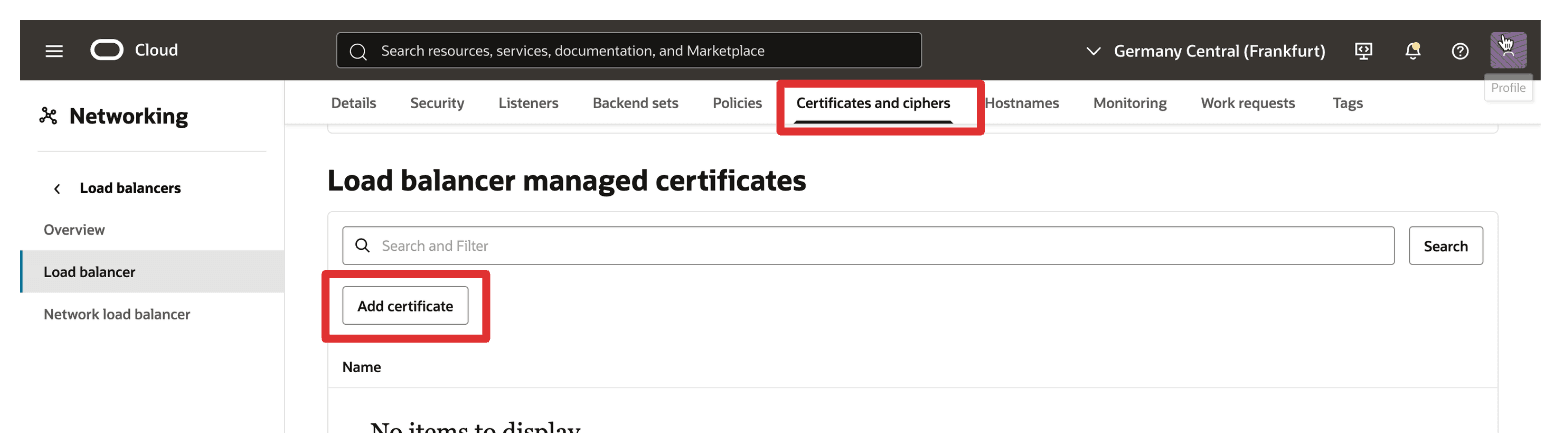

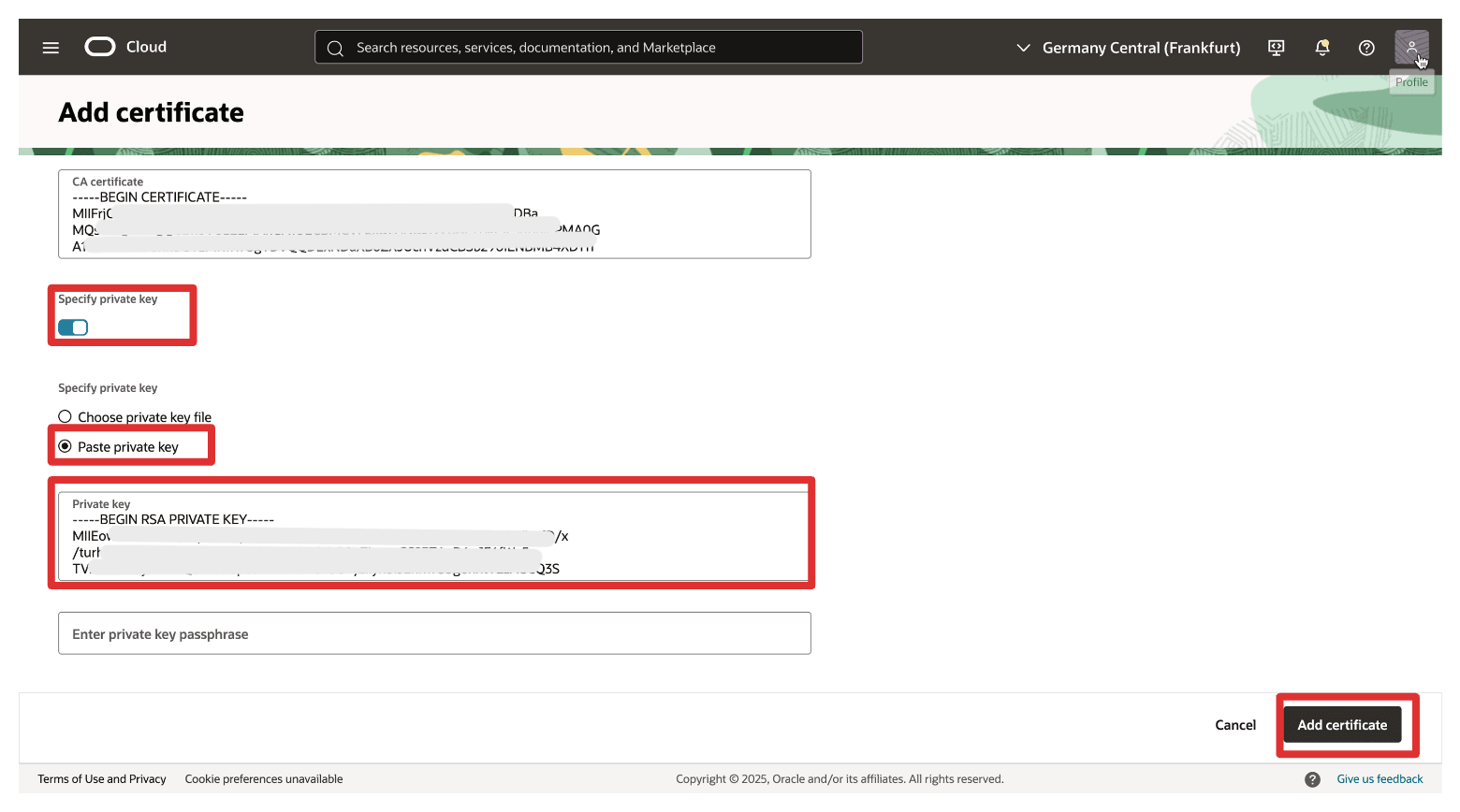

Precisamos adicionar um certificado antes de configurar o listener e o conjunto de backend com SSL. Para adicionar, navegue até Certificados e cifras e clique em Adicionar certificado.

-

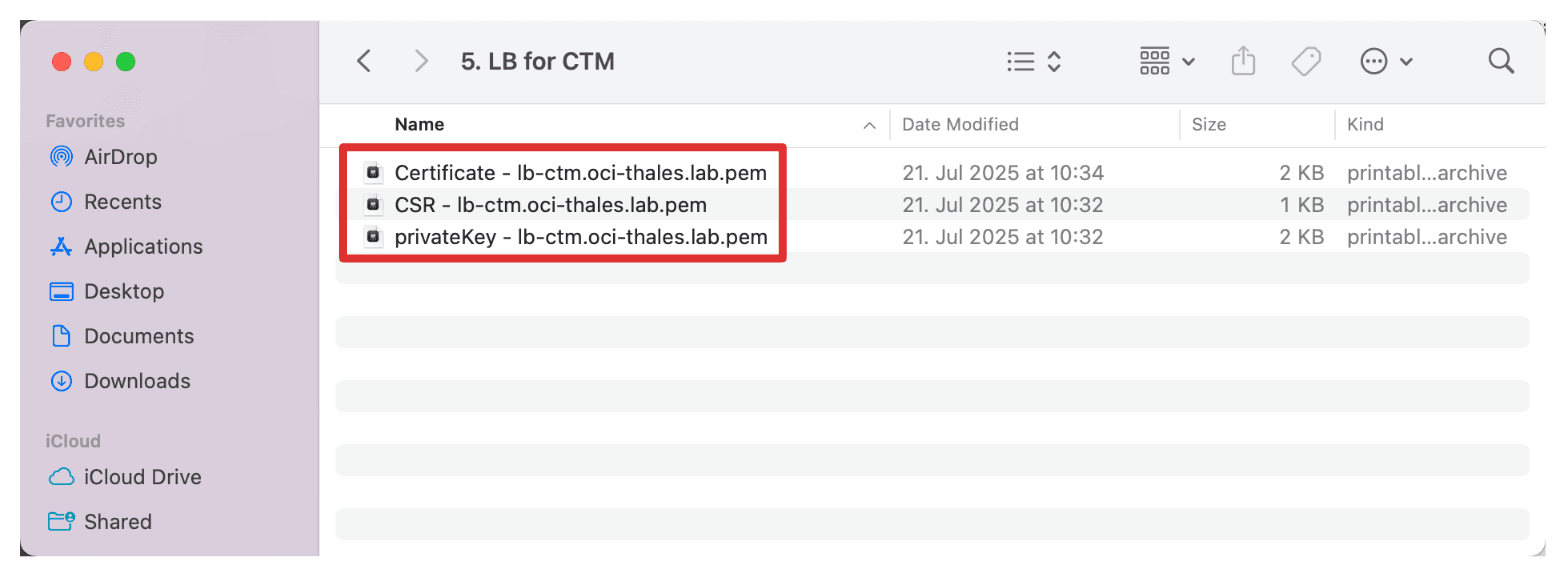

Certifique-se de ter um certificado assinado válido e uma chave privada criados para o Balanceador de Carga do OCI.

Para criar uma Solicitação de Assinatura de Certificado (CSR) e usar o Gerenciador CipherTrust do Thales para assinar o certificado com sua CA local, consulte Criar uma CSR para Appliances CCKM do Thales e Assinar pela CA.

-

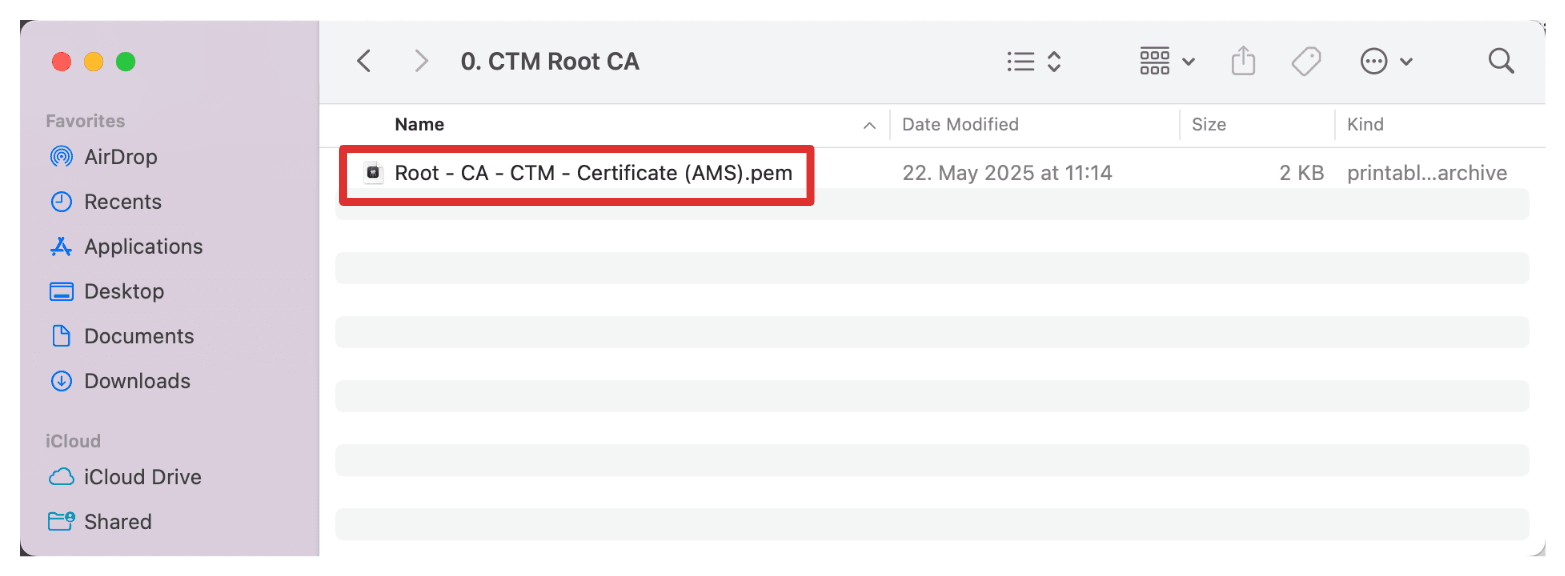

Além disso, certifique-se de ter a CA raiz (pacote pronto).

-

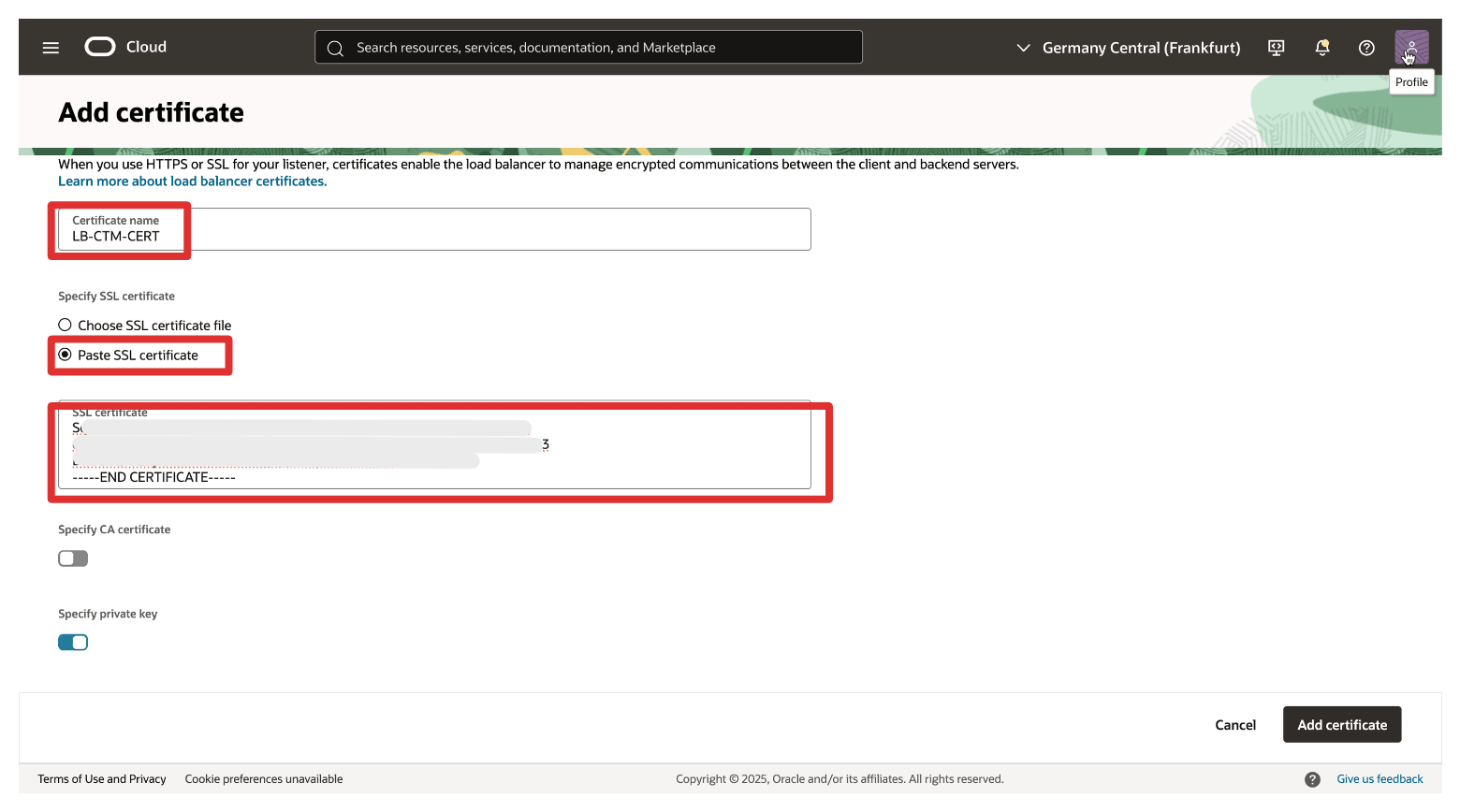

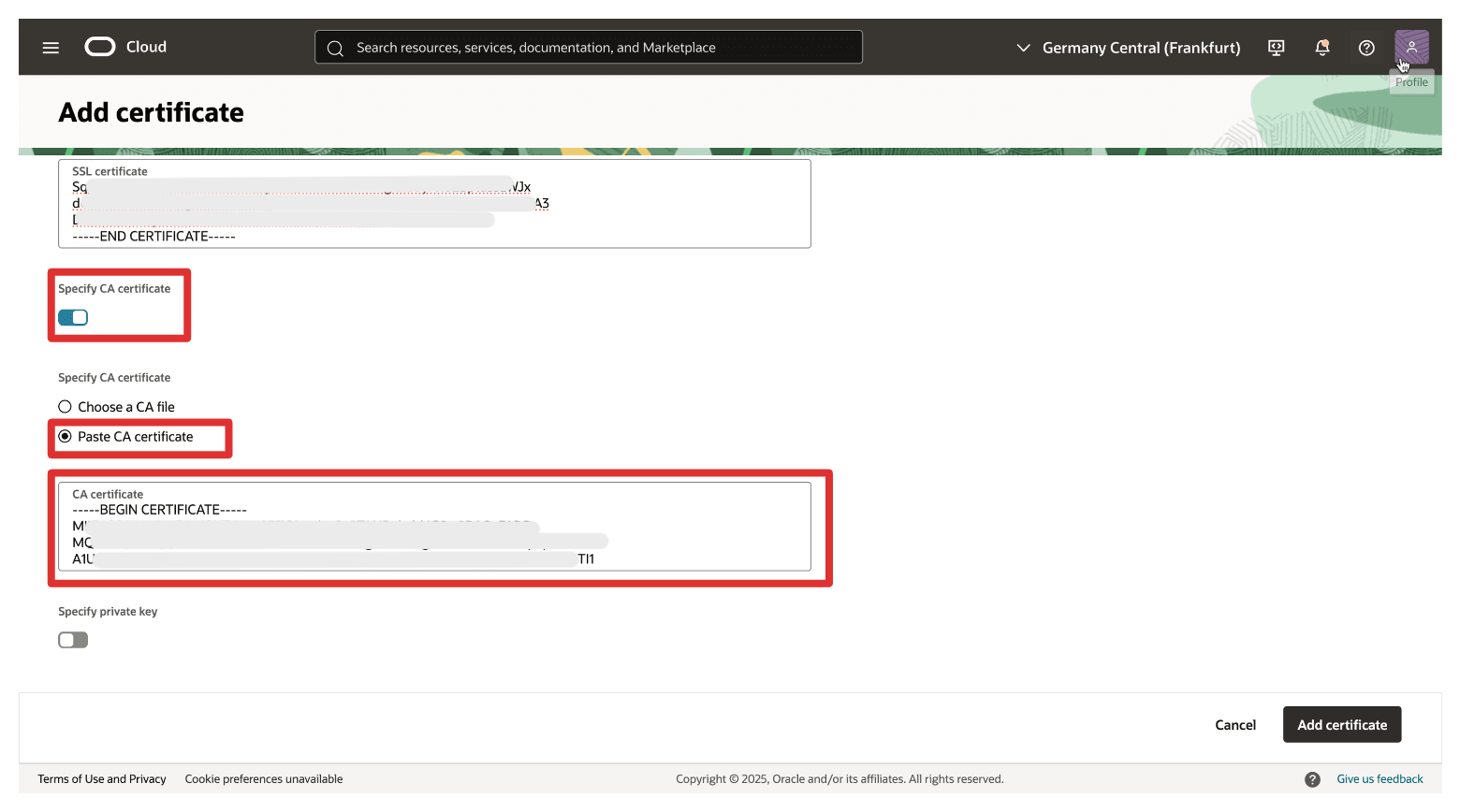

Em Adicionar certificado, especifique as informações a seguir.

- Nome do certificado: Informe um nome descritivo (por exemplo,

LB-CTM-CERT). - Selecione Colar certificado SSL.

- Certificado SSL: Cole o certificado SSL assinado.

- Selecione Especificar certificado da CA.

- Selecione Colar certificado da CA.

- Certificado de CA: Cole o certificado de CA (pacote).

- Selecione Especificar chave Privada.

- Selecione Colar Chave Privada.

- Chave privada: Cole a chave particular.

- Em Adicionar certificado, clique em.

- Nome do certificado: Informe um nome descritivo (por exemplo,

-

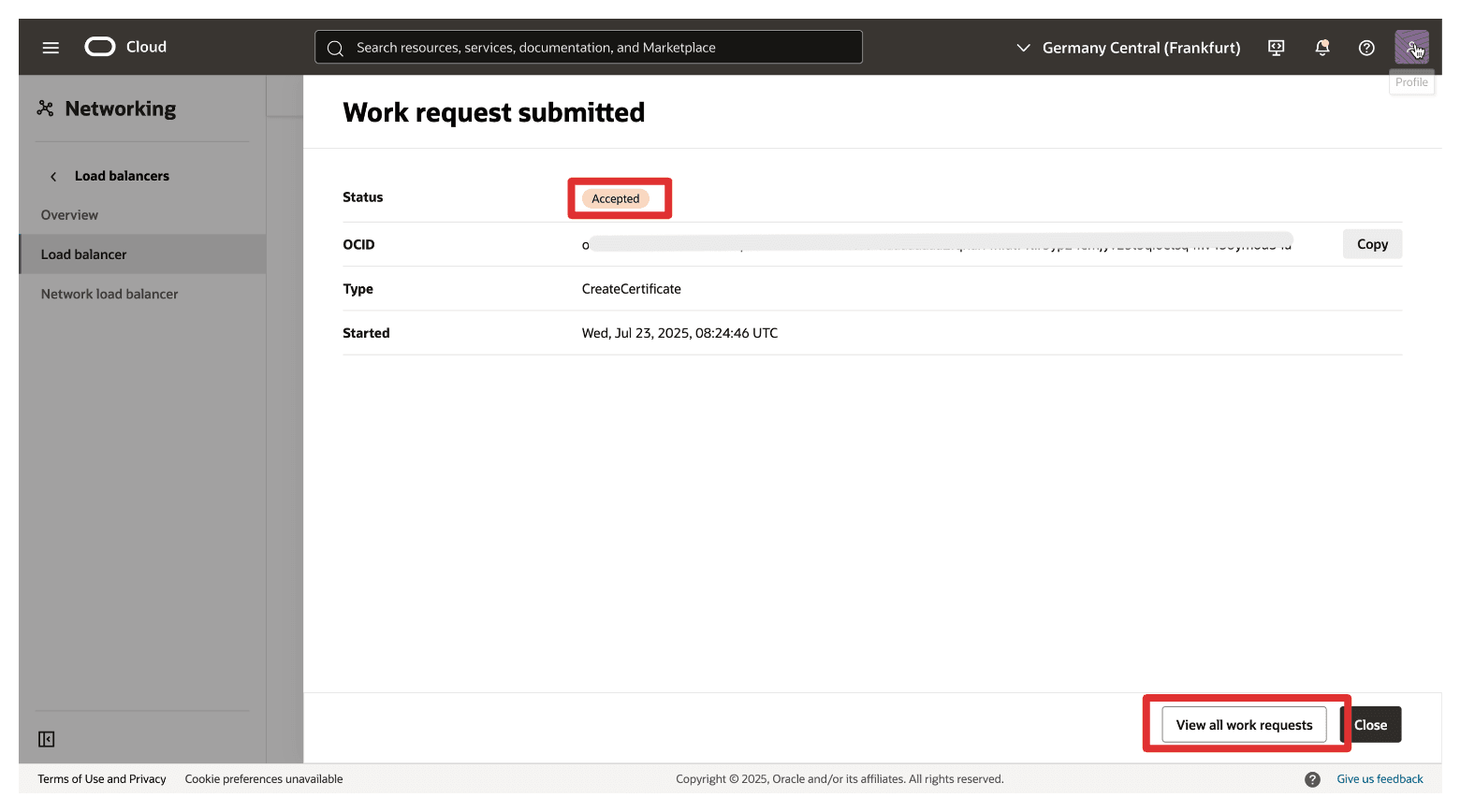

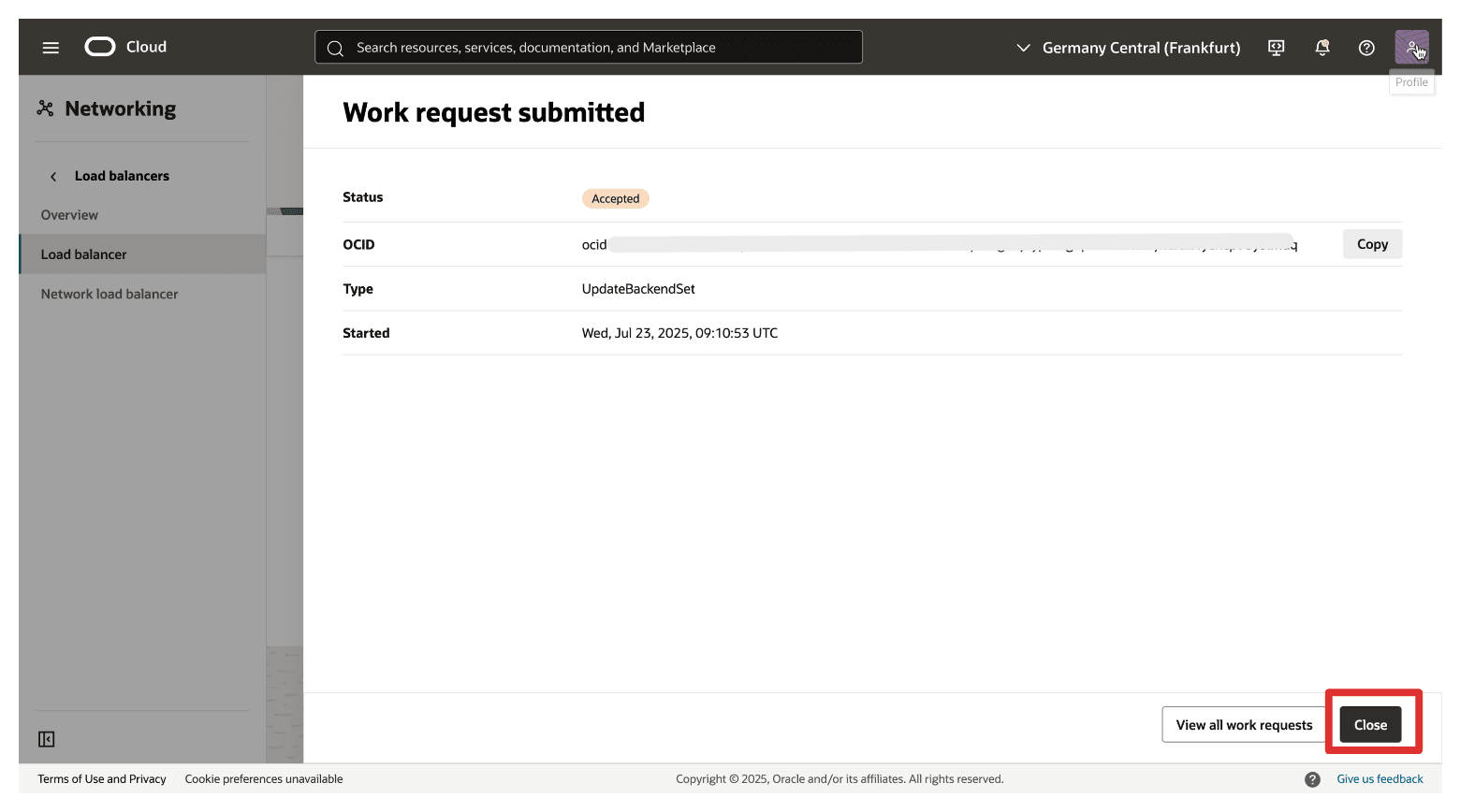

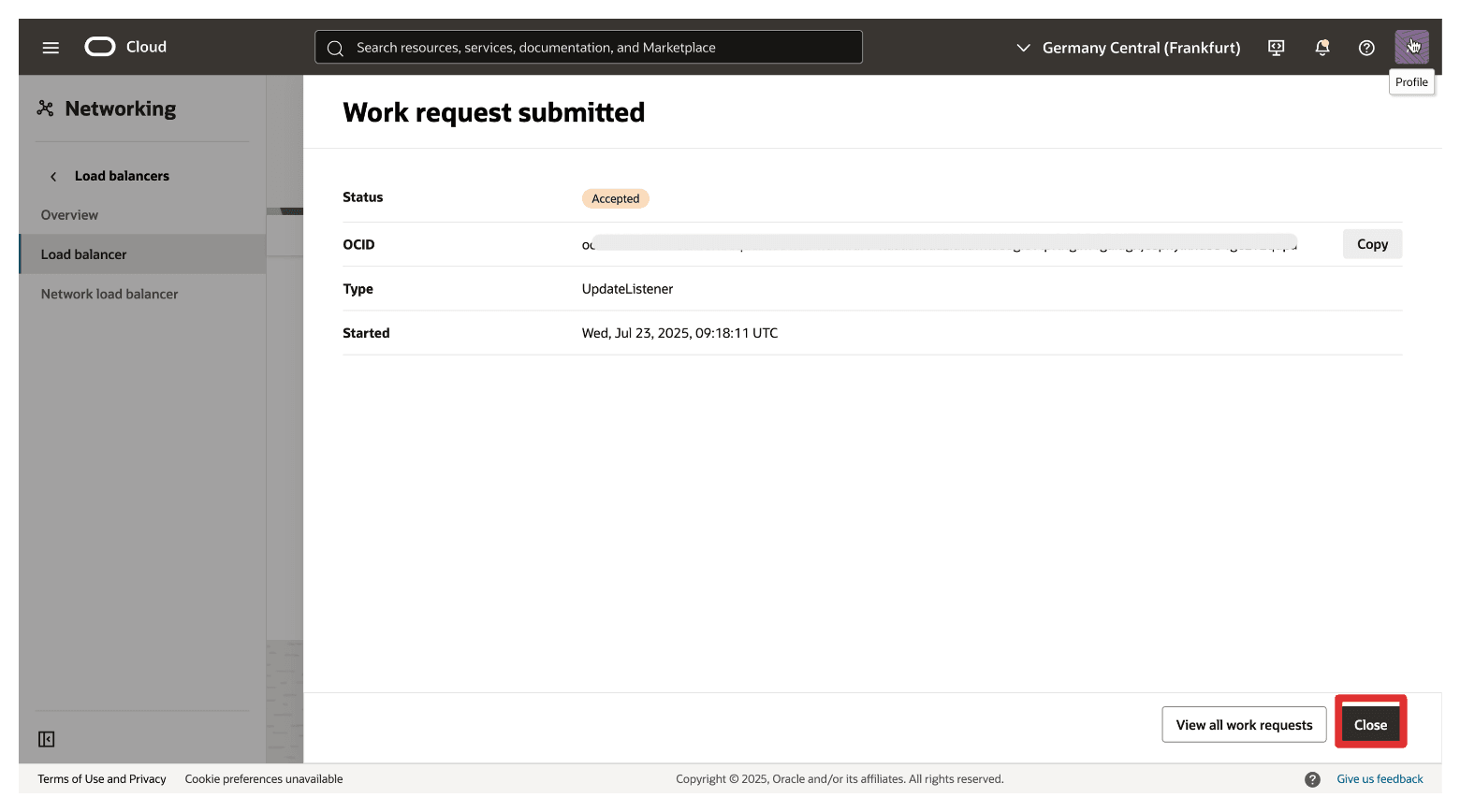

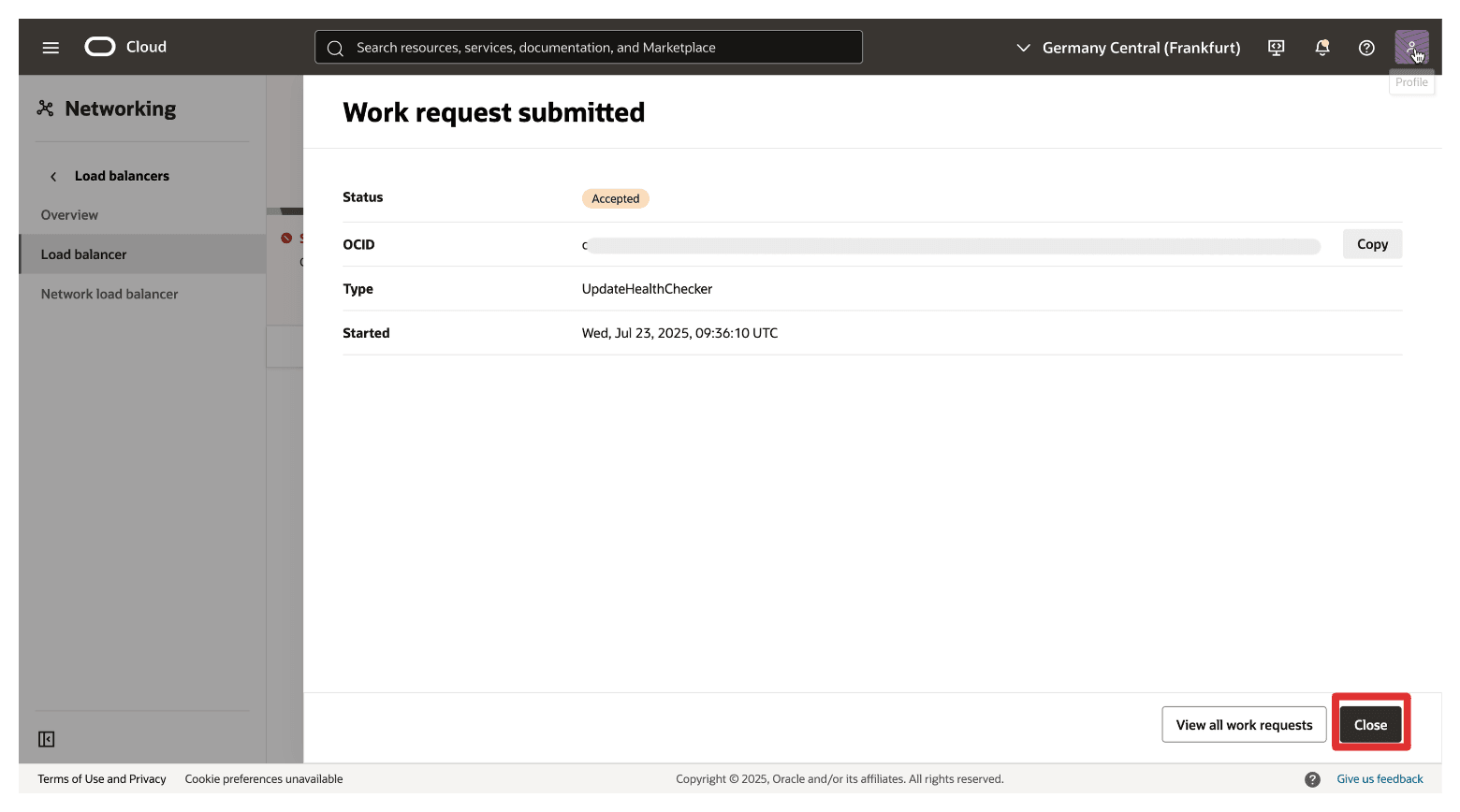

Observe que a Solicitação de serviço enviada é aceita e clique em Exibir todas as solicitações de serviço.

-

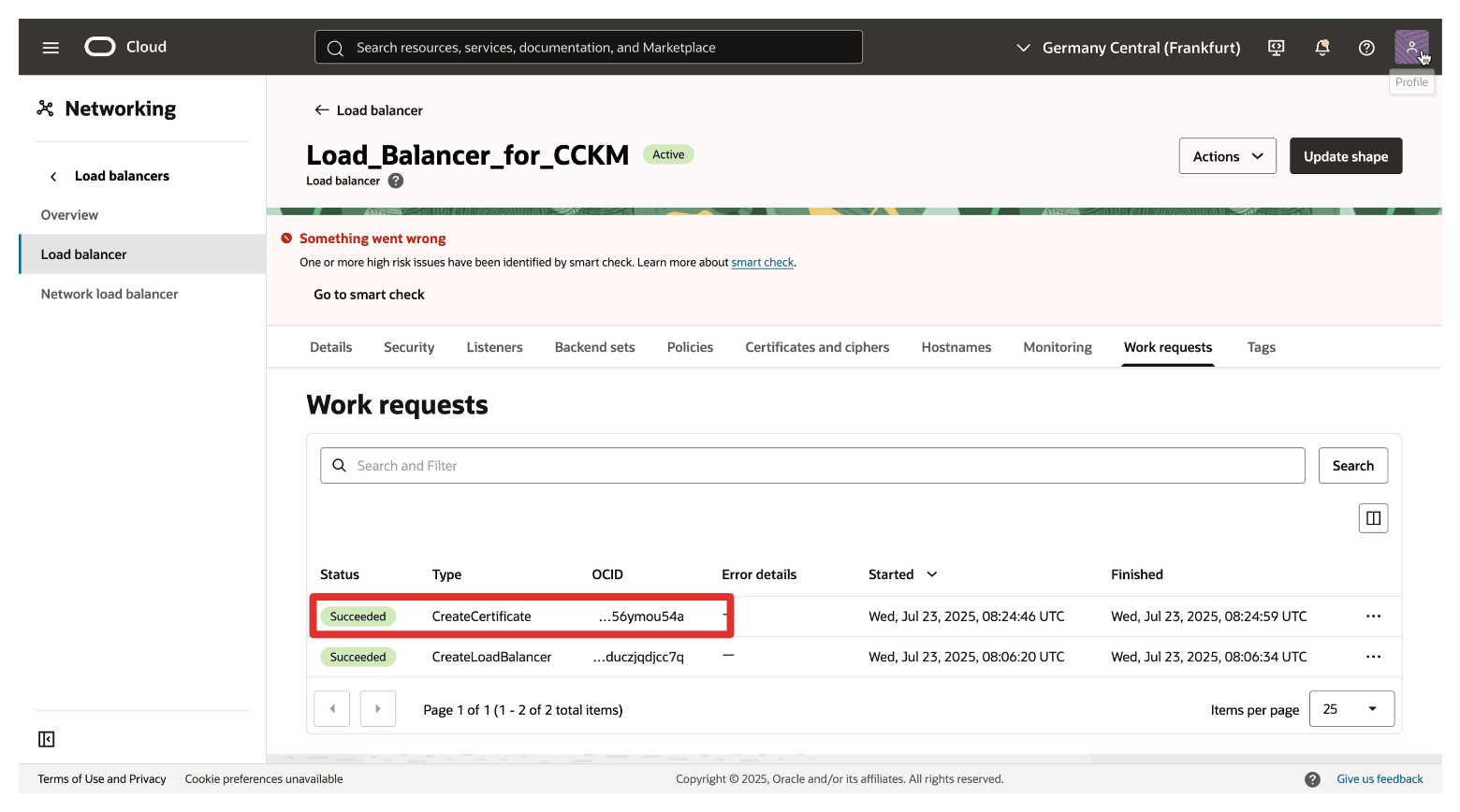

Observe que a solicitação foi bem-sucedida.

-

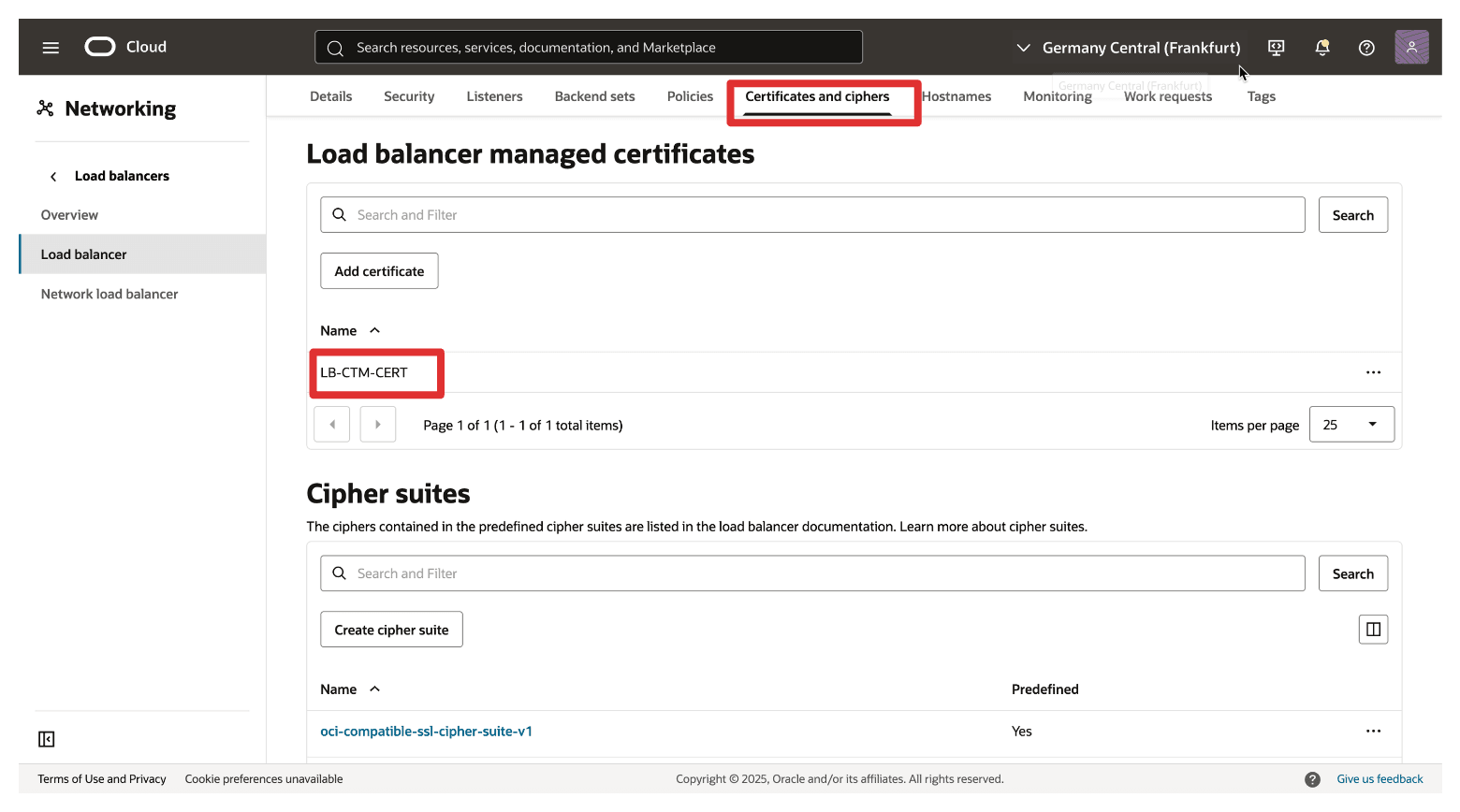

Navegue até Certificados e cifras e observe que o certificado foi adicionado.

-

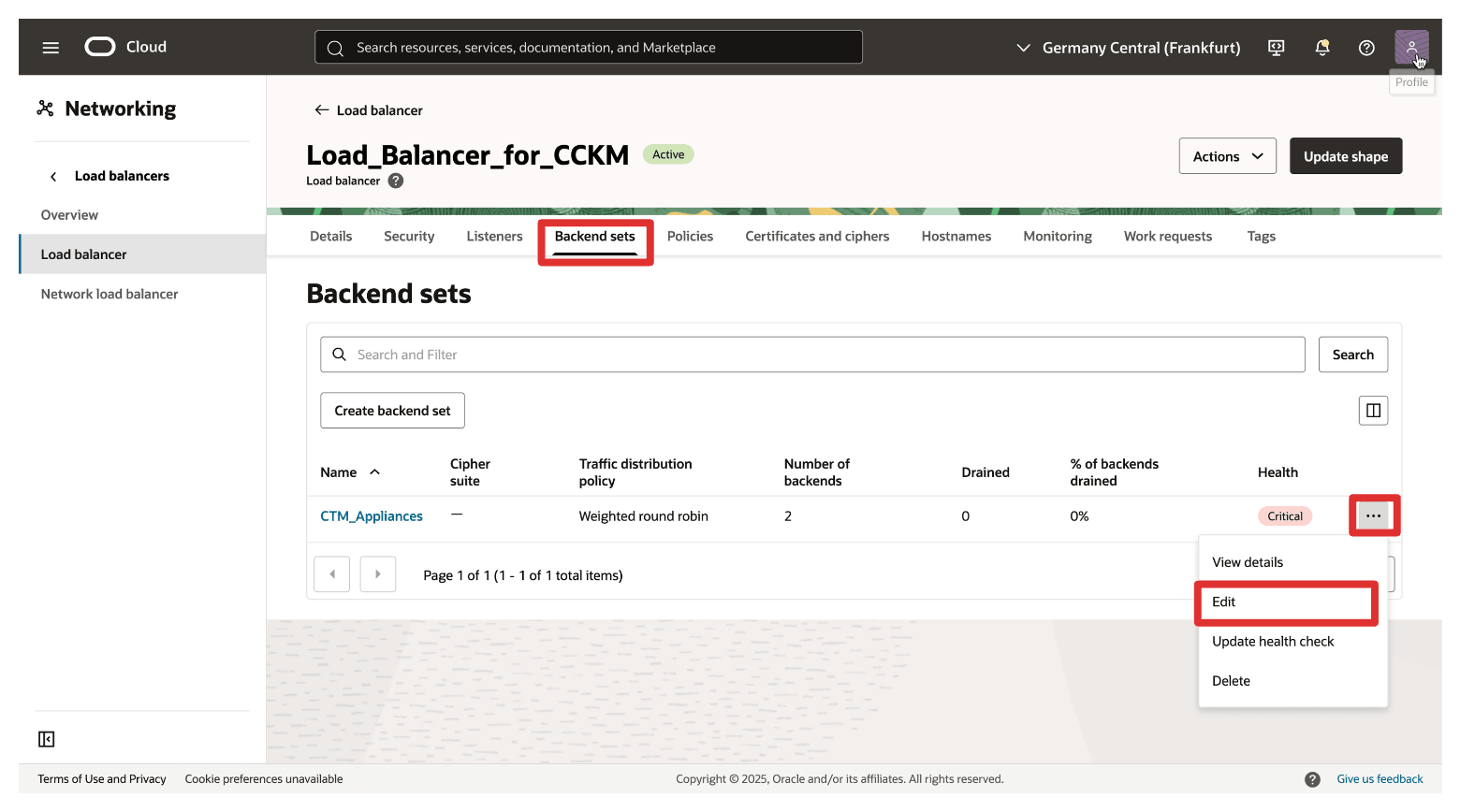

Navegue até Conjuntos de backend, clique nos três pontos para abrir o menu do conjunto de backend criado e clique em Editar.

-

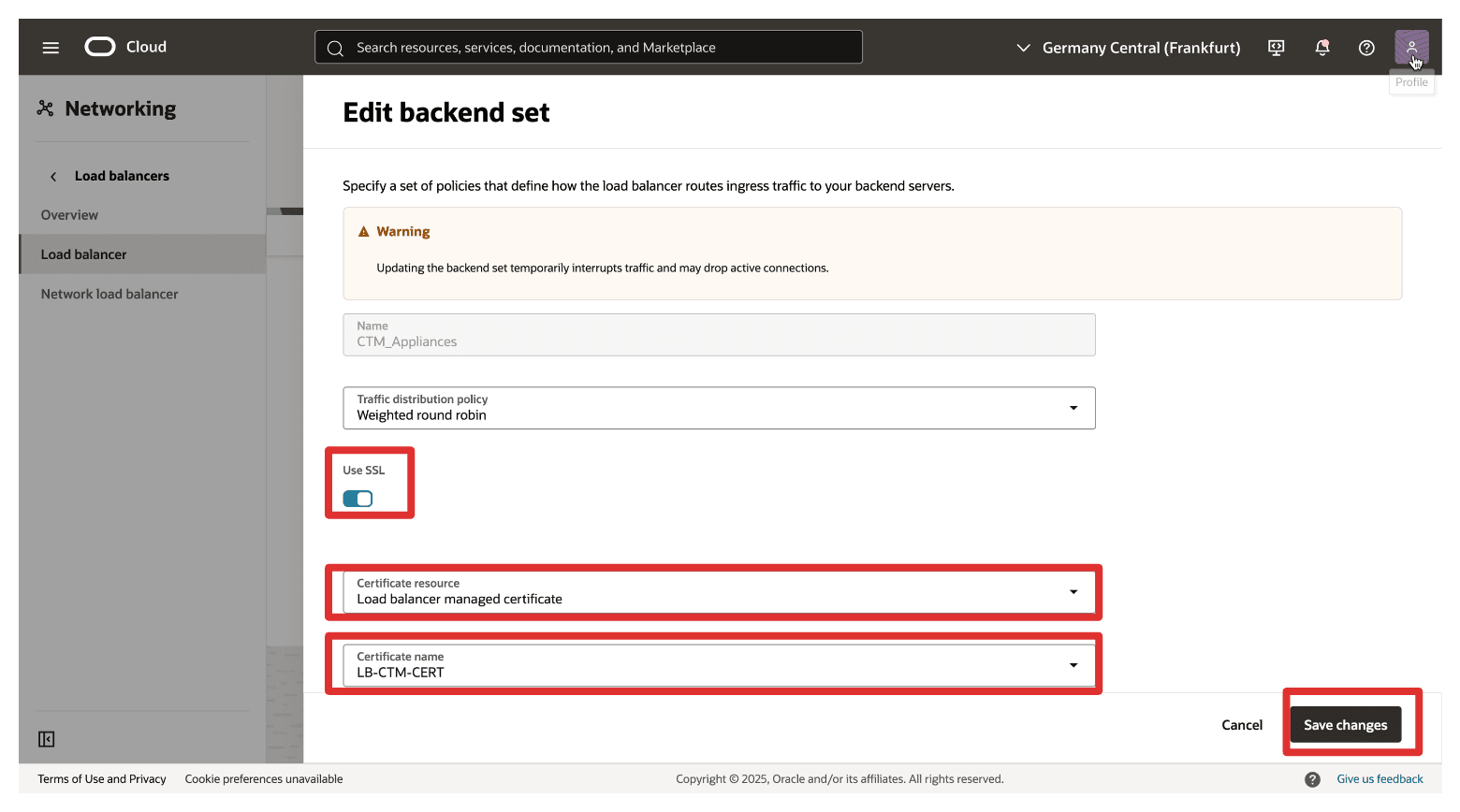

Em Editar conjunto de backend, especifique as informações a seguir.

- Selecione Usar SSL para ativar SSL.

- Recurso de certificado: Selecione Certificado gerenciado pelo balanceador de carga.

- Selecione o nome do certificado.

- Clique em Salvar alterações.

-

Clique em Fechar.

-

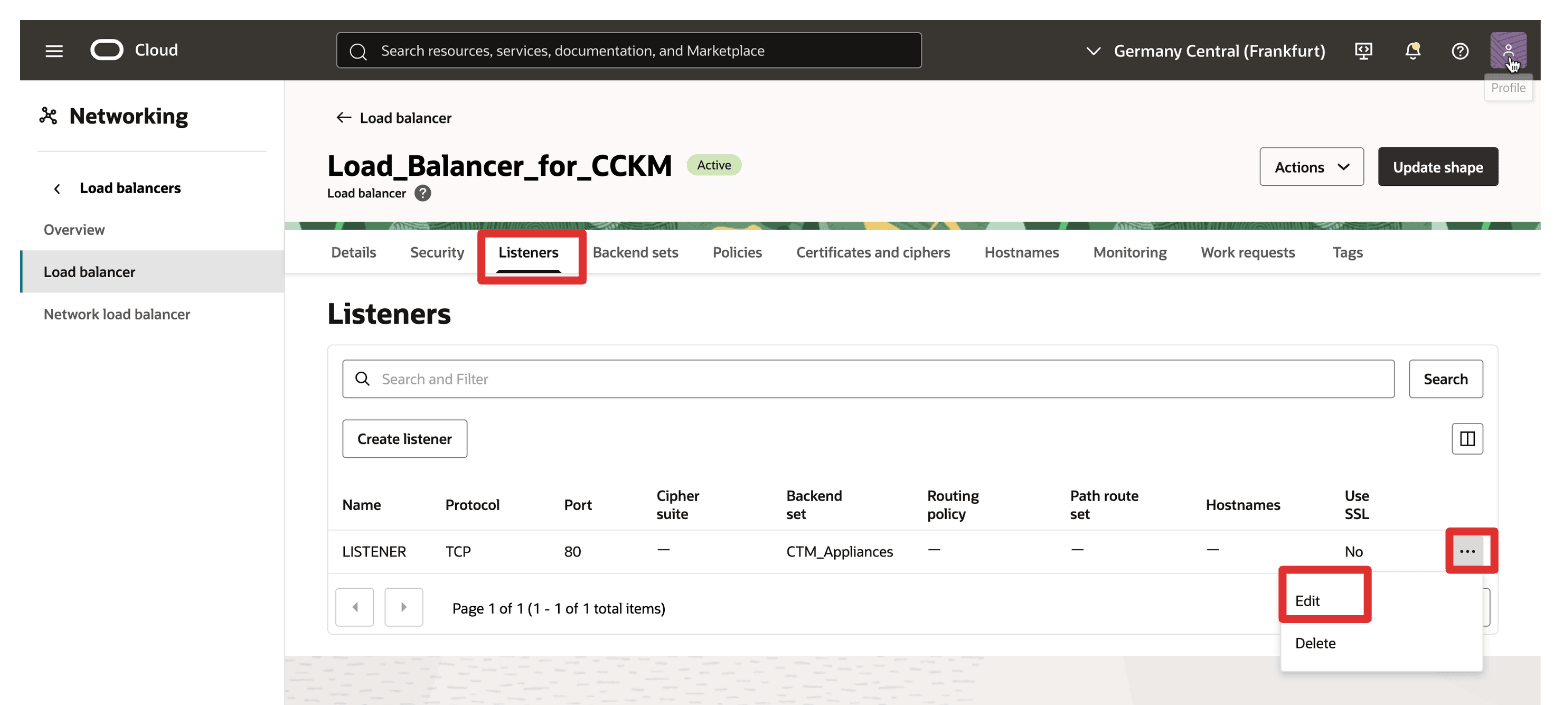

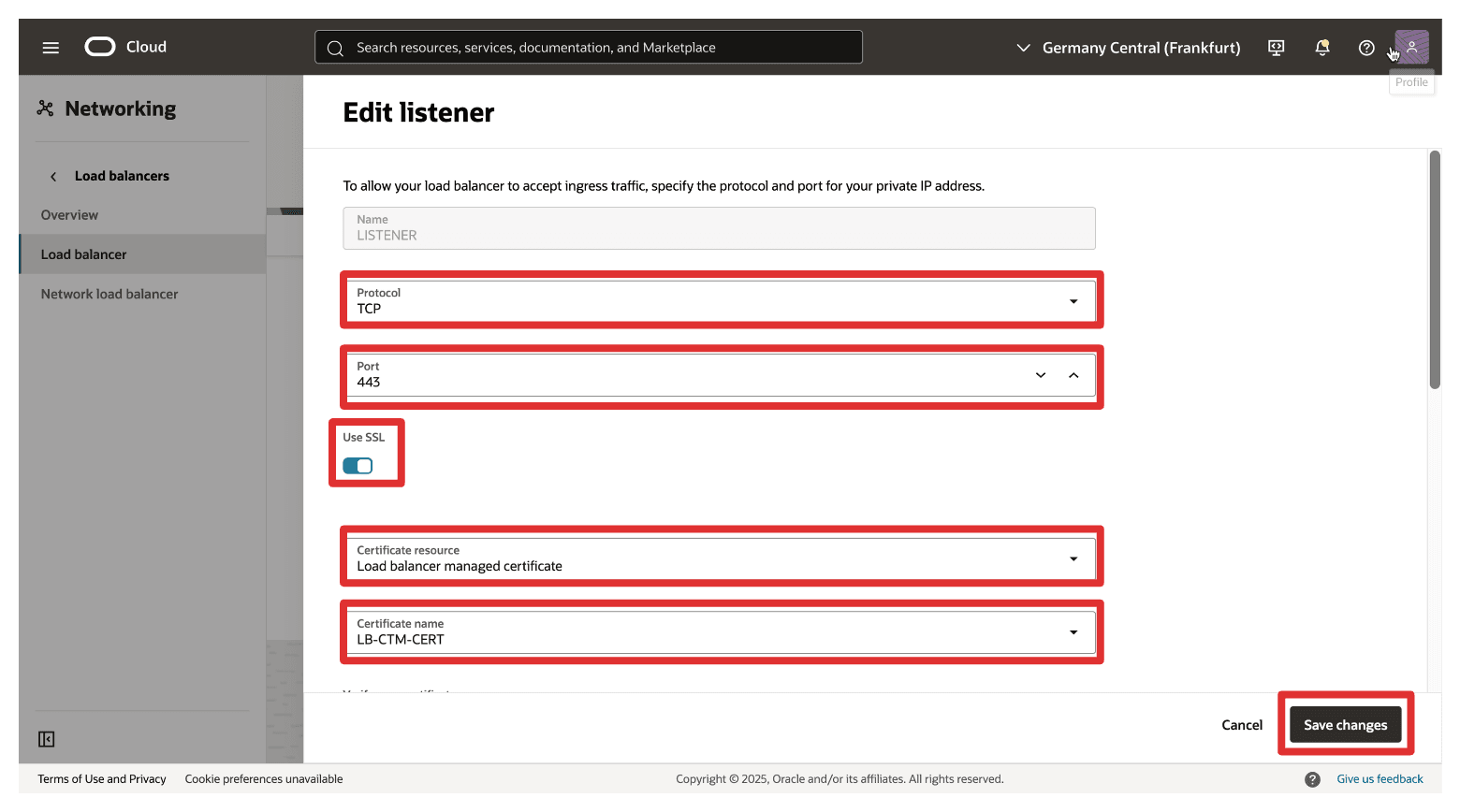

Navegue até Listeners, clique nos três pontos para abrir o menu do conjunto de backend criado e clique em Editar.

-

Em Editar listener, especifique as seguintes informações:

- Protocolo: Selecione TCP.

- Porta: Selecione 443.

- Selecione Usar SSL.

- Recurso de certificado: Selecione Certificado gerenciado pelo balanceador de carga.

- Selecione Nome do certificado.

- Clique em Salvar alterações.

-

Clique em Fechar.

-

Observe que o listener agora está fazendo listening na porta

443do TCP.

-

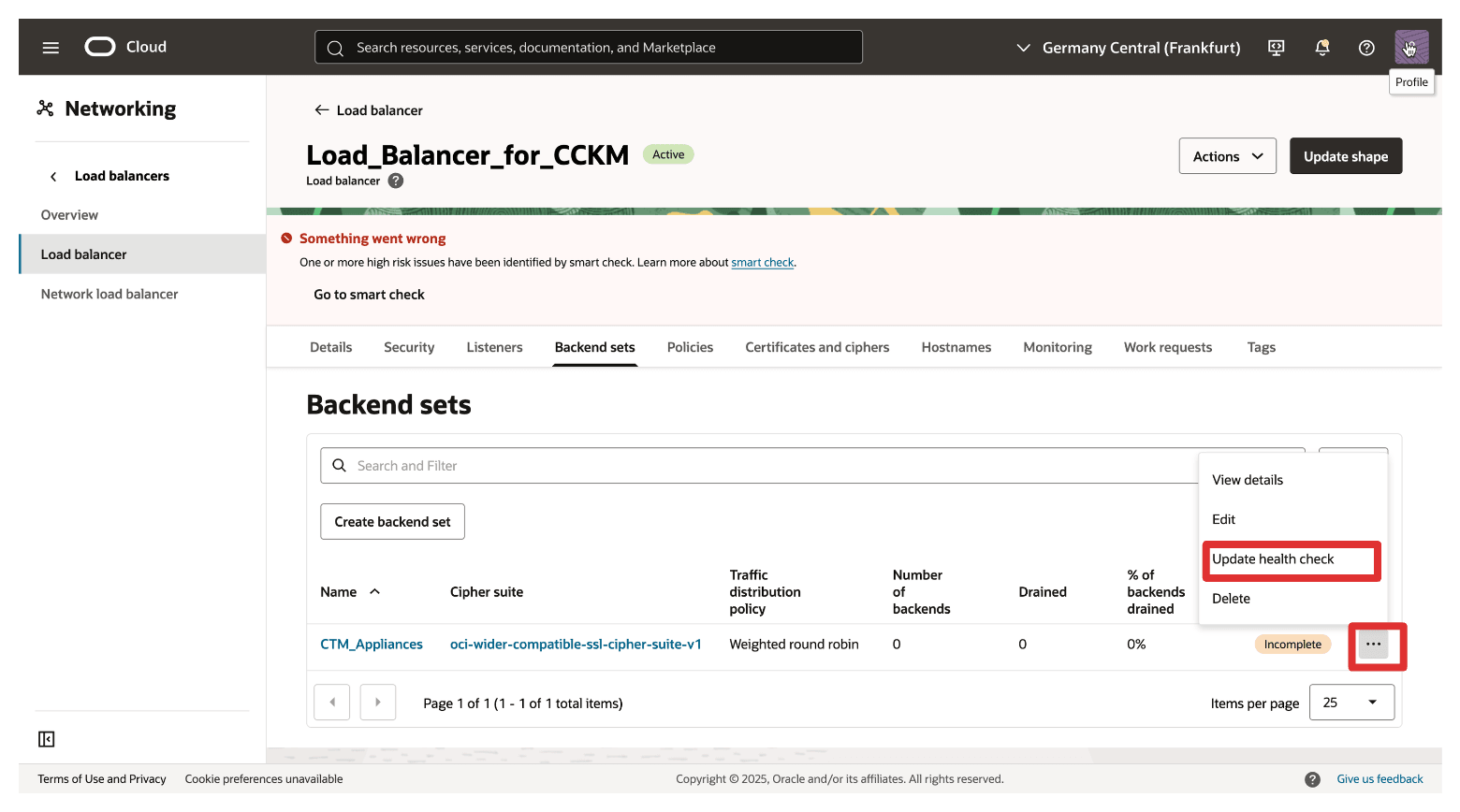

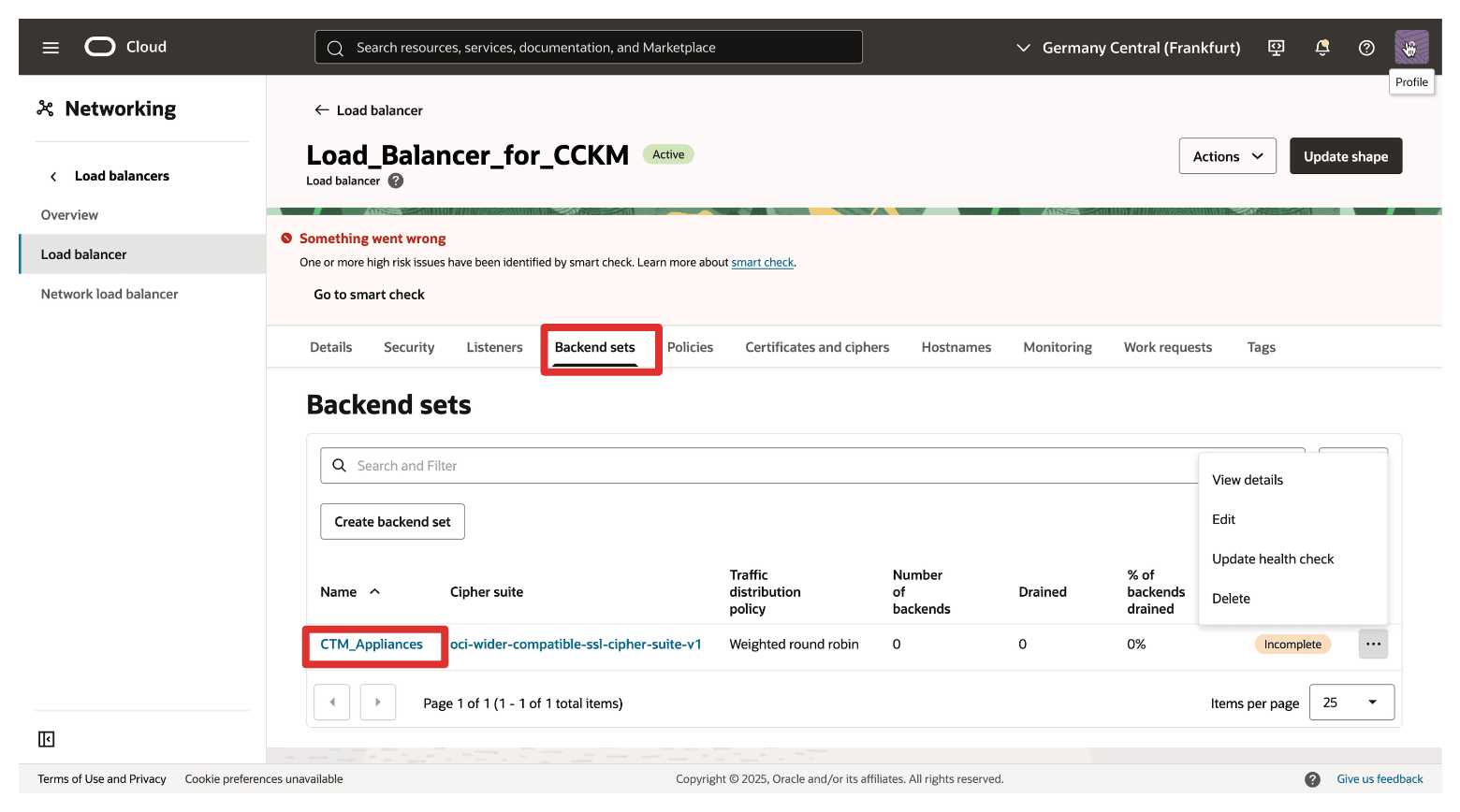

Navegue até Conjuntos de Backend e observe que a integridade ainda está incompleta. Isso ocorre porque não adicionamos nenhum servidor como backend ao conjunto.

-

Clique nos três pontos para abrir o menu do conjunto de backend criado e clique em Atualizar verificação de integridade.

-

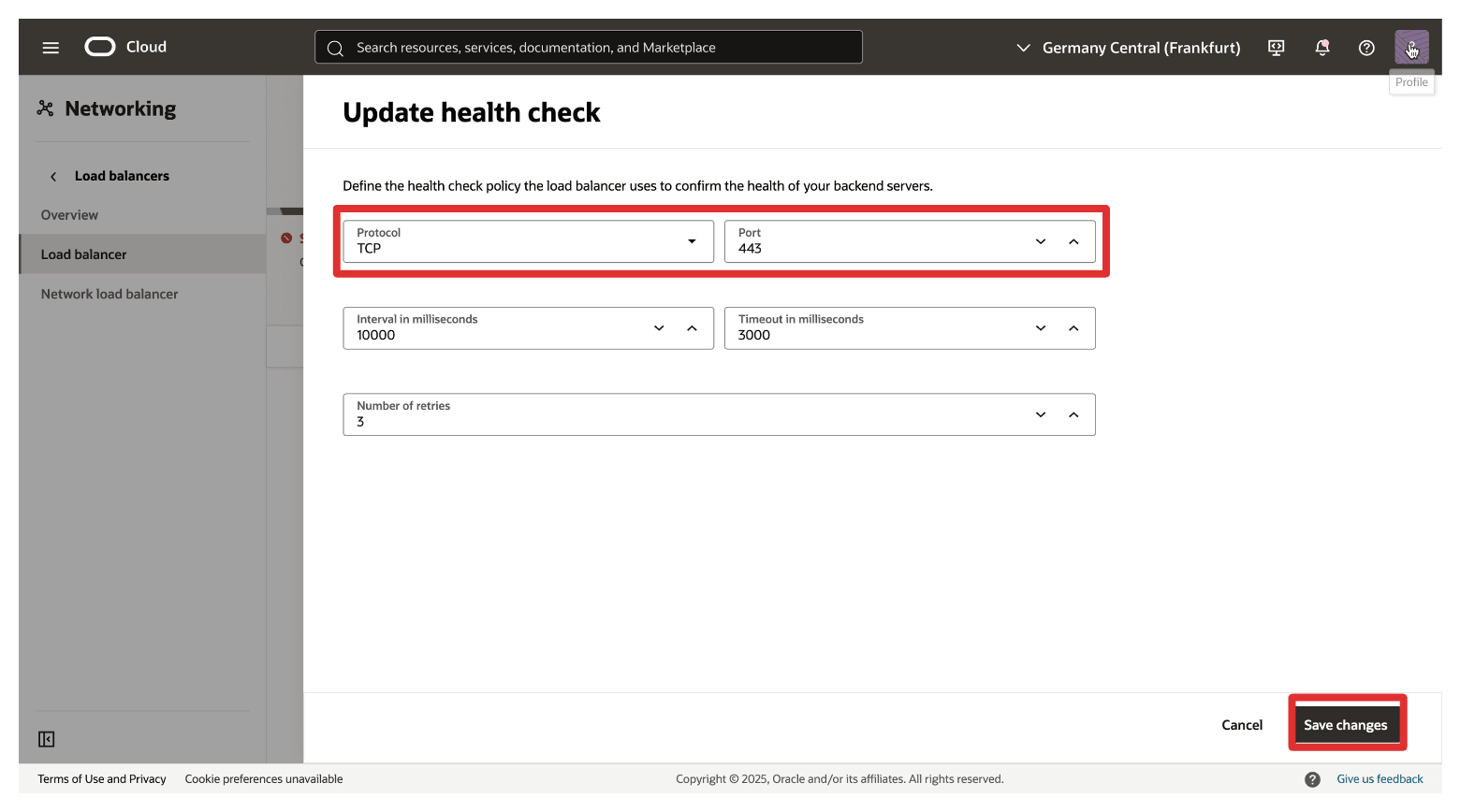

Em Atualizar verificação de integridade, digite as seguintes informações.

- Protocolo: Selecione TCP.

- Porta: Selecione 443.

- Clique em Salvar alterações.

-

Clique em Fechar.

-

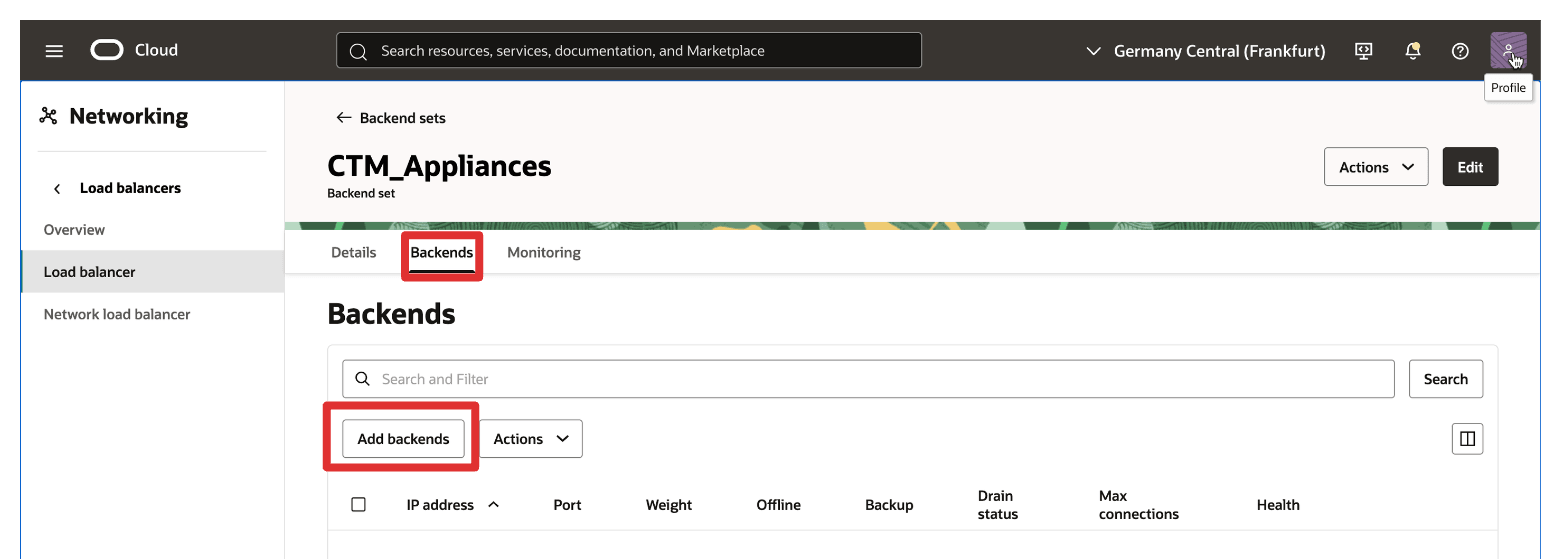

Clique no conjunto de backend criado anteriormente.

-

Clique em Backends e em Adicionar backends.

-

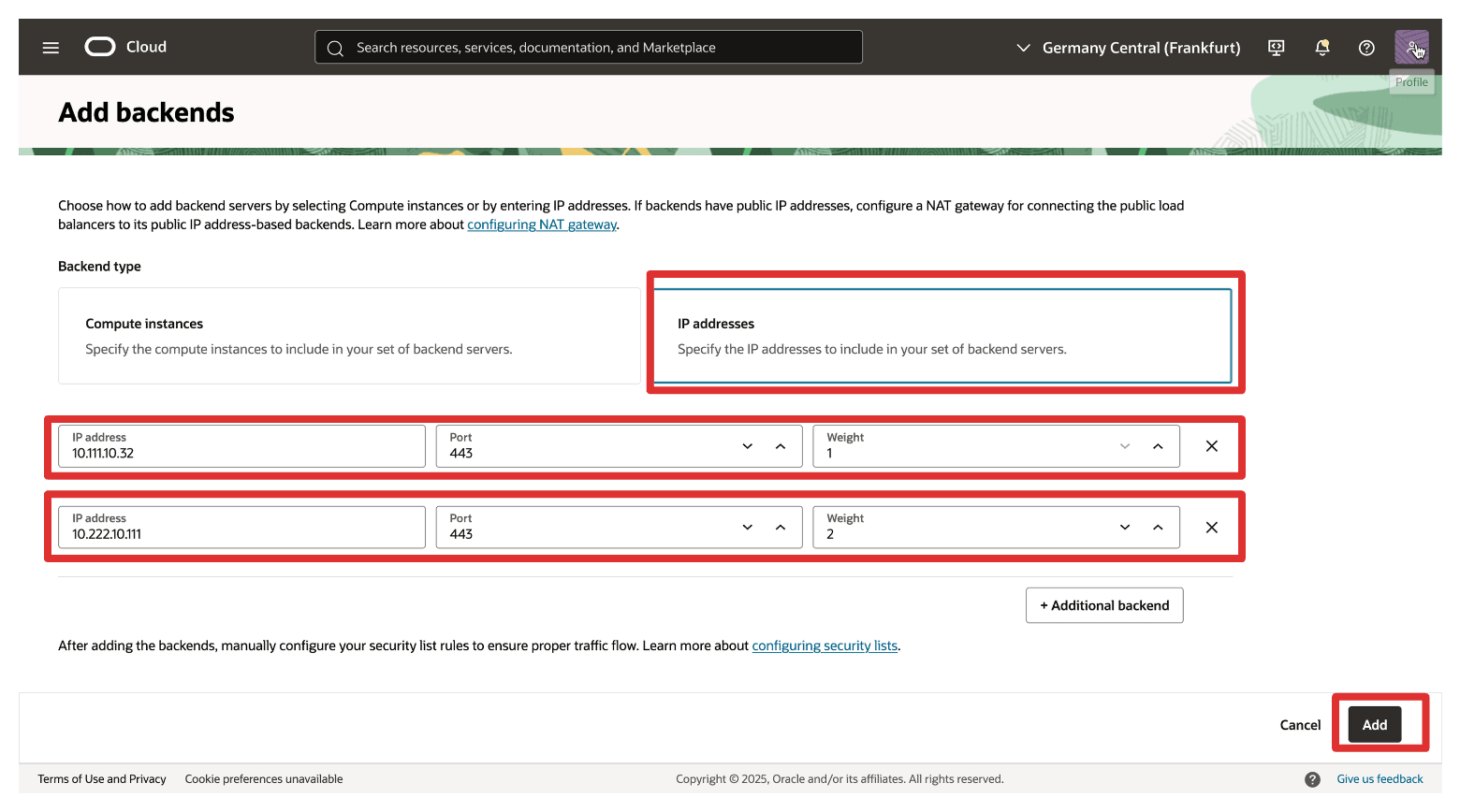

Em Adicionar backend, especifique as informações a seguir.

- Tipo de Backend: Selecione endereços IP.

- Adicione os seguintes backends (endereços IP dos CTMs):

- CTM 1 (AMS)

- Endereço IP: Digite

10.111.10.32. - Porta: Selecione 443.

- Peso: Selecione 1.

- Endereço IP: Digite

- ALT. 2 (ASH)

- Endereço IP: Digite

10.222.10.111. - Porta: Selecione 443.

- Peso: Selecione 2.

- Endereço IP: Digite

- CTM 1 (AMS)

- Clique em Adicionar.

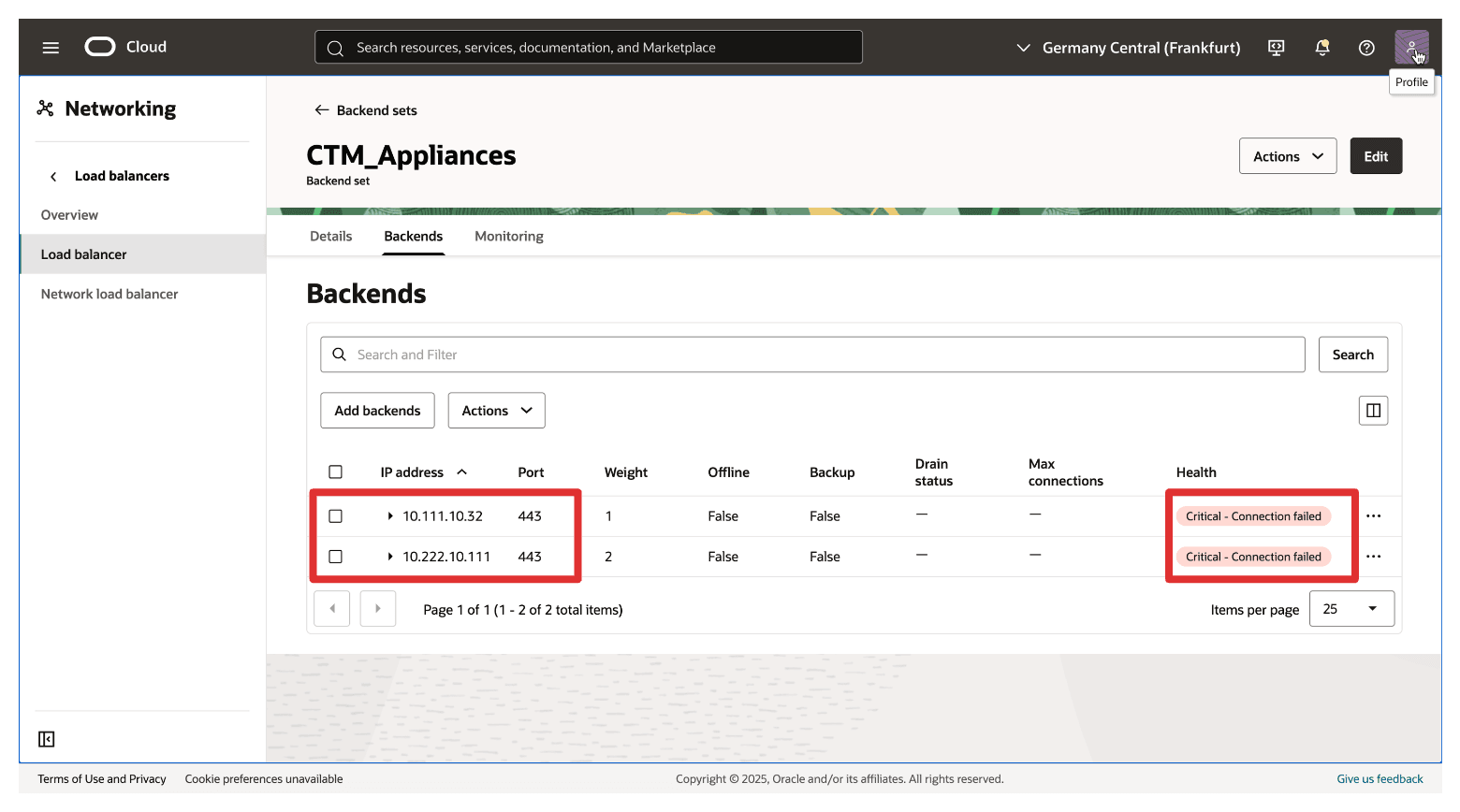

-

Observe que a integridade aparecerá como Crítica. A execução da verificação de integridade nos servidores do Thales CipherTrust Manager pode levar um minuto.

-

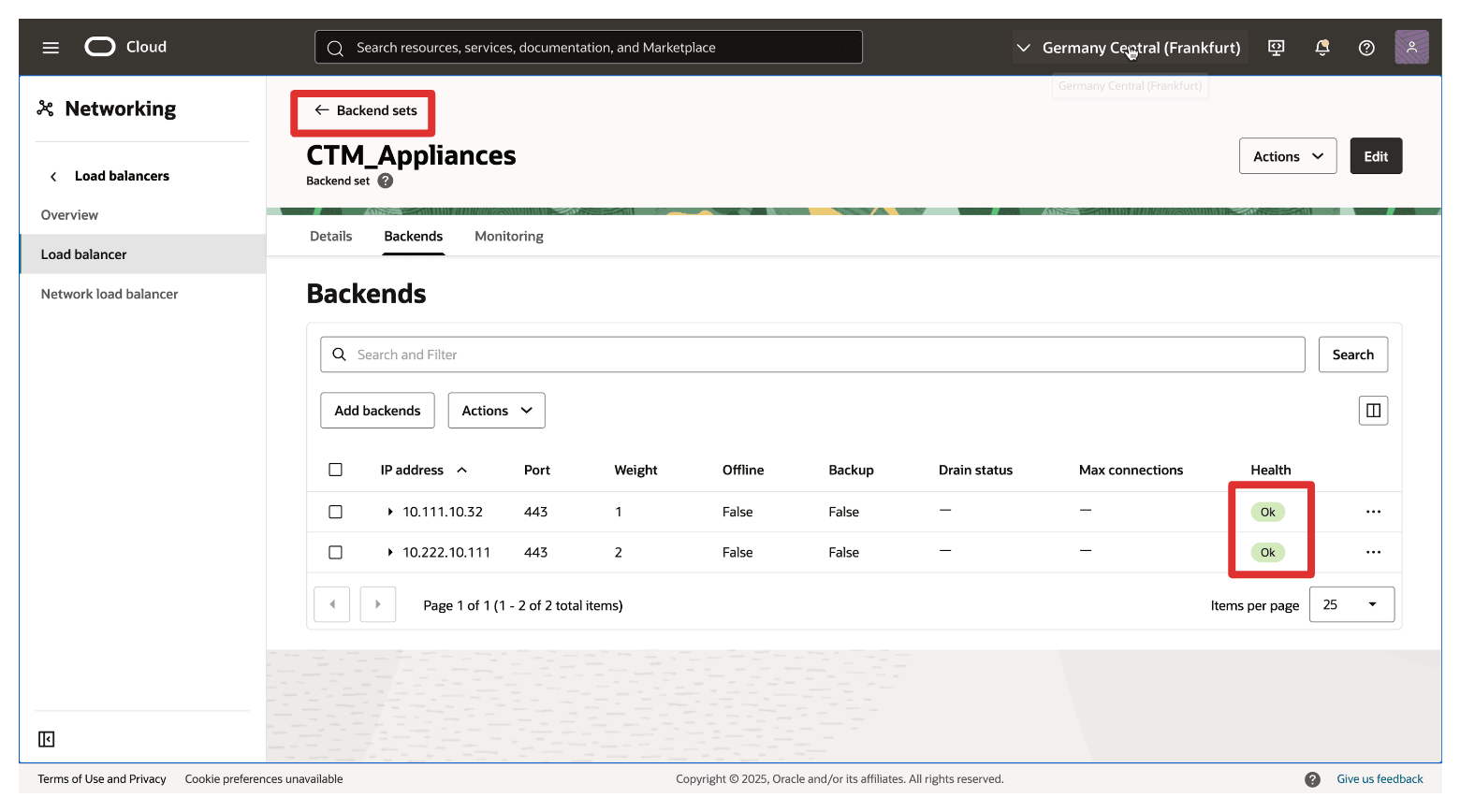

Observe que a integridade agora é alterada para OK. Agora, navegue de volta para a visão geral do Conjunto de backend.

-

Observe que a integridade geral do conjunto de backend também é OK. Agora, volte à visão geral do OCI Load Balancer.

-

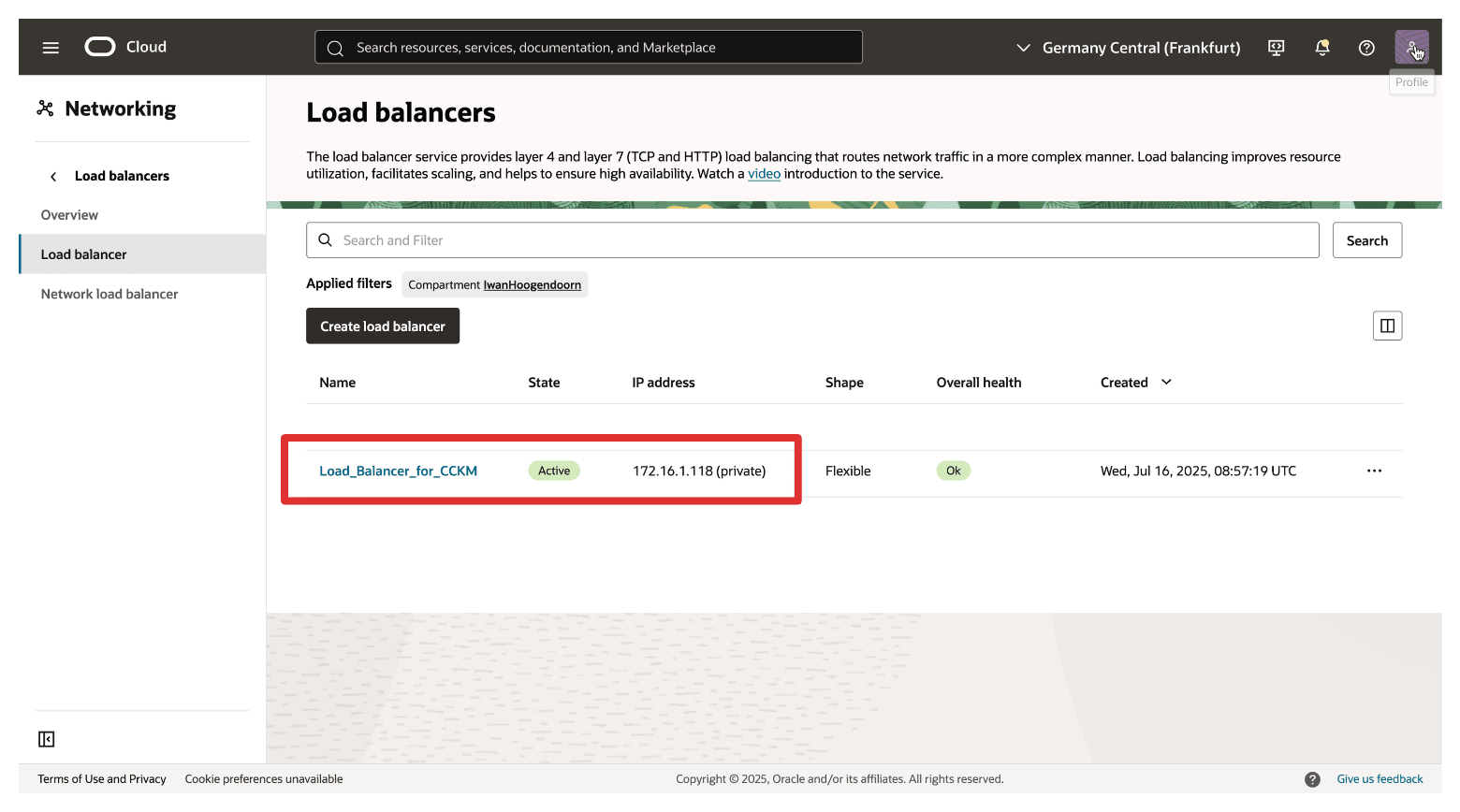

Observe que o balanceador de carga do OCI está ativo, a integridade geral é OK e o balanceador de carga tem um endereço IP.

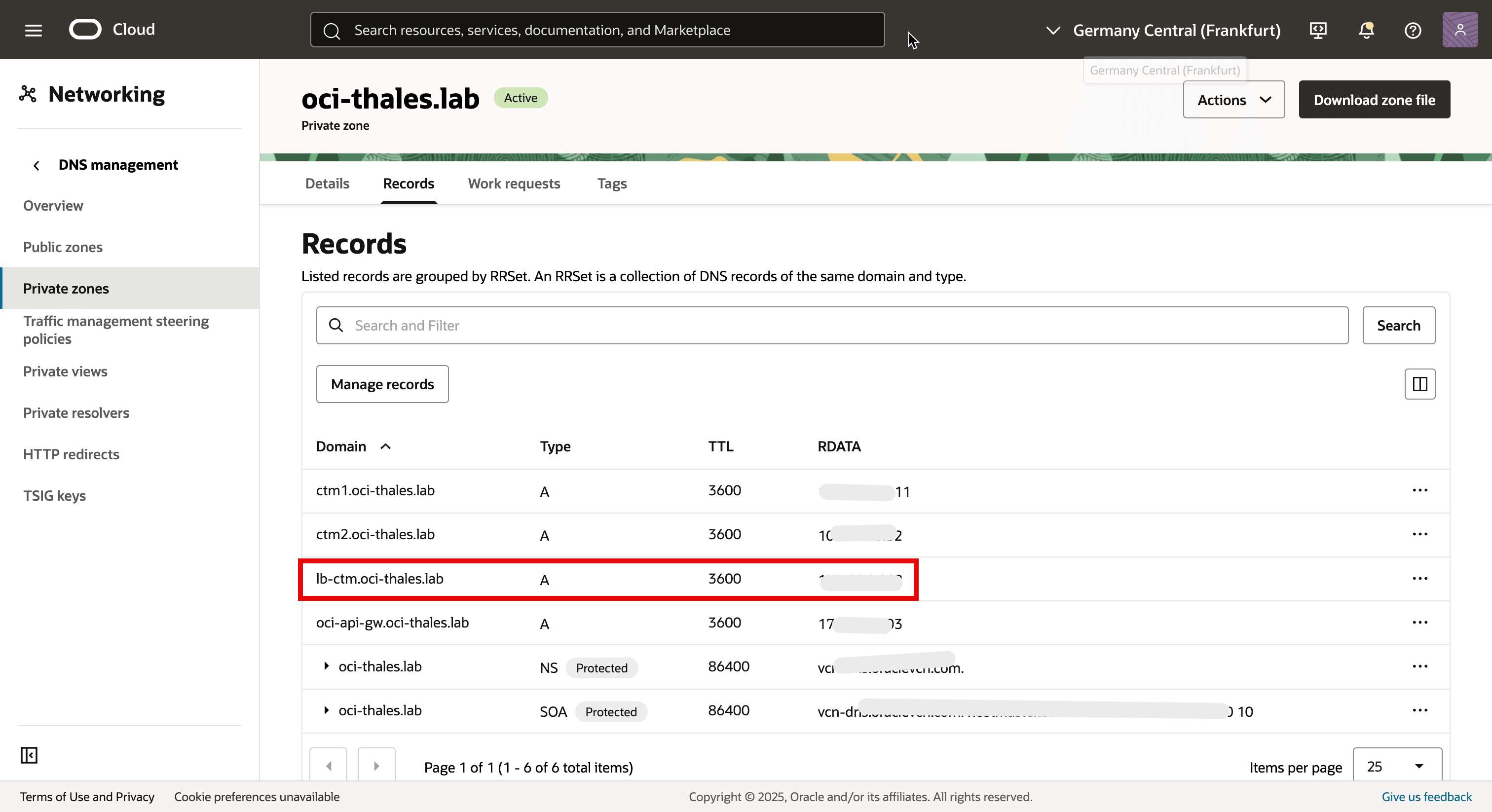

Certifique-se de criar um registro de DNS para o balanceador de carga. Criamos um registro A no listener de DNS privado dentro da VCN do OCI.

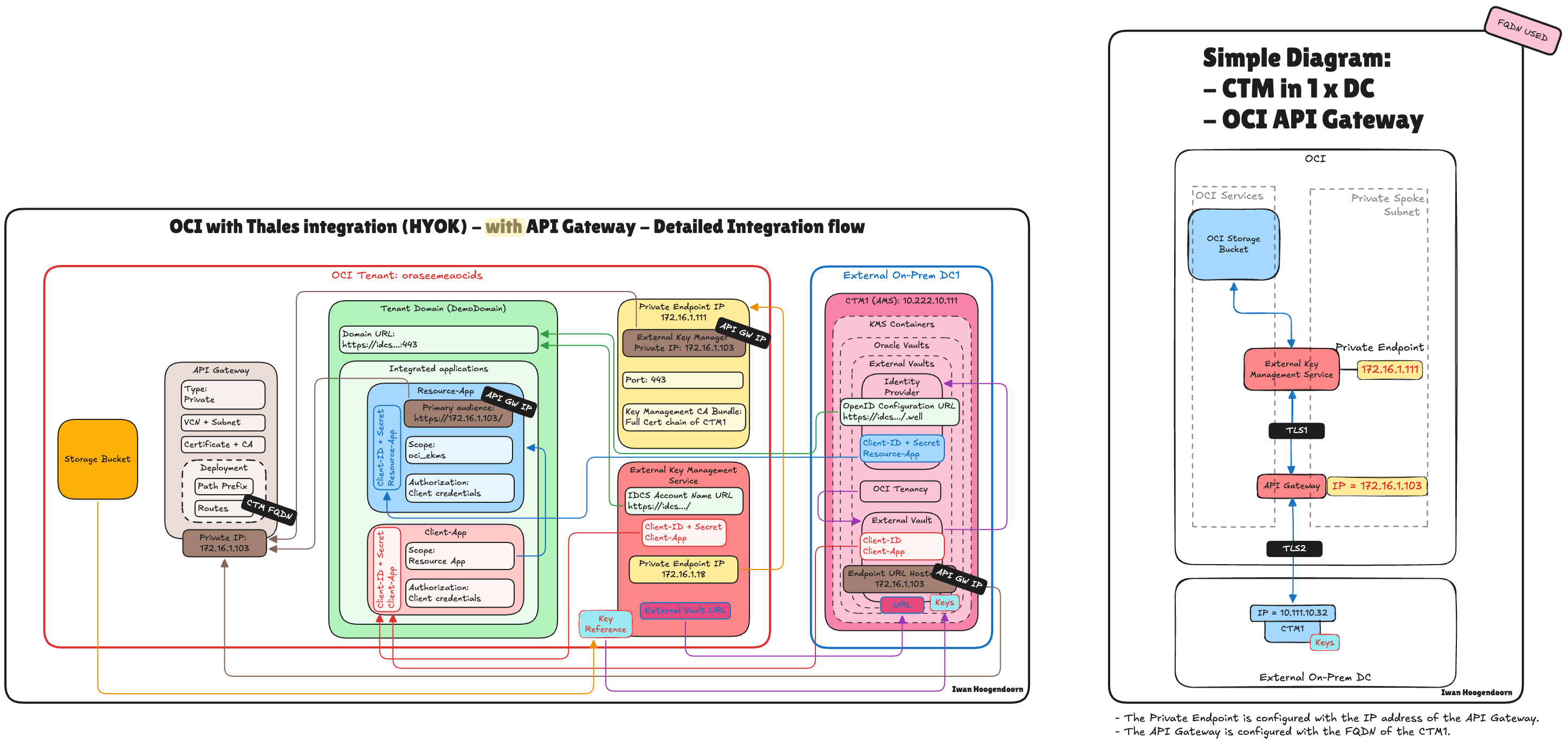

Tarefa 3: Integrar o OCI Load Balancer a uma Implantação HYOK baseada em Gateway de API do OCI Existente

Nesta tarefa, integraremos o OCI Load Balancer à sua implantação HYOK baseada no OCI API Gateway, garantindo uma arquitetura perfeita e altamente disponível.

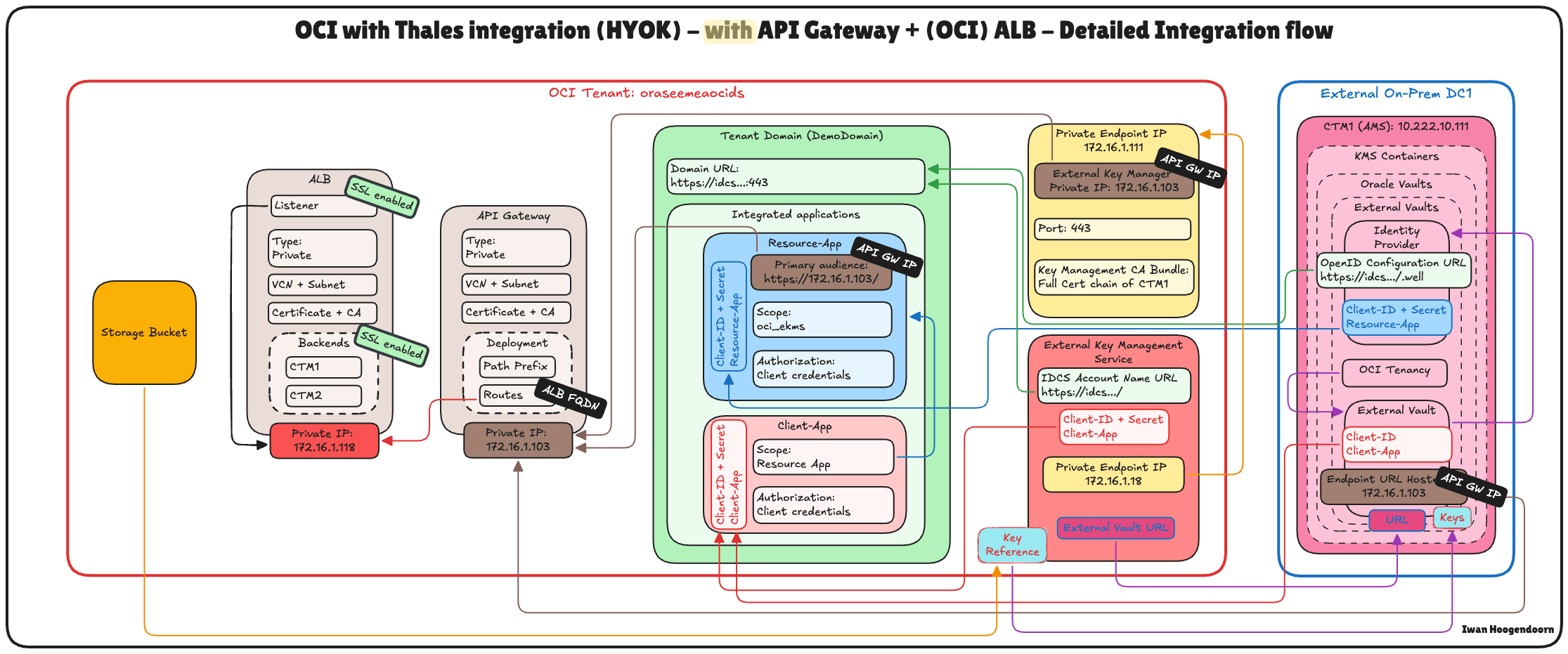

Nessa arquitetura, combinamos os pontos fortes do OCI API Gateway e do OCI Load Balancer para melhorar a confiabilidade e a segurança da integração do OCI HYOK com o Thales CipherTrust Manager.

O OCI API Gateway continua a servir como ponto de entrada seguro voltado para o público, impondo políticas de autenticação, autorização e roteamento. Por trás disso, o OCI Load Balancer distribui solicitações em vários nós do CipherTrust Manager, garantindo alta disponibilidade e tolerância a falhas na camada de rede.

Esse design em camadas mantém um modelo de acesso seguro por meio do OCI API Gateway. Ele aborda a falta de suporte a endereços VIP nativos no Thales CipherTrust Manager, introduzindo um backend resiliente por meio do OCI Load Balancer.

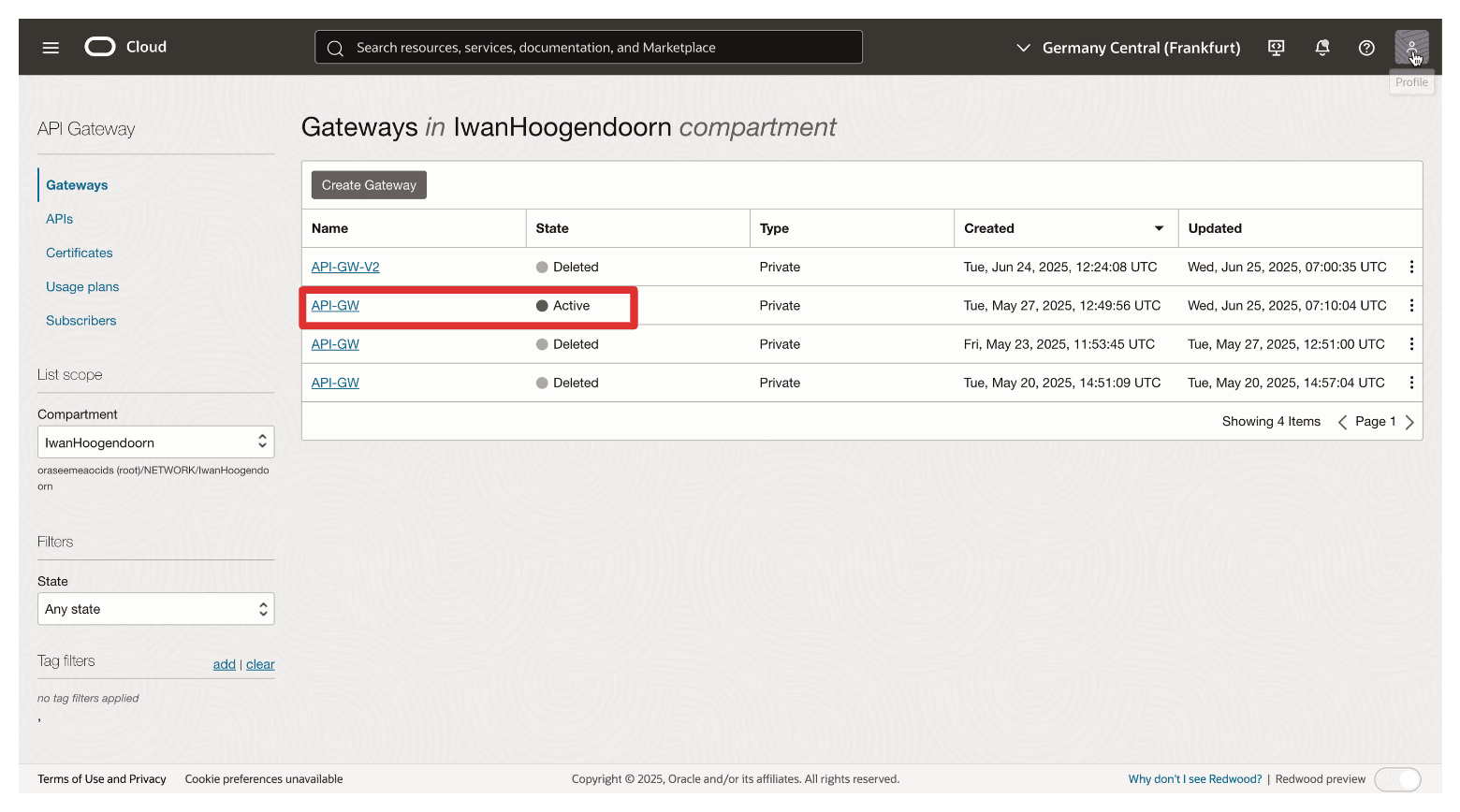

-

Navegue até o OCI API Gateway criado no seguinte tutorial: Configure um OCI Hold Your Own Key usando o Thales CipherTrust Manager com o OCI API Gateway.

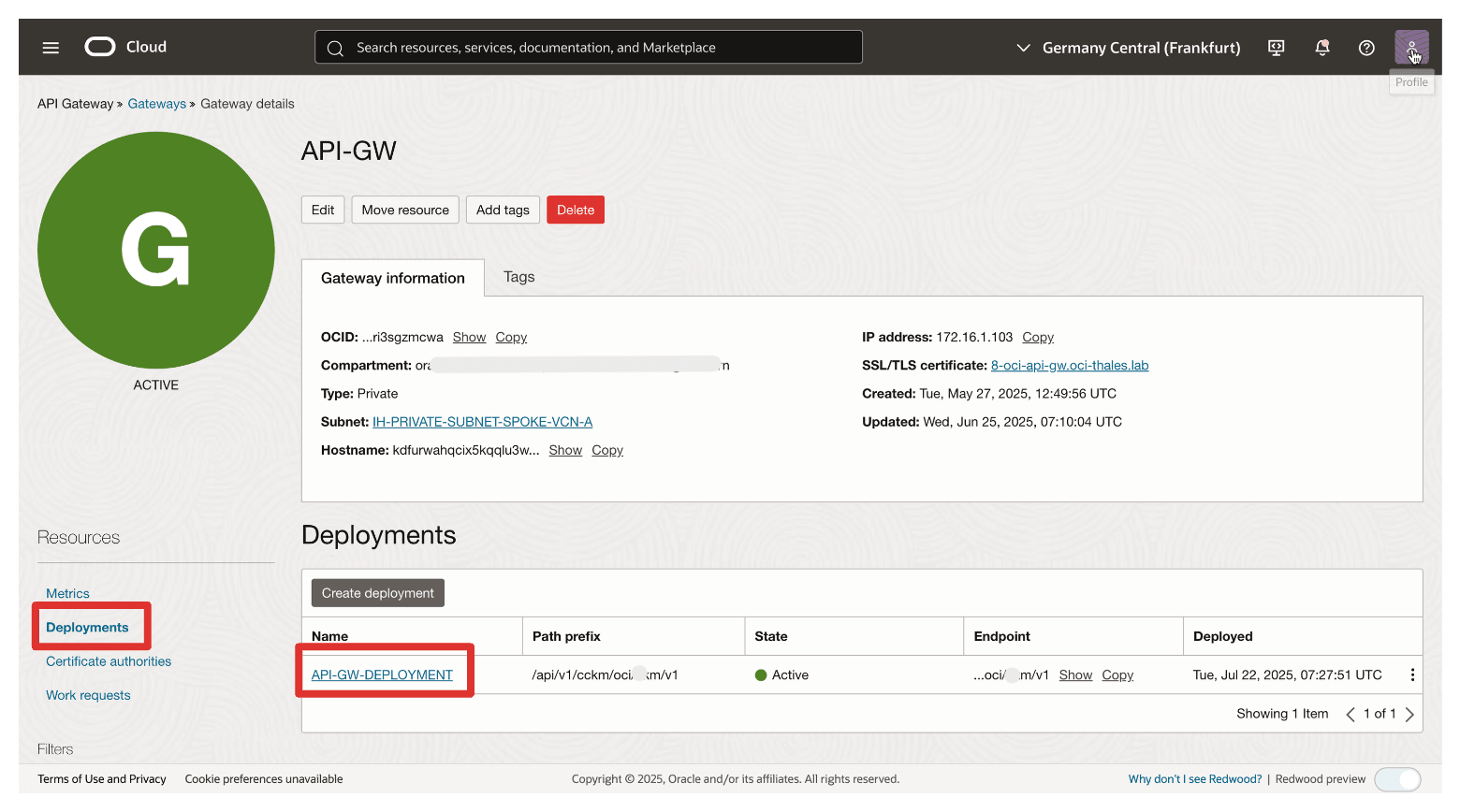

-

Navegue até Implantações e clique em Implantação.

-

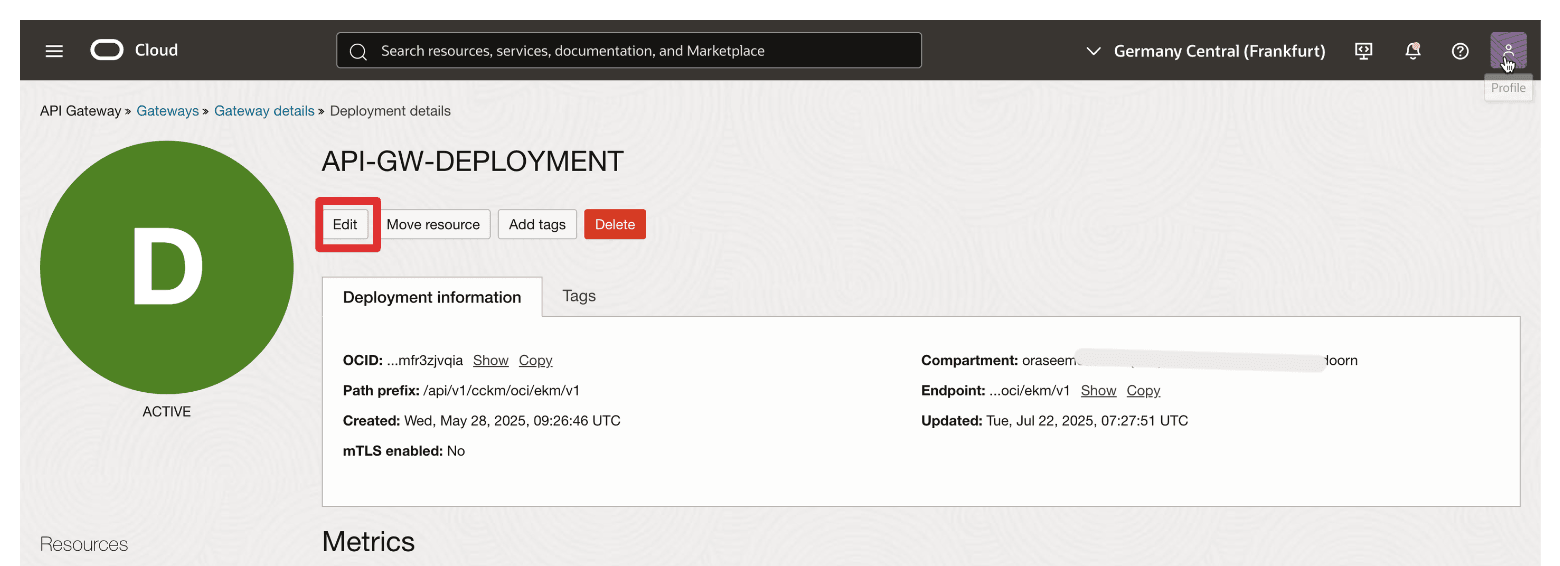

Clique em Editar.

-

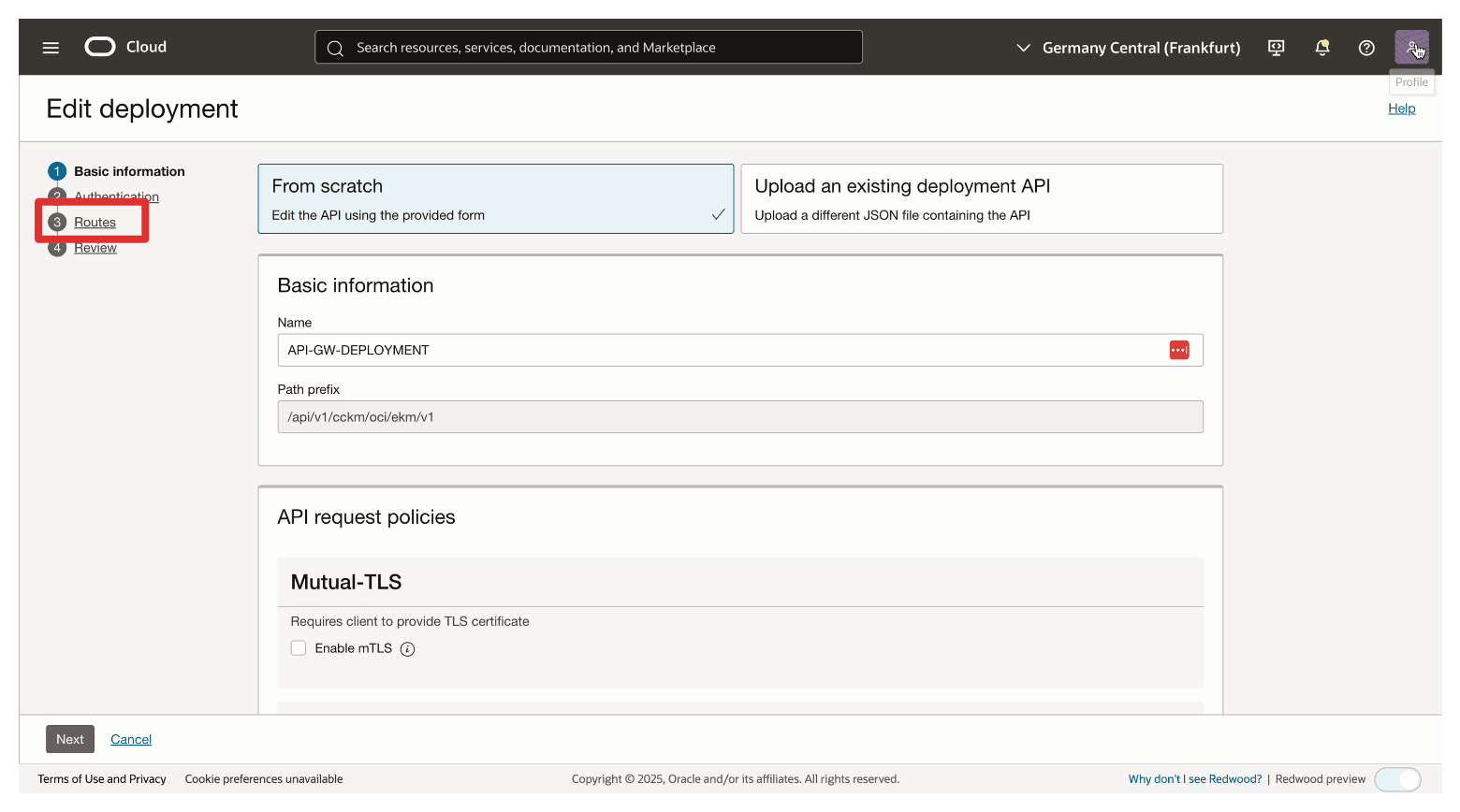

Clique em Rotas.

-

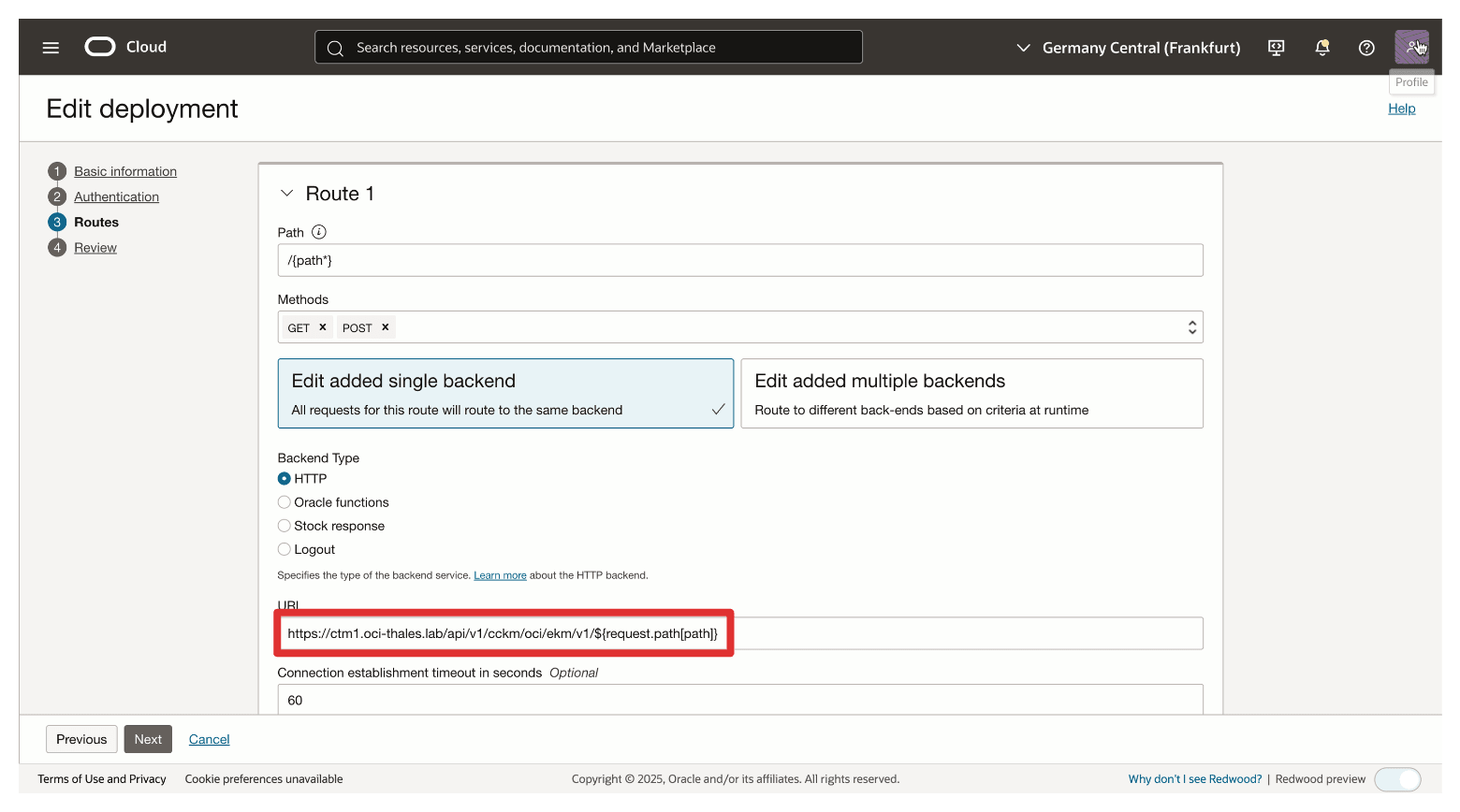

Observe que o URL aponta para o FQDN

ctm1.oci-thales.lab, que é o AMS CTM.

-

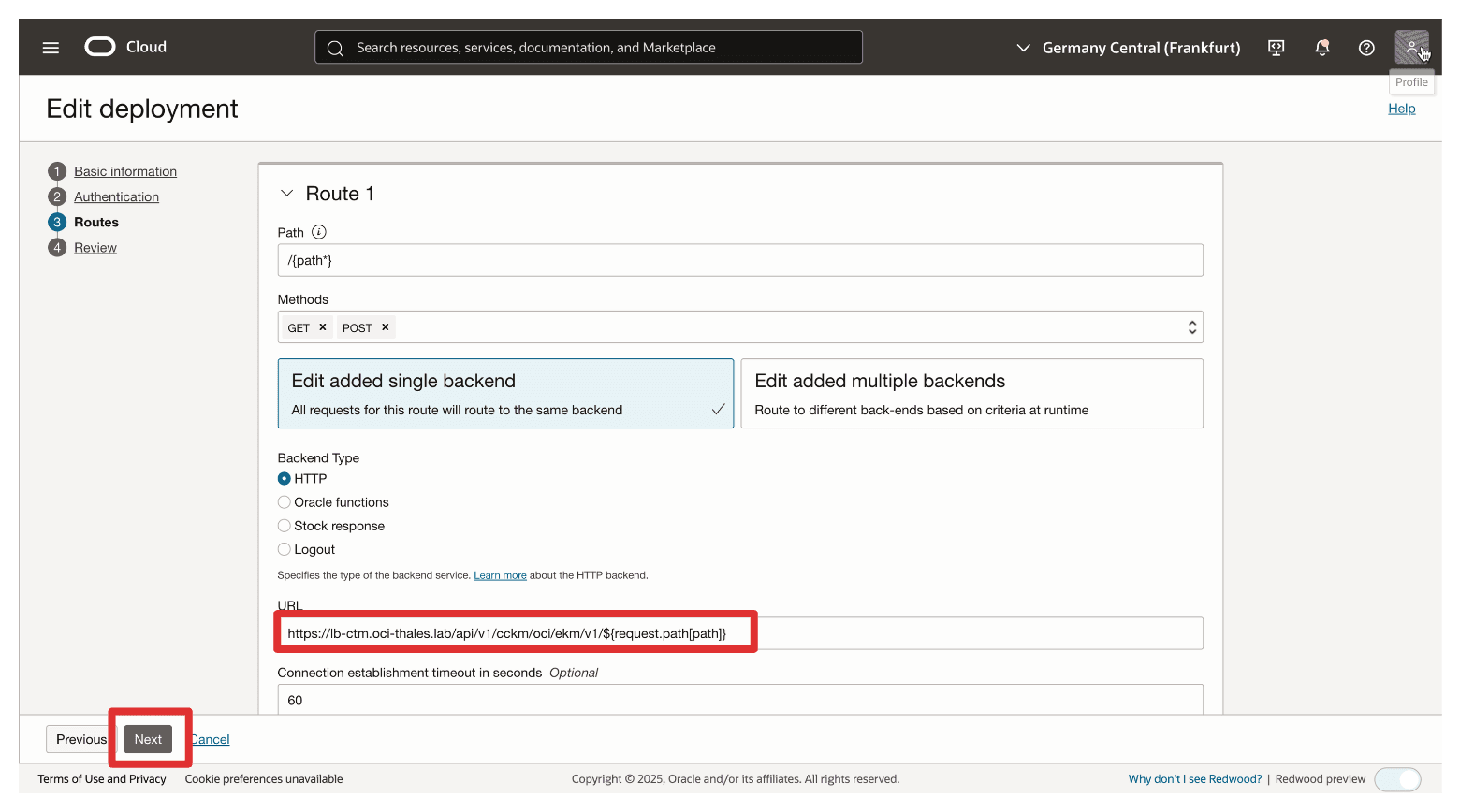

Altere o URL para agora apontar para

lb-ctm.oci-thales.labFQDN, o OCI Load Balancer que acabamos de criar e clique em Próximo e certifique-se de salvar as alterações.

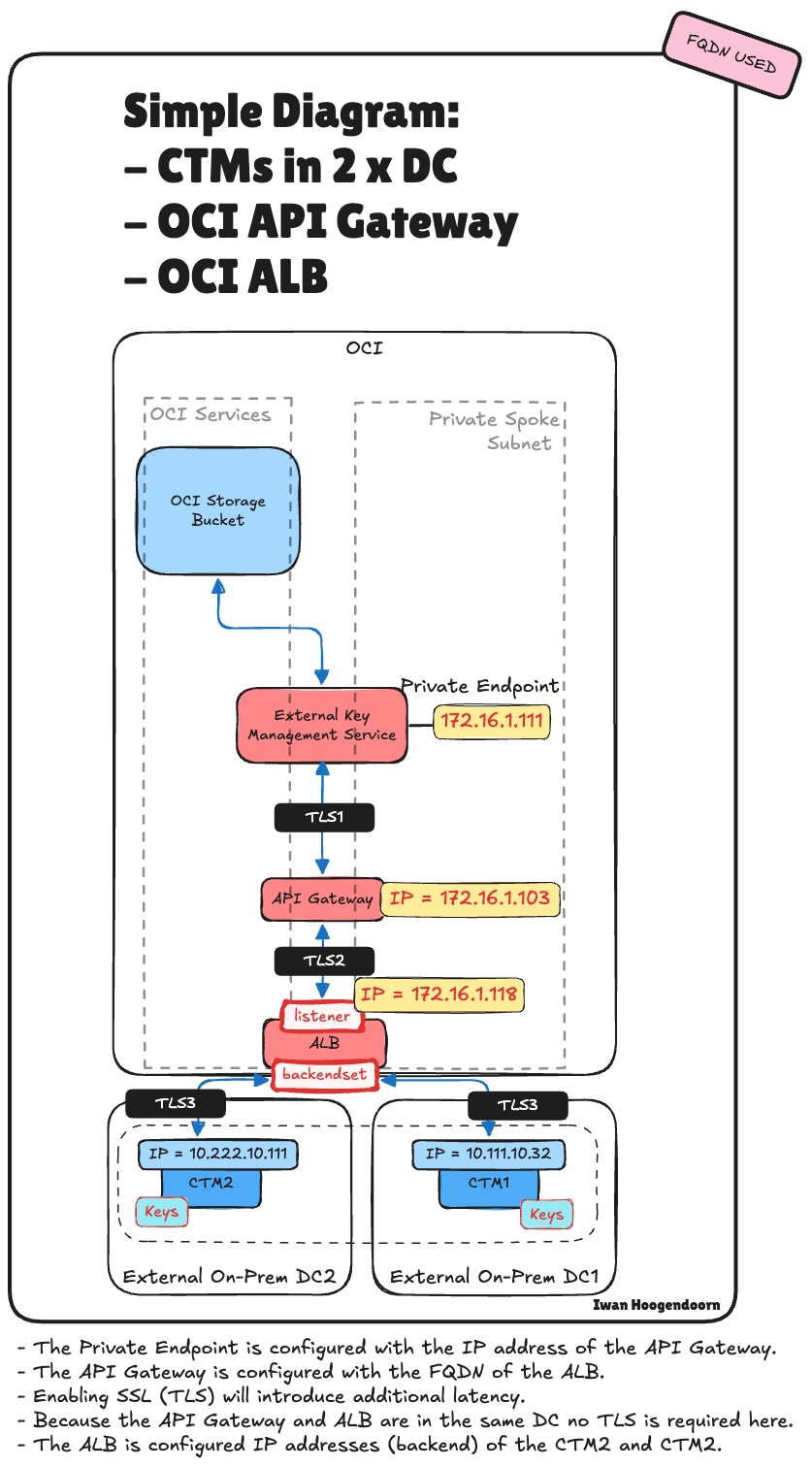

A ilustração a seguir mostra o fluxo de tráfego de ponta a ponta com o Gateway de API do OCI e o Balanceador de Carga do OCI integrado à arquitetura.

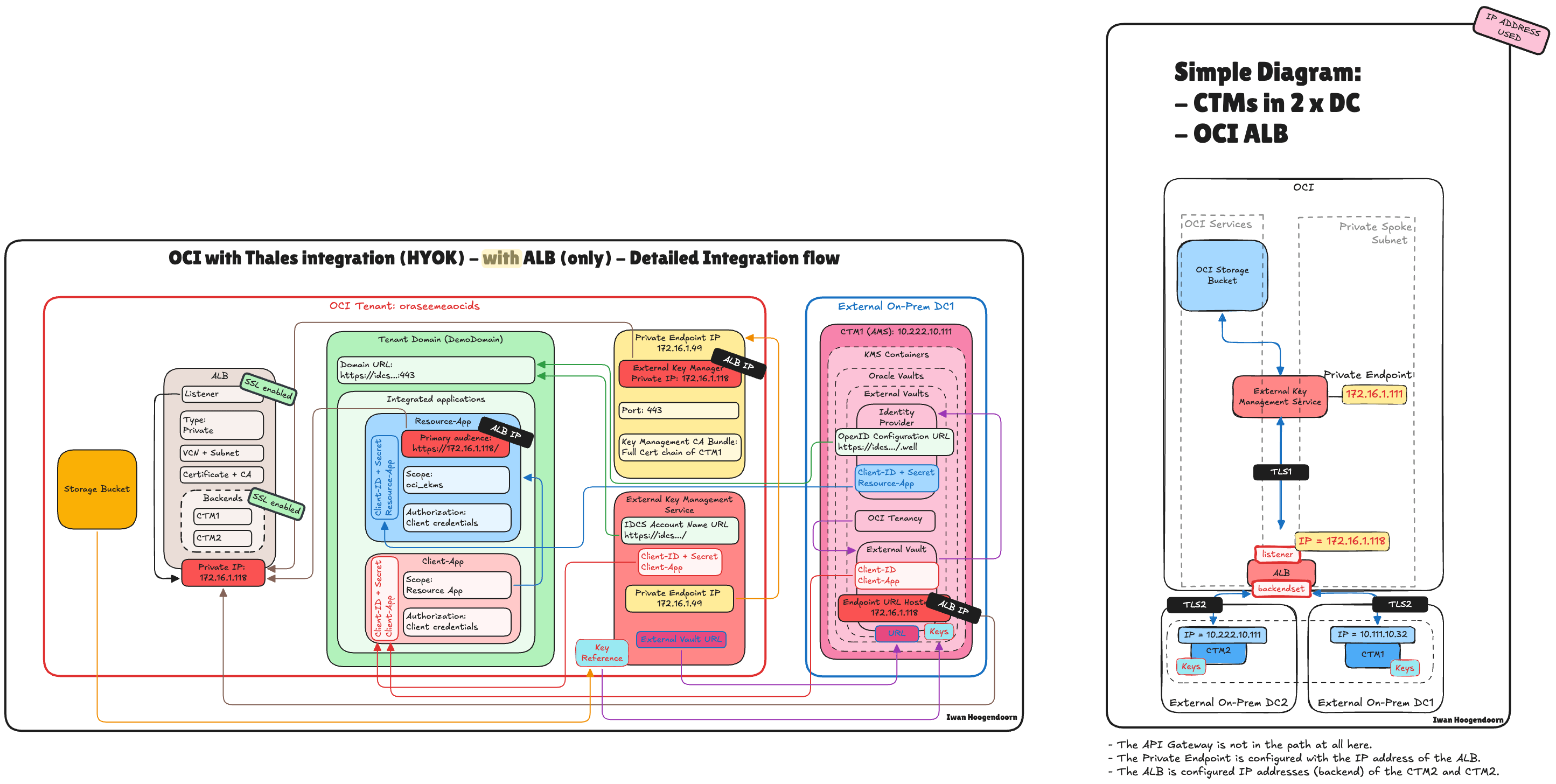

Tarefa 4: Integrar o OCI Load Balancer a um Existente, mas sem Implantação de HYOK baseada no OCI API Gateway

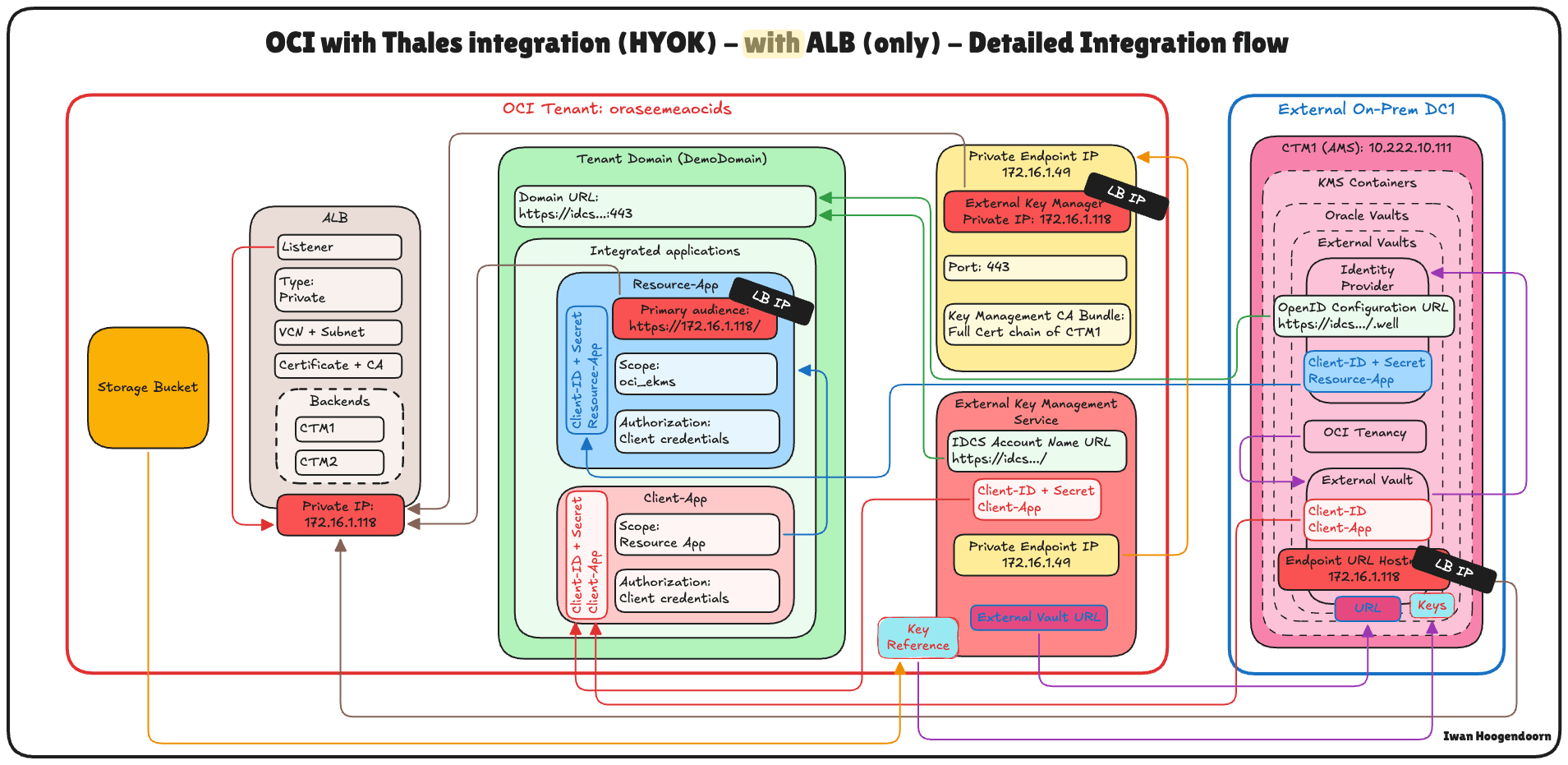

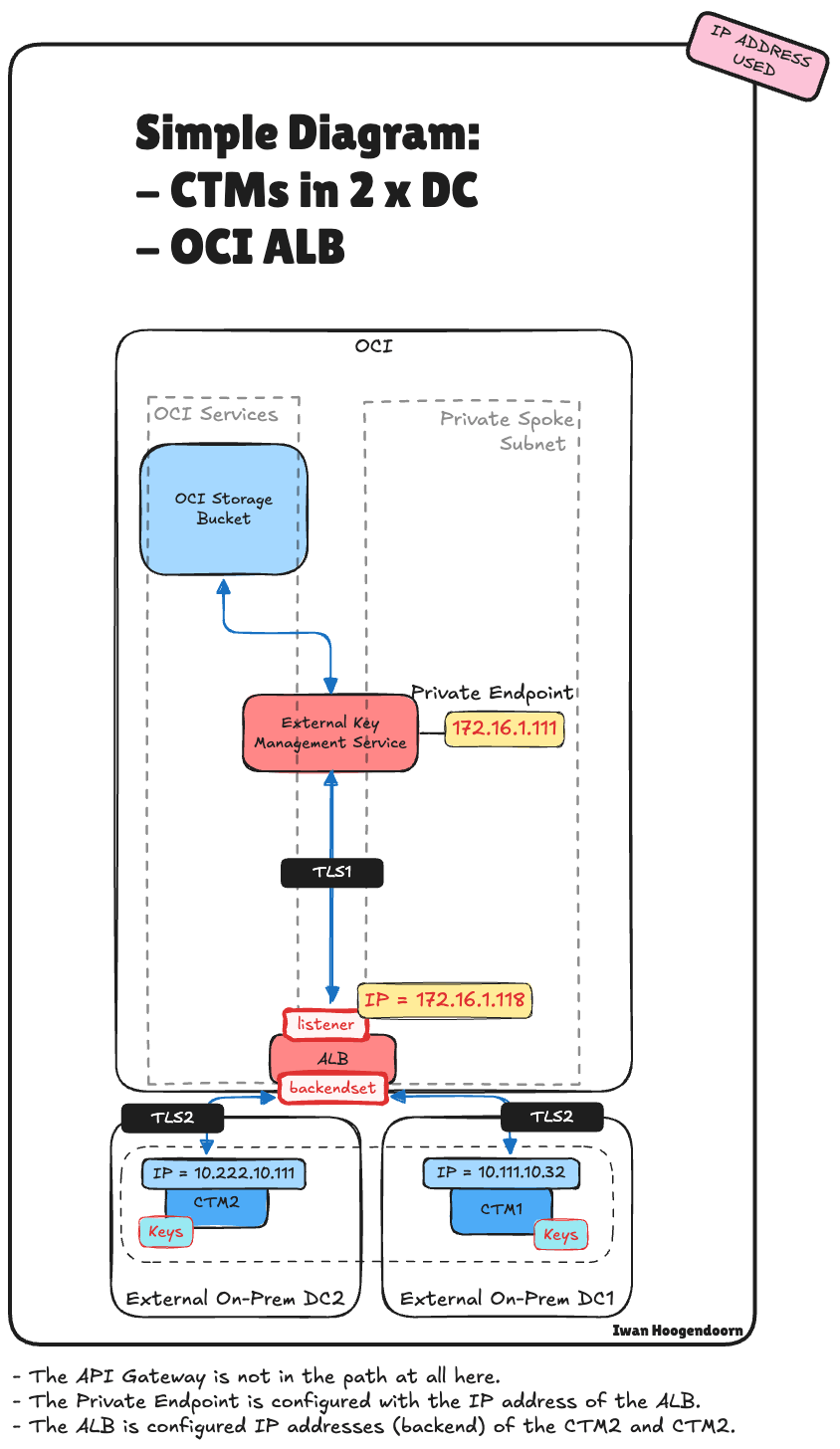

Nesta tarefa, você aprenderá a configurar e usar o Balanceador de Carga do OCI como o único ponto de acesso para o Thales CipherTrust Manager em uma implantação do OCI HYOK, permitindo uma arquitetura limpa, de alto desempenho e altamente disponível.

Nessa arquitetura, simplificamos a implantação removendo o OCI API Gateway e colocando o OCI Load Balancer diretamente em frente ao cluster do Thales CipherTrust Manager. Esta abordagem é ideal para integrações privadas onde o acesso público não é necessário e o objetivo é garantir alta disponibilidade dentro de uma rede interna segura.

Ao rotear solicitações por meio do OCI Load Balancer, podemos distribuir o tráfego entre vários nós do Thales CipherTrust Manager, mantendo os recursos de resiliência e failover da sessão, mesmo em caso de falha de nó ou domínio de disponibilidade. Essa configuração trata da limitação de chave da falta de suporte de endereço VIP nativo do Thales CipherTrust Manager, sem a complexidade adicional das políticas e fluxos de autenticação do OCI API Gateway.

Siga as tarefas listadas no seguinte tutorial: Configure um OCI Hold Your Own Key usando o Thales CipherTrust Manager sem o OCI API Gateway. Mas agora, todos os endereços IP CTM1 (AMS) foram alterados para o endereço IP do balanceador de carga.

- O aplicativo de recursos de aplicativos do OCI Integration.

- O nome do host do URL do ponto final do Vault Externo CTM1. Essa alteração também será sincronizada com o CTM2 (ASH) quando o CTM estiver em um cluster.

- O ponto final privado do OCI (o Serviço de Gerenciamento de Chaves Externas do OCI usará isso).

Este é o fluxo de integração detalhado da OCI com a integração do Thales CipherTrust Manager (HYOK) apenas com o OCI Load Balancer no caminho.

A ilustração a seguir mostra o fluxo de tráfego de ponta a ponta somente com o Balanceador de Carga do OCI integrado à arquitetura.

Tarefa 5: Revisar todas as Arquiteturas HYOK do OCI e do Thales CipherTrust Manager para tornar o Thales CipherTrust Manager Altamente Disponível

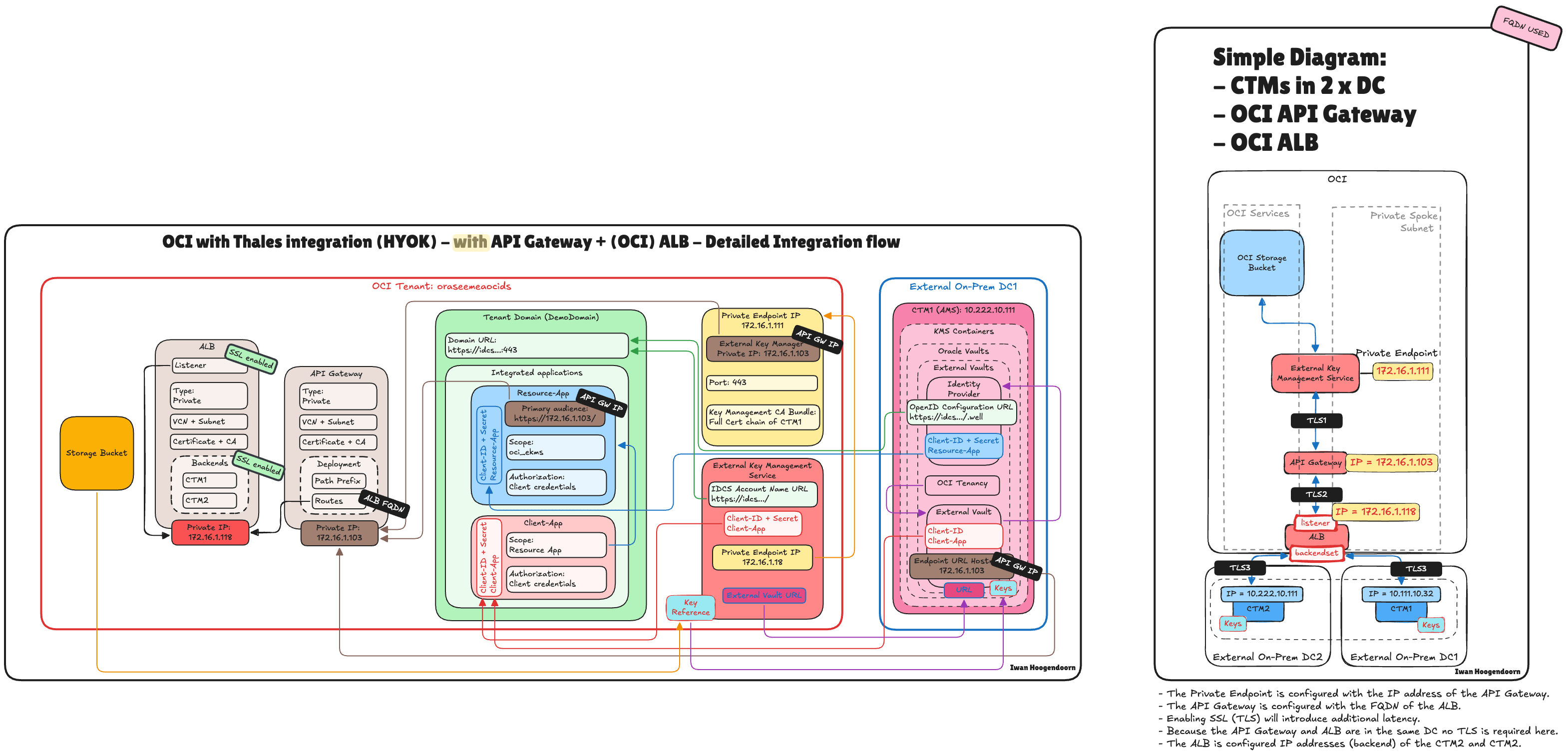

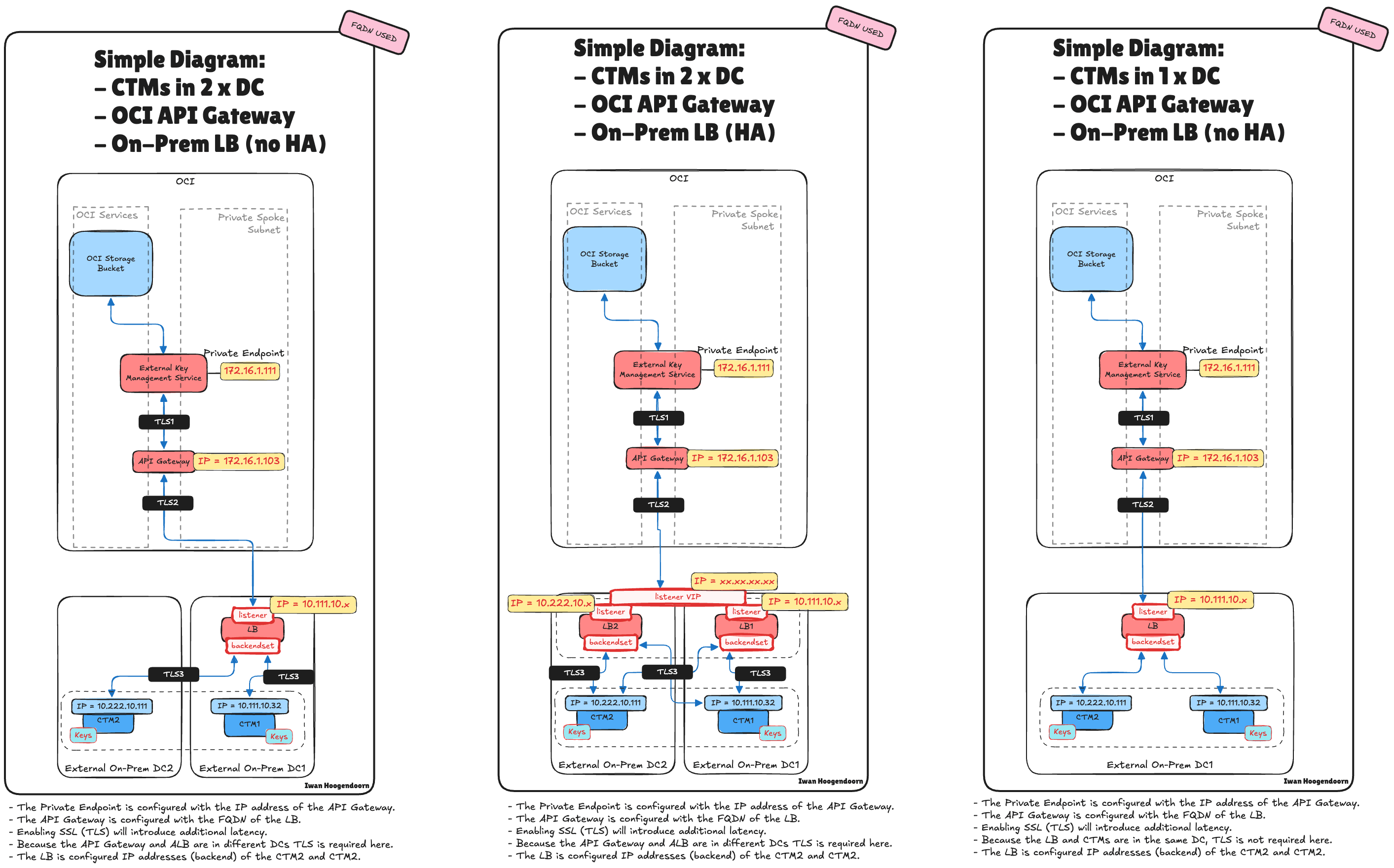

Não há uma abordagem única para implementar o Thales CipherTrust Manager for Hold Your Own Key (HYOK) na OCI. Várias opções de arquitetura estão disponíveis para obter uma implantação resiliente e altamente disponível, dependendo da topologia de rede, dos requisitos de segurança e da infraestrutura disponível, seja baseada na nuvem ou on-premises.

Esta seção fornece uma visão geral consolidada de todos os padrões de arquitetura suportados para integrar o Thales CipherTrust Manager ao OCI HYOK, com foco na alta disponibilidade. Estes incluem combinações de:

- Implantações de data center único ou duplo.

- Uso do OCI API Gateway.

- Uso do OCI Load Balancer.

- Uso de balanceadores de carga hospedados no local ou no data center, com e sem alta disponibilidade.

Cada arquitetura tem benefícios e vantagens em relação à complexidade, aos recursos de failover e ao controle. Não importa se você está executando uma configuração totalmente nativa da nuvem, operando em ambientes híbridos ou aproveitando balanceadores de carga legados em seus data centers, há um modelo adequado.

As arquiteturas abordadas incluem:

| Nº da arquitetura | Descrição |

|---|---|

| 1 | CTM em um único data center - configuração básica sem OCI API Gateway ou OCI Load Balancer |

| 2 | CTM em um único data center com OCI API Gateway – acesso externo, sem HA |

| 3 | CTMs em dois data centers com OCI API Gateway e OCI Load Balancer – solução de HA completa |

| 4 | CTMs em dois data centers com OCI API Gateway e balanceador de carga on-premises (sem HA) – resiliência parcial |

| 5 | CTMs em dois data centers com OCI API Gateway e balanceador de carga (HA) on-premises – HA gerenciada externamente |

| 6 | CTM em um data center com OCI API Gateway e balanceador de carga on-premises (sem HA) – failover limitado |

| 7 | CTMs apenas em dois data centers com o OCI Load Balancer - acesso interno, alta disponibilidade total no nível da rede sem o OCI API Gateway |

Esta visão geral irá ajudá-lo a comparar e selecionar a arquitetura que melhor se alinha aos seus requisitos técnicos e operacionais.

-

Arquitetura 1: A ilustração a seguir mostra o fluxo de tráfego de ponta a ponta sem Gateway de API do OCI e sem balanceamento de carga integrado à arquitetura.

-

Arquitetura 2: A ilustração a seguir mostra o fluxo de tráfego de ponta a ponta somente com o Gateway de API do OCI e sem balanceamento de carga integrado à arquitetura.

-

Arquitetura 3: A ilustração a seguir mostra o fluxo de tráfego de ponta a ponta com o Gateway de API do OCI e o Balanceador de Carga do OCI integrado à arquitetura.

-

Arquitetura 4, 5 e 6: A ilustração a seguir mostra o fluxo de tráfego de ponta a ponta com o Gateway de API da OCI e os balanceadores de carga on-premises integrados à arquitetura.

-

Arquitetura 7: A ilustração a seguir mostra o fluxo de tráfego de ponta a ponta somente com o OCI Load Balancer integrado à arquitetura.

Conclusão

Garantir a alta disponibilidade do Thales CipherTrust Manager em uma implantação HYOK da Oracle Cloud Infrastructure (OCI) é essencial para manter o acesso seguro e ininterrupto às chaves de criptografia gerenciadas pelo cliente. Embora o clustering de Gerenciadores CipherTrust ofereça capacidade de recuperação, ele é insuficiente para atender aos requisitos de alta disponibilidade no nível da rede.

Este tutorial demonstrou como o OCI Load Balancer pode preencher essa lacuna, em conjunto com o OCI API Gateway ou como uma solução independente para acesso interno. Também analisamos vários padrões de arquitetura do mundo real, incluindo modelos híbridos que aproveitam balanceadores de carga on-premises, ajudando você a escolher o design que se alinha à sua estratégia de infraestrutura e às metas de disponibilidade.

Ao integrar cuidadosamente os serviços de rede da OCI com o Thales CipherTrust Manager, as organizações podem criar uma solução de gerenciamento de chaves externas resiliente e segura que ofereça suporte à conformidade de nível empresarial e à continuidade operacional.

Confirmações

- Autor - Iwan Hoogendoorn (Cloud Networking Black Belt)

Mais Recursos de Aprendizado

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal do Oracle Learning YouTube. Além disso, acesse education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Enable OCI HYOK with Thales CipherTrust Manager Using OCI Load Balancer for High Availability

G40056-01

Copyright ©2025, Oracle and/or its affiliates.