Configurar uma OCI Hold Your Own Key usando o Thales CipherTrust Manager sem o OCI API Gateway

Introdução

Este tutorial fornece instruções passo a passo para configurar o Hold Your Own Key (HYOK) com o Thales CipherTrust Manager (CTM) sem usar a opção Gateway de API da Oracle Cloud Infrastructure (OCI). Essa abordagem permite controlar completamente suas chaves de criptografia ao mesmo tempo em que permite a integração com serviços do OCI que suportam o gerenciamento de chaves externas.

Vamos percorrer toda a configuração, começando com a revisão da arquitetura de rede e a configuração de integrações de aplicativos no OCI, depois configurando o Thales CipherTrust Manager para se comunicar diretamente com o Oracle Cloud Infrastructure External Key Management Service (OCI External Key Management Service) por meio de um ponto final privado. O tutorial também inclui a criação e o registro de provedores de identidade, tenancies da OCI, vaults externos e chaves, bem como o teste de acesso ao armazenamento de objetos gerenciado pelo cliente usando essas chaves externas.

No final deste tutorial, você terá uma configuração HYOK totalmente operacional, capaz de criptografar e controlar o acesso aos recursos do OCI usando chaves gerenciadas externamente hospedadas no seu Gerenciador Thales CipherTrust sem a necessidade de um Gateway de API do OCI intermediário.

Observação: Neste tutorial, os termos Thales CipherTrust Cloud Key Manager (CCKM) e Thales CipherTrust Manager (CTM) são usados de forma intercambiável. Ambos se referem ao mesmo produto.

Este tutorial se baseia no technical foundation estabelecido no tutorial: Configure Two Thales CipherTrust Cloud Key Manager Appliances no OCI, Create a Cluster between them e Configure One as a Certificate Authority.

Se você quiser implementar a opção Hold Your Own Key (HYOK) usando o Thales CipherTrust Manager com o OCI API Gateway, siga este tutorial: Configure o OCI Hold Your Own Key usando o CipherTrust Manager com o OCI API Gateway.

Objetivos

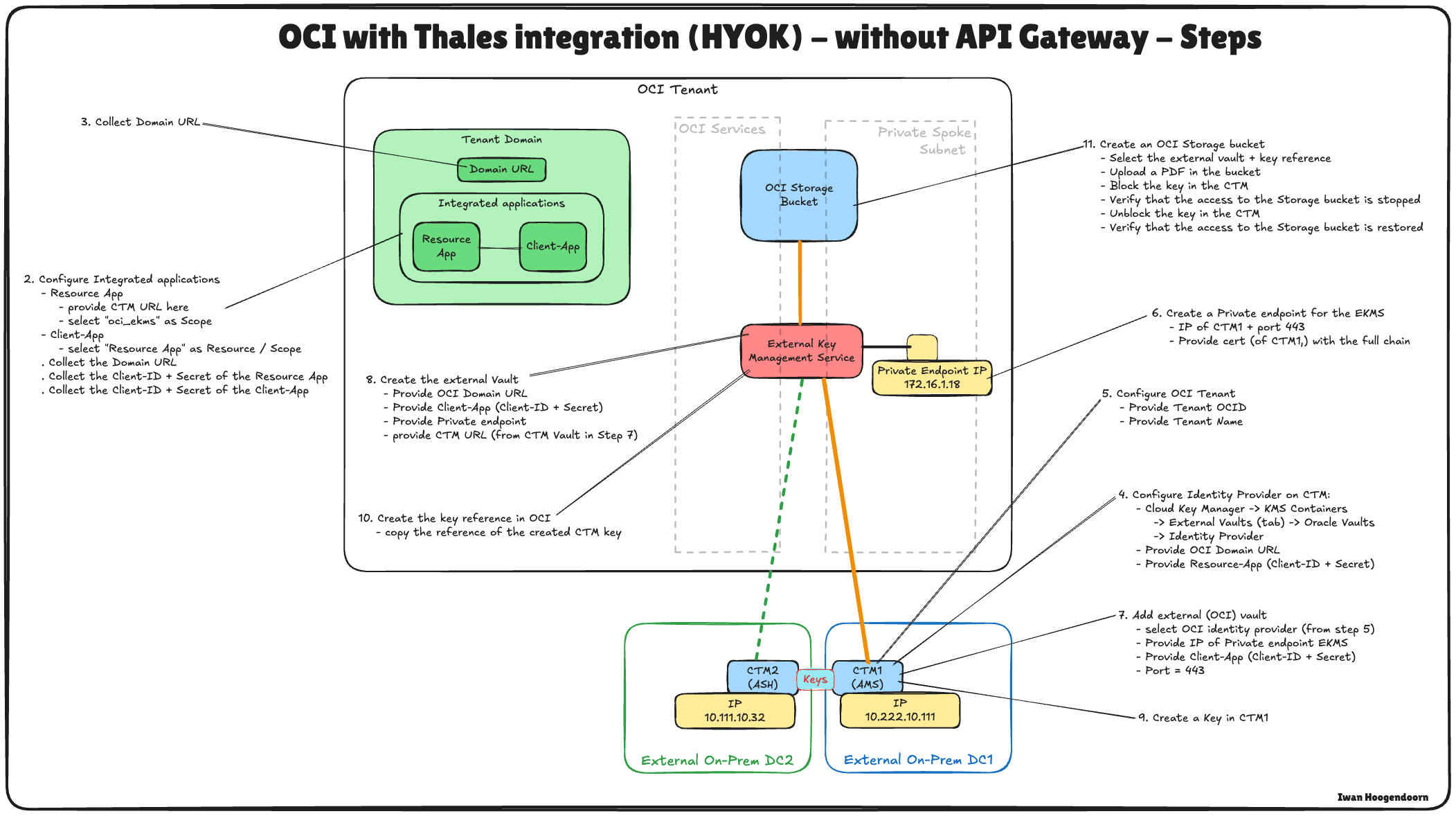

- Tarefa 1: Revisar a arquitetura de rede em nuvem.

- Tarefa 2: Criar um aplicativo de recursos confidenciais e aplicativos clientes confidenciais associados (integrações de aplicativos) e coletar o cliente e os segredos no OCI.

- Tarefa 3: Coletar o URL do domínio de identidades do OCI.

- Tarefa 4: Criar provedores de identidade no Thales CipherTrust Manager.

- Tarefa 5: Adicionar tenancies da Oracle no Thales CipherTrust Manager.

- Tarefa 6: Criar um ponto final privado para o Serviço OCI External Key Manager.

- Tarefa 7: Adicionar vaults externos no Gerenciador Thales CipherTrust.

- Tarefa 8: Criar um vault do OCI External Key Management Service.

- Tarefa 9: Adicionar chaves externas no Gerenciador Thales CipherTrust.

- Tarefa 10: Criar referências-chave no OCI.

- Tarefa 11: Criar um bucket do OCI Object Storage com chaves gerenciadas pelo cliente.

- Tarefa 12: Bloquear e desbloquear chaves Oracle e testar a acessibilidade do bucket de armazenamento de objetos no Thales CipherTrust Manager e na OCI.

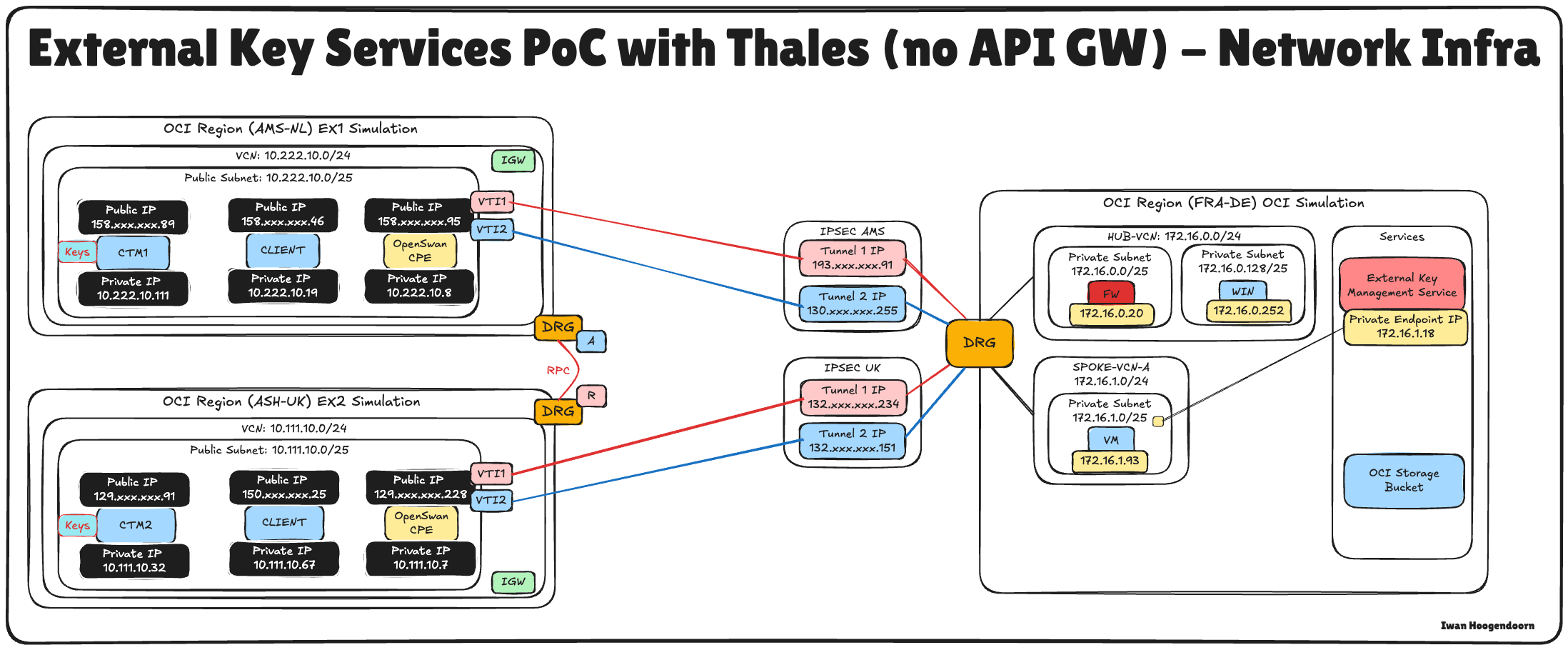

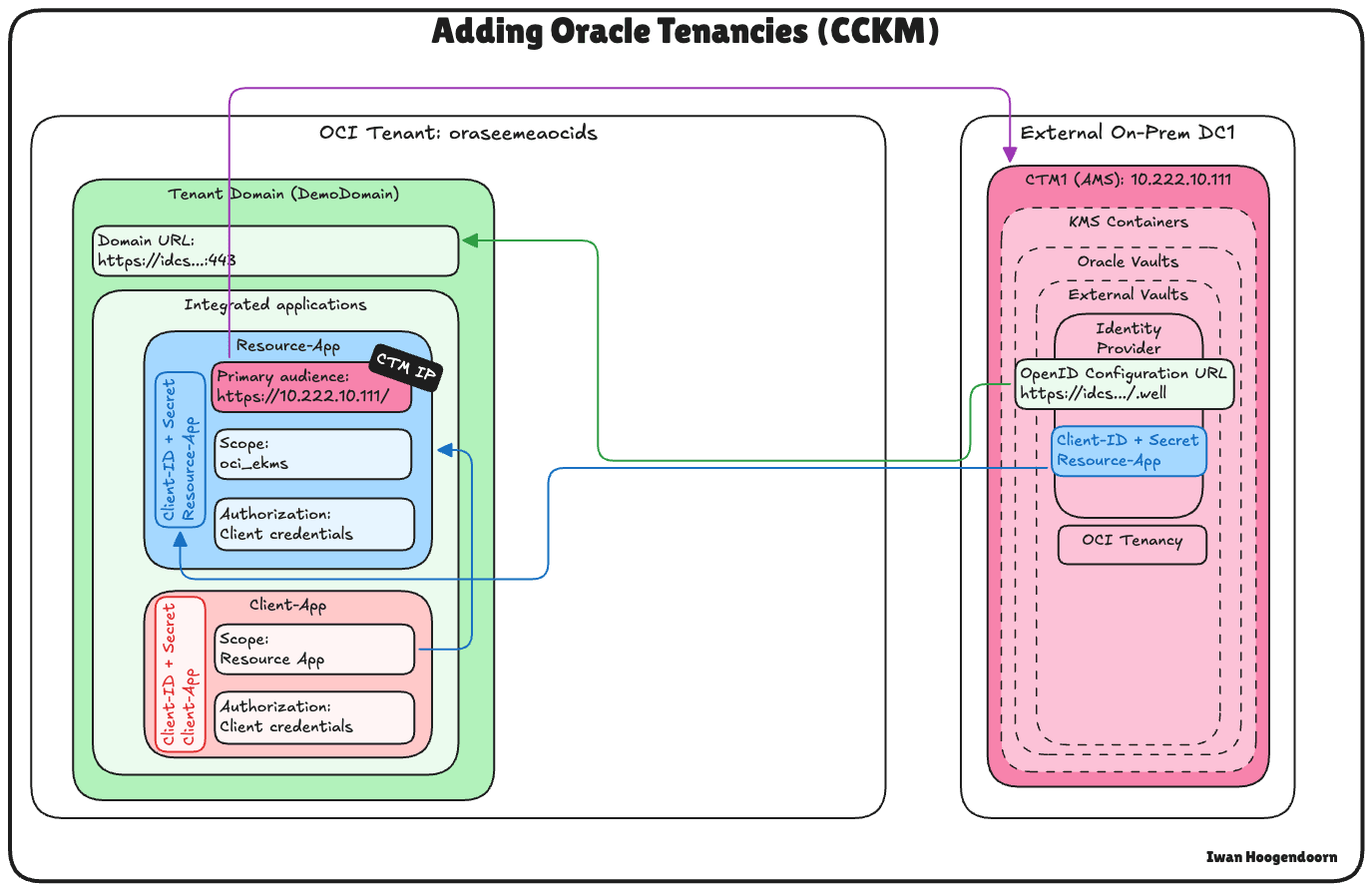

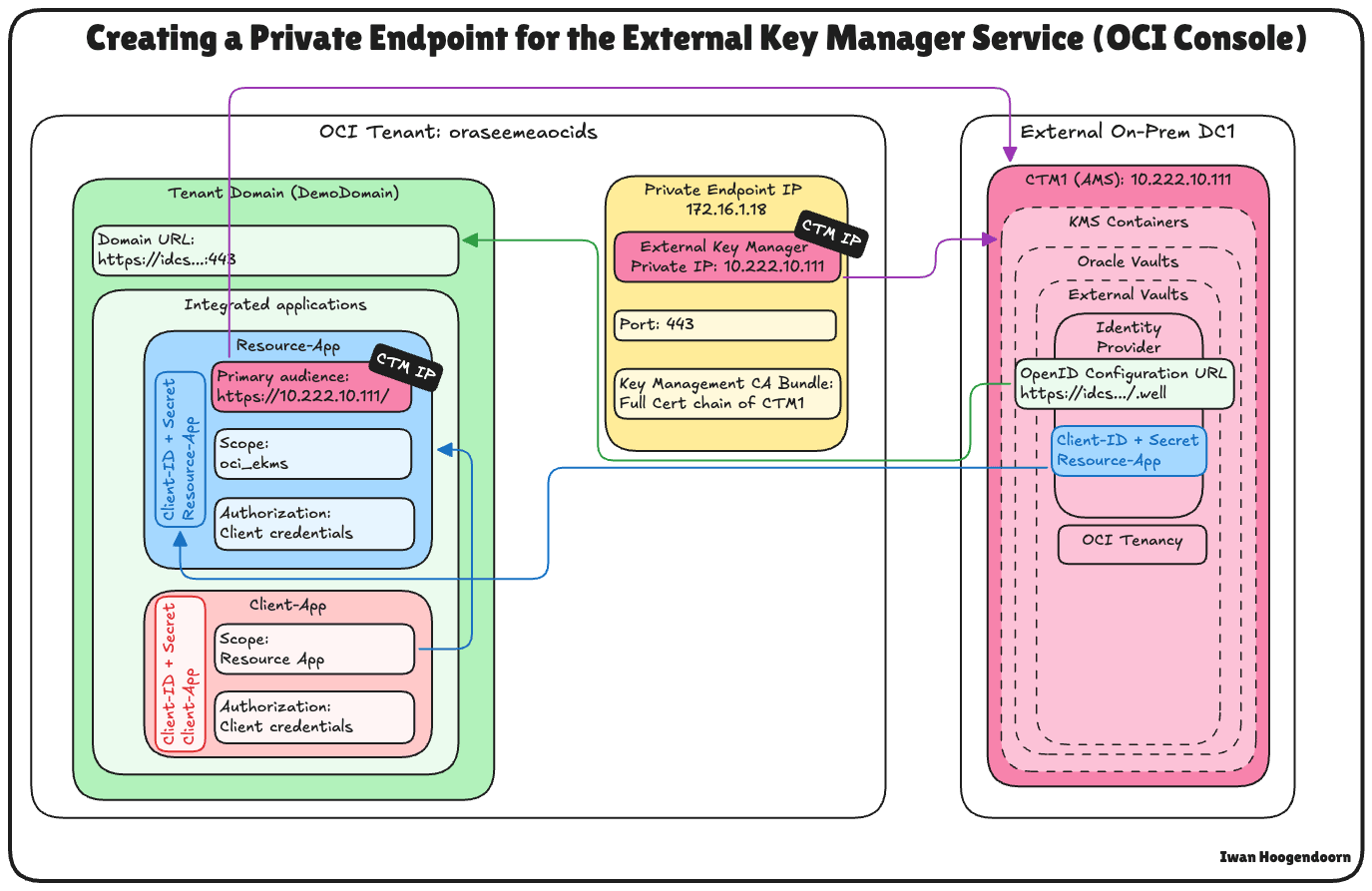

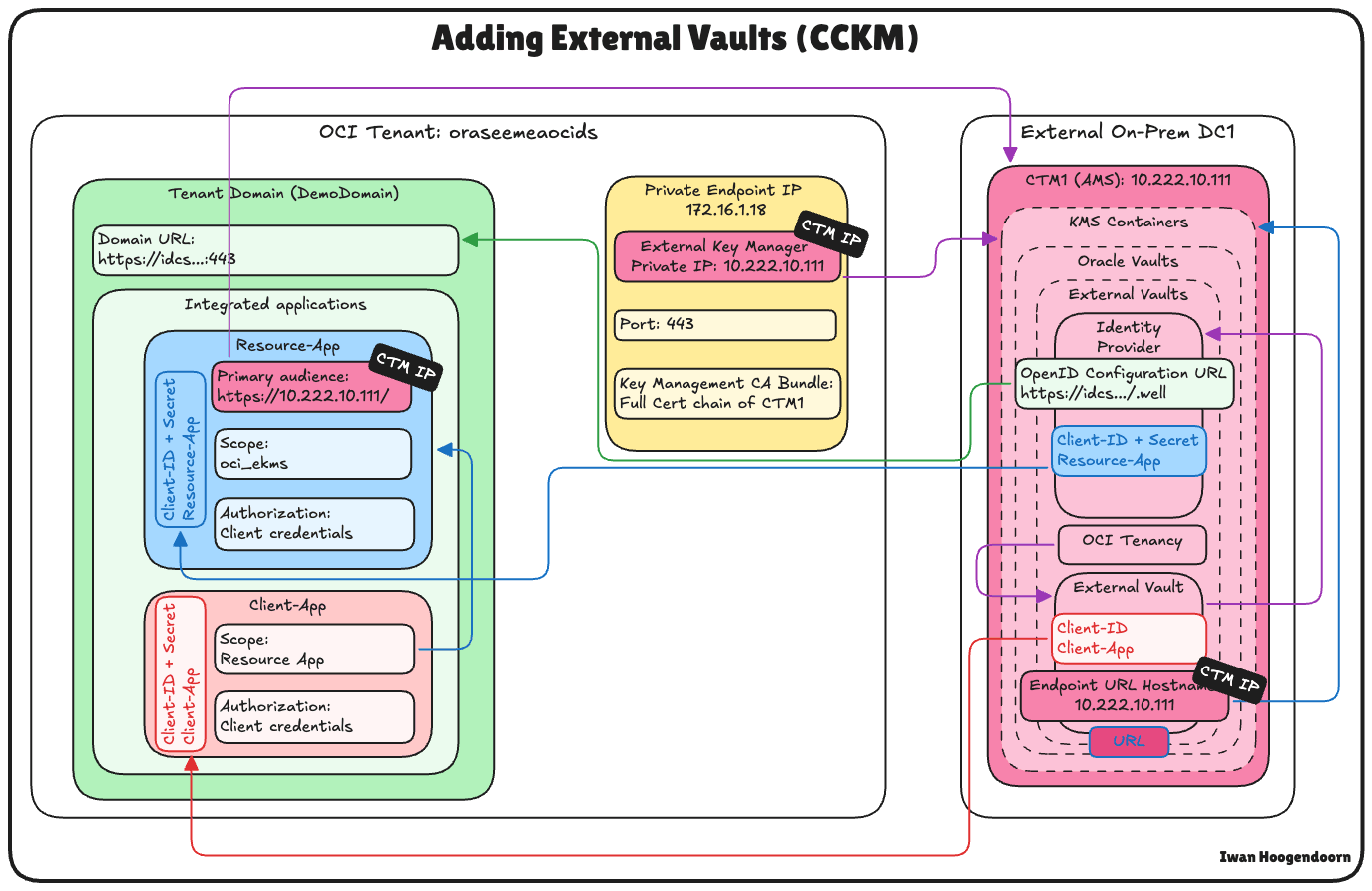

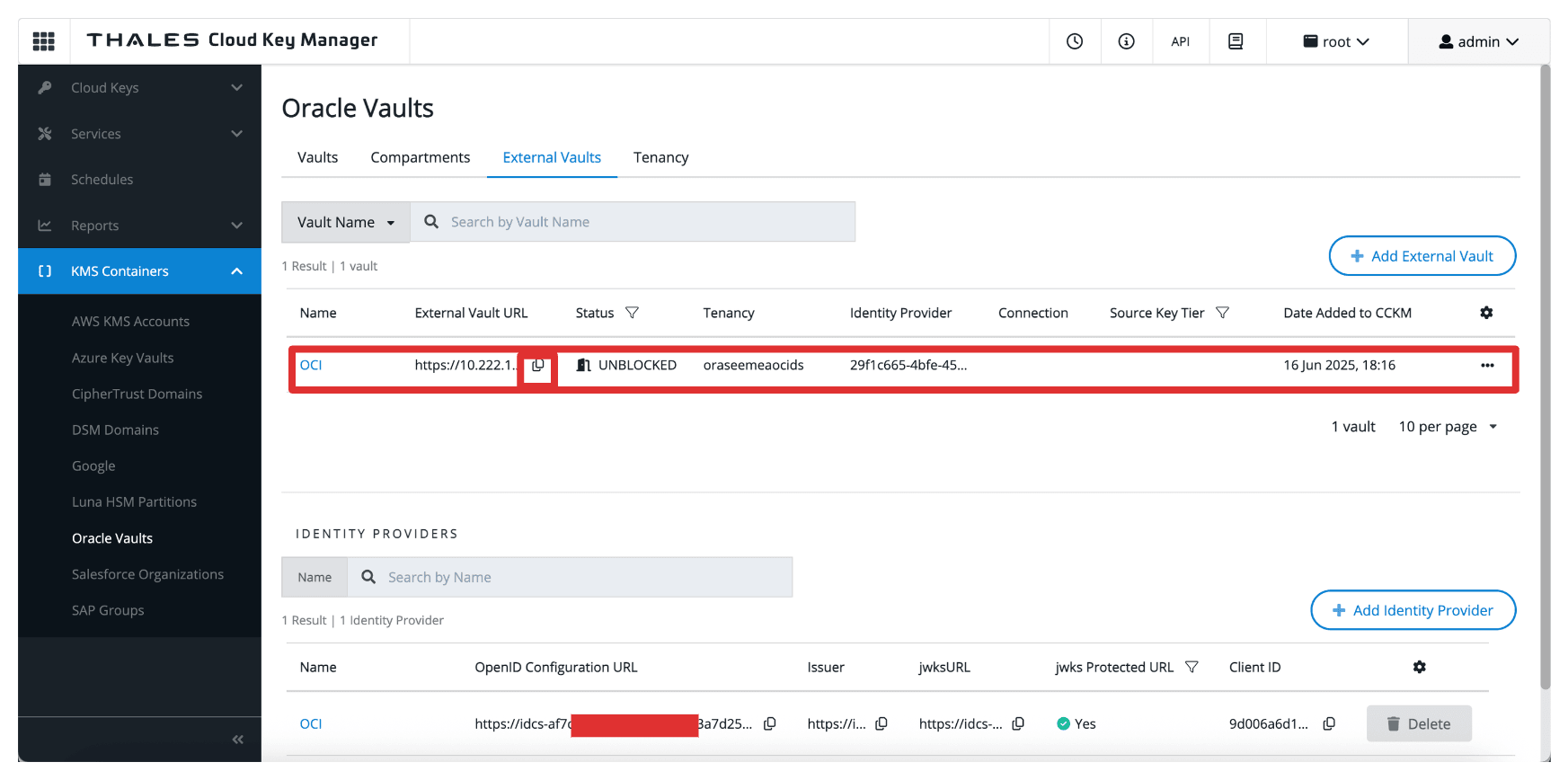

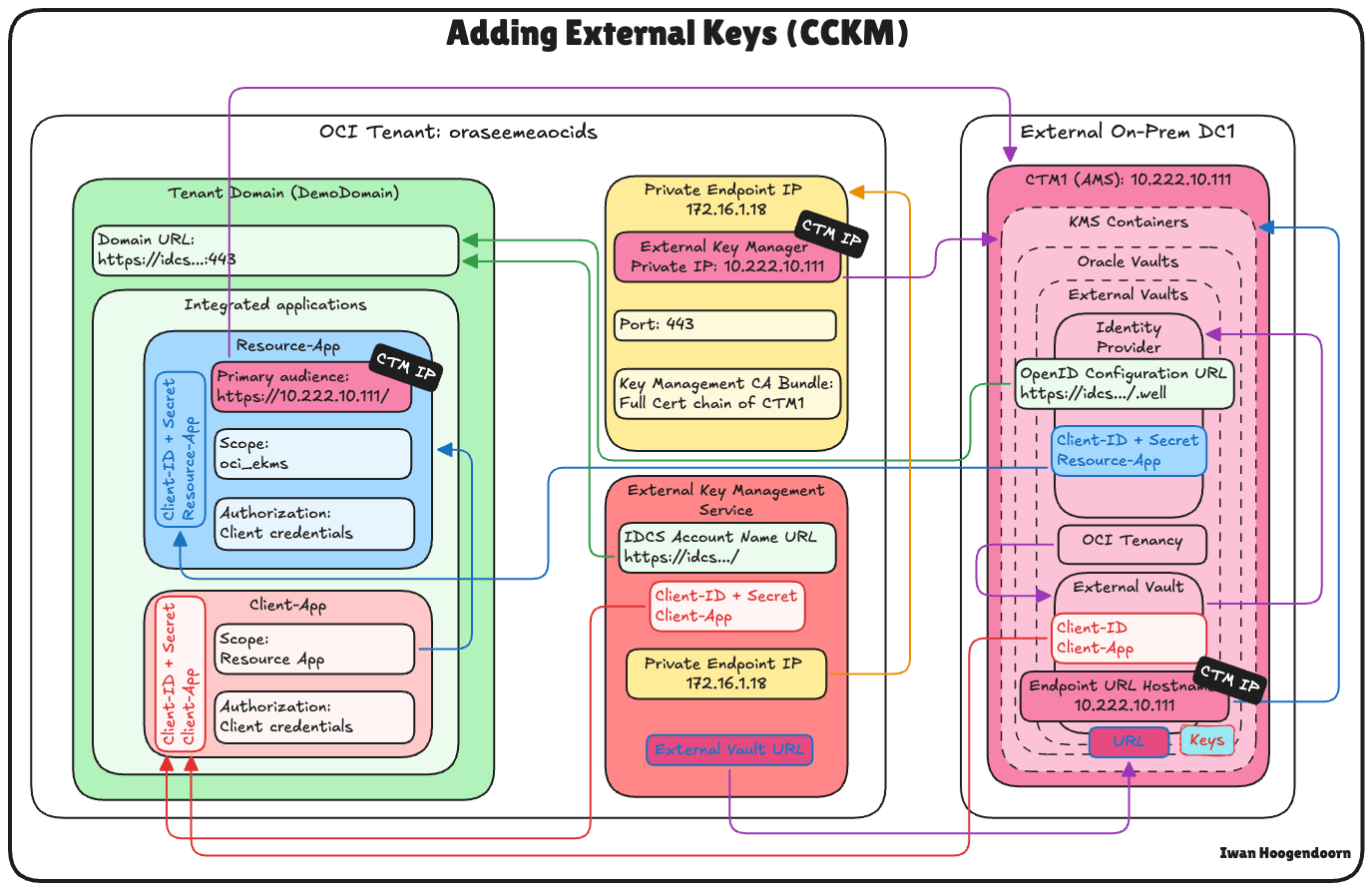

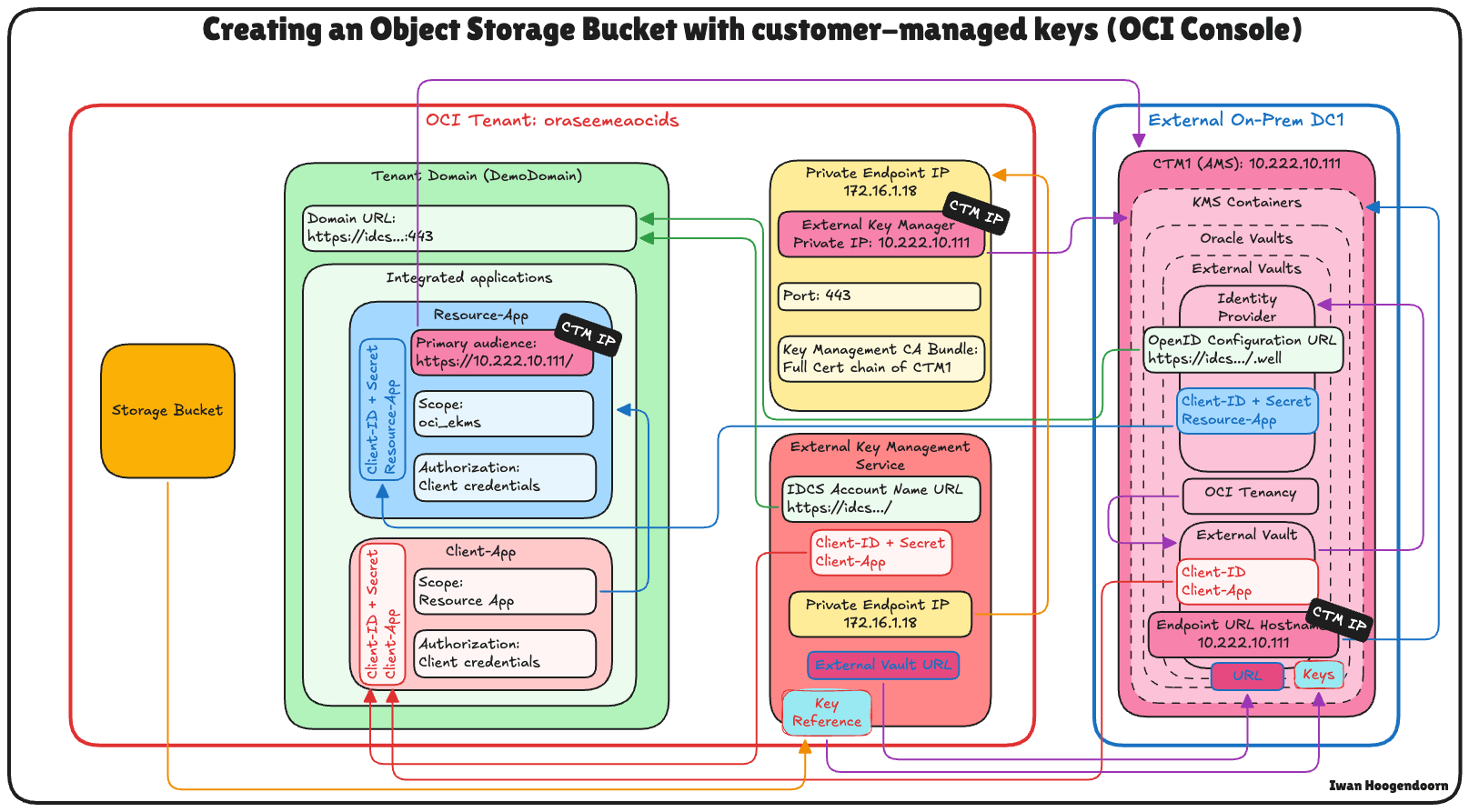

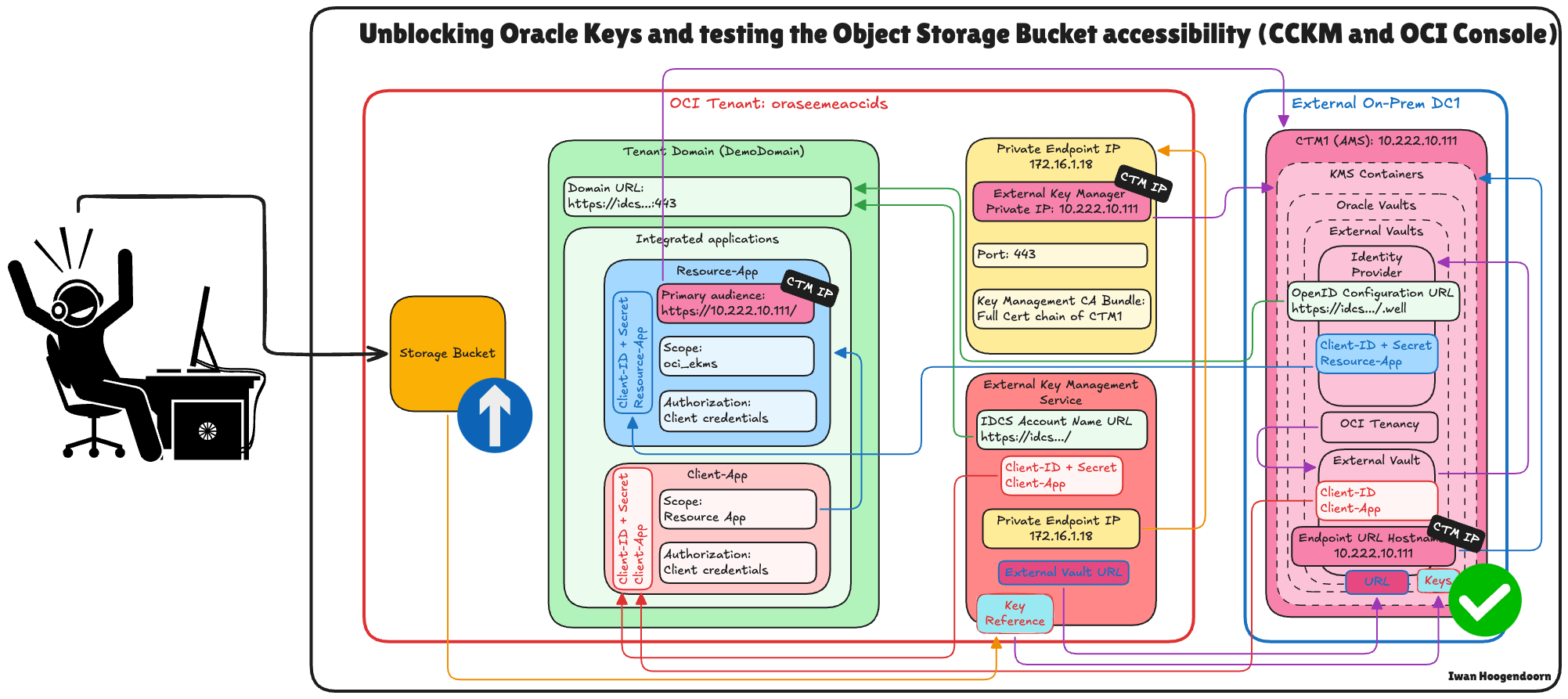

A imagem a seguir ilustra os componentes e a configuração de todas as etapas deste tutorial.

Tarefa 1: Revisar a Arquitetura de Rede na Nuvem

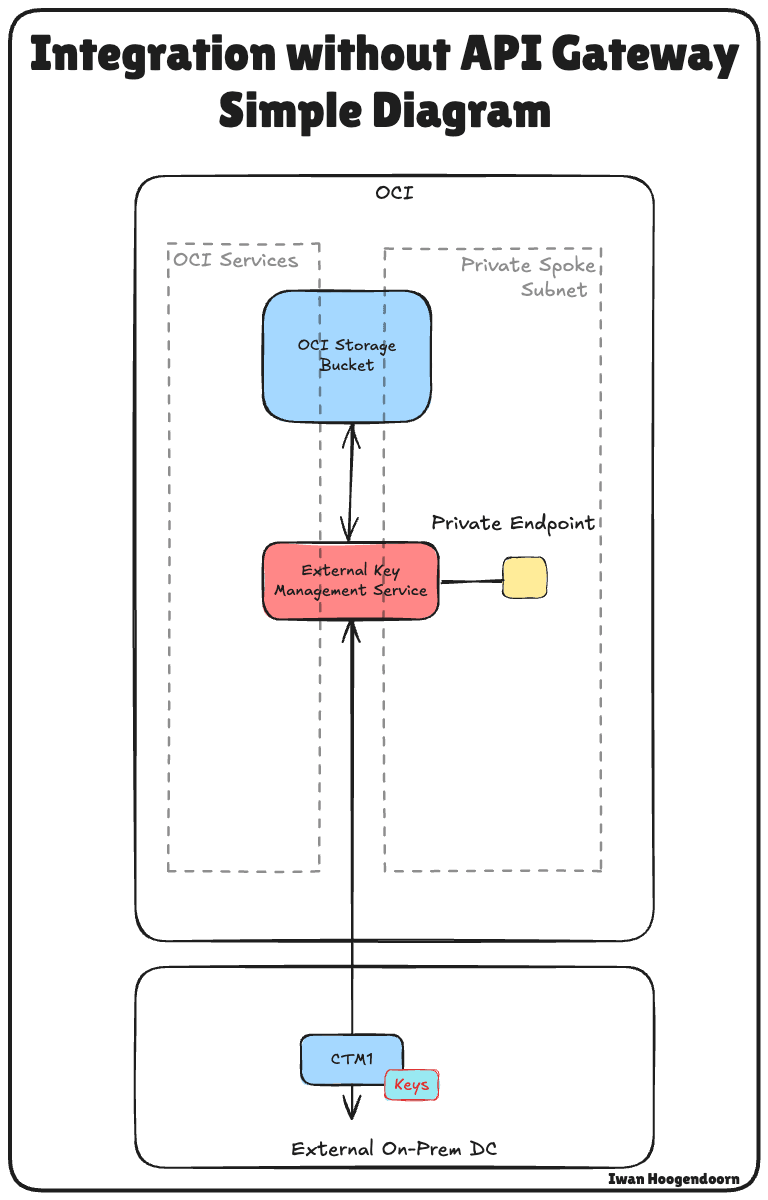

Antes de nos aprofundarmos nas etapas técnicas de configuração de Hold Your Own Key (HYOK) com o Thales CipherTrust Manager, é essencial entender a arquitetura de rede em nuvem na qual essa configuração reside.

Nesse cenário, três regiões do OCI são usadas:

- Duas regiões da OCI simulam data centers on-premises. Essas regiões são conectadas à OCI por meio de túneis de VPN, representando ambientes híbridos.

- A terceira região da OCI representa o ambiente principal da OCI e segue uma arquitetura VCN (Virtual Cloud Network) hub e spoke. Neste design:

- A VCN hub hospeda serviços de rede compartilhada, como firewalls.

- Várias VCNs spoke se conectam ao hub e hospedam várias cargas de trabalho.

A conectividade entre os dois data centers on-premises simulados é estabelecida usando Conexões de Pareamento Remoto (RPC). No entanto, para este tutorial, a configuração da VPN, a configuração de RPC e os detalhes da arquitetura de VCN hub-and-spoke são considerados fora do escopo e não serão abordados.

-

Para configurar conexões VPN com o OCI em que um data center é simulado, consulte Configurar uma Oracle Cloud Infrastructure Site-to-Site VPN com Roteamento Estático entre duas Regiões do OCI.

-

Para configurar conexões RPC entre regiões do OCI, consulte Configurar Conexão RPC entre Dois Tenants e seus Gateways de Roteamento Dinâmico.

-

Para configurar uma arquitetura de rede VNC spoke e hub da OCI, consulte Route Hub e Spoke VCN com Firewall pfSense na VCN do Hub.

Este tutorial se concentra estritamente na configuração do HYOK usando o Thales CipherTrust Manager implantado na região de Amsterdã (AMS), que é um dos data centers on-premises simulados. Todas as operações de gerenciamento de chaves serão executadas nesta instância do Thales CipherTrust Manager.

O gerenciador de chaves externo privado permite que a OCI se comunique com segurança com o Thales CipherTrust Manager externo e será implantado em uma das VCNs spoke na região principal da OCI. Isso garante um caminho de comunicação seguro e direto entre os serviços da OCI e o gerenciador de chaves externo sem expor o tráfego à internet pública.

Essa arquitetura oferece suporte a posturas fortes de segurança e conformidade para cargas de trabalho confidenciais na OCI, isolando o gerenciamento de chaves em um limite de rede seguro e bem definido.

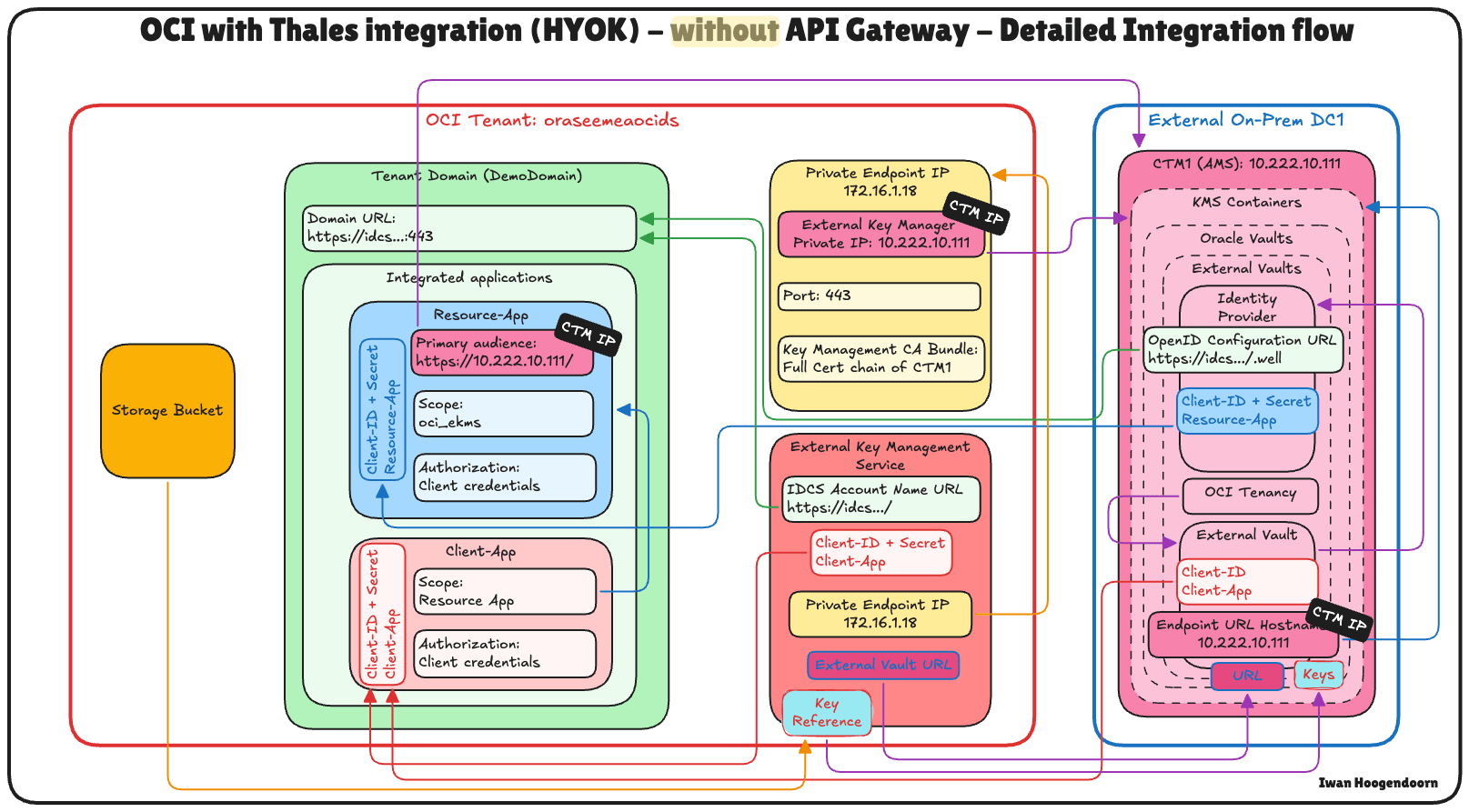

A imagem a seguir ilustra a arquitetura completa.

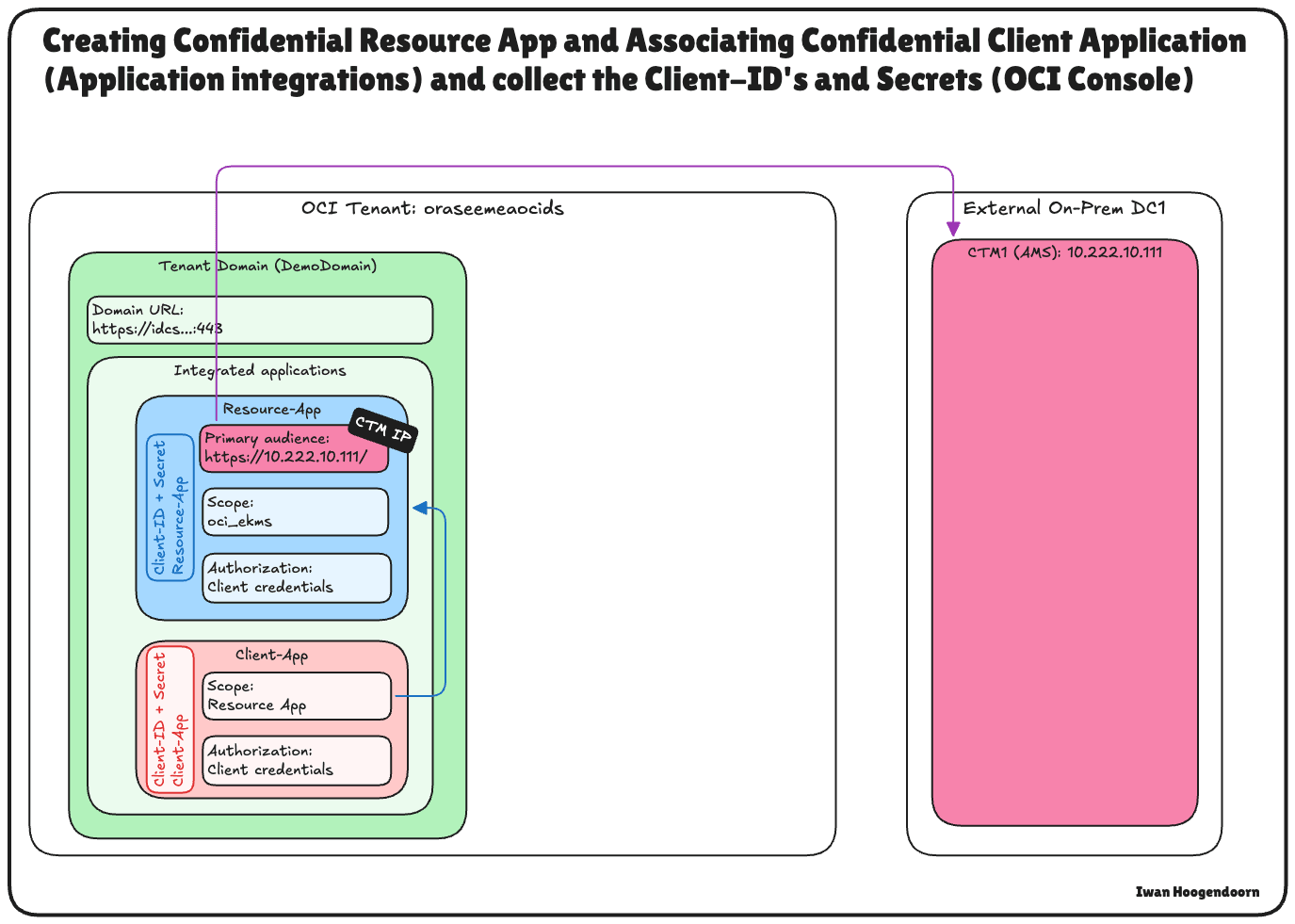

Tarefa 2: Criar um Aplicativo de Recurso Confidencial e Associar Aplicativos Cliente Confidenciais (Integrações de Aplicativos) e Coletar o Cliente e os Segredos no OCI

Para ativar a integração do HYOK com o Thales CipherTrust Manager, você deve estabelecer a confiança entre a OCI e o gerente de chaves externo.

Isso é feito registrando dois componentes principais no OCI Identity and Access Management (OCI IAM): um Aplicativo de Recurso Confidencial e um Aplicativo de Cliente Confidencial. Eles são essenciais para autenticar e autorizar a comunicação entre a OCI e o Thales CipherTrust Manager.

Essa configuração permite que o Thales CipherTrust Manager se autentique com o OCI IAM por meio do OAuth 2.0. O cliente confidencial atua em nome do gerente de chaves externo, enquanto o recurso confidencial define o escopo da configuração de acesso e confiança. O OCI não pode validar ou se comunicar com segurança com a origem de chave externa sem esses componentes.

A imagem a seguir ilustra os componentes e a configuração definida nesta etapa.

-

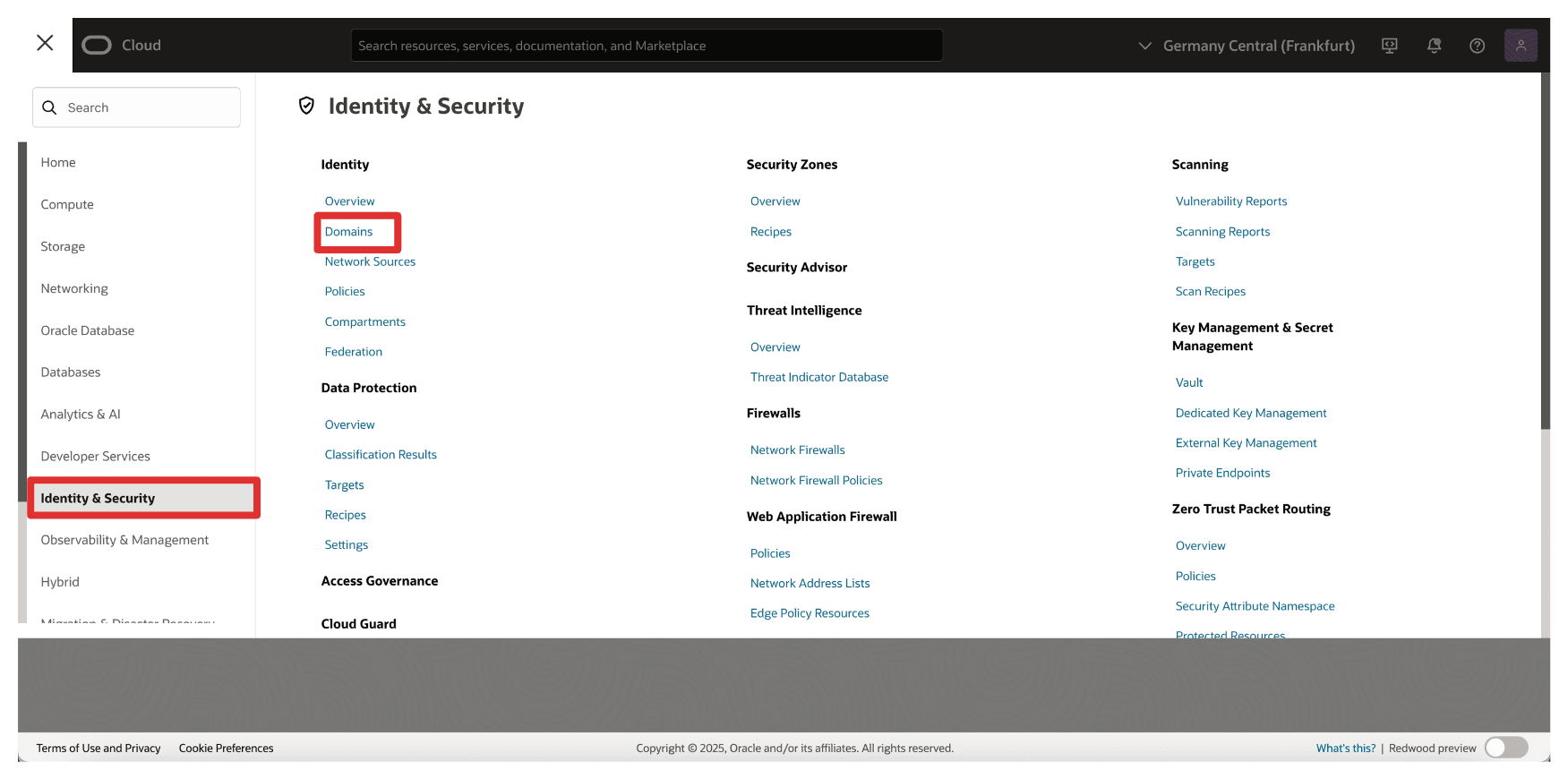

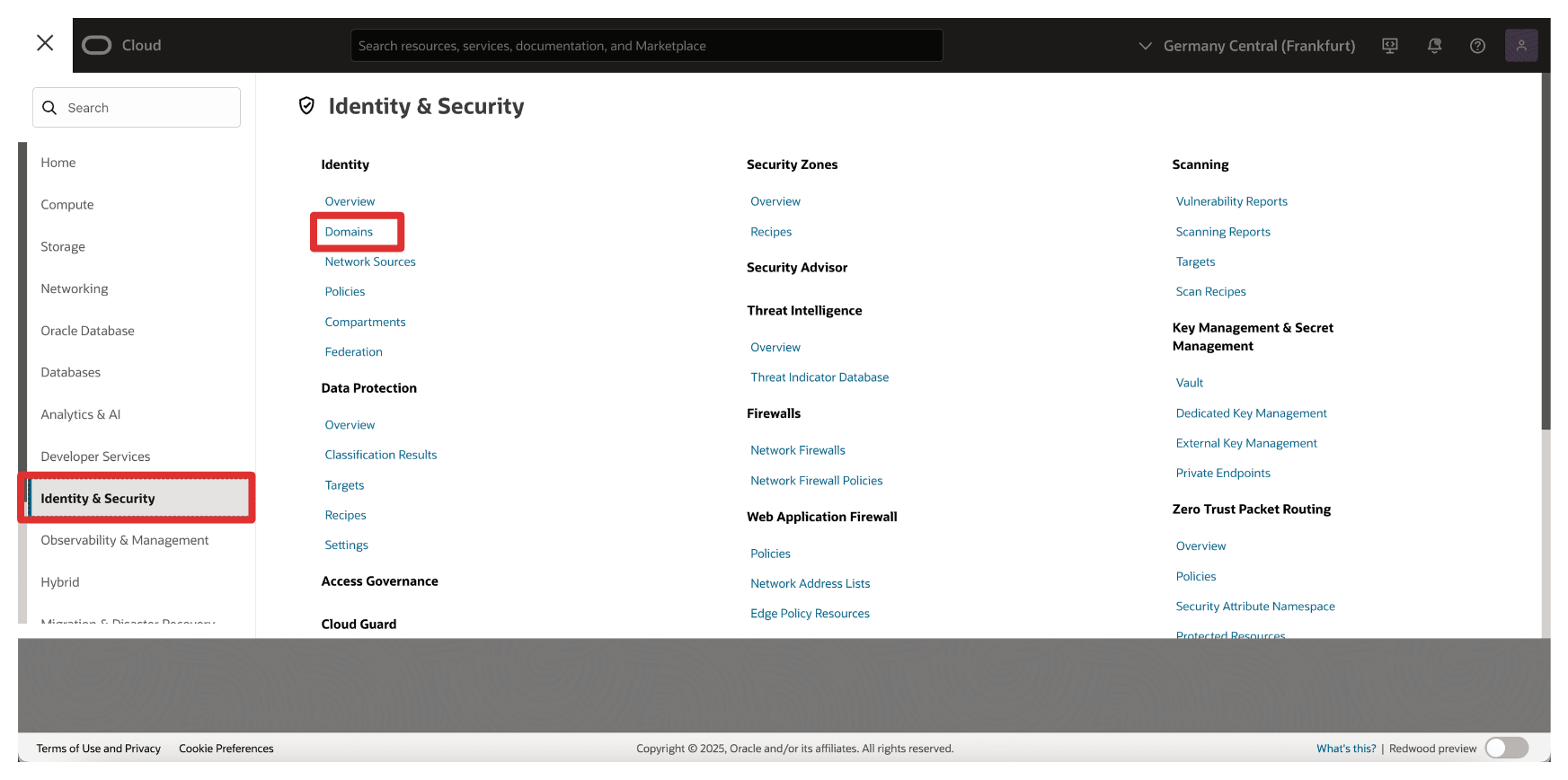

Faça log-in na Console do OCI, navegue até Identity & Security e clique em Domínios.

-

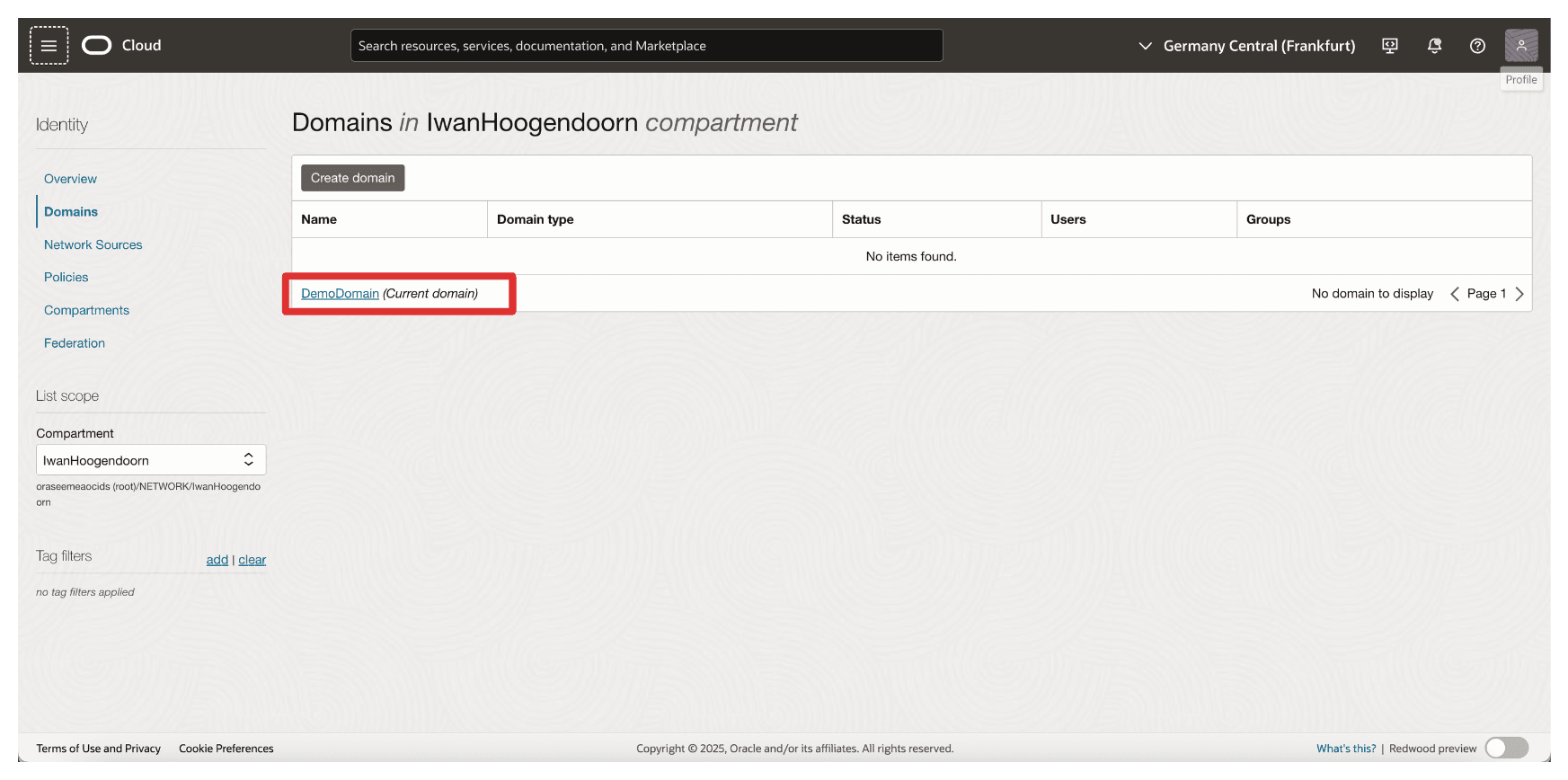

Clique no domínio que deseja usar para a autenticação.

-

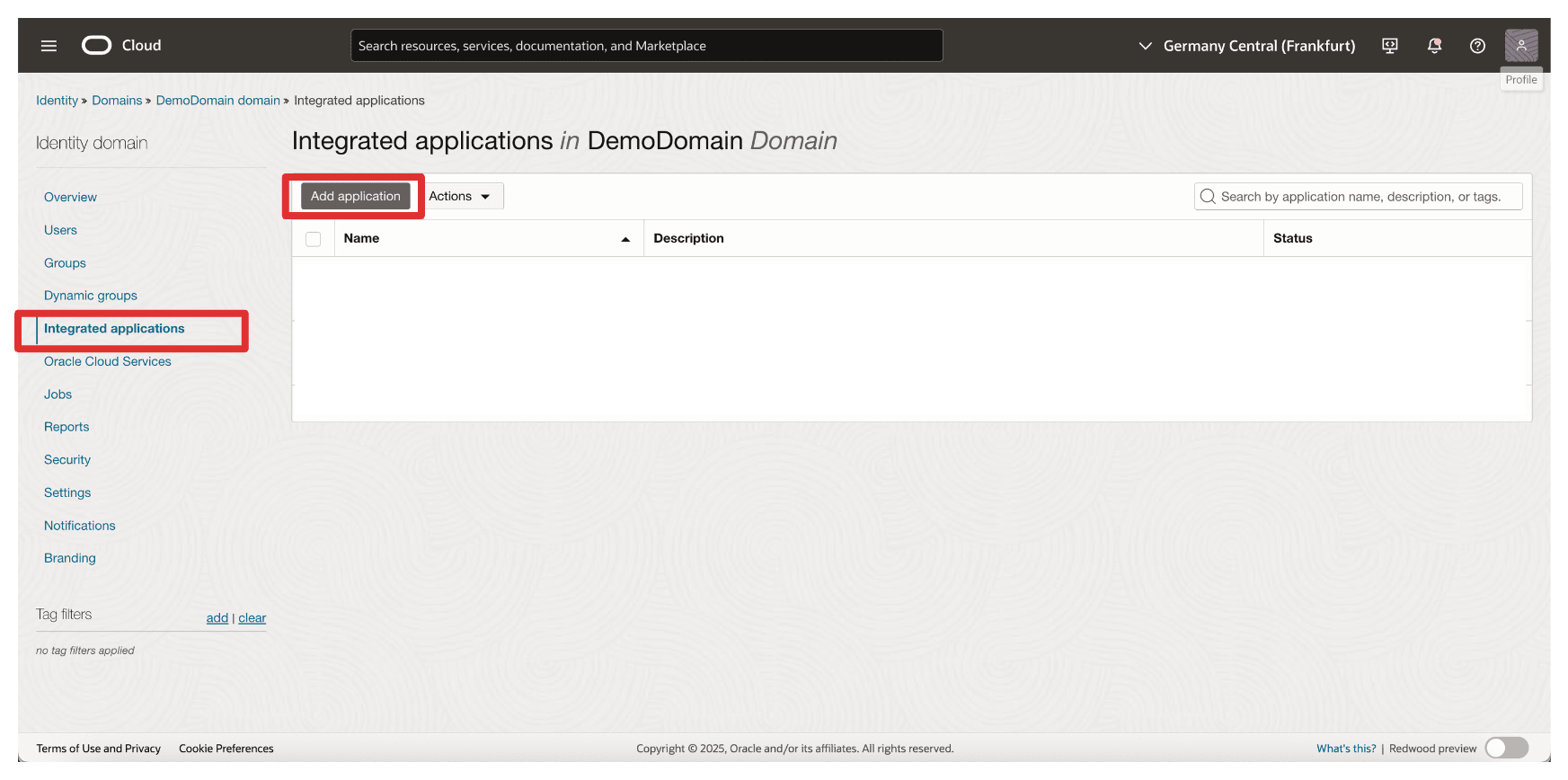

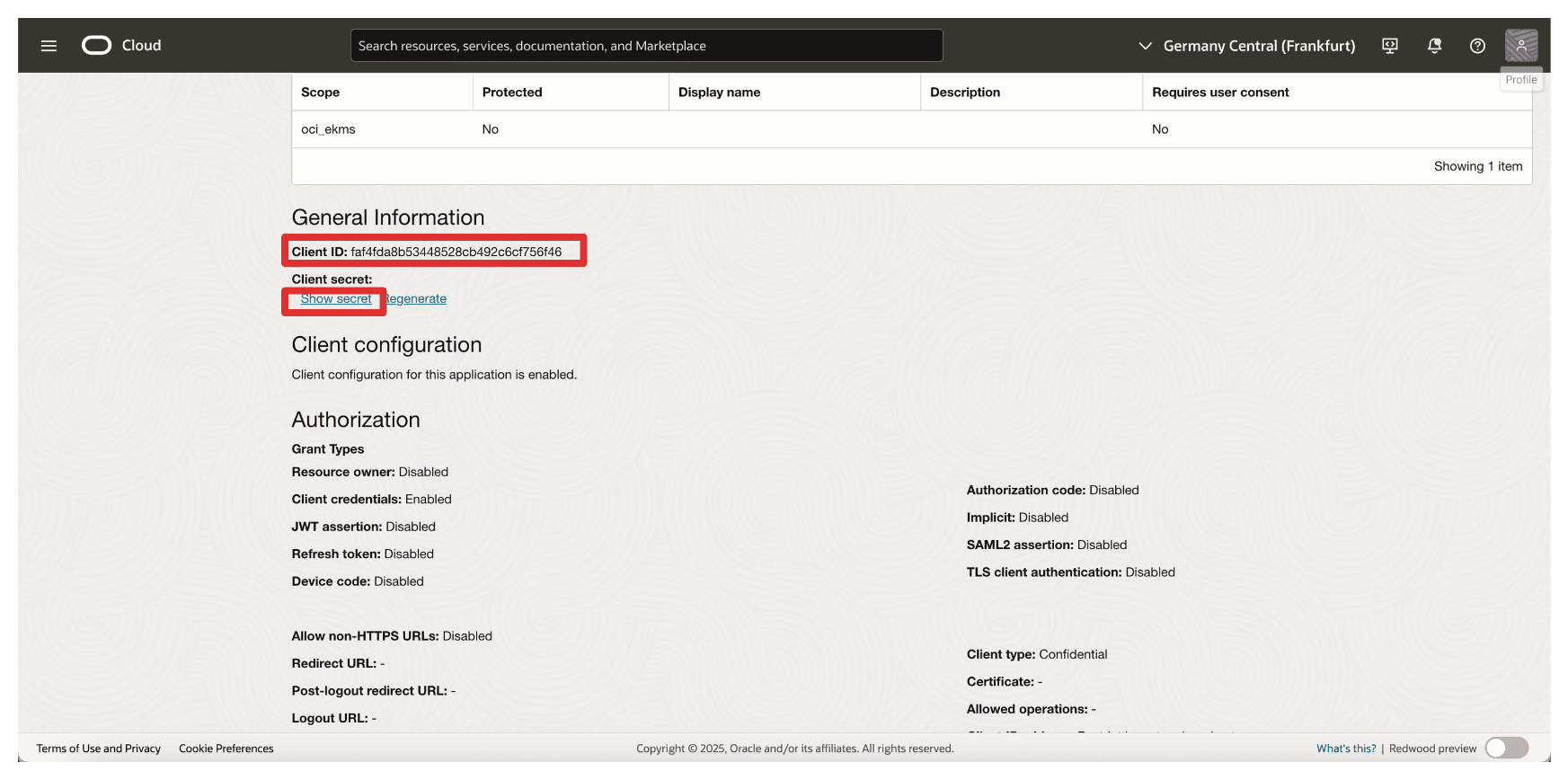

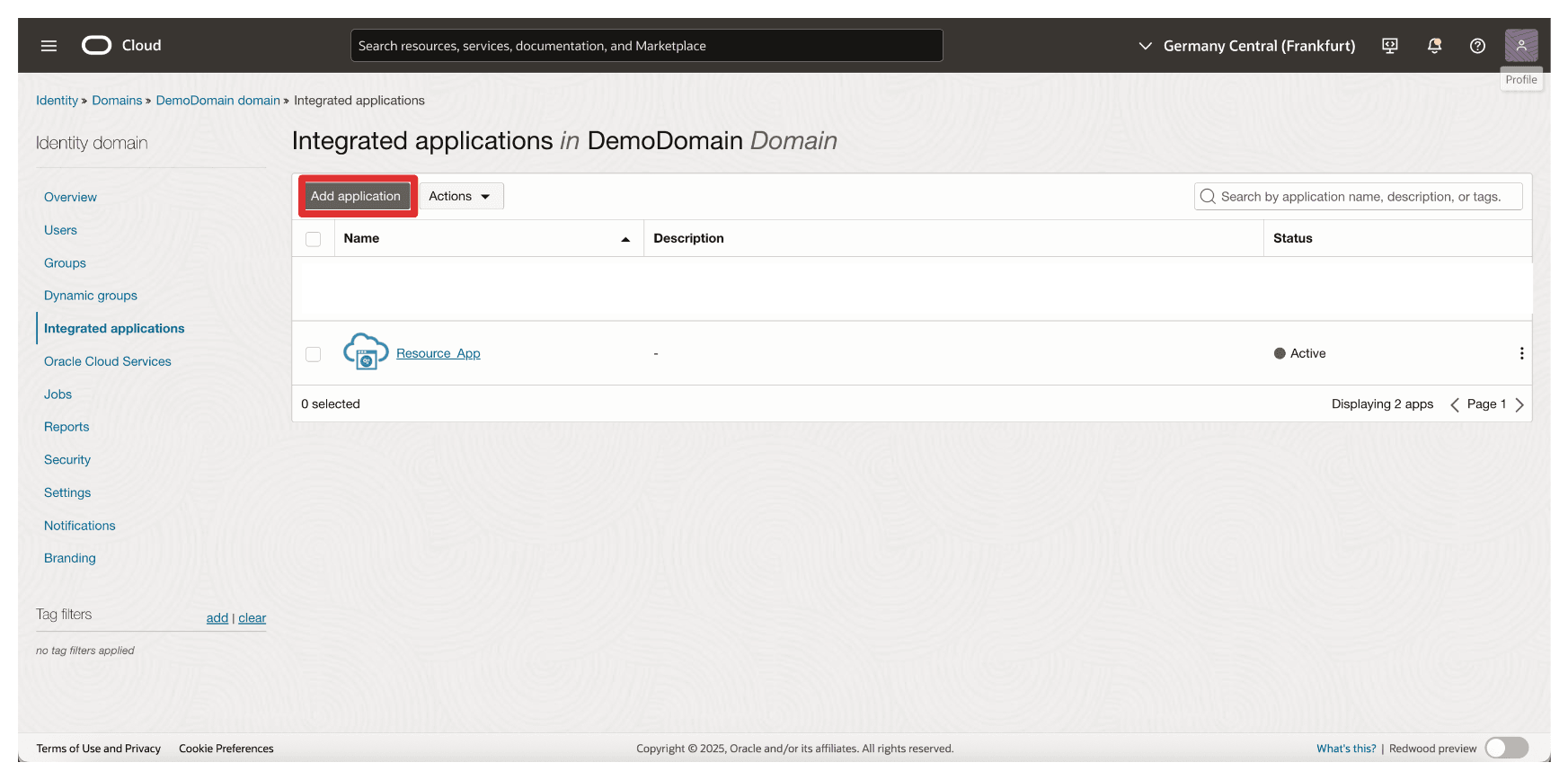

Clique em Aplicativos integrados e em Adicionar aplicativo.

-

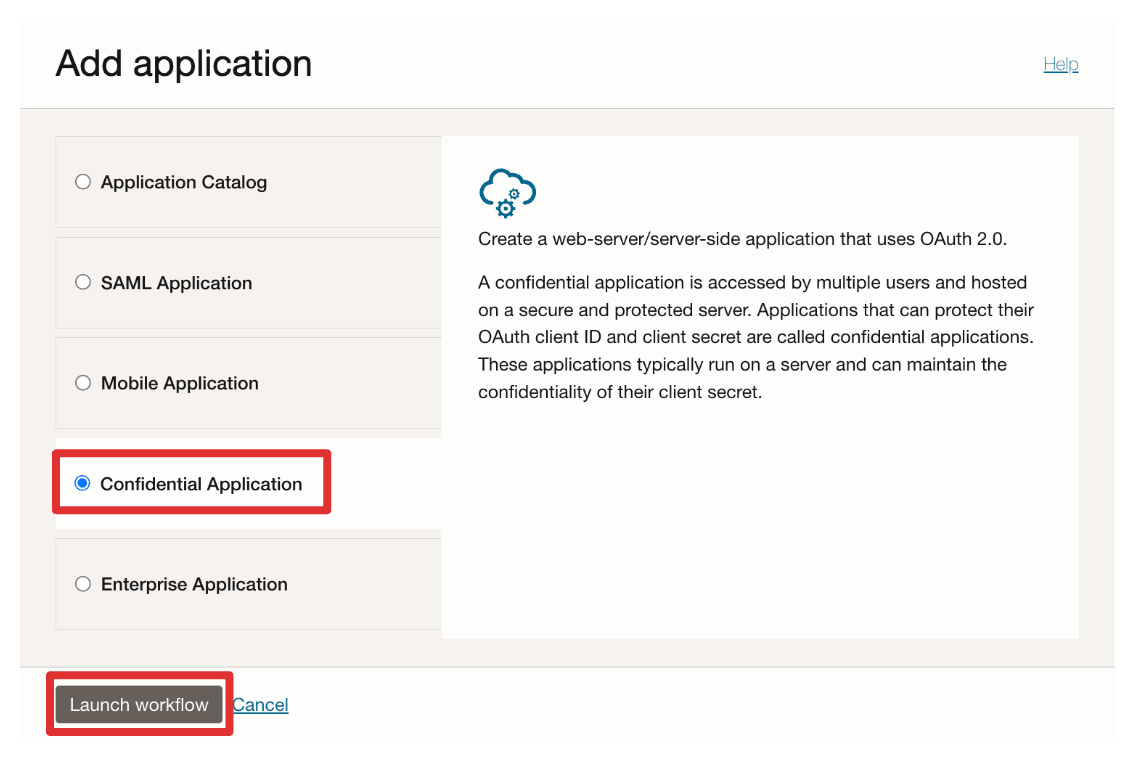

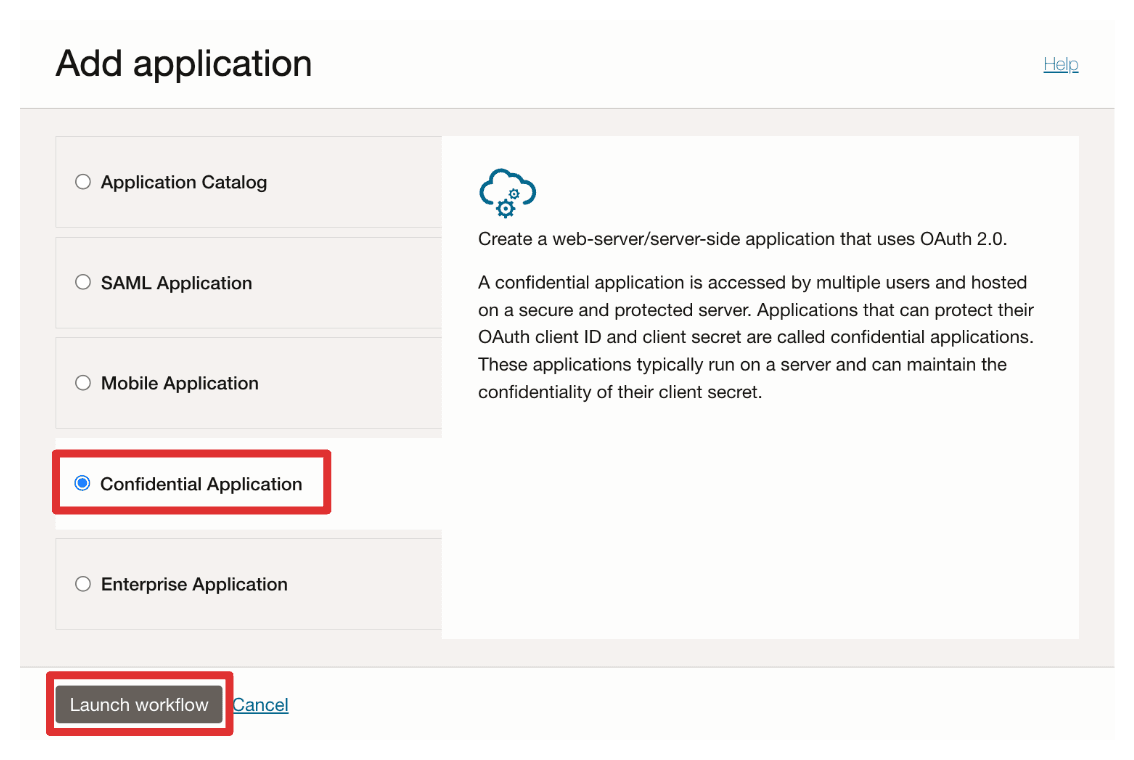

Selecione Aplicativo Confidencial e clique em Iniciar workflow.

-

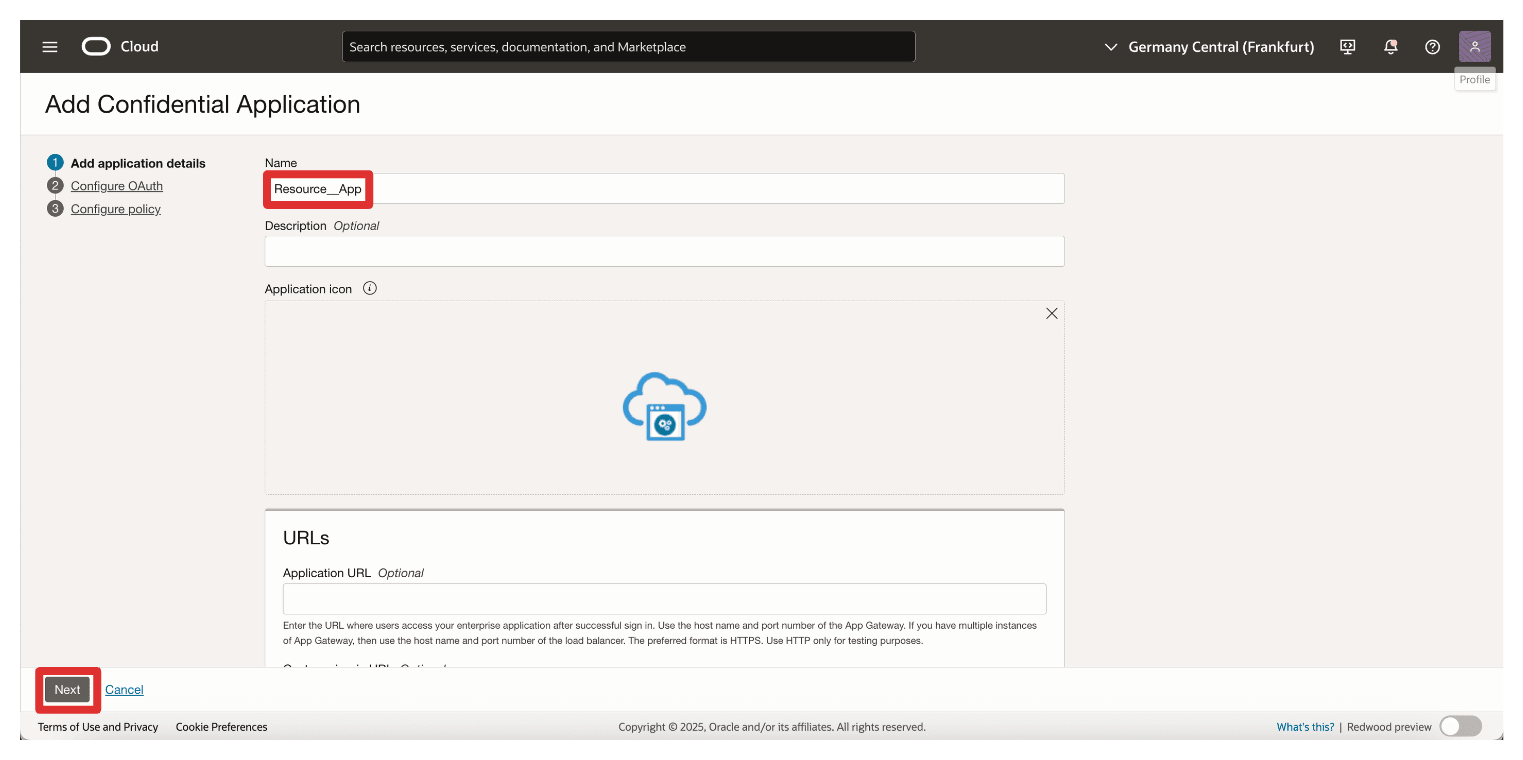

Informe o Nome do aplicativo (

Resource_App) e clique em Próximo.

-

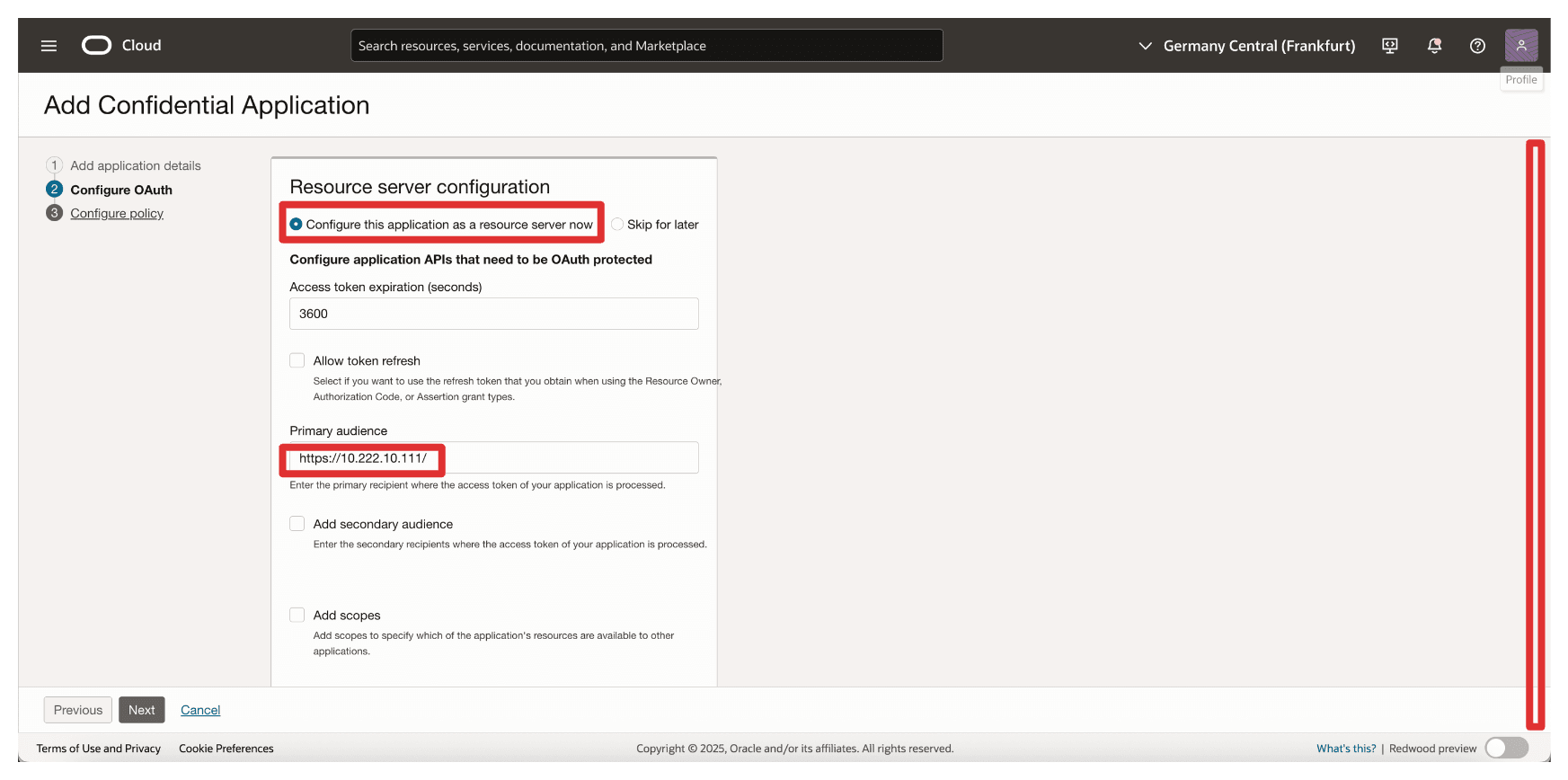

Na seção Configuração do Resource Server, especifique as informações a seguir.

- Selecione Configurar este aplicativo como um servidor de recursos agora.

- Em Público principal, digite

https://10.222.10.111/(O endereço IP do servidor AMS CTM1).

-

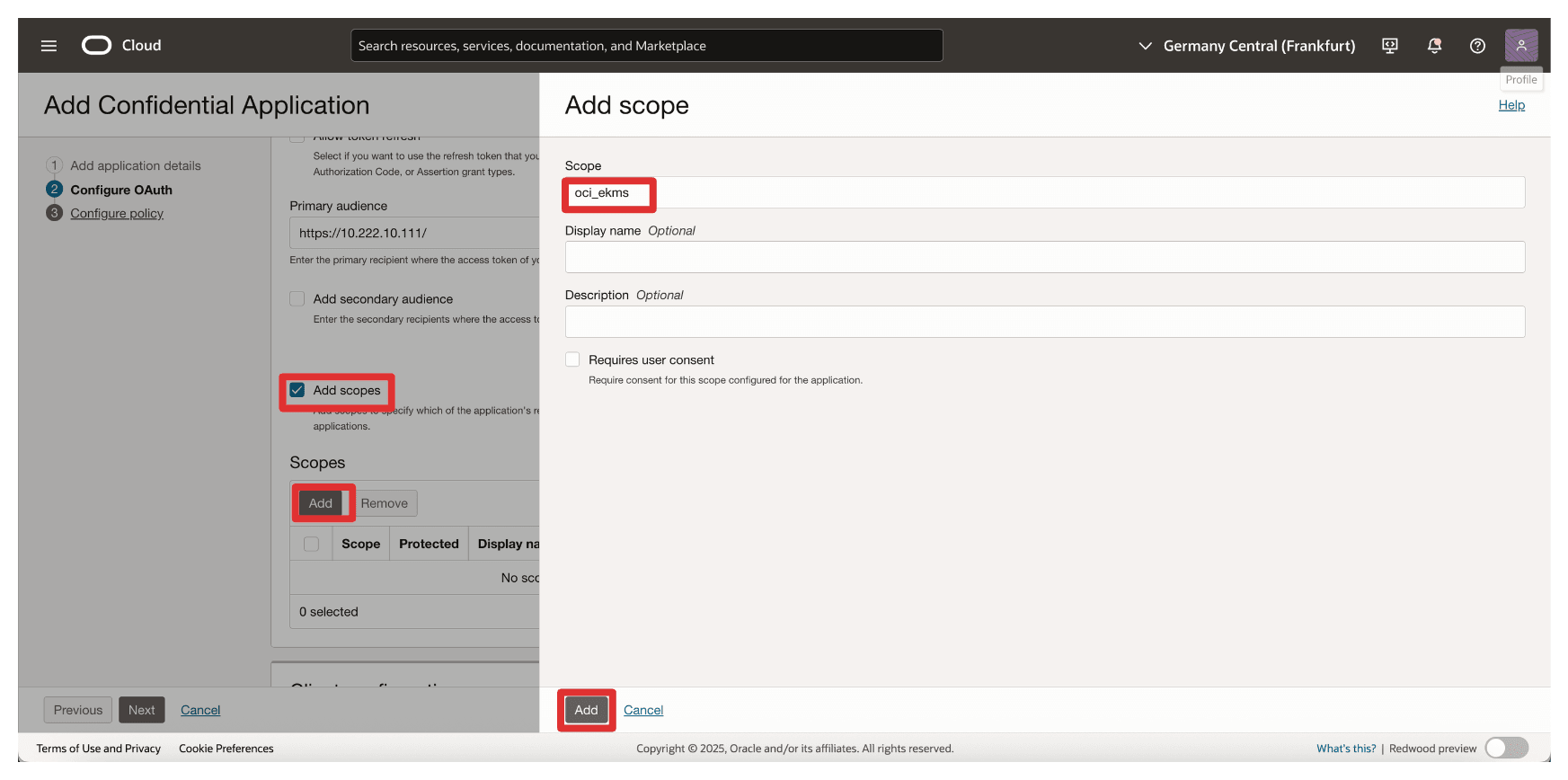

Em Adicionar Escopo, especifique as informações a seguir.

- Selecione Adicionar escopos.

- Clique em Adicionar.

- Em Escopo, digite

oci_ekms. - Clique em Adicionar.

-

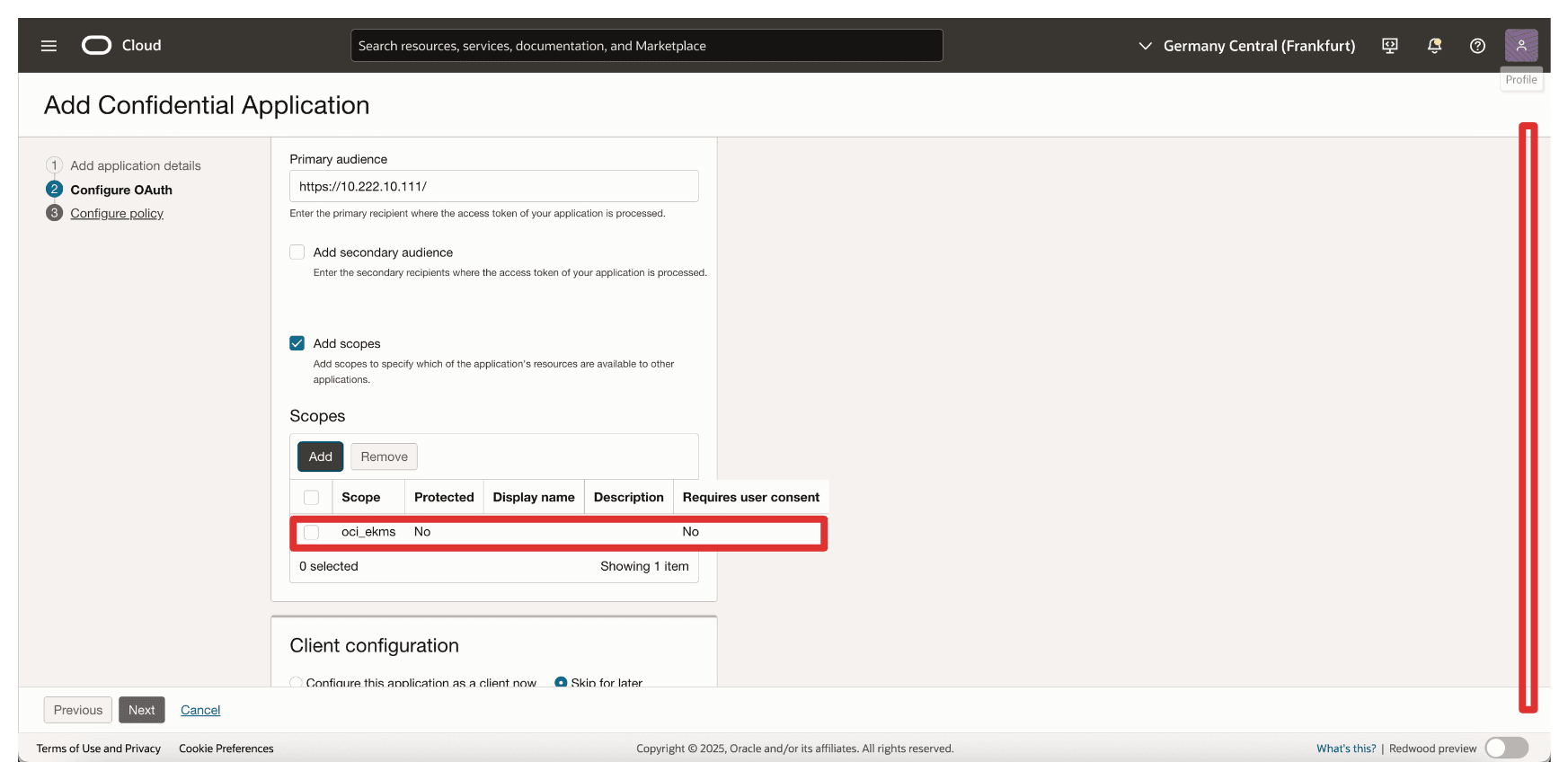

Observe o escopo adicionado

oci_ekmse role para baixo.

-

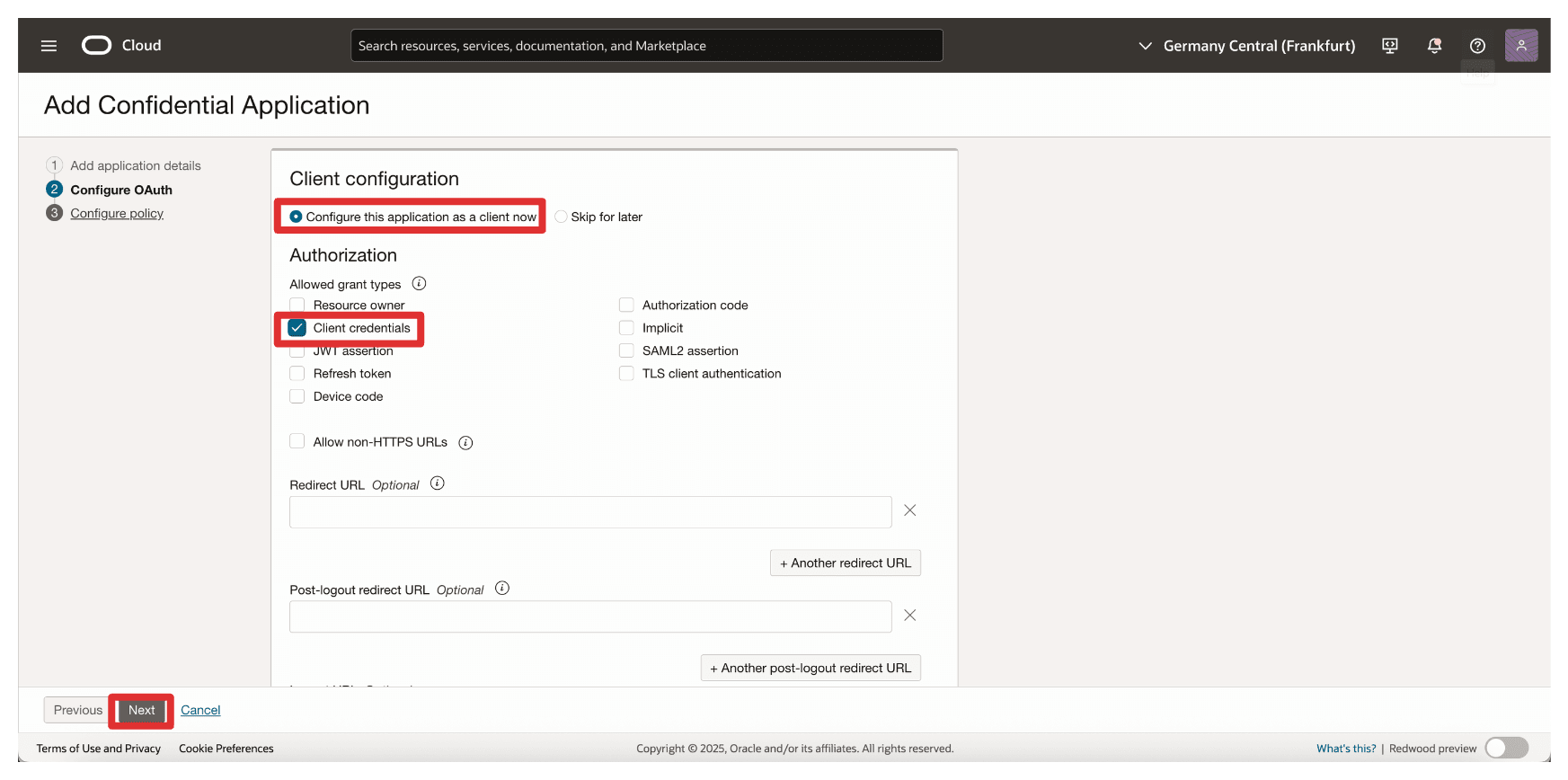

Na seção Configuração do cliente, especifique as seguintes informações.

- Selecione Configurar este aplicativo como cliente agora.

- Selecione Credenciais do cliente.

- Clique em Próximo.

-

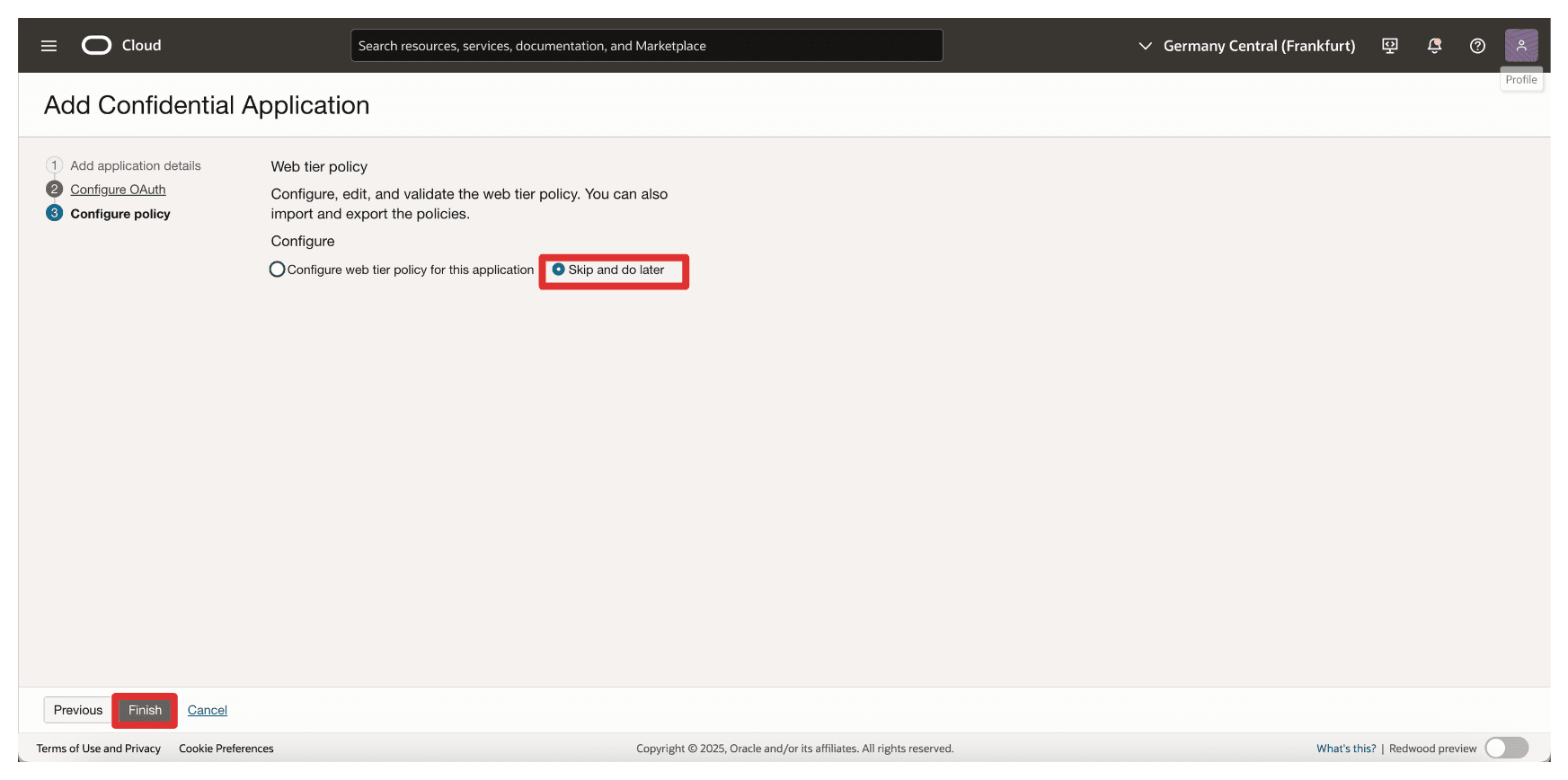

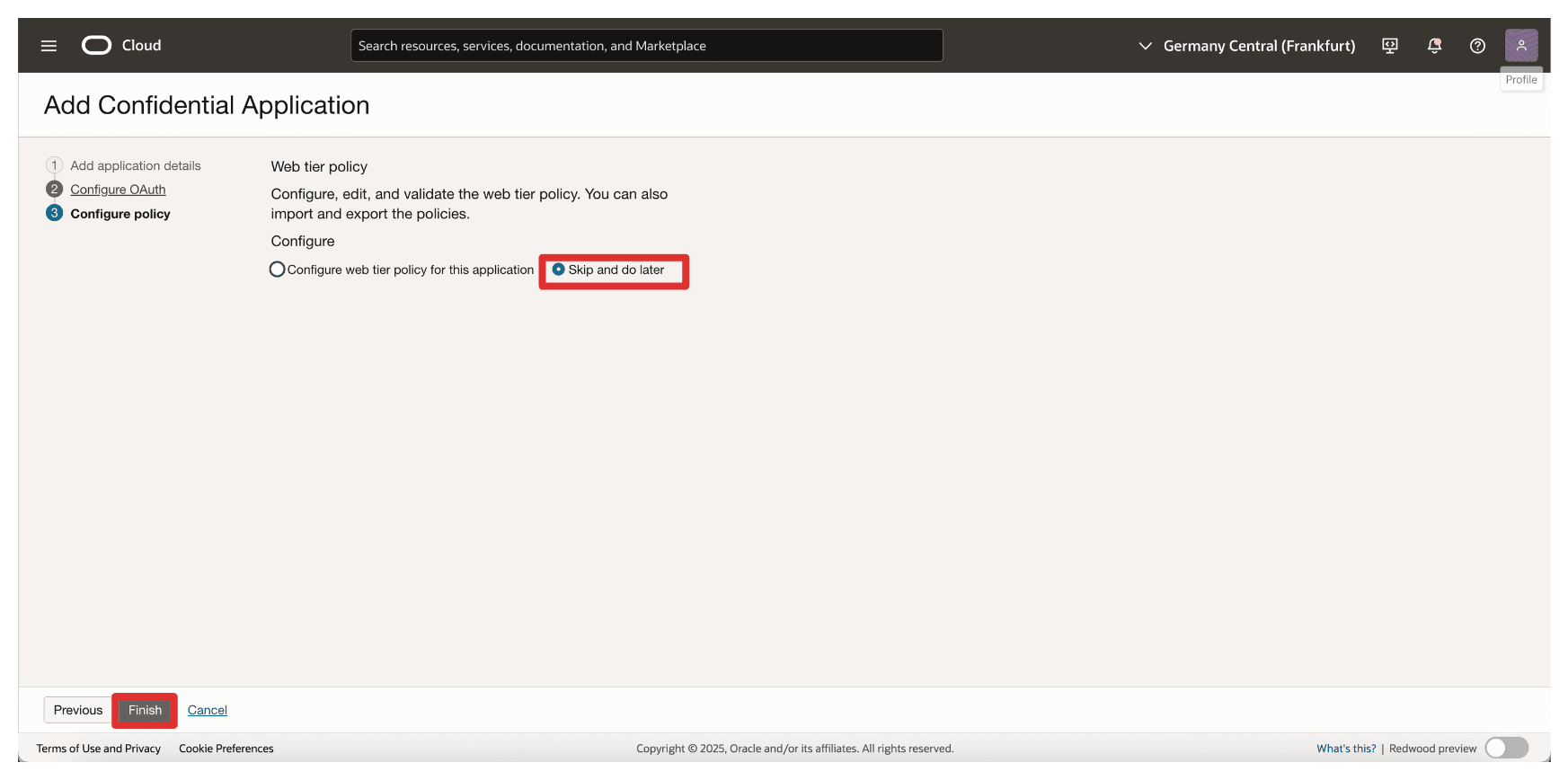

Clique em Ignorar e fazer mais tarde para ignorar a criação da política de camada web e clique em Concluir.

-

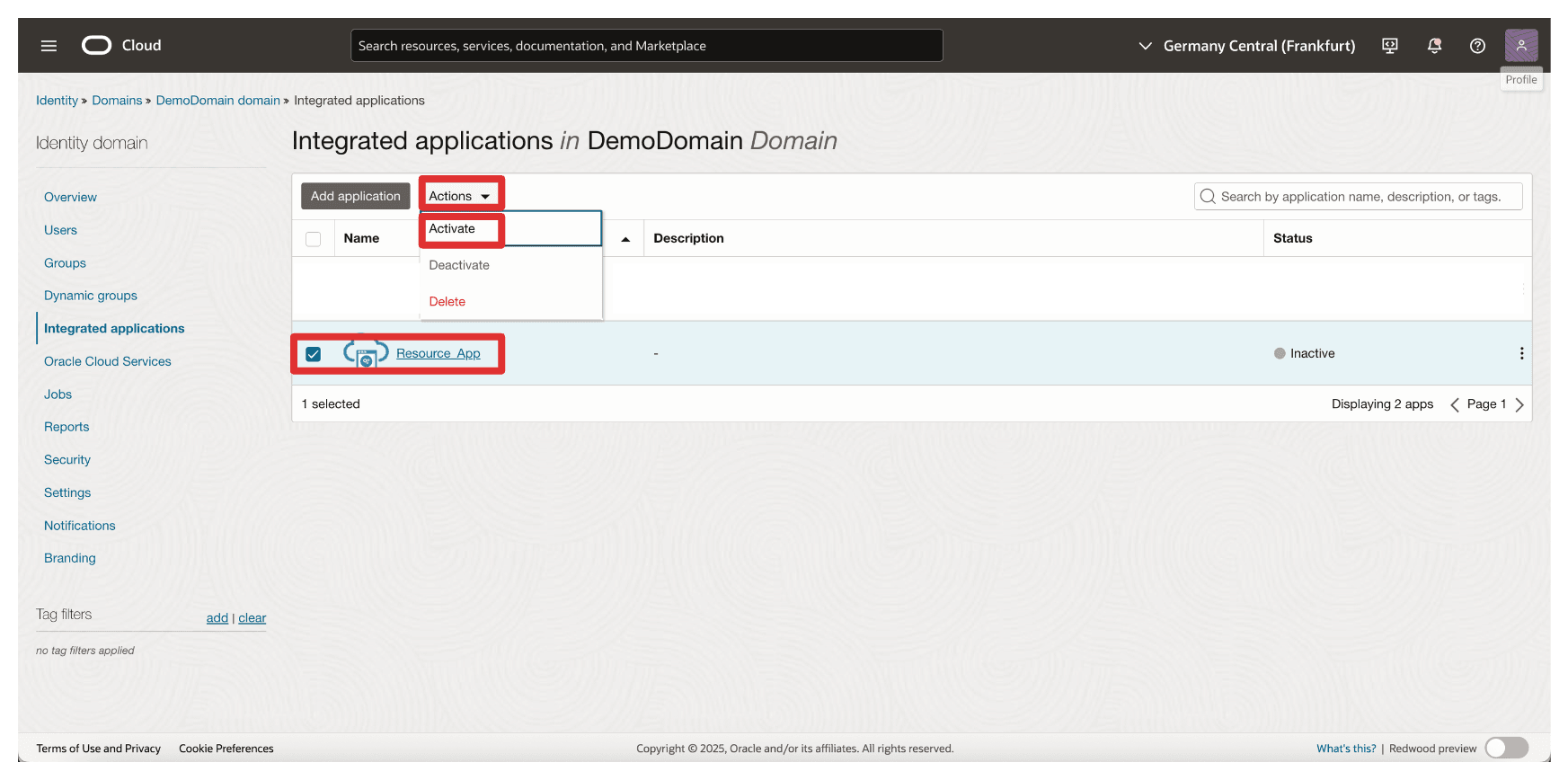

Vá para a página Aplicativos integrados.

- Observe que o aplicativo de integração

Resource_Appé criado. - Selecione o aplicativo de integração

Resource_App. - Clique no menu suspenso Ações.

- Clique em Ativar.

- Observe que o aplicativo de integração

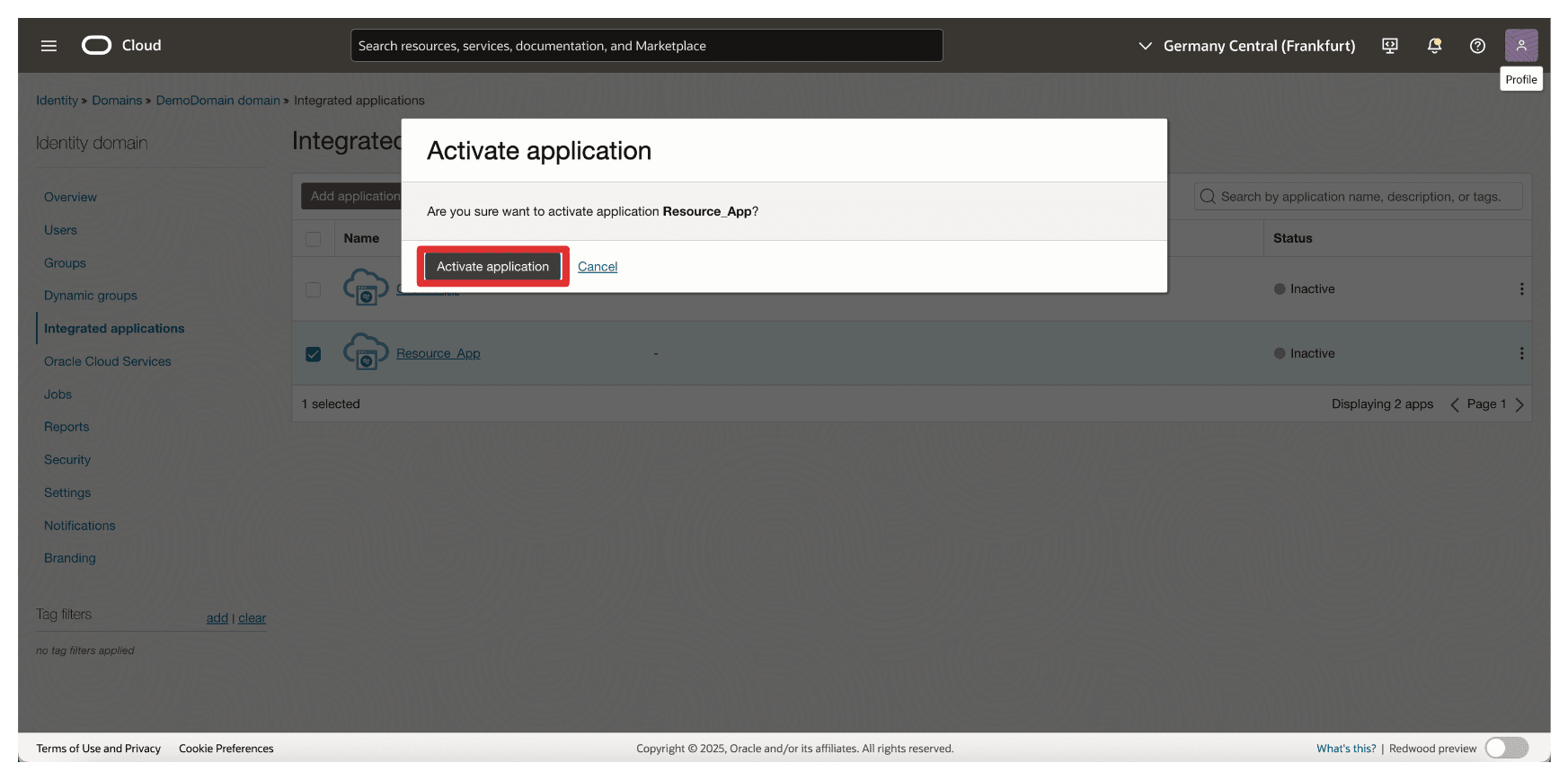

-

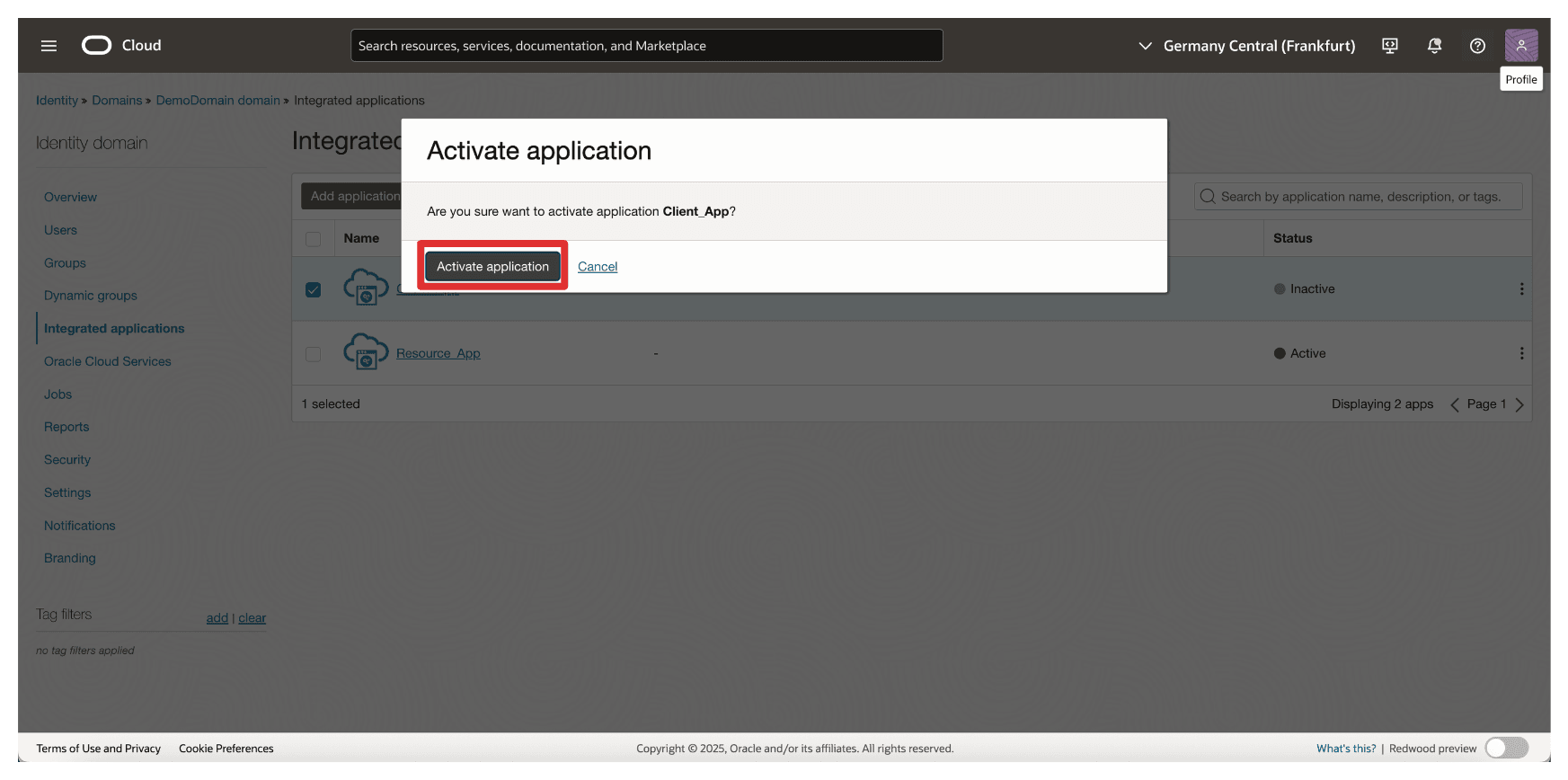

Clique em Ativar aplicativo.

-

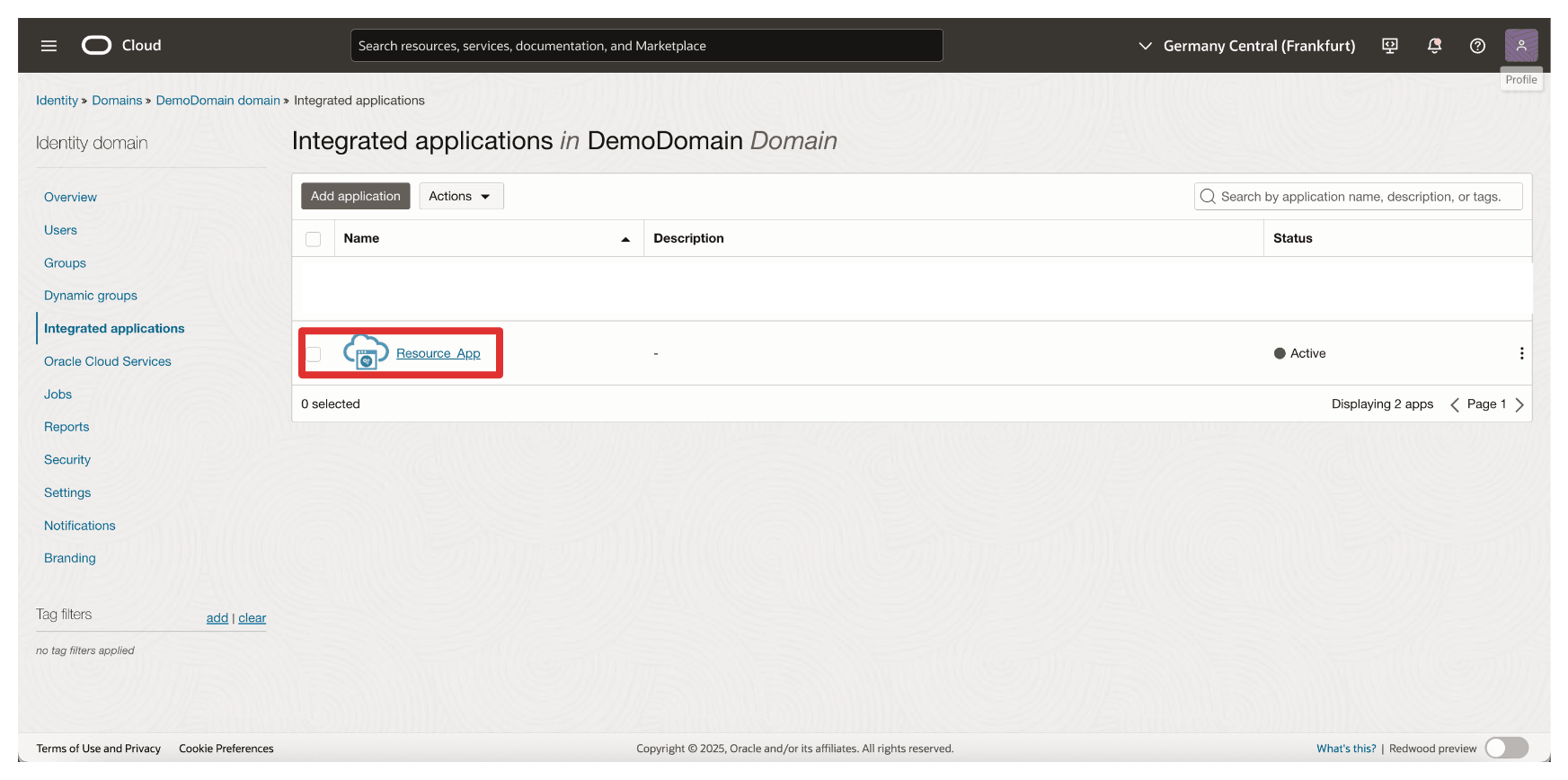

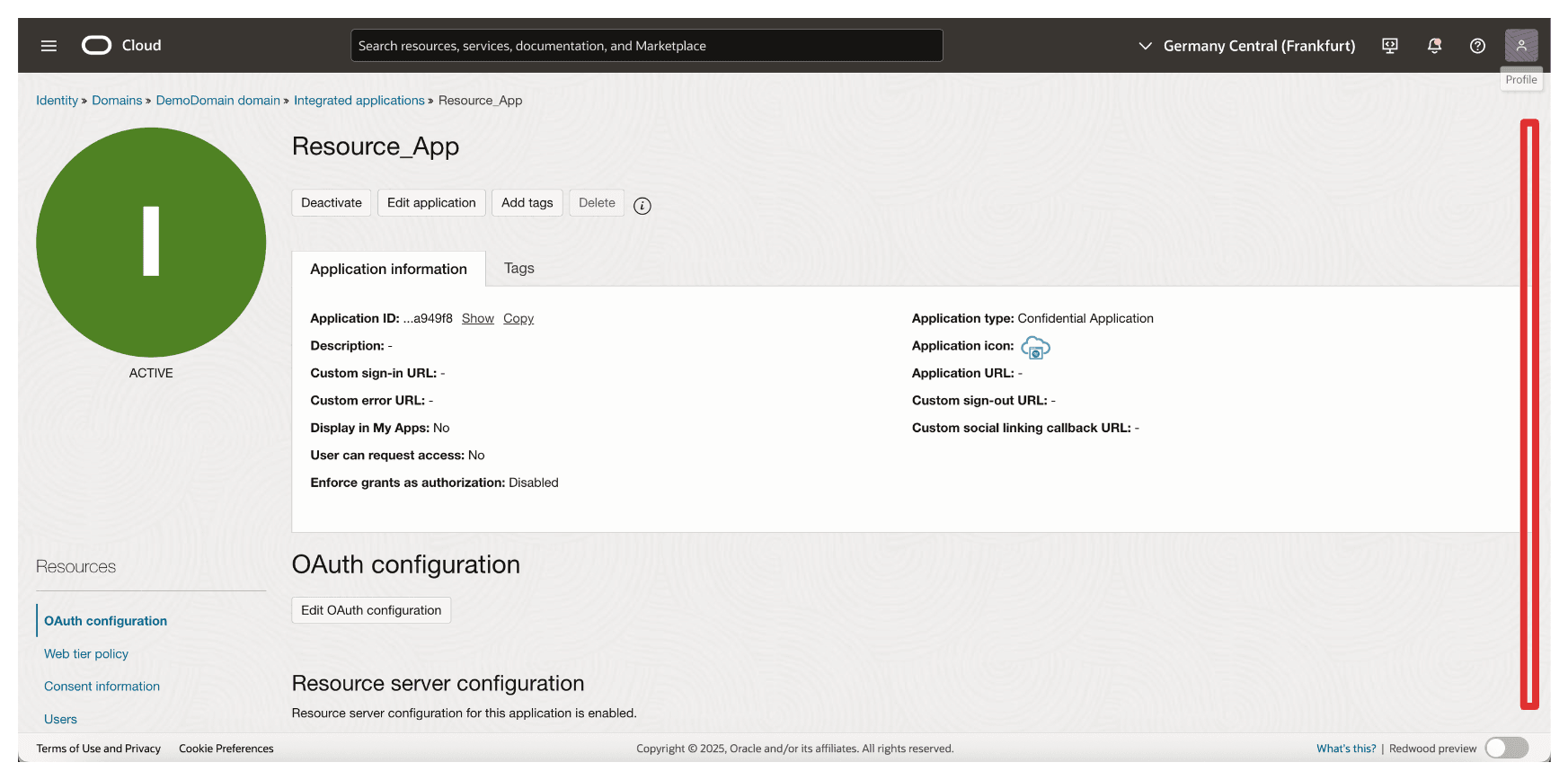

Clique no aplicativo de integração

Resource_App.

-

Role para baixo.

-

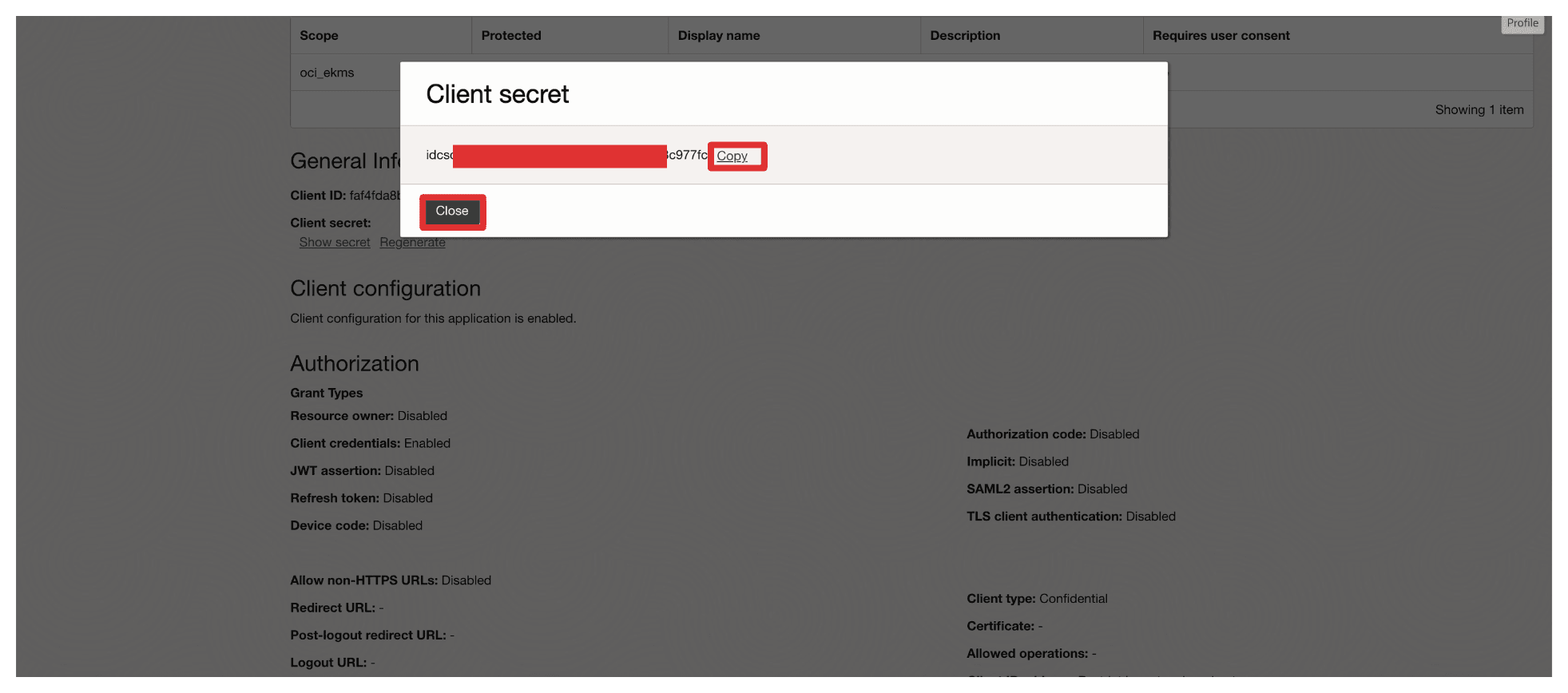

Copie o ID do Cliente e armazene-o em um bloco de notas. Clique em Mostrar segredo para mostrar o Segredo do cliente.

-

Clique em Copiar para copiar o Segredo do cliente e armazená-lo em um bloco de notas. Clique em Fechar.

-

Clique em Adicionar aplicativo.

-

Selecione Aplicativo Confidencial e clique em Iniciar workflow.

-

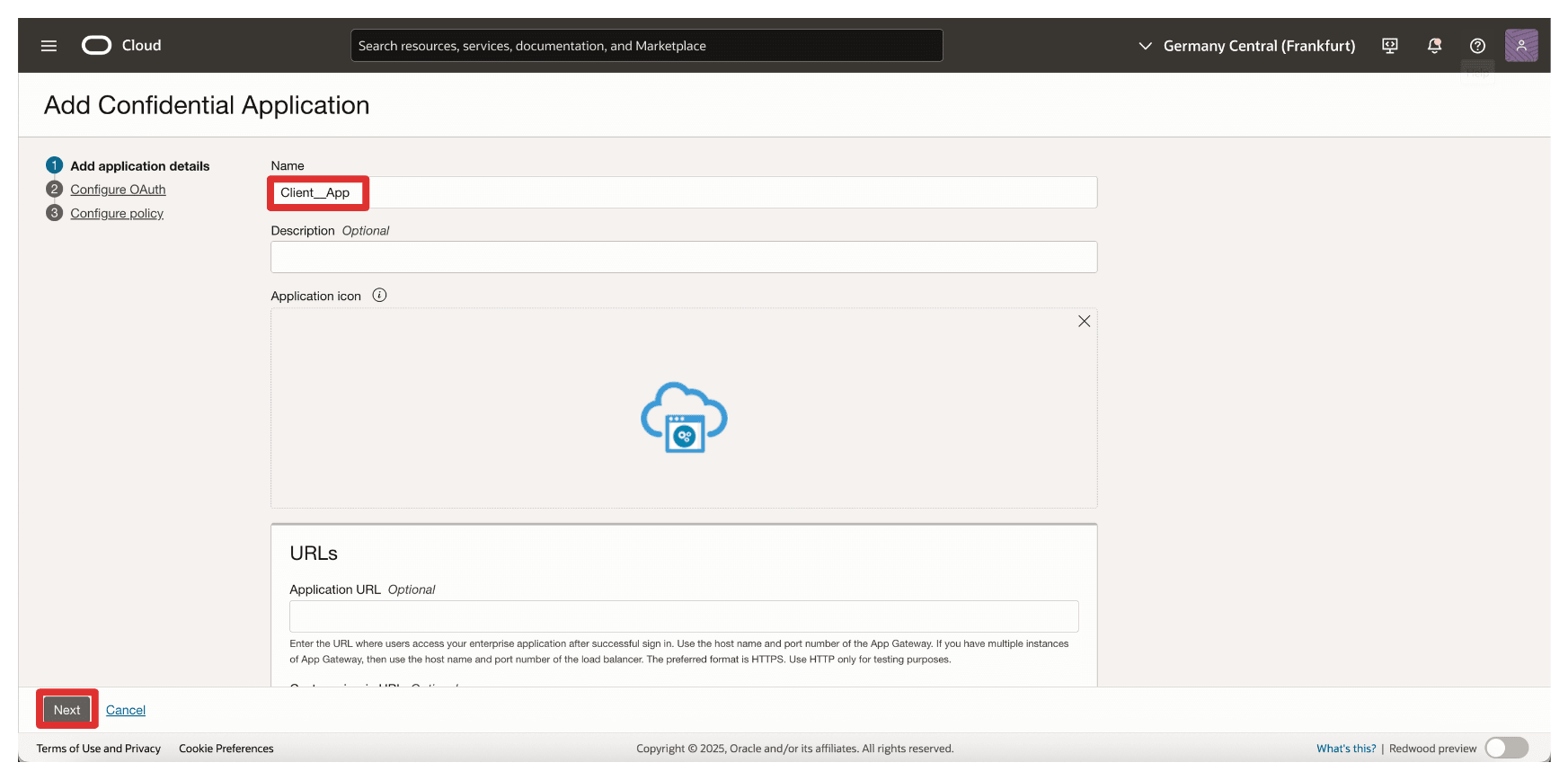

Informe o Nome da aplicação (

Client_App) e clique em Avançar.

-

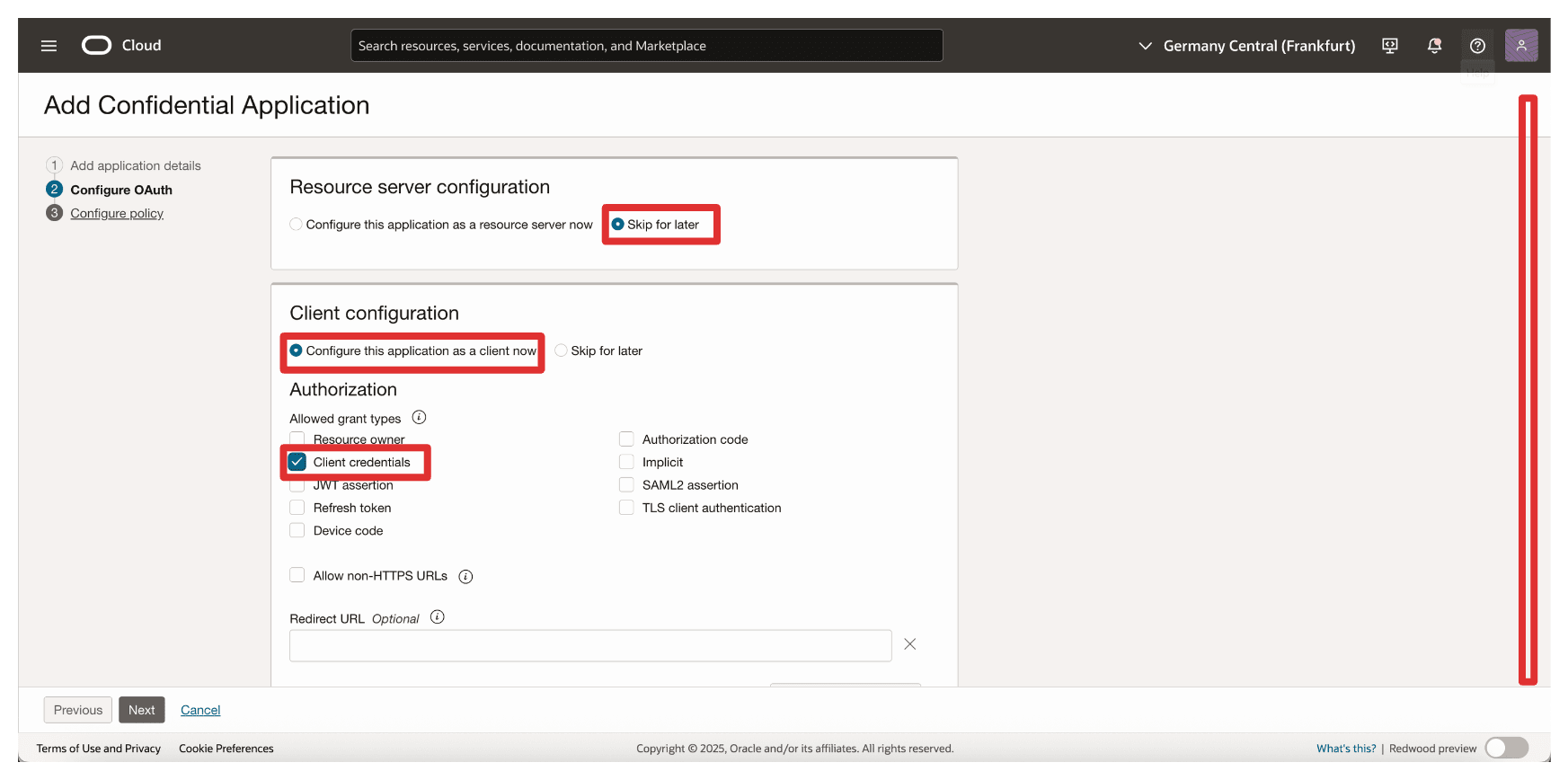

Em Configuração do Resource Server, selecione Ignorar para mais tarde.

-

Em Configuração do cliente, insira as informações a seguir.

- Selecione Configurar este aplicativo como cliente agora.

- Selecione Credenciais do cliente.

- Role para baixo.

-

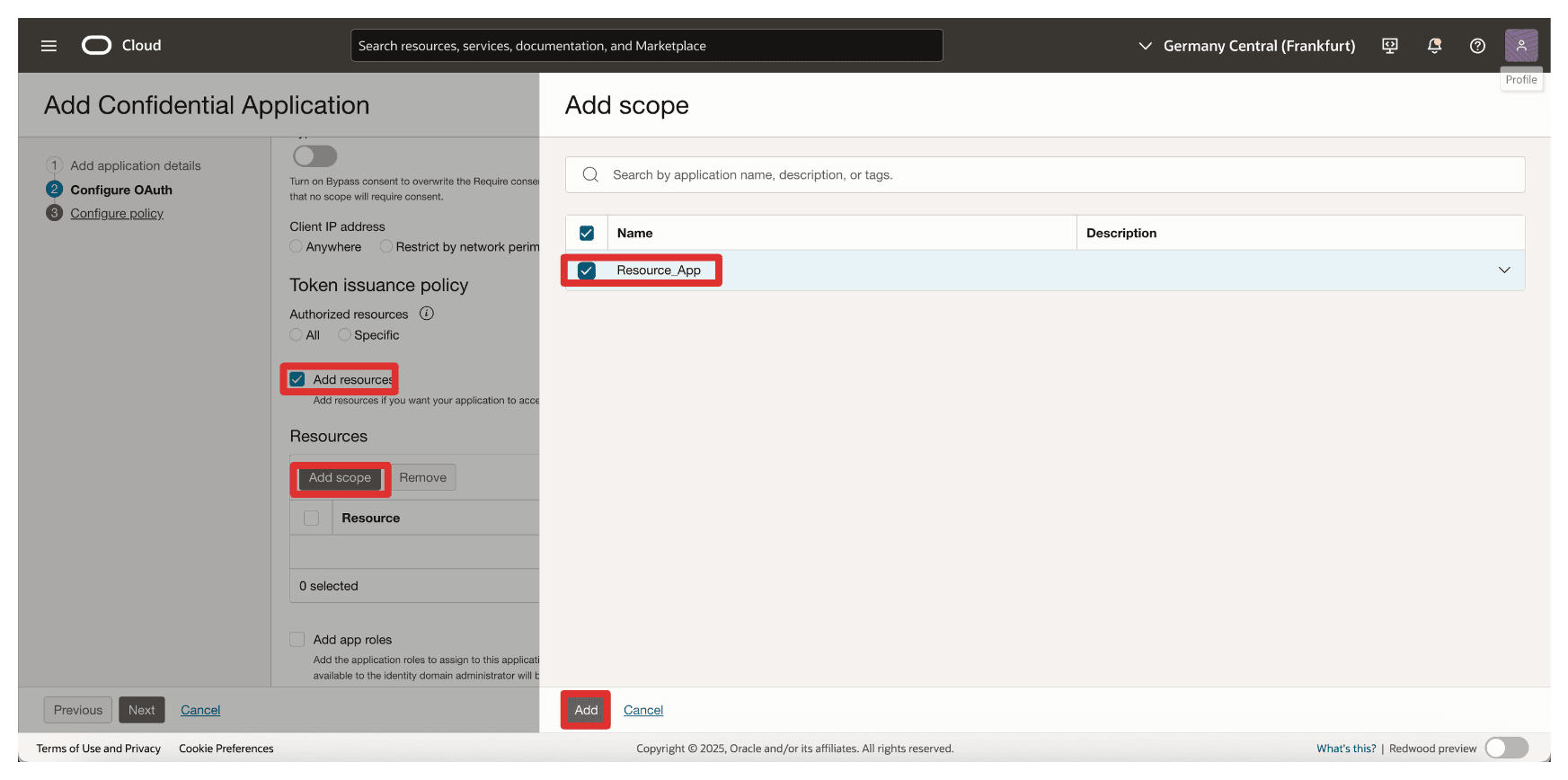

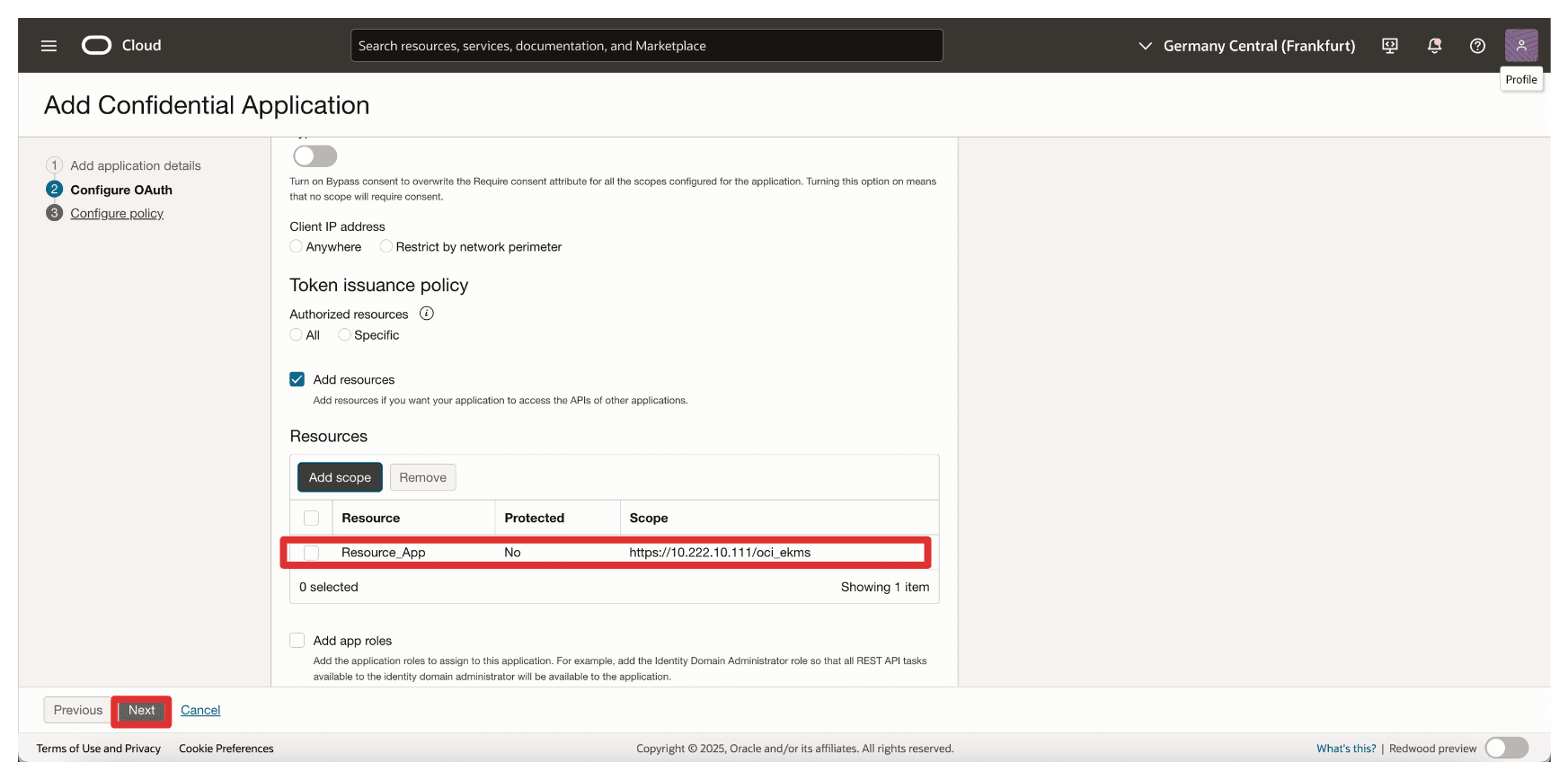

Em Adicionar Escopo, especifique as informações a seguir.

- Selecione Adicionar recursos.

- Selecione Adicionar escopos.

- Em Escopo, digite

Resource_App. - Clique em Adicionar.

-

Observe o recurso adicionado

Resource_Appe clique em Próximo.

-

Clique em Ignorar e fazer mais tarde para ignorar a criação da política de camada web e clique em Concluir.

-

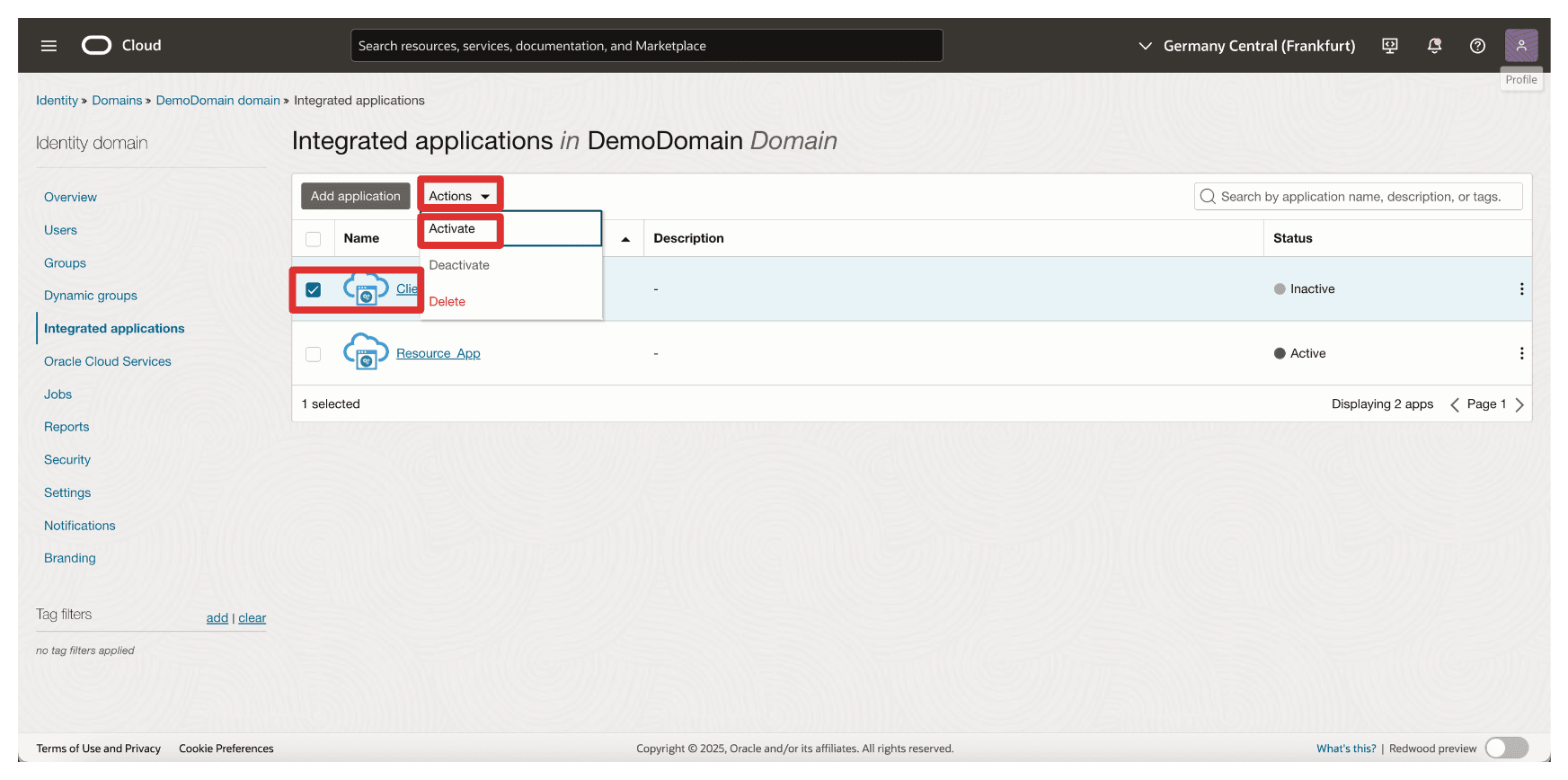

Vá para a página Aplicativos integrados.

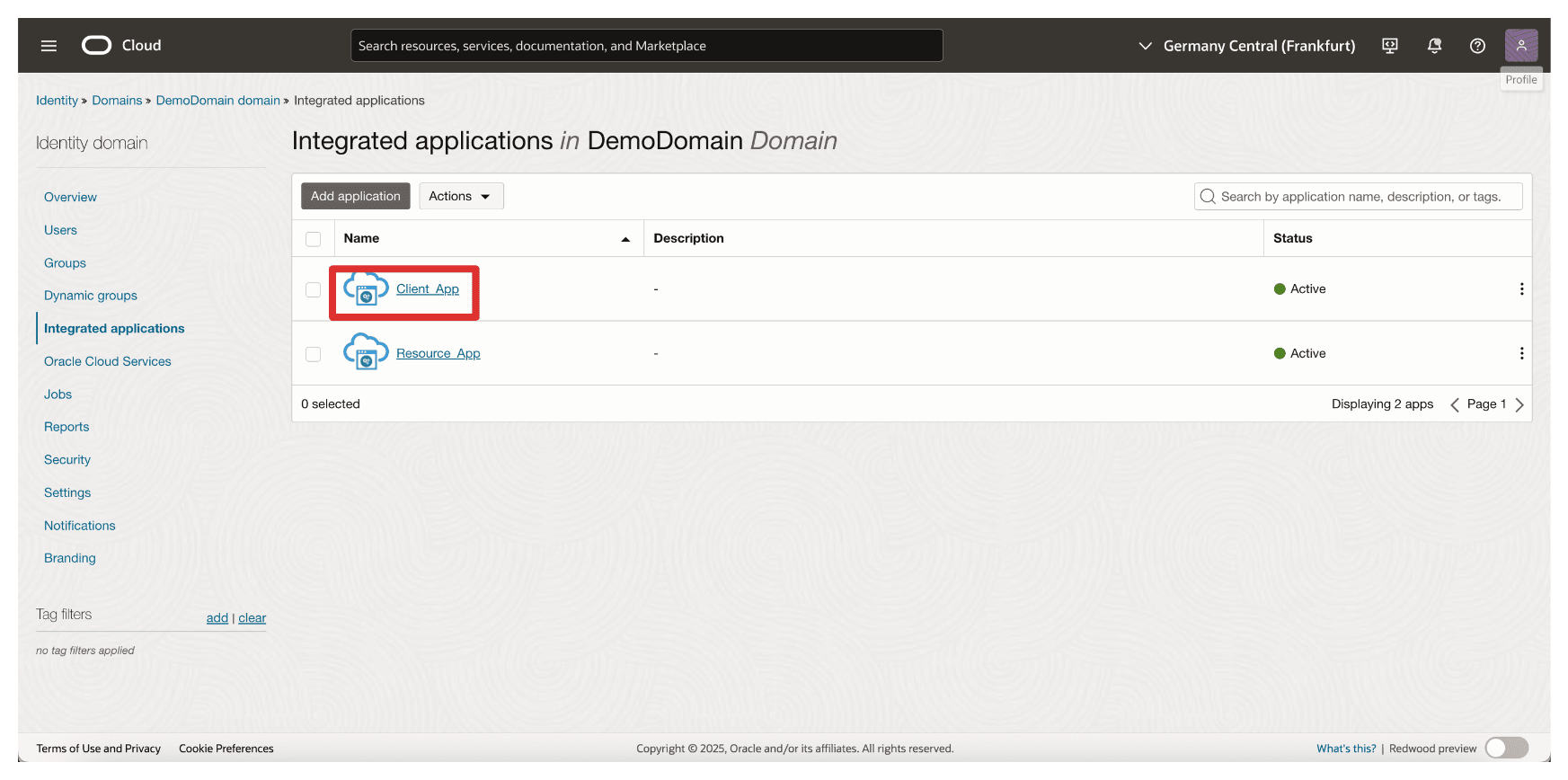

- Observe que o aplicativo de integração

Client_Appé criado. - Selecione o aplicativo de integração

Client_App. - Clique no menu suspenso Ações.

- Clique em Ativar.

- Observe que o aplicativo de integração

-

Clique em Ativar aplicativo.

-

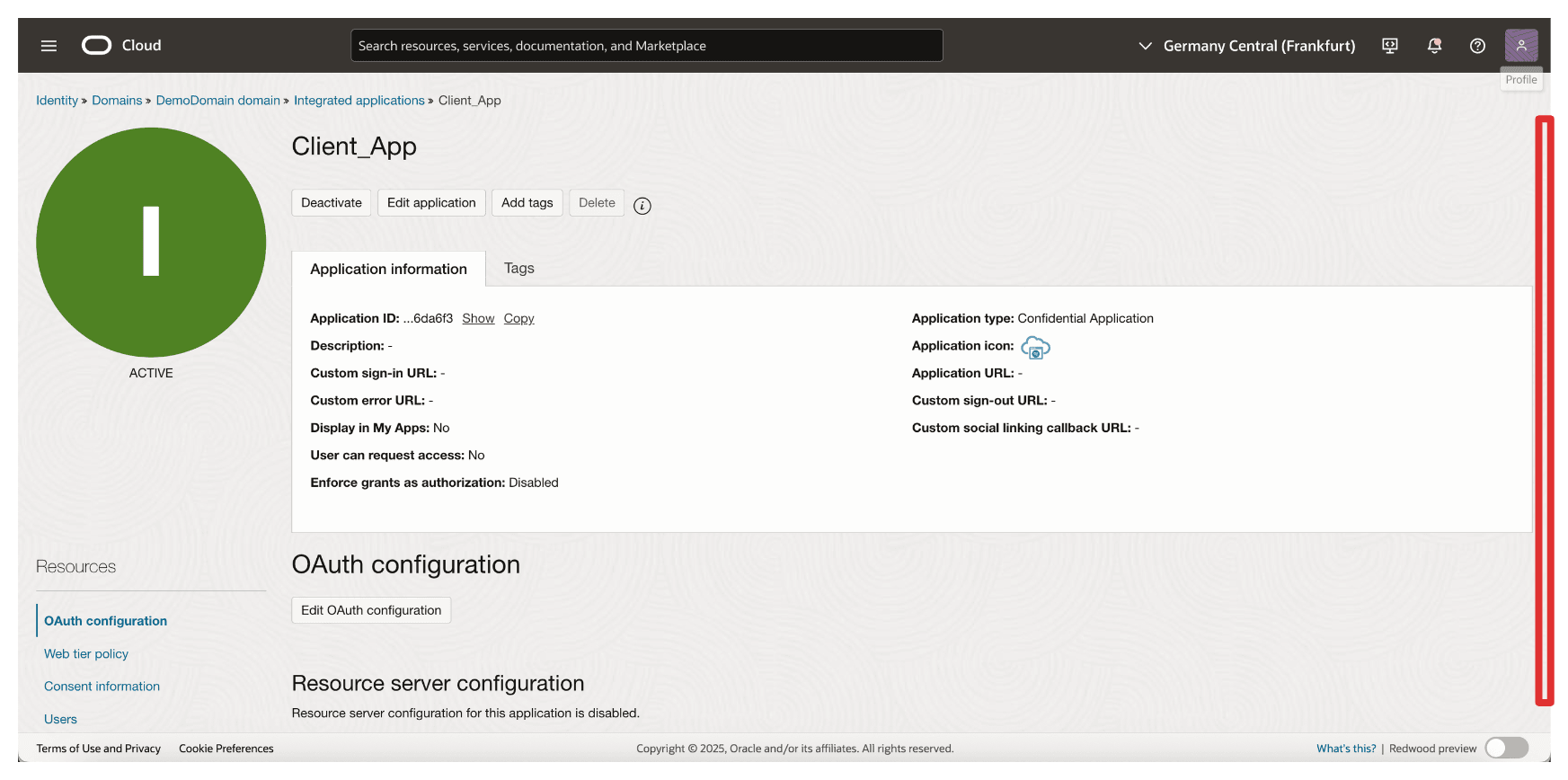

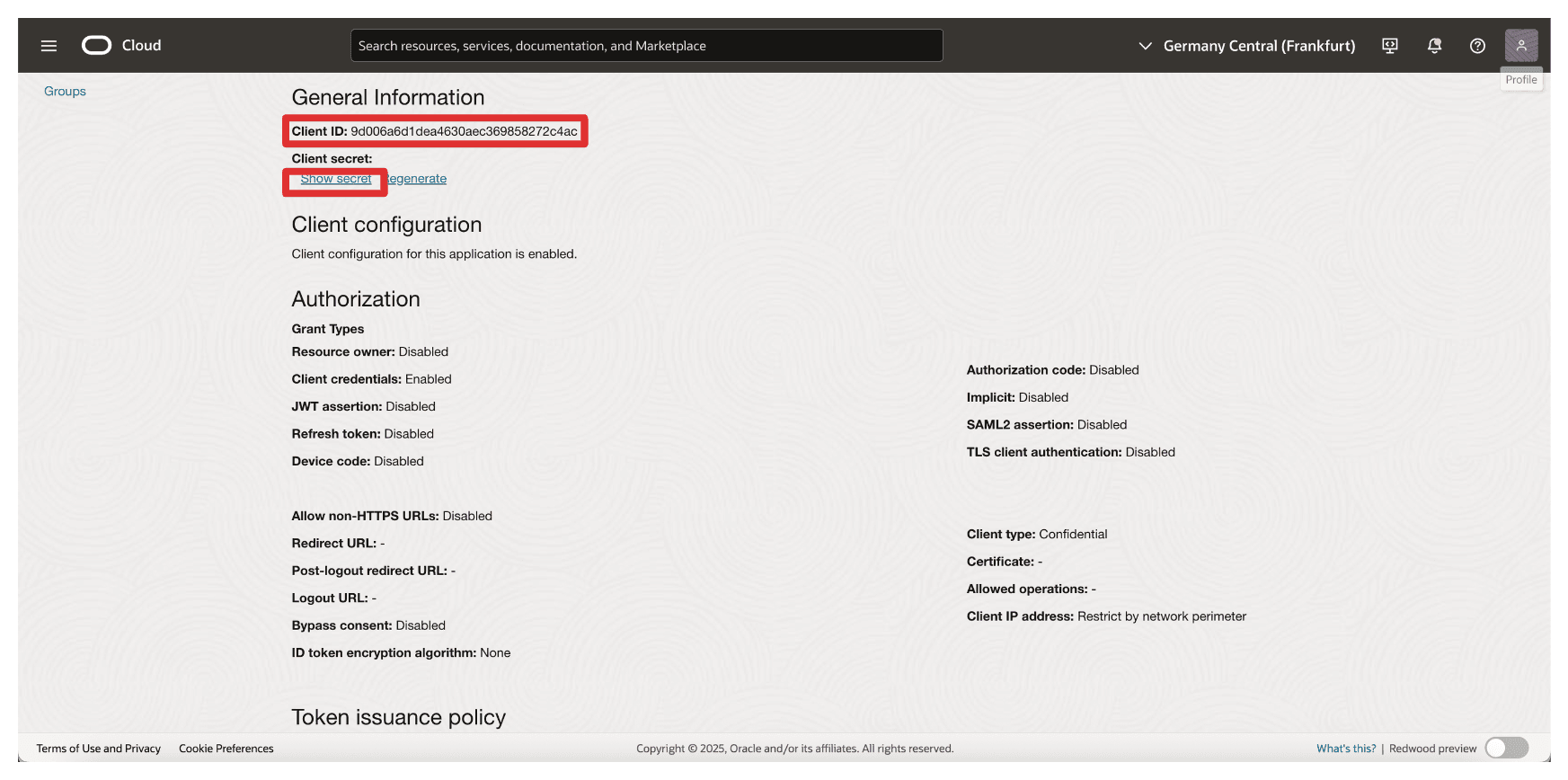

Clique no aplicativo de integração

Client_App.

-

Role para baixo.

-

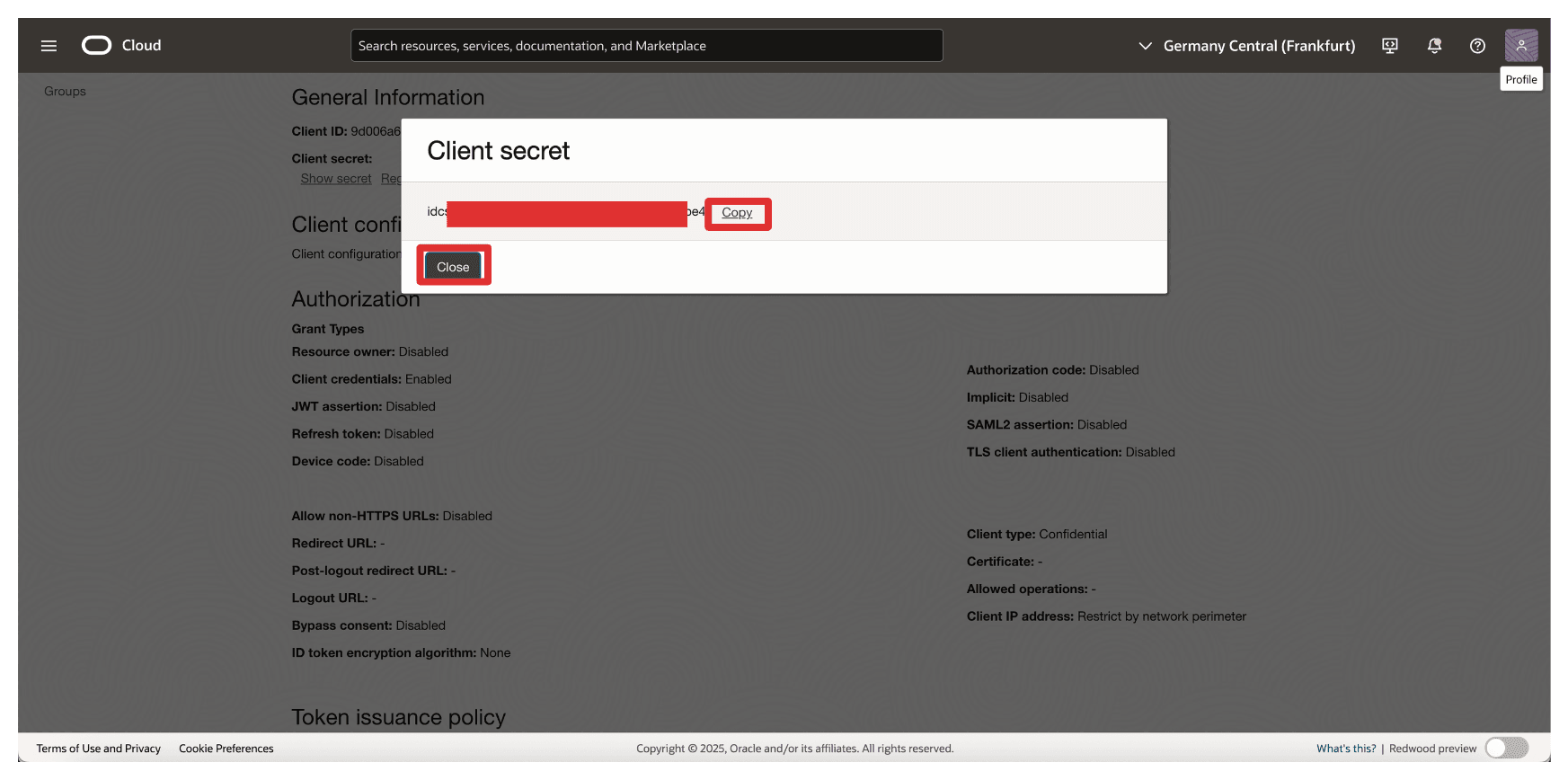

Copie o ID do Cliente e armazene-o em um bloco de notas. Clique em Mostrar segredo para mostrar o Segredo do cliente.

-

Clique em Copiar para copiar o Segredo do cliente e armazená-lo em um bloco de notas. Clique em Fechar.

Observação:

- Você coletou os IDs de cliente

Resource_AppeClient_Appe os segredos do cliente.- Não misture esses dois e configure-os nos locais apropriados.

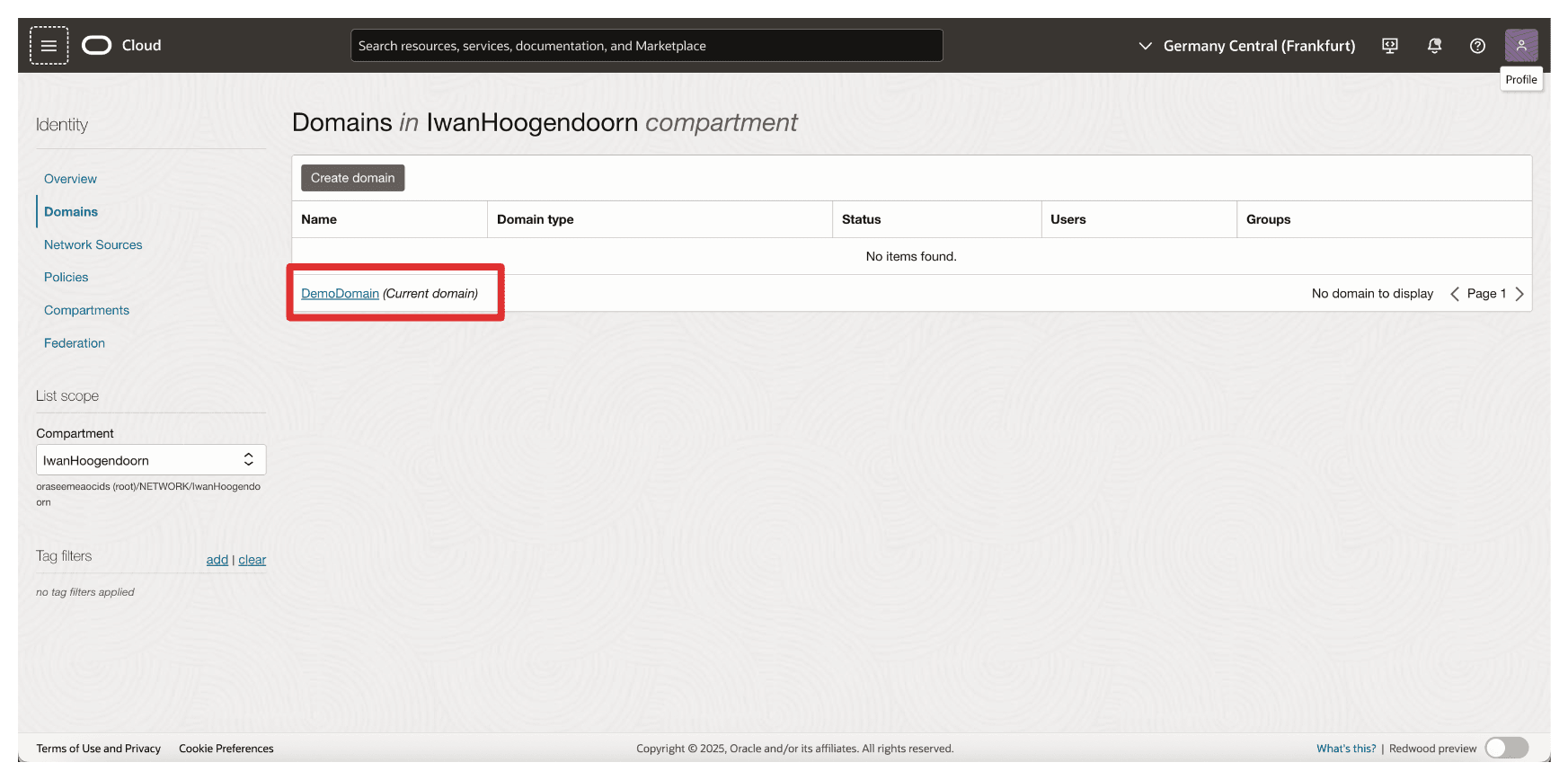

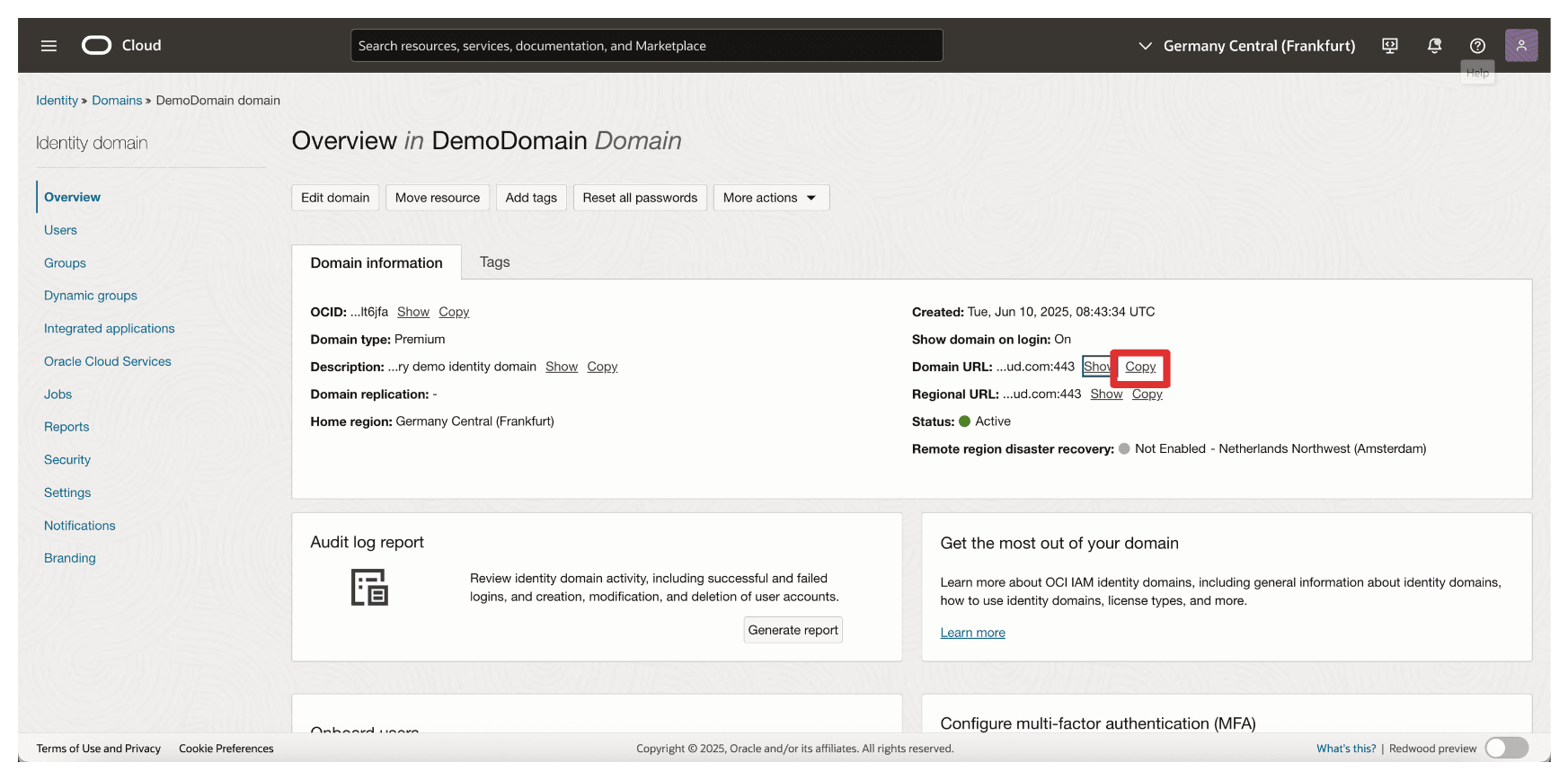

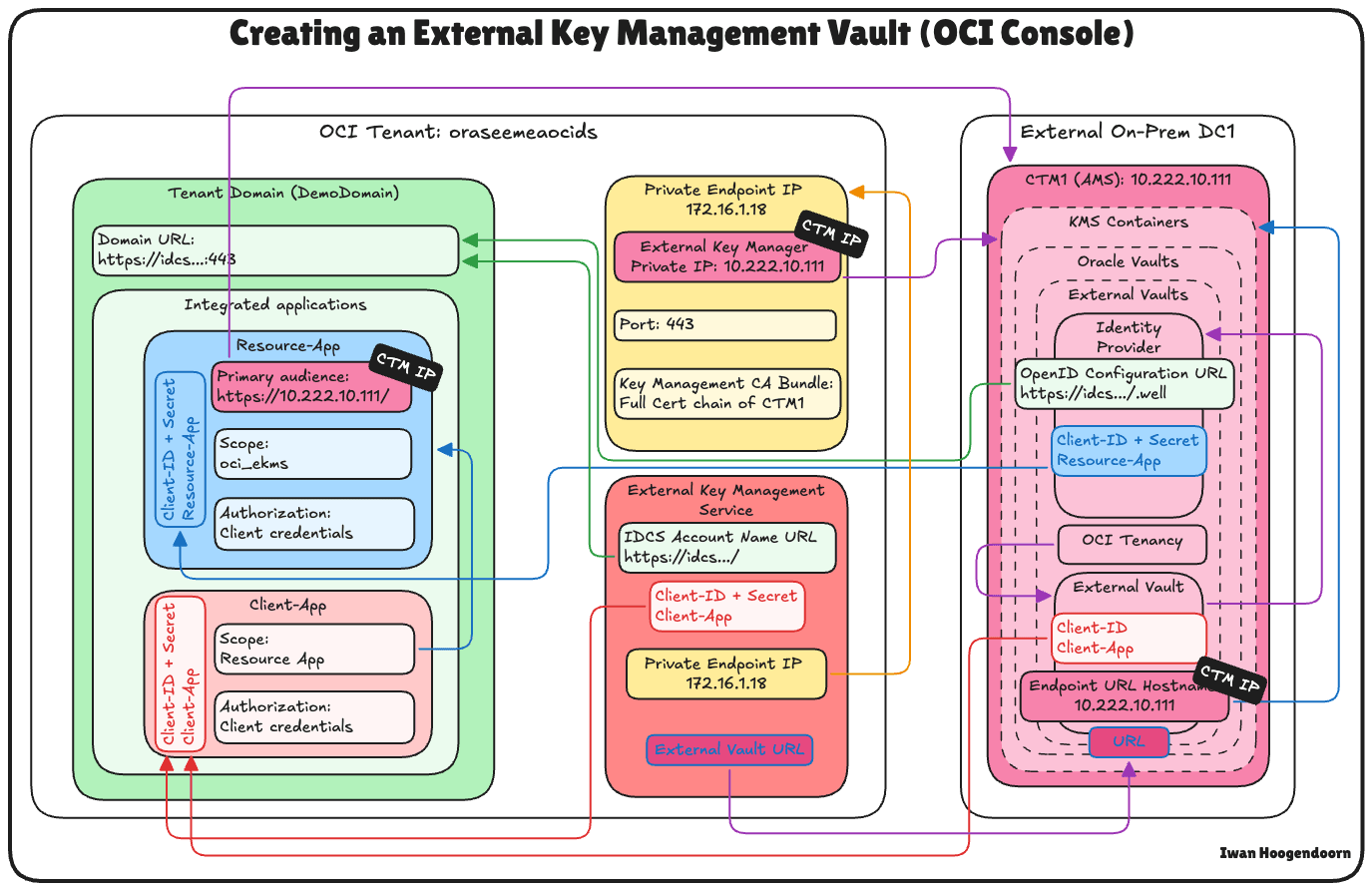

Tarefa 3: Coletar o URL do Domínio de Identidades do OCI

Para ativar a comunicação baseada em OAuth entre o OCI e o Thales CipherTrust Manager, você precisa fornecer o URL do Domínio de Identidades durante a configuração do provedor de identidades no Thales CipherTrust Manager.

-

Vá até a Console do OCI, navegue até Identity & Security e clique em Domínios.

-

Selecione o Domínio de Identidades em que seus aplicativos confidenciais foram criados.

-

Na página de detalhes do domínio, clique em Copiar para copiar o URL do Domínio e armazená-lo em um bloco de notas.

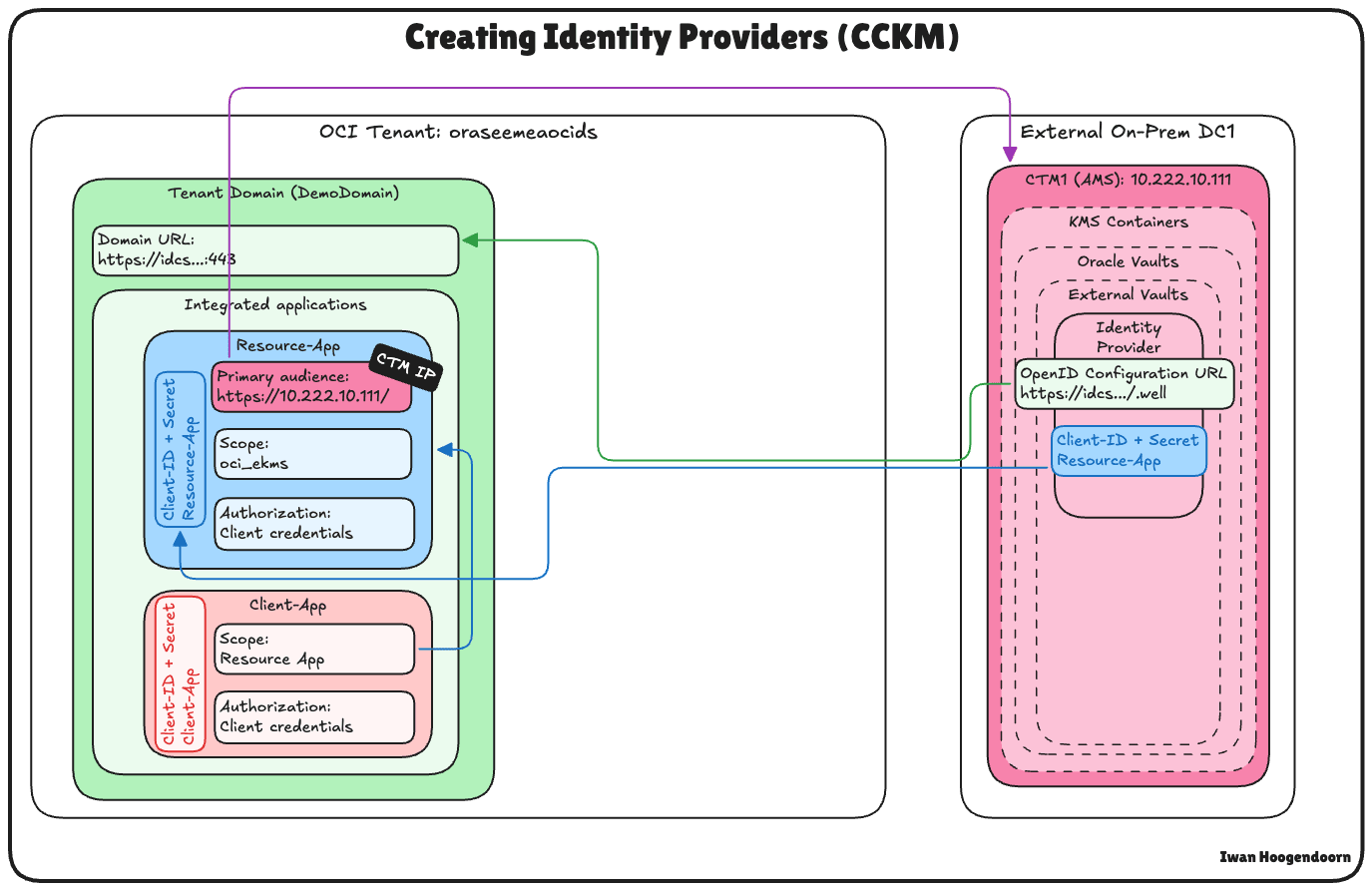

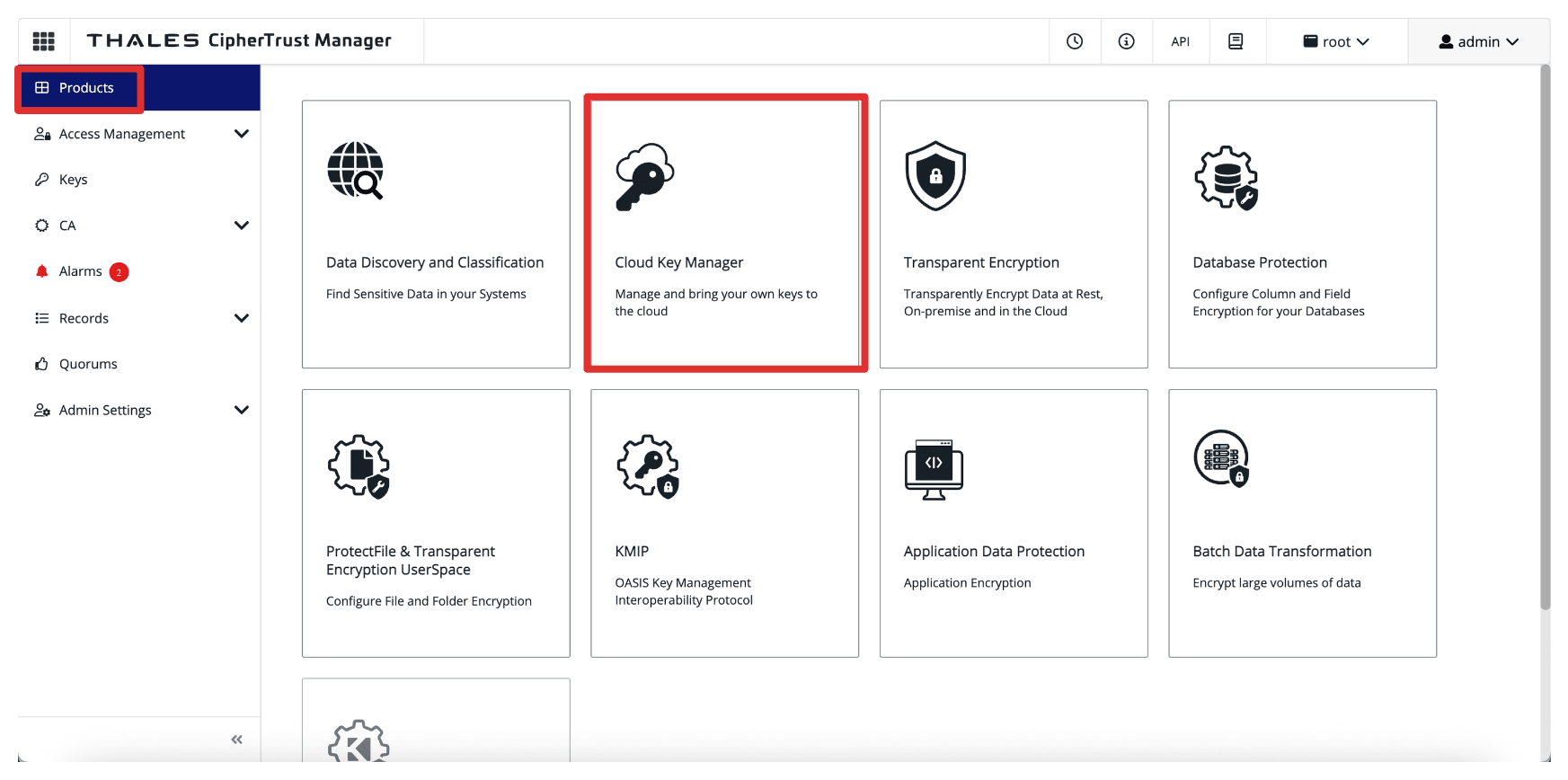

Tarefa 4: Criar Provedores de Identidade no Gerenciador Thales CipherTrust

Nesta tarefa, você configurará o Provedor de Identidades no Gerenciador Thales CipherTrust. Essa configuração permite que o Thales CipherTrust Manager se autentique com o OCI usando as credenciais OAuth 2.0 criadas na Tarefa 3.

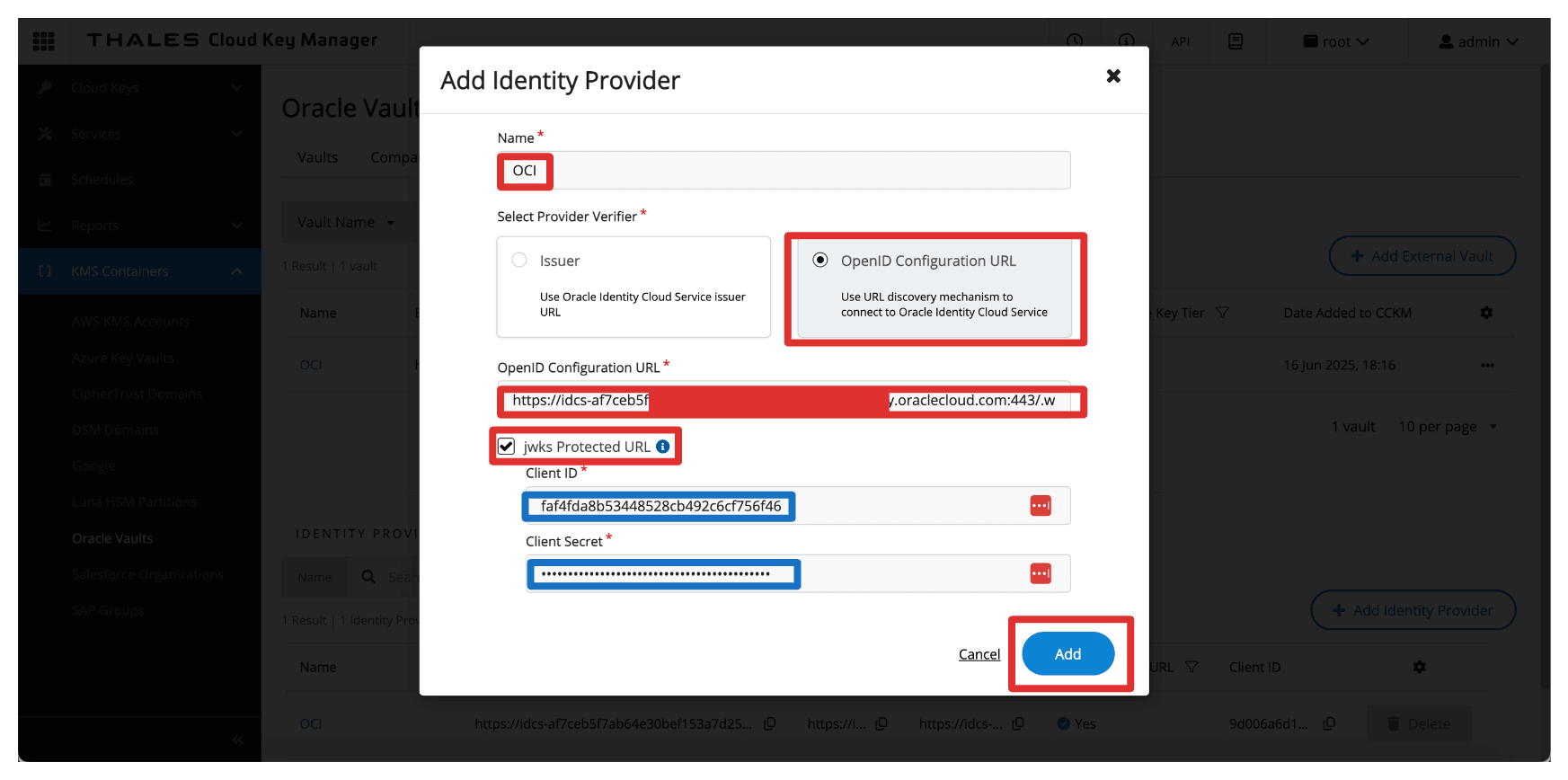

A imagem a seguir ilustra os componentes e a configuração definida nesta tarefa.

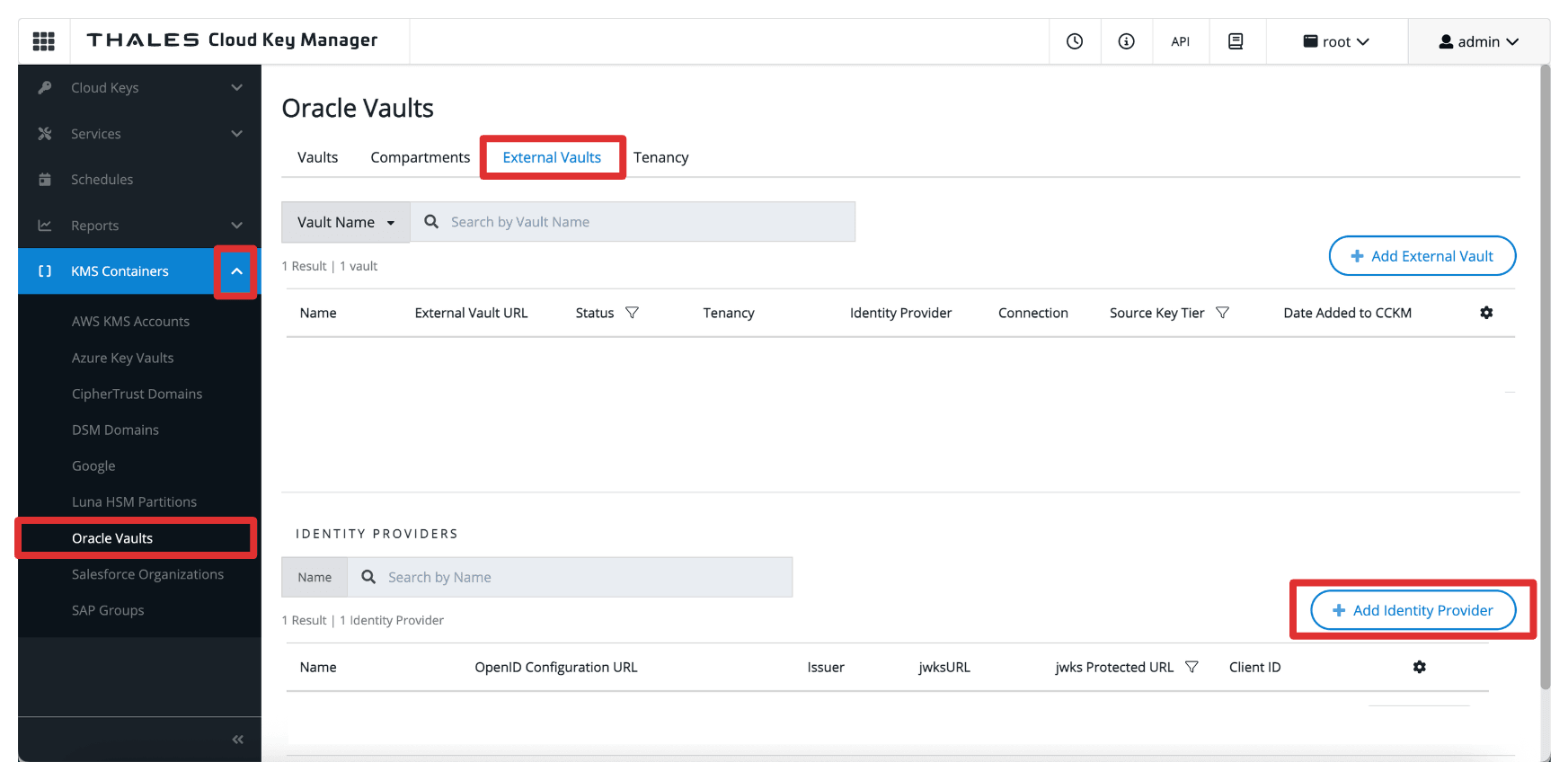

-

No Gerenciador Thales CipherTrust, vá para CTM1 no AMS e clique em Produtos e Gerenciador de Chaves em Nuvem.

-

Clique em KMS Containers, Oracle Vaults, selecione Vaults Externos e clique em Adicionar Provedor de Identidades.

-

Em Adicionar Provedor de Identidades, especifique as informações a seguir e clique em Adicionar.

- Digite Nome (

OCI). - Selecione OpenID URL de Configuração como o Verificador do Provedor.

- Informe o OpenID URL de Configuração, o URL do domínio copiado na Tarefa 3.

- Adicione o seguinte sufixo ao URL:

.well-known/openid-configuration. Portanto, o URL de Configuração OpenID completo será:https://idcs-<xxx>.identity.oraclecloud.com:443/.well-known/openid-configuration.

- Adicione o seguinte sufixo ao URL:

- Selecione URL Protegido jwks.

- Informe o ID do Cliente e o Segredo do Cliente do aplicativo integrado

Resource_App.

- Digite Nome (

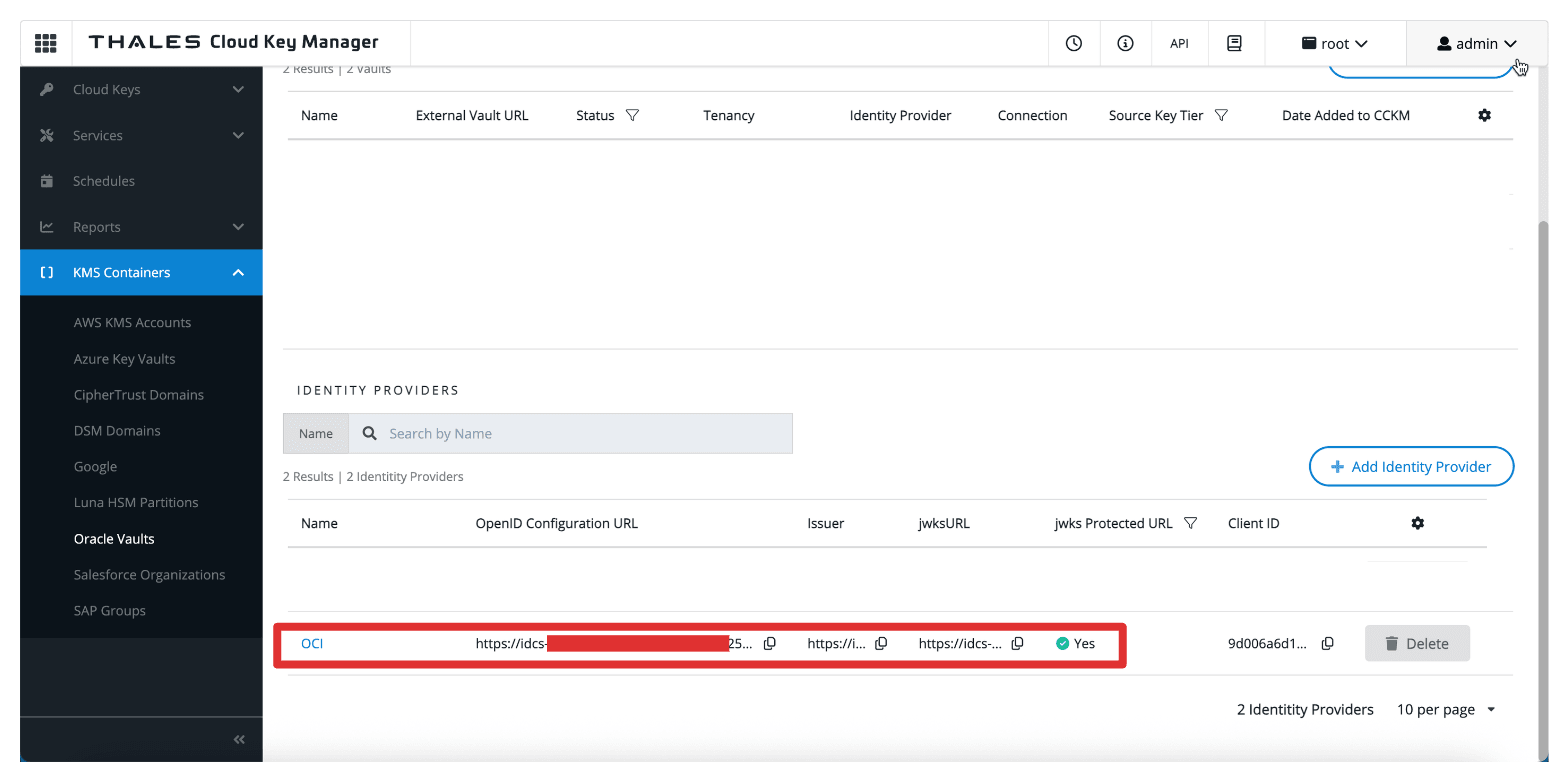

-

Observe que o Provedor de Identidades foi criado.

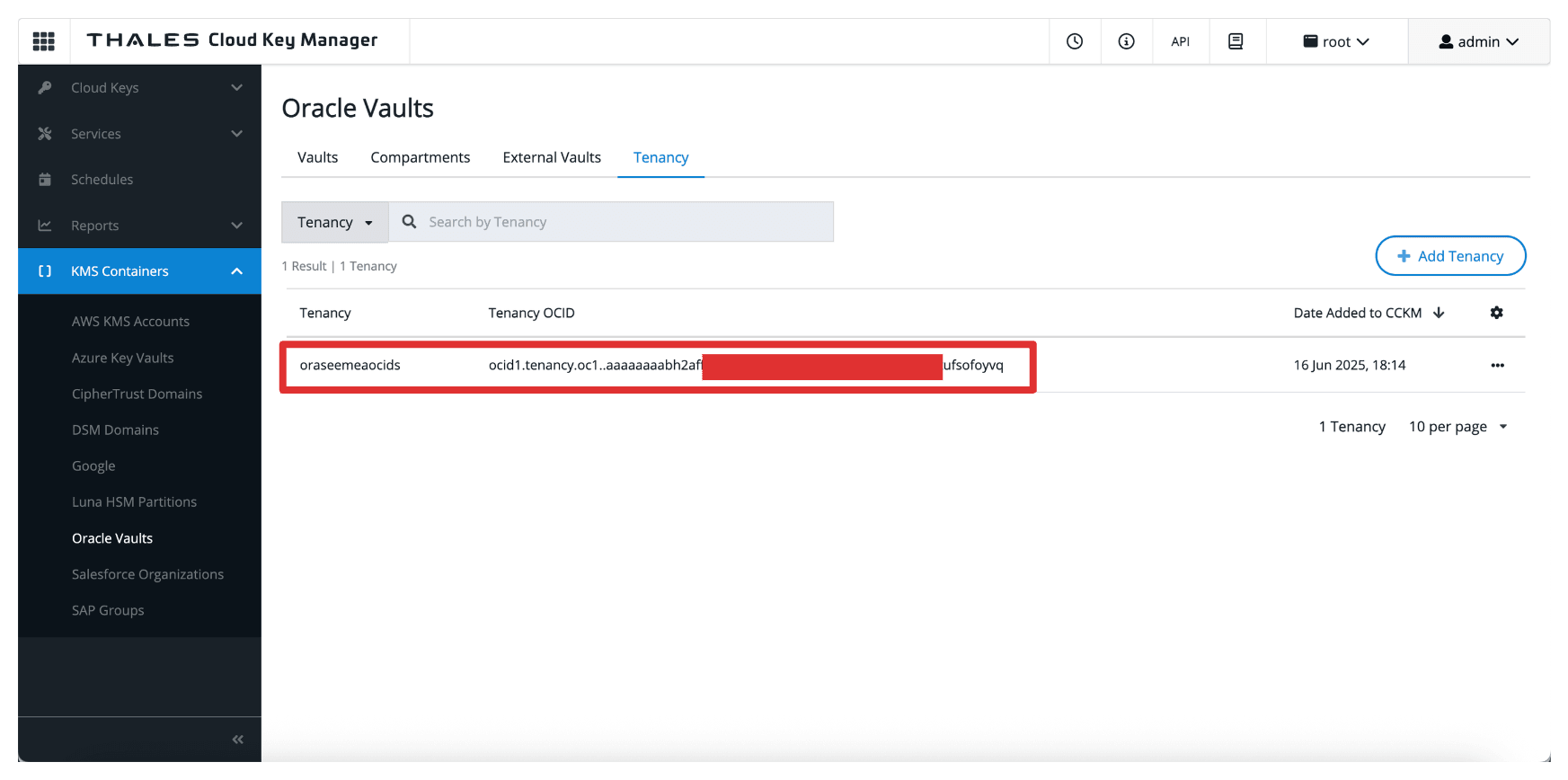

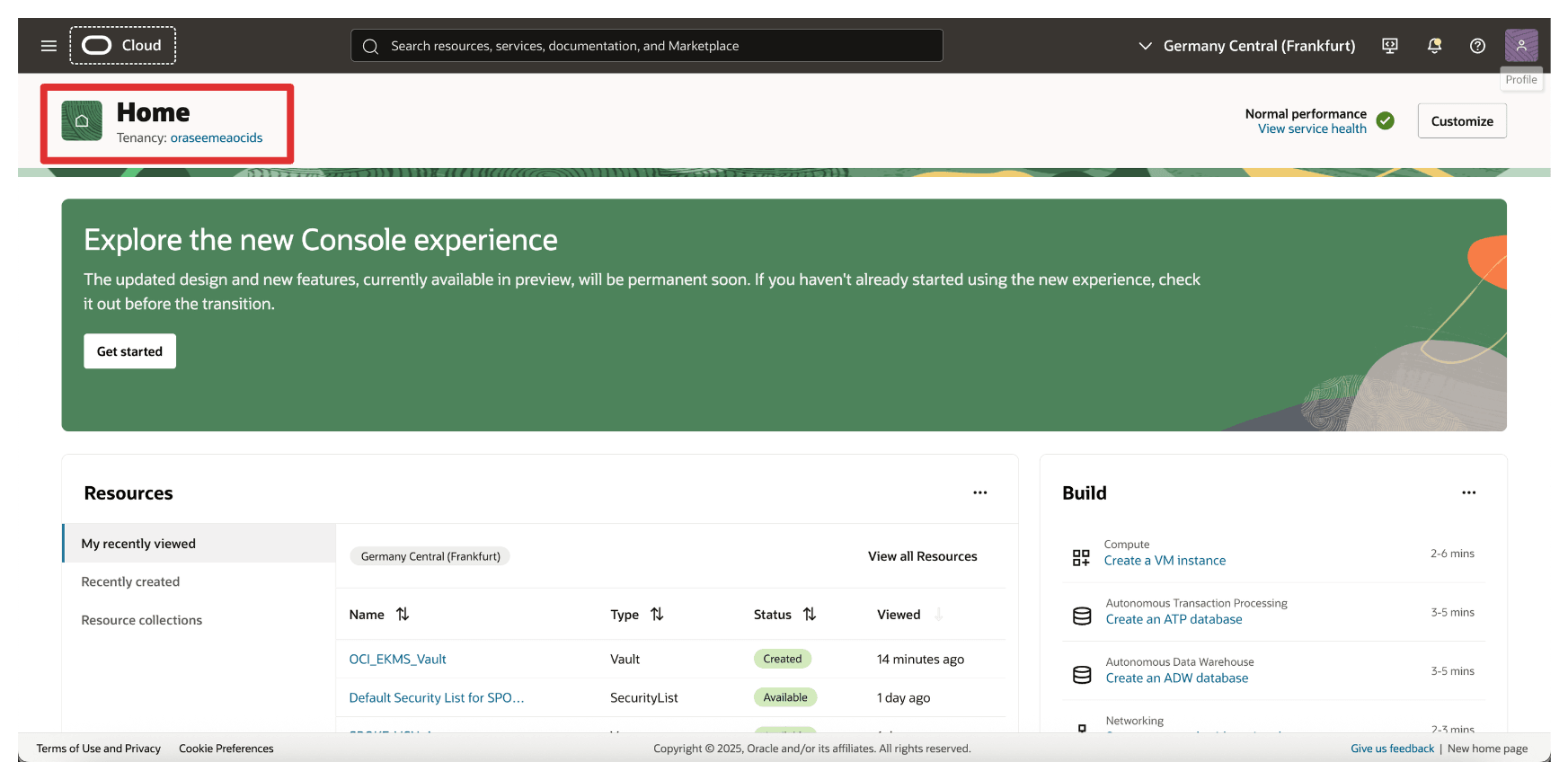

Tarefa 5: Adicionar Tenancies do OCI no Thales CipherTrust Manager

Após configurar o provedor de identidades no Thales CipherTrust Manager, a próxima tarefa será registrar sua tenancy do OCI. Isso permite que o Thales CipherTrust Manager gerencie vaults e chaves externos em nome do seu ambiente OCI usando as credenciais OAuth configuradas anteriormente.

A imagem a seguir ilustra os componentes e a configuração configurados nesta tarefa.

-

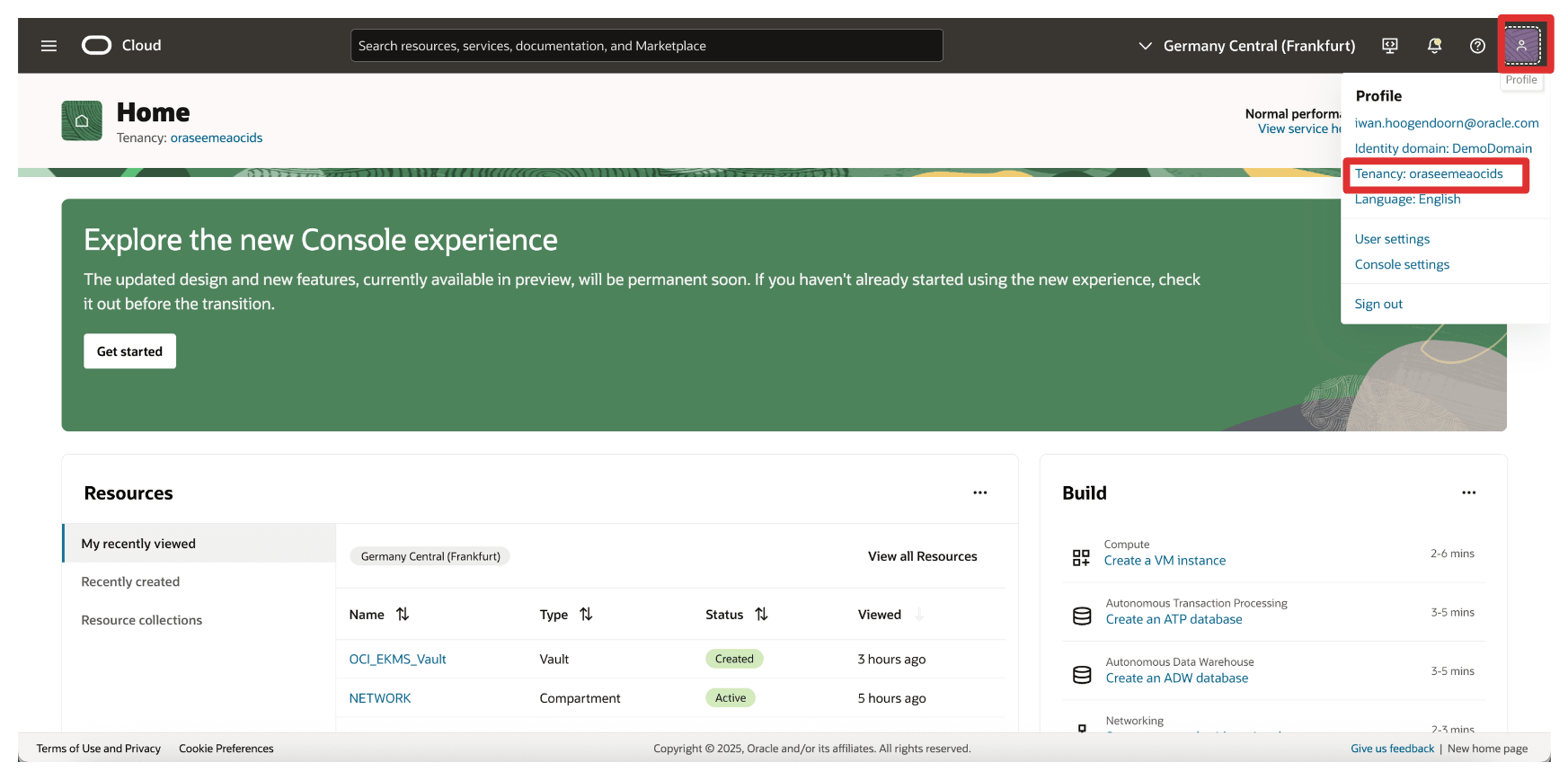

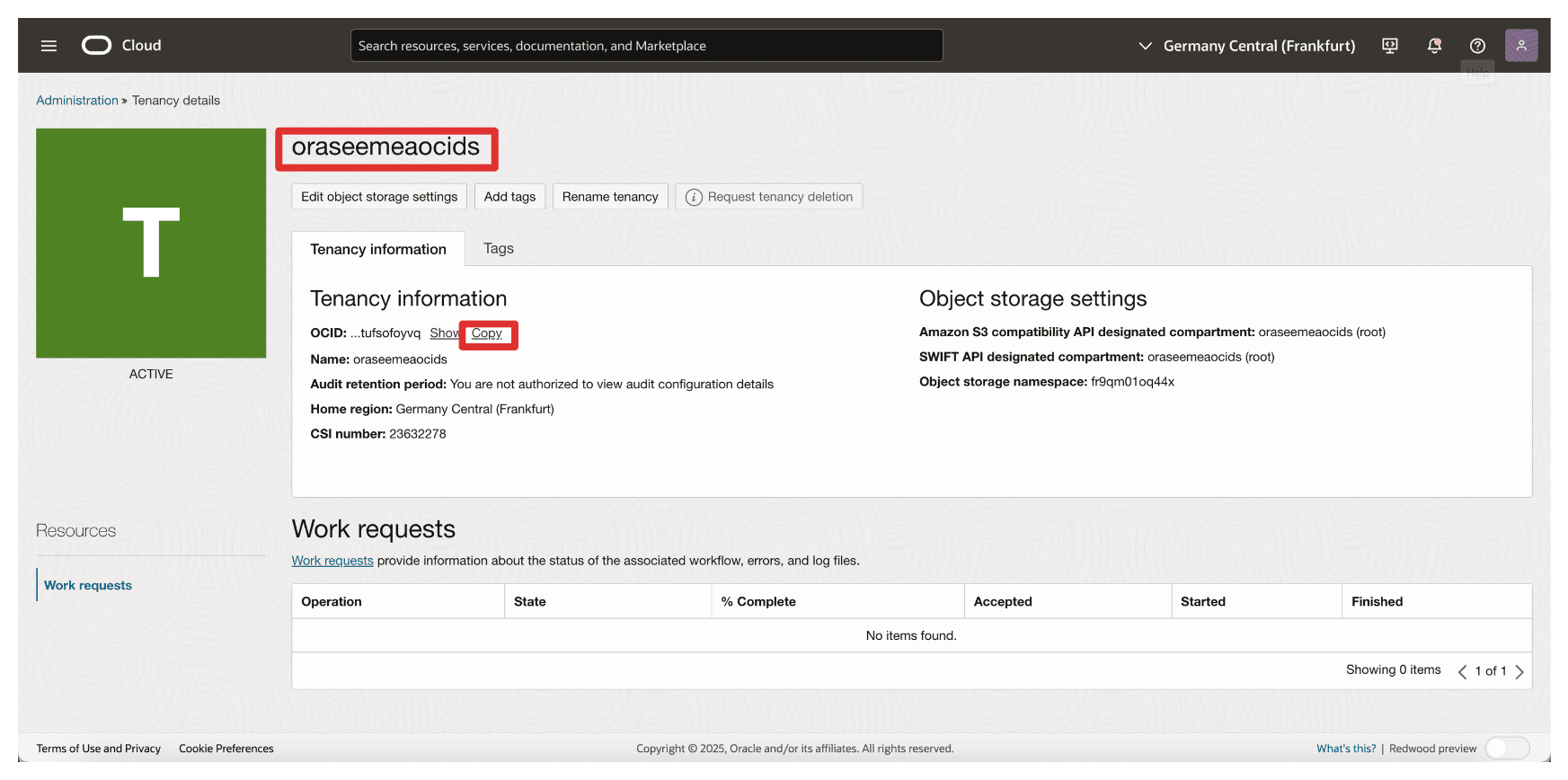

Primeiro, devemos obter o nome e o OCID do tenant no OCI. Clique no seu perfil no canto superior direito e clique em Tenancy.

-

Copie o nome do tenant e o OCID do tenant e armazene ambos em um bloco de notas.

-

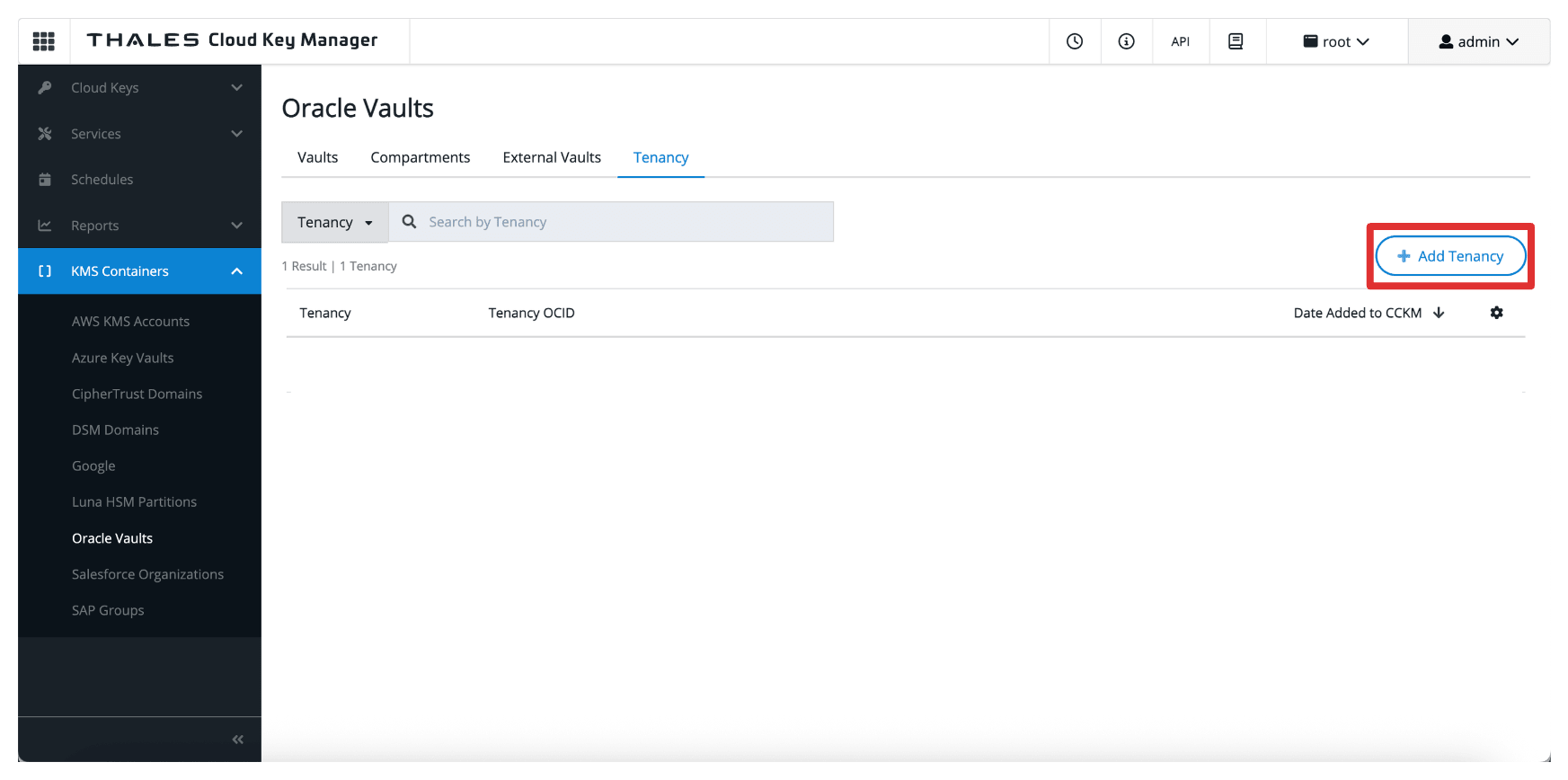

Vá para a Console do Thales Cloud Key Manager.

- Clique em Contêineres KMS.

- Clique em Oracle Vaults.

- Clique em Tenancy.

- Clique em Adicionar Tenancy.

-

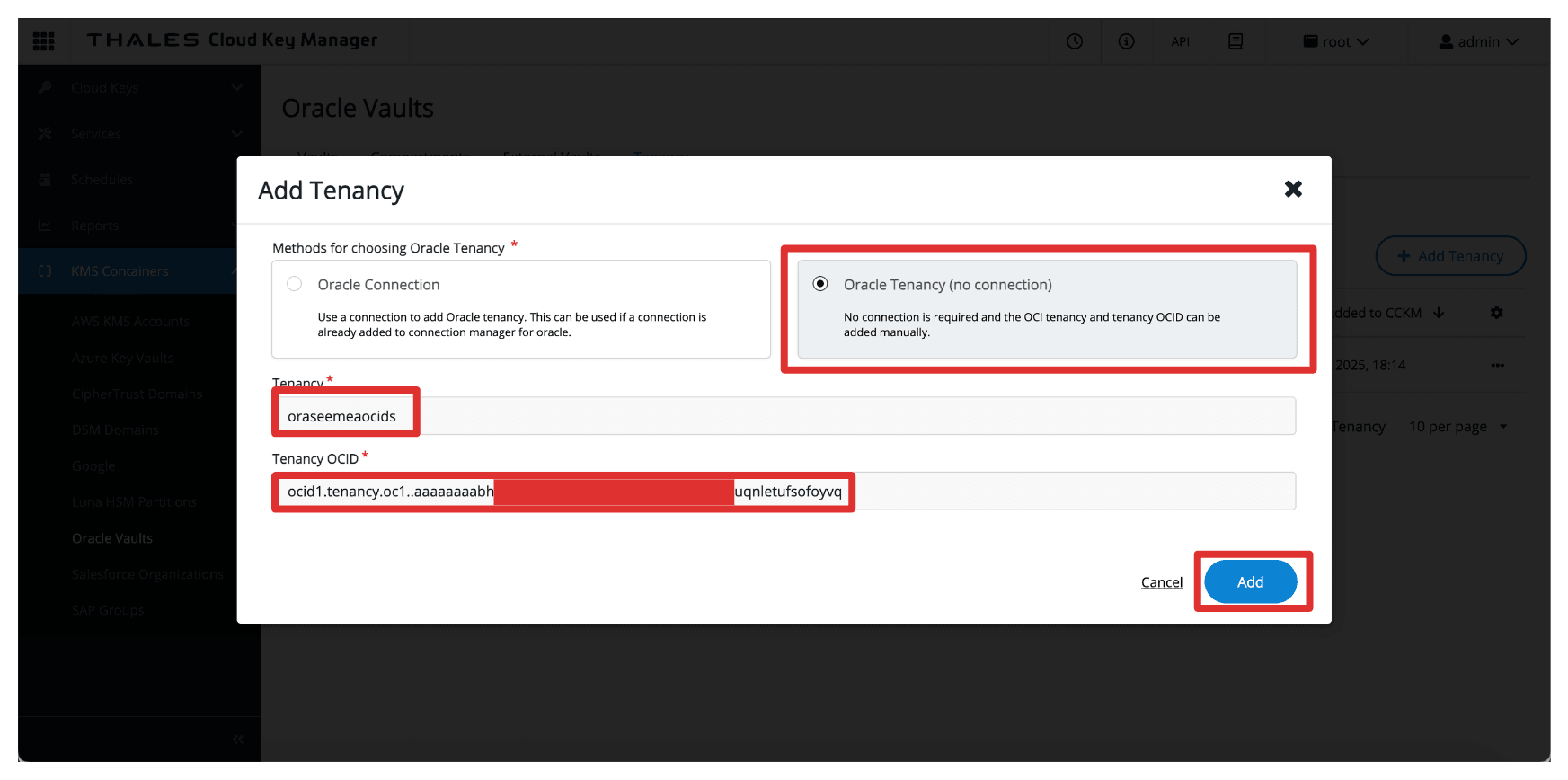

Em Adicionar tenancy, digite as informações a seguir.

- Selecione Tenancy da Oracle (sem conexão) como método.

- Digite o Nome da tenancy coletada do OCI.

- Digite o OCID da Tenancy coletado do OCI.

- Clique em Adicionar.

-

Observe que o tenant do OCI foi adicionado ao Thales CipherTrust Manager.

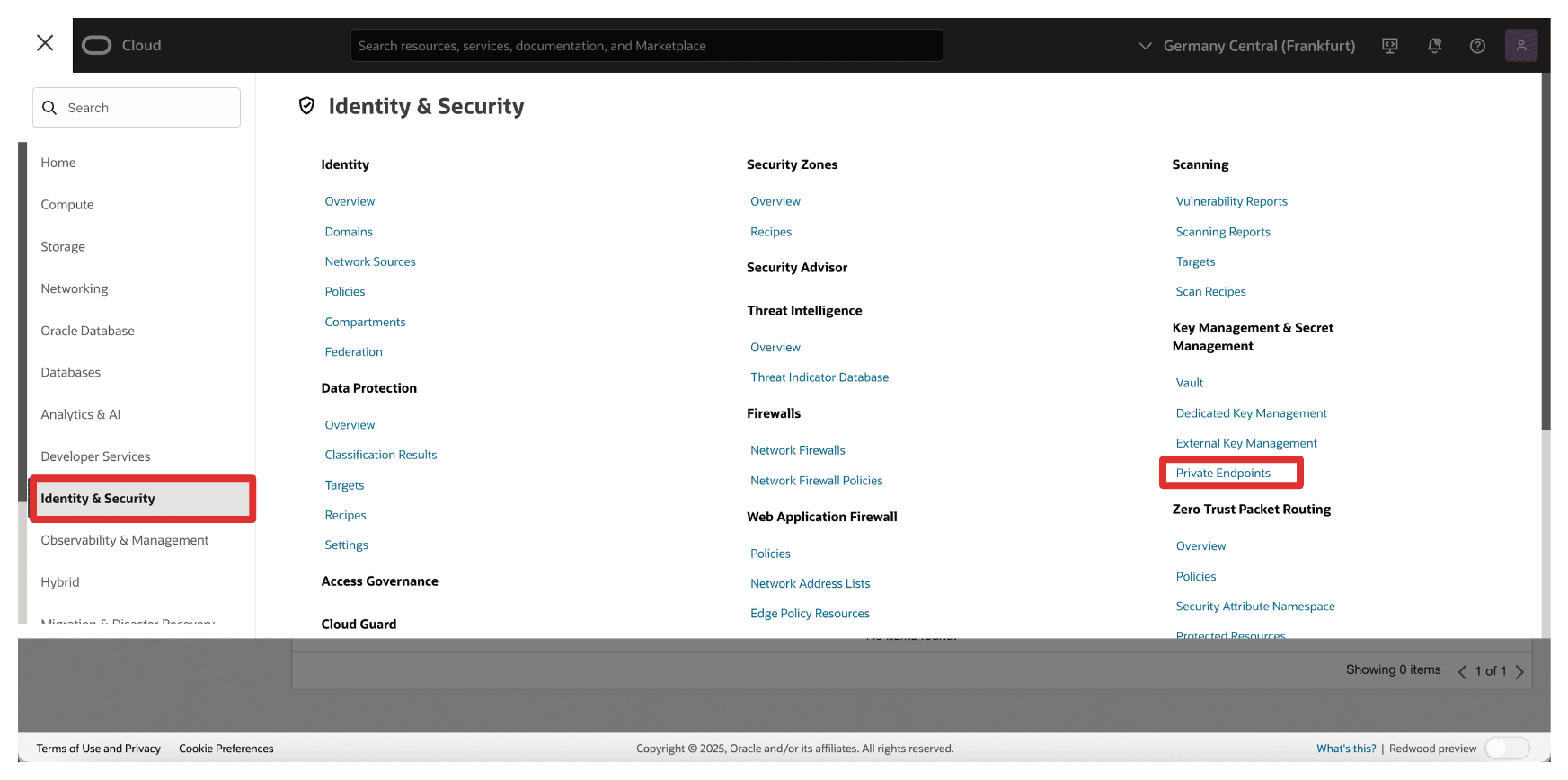

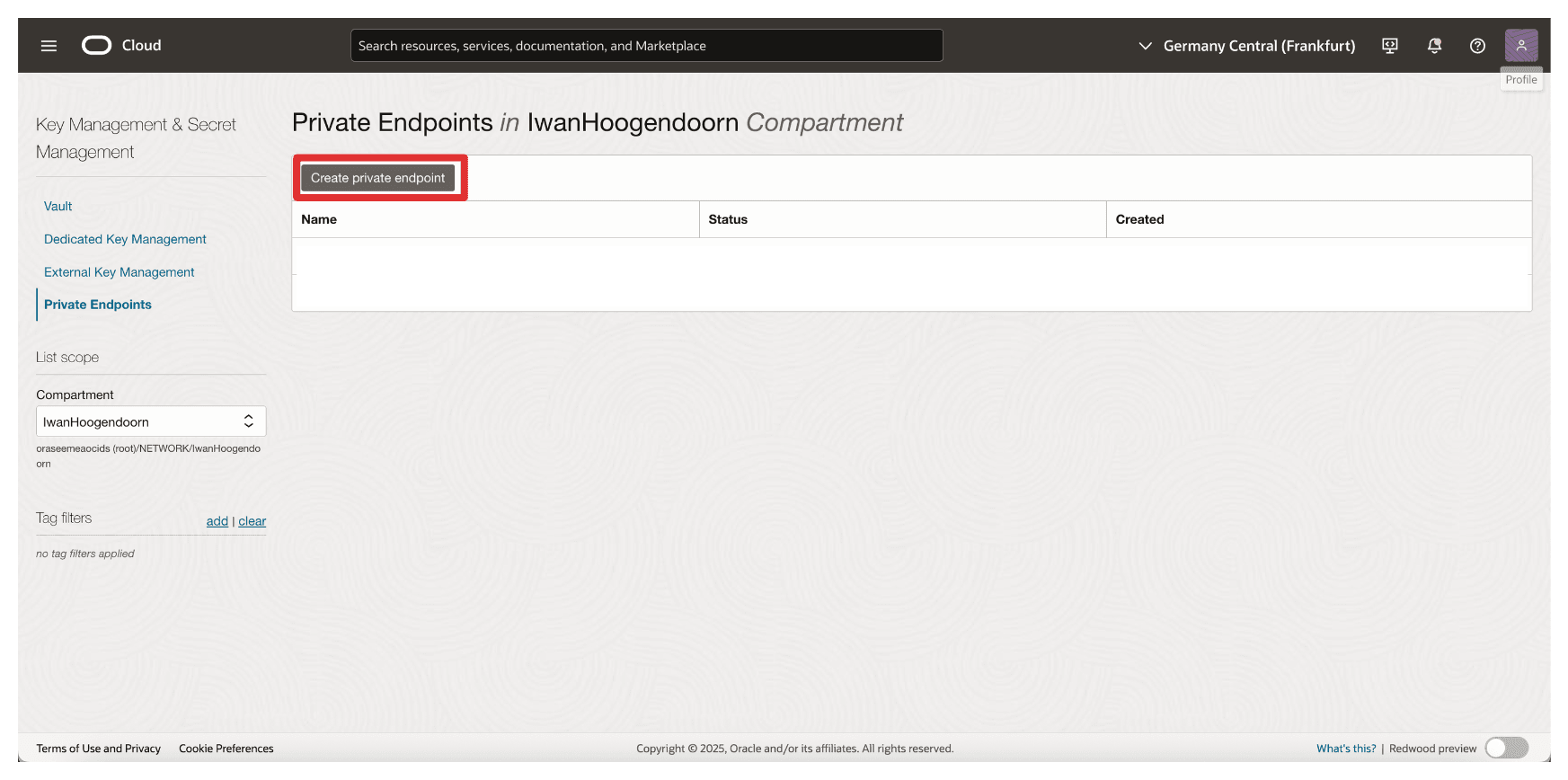

Tarefa 6: Criar um Ponto Final Privado para o Serviço External Key Manager no OCI

Para conectar com segurança o OCI ao Thales CipherTrust Manager sem expor o tráfego à internet pública, você deve criar um Ponto Final Privado para o OCI External Key Management Service.

Isso garante que toda a comunicação entre o OCI e o Thales CipherTrust Manager aconteça em um caminho de rede privado e controlado.

Verifique se os seguintes pré-requisitos foram atendidos:

- O Thales CipherTrust Manager deve estar acessível pelo OCI por meio da sua configuração de rede privada. Por exemplo, através da VPN.

- Certifique-se de que a sub-rede tenha regras de roteamento e segurança que permitam o tráfego para a instância do Thales CipherTrust Manager.

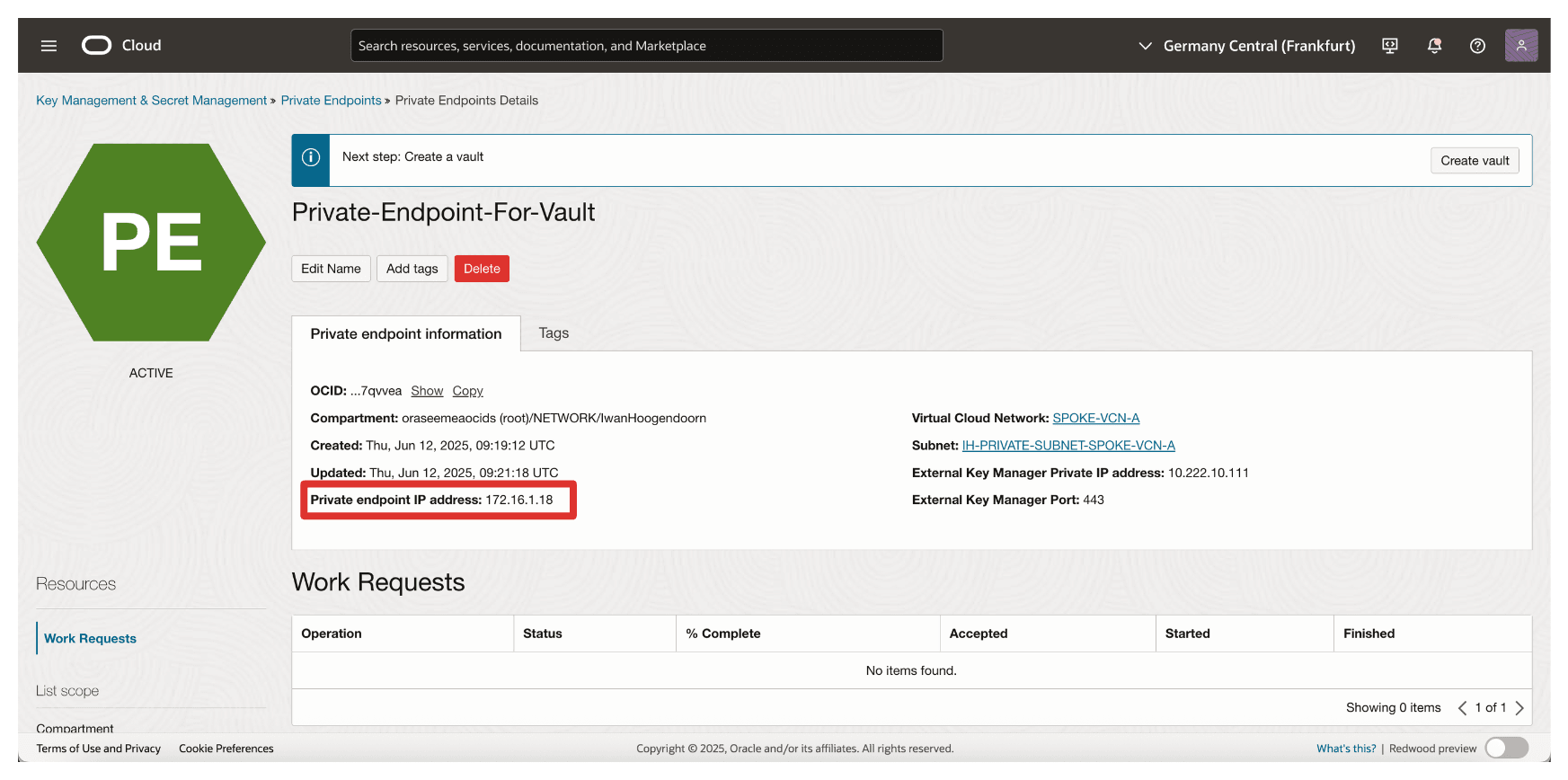

A imagem a seguir ilustra os componentes e a configuração definida nesta tarefa.

-

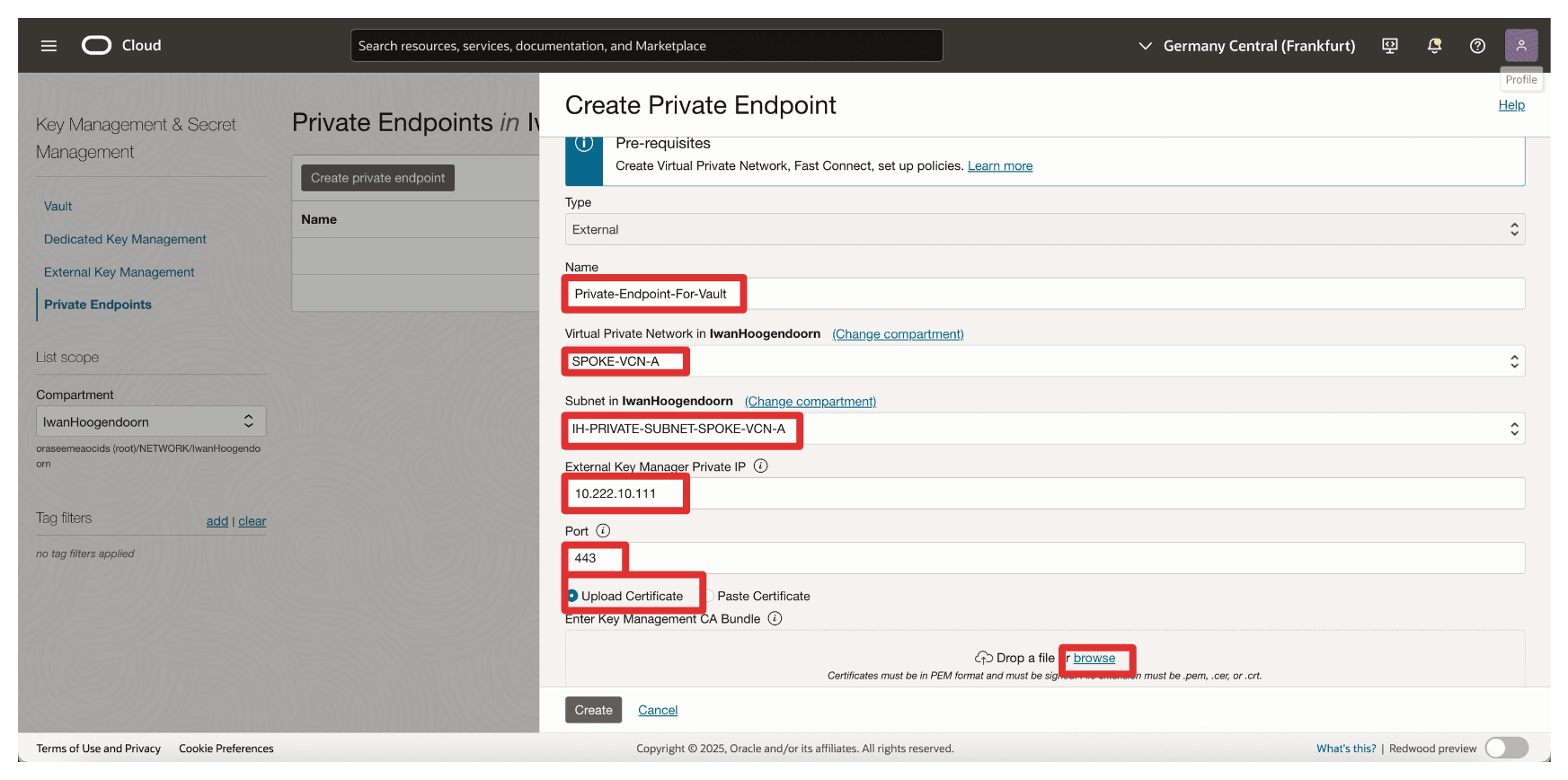

Na Console do OCI, navegue até Identidade e Segurança e clique em Pontos Finais Privados.

-

Vá para Pontos Finais Privados e clique em Criar Ponto Final Privado.

-

Em Criar Ponto Final Privado, especifique as informações a seguir.

- Informe o Nome do ponto final privado (

Private-Endpoint-For-Vault). - Selecione uma VCN e uma Sub-rede em que esse ponto final privado precisa estar.

- Insira Endereço IP privado do Gerenciador de chaves externas como

10.222.10.111O endereço IP do servidor AMS CTM1. - Informe Porta como

443. - Faça upload do pacote de CAs do External Key Management e clique em Procurar.

- Informe o Nome do ponto final privado (

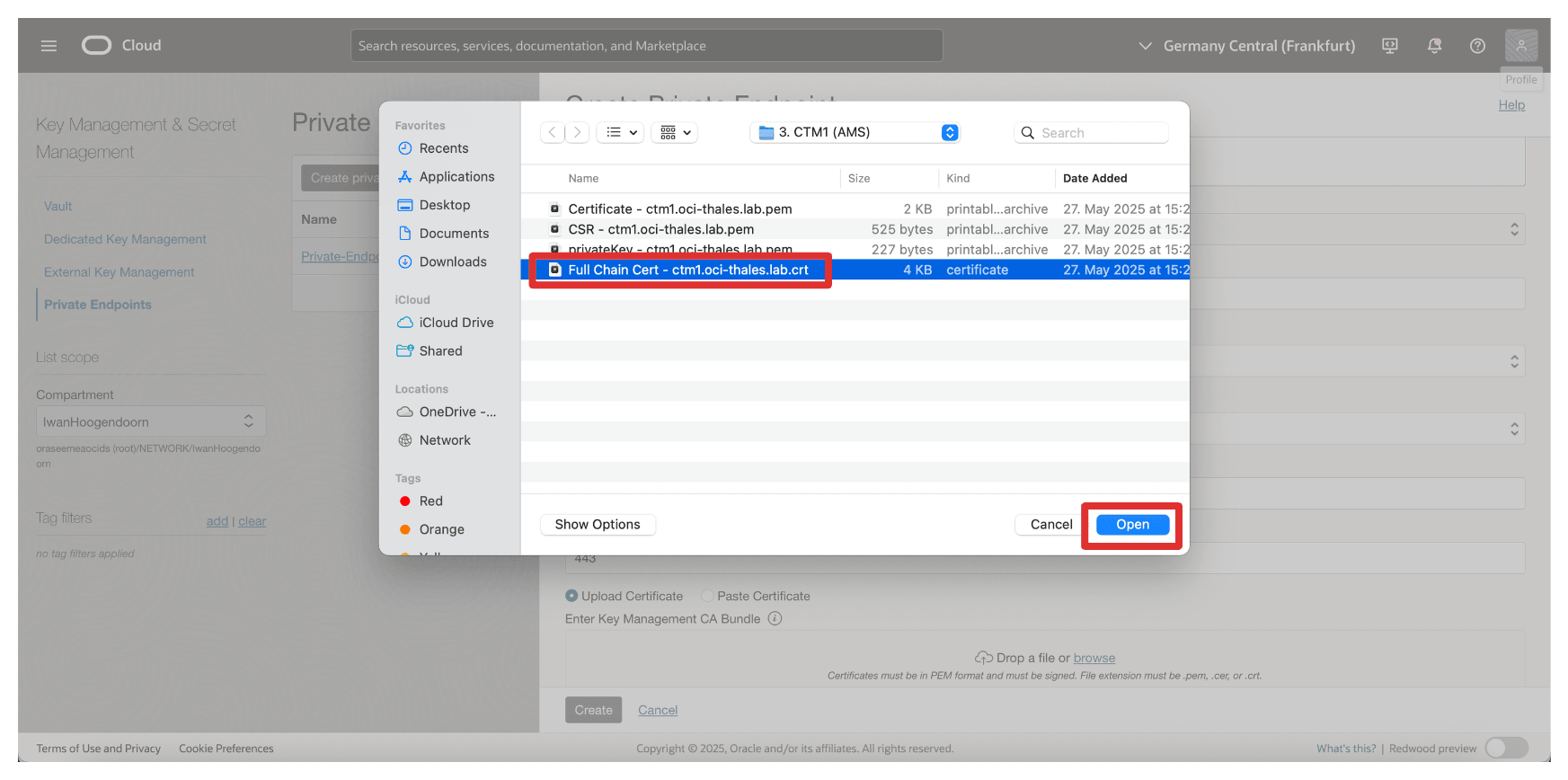

-

Selecionamos o certificado de cadeia completa que foi criado neste tutorial: Configure Two Thales CipherTrust Cloud Key Manager Appliances no OCI, Create a Cluster between them e Configure One as a Certificate Authority, mas você também pode selecionar apenas o certificado Raiz da CA. Clique em Abrir.

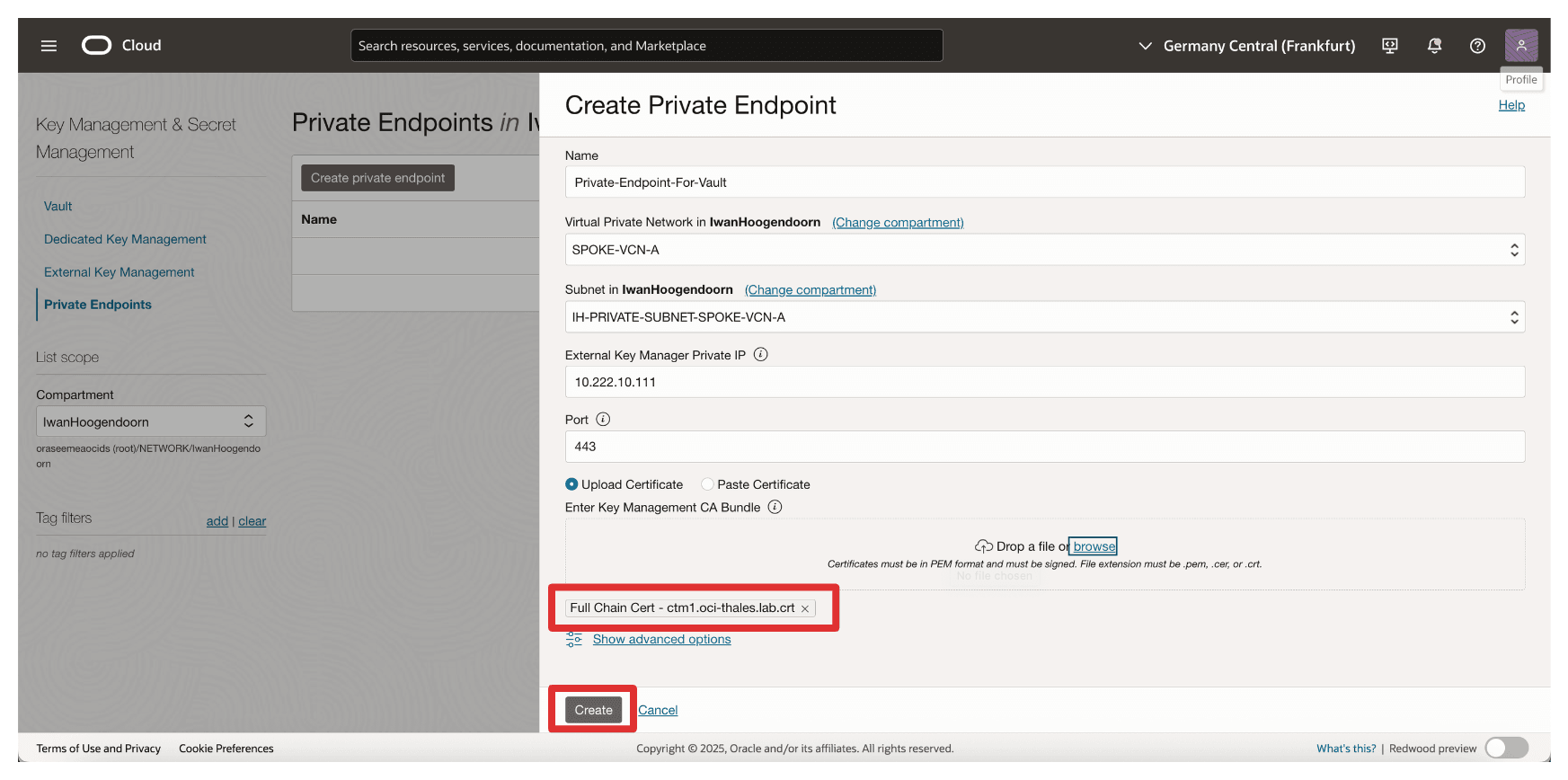

-

Certifique-se de que o certificado, a CA raiz ou os certificados de cadeia completa do Gerenciador CipherTrust do Thales estejam selecionados. Clique em Criar.

-

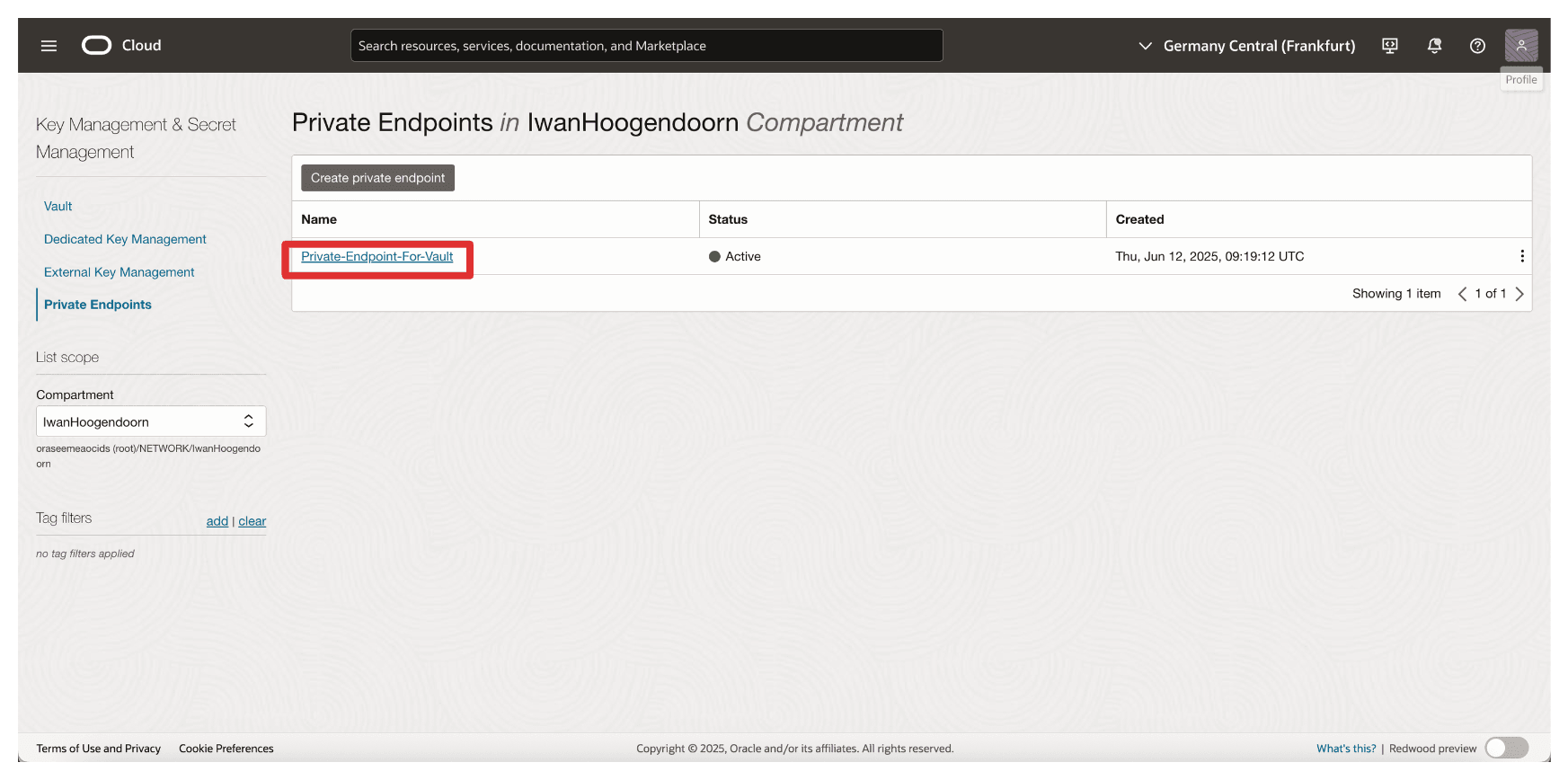

Observe que o Ponto Final Privado é criado. Agora, clique no ponto final privado.

-

Observe que o endereço IP do ponto final privado está configurado.

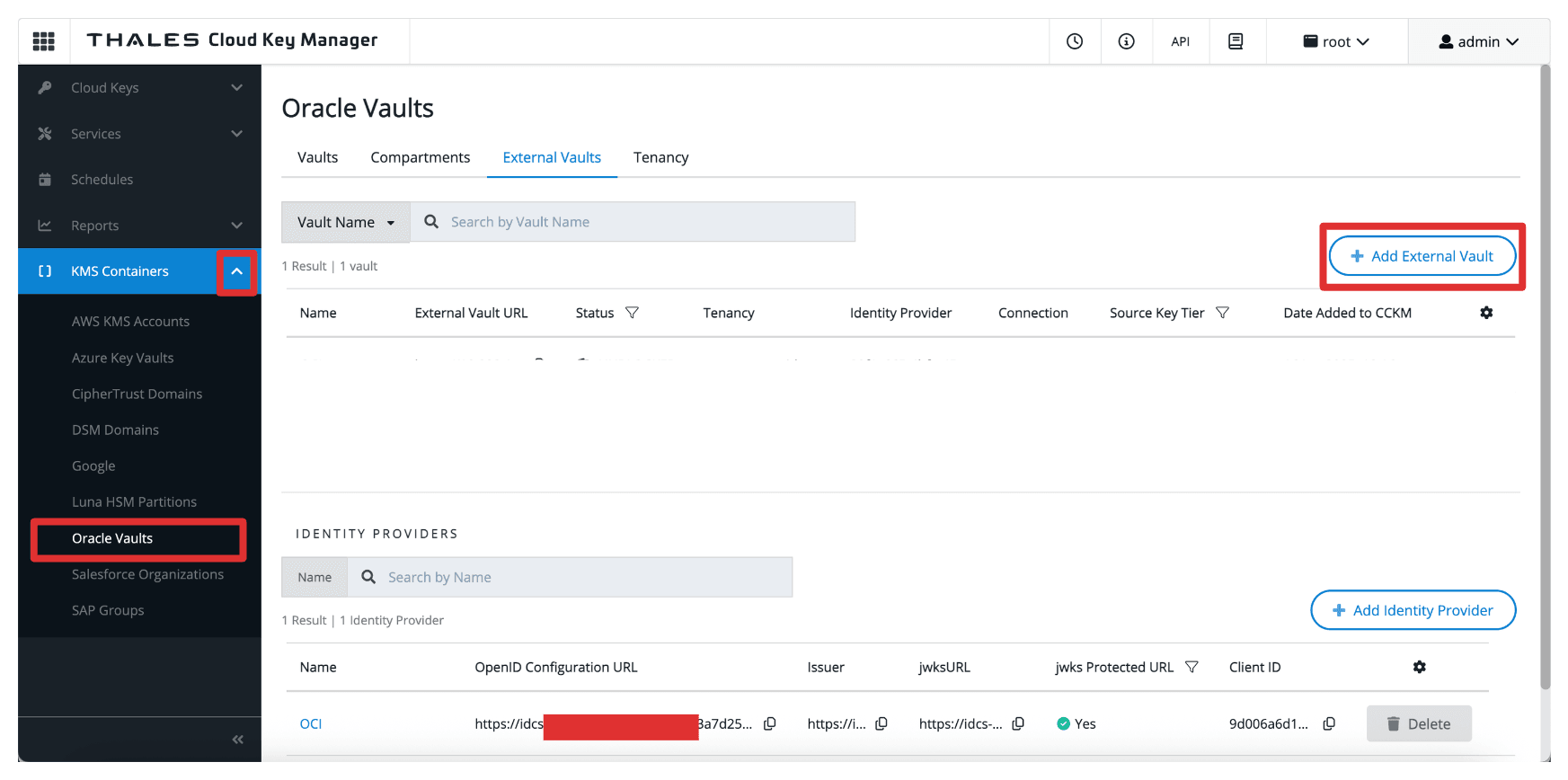

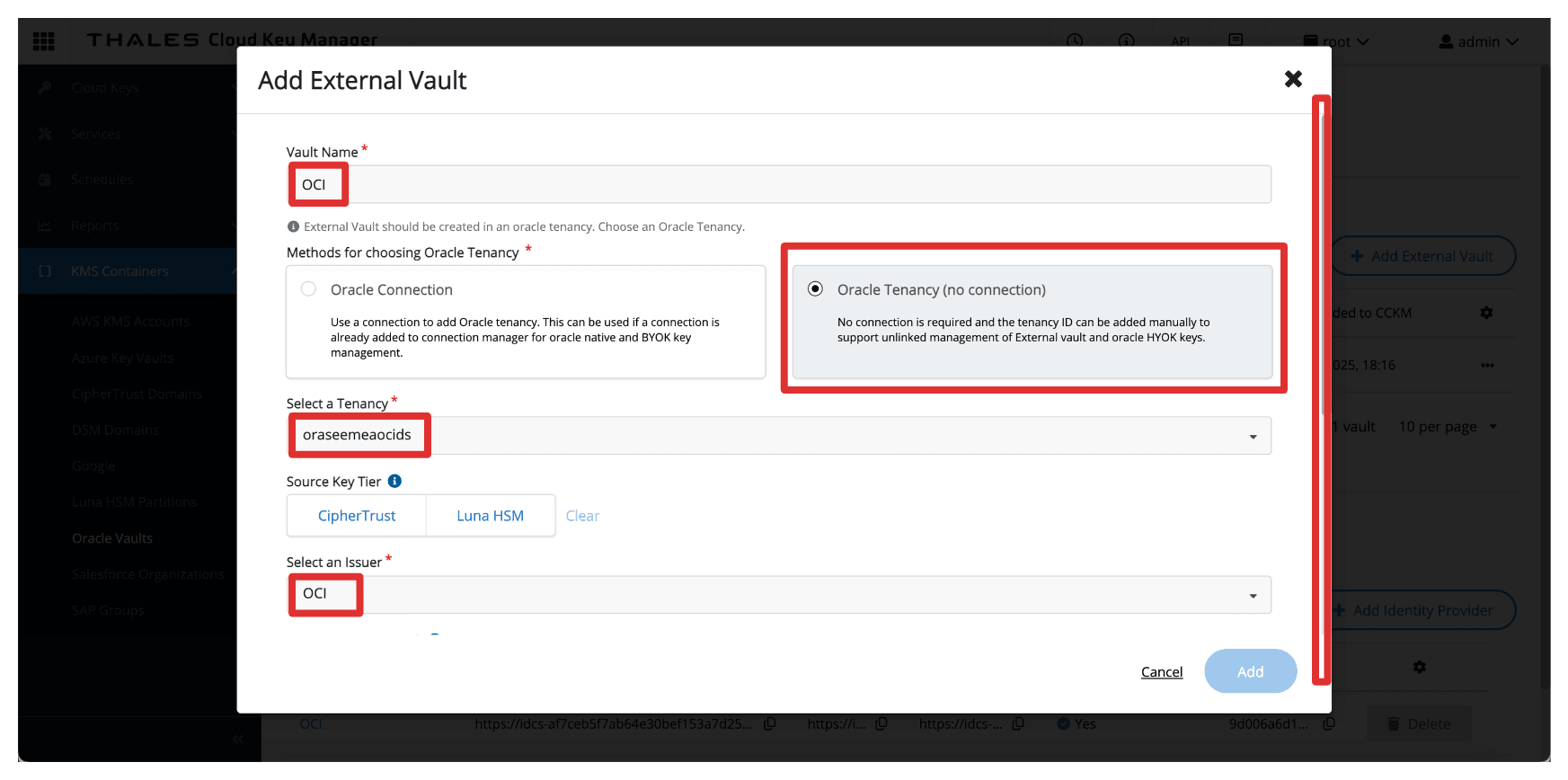

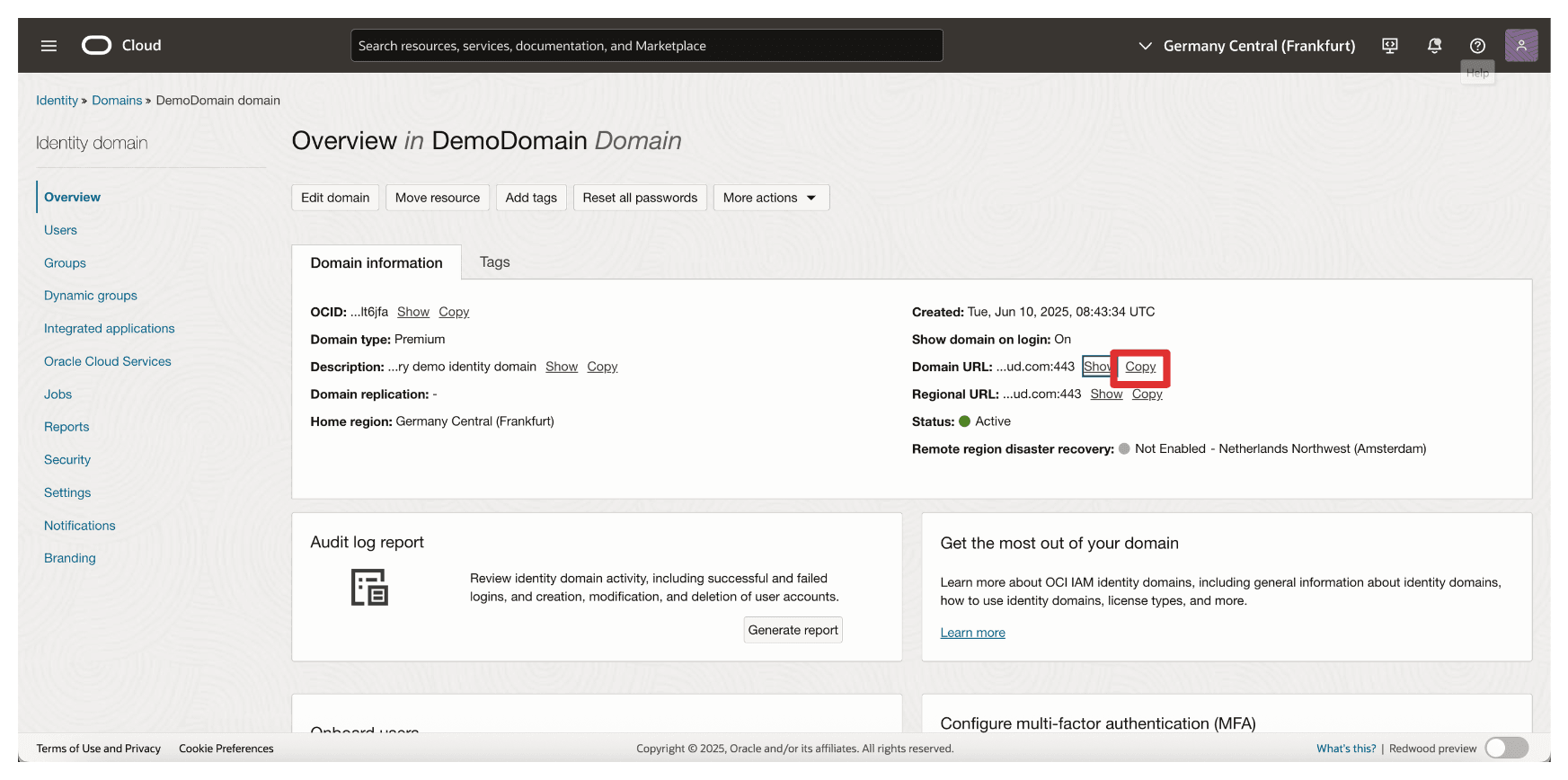

Tarefa 7: Adicionar Vaults Externos no Thales CipherTrust Manager

Com a tenancy do OCI e o ponto final privado em vigor, a próxima tarefa é adicionar um External Vault no Thales CipherTrust Manager. Um vault externo no Thales CipherTrust Manager é um contêiner lógico que é mapeado para o vault de gerenciamento de chaves externo na OCI, permitindo que o Thales CipherTrust Manager gerencie chaves usadas para criptografia HYOK.

A imagem a seguir ilustra os componentes e a configuração definida nesta tarefa.

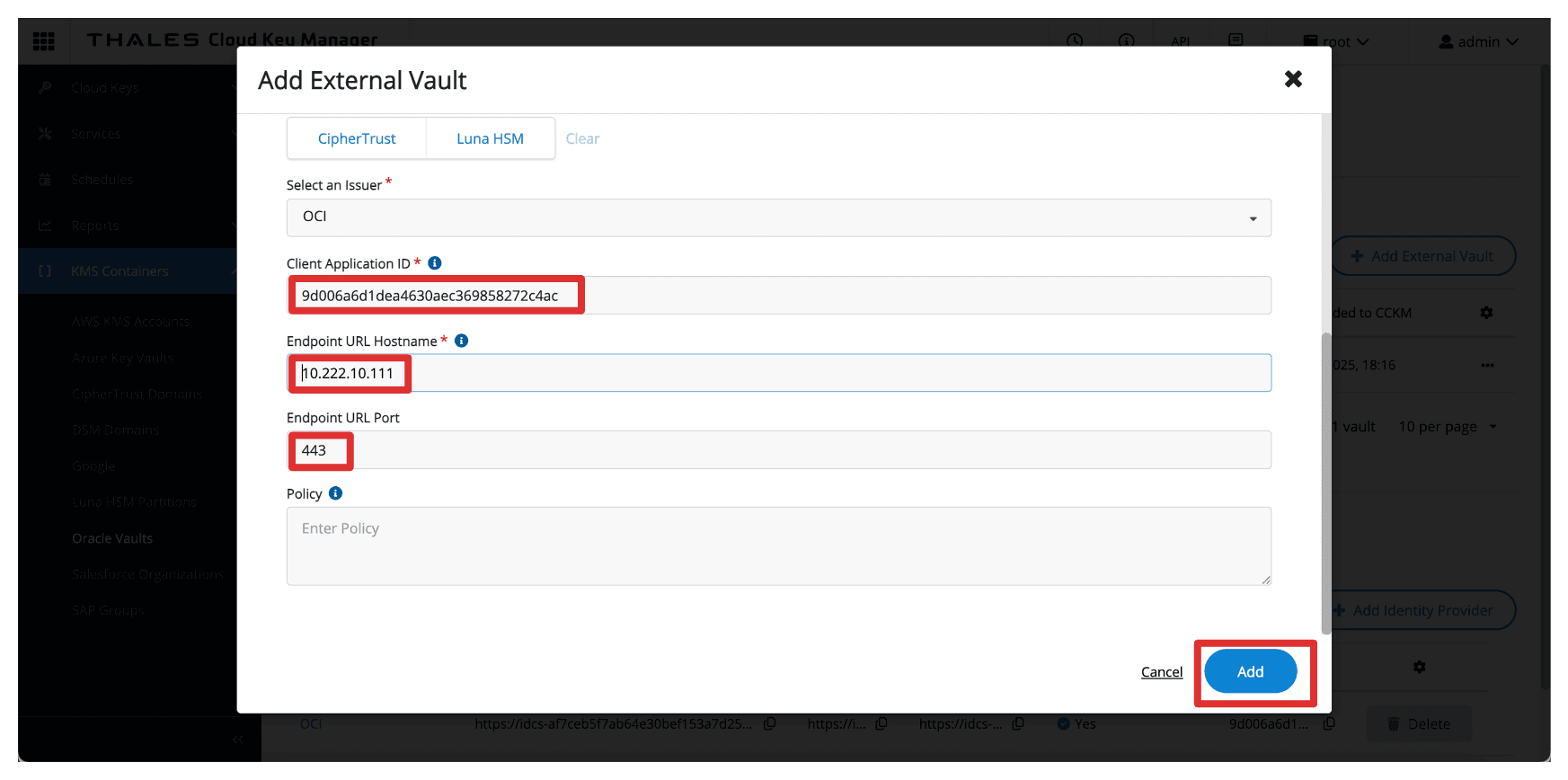

-

Vá para a Console do Gerenciador de Chaves do Thales Cloud.

- Clique em Contêineres KMS.

- Clique em Oracle Vaults.

- Selecione Vaults Externos.

- Clique em Adicionar Vault Externo.

-

Em Adicionar Vault Externo, especifique as informações a seguir.

- Digite Nome (

OCI). - Selecione Oracle Tenancy (sem conexão) como Métodos.

- Selecione a Tenancy criada na Tarefa 5.

- Selecione o Emissor, o provedor de identidades criado na Tarefa 4.

- Role para baixo.

- Informe o ID do Cliente do aplicativo integrado

Client_App. - Informe o Nome do Host do URL do Ponto Final como

10.222.10.111, o endereço IP do servidor AMS CTM1. - Informe Porta como

443. - Clique em Adicionar.

- Digite Nome (

-

Observe que o vault externo está configurado. Copie o URL do vault externo e armazene-o em um bloco de notas.

Depois de configurado, esse vault se torna o local de destino para armazenar chaves externas às quais os serviços do OCI farão referência. Ele conecta seu ambiente OCI e as chaves gerenciadas por CipherTrust, permitindo o controle completo das operações de criptografia em um modelo HYOK.

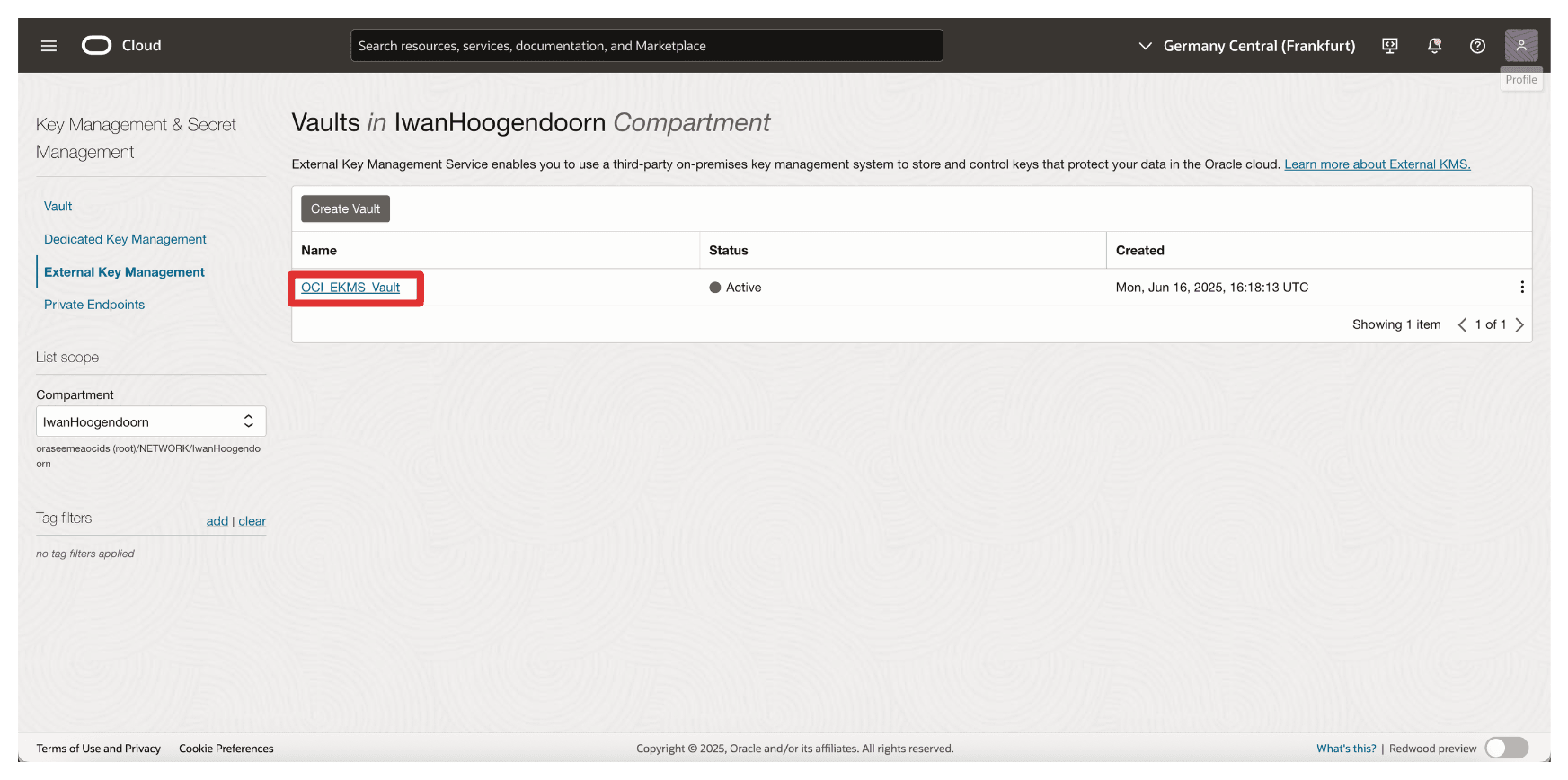

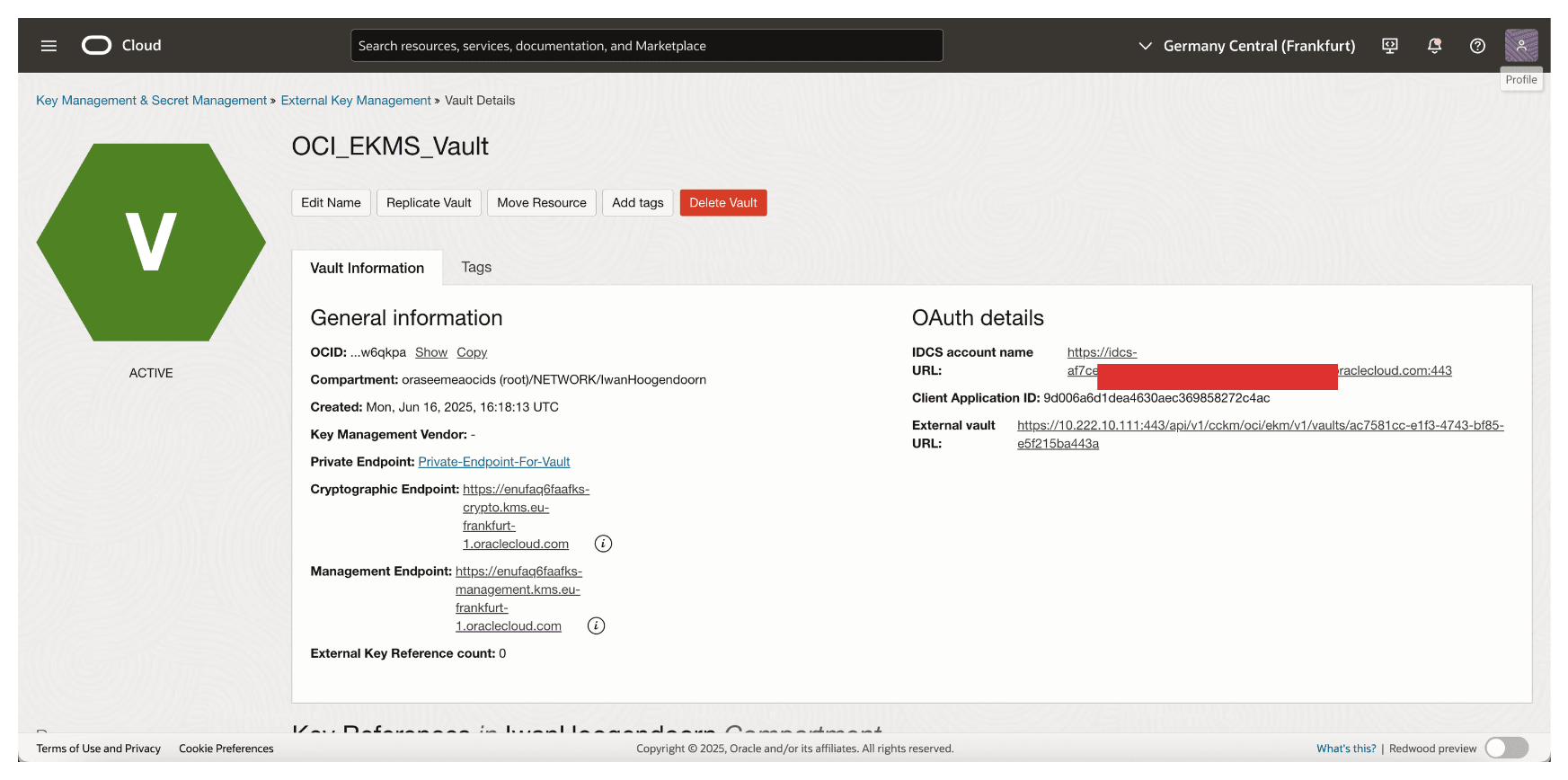

Tarefa 8: Criar um Vault do Serviço OCI External Key Management

Agora que o vault externo foi definido no Gerenciador CipherTrust do Thales, a próxima tarefa é criar um External Key Management Vault correspondente na Console do OCI.

Este vault do OCI será vinculado ao Gerenciador CipherTrust do Thales e usado pelos serviços do OCI para executar operações de criptografia e decriptografia usando chaves externas.

A imagem a seguir ilustra os componentes e a configuração definida nesta tarefa.

-

Recupere o URL do Domínio da Tarefa 3. Você precisará dele para configurar o vault de chaves externas no OCI.

-

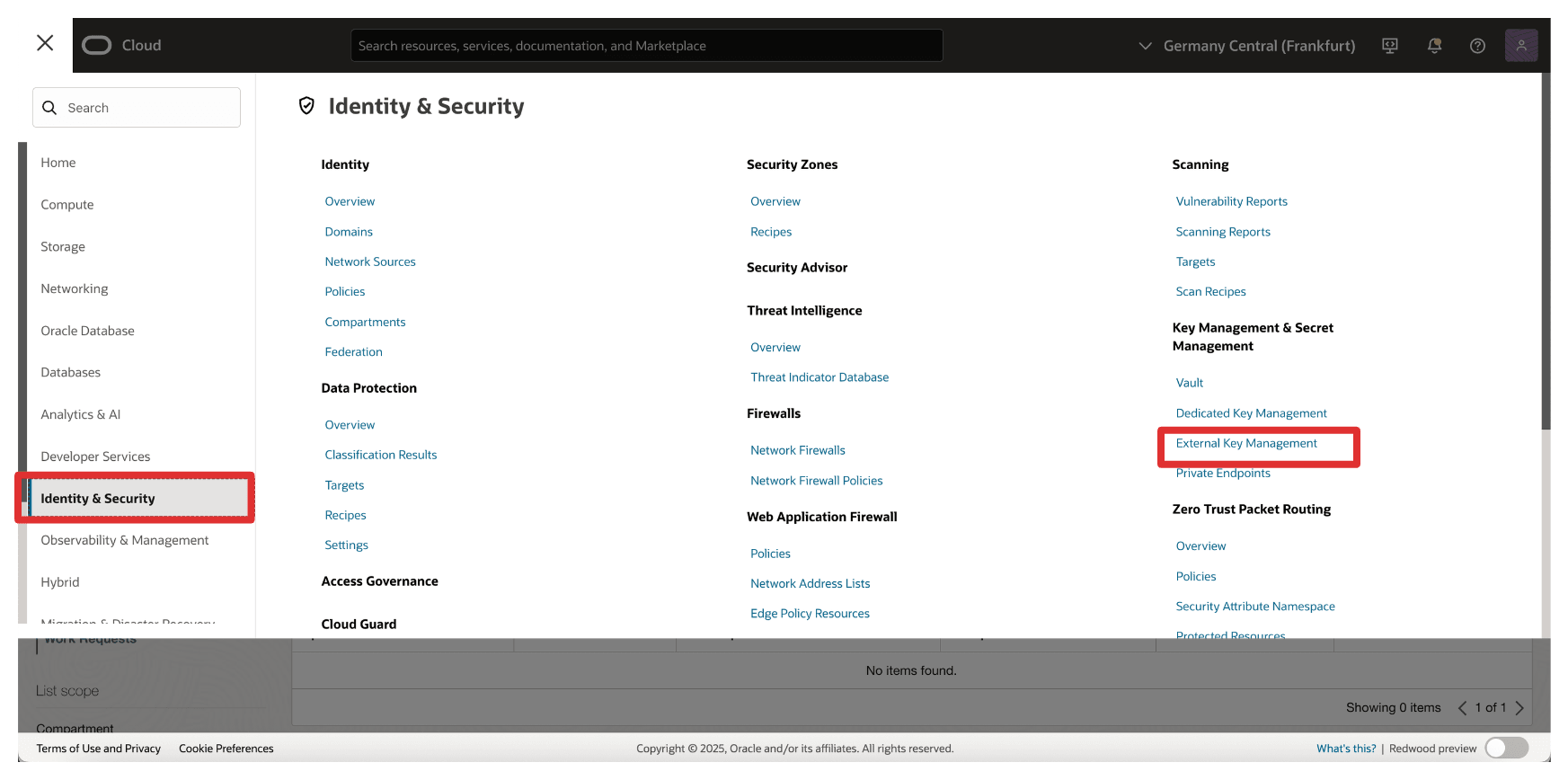

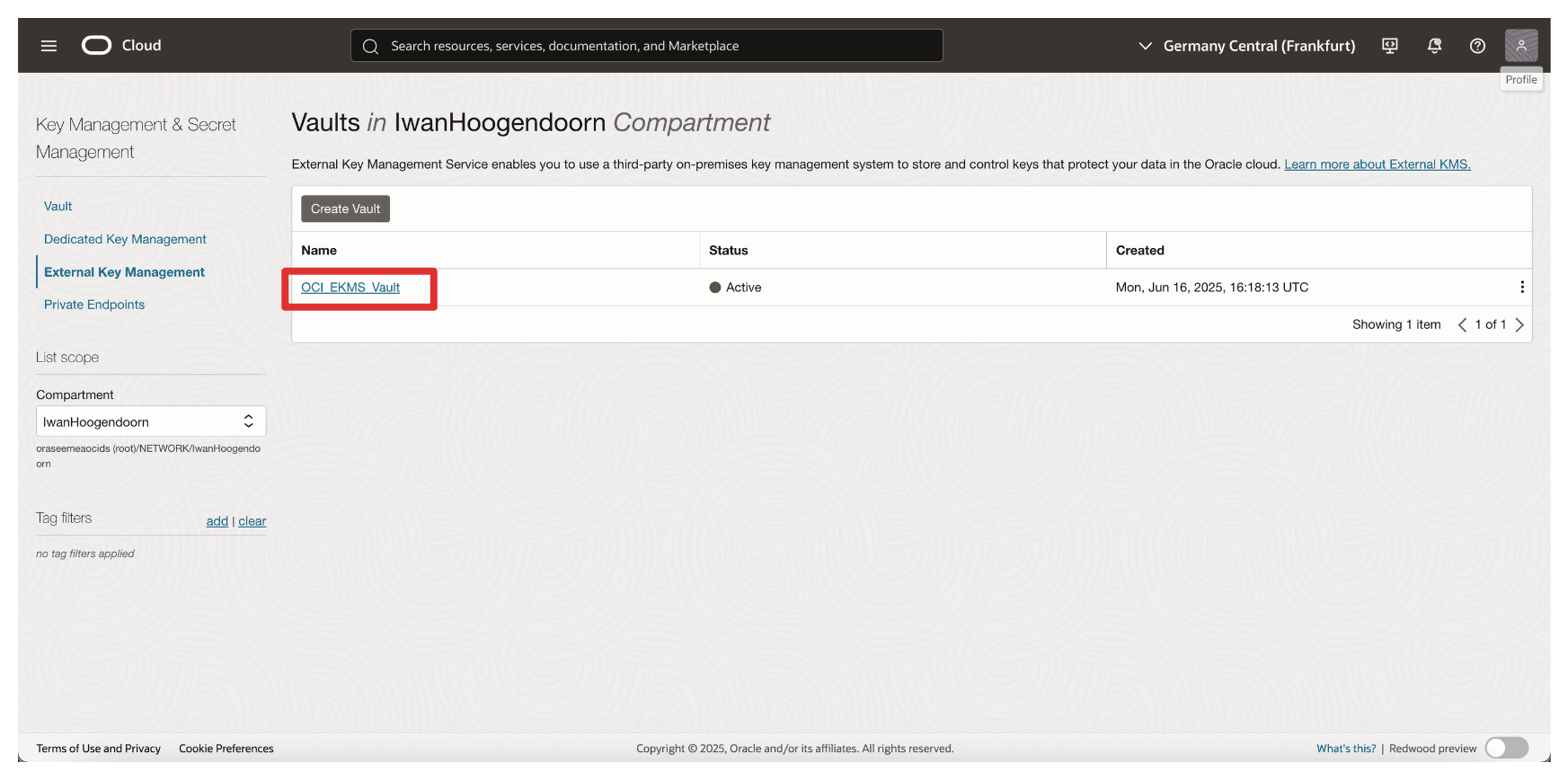

Na Console do OCI, vá para Identidade e Segurança e clique em Gerenciamento de Chaves Externas.

-

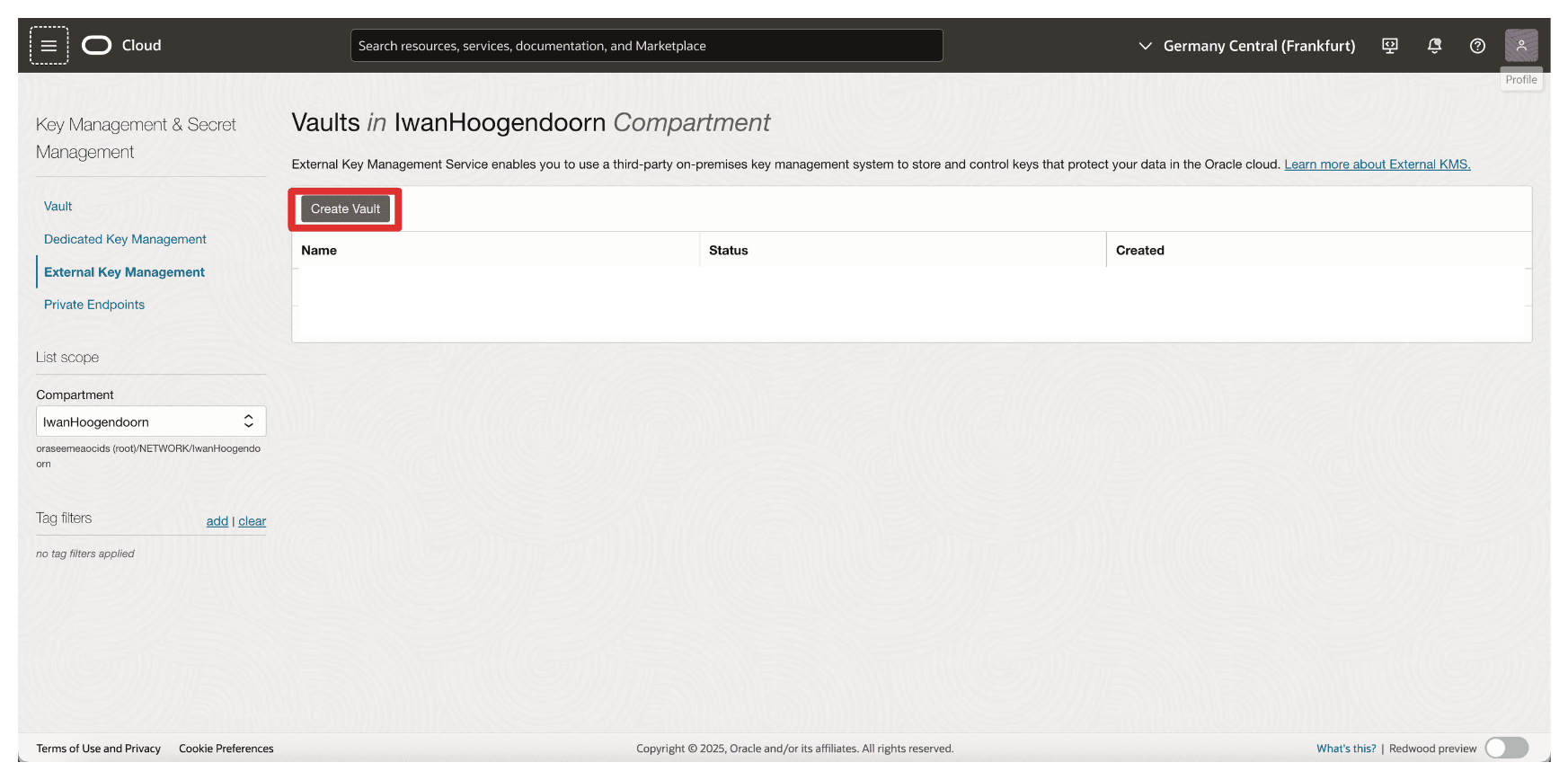

Clique em Criar Vault.

-

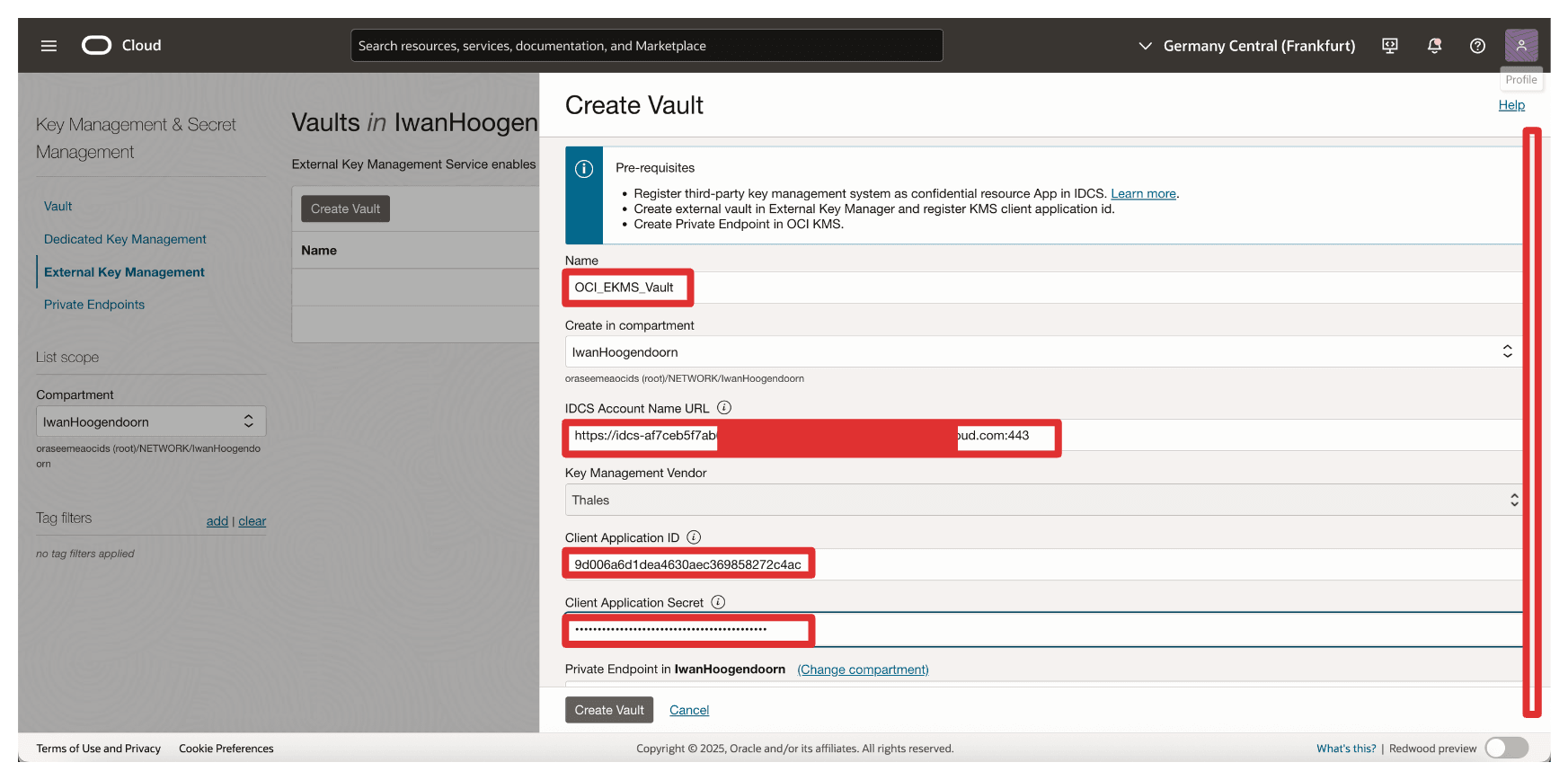

Em Criar Vault, especifique as informações a seguir.

- Digite Nome (

OCI_EKMS_Vault). - Digite o URL do Nome da Conta do IDCS, o URL do domínio copiado da Tarefa 7. O URL completo será:

https://idcs-<xxx>.identity.oraclecloud.com:443/. - Informe o ID do Cliente e o Segredo do Aplicativo Cliente do aplicativo integrado

Client_App. - Role para baixo.

- Selecione o Ponto Final Privado criado na Tarefa 6.

- Informe o URL do vault externo copiado da Tarefa 7 quando criamos o vault externo no CTM1.

- Clique em Criar Vault.

- Digite Nome (

-

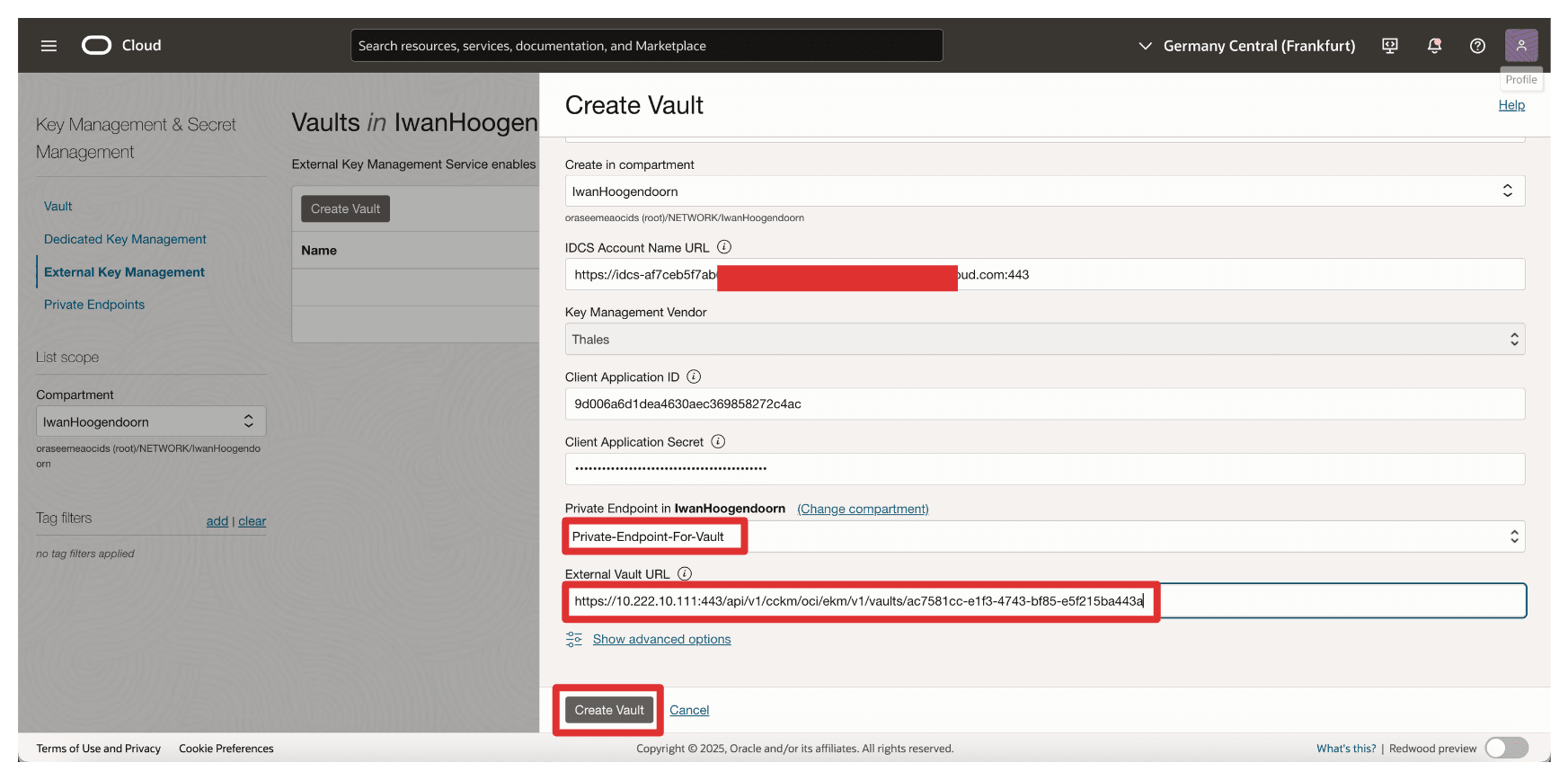

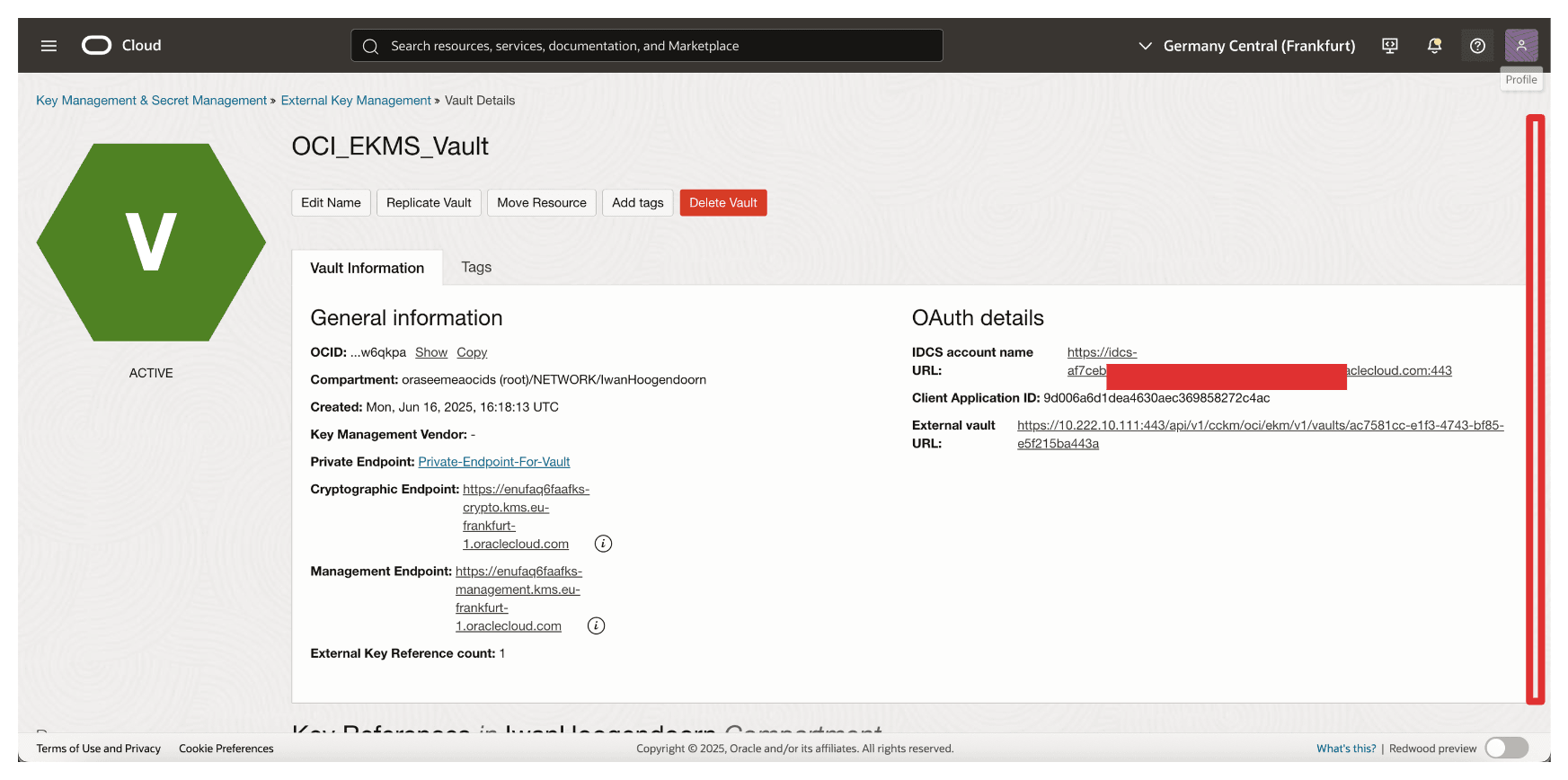

Observe que o vault foi criado. Agora, clique no vault.

-

Verifique os Detalhes do Vault.

O OCI agora se conectará ao seu Thales CipherTrust Manager usando o ponto final privado especificado. Quando esse vault está ativo, ele se torna a interface por meio da qual a OCI interage com chaves externas gerenciadas pelo CCKM, permitindo o suporte ao HYOK para serviços da OCI, como OCI Object Storage, OCI Block Volumes e muito mais. Posteriormente, realizaremos alguns testes com o OCI Object Storage.

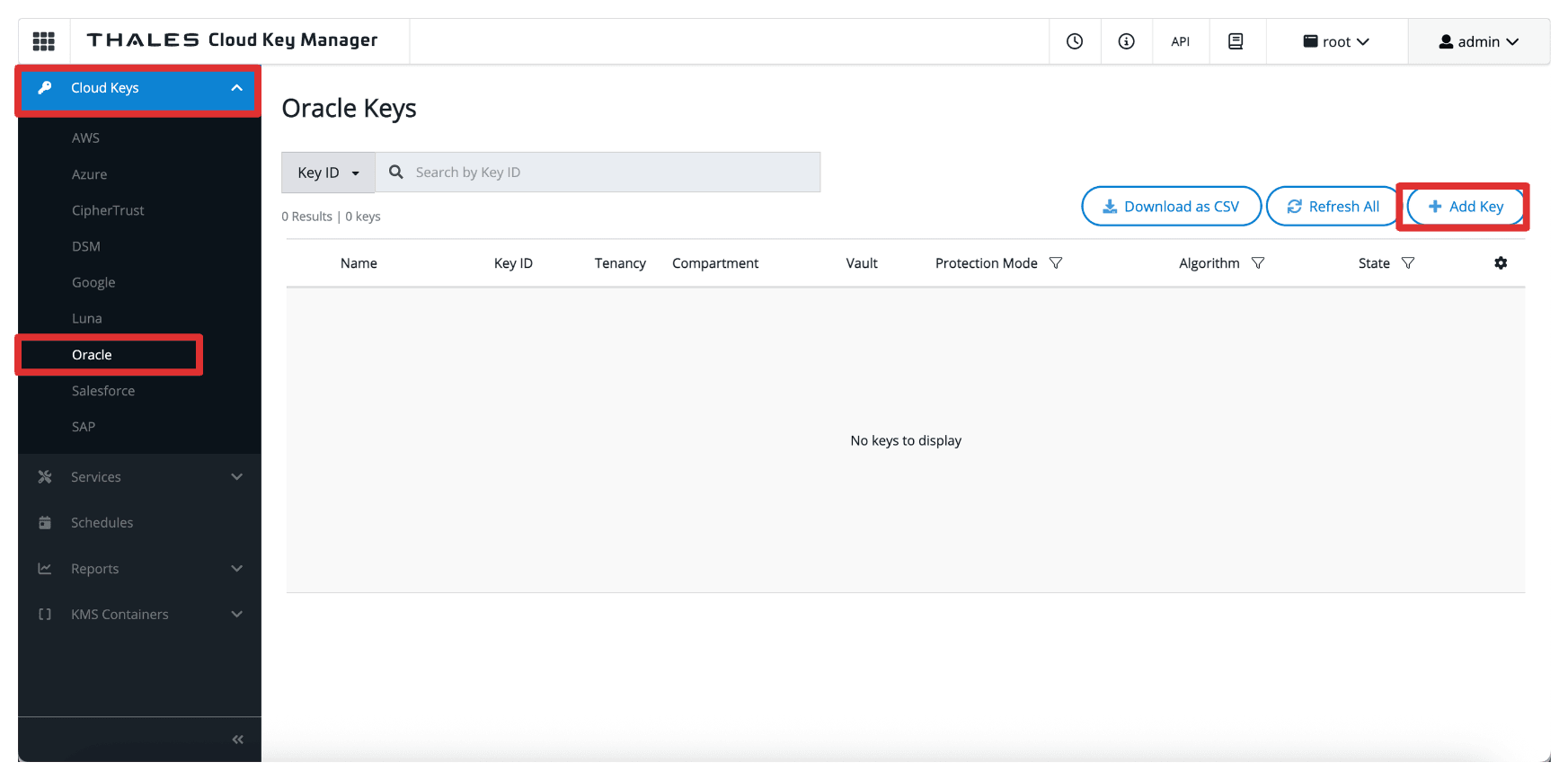

Tarefa 9: Adicionar Chaves Externas no Gerenciador Thales CipherTrust

Com o vault externo configurado no Thales CipherTrust Manager e vinculado ao OCI, a próxima tarefa é criar ou importar as chaves de criptografia externas que o OCI usará para serviços habilitados para HYOK.

Essas chaves residem com segurança no Thales CipherTrust Manager e são referenciadas pelo OCI por meio da interface de gerenciamento de chaves externas. Dependendo de seus requisitos organizacionais, você pode gerar uma nova chave diretamente no Thales CipherTrust Manager ou importar uma existente.

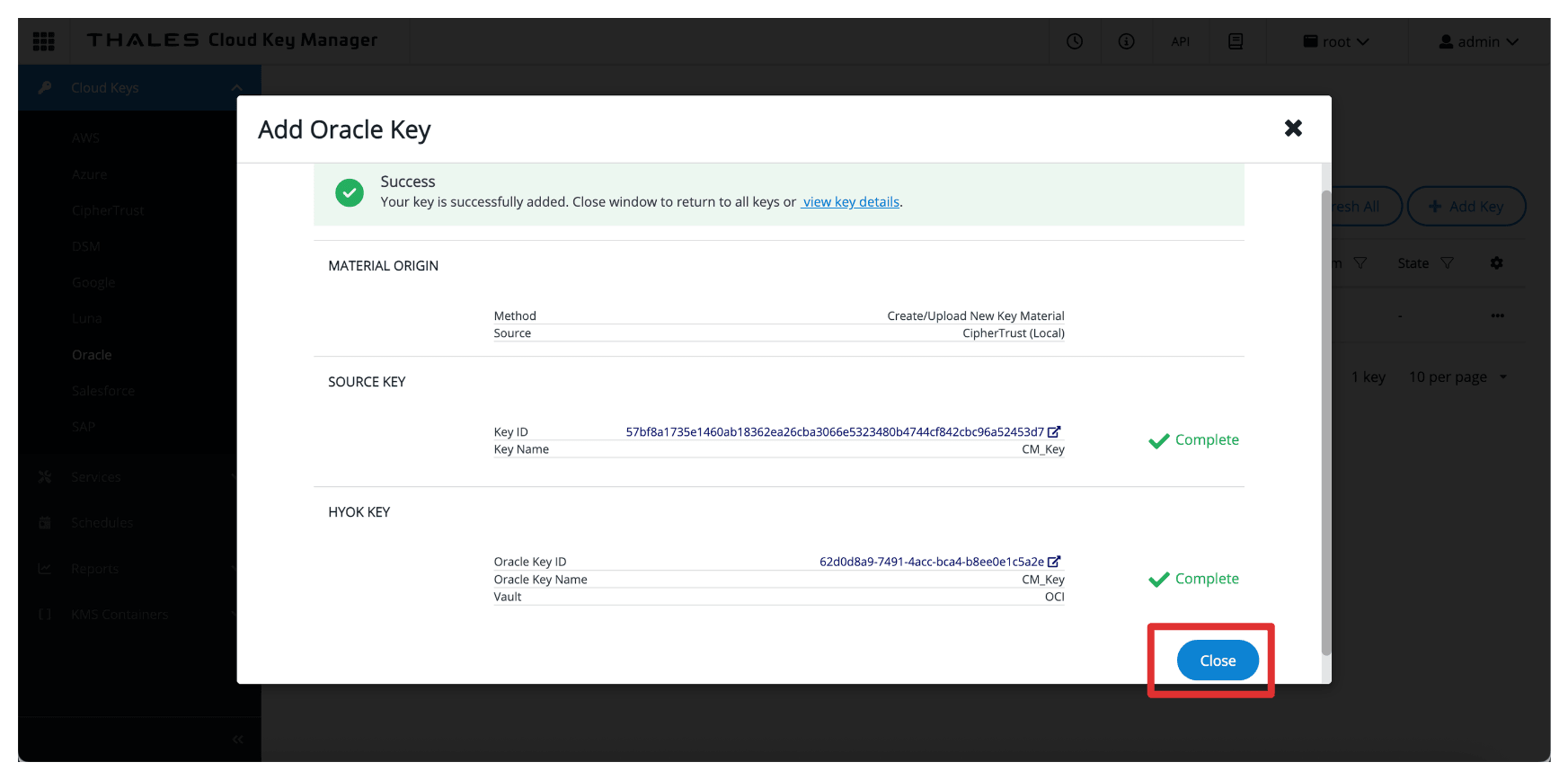

A imagem a seguir ilustra os componentes e a configuração definida nesta tarefa.

-

Vá para a Console do Thales Cloud Key Manager.

- Clique em Chaves da Nuvem.

- Clique em Oracle.

- Clique em Adicionar Chave.

-

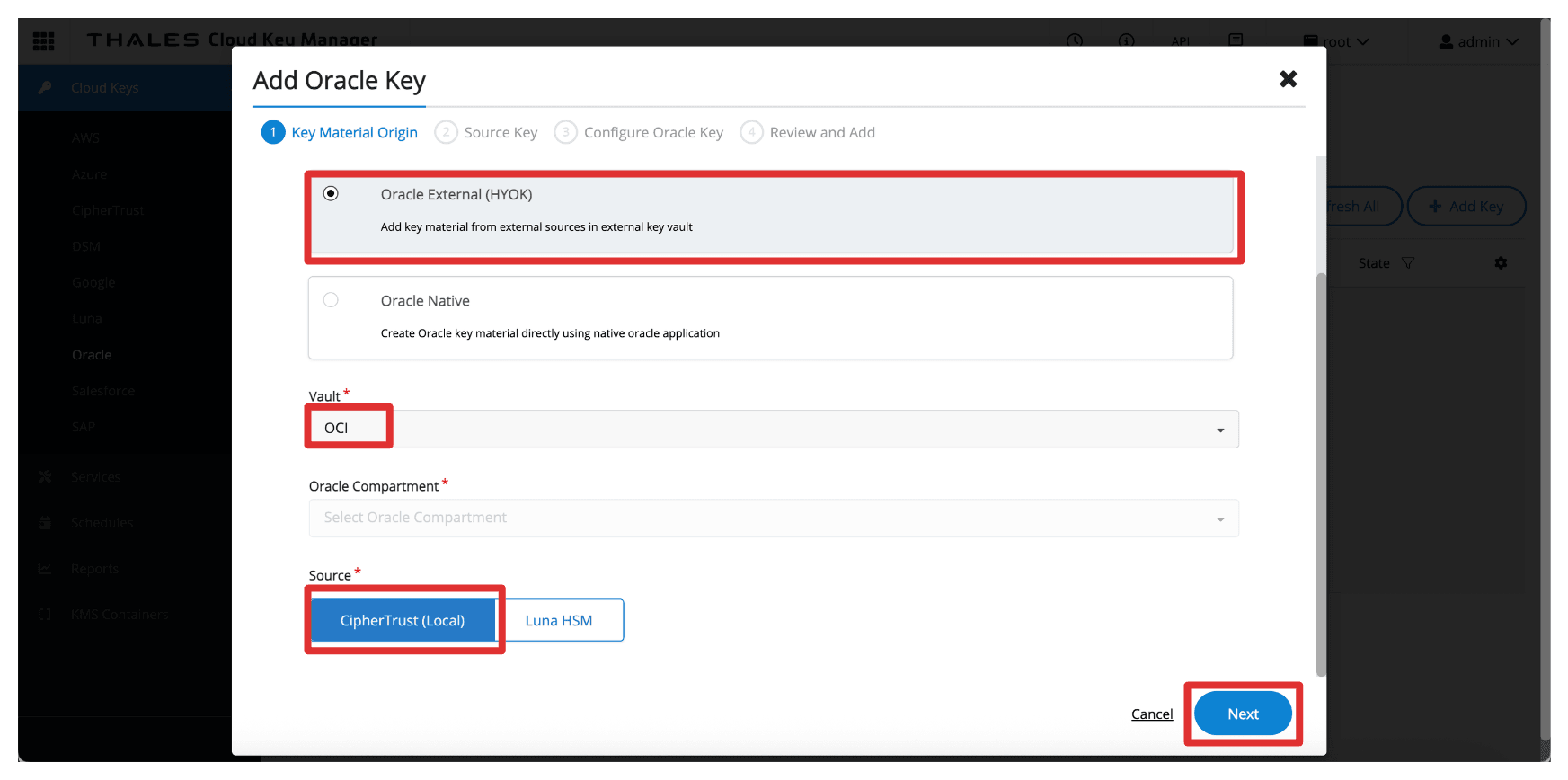

Em Adicionar Chave Oracle, especifique as informações a seguir.

- Selecione Oracle External (HYOK).

- Selecione o Vault do Gerenciador CipherTrust do Thales criado na Tarefa 8.

- Selecione a Origem para ser CipherTrust (Local).

- Clique em Próximo.

-

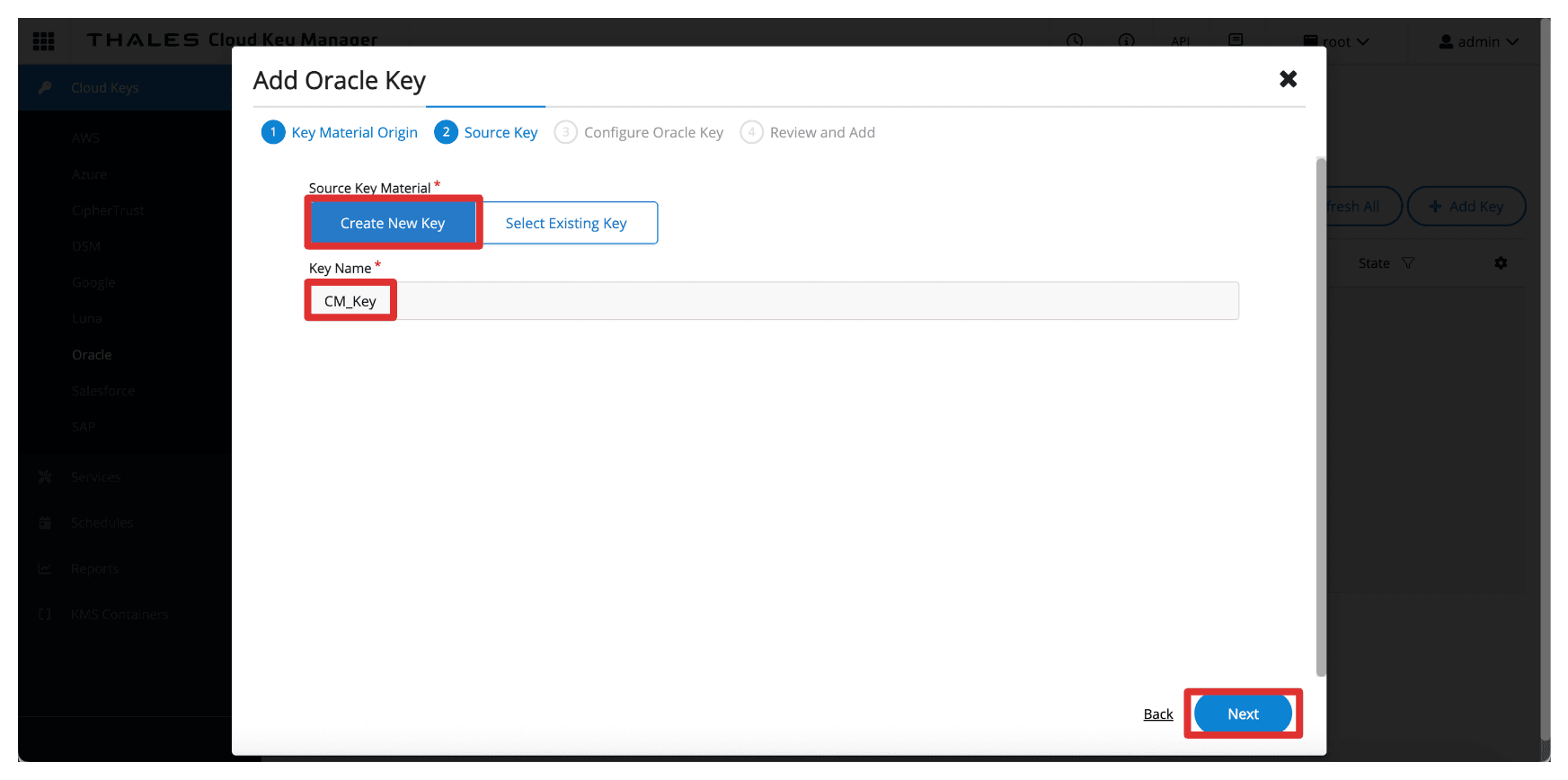

Em Chave de Origem. especifique as informações a seguir.

- Selecione o Material de Chave de Origem para ser Criar Nova Chave.

- Informe o Nome da chave (

CM_Key). - Clique em Próximo.

-

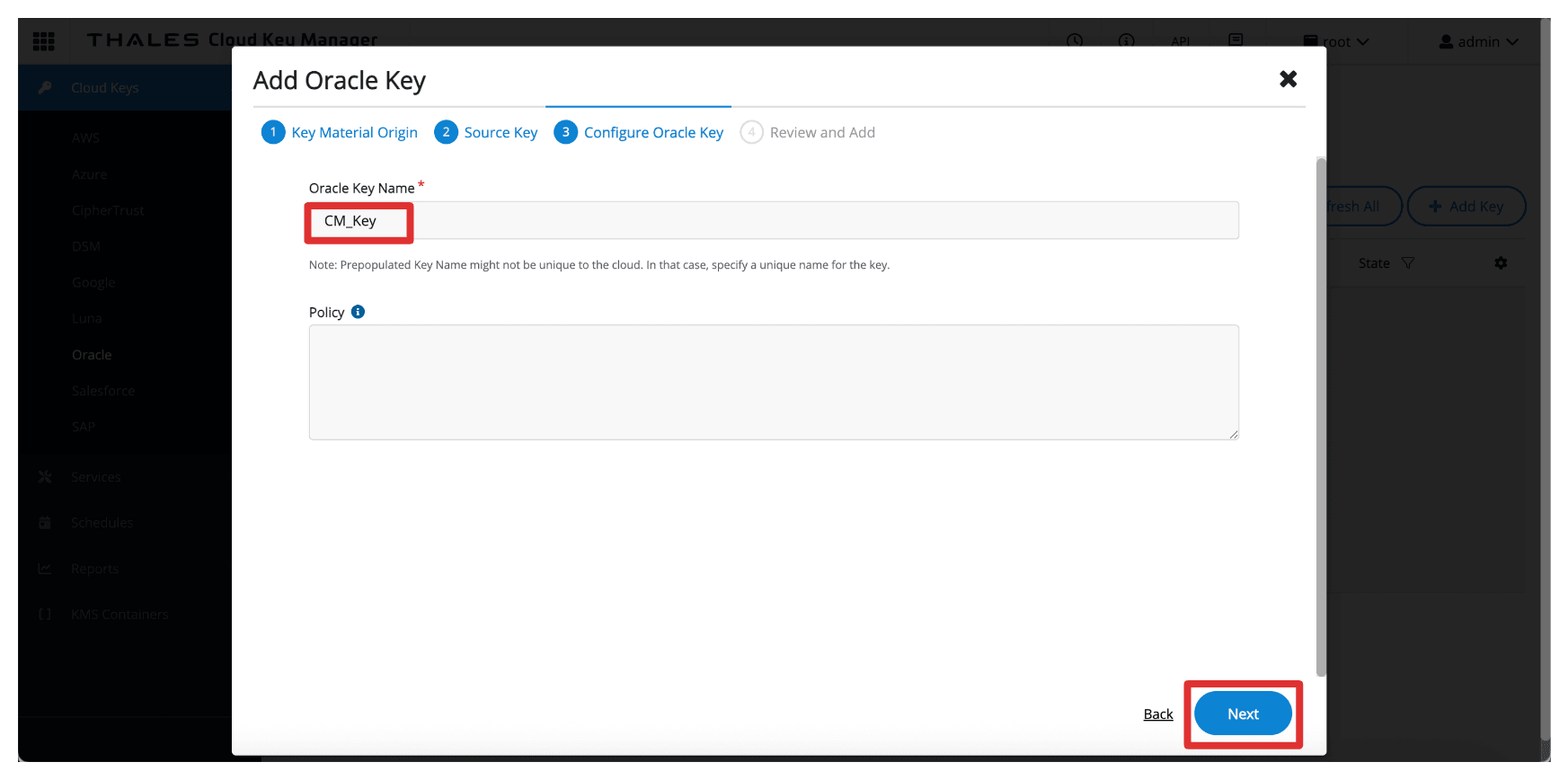

Em Configurar Chave Oracle, especifique as informações a seguir.

- Informe o Nome da Chave Oracle (

CM_Key). - Clique em Próximo.

- Informe o Nome da Chave Oracle (

-

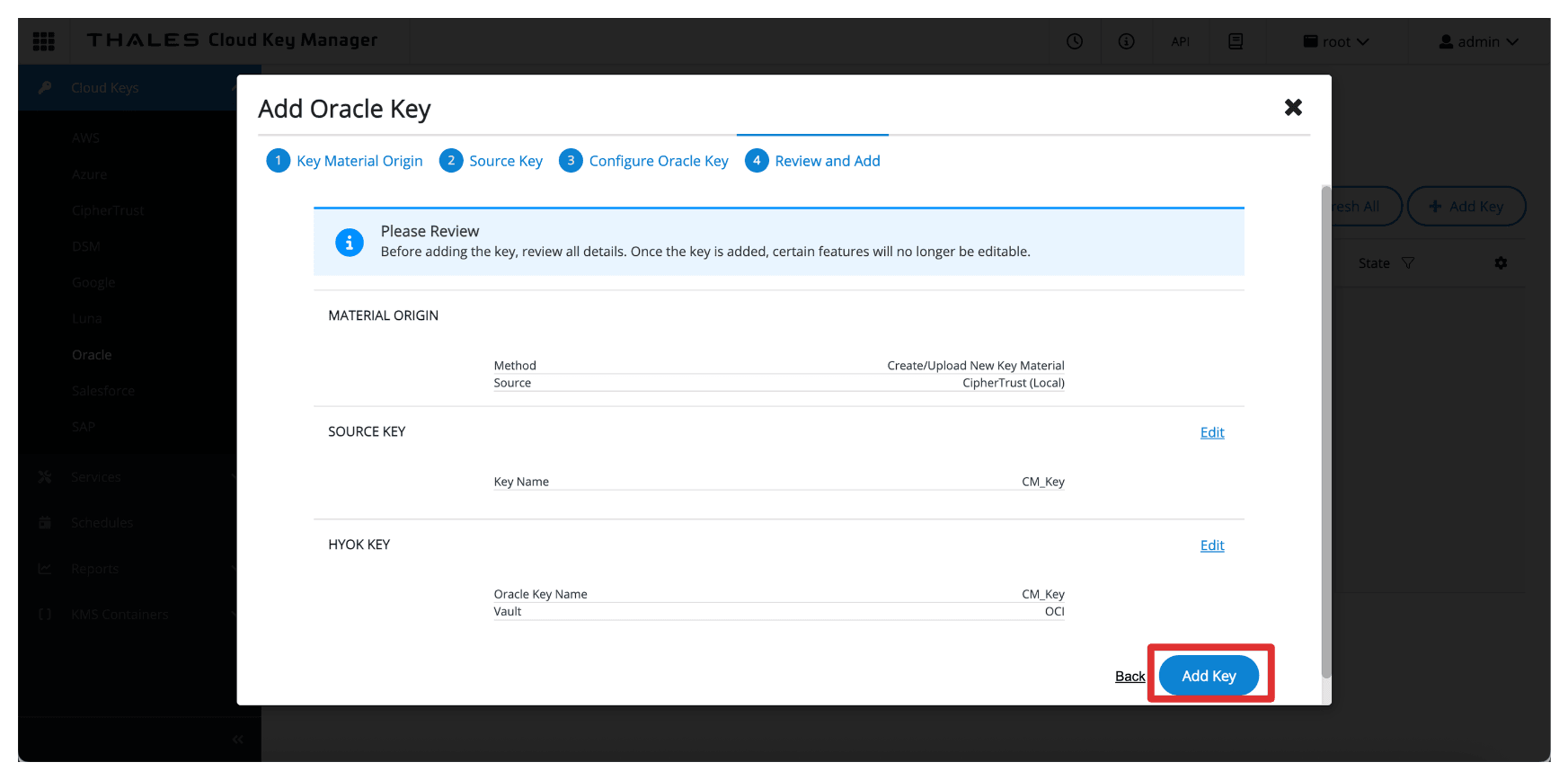

Clique em Adicionar Chave.

-

Clique em Fechar.

-

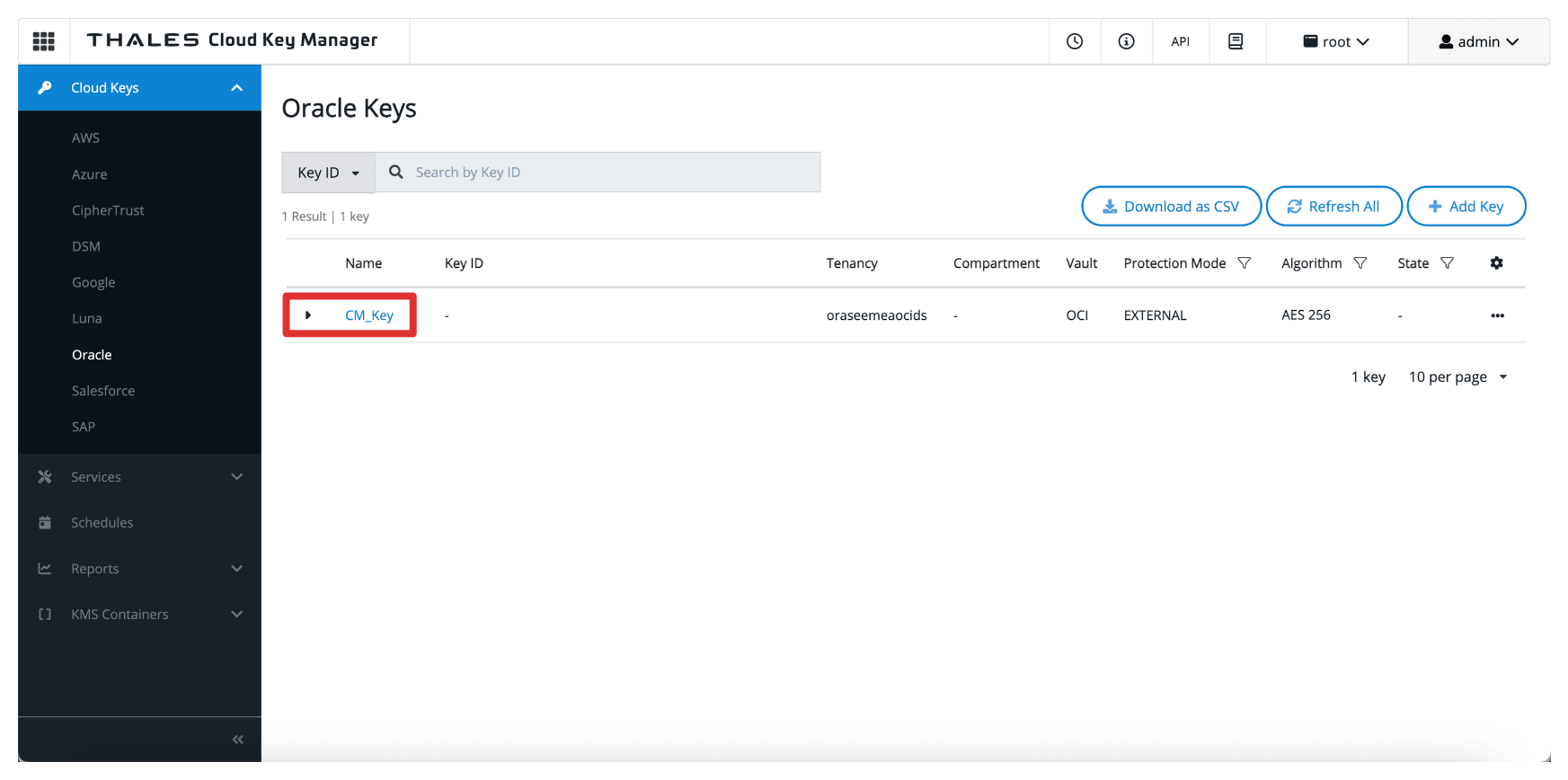

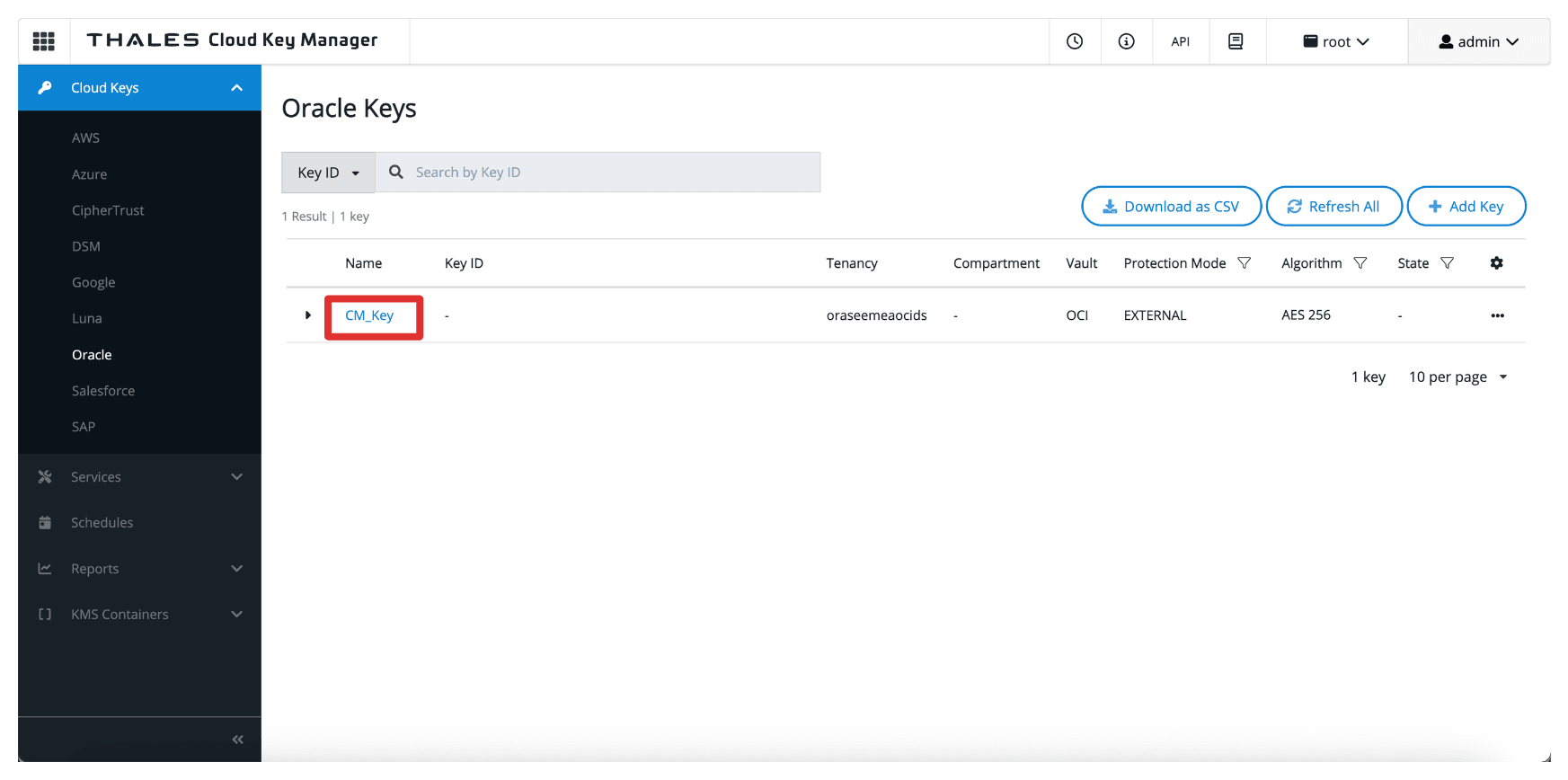

Observe a chave criada.

Depois de adicionada, a chave se torna disponível para o OCI por meio do vault de gerenciamento de chaves externo. No entanto, para permitir que os serviços do OCI usem a chave, você deve criar uma referência de chave na Console do OCI, que abordaremos na próxima tarefa.

Observação:

- Essas chaves nunca saem do Gerenciador Thales CipherTrust.

- A OCI só envia solicitações de criptografia/descriptografia para o gerenciador de chaves externo, garantindo que você sempre mantenha controle total sobre o material da chave.

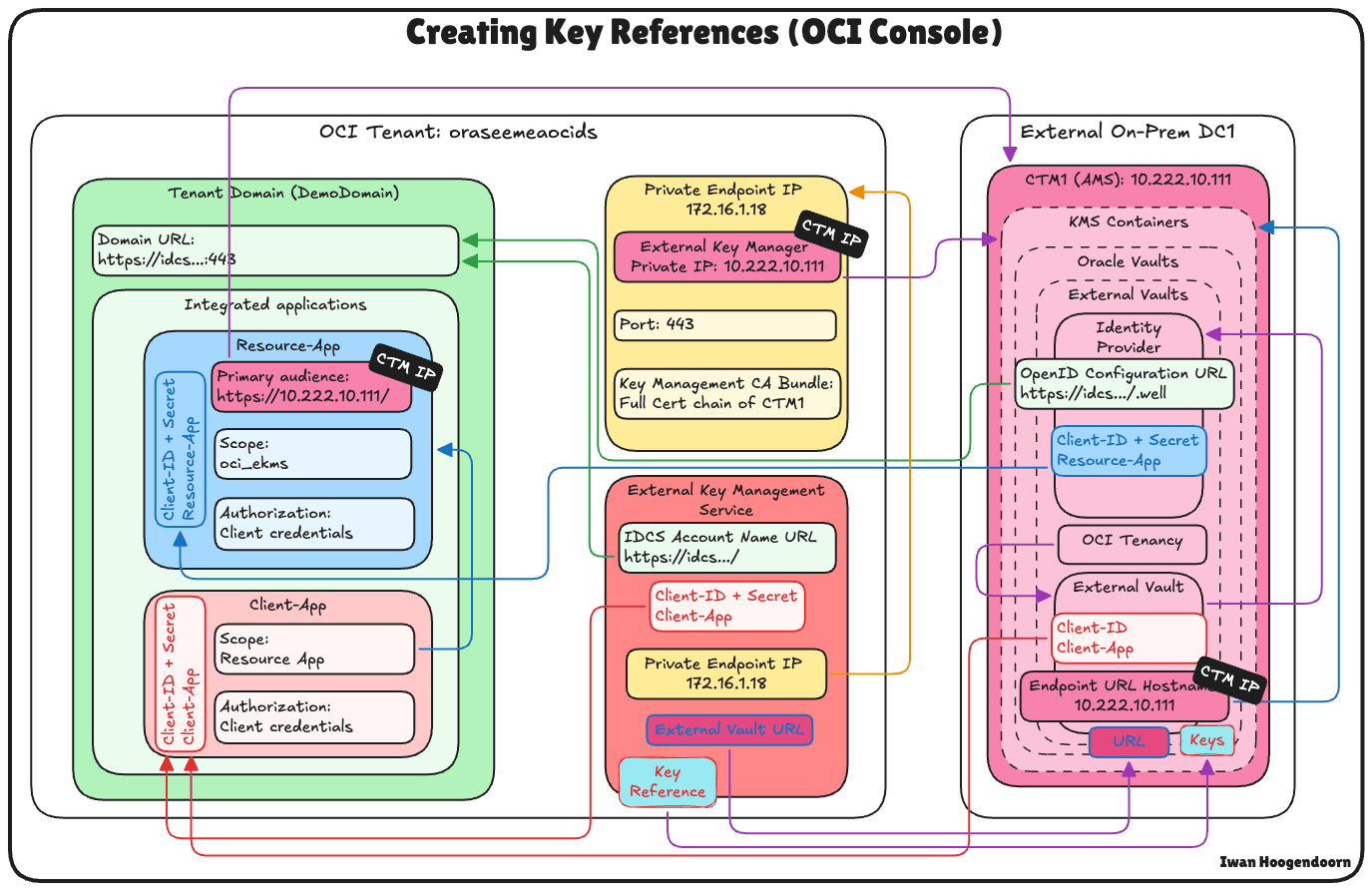

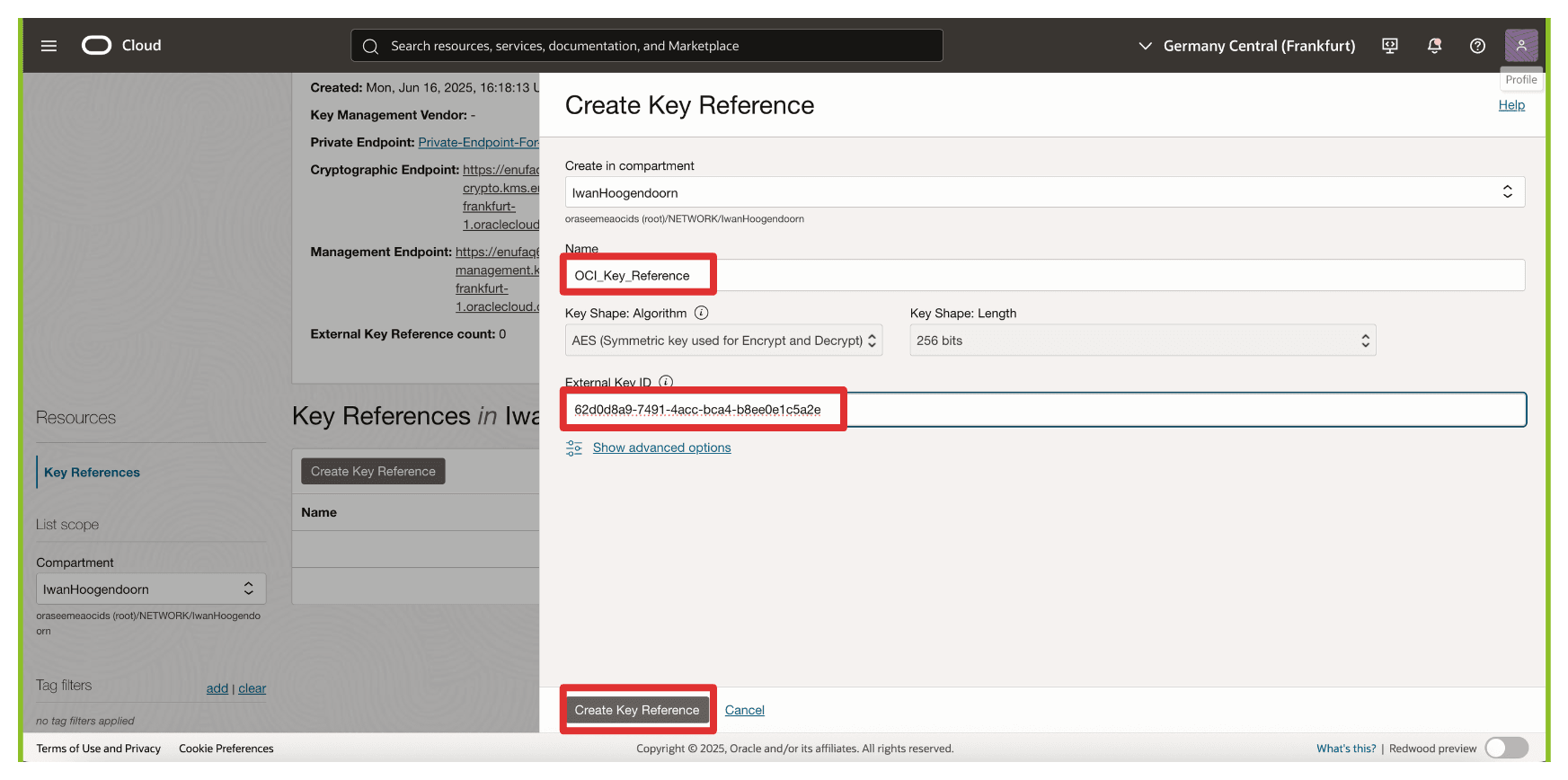

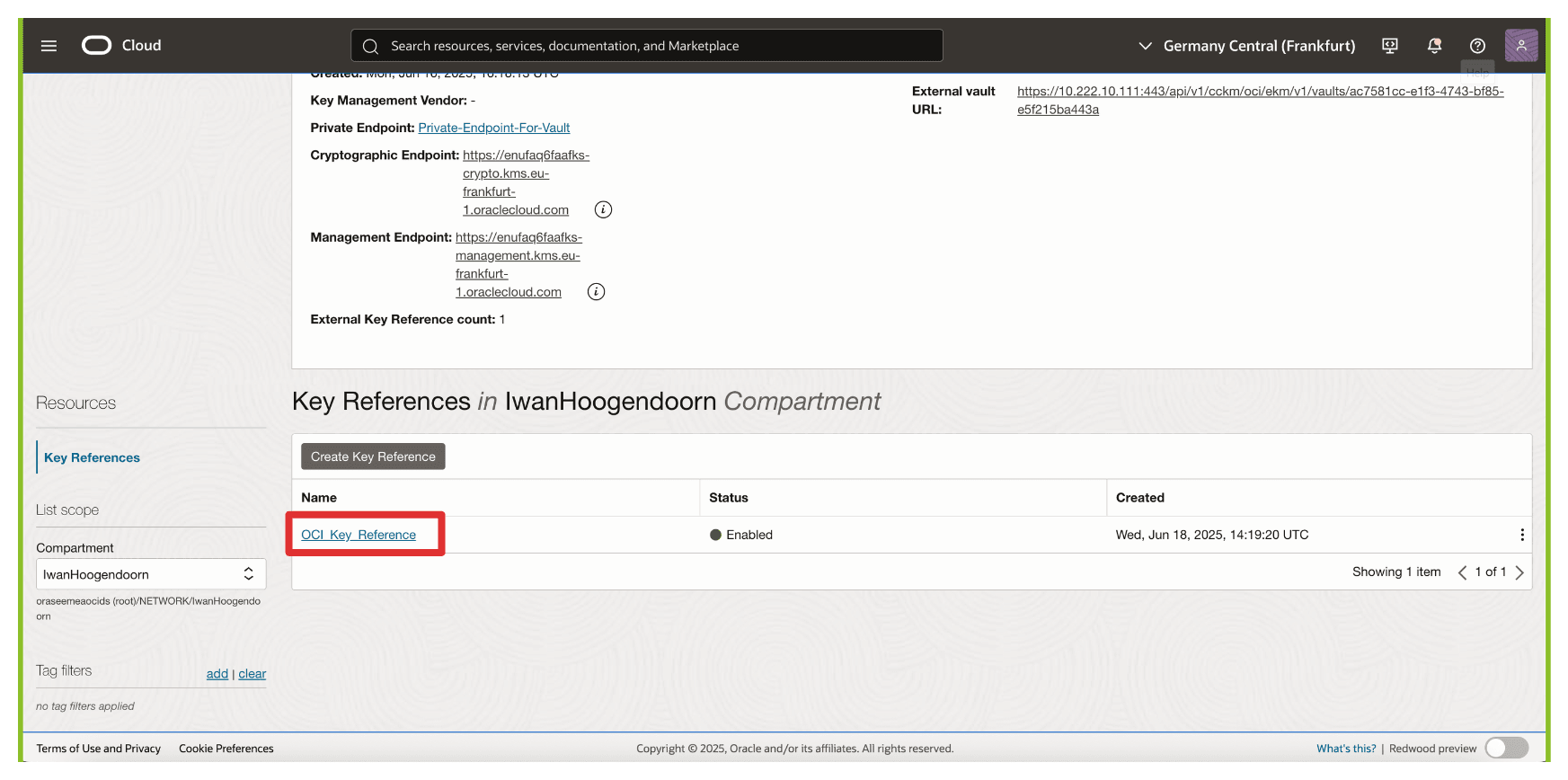

Tarefa 10: Criar Referências Principais no OCI

Depois que a chave externa for criada ou importada para o Gerenciador CipherTrust do Thales, a próxima tarefa será criar uma referência de chave na Console do OCI. Uma referência de chave atua como um ponteiro que permite que os serviços do OCI acessem e usem a chave externa armazenada no Gerenciador Thales CipherTrust por meio do vault de gerenciamento de chaves externo.

A imagem a seguir ilustra os componentes e a configuração definida nesta tarefa.

-

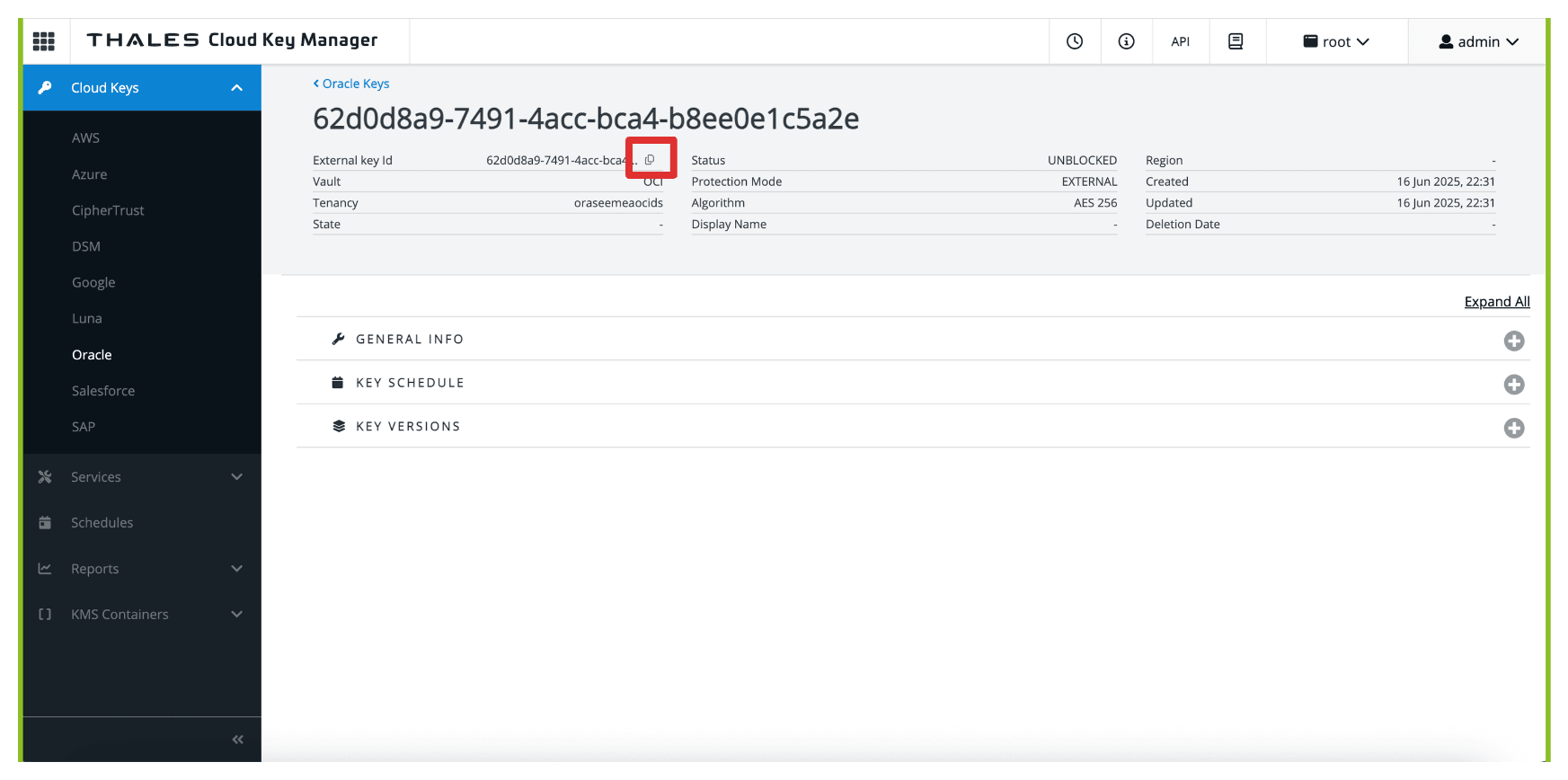

Vá para a Console do Thales Cloud Key Manager.

- Clique em Chaves da Nuvem.

- Clique em Oracle.

- Clique em Chave criada na Tarefa 9.

-

Observe que a chave terá um ID de Chave Externa, copie esse ID.

-

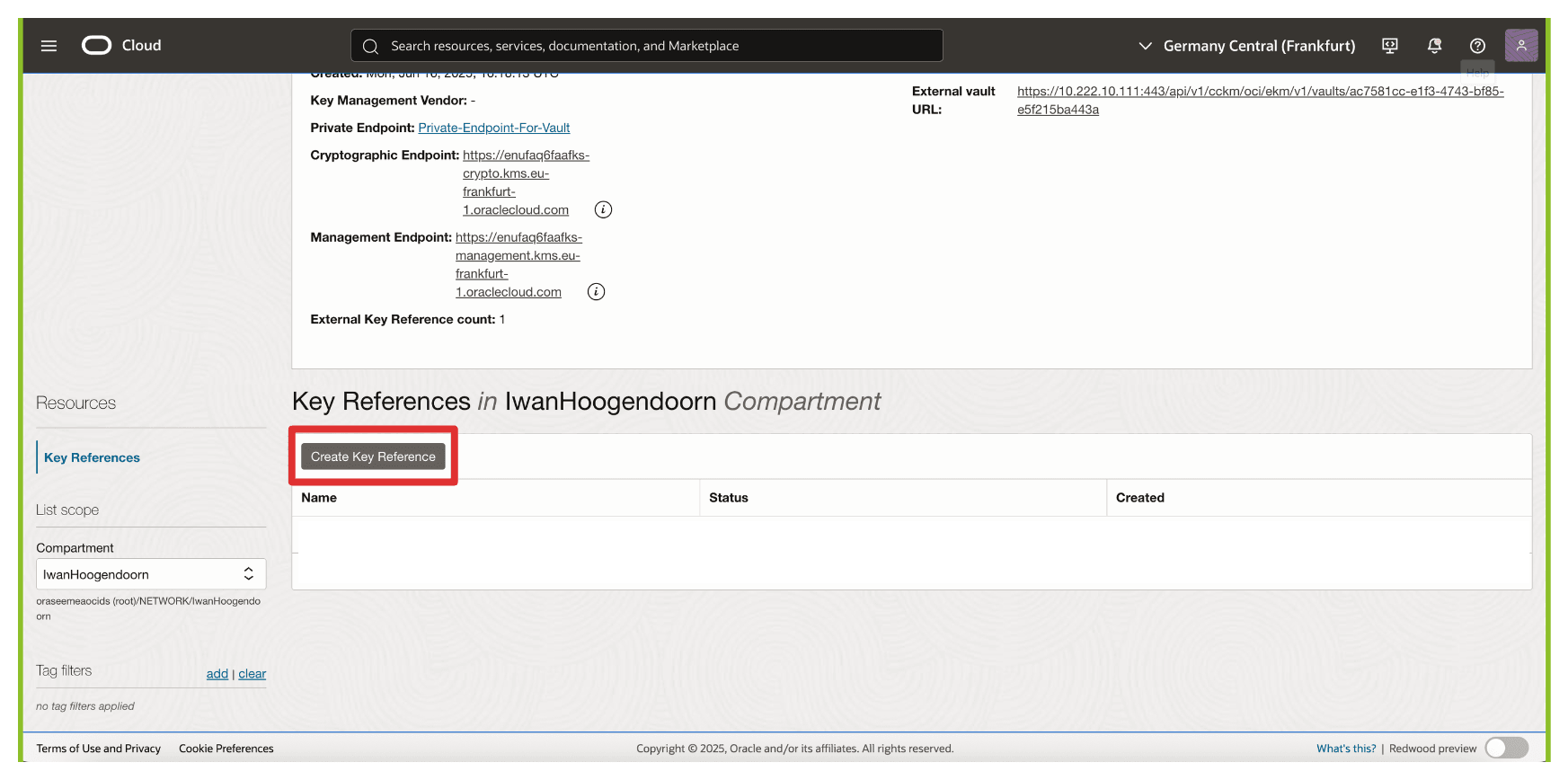

Retorne ao vault no OCI criado na Tarefa 9 e clique no vault.

-

Role para baixo.

-

Clique em Criar Referência de Chave.

-

Em Criar Referência de Chave, especifique as informações a seguir.

- Digite Nome (

OCI_Key_Reference). - Informe a chave copiada ID da Chave Externa (Gerente CipherTrust de Vendas).

- Clique em Criar Referência de Chave.

- Digite Nome (

-

Observe que a referência de chave foi criada.

A OCI agora associará essa referência de chave à chave externa gerenciada no Thales CipherTrust Manager. Isso permite que serviços do OCI, como OCI Object Storage, OCI Block Volumes e outros, enviem solicitações criptográficas para a chave externa pelo ponto final privado. Em contraste, o material chave em si permanece inteiramente sob seu controle.

Testaremos a referência de chave imediatamente anexando-a a um bucket do OCI Object Storage para verificar se a integração está funcionando conforme esperado.

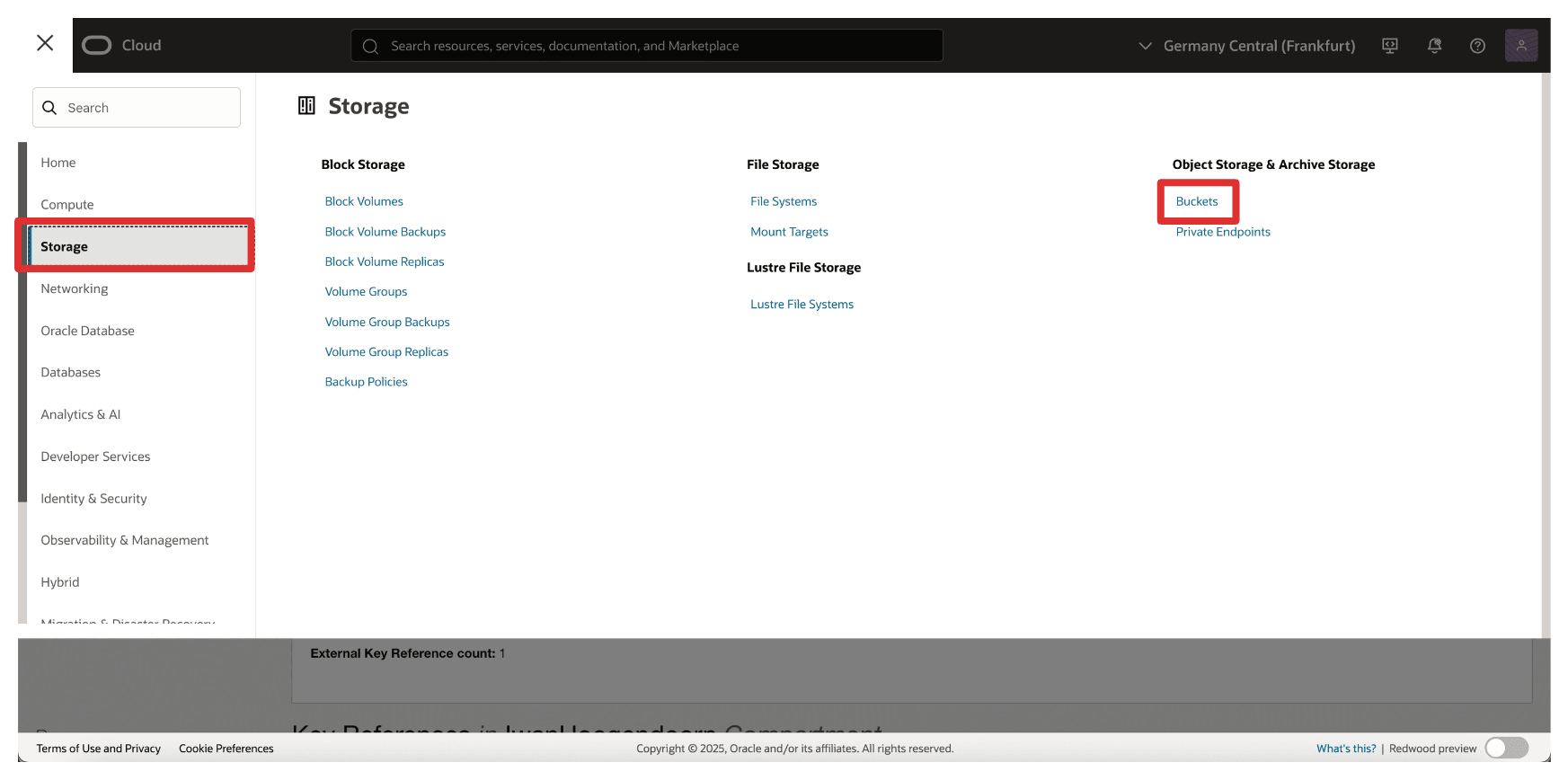

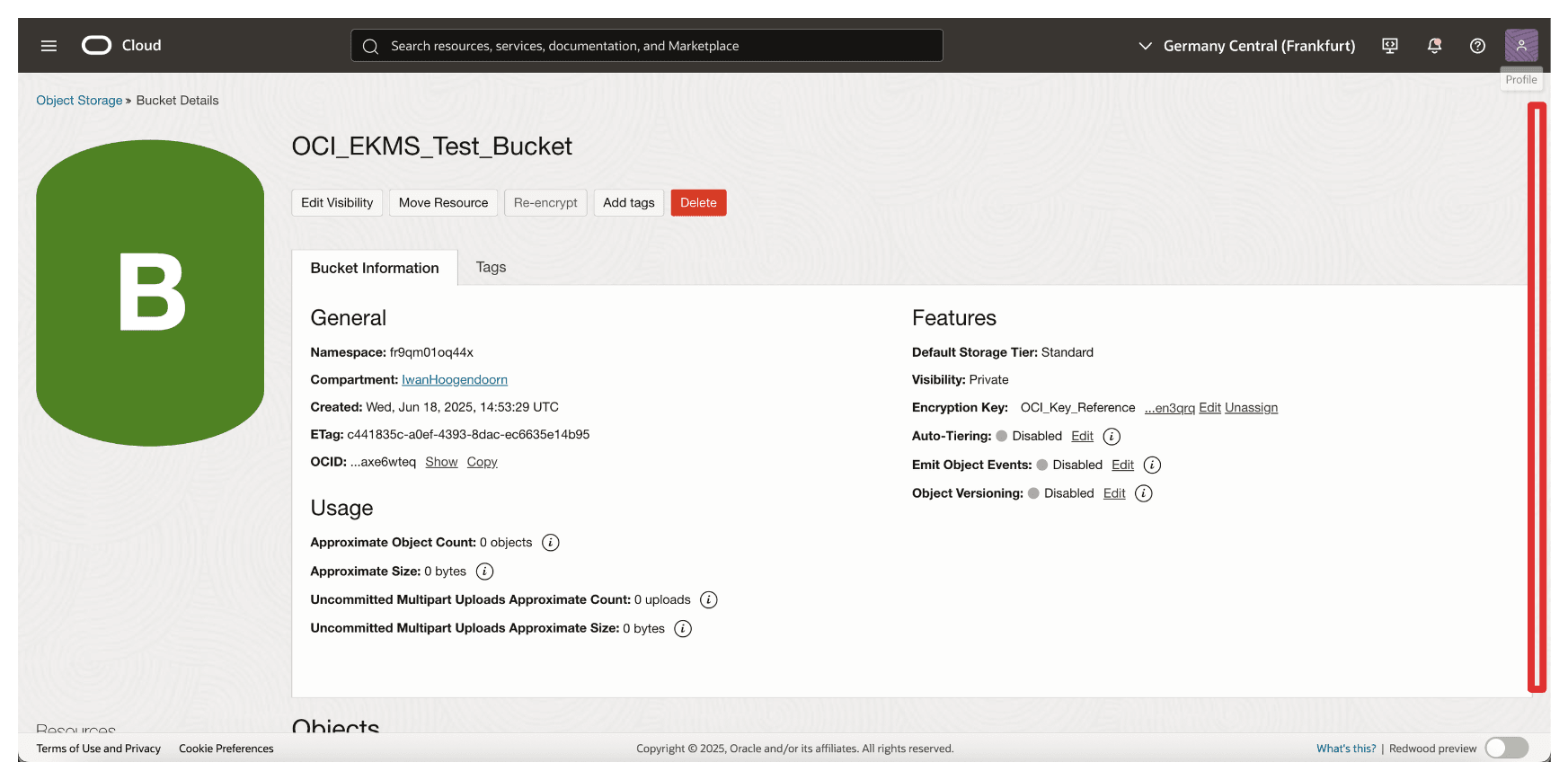

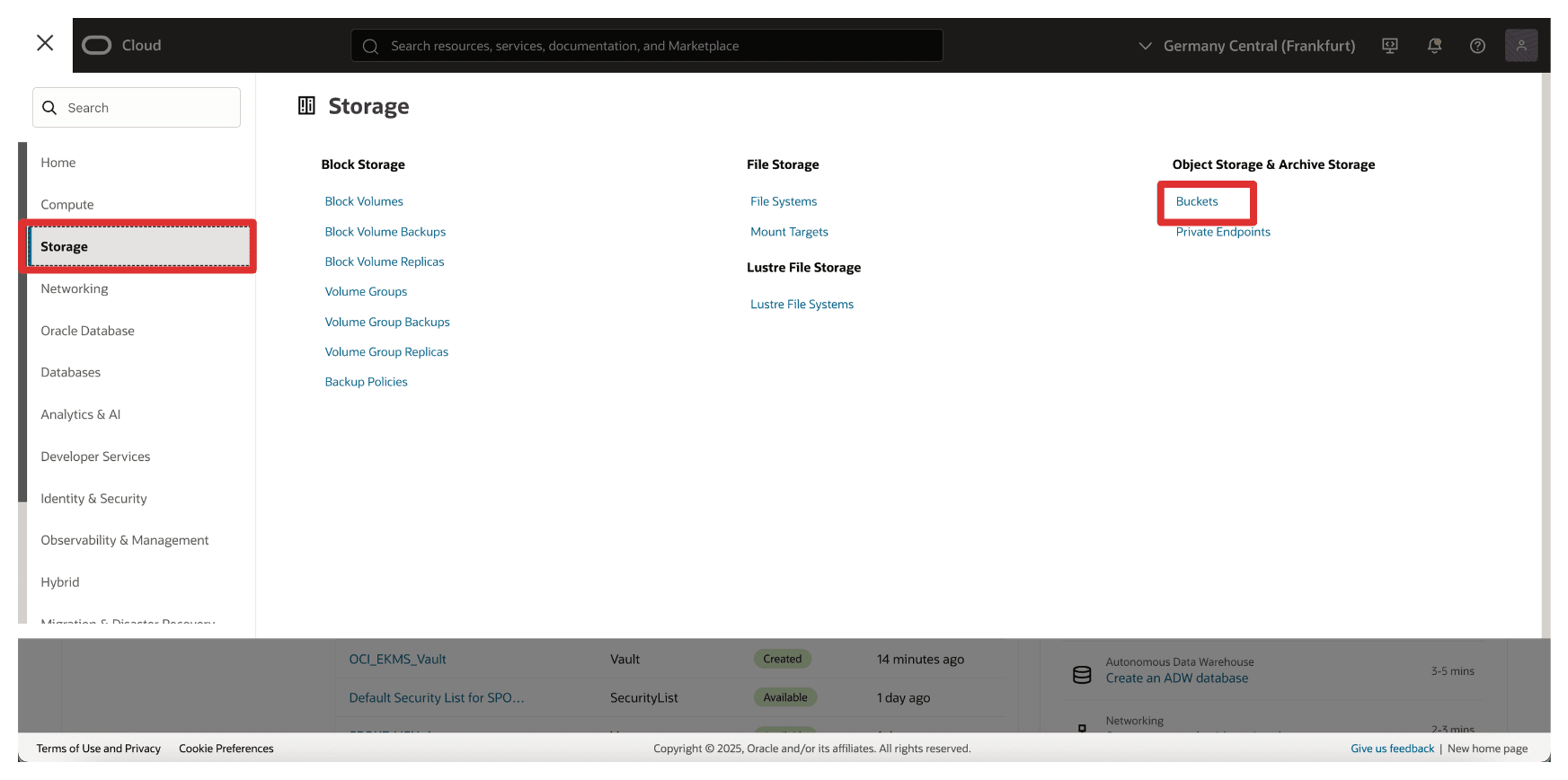

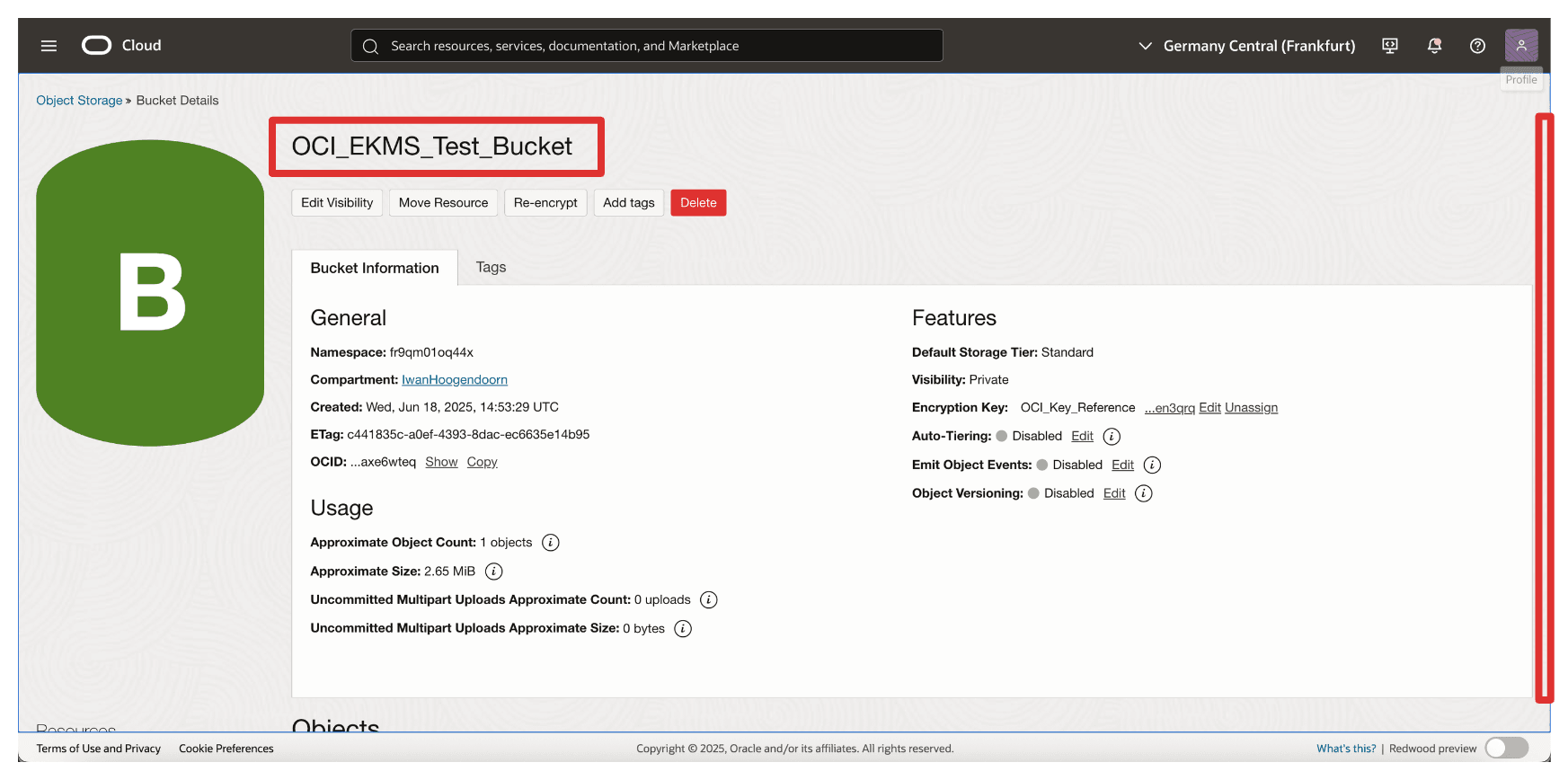

Tarefa 11: Criar um Bucket do OCI Object Storage com Chaves Gerenciadas pelo Cliente

Você pode criptografar recursos usando a chave externa referenciada no OCI. Nesta tarefa, criaremos um bucket do OCI Object Storage que usa a chave externa gerenciada pelo cliente hospedada no Gerenciador CipherTrust do Thales por meio do vault de gerenciamento de chaves externas.

Essa configuração garante que todos os objetos armazenados no bucket sejam criptografados usando uma chave que você controla totalmente, atendendo a requisitos rigorosos de conformidade, soberania ou política interna.

A imagem a seguir ilustra os componentes e a configuração definida nesta tarefa.

-

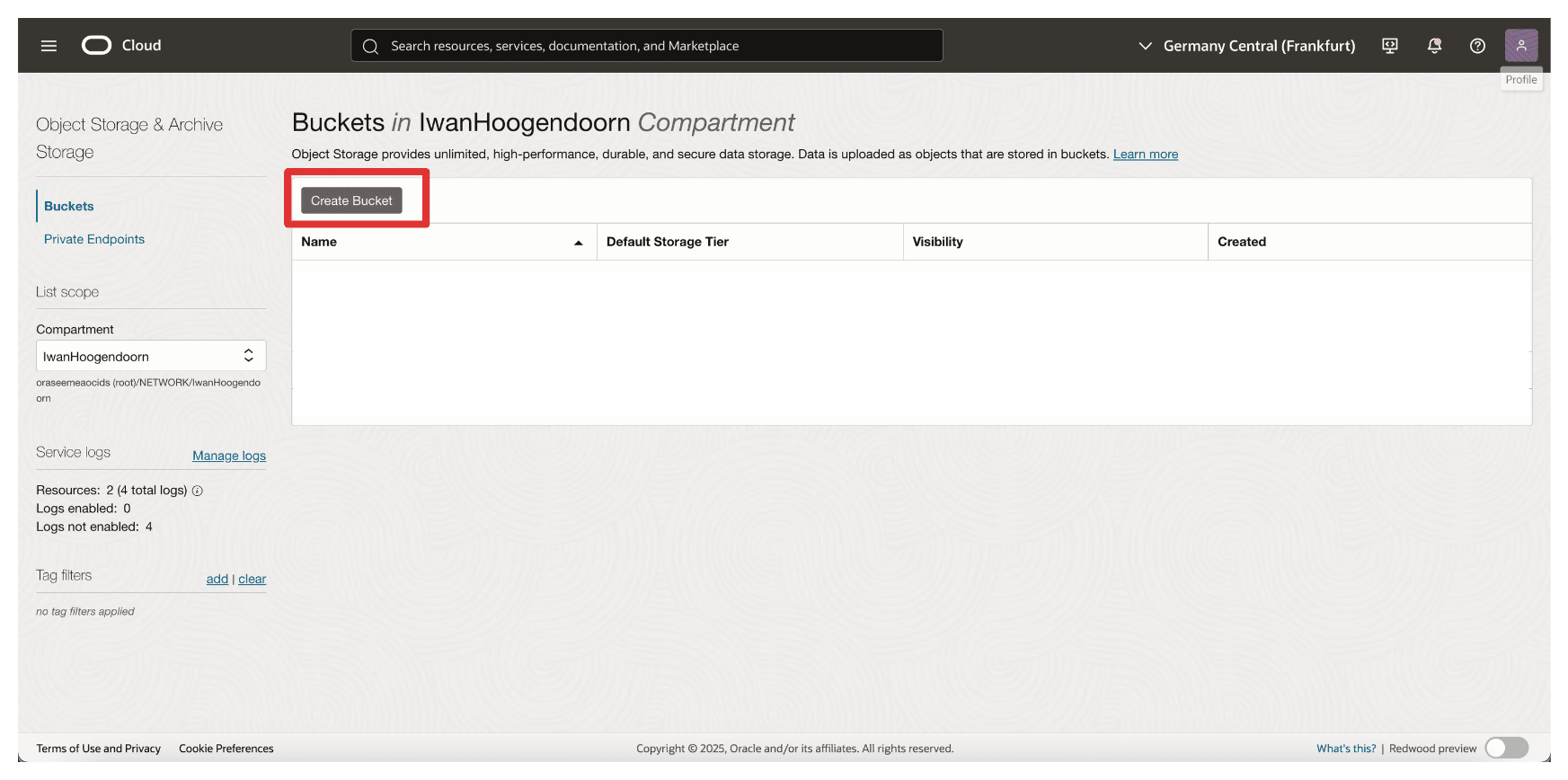

Vá para a Console do OCI, navegue até Storage e clique em Buckets.

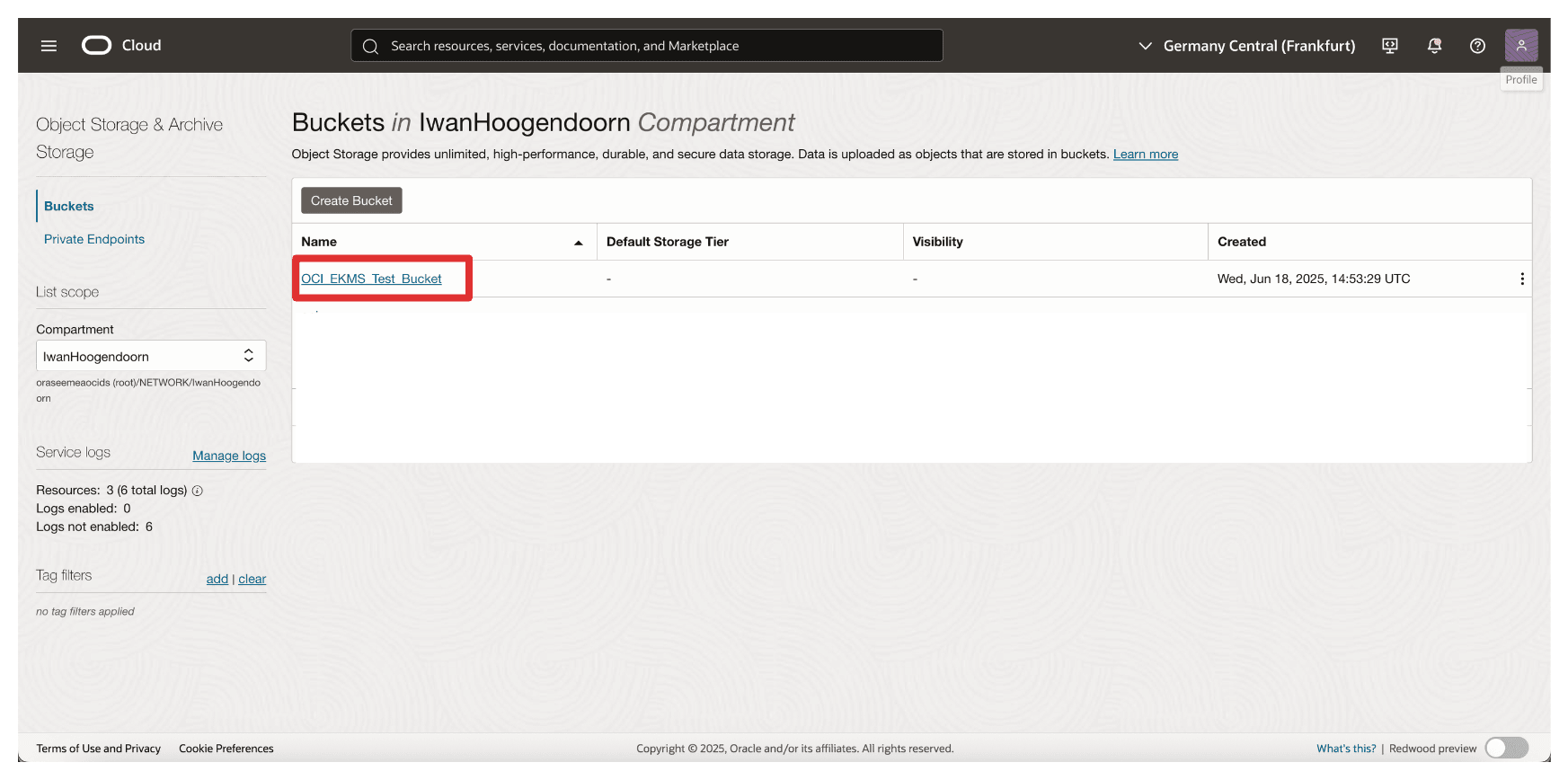

-

Clique em Criar Bucket.

-

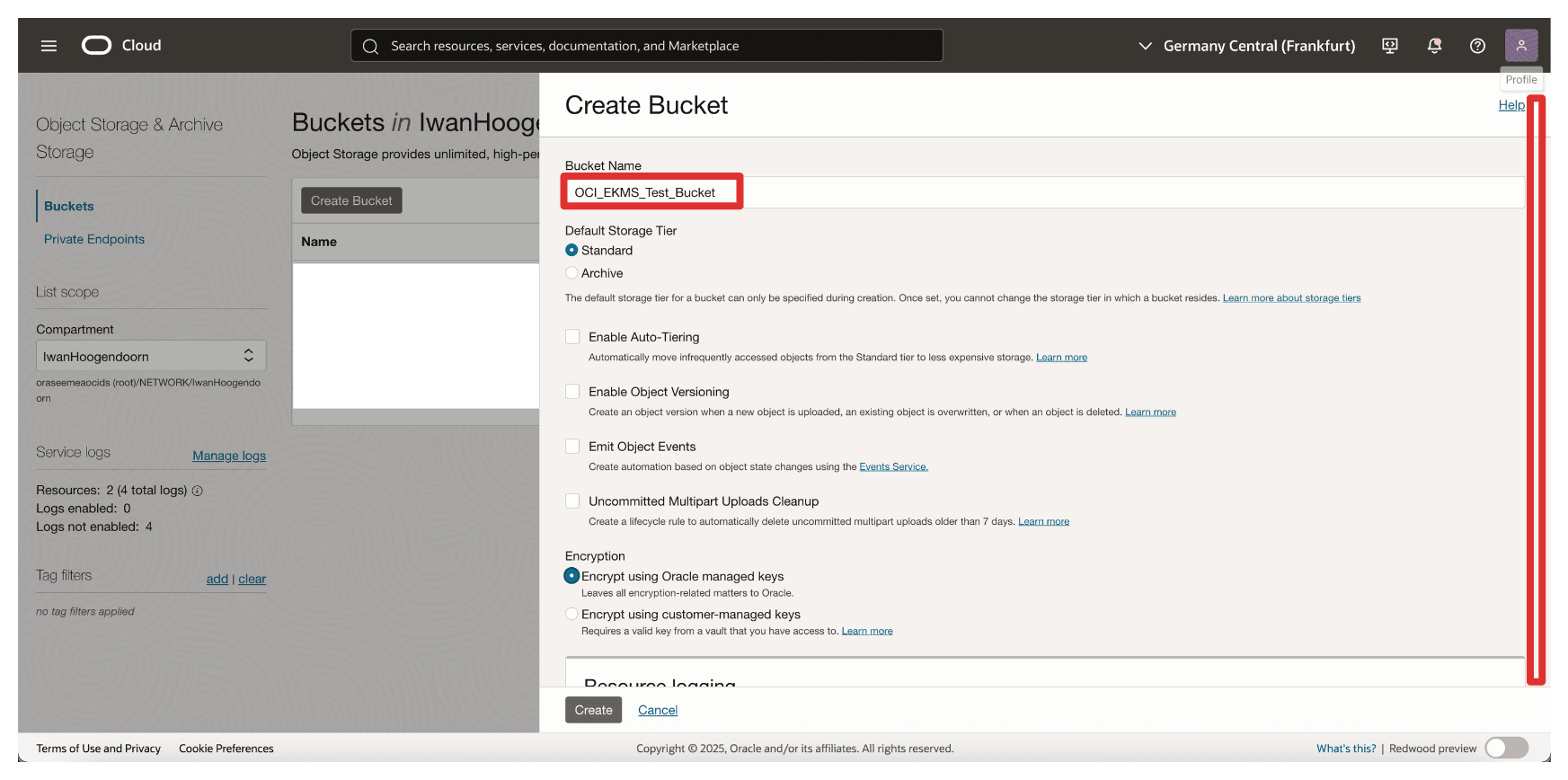

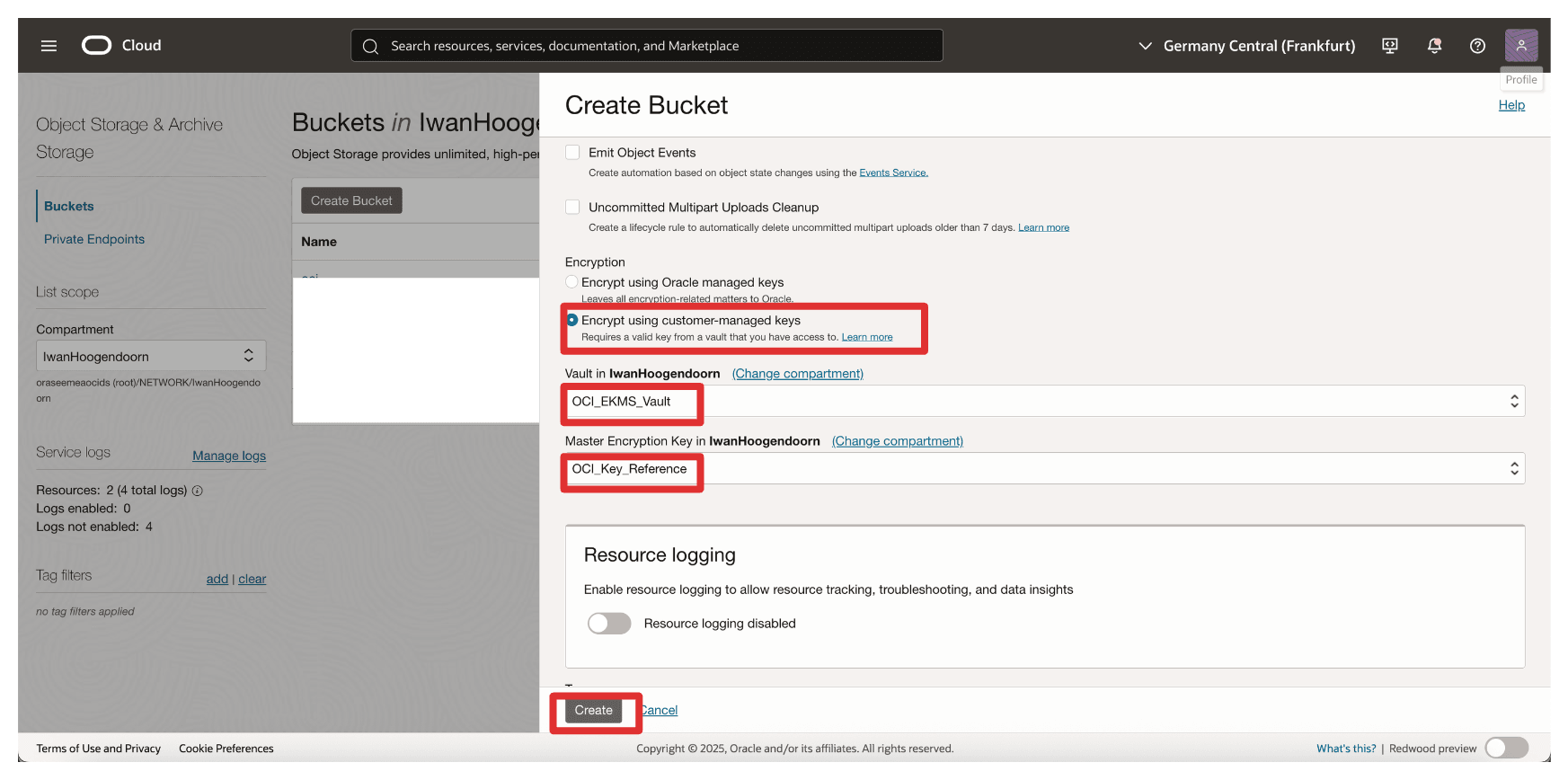

Em Criar Bucket, especifique as informações a seguir.

- Digite Nome (

OCI_EKMS_Test_Bucket). - Role para baixo.

- Em Criptografia, selecione Criptografar usando chaves gerenciadas pelo cliente.

- No serviço Vault, selecione a criação do External Key Management Vault na Tarefa 8.

- Em Chave, selecione a referência de chave criada na Tarefa 10.

- Clique em Criar.

- Digite Nome (

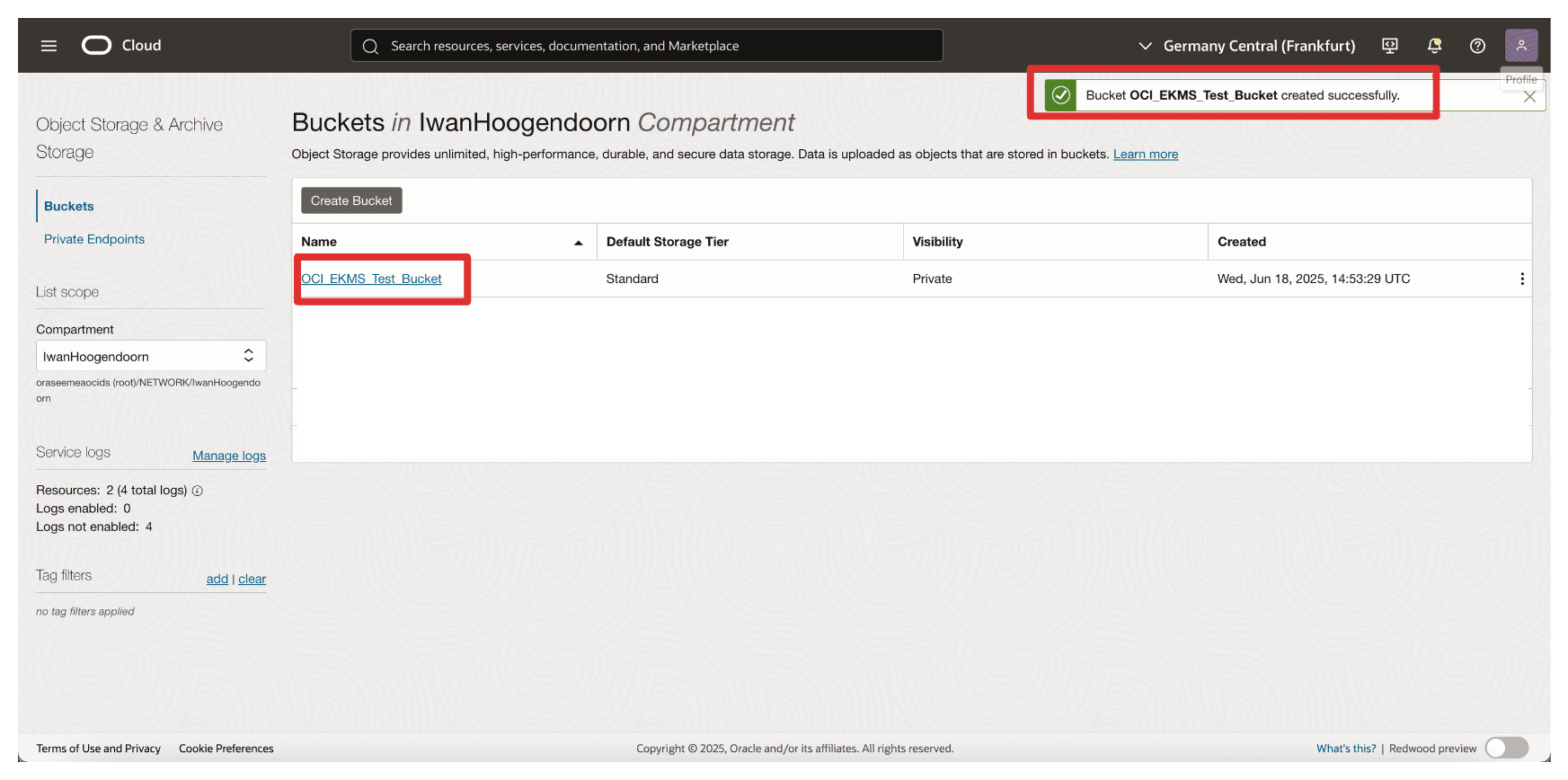

-

Observe que o bucket é criado. Clique no bucket.

-

Você pode rolar para baixo para carregar arquivos ou deixá-los vazios.

-

Navegue até a tela inicial da console do OCI ou para qualquer outra página.

Depois que o bucket for criado, todos os dados armazenados nele serão criptografados usando a chave externa gerenciada pelo Thales CipherTrust Manager. Isso garante que a OCI dependa de sua infraestrutura de chave para acesso e controle, permitindo recursos completos de Hold Your Own Key (HYOK).

Suponha que a chave externa fique indisponível (por exemplo, desativada ou bloqueada no Gerenciador CipherTrust do Thales). Nesse caso, o acesso ao bucket e seu conteúdo será negado, oferecendo um poderoso ponto de controle para sua postura de segurança de dados. Isso é algo que vamos testar na próxima tarefa.

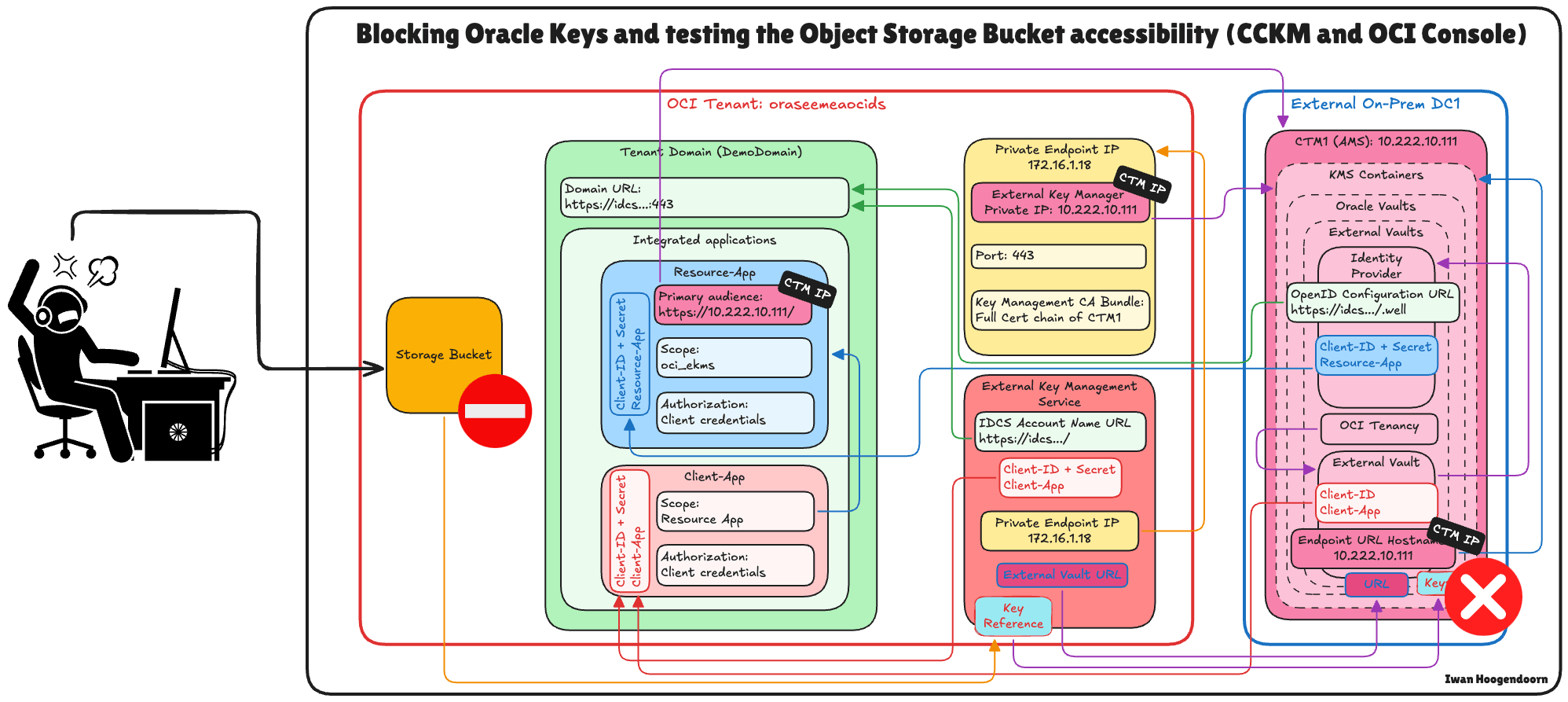

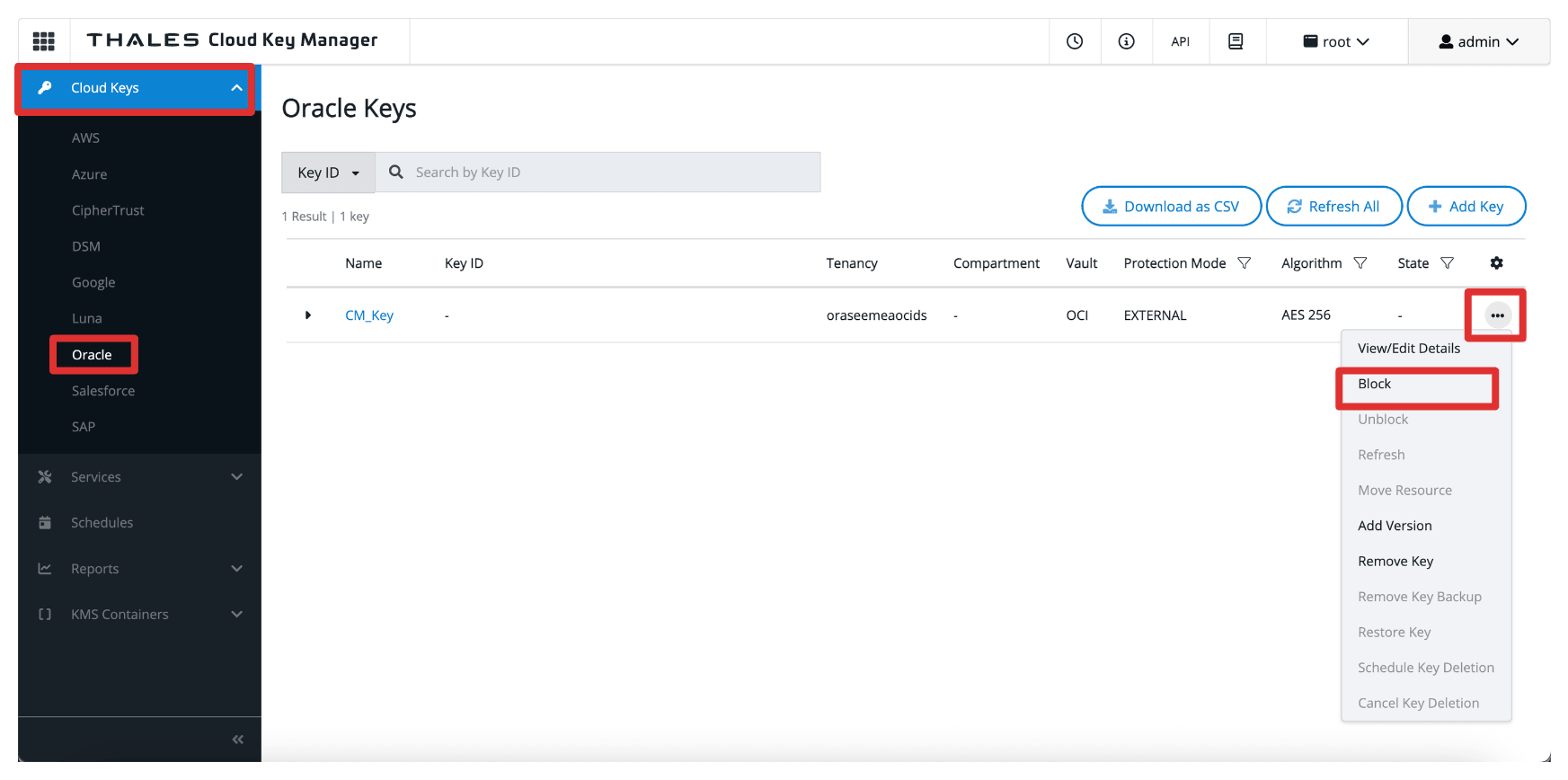

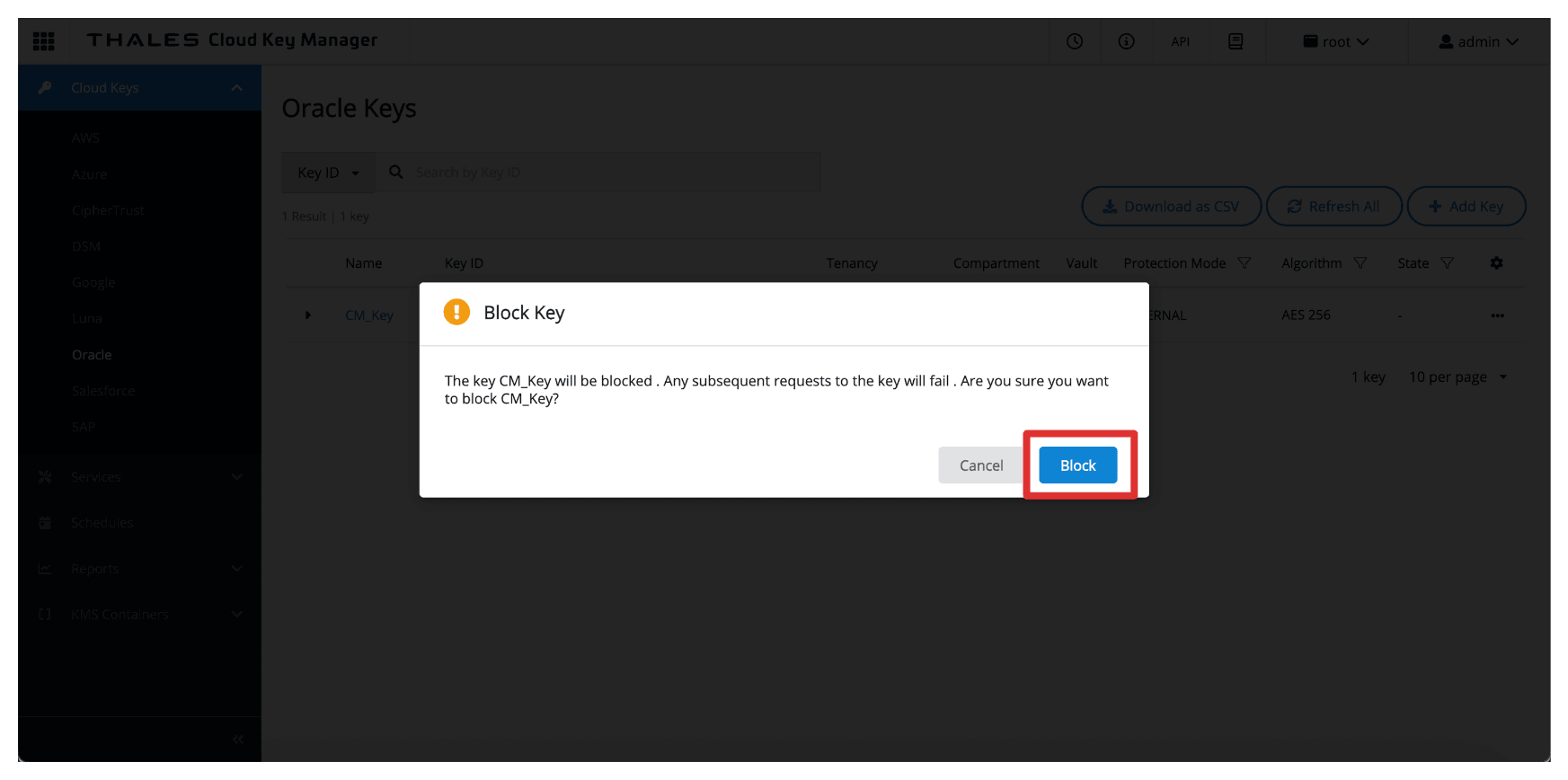

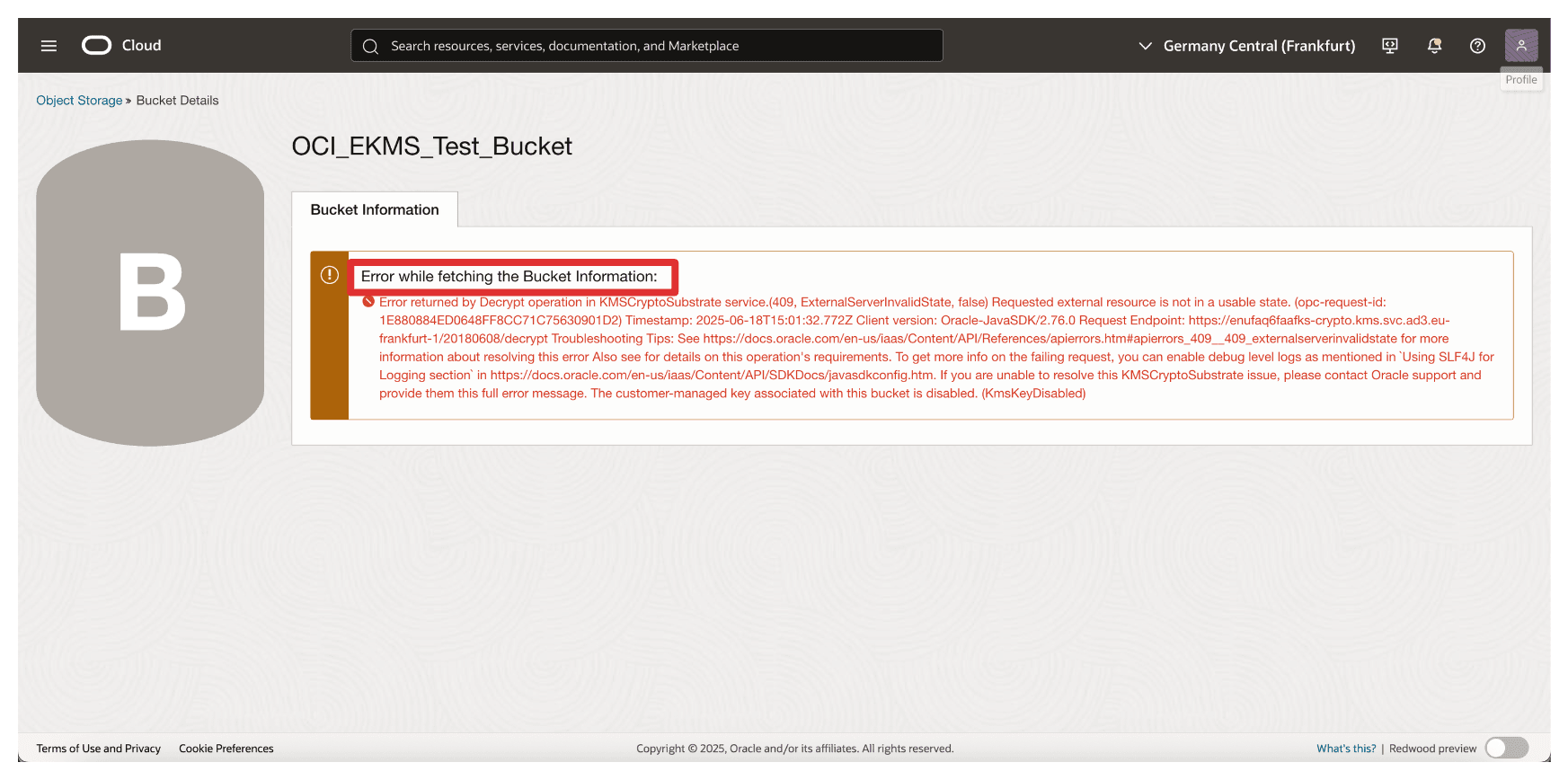

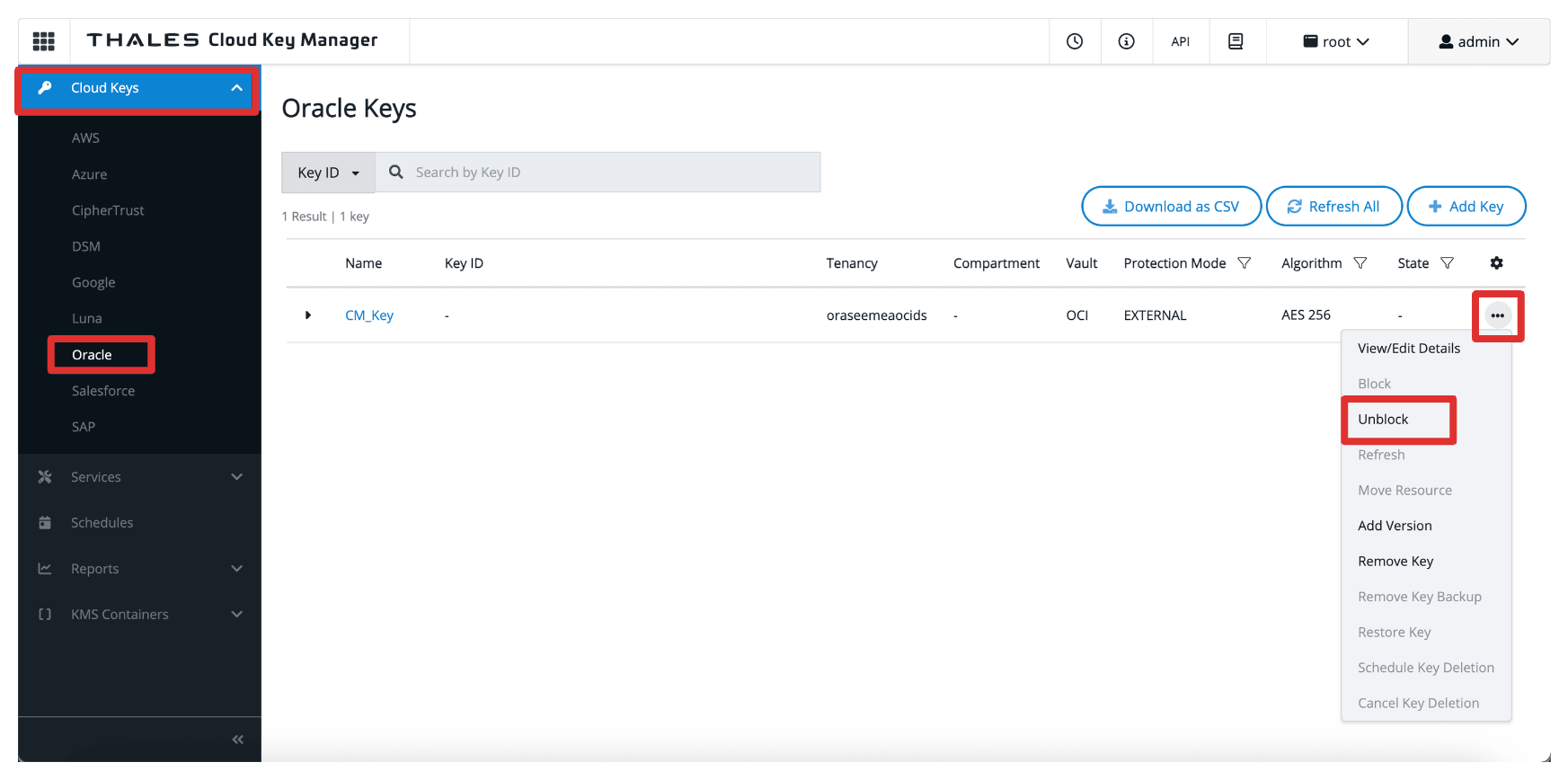

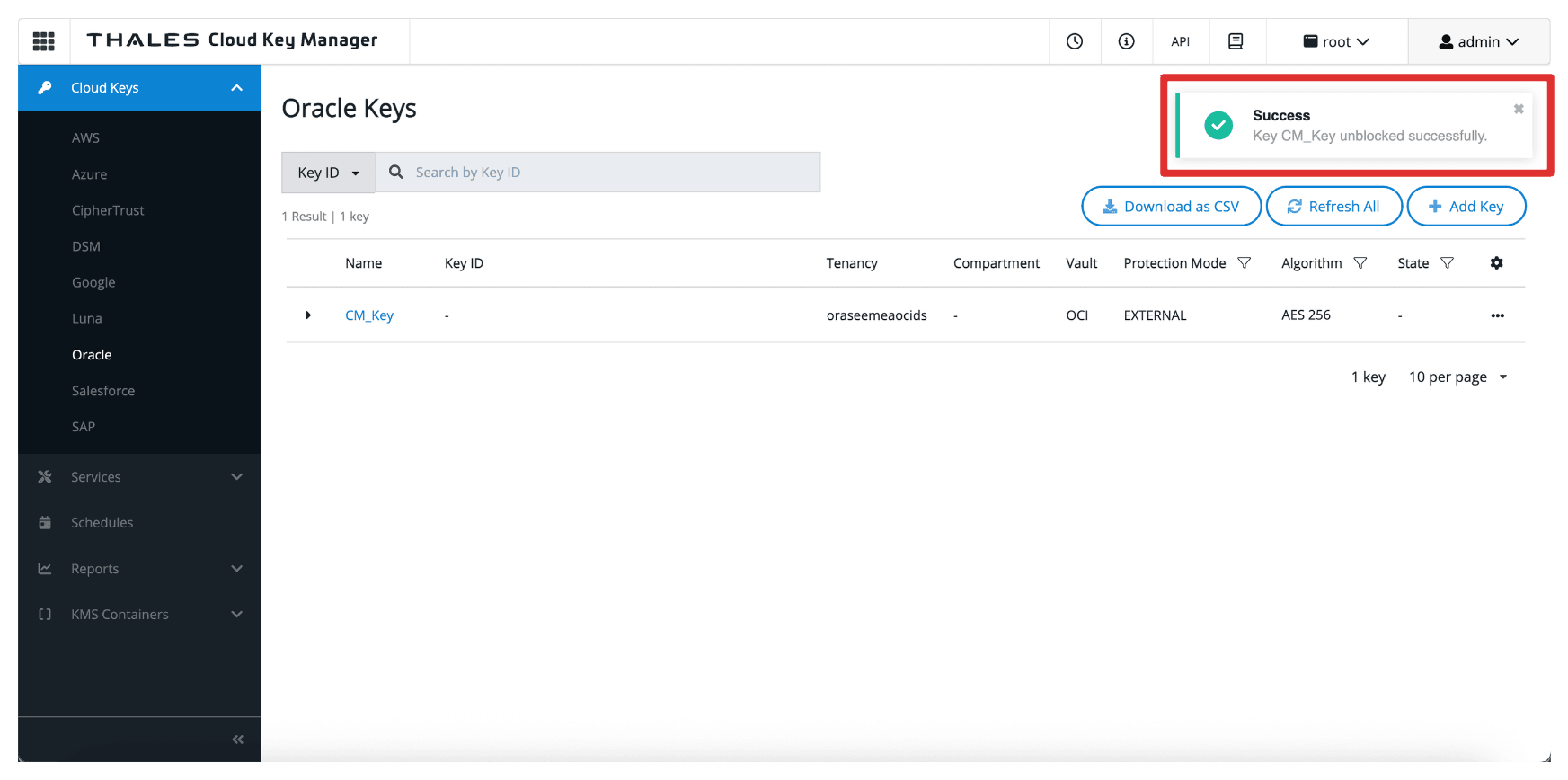

Tarefa 12: Bloquear e Desbloquear Chaves Oracle e Testar a Acessibilidade do Bucket do OCI Object Storage no Thales CipherTrust Manager e na OCI

Um dos principais benefícios do modelo Hold Your Own Key (HYOK) é a capacidade de manter controle operacional completo sobre suas chaves de criptografia, incluindo a capacidade de bloqueá-las ou desbloqueá-las a qualquer momento. Esta seção demonstra como usar o Thales CipherTrust Manager para controlar o acesso a um bucket de armazenamento de objetos gerenciado pela Oracle bloqueando ou desbloqueando a chave externa.

O bloqueio de uma chave restringe efetivamente o acesso a qualquer recurso do OCI criptografado com essa chave sem excluir a chave ou os dados. O desbloqueio restaura o acesso.

-

Vá para a Console do Thales Cloud Key Manager.

- Clique em Chaves da Nuvem.

- Clique em Oracle.

- Clique nos três pontos no final da Chave.

- Selecione Bloquear.

-

Selecione Bloquear.

-

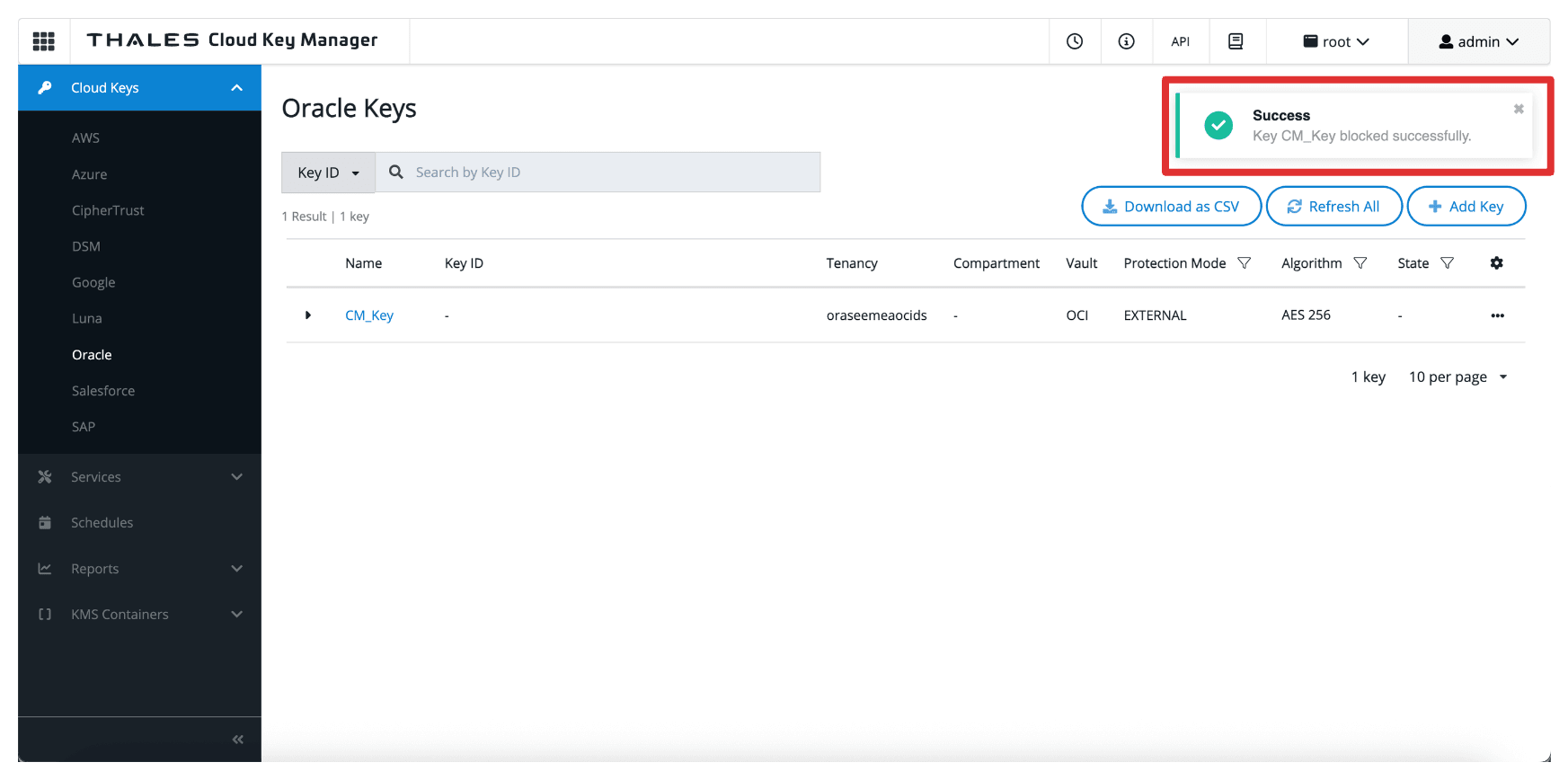

Observe que a chave agora está Bloqueada no Gerenciador CipherTrust do Thales.

-

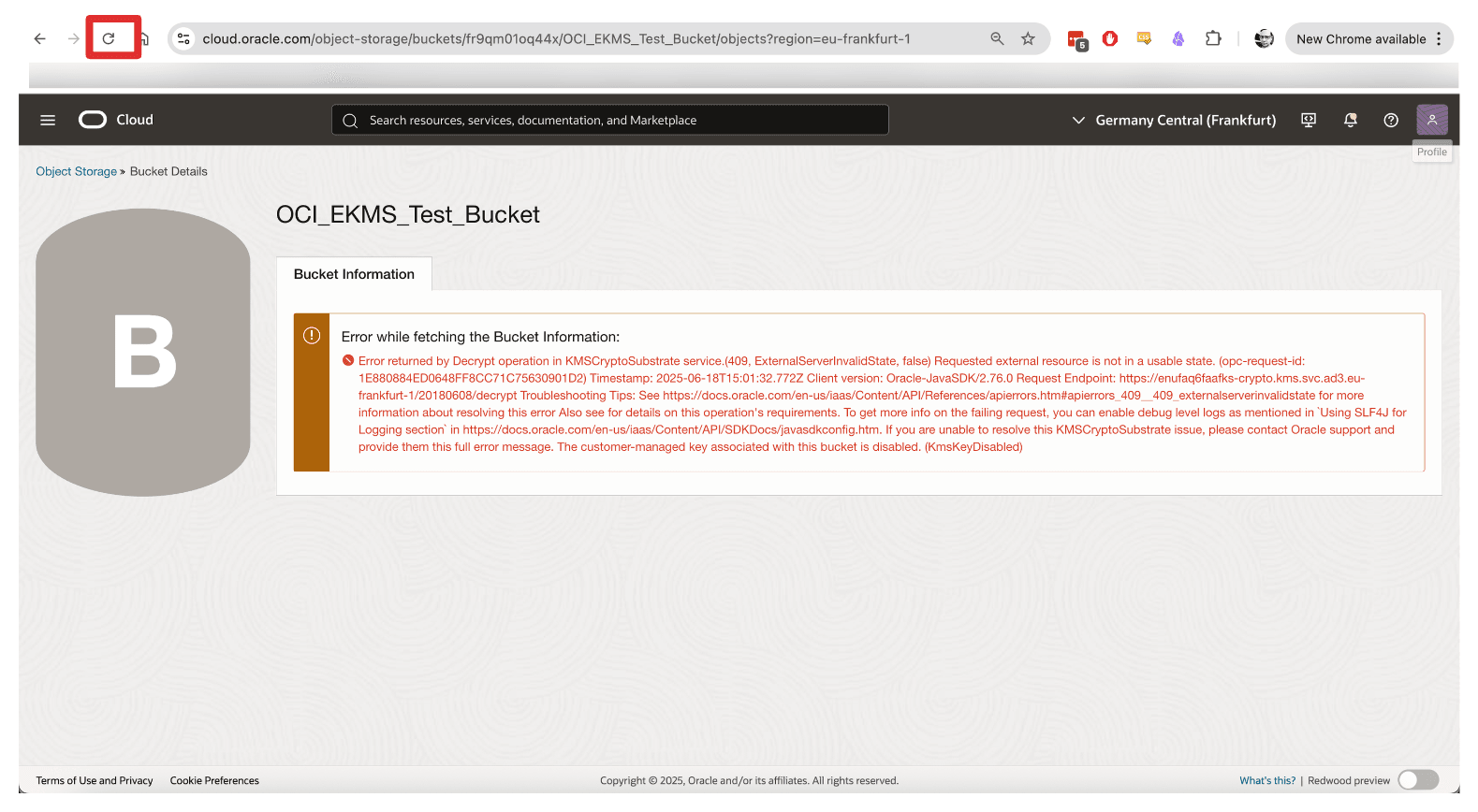

Vá para a Console do OCI, navegue até Armazenamento e clique em Buckets.

-

Clique no bucket criado na Tarefa 11.

-

Observe que agora você terá um erro e não poderá acessar o bucket ou qualquer arquivo submetido a upload no bucket.

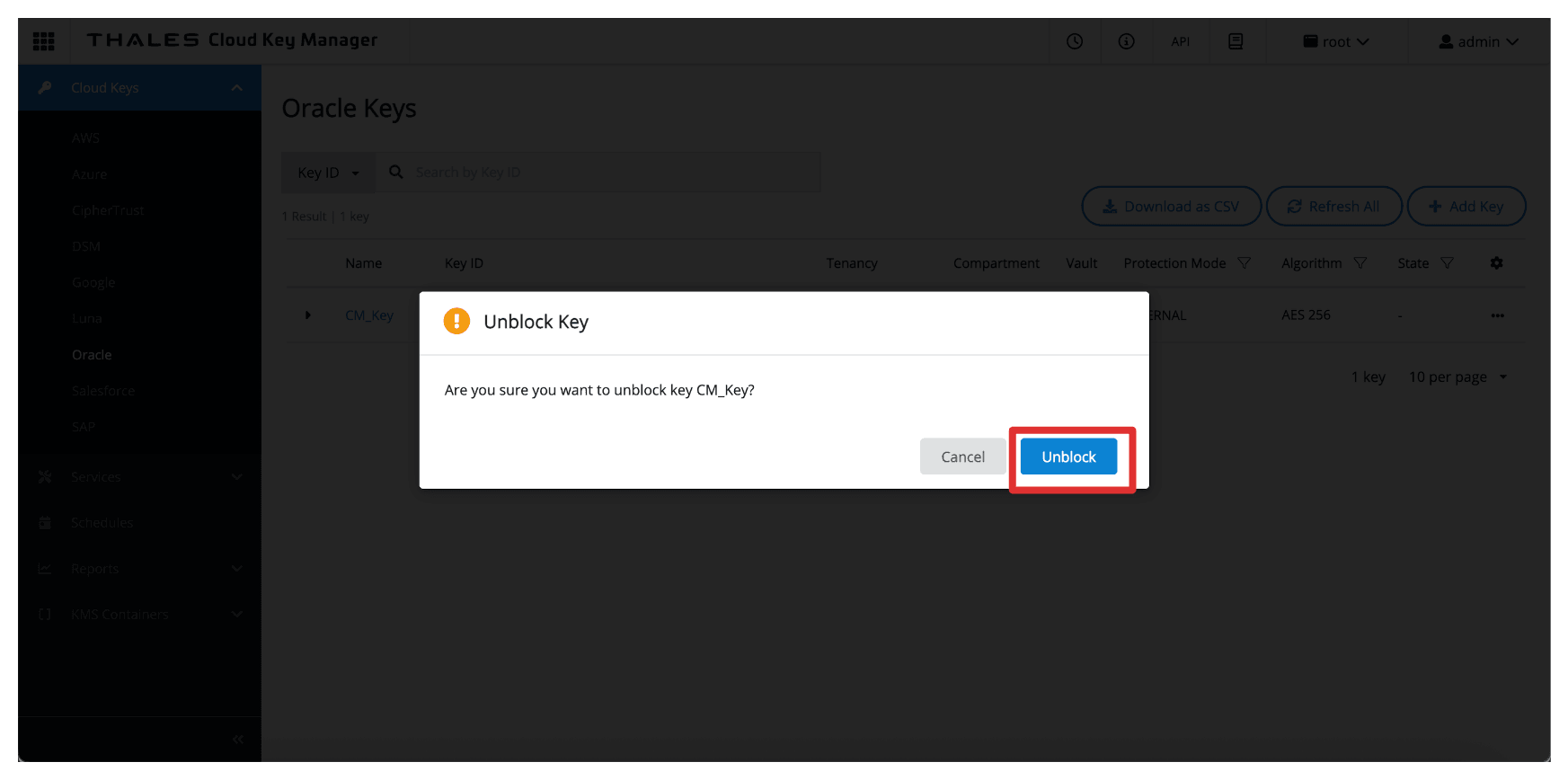

Agora, vamos desbloquear a chave no Thales CipherTrust Manager novamente.

O diagrama abaixo ilustra os componentes e a configuração definida nesta tarefa.

-

Vá para a Console do Thales Cloud Key Manager.

- Clique em Chaves da Nuvem.

- Clique em Oracle.

- Clique nos três pontos no final da chave.

- Selecione Desbloquear.

-

Selecione Desbloquear.

-

Observe que a chave agora está desbloqueada no Gerenciador Thales CipherTrust.

-

Navegue de volta para a página Detalhes do Bucket ou atualize o browser se ainda estiver nessa página.

-

Observe que você não pode acessar novamente o bucket do OCI Object Storage quando desbloqueado.

Esse recurso fornece um mecanismo avançado para resposta a emergências, conformidade regulatória e aplicação da soberania de dados, garantindo que você mantenha controle completo sobre quando e como seus dados estão acessíveis na OCI.

Próximas Etapas

Neste tutorial, concluímos a configuração do OCI Hold Your Own Key usando o Thales CipherTrust Manager sem depender da opção OCI API Gateway. Seguindo as etapas desde a configuração de integrações de identidade e rede até a implantação de vaults e chaves externos, você ativou uma arquitetura de gerenciamento de chaves segura e compatível na qual mantém controle completo sobre suas chaves de criptografia.

Essa configuração garante que serviços da OCI, como o OCI Object Storage, usem suas chaves gerenciadas externamente para operações de criptografia, enquanto o material da chave permanece inteiramente sob sua governança. Você também viu o quão poderoso HYOK pode ser, com a capacidade de bloquear e desbloquear o acesso a recursos de nuvem simplesmente alternando o status da chave no Thales CipherTrust Manager.

Ao não usar o OCI API Gateway, você simplificou a arquitetura e, ao mesmo tempo, reforçou um limite de segurança firme por meio de rede privada e confiança de identidade baseada em OAuth.

Agora você tem uma implementação HYOK pronta para produção que oferece suporte a políticas de segurança empresarial, conformidade regulatória e requisitos de soberania de dados, colocando você no controle completo de sua estratégia de criptografia em nuvem.

Links Relacionados

Confirmações

- Autor - Iwan Hoogendoorn (Cloud Networking Black Belt)

Mais Recursos de Aprendizado

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal do Oracle Learning YouTube. Além disso, acesse education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Set up an OCI Hold Your Own Key using Thales CipherTrust Manager without OCI API Gateway

G38102-01

Copyright ©2025, Oracle and/or its affiliates.