Diagnosticar e Solucionar Problemas Básicos de Rede no Oracle Cloud Infrastructure

Introdução

Na Oracle Cloud Infrastructure (OCI), diagnosticar problemas de conectividade de rede requer visibilidade da configuração e do fluxo de tráfego em vários componentes. As ferramentas do OCI Network Command Center, como Network Visualizer, Network Path Analyzer e Logs de Fluxo da VCN, fornecem insights profundos sobre o layout, o roteamento e o comportamento do fluxo dos recursos de rede. Essas ferramentas permitem a identificação rápida de configurações incorretas, rotas ausentes e falhas de comunicação em redes virtuais na nuvem (VCNs), sub-redes e gateways em um ambiente de rede da OCI.

Neste tutorial, vamos nos concentrar em técnicas fundamentais de solução de problemas para problemas comuns de conectividade. Embora demonstre como usar efetivamente essas ferramentas para simplificar a solução de problemas e resolver problemas com eficiência, o objetivo também é desenvolver uma compreensão mais ampla de como abordar e analisar os desafios de conectividade, não apenas como usar as próprias ferramentas.

Objetivos

-

Use a ferramenta Visualizador de Rede para explorar o layout de rede nos níveis regional, VCN e sub-rede.

-

Analise os caminhos de fluxo de tráfego usando a ferramenta Network Path Analyzer para entender como os pacotes atravessam a rede e identificar falhas.

-

Interprete a ferramenta Logs de Fluxo da VCN para inspecionar registros de fluxo de tráfego e detectar problemas de conectividade ou comportamento incomum.

-

Identifique e solucione problemas de configurações incorretas de rede, rotas ausentes e falhas de comunicação.

Pré-requisitos

-

Você está familiarizado com componentes básicos de rede do OCI, como VCN, sub-redes, gateways, listas de segurança e tabelas de roteamento.

-

Você tem acesso a uma tenancy do OCI com recursos de rede configurados.

-

Sua conta de usuário exigiu políticas do Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) para gerenciar componentes da VCN, também para usar o Visualizador de Rede, o Analisador de Caminho de Rede e Logs de Fluxo da VCN.

-

Se você quiser acompanhar alguns dos próximos exemplos, execute os comandos a seguir na sua máquina virtual (vM) Oracle Linux de teste para criar um site simples do Apache.

sudo dnf install httpd --assumeyes sudo systemctl enable httpd sudo systemctl start httpd sudo firewall-offline-cmd --add-service=http sudo systemctl restart firewalld sudo vi /var/www/html/index.html '<!doctype html><html><body><h1>Test Apache Website.. it's reachable!</h1></body></html>'

Tarefa 1: Exibir sua Configuração de Rede com o Visualizador de Rede

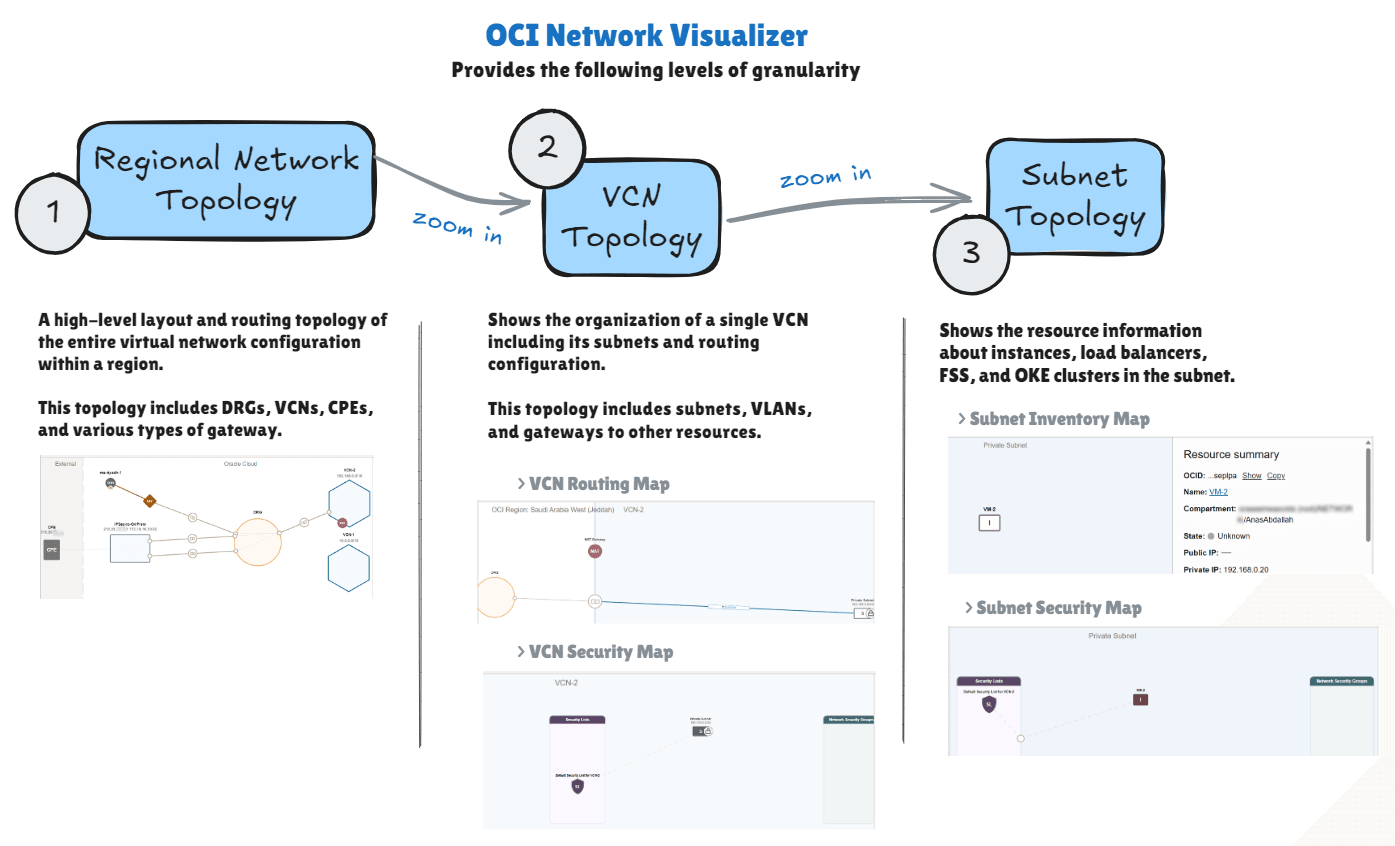

Antes de começar a investigar o que está quebrado, ajuda a dar um passo atrás e obter uma visão clara do seu ambiente de rede. O Visualizador de Rede na OCI oferece uma representação gráfica da topologia da sua VCN. Embora não solucione problemas diretamente, ele fornece uma visão clara e consolidada de toda a sua arquitetura de rede em um compartimento específico que você escolher.

Esse contexto visual mostra como tudo está conectado (VCNs, sub-redes, gateways, tabelas de roteamento, listas de segurança), tudo em um só lugar. Isso facilita a identificação de qualquer coisa que pareça diferente, como uma rota ausente ou uma VCN que não esteja associada a um Gateway de Roteamento Dinâmico (DRG). Em configurações complexas, isso pode poupar muitas suposições. Nem sempre é uma correção, mas é um primeiro passo sólido que pode apontá-lo na direção certa antes de entrar nos detalhes.

Para este tutorial, resumimos como o Visualizador de Rede funciona no diagrama a seguir. Para obter mais informações, consulte Visualizador de Rede.

Exemplo

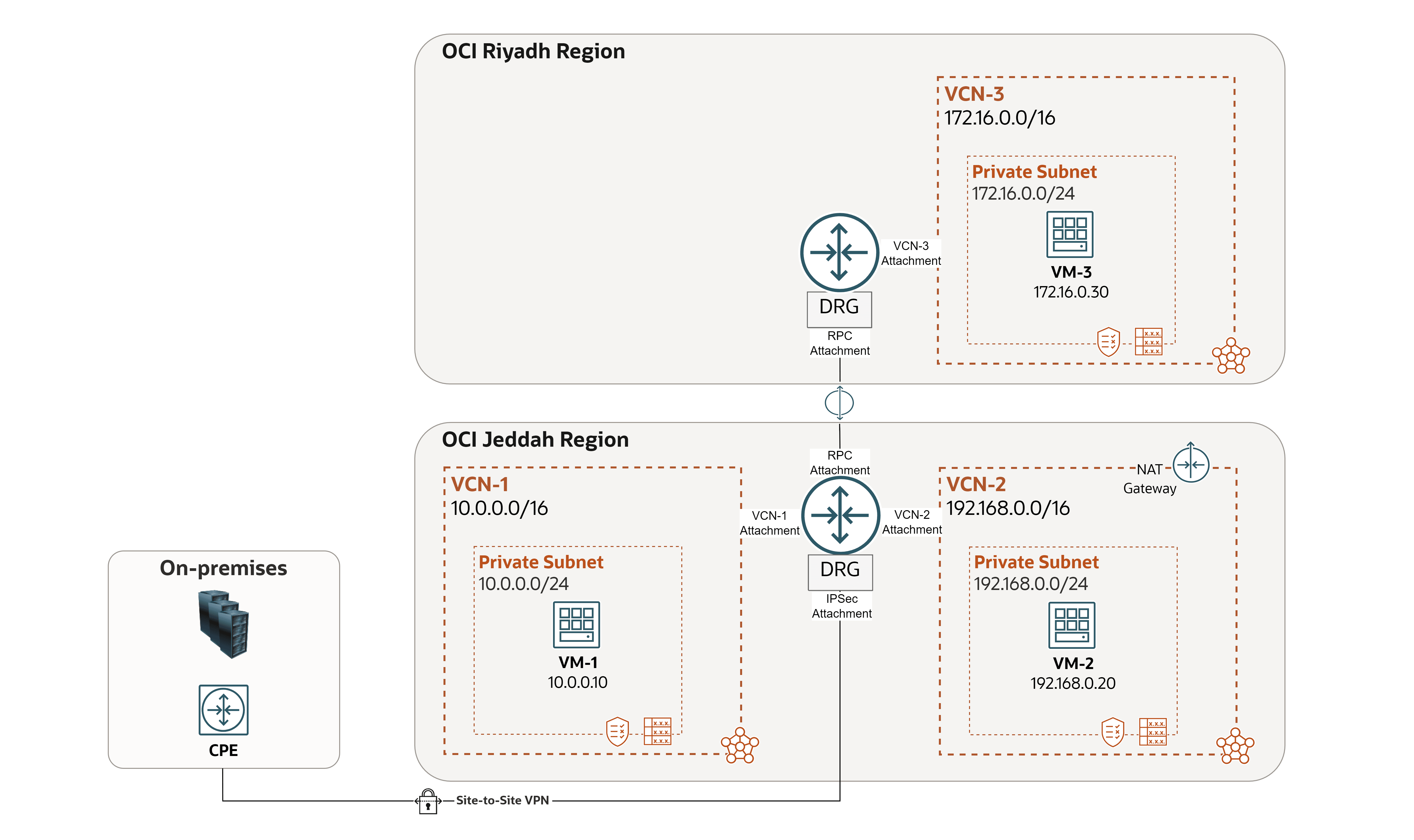

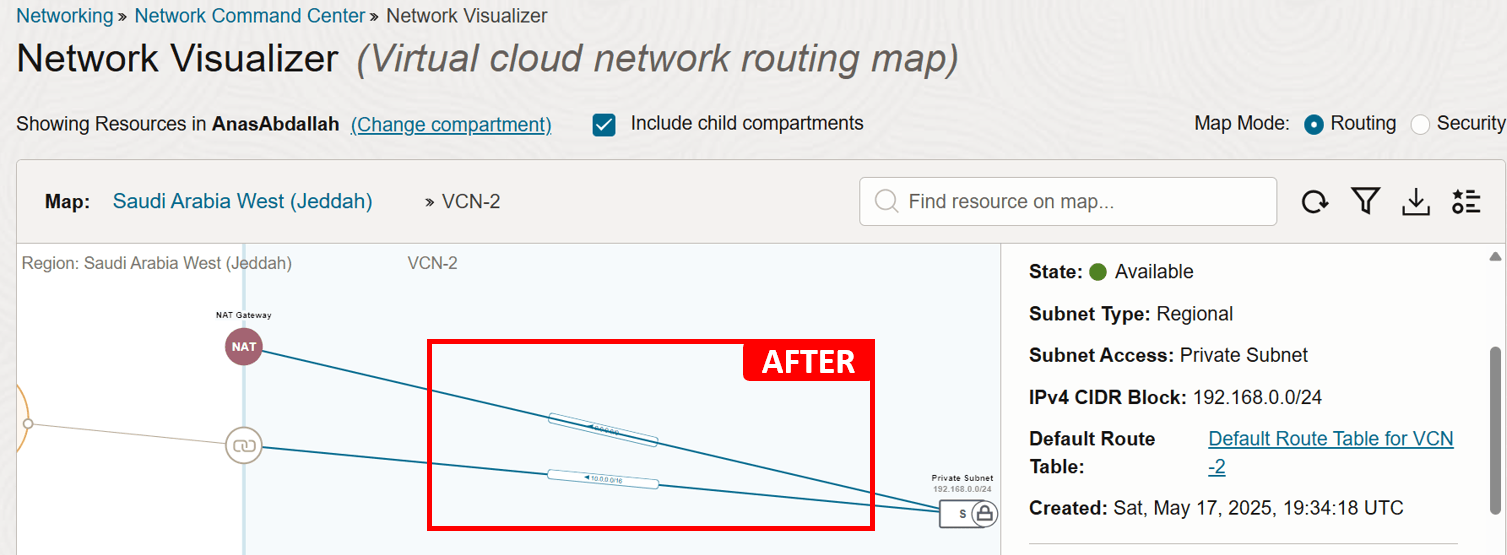

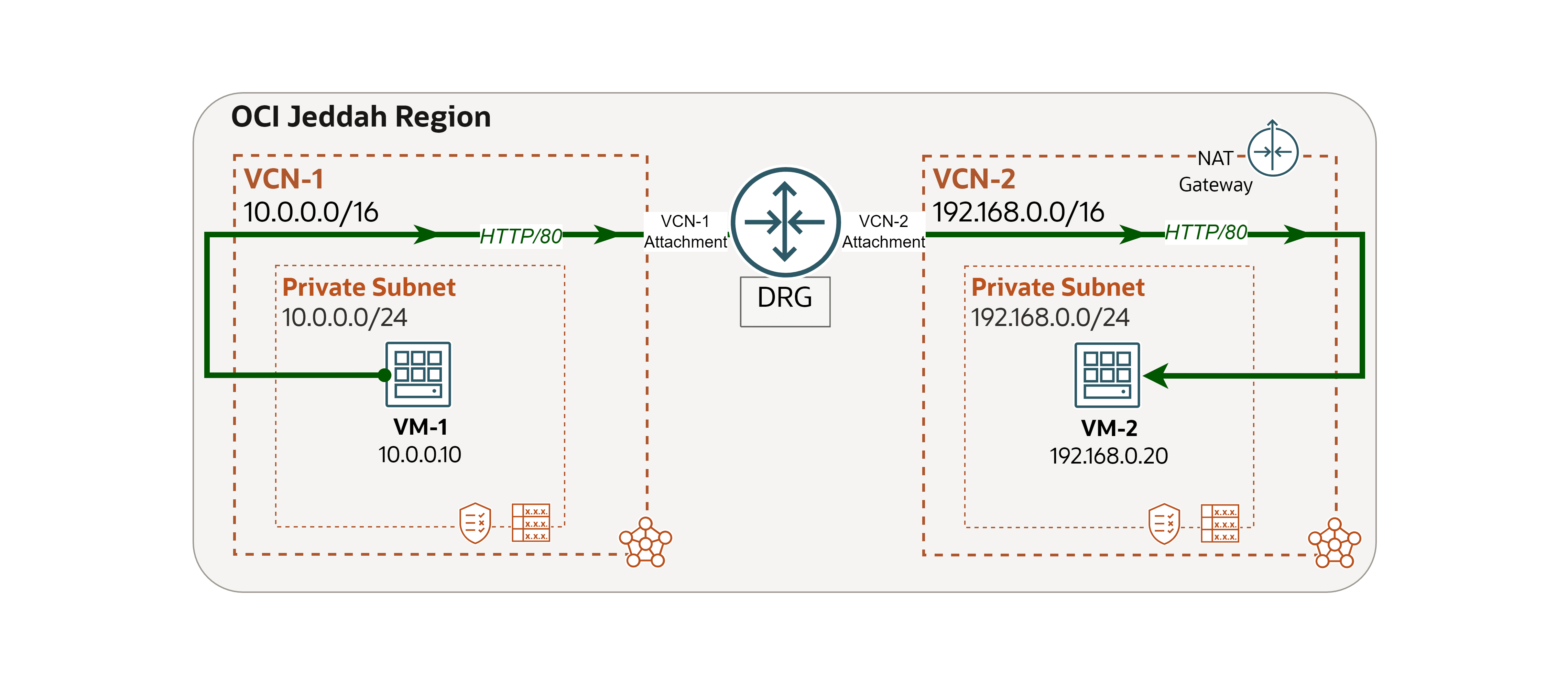

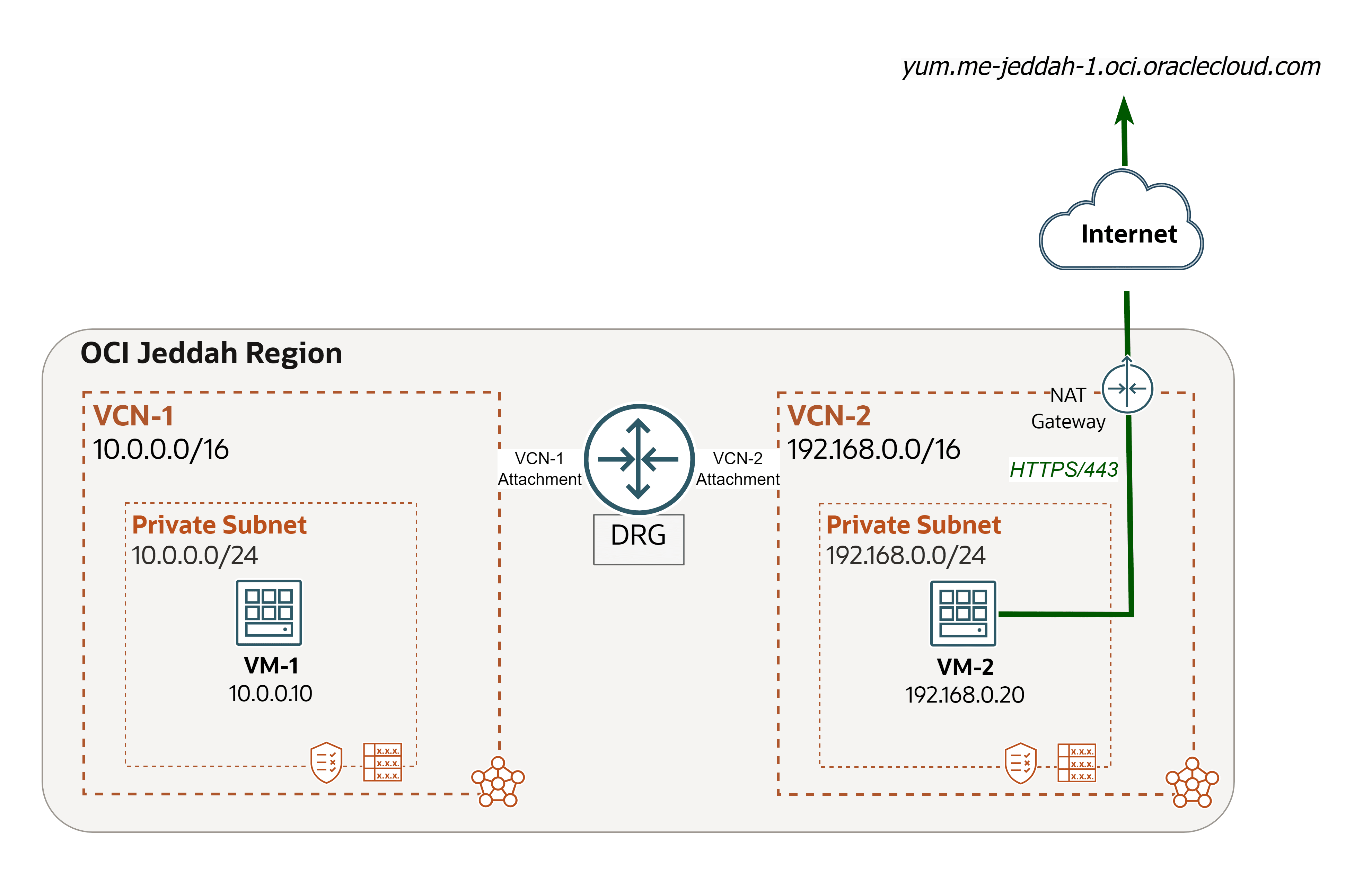

Usaremos a arquitetura a seguir como nosso exemplo.

Neste exemplo, dois problemas surgiram no ambiente. Veremos como o Visualizador de Rede ajuda a identificá-los e resolvê-los.

- Problema 1:

VM-1não pode executar ping emVM-2. - Problema 2:

VM-2não pode acessar a Internet.

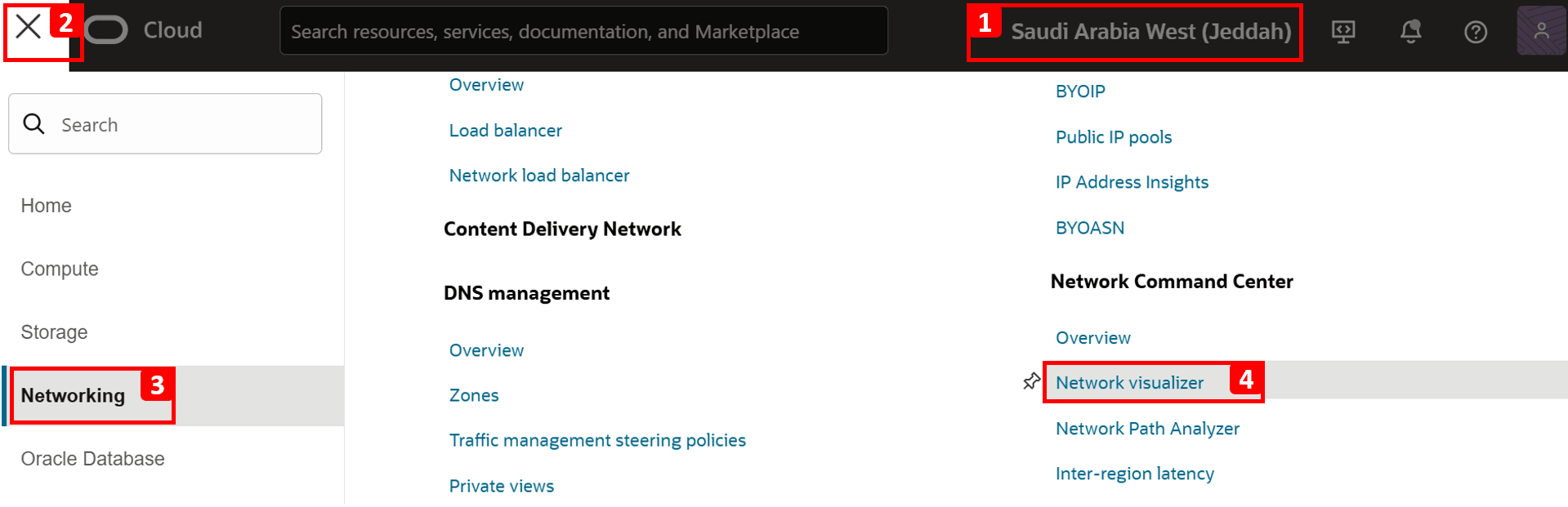

Vamos fazer um tour rápido pelo nosso ambiente de rede usando o Visualizador de Rede na Console do OCI, que deve refletir a arquitetura.

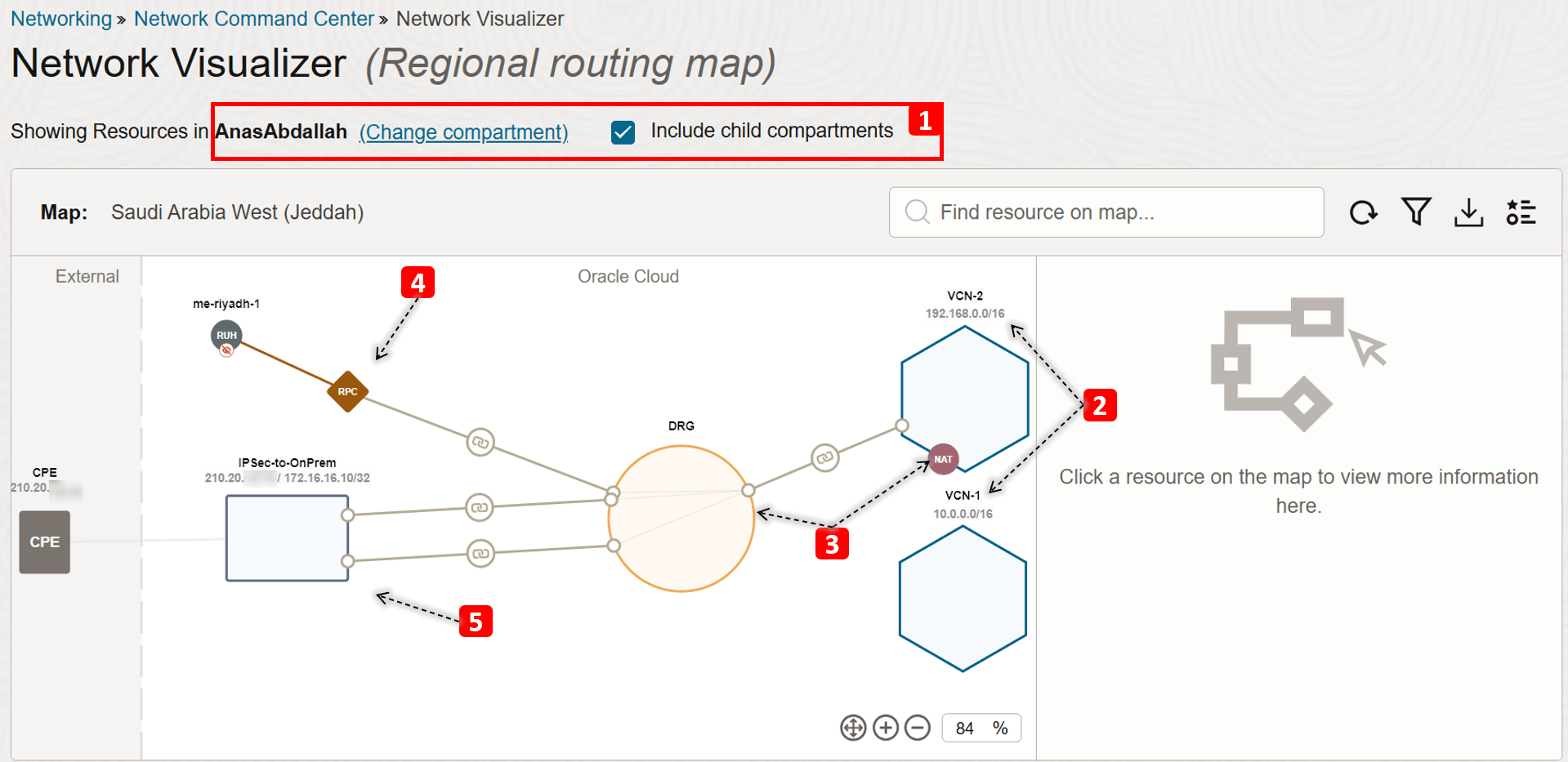

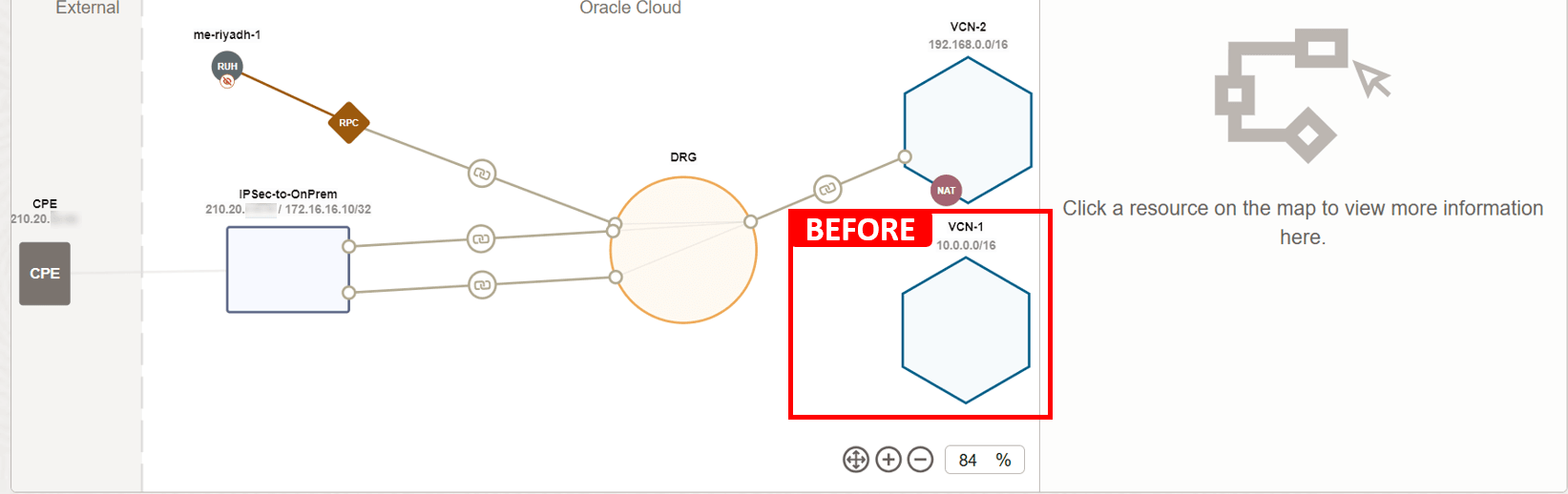

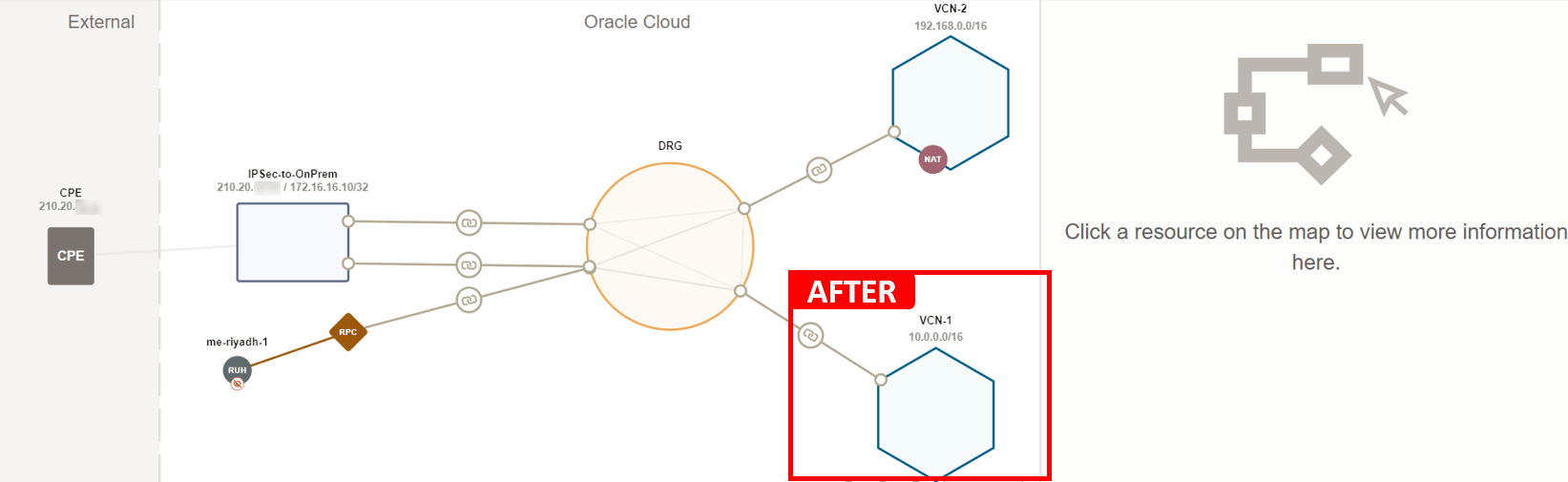

Primeiro Nível: Topologia de Rede Regional

Essa topologia inclui DRGs, VCNs, CPEs e vários tipos de gateways.

-

Faça log-in na Console do OCI.

-

Certifique-se de estar na região certa.

-

Clique no menu de hambúrguer (≡) no canto superior esquerdo.

-

Clique em Networking.

-

Clique em Visualizador de rede.

-

-

Esta é a primeira exibição que você verá quando acessar o Visualizador de Rede. Vamos dividir.

- Selecione o compartimento no qual residem seus componentes de rede. Se você não tiver certeza de onde estão seus recursos, selecione o compartimento principal (ou o compartimento raiz) e selecione Incluir compartimentos secundários.

- Anote as VCNs que você tem:

VCN-1eVCN-2, e o bloco de endereços IPv4 para cada uma. - Observe os gateways de rede, como:

- Um DRG que tem vários anexos (VCNs, RPC e IPSec).

- Um Gateway NAT em

VCN-2.

- Você verá um RPC (Remote Peering Connect) também que conecta as VCNs na região de Jeddah a outra região (Riadh).

- Há também uma conexão IPSec com a rede on-premises. Você pode ver o IP público do dispositivo CPE do cliente (

210.20.x.x) e o bloco de endereços de rede local que se comunicará de forma privada com nossas VCNs (172.16.16.10/32).

-

Clique em

VCN-2. -

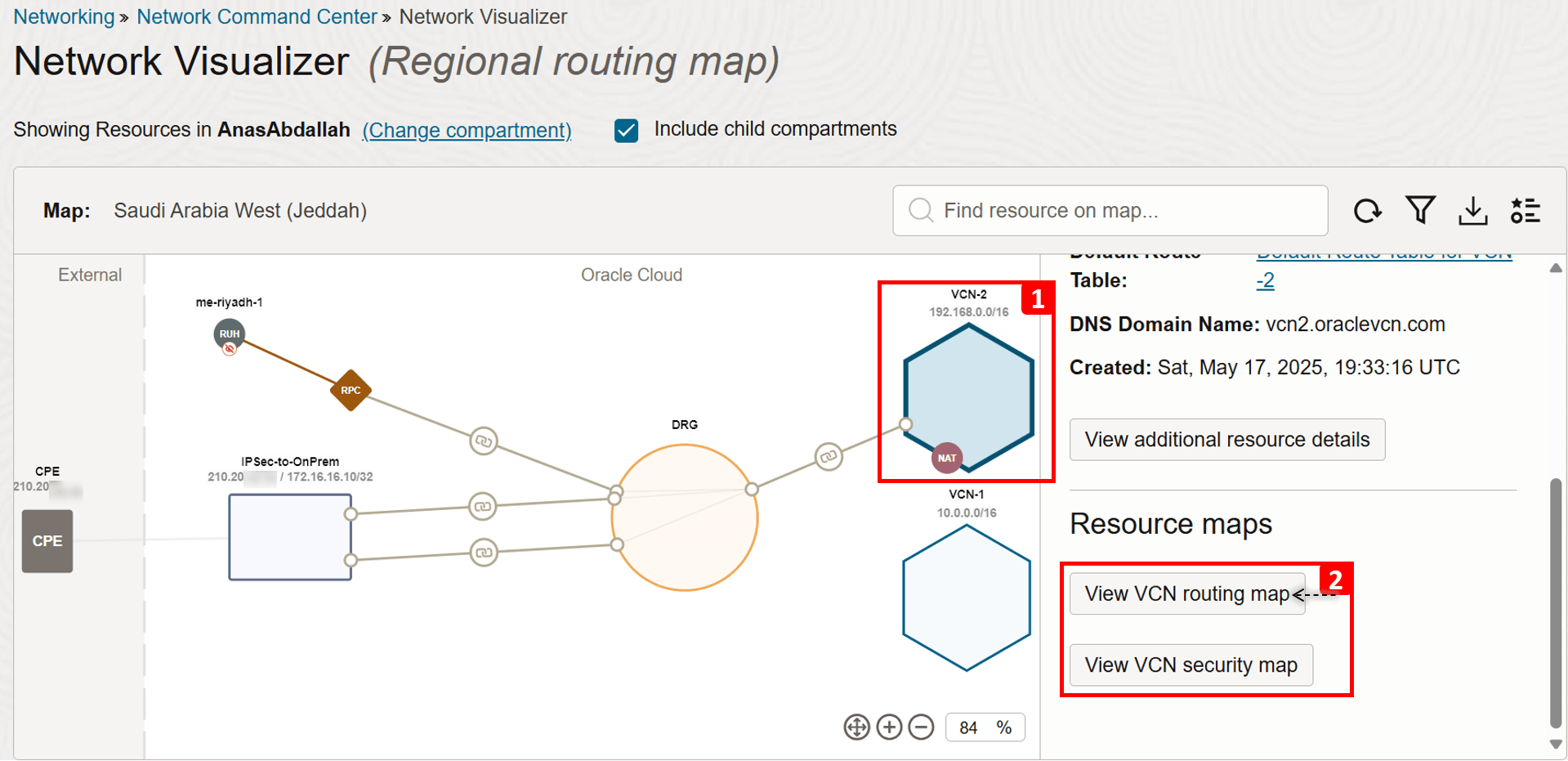

Agora, vamos nos aprofundar na topologia da VCN, começando pelo mapa de roteamento.

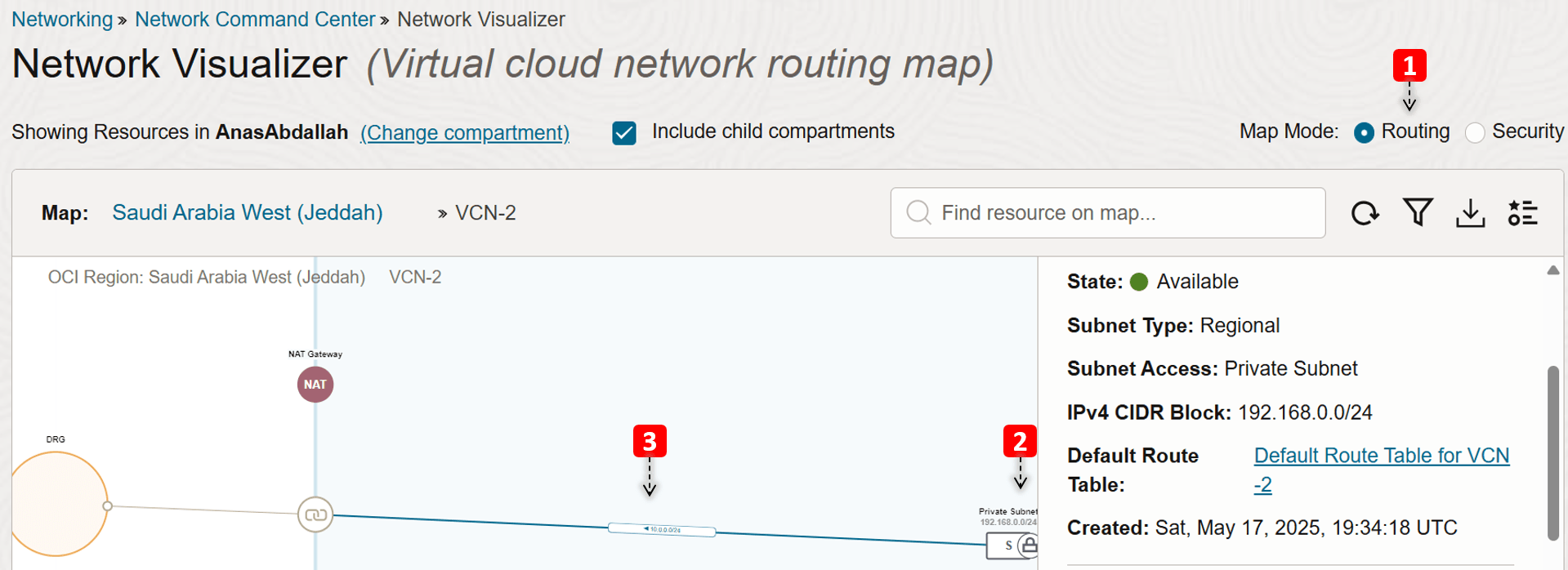

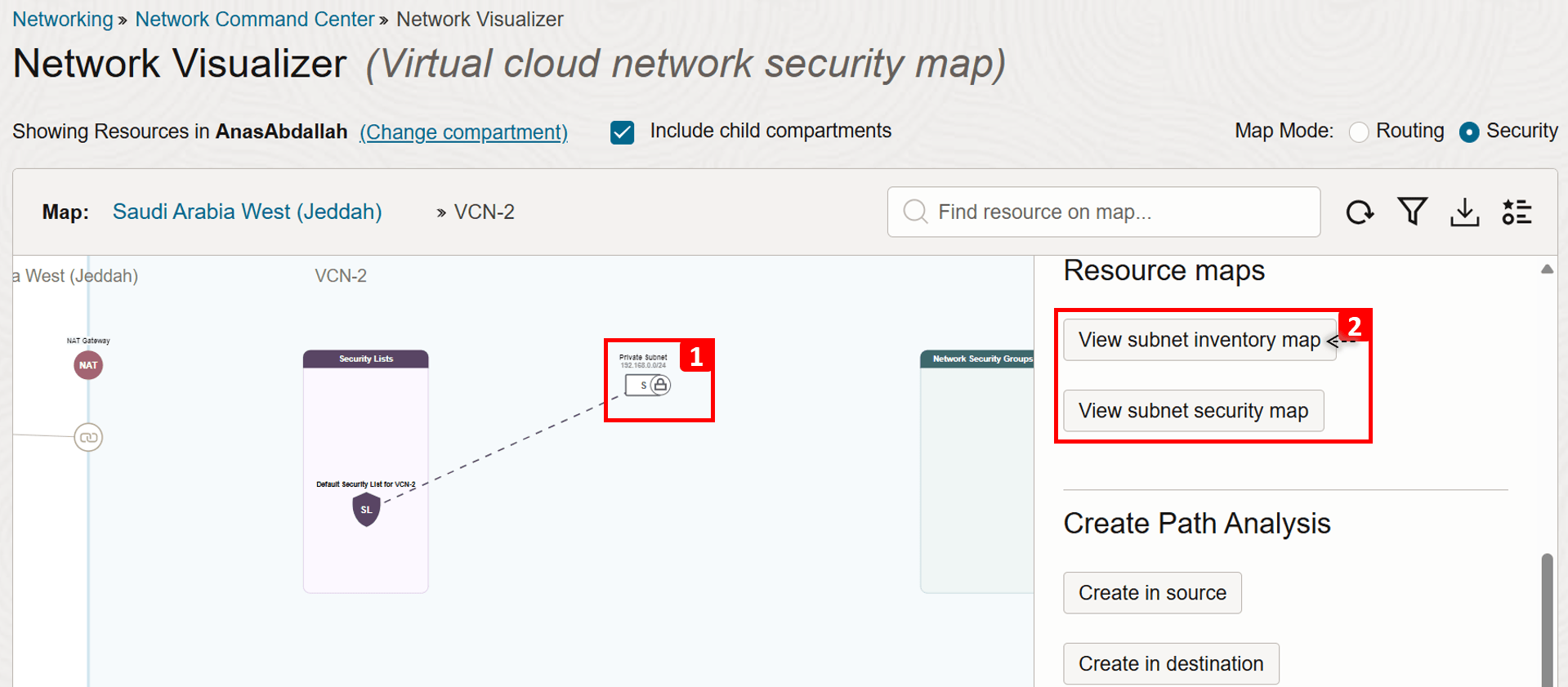

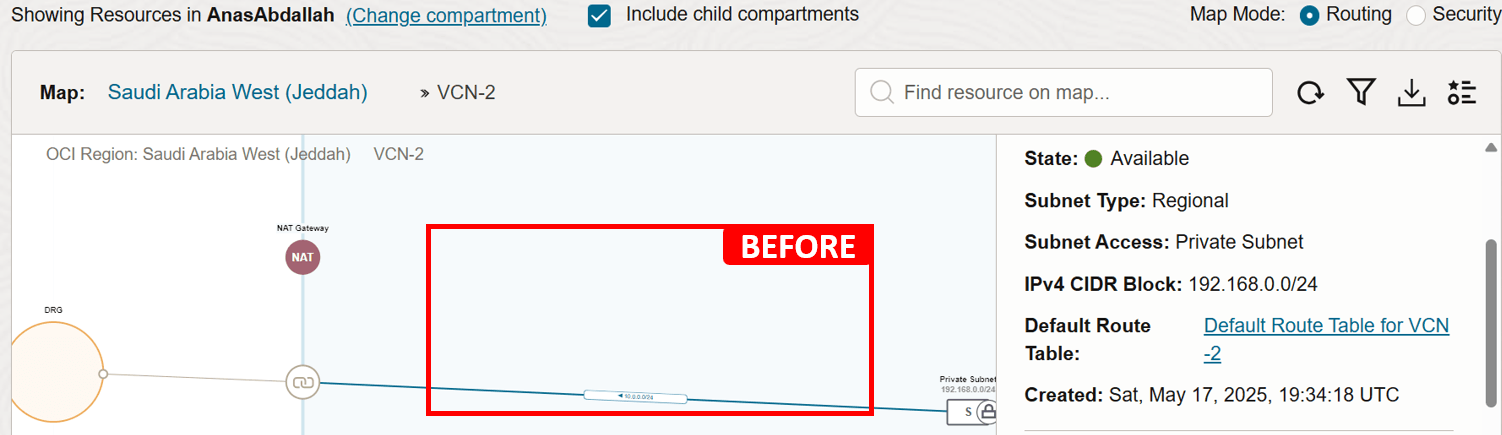

Segundo Nível: Topologia da VCN

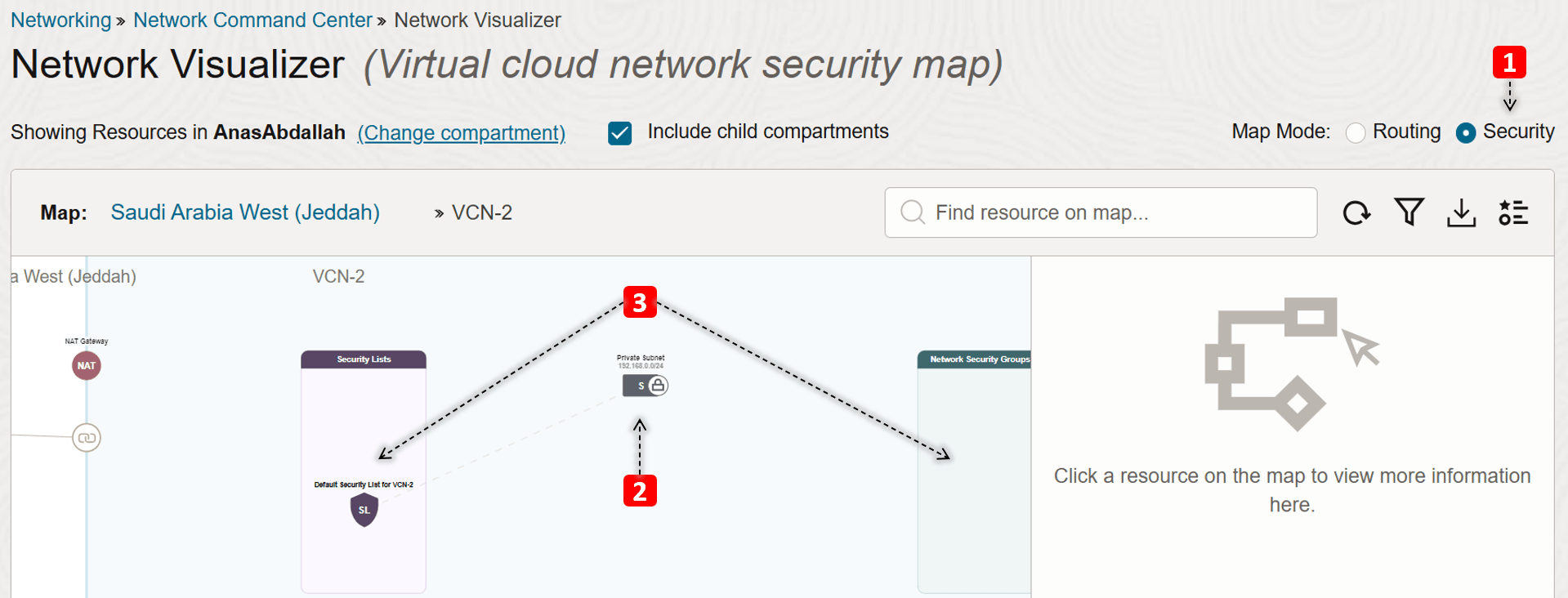

Esta topologia inclui sub-redes, VLANs e gateways para outros recursos. Além das regras de segurança que a sub-rede usa (lista de segurança ou NSG).

- Estamos na exibição de mapa Roteamento da VCN.

VCN-2consiste em uma sub-rede privada.- Podemos ver uma regra na tabela de roteamento da sub-rede que envia o tráfego destinado a

VCN-1para o DRG como o próximo salto.

- Alterne para a view de mapa de Segurança da VCN.

- Também podemos ver nessa view que o

VCN-2consiste em uma sub-rede privada. - Além disso, as listas de segurança e os NSGs (Grupos de Segurança de Rede) anexados à sub-rede privada ficam visíveis nesse modo.

- Clique na sub-rede privada.

- Agora vamos nos aprofundar na topologia de sub-rede, começando com o mapa de inventário.

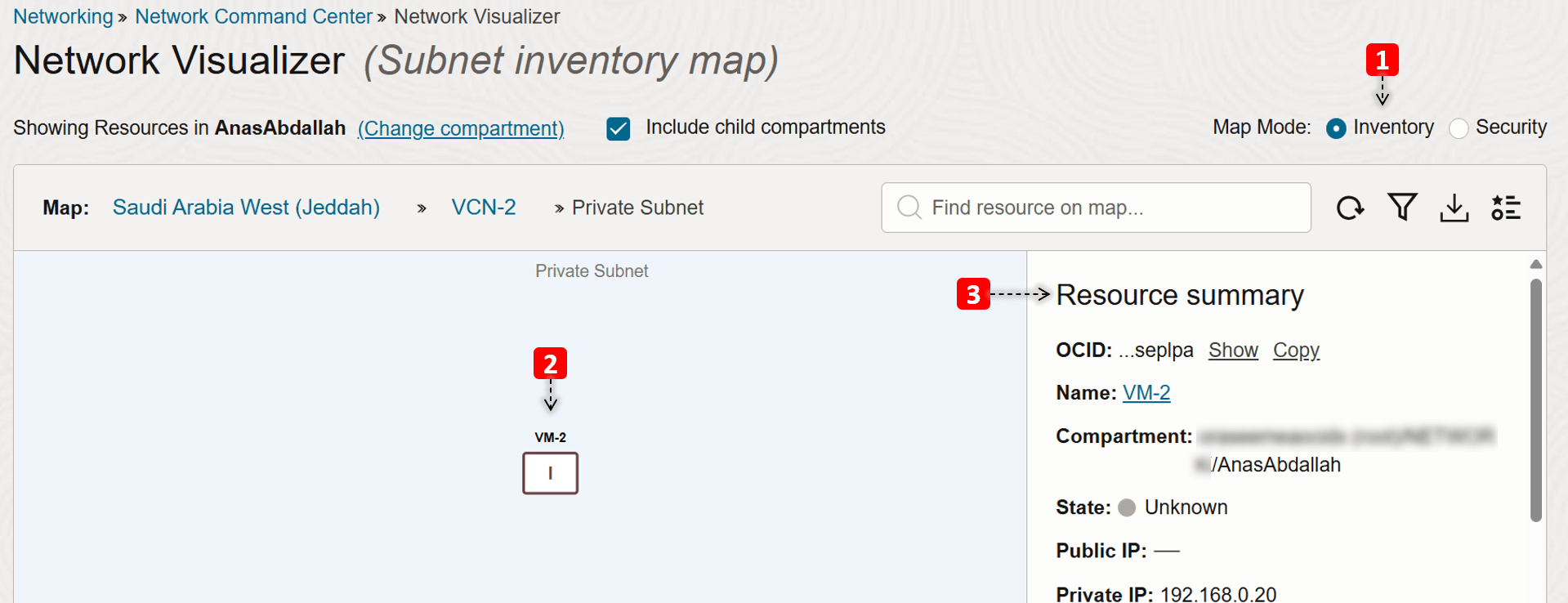

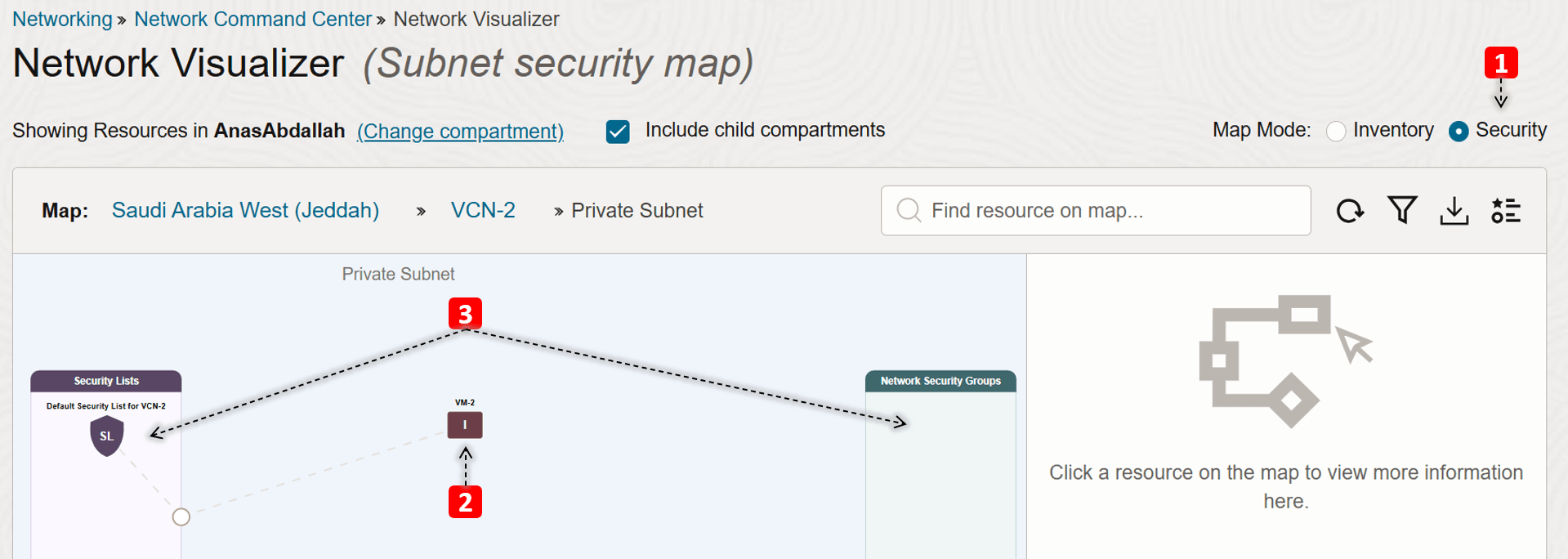

Terceiro Nível: Topologia de Sub-rede

Esta topologia mostra as informações de recursos sobre instâncias do OCI Compute, Balanceadores de Carga do OCI, Serviço de Armazenamento de Arquivos do OCI e clusters do OCI Kubernetes Engine (OKE) na sub-rede e as regras de segurança que o recurso usa.

- Estamos na view de mapa do Inventário da sub-rede.

- Temos apenas uma instância de computação nesta sub-rede (

VM-2). Clique nela. - Você pode ver algumas informações sobre a VM, como compartimento, IPs e muito mais.

- Alterne para a view de mapa Segurança da sub-rede.

- Temos apenas uma instância de computação nesta sub-rede (

VM-2). - Vemos quais listas de segurança e NSGs o

VM-2está usando.

Resumo:

Exploramos como é o nosso ambiente de rede e os componentes envolvidos, o que você acha que são as causas do problema que mencionamos anteriormente?

-

Problema 1:

VM-1não pode executar ping emVM-2.Em Primeiro Nível: Topologia de Rede Regional, observe que

VCN-1não está anexado ao DRG; portanto, para que o fluxo de comunicação ocorra entreVM-1eVM-2, devemos anexarVCN-1e adicionar a regra de roteamento necessária para ativar o fluxo de tráfego.

Anexar

VCN-1e adicionar a seguinte regra de roteamento (destino:VCN-2, próximo salto: DRG) deve resolver o problema. Isso pressupõe que o roteamento emVCN-2já esteja configurado corretamente e que o ICMP tipo 8 seja permitido nas duas listas de segurança.

-

Problema 2:

VM-2não pode acessar a Internet.No Segundo Nível: topologia da VCN, observe que a sub-rede privada de

VCN-2tem apenas uma rota para o DRG, mas não rotas para o gateway NAT, o que faz com que oVM-2não tenha conectividade com a Internet.

A adição da seguinte regra de roteamento (destino:

0.0.0.0/0, próximo salto: Gateway NAT) deve resolver o problema. Supondo que o tráfego de saída já seja permitido na lista de segurança.

O Visualizador de Rede pode ajudá-lo a identificar problemas óbvios causados por configurações incorretas, como vimos no exemplo. Mas mesmo quando não revela um problema claro, o seu valor real reside em dar-lhe uma visão holística do seu ambiente. Essa perspectiva abrangente ajuda a validar a configuração atual e oferece um ponto de partida sólido antes de se aprofundar em questões mais complexas.

Tarefa 2: Validar Configuração de Rede

Depois de obter uma visão clara do seu ambiente de rede e quais componentes você tem, o próximo passo essencial é validar a configuração real em vigor. Muitos problemas de conectividade se resumem a algo simples: uma rota ausente, regras de segurança excessivamente rígidas ou uma sub-rede que está simplesmente vinculada à tabela de roteamento ou à lista de segurança errada.

Antes de entrar em uma solução de problemas mais profunda, como verificar logs ou executar capturas de pacotes, é importante garantir que tudo esteja configurado conforme esperado. Este passo pode muitas vezes revelar a causa raiz cedo e ajudá-lo a evitar investigações desnecessárias mais tarde.

Exemplo

Usaremos a arquitetura a seguir como nosso exemplo.

Para começar, vamos descrever os principais componentes de roteamento e segurança que desempenham um papel central na validação da configuração:

-

Regras de Roteamento:

-

On-premises:

- RT-0: Roteamento do dispositivo Customer Premises Equipment (CPE) on-premises (ou multicloud), no caso de conexão FastConnect ou IPSec (consulte o fornecedor: Cisco, Fortinet etc.).

-

Tabelas de Roteamento da VCN do OCI: existem na VCN e são usadas para enviar o tráfego da VCN (por exemplo, para a internet, para uma rede local ou para uma VCN pareada). Essas tabelas de roteamento têm regras que se parecem e agem de forma semelhante às regras de roteamento da rede tradicionais com as que você já deve estar familiarizado.

- RT-1-2-3: Tabelas de roteamento da VCN designadas ao nível da sub-rede, a fim de rotear o tráfego de saída.

- RT-2a: as tabelas de roteamento da VCN designadas ao anexo

VCN-2do DRG, que é necessário para cenários de roteamento de trânsito; neste exemplo, ele é usado como uma Tabela de Roteamento de Entrada para rotear o tráfego proveniente do DRG por meio do firewall para inspeção. - RT-2b: Tabela de roteamento da VCN que está anexada ao gateway NAT; neste exemplo, ela é usada como uma Tabela de Roteamento de Entrada para rotear o tráfego de resposta que retorna da Internet para o firewall para inspeção.

-

Tabelas de Roteamento do DRG do OCI: Existem no DRG e são usadas para rotear pacotes informando o DRG por meio do anexo.

- RT-10-20-30: Tabelas de roteamento do DRG para anexos da VCN, para rotear o tráfego proveniente da VCN.

- RT-40-50: Tabelas de roteamento do DRG para anexos RPC, para rotear o tráfego proveniente da outra região.

- RT-60: DRG RT para anexo IPSec, para rotear o tráfego proveniente de uma rede local ou multicloud.

-

-

Regras de Segurança:

-

On-premises:

- FW-0: Controle e restrinja o fluxo de tráfego de/para a OCI no dispositivo CPE on-premises (ou multicloud), no caso de conexão FastConnect ou IPSec (consulte o fornecedor: Cisco, Fortinet e assim por diante).

-

Listas de Segurança da VCN do OCI: Aja como firewalls virtuais para recursos baseados em VCN, com regras de entrada e saída que especificam os tipos de tráfego permitidos dentro e fora. As listas de Segurança são configuradas no nível da sub-rede, o que significa que todas as VNICs de uma sub-rede estão sujeitas ao mesmo conjunto de listas de Segurança.

- SL-1-2-3: Listas de segurança designadas ao nível da sub-rede para controlar o tráfego de entrada e saída em cada sub-rede.

Observação: Os NSGs são outro tipo de firewalls virtuais disponíveis no OCI. Eles funcionam de forma semelhante às listas de segurança, mas oferecem controle mais granular, à medida que são aplicados no nível do recurso. Isso é útil quando dois recursos na mesma sub-rede exigem posturas de segurança diferentes. Entretanto, os NSGs não são usados neste tutorial. Para obter mais informações, consulte Comparação entre Listas de Segurança e Grupos de Segurança de Rede.

-

OCI Network Firewall ou um Firewall de Terceiros: atua como um ponto de inspeção centralizado e com monitoramento de estado para tráfego entre sub-redes, VCNs e redes externas, impondo políticas de segurança avançadas além das regras básicas da lista de segurança.

- FW-2: Controla e inspeciona todo o tráfego Norte-Sul e Leste-Oeste em um ambiente de rede da OCI.

-

Entendemos como o roteamento e a segurança são aplicados em todo o ambiente, vamos dar uma olhada no exemplo a seguir, em que quatro problemas surgiram. Aplicando algum senso comum, vamos descobrir quais configurações verificar e onde, para cada cenário de solução de problemas.

Observação:

- Se NSGs forem usados, revise as configurações aplicadas a cada VNIC anexada a cada VM.

- Neste exemplo,

VM-2atua como um firewall de terceiros (FortiGate). Ele já está configurado para rotear o tráfego corretamente.

-

Problema 1:

VM-1não pode fazer ping emVM-3(regiões diferentes, o firewall NÃO deve inspecionar o tráfego).- Roteamento:

- Solicitação: RT-1 > RT-10 > RT-40.

- Resposta: RT-3 > RT-30 > RT-50.

- Segurança: O ICMP tipo 8 deve ter permissão para ter um ping bem-sucedido.

- Solicitação: SL-1 (Regras de Saída) > SL-3 (Regras de Entrada).

- Resposta: SL-3 (Regras de Saída) > SL-1 (Regras de Entrada).

- Roteamento:

-

Problema 2: O

VM-1não pode acessar a Internet (o firewallVM-2deve inspecionar o tráfego).- Roteamento:

- Solicitação: RT-1 > RT-10 > RT-2a > Roteamento interno FW-2 > RT-2.

- Resposta: RT-2b > Roteamento FW-2 > RT-2 > RT-20.

- Segurança:

- Solicitação: SL-1 (Regras de Saída) > SL-2 (Regras de Entrada e Saída) > FW-2 (Regras de Entrada e Saída).

- Resposta: SL-2 (Regras de Entrada e Saída) > FW-2 (Regras de Entrada e Saída) > SL-1 (Regras de Entrada).

- Roteamento:

-

Problema 3:

VM2não pode acessar a Internet.- Roteamento:

- Solicitação: RT-2.

- Resposta: Nenhum roteiro é necessário.

- Segurança:

- Solicitação: SL-2 (Regras de Saída).

- Resposta: SL-2 (Regras de Entrada).

- Roteamento:

-

Problema 4: On-premises não pode fazer ping em

VM-1(o firewall deve inspecionar o tráfego).- Roteamento:

- Solicitação: RT-0 (CPE local) > RT-60 > RT-2a > Roteamento interno FW-2 > RT-2 > RT-20.

- Resposta: RT-1 > RT-10 > RT-2a > Roteamento interno FW-2 > RT-2 > RT-20.

- Segurança:

- Solicitação: FW-0 (Regras de Saída) > SL-2 (Regras de Entrada e Saída) > FW-2 (Regras de Entrada e Saída) > SL-1 (Regras de Entrada).

- Resposta: SL-1 (Regras de Saída) > SL-2 (Regras de Entrada e Saída) > FW-2 (Regras de Entrada e Saída) > FW-0 (Regras de Entrada).

- Roteamento:

É fundamental entender como o tráfego é gerenciado e controlado em toda a rede. Ao rastrear o tráfego de caminho, você pode identificar rapidamente onde os problemas podem ocorrer e quais configurações precisam ser revisadas ao solucionar problemas.

Tarefa 3: Utilizar o Network Path Analyzer

Você revisou a configuração geral da rede, verificou manualmente a configuração das regras de roteamento e segurança. No entanto, o problema persiste, talvez você tenha ignorado alguns detalhes de configuração, então qual é o próximo passo?

É aqui que entra o Network Path Analyzer. Pense nisso como seu detetive de rede virtual, projetado para inspecionar seu roteamento de rede e configuração de segurança da OCI em tempo real. Ele os coleta e analisa para determinar como os caminhos entre a origem e o destino funcionarão ou falharão. Em vez disso, nenhum tráfego real é enviado, a configuração é examinada e usada para confirmar a acessibilidade.

Em vez de executar testes de conectividade manuais, como ping ou telnet, em VMs ou bancos de dados individuais, o Network Path Analyzer permite verificar a configuração dos caminhos de comunicação diretamente na Console do OCI, oferecendo uma abordagem de solução de problemas mais eficiente e centralizada.

O Network Path Analyzer oferece suporte aos seguintes cenários:

- OCI para OCI.

- da OCI para on-premises.

- On-premises para OCI.

- Internet para OCI.

- Da OCI à Internet.

Exemplo 1

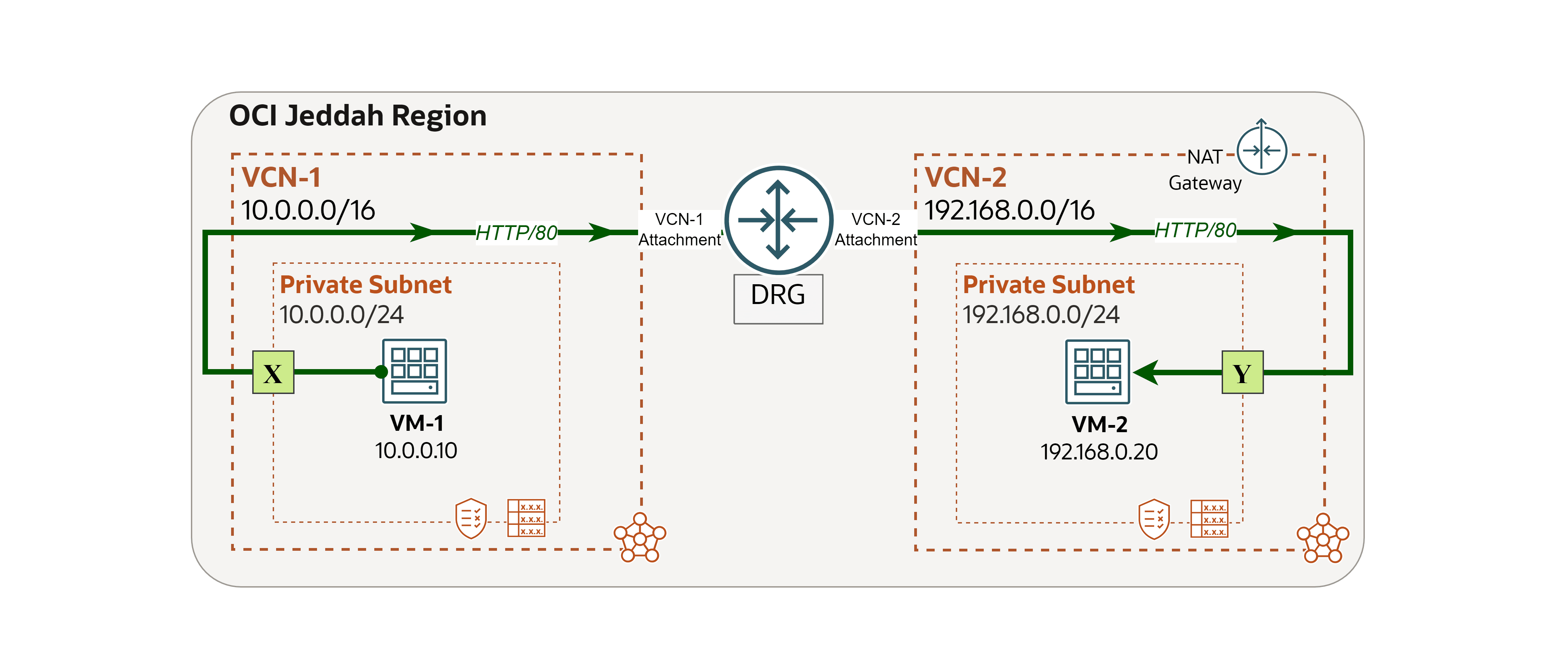

Usaremos a arquitetura a seguir como nosso exemplo.

Encontramos um problema de rede e usaremos o Network Path Analyzer para rastrear e resolver a causa raiz.

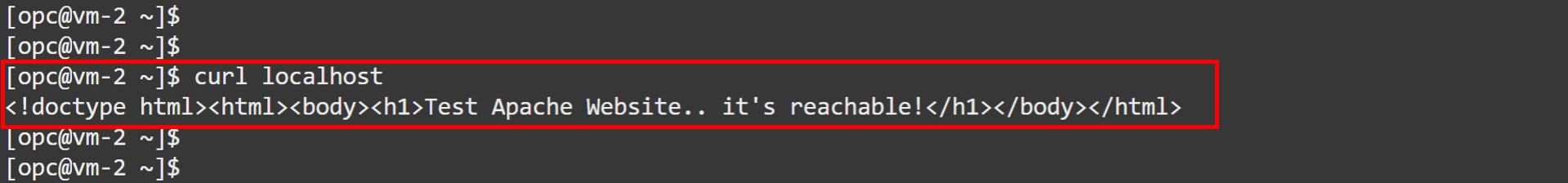

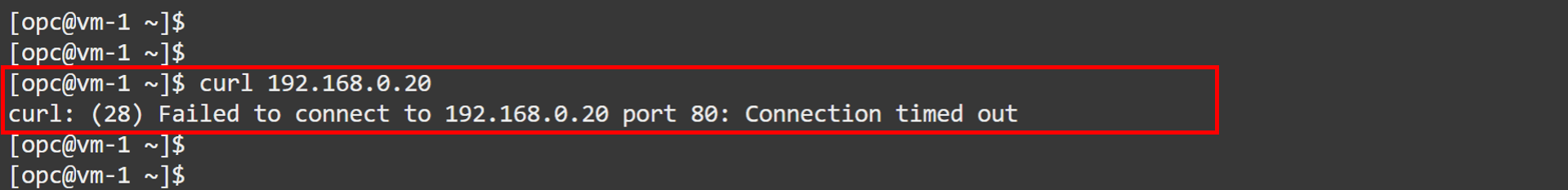

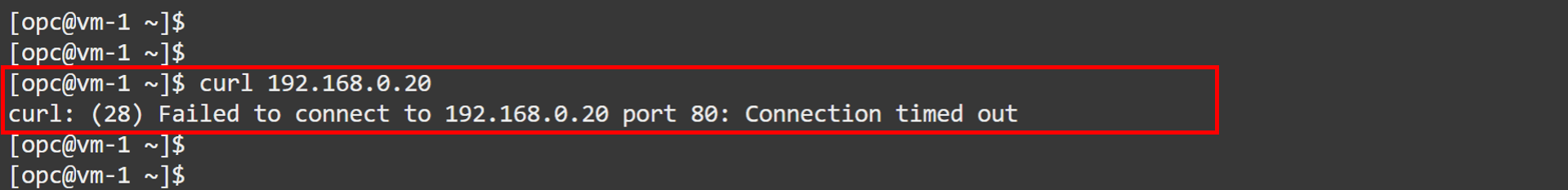

Problema: O VM-1 não pode acessar um site hospedado no VM-2 (OCI para OCI).

-

Faça log-in na Console do OCI, vá para

VM-2e execute o comando a seguir para verificar se o site está sendo executado localmente.curl localhost

-

Vá para a Console do OCI, navegue até

VM-1e execute o mesmo comando para testar a conectividade comVM-2.curl 192.168.0.20Você verá que a solicitação falha. Nas próximas etapas, usaremos o Network Path Analyzer para investigar a causa.

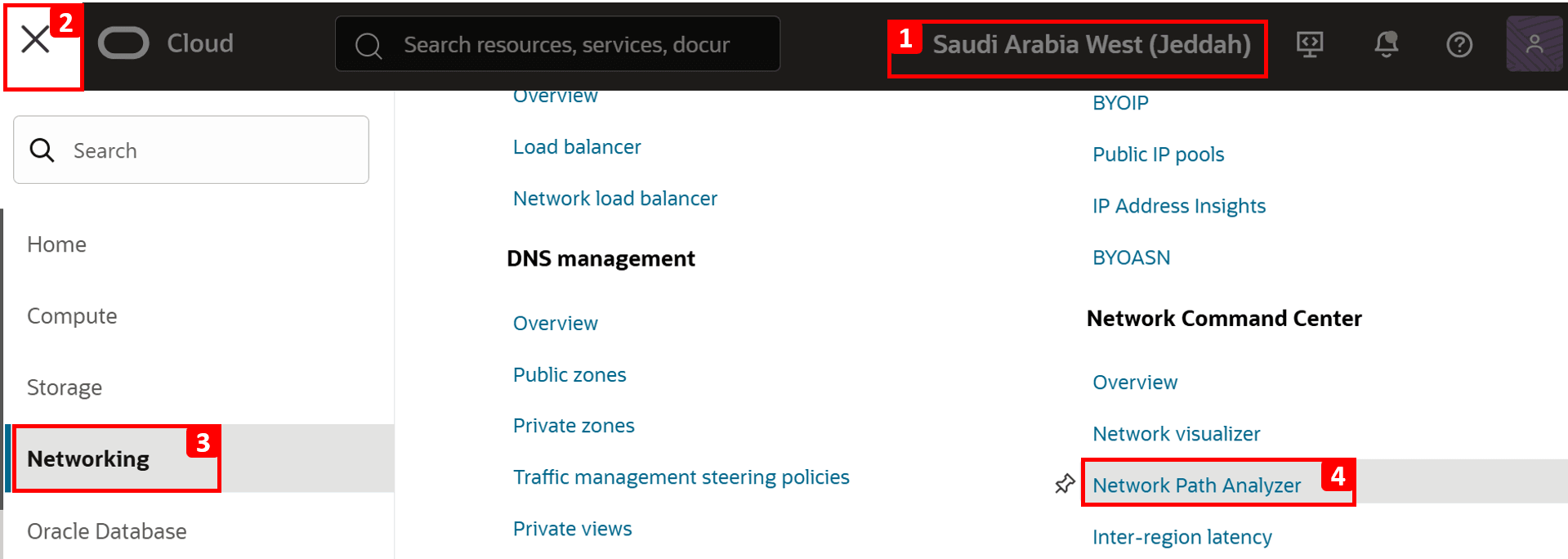

-

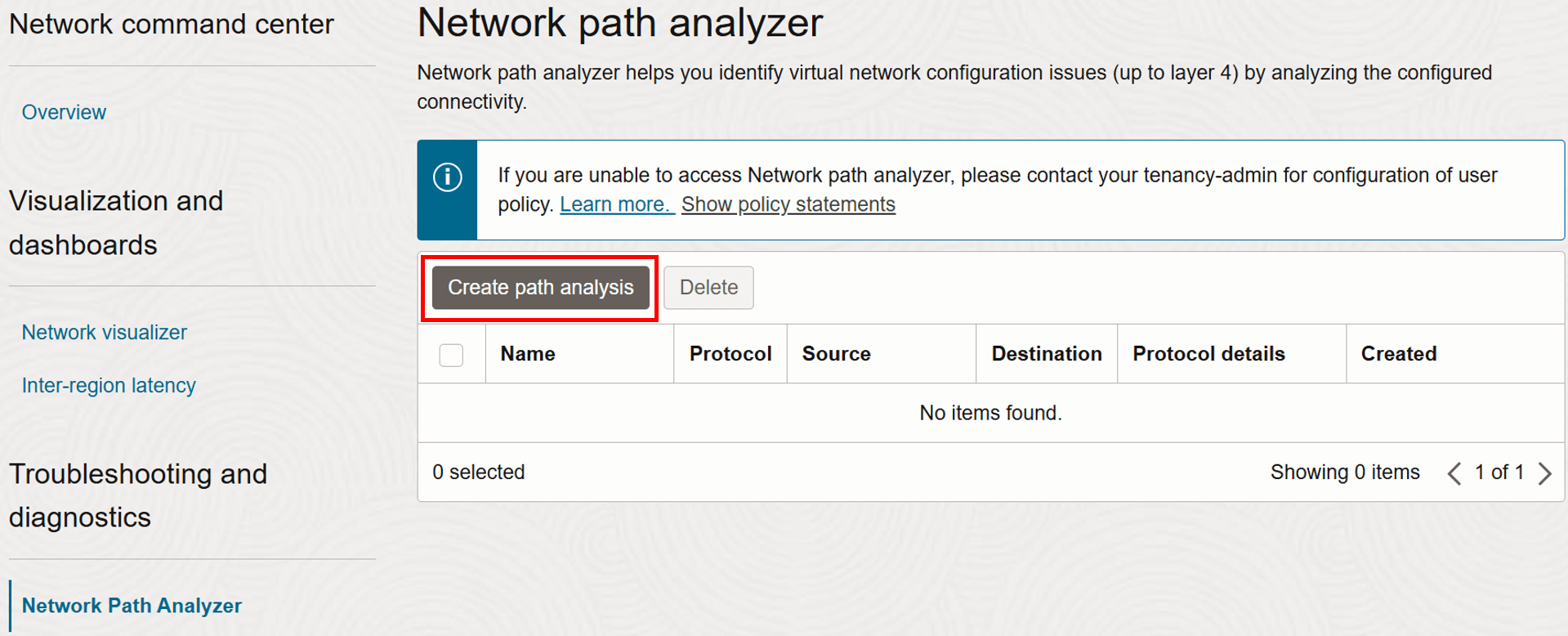

Vá para a Console do OCI.

- Certifique-se de estar na região certa.

- Clique no menu de hambúrguer (≡) no canto superior esquerdo.

- Clique em Networking.

- Clique em Analisador de Caminho de Rede.

-

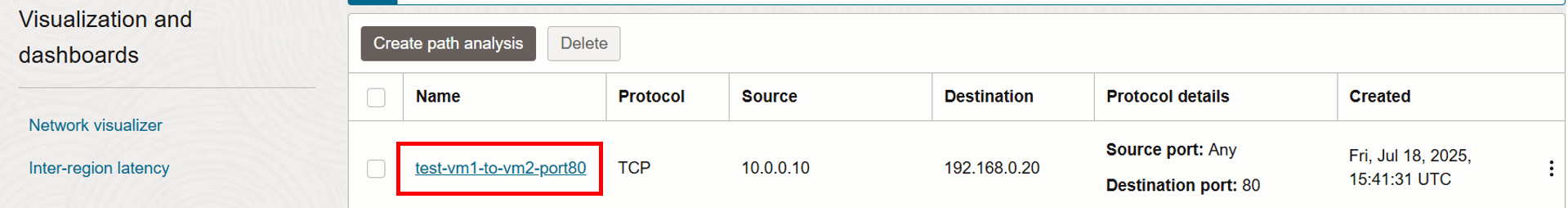

Clique em Criar análise de caminho.

-

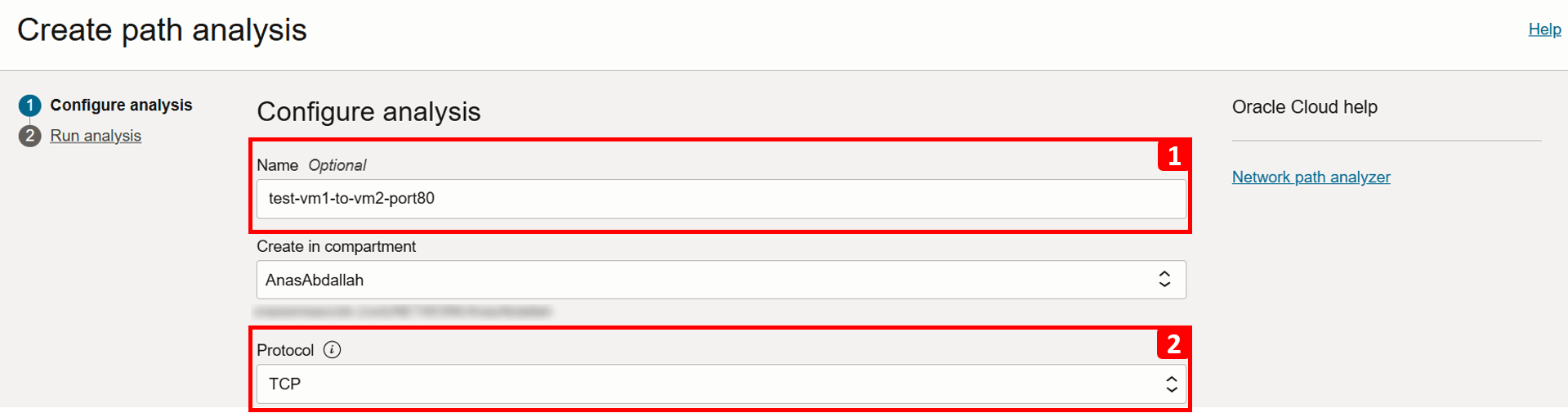

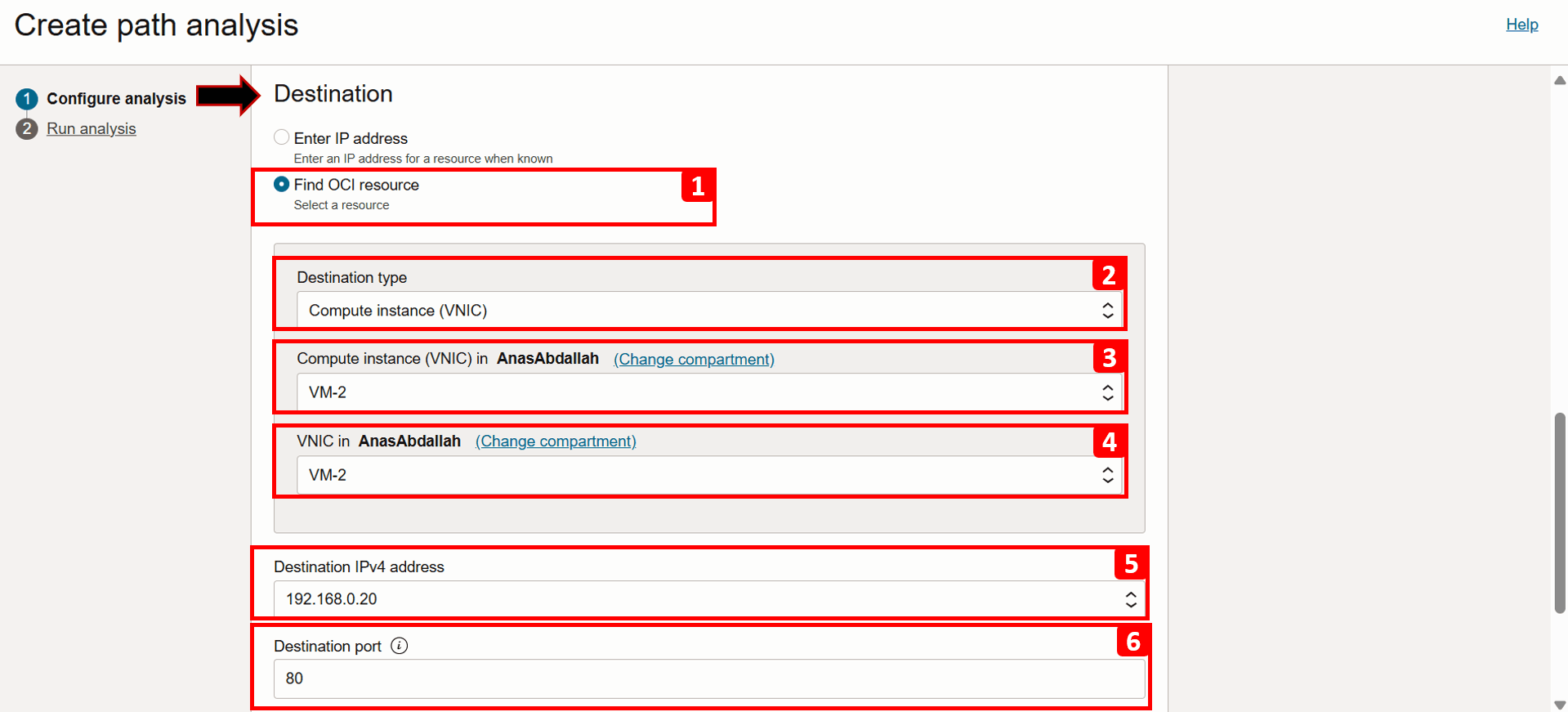

Agora, vamos configurar os detalhes do fluxo de rede a ser testado.

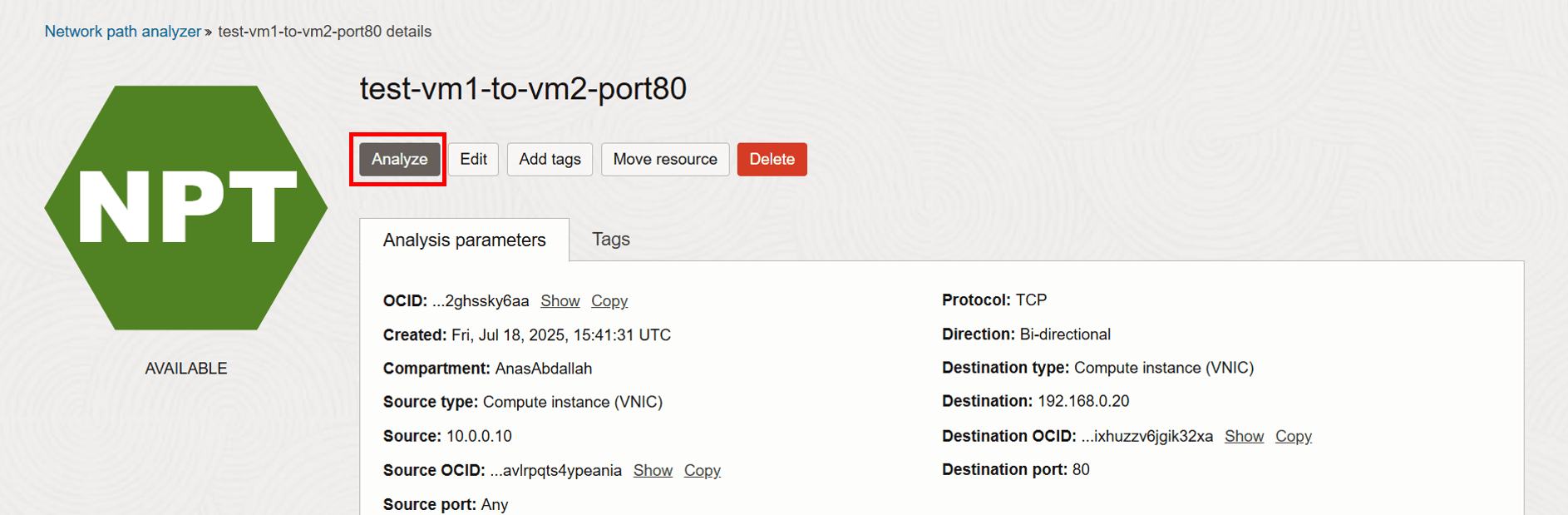

- Digite Nome como

test-vm1-to-vm2-port80. - Selecione Protocolo como TCP.

- Digite Nome como

-

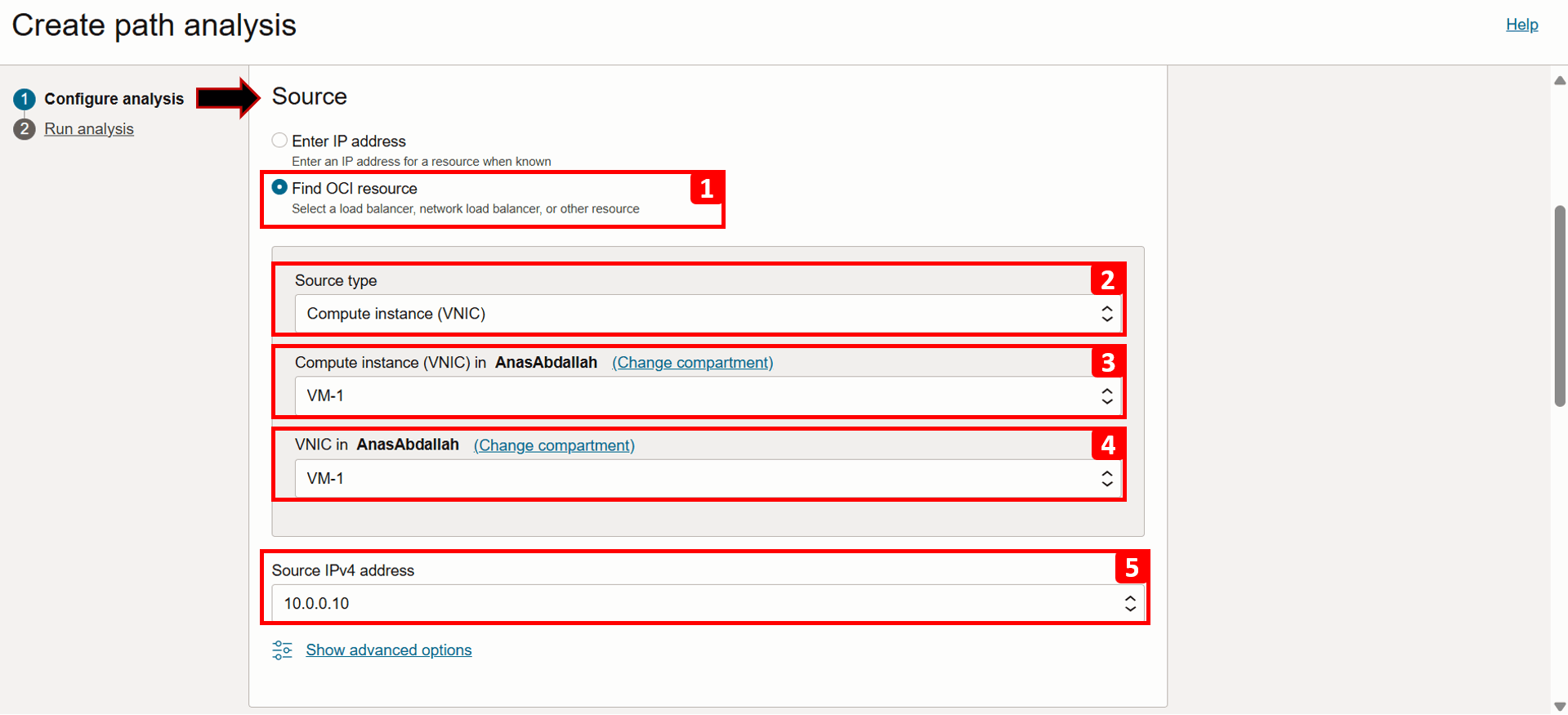

Começaremos com o preenchimento da informação de origem, que neste caso é

VM-1.- Selecione Localizar recurso do OCI.

- Selecione Tipo de origem como Instância de computação (VNIC).

- Selecione

VM-1na lista. - Selecione a VNIC que gerará o tráfego (já será preenchida automaticamente se a VM tiver apenas uma VNIC).

- Selecione Endereço de origem IPv4

10.0.0.10(também será preenchido automaticamente se houver apenas um endereço IPv4).

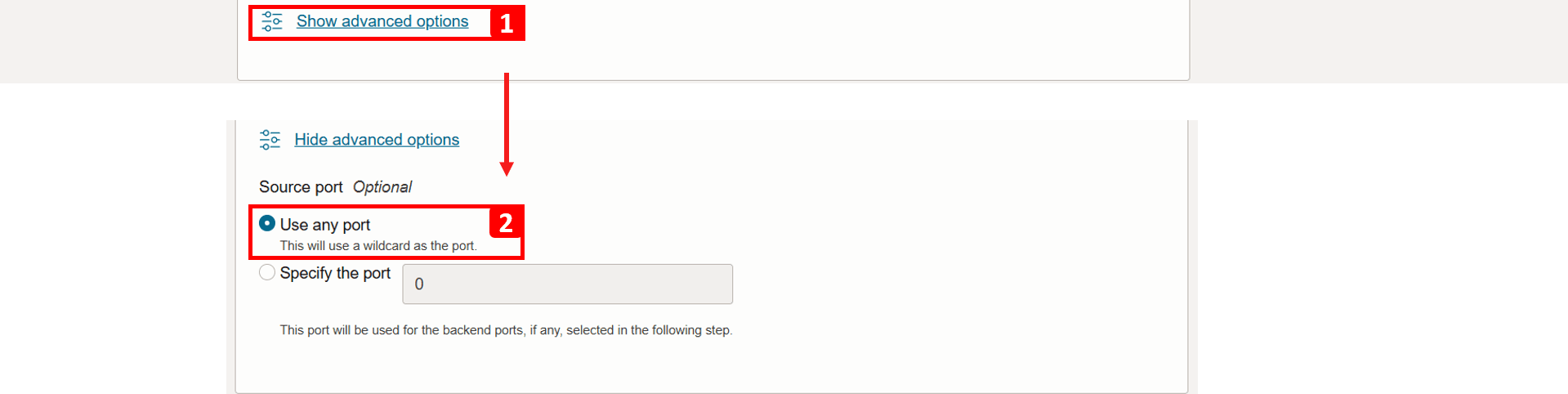

- Clique em Mostrar opções avançadas.

- Aqui, você pode especificar a porta de origem, se necessário; para este exemplo, deixe-a definida como Usar qualquer porta.

-

Em seguida, preencheremos as informações de destino, que neste caso é

VM-2.- Selecione Localizar recurso do OCI.

- Selecione Tipo de origem como Instância de computação (VNIC).

- Selecione VM-2 na lista.

- Selecione a VNIC que gerará o tráfego (já será preenchida automaticamente se a VM tiver apenas uma VNIC).

- Selecione Endereço de origem IPv4 como

192.168.0.20(também será preenchido automaticamente se houver apenas um endereço IPv4). - Informe Porta de destino como 80.

- Para analisar o tráfego de encaminhamento e reversão, mantenha a Direção como Bi-direcional.

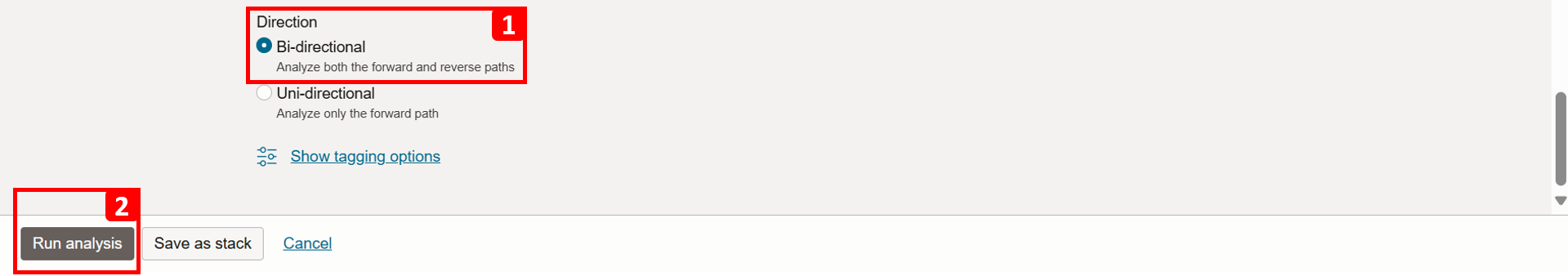

- Clique em Executar análise.

- Os detalhes da conexão são exibidos à medida que a análise é executada.

- Role para baixo até rastrear o andamento da análise e aguarde até que ela termine. Isso pode levar um ou dois minutos.

-

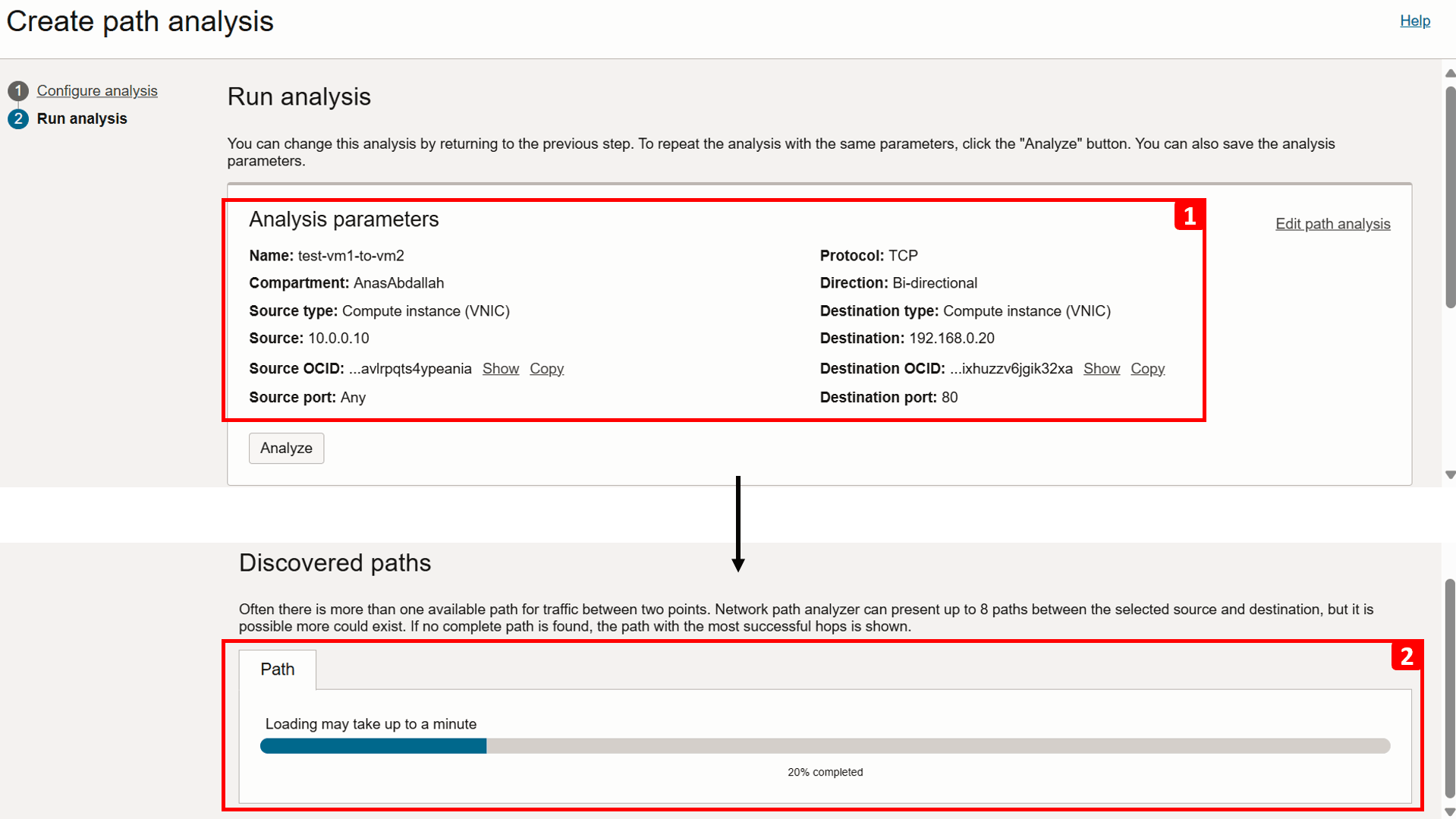

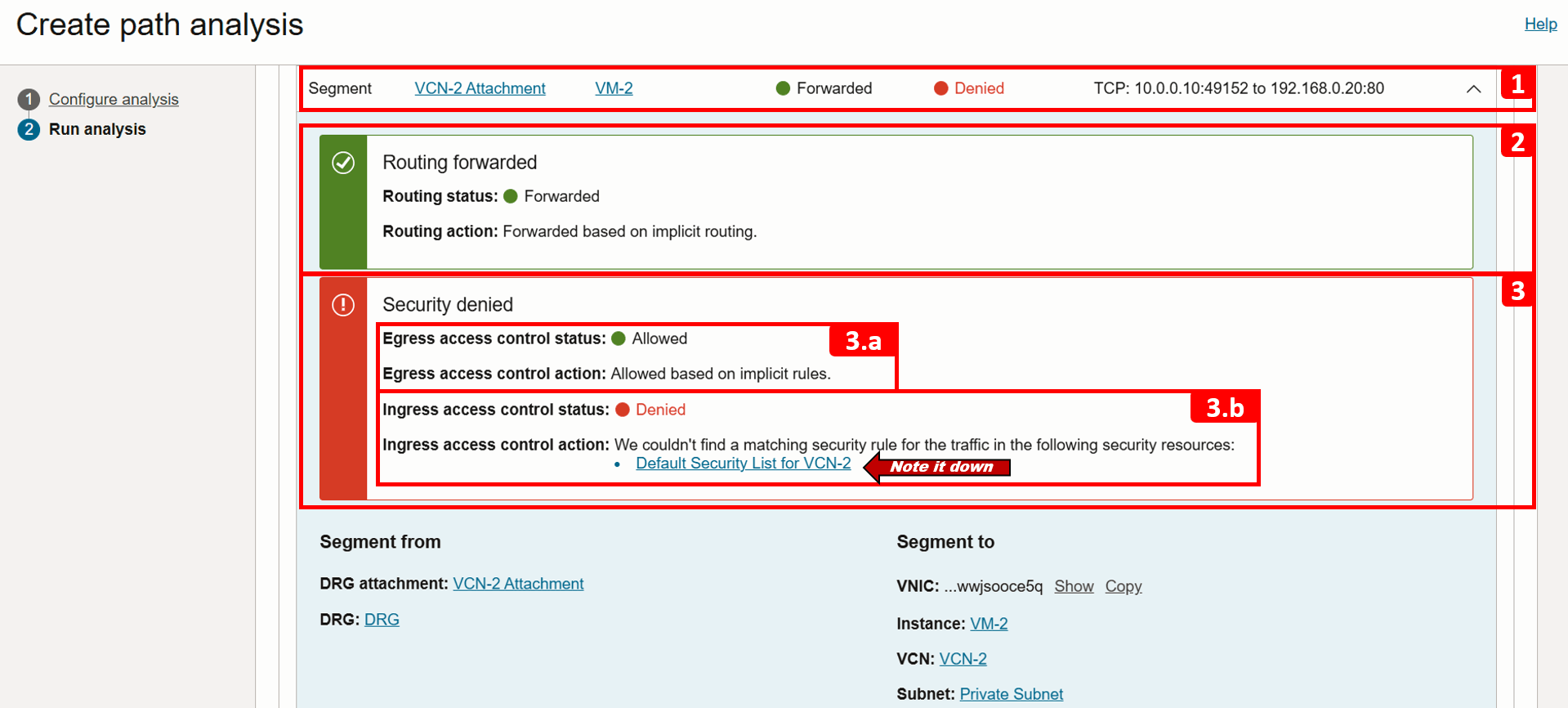

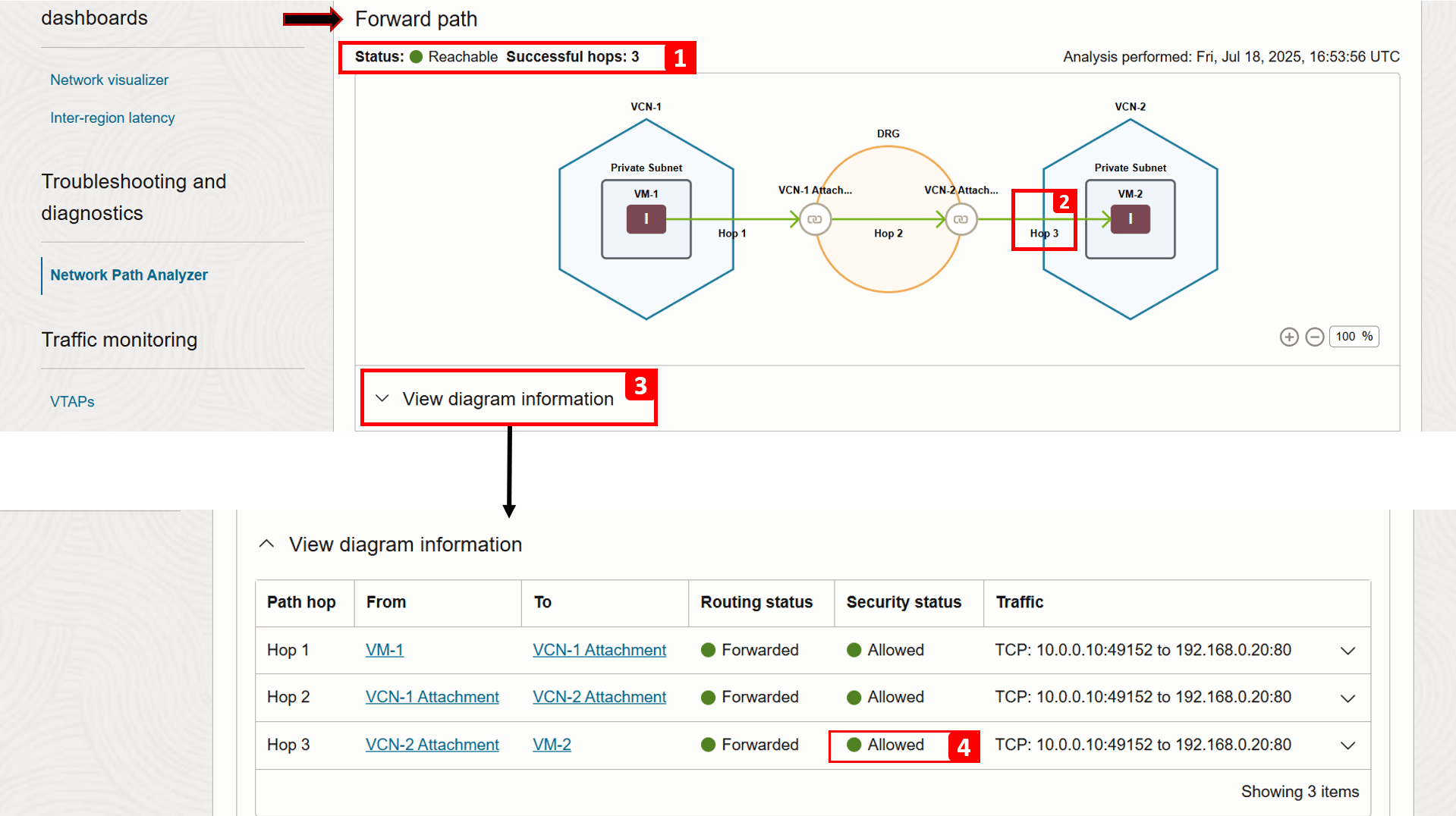

A Análise foi concluída. Vamos começar a verificar o resultado de Forward path.

- A análise indica que

VM-2está inacessível após dois saltos bem-sucedidos. - A eliminação ocorre entre o DRG e

VM-2. - Para obter mais informações, clique em Exibir informações do diagrama.

- Esta tabela divide o fluxo de roteamento e as verificações de segurança em cada etapa do caminho.

- Se você ampliar, verá que o tráfego está sendo Negado entre o DRG e o

VM-2.

- Expanda o mesmo segmento para obter mais detalhes.

- Observe que O roteamento foi encaminhado com sucesso.

- No entanto, o tráfego está sendo negado devido a uma regra de segurança ausente:

- (3.a) O tráfego de saída é permitido, sem problemas aqui.

- (3.b) O tráfego de entrada é negado porque não há nenhuma regra que o permita. A lista de segurança associada à sub-rede

VM-2é mostrada (Lista de Segurança Padrão para VCN-2), anote-a, pois a revisaremos nas próximas etapas. Neste ponto, identificamos a origem do problema.

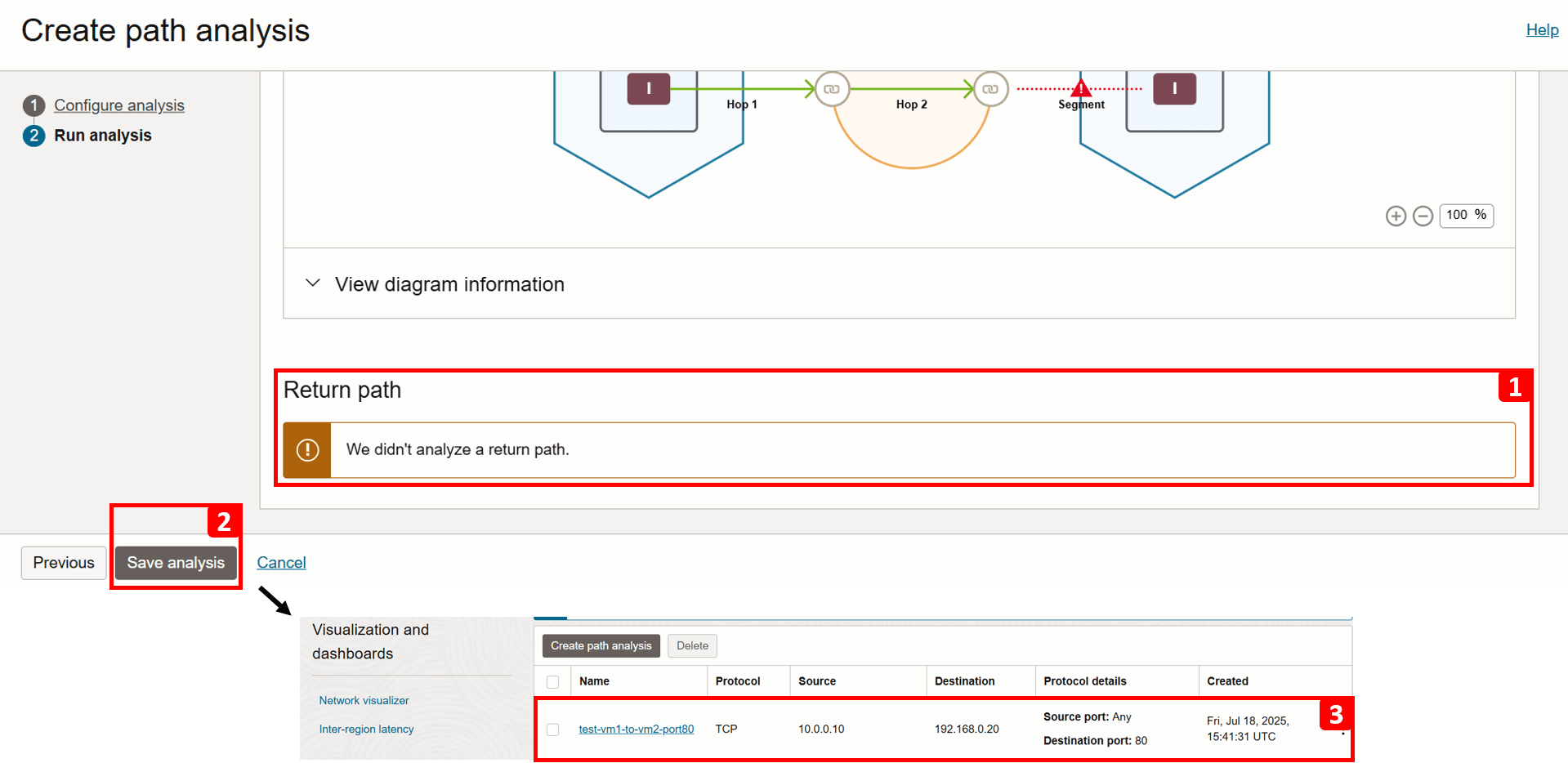

- O caminho de retorno não foi analisado porque a verificação do caminho de encaminhamento falhou.

- Clique em Salvar análise.

- Você pode revisitar e executar novamente a análise a qualquer momento. Vamos executá-lo novamente mais tarde neste tutorial depois de corrigir o problema.

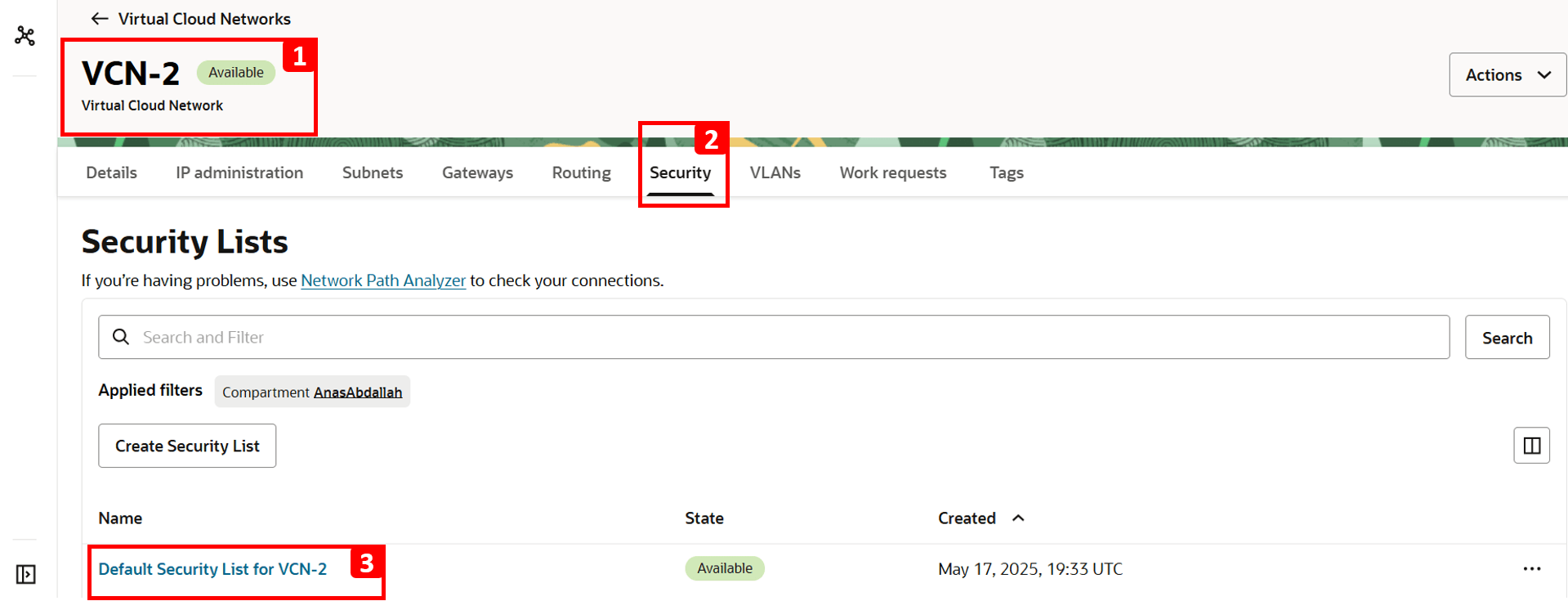

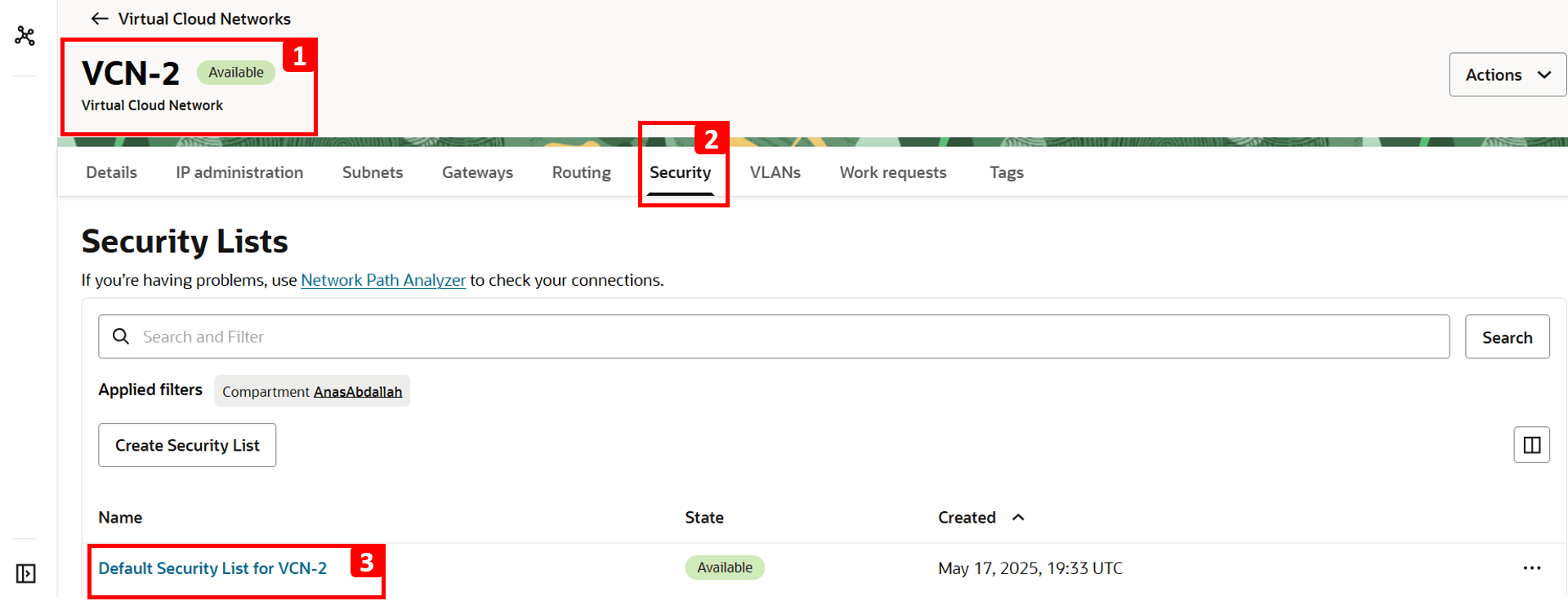

- Navegue até

VCN-2, onde a VM de destino está localizada. - Clique em Segurança.

- Clique em Lista de Segurança Padrão do

VCN-2.

Observação: As listas de segurança operam no nível da sub-rede, o que significa que qualquer tráfego permitido por essas regras se aplica a todas as VNICs dessa sub-rede.

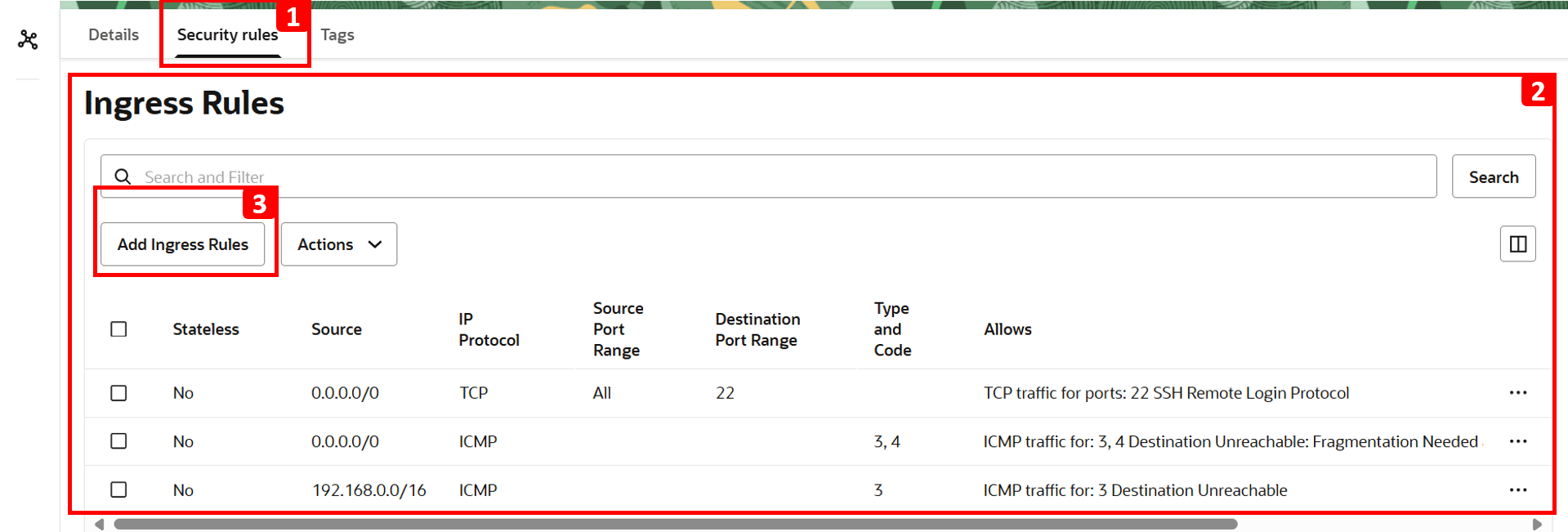

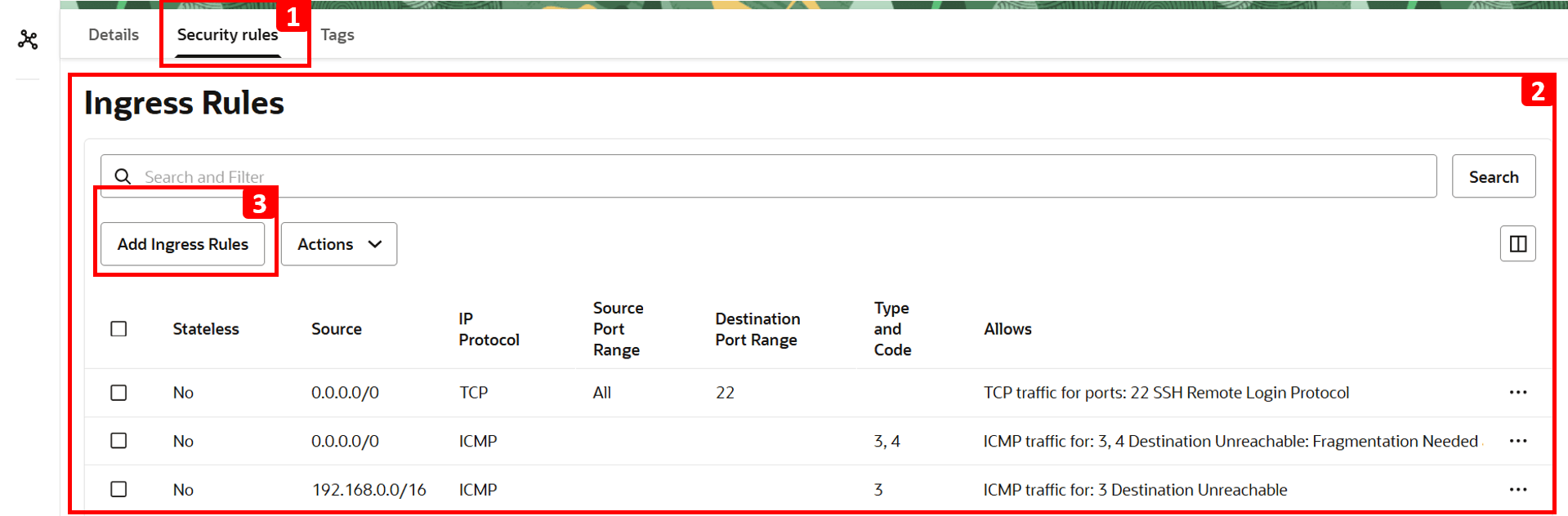

- Clique em Regras de segurança.

- A tabela mostra qual tráfego é permitido. Tudo o resto, incluindo HTTP, é negado por padrão, já que não há regra para permitir. É por isso que o

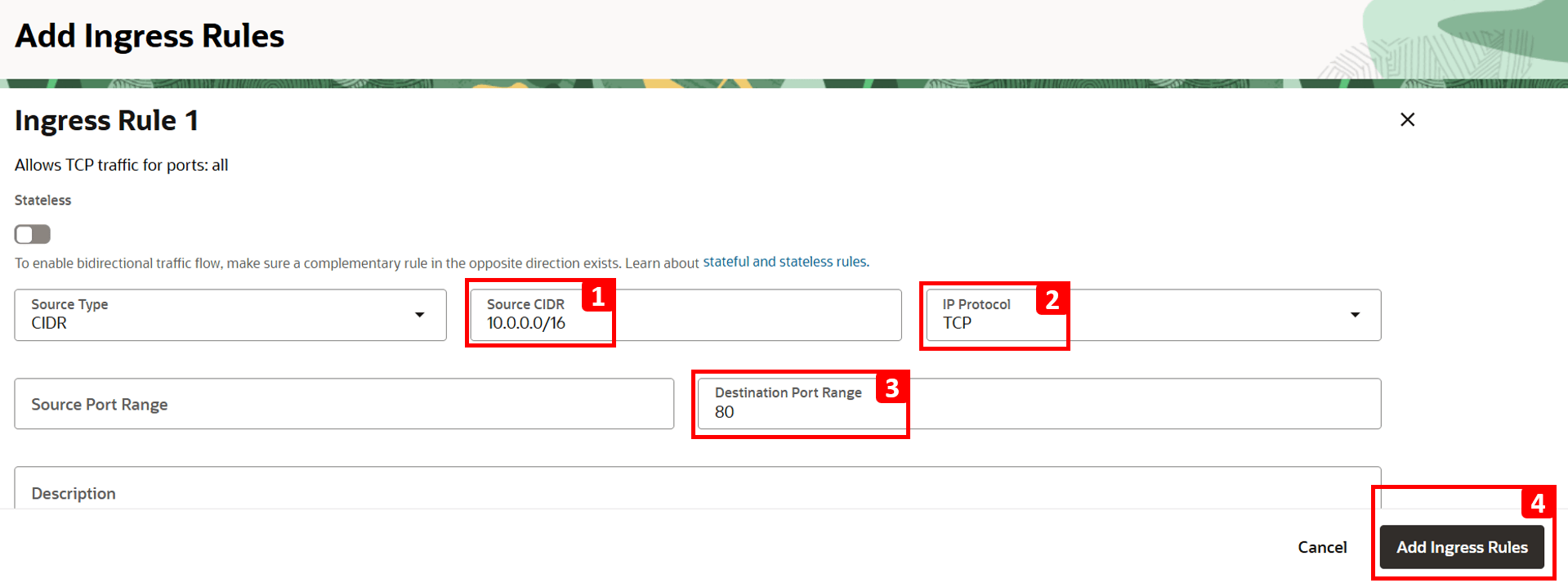

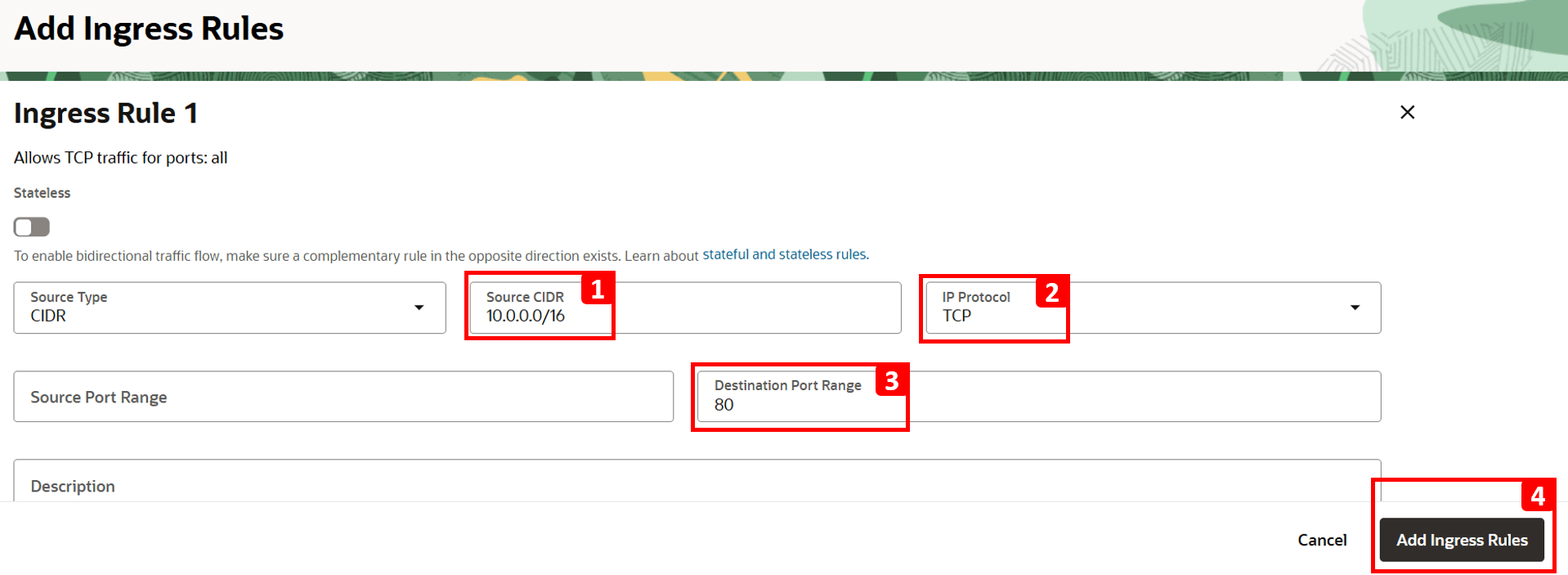

VM-1não pode aceder ao website alojado noVM-2. - Para corrigir isso, clique em Adicionar Regras de Entrada.

- Digite

10.0.0.0/16no campo CIDR de Origem (este é o CIDR paraVCN-1). - Selecione TCP para Protocolo IP.

- Defina 80 como Porta de Destino.

- Clique em Adicionar Regras de Entrada.

- A análise indica que

-

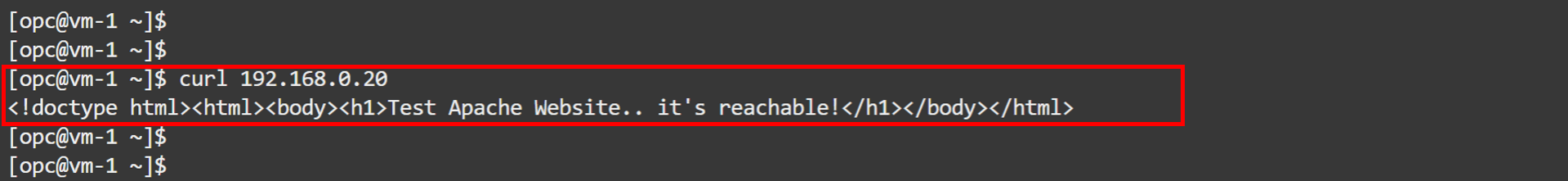

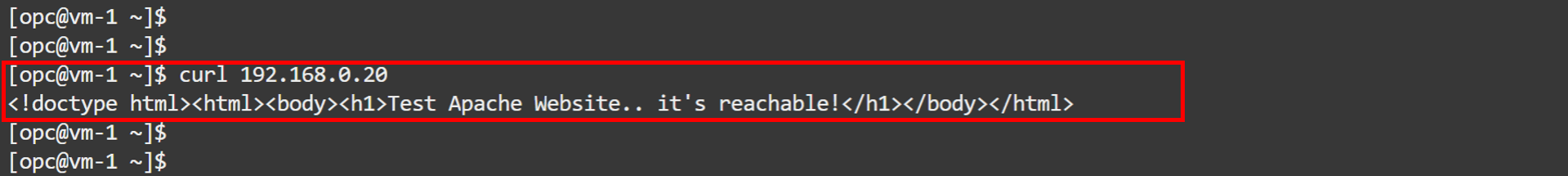

Faça log-in no

VM-1e execute o mesmo comando para testar a conectividade com oVM-2.curl 192.168.0.20Agora você deve ver que o site está acessível.

-

Volte para a análise para executar outra execução e verifique se o problema foi corrigido.

-

Clique em Analisar.

-

Aguarde o término da análise.

-

A Análise foi concluída. Vamos verificar o resultado de Forward path.

- O status agora mostra Acessível.

- O Hop 3 agora é bem-sucedido porque adicionamos uma regra de segurança que permite o tráfego HTTP.

- Clique em Exibir informações do diagrama.

- Você pode ver que o status de segurança do hop 3 agora é Permitido (anteriormente, ele foi Negado).

-

Verificando o caminho de retorno, podemos ver que é bem sucedido também.

Exemplo 2

Usaremos a arquitetura a seguir como nosso exemplo.

Encontramos um problema de rede e usaremos o Network Path Analyzer para rastrear e resolver a causa raiz.

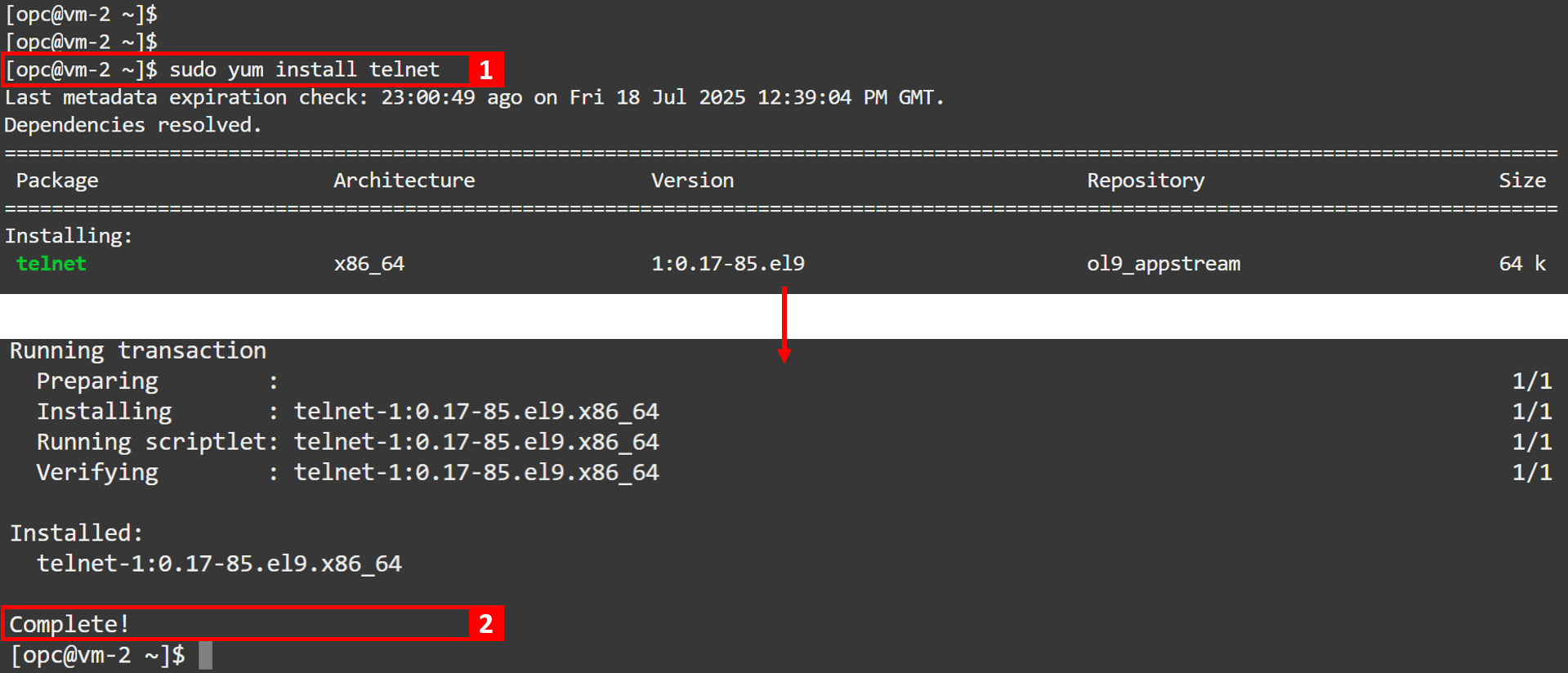

Problema: VM-2 não pode instalar o pacote telnet (OCI para Internet).

Observação: o Telnet é um protocolo de rede e uma ferramenta de linha de comando usados para acessar e gerenciar dispositivos remotamente em uma rede. Também é usado para testes básicos de rede (por exemplo, verificando se uma porta está aberta).

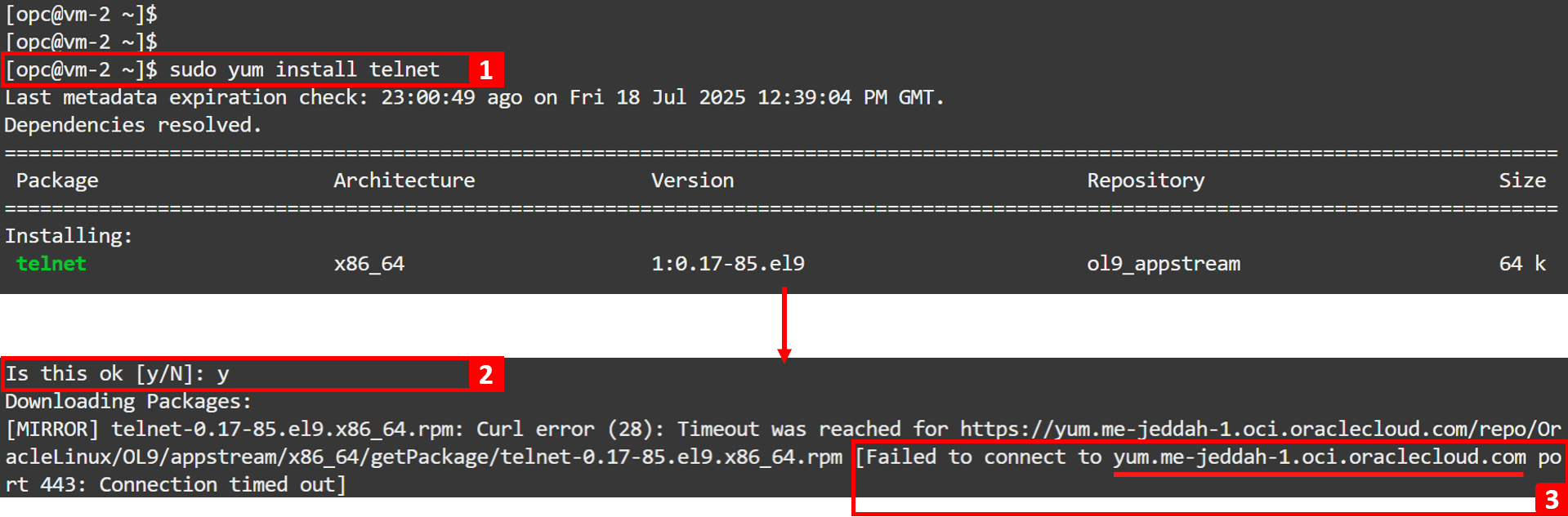

-

Verifique se podemos instalar o

telnetnoVM-2.-

Faça log-in no

VM-2e execute o comando a seguir para instalar otelnet.sudo yum install telnet -

Informe

ye pressione Enter para continuar. -

Falha na instalação. O

VM-2tentou estabelecer conexão com o repositório YUM regional (yum.me-jeddah-1.oci.oraclecloud.com), mas não conseguiu acessá-lo.

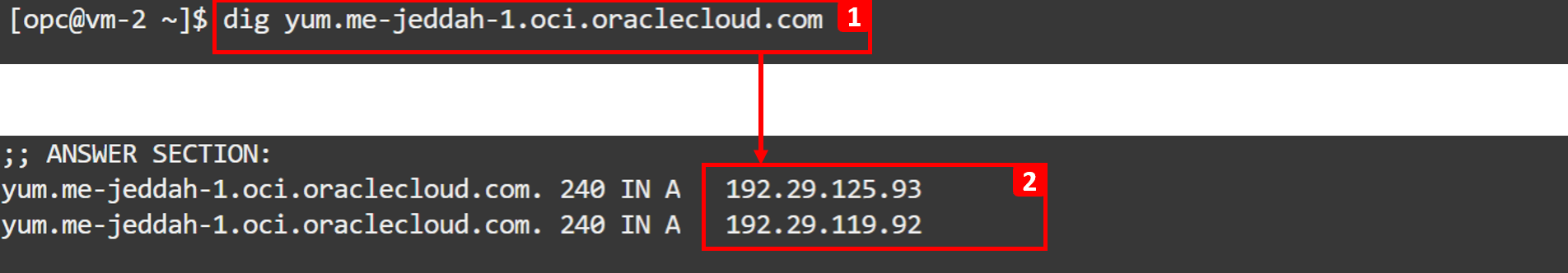

-

Execute o comando abaixo para localizar o IP do repositório

yum.dig yum.me-jeddah-1.oci.oraclecloud.com -

Anote os endereços IP.

VM-2não pode acessar esses IPs públicos, o que indica que ele não tem acesso à internet por meio de um gateway NAT ou acesso privado ao Oracle Services Network por meio de um gateway de serviço para acessar o repositórioyum, ou o tráfego de saída está sendo bloqueado. Para chegar ao fundo do problema, vamos avançar com a análise do NPA nas próximas etapas.

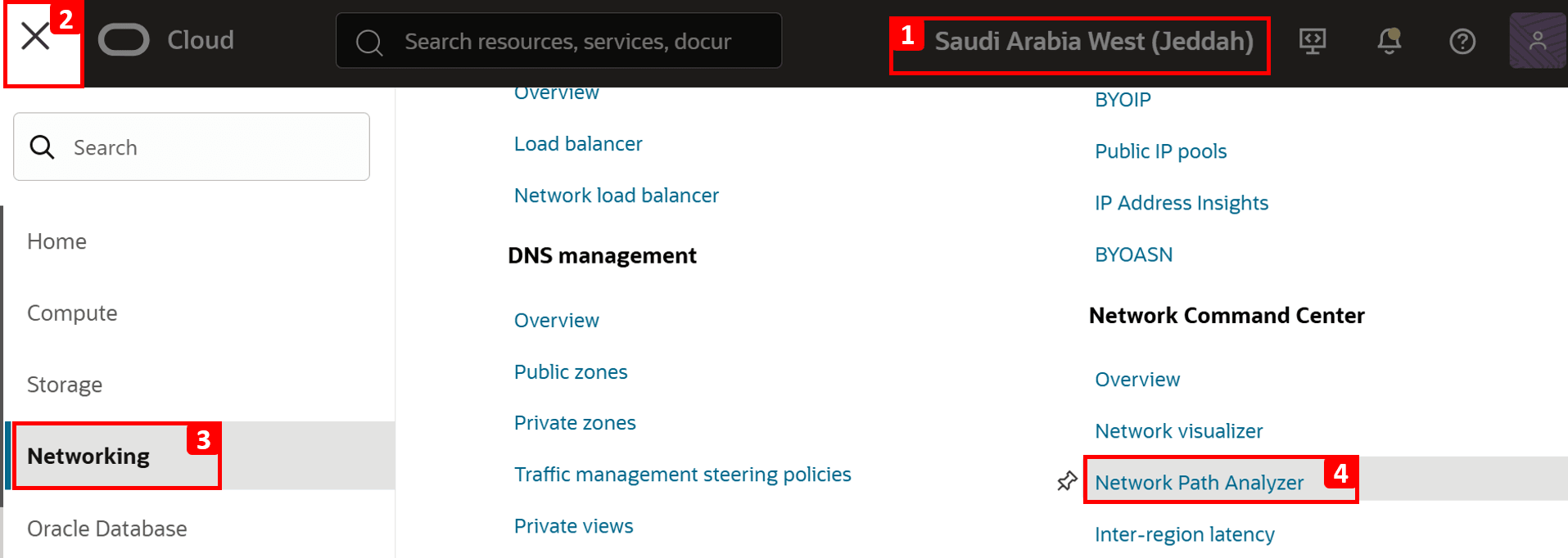

-

-

Vá para a Console do OCI.

- Certifique-se de estar na região certa.

- Clique no menu de hambúrguer (≡) no canto superior esquerdo.

- Clique em Networking.

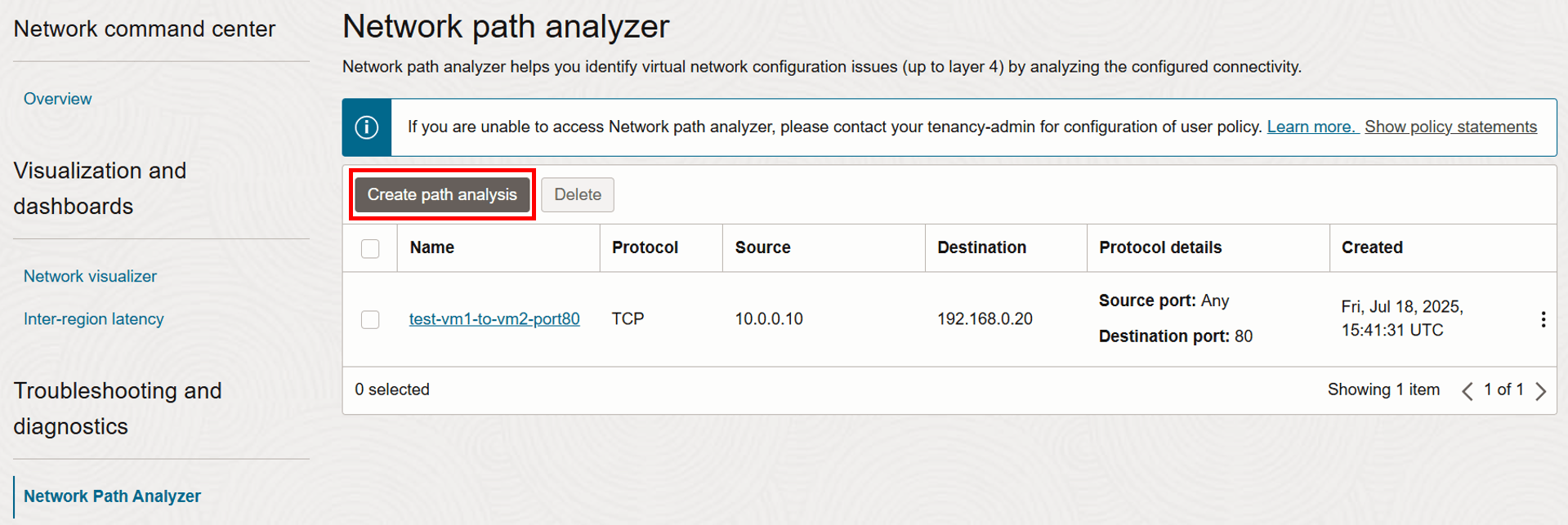

- Clique em Analisador de Caminho de Rede.

-

Clique em Criar análise de caminho.

-

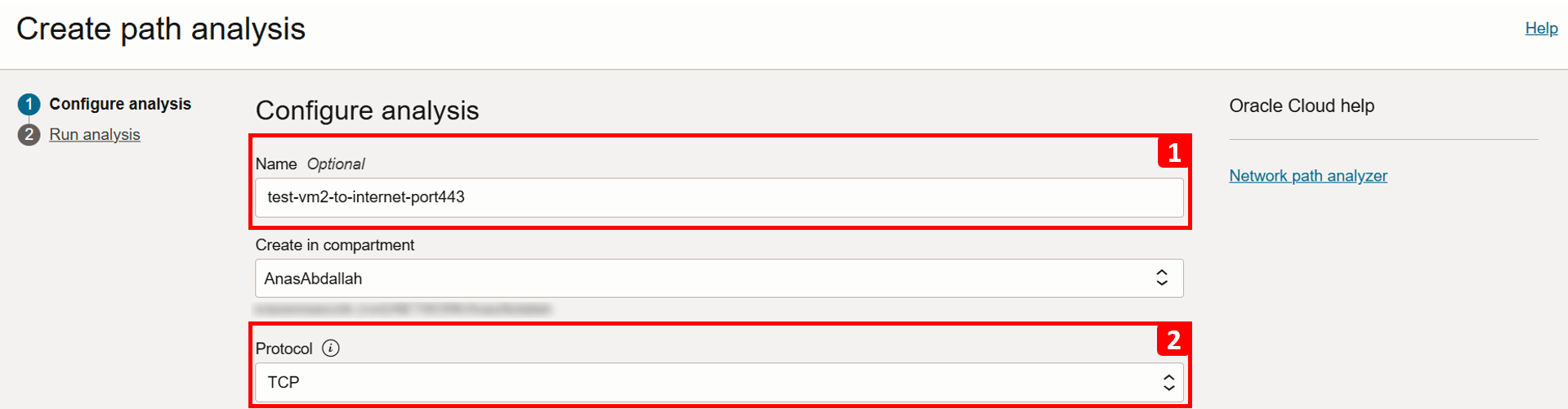

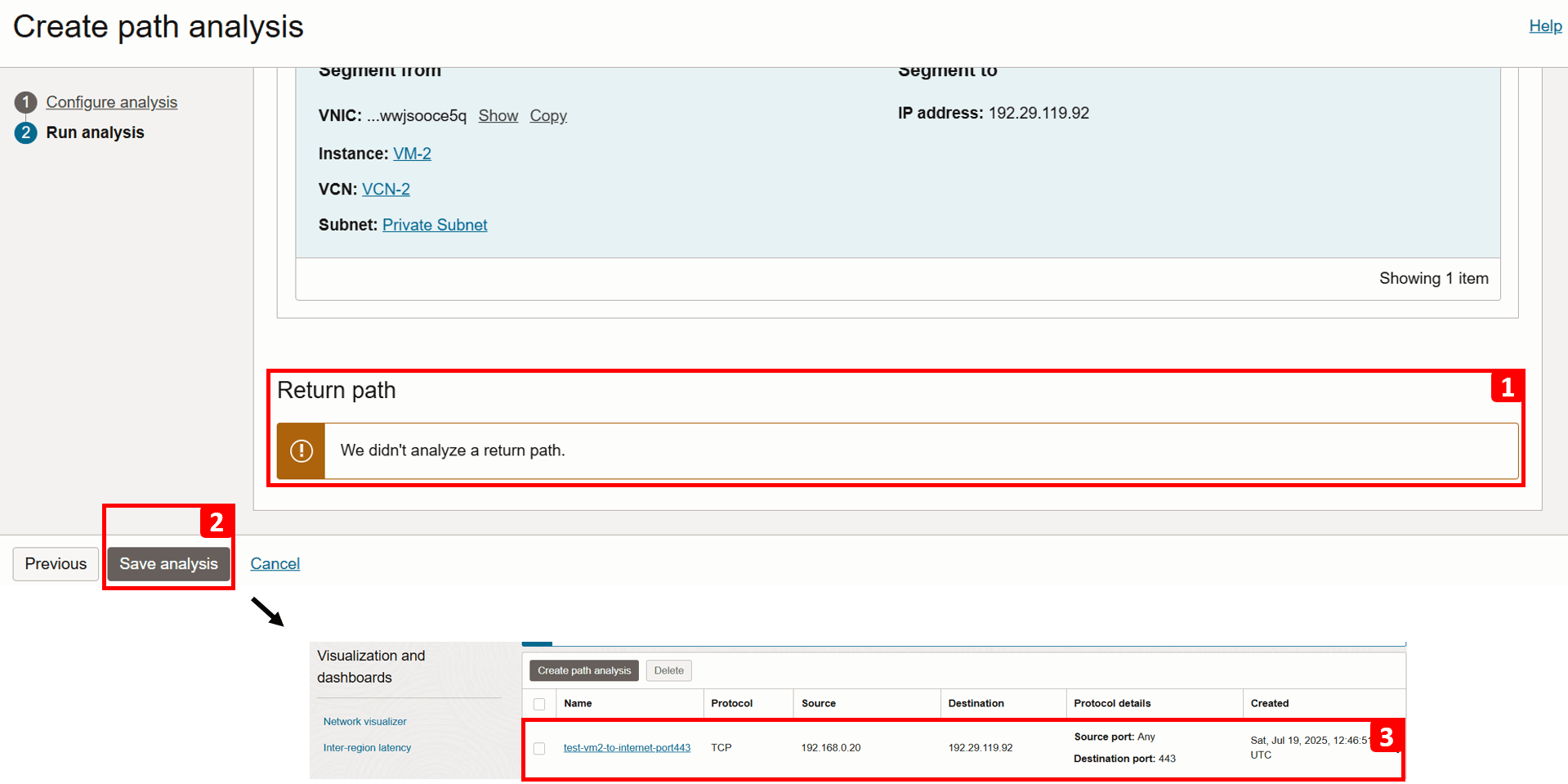

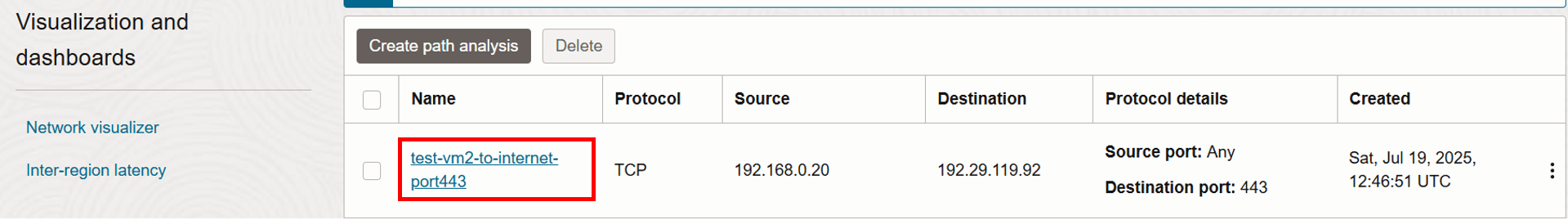

Agora, vamos configurar os detalhes do fluxo de rede a ser testado.

- Digite Nome como

test-vm2-to-internet-port443. - Selecione Protocolo como TCP.

- Digite Nome como

-

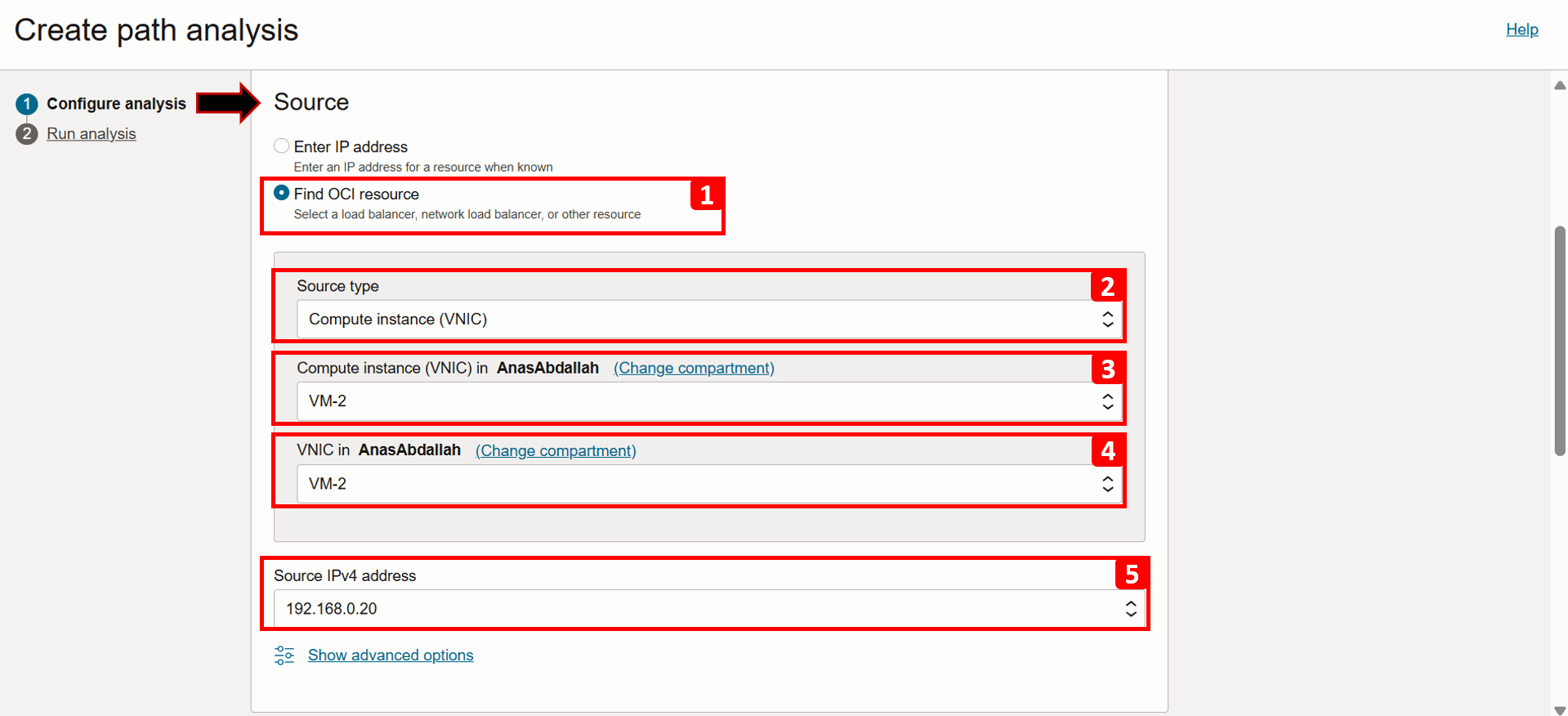

Começaremos com o preenchimento da informação de origem, que neste caso é

VM-2.- Selecione Localizar recurso do OCI.

- Selecione Tipo de origem como Instância de computação (VNIC).

- Selecione

VM-2na lista. - Selecione a VNIC que gerará o tráfego (já será preenchida automaticamente se a VM tiver apenas uma VNIC).

- Selecione Endereço de origem IPv4 como

192.168.0.20(também será preenchido automaticamente se houver apenas um endereço IPv4).

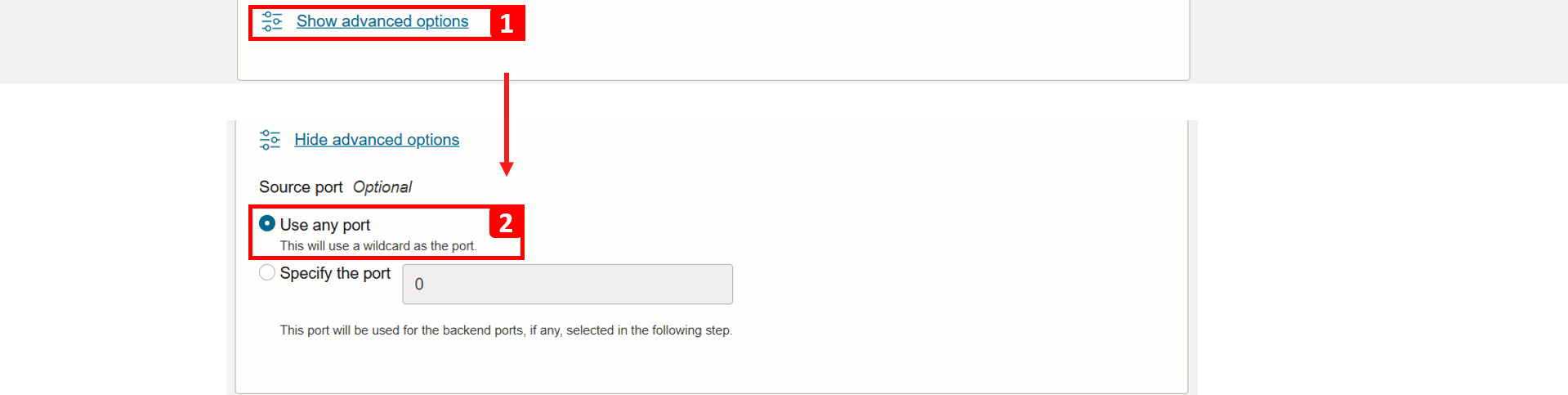

- Clique em Mostrar opções avançadas.

- Aqui, você pode especificar a porta de origem, se necessário; para este exemplo, deixe-a definida como Usar qualquer porta.

-

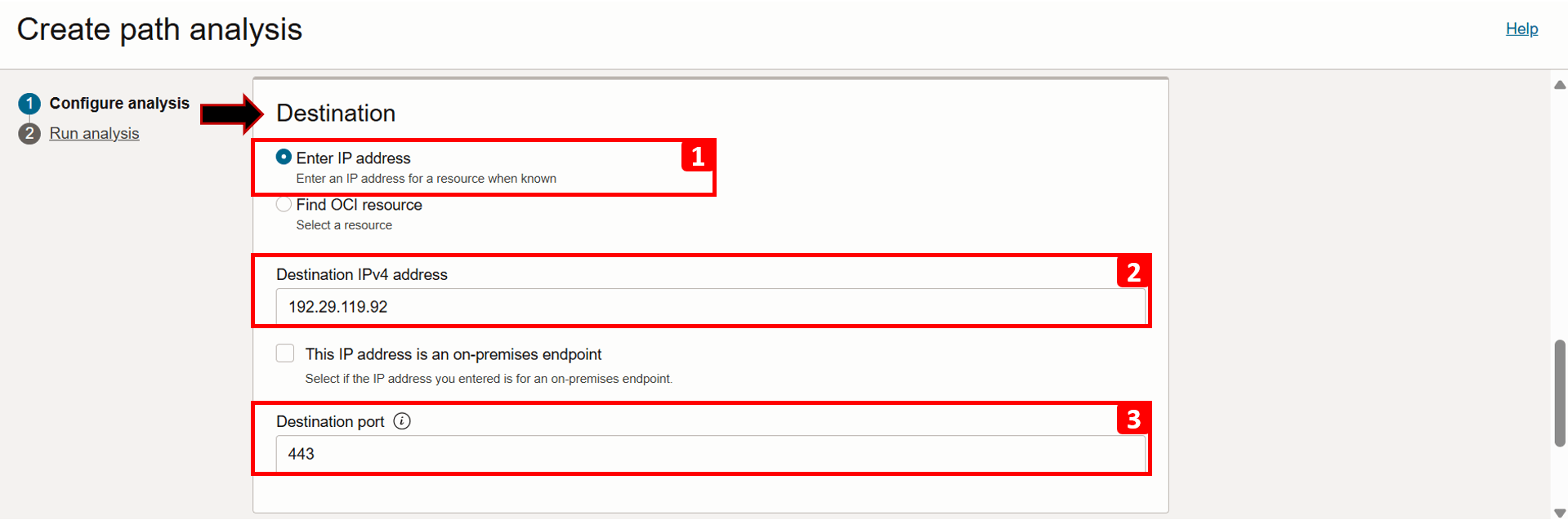

Em seguida, preencheremos as informações de destino, que neste caso é a internet, especificamente, os IPs públicos do repositório

yum(192.29.119.92e192.29.125.93), vamos testar usando apenas um deles.- Selecione Informar endereço IP.

- Informe o Endereço IPv4 de destino

192.29.119.92. - Informe a Porta de destino como 443, pois o acesso ao repositório é via HTTPS.

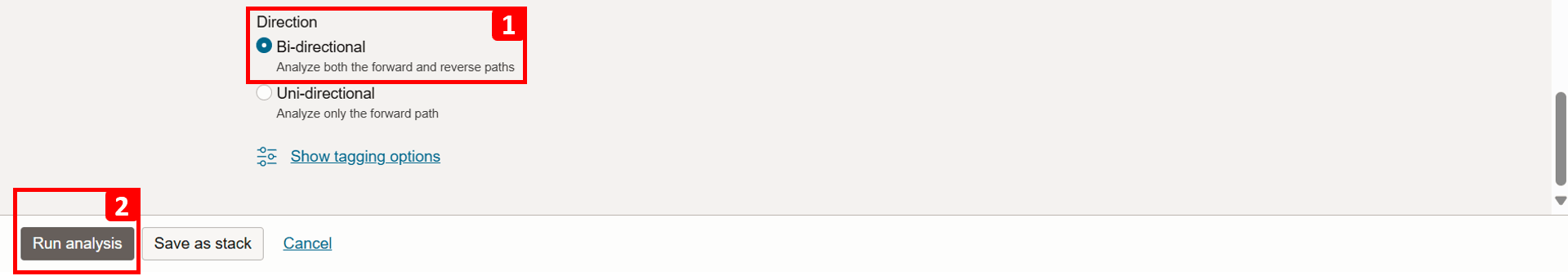

- Para analisar o tráfego de encaminhamento e reversão, mantenha a Direção como Bi-direcional.

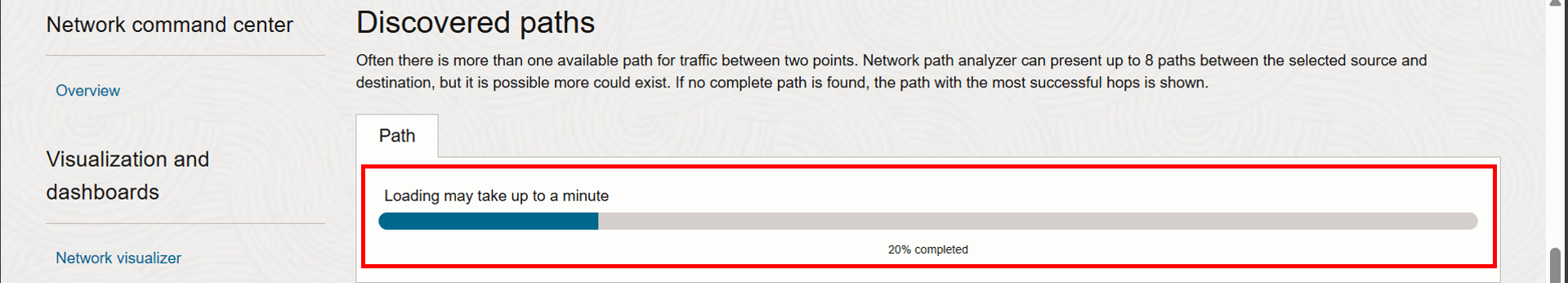

- Clique em Executar análise.

- Os detalhes da conexão são exibidos à medida que a análise é executada.

- Role para baixo até rastrear o andamento da análise e aguarde até que ela termine. Isso pode levar um ou dois minutos.

-

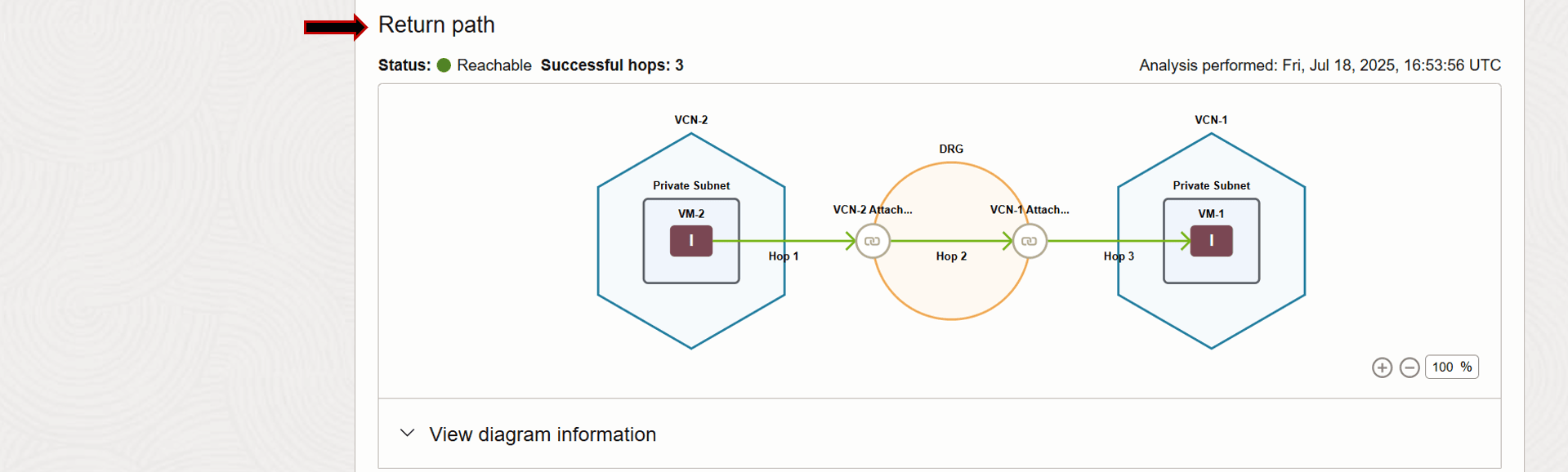

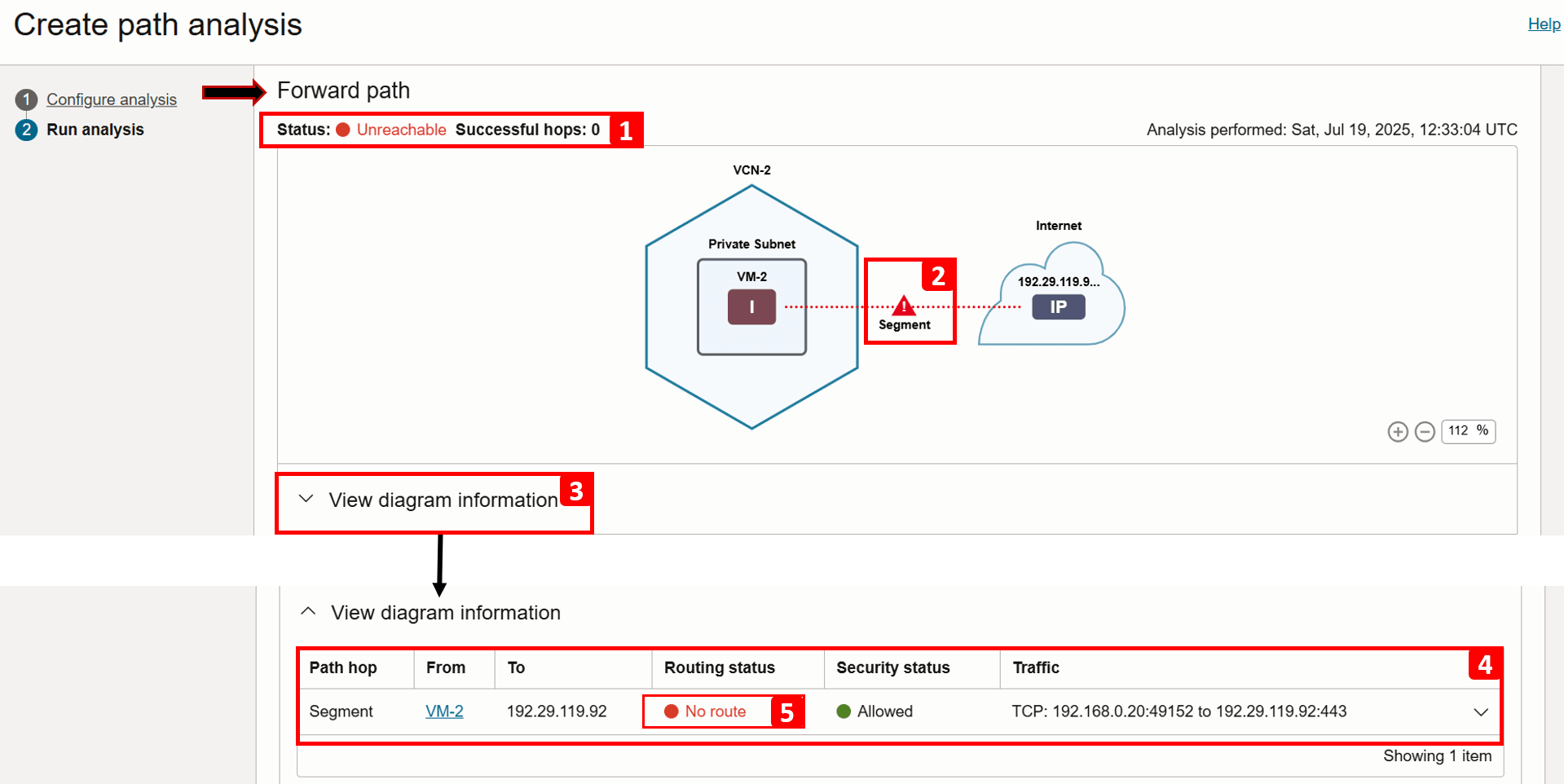

A Análise foi concluída. Vamos começar a verificar o resultado de Forward path.

- A análise mostra que o

VM-2não pode acessar a internet. - Este segmento destaca uma configuração ausente que impede que o tráfego saia do

VCN-2. - Para obter mais informações, clique em Exibir informações do diagrama.

- Esta tabela divide o fluxo de roteamento e as verificações de segurança em cada etapa do caminho. Como observado, o fluxo é direto, pois não há lúpulo intermediário no meio.

- Se você ampliar, verá que há Nenhuma rota definida para esse tráfego.

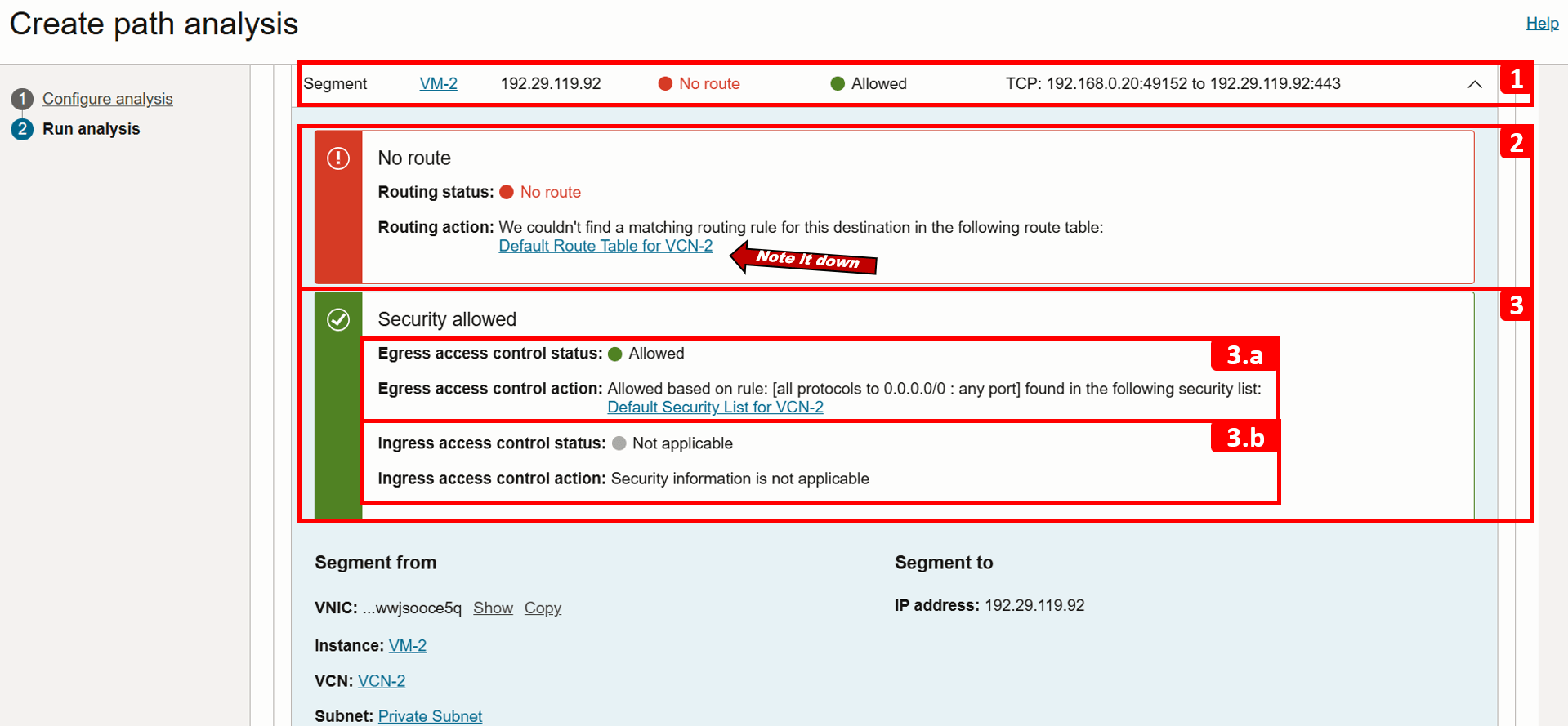

- Expanda o mesmo segmento para obter mais informações.

- Não há roteamento configurado para enviar tráfego pela internet. Para corrigir isso, precisamos adicionar uma regra à tabela de roteamento de sub-rede

VM-2(Tabela de Roteamento Padrão para VCN-2), anote-a, pois a revisaremos nas próximas tarefas. Neste ponto, identificamos a origem do problema. - Observe que a segurança é Permitida.

- (3.a) O tráfego de saída é permitido, sem problemas aqui.

- (3.b) O tráfego de entrada não é relevante neste caso, pois o cenário se concentra apenas no tráfego de saída.

- O caminho de retorno não foi analisado porque a verificação do caminho de encaminhamento falhou.

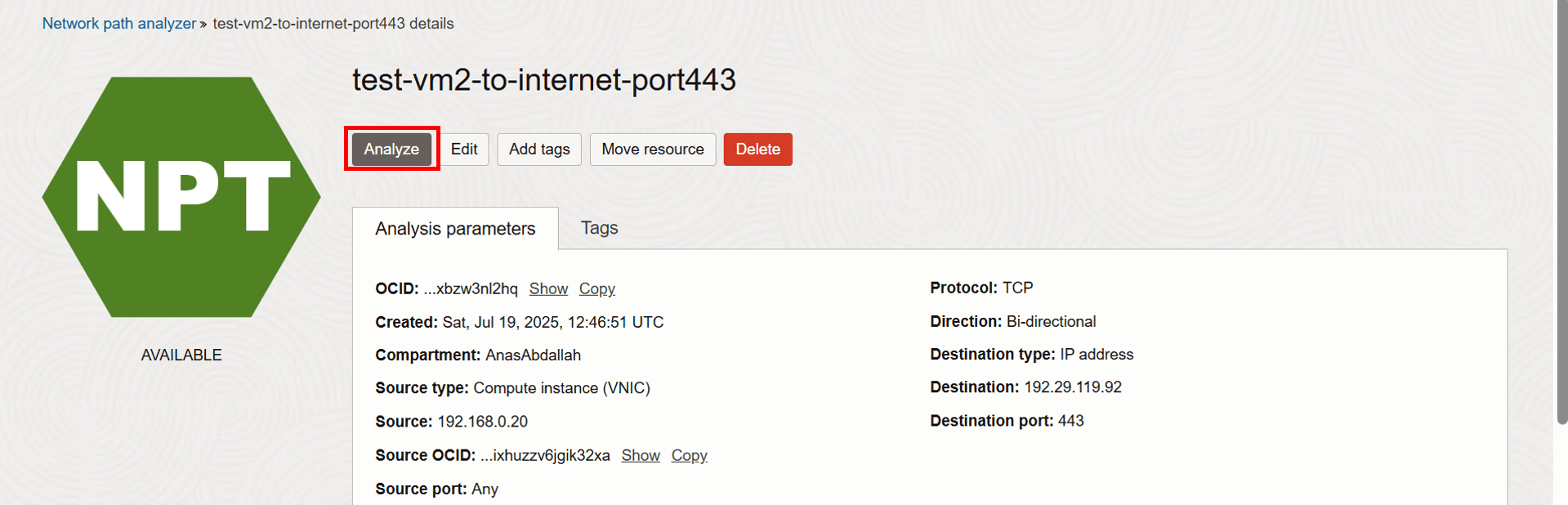

- Clique em Salvar análise.

- Você pode revisitar e executar novamente a análise a qualquer momento. Vamos executá-lo novamente mais tarde neste tutorial depois de corrigir o problema.

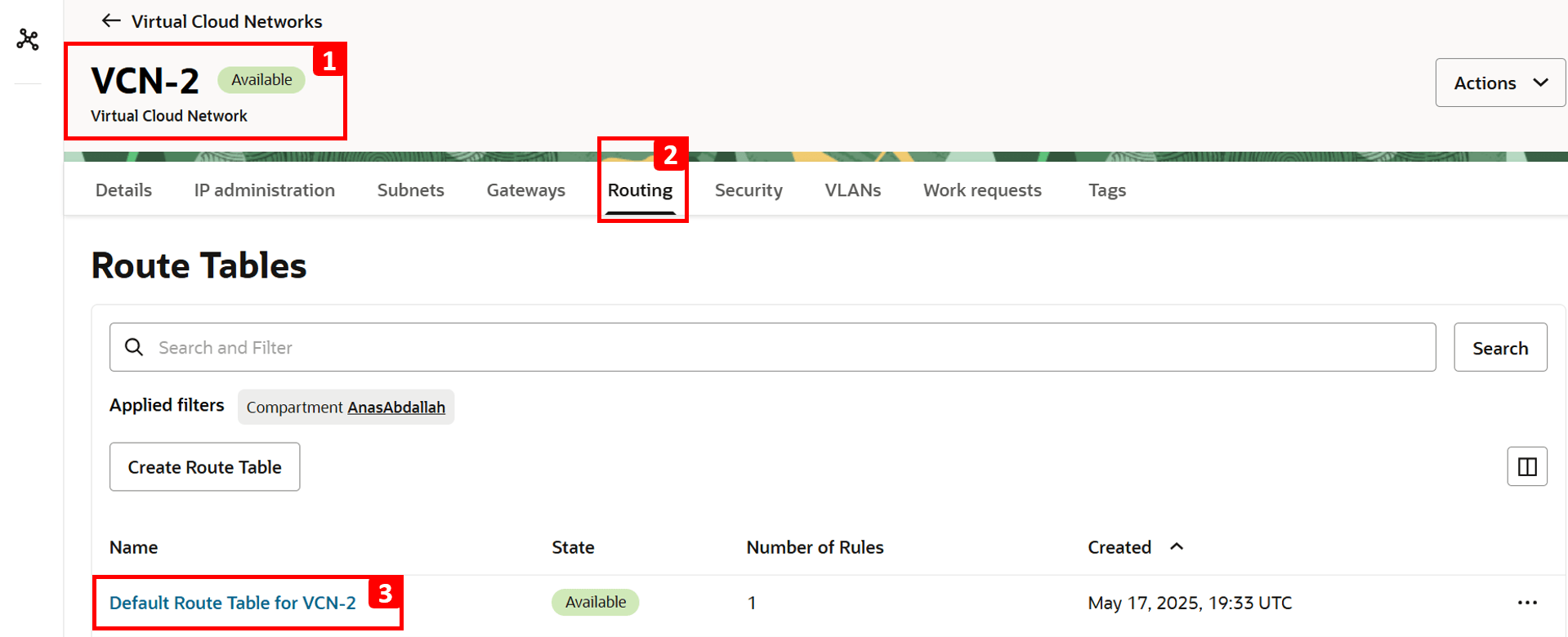

- Navegue até a VCN-2, onde a VM de origem está localizada.

- Clique em Roteamento.

- Clique em Tabela de Roteamento Padrão para VCN-2.

Observação: As tabelas de roteamento operam no nível da sub-rede, o que significa que todas as regras definidas na tabela se aplicam a todos os recursos dessa sub-rede. As tabelas de roteamento também podem ser associadas a VNICs ou endereços IP específicos, bem como usando o Roteamento por Recurso. No entanto, isso não é relevante para o nosso tutorial. Para obter mais informações, consulte Roteamento por Recurso.

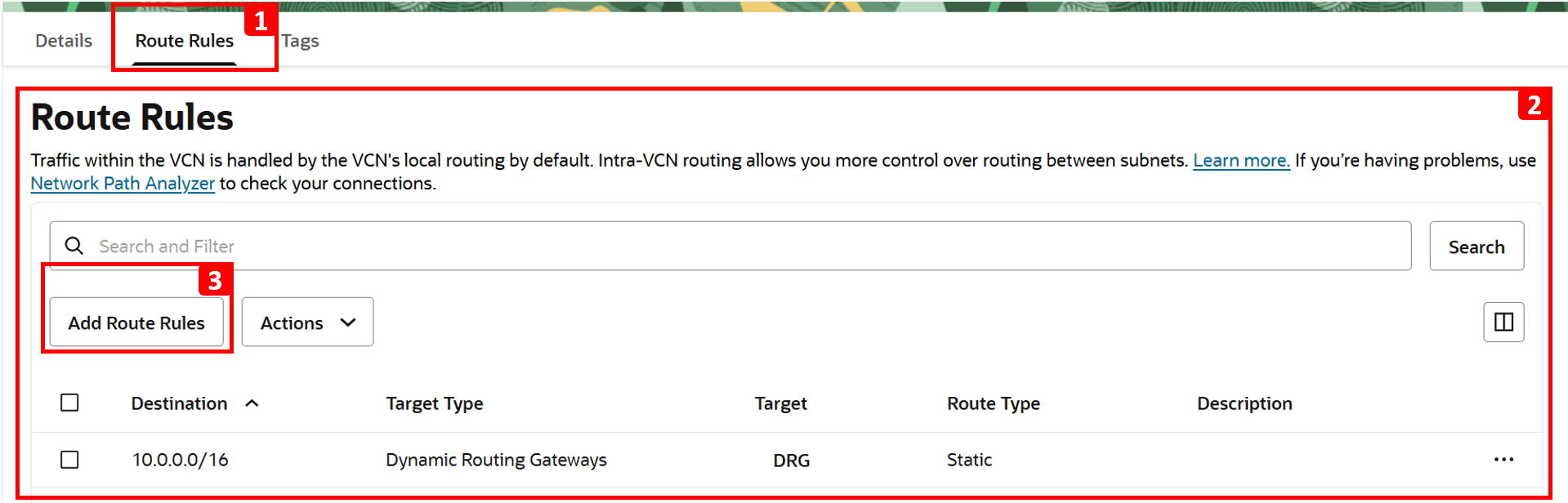

- Clique em Regras de Roteamento.

- No momento, há apenas uma regra de roteamento configurada para rotear o tráfego para

VCN-1. - Para ativar o acesso à Internet, clique em Adicionar Regras de Roteamento.

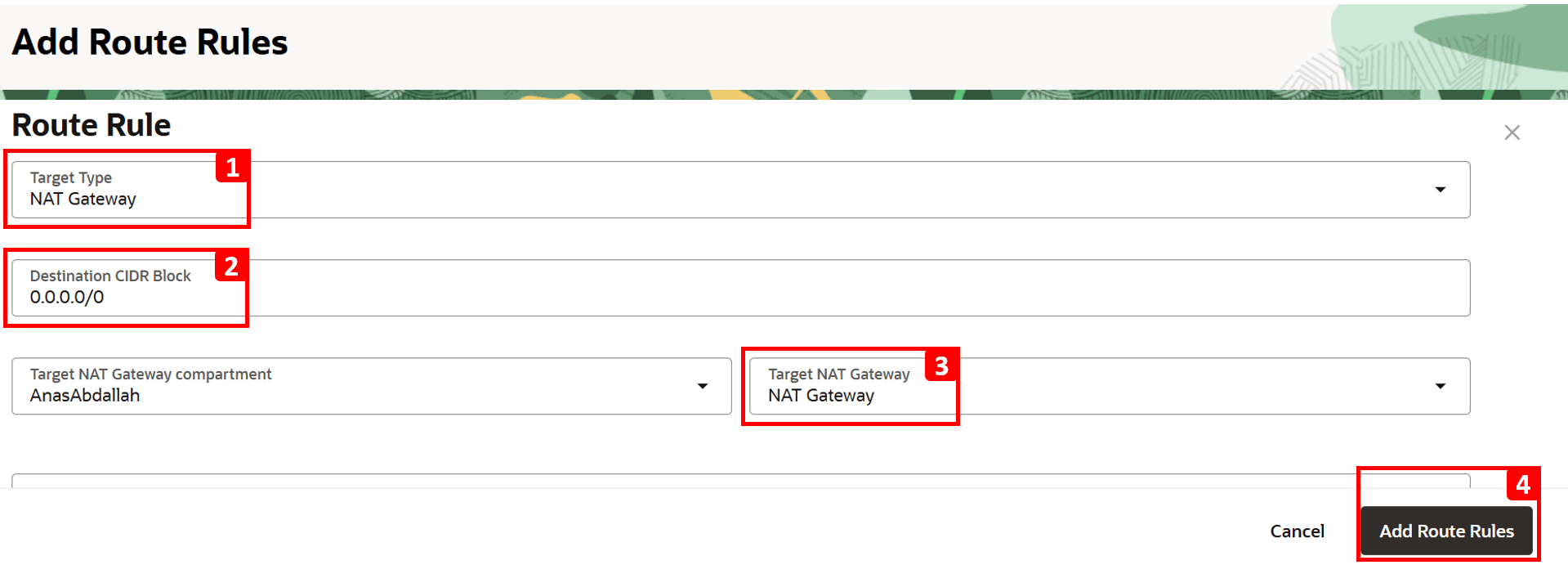

- Selecione Gateway NAT como Tipo de Destino.

- Informe

0.0.0.0/0como Bloco CIDR de Destino. - Selecione o Gateway NAT criado anteriormente.

- Clique em Adicionar Regras de Roteamento.

- A análise mostra que o

-

Faça login no

VM-2e tente instalar otelnetnovamente.-

Execute o seguinte comando.

sudo yum install telnet -

A instalação está Concluída!.

-

-

Volte para a análise para executar outra execução e verifique se o problema foi corrigido.

-

Clique em Analisar.

-

Aguarde o término da análise.

-

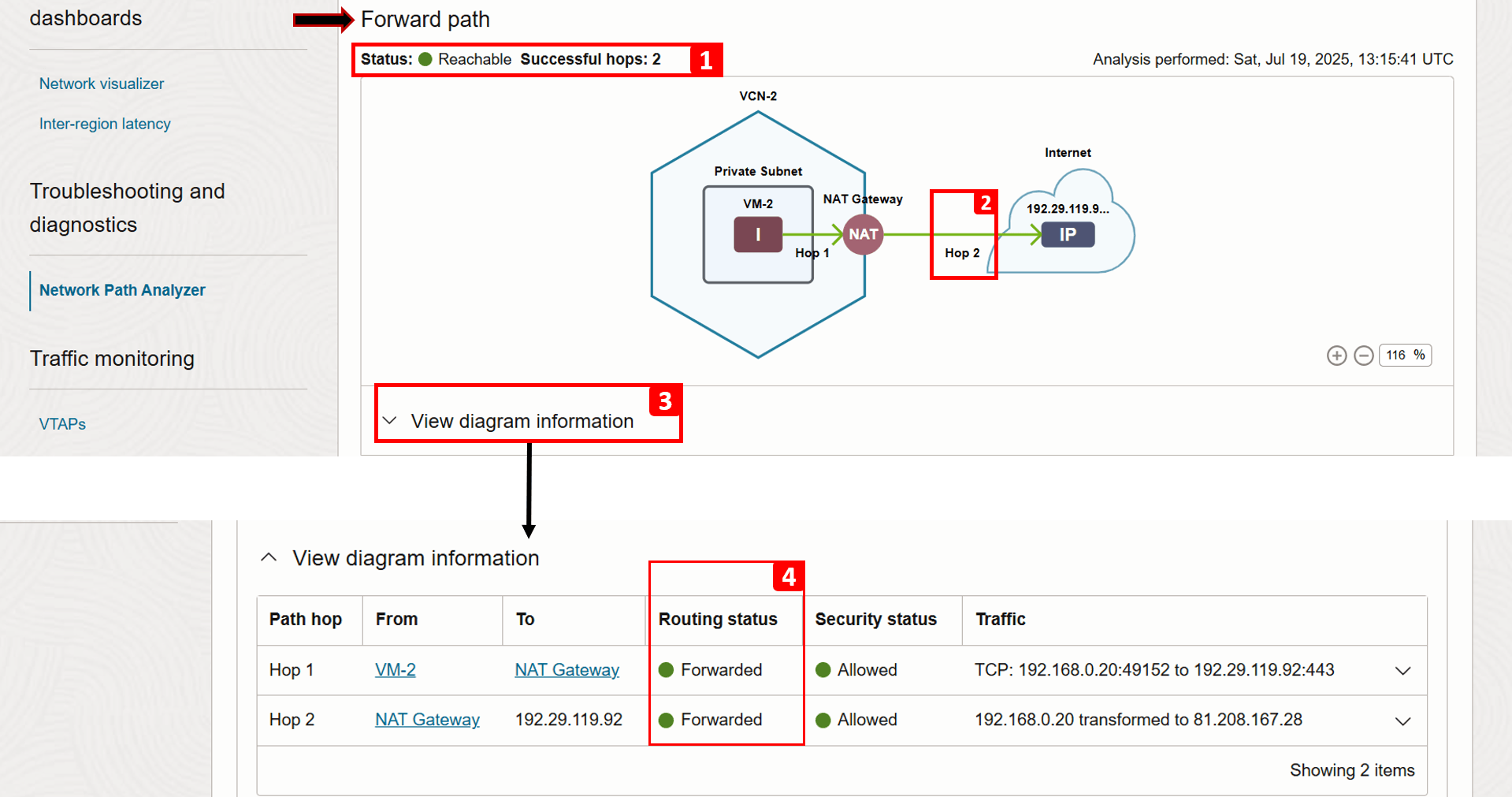

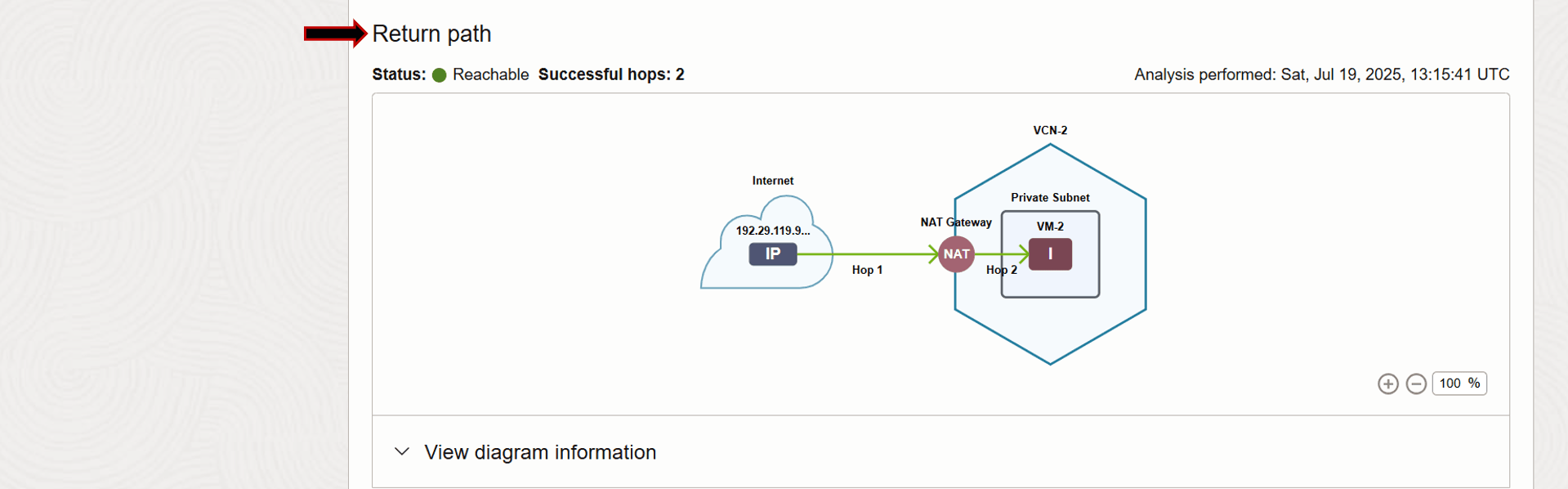

A Análise foi concluída. Vamos verificar o resultado de Forward path.

- O status agora mostra Acessível.

- O Hop 2 agora é bem-sucedido porque adicionamos uma regra de roteamento que envia tráfego ao gateway NAT.

- Clique em Exibir informações do diagrama.

- Você pode ver que o status de roteamento do hop 2 agora é Encaminhado (anteriormente, era Nenhuma rota).

-

Verificando o caminho de retorno, podemos ver que é bem sucedido também.

Tarefa 4: Analisar Logs de Fluxo da VCN

Os Logs de Fluxo da VCN oferecem uma camada adicional de visibilidade do comportamento do tráfego. Esse serviço permite que você faça drill-down do tráfego real que atinge cada VNIC, indicando se ele foi aceito ou rejeitado com base na lista de segurança e nas regras de NSG, ajudando a solucionar problemas relacionados à segurança.

Além da solução de problemas, os Logs de Fluxo da VCN são cruciais para monitorar a atividade da rede, capturar IPs de origem/destino, portas, protocolos e timestamps, fornecendo a telemetria detalhada necessária para auditorias e investigações de segurança também.

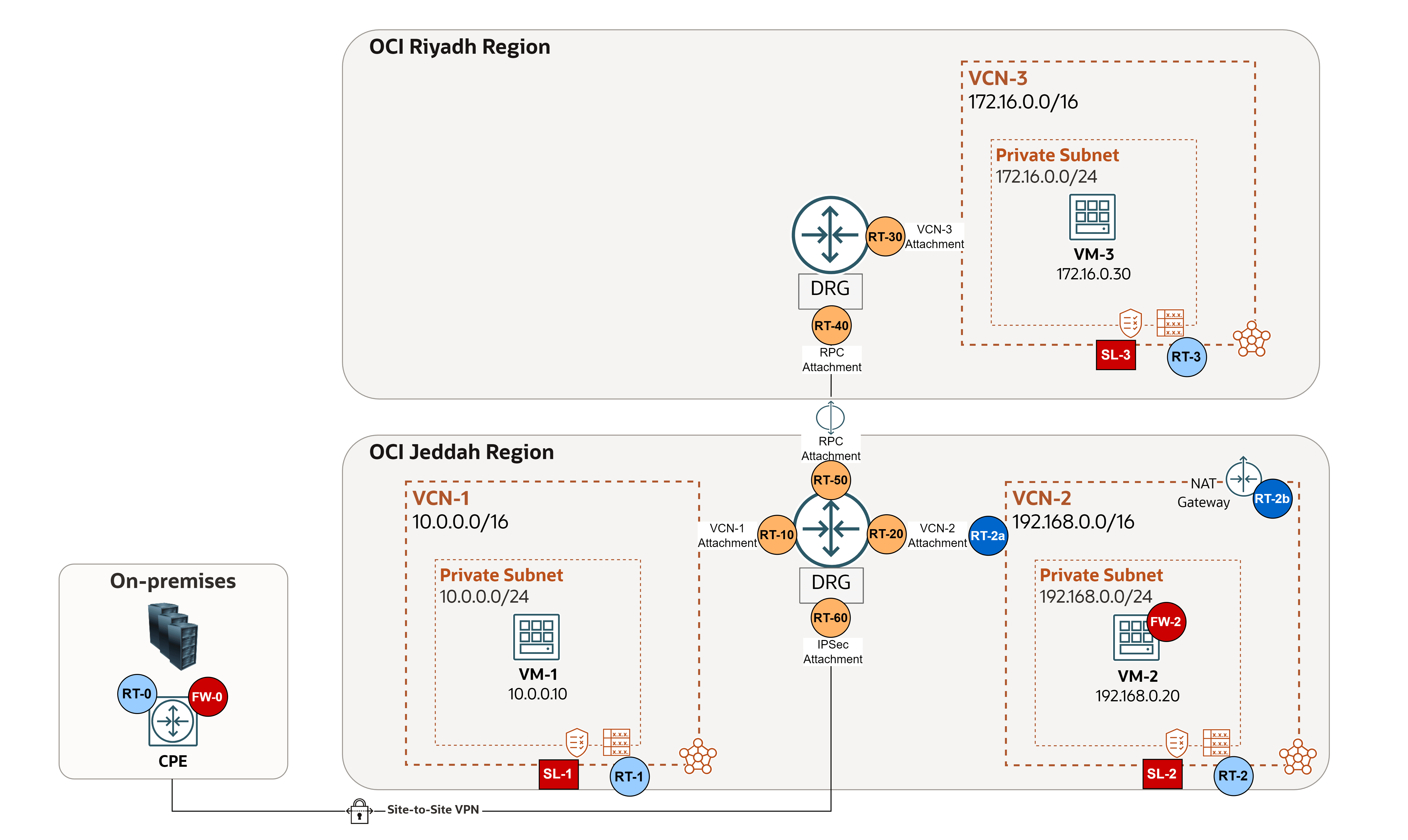

Exemplo

Usaremos a arquitetura a seguir como nosso exemplo.

Observação: Neste exemplo, nos concentramos apenas no registro em log no ponto Y, onde o destino está localizado. No entanto, você pode aplicar as mesmas etapas para ativar e analisar logs no ponto X (a origem do tráfego) para obter visibilidade adicional do fluxo de tráfego geral.

Encontramos um problema de rede e usaremos Logs de Fluxo da VCN para rastrear e tratar a causa raiz.

Problema: VM-1 não pode acessar um site hospedado na VM-2.

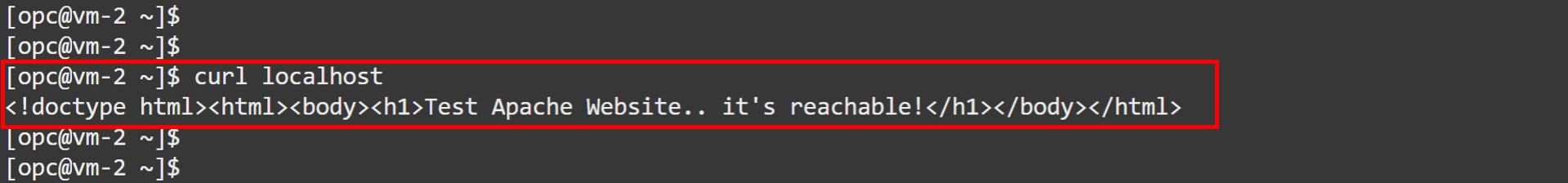

-

Faça login no

VM-2e execute o comando a seguir para verificar se o site está sendo executado localmente.curl localhost

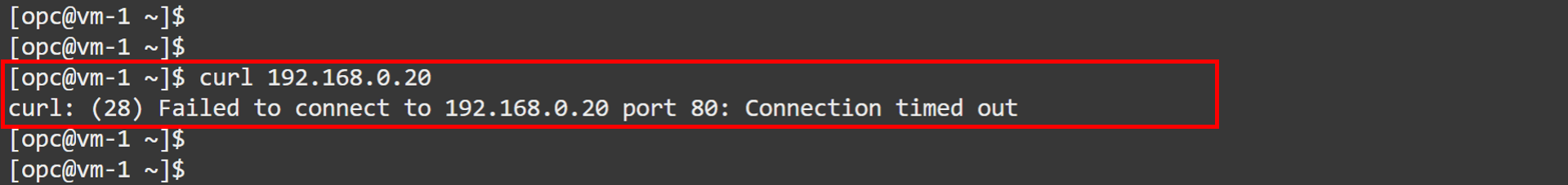

-

Faça log-in no

VM-1e execute o mesmo comando para testar a conectividade com VM-2.curl 192.168.0.20Você verá que a solicitação falha. Nas próximas etapas, usaremos logs de fluxo

VCN-2para investigar a causa.

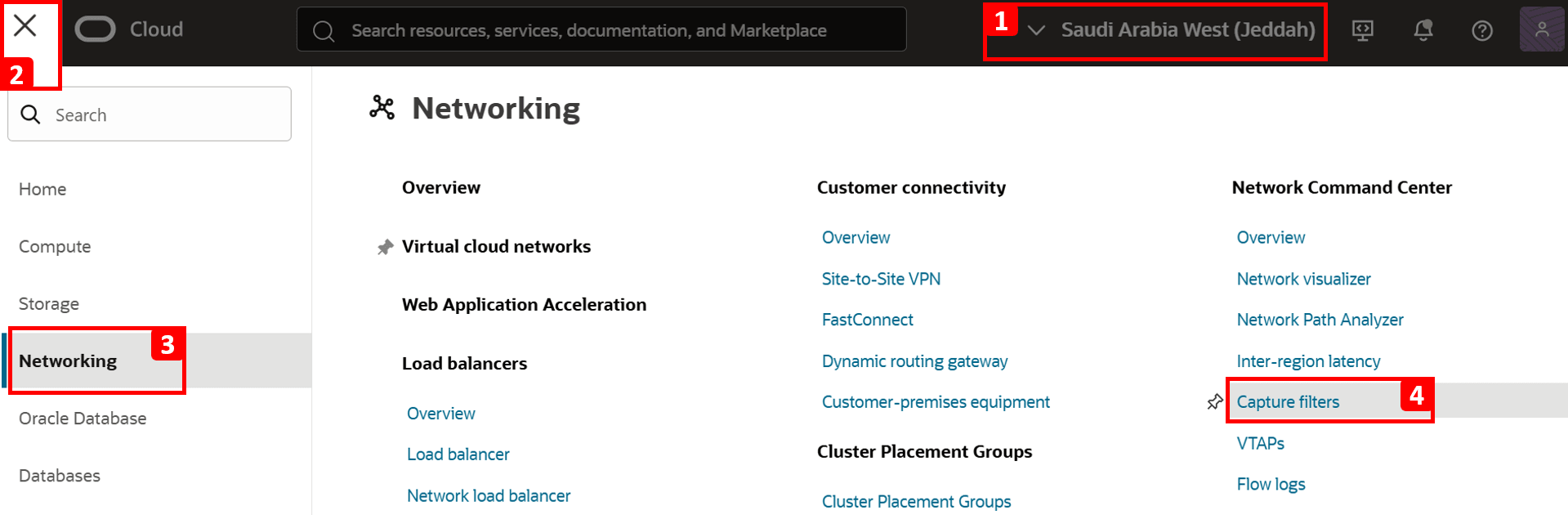

-

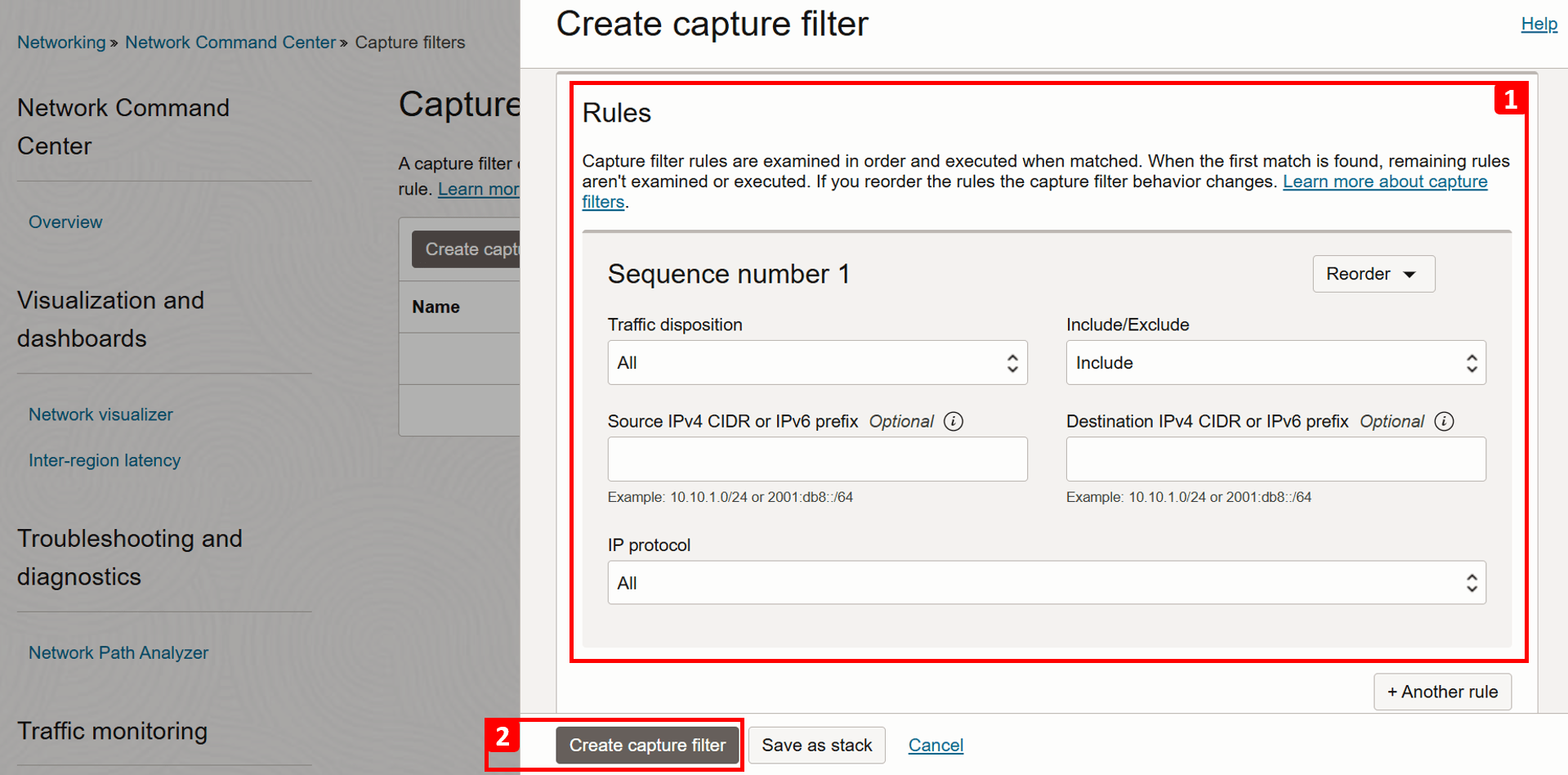

Agora, vamos ativar os logs. Começaremos criando um Filtro de Captura, que é um conjunto de regras simples usado no OCI para determinar qual tráfego de rede deve ser capturado para registro em log ou espelhado em VTAPs (Virtual Test Access Points).

- Faça log-in na Console do OCI e certifique-se de estar na região certa.

- Clique no menu de hambúrguer (≡) no canto superior esquerdo.

- Clique em Networking.

- Clique em Capturar filtros.

-

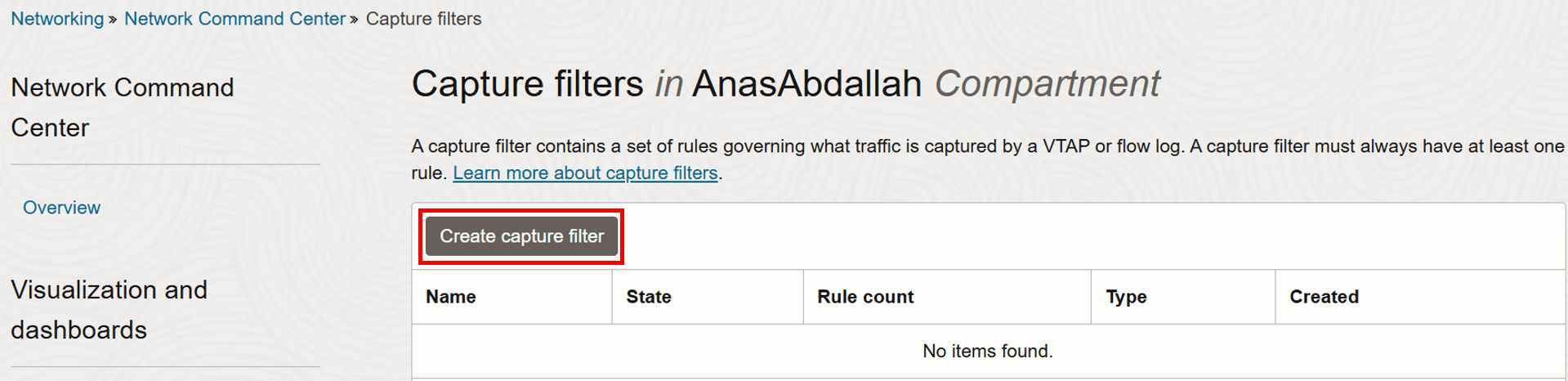

Clique em Criar filtro de captura.

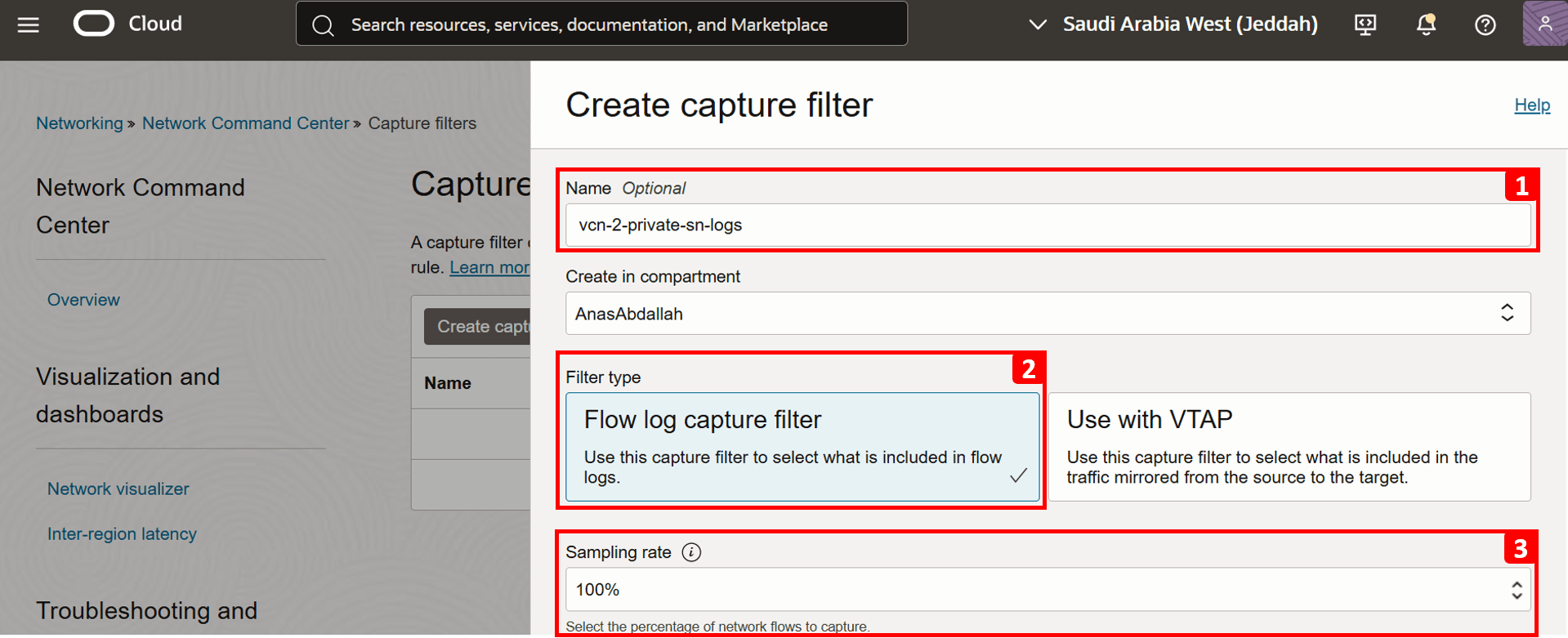

- Digite

vcn-2-private-sn-logscomo Nome. - Selecione Filtro de captura de log de fluxo como Tipo de filtro.

- Defina a Taxa de amostragem como 100%. Isso define a porcentagem de fluxos de rede a serem capturados. Nesse caso, queremos registrar todo o tráfego.

- Deixe todas as outras definições em seus valores padrão.

- Clique em Criar filtro de captura.

- Digite

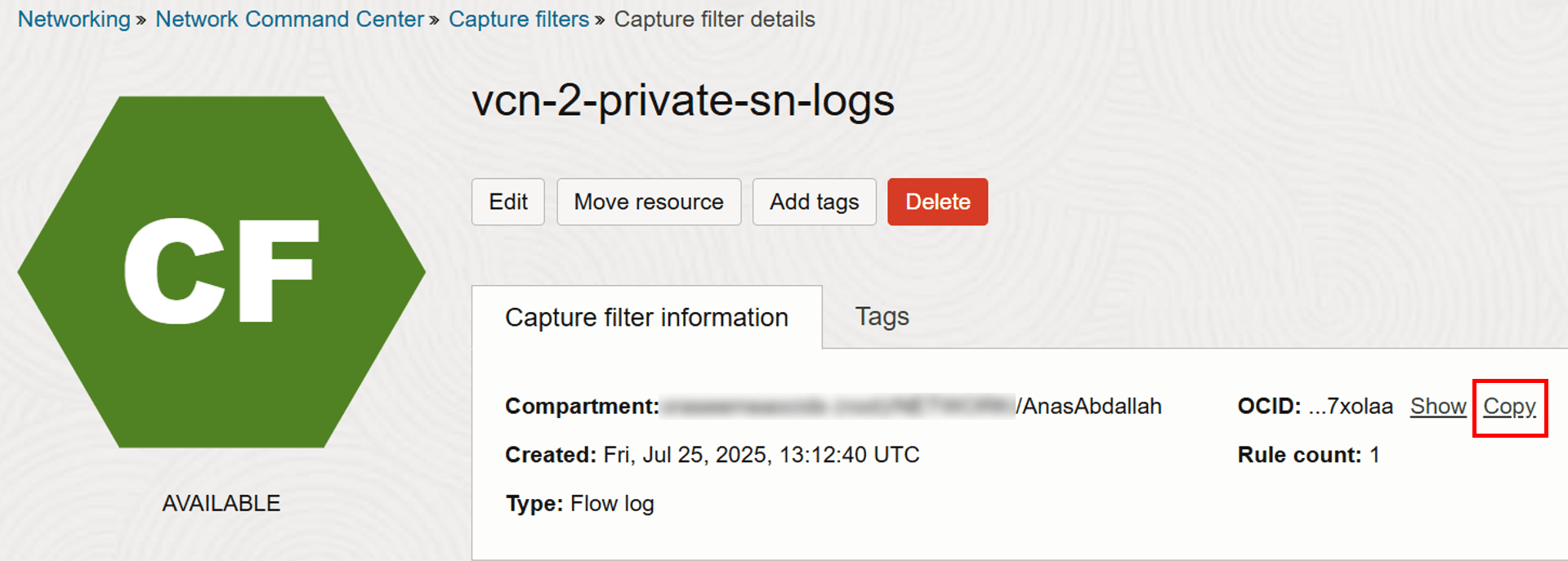

-

Depois que o filtro de captura for criado, clique em Copiar para copiar seu OCID, pois você precisará dele nas próximas etapas.

-

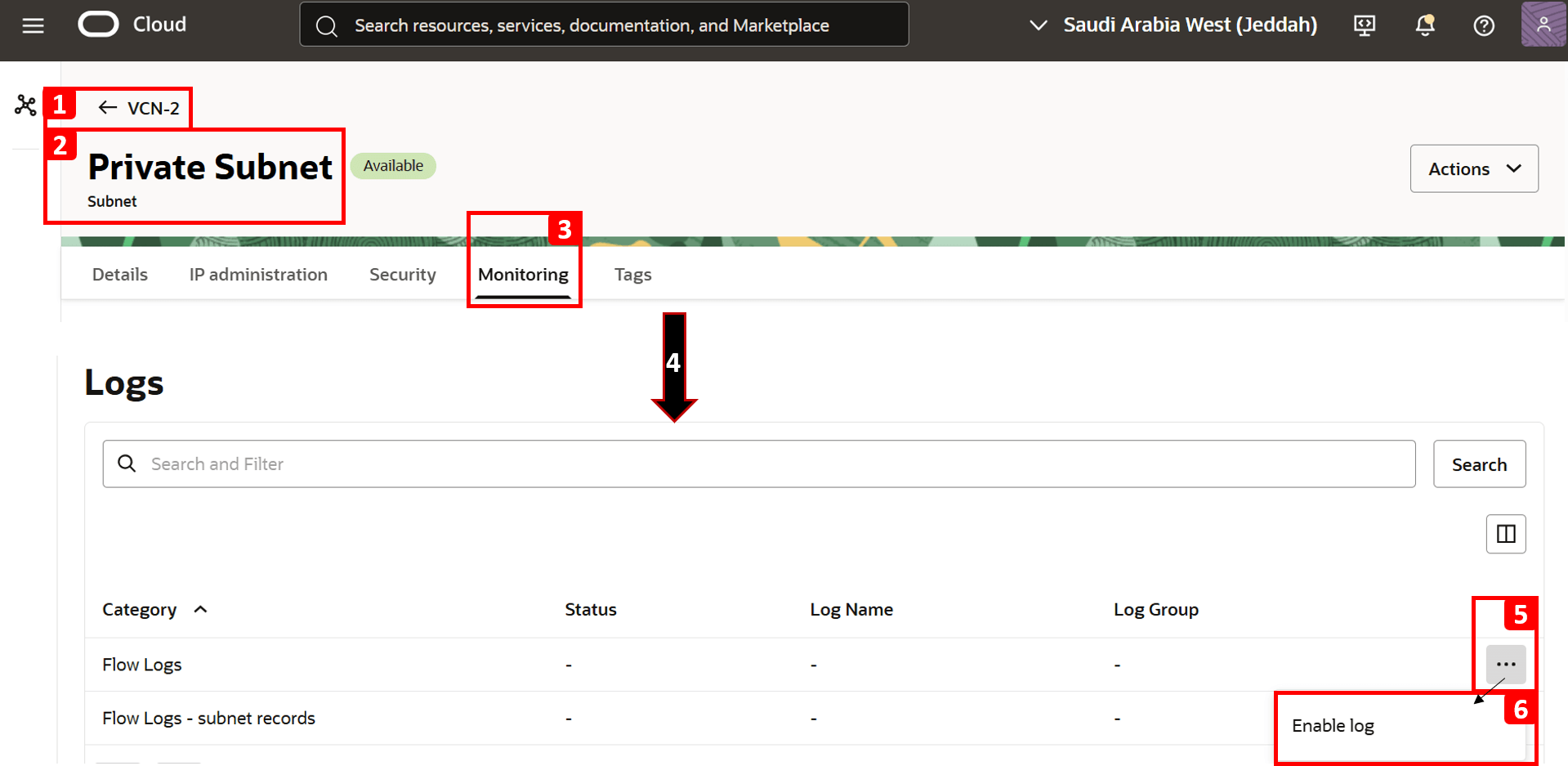

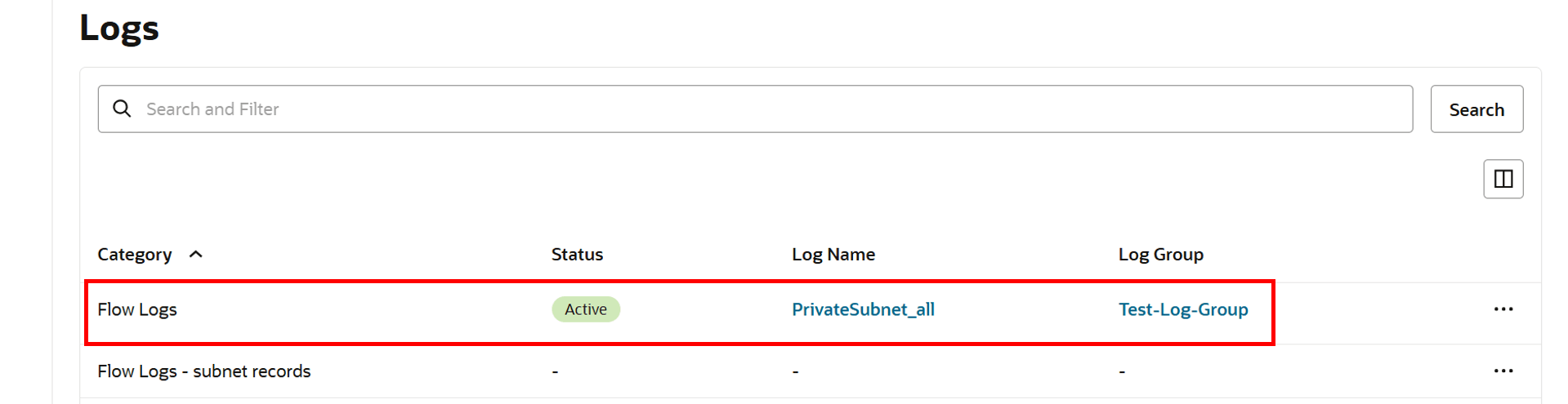

Agora, estamos prontos para ativar os logs.

- Navegue até

VCN-2. - Abra a Sub-rede Privada, na qual

VM-2reside. - Clique em Monitoramento.

- Role para baixo até a seção Logs.

- Clique nos três pontos (••••) ao lado da categoria Logs de Fluxo.

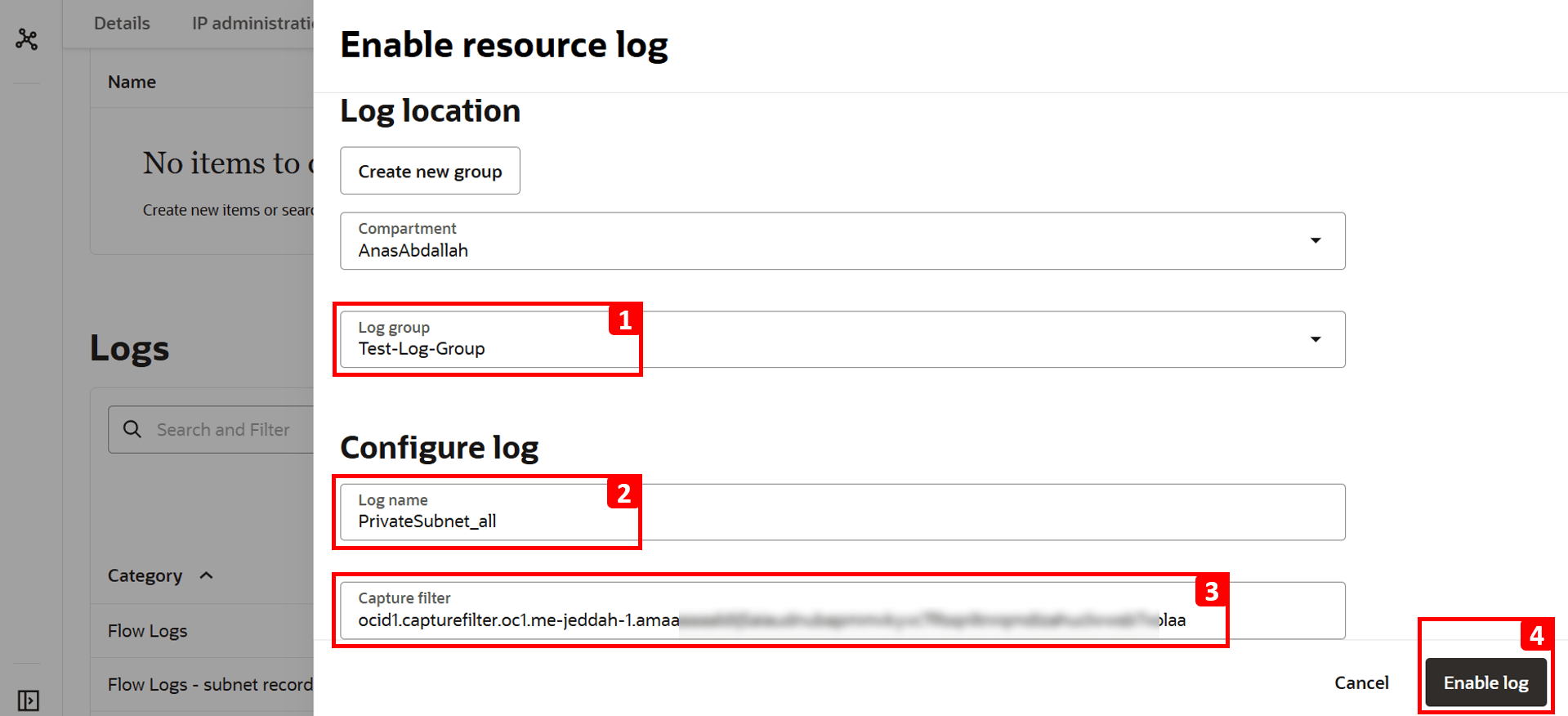

- Clique em Ativar log.

- Selecione Grupo de Logs. Se você ainda não tiver um, crie um novo grupo de logs.

- Nome do log é preenchido automaticamente.

- Cole o OCID do filtro de captura copiado anteriormente.

- Clique em Ativar log.

- Navegue até

-

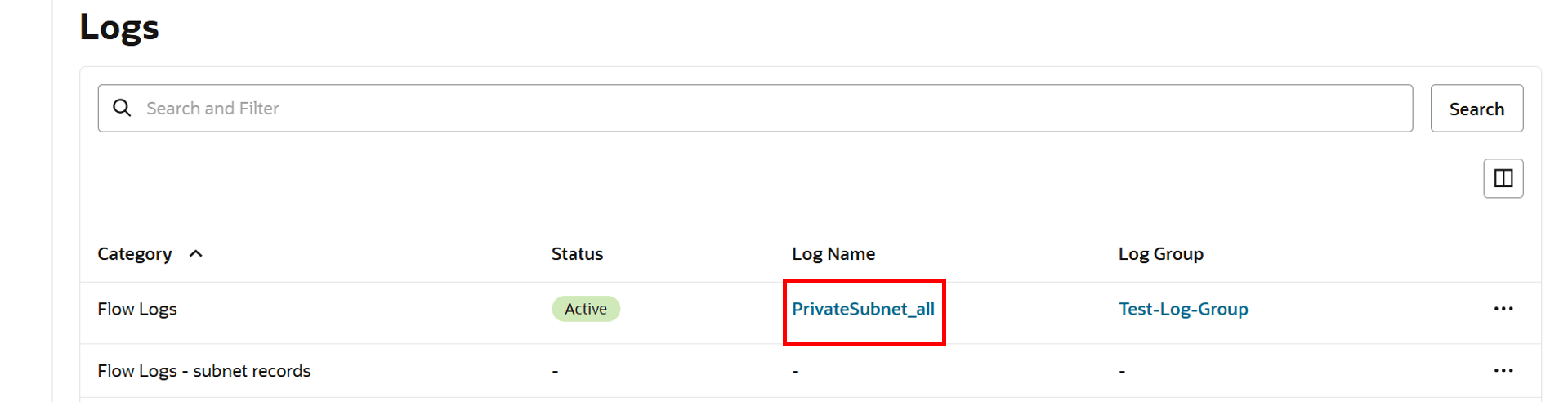

Os logs de fluxo agora estão Ativos.

-

Repita o mesmo teste para gerar tráfego executando o comando a seguir no

VM-1.curl 192.168.0.20

-

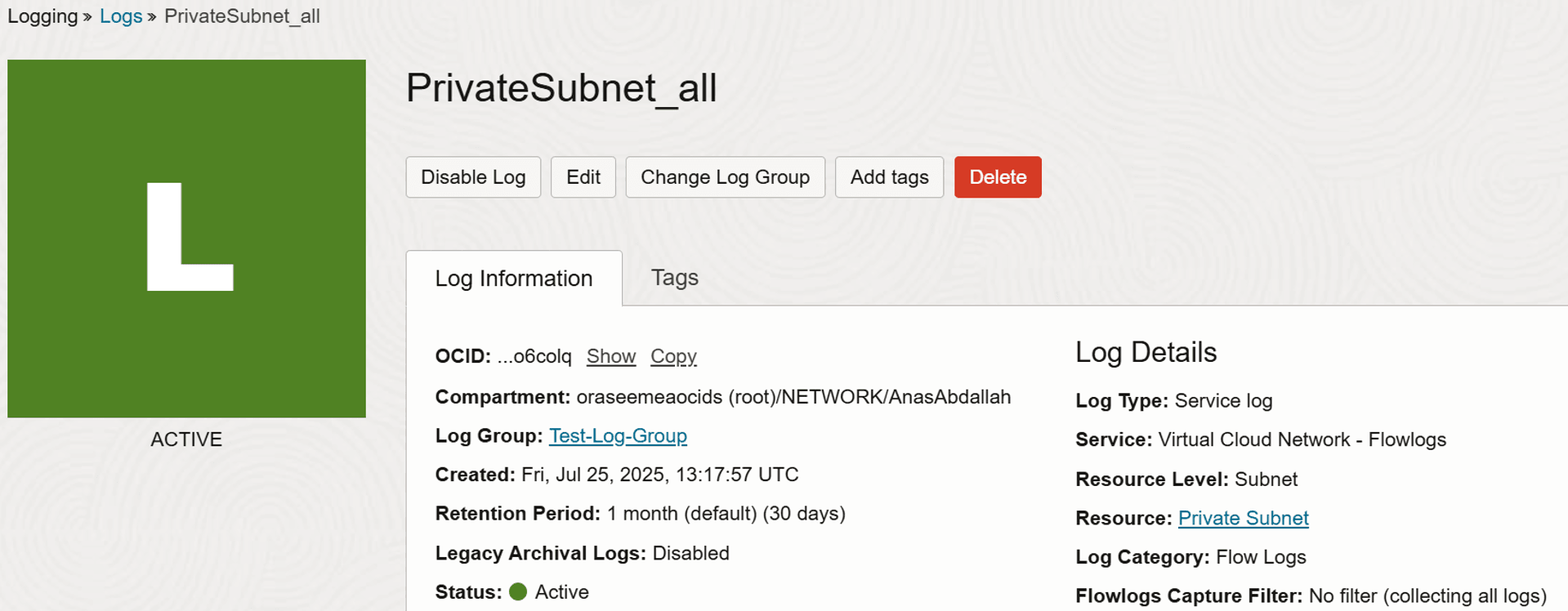

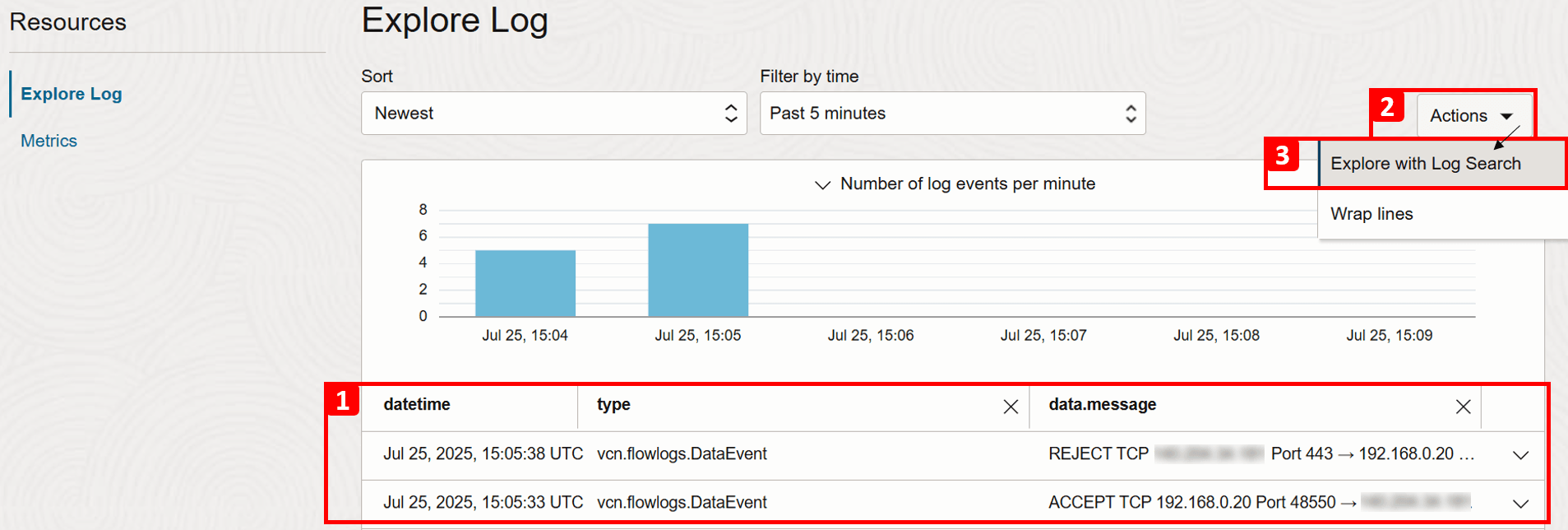

Retorne à seção Logs e clique em Nome do Log criado anteriormente.

- Role para baixo e você verá logs mostrando o tráfego que entra ou sai da rede.

- Clique em Ações.

- Clique em Explorar com Pesquisa de Log para aplicar filtros avançados e restringir os resultados do log.

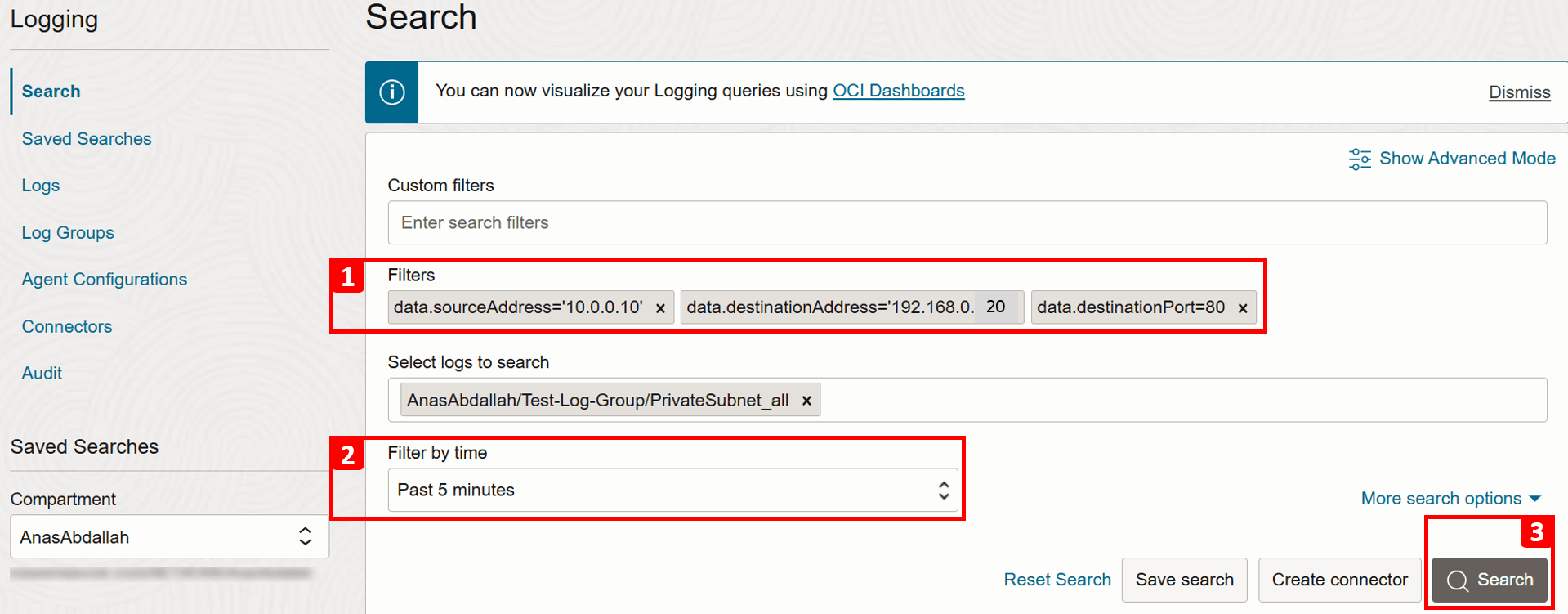

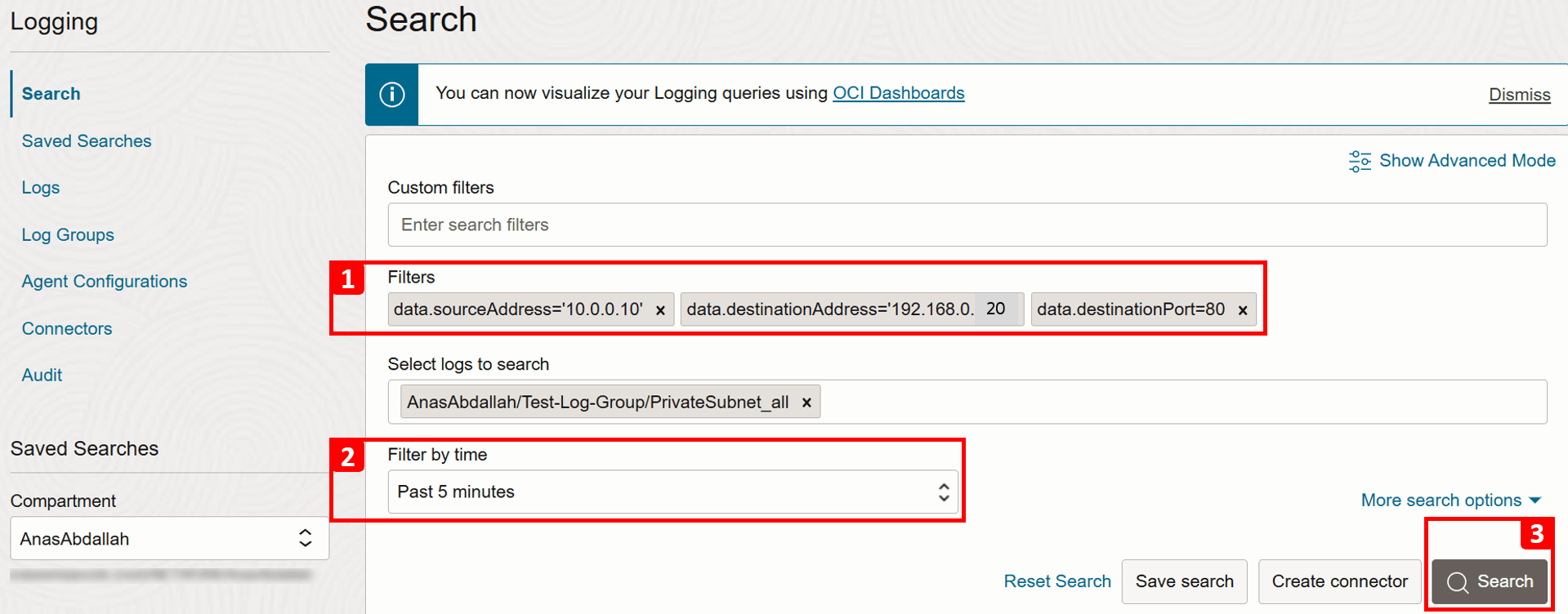

- Aplique os Filtros a seguir para corresponder à nossa conexão de teste.

- IP de Origem (

VM-1):data.sourceAddress = '10.0.0.10'. - IP de Destino (VM-2):

data.destinationAddress = '192.168.0.20'. - Porta de Destino (HTTP):

data.destinationPort = 80.

- IP de Origem (

- Ajuste o intervalo de tempo em Filtrar por hora, se necessário, ou deixe-o como o Últimos 5 minutos padrão.

- Clique em Pesquisar.

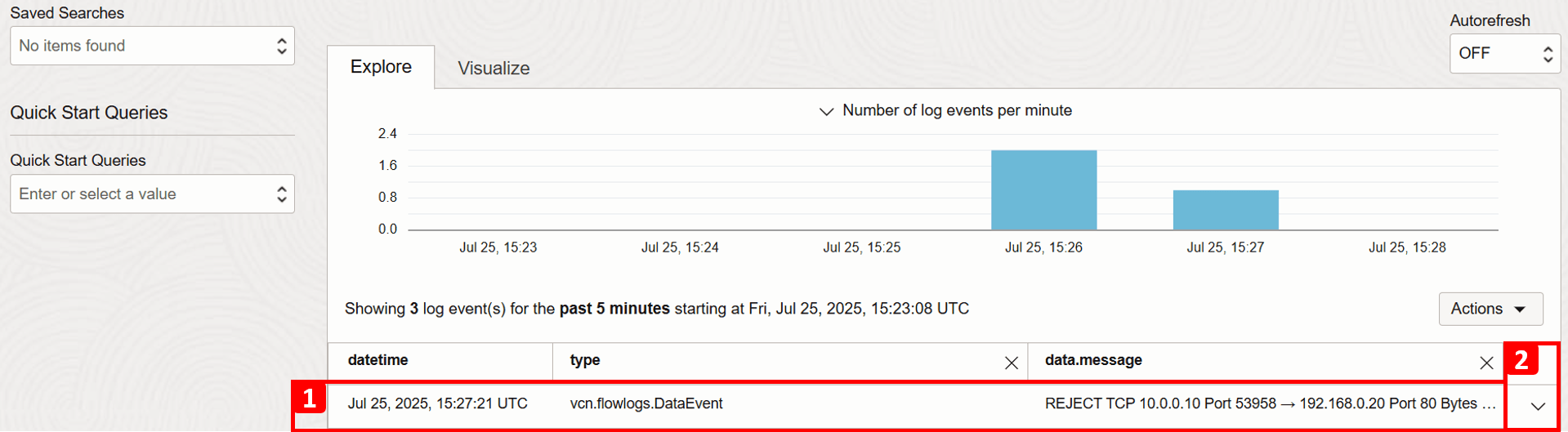

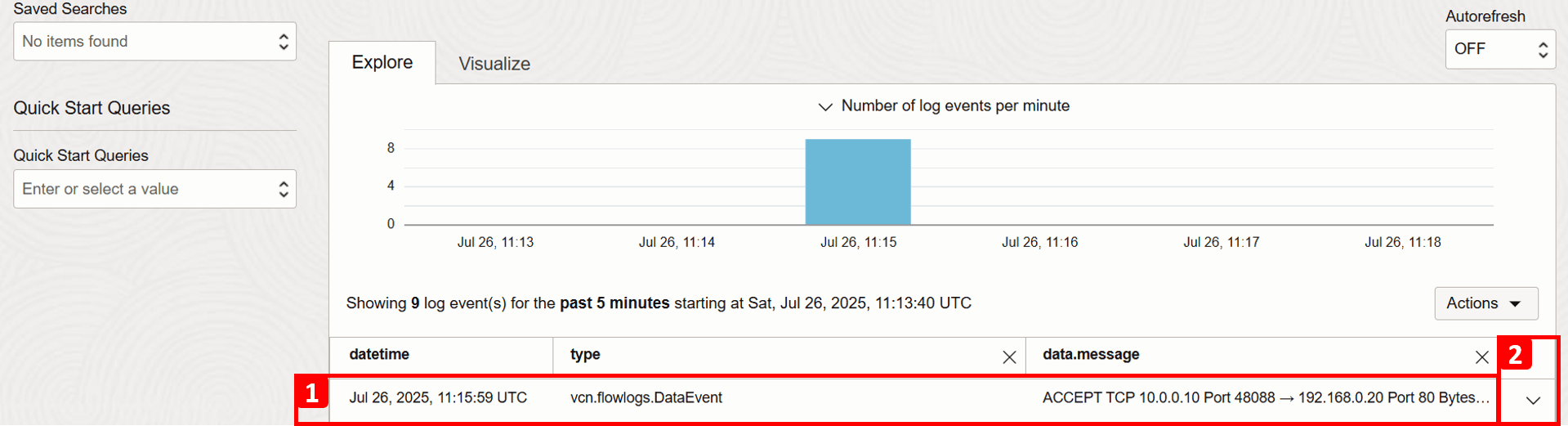

- Revise os resultados que correspondem aos critérios de pesquisa.

- Expanda os detalhes do registro.

-

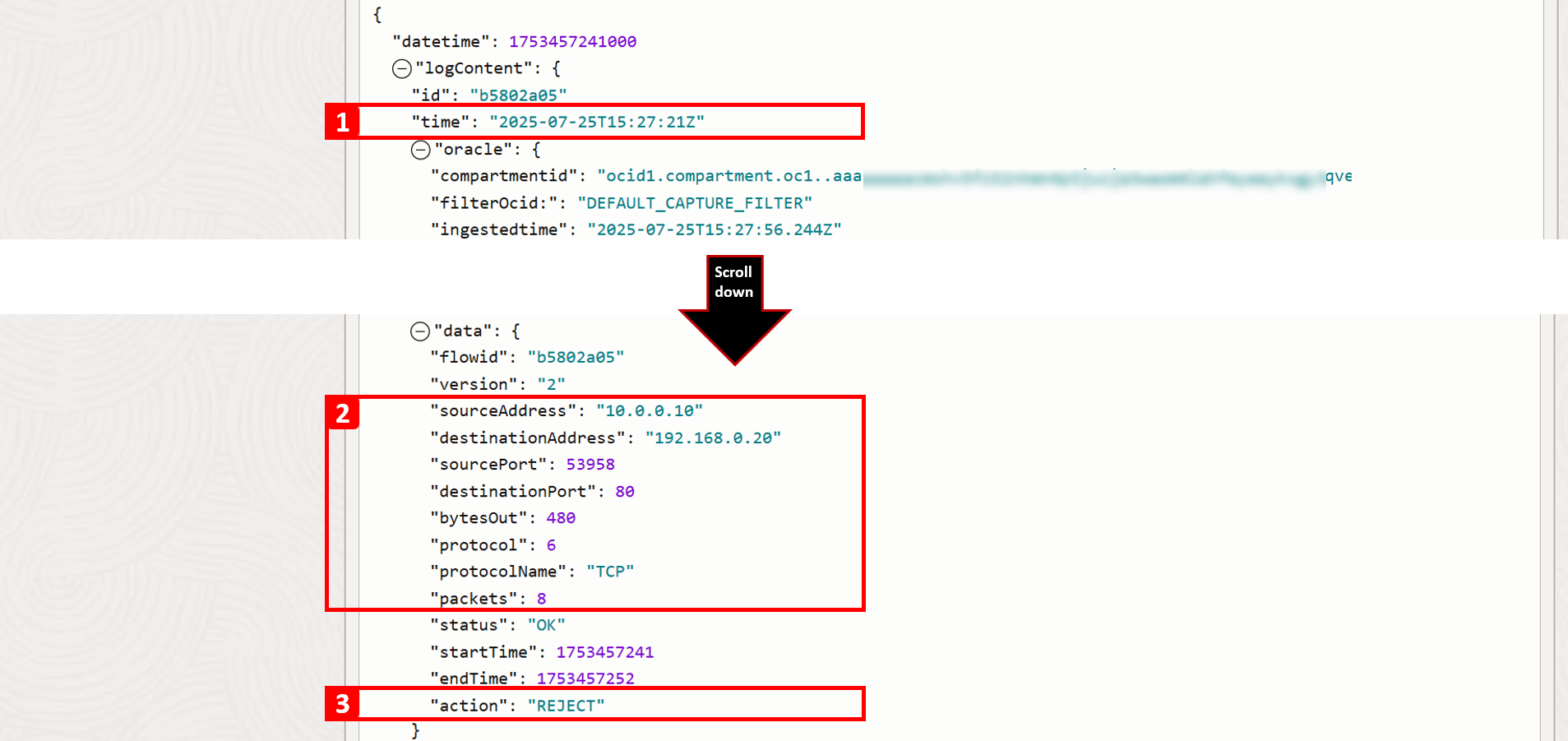

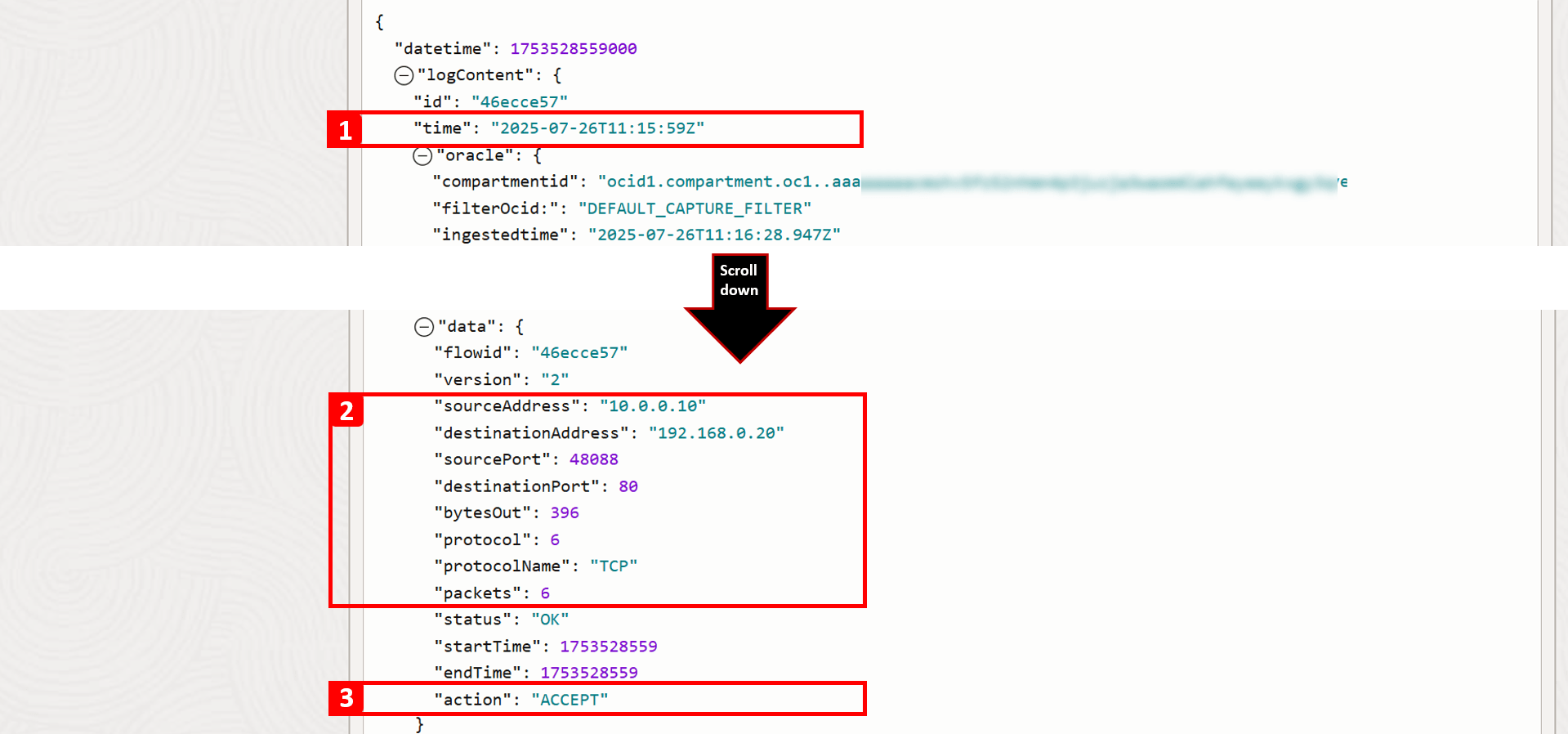

Para esse registro específico, você pode exibir informações detalhadas sobre esse fluxo de tráfego. Os campos-chave a serem observados incluem:

- Timestamp: A data e a hora exatas em que o tráfego atingiu a sub-rede.

- Detalhes da conexão: Como endereço IP de origem, endereço IP de destino e número da porta.

- Ação: Mostra como o tráfego foi tratado; nesse caso, ele foi REJECT. Isso confirma a causa raiz do problema. Não há regra de segurança em vigor para permitir o tráfego HTTP para

VM-2.

-

Para permitir que o tráfego HTTP chegue a

VM-2, você tem duas opções:- Lista de Segurança: Aplicada no nível de sub-rede, o que significa que todas as VNICs de uma sub-rede estão sujeitas ao mesmo conjunto de listas de seguranças.

- NSG: Aplicado no nível de recurso (nível de VNIC).

-

Aqui, vamos permitir isso na lista de segurança padrão que já está associada à sub-rede

VM-2.- Navegue até

VCN-2, onde a VM de destino está localizada. - Clique em Segurança.

- Clique em Default Security List for VCN-2.

- Clique em Regras de segurança.

- A tabela mostra qual tráfego é permitido. Tudo o resto, incluindo HTTP, é negado por padrão, já que não há regra para permitir. É por isso que o

VM-1não pode aceder ao website alojado noVM-2. - Para corrigir isso, clique em Adicionar Regras de Entrada.

- Digite

10.0.0.0/16como CIDR de Origem (este é o CIDR paraVCN-1). - Selecione TCP como IP Protocol.

- Defina 80 como Porta de Destino.

- Clique em Adicionar Regras de Entrada.

- Navegue até

-

Faça log-in no

VM-1e execute o mesmo comando para testar a conectividade com oVM-2.curl 192.168.0.20Agora você deve ver que o site está acessível.

-

Retorne aos logs e repita as mesmas etapas de antes para executar uma nova pesquisa.

- Aplique os Filtros a seguir para corresponder à nossa conexão de teste.

- IP de Origem (

VM-1):data.sourceAddress = '10.0.0.10'. - IP de Destino (

VM-2):data.destinationAddress = '192.168.0.20'. - Porta de Destino (HTTP):

data.destinationPort = 80.

- IP de Origem (

- Se necessário, ajuste o intervalo de tempo ou deixe-o como padrão (Últimos 5 minutos).

- Clique em Pesquisar.

- Revise os resultados que correspondem aos critérios de pesquisa.

- Expanda os detalhes do registro.

- Aplique os Filtros a seguir para corresponder à nossa conexão de teste.

-

Para esse registro específico, você pode exibir informações detalhadas sobre esse fluxo de tráfego. Os campos-chave a serem observados incluem:

- Timestamp: A data e a hora exatas em que o tráfego atingiu a sub-rede.

- Detalhes da conexão: Como IP de origem, IP de destino e número da porta.

- Ação: Mostra como o tráfego foi tratado. Depois de resolver o problema, agora você deverá ver que o tráfego é ACEITAR.

Próximas Etapas

Exploramos como solucionar problemas fundamentais de rede na OCI examinando configurações de arquitetura, roteamento e segurança. Essas verificações básicas ajudam a resolver os problemas de conectividade mais comuns. O próximo tutorial se concentrará em cenários avançados e em casos de uso mais reais.

Confirmações

- Autores - Anas Abdallah (Especialista em Cloud Networking), Sachin Sharma (Especialista em Cloud Networking)

Mais Recursos de Aprendizado

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal do Oracle Learning YouTube. Além disso, acesse education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Troubleshoot Basic Network Issues in Oracle Cloud Infrastructure

G40745-01