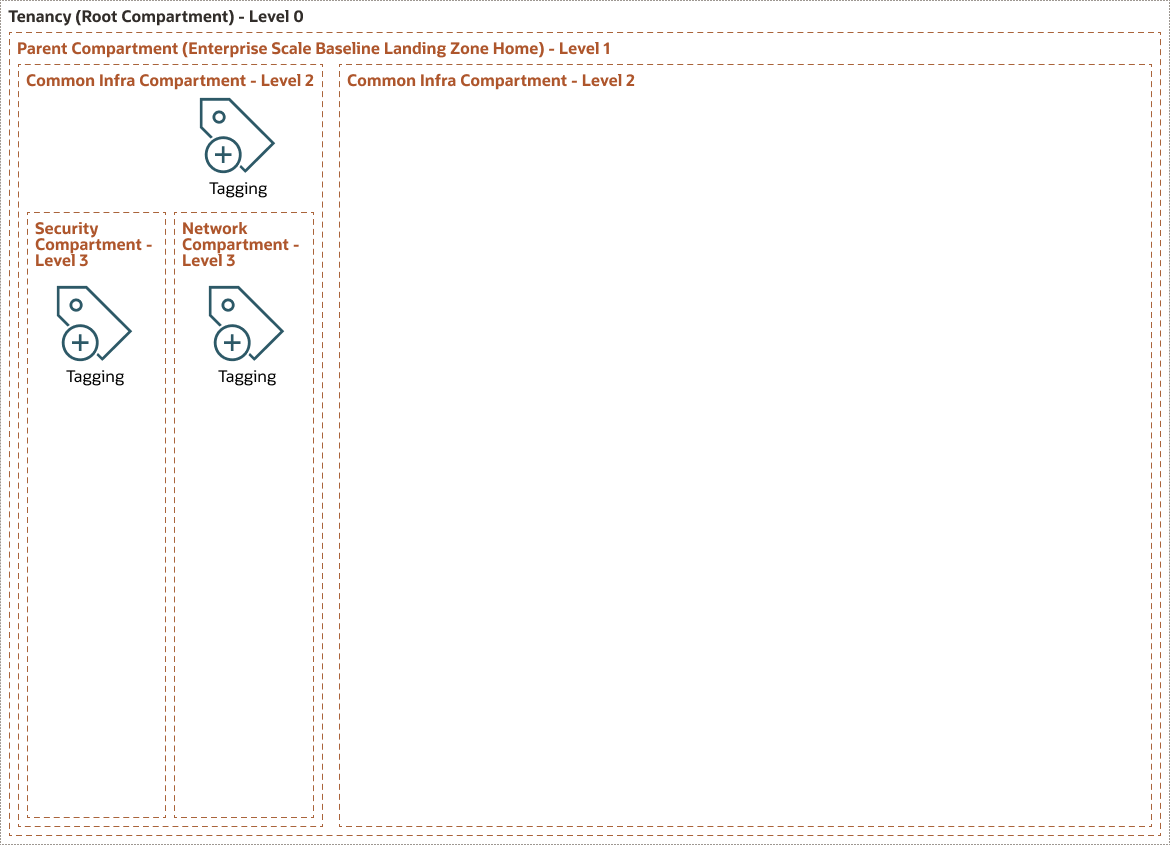

Compreender a Arquitetura da Zona de Destino da Linha de Base Empresarial

Noções Básicas dos Componentes de Arquitetura

- Locação

Uma tenancy é sua conta. Ele contém todos os recursos que você opta por criar em uma determinada região do mundo. Você pode se inscrever em várias regiões e, se necessário, pode implantar Áreas de Destino em cada nova região.

- Compartimentos

Os compartimentos são agrupamentos lógicos de recursos na sua tenancy, nos quais você pode estruturar seu ambiente e criar uma camada de separação lógica, gerenciar o acesso a recursos e, também, de uma perspectiva de orçamento, reportar.

- Compartimento Pai

O compartimento Pai vive dentro do compartimento raiz e contém todos os recursos de Zonas de Destino relacionados. Isso permite que você gerencie facilmente recursos adicionais específicos da Zona de Destino e gere relatórios sobre esses recursos para uma gestão operacional mais fácil.

- Compartimento de Infraestrutura Comum

O compartimento Infraestrutura Comum contém recursos relacionados a rede e segurança. Quando você estiver pronto para migrar para o OCI, um compartimento de infraestrutura comum adicional conterá recursos relacionados à carga de trabalho que você implanta por meio da pilha de expansão da carga de trabalho.

- Compartimento da rede

Os recursos de rede e conectividade são criados neste compartimento. Esses recursos incluem a rede virtual na nuvem (VCN), sub-redes, gateways e outros componentes relacionados.

- Compartimento de Segurança

Todos os recursos relacionados à segurança e ao monitoramento são criados neste compartimento. Os recursos relacionados à governança, como registro em log, notificações e eventos, também são criados neste compartimento.

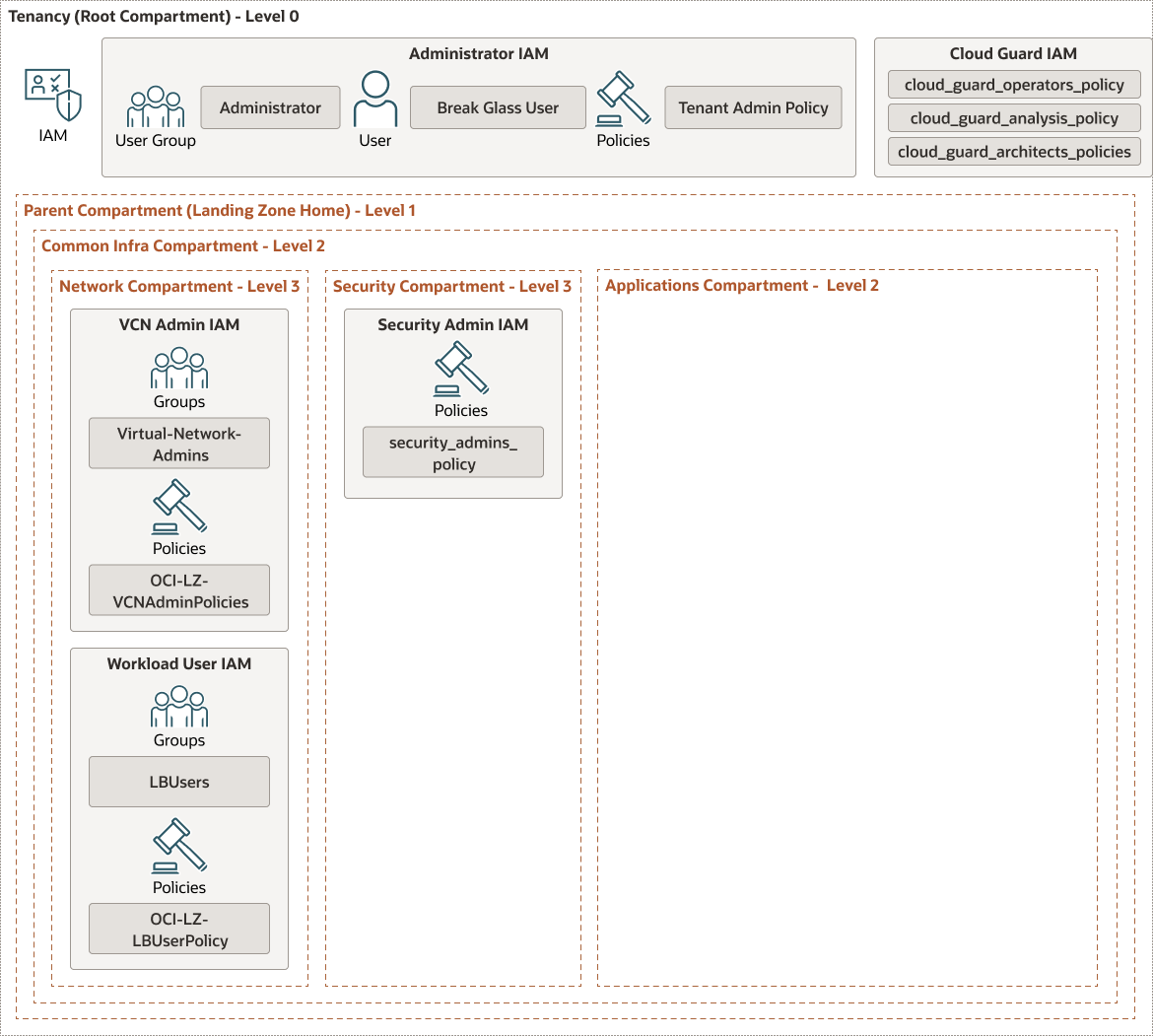

Compreender Políticas do Identity and Access Management

Este diagrama ilustra a distribuição das políticas do serviço IAM em toda a arquitetura da Zona de Destino Empresarial da linha de base:

Descrição da ilustração elz-identity.png

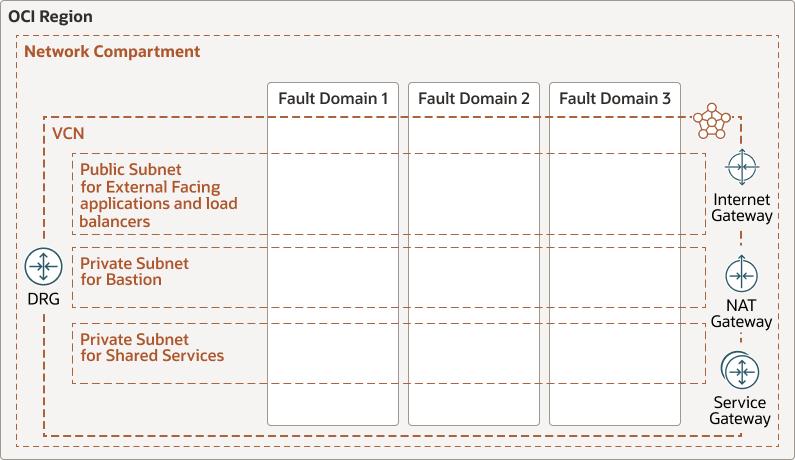

Compreender Redes Virtuais na Nuvem

Este diagrama ilustra uma VCN dentro de uma topologia de compartimento e como essas VCNs são divididas em sub-redes:

Descrição da ilustração elz-vcn.png

- Tabela de Rota

As tabelas de roteamento são usadas para mapear o tráfego de uma VCN de sub-redes por meio de gateways para destinos externos. A Zona de Destino de Linha de Base de Escala Empresarial cria uma tabela de roteamento associada ao gateway de internet. Crie regras na tabela de roteamento para permitir que o tráfego necessário vá para o gateway de internet. As regras dependerão de suas cargas de trabalho.

- Gateway NAT (Network Address Translation)

Um gateway NAT permite que recursos de nuvem sem endereços IP públicos acessem a internet sem expor esses recursos a conexões de internet de entrada. A Zona de Destino de Linha de Base de Escala Empresarial cria um gateway NAT para a implantação da zona de destino. Ela também cria uma tabela de roteamento e regras de roteamento para rotear o tráfego de cada um dos compartimentos de carga de trabalho. As regras de roteamento reais dependem de suas cargas de trabalho. Crie as regras ao mover suas cargas de trabalho para o OCI.

Entender Sub-redes

- Sub-rede pública

Uma sub-rede pública hospeda todos os servidores e recursos voltados para a internet, incluindo balanceadores de carga. Você deve proteger essa sub-rede com as receitas corretas do Cloud Guard e outras funcionalidades de segurança, conforme descrito na Segurança.

- Serviços Compartilhados de Sub-rede

Uma sub-rede privada hospeda todos os serviços comuns ou compartilhados que sua organização usa. Dependendo de seus aplicativos, você deve criar listas de segurança para permitir que o tráfego de rede entre servidores em sua tenancy de nuvem (tráfego leste/oeste) entre e saia dessa sub-rede. Crie listas de segurança durante a implantação de suas cargas de trabalho.

- Serviço de Bastion da Sub-rede

Uma sub-rede privada para hospedar o serviço Bastion. O serviço Bastion oferece acesso restrito e por tempo limitado a recursos de destino que não têm pontos finais públicos. É importante configurar os bastions para garantir que os administradores de nuvem da sua organização possam acessar recursos que residem em sub-redes privadas.

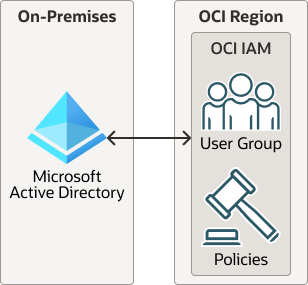

Federar sua Zona de Destino com o Microsoft Active Directory

Use os mesmos nomes de grupo no OCI que você usa para o Active Directory. Para fazer isso, informe os nomes do grupo do Active Directory como variáveis para o módulo Terraform da Zona de Destino de Linha de Base de Escala Empresarial. Os grupos serão criados pela zona de destino e mapeados para os grupos do Active Directory.

O diagrama a seguir mostra a federação do Microsoft Active Directory suportada pela Zona de Destino da Linha de Base da Escala Empresarial.

Noções Básicas de Segurança

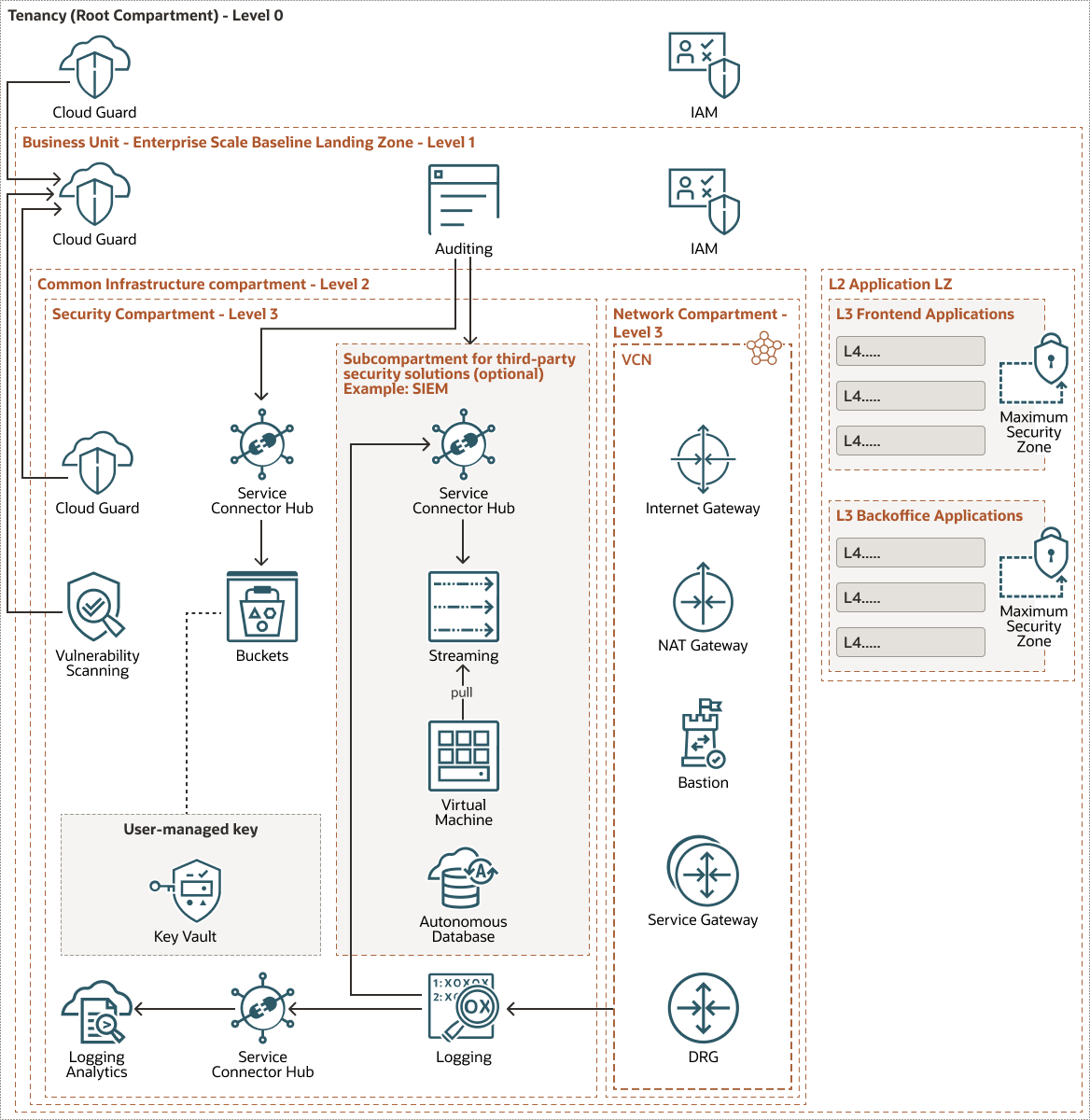

Este diagrama mostra a topologia da implementação de segurança da Zona de Destino da Linha de Base Empresarial.

Descrição da ilustração elz-security.png

- Bastion

O Bastion fornece acesso seguro baseado em sessão a recursos sem pontos finais públicos. Os bastions permitem que os usuários autorizados se conectem de endereços IP específicos a recursos de destino usando sessões SSH (Secure Shell).

- Cloud Guard

O Cloud Guard é um serviço nativo da nuvem que ajuda os clientes a monitorar, identificar, obter e manter uma forte postura de segurança no Oracle Cloud.

Quando você provisiona recursos do Cloud Guard usando a pilha da Zona de Destino da Linha de Base da Escala Empresarial, o destino é todos os recursos dentro do compartimento pai. A Zona de Destino da Linha de Base da Escala Empresarial inclui duas receitas gerenciadas pela Oracle: Receita do Detector de Configuração do OCI e Receita do Detector de Atividade do OCI. Essas receitas do detector executam verificações e identificam possíveis problemas de segurança em seus recursos.

- VSS (Vulnerability Scanning Service)

O serviço Vulnerability Scanning ajuda a melhorar sua postura de segurança verificando regularmente se há vulnerabilidades potenciais nos seus recursos de nuvem.

- Listas de segurança

Listas de segurança são firewalls virtuais que permitem controlar o tráfego de entrada e saída. A Zona de Destino de Linha de Base de Escala Empresarial cria uma lista de segurança associada ao gateway de internet. As regras reais de entrada e saída dependerão das suas cargas de trabalho e do tráfego que você deseja permitir. Configure as regras de entrada e saída ao mover suas cargas de trabalho para o OCI.