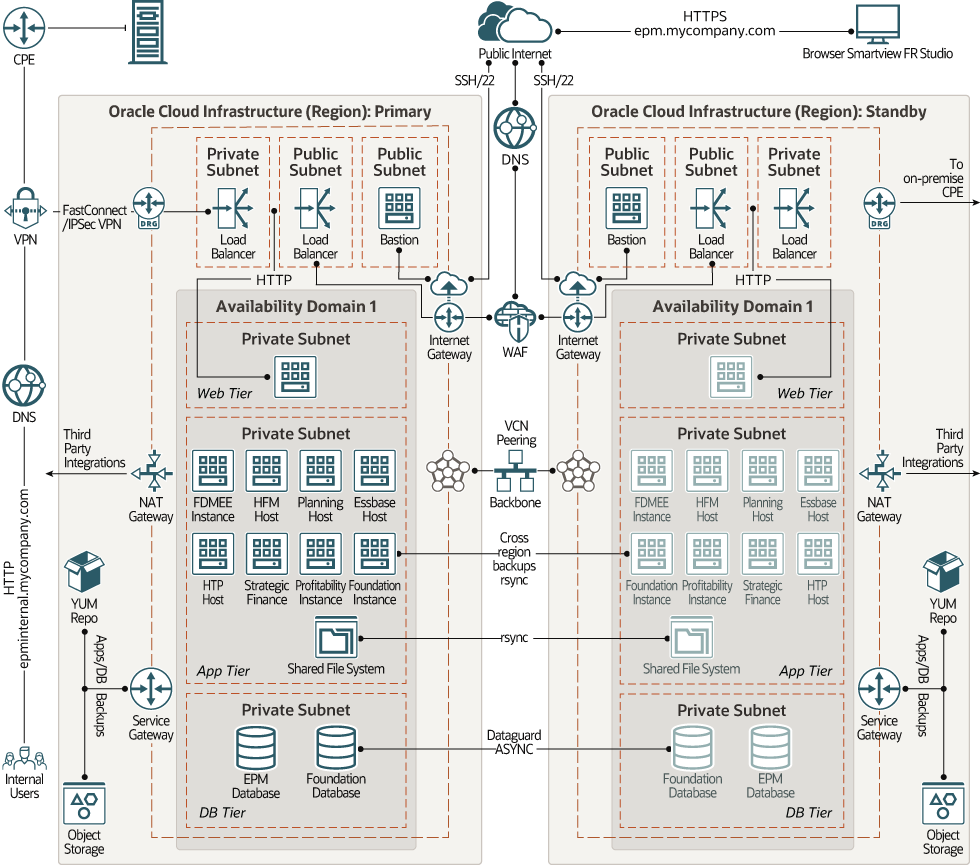

Arquitetura DR: Várias Regiões

Nesta arquitetura, a camada web, a camada de aplicações e a camada de banco de dados são implantadas em uma região designada como o site principal (ativo). Uma topologia redundante é implantada como um site stand-by (não ativo) em uma região remota.

As topologias principal e stand-by nesta arquitetura são simétricas; ou seja, as topologias fornecem capacidade idêntica de computação e armazenamento. Se a topologia principal estiver indisponível por qualquer motivo, você pode recuperar o aplicativo na região remota. Um resolvedor DNS global direciona solicitações HTTPS de usuários externos, como usuários do Hyperion Financial Reporting Web Studio, ao gateway de internet conectado à VCN na região que está ativa no momento.

No caso de um failover ou rollback, quaisquer tarefas incompletas no ambiente que já esteja em execução deverão ser ressubmetidas pelos usuários.

Use nomes de hosts lógicos para os bancos de dados e as instâncias de aplicativos. Para reduzir o esforço para reconfigurar instâncias durante um failover ou switchback, use os mesmos nomes de hosts lógicos nos ambientes principal e stand-by.

Descrição da ilustração hyperion-multi-region.png

Os componentes dessa arquitetura de várias camadas são distribuídos simétricamente em duas regiões. Dentro de cada região, os recursos são implantados em um único domínio de disponibilidade. Os recursos em cada camada são isolados no nível de rede em sub-redes separadas.

As VCNs nas duas regiões são pareadas, permitindo que o tráfego entre as regiões remotas use um backbone de rede privada, ignorando a internet pública.

A topologia na região principal contém os recursos a seguir. A topologia na região stand-by é uma réplica não ativa da topologia principal.

- Host Bastion

O host bastion é uma instância de computação que serve como um ponto de entrada seguro controlado para a topologia de fora da nuvem.

O host bastion é provisionado normalmente em um DMZ. Ele permite que você proteja recursos confidenciais colocando-os em redes privadas que não podem ser acessadas diretamente de fora da nuvem. A topologia tem um único ponto de entrada conhecido que você pode monitorar e auditar regularmente. Portanto, você evita expor os componentes mais confidenciais da topologia, sem comprometer o acesso a eles.

O host bastion nesta arquitetura está anexado a uma sub-rede pública e tem um endereço IP público. Conexões com o host bastion de administradores fora do fluxo de nuvem por meio do gateway de internet anexado à VCN. Você pode configurar uma regra de segurança de entrada para permitir que as conexões SSH com o host bastion da internet pública. Para fornecer um nível adicional de segurança, você pode limitar o acesso SSH ao host bastion a partir de apenas um bloco específico de endereços IP.

Você pode acessar instâncias de computação em sub-redes privadas por meio do host bastion. Ative o encaminhamento

ssh-agent, que permite que você se conecte ao host bastion e, em seguida, acesse o próximo servidor encaminhando as credenciais do computador local.Você também pode acessar as instâncias na sub-rede privada usando o tunelamento SSH dinâmico. O túnel dinâmico fornece um proxy SOCKS na porta local, mas as conexões se originam do host remoto.

- Balanceador de Carga PúblicoSolicitações HTTPS de usuários externos, como usuários do Hyperion Financial Reporting Web Studio, fluem pelo gateway de internet conectado à VCN na região ativa no momento. As solicitações então passam pelo serviço global Oracle Cloud Infrastructure Web Application Firewall (WAF), que protege os aplicativos do tráfego malicioso e indesejado da internet. O tráfego que passa as regras de WAF é encaminhado ao balanceador de carga público. O balanceador de carga encerra o SSL/TSL e distribui solicitações HTTP para a camada web privada.

Observação:

Para garantir a resolução de domínio dos pontos finais da sua aplicação, você deve registrar o endereço IP do balanceador de carga público no seu DNS público. - Balanceador de Carga PrivadoO tráfego dos seus usuários internos e locais flui por meio de túneis IPSec VPN ou FastConnect de circuitos virtuais para o DRG (gateway de roteamento dinâmico) que está conectado à VCN. Um balanceador de carga privado intercepta as solicitações e as distribui para a camada web privada.

Observação:

Para garantir a resolução de domínio dos pontos finais do seu aplicativo, você deve registrar o endereço IP do balanceador de carga privado no seu DNS local. - Camada Web

A camada web é hospedada em uma instância de computação que está anexada a uma sub-rede privada.

- Camada de Aplicativos

O nível de aplicativo inclui instâncias de computação para os seguintes componentes do Hyperion. (As abreviações entre parênteses são os labels usados para esses componentes no diagrama de arquitetura.)

- Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

Uma solução compactada que ajuda os usuários financeiros a desenvolver processos padronizados de gerenciamento de dados financeiros usando um workflow orientado pela Web.

- Oracle Hyperion Financial Management (HFM)

Um servidor de processamento analítico on-line multidimensional no RDBMS que fornece um ambiente para consolidação baseada na Web, provisão de imposto, QMR, aplicativos JSK.

O aplicativo oferece consolidação financeira global, geração de relatórios e análise em uma única solução de software altamente escalável.

- Oracle Hyperion Planning

Uma solução centralizada, de planejamento, orçamento e previsão baseada na Web do Excel que integra processos de planejamento financeiro e operacional e melhora a previsibilidade dos negócios.

- Oracle Essbase

Um servidor OLAP (Online Analytical Processing) que fornece um ambiente para implantar aplicações predefinidas ou desenvolver aplicações personalizadas.

- Oracle Hyperion Tax Provision (HTP)

Uma solução abrangente de provisionamento de imposto global para relatórios de empresas multinacionais em US GAAP ou IFRS.

O aplicativo abrange todos os estágios do processo de provisionamento de imposto corporativo, incluindo automação de impostos, coleta de dados, cálculo de provisionamento de imposto, automação de devolução para provisão e relatório e análise de imposto. O aplicativo é criado usando o Oracle Hyperion Financial Management e aproveita toda a funcionalidade fornecida pelo Financial Management.

- Oracle Hyperion Strategic Finance

Uma solução de previsão e modelagem financeira com recursos de modelagem e análise de cenários atuais, o que ajuda a modelar e avaliar rapidamente cenários financeiros e oferece recursos de tesouraria predefinidos para gerenciamento sofisticado de estrutura de capital e dívida e capital.

- Oracle Hyperion Profitability and Cost Management

Um aplicativo que fornece insights acionáveis, descobrindo drivers de custo e lucratividade, capacitando os usuários a visibilidade e flexibilidade, além de melhorar o alinhamento de recursos.

- Oracle Hyperion Foundation Services

Componentes comuns de infraestrutura que permitem instalar e configurar todos os módulos do sistema Enterprise Performance Management; e para gerenciar usuários, segurança, metadados e o ciclo de vida dos aplicativos.

O Foundation Services é necessário, independentemente de você querer implantar o Hyperion Financial Management ou o Hyperion Planning, ou ambos.

Todas as instâncias de computação na camada de aplicações são anexadas a uma sub-rede privada. Portanto, os aplicativos são isolados no nível de rede a partir de todos os outros recursos da topologia e eles são processados a partir do acesso de rede não autorizado.- O gateway NAT permite que as instâncias de computação privadas na camada de aplicativos acessem hosts fora da nuvem (por exemplo, para fazer download de patches de aplicativos ou de qualquer integração externa). Por meio do gateway NAT, as instâncias de computação na sub-rede privada podem iniciar conexões com a internet e receber respostas, mas não receberão conexões de entrada iniciadas dos hosts na internet.

- O gateway de serviço permite que as instâncias de computação privadas do Oracle Linux na camada de aplicações acessem um servidor Yum na região para obter atualizações do sistema operacional e pacotes adicionais.

- O gateway de serviço também permite que você faça backup dos aplicativos no Oracle Cloud Infrastructure Object Storage dentro da região, sem passar pela internet pública.

Para replicar os dados armazenados nos volumes em blocos anexados às instâncias do aplicativo, você pode fazer backups dos volumes, copiar os backups para a região remota e, em seguida, usar esses backups para restaurar os volumes na região remota.

Os componentes na camada de aplicativos têm acesso ao Oracle Cloud Infrastructure File Storage compartilhado para armazenar binários compartilhados e dados gerados pelos aplicativos Hyperion.

Você pode usar

rsyncpara sincronizar os dados do sistema de arquivos no domínio de disponibilidade principal para o sistema de arquivos no domínio de disponibilidade stand-by. - Oracle Hyperion Financial Data Quality Management, Enterprise Edition (FDMEE)

- Camada do Banco de Dados

A camada do banco de dados em cada região contém dois bancos de dados: um para o Hyperion Foundation Services e o outro para os aplicativos Enterprise Performance Management.

- Para cada banco de dados, um banco de dados stand-by é provisionado na região remota. Você pode usar o Oracle Data Guard no modo assíncrono para sincronizar os dois bancos de dados e para fazer failover ou alternar novamente entre os dois bancos de dados.

- Os bancos de dados são anexados a uma sub-rede privada separada. Portanto, os bancos de dados são isolados no nível de rede de todos os outros recursos da topologia e são protegidos contra o acesso não autorizado à rede.

- O gateway de serviço permite que você faça backup dos bancos de dados para o Oracle Cloud Infrastructure Object Storage dentro da região, sem passar pela internet pública.