Arquiteturas que Atendem aos Requisitos da Carga de Trabalho

Nas implantações do cliente, há muitas variações de arquitetura que trabalharão. Em alguns casos, essas variações são projetadas para atingir um resultado específico e, em outros casos, elas oferecem suporte a um recurso ou limitação de hardware específico. E ainda em outras, elas refletem as preferências do arquiteto.

Em cada caso, recomendamos o aproveitamento da arquitetura de referência de linha de base e o ajuste, conforme necessário, para que seus requisitos específicos sejam atendidos. O início do zero pode ser demorado e vem com o risco de uma consideração importante ter sido excessiva. As arquiteturas de referência podem ajudar a reduzir o tempo e o esforço necessários para implantar com sucesso seu ambiente PeopleSoft na nuvem

Rede e Conectividade

Os objetivos principais da arquitetura de rede e conectividade são fornecer conectividade segura e de alta velocidade entre os recursos da nuvem e os usuários e/ou sistemas que precisariam acessar esses recursos.

A arquitetura efetiva de rede e conectividade também ilustra os mecanismos pelos quais você pode projetar uma topologia de rede que melhor atende às suas necessidades, com a capacidade de isolar recursos entre o host de bastecimento, camadas de aplicativos, camadas de bancos de dados e balanceamento de carga para fins de segurança e gerenciamento.

Objetivos da Arquitetura

- Isolamento de outros clientes e suas outras cargas de trabalho.

- Isolamento de nível de rede entre camadas da web/aplicação e camadas de banco de dados.

- Monitorando e gerenciando o acesso a todas as camadas de bancos de dados e aplicativos.

- Acesso privado/dedicado dos campuscorporativos ao aplicativo.

- Garantindo baixa latência entre o ambiente de nuvem e o seu data center.

- Proteja o acesso à rede ao aplicativo por meio de links criptografados na internet pública.

- Conectividade da rede privada com outros sistemas ou serviços hospedados no Oracle Cloud Infrastructure.

- Balanceamento de carga entre vários nós de aplicativos para desempenho e disponibilidade.

Conheça a Arquitetura de Referência

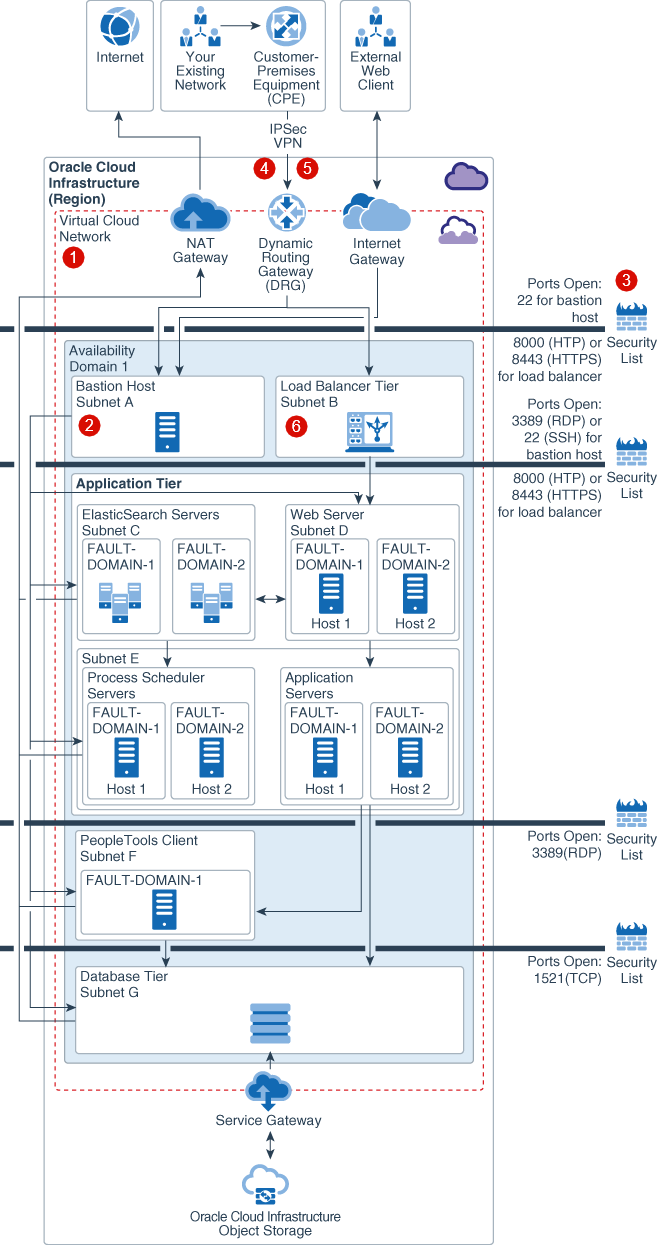

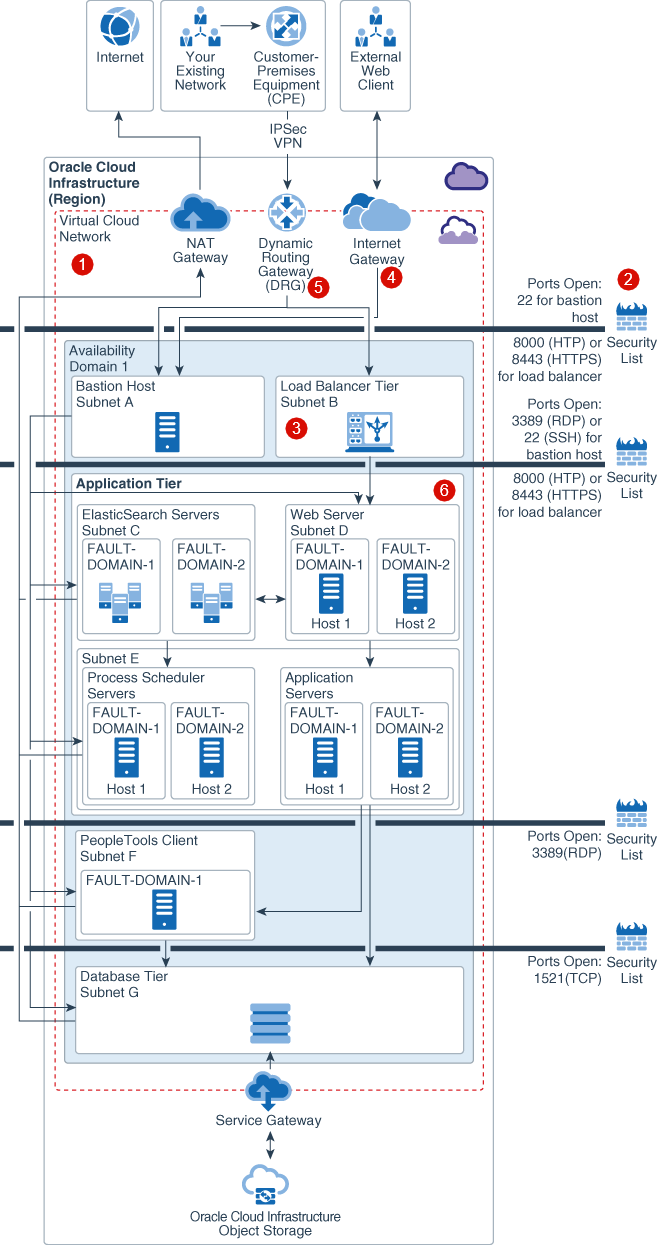

A figura a seguir ilustra a arquitetura de referência de rede e conectividade:

Descrição da ilustração psft_single_ad_withcallouts-networking.png

Rede Virtual na Nuvem ![]() : Uma VCN (Virtual Cloud Network) é basicamente sua própria rede privada dentro do Oracle Cloud Infrastructure. Ele fornece isolamento para a carga de trabalho do PeopleSoft de qualquer outra carga de trabalho no Oracle Cloud Infrastructure, incluindo suas outras cargas de trabalho em outra VCN. Você pode subdividir sua VCN usando sub-redes para garantir o isolamento de recursos e aplicar regras de segurança para impor o acesso seguro. Você também pode adicionar tabelas de roteamento e regras para enviar tráfego de sua VCN, semelhante às regras de rota de rede tradicionais.

: Uma VCN (Virtual Cloud Network) é basicamente sua própria rede privada dentro do Oracle Cloud Infrastructure. Ele fornece isolamento para a carga de trabalho do PeopleSoft de qualquer outra carga de trabalho no Oracle Cloud Infrastructure, incluindo suas outras cargas de trabalho em outra VCN. Você pode subdividir sua VCN usando sub-redes para garantir o isolamento de recursos e aplicar regras de segurança para impor o acesso seguro. Você também pode adicionar tabelas de roteamento e regras para enviar tráfego de sua VCN, semelhante às regras de rota de rede tradicionais.

Você pode criar instâncias em uma sub-rede privada ou pública com base em se deseja permitir o acesso às instâncias da internet. As instâncias que você cria em uma sub-rede pública recebem um endereço IP público e você pode acessar essas instâncias pela internet pública. Por outro lado, você não pode designar um endereço IP público para instâncias criadas em uma sub-rede privada. Portanto, você não pode acessar essas instâncias pela internet. No entanto, é possível adicionar um gateway NAT à sua VCN para fornecer instâncias em uma sub-rede privada, a capacidade de iniciar conexões à internet e receber respostas para fins de aplicação de atualizações do SO e da aplicação. Gateways NAT não receberão conexões de entrada iniciadas pela internet.

Recomendamos a criação de sub-redes separadas para cada camada, como host de bastante, banco de dados, aplicação e balanceamento de carga, para garantir que os requisitos de segurança apropriados possam ser implementados em diferentes camadas.

Host de Bastion ![]() : O host de bastion é um componente opcional que pode ser usado como um servidor de salto para acessar e gerenciar instâncias Oracle Cloud Infrastructure na sub-rede privada. Você também pode acessar instâncias em uma sub-rede privada usando o tunelamento SSH dinâmico.

: O host de bastion é um componente opcional que pode ser usado como um servidor de salto para acessar e gerenciar instâncias Oracle Cloud Infrastructure na sub-rede privada. Você também pode acessar instâncias em uma sub-rede privada usando o tunelamento SSH dinâmico.

Internet Gateway (IGW): Você pode conectar-se a instâncias que são colocadas em sub-redes públicas usando o IGW. Para acessar suas instâncias pela internet, você também precisa criar seu host de bastão em uma sub-rede pública e acessar o host de bastão do IGW.

- Implantar todas as instâncias em uma sub-rede privada: recomendado para todos os ambientes de produção sem pontos finais internet-facing. Esse tipo de implantação é útil quando você deseja ter uma implantação híbrida na nuvem como uma extensão em seus data centers existentes.

- Implantar instâncias em sub-redes públicas e privadas: Você pode implantar algumas instâncias em uma sub-rede pública e algumas instâncias em uma sub-rede privada. Esse tipo de implantação é útil quando a implantação inclui pontos finais de acesso de internet e não padrão. Nesta configuração, algumas instâncias do aplicativo são colocadas em uma sub-rede pública e outras são colocadas em uma sub-rede privada. Por exemplo, você pode ter instâncias de aplicativos que servem a usuários internos e a outro conjunto de instâncias de aplicativos que servem a usuários externos.

- Implantar todas as instâncias em uma sub-rede pública: melhor para demonstrações rápidas ou para implantações de nível de produção sem pontos finais internos. Esta implantação só será adequada se você não tiver seu próprio data center ou não puder acessar instâncias em VPN e quiser acessar a infraestrutura na internet. Embora as instâncias com endereços IP públicos possam ser acessadas na internet, você pode restringir o acesso usando listas de segurança e regras de segurança

Firewalls Internos ![]() : Uma lista de segurança fornece um firewall virtual para cada camada, com regras de entrada e saída que especificam os tipos de tráfego permitidos dentro e saída.

: Uma lista de segurança fornece um firewall virtual para cada camada, com regras de entrada e saída que especificam os tipos de tráfego permitidos dentro e saída.

FastConnect ![]() : Se você precisar de velocidades de transferência de dados rápida e previsíveis, oferecemos a FastConnect que assegura um determinado nível de largura de banda acessível. Vários parceiros no mundo oferecem conexões de rede dedicadas entre locais do cliente e data centers do Oracle. Isso permite acessar a implementação do PeopleSoft como se ela estiver sendo executada em seu próprio data center.

: Se você precisar de velocidades de transferência de dados rápida e previsíveis, oferecemos a FastConnect que assegura um determinado nível de largura de banda acessível. Vários parceiros no mundo oferecem conexões de rede dedicadas entre locais do cliente e data centers do Oracle. Isso permite acessar a implementação do PeopleSoft como se ela estiver sendo executada em seu próprio data center.

IPSec VPN Connect ![]() : Para custo mais baixo, mas ainda seguro acesso na internet, você pode usar um túnel de rede privada virtual IPsec (Internet Protocol Security) criptografado para se conectar de seu HQ ou data center local com seus recursos PeopleSoft no Oracle Cloud Infrastructure. No seu ambiente on-premises, você pode acessar suas instâncias da nuvem em uma sub-rede privada, conectando-se por meio do DRG (Dynamic Routing Gateway). O DRG é o gateway que conecta sua rede local à sua rede na nuvem.

: Para custo mais baixo, mas ainda seguro acesso na internet, você pode usar um túnel de rede privada virtual IPsec (Internet Protocol Security) criptografado para se conectar de seu HQ ou data center local com seus recursos PeopleSoft no Oracle Cloud Infrastructure. No seu ambiente on-premises, você pode acessar suas instâncias da nuvem em uma sub-rede privada, conectando-se por meio do DRG (Dynamic Routing Gateway). O DRG é o gateway que conecta sua rede local à sua rede na nuvem.

Balanceamento de Carga ![]() : balanceadores de carga redundantes, pré-configurados estão disponíveis em sub-redes privadas e públicas para equilibrar o tráfego dentro da implementação e das conexões externas, respectivamente.

: balanceadores de carga redundantes, pré-configurados estão disponíveis em sub-redes privadas e públicas para equilibrar o tráfego dentro da implementação e das conexões externas, respectivamente.

- Para pontos finais internos que não são acessíveis na internet, use um balanceador de carga privado. Tanto as instâncias principal quanto stand-by de um balanceador de carga residem na mesma sub-rede privada. Você pode acessar balanceadores de carga privados na VCN ou em seu data center por meio do IPSec VPN por meio de um DRG. O balanceador de carga privado aceita tráfego do seu data center e distribui o tráfego para as instâncias do aplicativo subjacente.

- Para pontos finais de acesso à internet, use um balanceador de carga público. Um balanceador de carga público tem um endereço IP público e é acessível na internet. É possível acessar os balanceadores de carga públicos da internet por meio do IGW.

- Para acessar pontos finais internos e de acesso à Internet, você pode configurar balanceadores de carga privados para atender ao tráfego interno e configurar balanceadores de carga públicos para atender ao tráfego da internet.

Resiliência e Alta Disponibilidade

A arquitetura de resiliência e alta disponibilidade do Oracle Cloud Infrastructure constrói resiliência, redundância e alta disponibilidade (HA) na infraestrutura de nuvem que está suportando o PeopleSoft e seus conjuntos de dados de backend.

Objetivos da Arquitetura

- Garante a resiliência e a antiafinidade do sistema, o que significa que o PeopleSoft está disponível mesmo que uma instância da aplicação fique inativa

- Fornece redundância do servidor através de vários nós ativo-ativos em cada camada da aplicação.

- Fornece estratégia de redundância para camadas do banco de dados.

- Fornece uma estratégia de backup para camadas não-banco de dados.

- Fornece requisitos de backup para camadas do banco de dados.

Conheça a Arquitetura de Referência para Implantar o PeopleSoft em um Domínio de Disponibilidade Única

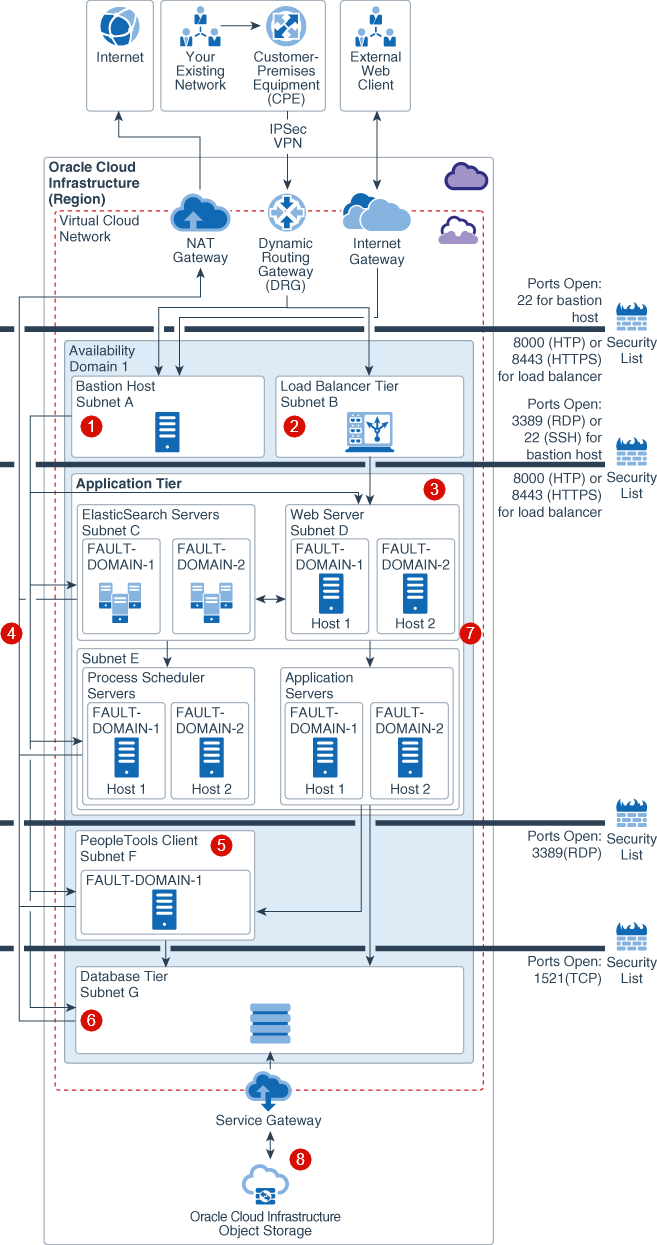

Em um nível básico, é possível alcançar a resiliência e a alta disponibilidade para sua implantação do PeopleSoft mesmo dentro de um domínio de disponibilidade única (AD). Este diagrama ilustra a arquitetura de referência de rede e conectividade para implantar o PeopleSoft em um único domínio de disponibilidade:

Descrição da ilustração psft_single_ad_withcallouts-components.png

Host de Cerca ![]() : O host de bastão é um componente opcional que você pode usar como um servidor de salto para acessar as instâncias na sub-rede privada.

: O host de bastão é um componente opcional que você pode usar como um servidor de salto para acessar as instâncias na sub-rede privada.

Camada do Balanceador de Carga ![]() : Recomendamos que os balanceadores de carga tenham sua própria camada ou sub-rede para balancear a carga do tráfego para os servidores Web da PeopleSoft. O balanceador de carga recebe solicitações de usuários e encaminha essas solicitações para a camada do aplicativo.

: Recomendamos que os balanceadores de carga tenham sua própria camada ou sub-rede para balancear a carga do tráfego para os servidores Web da PeopleSoft. O balanceador de carga recebe solicitações de usuários e encaminha essas solicitações para a camada do aplicativo.

Resiliência do Sistema ![]() : um domínio de falha é um agrupamento de hardware e infraestrutura que é diferente de outros domínios de falha no mesmo AD, e cada um deles tem três domínios de falha. Os domínios de falha permitem distribuir suas instâncias da aplicação para que elas não estejam no mesmo hardware físico dentro de um único domínio de disponibilidade. Como resultado, um evento de manutenção de hardware ou de falha de hardware que afeta um domínio de falha não afeta As instâncias de outros domínios de falha. Usando domínios de falha, você pode proteger suas instâncias contra falhas inesperadas de hardware e paralisações planejadas.

: um domínio de falha é um agrupamento de hardware e infraestrutura que é diferente de outros domínios de falha no mesmo AD, e cada um deles tem três domínios de falha. Os domínios de falha permitem distribuir suas instâncias da aplicação para que elas não estejam no mesmo hardware físico dentro de um único domínio de disponibilidade. Como resultado, um evento de manutenção de hardware ou de falha de hardware que afeta um domínio de falha não afeta As instâncias de outros domínios de falha. Usando domínios de falha, você pode proteger suas instâncias contra falhas inesperadas de hardware e paralisações planejadas.

Redundância Ativa do Servidor na Camada de Aplicativos ![]() : Esta camada contém instâncias redundantes dos servidores de aplicativos PeopleSoft, servidores Web PeopleSoft, servidores ElasticSearch e PeopleSoft Process Scheduler para oferecer alta disponibilidade. A redundância é ativada para todos os servidores na camada da aplicação por meio da utilização de domínios com falha. Isso ajuda a garantir que você possa continuar acessando o aplicativo mesmo que uma instância esteja inativa. Todas as instâncias estão ativas e recebem tráfego do balanceador de carga e da camada intermediária.

: Esta camada contém instâncias redundantes dos servidores de aplicativos PeopleSoft, servidores Web PeopleSoft, servidores ElasticSearch e PeopleSoft Process Scheduler para oferecer alta disponibilidade. A redundância é ativada para todos os servidores na camada da aplicação por meio da utilização de domínios com falha. Isso ajuda a garantir que você possa continuar acessando o aplicativo mesmo que uma instância esteja inativa. Todas as instâncias estão ativas e recebem tráfego do balanceador de carga e da camada intermediária.

Cliente PeopleTools ![]() : Use o cliente PeopleTools para executar atividades de administração, como desenvolvimento, migração e atualização.

: Use o cliente PeopleTools para executar atividades de administração, como desenvolvimento, migração e atualização.

Redundância na Camada do Banco de Dados ![]() : Esta camada contém instâncias do sistema do banco de dados. Para requisitos de desempenho e HA, a Oracle recomenda que você use sistemas de banco de dados Oracle Real Application Clusters (RAC) de dois nós ou o Oracle Database Exadata Cloud Service no Oracle Cloud Infrastructure.

: Esta camada contém instâncias do sistema do banco de dados. Para requisitos de desempenho e HA, a Oracle recomenda que você use sistemas de banco de dados Oracle Real Application Clusters (RAC) de dois nós ou o Oracle Database Exadata Cloud Service no Oracle Cloud Infrastructure.

Estratégia de Backup - Camada de Aplicativos ![]() : O backup das camadas de aplicação pode ser configurado usando o recurso de backup baseado em política do Oracle Cloud Infrastructure Block Volumes. Os Volumes em Blocos fornecem a você a capacidade de executar backups em volume automaticamente com base em uma programação e mantê-los com base na política de backup selecionada.

: O backup das camadas de aplicação pode ser configurado usando o recurso de backup baseado em política do Oracle Cloud Infrastructure Block Volumes. Os Volumes em Blocos fornecem a você a capacidade de executar backups em volume automaticamente com base em uma programação e mantê-los com base na política de backup selecionada.

Estratégia de Backup - Camada do Banco de Dados ![]() : Use o Oracle Cloud Infrastructure Object Storage para fazer um backup usando o Oracle Recovery Manager (RMAN). Para fazer backup ou patch do banco de dados no Armazenamento de Objetos, a VCN do sistema do banco de dados deve ser configurada com um gateway de serviço ou um IGW. É recomendável que você use um gateway de serviço em vez de um IGW para backup e aplicação de patches porque o gateway de serviço não percorre a internet.

: Use o Oracle Cloud Infrastructure Object Storage para fazer um backup usando o Oracle Recovery Manager (RMAN). Para fazer backup ou patch do banco de dados no Armazenamento de Objetos, a VCN do sistema do banco de dados deve ser configurada com um gateway de serviço ou um IGW. É recomendável que você use um gateway de serviço em vez de um IGW para backup e aplicação de patches porque o gateway de serviço não percorre a internet.

Recuperação de Desastres

O Oracle Cloud Infrastructure oferece implementações PeopleSoft que garantem que você possa criar DR (disaster recovery, recuperação de desastres) na sua implantação, no caso de eventos não vistos que exigiriam o failover e ainda mantêm o PeopleSoft ativo e em execução

Objetivos da Arquitetura

- Recuperação de desastres em uma única região:

- Componentes ativos - Componentes ativos nos domínios de disponibilidade

- Componentes ativos/passivos entre domínios de disponibilidade

- Sub-redes regionais entre domínios de disponibilidade

- Balanceamento de carga entre domínios de disponibilidade

- Sincronização de armazenamento entre domínios de disponibilidade

- Recuperação de desastres do banco de dados entre os domínios de disponibilidade

- Recuperação de desastres entre várias regiões:

- Replicação de aplicativo entre regiões

- Replicação de armazenamento entre regiões

- A cópia entre regiões permite que você copie de forma assíncrona os conjuntos de dados de armazenamento de objetos

- Cópia de backup entre regiões para volumes em blocos

- Proteção de banco de dados entre regiões

Conheça a Arquitetura de Referência para Implantar o PeopleSoft em uma Única Região

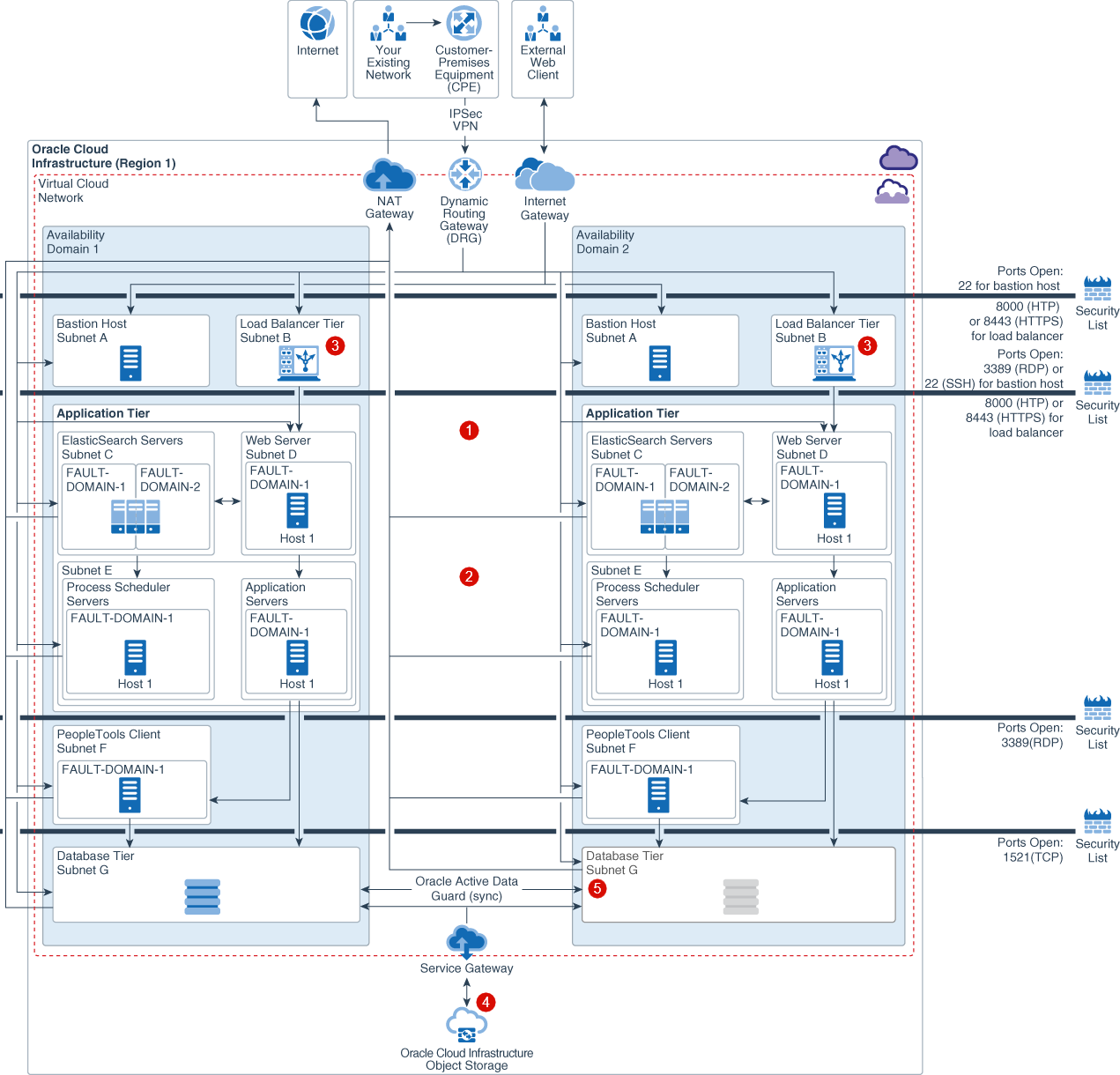

Para garantir que o PeopleSoft esteja disponível se um domínio de disponibilidade ficar desativado, recomendamos que você implante entre vários domínios de disponibilidade. Este diagrama ilustra a arquitetura de referência para implantar o PeopleSoft em vários domínios de disponibilidade em uma única região.

Descrição da ilustração psft_multi_ad_withcallouts.png

Componentes Ativos - Componentes nos domínios de disponibilidade ![]() : o agrupamento de serviços suportados nos domínios de disponibilidade oferece proteção contra falha do domínio de disponibilidade. Nesta arquitetura, os hosts do bastion, balanceadores de carga e servidores da camada de aplicativos nos dois domínios de disponibilidade estão no estado ativo.

: o agrupamento de serviços suportados nos domínios de disponibilidade oferece proteção contra falha do domínio de disponibilidade. Nesta arquitetura, os hosts do bastion, balanceadores de carga e servidores da camada de aplicativos nos dois domínios de disponibilidade estão no estado ativo.

Componentes Ativo-Passivo entre domínios de disponibilidade ( ) : Se você estiver usando a arquitetura Ativo-Passivo, use rsync para sincronizar servidores de aplicativos entre domínios de disponibilidade.

Sub-redes Regionais entre domínios de disponibilidade ![]() : Sub-redes regionais se estendem a toda a região, fornecendo benefícios como proteção da falha de rede do domínio de disponibilidade, implantação e gerenciamento de serviços PeopleSoft simplificados.

: Sub-redes regionais se estendem a toda a região, fornecendo benefícios como proteção da falha de rede do domínio de disponibilidade, implantação e gerenciamento de serviços PeopleSoft simplificados.

O Balanceamento de Carga entre os domínios de disponibilidade ![]() : o balanceamento de carga público distribui o tráfego entre os servidores do PeopleSoft em todos os domínios de disponibilidade configurados, fornecendo proteção contra uma falha do domínio de disponibilidade.

: o balanceamento de carga público distribui o tráfego entre os servidores do PeopleSoft em todos os domínios de disponibilidade configurados, fornecendo proteção contra uma falha do domínio de disponibilidade.

Sincronização de Armazenamento no domínio de disponibilidade ![]() : Os backups de volume em blocos (inicialização e bloco) são replicados entre todos os domínios de disponibilidade dentro de uma região e podem ser restaurados para qualquer domínio de disponibilidade na mesma região. O Object Storage é um serviço regional. Os dados são armazenados de forma redundante em vários servidores de armazenamento e em vários domínios de disponibilidade automaticamente.

: Os backups de volume em blocos (inicialização e bloco) são replicados entre todos os domínios de disponibilidade dentro de uma região e podem ser restaurados para qualquer domínio de disponibilidade na mesma região. O Object Storage é um serviço regional. Os dados são armazenados de forma redundante em vários servidores de armazenamento e em vários domínios de disponibilidade automaticamente.

DR do Banco de Dados entre Domínios de Disponibilidade ![]() : Recomendamos a configuração de instâncias do banco de dados nos dois domínios de disponibilidade. O domínio de disponibilidade 1 hospeda as instâncias do banco de dados principal enquanto o domínio de disponibilidade 2 hospeda as instâncias do banco de dados stand-by. Em cada domínio de disponibilidade, pelo menos duas instâncias do banco de dados são configuradas para garantir alta disponibilidade. Se uma instância do banco de dados não estiver disponível no domínio de disponibilidade 1, a segunda instância do banco de dados no domínio de disponibilidade 1 continuará processando as solicitações. O Data Guard ou o Active Data Guard pode ser selecionado, dependendo do seu caso de uso e da edição do banco de dados para replicação nos domínios de disponibilidade. O Data Guard Ativo exige o Enterprise Edition – Extreme Performance.

: Recomendamos a configuração de instâncias do banco de dados nos dois domínios de disponibilidade. O domínio de disponibilidade 1 hospeda as instâncias do banco de dados principal enquanto o domínio de disponibilidade 2 hospeda as instâncias do banco de dados stand-by. Em cada domínio de disponibilidade, pelo menos duas instâncias do banco de dados são configuradas para garantir alta disponibilidade. Se uma instância do banco de dados não estiver disponível no domínio de disponibilidade 1, a segunda instância do banco de dados no domínio de disponibilidade 1 continuará processando as solicitações. O Data Guard ou o Active Data Guard pode ser selecionado, dependendo do seu caso de uso e da edição do banco de dados para replicação nos domínios de disponibilidade. O Data Guard Ativo exige o Enterprise Edition – Extreme Performance.

Conheça a Arquitetura de Referência para Implantar o PeopleSoft em Várias Regiões

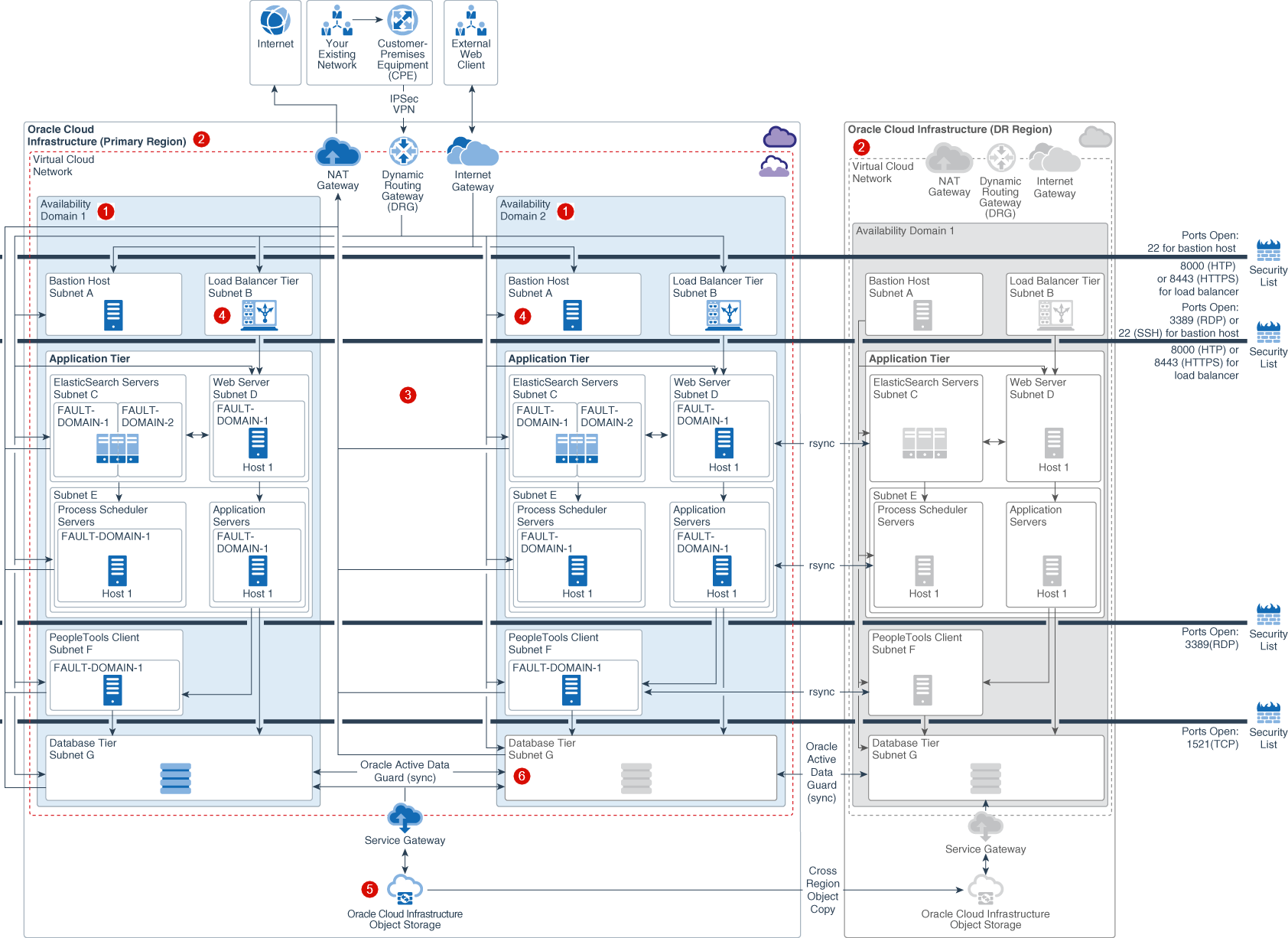

Para recursos verdadeiros de recuperação de dados, você deve configurar um site de recuperação de dados para o PeopleSoft em uma região geográfica diferente. Este diagrama ilustra a arquitetura de referência para implantar o PeopleSoft em várias regiões.

Descrição da ilustração psft_multi_region_withcallouts.png

Componentes Ativos - Componentes nos domínios de disponibilidade ![]() : o agrupamento de serviços suportados nos domínios de disponibilidade oferece proteção contra falha do domínio de disponibilidade. Novamente, hosts do bastante, balanceadores de carga e servidores da camada de aplicativos nos dois domínios de disponibilidade estão no estado ativo.

: o agrupamento de serviços suportados nos domínios de disponibilidade oferece proteção contra falha do domínio de disponibilidade. Novamente, hosts do bastante, balanceadores de carga e servidores da camada de aplicativos nos dois domínios de disponibilidade estão no estado ativo.

Componentes Ativos-Passivos nas Regiões ![]() : Se você estiver usando a arquitetura Ativo-Passivo, use rsync para sincronizar servidores de aplicativos entre domínios de disponibilidade.

: Se você estiver usando a arquitetura Ativo-Passivo, use rsync para sincronizar servidores de aplicativos entre domínios de disponibilidade.

Sub-redes Regionais entre domínios de disponibilidade ![]() : Sub-redes regionais se estendem a toda a região, fornecendo benefícios como proteção da falha de rede do domínio de disponibilidade, implantação e gerenciamento de serviços PeopleSoft simplificados.

: Sub-redes regionais se estendem a toda a região, fornecendo benefícios como proteção da falha de rede do domínio de disponibilidade, implantação e gerenciamento de serviços PeopleSoft simplificados.

O Balanceamento de Carga entre os domínios de disponibilidade ![]() : o Balanceamento de Carga distribui o tráfego entre os servidores do PeopleSoft em todos os domínios de disponibilidade configurados, fornecendo proteção contra a falha do domínio de disponibilidade.

: o Balanceamento de Carga distribui o tráfego entre os servidores do PeopleSoft em todos os domínios de disponibilidade configurados, fornecendo proteção contra a falha do domínio de disponibilidade.

Sincronização de Armazenamento entre domínios de disponibilidade ![]() : Os backups de volume em blocos (inicialização e bloco) são replicados em todos os domínios de disponibilidade dentro de uma região e podem ser restaurados para qualquer domínio de disponibilidade na mesma região. O Object Storage é um serviço regional. Os dados são armazenados de forma redundante em vários servidores de armazenamento e em vários domínios de disponibilidade automaticamente.

: Os backups de volume em blocos (inicialização e bloco) são replicados em todos os domínios de disponibilidade dentro de uma região e podem ser restaurados para qualquer domínio de disponibilidade na mesma região. O Object Storage é um serviço regional. Os dados são armazenados de forma redundante em vários servidores de armazenamento e em vários domínios de disponibilidade automaticamente.

DR do Banco de Dados entre Domínios de Disponibilidade ![]() : O uso do Data Guard ou do Active Data Guard depende da edição do caso de uso e do banco de dados. O Data Guard Ativo exige o Enterprise Edition – Extreme Performance.

: O uso do Data Guard ou do Active Data Guard depende da edição do caso de uso e do banco de dados. O Data Guard Ativo exige o Enterprise Edition – Extreme Performance.

Segurança

O Oracle Cloud Infrastructure fornece uma arquitetura de segurança que permite manter a postura de segurança ao executar sua aplicação de PeopleSoft crítica para negócios e aplicações associadas no Oracle Cloud

Como provedor de nuvem, o Oracle fornece e opera uma infraestrutura segura. A segurança foi projetada em cada aspecto da nossa infraestrutura para ajudar nossos clientes a obter melhor proteção, isolamento e controle. Começamos com usar uma abordagem de design exclusiva, separando os ambientes de rede e servidor. Dessa forma, se ocorrer um ataque em uma VM, podemos conter essa ameaça e evitar que ele seja movido para outros servidores, resultando em melhor proteção e menor risco para os clientes. Nós também percebermos nossa infraestrutura de rede física e backend para isolamento seguro entre instâncias de clientes e hosts de backend. Além disso, implementou a raiz de confiança baseada em hardware, certificando-se de que cada servidor é calculado toda vez que é provisionado.

No entanto, a segurança é uma responsabilidade compartilhada entre o Oracle e nossos clientes. Portanto, fornecemos ferramentas de segurança e também suportam suas ferramentas existentes, para que você possa manter um controle granular sobre o gerenciamento de identidade e de acesso (IAM), rede, computação e gerenciamento de dados para sua implantação do PeopleSoft na nuvem sem precisar recriar sua postura de segurança.

Objetivos da Arquitetura

- Certifique-se de que os ativos de dados associados e do PeopleSoft são completamente isolados de outras cargas de trabalho do inquilino e da equipe do Oracle para limitar o efeito de vizinhos ruins e impedir a movimentação de ataques no lado.

- Proteja seus aplicativos PeopleSoft de acesso à internet de ciberataques.

- Criptografe seus dados de uma forma que permita atender aos seus requisitos de segurança e conformidade.

- Segregar responsabilidades operacionais e restringir o acesso aos serviços na nuvem para reduzir o risco associado a ações maliciosas e acidentais dos usuários.

- Fique capaz de utilizar ativos de segurança existentes, como provedores de identidade e outras soluções de segurança de terceiros, a fim de proteger o acesso ao seu aplicativo e dados do PeopleSoft.

- Auditar e monitorar ações tomadas em seus recursos de nuvem para que você possa atender aos requisitos de auditoria.

- Demonstrar preparação de conformidade para equipes internas de segurança e conformidade, clientes finais, auditores e reguladores.

Conheça a Arquitetura de Referência de Segurança

Este diagrama ilustra a arquitetura de referência de segurança fornecida para o PeopleSoft em execução no Oracle Cloud Infrastructure .

Descrição da ilustração psft_single_ad_withcallouts-security.png

- VCN

: Uma VCN fornece isolamento para sua carga de trabalho PeopleSoft de qualquer outra carga de trabalho no Oracle Cloud Infrastructure, incluindo suas outras cargas de trabalho em uma VCN diferente.

: Uma VCN fornece isolamento para sua carga de trabalho PeopleSoft de qualquer outra carga de trabalho no Oracle Cloud Infrastructure, incluindo suas outras cargas de trabalho em uma VCN diferente.

- Firewalls Internos

: Implemente firewalls virtuais no nível da sub-rede usando listas de segurança da VCN.

: Implemente firewalls virtuais no nível da sub-rede usando listas de segurança da VCN.

- Tráfego de Balanceamento de Carga Seguro

: TLS 1.2 é suportado por padrão para balancear com segurança o tráfego na implementação e para conexões externas

: TLS 1.2 é suportado por padrão para balancear com segurança o tráfego na implementação e para conexões externas

- Tráfego Seguro entre Domínios de Disponibilidade e Regiões : As comunicações entre domínios de disponibilidade são criptografadas com a segurança do Controle de Acesso de Mídia (MACsec) para impedir ameaças à segurança da camada 2, como serviços de proteção, DDoS, invasão, interceptação e reprodução. O tráfego de VCN que se desloca entre regiões é enviado por links privados ou que são criptografados.

- Conectividade Segura com a Internet Pública

: por segurança, uma VCN não tem conectividade com a Internet por padrão. Portanto, o tráfego internet-bound de/para uma VCN deve passar por um IGW. As tabelas de roteamento virtual podem ser implementadas com endereços IP privados para uso com dispositivos de firewall da parte NAT e 3rd para segurança adicional.

: por segurança, uma VCN não tem conectividade com a Internet por padrão. Portanto, o tráfego internet-bound de/para uma VCN deve passar por um IGW. As tabelas de roteamento virtual podem ser implementadas com endereços IP privados para uso com dispositivos de firewall da parte NAT e 3rd para segurança adicional.

- Conectividade Segura entre sua VCN e o Data Center

: O tráfego pode ser roteado por meio de um DRG para tráfego privado. Ele é usado com uma conexão IPSec VPN ou FastConnect para estabelecer conectividade privada entre uma VCN e uma rede local ou outra de nuvem.

: O tráfego pode ser roteado por meio de um DRG para tráfego privado. Ele é usado com uma conexão IPSec VPN ou FastConnect para estabelecer conectividade privada entre uma VCN e uma rede local ou outra de nuvem.

- Proteger Aplicativos para a Internet

: o Oracle fornece um serviço WAF (Web Application Firewall) com 250 regras predefinidas de conformidade e OWASP. O Oracle Cloud Infrastructure WAF atua como um proxy reverso que inspeciona todos os fluxos de tráfego ou solicitações antes de chegar na aplicação Web de origem. Também inspeciona qualquer solicitação enviada do servidor de aplicativos Web para o usuário final. Além disso, o serviço DNS anycast global opcional da Oracle também aproveita as proteções DDoS baseadas no DN, fornecendo resiliência nas camadas DNS.

: o Oracle fornece um serviço WAF (Web Application Firewall) com 250 regras predefinidas de conformidade e OWASP. O Oracle Cloud Infrastructure WAF atua como um proxy reverso que inspeciona todos os fluxos de tráfego ou solicitações antes de chegar na aplicação Web de origem. Também inspeciona qualquer solicitação enviada do servidor de aplicativos Web para o usuário final. Além disso, o serviço DNS anycast global opcional da Oracle também aproveita as proteções DDoS baseadas no DN, fornecendo resiliência nas camadas DNS.

Isolamento do Servidor: Se precisar de isolamento completo de carga de trabalho e dados no nível do servidor para requisitos de segurança e/ou desempenho, é possível aproveitar formas de computação bare metal. Essas formas são tenant único, de modo que elas oferecem desempenho consistentemente alto e são imunes a problemas de ruído. Também não há hypervisor gerenciado pelo Oracle e a equipe do Oracle não tem acesso à memória nem ao armazenamento local do NVMe, enquanto a instância estiver em execução.

Se você tiver requisitos mais flexíveis para o PeopleSoft, nossas formas de VM multitenant aproveitarão um hypervisor de segurança e cujo isolamento seja forte entre os clientes. E, independentemente do tipo de formato, bare metal ou VM, todos os servidores são limpos e instalados com o firmware de estado gold quando recém-provisionado.

Criptografia de Dados: Por padrão, todos os dados que os clientes armazenam com qualquer um dos serviços de armazenamento ou de gerenciamento de dados do Oracle Cloud Infrastructure, incluindo Volumes em Blocos, volumes de inicialização, Armazenamento de Objetos, Armazenamento de Arquivos e Banco de Dados, são criptografados em armazenamento usando chaves AES fortes ou TDE no caso de criptografia do banco de dados.

Gerenciamento de Chaves: para clientes que exigem a capacidade de controlar suas próprias chaves criptográficas para fins de segurança ou conformidade, oferecemos o Oracle Cloud Infrastructure Key Management. Com o Gerenciamento de Chaves, você pode centralizar o gerenciamento de ciclo de vida chave nos módulos de segurança de hardware FIPS 140-2 Level 3 (HSMs).

Gerenciamento de Identidade e Acesso: O gerenciamento de identidades, incluindo autenticação, autorização, ferramentas, para ajudá-lo a organizar e controlar o acesso a recursos de acordo com a hierarquia organizacional, e a capacidade de aproveitar os provedores de identidades existentes é um tópico rico que agradecemos uma seção separada para o IAM abaixo.

Auditoria e Log : o Oracle registra automaticamente chamadas para todos os pontos finais da API (interface de programação do aplicativo pública Oracle Cloud Infrastructure) suportados como eventos de log. No momento, todos os serviços suportam o log-in por nosso serviço de Auditoria. Você pode utilizar esses dados para executar diagnósticos, rastrear a utilização de recursos, monitorar a conformidade e coletar eventos relacionados à segurança.

Conformidade : dependendo de onde você executa práticas específicas de negócios e do setor, talvez precise demonstrar a prontidão da conformidade para equipes internas e para auditores externos. A Oracle envolve continuamente com entidades externas de avaliação e auditores independentes para atender a um amplo conjunto de padrões de conformidade internacionais e específicos do setor para implantações de serviço em nossa nuvem.

Gerenciamento de Identidade e Acesso

Com a arquitetura do IAM (Identity and Access Management) da Oracle Cloud Infrastructure, você pode agrupar e isolar recursos de acordo com sua estrutura organizacional e hierarquia, controlar quem tem acesso a recursos da nuvem, que tipo de acesso um grupo de usuários tem e a quais recursos específicos.

Objetivos da Arquitetura

- Isole com segurança os recursos da nuvem com base na estrutura organizacional.

- Autenticar usuários para acessar serviços de nuvem via interface do browser, API REST, SDK ou CLI.

- Autorize grupos de usuários para executar ações em recursos de nuvem apropriados.

- Ative o provedor de serviços gerenciado (MSP) ou o SI (systems integrator) para gerenciar ativos de infraestrutura enquanto permite que seus operadores acessem recursos.

- Autorizar instâncias do aplicativo para fazer chamadas de API em serviços na nuvem.

- Federar identidades usando o provedor de identidades existente (IDP).

Serviços de Suporte do IAM

O Oracle Cloud Infrastructure oferece um modelo único para autenticação e autorização, e também integra-se ao provedor de identidade existente.

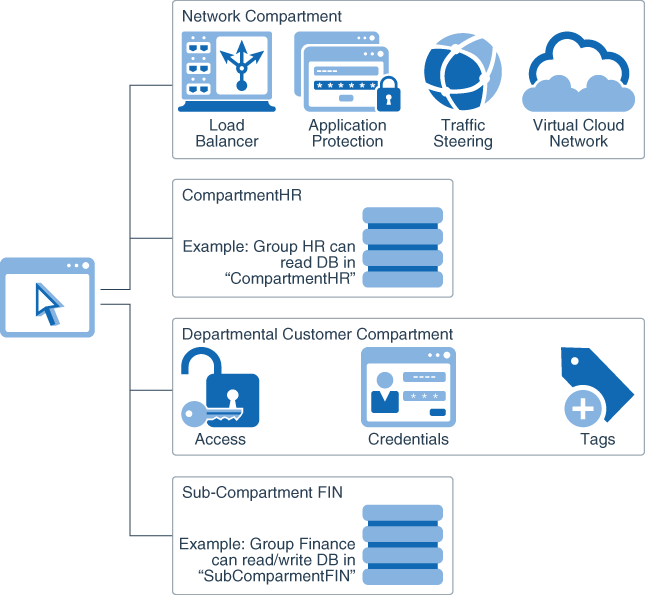

- Compartimentos : os compartimentos são um componente fundamental do Oracle Cloud Infrastructure para organizar e isolar seus recursos de nuvem. Uma abordagem comum é criar um compartimento para cada parte principal da sua organização. Por exemplo, você pode colocar todos os recursos do banco de dados em um compartimento de bancos de dados e só conceder acesso de administradores de bancos de dados. Também é possível usá-las para garantir o isolamento entre unidades de negócios e agrupar recursos logicamente para fins de medir o uso e faturamento.

- Gerenciamento de Autenticação e de Credencial: por default, o Oracle Cloud Infrastructure impõe uma política de senha forte para acessar a interface do usuário da console e para o cliente Swift para backups do banco de dados para o Object Storage. Os administradores também podem modificar políticas de senha para todos os usuários locais ou não federados usando o serviço do Oracle IAM. Cada usuário pode redefinir automaticamente suas próprias senhas de console e gerenciar suas próprias chaves de API. No entanto, você deve ter permissões de administrador para gerenciar credenciais para usuários diferentes de você. Saiba mais sobre o gerenciamento de credenciais do usuário. Separação de responsabilidades.

- Políticas : Aproveite políticas para autorizar um grupo de usuários a executar ações em recursos na nuvem em um compartimento especificado ou na locação. As políticas Oracle Cloud Infrastructure são escritas em linguagem legível por seres humanos, de modo que sejam simples definir e facilitar a compreensão.

- IAM para MSP/SIs : um caso de uso comum é ter um MSP ou SI gerenciar seus ativos de infraestrutura de nuvem e ainda reter o direito para operar seus recursos de nuvem. Compartimentos e políticas podem ser usados em conjunto para garantir claro.

Descrição da ilustração iam_for_msp-sis.png - Principais de Instância: Permite que os usuários chamem APIs protegidas por IAM de uma instância de computação do Oracle Cloud Infrastructure sem a necessidade de criar usuários ou gerenciar credenciais para essa instância. Talvez você tenha uma aplicação PeopleSoft ou uma aplicação integrada em execução em uma instância de computação que requer acesso ao armazenamento de objetos. Agrupando as instâncias de computação apropriadas como “principais”, você pode simplesmente anexar políticas para ativá-las para fazer chamadas de API em outros serviços de nuvem, como armazenamento de objetos.

- Federação : O Oracle IAM suporta federação com o Oracle Identity Cloud Service (IDCS) e qualquer outro provedor de identidade compatível com SAML 2.0.

- Quando você se inscreve no Oracle Cloud Infrastructure, a conta de administrador do tenant é automaticamente federada com o Oracle Identity Cloud Service. A federação com o Oracle Identity Cloud Service permite que você tenha uma conexão contínua entre serviços sem precisar criar um nome de usuário e uma senha separados para cada um.

- Como cliente do PeopleSoft, você pode aproveitar os próprios mecanismos de segurança do aplicativo para fornecer autenticação com aplicativos integrados locais que utilizam o protocolo LDAP (Lightweight Directory Access Protocol), o Oracle Access Manager (OAM) ou outras soluções de terceiros 3rd. Portanto, recomendamos que o IDP favorito com IDCS que fornecerá automaticamente federação para todas as ofertas do Oracle em nuvem.

Gerenciamento e Governança de Custos

Ao passar de um modelo de dispêndio de capital, em que muitos custos são fixos na implementação do projeto para um modelo de dispêndio operacional, em que os custos se ampliam e diminuem com o uso do sistema, os clientes muitas vezes exigem ferramentas de gerenciamento de custo para entender e controlar esses custos na nuvem dentro de sua organização.

- Defina e gerencie orçamentos de nuvem.

- Impedir excedentes.

- Verifique o rastreamento de custo preciso entre os departamentos e o projeto.

- Analise quais departamentos, serviços e projetos estão contribuindo para uso na nuvem com o passar do tempo.

- Obter detalhes de uso granular para reconciliação de NFF.

- Identifique áreas para otimizar o custo.

Gerenciamento de Custos e Governança com Serviços de Suporte

A arquitetura de governança e gerenciamento de custos da Oracle Cloud Infrastructure é suportada pelos serviços descritos aqui.

Compartimentos : Os compartimentos podem ser usados para garantir o isolamento de recursos na nuvem entre unidades de negócios. Além disso, elas também são usadas para agrupar recursos logicamente para fins de medição de uso e faturamento. Normalmente, recomendamos criar um compartimento para cada parte principal de sua organização, ou seja, unidade de negócios ou departamento. Os compartimentos também podem ser aninhados para suportar subseparados também.

Tags : Aproveite as tags para rastrear o custo e o uso de recursos associados a um projeto específico que se estende a vários departamentos. Além disso, você pode agilizar o gerenciamento de recursos, marcando e executando script de ações em massa exatamente nos recursos Oracle Cloud Infrastructure desejados. As tags aproveitam políticas e controles para garantir a integridade da marcação e para impedir que os usuários criem tags em excesso, duplicações e manipulam tags existentes.

Orçamentos : Depois que os recursos forem designados aos compartimentos que correspondem aos casos de uso específicos, departamentos ou regiões da operação, você poderá definir orçamentos, exibir como os gastos estão rastreando com orçamentos e configurar alertas de modo que o uso inesperado seja sinalizado antes que um orçamento seja realmente excedido.

Análise de Custo: o painel de análise de custo do faturamento pode ajudar a visualizar os grandes períodos que estão contribuindo para o uso e o custo da nuvem. Você pode analisar custos por serviço em nuvem, compartimentos e tags. Por exemplo, um analista ou administrador pode usar essa ferramenta para identificar a diferença entre produção aumentada ou uso de desenvolvimento/teste, bem como a diferença entre o aumento do uso de armazenamento versus rede.

Relatórios de Uso Detalhado: arquivos CSV que contêm dados detalhados em nível de recurso e horas, incluindo todos os metadados associados, ou seja, tags e compartimentos. Exporte relatórios de uso detalhados como arquivos CSV e importe para ferramentas de business intelligence existentes para casos de uso de reconciliação de fatura, para obter mais granularidade na sua conta e para identificar áreas para otimização de custo. Por exemplo, você pode aproveitar os dados de uso detalhados e combinar com os dados de utilização da CPU do serviço Oracle Cloud Infrastructure Monitoring para identificar instâncias com baixa utilização da CPU a ser desativada.

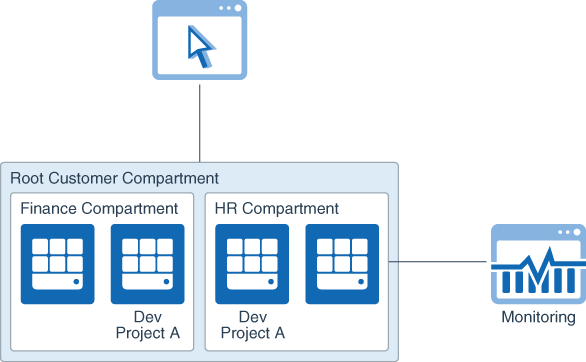

Descrição da ilustração cost_management_compartments.png

Monitoramento

Você precisa poder monitorar a integridade e a capacidade dos recursos de infraestrutura de nuvem para otimizar o desempenho do PeopleSoft em todos os momentos e em tempo real. O Oracle Cloud Infrastructure fornece uma arquitetura para atender a essas necessidades.

Objetivos da Arquitetura

Os objetivos incluem garantir a disponibilidade e o desempenho do PeopleSoft na nuvem e detectar e corrigir anomalias para que possam afetar sua empresa. Além disso, você pode exigir a visibilidade para identificar gargalos e subutilização de recursos para otimizar de acordo.

Monitorando Serviços de Suporte

Talvez você já esteja aproveitando ferramentas de monitoramento como o Oracle Enterprise Manager e o Oracle Management Cloud para sua implantação do PeopleSoft existente. O Oracle Cloud Infrastructure oferece monitoramento da infraestrutura nativamente dentro da console, mas suporta também suas ferramentas de monitoramento existentes.

- Monitoramento em Vários Níveis de Ambientes Híbridos/de Várias Camadas: Para cenários de migração mais de várias camadas, recomendamos aproveitar o Oracle Management Cloud. O Oracle Management Cloud fornece monitoramento integrado entre ambientes híbridos e multicanal. Ele executa o monitoramento por meio do uso de agentes entre várias camadas da infraestrutura para desempenho da aplicação, segurança e até mesmo atividade do usuário final. E se integra ao Oracle Enterprise Manager para o Oracle Database Performance and capacity analytics.

- Oracle Cloud Infrastructure Monitoring : Métricas e painéis de controle econômicas e prontos para uso são fornecidos para TI para monitorar recursos da nuvem, como instâncias de computação, volumes em blocos, NICs virtuais, balanceadores de carga e buckets de armazenamento de objetos nativos na console do Oracle Cloud Infrastructure. Por exemplo, você pode utilizar o Monitoramento para rastrear a utilização da CPU, a utilização da memória e integrar-se com a escala de cálculo automático. Você também pode fazer a integração com ferramentas de visualização de código-fonte aberto, executar suas próprias consultas de métricas e fazer com que seus aplicativos emitam suas próprias métricas personalizadas, permitindo que você visualize, monitore e crie alarme em todos os dados de séries de tempo críticos, de um local na console.

O Oracle Cloud Infrastructure executa o monitoramento sem agente. Atualmente este serviço de monitoramento de infraestrutura nativa não monitora os serviços do banco de dados. Por isso, recomendamos o Oracle Management Cloud ou o Oracle Enterprise Manager, dependendo de se o Oracle Database estiver implantado no local ou como um serviço de nuvem.

Migração e Implantação

Quando se encerra a migração de um aplicativo integrado, altamente personalizado e complexo, como o PeopleSoft, é importante fazê-lo com uma nova estrutura possível, para que haja um período de indisponibilidade limitado e a transição seja completamente integrado aos usuários finais.

Objetivos da Arquitetura

- Forneça ferramentas cientes do aplicativo que permitam manter personalizações e integrações existentes.

- Ativar configuração do aplicativo pós-migração.

- Habilite a migração de dados.

Conheça a Arquitetura de Migração e Referência de Implantação

O Oracle Cloud Infrastructure fornece uma arquitetura de migração e implantação que garante uma nova arquitetura mínima e limita o tempo de inatividade, garantindo uma transição contínua para usuários finais.

Migração do Aplicativo: o PeopleSoft Cloud Manager é uma ferramenta de migração e administração que pode ajudá-lo a migrar, implantar e gerenciar seu ambiente PeopleSoft no Oracle Cloud Infrastructure com os diferentes serviços necessários para que o aplicativo seja executado de forma integrada. Ela também pode ajudar a configurar o aplicativo após a migração ser concluída.

- Leve e mude um ambiente on-premises para o Oracle Cloud.

- Provisione ambientes do PeopleSoft no Oracle Cloud Infrastructure Compute e no Oracle Database Cloud Services.

- Crie modelos de implantação reutilizáveis.

- Provisionamento self-service dos ambientes do PeopleSoft, se desejado.

- Gerencie vários ambientes em uma única página.

- Execute verificações de integridade sob demanda em ambientes.

- Ative o gerenciamento do ciclo de vida do aplicativo no Oracle Cloud.

- Faça download automaticamente das imagens do PeopleSoft Update Manager (PUM), PeopleSoft Release Patchsets (PRPs) e patches do PeopleTools.

- Clonar ambientes criando modelos de instâncias em execução.

- Levantamento : usando o utilitário de levantamento fornecido no PeopleSoft Cloud Manager, os dados do ambiente do aplicativo PeopleSoft e o Oracle Database de suporte são fornecidos no formato DPK e carregados no Oracle Object Storage. O utilitário de levantamento “eleva” a camada da aplicação (camada intermediária) e a camada do banco de dados independentemente e os pacotes para DPKs separados. O PeopleSoft Cloud Manager suporta dois tipos de levantamento do banco de dados — backup dinâmico e backup off-line. O backup nativo é executado com o RMAN usando o Oracle Database Cloud Backup Module (ODCBM). O backup off-line é executado utilizando um backup off-line do banco de dados plugável.

- Shift : o PeopleSoft Cloud Manager faz download dos DPKs designados e cria um novo ambiente no Oracle Cloud. Quando alternado, os clientes podem usar o Oracle Cloud Infrastructure para gerenciar, ampliar ou reduzir ou clonar esses ambientes.

Configuração e Implantação do Aplicativo: além de levantamento e deslocamento, você também pode usar o PeopleSoft Cloud Manager para definir uma topologia de vários nós, incluindo o número, o tipo e o tamanho de VMs (CPU, memória, armazenamento) necessários para Linux e Windows juntos. Depois que sua topologia for definida, você poderá combinar com seu PeopleSoft DPK para criar um modelo de ambiente que possa ser implantado em um clique.

Se você estiver em uma versão anterior do PeopleSoft ou se quiser personalizar sua implantação por necessidades específicas, o Oracle ainda suportará elevação manual e turno.

Você também pode utilizar os scripts Terraform para automatizar a orquestração das implantações do PeopleSoft no Oracle Cloud Infrastructure.

Migração de Dados: Durante uma migração sensível ao aplicativo, VMs e máquinas físicas nunca serão capturadas ou migradas. Somente dados e arquivos de configuração específicos são capturados e preparados para migração. O PeopleSoft Cloud Manager implantará uma nova instância do aplicativo no ambiente do Oracle Cloud ou usará uma instância existente do aplicativo no ambiente de destino.

- O FastConnect: Oracle FastConnect é outra opção para conectar com segurança redes e centros de dados locais ao Oracle Cloud Infrastructure. É a escolha ideal para organizações que precisam transportar conjuntos de dados grandes. As velocidades da porta estão disponíveis em incrementos de 1 Gbps e 10 Gbps ao trabalhar com um provedor de conectividade de terceiros e incrementos de 10 Gbps ao co-localizar com o Oracle.

- IPSec VPN Connect : Relativamente pequenos conjuntos de dados até aproximadamente 2 terabytes (TBs)- normalmente são transportados pela internet pública sem problemas. Recomendamos o uso do IPsec VPN Connect, que oferece conectividade criptografada e segura entre seu ambiente de origem e o Oracle Cloud Infrastructure para gravar de forma segura os dados no Object Storage e depois restaurar a partir daí. A primeira etapa para configurar um IPsec VPN Connect entre o ambiente de origem e o Oracle está estabelecendo um DRG. O DRG deve ser configurado para conectar a nuvem da Oracle com qualquer roteador local. Use diversos túneis IPsec para garantir a redundância.

- Storage Gateway : assim que uma conexão segura é estabelecida, as organizações podem usar o Oracle Cloud Infrastructure Storage Gateway para criar cópias de arquivos locais com segurança e colocá-las no Oracle Object Storage sem a necessidade de modificar aplicativos.

- Data Transfer Appliance : Cada Data Transfer Appliance permite que as organizações migrem até 150 TBs de dados. Os appliances podem ser solicitados por meio da console do Oracle Cloud Infrastructure após a criação de um job de transferência. O appliance deve ser configurado e conectado à rede local. As equipes de migração também precisam montar volumes NFS fora do appliance e copiar os dados no appliance. Depois que os dados forem copiados, envie o appliance de volta à Oracle e monitore o status da transferência de dados.

- Data Transfer Disk : O Oracle 's Data Transfer Disk é outra solução de transferência de dados off-line. Você pode enviar dados como arquivos em discos criptografados para um site de transferência do Oracle. Em seguida, os operadores de site fazem upload dos arquivos no bucket de armazenamento de objetos designado. Os usuários são livres para mover os dados submetidos a upload para outros serviços da Oracle Cloud Infrastructure, conforme necessário. Para obter detalhes sobre os tipos de disco suportados.

Experiência de Migração do Oracle and Partners : OMCS (Oracle Managed Cloud Services) e parceiros SI estabelecidos também fornecem uma grande experiência e experiência de migração do PeopleSoft.

3rd-Party Integrations : Se você estiver executando o PeopleSoft no Oracle Cloud Infrastructure, poderá se integrar a outros aplicativos ISV. Temos um ecossistema amplo de parceiros ISV com os quais estamos trabalhando no nosso Marketplace e já temos um processo para integração de ISVs adicional em nossa nuvem.