Considerações para Mudar para a Nuvem

As áreas que você deve considerar ao mover para a nuvem incluem rede e conectividade, alta disponibilidade e recuperação de desastres, segurança, gerenciamento de identidade e acesso, gerenciamento de custo e governança, monitoramento e processo de migração.

Elementos das Arquiteturas Validadas

Para atender a quaisquer requisitos especiais não cobertos por esta arquitetura de referência, é possível outras opções de design. O Oracle espera que o processo de design dessas alterações se torne muito mais fácil ao iniciar de uma arquitetura de referência.

Rede e Conectividade

Os resultados que esta arquitetura pode fornecer incluem:

- Capacidade de projetar para disponibilidade, redundância e escalabilidade

- Balanceamento de carga entre vários nós do aplicativo para desempenho e disponibilidade

- Isolamento de clientes e processos não autorizados

- Isolamento de nível de rede entre camadas da web/aplicação e camadas de banco de dados

- Acesso seguro a serviços em nuvem gerais como Armazenamento de Objetos

- Acesso à Infraestrutura de Nuvem e Aplicativos

- Acesso dedicado do campi corporativo ao aplicativo usando links de rede privada

- Proteja o acesso à rede ao aplicativo usando links criptografados na internet pública

- Conectividade da rede privada com outros sistemas ou serviços hospedados no Oracle Cloud Infrastructure

- Monitoramento e gerenciamento do acesso a todas as camadas de aplicativo e de banco de dados

VCN (Virtual Cloud Network) e Sub-redes

As VCNs fornecem isolamento para a carga de trabalho da aplicação de qualquer outra carga de trabalho no Oracle Cloud Infrastructure , incluindo suas outras cargas de trabalho em outra VCN. Uma VCN é basicamente sua própria rede privada. Você pode subdividir sua VCN usando sub-redes para garantir o isolamento de recursos e aplicar regras de segurança para impor o acesso seguro. Você também pode adicionar tabelas de roteamento e regras para enviar tráfego de sua VCN, semelhante às regras de rota de rede tradicionais.

Você pode criar instâncias em uma sub-rede privada ou pública com base em se deseja permitir o acesso às instâncias da internet. As instâncias que você cria em uma sub-rede pública recebem um endereço IP público e você pode acessar essas instâncias pela internet pública. Por outro lado, como você não pode designar um endereço IP público para instâncias criadas em uma sub-rede privada, você não pode acessar essas instâncias pela internet. No entanto, é possível adicionar um gateway NAT à sua VCN para fornecer instâncias em uma sub-rede privada, a capacidade de iniciar conexões à internet e receber respostas para fins de aplicação de atualizações do SO e da aplicação. Gateways NAT não receberão conexões de entrada iniciadas pela internet.

A Oracle recomenda criar sub-redes separadas para cada camada, como host de bastante, banco de dados, aplicação e balanceamento de carga, para garantir que os requisitos de segurança apropriados possam ser implementados em diferentes camadas.

Listas de Segurança

Uma lista de segurança fornece um firewall virtual para uma instância, com regras de entrada e saída que especificam os tipos de tráfego permitidos de entrada e saída.

Host bash

O host bastion é um componente opcional que pode ser usado como um servidor de salto para acessar e gerenciar instâncias do Oracle Cloud Infrastructure na sub-rede privada. Você também pode acessar instâncias em uma sub-rede privada usando o tunelamento SSH dinâmico.

Gateway de Internet (IGW)

Você pode conectar-se a instâncias que são colocadas em sub-redes públicas usando o IGW. Para acessar suas instâncias privadas pela internet, você precisa criar seu host de bastão em uma sub-rede pública e acessar o host de bastão do IGW.

Gateway de Serviço

Sua rede virtual na nuvem (VCN) pode acessar de forma privada serviços Oracle específicos sem expor os dados à internet pública. Não é necessário ter gateway de internet ou NAT para esses serviços específicos. Os recursos da VCN podem estar em uma sub-rede privada e usar somente endereços IP privados. O tráfego da VCN para o serviço Oracle percorre a malha de rede da Oracle e nunca atravessa a internet. Os serviços Oracle que podem ser acessados dessa forma incluem Armazenamento de Objetos, Armazenamento de Arquivos, Gerenciamento de Chaves, Fluxo e mais.

FastConnect

Se precisar de conectividade privada que não percorra a internet, bem como velocidades de transferência de dados mais rápidas, a Oracle também oferece o FastConnect, que garante um determinado nível de largura de banda acessível. Vários parceiros em regiões no mundo oferecem conexões de rede dedicadas entre locais do cliente e data centers do Oracle. Isso permite que os clientes acessem o aplicativo como se estivessem sendo executados em seu próprio data center.

IPSec VPN

Conecte-se do seu HQ ou data center local para seus recursos do aplicativo no Oracle Cloud Infrastructure via conexão de VPN privada usando um túnel IPSec VPN. No seu ambiente on-premises, você pode acessar suas instâncias da nuvem em uma sub-rede privada, conectando-se por meio do DRG (Dynamic Routing Gateway). O DRG é o gateway que conecta sua rede local à sua rede na nuvem.

Balanceamento de Carga

Os balanceadores de carga pré-autorizados estão disponíveis em sub-redes privadas e públicas para equilibrar o tráfego dentro da implementação e de conexões externas, respectivamente. Para acessar pontos finais internos e pontos finais de acesso à internet, configure balanceadores de carga privados e balanceadores de carga públicos. Configure balanceadores de carga privados para atender ao tráfego interno e configure balanceadores de carga públicos para atender ao tráfego da internet. Registre o endereço IP público ou privado das instâncias do Oracle Cloud Infrastructure Load Balancing em seu servidor de nomes de domínio (DNS) local ou público para resolução de domínio de seu ponto final do aplicativo.

Alta Disponibilidade e Recuperação de Desastres

Os objetivos principais para essas arquiteturas são para garantir que você possa projetar alta disponibilidade (HA) no seu ambiente de aplicativos e criar recuperação de desastre (DR) no caso de eventos não vistos que exigiriam failover e ainda mantêm seu aplicativo ativo e em execução.

Os resultados que esta arquitetura pode fornecer incluem:

- Assegure-se de que nenhum ponto único de falha no painel de discussão

- Garanta uma antiafinidade, o que significa que sua aplicação está disponível mesmo que uma instância fique inativa

- Certifique-se de que seu aplicativo esteja disponível mesmo que um domínio de disponibilidade fique inativo

- Ter um site de DR para seu aplicativo em uma região diferente

- Tenha uma estratégia de backup e recuperação para o aplicativo e o banco de dados

- Assegure-se de que o objetivo do ponto de recuperação (RPO) em menos de 1 hora e o objetivo do tempo de recuperação (RTO) em menos de 4 horas

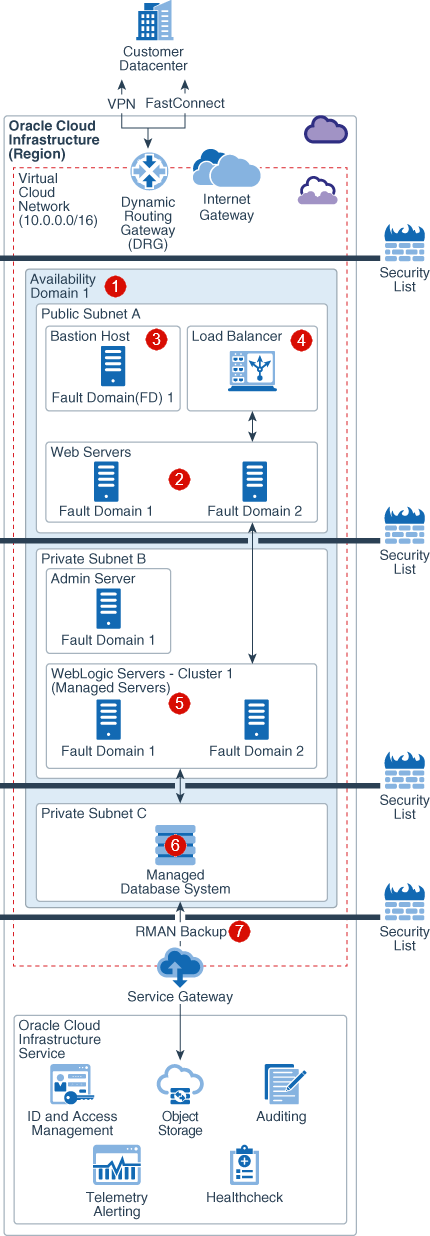

Arquitetura de Referência para um Domínio de Disponibilidade Única

Em um nível básico, você pode atingir HA para sua implantação de aplicativo, mesmo dentro de um domínio de disponibilidade única:

Os componentes numerados mostrados no diagrama são:

- Domínio de Disponibilidade (AD)

:

:

Na terminologia do Oracle, um AD é uma coleta de um ou mais data centers em uma determinada região. Nesta arquitetura, instâncias redundantes são implantadas na camada do aplicativo e na camada do banco de dados para garantir HA em um único AD. Isso garante que a aplicação esteja disponível mesmo quando uma instância da aplicação fica inativa. As outras instâncias da aplicação disponíveis no AD continuam a processar as solicitações. Todas as instâncias do aplicativo no AD estão ativas. As instâncias do balanceador de carga recebem solicitações e as envia para os servidores de aplicativos. Essa alta disponibilidade de um aplicativo em um domínio de disponibilidade pode ser realizada colocando instâncias do aplicativo em domínios de falha separados.

- Domínio de Falha (FD)

:

:

Um agrupamento de hardware e infraestrutura dentro de um AD. Cada AD contém três domínios de falha. Os domínios de falha permitem distribuir suas instâncias da aplicação para que elas não estejam no mesmo hardware físico dentro de um único domínio de disponibilidade. Como resultado, um evento de manutenção de hardware ou de falha de hardware que afeta um domínio de falha não afeta As instâncias de outros domínios de falha. Usando domínios de falha, você pode proteger suas instâncias contra falhas inesperadas de hardware e paralisações planejadas.

- Host de Bastion

:

:

O host bastion é um componente opcional que pode ser usado como um servidor de salto para acessar e gerenciar instâncias do Oracle Cloud Infrastructure na sub-rede privada.

- Camada do Balanceador de Carga

:

:

Este nível contém as instâncias de Balanceamento de Carga do Oracle Cloud Infrastructure que carregam o tráfego para os servidores de aplicativos. O balanceador de carga recebe solicitações de usuários e encaminha essas solicitações para a camada do aplicativo.

- Camada de Aplicativos

:

:

Esta camada contém instâncias redundantes dos servidores de aplicativos e dos servidores web para oferecer alta disponibilidade. Configure instâncias redundantes de todos os servidores na camada da aplicação para garantir que você possa continuar acessando a aplicação mesmo que uma instância fique inativa.

- Camada do Banco de Dados

:

:

Esta camada contém instâncias do sistema de banco de dados. Para HA dos bancos de dados, você pode criar sistemas de banco de dados RAC (Real Application Clusters) de dois nós. Os dois nós do RAC são sempre criados em domínios de falha separados por default. Portanto, os nós do banco de dados não estão no mesmo host físico nem no mesmo rack físico. Isso protege as instâncias do banco de dados com o host físico subjacente e o topo das falhas de switch de rack.

- Backup e Recuperação

:

:

A Oracle recomenda que o banco de dados e as aplicações implantadas no Oracle Cloud Infrastructure tenham um backup robusto da estratégia de recuperação. É recomendável armazenar o backup de bancos de dados e instâncias de aplicativos no Oracle Cloud Infrastructure Object Storage. Os bancos de dados e as instâncias da aplicação em sub-redes privadas podem ser submetidos a backup no Oracle Cloud Infrastructure Object Storage usando um gateway de serviço, que fornece acesso ao Object Storage sem percorrer a internet.

O backup de aplicações pode ser configurado usando o recurso de backup baseado em política do Oracle Cloud Infrastructure Block Volumes. Os Volumes em Blocos fornecem a você a capacidade de executar backups em volume automaticamente com base em uma programação e mantê-los com base na política de backup selecionada. Isso permite que você siga seus requisitos regulatórios e de conformidade de dados. Há três políticas de backup predefinidas: Bronze, Silver e Ouro. Cada política de backup tem uma frequência de backup e um período de retenção predefinidos.

Os backups automáticos e sob demanda do banco de dados para o Object Storage podem ser configurados usando a console do Oracle Cloud Infrastructure . Todos os backups do banco de dados no Armazenamento de Objetos são criptografados com a mesma chave mestra usada para criptografia de wallet de TDE (Transparent Data Encryption). O serviço de backup automático do banco de dados usa a estratégia de backup incremental semanal para fazer backup de bancos de dados com uma política de retenção do 30-day. Também é possível realizar um backup completo sob demanda de bancos de dados para requisitos ad-hoc.

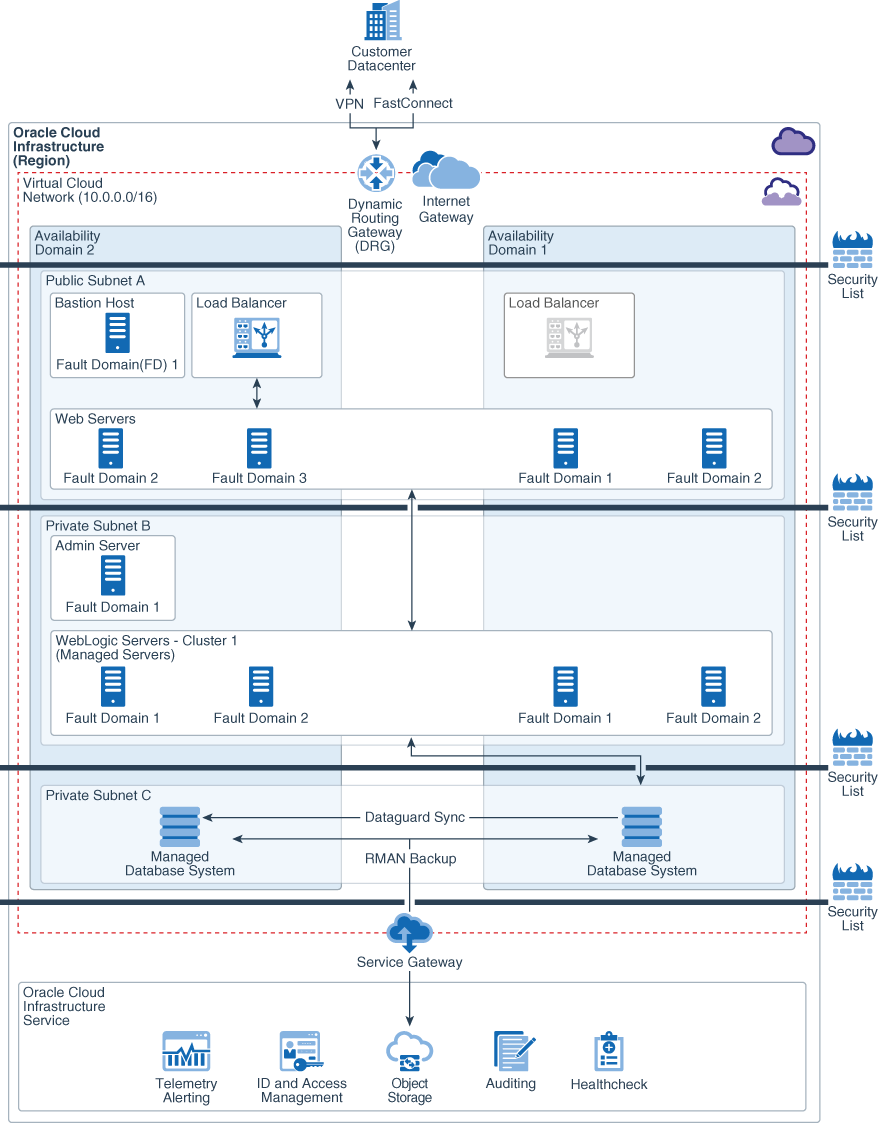

Arquitetura de Referência com Vários Domínios de Disponibilidade

Para garantir que seu aplicativo sobrevive se um AD completo ficar inativo, recomendamos que você implante entre diversos ADs. Assim, você ainda pode acessar as instâncias da aplicação em outro AD se a primeira estiver desativada:

Nessa arquitetura, a VCN com o bastion, o balanceador de carga, o aplicativo e os hosts de banco de dados são colocados em sub-redes entre dois ADs. Todas as instâncias estão ativas nos dois ADs. Os únicos componentes passivos na arquitetura são os hosts do banco de dados no segundo Domínio de Disponibilidade.

Seu serviço DNS externo ou Oracle Cloud Infrastructure DNS recebe solicitações para sua aplicação e carrega o balanceamento de carga em um dos balanceadores de carga nos dois Domínios de Disponibilidade. O Oracle Active Data Guard no modo síncrono replica o banco de dados entre ADs.

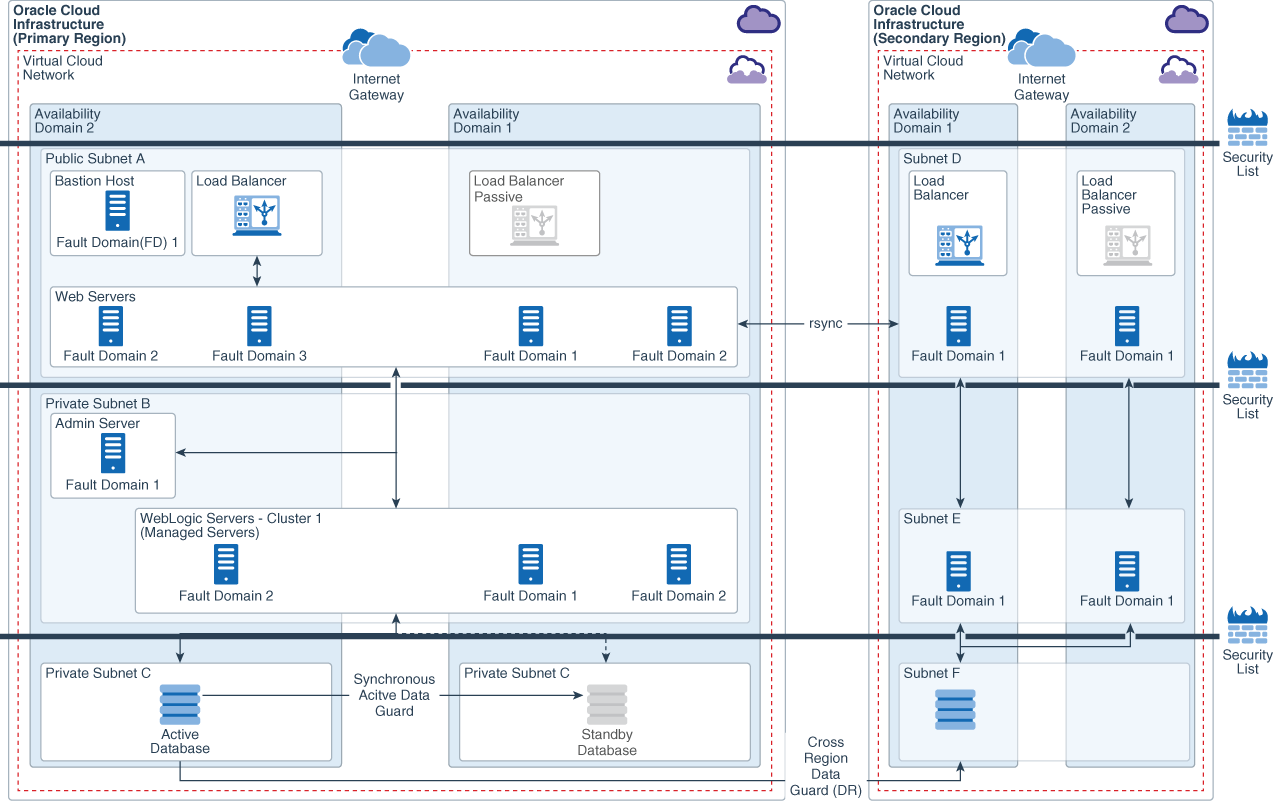

Arquitetura de Referência da Recuperação de Desastres em Outra Região

Além de garantir a HA de uma aplicação distribuindo instâncias entre ADs, recomendamos também configurar um site de DR para sua aplicação em uma região geográfica diferente:

Esta arquitetura implanta servidores de aplicativos em várias regiões ao garantir a alta disponibilidade e a recuperação de desastres. Isso garante que você possa acessar as instâncias da aplicação em uma região de DR secundária, mesmo que todos os ADs da sua região principal estejam desativados. Todas as instâncias estão ativas nos ADs da região principal. Os componentes passivos na arquitetura são os hosts do banco de dados no segundo Domínio de Disponibilidade da primeira Região e todas as instâncias da Região de DR. As camadas da aplicação e da Web são replicadas usando rsync e a camada do banco de dados é replicada usando o Oracle Data Guard.

Também é possível ter essa arquitetura implantada em apenas um AD na primeira região e um AD na segunda região para recuperação de desastre. No entanto, se o único AD em que sua aplicação foi implantada não estiver disponível, você precisará chamar o DR para executar failover da aplicação na segunda região.

Segurança

Os resultados que esta arquitetura pode fornecer incluem:

- Assegure-se de que seus aplicativos e ativos de dados associados sejam completamente isolados de cargas de trabalho de outros tenants, de modo que para limitar o efeito de vizinhos barulhentos e impedem a movimentação de ataques

- Proteja seus aplicativos internet-facing de cyberattacks

- Criptografe seus dados em trânsito de forma que permita atender aos seus requisitos de segurança e conformidade

- Segregar responsabilidades operacionais e restringir o acesso aos serviços na nuvem para reduzir o risco associado a ações maliciosas e acidentais dos usuários

- Seja capaz de aproveitar ativos de segurança existentes e soluções de segurança de terceiros para acessar e proteger seus aplicativos e dados

- Auditar e monitorar ações tomadas em seus recursos de nuvem para que você possa atender aos requisitos de auditoria

- Certifique-se de que seus serviços na nuvem estão configurados com segurança

- Manter atualizado sobre informações de segurança e patches de software

- Detectar comportamento e ameaças anômalos do usuário

- Demonstrar preparação de conformidade para equipes internas de segurança e conformidade, clientes finais, auditores e reguladores

Como provedor de nuvem, é trabalho da Oracle de fornecer e operar nossa infraestrutura segura. Temos a segurança em cada aspecto da nossa infraestrutura para ajudar nossos clientes a obter melhor proteção, isolamento e controle. Começamos com usar uma abordagem de design exclusiva, separando os ambientes de rede e servidor. Dessa forma, se ocorrer um ataque em uma VM, podemos conter essa ameaça e evitar que ele seja movido para outros servidores, resultando em melhor proteção e menor risco para os clientes. Nós também percebermos nossa infraestrutura de rede física e backend para isolamento seguro entre instâncias de clientes e hosts de backend. Além disso, implementou a raiz de confiança baseada em hardware, certificando-se de que cada servidor é calculado toda vez que é provisionado.

No entanto, a segurança é uma responsabilidade compartilhada entre o Oracle e nossos clientes. Portanto, fornecemos ferramentas e controles de segurança que abrangem o IAM, rede, computação, gerenciamento de dados e muito mais importantes, para que você possa executar suas cargas de trabalho críticas e seus bancos de dados de suporte, de forma segura em nossa nuvem sem precisar recriar sua postura de segurança.

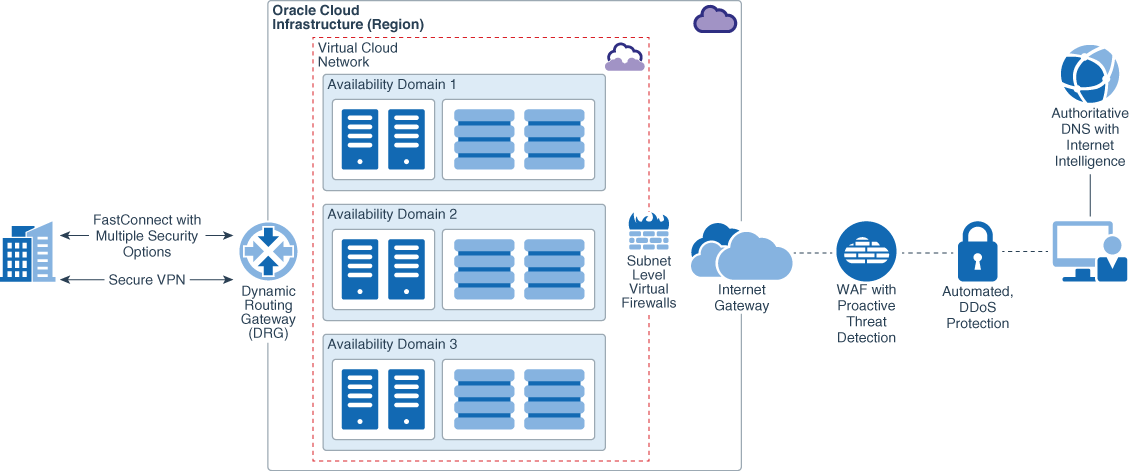

Segurança da Rede

Discutimos VCNs, sub-redes e listas de segurança anteriores no tópico Rede e Conectividade. Para cada VCN do cliente, há uma faixa de defesa nas proteções de profundidade disponíveis:

- Firewalls virtuais: Implemente firewalls virtuais no nível da sub-rede usando listas de segurança VCN.

- Tráfego de balanceamento de carga com segurança: TLS 1.2 é suportado por padrão para balancear com segurança o tráfego na implementação e para conexões externas

- Tráfego seguro entre ADs e regiões: As comunicações entre ADs são criptografadas com a segurança do Media Access Control (MACsec) para impedir ameaças de segurança da camada 2, como wiretapping, DDoS, intrusão, ataques de man-in-the-middle e reprodução. O tráfego de VCN que se desloca entre regiões é enviado por links privados ou que são criptografados.

- Conectividade segura com internet pública: por segurança, uma VCN não tem conectividade com a Internet por padrão. Portanto, o tráfego de internet vinculado a/de uma VCN deve passar por um IGW. As tabelas de roteamento virtual podem ser implementadas com endereços IP privados para uso com dispositivos de firewall da parte NAT e 3rd para segurança adicional.

- Conectividade segura entre sua VCN e o data center: O tráfego pode ser roteado por meio de um DRG para tráfego privado. Ele é usado com uma conexão IPSec VPN ou FastConnect para estabelecer conectividade privada entre uma VCN e uma rede local ou outra de nuvem.

- Proteger aplicativos com acesso à internet: o Oracle fornece um serviço WAF (Web Application Firewall) com 250 regras predefinidas de conformidade e OWASP. O Oracle Cloud Infrastructure WAF atua como um proxy reverso que inspeciona todos os fluxos de tráfego ou solicitações antes de chegar na aplicação Web de origem. Também inspeciona qualquer solicitação enviada do servidor de aplicativos Web para o usuário final. Além disso, o serviço DNS anycast global opcional da Oracle também aproveita as proteções DDoS baseadas no DN, fornecendo resiliência nas camadas DNS.

Isolamento do Servidor

Se for necessário isolamento completo de carga de trabalho e dados no nível do servidor para requisitos de segurança e/ou desempenho, é possível aproveitar formas de computação bare metal. Essas formas são tenant único para que elas oferecem desempenho consistentemente alto e sejam imunes a problemas de ruído. Também não há hypervisor gerenciado pelo Oracle e a equipe do Oracle não tem acesso à memória nem ao armazenamento local do NVMe, enquanto a instância estiver em execução.

Se você não tiver mais requisitos flexíveis para seus aplicativos, nossas formas de VM multitenant aproveitarão um hypervisor codificado por segurança que fornece um pequeno isolamento entre os clientes. E, independentemente do tipo de formato, bare metal ou VM, todos os servidores são limpos e instalados com o firmware de estado gold quando recém-provisionado.

Criptografia de Dados

Por padrão, todos os dados que os clientes armazenam com qualquer um dos serviços de armazenamento ou gerenciamento de dados da Oracle Cloud Infrastructure, incluindo Volumes em Blocos, volumes de inicialização, Armazenamento de Objetos, Armazenamento de Arquivos e Banco de Dados, são criptografados em armazenamento usando chaves AES fortes ou TDE no caso de criptografia do banco de dados. Também oferecemos criptografia em trânsito.

Gerenciamento de Chaves

Para os clientes que exigem a capacidade de controlar suas próprias chaves criptográficas para fins de segurança ou conformidade, oferecemos o Oracle Cloud Infrastructure Key Management. Com o Gerenciamento de Chaves, você pode centralizar o gerenciamento de ciclo de vida chave nos módulos de segurança de hardware FIPS 140-2 Level 3 (HSMs).

IAM (Identity and Access Management)

Gerenciamento de identidades incluindo autenticação, autorização, a capacidade de aproveitar os provedores de identidade existentes e ferramentas para ajudá-lo a organizar e controlar o acesso a recursos com base na sua hierarquia organizacional, é como um rich topic que dedicamos a um tópico separado para o IAM, seguindo este tópico.

Auditoria e Log em nível de plataforma

O Oracle registra automaticamente chamadas para todos os pontos finais da API (interface de programação de aplicativo pública Oracle Cloud Infrastructure ) suportados como eventos de log. No momento, todos os serviços suportam o registro em log por Auditoria. Você pode utilizar esses dados para executar diagnósticos, rastrear a utilização de recursos, monitorar a conformidade e coletar eventos relacionados à segurança.

A Console do Oracle Cloud Infrastructure oferece visibilidade para todos os recursos de computação e armazenamento do Oracle Cloud Infrastructure . Use o para:

- Definir administradores, usuários, grupos e serviços

- Definir níveis de autorização

- Impor níveis de privilégio

Os serviços de Telemetria são fornecidos para visibilidade e análise. Com a Telemetria, é possível auditar todos os níveis de atividade.

Certifique-se de que a Configuração esteja Segura

O Oracle oferece uma solução CASB (Cloud Access Security Broker) que executa verificações de configuração de segurança para recursos Oracle Cloud Infrastructure , monitora credenciais e privilégios, executa análise de comportamento do usuário (UBA) para ações anomalias do usuário e entrega análises de ameaças para identificar eventos de risco. Por exemplo, o Oracle CASB pode detectar buckets de armazenamento de objetos publicamente acessíveis, abrir listas de segurança de VCN, senhas de usuários com mais de 90 dias e, se a autenticação de vários fatores não tiver sido ativada em uma conta de administrador.

Conformidade

Dependendo de onde você fizer práticas específicas de negócios e setor, talvez precise demonstrar a prontidão da conformidade para equipes internas e para auditores externos. A Oracle envolve continuamente com entidades externas de avaliação e auditores independentes para atender a um amplo conjunto de padrões de conformidade internacionais e específicos do setor para implantações de serviço em nossa nuvem.

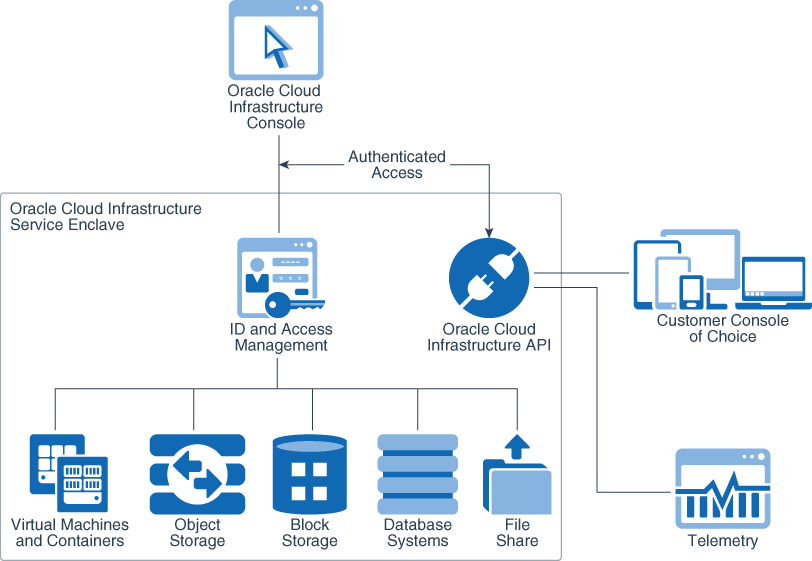

Gerenciamento de Identidade e Acesso

Com a arquitetura do Identity and Access Management (IAM), você pode agrupar e isolar recursos de acordo com sua estrutura organizacional e hierarquia, controlar quem tem acesso a recursos da nuvem, que tipo de acesso um grupo de usuários tem e a quais recursos específicos.

Os resultados que esta arquitetura pode fornecer:

- Isole com segurança os recursos da nuvem com base na estrutura organizacional

- Autenticar usuários para acessar serviços de nuvem via interface do browser, API REST, SDK ou CLI

- Autorizar grupos de usuários para executar ações em recursos de nuvem apropriados

- Autorizar instâncias do aplicativo para fazer chamadas de API em serviços na nuvem

- Federar identidades usando o provedor de identidades existente (IDP)

O Oracle Cloud Infrastructure oferece um único modelo de autenticação e autorização, e também integramos ao provedor de identidade existente. Nós arquivamos o IAM como seguro por padrão, aproveitando o princípio de segurança do menor privilégio. Isso significa que os novos usuários não podem acessar nem executar qualquer ação nos recursos da nuvem, a menos que um administrador conceda a eles permissões apropriadas para fazer isso. Para começar, recomendamos organizar e isolar seus recursos na nuvem de forma apropriada, para que você possa aplicar políticas para conceder os grupos certos de acesso dos usuários.

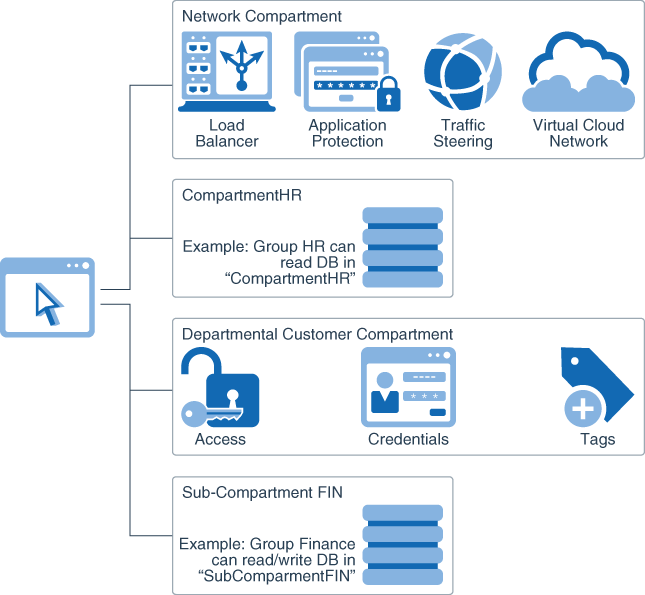

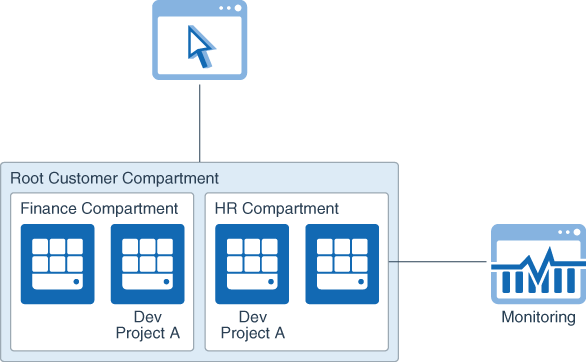

Compartimentos

Os compartimentos são um componente fundamental do Oracle Cloud Infrastructure para organizar e isolar seus recursos na nuvem. Uma abordagem comum é criar um compartimento para cada parte principal da sua organização. Use-os para garantir o isolamento entre unidades de negócios e para agrupar recursos logicamente para fins de medir o uso e faturamento.

Gerenciamento de Autenticação e Credenciais

Por default, o Oracle Cloud Infrastructure impõe uma política de senha forte para acessar a interface do usuário da console e o cliente Swift para backups de bancos de dados para o Object Storage. Os administradores também podem modificar políticas de senha para todos os usuários locais ou não federados usando o serviço do Oracle IAM. Todos os usuários podem redefinir automaticamente suas próprias senhas da console e gerenciar suas próprias chaves da API. No entanto, você deve ter permissões de administrador para gerenciar credenciais para usuários diferentes de você.

Políticas

Aproveite políticas para autorizar um grupo de usuários a executar ações nos recursos da nuvem em um compartimento especificado ou na locação. As políticas Oracle Cloud Infrastructure são escritas em linguagem legível para que sejam simples definir e facilitar a compreensão.

Com políticas do Oracle Cloud Infrastructure :

- Disponível no console ou por meio de API, CLI ou SDK

- Os administradores do sistema do cliente podem gerenciar todas as políticas do cliente de uma única console

- Isolar recursos por compartimento

- Gerenciar banco de dados dos administradores do banco de dados

Principais da Instância

Permite que os usuários chamem APIs protegidas por IAM de uma instância de computação do Oracle Cloud Infrastructure sem a necessidade de criar usuários ou gerenciar credenciais para essa instância. Você pode ter uma aplicação em execução em uma instância de computação que requer acesso ao armazenamento de objeto. Agrupando as instâncias de computação apropriadas como “principais”, você pode simplesmente anexar políticas para ativá-las para fazer chamadas de API em outros serviços de nuvem, como armazenamento de objetos.

Federação

O Oracle IAM suporta federação com o Oracle Identity Cloud Service , o Microsoft Active Directory Federation Services (AD FS), o Okta e qualquer outro provedor de identidade compatível com SAML 2.0, incluindo o Oracle Access Manager (OAM).

Quando você se inscreve no Oracle Cloud Infrastructure , a conta de administrador do tenant é automaticamente federada com o Oracle Identity Cloud Service . A federação com o Oracle Identity Cloud Service permite que você tenha uma conexão contínua entre serviços sem precisar criar um nome de usuário e uma senha separados para cada um.

Talvez você esteja aproveitando os próprios mecanismos de segurança do seu aplicativo para fornecer autenticação com aplicativos integrados locais que utilizam LDAP, OAM ou outras soluções de terceiros do 3rd. Portanto, recomendamos a federação do IDP favorito com o Oracle Identity Cloud Service que fornecerá automaticamente federação para todas as ofertas do Oracle na nuvem.

Gerenciamento e Governança de Custos

Ao passar de um modelo do CapEx, onde muitos custos são fixos na implementação de um projeto para um modelo do OpEx, onde os custos se expandem e diminuem com o uso do sistema, os clientes muitas vezes exigem ferramentas de gerenciamento de custo para entender, controlar e comunicar esses custos de nuvem dentro da organização.

Os resultados que essas ferramentas podem ativar incluem:

- Definir e gerenciar orçamentos de nuvem

- Impedir excedentes

- Garantir o rastreamento de custo preciso entre departamentos e projetos

- Analisar quais departamentos, serviços e projetos estão contribuindo para uso na nuvem ao longo do tempo

- Obter detalhes de uso granular para reconciliação de NFF

- Identificar áreas para otimizar custos

Compartimentos

Conforme discutido anteriormente na seção Gerenciamento de Identidade e Acesso, os compartimentos podem ser usados para garantir o isolamento de recursos na nuvem entre unidades de negócio. Além disso, elas também são usadas para agrupar recursos logicamente para fins de medição de uso e faturamento. Normalmente, recomendamos criar um compartimento para cada parte principal de sua organização, como unidade de negócios ou departamento. Os compartimentos também podem ser aninhados para suportar subseparados também.

Marcação com Tags

Aproveite as etiquetas para rastrear o custo e o uso de recursos associados a um projeto específico que se estende a vários departamentos. Além disso, você pode agilizar o gerenciamento de recursos, marcando e executando script de ações em massa exatamente nos recursos Oracle Cloud Infrastructure que deseja. As tags aproveitam políticas e controles para garantir a integridade da marcação e para impedir que os usuários criem tags em excesso, duplicações e manipulam tags existentes.

Orçamentos

Depois que os recursos forem atribuídos aos compartimentos que correspondem aos casos de uso, departamentos ou regiões de operação específicos, você poderá definir orçamentos, exibir como os gastos estão rastreando com os orçamentos e configurar alertas de modo que o uso inesperado seja sinalizado antes que um orçamento seja realmente excedido.

Análise de Custo

O painel de análise de custo de faturamento pode ajudar a visualizar os grandes blocos que estão contribuindo para o uso e o custo da nuvem. Você pode analisar custos por serviço em nuvem, compartimentos e tags. Por exemplo, um analista ou administrador pode usar essa ferramenta para identificar a diferença entre produção aumentada ou uso de desenvolvimento/teste, bem como a diferença entre o aumento do uso de armazenamento versus rede.

Relatórios Detalhados de Uso

Arquivos CSV que contêm dados detalhados em nível de recurso e em hora, incluindo todos os metadados associados, como tags e compartimentos. Exporte relatórios de uso detalhados como arquivos CSV e importe para ferramentas de business intelligence existentes para casos de uso de reconciliação de fatura, para obter mais granularidade na sua conta e para identificar áreas para otimização de custo. Por exemplo, você pode aproveitar os dados de uso detalhados e combinar com os dados de utilização da CPU do serviço Oracle Cloud Infrastructure Monitoring para identificar instâncias com baixa utilização da CPU e fazer shutdown.

Visualize os grandes blocos que estão contribuindo para o uso da nuvem usando o painel de análise de custo:

- Os compartimentos agrupam os recursos logicamente por departamento

- Marcar recursos para rastreamento de custo do projeto que se estende aos departamentos

- Definir orçamentos e configurar alertas para evitar supervisões pendentes

- Exportar dados de uso em nível de recurso, hora por hora

- Utilize as ferramentas de inteligência de negócios de terceiros existentes

- Com o monitoramento, combine dados de uso com dados de utilização de recursos para otimização de custo

Monitoramento

Os resultados que esta arquitetura pode fornecer incluem:

- Reúna dados e insights práticos de recursos do Oracle Cloud Infrastructure , híbridos e aplicativos locais e recursos de infraestrutura.

- Forneça uma plataforma única para coletar e acessar todos os dados operacionais e de desempenho na forma de logs e métricas, em vez de monitorar sistemas e aplicativos individuais em silos (servidor, rede, banco de dados etc.).

- Monitore a pilha completa (aplicativos, infraestrutura e serviços) e aproveite alarmes, logs e dados de eventos para tomar ações automatizadas e reduzir o MTTR (Mean Time to Resolution).

- Obtenha insights práticos que ajudam a otimizar o desempenho dos aplicativos, gerenciar a utilização de recursos e entender as condições operacionais em todo o sistema.

O Oracle Cloud Infrastructure fornece um conjunto de soluções de monitoramento de nível empresarial que vão de ser modernos e nativos da nuvem para híbrido e local focado. Isso significa que os novos usuários têm a flexibilidade de escolher uma solução de monitoramento mais adequada às suas cargas de trabalho. Vamos discutir essas soluções de monitoramento em alto nível.

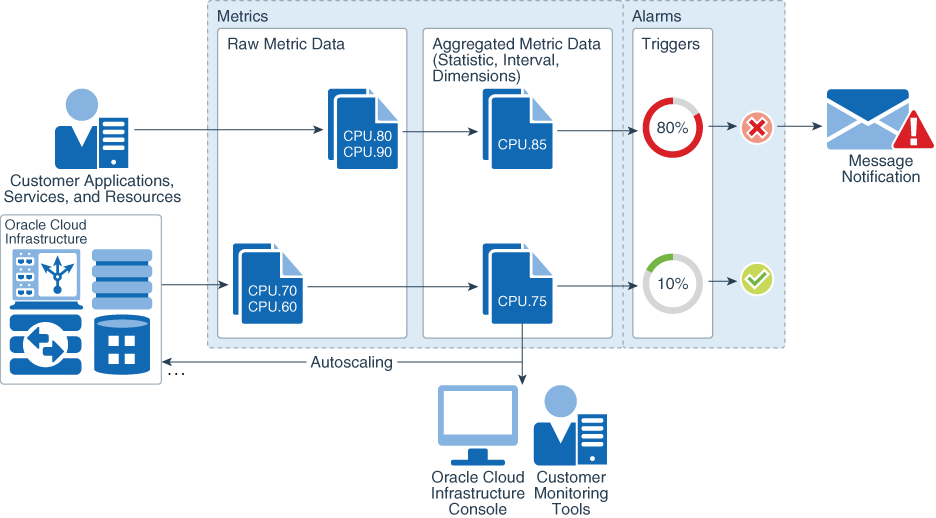

Monitoramento do Oracle Cloud Infrastructure

O serviço de Monitoramento do Oracle Cloud Infrastructure é uma solução avançada e completa de “observabilidade” da nuvem de ponta a ponta. Ele permite que você monitore de forma ativa e passiva seus recursos na nuvem usando os recursos Métricas e Alarmes. Os recursos que podem ser monitorados usando este serviço incluem recursos nativos do Oracle Cloud Infrastructure (computação, armazenamento, rede, etc.) e aplicativos/serviços do cliente. Métricas, Alarmes e Logs formam pilares integrais ao fazer o serviço de Monitoramento uma solução completa de "observabilidade" oferecida pelo Oracle Cloud Infrastructure . O serviço fornece métricas e gráficos para todos os recursos ( Oracle Cloud Infrastructure e personalizado). Ele fornece alarmes e eventos e alertas em tempo real personalizáveis usando o serviço de Notificação e Eventos, respectivamente.

O serviço de monitoramento fornece Métricas, Alarmes e Logs:

-

Métricas: O serviço de monitoramento usa o recurso Métricas que retransmite dados métricos sobre a integridade, capacidade e desempenho de seus recursos na nuvem. Uma métrica é uma medida relacionada à integridade, capacidade ou desempenho de um determinado recurso. Métricas de recursos, serviços e aplicativos que emitem o serviço de Monitoramento. As métricas comuns refletem dados relacionados à disponibilidade e latência, tempo de atividade e tempo de inatividade do aplicativo, transações concluídas, operações com falha e bem-sucedidas e indicadores-chave de desempenho (KPIs), como quantificadores de vendas e engajamento. Consultando o Monitoramento para esses dados, você pode entender até que ponto os sistemas e processos estão trabalhando para atingir os níveis de serviço submetidos a commit para seus clientes. Por exemplo, você pode monitorar a utilização da CPU e as leituras de disco das suas instâncias de Computação. Você poderá então usar esses dados para determinar quando abrir mais instâncias para lidar com a carga aumentada (dimensionamento automático), diagnosticar e solucionar problemas com sua instância ou entender melhor o comportamento do sistema.

-

Alarmes: O serviço de monitoramento também usa o recurso Alarmes que funciona com o serviço Notificações para notificá-lo quando as métricas atenderem a triggers especificados por alarme. Quando configurada, a repetição de notificações o lembra de um estado contínuo de ativação no intervalo de repetição configurado. Você também é notificado quando um alarme muda de volta para o estado OK ou quando um alarme é redefinido.

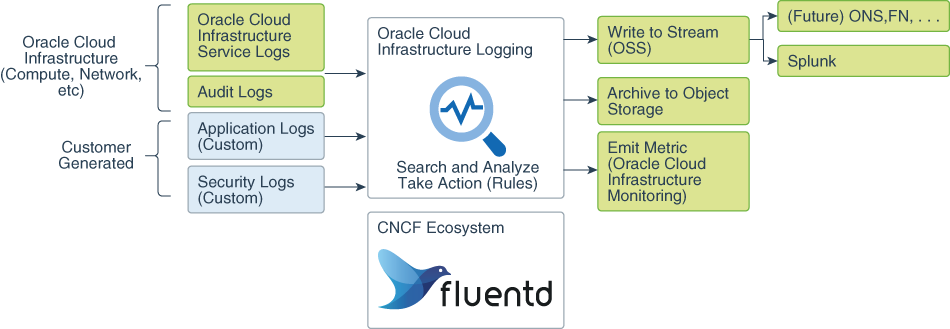

- Logs: o Serviço de Log do Oracle Cloud Infrastructure fornece uma plataforma de log robusta e será o produto de log central para todos os clientes do Oracle Cloud Infrastructure . O Oracle Cloud Infrastructure Logging Service permite que você colete e e gerencie de forma integrada todos os logs em uma única view do painel de vidro. Além disso, ela fornece uma experiência de pesquisa e uma API para pesquisar e analisar seus logs e permite que você tome ações sobre seus logs com um mecanismo intuitivo e simples de regras. O serviço de Log fornecerá um recurso para ingerir os logs de serviço e auditoria de Oracle Cloud Infrastructure , o aplicativo gerado pelo cliente e os logs de segurança em uma plataforma centralizada, onde os clientes terão a capacidade de executar recursos de pesquisa e análise e tomar as ações de acordo, que podem emitir uma métrica usando o Oracle Cloud Infrastructure Monitoring Service ou alimentar um serviço de streaming para processamento adicional usando Fn ou acionando uma notificação usando o ONS (Notification Service). O serviço de log facilita a ingestão de logs personalizados com a ajuda do agente baseado no fluxo de CNCF, que ajuda a ingerir qualquer tipo de logs personalizados de praticamente em qualquer ambiente.

Oracle Enterprise Manager

O Oracle Enterprise Manager é a plataforma de gerenciamento local da Oracle, fornecendo um único painel de vidro para gerenciar todas as implantações de Oracle de um cliente, seja em seus data centers ou no Oracle Cloud. Por meio de uma integração profunda com a pilha de produtos da Oracle, o Enterprise Manager fornece suporte de gerenciamento e automação de mercado para aplicativos, bancos de dados, middleware, hardware e Engineered Systems da Oracle. O Oracle Enterprise Manager é amplamente implantado pelos clientes do Oracle com base em seus recursos detalhados para o Oracle Database, incluindo os pacotes de Diagnóstico e Ajuste, o pacote de Gerenciamento de Ciclo de Vida do Banco de Dados e o Pacote de Gerenciamento de Nuvem para o Oracle Database. O Oracle Enterprise Manager pode ser usado para gerenciar todas as versões suportadas do Oracle Database, quer implantadas no local e no Oracle Cloud. O Oracle Enterprise Manager estará fornecendo novos recursos para o Autonomous Database e estará integrado ao Oracle Management Cloud para clientes que desejam gerenciar toda a empresa em um único lugar.

Oracle Management Cloud

Com o Oracle Management Cloud , os clientes podem analisar um conjunto de dados único e unificado com aprendizado de máquina criado especificamente para o gerenciamento de sistemas e o problema de segurança definidos para conclusões acionáveis instantaneamente sobre o desempenho e a postura de segurança de uma saída heterogênea, híbrida e, em seguida, tomar uma ação instantânea com base nas conclusões analíticas. O Oracle Management Cloud oferece uma plataforma que pode ingerir, analisar e desenhar conclusões inteligentes das grandes quantidades de telemetria operacional e de segurança geradas por aplicações de hoje, independentemente do tipo de tecnologia na qual eles estão criados ou onde estão implantados. As métricas geradas pelo serviço de Monitoramento do Oracle Cloud Infrastructure podem ser alimentadas no Oracle Management Cloud para ter um único painel de vidro para obter insights acionáveis sobre os dados que estão sendo gerados. O Oracle Management Cloud serve para ser particularmente importante quando há uma necessidade de uma solução de monitoramento integrada entre as nuvens locais e diversas. O Oracle Management Cloud também suporta a integração com o serviço de Monitoramento do Oracle Enterprise Manager e do Oracle Cloud Infrastructure .

Migração e Implantação

Ao migrar aplicativos integrados complexos, altamente personalizados e profundamente, é muito importante ter materiais de referência para destacar melhores práticas para obter os melhores resultados.

Conforme discutido no tópico Cenários de Migração, distinguimos três cenários principais que caracterizamos como “Elevação e Turno", ”Mover e Aprimorar" e “Modernizar", cada um com suas próprias metas, tradicionais e benefícios.

Algumas considerações sobre a escolha da abordagem correta:

O aplicativo está concluído, exigindo poucas atualizações e com uma carga de trabalho fixa?

“Levantamento e Turno” é uma abordagem que torna o máximo possível de poucas alterações na infraestrutura. Ele reduz as chances de introduzir diferenças de comportamento, enquanto ainda oferece os benefícios da nuvem de melhor desempenho, usando o melhor hardware, armazenamento e rede, bem como os benefícios financeiros da mudança de um capex para um modelo opex.

O aplicativo ainda é um projeto ativo, com atualizações regulares e versões de versão?

“Mover e Melhorar” permite que você faça upgrade dos componentes da infraestrutura de aplicação para as versões mais recentes, como migrar o WebLogic para a versão 12.2 e o banco de dados Oracle para a versão 19c. Ele usa uma arquitetura validada do Oracle que pode ser implantada de scripts Terraform. Isso implementa as melhores práticas para execução de aplicativos no Oracle Cloud Infrastructure . Esse método facilita a configuração das instâncias dos aplicativos para o trabalho de desenvolvimento e teste, e melhora a qualidade das releases de produção.

Deseja implementar uma arquitetura nativa da nuvem, com suporte para escalabilidade elástica, implantação contínua e auto-intensa?

A abordagem “Modernize” é baseada na implantação de aplicações baseadas em WebLogic em clusters Kubernetes de contêineres Docker. Usando o OKE, o serviço Kubernetes gerenciado pela Oracle Cloud Infrastructure, é fácil criar infraestrutura altamente resiliente, ao mesmo tempo, aproveitando o código do aplicativo existente. Esta infraestrutura é ideal para métodos modernos de dedicados para desenvolvimento de software.

Serviços de Migração do Oracle Database Cloud

A migração de bancos de dados locais para serviços de banco de dados gerenciados no Oracle Cloud Infrastructure desbloqueia muitas vantagens, como administração reduzida, disponibilidade melhorada, escalabilidade flexível e integração com outros serviços na nuvem.

- Simples & Eficiente: as ferramentas automatizadas da Oracle fazem com que seja possível mover seu banco de dados local para o Oracle Cloud sem virtualmente tempo de inatividade. Usando a mesma tecnologia e padrões locais e no Oracle Cloud, você pode facilitar os mesmos produtos e habilidades para gerenciar seus Bancos de Dados Oracle baseados em nuvem da forma que faria em qualquer outra plataforma.

- Flexível: você pode migrar diretamente seu Oracle Database para o Oracle Cloud de vários bancos de dados de origem para diferentes implantações de nuvem de destino, dependendo de seus requisitos e necessidades de negócios. Um conjunto bem definido de ferramentas oferece a flexibilidade de escolher o método que melhor se aplica às suas necessidades.

- Efetivação de Custos: A mesma flexibilidade que permite migrar diretamente seu Oracle Database para o Oracle Cloud é aplicada para encontrar a solução mais econômica para a finalidade e a duração da migração. Mesmo que as ferramentas automatizadas determinem que um produto licenciável pela Oracle deve ser usado para otimizar sua migração, o Oracle fornecerá uma solução neutra de custo.

- Altamente Disponível & Escalável: A forte integração de todas as ferramentas de migração com o Oracle Database permite manter controle e obter melhor eficiência ao mover seus bancos de dados para o Oracle Cloud, enquanto as ferramentas MAA (Maximum Availability Architecture)-approved e também com migração de Período de Indisponibilidade Zero (ZDM)asseguram que sua migração seja tratada tão atentamente possível.

Recursos Adicionais do Oracle Cloud Infrastructure

Existem outros recursos Oracle Cloud Infrastructure que seus aplicativos podem aproveitar que não foram discutidos com detalhes nos tópicos anteriores.

Compute Services

Este é o serviço mais básico que permite gerenciar seus hosts de computação chamado instâncias. O Oracle Cloud Infrastructure oferece computação na forma de hosts Bare Metal (BM) – dedicados a um cliente ou VMs (Virtual Machines) – ambiente virtual sendo executado na parte superior de um host físico. Isso é melhor para o ambiente compartilhado no qual vários ambientes são segregados por vários mecanismos para garantir que não haja comprometimento da privacidade e da segurança dos dados dos clientes. O Oracle Cloud Infrastructure fornece várias formas para sua VM e oferta BM com base na carga de trabalho em questão. Embora não haja recomendação específica para usar uma forma específica da VM para executar seus aplicativos no Oracle Cloud Infrastructure , o cliente pode escolher qualquer forma (como número de núcleos) com base no tamanho de seu ambiente e usuários simultâneos.

Serviço de Armazenamento de Arquivos

O Oracle Cloud Infrastructure File Storage Service oferece um sistema de arquivos de rede durável, escalável, seguro e empresarial. Você pode conectar-se a um sistema de arquivos de serviço Armazenamento de Arquivos com base em qualquer bare metal, máquina virtual ou instância de contêiner na sua VCN (Virtual Cloud Network). Você também pode acessar um sistema de arquivos de fora da VCN usando o Oracle Cloud Infrastructure FastConnect e a segurança de Protocolo da Internet (IPSec) virtual network (VPN).

Clusters de Computação Grande de milhares de instâncias podem usar o serviço de Armazenamento de Arquivos para armazenamento compartilhado de alto desempenho. O provisionamento de armazenamento é totalmente gerenciado e automático à medida que seu uso se expande de um único byte para exabytes sem provisionamento inicial. Você tem armazenamento redundante para proteção de dados resiliente. O serviço de Armazenamento de Arquivos suporta o protocolo NFSv3 (Network File System versão 3.0). O serviço suporta o protocolo NLM (Network Lock Manager) para a funcionalidade de bloqueio de arquivo.

Oracle Database Exadata Cloud Service e DbaaS

Os sistemas de BD permitem que você utilize a capacidade do Exadata no Oracle Cloud Infrastructure . Um sistema Exadata DB consiste em um rack do trimestre, meio rack ou rack completo de nós de computação e servidores de armazenamento, vinculados por uma rede InfiniBand de alta velocidade, baixa latência e software Exadata inteligente. Você pode configurar backups automáticos, otimizar para diferentes cargas de trabalho e ampliar o sistema para atender às demandas aumentadas.

Para requisitos de alta disponibilidade, a Oracle recomenda que você use uma das seguintes opções para configurar suas instâncias do banco de dados do aplicativo:

- Dois nós, sistemas de banco de dados do Oracle Real Application Clusters (Oracle RAC) na máquina virtual.

- Instâncias do Oracle Database Exadata Cloud Service. Este serviço fornece o Oracle Database hospedado no Oracle Exadata Database Machine no Oracle Cloud.

Coloque os sistemas de banco de dados em uma sub-rede separada. As instâncias do banco de dados estão configuradas para ficarem altamente disponíveis, e ambas as instâncias do banco de dados em um domínio de disponibilidade estão ativas. As solicitações recebidas da camada do aplicativo têm carga balanceada nas instâncias do banco de dados. Se uma instância do banco de dados estiver inativa, então a outra instância do banco de dados atende às solicitações. Você pode usar o Oracle Cloud Infrastructure Object Storage para fazer backup do banco de dados do aplicativo usando o RMAN.