Saiba Mais sobre Segurança de Rede

Uma rede segura é fundamental para proteger sua organização de ser vulnerável a ameaças cibernéticas. Projetar uma rede baseada nas melhores práticas e em uma estrutura segura pode tornar sua implantação resiliente a ameaças e ataques.

Usar o Modelo de Início Rápido da Zona de Destino do CIS OCI

A Oracle fornece um Modelo de Início Rápido da Zona de Destino do CIS OCI que permite implementar rapidamente o CIS OCI Foundations Benchmark e as melhores práticas gerais do OCI em sua tenancy.

O Modelo de Início Rápido da Zona de Destino do CIS OCI permite implantar rapidamente a infraestrutura básica necessária para sua tenancy ao atender aos Benchmarks do CIS OCI. Alguns dos recursos que o Modelo de Início Rápido da Zona de Destino do OCI do CIS ajuda a implantar e configurar são:

- Gerenciamento de Identidade e Acesso do OCI (IAM)

- Log do OCI

- Eventos do OCI

- Notificações do OCI

- OCI Object Storage

- Oracle Key Vault

- Redes

- Compartimentos

- Cloud Guard

- Vulnerability Scanning

Usar Grupos de Segurança de Rede (NSGs)

Por exemplo, se você permitir o SSH (Secure Shell) em uma regra de lista de segurança, acabará permitindo SSH a todas as VNICs dessa sub-rede. Permitir SSH em um NSG só permitirá isso às VNICs associadas a esse NSG, se não houver regra na lista de segurança correspondente.

Dica:

Ao misturar NSG e listas de segurança, a união dos dois é imposta. Isso significa que um pacote em questão será permitido se a regraany em any das listas de segurança relevantes ou NSG permitir o tráfego. Por exemplo, se sua lista de segurança permitir SSH de todas as origens (0.0.0.0/0), mas seu NSG não, as VNICs dessa sub-rede e associadas a esse NSG permitirão SSH de todas as origens porque a regra SL permite.

A Oracle recomenda o seguinte:

- Use NSGs para componentes que têm a mesma postura de segurança porque a Oracle prioriza NSGs em vez de SLs ao implementar aprimoramentos futuros. Por exemplo, em uma arquitetura de várias camadas, você deve ter um NSG separado para cada camada. Todas as VNICs de uma camada pertenceriam ao NSG dessa camada. Em determinada camada, você pode ter um subconjunto específico das VNICs dessa camada com requisitos de segurança especiais e adicionais. Portanto, você deve criar outro NSG para essas regras adicionais e colocar esse subconjunto de VNICs no NSG da camada e no NSG adicional.

- Crie NSGs para grupos específicos de recursos que têm os mesmos requisitos de fluxo de tráfego, como NSG para cada camada de um aplicativo.

- Adote uma abordagem

allowlistpara todas as regras SL e NSG e só permita origens, protocolos e portas específicos exigidos pelo seu aplicativo ou carga de trabalho. - Evite permitir grandes fontes, protocolos e portas porque você não tem certeza sobre os requisitos específicos.

- Se você permitir grandes fontes, protocolos e portas, faça isso apenas temporariamente (como para solução de problemas) e bloqueie-os mais tarde.

Dica:

Ao permitir temporariamente o tráfego em um NSG ou SL, como adicionar uma regra temporária para solução de problemas, adicione uma observação na descrição da regra para indicar que ela é temporária e pode ser excluída posteriormente. Isso o lembra de remover a regra quando estiver pronta ou quando não tiver certeza se ela é necessária em revisões futuras.Usar o Serviço OCI Bastion

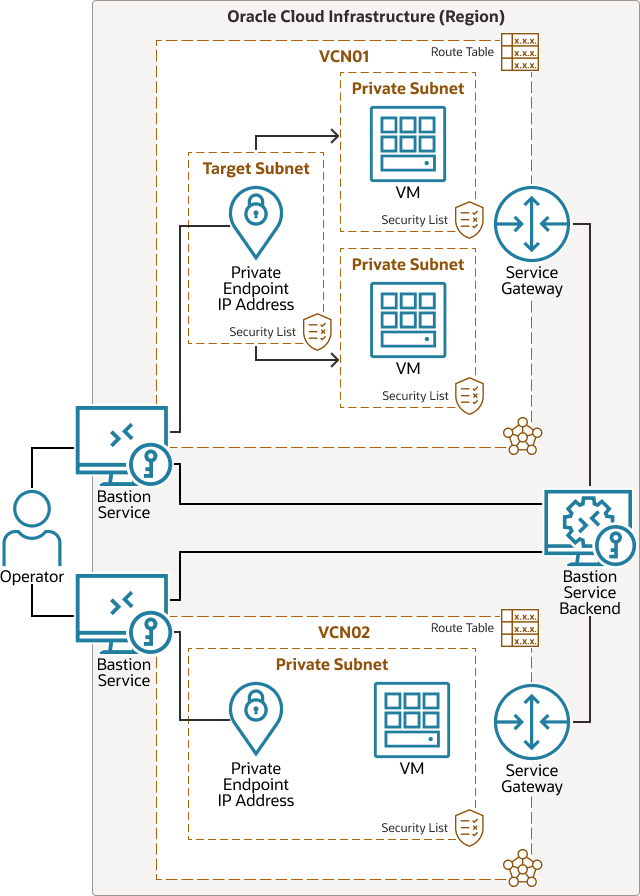

O serviço OCI Bastion fornece um método alternativo para acessar com segurança seus recursos em comparação com o método tradicional de implantar um bastion host em uma sub-rede pública. A Oracle recomenda o serviço OCI Bastion devido aos seguintes benefícios:

- Custo mais baixo

- Integra-se ao OCI IAM para controle contínuo e restrição de acesso

- Menos complexidade (nenhuma sub-rede ou host público necessário)

- As sessões do Bastion têm tempo limitado

- Serviço gerenciado do OCI

- Ações administrativas como

who/when/created/deleted/updated/fetchedsão registradas e registradas no serviço OCI Events e Audit

O diagrama a seguir ilustra essa arquitetura de referência.

Descrição da ilustração architecture-use-bastion-service.png

A Oracle recomenda o seguinte:

- Familiarize-se com o serviço OCI Bastion e use-o em vez de provisionar um bastion host em uma sub-rede pública

- Bloquear o acesso ao serviço OCI Bastion usando políticas do IAM

Implementar o Acesso de Gerenciamento com Menos Privilégios com Políticas do IAM

O serviço OCI IAM permite controlar quem tem acesso aos recursos da nuvem. Você pode controlar que tipo de acesso um grupo de usuários tem e a quais recursos específicos.

Os recursos de rede que você provisiona dentro do OCI geralmente fazem parte dos principais blocos de construção em sua arquitetura dos quais seus aplicativos e cargas de trabalho dependem. Restringir o acesso a esses recursos de rede é uma parte importante da segurança do OCI e do design do IAM para ajudar a evitar que usuários não autorizados criem ou alterem recursos que possam levar a tempo de inatividade ou falhas de segurança.

A Oracle recomenda o seguinte:

- Comece com a abordagem mais simples criando uma política para permitir que apenas os administradores de rede gerenciem uma rede na nuvem.

- Uma abordagem avançada é criar políticas para restringir o acesso a recursos de rede individuais. Por exemplo, crie políticas separadas para permitir que um grupo de administradores gerencie os Gateways de Roteamento Dinâmico (DRG) e outro grupo de administradores gerencie Redes Virtuais na Nuvem (VCN).

- Considere a necessidade de políticas

read-onlynecessárias para que administradores fora da rede tenham acesso, como:- Visualizador de Rede

- Analisador de Caminho de Rede

- Limite o uso dos verbos

useemanageem suas políticas do serviço IAM para ovirtual-network-family. - O design e as políticas de IAM da rede do OCI devem fazer parte do design e da política geral do OCI IAM.

Considere a Implantação do Firewall de Rede do OCI ou de um Firewall de Terceiros

Se você tiver requisitos de segurança de rede que exijam mais funcionalidade do que as SLs ou NSGs nativos no OCI fornecem, o OCI recomenda que você implante o OCI Network Firewall ou um firewall de terceiros.

Os firewalls normalmente trazem recursos de última geração, como detecção e prevenção de intrusão (IDPS), filtragem de URL e inspeção SSL (Secure Socket Layer).

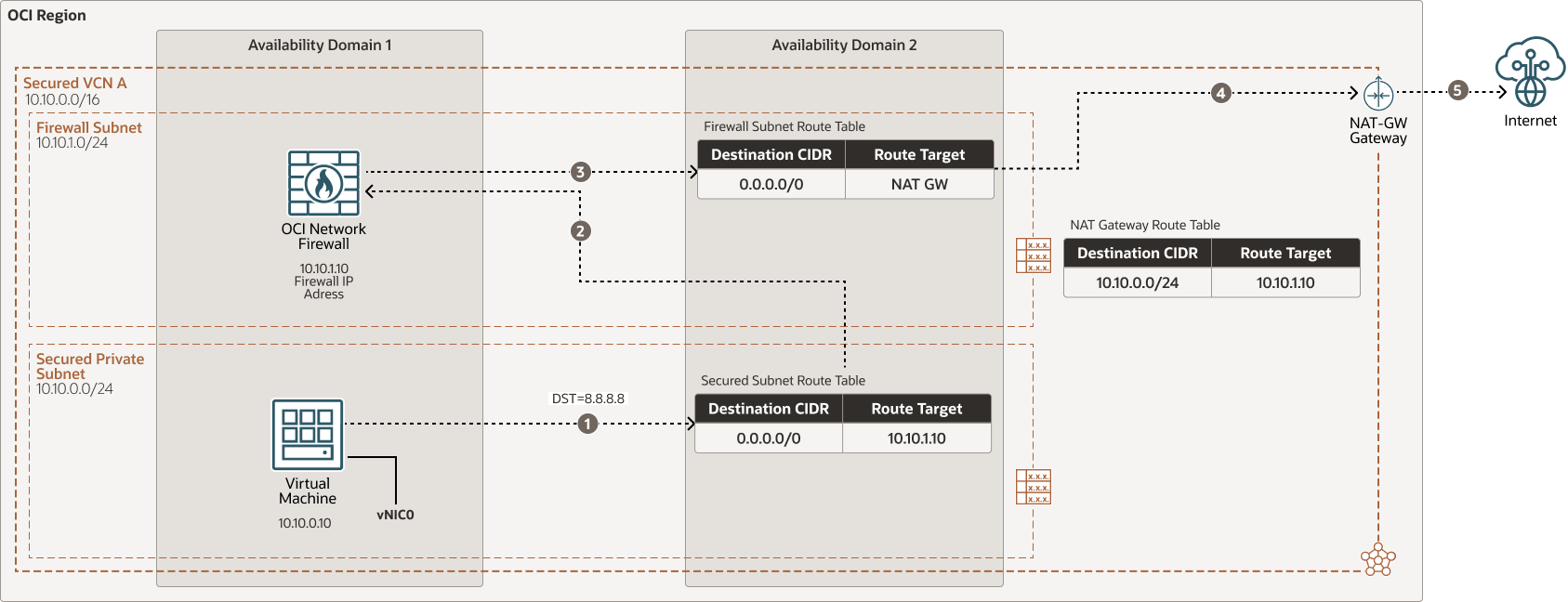

O diagrama a seguir ilustra o fluxo de tráfego de internet de saída norte-sul usando um Gateway NAT e por meio do OCI Network Firewall em uma VCN segura:

A Oracle recomenda o seguinte:

- Pergunte ao seu fornecedor de firewall de terceiros preferido se ele suporta sua plataforma na OCI.

- Investigue se o uso do OCI Network Firewall nativo atende aos seus requisitos.

- Use o design da VCN hub e spoke e coloque o(s) firewall(s) em uma VCN hub. Use um DRG para rotear o tráfego pelos firewalls.

- Analise o impacto no desempenho da rede roteando o tráfego por meio de um firewall na OCI, como throughput e latência.