Segurança de Rede

O serviço de Rede do Oracle Cloud Infrastructure suporta o provisionamento de redes virtuais na nuvem (VCNs) e sub-redes, que você pode usar para isolar seus recursos na nuvem no nível da rede.

As VCNs podem ser configuradas para conectividade com a internet ou conectadas aos seus data centers locais usando circuitos Oracle Cloud Infrastructure FastConnect ou conexões do IPSec VPN. É possível usar regras de firewall stateful e stateless bidirecionais, gateways de comunicação e tabelas de rota para controlar o fluxo de tráfego de/para as redes criadas. Os firewalls e as listas de controle de acesso (ACLs) especificadas para uma VCN são propagados por toda a topologia de rede e o plano de controle, garantindo uma implementação multitiered e defense-in-depth. Para obter mais informações sobre rede no Oracle Cloud Infrastructure, consulte Visão Geral da Rede.

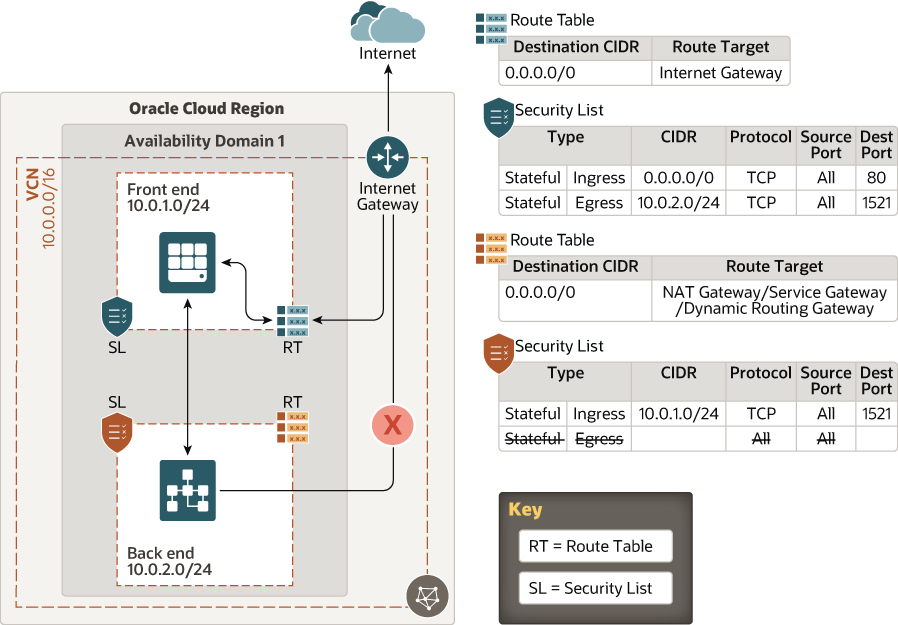

A arquitetura a seguir ilustra como você pode usar sub-redes, tabelas de roteamento e listas de segurança para proteger seus limites de rede.

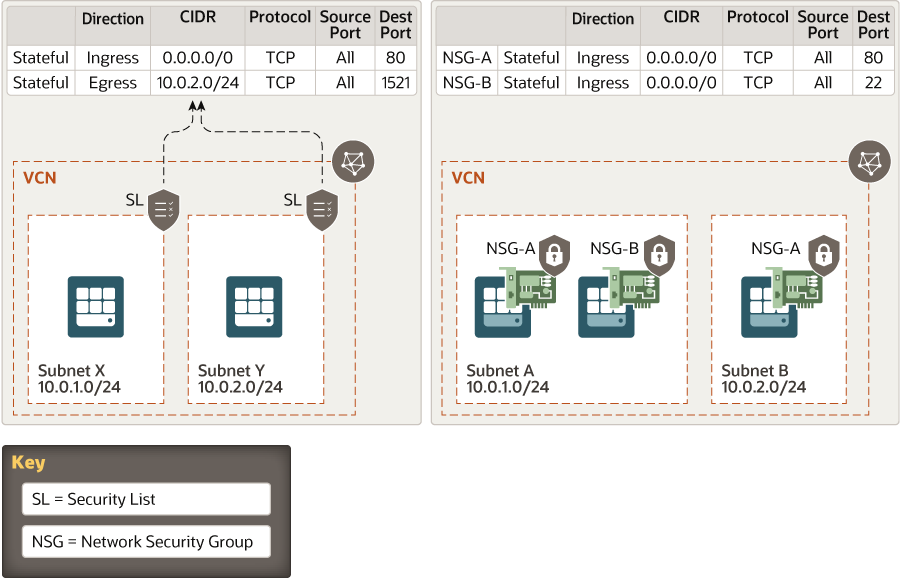

Esta arquitetura mostra uma implementação de firewall virtual usando listas de segurança. As regras especificadas em uma lista de segurança aplicam-se a todas as VNICs da sub-rede à qual você anexa a lista de segurança. Se você precisar de firewalls em um nível mais granular, use grupos de segurança de rede (NSGs). As regras em um NSG aplicam-se apenas às VNICs especificadas. A Oracle recomenda que você use NSGs, pois eles permitem separar a arquitetura da sub-rede dos requisitos de segurança da carga de trabalho.

O exemplo a seguir compara listas de segurança e NSGs:

Use a seguinte lista de verificação para proteger seus limites de rede:

| Concluído? | Controles e Recomendações de Segurança |

|---|---|

| Particionar sua VCN em sub-redes privadas e públicas. | |

| Defina regras de firewall para controlar o acesso às suas instâncias. | |

| Crie e configure roteadores virtuais para conectividade de rede. | |

| Use políticas do IAM para restringir o acesso a recursos de rede somente para grupos com permissão para gerenciar recursos de rede. | |

| Para controlar o acesso à rede, use uma estratégia de sub-rede em camadas para a VCN. Use uma sub-rede DMZ (demilitarized zone, zona desmilitarizada) para balanceadores de carga; uma sub-rede pública para hosts acessíveis externamente, como servidores web e uma sub-rede privada para hosts internos, como bancos de dados. | |

| Use um gateway NAT para conectividade com a internet de instâncias de computação privadas. | |

| Use um gateway de serviço para conectividade com a Rede de Serviços Oracle. | |

| Use regras de segurança granulares para acessar dentro de uma VCN, comunicação com a internet, acesso com outras VCNs por meio de gateways de pareamento e acesso a redes locais por meio do IPSec VPN e do FastConnect. | |

| Configure uma detecção de intrusão e um sistema de proteção (IDS/IPS). | |

| Crie e configure balanceadores de carga para alta disponibilidade e segurança de camada de transporte (TLS). | |

| Use um firewall de aplicativo Web (WAF). | |

| Crie zonas e mapeamentos de DNS. Uma importante consideração de segurança nos balanceadores de carga está usando certificados TLS do cliente para configurar conexões TLS com a VCN do cliente. | |

| Siga as melhores práticas de segurança para conexões de nuvem externa. |

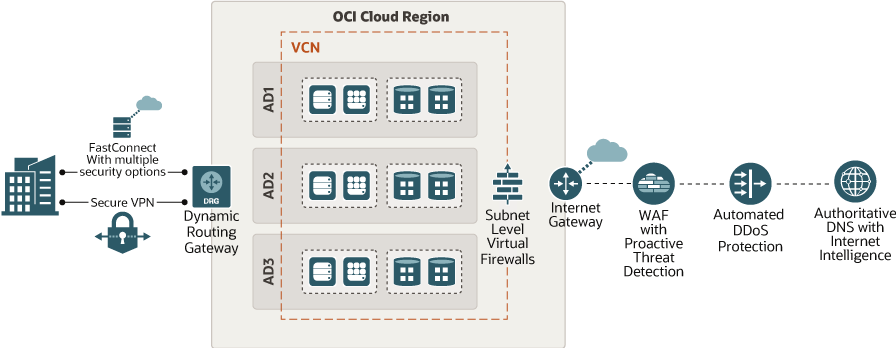

O gráfico a seguir mostra as opções de conectividade de rede com o Oracle Cloud Infrastructure.