Proteger Seu Aplicativo Usando WAF

Depois que sua aplicação for roteada por meio do WAF (Web Application Firewall), proteja sua aplicação usando os diversos recursos de segurança oferecidos pelo WAF.

Você pode proteger seu aplicativo da seguinte forma:

- Configurando regras de proteção

- Usando o gerenciamento de Bots

- Adicionando regras de acesso

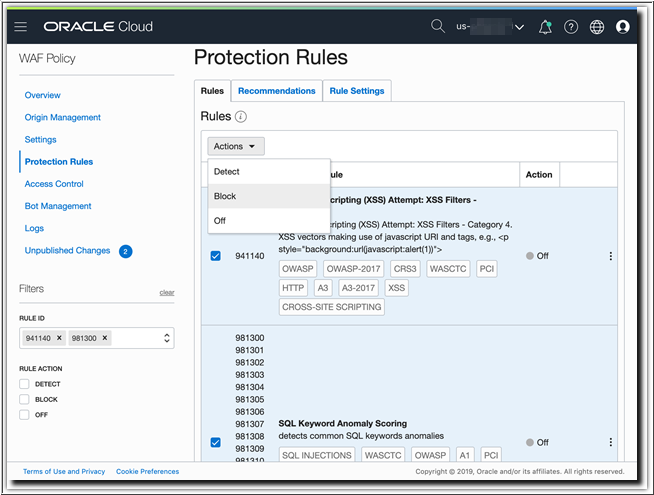

Configurar Regras de Proteção

Você pode proteger a aplicação com regras para bloquear ataques XSS (Cross Site Scripting) e Injeção SQL (SQLi).

Verificar Regras de Proteção

Block várias vezes. Agora, retorne aos detalhes da política de WAF na console do Oracle Cloud Infrastructure para inspecionar os logs.

- Abra a Política de Demonstração de Funcionários.

- Clique em Logs.

- Selecione uma faixa de data/hora que abranja o horário em que você tentou ataques SQLi e XSS.

- Identifique os itens com

Action: Block, expanda os detalhes da linha em uma solicitação bloqueada e, em seguida, clique em Exibir JSON. - Exiba as mensagens listadas como

protectionRuleDetectionse outros detalhes da solicitação.

Usar Gerenciamento de Bots

Outro recurso do serviço Oracle Cloud Infrastructure Web Application Firewall (WAF) é seus recursos de gerenciamento de Bot.

Em muitos casos, o tráfego não humano constitui a porcentagem maior do tráfego para um site. Embora certos Bots "bons" sejam favoráveis, outros Bots "ruins" podem tentar Content scraping, spamming, ataques de força de silêncio ou ataques DDoS de camada de aplicativos.

Por exemplo, você pode querer listar algumas Bots bem conhecidas para SEO (Search Engine Optimization) e fins de classificação de conteúdo, mas limitar a verificação de um usuário humano para determinadas interações. Esse tipo de cenário é facilmente realizado com as configurações de gerenciamento de Bot da política WAF.

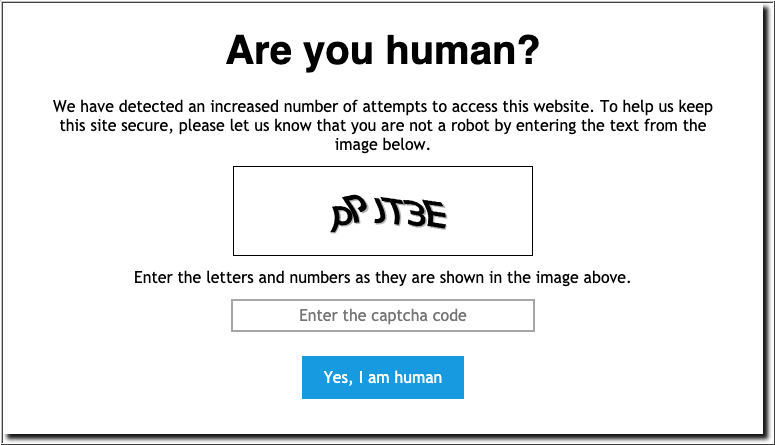

Adicionar um Desafio de CAPTCHA

Um dos recursos salientes do gerenciamento de Bot é CAPTCHA. O uso do CAPTCHA oferece um meio simples de verificação de usuário que garantem a interação humana, sem exigir alterações no aplicativo subjacente.

Após informar o código correto, informe o site sem nenhum desafio adicional para um período correspondente ao valor Session Duration na configuração do desafio.

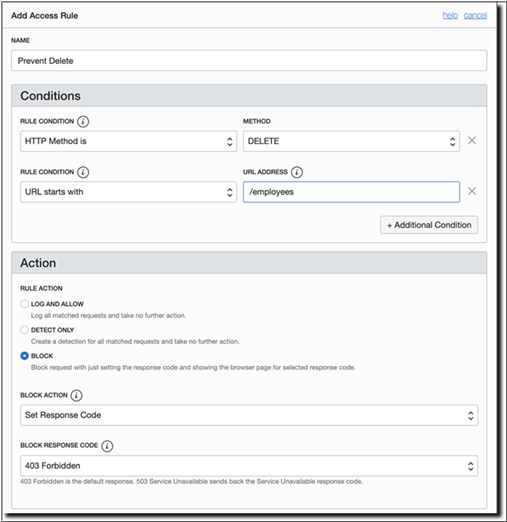

Adicionar uma Regra de Controle de Acesso

O controle de acesso do WAF fornece uma camada adicional de segurança ao restringir ou bloquear o acesso aos dados e serviços disponíveis em um aplicativo.

- Cabeçalhos HTTP

- Padrões de URL

- Endereços IP

- Localização Geográfica

No aplicativo de amostra Funcionário, você tem a capacidade de excluir detalhes do funcionário do banco de dados. Talvez seja necessário restringir o uso do recurso Delete para fins de segurança. Você pode criar e aplicar uma regra de acesso para bloquear as solicitações de exclusão.

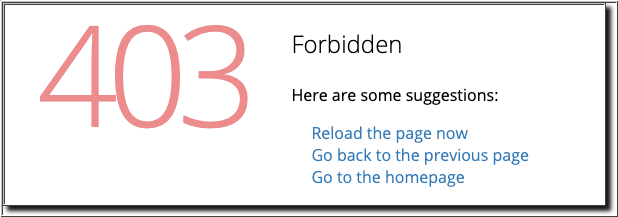

Depois que as alterações forem publicadas, e a política WAF será retomada no estado ACTIVE:

- Abra a guia Rede na página Ferramentas do Desenvolvedor do seu browser.

- Acesse o aplicativo de amostra de funcionário,

http://employee.<example.com>/public/, no navegador. - Selecione um registro de funcionário e clique no botão Excluir.

Na guia Rede da seção Ferramentas do Desenvolvedor do broswer, você observará que o WAF interceptou essa solicitação e a bloqueou com uma resposta 403 Forbidden.

Os recursos do Oracle Cloud Infrastructure WAF discutidos neste foco de solução para proteger um aplicativo de exemplo básico. Os cenários de uso serão exclusivos para cada aplicativo e você poderá configurar o WAF adequadamente.