Configurar o SSO entre o Oracle Integration e o Fusion Applications

Configurar SSO com o Domínio de Identidades do Oracle Fusion Cloud Applications

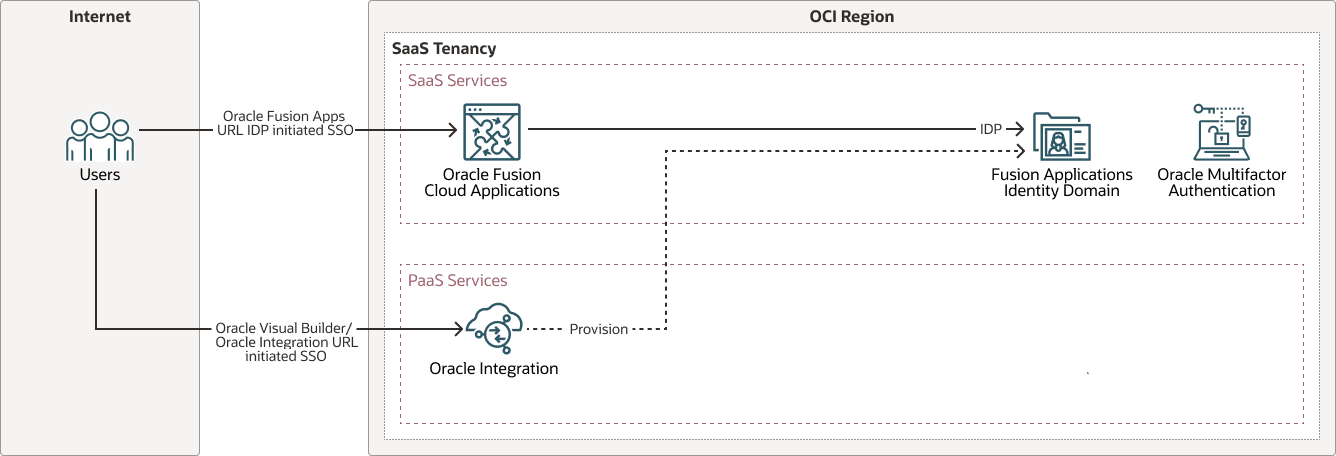

Como o domínio de identidades do Oracle Fusion Cloud Applications é do tipo Oracle App, ele suporta casos de uso de extensão sem custo extra e simplifica as operações e a governança. Essa abordagem elimina a necessidade de domínios de identidade adicionais do OCI IAM, reduzindo os custos de licenciamento e a sobrecarga administrativa. O domínio de identidades do Fusion Applications é designado como provedor de identidades (IdP).

Depois de provisionados, todos os usuários do Fusion Applications ficam automaticamente disponíveis para designação à instância do Oracle Integration. O SSO é ativado entre o Oracle Fusion Cloud Applications e o Oracle Integration, e o Oracle Integration pode ser configurado para chamar com segurança as APIs do Fusion Applications usando OAuth.

Para criar uma instância do Oracle Integration, faça log-in na console do OCI usando esse domínio de identidades. Quando os usuários acessam o URL do Oracle Integration, eles são redirecionados para o domínio de identidades do Fusion Applications para autenticação.

O diagrama a seguir ilustra o fluxo de autenticação:

Para obter instruções sobre como provisionar o Oracle Integration no domínio de identidades do Fusion Applications, consulte Provisionar um Oracle Cloud Integration Service no Domínio de Identidades do Fusion Applications na seção Explorar Mais.

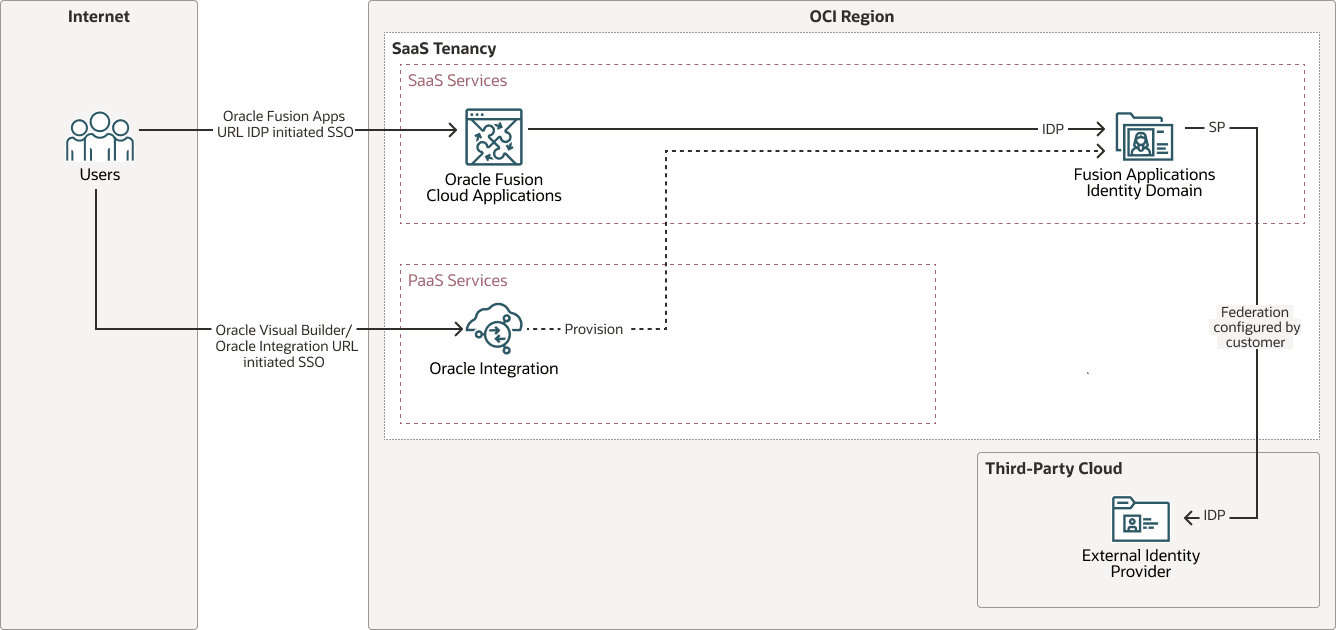

Configurar SSO com o Domínio de Identidades do Oracle Fusion Cloud Applications e um Provedor de Identidades Externo

Outros provedores de identidade externos também podem ser configurados como IdP para o domínio de identidades do Fusion Applications (como o provedor de serviços ou "SP") usando a integração baseada em SAML padrão.

O diagrama a seguir ilustra o fluxo de autenticação:

Configurar o Oracle Fusion Cloud Applications como Provedor de Serviços e o ID do Microsoft Entra como Provedor de Identidades Externo

As etapas a seguir mostram como configurar o domínio de identidades do Fusion Cloud Applications como provedor de serviços e o ID do Microsoft Entra como provedor de identidades externo.

- Faça download dos metadados do domínio de identidades do Oracle Fusion Cloud Applications configurado como provedor de serviços. Você precisa de metadados para configurar o aplicativo SAML no Entra ID.

- Criar um Aplicativo Empresarial no Microsoft Entra ID especificamente para acesso à Console do OCI. Isso registrará um novo aplicativo empresarial no Entra ID.

- Configure o SSO para o aplicativo empresarial Microsoft Entra ID usando os metadados do domínio de identidades do Oracle Fusion Cloud Applications e atualize os atributos e as reivindicações do aplicativo para usar o endereço de e-mail do usuário como o identificador. Por fim, faça download do XML de metadados da federação no Microsoft Entra ID.

- Registre o Entra ID como um IdP no domínio de identidades do Fusion Applications importando o XML de metadados da federação do Entra ID para a configuração do provedor de identidades. Em seguida, atualize as regras de política do IDP para incluir o Entra ID.

- Na console do OCI, clique em Identidade e Segurança e, em seguida, clique em Domínios.

- Selecione o domínio de identidades do Oracle Fusion Cloud Applications.

- Navegue até Federação e, em seguida, clique no menu Ações.

- Clique em Adicionar IDP SAML.

- Informe um nome, uma descrição e faça upload de um ícone do provedor de identidades.

- Faça upload do arquivo XML de metadados do ID do Microsoft Entra (download anterior).

- Defina os mapeamentos de atributo do usuário, como o mapeamento NameID para UserName ou E-mail.

- Na página Revisar e Criar, verifique os detalhes da configuração.

- Clique em Ativar para ativar o novo provedor de identidades.

- Crie uma nova regra de política do provedor de identidades ou edite uma existente para designar o IDP SAML recém-criado à regra apropriada para ativar a autenticação federada.

- Teste a configuração de SSO para verificar a autenticação federada bem-sucedida entre o ID do Microsoft Entra e o domínio de identidades do Oracle Fusion Cloud Applications.

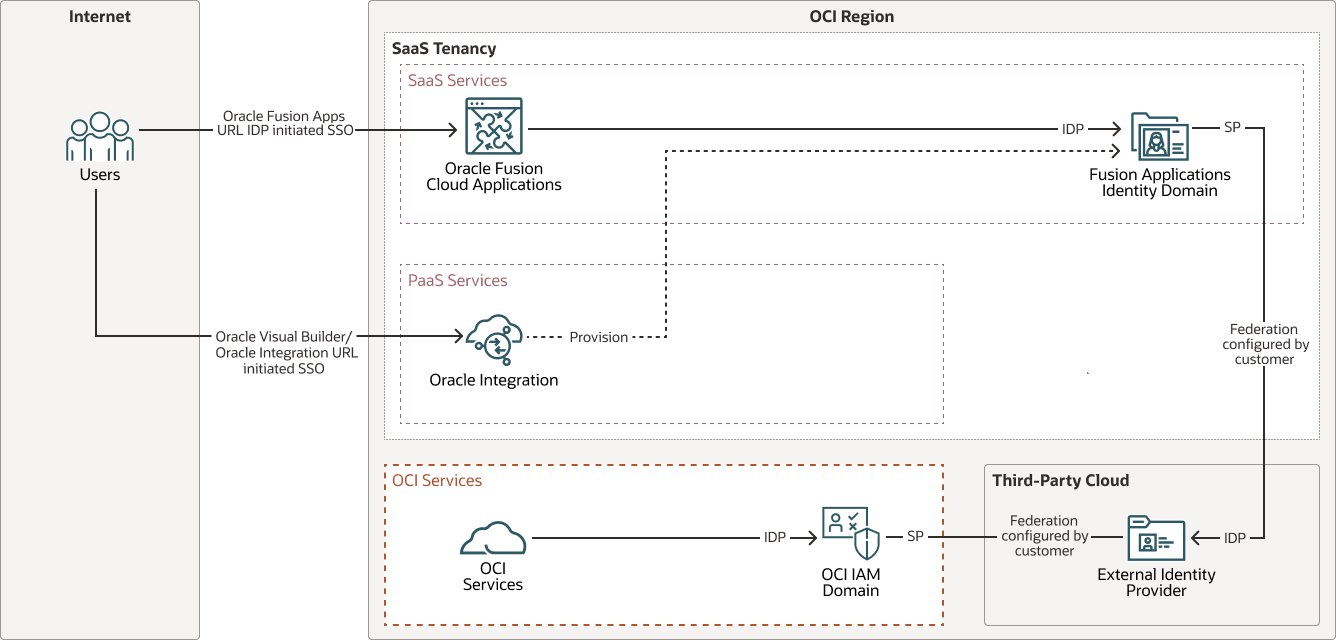

Configurar SSO com Domínio de Identidades do Fusion Applications, Domínio de Identidades do IAM do OCI e um Provedor de Identidades Externo

Para simplificar ainda mais a autenticação, uma federação separada é estabelecida entre o Domínio de Identidades da OCI (provedor de serviços) e o ID do Microsoft Entra (provedor de identidades). Isso permite que os usuários acessem serviços da OCI com autenticação roteada por meio do OCI IAM para o Microsoft Entra ID, fornecendo uma experiência de SSO unificada em plataformas Oracle e não Oracle.

Os domínios de identidade do OCI IAM oferecem gerenciamento abrangente de identidade e acesso, incluindo autenticação, SSO e gerenciamento do ciclo de vida de identidade para SaaS, aplicativos hospedados na nuvem e on-premises, tanto Oracle quanto não Oracle. Em ambientes que usam serviços do OCI, PaaS (como Oracle Integration) e Oracle Fusion Cloud Applications, os grupos de usuários podem variar.

O Domínio de Identidades do Fusion Applications gerencia usuários e grupos para o Fusion Applications e o Oracle Integration, enquanto um Domínio de Identidades do OCI IAM separado gerencia centralmente usuários que exigem acesso a serviços do OCI, como OCI Object Storage, OCI Logging e OCI Functions.

O diagrama a seguir ilustra esse fluxo de autenticação:

Configurar o Domínio de Identidades do OCI IAM como Provedor de Serviços e o ID do Microsoft Entra como Provedor de Identidades

- Faça download dos metadados do domínio de identidades do OCI IAM configurados como provedor de serviços. Esses metadados são necessários para configurar o aplicativo SAML no Entra ID.

- Criar um Aplicativo Empresarial no Microsoft Entra ID especificamente para acesso à Console do OCI. Isso registrará um novo aplicativo empresarial no Entra ID.

- Configurar o SSO para o aplicativo empresarial Microsoft Entra ID usando os metadados do domínio de identidades do OCI IAM e atualizar os atributos e as reivindicações do aplicativo para usar o endereço de e-mail do usuário como identificador. Por fim, faça download do XML de metadados da federação no Microsoft Entra ID.

- Registrar o Entra ID como um IdP no domínio de identidades do OCI IAM importando o XML de metadados da federação do Entra ID para a configuração do provedor de identidades. Em seguida, atualize as regras de política do IDP para incluir o Entra ID.

- Na console do OCI, clique em Identidade e Segurança e, em seguida, clique em Domínios.

- Selecione seu domínio de identidades do OCI IAM.

- Navegue até Federação e, em seguida, clique no menu Ações.

- Clique em Adicionar IDP SAML.

- Informe um nome, uma descrição e faça upload de um ícone do provedor de identidades.

- Faça upload do arquivo XML de metadados do ID do Microsoft Entra (download anterior).

- Defina os mapeamentos de atributo do usuário, como o mapeamento NameID para UserName ou E-mail.

- Na página Revisar e Criar, verifique os detalhes da configuração.

- Clique em Ativar para ativar o novo provedor de identidades.

- Crie uma nova regra de política do provedor de identidades ou edite uma existente para designar o IDP SAML recém-criado à regra apropriada para ativar a autenticação federada.

- Teste a configuração de SSO para verificar a autenticação federada bem-sucedida entre o Microsoft Entra ID e o domínio de identidades do OCI IAM.