为概念验证 (Proof of Concept,POC) 配置自治 AI 数据库

Oracle Autonomous AI Database on Dedicated Exadata Infrastructure 是一个高度自动化、完全托管的数据库环境,在 Oracle Cloud Infrastructure (OCI) 中运行,具有承诺的硬件和软件资源。这些隔离资源可帮助企业满足严格的安全性、可用性和性能要求,同时降低成本和复杂性。

如果您希望快速创建自治 AI 数据库 POC 环境,请继续阅读。

提示:

有关需要设置单独开发和生产 Autonomous AI Database 环境的全面建议配置,请参见 Configure Autonomous AI Database with Reference Architecture 。先决条件知识

要充分了解和理解此用例,您应基本了解 Autonomous AI Database on Dedicated Exadata Infrastructure ,包括其部署选项、关键基础设施组件、用户角色和主要功能。有关详细信息,请参阅关于 Autonomous AI Database on Dedicated Exadata Infrastructure。

用例

Acme 公司正在考虑将 Autonomous AI Database on Dedicated Exadata Infrastructure 用于其内部项目应用。在最终确定之前,Acme I.T. 决定使用 Autonomous AI Database on Dedicated Exadata Infrastructure 开发名为 PocApp 的概念验证 (POC) 应用程序,以帮助他们评估服务功能。

Acme I.T. 部门将承担组管理员的角色,负责为公司创建和管理 Exadata 基础结构 (EI) 和自治 Exadata VM 集群 (AVMC) 资源。它还承担应用 DBA 角色,为数据库用户创建自治容器数据库 (Autonomous Container Database,ACD) 和自治 AI Database 。

注意:

此示例说明组管理员如何创建和管理自治容器数据库和 Autonomous AI Database 资源。但是,您的组织可能更希望应用程序 DBA 执行此任务。所需资源

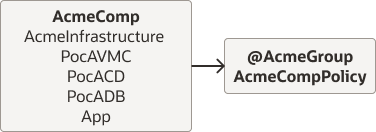

OCI IAM 组件

- 一个名为 AcmeComp 的区间用于放置资源。

- 可以向其分配用户的一个名为 AcmeGroup 的组。

注意:

添加到此组的任何用户都可以作为组管理员、应用程序 DBA 或开发人员执行。 - 一个名为 AcmeCompPolicy 的策略用于指定用户对区间和租户级别资源的访问权限。

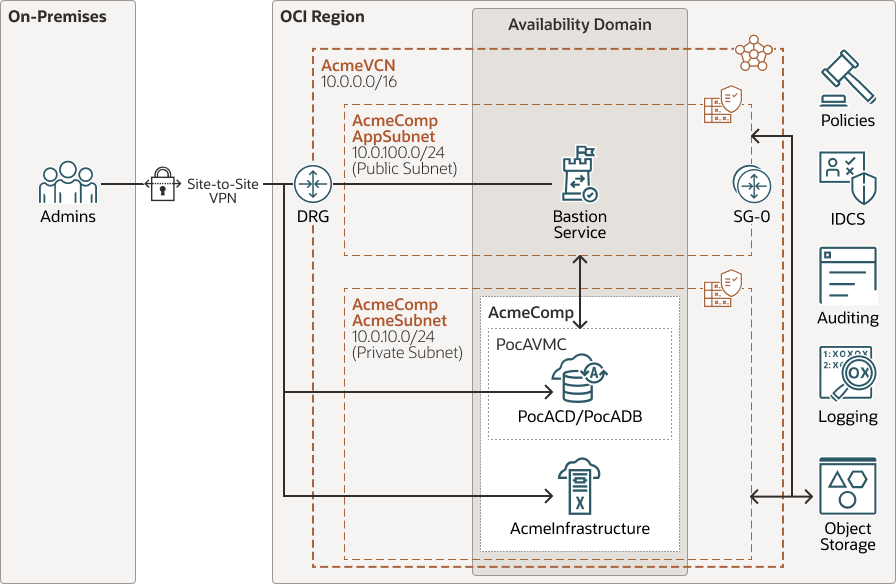

网络资源

-

Oracle Public Cloud 部署:

- 一个 VCN 可以为所有专用基础设施资源提供网络连接。此 VCN 将使用 IPSec VPN 连接到 Acme Company VPN,并且具有阻止所有传入互联网流量的互联网网关资源。它将命名为 AcmeVCN 。

- 两个子网用于提供网络访问隔离,一个用于 Autonomous AI Database 资源,另一个用于应用程序的客户端和中间层资源。这些子网将分别命名为 AcmeSubnet 和 AppSubnet 。

注意:

为了简单起见,我们使用单个 VCN 并利用子网提供网络隔离。但是,您还可以创建多个 VCN 来提供所需的网络访问隔离。在本示例中,我们在 AcmeComp 下创建 AcmeSubnet 和 AppSubnet 以简化操作。您可以根据需要将这些子网放置在不同的区间中,具体取决于您的需求。 -

Exadata Cloud@Customer 部署:

- 按照 Preparing for Exadata Database Service on Cloud@Customer 中的 Network Requirements for Oracle Exadata Database Service on Cloud@Customer 中列出的设置网络规则。

- 此外,打开端口 1522 以允许 Autonomous Data Guard 设置中的主数据库与备用数据库之间的 TCP 流量。

自治 AI 数据库资源

- 一个名为 AcmeInfrastructure 的 Exadata 基础结构。

- AcmeInfrastructure 中的一个自治 Exadata VM 集群 (AVMC)。此 AVMC 名为 PocAVMC 。

- PocAVMC 托管自治容器数据库 (Autonomous Container Database,ACD) 和 Autonomous AI Database (分别名为 PocACD 和 PocADB ),用于开发 PocApp 应用程序。

大致步骤

在 Acme I.T. 开始在专用 Exadata 基础结构上配置 Autonomous AI Database 资源之前,它会请求使用 OCI 控制台提高服务限制,以便将 Exadata 基础结构资源 - 数据库服务器和存储服务器添加到租户。有关更多详细信息,请参阅请求提高服务限额。

下面列出了实施此用例的高级步骤:

- Acme I.T. 或 Acme Company 的云租户的安全管理员创建用于资源隔离的 AcmeComp 区间、AcmeGroup 组和 AcmePolicy 区间策略。

- 对于访问隔离:

- 对于 Oracle Public Cloud 部署,Acme I.T. 或 Acme 的网络管理员在 AcmeComp 区间中创建以下网络资源:

- VCN:AcmeVCN

- 专用子网:AcmeSubnet

- 公共子网:AppSubnet

- 对于 Exadata Cloud@Customer 部署,Acme I.T. 或 Acme 的网络管理员可确保:

- 按照 Preparing for Exadata Database Service on Cloud@Customer 中的 Network Requirements for Oracle Exadata Database Service on Cloud@Customer 中列出的设置网络规则。

- 打开端口 1522 以允许 Autonomous Data Guard 设置中的主数据库与备用数据库之间的 TCP 流量。

- 对于 Oracle Public Cloud 部署,Acme I.T. 或 Acme 的网络管理员在 AcmeComp 区间中创建以下网络资源:

- 创建网络资源后,安全管理员将指定 Acme I.T. 成员的云用户添加到 AcmeGroup ,从而授权该用户作为组管理员。

- 新授权的组管理员在 AcmeComp 区间中创建以下专用基础结构资源,其顺序如下所示:

- 名为 AcmeInfrastructure 的 Exadata 基础结构资源。

- 自治 Exadata VM 集群 (AVMC) 名为 PocAVMC ,用于指定新创建的 Exadata 基础结构。

注意:

对于 Oracle Public Cloud 部署,请使用 AcmeVCN 和 AcmeSubnet 作为其 VCN 和子网。 - AcmeComp 区间中名为 PocACD 的自治容器数据库 (ACD),将 PocAVMC 指定为其底层资源。

- Autonomous AI Database 在 AcmeComp 区间中名为 PocADB ,将 PocACD 指定为其底层资源。

步骤 1:创建 OCI IAM 组件

-

AcmeComp 区间。

要执行此步骤,安全管理员应按照 Oracle Cloud Infrastructure 文档中管理区间中的说明使用 Oracle Cloud 控制台创建区间。按照这些说明操作时,安全管理员将租户的根区间指定为 AcmeComp 区间的父区间。

-

AcmeGroup 组。

要执行此步骤,安全管理员应按照 Oracle Cloud Infrastructure 文档中管理组中的说明使用 Oracle Cloud 控制台创建组。

-

AcmeCompPolicy 策略

要执行此步骤,安全管理员应按照 Oracle Cloud Infrastructure 文档中管理策略中的说明使用 Oracle Cloud 控制台创建策略。

注意:

除了创建所需的策略语句外,在此示例中,安全管理员还创建 "USE tag-namespaces" 策略语句,以允许组成员将现有标记分配给他们创建的资源。要允许组成员创建标记以及使用现有标记,安全管理员将改为创建 "MANAGE tag-namespaces" 策略语句。按照以下说明创建 AcmeCompPolicy 时,安全管理员:

-

将侧边菜单中的 Compartment 设置为 AcmeComp before(单击 Create Policy )。

-

根据部署平台添加以下策略语句之一:

- Oracle Public Cloud 部署:

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE cloud-exadata-infrastructures

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE 云 - 自治 VM 集群

- 允许组 AcmeGroup 使用区间 AcmeComp 中的虚拟网络系列

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE 自治容器数据库

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE 自治数据库

- 允许组 AcmeGroup 在区间 AcmeComp 中管理自治备份

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE 实例系列

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE 度量

- 允许组 AcmeGroup 在区间 AcmeComp 中执行 INSPECT 工作请求

- 允许组 AcmeGroup 使用区间 AcmeComp 中的标记名称空间

- Exadata Cloud@Customer 部署:

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE exadata-infrastructures

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE 自治 VM 集群

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE 自治容器数据库

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE 自治数据库

- 允许组 AcmeGroup 在区间 AcmeComp 中管理自治备份

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE 实例系列

- 允许组 AcmeGroup 到区间 AcmeComp 中的 MANAGE 度量

- 允许组 AcmeGroup 在区间 AcmeComp 中执行 INSPECT 工作请求

- 允许组 AcmeGroup 使用区间 AcmeComp 中的标记名称空间

- Oracle Public Cloud 部署:

-

步骤 2:创建 VCN 和子网

适用于:![]() 仅限 Oracle Public Cloud

仅限 Oracle Public Cloud

在此步骤中,Acme I.T. 或 Acme 的网络管理员在 AcmeComp 区间中创建 AcmeVCN VCN 以及 AcmeSubnet 和 AppSubnet 子网。

要执行此步骤,Acme I.T. 首先与 Acme I.T. 部门的网络进行协商,以保留不会与公司的内部部署网络冲突的 CIDR IP 地址范围。(否则,VCN 将与内部部署网络冲突,无法设置 IPSec VPN。)保留范围为 CIDR 10.0.0.0/16。

然后,Acme I.T. 按照 Oracle Cloud Infrastructure 文档中方案 B:Private Subnet with a VPN 中的说明,使用 Oracle Cloud 控制台创建 VCN、子网和其他网络资源。

- AcmeSubnet (专用子网)的 10.0.10.0/24

- AppSubnet 的 10.0.100.0/24(公共子网)

- AcmeSeclist :AcmeSubnet 的基本安全列表。创建 AcmeSubnet 子网时使用它。

- AppSeclist :AppSubnet 的基本安全列表。创建 AppSubnet 子网时使用它。

有关 AVMC 入站和出站要求的更多详细信息,请参见 Requirements to Provision an Autonomous Exadata VM Cluster 。

安全规则位于 AcmeSeclist

下面是在 AcmeSeclist 中创建的入站规则:

| 无状态 | 源 | IP 协议 | 源端口范围 | 目的地端口范围 | 类型和代码 | 允许 |

|---|---|---|---|---|---|---|

| 无 | 10.0.10.0/24 | ICMP | 全部 | 全部 | 全部 | 以下项的 ICMP 流量:全部 |

| 无 | 10.0.10.0/24 | TCP | 全部 | 全部 | 端口的 TCP 流量:所有 | |

| 无 | 10.0.100.0/24 | TCP | 全部 | 1521 | 端口的 TCP 流量:1521 Oracle Net | |

| 无 | 10.0.100.0/24 | TCP | 全部 | 2484 | 端口的 TCPS 流量:2484 Oracle Net | |

| 无 | 10.0.100.0/24 | TCP | 全部 | 6200 | 用于端口的 ONS/FAN:6200 | |

| 无 | 10.0.100.0/24 | TCP | 全部 | 443 | 端口的 HTTPS 流量:443 |

下面是在 AcmeSeclist 中创建的出站规则:

| 无状态 | 目的地 | IP 协议 | 源端口范围 | 目的地端口范围 | 类型和代码 | 允许 |

|---|---|---|---|---|---|---|

| 无 | 10.0.10.0/24 | ICMP | 全部 | 全部 | 全部 | DevVMSubnet 内的所有 ICMP 流量 |

| 无 | 10.0.10.0/24 | TCP | 全部 | 全部 | DevVMSubnet 中的所有 TCP 流量 |

安全规则位于 AppSeclist

下面是在 AppSeclist 中创建的入站规则:

| 无状态 | 源 | IP 协议 | 源端口范围 | 目的地端口范围 | 类型和代码 | 允许 |

|---|---|---|---|---|---|---|

| 无 | 0.0.0.0/0 | TCP | 全部 | 22 | 全部 | 端口的 SSH 流量:22 |

注意:

建议将安全规则中的 0.0.0.0/0 更改为您批准的 CIDR 范围/IP 地址列表。下面是在 AppSeclist 中创建的出站规则:

| 无状态 | 目的地 | IP 协议 | 源端口范围 | 目的地端口范围 | 类型和代码 | 允许 |

|---|---|---|---|---|---|---|

| 无 | 10.0.10.0/24 | TCP | 全部 | 1521 | ||

| 无 | 10.0.10.0/24 | TCP | 全部 | 2484 | ||

| 无 | 10.0.10.0/24 | TCP | 全部 | 443 | ||

| 无 | 10.0.10.0/24 | TCP | 全部 | 6200 |

步骤 3。分配组管理员

在此步骤中,安全管理员将指定 Acme I.T. 成员的云用户添加到 AcmeGroup 。

要执行此步骤,安全管理员应按照 Oracle Cloud Infrastructure 文档中管理用户中的说明使用 Oracle Cloud 控制台将用户添加到组中。

步骤 4。创建 Autonomous AI Database 资源

-

Exadata 基础结构

在此步骤中,组管理员按照 Create an Exadata Infrastructure Resource 中的说明创建名为 AcmeInfrastructure 的 Exadata 基础结构资源。

-

自治 Exadata VM 集群

在此步骤中,组管理员按照 Create an Autonomous Exadata VM Cluster 中的说明创建具有以下规范的 PocAVMC ,将所有其他属性保留在其默认设置中。

设置 值 AVMC 名称 PocAVMC 底层 Exadata 基础结构 AcmeInfrastructure 虚拟云网络 (VCN) 适用于:

仅限 Oracle Public Cloud

仅限 Oracle Public CloudAcmeVCN 子网 适用于:

仅限 Oracle Public Cloud

仅限 Oracle Public CloudAcmeSubnet -

自治容器数据库

在此步骤中,组管理员按照 Create an Autonomous Container Database 中的说明创建具有以下规范的 PocACD ,并将所有其他属性保留在其默认设置中。

设置 值 ACD 名称 PocACD 基本 AVMC PocAVMC 容器数据库软件版本 最新软件版本 (N) -

自治 AI 数据库

在此步骤中,组管理员按照 Create an Autonomous AI Database 中的说明创建 PocADB 。这些数据库是使用以下规范创建的,将所有其他属性保留在默认设置中。

设置 值 数据库名称 PocADB 基本 ACD PocACD 数据库实例 可以选择创建自治 AI 数据库或面向开发人员的自治 AI 数据库

Autonomous AI Database on Dedicated Exadata Infrastructure 现已配置为快速开发概念验证应用。