基于欧盟的案例研究

虽然各种功能的细节信息丰富,但通过示例说明环境的实施很有帮助。在下面的示例中,我们介绍了子销售顾问用户的概念。

- 通过组织或条约与客户实体直接相关,并与客户实体具有政府或商业关系。

- 完全包含在欧盟内部,并且至少要满足与客户实体本身相同的数据保护和主权要求。

- 它们不仅仅是客户本身中的组织组,而是属于自己的实体。这可以是政府部门或商业公司实体的子公司。它们可能具有数据保护和分类方面的要求超集,但不能低于客户实体自身的最低要求。例如,如果客户为自己维护了一组区间和资源,但为子销售顾问用户提供了访问权限,则客户将根据子销售顾问用户的特定法律框架控制子销售顾问用户部署的资源。

子 SSC 区间将仅供每个子 SSC 用户使用,并且其他任何子 SSC 用户都无法查看其他子 SSC 用户的区间结构、资源或活动。审计日志和其他审计和合规活动位于客户级别,但会使每个身份域都可见,每个身份域由各自的“根”区间进行筛选,并根据其身份成员资格来提供可见性而受到限制。这样,客户和各个子销售顾问用户都可以独立审计成本、合规性和威胁检测。创建的资源将由客户(他们自己的区间)和每个子销售顾问用户自行决定,并且可能会受欧盟主权云中 OCI 区间配额和预算功能的限制。

示例安全模型

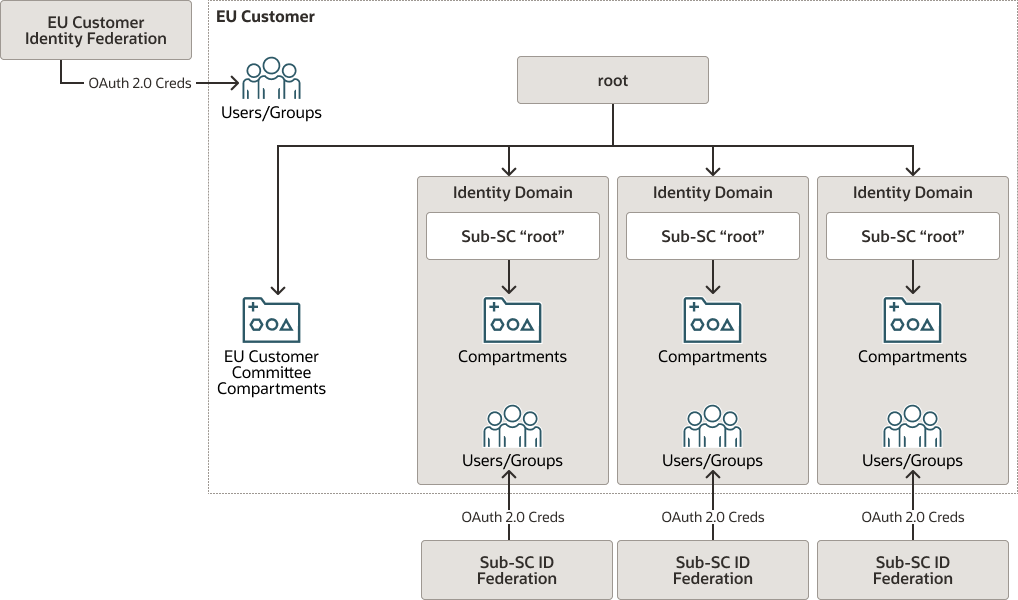

下图说明了此示例的安全模型:

在此处,客户建立租户并构建一组区间供自己使用(“分部”区间)和一组基本区间供每个子 SC 成员使用。当每个子 SSC 用户注册使用租户中的资源时,将围绕为子 SSC 用户创建的特定高级别区间创建一个身份域。然后,子 SSC 用户可以将自己的用户群联合到各自的身份域,并独立于客户分配的权限来分配权限。这些域可以作为独立于准的实体运行,其关系是根据联合协议定义的。

数据保护用例

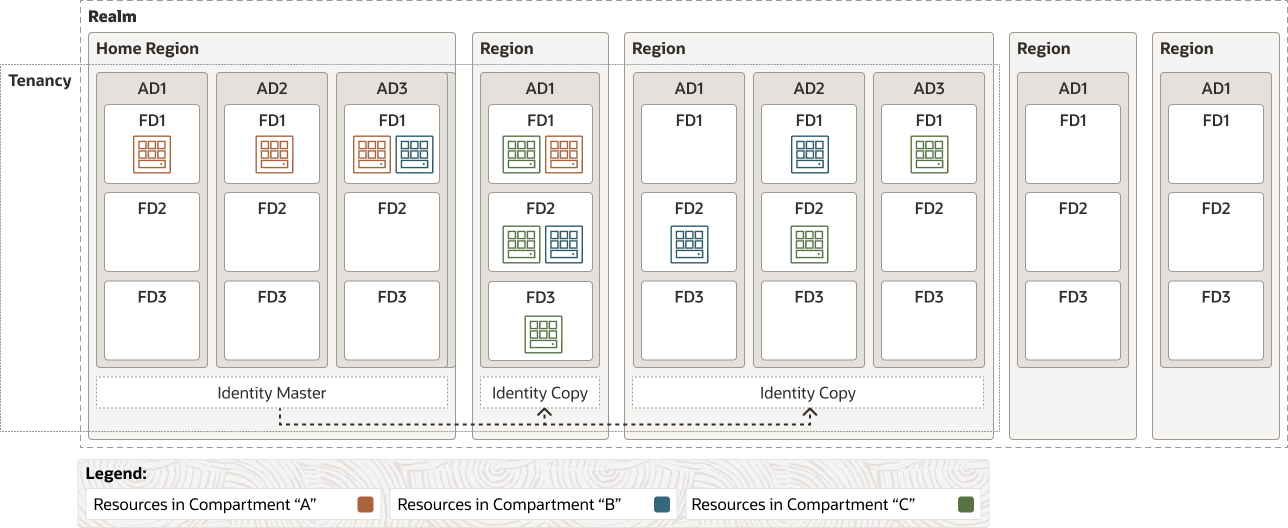

区间也遵循此模型。这样,每个子 SSC 用户都可以使用在自己的区间(跨两个数据区域)内创建的各个资源来执行数据复制,从而充当复制目标或源。这允许使用主动/主动和主动/被动的数据保护模型,具体取决于子 SC 部署的单个应用程序的能力以及无法处于活动/活动状态的应用程序的 RTO/RPO 容差。数据保护将独立于其他子销售顾问用户的观点。客户可以看到它提供基线服务,因为复制存在,而不是通过观察数据本身。备份和/或快照服务可供子 SC 用户(对于块存储和对象存储)使用,并将本地化到每个子 SC 用户的身份域/区间(其他子 SC 用户无法访问)。

或者,每个子 SSC 用户可以使用第三方或本地(在子 SSC 环境的物理边界内)资源作为数据保护目标。这可以通过在子用户控制下与区间的专用 FastConnect 或 CPE VPN 连接来实现。数据连接将与其他子 SSC 用户和客户完全隔离,因为每个连接点都只存在于子 SSC 用户本身的身份域/区间结构中。此模型将允许将数据保护和提取回第三方(在客户控制之外)到位于子 SCS 环境物理界限内的本地数据存储库,或根据各个子 SCS 用户的需求将数据提取回第三方。