为 Oracle Cloud Infrastructure 设计 DDoS 保护

虽然有许多可供选择的设计选项,但大多数设计的共同因素是,它们必须:

- 符合业务安全标准

- 安全的端到端

- 遵循深度防御模型

- 易于管理

- 可扩展

OCI DDoS 保护服务的主要目标是提供符合组织 DDoS 要求的安全且可扩展的解决方案,同时支持多个环境层,包括生产、暂存、开发、质量保证和灾难恢复。OCI DDoS 保护服务还利用 OCI 云原生组件(例如 Web 应用防火墙 (Web Application Firewalls,WAF),通过深度防御安全模型帮助公司建立高可用性和可扩展的架构网络负载平衡器 (Network Load Balancers,NLB)、启用了 DDoS 的第三方下一代防火墙 (NGFW) 和 TLS/SSL 证书,以及每个设计的关联优势和注意事项。

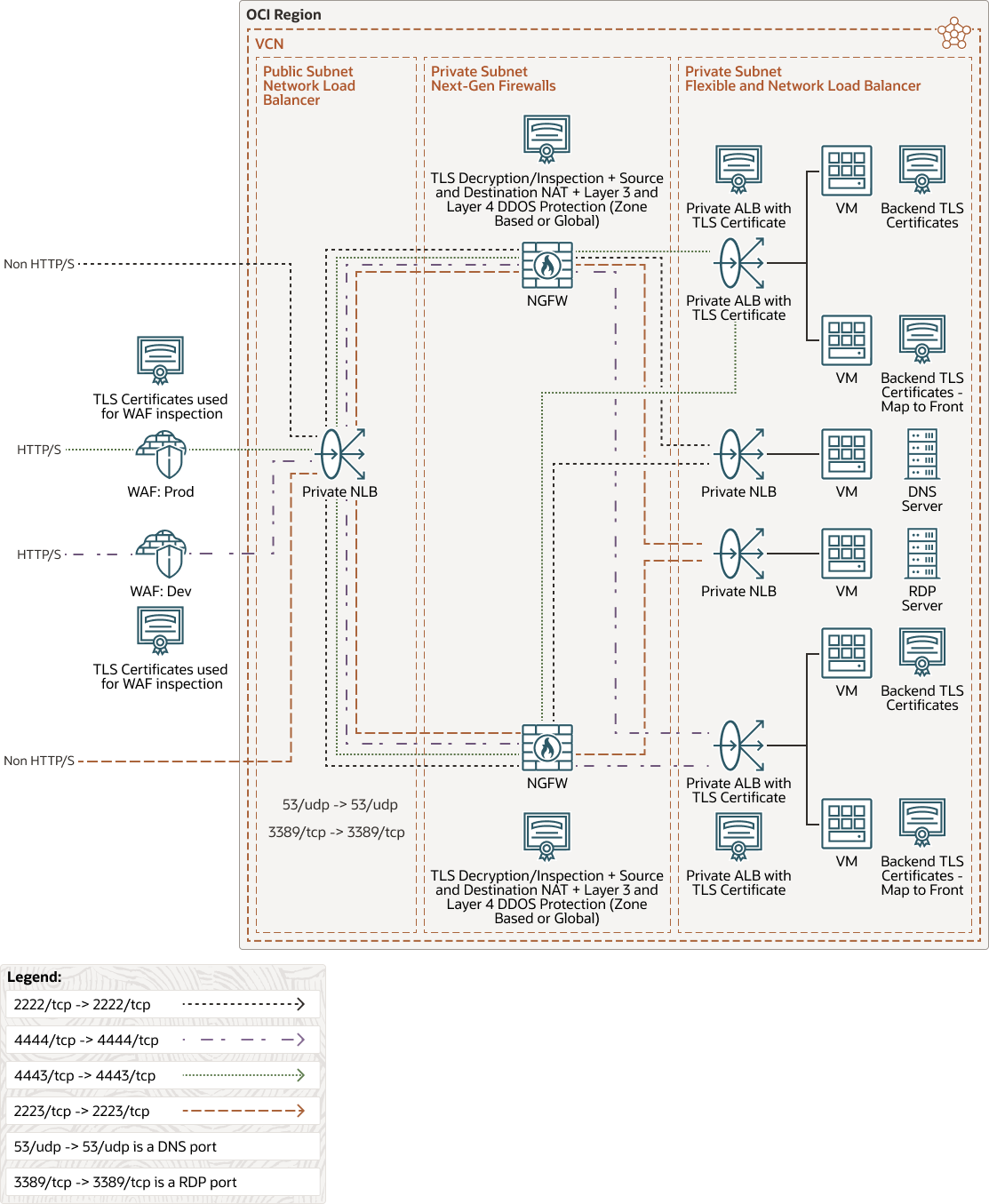

设计选项 1:Web 应用防火墙和单个网络负载平衡器

在此设计中,TLS 证书用于 HTTP/S 流的 WAF、NGFW、专用 FLB 和后端服务器。HTTP/S 流始终从 OCI WAF 边缘入站,并通过 NLB 逐步运行,然后是 NGFW,最后是专用 FLB。此方法要求每个环境层(例如,生产、QA 和 DR)使用多个 WAF 策略,并将 HTTP/S 流量转发到单个 NLB、单个 FLB 及其对应的后端集。

注:

对于所有非 HTTP/S 流,流将始终通过 NLB 入站,绕过 OCI WAF,由 NGFW,最后是专用 NLB。这样,可以在基于区域的级别或全局级别实施防火墙 DDoS,以专注于第 3 层和第 4 层攻击。下表说明了此体系结构。

当流量通过 OCI 边缘传入时,OCI WAF 边缘策略将执行 TLS/SSL 终止。然后对包进行解密,以便可以在将流量发送到特定端口上的源之前检查任何恶意 WAF 第 7 层有效负载。默认情况下,这是 443/TCP,可以配置为在特定端口上转发。

OCI WAF 的来源配置为将流量转发到单个 NLB,然后将流量转发到给定 TCP 端口的第三方 NGFW 计算实例。例如,在上图中,来自 OCI WAF 边缘的绿色和蓝色流量分别发送到特定端口上的源(NLB 监听程序 IP 地址)、4443/TCP 和 4444/TCP。反过来,NLB 配置为将流量转发到同一 TCP 端口上的后端集 (NGFW)。

NLB 在第 3 层和第 4 层运行,并放在公共子网中。NLB 通常配置为保留客户机源 IP 地址。将使用专用于 OCI WAF 服务的文档 OCI WAF CIDR 来代理通过 OCI WAF 摄取的流量。由于流量通过记录的 OCI WAF CIDR 列表进行代理,因此我们可以利用安全列表和/或 NSG 来限制与有效和可信 OCI WAF CIDR 列表的连接,从而增加一层额外的安全保护。这也意味着 NLB 子网流日志和第三方 NGFW 流量日志只能将 OCI WAF CIDR 范围中的 IP 地址视为源 IP。

由于此设计利用使用 NLB 的活动/活动防火墙,因此第三方防火墙必须在将流量转发到专用 FLB 之前执行 source-NAT,以维护返回流量的对称路径。NGFW 还需要执行目标 NAT,因为目的地是私人 FLB。

假设 NGFW 支持解密和检查,我们可以在将流量转发给给定 FLB 之前,对 NGFW 上的未加密有效负载执行 IDS/IPS。

考虑到上述要求和设计方案,我们可以针对此部署得出以下最佳实践:

- 为每个环境层(生产、开发和 QA)分别制定 WAF 策略。

- 使用单个网络负载平衡器 (NLB)。

- 对多个环境层重用相同的后端 NGFW。

- 设计深度防御架构。

- 端到端保护环境。

- 缓解和控制来自本地部署的 Oracle Cloud 攻击。

- 通过组织控制获得第 3 层和第 4 层 DDoS 保护。

- 在防火墙层中配置 DDoS,并使用用户控制来补充 Oracle 的产品。

设计选项 2:Web 应用程序防火墙和多个网络负载平衡器

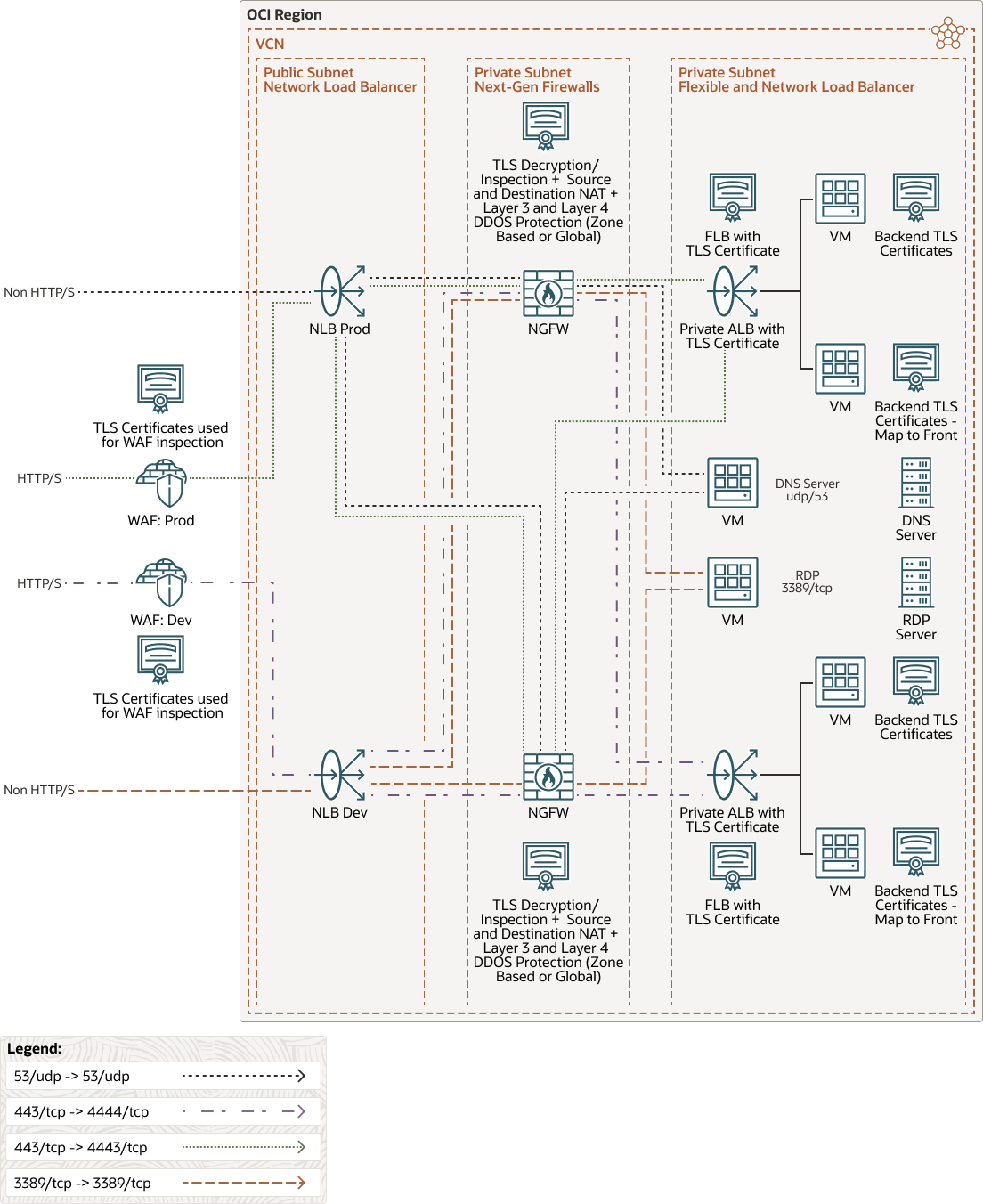

在此设计中,技术、组件和数据流与之前的设计保持不变。流量通过 OCI 边缘传入后,在发送到 NLB、NGFW 并最终成为专用 ALB 之前,OCI WAF 边缘策略会针对任何恶意 WAF 第 7 层有效负载进行处理和检查。同样,所有非 HTTP/S 流将始终通过 NLB 进行入站,绕过 OCI WAF 和 NGFW,最后通过专用 NLB 进行入站。这样,可以在基于区域的级别或全局级别实施防火墙 DDoS,以专注于第 3 层和第 4 层攻击。

选项 2 设计的主要区别是利用每个环境层(生产、开发和 QA)的多个 NLB 来隔离环境流量。在选项 2 中,每个 NLB 使用 NGFW 上的唯一辅助 IP 地址作为后端集来转发流量。流量最终会到达指定 FLB 的指定应用或服务。此设计还引入了使用单个 NLB 扩展超过 50 个监听程序限制的功能。此设计还将允许重新使用 NLB 监听程序端口来标准化每个环境层(生产、开发和 QA)的流量流。

下表说明了此体系结构。