了解云路线图的各个阶段

此云采用路线图的目标是帮助您将内部部署访问管理系统迁移到 Oracle Identity Cloud Service ,并将您的云和内部部署应用程序与 Oracle Identity Cloud Service 提供的单点登录集成。

该路线图有四个阶段。从一个阶段迁移到另一个阶段的过程是独一无二的,因为您有自己的业务优先级和时间表。路线图包含每个阶段为了能够迁移到下一阶段而必须满足的最低要求。

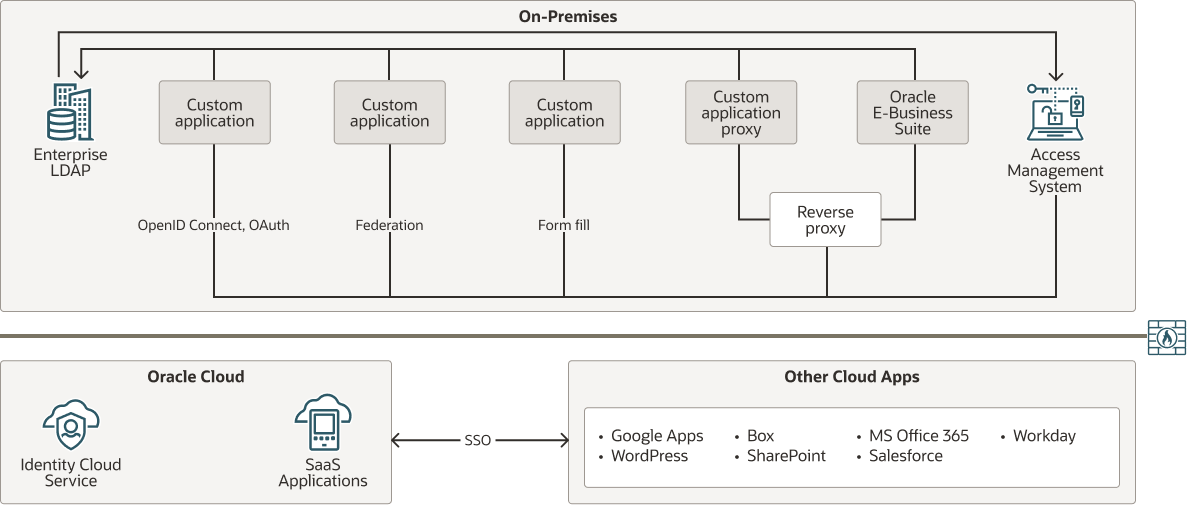

了解阶段 1

在此阶段,您需要为内部部署应用和云应用隔离环境。这些应用程序未集成以进行身份验证。用户必须登录才能访问内部部署应用,然后重新登录才能通过不同的身份验证流访问云应用。

插图 cloud-roadmap-stage-1.png 的说明

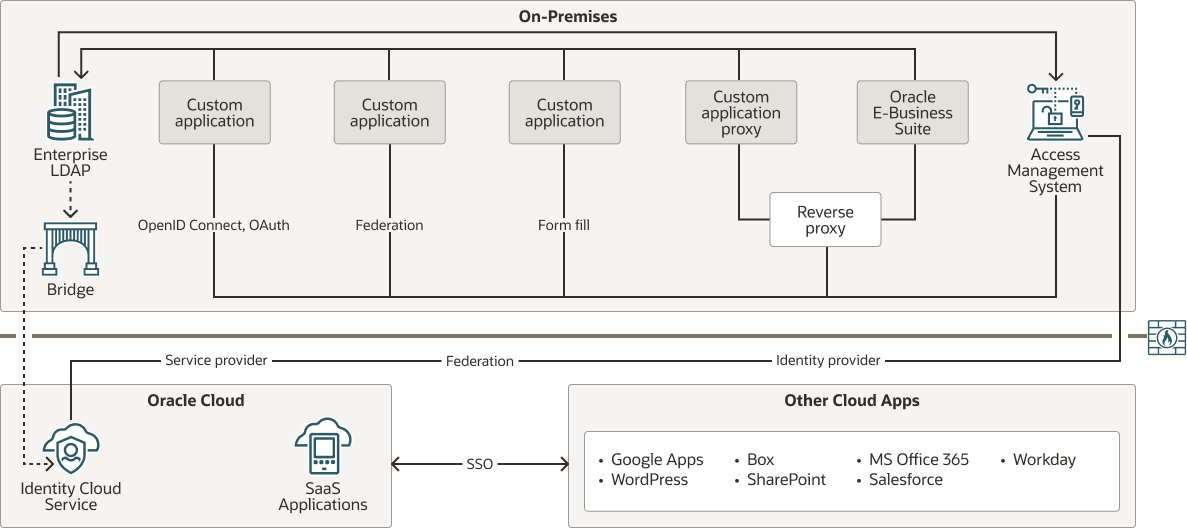

了解阶段 2

在此阶段,您将使用 Oracle Identity Cloud Service 在内部部署应用与云应用之间建立单点登录 (SSO)。

如果您不希望通过更改用户登录到其内部部署应用程序的方式来影响用户,则可以使用安全断言标记语言 (SAML) 将内部部署访问管理系统与 Oracle Identity Cloud Service 集成。访问管理系统充当身份提供者,Oracle Identity Cloud Service 充当服务提供商。

当用户尝试访问与 Oracle Identity Cloud Service 集成的云应用程序时,Oracle Identity Cloud Service 会将验证委托给内部部署访问管理系统。访问管理系统显示其登录页,用户将其身份证明提交到系统。

插图 cloud-roadmap-stage-2.png 的说明

或者,如果您希望用户通过登录 Oracle Identity Cloud Service 来访问其内部部署应用程序,则可以更改内部部署访问管理系统与 Oracle Identity Cloud Service 之间的信任关系。这样,Oracle Identity Cloud Service 充当身份提供者,访问管理系统充当服务提供商。当用户尝试访问与 Oracle Identity Cloud Service 集成的云应用程序时,Oracle Identity Cloud Service 将对用户进行验证。如果用户随后尝试访问与内部部署访问管理系统集成的内部部署应用程序,则系统会将验证委派给 Oracle Identity Cloud Service 。

通过使用 Oracle Identity Cloud Service 作为身份提供者,您可以利用其功能,例如第 4 阶段中列出的功能。您还可以定制 Oracle Identity Cloud Service 登录页面或标记此页面,以符合贵公司的标准。通过这种方式,可以最大限度地减少用户验证流中更改的影响。

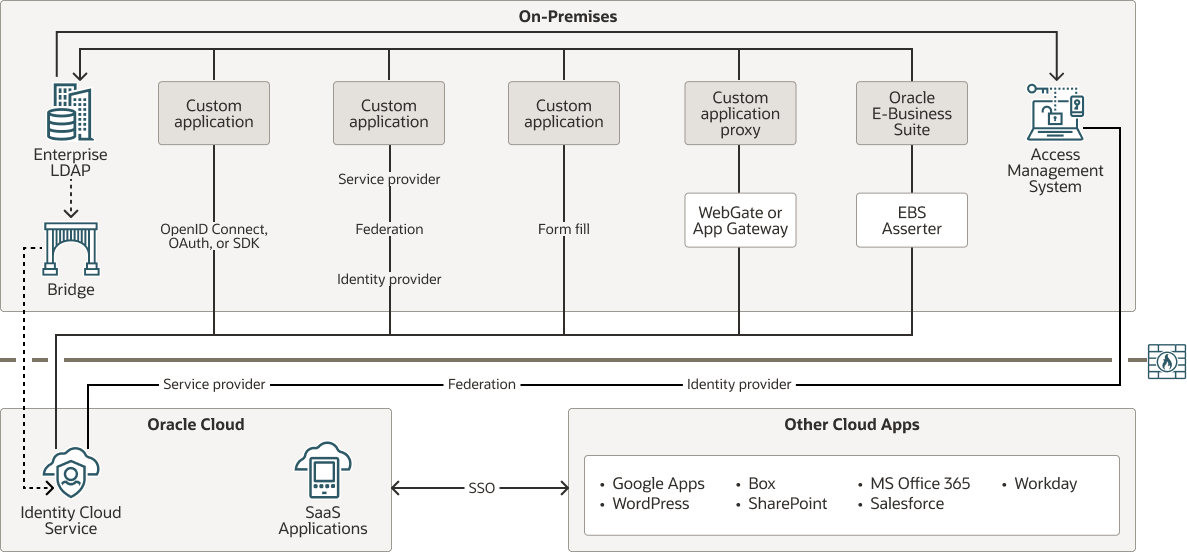

了解阶段 3

在此阶段,您可以直接将内部部署应用与 Oracle Identity Cloud Service 集成。

您应确定 Oracle Identity Cloud Service 支持集成应用程序的集成方法,以实现单点登录目的,例如:

- 应用程序模板,用于应用程序目录中列出的应用程序。

- 联盟,用于安全断言标记语言 (SAML) 应用程序,其中应用程序是服务提供商,Oracle Identity Cloud Service 是身份提供者。

- OpenID Connect,用于支持 OpenID Connect 的应用程序。

- EBS Asserter,用于 Oracle E-Business Suite 应用程序。

- 软件开发工具包 (SDK),用于您有权访问源代码的应用程序。

- WebGate,用于受 WebGate 保护的应用程序。

- 安全表单填写,当 OpenID Connect、OAuth、SDK 或 SAML 不适用于您的应用时。

- 应用程序网关,用于网关支持的企业应用程序。

插图 cloud-roadmap-stage-3.png 的说明

您应评估将应用从内部部署访问管理系统迁移到 Oracle Identity Cloud Service 所需的工作。此外,您可能无法迁移某些应用程序,因此这些应用程序仍然依赖于您的访问管理系统。

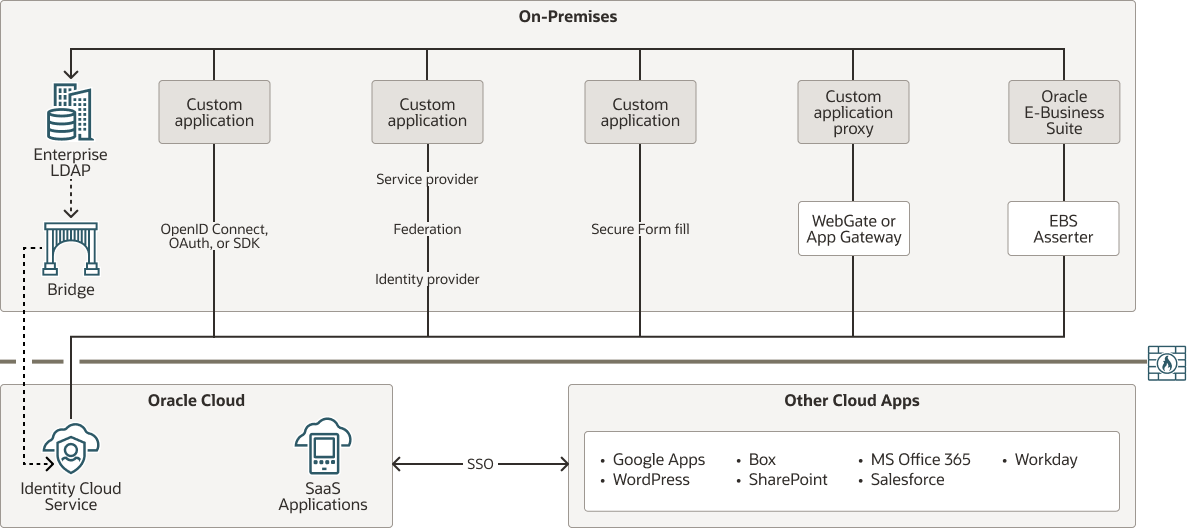

了解阶段 4

在此阶段,内部部署应用不再依赖于访问管理系统。

您可以断开 Oracle Identity Cloud Service 与内部部署访问管理系统的连接,并开始利用 Oracle Identity Cloud Service 功能。下面介绍了几种此类功能:

- 自适应安全:根据用户在 Oracle Identity Cloud Service 中的行为提供强大的身份验证功能。激活后,自适应安全可以基于历史行为分析用户的风险概要信息,例如太多不成功的登录和多因素身份验证 (MFA) 尝试。

- 登录策略:允许登录或阻止用户登录到 Oracle Identity Cloud Service 的管理员定义标准。

- MFA:需要两个因素来验证用户的身份。第一个因素是提示输入用户名和密码。第二个因素是另一个验证,由附加信息或第二个设备组成,用于验证用户的身份并完成登录过程。这两个因素共同作用,增加了另一个安全层。

- 账户恢复:帮助用户在登录时遇到问题、被锁定或忘记密码时访问其账户。管理员可以配置三个账户恢复因素:安全问题、电子邮件和短信。

- 社交登录:用户可以使用其社交账户登录 Oracle Identity Cloud Service 。

由于 Oracle Identity Cloud Service 现在用作访问管理系统,因此评估内部部署企业目录非常重要。如果需要这些目录,请继续将您的用户从 Active Directory (AD) 企业目录或企业轻量目录访问协议 (LDAP) 同步到 Oracle Identity Cloud Service 。为此,请使用以下桥之一:

- AD 桥:提供 AD 企业目录结构与 Oracle Identity Cloud Service 之间的链接。Oracle Identity Cloud Service 可以同步此目录结构,以便将任何新的、更新或删除的用户记录传输到 Oracle Identity Cloud Service 中。该桥轮询 AD 以了解对这些记录所做的任何更改,并将这些更改引入 Oracle Identity Cloud Service 。因此,如果在 AD 中删除了用户,则此更改将传播到 Oracle Identity Cloud Service 。

- 预配桥:提供企业 LDAP(例如 Oracle Internet Directory)与 Oracle Identity Cloud Service 之间的链接。通过同步,直接在 LDAP 上创建和更新的帐户数据将提取到 Oracle Identity Cloud Service 中并为相应用户存储。对这些记录所做的任何更改都将传输到 Oracle Identity Cloud Service 中。

插图 cloud-roadmap-stage-4.png 的说明

对于无法迁移且仍然依赖于内部部署访问管理系统的应用程序,请更改访问管理系统与 Oracle Identity Cloud Service 之间的信任关系。这样,Oracle Identity Cloud Service 充当身份提供者,访问管理系统充当服务提供商。