定义工作量要求

通信需求

OCI 通信网关

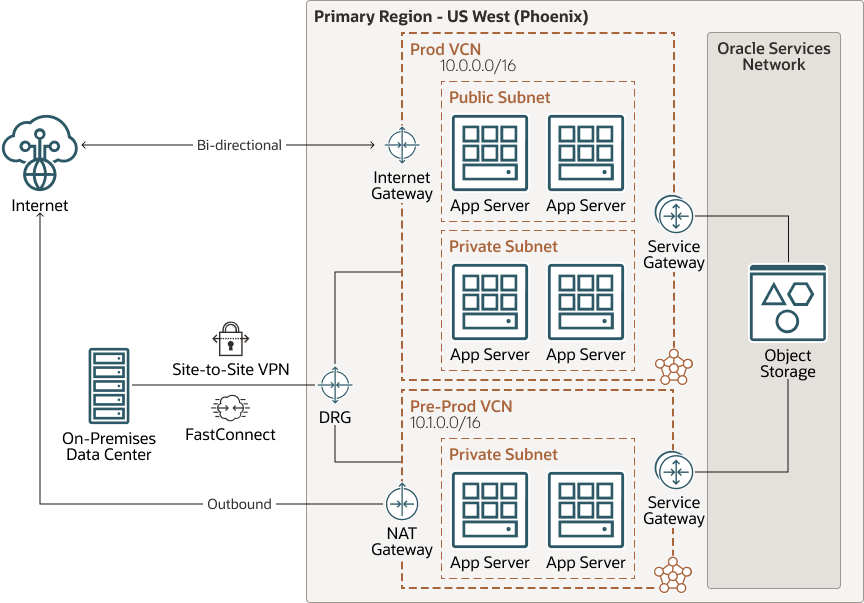

根据工作负荷的要求,从下表中选择适当的通信网关:

| 功能 | 推荐网关 | 注释 |

|---|---|---|

| 可以从 OCI 或 Internet 启动 OCI 进出流量 | Internet 网关 | 需要公共子网和具有公共 IP 的资源 |

| OCI 中的资源可以安全地访问互联网 | NAT 网关 | 仅允许从子网内发起的流量通过 NAT 网关 |

| 访问 Oracle Service Network 中的 Oracle Cloud Infrastructure Object Storage 或其他服务 | 服务网关 | 服务示例包括 OS 管理服务、Oracle Linux 或 Yum Service。有关 OSN 中受支持服务的完整列表,请参见浏览部分

|

| OCI 与内部部署以及 VCN 之间的连接 | DRG | 虚拟路由器通过一个中心连接点连接 VCN 和内部部署位置,并连接区域和不同租户 |

VCN 间连接

Oracle 建议使用 DRG 建立 VCN 之间的连接。DRG 提供了可扩展的路径,不仅可用于在 VCN 之间建立连接,还可以用于内部部署和其他云之间的连接。动态路由导入可降低管理复杂性。要满足两个 VCN 之间的特定路由需求,请使用本地对等连接网关 (Local Peering Gateway,LPG)。您可以根据您的要求同时使用 DRG 和 LPG。

以下是 VCN 间连接使用 LPG 或 DRG 的三个示例:

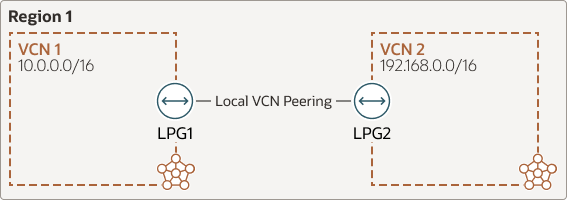

本地对等连接 Gateway (LPG)

下图显示了使用 LPG 进行本地对等连接的具有两个 VCN 的区域:

这两个 VCN 必须位于同一 OCI 区域中,每个 VCN 最多可以有 10 个 LPG。

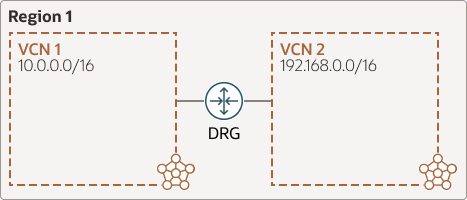

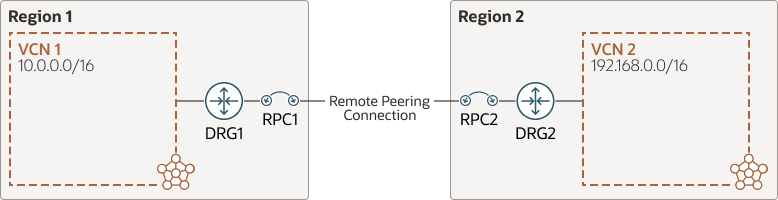

动态路由网关 (DRG)

DRG 在区域内或跨区域连接 VCN,每个 DRG 最多允许 300 个附加。除了静态路由外,DRG 还提供简单的路由选项。使用导入路由分配将来自所连接网络的路由动态导入到 DRG 路由表中。

下图显示了在同一区域中具有由 DRG 连接的两个 VCN 的区域:

下图显示了使用 DRG 的两个 VCN 在不同区域之间连接的具有两个 VCN 的区域:

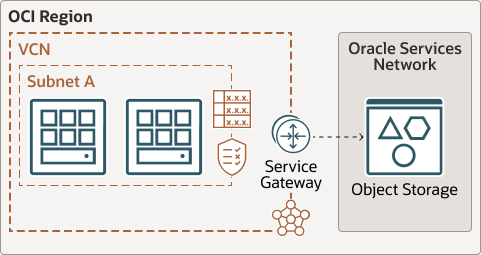

访问 Oracle 服务网络 (OSN)

OSN 是 OCI 中为 Oracle 服务保留的概念性网络。

以下架构显示了在不通过服务网关通过互联网传输流量的情况下访问 OSN 的 VCN:

考虑以下选项,并确定要如何路由流量:

- 使用服务网关将专用流量路由到 OSN,而无需遍历互联网。

- 服务(例如对象存储)具有可以通过互联网访问的公共 IP。使用专用端点 (Private Endpoint,PE) 保持 OCI 网络中的流量。

- 在向 OSN 添加路由时,确定是要允许网络使用所有 OCI 服务,还是仅使用 OCI Object Storage 进行数据库备份。

- 考虑专用端点 (Private Endpoint,PE),以便从 VCN 或内部部署数据中心直接进行专用访问。例如,您可以为 OCI 对象存储配置可从 VCN 内或内部部署区域通过专用 IP 地址访问的 PE。

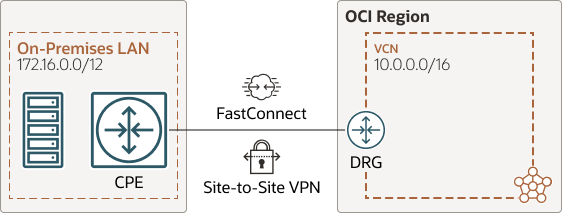

混合云和多云连接要求

使用以下连接选项之一,根据您的需求将 OCI 连接到内部部署网络:

- OCI FastConnect 使用专用连接实现固定带宽和延迟。Oracle 建议使用冗余连接以实现弹性。

- OCI Site-to-Site VPN 使用 Internet 作为运营商,还可以使用 FastConnect。由于公共互联网线路,带宽、延迟和可用性可能会有所不同。Oracle 建议使用冗余隧道。

下图显示了使用站点到站点 VPN 或 FastConnect 将内部部署环境连接到 OCI 的示例体系结构:

Oracle 建议将 FastConnect 用于主连接,并将 VPN 作为生产工作负载的备份。FastConnect 的速度可达 400 Gbps,具体取决于区域和合作伙伴。

要设置连接,请执行以下操作:

- 设置具有公共对等连接的虚拟线路,仅供 OSN 访问。

- 使用专用对等连接建立与 VCN 中资源的专用连接。

- 使用站点到站点 VPN(带有 IPSec)在 FastConnect 专用对等连接中加密流量。

注意:

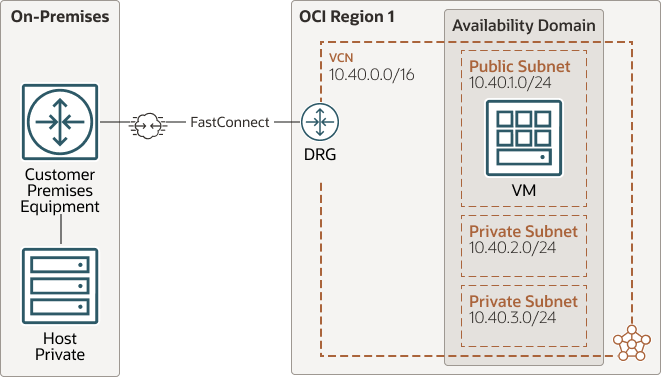

Oracle 建议为所有连接使用冗余硬件。使用 OCI FastConnect 连接到内部部署网络

Oracle 建议将 FastConnect 与 VPN 配合使用作为备份作为生产工作负载的主要连接。使用站点到站点 VPN 作为 FastConnect 的备份连接,因此主连接为 FastConnect,备份为 VPN。可用的连接速度为 1 Gbps、10 Gbps 或 100 Gbps。

- 如果只需要访问 OSN,请使用公共对等连接设置虚拟线路。

- 使用 OCI Site-to-Site VPN (除 FastConnect 公共对等连接外,还使用 IPSec 加密流量)。

- 当您需要与 OCI VCN 中的资源建立专用连接时,请使用专用对等连接。

注意:

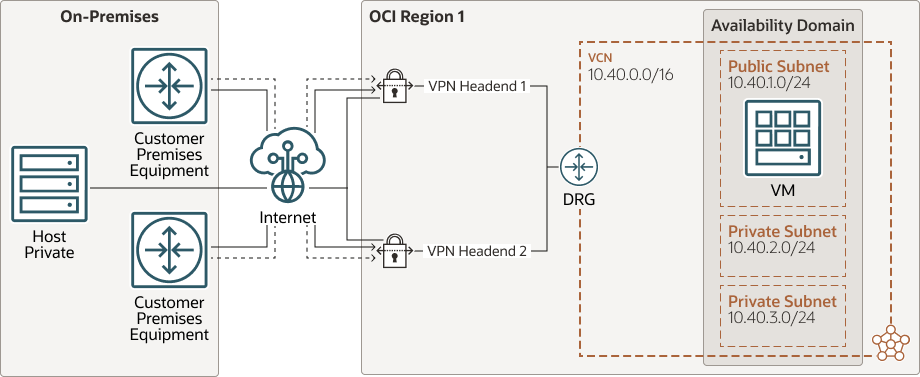

Oracle 建议使用两倍的设备进行冗余。使用 OCI 站点到站点 VPN 连接到内部部署网络

下图显示了具有冗余客户终端设备 (CPE) 的架构,以及使用站点到站点 VPN 的 OCI 连接:

站点到站点 VPN 的性能可能因互联网流量而异。与 FastConnect 一样,使用冗余隧道并在可能的情况下使用冗余 CPE 设备配置站点到站点 VPN。Oracle 为每个站点到站点 VPN 连接提供两个 VPN 端点。

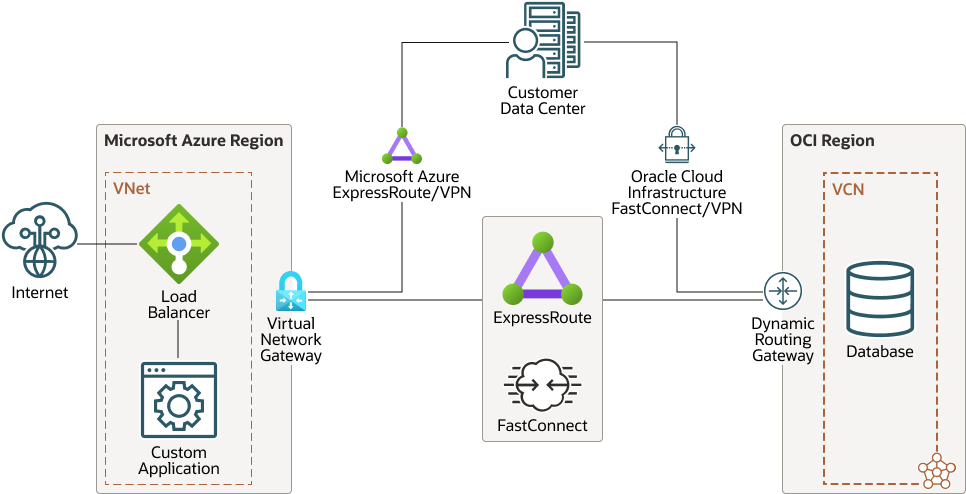

Oracle Interconnect for Microsoft Azure

下图显示了 OCI 区域中的 Oracle 数据库和 Azure 中的应用程序的示例体系结构:

延迟对于良好的用户体验以及更好的响应时间非常重要。Oracle 和 Azure 在全球各地设有集成点。这样可以轻松集成并减少延迟,从而可以使用 FastConnect 和 Azure ExpressRoute 在云之间部署解决方案。

您可以通过 Azure 门户(ExpressRoute 和 OCI 控制台)FastConnect 配置来启用云之间的访问。您只需设置 1x 虚拟线路,因为 Azure 互连具有使用硬件和位置的物理多样性的内置冗余。如果您使用本地 SKU 并选择最低 1 Gbps Azure ExpressRoute 连接速度,则无需支付 Azure 与 OCI 之间的流量成本(出站成本)。互连是在 Azure 和 OCI 彼此靠近的地方构建的,以实现云之间的低延迟。

注意:

并非所有区域都具有此功能。在其他区域使用网络服务提供商。如果您要连接到 Microsoft Azure ,请参阅访问 Microsoft Azure 。

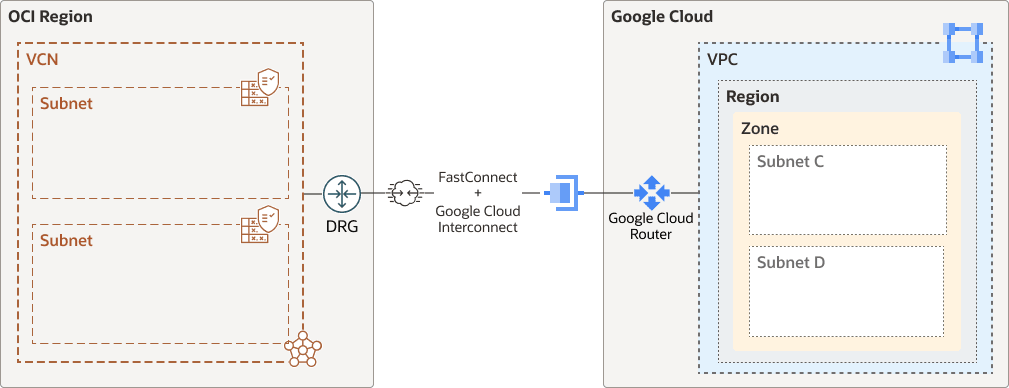

Oracle Interconnect for Google Cloud

下面的架构图显示了 OCI 与 Google Cloud 之间的连接。

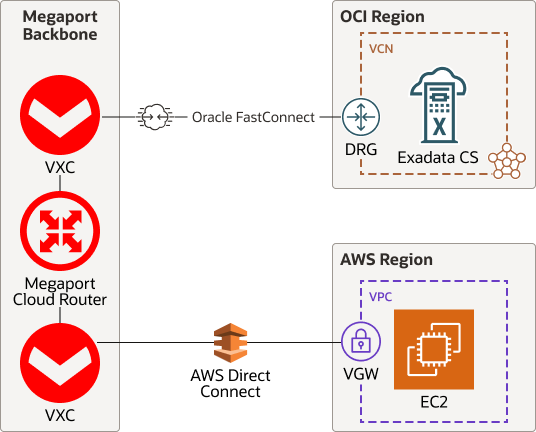

连接到 AWS 和其他云平台

下图显示了使用我们的连接合作伙伴 Megaport 的 OCI 与 AWS 之间的连接:

您还可以考虑在 AWS 和 OCI 之间建立直接的 VPN 连接。

弹性要求

评估您对中断区域弹性的需求,并考虑进行多区域部署。

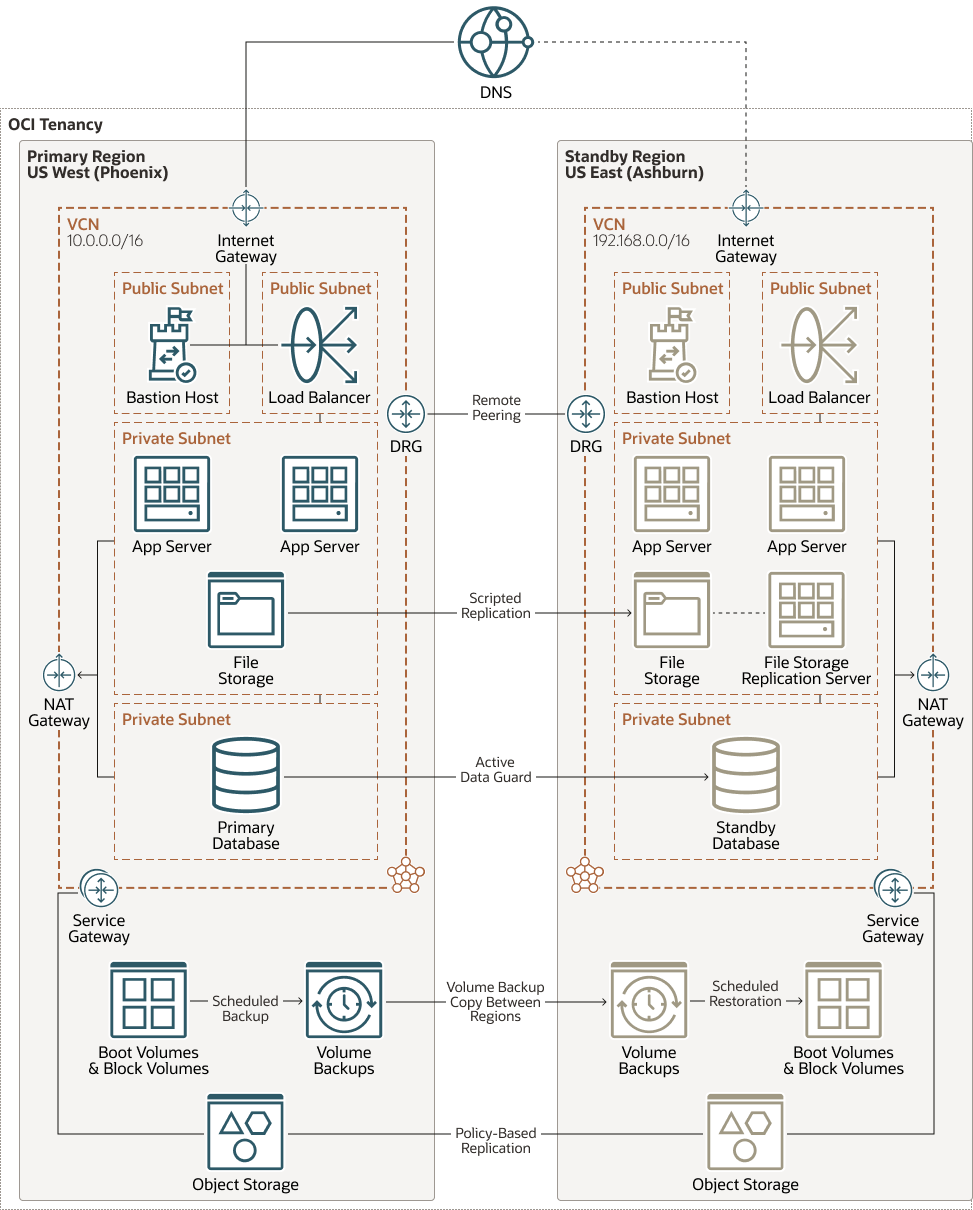

多区域部署

下图显示了主区域与备用区域之间的数据复制:

插图 mult-region-deployment-full-arch.png 的说明

负载平衡

使用负载平衡器(公共或专用)优化流量分配。使用多个后端服务器。

负载平衡器

对于公共 Web 服务器,标准负载平衡器可以终止 SSL 流量或将其传递到后端。根据流量,在最小带宽和最大带宽之间使用灵活的配置。

您可以在第 4/7 层 TCP/HTTP 层上设置公共或专用负载平衡器。

网络负载平衡器

提供非代理、超低延迟、直通负载平衡以及高吞吐量的免费服务。网络负载均衡器针对数天或数月内长时间运行的连接进行了优化,可以连接到同一后端服务器,这对数据库来说是最佳选择。

网络负载平衡器通过基于第 3 层/第 4 层(IP 协议)数据将流量定向到健康的服务器来确保您的服务保持可用。

要了解更多信息,请查看 Explore More 中链接的 OCI 文档中的主题 Comparing Load Balancer and Network Load Balancer 。

安全要求

OCI Web 应用防火墙

- 访问控制

- 机器人管理

- 保护规则

- 费率限制

- 客户应用

注意:

使用 WAF 来保护面向互联网的端点,并确保在应用之间实施一致的安全规则。要了解更多信息,请查看 OCI WAF 策略(区域解决方案)和边缘策略(全局解决方案)。

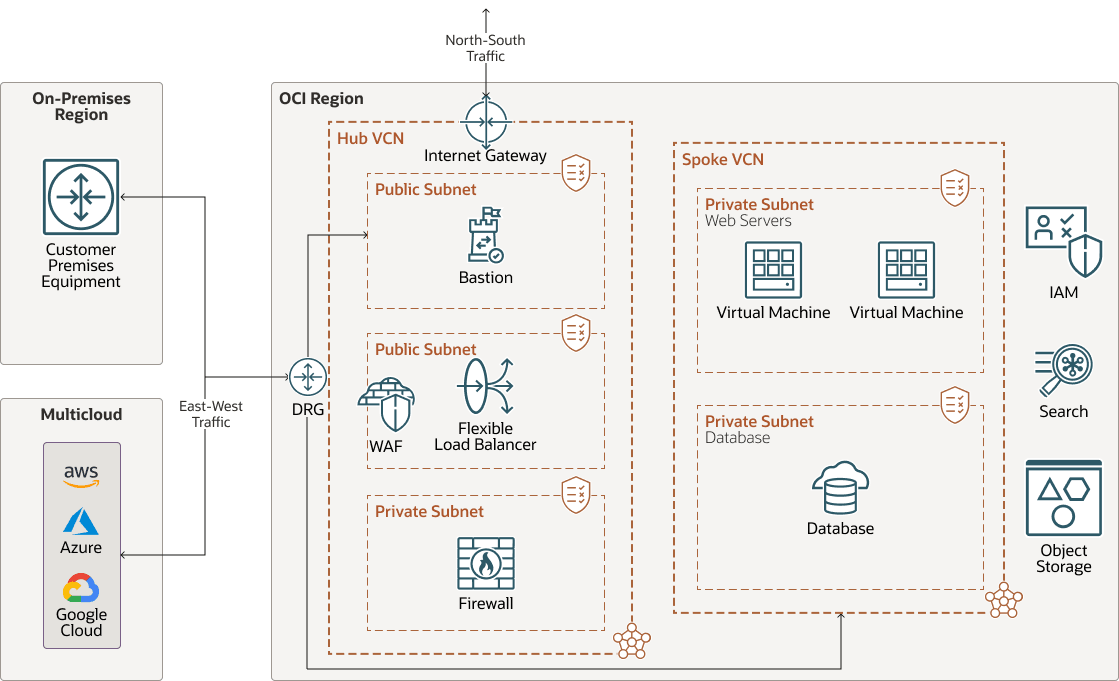

OCI 网络防火墙

下图显示了支持的 OCI Network Firewall 插入设计,该设计允许使用单个 OCI Network Firewall 管理南北 (Internet-bound) 和西东(VCN 间和内部部署)的流量模式:

在此架构中,部署在中心中心 VCN 中的 OCI 网络防火墙可检查并保护从互联网、出站传输到互联网以及从内部部署区域传入的流量流。