了解网络安全性

安全网络是保护您的组织免受网络威胁的关键。设计基于优秀实践和安全框架的网络可以使您的部署对威胁和攻击具有弹性。

使用 CIS OCI 体系框架快速入门模板

Oracle 提供了一个 CIS OCI 体系框架快速入门模板,使您能够在租户内快速实施 CIS OCI 基础基准和整体 OCI 优秀实践。

使用 CIS OCI 体系框架快速入门模板,您可以快速部署租户所需的核心基础设施,同时满足 CIS OCI 基准。CIS OCI 体系框架快速入门模板可帮助您部署和配置的一些资源包括:

- OCI 身份和访问管理 (IAM)

- OCI 日志记录

- OCI 活动

- OCI 通知

- OCI 对象存储

- Oracle Key Vault

- 网络

- 划分

- Cloud Guard

- 漏洞扫描

使用网络安全组 (NSG)

例如,如果在安全列表规则中允许安全 Shell (Secure Shell,SSH),则最终将允许通过 SSH 访问该子网中的所有 VNIC。如果在 NSG 中没有规则,则允许 SSH 访问与该 NSG 关联的 VNIC。

提示:

将 NSG 和安全列表混合在一起时,将强制执行两者的联合。这意味着,如果相关安全列表或 NSG 的any 中的 any 规则允许流量,则允许存在问题的包。例如,如果您的安全列表允许来自所有源 (0.0.0.0/0) 的 SSH,但您的 NSG 不允许,则该子网中与该 NSG 关联的 VNIC 将允许来自所有源的 SSH,因为 SL 规则允许这样做。

Oracle 建议执行以下操作:

- 对安全状况相同的组件使用 NSG,因为在实施将来的增强功能时,Oracle 将 NSG 优先于 SL。例如,在多层体系结构中,每个层应具有单独的 NSG。给定层的 VNIC 都属于该层的 NSG。在给定层中,您可能具有该层 VNIC 的特定子集,这些 VNIC 有额外的特殊安全要求。因此,您应该为这些附加规则创建另一个 NSG,并将该 VNIC 子集放到该层的 NSG 和其他 NSG 中。

- 为具有相同通信流要求的特定资源组创建 NSG,例如针对应用程序的每一层创建 NSG。

- 对所有 SL 和 NSG 规则采用

allowlist方法,并且仅允许应用程序或工作负载所需的特定源、协议和端口。 - 避免允许大型源、协议和端口,因为您不确定具体要求。

- 如果确实允许大型源、协议和端口,则只能临时执行此操作(例如进行故障排除),并在以后将其锁定。

提示:

临时允许 NSG 或 SL 中的流量(例如添加用于故障排除的临时规则)时,请在规则说明中添加注释以指示这是临时的,以后可以删除。这会提醒您在准备就绪时或不确定将来审核是否需要时删除规则。使用 OCI 堡垒服务

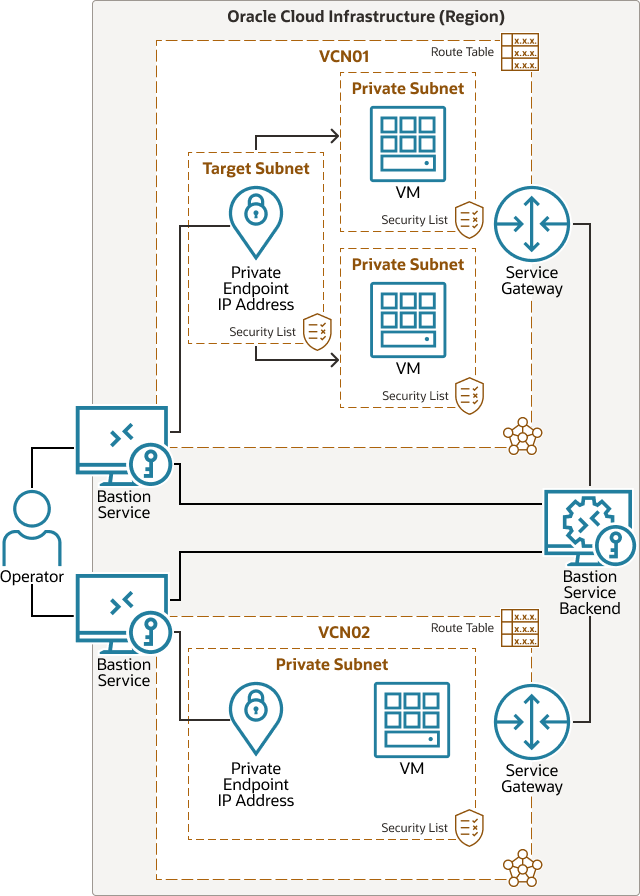

与在公共子网中部署堡垒主机的传统方法相比, OCI 堡垒服务提供了一种可安全访问资源的替代方法。由于以下优势,Oracle 建议使用 OCI 堡垒服务:

- 成本较低

- 与 OCI IAM 集成,实现无缝控制和限制访问

- 复杂性较低(无需公共子网或主机)

- 堡垒会话时间有限

- OCI 托管服务

- 将在 OCI 事件和审计服务中记录并记录

who/when/created/deleted/updated/fetched等管理操作

下图说明了此参考体系结构。

插图 architecture-use-bastion-service.png 的说明

Oracle 建议执行以下操作:

- 熟悉 OCI 堡垒服务并使用它,而不是在公共子网中预配堡垒主机

- 使用 IAM 策略锁定对 OCI 堡垒服务的访问

使用 IAM 策略实施权限最低的管理访问

通过 OCI IAM 服务,您可以控制谁可以访问云资源。您可以控制一组用户具有哪些类型的访问权限以及特定资源。

在 OCI 中预配的网络资源通常是架构中应用和工作负载所依赖的核心构建块的一部分。限制对这些网络资源的访问是 OCI 安全性和 IAM 设计的重要组成部分,有助于防止未经授权的用户创建或更改可能导致停机或安全漏洞的资源。

Oracle 建议执行以下操作:

- 从最简单的方法开始,创建仅允许网络管理员管理云网络的策略。

- 一种高级方法是创建策略来限制对各个网络资源的访问。例如,创建单独的策略以允许一组管理员管理动态路由网关 (DRG) 和另一组管理员管理虚拟云网络 (VCN)。

- 考虑非网络管理员需要具有访问权限的

read-only策略,例如:- 网络可视化工具

- 网络路径分析程序

- 限制

virtual-network-family在 IAM 策略中使用use和manage动词。 - OCI 网络 IAM 策略和设计应是整个 OCI IAM 策略和设计的一部分。

考虑部署 OCI 网络防火墙或第三方防火墙

如果您需要比 OCI 中的本机 SL 或 NSG 提供的功能更多的网络安全要求,OCI 建议您部署 OCI 网络防火墙或第三方防火墙。

防火墙通常会带来新一代功能,例如入侵检测和预防 (IDPS)、URL 过滤和安全套接字层 (SSL) 检查。

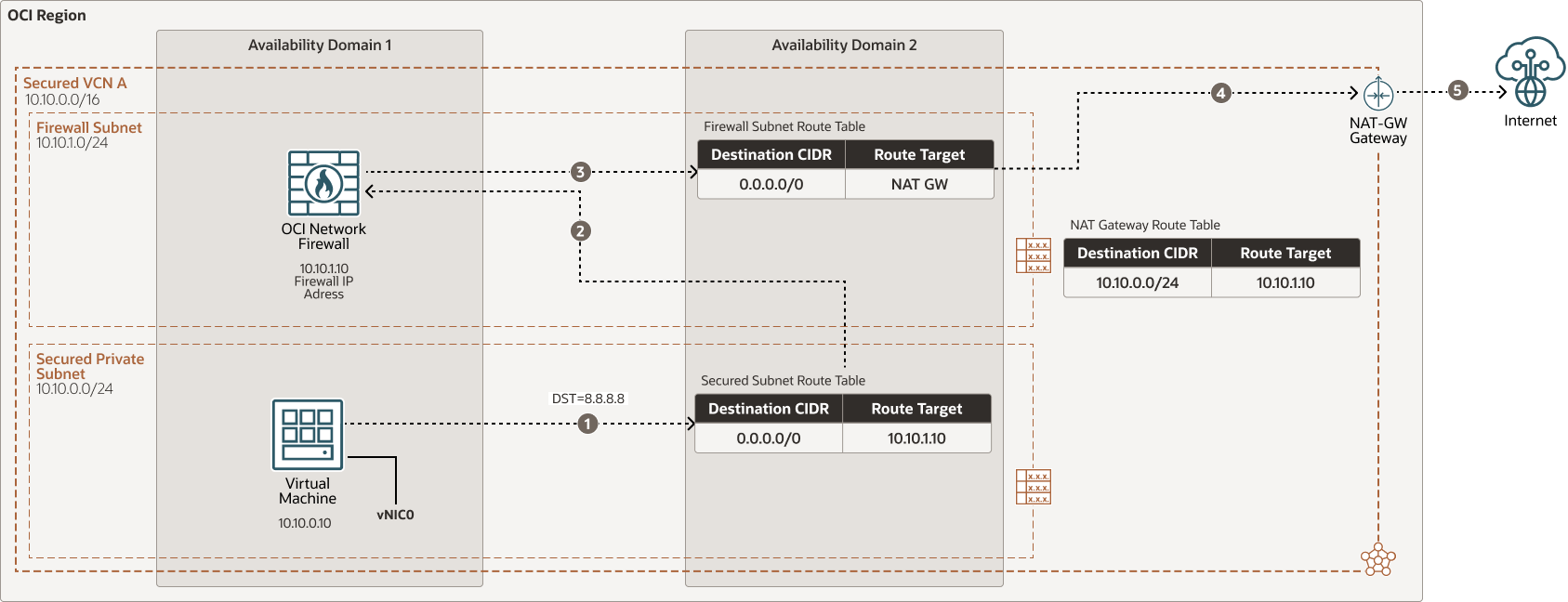

下图说明了使用 NAT 网关以及通过安全 VCN 中的 OCI 网络防火墙的南北出站互联网流量流:

Oracle 建议执行以下操作:

- 如果第三方防火墙供应商在 OCI 上支持其平台,请咨询他们。

- 调查使用本机 OCI 网络防火墙是否满足您的要求。

- 使用中心辐射型 VCN 设计将防火墙置于中心 VCN 中。使用 DRG 通过防火墙路由流量。

- 通过 OCI 中的防火墙路由流量(例如吞吐量和延迟),分析对网络性能的影响。