关于在 Azure AD 与 Oracle Access Manager for Oracle E-Business Suite 之间配置 SSO

现在,您将完成在 Azure AD 中注册新的联合服务提供商 (E-Business Suite) 所需的步骤,并在 Oracle Access Manager 中注册新的身份提供者 (E-Business Suite),并使用 Oracle Access Manager 对 Azure AD 和 E-Business Suite 进行任何必需的配置更改以完成联合 SSO 验证。

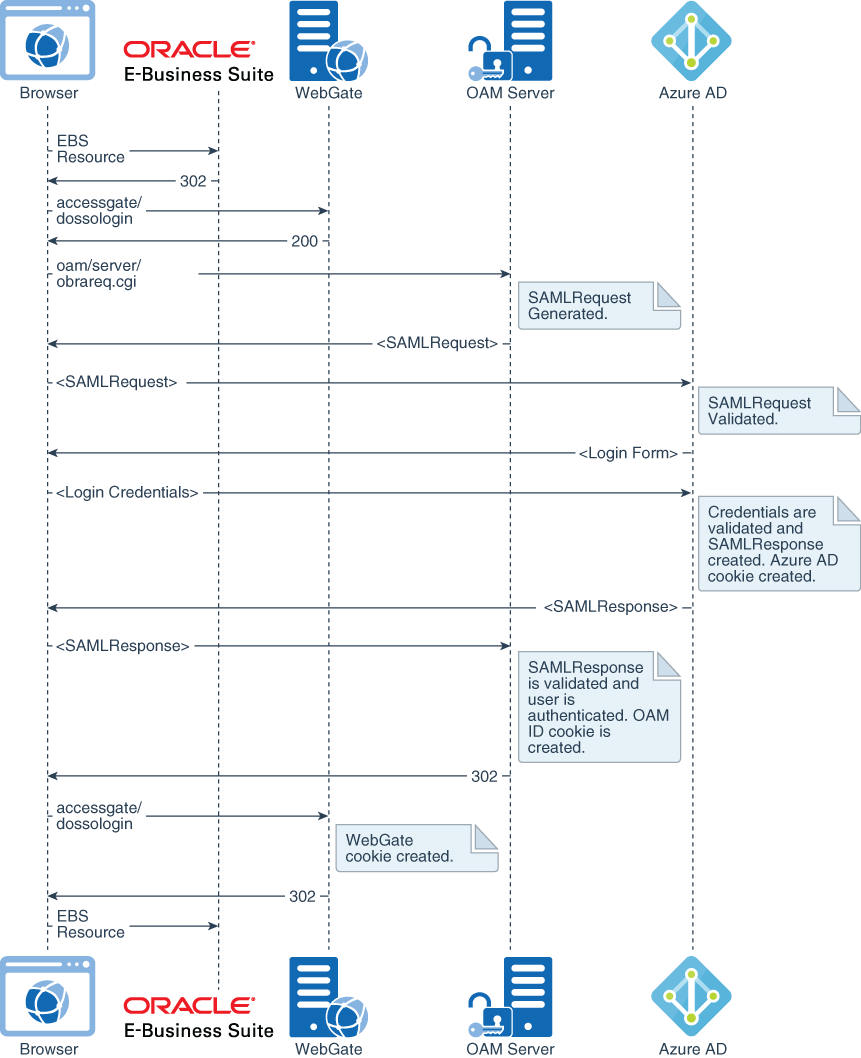

了解 Azure AD 和 E-Business Suite 联盟流

继续配置之前,应了解 Azure AD 和 E-Business Suite 联盟流。

插图 ebiz-federation-flow.png 的说明

在此方案中,用户使用存储在 Azure AD 中的身份证明访问 E-Business Suite。此访问是通过使用 SAML 2.0 协议进行联合验证设置的,其中 Azure AD 是身份提供者 (IDP),E-Business Suite 是服务提供商 (service provider,SP)。由于 Oracle Access Manager 部署在适用于 SSO 的 E-Business Suite 前面,因此它也是为 E-Business Suite 提供联合功能的组件。本节提供了在 Azure AD 和 Oracle Access Manager 之间实施身份联盟所需的步骤。

请注意,我们主要对基于访问受 E-Business Suite 保护的端点而启动的联盟流感兴趣。在 SAML 协议术语中,这称为服务提供者启动的(SP 启动的)流,如图 2 中所示。在该流中,Oracle Access Manager (OAM) 服务器检测对受 E-Business Suite 保护资源的访问、创建验证请求 (SAMLRequest) 并将浏览器重定向到 Azure AD 进行验证。Azure AD 会向用户挑战身份证明、验证身份证明、创建 SAMLResponse 作为对收到的验证请求的响应,并将其发送到 Oracle Access Manager。反过来,Oracle Access Manager 将验证断言并断言嵌入在断言中的用户标识信息,授予对受保护资源的访问权限。

请注意,本节中提供的配置还考虑了身份提供者启动的(IdP 启动的)流,最初向 Azure AD SAML 站点间 URL 发出了请求,而后者又向 Oracle Access Manager 服务器发送了未经请求的 SAMLResponse。

提供的配置还支持 SP 启动的单次注销(其中注销流由 E-Business Suite 启动)。本文最初发布时,不支持 IDP 启动的单次注销(其中注销流由 Azure 门户启动)。有关详细信息,请参阅本文档末尾的“已知问题”部分。