設定用於概念驗證的自治式 AI 資料庫 (POC)

Oracle Autonomous AI Database on Dedicated Exadata Infrastructure 是高度自動化、完全受管理的資料庫環境,在 Oracle Cloud Infrastructure (OCI) 中執行並具備已確認硬體和軟體資源。這些隔離的資源使組織能夠滿足嚴格的安全性、可用性和效能要求,同時降低成本和複雜性。

如果您想要快速建立 Autonomous AI Database POC 環境,請繼續閱讀。

先決知識

為了充分瞭解並欣賞此使用案例,您應該對專用 Exadata 基礎架構上的自治式 AI 資料庫有基本的瞭解,包括部署選項、主要基礎架構元件、使用者角色和主要功能。如需詳細資訊,請參考關於專用 Exadata 基礎架構上的自治式 AI 資料庫。

使用案例

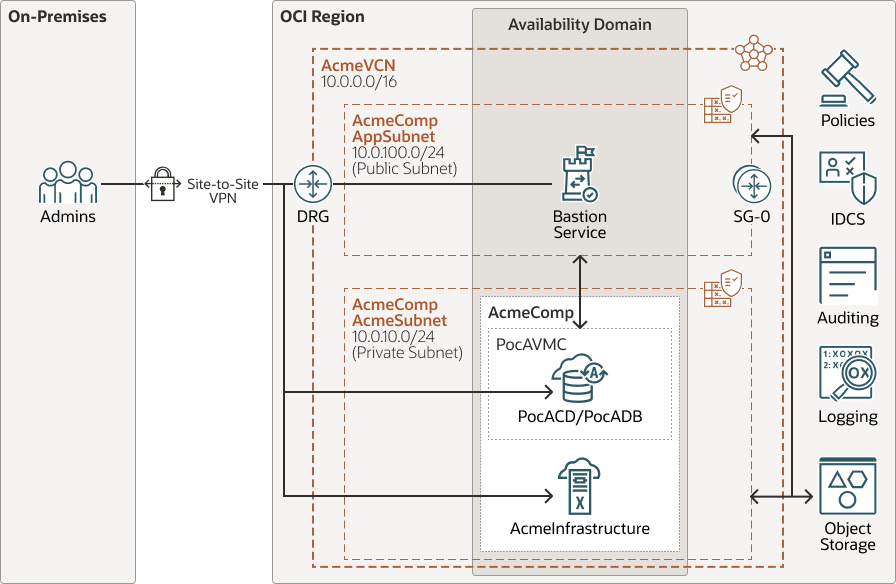

Acme Company 正在考慮內部專案應用程式的專用 Exadata 基礎架構上的自治式 AI 資料庫。在完成之前,Acme I.T. 決定使用 Autonomous AI Database on Dedicated Exadata Infrastructure 開發名為 PocApp 的概念驗證 (POC) 應用程式,以協助他們評估服務功能。

Acme I.T. 部門將擔任機組管理員的角色,負責建立及管理公司的 Exadata 基礎架構 (EI) 和自治式 Exadata VM 叢集 (AVMC) 資源。此外,也扮演應用程式 DBA 角色,為其資料庫使用者建立 Autonomous Container Database (ACD) 和 Autonomous AI Database 。

附註:

此範例說明運輸隊伍管理員建立及管理自治式容器資料庫和自治式 AI 資料庫資源。不過,您的組織可能偏好應用程式 DBA 執行此工作。需要資源

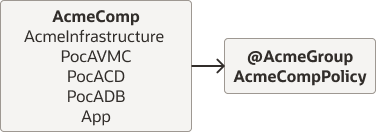

OCI IAM 元件

- 一個名為 AcmeComp 的區間來放置資源。

- 一個名為 AcmeGroup 的群組,可為其指派使用者。

附註:

新增至此群組的所有使用者都可以機組管理員、應用程式 DBA 或開發人員身分執行。 - 一個名為 AcmeCompPolicy 的原則,可用來指定使用者對區間和租用戶層級資源的存取權。

網路資源

-

Oracle Public Cloud 部署項目:

- 一個 VCN 可為所有專用基礎架構資源提供網路連線。此 VCN 將使用 IPSec VPN 連線至 Acme Company VPN,並且提供可封鎖所有內送網際網路流量的網際網路閘道資源。它的名稱將是 AcmeVCN 。

- 提供網路存取隔離的兩個子網路,一個用於 Autonomous AI Database 資源,另一個用於應用程式的用戶端和中間層資源。這些子網路會分別命名為 AcmeSubnet 和 AppSubnet 。

附註:

為求簡化,我們使用單一 VCN 並利用子網路提供網路隔離。然而,您也可以建立多個 VCN,提供必要的網路存取隔離。在此範例中,我們在 AcmeComp 底下建立 AcmeSubnet 和 AppSubnet 以便於簡化。視您的需求而定,您可以視需要將這些子網路放在不同的區間中。 -

Exadata Cloud@Customer 部署:

- 設定網路規則,如 Preparing for Exadata Database Service on Cloud@Customer 中的 Network Requirements for Oracle Exadata Database Service on Cloud@Customer 所列。

- 此外,請開啟連接埠 1522,以允許在自治式資料保全設定中,主要資料庫與待命資料庫之間的 TCP 流量。

Autonomous AI Database 資源

- 一個名為 AcmeInfrastructure 的 Exadata 基礎架構。

- AcmeInfrastructure 內的一組自治式 Exadata VM 叢集 (AVMC)。此 AVMC 的名稱是 PocAVMC 。

- PocAVMC 代管用於開發 PocApp 應用程式的 Autonomous Container Database (ACD) 和 Autonomous AI Database ,分別名為 PocACD 和 PocADB 。

高階步驟

在 Acme I.T. 開始在專用 Exadata 基礎架構上設定自治式 AI 資料庫資源之前,它會要求使用 OCI 主控台提高服務限額,以將 Exadata 基礎架構資源 - 資料庫伺服器和儲存伺服器新增至租用戶。如需詳細資訊,請參考要求提高服務額度。

以下為實作此使用案例的高階步驟:

- Acme Company 雲端租用戶的 Acme I.T. 或安全管理員可建立 AcmeComp 區間、AcmeGroup 群組及 AcmePolicy 區間原則以供資源隔離。

- 對於存取隔離:

- 對於 Oracle Public Cloud 部署項目,Acme I.T. 或 Acme 的網路管理員會在 AcmeComp 區間中建立下列網路資源:

- VCN:AcmeVCN

- 專用子網路:AcmeSubnet

- 公用子網路:AppSubnet

- 對於 Exadata Cloud@Customer 部署,Acme I.T. 或 Acme 的網路管理員可確保:

- 設定網路規則,如 Preparing for Exadata Database Service on Cloud@Customer 中的 Network Requirements for Oracle Exadata Database Service on Cloud@Customer 所列。

- 開啟連接埠 1522 以允許在自治式資料保全設定中,主要資料庫與待命資料庫之間的 TCP 流量。

- 對於 Oracle Public Cloud 部署項目,Acme I.T. 或 Acme 的網路管理員會在 AcmeComp 區間中建立下列網路資源:

- 建立網路資源之後,安全管理員會將指定之 Acme I.T. 成員的雲端使用者新增至 AcmeGroup ,因此將該使用者授權為機組管理員。

- 新授權的機組管理員會以下列順序,在 AcmeComp 區間中建立下列專用基礎架構資源:

- Exadata 基礎架構資源名稱為 AcmeInfrastructure 。

- 自治式 Exadata VM 叢集 (AVMC) 名稱為 PocAVMC ,指定新建立的 Exadata 基礎架構。

附註:

對於 Oracle Public Cloud 部署項目,請使用 AcmeVCN 和 AcmeSubnet 作為其 VCN 和子網路。 - AcmeComp 區間中名為 PocACD 的自治式容器資料庫 (ACD),指定 PocAVMC 作為其基礎資源。

- Autonomous AI Database named PocADB in the AcmeComp compartment, specifying PocACD as its underlying resource.

步驟 1.建立 OCI IAM 元件

-

AcmeComp 區間。

若要執行此步驟,安全管理員必須依照 Oracle Cloud Infrastructure 文件中的管理區間指示,使用 Oracle Cloud 主控台建立區間。遵循這些指示時,安全管理員會將租用戶的根區間指定為 AcmeComp 區間的父項區間。

-

AcmeGroup 群組。

若要執行此步驟,安全管理員必須依照 Oracle Cloud Infrastructure 文件中的管理群組指示,使用 Oracle Cloud 主控台建立群組。

-

AcmeCompPolicy 原則

若要執行此步驟,安全管理員必須依照 Oracle Cloud Infrastructure 文件中的管理原則指示,使用 Oracle Cloud 主控台建立原則。

附註:

除了建立必要的原則敘述句之外,在此範例中,安全管理員還會建立 "USE tag-namespaces" 原則敘述句,以允許群組成員將現有的標記指定給他們建立的資源。若要允許群組成員建立標記和使用現有的標記,安全管理員將改為建立 "MANAGE tag-namespaces" 原則敘述句。依照下列指示建立 AcmeCompPolicy 時,安全管理員:

-

將側邊功能表中的區間設為之前按一下建立原則的 AcmeComp。

-

視部署平台而定,新增下列任一原則敘述句:

- Oracle Public Cloud 部署項目:

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的 cloud-exadata 基礎架構

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的 cloud-autonomous-vmclusters

- 允許 AcmeGroup 群組使用 AcmeComp 區間中的虛擬網路系列

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的自治式容器資料庫

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的自治式資料庫

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的自治式備份

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的 instance-family

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的度量

- 允許 AcmeGroup 群組 INSPECT AcmeComp 區間中的工作要求

- 允許 AcmeGroup 群組使用 AcmeComp 區間中的標記命名空間

- Exadata Cloud@Customer 部署:

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的 exadata 基礎架構

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的自治式叢集

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的自治式容器資料庫

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的自治式資料庫

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的自治式備份

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的 instance-family

- 允許 AcmeGroup 群組管理 AcmeComp 區間中的度量

- 允許 AcmeGroup 群組 INSPECT AcmeComp 區間中的工作要求

- 允許 AcmeGroup 群組使用 AcmeComp 區間中的標記命名空間

- Oracle Public Cloud 部署項目:

-

步驟 2.建立 VCN 和子網路

適用於:![]() 僅限 Oracle Public Cloud

僅限 Oracle Public Cloud

In this step, Acme I.T. or the network administrator of Acme creates the AcmeVCN VCN and the AcmeSubnet and AppSubnet subnets in the AcmeComp compartment.

若要執行此步驟,Acme I.T. 會先與 Acme I.T. 部門的網路連線確認,以保留 CIDR IP 位址範圍,此範圍不會與公司的內部部署網路衝突。(否則,VCN 會與內部部署網路衝突,而無法設定 IPSec VPN。)保留的範圍是 CIDR 10.0.0.0/16。

然後,Acme I.T. 會改編 Oracle Cloud Infrastructure 文件中 Scenario B:Private Subnet with a VPN 的指示,以使用 Oracle Cloud 主控台建立 VCN、子網路及其他網路資源。

- 10.0.10.0/24 表示 AcmeSubnet (專用子網路)

- 10.0.100.0/24 表示 AppSubnet (公用子網路)

- AcmeSeclist :AcmeSubnet 的基本安全清單。建立 AcmeSubnet 子網路時會使用它。

- AppSeclist :AppSubnet 的基本安全清單。建立 AppSubnet 子網路時會使用它。

如需有關 AVMC 傳入和傳出需求的詳細資訊,請參閱佈建自治式 Exadata VM 叢集的需求。

AcmeSeclist 中的安全規則

以下是在 AcmeSeclist 中建立的傳入規則:

| 無狀態 | 來源 | IP 協定 | 來源連接埠範圍 | 目的地連接埠範圍 | 類型和代碼 | Allows - 允許 |

|---|---|---|---|---|---|---|

| 編號 | 10.0.10.0/24 | ICMP | 全部 | 全部 | 全部 | ICMP 流量 :全部 |

| 編號 | 10.0.10.0/24 | TCP | 全部 | 全部 | 連接埠的 TCP 流量:全部 | |

| 編號 | 10.0.100.0/24 | TCP | 全部 | 1521 | 連接埠 1521 Oracle Net 的 TCP 流量 | |

| 編號 | 10.0.100.0/24 | TCP | 全部 | 2484 | 連接埠 2484 Oracle Net 的 TCPS 流量 | |

| 編號 | 10.0.100.0/24 | TCP | 全部 | 6200 | ONS/FAN,連接埠:6200 | |

| 編號 | 10.0.100.0/24 | TCP | 全部 | 443 | 連接埠的 HTTPS 流量:443 |

以下是 AcmeSeclist 中建立的傳出規則:

| 無狀態 | 目的地 | IP 協定 | 來源連接埠範圍 | 目的地連接埠範圍 | 類型和代碼 | Allows - 允許 |

|---|---|---|---|---|---|---|

| 編號 | 10.0.10.0/24 | ICMP | 全部 | 全部 | 全部 | DevVMSubnet 內的所有 ICMP 流量 |

| 編號 | 10.0.10.0/24 | TCP | 全部 | 全部 | DevVMSubnet 內的所有 TCP 流量 |

AppSeclist 中的安全規則

以下是在 AppSeclist 中建立的傳入規則:

| 無狀態 | 來源 | IP 協定 | 來源連接埠範圍 | 目的地連接埠範圍 | 類型和代碼 | Allows - 允許 |

|---|---|---|---|---|---|---|

| 編號 | 0.0.0.0/0 | TCP | 全部 | 22 | 全部 | 以下連接埠的 SSH 流量:22 |

附註:

建議您將安全規則中的 0.0.0.0/0 變更為您核准的 CIDR 範圍 /IP 位址清單。以下是 AppSeclist 中建立的傳出規則:

| 無狀態 | 目的地 | IP 協定 | 來源連接埠範圍 | 目的地連接埠範圍 | 類型和代碼 | Allows - 允許 |

|---|---|---|---|---|---|---|

| 編號 | 10.0.10.0/24 | TCP | 全部 | 1521 | ||

| 編號 | 10.0.10.0/24 | TCP | 全部 | 2484 | ||

| 編號 | 10.0.10.0/24 | TCP | 全部 | 443 | ||

| 編號 | 10.0.10.0/24 | TCP | 全部 | 6200 |

步驟 3。指定運輸隊伍管理員

在此步驟中,安全管理員將指定 Acme I.T. 成員的雲端使用者新增至 AcmeGroup 。

若要執行此步驟,安全管理員必須依照 Oracle Cloud Infrastructure 文件中的管理使用者指示,使用 Oracle Cloud 主控台將使用者新增至群組。

步驟 4。建立 Autonomous AI Database 資源

-

Exadata 基礎架構

在此步驟中,機組管理員依照建立 Exadata 基礎架構資源中的指示,建立 Exadata 基礎架構資源 AcmeInfrastructure 。

-

自治式 Exadata VM 叢集

在此步驟中,機組管理員依照建立自治式 Exadata VM 叢集的指示,以下列規格建立 PocAVMC ,將所有其他屬性保留在其預設設定值中。

設定 數值 AVMC 名稱 PocAVMC 基礎 Exadata 基礎架構 AcmeInfrastructure 虛擬雲端網路 (VCN) 適用於:

僅限 Oracle Public Cloud

僅限 Oracle Public CloudAcmeVCN 子網路 適用於:

僅限 Oracle Public Cloud

僅限 Oracle Public CloudAcmeSubnet -

自治式容器資料庫

在此步驟中,機組管理員依照建立自治式容器資料庫的指示,以下列規格建立 PocACD ,將所有其他屬性保留在其預設設定值中。

設定 數值 ACD 名稱 PocACD 基本 AVMC PocAVMC 容器資料庫軟體版本 最新軟件版本 (N) -

自治式 AI 資料庫

在此步驟中,運輸隊伍管理員遵循建立 Autonomous AI 資料庫中的指示來建立 PocADB 。這些資料庫是以下列設定建立,讓所有其他屬性保持預設設定。

設定 數值 資料庫名稱 PocADB 基本 ACD PocACD 資料庫執行處理 可以選擇建立自治式 AI 資料庫或適用於開發人員的自治式 AI 資料庫

Autonomous AI Database on Dedicated Exadata Infrastructure 現已設定為開發概念快速驗證應用程式。