附註:

- 此教學課程可在 Oracle 提供的免費實驗室環境中取得。

- 它使用 Oracle Cloud Infrastructure 證明資料、租用戶及區間的範例值。完成實驗室時,請將這些值取代為您雲端環境特定的值。

將 LDAP 使用者管理與 Oracle Linux Automation Manager 整合

簡介

Oracle Linux Automation Manager 可讓管理員將使用者管理的 LDAP 與現有的內部 RBAC (以角色為基礎的存取控制) 來源整合。設定之後,使用 LDAP 帳戶登入的使用者會自動產生 Oracle Linux Automation Manager 帳戶,並將其指派給標準使用者或管理員組織。

目標

在本教學課程中,您將瞭解如何:

- 在 LDAP 中建立及設定帳戶和群組

- 連結帳戶

- user 帳號

- superuser 群組

- system_auditor 群組

- 設定 Oracle Linux Automation Manager 以使用 LDAP

- 驗證 LDAP 存取

- 啟用 LDAPS

必要條件

- 已安裝 Oracle Linux Automation Manager 的系統。

- 可用的 LDAP 伺服器,例如 open-source FreeIPA 識別管理伺服器。

部署 Oracle Linux Automation Manager

注意:如果在您自己的租用戶中執行,請先閱讀 linux-virt-labs GitHub 專案 README.md 並完成先決條件,再部署實驗室環境。

-

在 Luna 桌面上開啟終端機。

-

複製

linux-virt-labsGitHub 專案。git clone https://github.com/oracle-devrel/linux-virt-labs.git -

變更至工作目錄。

cd linux-virt-labs/olam -

安裝所需的集合。

ansible-galaxy collection install -r requirements.yml -

更新 Oracle Linux 執行處理組態。

cat << EOF | tee instances.yml > /dev/null compute_instances: 1: instance_name: "olam-node" type: "control" 2: instance_name: "ipa-server" type: "server" use_freeipa: true olam_type: single EOF -

建立產品目錄檔案。

cat << EOF | tee hosts > /dev/null localhost ansible_connection=local ansible_connection=local ansible_python_interpreter=/usr/bin/python3.6 EOF -

部署實驗室環境。

ansible-playbook create_instance.yml -i hosts -e "@instances.yml"免費實驗室環境需要額外的 localhost

ansible_python_interpreter變數,因為它會為 Python 適用的 Oracle Cloud Infrastructure SDK 安裝 RPM 套件。安裝此套裝軟體的位置位於以您 Oracle Linux 版本為基礎的系統預設 Python 模組底下。使用產品目錄變數可避免影響 localhost 以外的主機上執行的播放。預設部署資源配置使用 AMD CPU。您可以在命令行中傳送新的資源配置變數定義,以變更執行處理的資源配置。

例如:

-e instance_shape="VM.Standard3.Flex"同樣地,Oracle Linux 映像檔的預設版本會使用 `default_vars.yml 檔案中定義的變數

os_version。您可以在命令行中傳送 Oracle Linux 主要版本,即可修改這個值。例如:

-e os_version="9"重要事項: 請等待播放手冊順利執行,然後到達暫停工作。在手冊的這個階段,Oracle Linux 的安裝已完成,實例已就緒。請注意,上一個播放會列印其部署節點的公用和專用 IP 位址。

確認 IPA 伺服器存在

-

開啟終端機,並透過 SSH 連線至 ipa-server 執行處理。

ssh oracle@<ip_address_of_node> -

確認 IPA 服務正在執行中。

sudo systemctl status ipa.serviceipa.service 利用

ipactl命令,同時啟動或停止所有個別元件。 -

設定終端機本地化設定 。

此設定是

ipactl指令的需求。export LC_ALL="C.UTF-8" -

使用 IPA 伺服器控制介面檢查狀態。

sudo ipactl status所有列出的元件都必須執行,IPA 伺服器才能正常運作。

建立連結帳戶

連結帳號是允許對整個 LDAP 結構以唯讀方式存取的系統帳號。使用連結帳戶而非一般使用者帳戶可防止存取任何其他系統,也不會擁有任何檔案。此外,連結帳戶沒有特殊權限,無法在 IPA LDAP 伺服器中寫入任何資料。

-

建立更新檔案。

根據 ipa-LDAP-updater 線上手冊,更新檔案會描述要新增或修改的 LDAP 項目,以及一組要對該項目執行的作業。

tee olam-binddn.update << EOF dn: uid=olam-bind,cn=sysaccounts,cn=etc,dc=lv,dc=vcn,dc=oraclevcn,dc=com default:objectclass:account default:objectclass:simplesecurityobject default:uid:olam-bind only:userPassword:olamPassword123 only:passwordExpirationTime:20380101000000Z only:nsIdleTimeout:0 EOF為連結使用者帳戶選取更安全且更安全的密碼和合理的 uid 。以上 userPassword 和 uid 僅供免費實驗環境環境中使用。

-

將更新檔案匯入 IPA 伺服器。

sudo ipa-ldap-updater olam-binddn.update -

檢查新的連結帳戶是否存在。

ldapsearch -D 'cn=Directory Manager' -x uid=olam-bind -W -

出現提示時,輸入 Directory Manager 帳戶的密碼。

密碼在免費的實驗室環境中是

DMPassword1。範例輸出:

[oracle@ipa-server ~]$ ldapsearch -D 'cn=Directory Manager' -x uid=olam-bind -W Enter LDAP Password: # extended LDIF # # LDAPv3 # base <dc=lv,dc=vcn,dc=oraclevcn,dc=com> (default) with scope subtree # filter: uid=olam-bind # requesting: ALL # # olam-bind, sysaccounts, etc, lv.vcn.oraclevcn.com dn: uid=olam-bind,cn=sysaccounts,cn=etc,dc=lv,dc=vcn,dc=oraclevcn,dc=co m objectClass: account objectClass: simplesecurityobject objectClass: top uid: olam-bind userPassword:: e1BCS0RGMl9TSEEyNTZ9QUFBSUFPTjJrZ295RVBRcmFtWkFydE5kRllNOVlkcmp UK2pVMkgwTm5qUUpxbHpJTUNxSUJOUXp4Z1F5emVqdk02Nk5jL2ZXMVNvelUyaGUwZDFJenFMN2Fk aExTaWFnc1kzVVFTbnBxL3RUdUo3VnBvU05GaXFpQWJTWktrcGZwR0REM0lNdCtKRWt1T2NBRk94d mFwS2tTUC9KS1FYUVprcGRjbzF0TlZDNHkzNEE4cFQ2UGtWM0pFcm4zdUNkdkVGZ2ZIM1Y4QWxiaG pQcm9HWU50aTdrMXRrM0ZkdFI0VlNGWW96SUcra2tUTkt1OE9tYVl3YXp6ZlV5VHBxeFFEMnBxRy9 XYmxBdW02OURNcDA2RzVBZUJzRGlYOWpDWkZrenNwbllKQXdiQ015MTFXVXI0TFB5VzByejNac2V0 SmE0dU9yS2NmOWhCZWpBV3NiRlNhQVR0MTU4V2FtN3Q2S21wNXU5em1yTm9oMVRCeEdqaG5Mb3dJN kdjcDF4a2p2VkNsYmhVSkQxZTRqS0lzTFJHc3JOclRKN3R0MitpbXZtSlRtR1FkRllsb1dr # search result search: 2 result: 0 Success # numResponses: 2 # numEntries: 1

建立使用者

Oracle Linux Automation Manager 會在安裝期間建立預設的 admin 使用者。您會讓 LDAP 使用者被指派相同的權限。

-

取得 Kerberos 回報項目,以手動方式向 IPA 伺服器認證。

kinit admin -

輸入 IPA 伺服器的預先定義 admin 帳號密碼。

密碼在免費的實驗室環境中是

ADMPassword1。 -

在 IPA 伺服器中建立使用者。

ipa user-add olam_admin --first=OLAM --last=Administrator --password將使用者的登入、名字和姓氏傳送至

ipa user-add命令。將這些詳細資訊儲存至目錄時,IPA 會自動將整個使用者登入轉換為小寫,使得混合大小寫的使用者名稱不可能。 -

在 olam_admin 帳戶的提示下,輸入並驗證您選擇的密碼。

-

列出所有 IPA 伺服器帳戶來驗證使用者存在。

ipa user-find結果會顯示預設的 IPA 伺服器 admin 帳號和新建立的 olam_admin 。

建立群組

Oracle Linux Automation Manager 有三種使用者類型,其中兩種類型會轉譯成您需要建立的 LDAP 群組。這些群組適用於系統管理員和系統稽核員類型。

-

建立管理員群組。

ipa group-add olam_administrators -

建立稽核者群組。

ipa group-add olam_auditors -

新增使用者至管理員群組。

ipa group-add-member olam_administrators --users=olam_admin這會完成 IPA 伺服器上最基本的必要步驟。

-

關閉 IPA 伺服器的開啟階段作業。

exit

安裝 LDAP 用戶端工具

依預設,Oracle Linux Automation Manager 不會安裝 OpenLDAP 應用程式和開發工具套件。管理員可以使用這些工具從終端機存取和修改 LDAP 目錄,以協助測試其組態。

-

使用現有的終端機透過 SSH 連線至 olam-node 執行處理。

ssh oracle@<ip_address_of_node> -

安裝 OpenLDAP 工具套裝軟體。

sudo dnf -y install openldap-clients -

連線並搜尋 LDAP 伺服器。

ldapsearch -D uid=olam_admin,cn=users,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com -W -H ldap://ipa-server.lv.vcn.oraclevcn.com:389-D:是要連結至 LDAP 目錄的「辨別名稱 (DN)」-W:簡單認證的提示-H:指定 LDAP 伺服器的 URI,僅包含協定、主機和連接埠

-

在提示輸入

olam_admin使用者的密碼。如果連線成功,輸出會傳回搜尋結果。

-

關閉終端機階段作業。

exit

登入 Oracle Linux Automation Manager Web UI

-

使用現有的終端機設定 olam-node 執行處理的 SSH 通道。

ssh -o ExitOnForwardFailure=yes -f -L 8444:localhost:443 oracle@<ip_address_of_node> sleep 300-o ExitOnForwardFailure=yes:等待所有遠端連接埠轉寄成功建立-f:在背景中執行 SSH 通道-L:在本機系統上的連接埠 8444 和遠端系統上建立通道 443sleep 300:將遠端通道保持開啟 5 分鐘,在自動關閉之前等待已建立的連線

-

開啟 Web 瀏覽器並輸入 URL。

https://localhost:8444注意:根據使用的瀏覽器來核准安全警告。按一下 Chrome 瀏覽器的進階按鈕,然後按一下繼續 localhost (不安全) 連結。

-

登入 Oracle Linux Automation Manager Web UI。

在免費的實驗室環境中,使用使用者名稱

admin和密碼admin。

-

登入之後,會顯示 Web UI。

開啟 LDAP 設定

具備系統管理員權限的使用者會使用 Oracle Linux Automation Manager Web UI 的設定值頁面來新增替代的認證設定值,例如 LDAP。

-

按一下導覽功能表底部的設定值,以顯示設定值頁面。

此頁面可讓您存取將用來設定 LDAP 伺服器存取權的替代認證設定值。

-

按一下認證段落底下的 LDAP 設定值連結。

按一下此連結,會顯示預設 LDAP 伺服器組態頁面。除了預設的 LDAP 伺服器之外,Oracle Linux Automation Manager 還可讓您設定五個額外的 LDAP 來源。

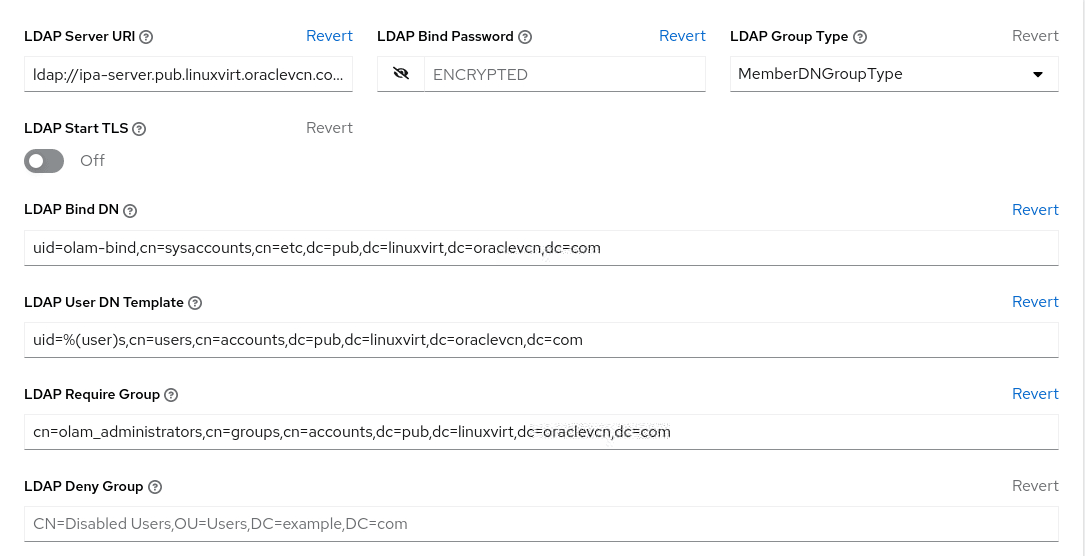

編輯預設 LDAP 設定

-

捲動至預設詳細資訊頁面底端,然後按一下編輯按鈕。

頁面會重新整理,現在允許編輯不同的欄位。將您的項目貼到免費實驗室環境中的各個欄位中時,建議使用

Ctrl+V。 -

在 LDAP 伺服器 URI 欄位中輸入 LDAP 伺服器位址。

ldap://ipa-server.lv.vcn.oraclevcn.com:389 -

在「LDAP 連結密碼」欄位中輸入連結使用者的密碼。

密碼在免費的實驗室環境中是

olamPassword123。olamPassword123Oracle Linux Automation Manager 會在儲存組態變更後加密密碼欄位。您仍然可以編輯 LDAP 連結密碼欄位,但 Web UI 不再顯示輸入的初始密碼。

-

按一下並從 LDAP 群組類型下拉式值清單中選取群組類型。

在免費實驗室環境中, LDAP 群組類型預設為 MemberDNGroupType ,您將與 LDAP 伺服器搭配使用。

Oracle Linux Automation Manager 支援的「LDAP 群組類型」使用 django-auth-LDAP-library 。

每個 LDAP 群組類型都可以使用不同的參數,因此請查看 django_auth_ldap 上游文件中的

init類別來判斷預期的參數。 -

針對 Oracle Linux Automation Manager 用來連線或連結 LDAP 伺服器的 LDAP 使用者,在 LDAP 連結 DN 欄位中輸入「辨別名稱 (DN)」。

使用先前建立的 olam-bind 使用者帳戶。

uid=olam-bind,cn=sysaccounts,cn=etc,dc=lv,dc=vcn,dc=oraclevcn,dc=com -

在 LDAP 使用者 DN 樣板欄位中輸入儲存使用者名稱的金鑰。

uid=%(user)s,cn=users,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com -

在 LDAP 需求群組欄位中輸入群組辨別名稱,以允許該群組內的使用者存取 Oracle Linux Automation Manager。

cn=olam_administrators,cn=groups,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com編輯詳細資訊頁面應該和此階段免費實驗環境環境中的螢幕擷取畫面類似。

-

在 LDAP 使用者搜尋欄位中輸入認證時要搜尋使用者的位置。

[ "cn=users,cn=accounts,dc=lv,dc=1inuxvirt,dc=oraclevcn,dc=com", "SCOPE_SUBTREE", "(uid=%(user)s)" ]

-

在 LDAP 群組搜尋欄位中,輸入要搜尋的群組和搜尋方式。

[ "cn=groups,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com", "SCOPE_SUBTREE", "(objectClass=groupofNames)" ]

-

在 LDAP 使用者屬性對應文字欄位中輸入使用者屬性。

{ "email": "mail", "first_name": "givenName", "last_name": "sn" }當擷取使用者時,Oracle Linux Automation Manager 會由 last_name 從 sn 鍵取得使用者。

-

在 LDAP 使用者旗標 - 依群組欄位中輸入使用者設定檔旗標。

這些設定檔會將 LDAP 使用者指派為超級使用者和稽核者。

{ "is_superuser": "cn=olam_administrators,cn=groups,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com", "is_system_auditor": "cn=olam_auditors,cn=groups,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com" }Oracle Linux Automation Manager 會在儲存組態後變更此欄位的格式,以符合顯示的範例。

-

完成時按一下儲存按鈕。

驗證認證設定值

儲存 LDAP 設定之後,您應該能夠以 LDAP 使用者身分登入 Oracle Linux Automation Manager。

-

登出 Oracle Linux Automation Manager。

按一下 Web UI 右上角的 admin 使用者,然後從值清單中選取登出。

-

使用使用者名稱

olam_admin登入 Oracle Linux Automation Manager。請使用您在建立帳戶時指派給使用者的密碼。

-

按一下導覽功能表中的使用者功能表項目。

-

確定

olam_admin存在於使用者清單中。

重要事項:Oracle Linux Automation Manager 不會自動同步使用者;而是會在使用者初始登入期間建立並新增使用者。

(選擇性) 啟用 SSL/TLS

IPA 伺服器會使用 certutil 來安裝 selfsign 自我簽署的 CA 來產生憑證。這些憑證允許測試用戶端與伺服器之間的 SSL 與 TLS 通訊。生產環境應使用信任憑證授權機構 (CA) 簽署的憑證。

IPA 伺服器的自行簽署 CA 憑證位於 IPA 伺服器的 /etc/ipa/ca.crt 目錄中。

-

切換到連線至 olam-node 執行處理的開啟終端機階段作業。

-

將自行簽署的 CA 從 IPA 伺服器複製到 Oracle Linux Automation Manager。

scp oracle@ipa-server:/etc/ipa/ca.crt ~/輸入

oracle作為密碼,如果終端機在免費的實驗室環境中顯示密碼提示,請輸入ENTER。 -

將自行簽署的 CA 憑證複製到 Oracle Linux Automation Manager 伺服器的「共用系統憑證」目錄。

sudo mv ~/ca.crt /etc/pki/ca-trust/source/anchors/ipa.crt -

變更憑證檔案的所有權。

sudo chown root.root /etc/pki/ca-trust/source/anchors/ipa.crt -

更新全系統信任存放區組態。

sudo update-ca-trust -

使用 SSL 測試連線至 LDAP 伺服器。

ldapsearch -D uid=olam_admin,cn=users,cn=accounts,dc=lv,dc=vcn,dc=oraclevcn,dc=com -W -H ldaps://ipa-server.lv.vcn.oraclevcn.com -

切換回瀏覽器,如有需要,請以

admin使用者身分登入 Oracle Linux Automation Manager。 -

瀏覽至設定值和 LDAP 設定值。

-

向下捲動並按一下編輯按鈕。

-

更新 LDAP 伺服器 URI 或 LDAP 啟動 TLS 。

如果選擇更新 LDAP 伺服器 URI ,請將通訊協定從

ldap://變更為ldaps://,並將連接埠從389變更為636。

若更新 LDAP 啟動 TLS ,請將交換器切換為開啟。

重要事項: LDAPS 與 Oracle Linux Automation Manager 只有在啟用其中一個選項時才能運作,而非同時使用兩者。因此,如果您更新 URI,請勿啟用切換,反之亦然。

-

捲動至頁面底端,然後按一下儲存 (Save) 按鈕。

-

登出 Web UI。

-

使用使用者名稱

olam_admin與您在建立帳戶時指定的密碼登入 Oracle Linux Automation Manager。

登入後,您確認 Oracle Linux Automation Manager 與 LDAP 伺服器之間的 SSL/TLS 通訊正在運作中。若允許時間,請再次編輯 LDAP 設定值,然後嘗試其他選項。

接下來的步驟

您的 Oracle Linux Automation Manager 現在可以根據外部 LDAP 伺服器成功驗證其使用者,從而集中管理 Web UI 憑證和存取控制。請造訪 Oracle Linux Training Station,查看我們其他的一些 Oracle Linux Automation Manager 訓練。

相關連結

- Oracle Linux Automation Manager 安裝指南

- 在 Oracle Linux 上安裝 FreeIPA 伺服器

- Oracle Linux Automation Manager 文件

- Oracle Linux Automation Manager 訓練

- Oracle Linux 訓練站

其他學習資源

探索 docs.oracle.com/learn 上的其他實驗室,或存取 Oracle Learning YouTube 頻道上的更多免費學習內容。此外,請造訪 education.oracle.com/learning-explorer 以成為 Oracle Learning Explorer。

如需產品文件,請造訪 Oracle Help Center 。

Integrate LDAP User Management with Oracle Linux Automation Manager

F75252-03

Copyright ©2022, Oracle and/or its affiliates.